Судьба украинской войны решается не в донецком аэропорту. Она решается в кабинетах на Старой и Смоленской площади, в парижских, берлинских и брюссельских офисах. Потому что война – лишь один из аргументов в политическом споре...

11 февраля 2015

Чего хочет Путин?

Автор – Ростислав Ищенко

Отрадно, что неслучившийся в январе-феврале полномасштабный разгром украинских войск в Донбассе и московские консультации с Меркель и Олландом не были молниеносно поставлены «патриотами» в вину Путину. Впрочем, это не отменяет ни их желания, чтобы победа произошла уже вчера, ни уверенности самых радикальных в том, что Путин всё равно «сдаст Новороссию» и опасений умеренных в том же, как только будет подписано очередное перемирие (если оно будет подписано) в связи с необходимостью не только произвести перегруппировку и пополнение армии Новороссии (с этим-то на самом деле можно было бы справиться и без отрыва от активных боевых действий), но и закрепить изменившуюся конфигурацию международного фронта, а также приготовиться к новым дипломатическим боям.

На самом деле, как бы много внимания ни уделяли дилетанты от политики и/или от боевых действий («талейраны» и «бонапарты» Интернета) ситуации в Донбассе и на Украине в целом, это – только одна точка на линии глобального фронта, и судьба войны решается не в донецком аэропорту и не на высотах под Дебальцево. Она решается в кабинетах на Старой и Смоленской площади, в парижских, берлинских и брюссельских офисах. Потому что война – лишь один из многочисленных аргументов в политическом споре.

Далеко не всегда политические решения будут понятны населению и военным

Это самый жёсткий, последний аргумент, использование которого сопряжено с большим риском, но не войной дело начинается и не войной заканчивается. Война – промежуточный этап, фиксирующий невозможность компромисса и призванный создать новые условия, в которых компромисс будет возможен или надобность в нём отпадёт, в связи с исчезновением одной из сторон конфликта. То есть по окончании боевых действий, когда войска отправятся в казармы, а генералы писать мемуары и готовиться к следующей войне, политики и дипломаты за столом переговоров подведут реальные итоги противостояния.

Далеко не всегда политические решения будут понятны населению и военным. Например, канцлер Пруссии (в будущем канцлер Германской империи Отто фон Бисмарк) в ходе Австро-прусско-итальянской войны 1866 года, вопреки настойчивому желанию короля (будущего императора) Вильгельма I и требованиям прусского генералитета, не позволил взять Вену, и был абсолютно прав. Таким образом, он ускорил достижение мира на условиях Пруссии, а также добился того, что Австро-Венгрия навсегда (до своей ликвидации в 1918 году) стала младшим партнёром Пруссии, а затем Германской империи.

Именно для того, чтобы понять, как, когда и на каких условиях могут закончиться боевые действия, нам необходимо знать, чего же конкретно хотят политики, какими они видят условия послевоенного компромисса? Тогда же станут понятны и причины, по которым боевые действия приняли именно такой характер (вялотекущей гражданской войны с периодическими перемириями) не только на Украине, но и в Сирии.

Нас, очевидно, не может интересовать мнение киевских политиков – они ничего не решают. Внешнее управление Украиной уже даже не скрывается и неважно, эстонские там министры или грузинские – всё равно они американские. Было бы большой ошибкой также интересоваться видами на будущее руководителей ДНР и ЛНР. Республики существуют, благодаря российской поддержке и до тех пор, пока Россия их поддерживает, следовательно, интересы России должны быть гарантированы (в том числе и от принятия самостоятельных решений и от инициативных действий). Слишком многое поставлено на карту, чтобы Захарченко, Плотницкий или кто-то другой что бы то ни было самостоятельно решал.

Фактически сегодня ЕС может выбирать – остаться ему в американской обойме или прислониться к России

Позиция ЕС нас тоже не интересует. От ЕС многое зависело до конца лета прошлого года, когда войну можно было предотвратить или остановить в самом начале. В тот момент жёсткая, принципиальная антивоенная позиция Евросоюза была бы востребована, своевременна, позволила бы блокировать американские действия, направленные на разжигание войны и сделала бы ЕС самостоятельным и важным геополитическим игроком. ЕС прошёл мимо этой возможности и повёл себя как верныйвассал США. В результате, сейчас Европа стоит на грани страшнейших внутренних потрясений, у неё есть все шансы в ближайшие годы повторить судьбу Украины, только с большим грохотом, с большими потоками крови и с меньшими перспективами, что в обозримом будущем всё устаканится (кто-то придёт и наведёт порядок).

Фактически сегодня ЕС может выбирать – остаться ему в американской обойме или прислониться к России. В зависимости от этого выбора, Европа может отделаться лёгким испугом (в виде отпадения части периферии и фрагментации некоторых стран), а может свалиться в коллапс. Судя по неготовности европейских элит открыто порвать с Америкой, коллапс, как было сказано выше, почти неизбежен. По сути, нас должно интересовать мнение двух основных игроков, которые и определяют конфигурацию линии глобального фронта и которые, собственно, и сражаются за победу в войне нового поколения (Третьей мировой сетецентрической войне). Эти игроки США и Россия.

Позиция США понятна и прозрачна. Во второй половине 90-х годов ХХ века Вашингтоном была окончательно упущена возможность тихо реформировать экономику холодной войны и тем самым избежать неизбежного кризиса системы, развитие которой лимитировалось конечностью планеты Земля и всех её ресурсов, включая человеческие, что входило в противоречие с потребностью бесконечно наращивать выпуск долларов и их количество в обращении.

Как только Россия заявила о своём праве принимать самостоятельные политические решения, её столкновение с США стало неизбежным

После этого продлить агонию системы США могли только за счёт ограбления остального мира – вначале стран третьего мира, затем потенциальных конкурентов, затем союзников, а затем и ближайших друзей. Такое ограбление могло продолжаться исключительно до тех пор, пока США являются мировым гегемоном, и эта гегемония никем не ставится под сомнение. Именно поэтому, как только Россия заявила о своём праве принимать самостоятельные политические решения (пусть не глобального, а регионального значения), её столкновение с США стало неизбежным. И это столкновение не может завершиться компромиссным миром.

Для США компромисс с Россией означает добровольный отказ от гегемонии, а это влечёт за собой быструю системную катастрофу (не только экономический и политический кризис, но парализацию государственных институтов и неспособность государства выполнять свои функции, то есть его неизбежный развал). Если же США побеждают, то системная катастрофа ждёт уже Россию. После подобного «мятежа», её правящий класс будет наказан ликвидациями, тюрьмами и конфискациями, государство фрагментировано, существенные территории аннексированы, военная мощь уничтожена.

Необходимо понять, чего желает достичь российское руководство, а конкретно Президент России Владимир Путин

Так что война будет длиться до победы, а любые промежуточные соглашения следует рассматривать лишь как временное перемирие – необходимая передышка для подтягивания сил, мобилизации новых ресурсов и поиска (перевербовки) дополнительных союзников.

По сути, для полноты картины нам не хватает только позиции России. Необходимо понять, чего желает достичь российское руководство, а конкретно Президент России Владимир Путин. Мы говорим о ключевой роли Путина в связи с организацией российской системы власти. Она не авторитарна, как утверждают многие, но авторитетна. То есть базируется не на законодательно закреплённом единовластии, а на авторитете одного человека, создавшего эту систему, заставляющего её эффективно работать и стоящего во главе системы.

По сути, за пятнадцать лет правления Путин, несмотря на сложную внешнюю и внутреннюю ситуацию, пытался максимально усилить роль правительства, Законодательного собрания и даже местных властей. Это вполне логичные действия, которые должны были придать системе законченность, устойчивость и преемственность. Поскольку ни один политик не правит вечно, обеспечение политической преемственности, независимо от того, кто конкретно приходит к власти, является ключевым признаком устойчивости системы.

Пока, к сожалению, достичь полной автономии управления (его способности функционировать без президентского надзора) не удалось. Путин продолжает оставаться ключевым звеном системы именно потому, что доверие населения концентрируется лично на нём, в то время, как самой системе (в лице органов государственной власти и отдельных ведомств) доверяют значительно меньше.

В этой ситуации мнение Владимира Путина, его политические планы приобретают решающее значение для формирования внешней политики России, и если фраза «нет Путина – нет России» действительно грешит преувеличением, то фраза «чего хочет Путин – того желает Россия», с моей точки зрения, отражает ситуацию достаточно точно.

Уровень конфронтационности, который Россия позволяла себе в отношении США, нарастал очень медленно

Для начала заметим, что человек, который пятнадцать лет аккуратно вёл Россию к её возрождению, вёл в условиях американской гегемонии в мировой политике и значительных возможностей Вашингтона влиять на внутреннюю политику самой России, должен был хорошо понимать, какую борьбу и с кем он ведёт. Иначе он бы столько не продержался. Уровень конфронтационности, который Россия позволяла себе в отношении США, нарастал очень медленно, до какого-то момента незаметно. Россия вообще не прореагировала на первую попытку цветного переворота на Украине в 2000-2002 годах («кассетный скандал», «дело Гонгадзе» и акцию «Украина без Кучмы»).

Россия обозначила альтернативную позицию, но не стала активно вмешиваться в ходе переворотов ноября 2003- января 2004 года в Грузии и ноября 2004- января 2005 года на Украине. В 2008 году в Осетии и Абхазии Россия задействовала войска против американского союзника (Грузии). В 2012 году в Сирии российские корабли продемонстрировали готовность конфронтации с флотами США и их союзников по НАТО. В 2013 году Россия начала превентивные экономические действия против режима Януковича, поспособствовав осознанию им пагубности подписания соглашения об ассоциации.

В каждый отдельный отрезок времени Путин позволял себе именно такой уровень конфронтации с Америкой, который Россия была способна выдержать

Москва не смогла спасти Украину от переворота – по причине подлости, трусости и глупости собственных руководителей Украины (не только Януковича, а всех поголовно), но после февральского вооружённого переворота 2014 года в Киеве вступила в открытую конфронтацию с Вашингтоном. Если до этого конфликты сменялись периодами улучшения отношений, то с начала 2014 года российско-американские отношения стремительно ухудшились и почти моментально достигли той точки, за которой в доядерную эру война объявлялась автоматически. Таким образом, в каждый отдельный отрезок времени Путин позволял себе именно такой уровень конфронтации с Америкой, который Россия была способна выдержать. Если сейчас Россия не ограничивает степень конфронтации, значит, Путин считает, что в войне санкций, войне нервов, войне информационной, в гражданской войне на Украине, в войне экономической Россия способна победить.

Это первый важный вывод о том, чего же хочет Путин, на что он рассчитывает? Он рассчитывает на победу. Причём, с учётом того, насколько тщательно он готовит свои действия, как стремится предусмотреть любые неожиданности, можно быть уверенными, что когда принималось решение не отступать под давлением США, а дать им ответ, у российского руководства имелись двойные, если не тройные гарантии победы.

Хочу отметить, что решение вступить в конфликт с Вашингтоном было принято не в 2014 году и не в 2013-м. Уже война 08.08.08 была вызовом, который США не могли оставить безнаказанным. После этого каждый следующий этап конфронтации вёл лишь к увеличению ставок. Поскольку в 2008-2010 годах ресурсный (не только военный или экономический, но комплексный) потенциал США был значительно больше, чем сейчас, а потенциал России куда меньше, чем ныне, главной задачей было добиться плавного, а не взрывного повышения уровня ставок. То есть открытую конфронтацию, когда, как сейчас, маски сброшены и все понимают, что идёт война, необходимо было оттянуть на как можно более долгий срок. А лучше вообще её не допустить.

С каждым годом США слабели, Россия усиливалась. Процессы эти были объективны, остановить их было нельзя, и можно было уверенно просчитать, что к 2020-2025 году без всякой конфронтации эволюционно с американской гегемонией будет покончено, а США будут думать не о том, как править миром, а о том, как спастись от внутренней катастрофы.

В условиях глобального мира неизбежно окончательное саморазрушение созданной США военно-политической и финансово-экономической глобальной системы

Таким образом, второе желание Путина – как можно дольше сохранять мир или видимость мира, поскольку именно мир объективно выгоден России, так как в состоянии мира, не неся огромных издержек, она получает тот же политический результат, но при значительно лучшей общей глобальной ситуации. Поэтому и сейчас Россия постоянно предлагает мир. Точно так же, как в условиях мира в Донбассе, киевская хунта рухнет сама, в условиях глобального мира неизбежно окончательное саморазрушение созданной США военно-политической и финансово-экономической глобальной системы. Здесь действия России корректно описываются максимой Сунь Цзы: «Лучшая война та, которая не началась».

Очевидно, что в Вашингтоне работают не дураки, что бы по этому поводу ни говорили на российских ток-шоу и не писали блогеры. В США прекрасно понимают ситуацию, в которой оказались. Более того, они понимают, что Россия не планирует их ликвидацию и действительно готова сотрудничать на равных. Вот только социально-экономическая ситуация в США такова, что подобное сотрудничество для них неприемлемо – экономический крах и социальный взрыв наступают раньше, чем Вашингтон (даже при поддержке Москвы и Пекина) успеет провести необходимые реформы (тем более, что одновременно реформировать надо будет и ЕС). Кроме того, за двадцать пять лет в США выросла политическая элита, которая привыкла к статусухозяев мира. Они искренне не понимают, как кто-то может им перечить?

Для представителей правящего класса США (не столько даже бизнеса, сколько бюрократии) вдруг превратиться из вершителя судеб диких туземцев в равноправную договаривающуюся сторону нестерпимо. Это всё равно, что предложить Гладстону или Дизраэли поработать премьер-министром у Кетчвайо в Зулуленде. То есть, в отличие от России, которой выгоден мир, для США война – неизбежность.

В принципе, любая война – борьба ресурсов. Как правило, выигрывает тот, у кого ресурсов больше, кто банально может мобилизовать больше солдат, построить больше танков, кораблей, самолётов. Впрочем, иногда удавалось стратегически проигранную войну выиграть тактически, непосредственно на поле боя. Такими были войныАлександра Македонского, Фридриха Великого, а также кампании Гитлера в 1939-1940 годах.

Ядерные державы не могут столкнуться на поле боя. Поэтому вопрос ресурсной базы приобретает первостепенное значение. Именно поэтому весь прошлый год мы наблюдали отчаянную борьбу России и США за союзников. Россия её выиграла. Если на стороне США выступает только ЕС, Канада, Австралия, Япония (и то не всегда и не безусловно), то России удалось мобилизовать в свою поддержку БРИКС, прочно закрепиться в Латинской Америке, начать вытеснение США из Азии и Северной Африки.

У США было два варианта тактических решений

Конечно, это всё не бросается в глаза, но если провести подсчёт по результатам голосований в ООН, то выяснится, что вместе с Россией выступают (а не поддерживать официально США уже значит выступить в поддержку России) страны, совокупно контролирующие около 60% мирового ВВП, свыше 2/3 населения, свыше ¾ площади планетарной суши. То есть Россия смогла мобилизовать больше ресурсов. В связи с этим у США было два варианта тактических решений. Первое давало надежду на успех и было задействовано США с первых дней украинского кризиса.

Это была попытка заставить Россию выбирать между плохим и худшим. Ей предлагалось либо смириться с существованием на своих границах нацистского государства и в таком случае резко утратить международный авторитет, доверие и поддержку союзников и через некоторое непродолжительное время оказаться под ударом внутренних и внешних проамериканских сил, без шанса выстоять. Либо отправить на Украину армию, быстро смести не успевшую укрепиться хунту, восстановить законное правительство Януковича, но быть обвинённой в агрессии против независимого государства и в подавлении народной революции, а также получить на Украине глухое недовольство и необходимость постоянно расходовать серьёзные ресурсы (военные, политические, экономические, дипломатические) на поддержание марионеточного режима в Киеве (а другой там в таких условиях был невозможен).

Россия обошла это решение. Непосредственного вторжения не произошло. СКиевом воюет Донбасс. Теперь уже американцам необходимо бессмысленно закачивать в обречённый марионеточный киевский режим дефицитные ресурсы, а Россия может спокойно предлагать мир.

Задача – максимально разрушить системы жизнеобеспечения и поставить население за грань выживания

В связи с этим США задействуют второй вариант. Он стар как мир. Если ты не можешь удержать какую-то площадку, и её неизбежно займёт противник, то её необходимо максимально разрушить, чтобы победа оказалась для противника хуже поражения, а все его ресурсы ушли на поддержание существования и попытки восстановления разрушенной тобой площадки. Поэтому США перестали помогать Украине чем-либо, кроме политической риторики, и подталкивают Киев к распространению гражданской войны на всю территорию страны.

Украинская площадка должна сгореть уже не только в Донецке и Луганске, но и в Киеве и во Львове. Задача – максимально разрушить системы жизнеобеспечения и поставить население за грань выживания. Тогда на территории Украины окажутся миллионы очень голодных, очень злых и до зубов вооружённых людей, ведущих междоусобную бойню за еду. И остановить эту бойню можно будет, только обеспечив избыточное (одних ополченцев не хватит) иностранное военное присутствие на территории Украины и огромные финансовые вливания на прокорм населения ивосстановление экономики (чтобы с какого-то момента Украина смогла начать кормиться сама).

Понятно, что все эти расходы падают на Россию. Путин справедливо считает, что не только бюджет, но все государственные ресурсы, включая военные, будут в таком случае перенапряжены и могут не выдержать. Поэтому стоит задача не дать Украине загореться раньше, чем ополчение сможет быстро взять ситуацию под контроль. Необходимо минимизировать жертвы, разрушения, сохранить хоть какую-то экономику и системы жизнеобеспечения больших городов, чтобы население худо-бедно, но выживало, а не умирало, тогда и нацистских бандитов украинцы сами переловят.

Здесь у Путина появляется союзник в лице ЕС. Поскольку США пытались всё время использовать в борьбе с Россией именно европейские ресурсы, ЕС, и без того бывший слабым звеном, окончательно выдохся, в нём начались давно назревшие центробежные процессы.

Европа не может противостоять США, но смертельно боится горящей Украины

Если сейчас на своей восточной границе Европа получит ещё и полностью разрушенную Украину, откуда не только в Россию (которая будет закрыта буфером народных республик), но и в ЕС хлынут миллионы вооружённых людей (не считая таких прелестей, как наркотрафик, поставки оружия кому попало, экспорт терроризма и т.д.), Евросоюз просто не устоит. Европа не может противостоять США, но смертельно боится горящей Украины. Поэтому впервые за всё время конфликта Олланд и Меркель не просто пытаются саботировать требования США (вводя санкции и стараясь их не вводить), но и рискнули на минимально самостоятельные действия, попытавшись добиться хоть какого-то компромиссного не мира, но перемирия на Украине.

Украинская площадка, если вспыхнет, то прогорит быстро, а ЕС стал ненадёжным партнёром, готовым, если не переметнуться в лагерь России, то занять нейтральную позицию. Вашингтон в рамках своей стратегии вынужден поджигать и Европу.

Пожар от Атлантики до Карпат (когда на территории от Карпат до Днепра ещё будут тлеть головешки) России вовсе не нужен

Понятно, что комплекс гражданских и межгосударственных войн на континенте, под завязку набитом любым оружием, где проживает свыше полумиллиарда человек, – куда серьёзнее, чем гражданская война на Украине. При этом США от Европы отделяет Атлантика. Даже Британия может надеяться отсидеться за Ла Маншем. А вот у России с ЕС очень протяжённая граница. Пожар от Атлантики до Карпат (когда на территории от Карпат до Днепра ещё будут тлеть головешки) России вовсе не нужен. Поэтому ещё одно желание Путина – по возможности купировать самые негативные последствия пожара Украины и пожара Европы, поскольку полностью их предотвратить не представляется возможным, если США захотят, то подожгут, надо иметь возможность быстро потушить и не дать сгореть самому ценному.

Таким образом, желая защитить законные интересы России, Путин желает мира, мира и ещё раз мира, поскольку именно мир позволяет сделать это с наибольшим эффектом и наименьшими издержками. Ну, а так как мир уже невозможен, а перемирия становятся всё более виртуальными и хрупкими, Путину надо как можно более быстрое окончание войны.

Формально ничего не изменилось, мир практически на любых условиях всё так же выгоден России

Но хочу подчеркнуть, что, если год назад компромисс мог быть достигнут на максимально выгодных для Запада условиях (Россия всё равно получала своё, только со временем, так чего же мелочиться), то сейчас это уже невозможно и с каждым разом условия будут становиться всё хуже и хуже. Формально ничего не изменилось, мир практически на любых условиях всё так же выгоден России. Поменялась лишь одна, но самая важная составляющая – общественное мнение. Российское общество жаждет победы и возмездия. Поскольку же, как я указывал выше, в России власть авторитетна, но не авторитарна, общественное мнение для неё (в отличие от стран «традиционной демократии») не пустой звук.

Путин является основным звеном (скрепляющим систему) лишь до тех пор, пока пользуется авторитетом у большинства населения. Если он поддержку населения потеряет, то, поскольку равновеликой фигуры российский политикум пока не выдвинул, система потеряет устойчивость. Ну, а авторитетом власть пользуется лишь до тех пор, пока успешно воплощает в жизнь желания масс. Так что разгром украинского нацизма(пусть и дипломатический) должен быть очевиден и несомненен – только на этой основе сейчас для России возможен компромисс.

Таким образом, независимо от желаний Путина и интересов России, общий расклад сил, приоритеты и возможности сторон ведут к тому, что война, которая ещё в прошлом году должна была закончиться в пределах Украины, уже почти неизбежно затронет Европу. И здесь можно лишь гадать, что окажется эффективнее – американский бензин или российский огнетушитель, но совершенно точно миротворчество российского руководства будет ограничено не его желаниями, а лишь реальными возможностями. Против воли народа и хода истории невозможно бороться даже по отдельности, а уж, когда они совпадают, то единственное разумное решение опытного политика – понять, что хочет народ и куда движется исторический процесс, и всеми силами его поддержать.

С учётом масштаба грядущего пожара, решение судьбы всей Украины не представляется чем-то запредельно сложным

Логика вышеописанных процессов делает крайне маловероятным удовлетворение пожеланий сторонников создания отдельного государства Новороссия. С учётом масштаба грядущего пожара, решение судьбы всей Украины не представляется чем-то запредельно сложным. В то же время это будет дорогое удовольствие.

Логично, что у народа России возникнет вопрос: если в Новороссии живут русские, которых мы спасали от нацистов, то почему они должны жить в отдельном государстве? А если они хотят жить в отдельном государстве, то почему Россия должна им восстанавливать города и заводы? И на эти вопросы есть только один разумный ответ – включение Новороссии в состав России (тем более, что воевать-то там есть кому, а вот с управленцами похуже будет). Ну, а раз в состав России может войти часть Украины, томожет и вся. Тем более, что, скорее всего, к тому времени, как этот вопрос надо будет решать, ЕС в качестве альтернативы евроазиатскому выбору уже существовать не будет.

Логично, если решение о воссоединении будет принимать единая федеративная Украина, а не какие-то непонятные образования. Впрочем, думаю, что сегодня кроить политическую карту ещё рано. С войной на Украине очевидно к концу этого года покончить удастся, но, если США удастся перебросить пожар на ЕС (а они постараются), то до окончательного решения территориальных проблем пройдёт, как минимум, пара лет, а то и больше.

Впрочем, и здесь нам выгоден мир. В условиях мира нарастания ресурсной базы России, переход на её сторону новых союзников (бывших партнёров США) и маргинализация Вашингтона, территориальное переустройство, во-первых, значительно упрощается, а во-вторых, временно утрачивает принципиальное значение (особенно для тех, кого переустраивают).

Ростислав Ищенко, президент Центра системного анализа и прогнозирования…http://новости-украины.ru-an.info/новости/судьба-украинской-войны-решается-в-москве/

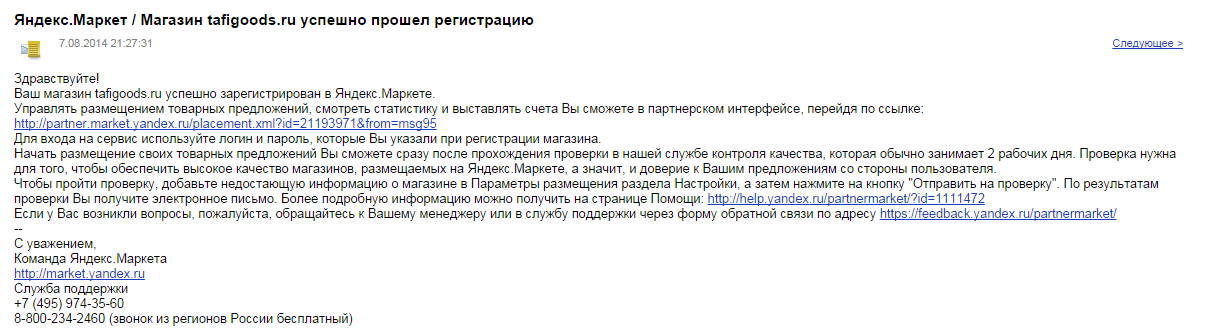

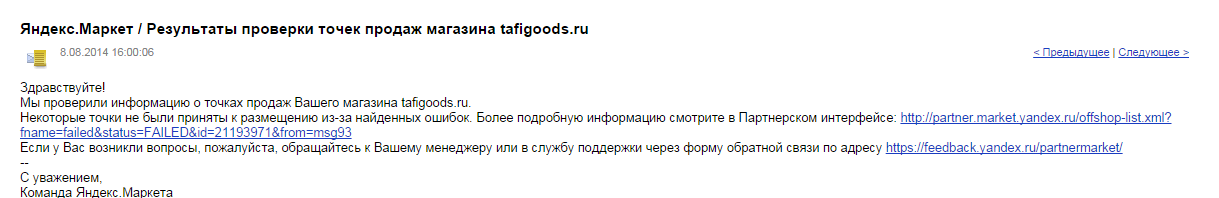

Пользователи популярнейшего bittorrent-клиента uTorrent при обновлении до свежей версии 3.4.2 build 28913 (32-bit) столкнулись с пренеприятным эффектом: вместе с программой для скачивания файлов в систему была тихонько установлена другая программа под названием

Пользователи популярнейшего bittorrent-клиента uTorrent при обновлении до свежей версии 3.4.2 build 28913 (32-bit) столкнулись с пренеприятным эффектом: вместе с программой для скачивания файлов в систему была тихонько установлена другая программа под названием