Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://habrahabr.ru/rss/new/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/xtmb/hh-new-full, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

SigPloit: опубликован фреймворк для тестирования телеком-уязвимостей в протоколах SS7, GTP, Diameter и SIP |

На GitHub опубликован код фреймворка SigPloit. Код выложил в открытый доступ исследователь информационной безопасности Лоай Абдельразек (Loay Abdelrazek). С помощью SigPloit можно проводить тестирования уязвимостей в телекоммуникационных протоколах. Появление проекта может серьезно изменить ситуацию в сфере информационной безопасности телеком-операторов.

Как работает система

В описании репозитория указано, что SigPloit — это фреймворк для специалистов по информационной безопасности в сфере телекоммуникаций. С его помощью исследователи могут осуществлять тестирования на проникновения и тестировать известные уязвимости сигнальных протоколов в сетях телеком-компаний.

Как заявлено создателями, цель фреймворка — дать возможность проводить анализ защищенности всех существующих протоколов, которые используются в инфраструктуре телеком-операторов, в их числе SS7,GTP (3G), Diameter (4G) и даже SIP для IMS и VoLTE, использующийся на уровне доступа и для инкапсуляции SS7-сообщений в SIP-T. В документации сообщается, что в процессе тестирования система будет также выдавать рекомендации по повышению защищенности конкретной сети.

Что это значит для телеком-компаний

Защищенность протоколов, которые используются телекоммуникационными компаниями, часто базируется на их специфичности. На практике это значит, что уровень защищенности телеком-инфраструктуры может быть недостаточным, однако компаниям удается избежать проблем из-за малого количества исследователей, разбирающихся в узкоспециализированных протоколах и тонкостях инфраструктуры. Фреймворк SigPloit может быть легко доработан до полного спектра атак на SS7.

С появлением публичных инструментов для тестирования на проникновение, уровень входа в сферу телеком-безопасности значительно снижается. Теперь проводить атаки на инфраструктуру операторов смогут не специалисты с большим опытом в отрасли, но даже начинающие исследователи, умеющие пользоваться Linux и работать с GitHub.

Безопасность пользователей телекоммуникационных сервисов снизится, если операторы не станут уделять ее обеспечению больше внимания.

Эксперты Positive Technologies неоднократно поднимали тему небезопасности сигнального протокола SS7 (раз, два, три). За последнее время атаки на него превратились из теоретических в практические и затрагивают большое количество пользователей — известны случаи, когда уязвимости SS7 позволяли злоумышленникам похищать деньги пользователей или взламывать их Telegram-аккаунты.

|

|

[Из песочницы] Вечерний backup. Делаем все проще и понятней |

КДПВ, ради хайпа, а не флейма.

Моя попытка облегчить муки в процессе резервного копирования хотя бы на чуть-чуть. Какие требования были мной выдвинуты и как я их реализовал.

Скажу сразу, статья не про системы контроля версий. Кто из вас кладет чертежи из САПРа в Git? А стомегабайтные графические файлы? Ежедневно? И не про облачные хранилища. Статья про реализацию конкретной потребности, которая была озвучена не раз знакомыми и коллегами, пользующихся обычной MS Windows, создающих что-то дома или в офисе.

Однажды осознаешь, что не стоило неделю назад удалять страницу в чертеже, или объединять слои в скетче. Допустим, бэкапы делались, даже инкрементальные. В этот момент меньше всего хочется разбираться, как достать файлы из контейнера, гуглить ключи командной строки и все это самое. Хочется самого простого — любым файловым менеджером найти свежайшую версию файла, или недельной давности, лучше по имени, а не хешу содержимого. Не тот файл? Может нужен двухнедельной давности?

Так появилась моя разработка. Назвал ее BURO. Никак не расшифровывается.

Вдохновителем была утилита rdiff-backup, но у нее был «фатальный недостаток». Написана она на python и хранит данные в текстовых пожатых файлах. Ждать по 20 минут, когда она отработает в конце рабочего дня, или готовясь отойти ко сну, для меня было не приемлемо. Не может оперировать очень длинными именами. Даже страшно подумать, как мне из резерва «отмотать» нужный файл на n правок/дней назад.

Для примера, покажу как сделать резервную копию папки:

buro --backup --srcdir="путь к резервируемой папке" --dstdir="куда будем резервировать"В папке, указанной как dstdir, будет создан файл buro.db и папка mirror, которая будет полной копией папки srcdir. В следующий раз, когда мы запустим ту же самую команду, в папке dstdir будет создана подпапка, названная меткой времени запуска резервирования, в которую будут перемещены модифицированные или удаленные файлы, по сравнению с предыдущим запуском. Выглядит это примерно так:

<2017-06-14T00-01-34.771>

<Отчеты о практике>

Отчет1.doc

<2017-06-15T00-57-35.858>

Список покупок.xls

<Отчеты о практике>

Отчет1.doc

Отчет2.doc

<Для мамы>

Vivaldi.mp3

Список покупок.xls

buro.dbКак видно, сохранилась возможность достать файловым менеджером любой файл и его предыдущие версии. Имена и пути сохранились. Ура!

Восстанавливаются файлы из резерва командой:

buro --restore --srcdir="откуда восстанавливаем" --dstdir="куда восстанавливаем"

Тут все просто. Если нужно состояние папки на определенную дату, то добавляем аргумент —timestamp и указываем дату в формате «YYYY-MM-DD HH:mm:SS.SSS», например:

buro --restore --srcdir="z:\backup" --dstdir="d:\documents" --timestamp=”2017-06-15 00:00:00.000”Точно время состояния бэкапа указывать не обязательно, можно любое промежуточное.

Инкременты стали занимать много места? Руками удалять не нужно, есть команда purge. Пример:

buro --purge --srcdir="где лежит бэкап" --older="P30D"Аргументом older указываем конкретную дату, либо период времени в формате ISO 8601 (P1Y2M3DT4H5M6S, в примере выше выбран период 30 дней).

Но ведь даже та самая Visual Studio каждый раз генерирует служебных файлов на многие мегабайты. Место не бесплатное. Настраивать маски файлов и папки для исключения? Пффф… Есть опция сжатия файлов! Команде --backup добавляем аргумент --compress и каждый файл будет преобразован в архив bzip2. К имени файлов также будет добавлено расширение ".bz2" Степень сжатия задается числом от 1 до 9 (по-умолчанию 5). Пример:

buro --backup --srcdir="d:\myprojects" --dstdir="g:\backup" --compress=9По крайней мере, с мои файловым менеджером все еще сохраняется возможность вытащить любой файл. Сомневаюсь, что опция сжатия NTFS сожмет сильнее.

Мой типичный сценарий бэкапа, под который и разрабатывалось Buro, это сохранение на съемный носитель или сетевой диск. Данные переносятся в слабо контролируемую среду, секретность не помешает. Шифрование съемных носителей, и тем более сетевых дисков, это всегда немножко грустная тема, особенно если с файлами планируется продолжить работу в другом месте. Но и тут есть решение! Встроенное шифрование. К команде --backup добавляется опция --password. К имени файлов добавляется расширение ".encrypted" Можно одновременно использовать сжатие и шифрование, расширение все равно будет ".encrypted"

Предположим, на предприятии неадекватная СБ, у которой могут возникнуть вопросы к происхождению файла «Зарплатная ведомость руководства.xls.encrypted». Для этого реализована опция шифрования имен --encodenames.

Пример. Каталог с файлами

<.github>

.gitignore

.travis.yml

Android.mk

ChangeLog.rst

CMakeLists.txt

CONTRIBUTING.rst

LICENSE.rst

README.rst

Превращается в:

<3kOFykh>

Au!U33x!41SS(8Ir

BuN0kVhe85aPkQh2$

fS1twqYhBCWCagGr

IKNW$LFo3$x9Mgb!rQd

nzSFA6G3RGfKkFA~XaXDZ

pWWMxno894zDuu0L!s3WY

rHtwmdKLrYxkWN~)NtKCuxH4Q

UiJ~)YM0zu01O8g52x~iAPIk

Если кому-то интересны технические детали реализации шифрования:

При использовании опции защиты паролем файл «buro.db» также шифруется. Движок БД — Berkeley DB, шифрует данные алгоритмом AES CBC 128bit, ключ получается из SHA1(пароль + соль). Моя утилита пропускает пароль пользователя через функцию Argon2, получает на выходе 256 бит данных, преобразует в текстовую строку, которая служит паролем к БД. Для шифрования файлов и имен используется алгоритм ChaCha20. Ключи генерируются случайно и сохраняются БД. Я поленился для каждого файла заводить свой ключ, пользуюсь одним. Чтобы нельзя было наложить друг на друга разные версии одного файла, для каждого генерируется свой NONCE, записываю его как первые 8 байт шифрованного файла. Имена файлов перед шифрованием сжимаются простым LZ-подобным алгоритмом, чтобы было труднее угадать длину исходного имени. Поправьте меня, если в чем-то ошибся.

Скучные подробности:

- Информационные сообщения выводятся в stdout, сообщения об ошибках в stderr;

- Чтобы видеть подробную информацию, что куда копируется и перемещается, используйте опцию --verbose;

- Чтобы добавить к сообщениям метку времени, используйте опцию --printtimestamp. Чтобы отобразить уровень логгирования, используйте --printloglevel;

Не стал добавлять контроль целостности данных контрольной суммой, ИМХО в процессе передачи данных и так идет контроль на многих уровнях. Если очень хочется, используйте опцию сжатия, там контроль есть, я так и делаю.

Для заинтересовавшихся ссылка на исходные коды и бинарники.

p.s. В процессе разработки Buro у меня скончался SSD. Какая ирония.

|

Метки: author tandzan резервное копирование backup c++ windows |

Debian 9: что нового |

17 июня 2017 года вышла в свет новая, девятая версия Debian под кодовым названием Stretch. Работа над Debian 9 длилась два с небольшим года, а если совсем точно — 26 месяцев. Она будет поддерживаться в течение ближайших пяти лет.

Новая версия посвящена памяти основателя проекта Debian Иэна Мёрдока, погибшего в конце 2015 года.

Выход новой версии одного из самых популярных дистрибутивов Linux — это очень важная новость. И в этой статье мы хотели бы рассказать обо всех реализованных нововведениях.

Кроме того, у нас есть ещё одна новость, не менее важная: образ Debian 9 уже доступен пользователям нашего сервиса Vscale, и вы можете познакомиться с ним поближе прямо сейчас.

Поддерживаемые архитектуры

Debian 9 поддерживает следующие архитектуры: i386, amd64, armel, armhf, mips, mipsel, ppc64el, s390x. Добавлена поддержка новой архитектуры — mips64el.

Как и в других популярных дистрибутивах Linux, поддержка PowerPC прекращена. Более подробно о поддерживаемых архитектурах можно прочитать здесь.

Ядро 4.9

В Debian 9 используется ядро последней LTS-версии — 4.9; в скором будущем ему на смену придёт ядро версии 4.14, выход которой запланирован на осень текущего года.

Обновление пакетного менеджера APT

Пакетный менеджер apt в Debian 9 был существенно усовершенствован по сравнению с предыдущими версиями. Не поддерживаются ненадёжные алгоритмы для вычисления контрольных сумм: так, SHA1 по умолчанию заблокирован.

В предыдущих версиях Debian при синхронизации зеркал иногда возникала oшибка hash sum mismatch. В Stretch она наконец-то исправлена благодаря использованию так называемой разбивки by-hash: файлы с метаданными загружаются по хэшу содержимого.

Ещё одно интересное нововведение, которое несомненно будет интересным для владельцев и администраторов зеркал: APT теперь может использовать SRV-запись в DNS, чтобы определить бэкенд для загрузки. Управлять бэкендами теперь можно с помощью DNS, не задействуя никаких дополнительных сервисов для обработки запросов. Именно так работает новое зеркало deb.debian.org.

Обновления ПО

В состав Debian 9 включены новейшие версии многих популярных средств разработки и системных приложений:

- Apache 2.4.25;

- GCC 6.3;

- Systemd 232;

- GnuPG 2.1;

- Golang 1.7;

- OpenJDK 8;

- Perl 5.24;

- PHP 7.0;

- Tomcat 8.5&

Вместо традиционного MySQL в Debian 9 по умолчанию используется его форк MariaDB. При обновлении с предыдущей версии MySQL 5.5 или 5.6 будет автоматически заменён на MariaDB 10.1.

Поддержка MySQL при этом будет сохранена. Подробнее об этом можно почитать здесь.

Новый подход к именованию сетевых интерфейсов

Вместо традиционной схемы, в соответствии с которой сетевые интерфейсы получают имена типа eth0, eth1, eth2, в Debian 9 используется совершенно иной подход — stateless persistent network interface names (постоянные имена без сохранения состояния). При именовании используются индексированные номера интерфейсов в BIOS, а также номера слотов PCI.

Интерфейс eth0, например, теперь называется ens0, a wlan0 — wlp3s0. При обновлении с предыдущей версии (Debian 8 Jessie) имена автоматически изменены не будут.

Как обновиться

Чтобы обновиться с Debian 8 Jessie до Stretch, нужно сначала обновить систему:

$ sudo apt-get update && apt-get upgrade

$ sudo apt-get dist-upgrade

Далее отредактируем файл /etc/apt/sources.list и добавить в него репозитории stretch. Это можно сделать при помощи одной команды:

$ sed -i 's/jessie/stretch/g'/etc/apt/sources.list

Затем выполняем по второму кругу:

$ sudo apt-get update

$ sudo apt-get upgrade

$ sudo apt-get dist-upgrade

Во время обновления система задаст следующий вопрос: Restart services during package upgrades without asking? Выбираем ответ Yes.

По завершении обновления перезагружаем систему:

$ sudo reboot

После перезагрузки выполним:

$ cat /etc/debian_version

9.0

Как видим, всё прошло успешно.

Если вы являетесь пользователем Vscale, то можете сделать всё гораздо проще и одним кликом создать виртуальный сервер под управлением Debian 9. А если вы ещё не в Vscale — скорее присоединяйтесь, и вы сможете оперативно (как правило, прямо в день официального релиза) получать свежие версии популярных дистрибутивов Linux.

Заключение

В этой статье мы проделали обзор нововведений, реализованных в Debian 9 Stretch. Пробуйте (в Vscale это совсем просто) и делитесь впечатлениями.

|

Метки: author dpivovarov системное администрирование devops *nix блог компании селектел debian vscale |

Об использовании видеокамер с распознаванием символов на низкопроизводительных вычислительных устройствах |

Ранее, в статье рассказывалось о разработке метода распознавания, позволяющего осуществлять оптическое распознавание символов из видео «на лету». В качестве доказательства эффективности нового метода использовалась его реализация на устройстве, совершенно для этого не предназначенным — микроконтроллере esp8266. В ходе обсуждения возник вопрос: где можно использовать устройства с распознаванием на борту (считыватель)? Да еще и ценой менее $50. Понятно, что там же где и используются устройства подороже, но хотелось бы обсудить и другие варианты. Надеемся на помощь читателей в этом вопросе. А что видим мы?

1. Считывание показаний приборов учета и измерительных устройств

На сегодняшний день в вопросах учета и контроля за использованием различного вида ресурсов — электроэнергии, газа, воды и тепла наметилась совершенно четкая тенденция — установка «умных» счетчиков. Умный счетчик способен передавать результаты измерений, а самый умный — по команде «сверху» отключать потребителя от электроэнергии в случае неуплаты, а возможно и по другим причинам. Умный счетчик в современном исполнении играет на стороне поставщика и не оставляет никакой свободы выбора потребителю.

По данным компании Ernst&Young пятнадцатилетний опыт эксплуатации умных счетчиков в Европе не привел к однозначным выводам об их эффективности, хотя все понимают, что в этом что-то есть. Основной эффект достигается за счет снижения затрат на съем показаний, в меньшей степени уменьшения ворованной энергии. Пилотный проект в нашей стране показал намного лучшие результаты — снижение потерь на 37% по Калининградской области, например. Остается вопрос, конечно, как убрать оставшиеся 63%.

1.1. С учетом того, что при оценочной стоимости отечественного умного счетчика в $500, срок его окупаемости составит 9 лет, представляется интересной следующая схема, позволяющая уменьшить срок окупаемости минимум в четыре раза:

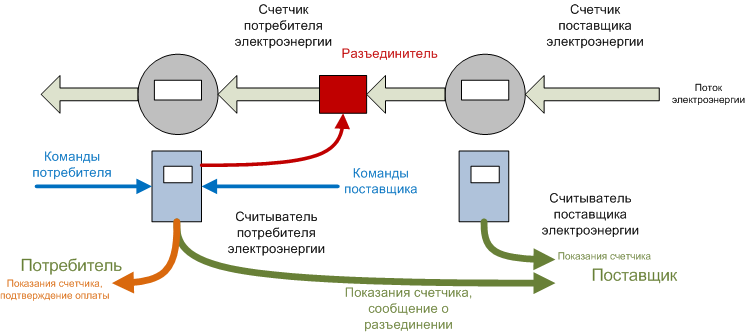

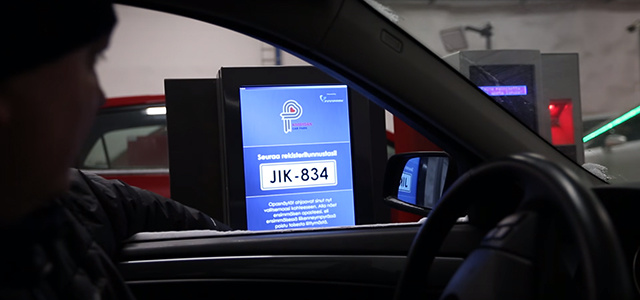

Считывание показаний производится через считыватель, подобный тому, что изображен на самой первой картинке. Схема содержит два счетчика — счетчик потребителя, который не нужно менять и дублирующий счетчик поставщика. Сложность синхронизации показаний счетчиков, а также осознание непрерывного контроля существенно снижают возможность хищений электроэнергии.

Помимо них в схеме используются два оптических считывателя с разным функционалом: считыватель со счетчика поставщика может только передавать показания через заданный интервал времени, он не воспринимает команды и работает как счетчик поколения AMR.

Считыватель потребителя помимо непосредственно чтения показаний, может осуществлять взаимодействие с потребителем и поставщиком, а также с разъединителем сети. Этот считыватель может находиться в двух состояниях: 'отключение энергии запрещено/разрешено'. Переключение состояний возможно только в период оплаты по команде поставщика. Если оплата произведена поставщик переводит считыватель в состояние отключение запрещено и следующее переключение состояния возможно только в следующем периоде оплаты.

Запрет отключения служит для предотвращение ошибочных отключений/подключений (в том числе и со стороны третьих лиц). Отключение может произойти только в состоянии считывателя 'отключении энергии разрешено'.

Таким образом, считыватель потребителя работает как счетчик поколения AMI — поставщик получает от считывателя показания счетчика потребителя и информацию об отключении тока, а считыватель получает команды и сообщения о балансе. При этом и потребитель на основании команд также может получить информацию о показаниях своего счетчика и состоянии считывателя.

Считыватель позволяет любой счетчик сделать многотарифным, так как он фиксирует не только показания прибора учета, но и момент времени снятия показаний.

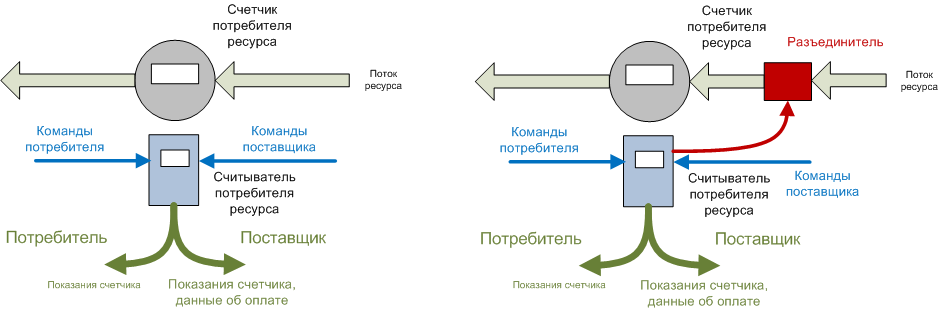

1.2. Кроме того, не следует забывать и о других видах ресурсов — газе, воде и тепле. Так как воровство таких ресурсов труднее по сравнению с электроэнергией, то для снятия показаний с приборов учета можно обойтись упрощенными схемами.

1.3. Еще одним примером использования устройства может служить считывание показаний измерительных устройств. Например, большое количество торговых организаций используют весы различных производителей, которые снабжены цифровыми терминалами, не имеющими выходов для связи с компьютерами. При автоматизации процессов в таких организациях можно для считывания необходимой информации использовать обсуждаемые устройства.

2. Идентификация номерного знака автомобиля

На сегодняшний день распознавание автомобильных номеров можно считать тривиальной задачей. Существует не только большое количество решений осуществляющих распознавание на сервере, но и камер с распознаванием на борту: итальянская Tattile, венгерская Arh, немецкая Siemens, британская Mav, китайские HIKVision и Dahua, отечественная Iris и многие другие.

Безусловно существует большое количество прикладных задач в которых камеры с возможностью распознавания автомобильных номеров могли бы найти применение. Например:

2.1. Управление парковками. В настоящее время для отслеживания свободных парковочных мест используются различные датчики присутствия, монтируемые в поверхность под автомобилем или помещаемые над ним. Такие датчики позволяют определить свободное/занятое место, но не способны определить номер автомобиля, которое это место занимает. Добавление такой возможности позволило бы предложить клиентам новые виды сервиса, помимо идентификации автомобиля при въезде/выезде:

- сообщение места автомобиля;

- бронирование парковочного места с различными временными рамками;

- сопровождение автомобиля к парковочному месту при помощи динамических указателей

также как это сделано в подземном городе в Финляндии;

*стоп кадры были сделаны с видео указанного выше.

- введение дифференцированной оплаты, в зависимости от расположения места на

парковке; - организация интерфейса между автомобилем и парковкой при условии привязки

номера телефона к номеру автомобиля; - получение информации о сумме оплаты после освобождения места и оплата по карте,

привязанной к телефону, привязанного к номеру автомобиля;

2.2. Управление заправками автомобиля. Возможность заправиться не выходя из машины (при наличии заправщика) по схеме:

- Определение номера автомобиля подъехавшего к колонке;

- Проверка наличия необходимых средств на карте, привязанной к телефону, привязанного к номеру автомобиля;

- Запрос на подтверждение заправки;

- Заправка;

- Автоматическая оплата;

*основа для изображения была взята с ресурса init-e.ru.

2.3. Поиск угнанного автомобиля. Низкая цена устройства позволяет резко увеличить количество камер наблюдения с возможностью распознавания на борту и построить общегородскую систему фиксации движения и/или стоянки автомобиля с искомым номером, моделью и цветом. Для такой системы нет необходимости в пересылке видео или отдельных кадров. Вся необходимая информация составляет несколько десятков байтов, поэтому можно наладить очень быстрый обмен данными.

2.4. Прикладной задачей, в которой необходимо и читать показания измерительных устройств и определять номер транспортного средства является организация автоматизированных весовых на автодорогах общего пользования. В случае перегруза считыватель передает номер транспортного средства на сервер, который может направлять соответствующую информацию на другие считыватели для контроля движения перегруженного автомобиля.

3. Инфраструктура

Во всех рассмотренных примерах рассматривалась только одна сторона систем по сбору данных, а именно — считыватель. Понятно, что это только часть системы, которая собирает данные. Эти данные необходимо куда-то и как-то передать для обработки, что подразумевает получателя данных и канал передачи. Таким образом, мы получаем структуру, состоящую из источника данных, двухсторонних каналов передачи и получателей данных.

3.1. Для осуществления передачи по каналу используются различные беспроводные (Bluetooth, WiFi, GSM, GPRS, LPWAN,...) и проводные (PLC, xDSL) технологии или их комбинации. Выбор конкретной архитектуры зависит от решаемой задачи. Так как объем передаваемых данных небольшой, то наиболее удобной технологией для передачи на большие расстояния является LPWAN, к которым относятся Стриж, Sigfox, LoRaWAN, а также технологии на базе сотовых сетей LTE-M и NB-IoT.

3.2. В большинстве примеров считыватель работает с одним получателем данных — сервером системы, однако в системах сбора данных с приборов учета считыватель работает с двумя получателями — сервером системы и пользователем. Причем для пользователя, находящегося на близком расстоянии удобно использовать для передачи данных каналы с WiFi или Bluetooth.

3.3. В примерах по управлению парковками и заправками системе легко идентифицировать автомобиль, однако для организации обратной связи необходима связь с водителем автомобиля. Для этого необходимо сервисы различного уровня, на которых возможна регистрация связи между номером автомобиля и смартфоном водителя или оборудовать непосредственно автомобили средствами сотовой связи. В этом случае пользователи, зарегистрированные на таких сервисах могут посылать сообщения друг другу на номер автомобиля, точно также система может посылать на номер автомобиля сообщения о нарушениях и штрафах.

Таким образом, существующая инфраструктура позволяет построить новые сервисы для решения интересных прикладных задач.

|

|

История о том, как когнитивные технологии помогают сохранять карму |

Введение

Здесь должен быть текст из серии «вы же знаете, как для любой компании важно оценивать качество обслуживания — это основа развития». На мой взгляд, это вполне банальные истины, поэтому опустим их.

Сохраняем карму, недорого

Сервис Heedbook, о котором я расскажу сегодня, обладает одним очень крутым преимуществом перед другими способами оценки работы сотрудников с клиентами — это автоматическая оценка эмоций клиента в режиме реально времени. То есть, возвращаясь к моему другу, его толерантность не спасёт консультанта от реальной оценки работы. И волки сыты, и овцы целы, и карма друга тоже.

Как это работает:

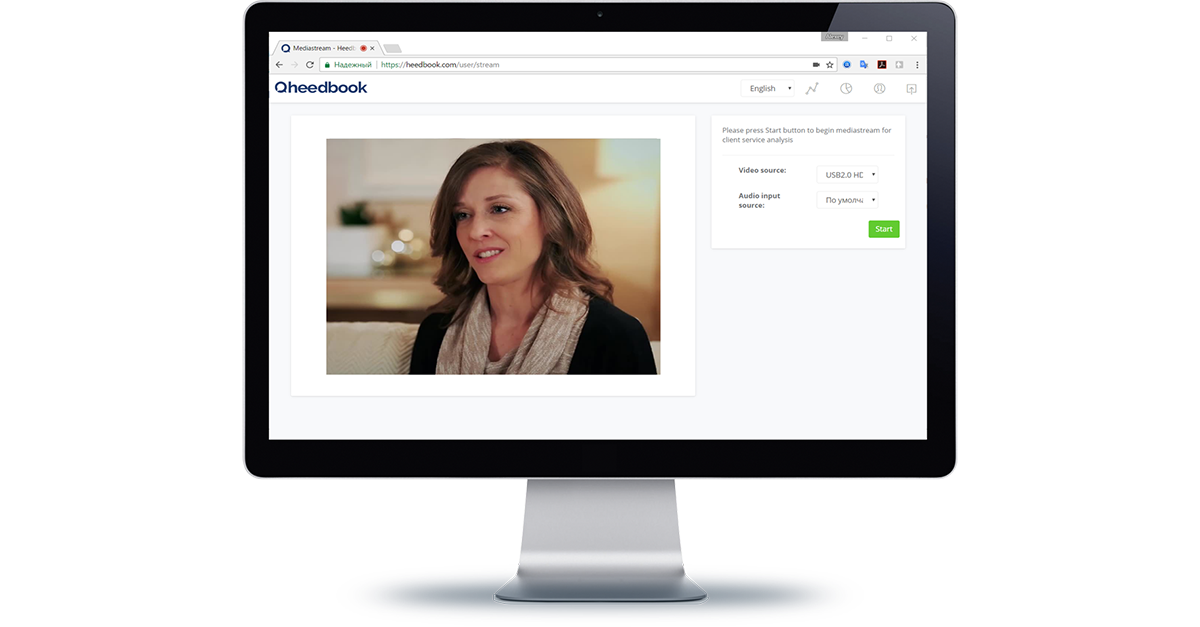

1. Сотрудник фронт-линии банка (или аптеки, или МФЦ, или магазина, или тому подобных предприятий) в начале рабочего дня входит в систему через браузер.

2. К нему приходит клиент, например, мой друг.

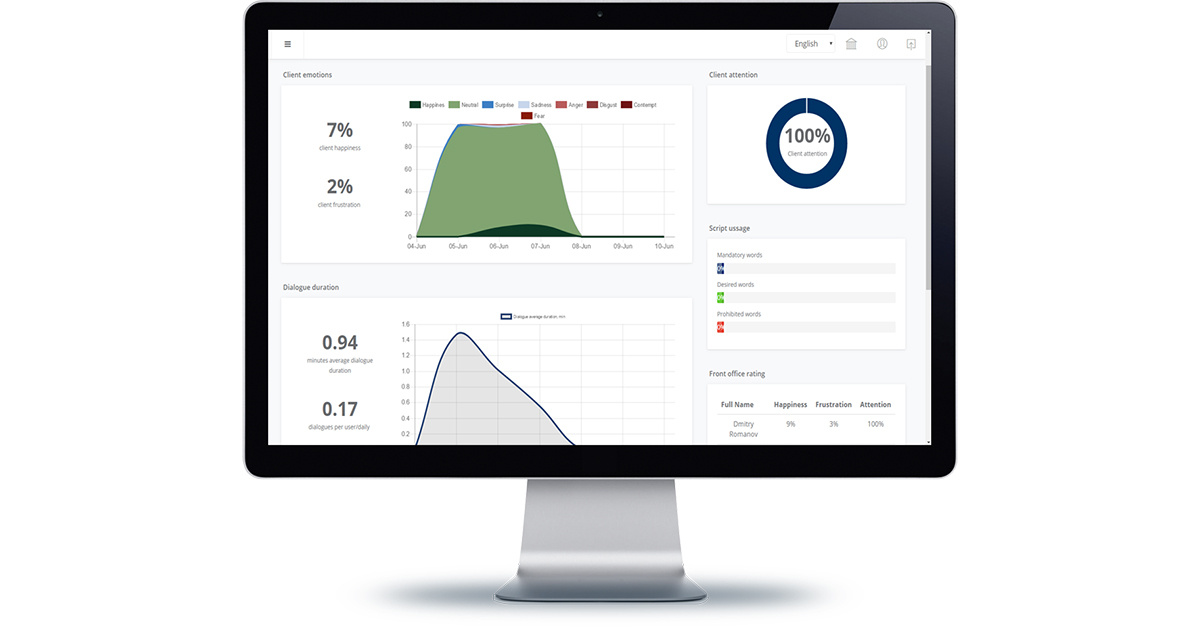

3. Система получает и анализирует видеопоток с веб-камеры в режиме реального времени в фоновом режиме.

4. Информация обрабатывается системами интеллектуального распознания эмоций, речи и других параметров клиента.

5. По результатам анализа система предоставляет детальную аналитику по структуре эмоций и доле положительных/отрицательных эмоций клиента, вниманию клиента к сотруднику, содержание диалога, использование скрипта обслуживание или запрещенных фраз.

6. Руководитель офиса и сотрудники головной компании получают в детальную информацию о качестве клиентского сервиса в разрезе менеджеров и клиентов. (И тут мы видим, как наш консультант начинает нервничать. ))

Помимо описанного выше, для каждого сотрудника определяется среднее время обслуживания клиентов, количество обслуженных клиентов, структуру клиентской базы по демографическим показателям.

Ещё одна интересная фишка, директор может подключиться к видео-стриму от рабочих мест сотрудников фронт-линии, а также просматривать видео-записи диалогов позже с детальной аналитикой по ним. То есть в нашу историю добавляется новый сценарий, когда консультант начинает хамить моему другу, а потом внезапно у него округляются глаза и он становится милым и вежливым. )

Ну и последняя интересная деталь, в Heedbook есть рейтинговая система для сотрудников.

Как это работает: глазами разработчика

Микросервисная архитектура Azure Functions

Мы вместе с Димой Сошниковым частично помогали ребятам в проектировании решения. Первое, что сделали — решили уйти от монолитной архитектуры и сделать систему построенную на микросервисах (как вы могли заметить по моим последним статьям, на мой взгляд это очень интересная тема). Для этого использовали Azure Functions. На самом деле мы также думали про WebJob, но у него есть ограничения по производительности и ценообразование идёт не от количества совершенных операций.

Основная среда разработки AF — онлайн редактор функций на портале Azure. Также с конца мая 2017 можно создавать AF с помощью Visual Studio 2017 UPD 3.

Так как AF — новый продукт Microsoft, по нему пока нет полной документации, поэтому ниже разберем пример одной AF проекта Heedbook. Это позволит сэкономить время, если вы решите построить микросервисную архитектуру на базе Azure.

Триггером запуска AF может стать Http запрос, появление Blob в Azure Blob storage, действия в OneDrive или просто таймер. В проекте реализованы практически все представленные выше варианты триггеры для AF. Также мы реализовали каскады AF, когда работа одной AF запускает другую, таким образом обеспечивая единый бизнес процесс анализа данных.

Пример нашей AF триггерится появлением блоба — картинки. При помощи данной AF мы с вами определим количество людей на картинке и их эмоции. Сделаем это с помощью когнитивного сервиса Microsoft Face API.

Сначала необходимо подключить необходимые библиотеки когнитивных сервисов. Для онлайн редактора AF сделать это придётся вручную, создав файл project.json и прописав туда все необходимые зависимости:

{

"frameworks": {

"net46":{

"dependencies": {

"Microsoft.ProjectOxford.Common": "1.0.324",

"Microsoft.ProjectOxford.Face": "1.2.5"

}

}

}

}

В случае с созданием AF в Visual Studio 2017 UPD 3 просто подключаем необходимые зависимости с помощью Nuget.

Дальше нам нужно прописать триггер AF и выходные параметры. В нашем случае — это появление блоба в определенном контейнере и запись результатов распознания в таблицу Azure MsSql. Делается это в файле function.json:

{

"bindings": [

{

"name": "InputFace",

"type": "blobTrigger",

"direction": "in",

"path": "frames/{name}",

"connection": "heedbookhackfest_STORAGE"

},

{

"type": "apiHubTable",

"name": "FaceData",

"dataSetName": "default",

"tableName": "FaceEmotionGuid",

"connection": "sql_SQL",

"direction": "out"

}

],

"disabled": false

}

Итак, сам код Azure Functions!

#r "System.IO"

using System.IO;

using Microsoft.ProjectOxford.Face;

using Microsoft.ProjectOxford.Common.Contract;

public static async Task Run(Stream InputFace, string name, IAsyncCollector FaceData, TraceWriter log)

{

log.Info($"Processing face {name}");

var namea = Path.GetFileNameWithoutExtension(name).Split('-');

var cli = new FaceServiceClient();

var res = await cli.DetectAsync(InputFace,false,false,new FaceAttributeType[] { FaceAttributeType.Age, FaceAttributeType.Emotion, FaceAttributeType.Gender});

var fc = (from f in res

orderby f.FaceRectangle.Width

select f).FirstOrDefault();

if (fc!=null)

{

var R = new FaceEmotion();

R.Time = DateTime.ParseExact(namea[1],"yyyyMMddHHmmss",System.Globalization.CultureInfo.InvariantCulture.DateTimeFormat);

R.DialogId = int.Parse(namea[0]);

var t = GetMainEmotion(fc.FaceAttributes.Emotion);

R.EmotionType = t.Item1;

R.FaceEmotionGuidId = Guid.NewGuid();

R.EmotionValue = (int)(100*t.Item2);

R.Sex = fc.FaceAttributes.Gender.ToLower().StartsWith("m");

R.Age = (int)fc.FaceAttributes.Age;

await FaceData.AddAsync(R);

log.Info($" - recorded face, age={fc.FaceAttributes.Age}, emotion={R.EmotionType}");

}

else log.Info(" - no faces found");

}

public static Tuple GetMainEmotion(EmotionScores s)

{

float m = 0;

string e = "";

foreach (var p in s.GetType().GetProperties())

{

if ((float)p.GetValue(s)>m)

{

m = (float)p.GetValue(s);

e = p.Name;

}

}

return new Tuple(e,m);

}

public class FaceEmotion

{

public Guid FaceEmotionGuidId { get; set; }

public DateTime Time { get; set; }

public string EmotionType { get; set; }

public float EmotionValue { get; set; }

public int DialogId { get; set; }

public bool Sex { get; set; }

public int Age { get; set; }

}

В данном случае это асинхронная процедура в связке с Cognitive Services Face API. AF получает Stream блоба и передает его в CS:

var res = await cli.DetectAsync(InputFace,false,false,new FaceAttributeType[] { FaceAttributeType.Age, FaceAttributeType.Emotion, FaceAttributeType.Gender});

Далее выбирает самое крупное лицо в кадре:

var fc = (from f in res

orderby f.FaceRectangle.Width

select f).FirstOrDefault();

И записывает результаты распознания в базу данных:

await FaceData.AddAsync(R);

Всё просто, не правда ли? Будущее за микросервисами. )

О проблемах

Ладно, не всё так просто, на самом деле.

AF, к сожалению, на текущий момент имеет ряд ограничений (не работает биндинг имен, есть конфликты библиотек). К счастью, в мире разработки на .Net всегда есть множество walkarround — и если у вас не получается решить проблему по базовому сценарию, можно найти несколько обходных вариантов.

Съемка видео и аудио в фоновом режиме

Как известно, современные ОС стараются максимально экономить ресурс батареи, прекращая проактивную работу всех приложений, находящихся в фоновом режиме. Это касается и стрима в веб-, мобильном или десктопном приложением. Проведя длительную изыскательскую работу по данному поводу. мы сделали выбор в пользу веб-решения.

Видео- и аудиопоток от веб-камеры получаем с помощью

GetUserMedia(). Далее мы должны записать полученный видео- и аудиопоток и извлекать оттуда данные для передачи на бэкенд. Это работает, если окно браузера будет постоянно активным, как только вы делаете закладку браузера неактивной — становится недоступным для записи данных. Наша задача была сделать систему, которая будет работать в фоновом режиме и не будет мешать сотруднику осуществлять свои прямые обязанности. Поэтому решением стало создание собственной стримовой переменной, куда мы записываем и извлекаем данные видео- и аудиопотока. Качество распознания русского языка

В будущем сервис будет двигаться к созданию своих собственных моделей распознания аудио, но на текущий момент приходится использовать внешних провайдеров услуг распознавания русского языка. Было сложно выбрать хороший сервис, обеспечивающий качественное распознание речи на русском. Текущая конфигурация системы использует комбинацию систем распознания речи, для русской речи используется Goolge Speech Api, в тестировании показавший лучшие результаты качества распознания.

Возвращаемся в реальность

На самом деле это решение — не просто сказки о будущем. В ближайшее время Heedbook начнёт работать в подмосковных МФЦ и крупнейшем банке страны.

Команда Heedbook будет признательна за комментарии по поводу их решения, а также будет рада сотрудничеству с профессионалами в области ML, анализа данных, SEO и работе с крупными клиентами. Пишите свои мысли в комментариях или на почту info@heedbook.com.

|

Метки: author stasus microsoft azure блог компании microsoft microsoft azure heedbook azure functions |

[Из песочницы] Перевод книги Appium Essentials. Глава 1 |

Ниже приведен перевод первой главы. В планах опубликовать перевод целиком. Публиковать буду или по главам, или по осмысленным логическим блокам.

Местами, в книге будут комментарии от меня [вот в таких скобках]. Они будут небольшие, просто для уточнения контекста, где необходимо. И еще одно: иногда, редко, буду пропускать какие-то совсем уж очевидные вещи из разряда как прописать JAVA_HOME. Пропущенные куски буду обозначать.

А в целом, с удовольствием принимаю указания на неточности перевода (с потерей смысла).

Надеюсь, перевод будет полезен. Поехали!

Глава 1. Важные концепции.

В этой главе мы поговорим об архитектуре Appium, JSON wire protocol, сессиях Appium, а также получим представление о Desired capabilities для запуска Appium.

- Архитектура Appium

- Selenium JSON wire protocol

- Сессии Appium

- Desired capabilities

- Сервер Appium server и клиентские библиотеки

Архитектура Appium

Appium — это HTTP-сервер, написанный на Nodes, который создает и обрабатывает WebDriver-сессии. Appium придерживается того же подхода, что и Selenium WebDriver, который получает HTTP-запросы в формате JSON от клиентов и преобразует их в зависимости от платформы, на которой он работает.

Давайте обсудим, как Appium работает с iOS и Android.

Appium и iOS

На iOS-устройстве, Appium использует Apple's UIAutomation API, чтобы взаимодействовать с UI-элементами. UIAutomation — это JavaScript-библиотека, разработанная Apple для написания тестовых сценариев. Appium использует эти же библиотеки для автоматизации iOS-приложений.

Давайте посмотрим на архитектуру, которая представлена ниже:

Исполняемый скрипт предается HTTP-запросом Appium-серверу в виде JSON. Appium-сервер шлет команду инструментам (UIAutomation). Инструменты ищут файл

bootstrap.js, который Appium-сервер передал iOS-устройству. Затем, команды, указанные в файле bootstrap.js исполняются окружением iOS-инструментов. Выполнив команду, клиент отправляет серверу отчет с деталями выполнения этой команды.Похожая архитектура работает и в связке Appium-Android.

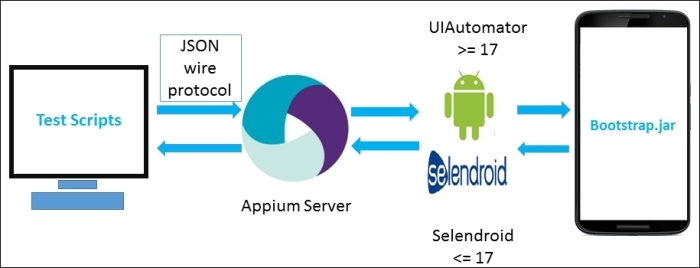

Appium и Android

На Android-устройстве, Appium использует UIAutomator, чтобы автоматизировать приложение. UIAutomator — фреймворк, созданный командой разработчиков Android для тестирования пользовательского интерфейса.

Давайте посмотрим на архитектуру, которая представлена ниже:

На диаграмме выше у нас представлен UIAutomator/Selendroid вместо инструментов Apple и, вместо

bootstrap.js передается bootstrap.jar. Appium поддерживает Android версии 17 и выше. Для более ранних версий, используется Selendroid. Во время выполнения теста, Appium отправляет команды к UIAutomator или Selendroid, в зависимости от версии Android. Здесь, bootstrap.jar играет роль TCP-сервера, который мы можем использовать, чтобы отправлять команды. Команды, в свою очередь выполняются на Android-устройстве средствами Selendroid или UIAutomator.Selenium JSON wire protocol

JSON wire protocol (JSONWP) — механизм, созданный командой разработчиков WebDriver. Этот протокол представляет собой набор четко определенных стандартизированных конечных точек (endpoints), открытых через RESTful API. Предназначение WebDriver и JSONWP — автоматизировать тестирование сайтов через браузер таких как Firefox driver, IE driver, Chrome driver и т.д.

Appium реализует Mobile JSONWP — расширение Selenium JSONWP — и контролирует различное поведение мобильных устройств, например установка/удаление приложения за сессию.

Вот несколько примеров конечных точек из API, которые используются для взаимодействия с мобильными приложениями:

/session/:sessionId/session/:sessionId/element/session/:sessionId/elements/session/:sessionId/element/:id/click/session/:sessionId/source/session/:sessionId/url/session/:sessionId/timeouts/implicit_wait

Appium предоставляет клиентские библиотеки, похожие на библиотеки WebDriver, чтобы взаимодействовать с REST API. В этих библиотеках функции выглядят, примерно, так:

AppiumDriver.getPageSource();

Этот метод вызовет HTTP-запрос, и получит ответ от конечной точки [можно, я дальше буду писать «эндпоинта»? Сил уже нет] из API. Конкретно в этом примере, эндпоинт, который обрабатывает метод

getPageSource, выглядят так:/session/:sessionId/source

Драйвер выполнит тестовый скрипт, который приходит в JSON-формате от AppiumDriver сервера, чтобы получить

source страницы. Назад вернется page source в формате строки. В случае не-HTML платформ (нативные приложения), Appium вернет XML-документ, представляющие иерархию UI-элементов. Структура документа может отличаться, в зависимости от платформы.Сессии Appium

Сессия — среда, в которой происходит отправка команд конкретному приложению; команда всегда исполняется в контексте текущей сессии. Как мы видели в предыдущем разделе, клиент использует идентификатор сессии — параметр

sessionId — до выполнения самой команды. Клиентская библиотека шлет запрос серверу на создание сессии. Затем, сервер возвращает sessionId, который используется в последующих командах для взаимодействия с тестируемым приложением.Desired capabilities

Desired capabilities [желаемые возможности] — JSON-объект (набор пар ключ-значение), отправленный клиентом серверу. DC описывает особенности создаваемой сессии.

Давайте рассмотрим все имеющиеся возможности. Сперва, мы увидим возможности для Appium-сервера:

Необходимо импортировать библиотеку

org.openqa.Selenium.remote.DesiredCapabilities [пример для Java], чтобы работать с DC.| Пояснение | |

Используется, чтобы определить исполнителя команд. Если вы хотите работать с Android SDK версии ниже 17, нужно указать значение Selendroid. Иначе, по дефолту будет установлено значение Appium. Пример:Также можно определять возможности, используя библиотеку Appium. Нужно импортировать библиотеку io.appium.java_client.remote.MobileCapabilityType:В случае работы с iOS эту возможность использовать не нужно. |

|

Указывает операционную систему на мобильном устройстве. Допустимые значения: iOS, Android и FirefoxOS. Пример:Или с использованием библиотеки Appium: |

|

Определяет версию операционной системы. Пример:Или с использованием библиотеки Appium: |

|

Устанавливает тип устройства или эмулятора, например iPhone Simulator, iPad Simulator, iPhone Retina 4-inch, Android Emulator, Moto x, Nexus 5 и так далее. Пример:Или с использованием библиотеки Appium: |

|

Абсолютный путь до файла или URL для скачивания файла в формате .ipa, .apk, или .zip. Appium сначала установит приложение на соответствующее устройство. Отметим, что если для Android определить возможности appPackage и appActivity (о них рассказывается ниже), то app указывать не нужно. Пример:Или с использованием библиотеки Appium: |

|

Используется при тестировании веб-приложений на мобильном устройстве. Определяет браузер для тестирования. Пример:Или с использованием библиотеки Appium: |

|

Appium ждет новую команду от клиента в течение некоторого времени, после чего [если команд не поступало], решает, что клиент выключен и завершает сессию. Значение по умолчанию 60 [секунд]. Пример:Или с использованием библиотеки Appium: |

|

Устанавливает автозапуск тестируемого приложения. По дефолту стоит значение true. Пример: |

|

Устанавливает язык на эмуляторе. К примеру fr, es и так далее. Пример: |

|

Устанавливает локаль на эмуляторе. К примеру fr_CA, tr_TR и так далее. Пример: |

|

Уникальный идентификатор девайса (unique device identifier) обычно используется для идентификации конкретного iOS-устройства. Представляет собой строку в 40 символов udid указывается при автоматизации приложений на реальных iOS-устройствах. Udid устройства можно легко получить через iTunes, кликнув на Serial Number в инфо об устройстве. Пример: |

|

Устанавливает ориентацию устройства при работе с эмулятором. Допустимые значения: LANDSCAPE и PORTRAIT. Пример: |

|

Если вы тестируете гибридное приложение и хотите взаимодействовать с Webview, вам нужно установить такую возможность; по умолчанию стоит значение false. Пример: |

|

Сбрасывать текущее состояние приложения перед стартом сессии. Дефолт: false. Пример: |

|

Для iOS: удалит всю папку симулятора. Для Android: вместо удаления всего из папки приложения, можно удалить само приложение, чтобы сбросить состояние. Также, приложение будет удалено по окончанию жизни сессии. По умолчанию false. Пример: |

Android capabilities

| Пояснение | |

Определяет, какой Java-пакет должен быть запущен. Например: com.android.calculator2 или com.android.settingsИли с использованием библиотеки Appium: |

|

Определяет, какую Activity необходимо запустить из указанного пакета. Например: MainActivity, .Settings, com.android.calculator2.CalculatorИли с использованием библиотеки Appium: |

|

Определяет, какую Activity, при запуске, нужно дождаться.Или с использованием библиотеки Appium: |

|

Определяет, какую пакет Android-приложения, при запуске, нужно дождаться. |

|

Определяет, таймаут (в секундах), в течение которого ожидается готовность девайса. По дефолту 5.Или с использованием библиотеки Appium: |

|

Активирует Chrome driver performance logging. Доступно только при работе с Chrome и WebView. По умолчанию значение false |

|

Устанавливает таймаут в секундах, сколько ждать, пока девайс станет готовым после включения. |

|

Используется для установки DevTools socket name. Необходимо только когда приложение — Chromium-embedding browser. Браузер открывает сокет и ChromeDriver подключается к нему как DevTools client. Например, chrome_DevTools_remote |

|

Задает имя avd [Android virtual device] для запуска. |

|

В миллисекундах задает время на ожидание запуска указанного avd. По умолчанию 120000. |

|

В миллисекундах задает время на ожидание, когда закончатся анимации запуска avd. По умолчанию 120000. |

|

Позволяет передать дополнительные параметры при запуске avd [startup options]. |

|

Задает время ожидания (в миллисекундах), в течение которого ожидается WebView context, прежде чем, переключиться на него. По умолчанию 2000 |

|

Intent action обычно используется, чтобы запустить activity. По дефолту: android.intent.action.MAIN |

|

Определяет категорию Intent для запуска activity. По дефолту: android.intent.category.LAUNCHER |

|

Флаги, используемые при запуске Activity. По дефолту: 0x10200000 |

|

Разрешает ввод юникода. По дефолту: false |

|

Сбрасывает клавиатуру до ее исходного состояния. По дефолту: false |

iOS capabilities

| Пояснение | |

Задает формат календаря для симулятора iOS. Пример: |

|

Используется для запуска приложения на реальном девайсе. Пример: |

|

Задает время ожидания (в миллисекундах) инструментов. По истечению времени, Appium решает, что там все повисло и сессия закрывается. |

|

включает location Services |

|

Используется в симуляторе. Если значение true, в приложении не будет всплывать поп-ап с запросом доступа к location services. Для использования требуется явно указывать bundleId. По дефолту: false |

|

Автоматически разрешаются доступы приложению к фото, контактам, камере т.д. По дефолту: false |

|

Подключает библиотеку native instruments |

|

При работе с Safari имитирует событие tap. По дефолту: false. Работает не идеально и зависит от viewport's size/ratio |

|

Используется только на симуляторе. Позволяет открывать в Safari новые окна средствами JavaScript |

|

Используется только на симуляторе. Запрещает Safari показывать сообщения, что сайт мошеннический. |

|

Используется только на симуляторе. Позволяет Safari открывать новые вкладки. |

|

Используется только на симуляторе. Позволяет хранить связки ключей при запуске/отключении сессии. |

|

Позволяет передавать аргументы при использовании instruments. |

|

Задает в миллисекундах длительность нажатия на элемент. |

Сервер Appium server и клиентские библиотеки

Appium-сервер используется для взаимодействия с разными платформами (iOS и Android). Он создает сессию, чтобы взаимодействовать с мобильными приложениями. Это — HTTP-сервер, написанный на NodeJS и использует ту же идею, что и Selenium Server, который определяет HTTP-запросы от клиентских библиотек и шлет свои запросы соответствующим платформам. Чтобы запустить Appium-сервер, необходимо скачать исходники или установить из npm. Также у Appium есть GUI-версия сервера. Ее можно скачать с официального сайта http://appium.io. В следующих главах мы рассмотрим GUI-версию подробнее.

Одним из плюсов Appium является то, что это — просто REST API. И код, с помощью которого вы взаимодействуете с этим API, может быть написан на разных языках, таких как Java, C#, Ruby, Python и других. Appium расширяет библиотеку WebDriver и добавляет команды для работы с мобильными устройствами. Он предоставляет клиентские библиотеки, поддерживающие расширения Appium для протокола WebDriver. Именно из-за этих расширений важно использовать клиентские библиотеки, специфичные для Appium, чтобы писать автоматизированные тесты или процедуры вместо общих клиентских библиотек WebDriver.

Appium добавил несколько интересных фич в работе с мобильными устройствами, таких как мультитач или работа с ориентацией экрана. Позже мы увидим их практическое применение.

Заключение

К концу главы, у нас должно появиться понимание архитектуры Appium, JSON wire protocol, desired capabilities и как ими пользоваться. мы также узнали об Appium-сервере и клиентских библиотеках на разных языках программирования.

Мы рассмотрели JSONWP и Appium сессии, которые используются для отправки дополнительных команд для взаимодействия с приложением. В последнем разделе мы получили некоторую информацию о сервере Appium и его клиентских библиотеках, специфичных для языка.

В следующей главе, мы посмотрим, что необходимо, чтобы начать работу с Appium работу с Appium

|

Метки: author EreminD читальный зал appium automation testing |

11 вопросов к администраторам баз данных PostgreSQL, часть 2 |

Три совета разработчикам приложений, чтобы перестать мучиться и начать получать удовольствие от баз данных?

Александр Чистяков: Читайте планы запросов. Думайте быстрее, чем люди, которые эксплуатируют то, что вы написали. Занимайтесь спортом, хорошо спите по ночам.

Александр Чистяков: Читайте планы запросов. Думайте быстрее, чем люди, которые эксплуатируют то, что вы написали. Занимайтесь спортом, хорошо спите по ночам.

Антон Бушмелев: Надо знать свою предметную область. Если работаешь с ORM, как обычно у нас происходит: я “наг*внокодил”, как оно будет работать с базой, мне не важно! Не надо так абстрагироваться. Если что-то не знаешь, можно подойти, спросить. Потраченные пять минут времени сильно сэкономят время в будущем. Не надо стесняться, я тоже много чего не знаю. Если есть эксперты, с которыми можно посоветоваться, надо общаться.

Дмитрий Васильев: Не использовать ORM. На самом деле, скрывая простоту и общение с базой через ORM, вы в дальнейшем откладываете технический долг, который вам все равно придется восполнить. Все равно нужно знать SQL, и как работают базы данных внутри. Это основы, которых не так много, но их нужно изучить.

Дмитрий Васильев: Не использовать ORM. На самом деле, скрывая простоту и общение с базой через ORM, вы в дальнейшем откладываете технический долг, который вам все равно придется восполнить. Все равно нужно знать SQL, и как работают базы данных внутри. Это основы, которых не так много, но их нужно изучить.  Михаил Тюрин: Здесь все очень серьезно, никаких шуток, разработчикам приложений надо понимать, что работа с данными – это одна из основных задач, которая должна ими решаться. Надо подключать ДБА на ранних этапах.

Михаил Тюрин: Здесь все очень серьезно, никаких шуток, разработчикам приложений надо понимать, что работа с данными – это одна из основных задач, которая должна ими решаться. Надо подключать ДБА на ранних этапах. Мы сейчас все “заражены” современными моделями управления (agile и прочие вещи). Надо и ДБА, и devops-ов как можно раньше подключать к процессу принятия окончательного решения, потому что ошибиться в данных может оказаться очень дорого.

Конечно, хорошие ДБА могут все, но иногда это бывает тоже дорого, просто потому что ДБА может не выдержать долго таких проблем и махнуть рукой. Тогда разработчик останется совсем один.

Брюс Момжан: Я могу ответить относительно Постгреса: нужно проводить исследования и узнавать его разносторонние возможности. Многие, приходя из других СУБД, пользуются им по привычке: «Я всегда делал это так, буду делать как привык». В этом нет ничего плохого, но Постгрес – это намного больше, чем хранилище данных. Не обязательно использовать Постгрес так, как вы использовали БД до этого, изучайте современные нестандартные функции, относящиеся к консистентности данных, моделированию данных, они сделают ваше приложение проще и чище.

Брюс Момжан: Я могу ответить относительно Постгреса: нужно проводить исследования и узнавать его разносторонние возможности. Многие, приходя из других СУБД, пользуются им по привычке: «Я всегда делал это так, буду делать как привык». В этом нет ничего плохого, но Постгрес – это намного больше, чем хранилище данных. Не обязательно использовать Постгрес так, как вы использовали БД до этого, изучайте современные нестандартные функции, относящиеся к консистентности данных, моделированию данных, они сделают ваше приложение проще и чище.Место ДБА в процессе разработки и эксплуатации IT-систем?

Чем определяется продвинутость какой-то СУБД относительно других?

Коммьюнити и обучение – без этого никак. База, может быть, очень продвинулась, но с ней никто не работает, и никто не поможет, если возникнут какие-то проблемы.

Но есть и объективные стороны, такие как открытость комьюнити. В открытом комьюнити заложены, культивируются и воспроизводятся те принципы, понятия и идеи, которые могут быть эффективны. Хоть Stonebraker и ругается сейчас и перечеркивает все, что он когда то сделал, все это было сделано неплохо. Stonebraker – это человек, который получил только что премию Тьюринга, он в свое время заложил архитектурные основы в том числе и Постгреса.

Какой бы вы совет дали молодым специалистам, которые хотят заниматься базами данных?

Взять основные проблемы и начать копать с какой либо стороны. И, потихоньку, вся картина будет приоткрываться: до сих пор нерешенные трудности, спрятанные скелеты в шкафу. Все глобальные компании на самом деле испытывают все те же самые проблемы, которые испытывают маленькие стартапы.

Они все теряют транзакции, они все сложно восстанавливаются, они все тратят кучу денег на костыли, чтобы все это как-то работало. Здесь до сих пор есть место для оптимизации, для доведения до ума подходов к работе с данными на различных уровни стека. Есть что куда внедрять.

И вообще, ДБА ценятся. По опыту взаимодействия с крупными компаниями я знаю, что специалист, который понимает как и где лежат данные, как и куда их правильно перенаправить, всегда будет востребован.

Какое технологическое достижение/изобретение в мире баз данных вы считаете наиболее прорывным и почему?

Еще одной переломной идеей стало предложение хранить неструктурированные данные. Реляционные базы данных любят структуру. Но в последнее время поступает много запросов от людей, которым эта структура не нужна. На мой взгляд, Постгресу лучше всего удалось адаптировать реляционные базы данных под использование неструктурированных данных.

Какие недостатки есть у PostgreSQL и Open Source вообще?

Касательно PostgreSQL – недостатки вполне преодолимы. Это отсутствие должного количества рабочих рук. Единственный вариант бороться с этим – это увеличивать visibility, доносить свою мысль до людей, который хотят участвовать. Я думаю, что open source в конечном итоге – это единственный живой путь. Все то, что является closed source, просто не успевает за open source.

Имеет ли Постгрес недостатки как продукт? Нет, я так не считаю. Может быть, можно произвести работу по интеграции с другими комьюнити. У постгрес есть своя ниша, многие компании эффективно его используют.

Ещё одна вещь, пугающая людей в ПО с открытым исходным кодом – выбор. В коммерческом ПО обычно есть один определенный способ решения конкретной задачи. В Постгрес – множество приложений и дополнений, так что решений той или иной задачи может быть множество.

Какой бы вы выделили top современных СУБД и почему он именно такой?

Из современных новых систем я бы выделил Redis, MongoDB. Из специализированных решений – системы Vertica, Cassandra. Есть и другие подобные вещи, такие как Kafka. Есть специализированные решения по распределенному хранению, такие как Zoo Keeper.

Oracle продолжает лидировать при очень больших объемах. Постгрес на данный момент может покрыть 95-98% рабочих нагрузок, но остаются эти 2%.

Плюс Microsoft SQL в том, что он интегрирован с окружением Windows. DB2, на мой взгляд, недооценивают. Это очень хорошая система, но из-за тесной привязки к аппаратному обеспечению IBM, она кажется очень негибкой, и это многих отталкивает.

Про NoSQL. Несколько лет назад считалось «благородным» не использовать SQL и не иметь необходимости в администраторе баз данных. Но примерно полтора года назад всё изменилось, потому что, несмотря на простоту развертывания NoSQL, стала ощущаться нехватка многих функций. Сейчас зачастую используют смесь Постгреса и NoSQL и добиваются потрясающих результатов. Так что NoSQL – не последнее испытание для реляционных БД, но они существуют уже 30 лет, развиваются, адаптируются, и я думаю, так будет продолжаться и дальше.

MySQL остался позади около пяти лет назад, когда Постгрес стал делать всё то же, что и MySQL, только лучше. Но потребовалось время, чтобы индустрия это осознала. Многие продолжают пользоваться MySQL по привычке, но новые компании его уже не выбирают. Это нормально. Когда-нибудь и Постгрес уйдет в небытие, но надеюсь, меня тогда уже не будет.

|

Метки: author rdruzyagin хранение данных серверное администрирование администрирование баз данных блог компании pg day'17 russia postgresql dba интервью interview |

Архитектура и алгоритмы индексации аудиозаписей ВКонтакте |

Расскажем о том, как устроен поиск похожих треков среди всех аудиозаписей ВКонтакте.

Зачем всё это надо?

У нас действительно много музыки. Много — это больше 400 миллионов треков, которые весят примерно 4 ПБ. Если загрузить всю музыку из ВКонтакте на 64 ГБ айфоны, и положить их друг на друга, получится башня выше Эйфелевой. Каждый день в эту стопку нужно добавлять еще 25 айфонов — или 150 тысяч новых аудиозаписей объёмом 1.5 ТБ.

Конечно, далеко не все эти файлы уникальны. У каждого аудио есть данные об исполнителе и названии (опционально — текст и жанр), которые пользователь заполняет при загрузке песни на сайт. Премодерации нет. В результате мы получаем одинаковые песни под разными названиями, ремиксы, концертные и студийные записи одних и тех же композиций, и, конечно, совсем неверно названные треки.

Если научиться достаточно точно находить одинаковые (или очень похожие) аудиозаписи, можно применять это с пользой, например:

- не дублировать в поиске один трек под разными названиями;

- предлагать прослушать любимую композицию в более высоком качестве;

- добавлять обложки и текст ко всем вариантам песни;

- усовершенствовать механизм рекомендаций;

- улучшить работу с жалобами владельцев контента.

Пожалуй, первое, что приходит в голову — это ID3-теги. У каждого mp3-файла есть набор метаданных, и можно принимать во внимание эту информацию как более приоритетную, чем то, что пользователь указал в интерфейсе сайта при загрузке трека. Это самое простое решение. И оно не слишком хорошее — теги можно редактировать вручную, и они совсем не обязательно соответствуют содержимому.

Итак, вся ассоциированная с файлом информация, которая у нас есть, человекозависима и может быть недостоверна. Значит, нужно приниматься за сам файл.

Мы поставили перед собой задачу определять треки, которые одинаковы или очень похожи на слух, анализируя при этом только содержимое файла.

Кажется, кто-то уже это делал?

Поиск похожих аудио — довольно популярная история. Ставшее уже классическим решение используется всеми подряд, от Shazam’а до биологов, изучающих вой волков. Оно основано на акустических отпечатках.

Акустический отпечаток — это представление аудиосигнала в виде набора значений, описывающих его физические свойства.

Проще говоря, отпечаток содержит в себе некую информацию о звуке, причем эта информация компактна — её объём сильно меньше, чем у исходного файла. Композиции, похожие на слух, будут иметь одинаковые отпечатки, и наоборот, у отличных по звучанию песен отпечатки не будут совпадать.

Мы начали с попытки использовать одно из готовых решений на C++ для генерации акустических отпечатков. Прикрутили к нему свой поиск, протестировали на реальных файлах и поняли, что для значительной части выборки результаты плохие. Один и тот же трек успешно «маскируется» эквалайзером, добавлением фонового шума или джинглов, склейкой с фрагментом другого трека.

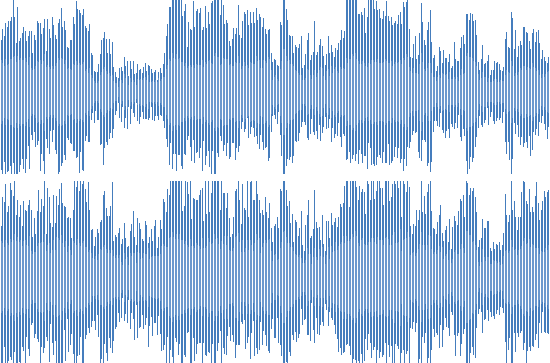

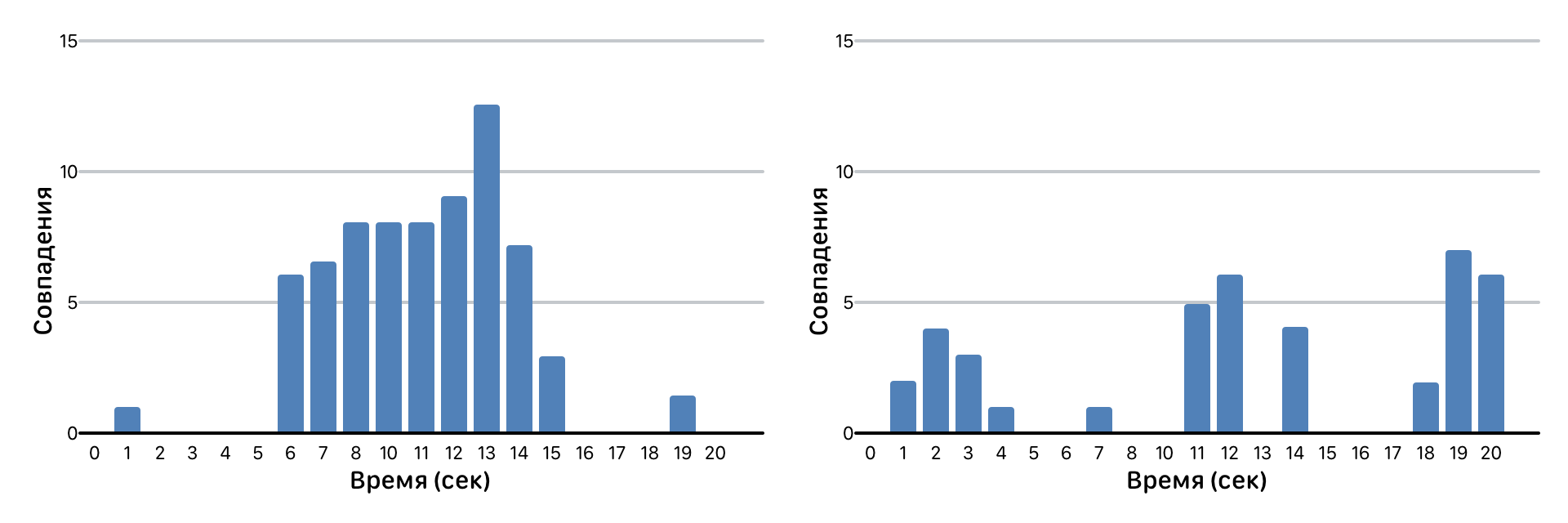

Вот как это выглядит (в сравнении с исходным треком):

Лайв-исполнение

Эхо

Ремикс

Во всех этих случаях человек легко поймёт, что это одна и та же композиция. У нас много файлов с подобными искажениями, и важно уметь получать хороший результат и на них. Стало ясно, что нам нужна собственная реализация генератора отпечатков.

Генерация отпечатка

Что ж, у нас есть аудиозапись в виде mp3-файла. Как превратить его в компактный отпечаток?

Нужно начать с декодирования аудиосигнала, который в этот файл упакован. MP3 представляет собой цепочку фреймов (блоков), в которых содержатся закодированные данные об аудио в формате PCM (pulse code modulation) — это несжатый цифровой звук.

Чтобы получить PCM из MP3, мы использовали библиотеку libmad на С и собственную обертку для неё на Go. Позднее сделали выбор в пользу прямого использования ffmpeg.

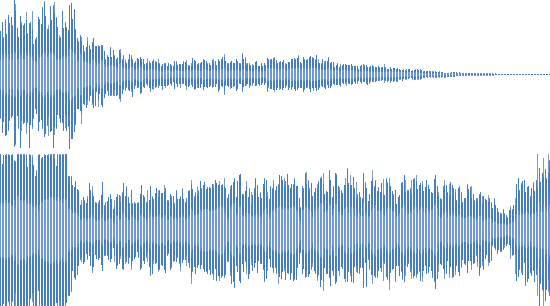

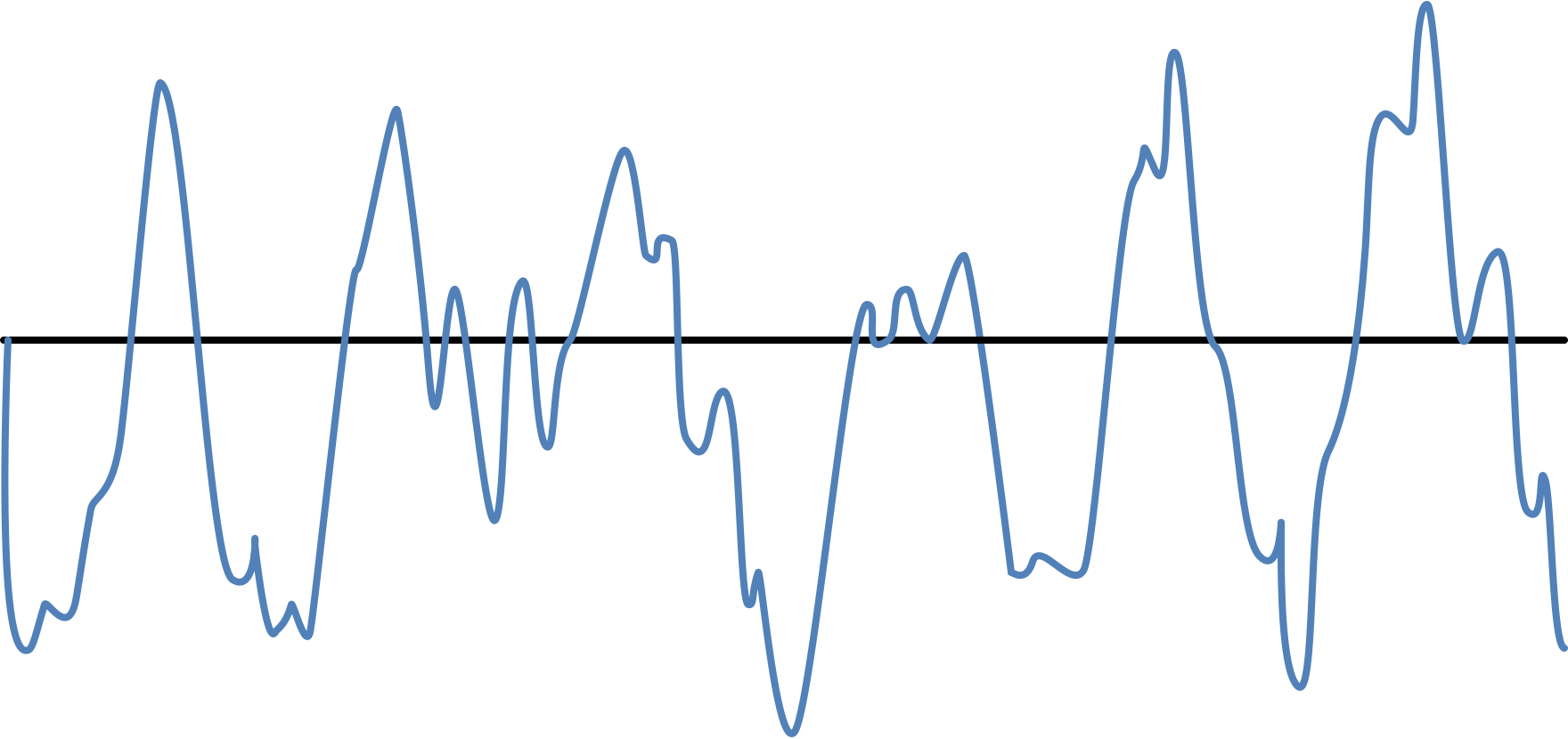

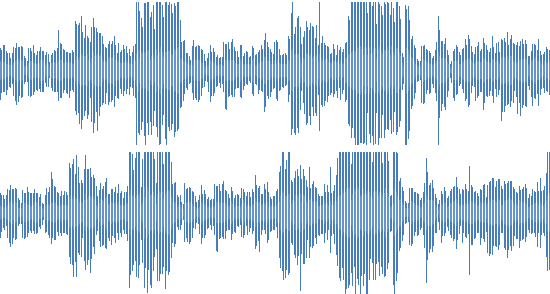

Так или иначе, в результате мы имеем аудиосигнал в виде массива значений, описывающих зависимость амплитуды от времени. Можно представить его в виде такого графика:

Аудиосигнал

Это тот звук, который слышит наше ухо. Человек может воспринимать его как одно целое, но на самом деле звуковая волна представляет собой комбинацию множества элементарных волн разной частоты. Что-то вроде аккорда, состоящего из нескольких нот.

Мы хотим знать, какие частоты есть в нашем сигнале, а особенно — какие из них наиболее «характерны» для него. Прибегнем к каноническому способу получения таких данных — быстрое преобразование Фурье (FFT).

Подробное описание математического аппарата выходит за рамки этой статьи. Узнать больше о применении преобразования Фурье в области цифровой обработки сигналов Вы можете, например, в этой публикации.

В нашей реализации используется пакет GO-DSP (Digital Signal Processing), а именно github.com/mjibson/go-dsp/fft — собственно FFT и github.com/mjibson/go-dsp/window — для оконной функции Ханна.

На выходе получаем набор комплексных чисел, которые, будучи перенесенными на плоскость, называются спектрограммой.

Спектрограмма — это визуальное представление всех трёх акустических измерений: времени, частоты и амплитуды сигнала. Она выражает значение амплитуды для определённого значения частоты в определённый момент времени.

Например:

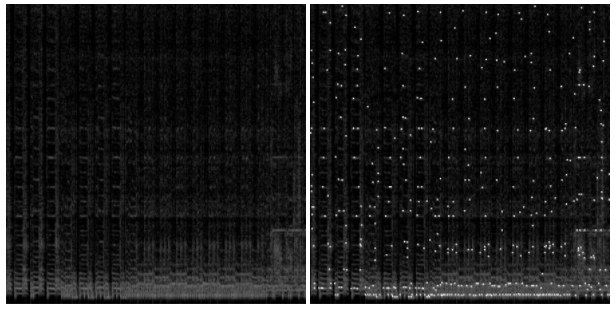

Спектрограмма эталонной дорожки

По оси X отсчитывается время, ось Y представляет частоту, а значение амплитуды обозначается интенсивностью цвета пикселя. На иллюстрации приведена спектрограмма для «эталонного» сигнала с равномерно повышающейся частотой. Для обычной песни спектрограмма выглядит, например так:

Спектрограмма обычной дорожки

Это довольно подробный «портрет» аудиодорожки, из которого можно (с определённой аппроксимацией) восстановить исходный трек. С точки зрения ресурсов, хранить такой «портрет» полностью невыгодно. В нашем случае это потребовало бы 10 ПБ памяти — в два с половиной раза больше, чем весят сами аудиозаписи.

Мы выбираем ключевые точки (пики) на спектрограмме, основываясь на интенсивности спектра, чтобы сохранять только самые характерные для этого трека значения. В результате объём данных сокращается примерно в 200 раз.

Ключевые значения на спектрограмме

Осталось собрать эти данные в удобную форму. Каждый пик однозначно определяется двумя числами — значениями частоты и времени. Добавив все пики для трека в один массив, получим искомый акустический отпечаток.

Сравнение отпечатков

Допустим, мы проделали всё вышеописанное для двух условных треков, и теперь у нас есть их отпечатки. Вернёмся к исходной задаче — сравнить эти треки с помощью отпечатков и выяснить, похожи (одинаковы) они или нет.

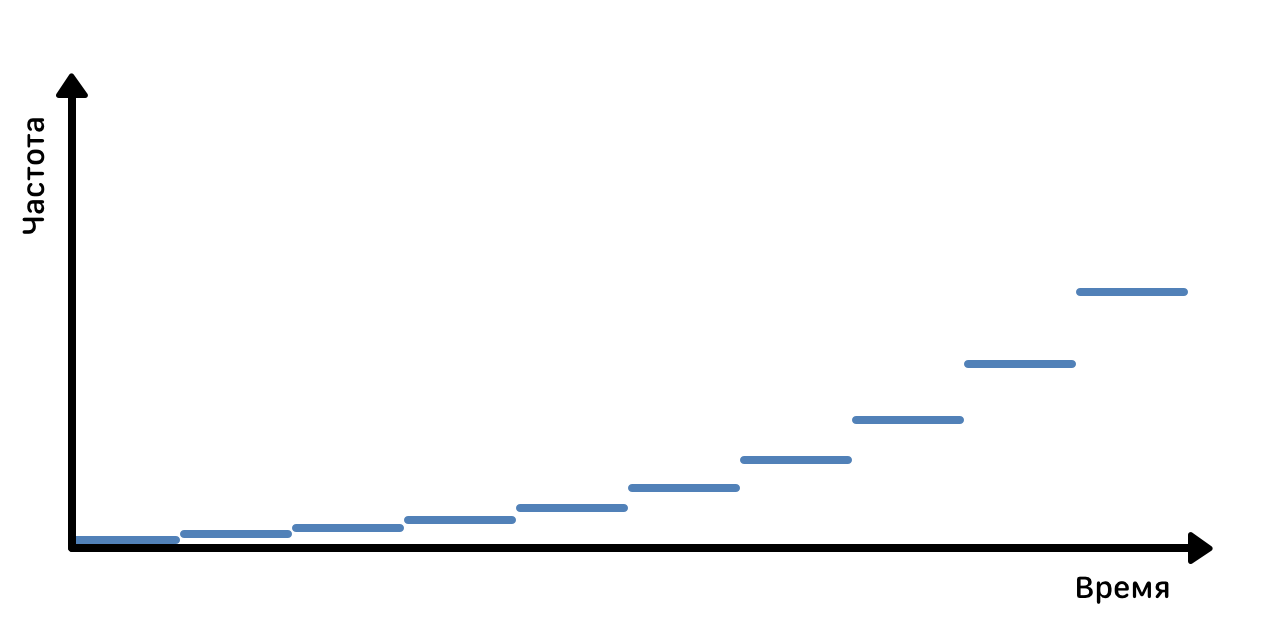

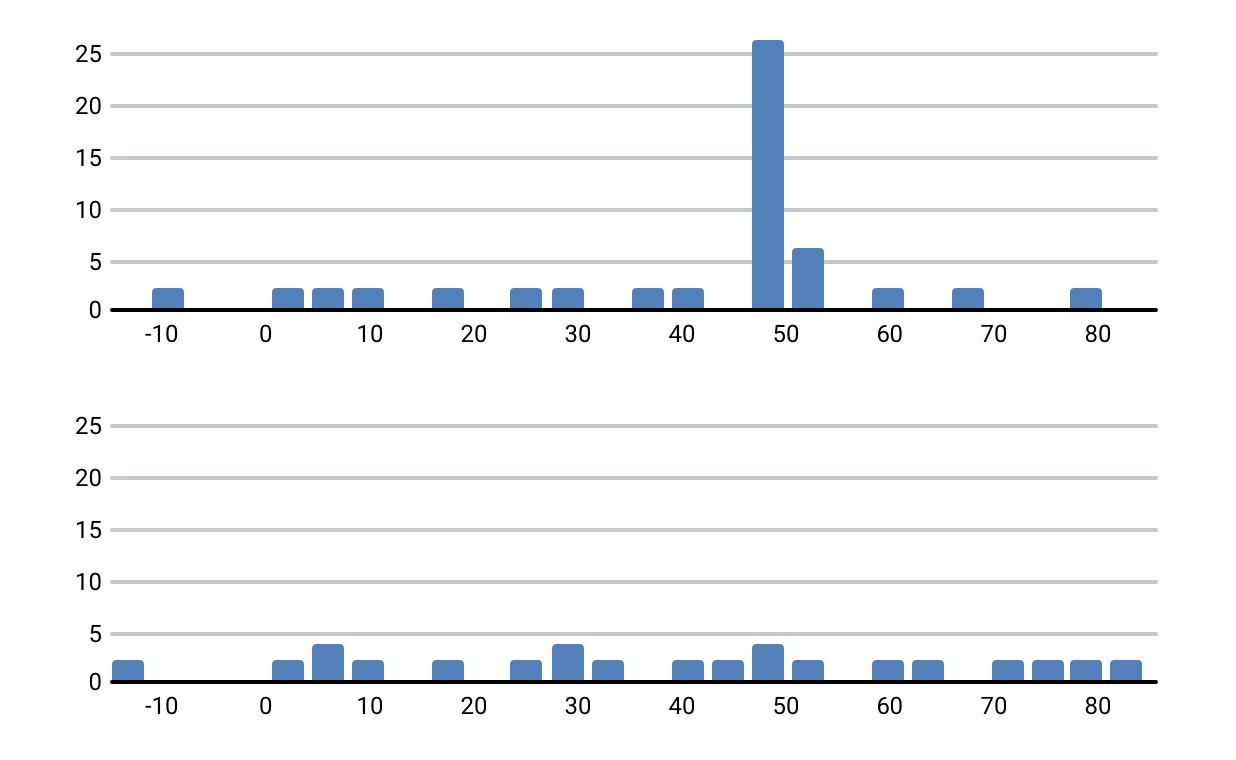

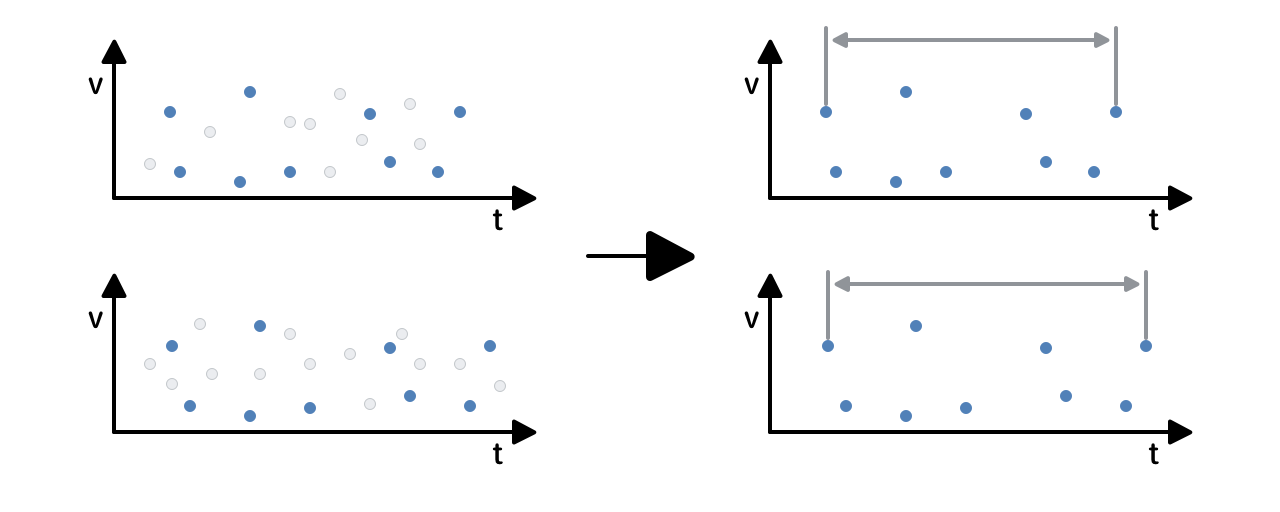

Каждый отпечаток — массив значений. Попробуем сравнивать их поэлементно, сдвигая треки по временной шкале относительно друг друга (сдвиг нужен, например, чтобы учесть тишину в начале или в конце трека). На одних смещениях совпадений в отпечатках будет больше, на других — меньше. Выглядит это примерно так:

Треки с общим фрагментом и разные треки

Похоже на правду. Для треков с общим фрагментом этот фрагмент нашелся и выглядит как всплеск числа совпадений на определённом временном смещении. Результат сравнения — «коэффициент сходства», который зависит от числа совпадений с учетом смещения.

Программная реализация Go библиотеки для генерации и сравнения отпечатков доступна на GitHub. Вы можете увидеть графики и результаты для собственных примеров.

Теперь надо встроить всё это в нашу инфраструктуру и посмотреть, что получится.

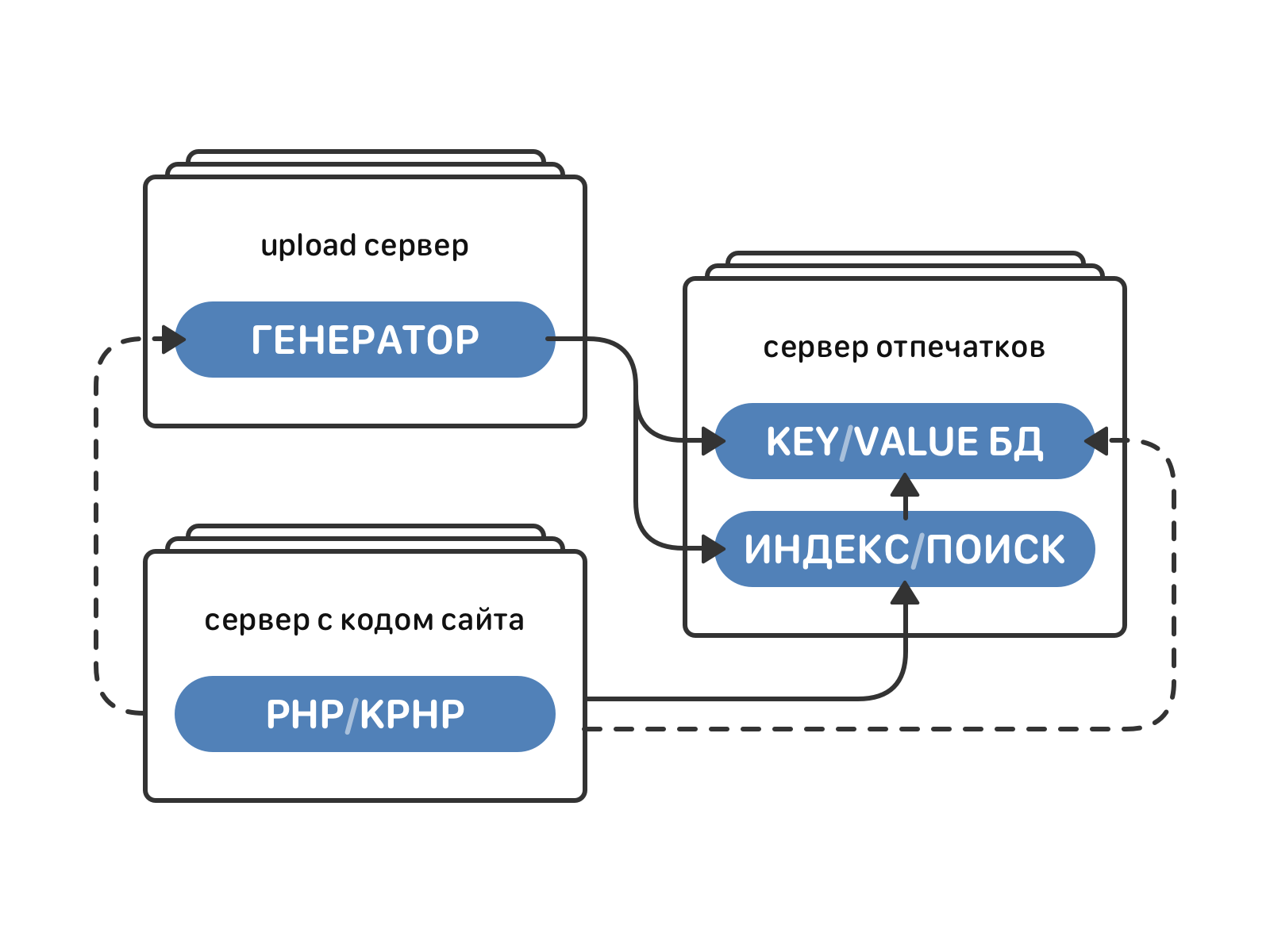

Архитектура

Движки генерации отпечатков и индексирования/поиска в архитектуре ВК

Движок для генерации отпечатков работает на каждом сервере для загрузки аудио (их сейчас около 1000). Он принимает на вход mp3-файл, обрабатывает его (декодирование, FFT, выделение пиков спектра) и выдаёт акустический отпечаток этого аудио.

Нагрузка распараллеливается на уровне файлов — каждый трек обрабатывается в отдельной горутине. Для средней аудиозаписи длительностью 5-7 минут обработка занимает 2-4 секунды. Время обработки линейно растет с увеличением длительности аудио.

Акустические отпечатки всех треков, хоть и с некоторой потерей точности, займут около 20 ТБ памяти. Весь этот объём данных нужно где-то хранить и уметь быстро к нему обращаться, чтобы что-нибудь в нём найти. Эту задачу решает отдельный движок индексирования и поиска.

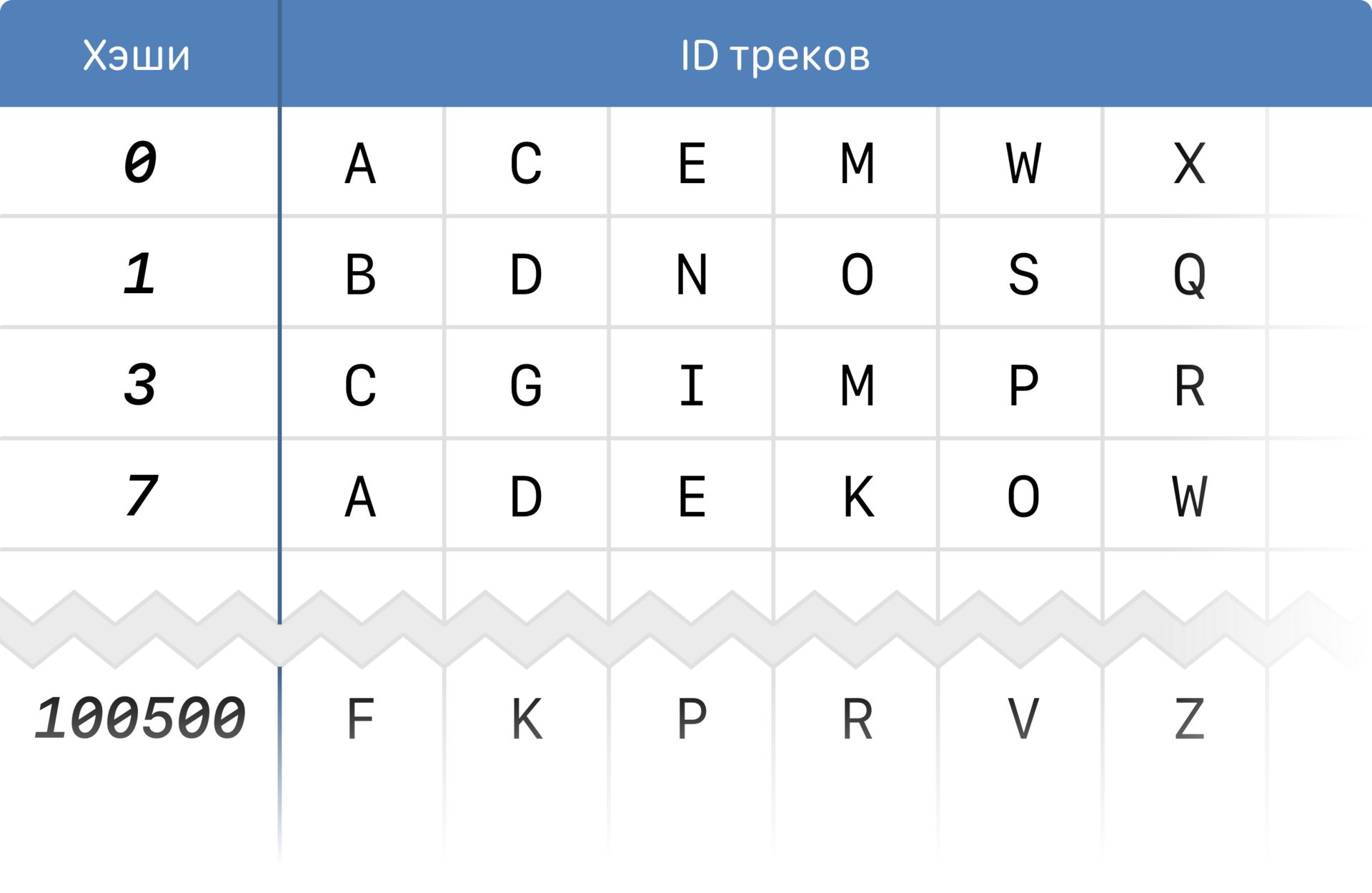

Он хранит данные об отпечатках в виде обратных (инвертированных) индексов:

Обратный индекс

Чтобы добиться быстродействия и сэкономить на памяти, мы используем преимущества структуры самого отпечатка. Отпечаток — это массив, и мы можем рассматривать отдельные его элементы (хэши), которые, как Вы помните, соответствуют пикам спектра.

Вместо того, чтобы хранить соответствие «трек» -> «отпечаток», мы разбиваем каждый отпечаток на хэши и храним соответствие «хэш» -> «список треков, в отпечатках которых он есть». Индекс прореженный, и 20 ТБ отпечатков в виде индекса займут около 100 ГБ.

Как это работает на практике? В движок поиска приходит запрос с аудиозаписью. Нужно найти похожие на неё треки. Из хранилища скачивается отпечаток для этого аудио. В индексе выбираются строчки, содержащие хэши этого отпечатка. Из соответствующих строк выбираются часто встречающиеся треки, для них скачиваются отпечатки их хранилища. Эти отпечатки сравниваются с отпечатком исходного файла. В результате возвращаются самые похожие треки с соответствующими совпавшими фрагментами и условным «коэффициентом сходства» для этих фрагментов.

Движок индексирования и поиска работает на 32 машинах, написан на чистом Go. Здесь по максимуму используются горутины, пулы внутренних воркеров, параллелится работа с сетью и глобальным индексом.

Итак, вся логика готова. Давайте соберем отпечатки всей музыки, проиндексируем и начнём с ними работать. Кстати, сколько времени это займёт?

Мы запустили индексацию, подождали пару дней и оценили сроки. Как оказалось, результат будет примерно через год. Такой срок неприемлем — нужно что-то менять.

Внедрение sync.Pool везде, где только можно, выкроило 2 месяца. Новый срок: 10 месяцев. Это всё ещё слишком долго. Надо лучше.

Оптимизируем тип данных — выбор треков по индексу был реализован слиянием массива. Использование container/heap вместо массива обещает сэкономить половину времени. Получаем 6 месяцев выполнения. Может, можно ещё лучше?

Затачиваем container/heap под использование нашего типа данных вместо стандартных интерфейсов, и выигрываем ещё месяц времени. Но нам и этого мало (то есть много).

Правим stdlib, сделав собственную реализацию для container/heap — ещё минус 2 месяца, итого остаётся 3. В четыре раза меньше первых оценок!

И, наконец, обновление версии Go с 1.5 на 1.6.2 привело нас к финальному результату. 2.5 месяца потребовалось в итоге на создание индекса.

Что получилось?

Продакшн-тестирование выявило несколько кейсов, которые мы не учли изначально. Например, копия трека с немного изменённой скоростью воспроизведения:

Ускоренная дорожка

Для слушателя это практически одно то же, небольшое ускорение не воспринимается как существенное отличие. К сожалению, наш алгоритм сравнения отпечатков считал такие треки совсем разными.

Чтобы это исправить, мы добавили немного преобработки. Заключается она в поиске наибольшей общей подпоследовательности (Longest Common Subsequence) в двух отпечатках. Ведь амплитуда и частота не меняются, меняется в этом случае только соответствующее значение времени, а общий порядок следования точек друг за другом сохраняется.

LCS

Нахождение LCS позволяет определить коэффициент «сжатия» или «растяжения» сигнала по шкале времени. Дальше дело за малым — сравниваем отпечатки как обычно, применив к одному из них найденный коэффициент.

Применение алгоритма поиска LCS значительно улучшило результаты — многие треки, которые прежде не находились по отпечатку, стали успешно обрабатываться.

Еще один интересный случай — совпадение по фрагментам. Например, минус какой-то популярной песни с записанным поверх него любительским вокалом.

Совпадения фрагментов треков

Мы раскладываем результат сравнения по времени и смотрим на число совпадений для каждой секунды трека. На картинке выше как раз пример любительской записи поверх минуса в сравнении с исходным треком этого минуса. Интервалы с отсутствием совпадений — вокал, пики совпадений — молчание (т.е. чистый минус, который аналогичен исходной дорожке). В такой ситуации мы считаем число фрагментов с совпадениями и вычисляем условный «коэффициент сходства» по числу самих совпадений.

После кластеризации похожих треков отдельные кластеры оказались значительно больше остальных. Что там? Там — интересные ситуации, в которых не очень понятно, чем их правильно считать. Например, всем известная Happy Birthday to You. У нас есть несколько десятков вариантов этой песни, которые отличаются только именем поздравляемого. Считать их разными или нет? То же касается и версий трека на разных языках.

Кроме таких, совсем уж исключительных историй, наше решение показало себя вполне жизнеспособным. Мы умеем находить песни под вымышленными названиями, ускоренные, с врезками джинглов и без вокала. Поставленная задача была выполнена, и, несомненно, ещё не раз пригодится в дальнейшей работе по развитию сервиса рекомендаций, поиска по музыке и аудиораздела в целом.

P.S. Это первая статья из цикла давно обещанных нами историй про техническую сторону ВКонтакте.

Помимо Хабра, мы будем публиковать их в своём блоге на русском и английском языках.

|

Метки: author AterCattus программирование алгоритмы go блог компании вконтакте вконтакте аудио |

[Перевод] Как виртуальная реальность трансформирует покупательский опыт |

Мы проводим целые часы на Facebook, Twitter и Snapchat в условиях полностью цифровой среды социального общения. На смартфонах мы играем в игры с дополненной реальностью, такие как Ingress, позволяющие нам взаимодействовать с компьютерными персонажами на фоне окружающей нас объективной реальности. А кроме того, в последнее время мы начали погружаться в полностью вымышленные миры с помощью VR-шлемов.

Интерес потребителей к дополненной или виртуальной реальности велик как никогда. По прогнозам Citi GPS, рынок дополненной и виртуальной реальности к 2025 году может вырасти до 692 млрд долларов. Согласно исследованию другого международного консалтингового авторитета IDC, количество проданных в 2021 году AR и VR шлемов достигнет 99 млн единиц.

По словам главного научного сотрудника компании Oculus Майкла Эбраша, VR станет самым глубоким и полноценным способом взаимодействия в виртуальном мире, коренным образом изменив наш подход к работе и играм.

Тема будущего AR и VR устройств вызывает немало споров, однако конечный успех этих технологий будет определен их востребованностью у потребителей.

Для понимания того, как основная масса покупателей относится к AR и VR, консалтинговая компания Worldpay провела опрос 16 тыс. потребителей из 8 стран и пришла на его основании к выводу о наличии видимых преград, стоящих на пути широкого распространения технологий.

По данным опроса, дополненная и виртуальная реальности вызывают у потребителей живой интерес, и рассматриваются ими как платформы, способные изменить способы взаимодействия людей друг с другом и с бизнесами. Более половины (55%) респондентов из самых разных стран мира, выразили мнение, что технологии AR и VR в ближайшие годы станут так же популярны, как и смартфоны. Тем не менее беспокойства по поводу конфиденциальности распространяемых в виртуальных средах данных, говорят о том, что мерчантам, вероятно, будет непросто продвигать убедительные пользовательские кейсы, особенно на рынках развитых стран.

Готовы ли мы к виртуальной коммерции?

Потребители по всему миру высказывают различные беспокойства по поводу VR-платежей, однако больше всего тревог по этому поводу возникает на западных рынках. Всего лишь 35% покупателей в Великобритании и 30% в Нидерландах готовы попробовать на практике схемы покупки продуктов в виртуальной или дополненной реальности.

Совсем иная ситуация складывается в Китае, где 50% потребителей утверждают, что уже пользуются VR или AR как минимум раз в неделю. Это обусловлено тем, что китайские покупатели очень сильно ориентированы на мобильный опыт и такой редкий для потребителей большинства других развитых стран тип мышления делает их открытыми ко многим другим видам взаимодействия с мерчантами, выходящим за пределы традиционных цифровых каналов взаимодействия.

Потребители самых развитых экономик более скептически относятся к изменениям и потому на этих рынках появление первых платежных сценариев в VR потребует больше времени. Лишь 23% голландских потребителей верят, что VR-устройства безопасны для проведения платежей, тогда как среди китайских покупателей этот показатель составляет 59%. Схожее количество (57%) голландских потребителей, напротив, считают десктопы и ноутбуки безопасными устройствами для совершения оплаты.

Следует отметить, что масштабные продажи становятся возможны в результате достижения правильного баланса инноваций, своевременных операционных решений и потребности в новых технологиях. Баланс этот разнится от рынка к рынку. Если в большинстве стран мира лишь 18% респондентов характеризуют себя как первопроходцев в деле применения новых технологий, то в Китае этот показатель достигает целых 44%.

Потребители желают, чтобы бренды более тесно взаимодействовали с ними в цифровом пространстве. Около 60% участников опроса Worldpay желают, чтобы ритейлеры предоставляли им AR и VR опыт в качестве составной части более крупного процесса шоппинга. Как бы то ни было, для глобального и успешного распространения этих технологий, потребуется нечто большее чем просто интерес к инновациям. Люди должны испытать истинную потребность в применении виртуальной реальности в повседневной жизни, и задача подогрева этого интереса с помощью качественных и привлекательных пользовательских кейсов ложится на плечи производителей устройств и бизнесов.

Устранение преграды в виде стоимости

Существуют и другие препятствия, которые необходимо устранить, чтобы VR-шлемы перестали считаться любопытными новинками, превратившись в массовую технологию. Одно из основных таких препятствий — высокая стоимость VR-девайсов.

Самые передовые модели шлемов от Oculus и Vive по-прежнему стоят более 700 долларов, в результате для мерчантов, и без того изо всех сил борющихся за защиту своей маржи, их приобретение в дорогостоящую азартную игру для потребителей они превращаются просто в малодоступный товар. Примерно около трети респондентов опроса Worldpay признают, что высокая стоимость удерживает их от покупки VR-шлема.

Более дешевые альтернативы вроде Samsung VR Gear и еще более дешевый Google Cardboard, действительно снискавшие большую популярность, серьезно отстают от своих передовых аналогов по части эффекта полного погружения из-за ограничений угла обзора и низкого разрешения видео.

Оптимальный сценарий внедрения технологии будет разным для разных отраслей. Геймеры будут более склонны вложиться в покупку высококачественных шлемов, по сравнению со среднестатистическим потребителем, только решившим, к примеру, попробовать VR «на вкус». Как бы то ни было, одна постоянная величина характерна для всех сегментов: пользователи хотят получить от новинки очевидную практическую пользу.

Поиски приложения, которое превратит VR в технологию первой необходимости, продолжаются

Возможность воспользоваться шлемом виртуальной реальности может показаться очень заманчивой на первый взгляд, однако за пределами индустрии видеоигр, где применение VR тесно вшито в потребительский опыт, новизна со временем сойдет на нет, если не предоставить потребителям очевидного ощущения выгоды и ценности, которые оправдали бы усилия и стоимость использования шлема виртуальной реальности. В Германии, например, 36% потребителей даже не пробовали пользоваться VR поскольку не считают, что в этом есть какая-либо необходимость.

Не менее важен и непосредственный опыт использования. Как говорит журналист ZDNet Джеймс Кендрик: «Возможность выбрать гаджет и начать пользоваться им без необходимости напрягаться по поводу того, как он работает не просто отличная. Это нечто такое, чего ожидают все покупатели». Всего лишь спустя 10 лет после того, как смартфон был представлен широкой публике, малые дети уже учатся обращаться с девайсами своих родителей еще до того, как начинают говорить. Именно это поколение, повзрослев, станет пользоваться VR в повседневной жизни.

Одна из сложностей VR-сегмента заключается в том, что девайсы выпускаются технологическими компаниями, а индивидуальный пользовательский опыт формируется мерчантами.

Обеим сторонам следует поставить себя на место потребителей если они захотят понять болевые точки процесса покупки продуктов и услуг в виртуальных средах. В это понятие могут входить как технические ограничения вроде неэффективного интерфейса, так и более эмоциональные факторы, такие, например, как желание примерить рубашку до ее покупки.

В любом случае интересы потребителей должны быть превыше всего при разработке VR-услуг. Без наличия «must have» приложений или убедительных причин использования VR на регулярной основе, люди будут продолжать относиться к технологии как к некой новинке, как это уже не раз происходило с другими подобным изобретениями в прошлом.

Кроме того, важно проводить различие между перемещением всего покупательского опыта в виртуальную среду и простым применением VR с целью превращения взаимодействия с брендами в приятный и захватывающий опыт для стимуляции покупок. Первый случай гораздо сложнее и требует от мерчантов полного переосмысления всего процесса просмотра и оплаты товаров и услуг, а также внутримагазинного взаимодействия. Что же касается второго варианта, то он годится только для временного привлечения клиентов.

VR-технологии на рынках розничных продаж

В условиях высокой конкуренции и большого количества игроков на розничном рынке как VR, так и AR могут помочь компаниям создать глубокий и уникальный мир, прочно ассоциирующийся с их брендами. Более половины (55%) участников исследования Worldpay считают VR-шоппинг более увлекательным опытом, нежели онлайн-шоппинг. Покупатели готовы погрузиться в этот опыт глубже. Ритейлерам всего лишь необходимо добавить такой опыт к своим услугам.