Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://habrahabr.ru/rss/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/xtmb/hh-full, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Swift Generics: cтили для UIView и не только #2 |

Swift Generics: cтили для UIView и не только #2

Данная публикация является продолжением выпуска, где была затронута тема декорирования объектов. Ознакомление с первой публикацией поможет лучше вникнуть в текущий в контекст, т.к. упомянутые ранее термины и решения буду описываться с упрощениями.

Подход получился весьма удачным и был многократно протестирован на реальных проектах. Кроме этого, появились дополнения к подходу и удобство его использования значительно возросло.

Напомню, что основным элементом представленного способа задания стилей является обобщенное замыкание:

typealias Decoration = (T) -> Void Использовать данное замыкание для придания свойств UIView можно следующим образом:

let decoration: Decoration = { (view: UIView) -> Void in

view.backgroundColor = .white

}

let view = UIView()

decoration(view) Композиция декораций

Используя оператор сложения и соблюдая порядок применения декораций можно получить механизм композиции декораций:

func +(lhs: @escaping Decoration, rhs: @escaping Decoration) -> Decoration {

return { (value: T) -> Void in

lhs(value)

rhs(value)

}

} Складывать можно не только замыкания, принимающие объекты одного класса. Однако, следует учесть, что класс объекта, передаваемого в одно из замыканий, должен быть подклассом объекта, передаваемого в другое замыкание:

Decoration + Decoration = Decoration

Decoration + Decoration = Decoration

Decoration + Decoration = нельзя Создание декораций

Главным неудобством при создании декорации было написание кода самой конструкции декорации. Приходилось писать тип декорации, замыкание, тип класса внутри замыкания… Чаще всего это заканчивалось CTRL+C, CTRL+V.

Чтобы выйти из ситуации и генерировать замыкание через автокомплит была написана универсальная функция, которая принимала тип объекта:

func decor(_ type: T.Type, closure: @escaping Decoration) -> Decoration {

return closure

} Использовалось это следующим образом:

let decoration = decor(UIView.self) { (view) in

view.backgroundColor = .white

}Вот только self не автокомплитится и функцию нельзя было назвать decoration, т.к. чаще всего замыкание создавать с именем decoration и возникала ошибка:

error: variable used within its own initial value

let decoration = decoration(UIView.self) { (view) in

Более удачным решением стало создание универсальной static функции:

protocol Decorable: class {}

extension NSObject: Decorable {}

extension Decorable {

static func decoration(closure: @escaping Decoration) -> Decoration {

return closure

}

} Создавать декорирующее замыкание в итоге можно следующим образом:

let decoration = UIView.decoration { (view) in

view.backgroundColor = .white

}Состояние

class MyView: UIView {

var isDisabled: Bool = false

var isFavorite: Bool = false

var isSelected: Bool = false

}Чаще всего сочетание подобных переменные применяется лишь для того, чтобы изменить стиль конкретного UIView.

Если попытаться описать состояние стиля UIView одной переменной, то можно использовать перечисления. Однако, еще лучше подойдет OptionSet, который позволяет предусмотреть сочетания.

struct MyViewState: OptionSet, Hashable {

let rawValue: Int

init(rawValue: Int) {

self.rawValue = rawValue

}

static let normal = TextPlaceholderState(rawValue: 1 << 0)

static let disabled = TextPlaceholderState(rawValue: 1 << 1)

static let favorite = TextPlaceholderState(rawValue: 1 << 2)

static let selected = TextPlaceholderState(rawValue: 1 << 3)

var hashValue: Int {

return rawValue

}

}Применять можно следующим образом:

class MyView: UIView {

var state: MyViewState = .normal

}

let view = MyView()

view.state = [.disabled, .favorite]

view.state = .selectedВ прошлой публикации была введена обобщенная структура, которая имеет указатель на экземпляр класса, к которому будут применяться декорации.

struct Style {

let object: T

} У обобщенной структуры Style введем дополнительную переменную, которая будет отвечать за состояние стиля.

extension Style where T: Decorable {

var state: AnyHashable? {

get {

//

}

set {

//

}

}

}Сохранять состояние объекта через обобщенную структуру стало возможным при использовании runtime функций ассоциации объектов. Введем класс, который будет ассоциирован объектом декорации и будет содержать нужные переменные.

class Holder {

var state = Optional.none

}

var KEY: UInt8 = 0

extension Decorable {

var holder: Holder {

get {

if let holder = objc_getAssociatedObject(self, &KEY) as? Holder {

return holder

} else {

let holder = Holder()

let policy = objc_AssociationPolicy.OBJC_ASSOCIATION_RETAIN_NONATOMIC

objc_setAssociatedObject(self, &KEY, holder, policy)

return holder

}

}

}

} Теперь обобщенная структура Style может сохранять состояние через ассоциированный с объектом Holder класс.

extension Style where T: Decorable {

var state: AnyHashable? {

get {

return object.holder.state

}

set(value) {

object.holder.state = value

}

}

}Хранение декораций

Если можно хранить состояние стиля, то точно так же можно хранить декорации для разных состояний. Это достигается путем создания словаря декораций [AnyHashable: Decoration, ассоциированного с объектом декорации.

class Holder {

var state = Optional.none

var states = [AnyHashable: Decoration]()

} Чтобы добавлять декорации в словарь введем функцию:

extension Style where T: Decorable {

func prepare(state: AnyHashable, decoration: @escaping Decoration) {

object.holder.states[state] = decoration

}

} Использовать можно следующим образом:

let view = MyView()

view.style.prepare(state: MyViewState.disabled) { (view) in

view.backgroundColor = .gray

}

view.style.prepare(state: MyViewState.favorite) { (view) in

view.backgroundColor = .yellow

}Применение декораций

После наполнения словаря декораций, при изменении состояния стиля, следует применить соответствующую декорацию из словаря. Этого можно добиться немного изменив реализацию сеттера состояния стиля:

extension Style where T: Decorable {

var state: AnyHashable? {

get {

return object.holder.state

}

set(value) {

let holder = object.holder

if let key = value, let decoration = holder.states[key] {

object.style.apply(decoration)

}

holder.state = value

}

}

}Применяться декорация будет следующим образом:

let view = MyView()

// подготовка декораций

view.style.state = .selectedТак же стоит упомянуть случай, когда у объекта было установлено состояние стиля до того, как в словарь декораций попала соответствующая декорация. Для такой ситуации стоит доработать функцию подготовки декорации для состояния:

extension Style where T: Decorable {

func prepare(state: AnyHashable, decoration: @escaping Decoration) {

let holder = object.holder

holder.states[state] = decoration

if state == holder.state {

object.style.apply(decoration)

}

}

} Анимации?

Если внутри применяемой декорации содержится что-то, что можно анимировать,...

When positive, the background of the layer will be drawn with

rounded corners. Also effects the mask generated by the

'masksToBounds' property. Defaults to zero. Animatable.

open var cornerRadius: CGFloat

… то изменения стиля объекта внутри анимационного блока приведет к соответствующим анимациям:

UIView.animate(withDuration: 0.5) {

view.style.state = .selected

}Заключение

Получен удобный инструмент создания, хранения, применения, переиспользования, композиции декораций. Полный код инструмента можно найти по ссылке. Как обычно есть возможно установить и опробовать через CocoaPods:

pod 'Style'

|

Метки: author iWheelBuy разработка под ios разработка мобильных приложений xcode swift generics ios uiview associatedtype typealias protocol |

160-терабитный трансатлантический кабель Marea закончен |

160-терабитный трансатлантический кабель Marea закончен

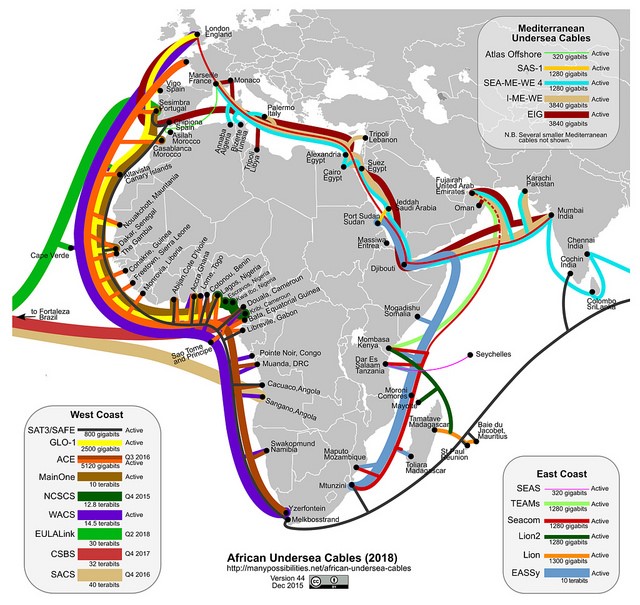

Длина кабеля равняется 6600 километрам, а средняя глубина пролегания составляет 3,35 километра. Marea проложили меньше чем за два года, тогда как стандартный срок для подобных проектов составляет около пяти лет.

/ Flickr / Ministerio TIC Colombia / CC

Первый провод, который люди проложили через океан, — трансатлантический телеграфный кабель. Первую попытку предприняли в 1857 году, но кабель порвался.

5 августа 1858 года был проложен кабель между островами Валентия и Ньюфаундленд, но уже в сентябре он вышел из строя. Долговременную связь между Европой и Америкой обеспечил лишь кабель, проложенный в 1866 году.

Первый телефонный кабель через Атлантический океан появился в 1956 году, хотя обсуждался он еще в 1920-х. С тех пор человечество проложило огромное количество подводных коммуникационных каналов. Не дошли только до Антарктиды, там в интернет выходят через спутниковую связь.

/ Flickr / Steve Song / CC

В 2016 году группа компаний, среди которых была Google, закончила прокладывать кабель FASTER из США в Японию. По нему можно передавать до 60 Тбит данных в секунду — на момент запуска он был самым быстрым.

Формально FASTER остается самым быстрым кабелем и сейчас — использовать Marea начнут только в начале 2018 года. Полностью свой потенциал он раскроет в 2025 году. Ожидается, что к этому времени общемировое потребление трафика вырастет в восемь раз.

В условиях такого роста новый кабель нужен Microsoft и Facebook, чтобы обеспечивать стабильную работу своих сервисов. Президент Microsoft Брэд Смит (Brad Smith) уже высказался о важности Marea:

«Marea проложили вовремя. Через трансатлантические кабели проходит на 55% больше данных, чем через кабели Тихого океана. И на 40% больше, чем по кабелям, соединяющим США и Латинскую Америку.

Безусловно, поток данных через Атлантический океан будет расти, а Marea обеспечит необходимое качество соединения для США, Испании и других стран».

Еще одна причина, по которой компании инициировали проект, — природные катаклизмы. В 2006 году на острове Тайвань произошло семибалльное землетрясение, из-за чего были повреждены восемь кабелей, соединяющих остров с Китаем. Чтобы их восстановить, понадобилось 11 кораблей и 49 дней. А ураган Сэнди в 2012 году оставил без связи Восточное побережье США. С этого момента в Microsoft решили повысить отказоустойчивость трансатлантических соединений. Получается, что как раз Сэнди объединил Facebook и Microsoft.

«Мы постоянно встречались с представителями Facebook на различных мероприятиях и поняли, что пытаемся решить одну и ту же проблему. Поэтому мы объединились и улучшили трансатлантическую сеть, спроектировав новый кабель», — рассказал Фрэнк Рей (Frank Ray), руководитель инфраструктурного направления облачных решений.

Marea состоит из восьми пар оптоволоконных кабелей, защищенных медью, пластиком и водонепроницаемым покрытием. На большей части пути кабель лежит на дне океана, а рядом с берегами закопан под землю, чтобы его не порвали корабли. Так было в 2012 году, тогда за месяц два разных судна повредили кабель, связывающий Восточную Африку с Ближним Востоком и Европой.

Сообщество понимает, что подводные кабели не лишены недостатков, поэтому ведет разработку альтернативных методов соединения. Марк Цукерберг предлагает использовать дронов, компания AT&T — электрические сети, а некоторые ученые — квантовую телепортацию. Однако эти проекты находятся на ранних этапах своего развития или существуют пока лишь на бумаге.

P.S. Наши дайджесты на Хабре:

- 17 независимых блогов по математике, алгоритмам и языкам программирования

- 15 материалов по структурированию кода для разработчиков

P.P.S. О чем еще мы пишем в нашем корпоративном блоге:

|

Метки: author it_man разработка систем передачи данных блог компании ит-град трансатлантический кабель marea |

Дайджест интересных материалов для мобильного разработчика #223 (25 сентября — 1 октября) |

- Разработка под iOS,

- Разработка под Android,

- Разработка мобильных приложений,

- Разработка игр,

- Блог компании Everyday Tools

Дайджест интересных материалов для мобильного разработчика #223 (25 сентября — 1 октября)

- Разработка под iOS,

- Разработка под Android,

- Разработка мобильных приложений,

- Разработка игр,

- Блог компании Everyday Tools

|

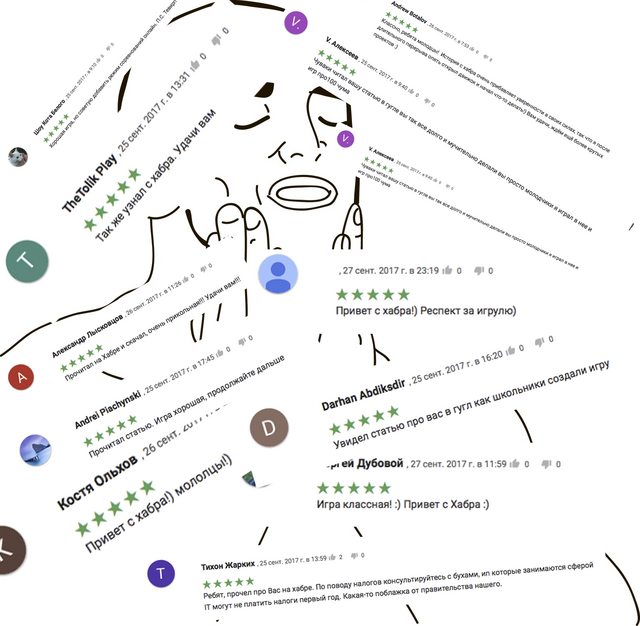

Разработка прибыльной Android игры двумя школьниками + Продолжение |

|

Процесс релиза iOS-приложений в Badoo |

|

Как работает Android, часть 3 |

Дайджест доступен и в виде рассылки. Подписаться вы можете тут (у нас уже 2000+ подписчиков!).

iOS

iOS• (+24) Больше сюрпризов от Apple: обновленные правила размещения на App Store

• (+13) iOS+Kotlin. Что можно сделать сейчас

• (+8) Опционалы в Swift

• Podlodka #26: реактивный стиль программирования

• Stack AR: первая игра на основе ARKit, возглавившая топ App Store

• Полный разбор дизайна iOS 11: Apple все еще внимательны к деталям?

•

Первое React Native приложение: от «Hello World» до App Store

Первое React Native приложение: от «Hello World» до App Store•

Отладка Swift с LLDB

Отладка Swift с LLDB•

Как уйти из колледжа и стать iOS-фрилансером

Как уйти из колледжа и стать iOS-фрилансером•

Управление разными средами в Swift-проекте

Управление разными средами в Swift-проекте•

Руководство по ARKit для новичков

Руководство по ARKit для новичков•

Чистая Swift архитектура

Чистая Swift архитектура•

В Xcode 9 цвета можно добавлять в каталог ассетов

В Xcode 9 цвета можно добавлять в каталог ассетов•

Измерение времени компиляции в Xcode 9

Измерение времени компиляции в Xcode 9•

React Native Game Center: интеграция Game Center в React Native

React Native Game Center: интеграция Game Center в React Native•

ButtonProgressBar: прогресс бар в кнопке

ButtonProgressBar: прогресс бар в кнопке•

Detect.Location: история посещения мест по фотографиям

Detect.Location: история посещения мест по фотографиям•

LifetimeTracker: отслеживание ключевых проблем прямо во время разработки

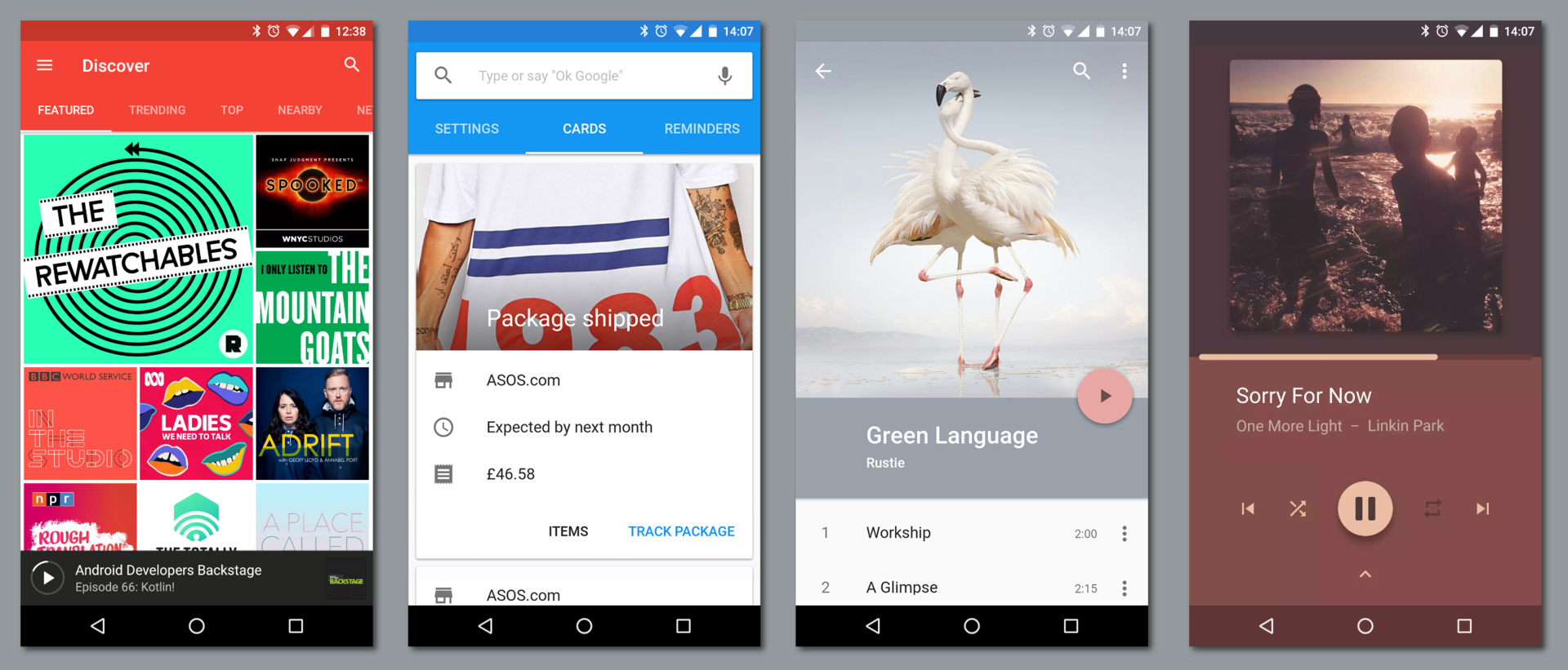

LifetimeTracker: отслеживание ключевых проблем прямо во время разработки Android

Android• (+11) Делаем MitM с помощью openssl на Android

• (+11) Библиотека Reamp: обезболивающее для ваших Android-приложений

• (+11) Реактивные приложения с Model-View-Intent. Часть 2: View и Intent

• (+8) 30 новых ресурсов для android-разработчика (лето 2017)

• (+4) CSV-библиотека Adaptive Table Layout

• Лучшие приложения Google Play за пять лет

•

Android Dev Подкаст. Выпуск 43. Обзор Devfest Siberia 2017

Android Dev Подкаст. Выпуск 43. Обзор Devfest Siberia 2017• Победители Google Play Indie Games Festival

• Создание макета в ConstraintLayout: нормативы, барьеры и цепочки

• В Android O изменился файл хранения паролей от от wi-fi сетей

• Как парсить XML на Android

•

RxJava: делаем креш-логи лучше

RxJava: делаем креш-логи лучше•

Многопотоковый рендеринг на Android с Litho и Infer

Многопотоковый рендеринг на Android с Litho и Infer•

Flutter: от дизайна до приложения

Flutter: от дизайна до приложения•

Использование шрифтов с Support Library 26

Использование шрифтов с Support Library 26•

Android Architecture Components: тестирование ViewModel LiveData

Android Architecture Components: тестирование ViewModel LiveData•

Наслаждение тулбаром

Наслаждение тулбаром•

Воссоздаем “Бутылочку” на Android

Воссоздаем “Бутылочку” на Android•

Используем buildSrc для кастомной логики сборок Gradle

Используем buildSrc для кастомной логики сборок Gradle•

Как улучшить быстродействие Android Studio на машине с малым объемом памяти

Как улучшить быстродействие Android Studio на машине с малым объемом памяти•

Frames: готовое приложение с обоями

Frames: готовое приложение с обоями•

Tutorial View: простая организация туториалов

Tutorial View: простая организация туториалов•

Croller: круглый контрол

Croller: круглый контрол Разработка

Разработка• (+89) Иллюзия движения

• (+72) Иллюзия скорости

• (+21) Как мы за неделю создали чат-бота и подружили его с веб-приложением

• (+19) Learnopengl. Урок 3.3 — Класс 3D-модели

• (+15) Oblique frustum. Внутри скошенной пирамиды видимости

• (+11) Зачем в 2017 году писать свой движок для мобильных игр?

• (+10) Как Алексей Моисеенков дошел до Prisma и пошел дальше

• (+9) Как довести первый проект до конца. Часть 2. Мифы, ошибки и провалы

• (+8) «Нормальный у нас такой UX. UX? Не до этого нам, у нас тут сроки поджимают!» Снимаем мантию — моя интерпретация

• (+6) Как сделать gif-анимацию для Behance и Dribbble?

• Почему WebAssembly значительно изменит веб

• Как обучаются и растут junior-разработчики в BBC

• Inkdrop: как я создал редактор, зарабатывающий $1300 в месяц

• Jovo: open source фреймворк для разработки кроссплатформенных голосовых приложений

• “А что, так можно было?”: Рейтинг разработчиков будет пересмотрен

• Как tbh превратило анонимность во благо

• Мобильное Облако Mail.Ru внедрило технологии компьютерного зрения

•

Mission-driven интерфейс

Mission-driven интерфейс•

Мобильная типографика

Мобильная типографика•

Как получить работу в продуктовом или UX дизайне без портфолио

Как получить работу в продуктовом или UX дизайне без портфолио•

Вопросы и ответы по Code Review

Вопросы и ответы по Code Review•

Лучший кодинг через тестирование

Лучший кодинг через тестирование•

Понимаем Progressive Web App: стоят ли они всей шумихи?

Понимаем Progressive Web App: стоят ли они всей шумихи?•

Как неинтуитивный пользовательский интерфейс может создать превосходный пользовательский опыт

Как неинтуитивный пользовательский интерфейс может создать превосходный пользовательский опыт•

19 альтернатив Parse в 2017 году

19 альтернатив Parse в 2017 году Аналитика, маркетинг и монетизация

Аналитика, маркетинг и монетизация• (+4) Мобильные приложения: что такое предпраздничный сезон-2017 и как заработать на нем максимум?

• Игры жанра match3: как разработать такую игру и сделать её лучше

• Tune проводит увольнения

• Топ рекламных платформ для привлечения установок

• Фрод со сбросом DeviceID: новая угроза в мобильном маркетинге

•

Три стадии мобильного маркетинга

Три стадии мобильного маркетинга•

Аналитика против атрибуции — Работа с несоответствием установок

Аналитика против атрибуции — Работа с несоответствием установок Устройства, IoT, AI

Устройства, IoT, AI• (+20) Тайм-менеджмент для кинестетиков

• «Путь будущего»: бывший главный инженер Uber создал религию ИИ

• LG представила смартфон с отпугивателем комаров

• Amazon выпускает новые колонки и умные часы

• Какие языки вам стоит изучить для Data Science?

•

Microsoft запускает новые инструменты машинного обучения

Microsoft запускает новые инструменты машинного обучения<- Предыдущий дайджест. Если у вас есть другие интересные материалы или вы нашли ошибку — пришлите, пожалуйста, в почту.

|

|

[Из песочницы] Как легализовать торговлю игровыми предметами |

Как легализовать торговлю игровыми предметами

Объем российского рынка онлайн-игр по итогам 2016 года составил 56,7 млрд руб. (по данным Mail.Ru Group), общемировой объем рынка онлайн-игр в 2016 году — $99,6 млрд (по данным Newzoo), но только 6% пользователей умеют зарабатывать на внутриигровых предметах. Игровые пространства предлагают активно покупать амуницию, камуфляж, прогресс персонажа, но легально продать кому-то свою коллекцию ты не можешь, как не можешь и вывести деньги из игры, инвестировав время, скилы и удачу.

Имея большой опыт в игровой индустрии (Suntechsoft, Esforce, Na’Vi’ и др.), мы придумали, как объединить все игры и платформы и дать геймерам возможность в один клик продавать, обменивать или оценивать виртуальные предметы. Сервис DMarket будет работать на базе блокчейн, а все операции внутри маркетплейса можно будет осуществлять с помощью встроенных токенов и умных контрактов.

Но сначала мы хотели бы поговорить о том, почему необходимость в таком проекте действительно назрела.

От виртуального — к реальному

Многие собирают коллекции вещей, оружия, артефактов в видеоиграх так же, как другие в оффлайне коллекционируют монеты, марки и оружие из разных стран. Мы посчитали: 2,15 млрд геймеров в мире сталкиваются с технологическим ограничением своего права на торговлю внутриигровыми предметами. Тратя время и прилагая усилия, они зарабатывают виртуальные предметы на компьютерах, телефонах или консолях. Эти предметы имеют реальную ценность, являются редкими, привлекательными, а иногда просто нужными другим геймерам. Но все виртуальное продолжает оставаться виртуальным.

Конечно, пользователи начали придумывать различные сценарии, чтобы все-таки получить реальную выгоду от своей виртуальной жизни. Они конвертируют множество игровых предметов в один дорогой и продают его, покупают на игровые предметы ключи к играм и, опять же, продают. Наконец, они просто договариваются с другими пользователями на форумах и передают предметы или целые аккаунты там. Конечно, вопрос безопасности сделок обеспечивается весьма условно, поэтому часто и продавцы, и покупатели сталкиваются с мошенничеством.

«Честных игровых проектов и площадок с возможностью легального вывода средств из экосистемы банально не существует. Те же, что предлагают «заработать» в игре, представляют собой в большей степени финансовые пирамиды, нежели реальные игры».

Рассмотрим крупнейших игроков на глобальном рынке внутриигровых предметов.

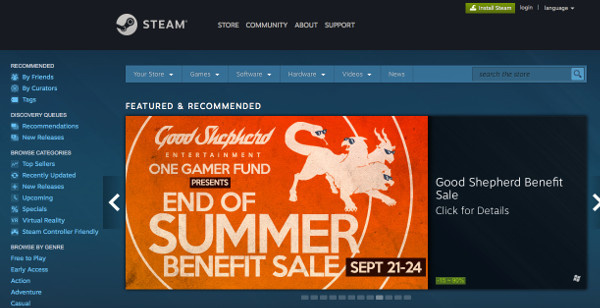

Steam

Ежедневное количество активных пользователей: 12 853 536 (по состоянию на 15.07.2017);

Количество игр: + — 14 398 (по состоянию на 15.07.2017).

Платформа Steam была выпущена в 2003 году. За последние 4 года она завоевала огромную популярность среди игрового сообщества, прибыль в 2016 — $3,5 млрд. Steam первым обратил внимание на торговлю внутриигровыми предметами. Правда, вся полученная прибыль удерживается внутри платформы, возможности обналичить деньги нет. Более того, возможность торговать игровыми предметами ограничена и представлена всего в нескольких играх (CS:GO, Dota2, TF2, PUBG, H1Z1).

Преимущества Steam:

- крупнейший рынок для продажи видеоигр и модов;

- темп продаж увеличивается, и каталог игр стремительно расширяется. На сегодняшний день активировано почти 370 млн платных игр;

- Steam предлагает дополнительные сервисы для игроков, моддеров и разработчиков игр: торговля предметами, бета/альфа релизы, предварительная продажа игр, реестр предметов, обработка платежей и проверка кредитных карт.

Недостатки Steam:

- технологии и серверы Steam централизованы и имеют полный контроль над доступностью каждого отдельного товара или элемента в своем каталоге. Это приводит к мошенничеству в сфере безопасности (учетной записи);

- большинство игр в Steam не поддерживают внутриигровую торговлю. Только три игры оказывают значительное влияние на общий оборот внутриигровых предметов (CS:GO, Dota2, TF2);

- пользователи Steam не имеют реального влияния на развитие платформы;

- Steam не позволяет своим пользователям обналичивать виртуальную валюту платформы;

- Steam взимает высокую комиссию за торговлю игровыми предметами (до 12%);

- Steam не поддерживает мультиплатформенную торговлю и торговлю на разных игровых движках.

Opskins

Opskins – это площадка для торговли внутриигровыми предметами, которая была запущена в 2014 году. Opskins сохраняет безопасность как покупателей, так и продавцов, выступая в качестве сторонней платформы. Деньги можно вывести на счет PayPal, банковский счет, биткойн-кошелек, карту предоплаты Visa и т.д.

Сервис применяет API Steam, позволяющий торговать внутриигровыми предметами. На данный момент Opskins является крупнейшей в мире платформой для торговли скинами с 10 млн уникальных пользователей в месяц.

Преимущества Opskins:

- оборот за І и ІІ кварталы 2017 года составил около $250 млн;

- одно из самых крупных сообществ по продаже скинов (более 10 млн пользователей каждый месяц);

- обналичивание реальных денег.

Недостатки Opskins:

- не имеет официальной поддержки Steam (большое количество случаев мошенничества с аккаунтами);

- высокая комиссия за транзакции и вывод средств (до 10%);

- поддерживает всего несколько игр Steam;

- в большой степени зависит от Steam из-за использования API-интерфейса этого сервиса.

Также на рынке есть универсальные гаранты сделок, но они работают не только с игровыми предметами, но и с акаунтами и фрилансом, в целом. Вы можете прийти туда и продать что-то в индивидуальном порядке, но никакой игровой экосистемы здесь нет.

В начале статьи мы говорили о 2,15 млрд геймеров. Именно такое количество людей во всем мире играет в игры на разных платформах. Если бы все они получили возможность торговать своими виртуальными раритетами, ежегодный оборот игрового контента в денежном выражении превысил бы $450 млрд.

Возникает логичный вопрос — почему никто не создал подобную платформу, если речь идет о таком потенциале? Основная проблема, которая раньше не позволяла реализовать то, что сейчас сделали мы, – технология. Для работы универсальной платформы нужно синхронизировать сотни тысяч баз данных каждой игры и каждого издателя после очередной сделки. Чтобы решить эту проблему, мы используем базу данных блокчейн.

Второй важный момент — интерес разработчиков и издателей игр. Мы не уводим пользователей от покупки непосредственно внутри игр в сторону покупок у частных лиц, мы создаем сообщество, в котором продажа и обмен предметов будет только частью процесса. Благодаря блокчейн, будет сохраняться история каждого виртуального артефакта, можно будет проследить, кто владел раньше условным автоматом, кто был первым покупателем, где он использовался. Это создает историю каждой вещи, и из безликого инструмента для достижения игровых целей она превращается в предмет коллекционирования. Пользователи будут продавать одни предметы и покупать другие, а потом возвращаться в игру, чтобы использовать полученные возможности. Таким образом увеличится время, которое игрок проводит внутри игры, жизнь каждого предмета и жизненный цикл самой игры.

|

Метки: author Hyperevolution продвижение игр монетизация игр игры игровая индустрия внутриигровые покупки внутриигровая валюта |

[Из песочницы] Информационная безопасность в АСУ ТП: вектор атаки преобразователи интерфейсов |

Информационная безопасность в АСУ ТП: вектор атаки преобразователи интерфейсов

Размышление

Некоторое время назад я посетил одну конференцию, посвящённую информационной безопасности, там обсуждали вопросы все различной безопасности в различных системах. Я по своей основной специальности не имею прямого отношения к безопасности и у меня возникло много вопросов и мыслей по данной теме, что и послужило началом изучения вопросов ИБ в АСУ.

Выступал там один парень с докладом об ИБ в АСУ ТП, рассказывал о том, что на протяжении длительного времени эволюция систем автоматизации шла параллельным курсом с развитием ИТ систем и что с течением времени для управления системами автоматизации стали применяться системы, построенные на современных ИТ технологиях. И что в настоящее время сопряжение технологической сети с корпоративной сетью необходимо для управления производством так и для администрирования всей системы целиком. Вектор атак с систем ИТ перешел на производственные и промышленные сети. Рассказывал о заводе где-то в германии на который удалось произвести атаку и сорвать технологический процесс в результате чего литейное производство встало и понесло огромные убытки, а литейный цех пришлось разбирать и еще много страшных историй. Ну в общем доклад не произвел нужного(пугающего) впечатления. Присутствующие на данном мероприятии начали задавать вопросы и обсуждать," мол кому мы нужны маленькие компании с минимальными оборотами денег, что мол есть ли реальные подтверждения инцидентов с атаками на предприятия у нас в России".

Парень не смог привести примеры: либо не был готов, либо не имел право разглашать ту информацию которой он владел. Так к чему этот рассказ?

После данного мероприятия я задумался почему люди так отреагировали на его выступления, ведь он хорошо оперировал терминами и международной статистикой по атакам на объекты, но люди посчитали что эти атаки маловероятны и не представляют угрозы для них. Именно это побудило меня заняться исследованием в области информационной безопасности АСУ ТП.

Немного теории

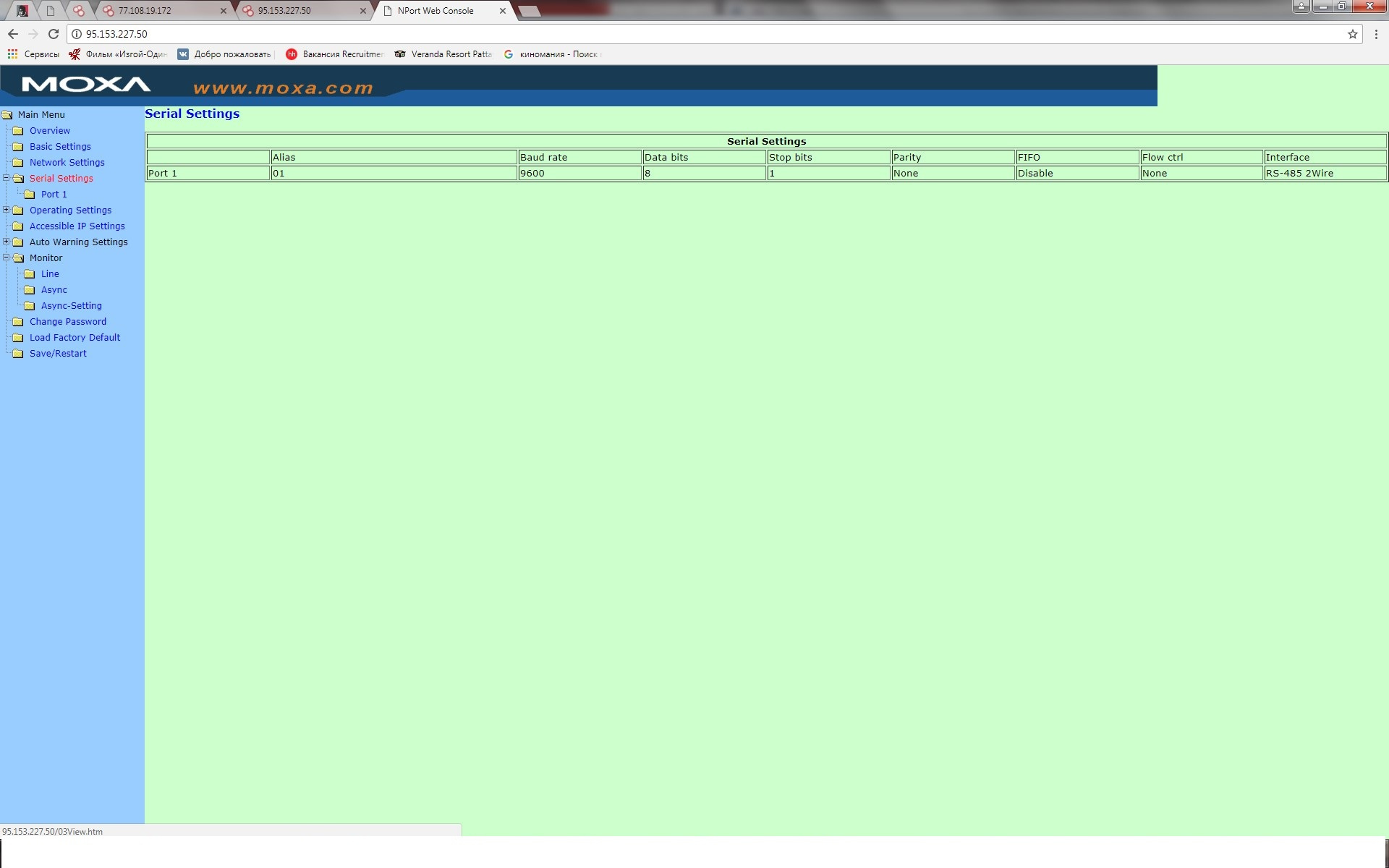

Рассмотрим нетипичное направление атаки на преобразователи интерфейсов, т.к. много информации об атаках на ПК, ПЛК и системы в целом, но мало кто задумывался что почти на каждом производстве имеются все различные системы устройств, датчиков, приборов и есть проблема совместимости различных видов устройств. Существует огромное разнообразие устройств различного вида и назначения, большое количество компаний, занимающихся их производством, разные стандарты, большей частью не совместимые между собой. Выходом из этой ситуации служат преобразователи интерфейсов. Все они применяются для подключения устройств с интерфейсом RS-232/422/485, а это системы сбора данных, регистраторов, контроллеров, датчиков, терминалов и многого другого. Но мало просто соединить порты необходимо установить связь на программном уровне, что является более сложной задачей. Разные стандарты устройств способны передавать данные по различным технологиям. Унифицировать протоколы привести передаваемые данные к единому виду с помощью преобразователей не получиться, но адаптировать вид данных передаваемых между различными частями системы различными протоколами, чтобы они были успешно приняты и расшифрованы элементом, использующий другой протокол возможно.

А те, кто эксплуатирует реальные системы АСУ ТП знают насколько иногда разнообразно оборудование и части этой системы, которые в некоторых случаях работают на производстве уже порядка 10-15 лет и поверх одной системы приходиться иногда ставить другую систему и добиваться ее сращивание, что бы все взаимодействовало между собой. Вот тут преобразователи интерфейсов подходят как никогда. Преобразование пакетов, передаваемых данных происходит на программном уровне. Помимо непосредственно изменения структуры передаваемых данных, программная составляющая преобразователя отвечает за определение типов протоколов, используемых в системе и выбор алгоритма для их согласования.

Преобразователь интерфейсов современное и эффективное средство расширения функциональности информационной системы, незаменимое в условиях отсутствия единого стандарта построения все различных систем передачи данных.

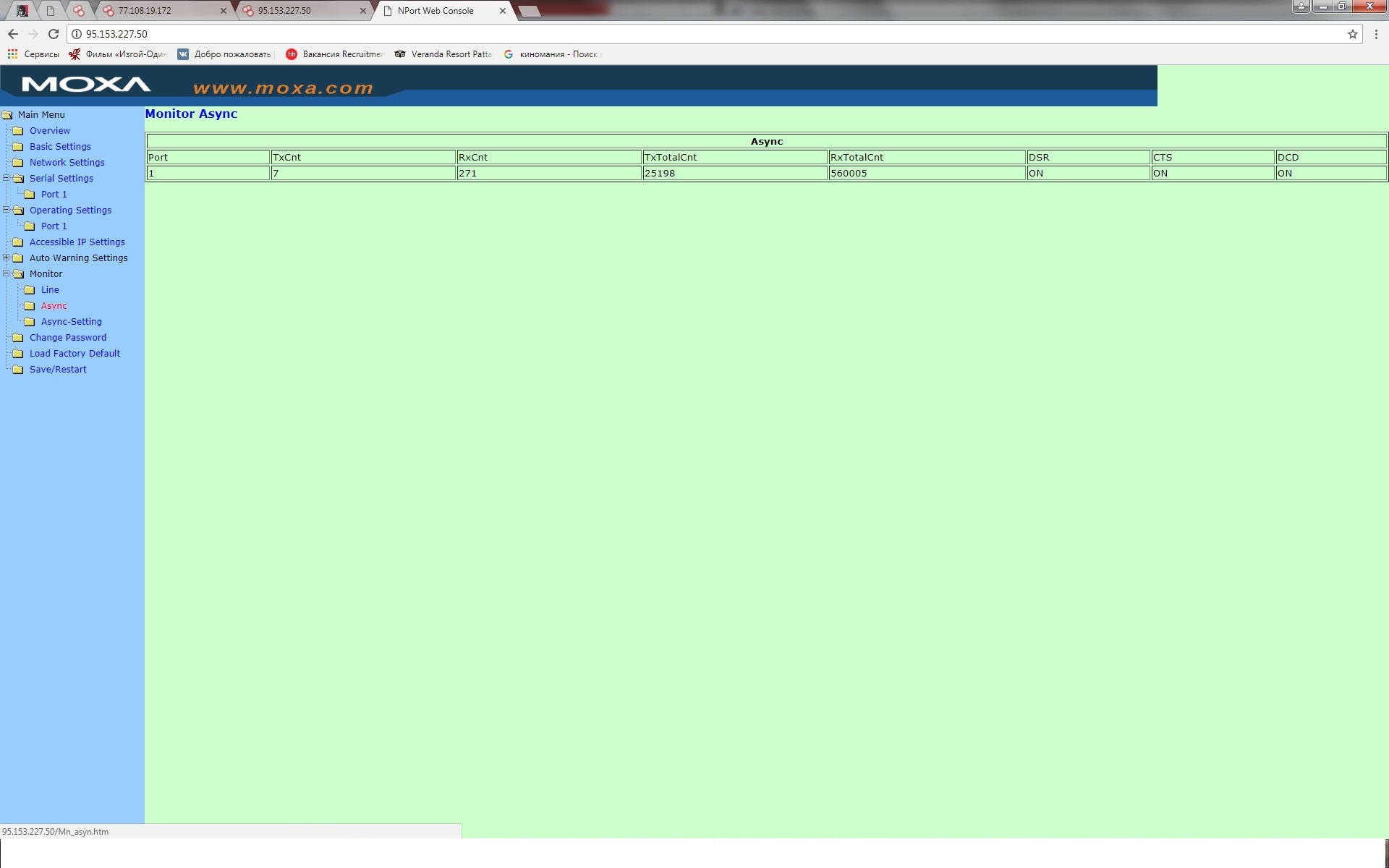

А теперь давайте задумаемся мы используем преобразователи на все образных объектах, подключаем к ним все различные устройства (терминалы защиты, датчики, счетчики) и другие все возможные устройства. Но ведь вся информация от объекта до клиента проходит через них и стоит получить к ним доступ как мы можем узнать очень много информации которая, даст нам направление атаки на конечные устройства или позволит получать, подменять или отправлять информацию от имени этих устройств.

К практике

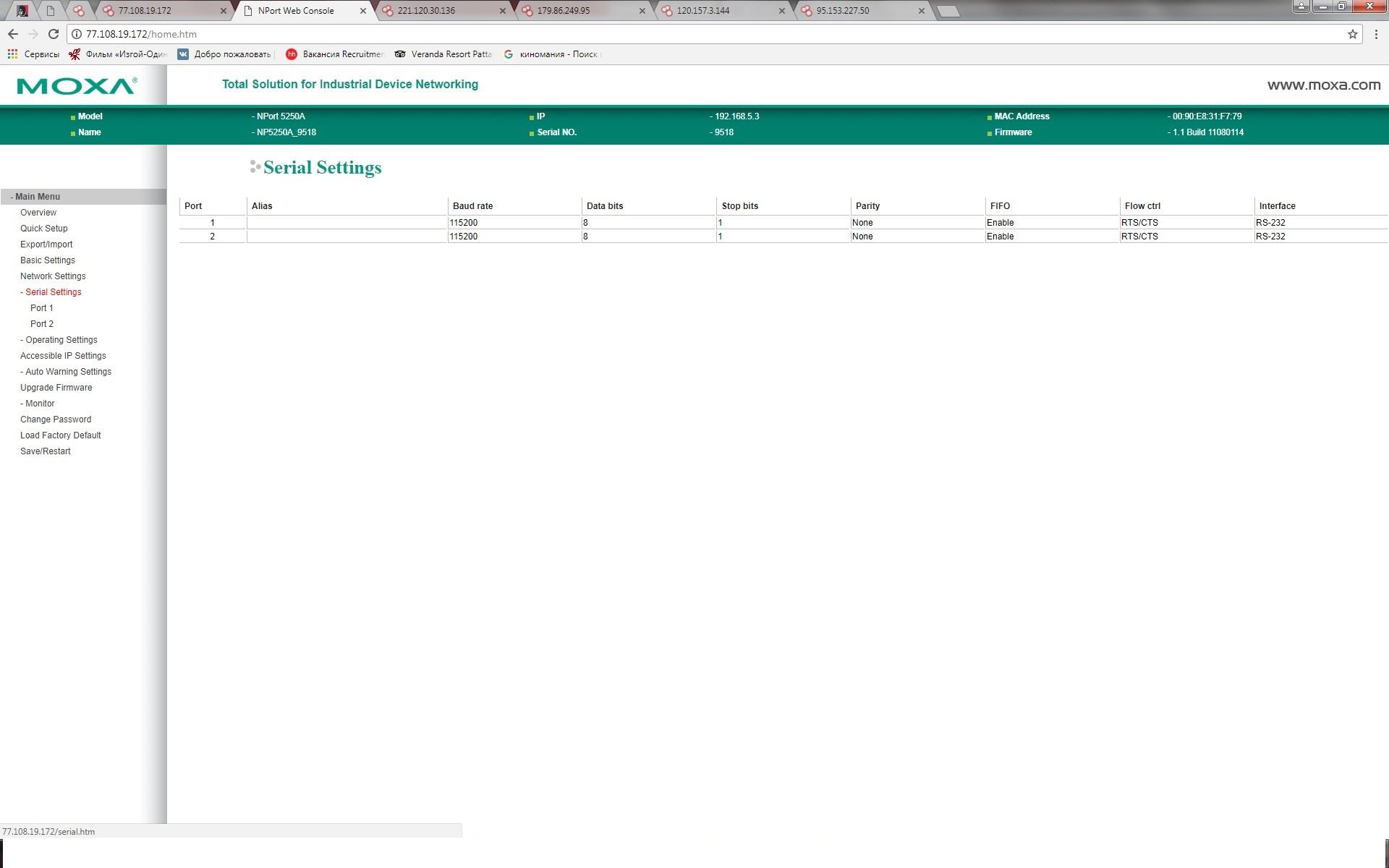

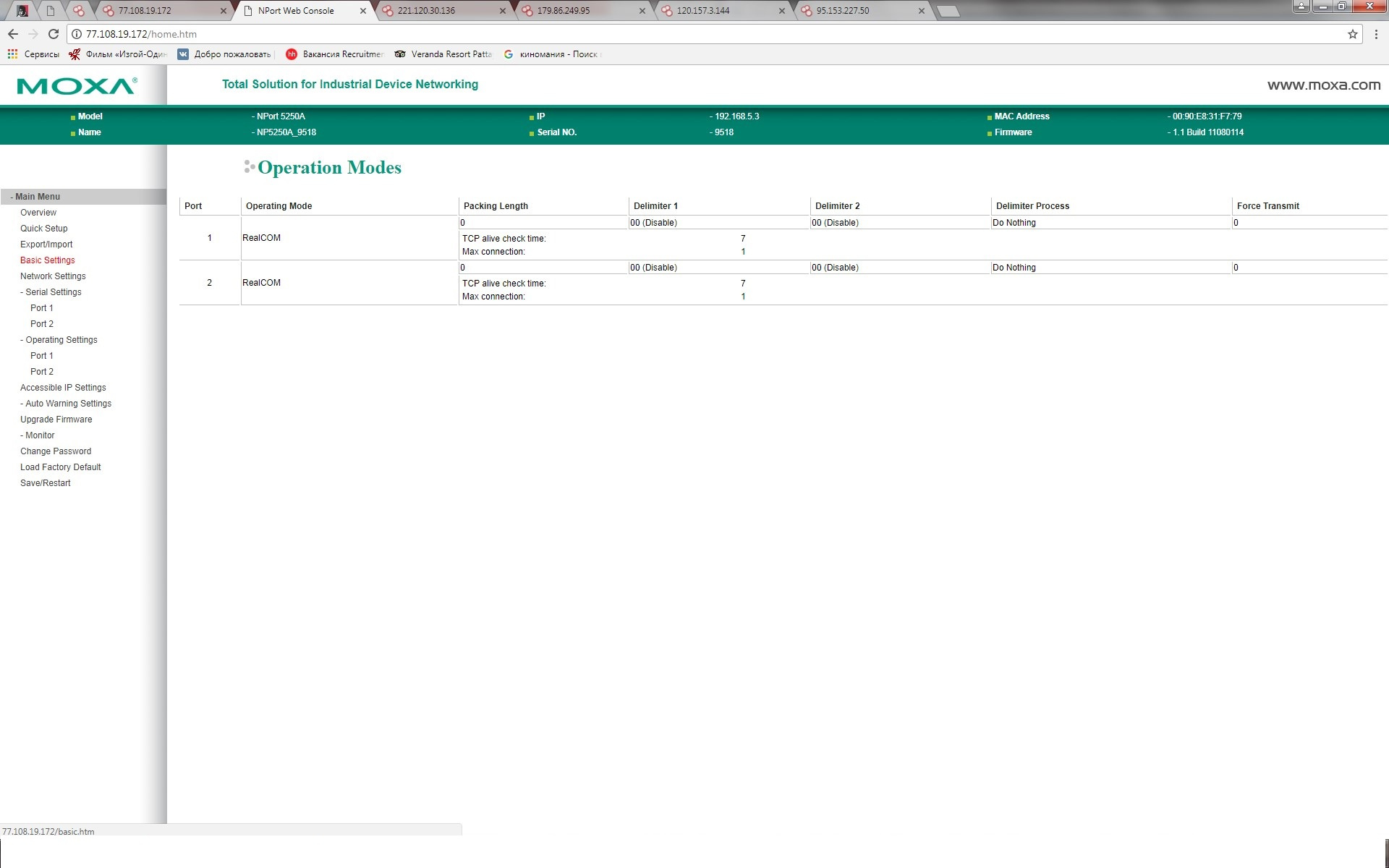

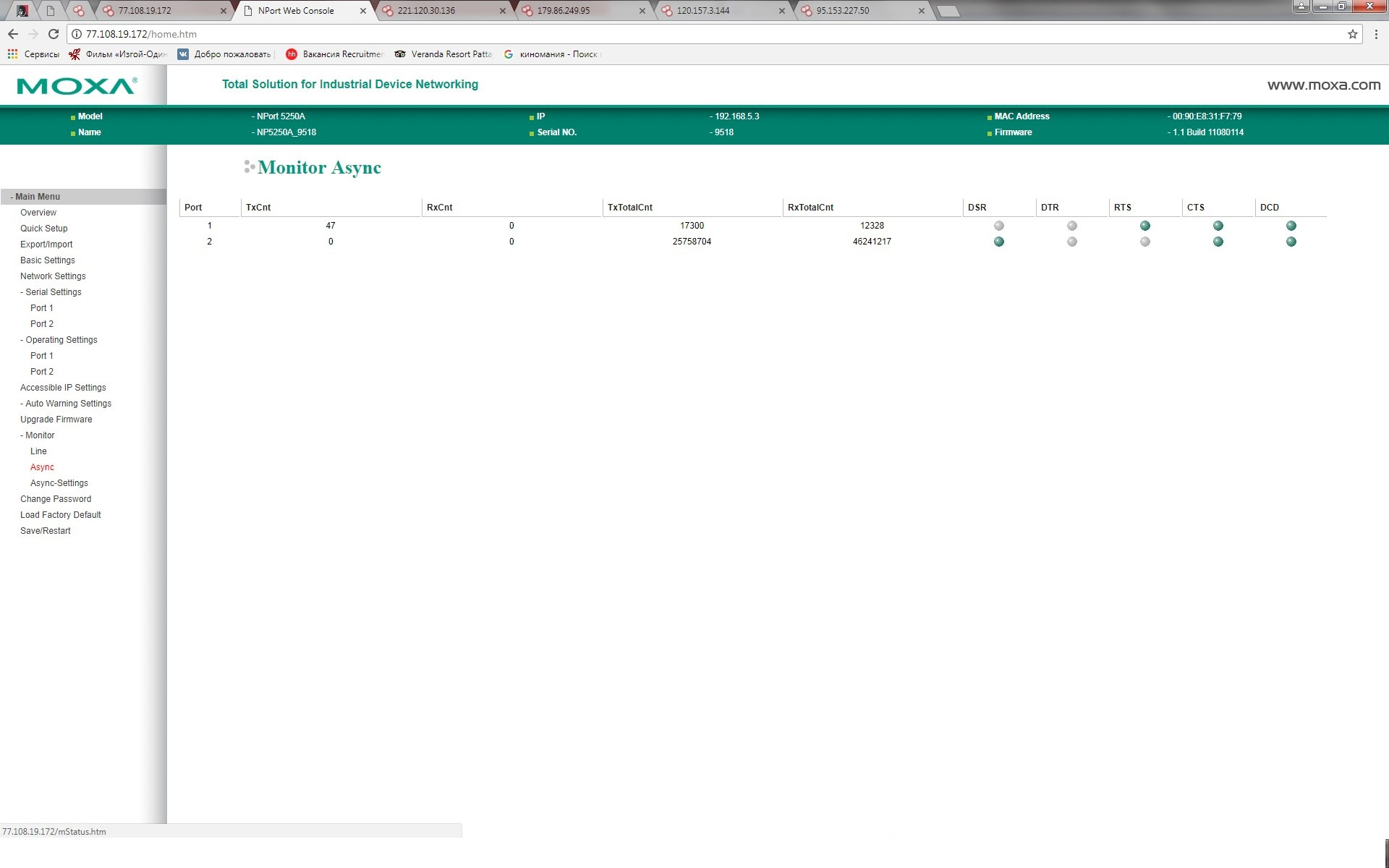

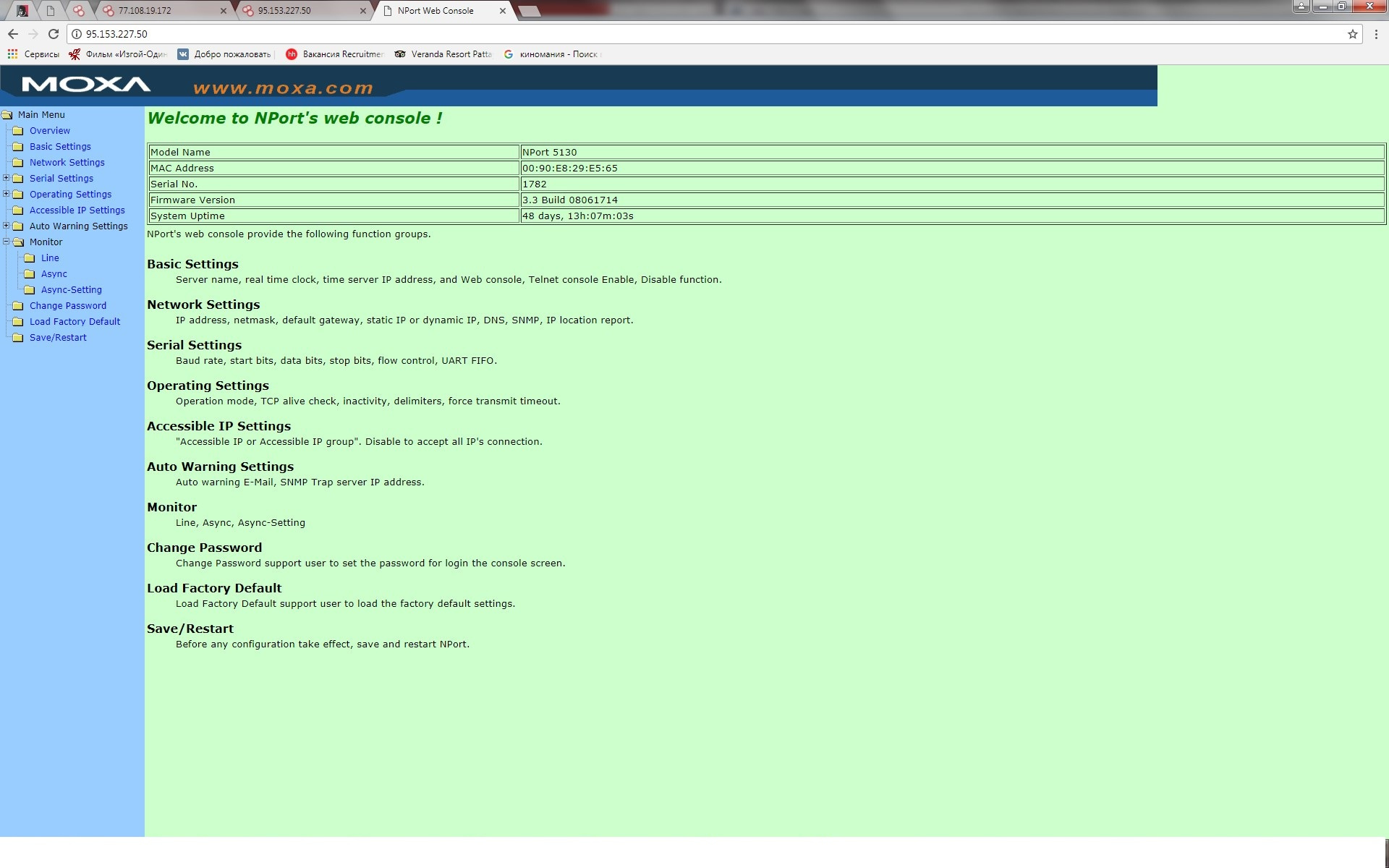

Мы проведем эксперимент с очень популярными преобразователями тайваньской фирмы MOXA Nport различных версий. Пользоваться будем свободно распространяемым ПО и разрешенными ресурсами на уровни простых пользователей.

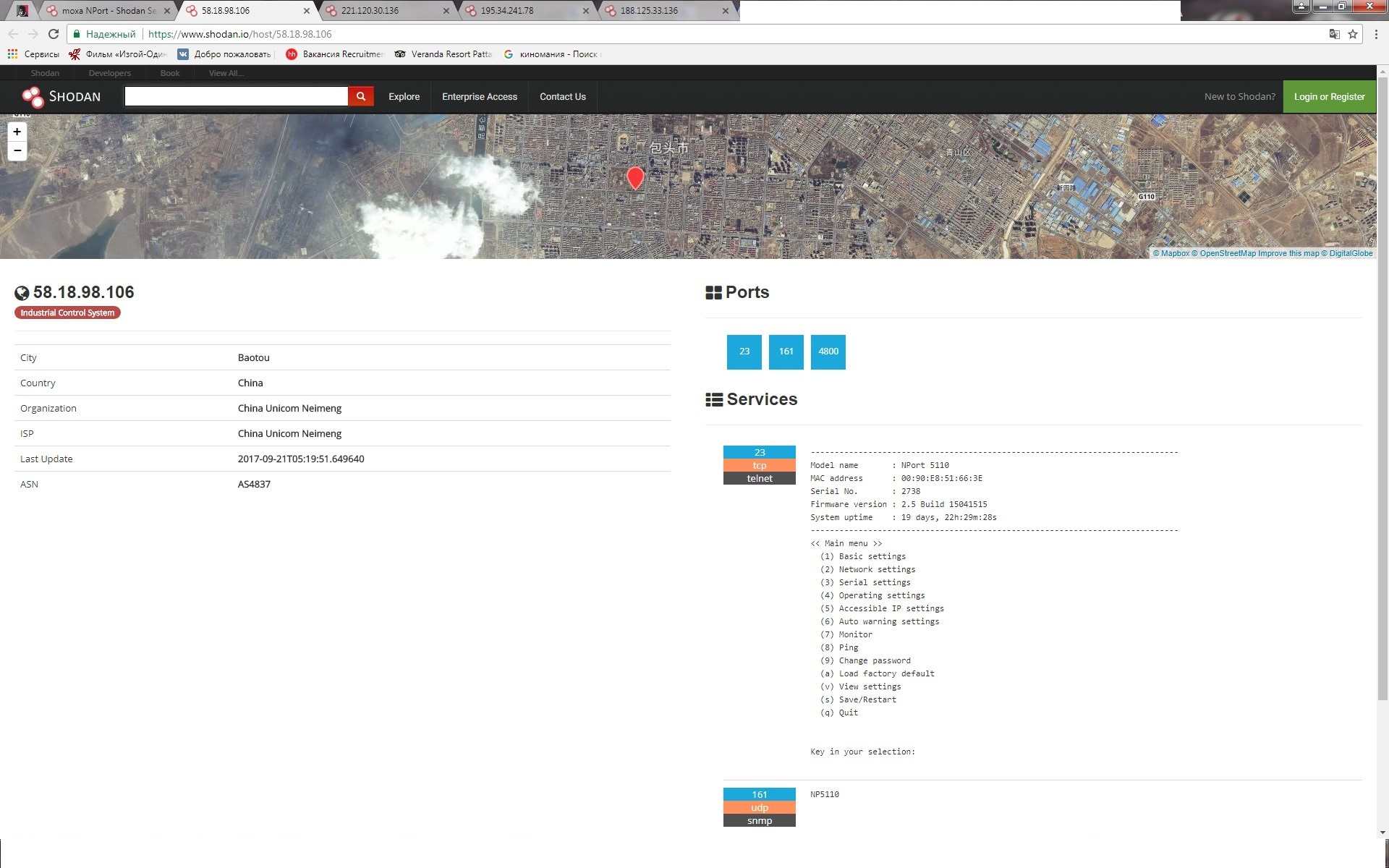

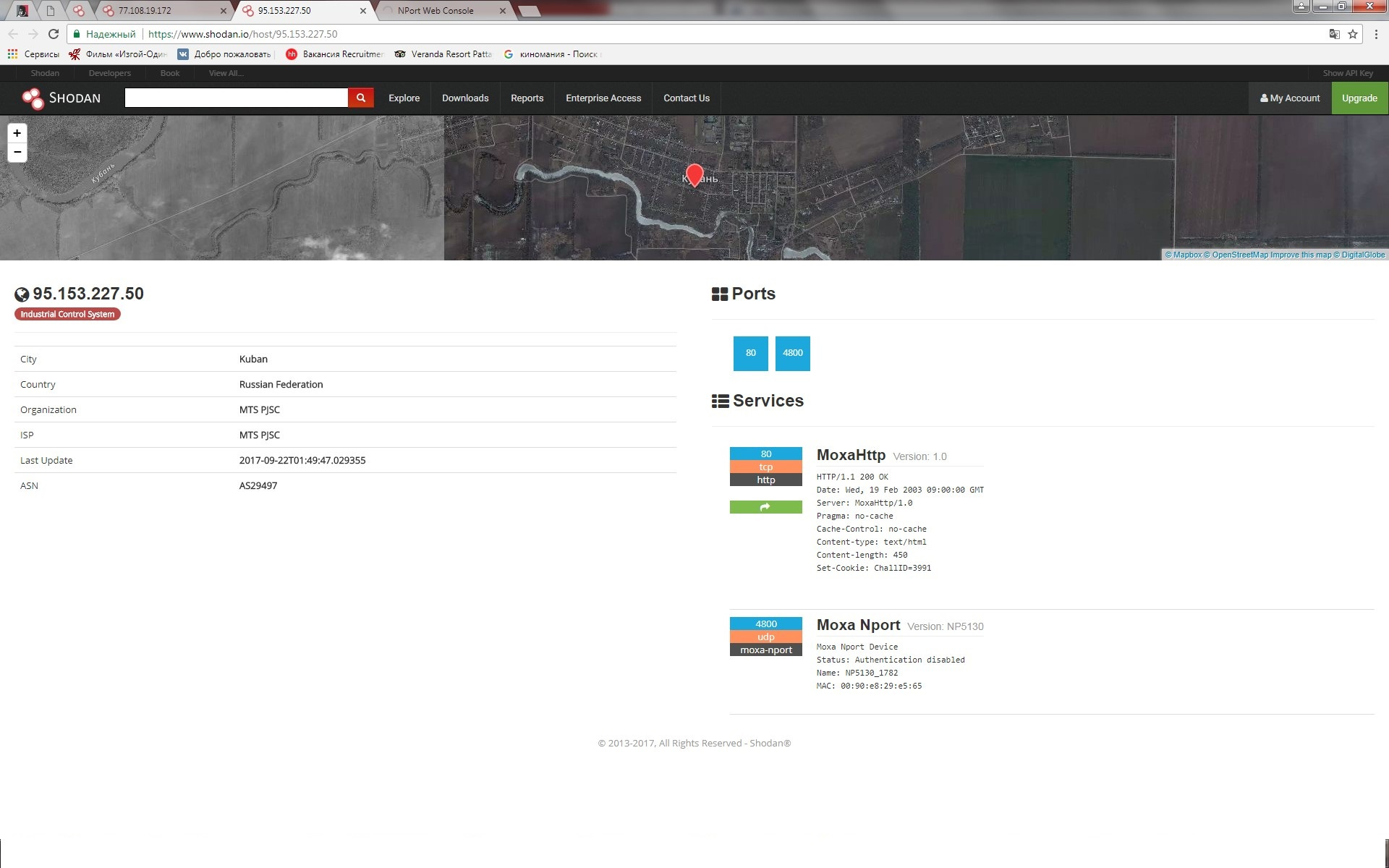

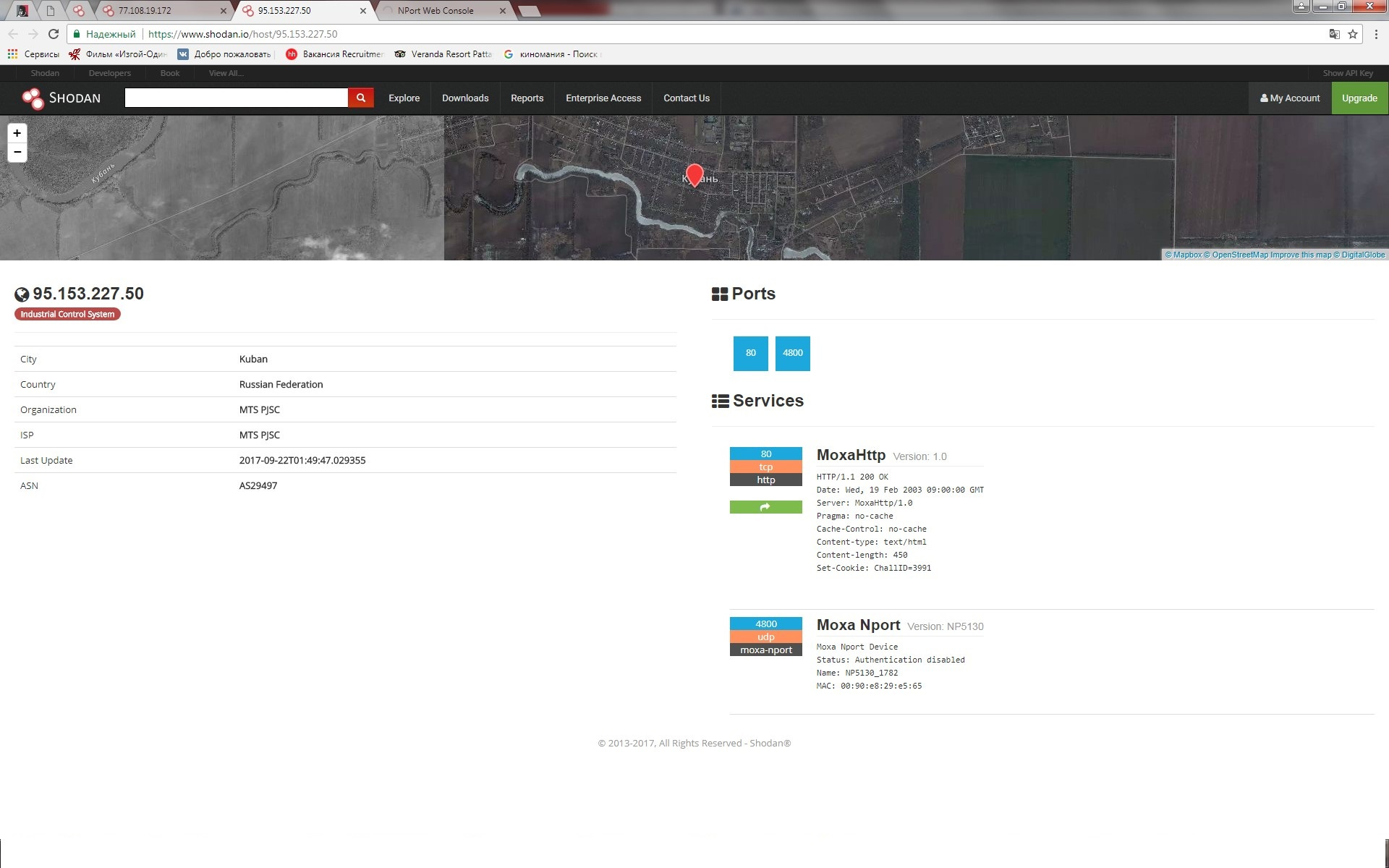

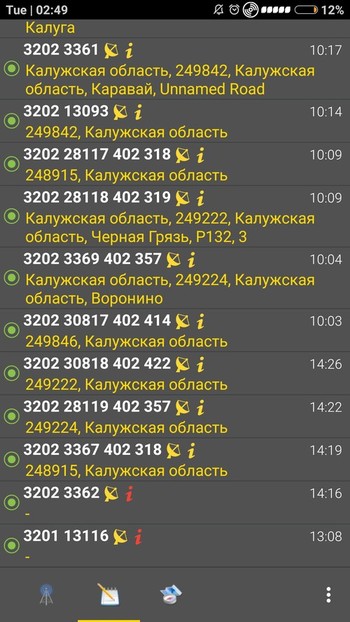

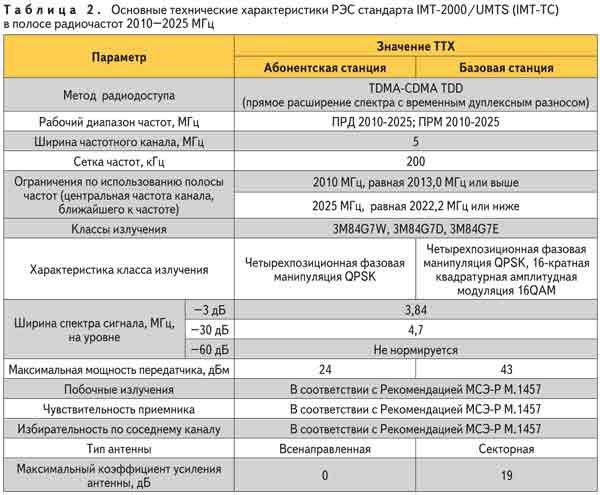

Есть в сети такой очень интересный ресурс www.shodan.io позволяет найти устройства в глобальной сети интернет, к которым есть доступ и увидеть где они находятся. Выполним простое сканирование с вводом в поисковой строке Moxa Nport. Смотрим и удивляемся тому, что происходит в мире. Стоит учитывать, что некоторые организации направляют письменный запрет на сканирование их подсети в компанию www.shodan.io.

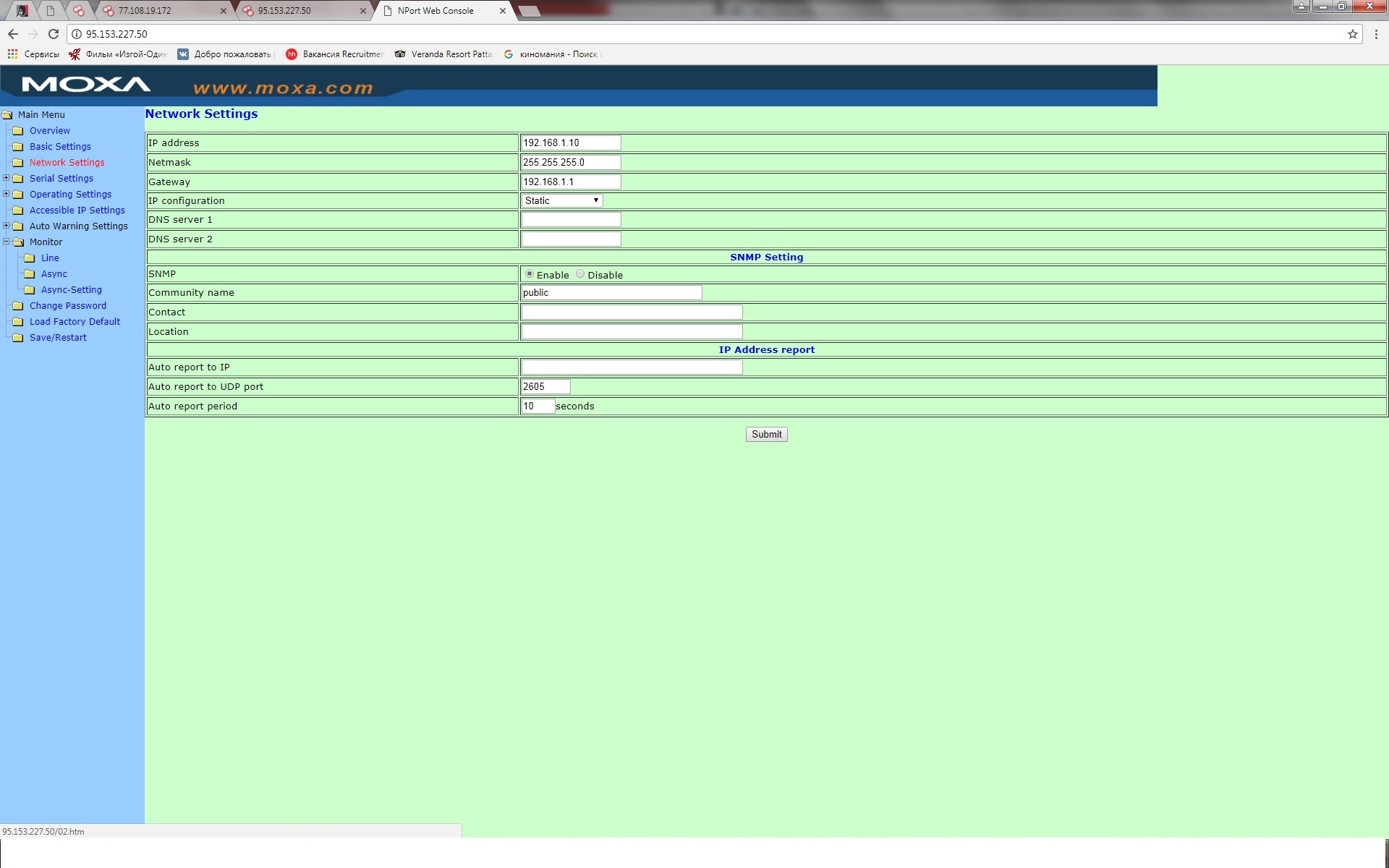

В общем случаи мы нашли 7260 устройств по запросу Moxa Nport во всем мире. Дальше изучаем как можно попасть на устройства к которым открыт доступ. Замечаем, что в большинстве своем 22, 23, 80, 443 порты открыты и через них можно спокойно подключиться к устройствам.

Тайвань

Польша

Липецк

Китай

Казань

Тайвань

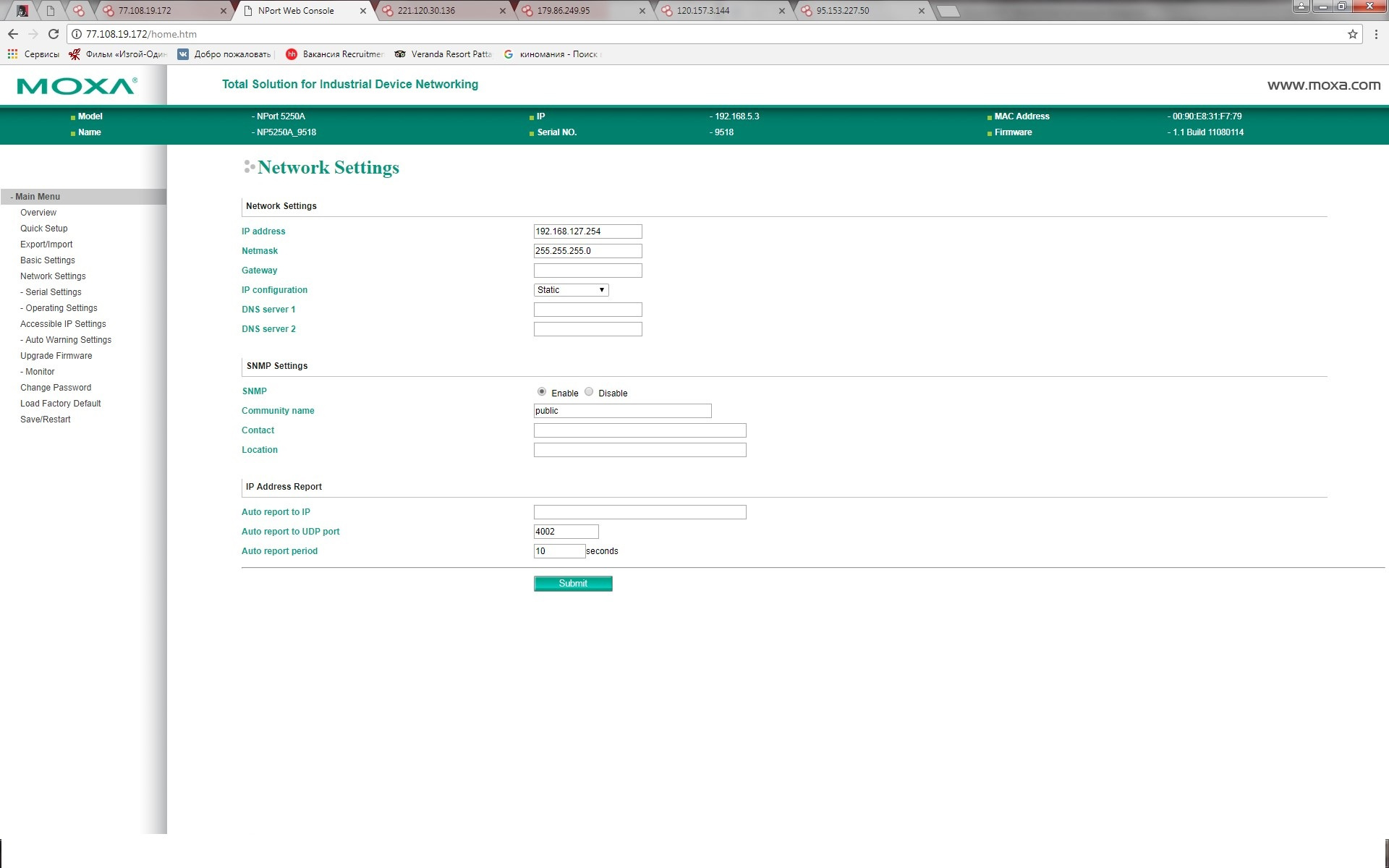

В некоторых случаях на устройствах стоят заводские учетные записи по умолчанию, узнать логин и пароль не составляет труда.

Попадаем на устройство и смотрим все что нужно, убеждаемся, что есть права администратора.

Можем как просмотреть всю информацию, так и изменить ее.

Некоторые пользователь устанавливают нестандартные пароль и закрывают 80 порт, но www.shodan.io все равно есть возможность просмотра полезной информации и по другим портам которая может быть использована для развития вектора атаки. Название устройство, его статус, мак адреса, SSL certificate его версию и многое другое.

И это все может послужить хорошим подспорьем при планировании и организации атак. Чем больше ты знаешь информации об объекте тем больше шансов, что вы сможете её использовать для атаки.

В наше время не доставит труда даже те устройства которые были запоролины взломать методом перебора, а так как в большинстве своем настройка этих устройств не всегда выполняется специалистами то нет ограничения по количеству попыток ввода пароля, что могло бы очень сильно помочь от перебора.

Но это только начало, используем стандартные пары ( а таких устройств нашлось не мало и в России, Чехии, Польше, Италии, Австралии, и во многих других странах).

Мы получаем не ограниченный доступ к устройству и можем производить анализ как внутренней информации( внутренняя сеть в которой стоит устройство, узнаем диапазон адресов и адрес шлюза) так и провести анализ, что за устройства подключены к преобразователям, анализ количества передаваемой информации и многое другое.

И смена паролей и перезагрузка, в общем неограниченные права администратора.

Это все мы смогли сделать просто не обладая профессиональными знаниями и нужной специализацией. А теперь капнем чуть глубже, допустим что имеем опыт с этим оборудованием и устройствами, немного разбираемся в ИБ и знаем где искать официально выложенные уязвимости.

Да господа, все известные уязвимости выкладываются в сети на профессиональных, специализированных сайтах. Вы не поверите моему удивлению когда я узнал, что все в открытом доступе, а я ведь не специалист по ИБ.

Проходим на ics-cert.us-cert.gov и в поисковике просто указываем интересующее нас оборудование и имеем официальный список признанных уязвимостей от компании MOXA и этот список разнообразный.

Гуглем дальше и узнаем о том что эксплуатация уязвимостей позволяет атакующим незаметно выполнить различные действия на устройстве. Оборудование Тайваньской компании MOXA подвержено уязвимостям позволяющим удаленному неавторизованному пользователю получить доступ с правами администратора к устройствам и важной информации хранимой в незашифрованном виде. Так же злоумышленник может осуществить CSRF-атаку. Успешная эксплуатация данных уязвимостей позволяет атакующему незаметно выполнить различные команды, изменить пароль, настройки, и перезагрузить устройство.

Появление проблем является следствием недостаточной защиты систем АСУ ТП в общем. К примеру преобразователи поставляются без установленного пароля или со стандартным заводским паролем и учетной записью (CVE-2016-2286). Как и многие устройства для систем АСУ, что позволяет любому пользователю получить доступ правами администратора к устройству через TCP/80(HTTP) и TCP/23(Telnet). В настоящее время как утверждает производитель нет информации о случаях активной эксплуатации ошибок. И производитель рекомендовал в свое время просто отключать порты TCP/80(HTTP) и TCP/23(Telnet).

CVE-2016-0875 Позволяет удаленному пользователю повысить свои привилегии и получить доступ к конфигурационным и лог файлам с помощью специально сформулированного URL.

CVE-2016-087 удаленный атакующий может вызвать отказ в обслуживании путем отправки специально сформулированного запроса.

CVE-2016-0877 связана с PING функцией, а ее эксплуатация может привести к утечкам данных.

CVE-20164500 затрагивает встраиваемые компьютеры uc7408 lx plus позволяет удаленному авторизированному пользователю перепрашивать устройства и вызывать отказ в работе.

CVE-016-8717 эксперты обнаружили в устройствах MOXA жестко закодированные учетные данные которые позволяют войти в недокументированный аккаунт.

Исследователи и различные специалисты регулярно находят помимо уязвимостей, багов, и устаревшего ПО, бэкдоры. О безопасности интернет вещей в целом говорят все больше, однако от таких крупных производителей коммуникационного оборудования, как компания MOXA подобного ни кто не ожидал. Ведь проблемы обнаружены в целом ряде случаев, начиная от проблем с аутификацией которая допускает проведение словарных атак, множества XSS багов в веб интерфейсе, DoS- уязвимостями, возможностью инъекции команд.

Для большинства проблем производитель выпустил корректирующие обновления прошивок устраняющие ряд уязвимостей, в других случаях MOXA приняла решения прекратить выпуск некоторых устройств в связи с невозможностью, а иногда и не желанием устранять уязвимости.

Узнав о таких уязвимостях от такого крупного производителя, всем кто использует оборудование данной компании надо бы задуматься об обновлении прошивок, смене паролей, и настроек устройства. Но в практике АСУ ТП все гораздо сложней. На производстве работает оборудование которое вообще ни когда не обновлялось, либо не может быть обновлено в связи с технологией непрерывного производства. И тут вопросов возникает еще больше, но это уже другая история и другой вектор атаки.

Поговорим о результатах исследования: они не утешительны, не обладая специализированными знаниями и ПО нам удалось проникнуть на внушительное количество преобразователей без особого труда и это реальность, не теория. Дальше если предположить, что человек имеет опыт общения с этими устройствами и знает где искать критическую информацию об уязвимостях, то он в большинстве случаев может просто про эксплуатировать уязвимости, потому что большинство оборудования на которое мы побывали проникнуть, имело стандартную прошивку с завода без нужных обновлений и практически в 80% вероятность проникновения будет успешной.

А теперь самое интересное, рассмотрим, что мы имеем дело с группой злоумышленников, которые профессионалы в своей области и для них не составит труда как автоматизировать процесс поиска устройств и подбора паролей так и про эксплуатировать уязвимости. Получив доступ к устройствам они могут использовать как само устройство, так и информацию с него для будущих векторов атак(пере прошить устройства и использовать в бот сети, перехватывать информацию, подменять, и отправлять от имени этого устройства).

Выводы

Разработка автоматизированных систем сбора, обработки данных и управления технологическим процессом требует применения специальных решений построения сетей. Передачи данных АСУ ТП строиться по иерархическому принципу и имеет многоуровневую структуру:

— Нижний уровень- уровень датчиков и исполнительных механизмов

— Средний уровень- уровень промышленных контроллеров

— Верхний уровень- уровень промышленных серверов и сетевого оборудования

— Операторский уровень –уровень оператора и диспетчерских станций

Не будем забывать, что такие не стандартные вектора атак на преобразователи могут послужить остановкой производства и технологического процесса. Из статистики атак на промышленные компьютеры видим что с каждым годом атаки растут и вектор их самый разнообразный.

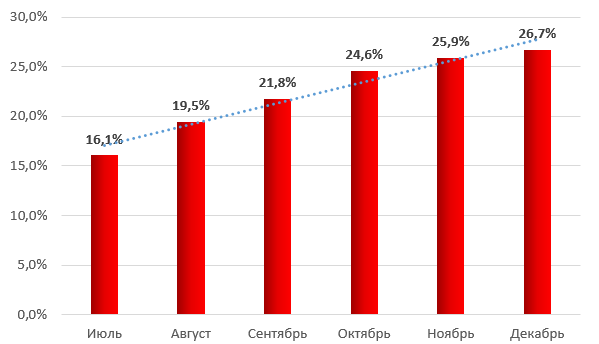

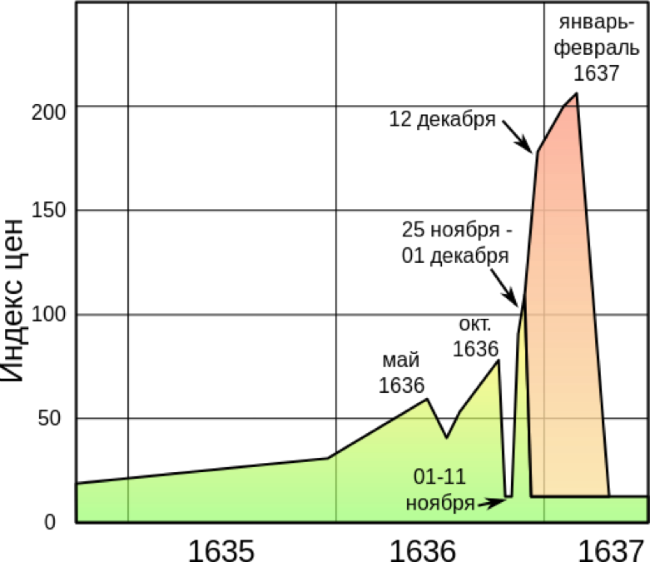

Процент атакованных промышленных компьютеров по месяцам в России за 2016 год

Мы с вам в данном исследовании убедились, что такие атаки реальны и могут касаться как обычных пользователей, которые используют преобразователи для удаленного подключения, управления и конфигурирования устройств по разным интерфейсам. Так и все различные организации сеть которых очень разнообразна и имеет различное оборудование функционирующее через преобразователи интерфейсов. Я на своем опыте имел дело как с преобразователями moxa для удаленного конфигурирования АТС так и для удаленного управления терминалами различных защит, которые передают и получают информацию из промышленной сети через преобразователи.

Подход производителей промышленного ПО и оборудования к исправлению уязвимостей и ситуацию с устранением известных уязвимостей на предприятиях нельзя назвать обнадеживающим. Подавляющее большинство промышленных предприятий как малых так и больших, годами остаются уязвимы к атакам.Так какие выводы можно сделать: атаки нестандартного направления есть и будут.Защищаться от них надо и знать уязвимости тоже надо ибо информация это сила.Что касается преобразователей использующихся у меня на предприятии? Я проверил все оборудование MOXA, обновил все до последней версии, сменил и увеличил сложность паролей, изучил материалы про уязвимости данной фирмы и последовал рекомендациям экспертов, чтобы минимизировать шансы атакующих, если все таки атака будет иметь место.

P.S. В результате данного исследования ни одно устройство не пострадало. И данный эксперимент преследовал исследовательские цели (показать реальность атак и их простоту).

|

Метки: author 2younda исследования и прогнозы в it хабрахабр взлом информационная безопасность асу тп |

MobX — управление состоянием без боли. Лекция в Яндексе |

MobX — управление состоянием без боли. Лекция в Яндексе

— Меня зовут Азат Разетдинов, я представляю персональные сервисы Яндекса: Почту, Диск, Календарь, Паспорт, управление аккаунтом. Хотел бы рассказать про управление состоянием веб-приложения без боли.

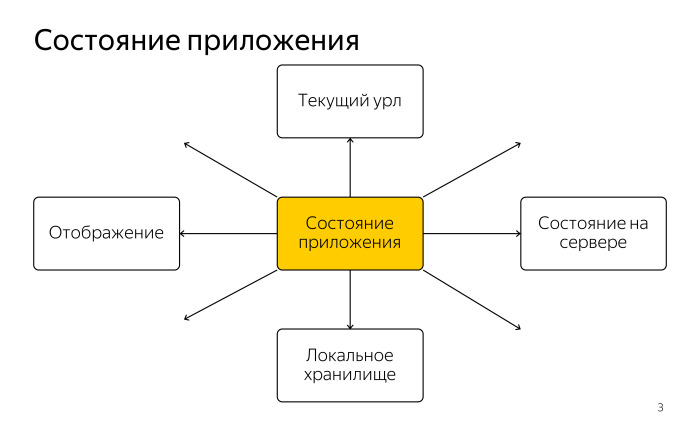

Что такое состояние приложения? Это центральное понятие в архитектуре всего веб-приложения. Там хранится все, от чего зависят остальные компоненты. Например, самое очевидное — отображение, представление состояния приложения в виде дом-дерева, которое вы видите в браузере.

Это самая большая часть, но многие забывают, что есть еще другие части. От состояния приложения также зависит текущий урл в адресной строке. Очень важно, чтобы человек мог скопировать урл на любой странице вашего приложения, отправить другу и там открылось все то же самое. Текущий урл всегда должен соответствовать текущему состоянию и его отражать.

Скорее всего, у вас есть синхронизация состояния приложения на сервер. Важно всегда быть уверенным в том, что все, что у вас меняется на клиенте, так или иначе в итоге попадает на сервер.

Бывают случаи, когда мы хотим какие-то локальные изменения хранить в хранилище, чтобы оттуда потом их доставать. Хранить прямо в браузере. Здесь тоже часто требуется синхронизация состояния приложения с локальным хранилищем. На самом деле частей, которые зависят от состояния приложения, довольно много.

В чем здесь проблема?

Как правило, состояние приложения — дерево, где очень много данных, есть какие-то списки, объекты, хэши, примитивные данные. Большая иерархичная структура.

Проблема не в том, что она иерархичная, а в том, что она живая, она постоянно меняется. Меняется то в одном месте, то в другом. Какую проблему мы хотим решить?

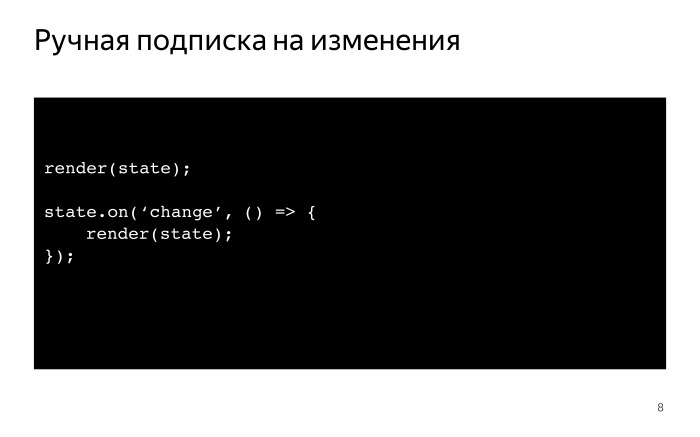

Если вы давно во фронтенде, то, наверное, знакомы с таким паттерном, как ручная подписка на изменения.

Берем текущее состояние, используем его для первоначального отображения компонента, затем подписываемся на изменения и реагируем на них.

Если вспомнить старые фреймворки, это выглядело примерно так в псевдокоде.

Сначала используем текущее состояние, подписываемся на изменения и при каждом изменении выполняем какие-то действия. Либо точечно меняем дом-элементы, как это было модно раньше, либо запускаем заново весь рендер, как это модно сейчас.

У этого подхода две проблемы.

Если вы подписываетесь на изменение любого узла в дереве, то, скорее всего, вы делаете слишком много действий. Скорее всего, ваш текущий компонент не зависит от всего состояния дерева вашего приложения и у вас слишком много лишних операций. Так что в этом месте обычно начинают делать какую-то оптимизацию, пытаются выбрать только те поля состояния приложения, от которых зависит ваш какой-то компонент или какое-то действие.

Но у этого подхода тоже есть проблема.

Поскольку вы это делаете вручную, в проекте, который живет какое-то время, рано или поздно наступает состояние, когда вы где-то что-то забыли, отрефакторили и не добавили зависимость от какого-то поля, которое может повлиять на отображение вашего компонента.

Что здесь произошло? Товарищ обновил свою аватарку, а она обновилась не везде. Оказалось, большая аватарка поменялась, а маленькие аватарки в твитах не подписались на изменения аватарки пользователя и не получили это изменение, не обновили себя. Это самый большой минус, который есть в ручной подписке.

В этом месте к нам на помощь приходит MobX. Он реализует подписку ровно на те поля состояния приложения, которые вы используете.

Чтобы это показать, нужно объяснить, как это устроено изнутри.

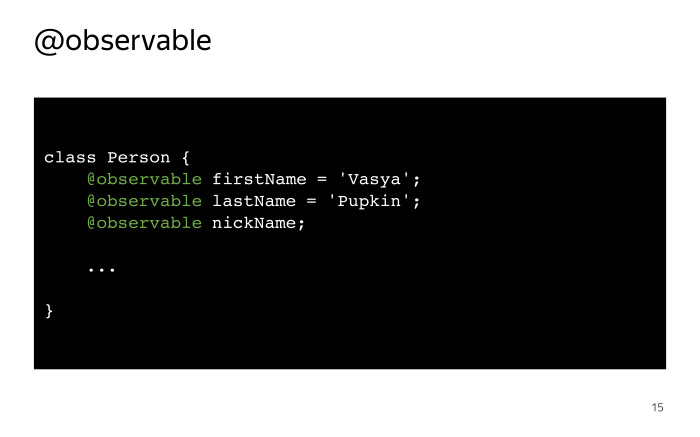

Я буду использовать декораторы. Не пугайтесь: все, что написано с помощью декораторов, можно написать с помощью обычных функций оберток. Декораторы здесь только для наглядности и лаконичности.

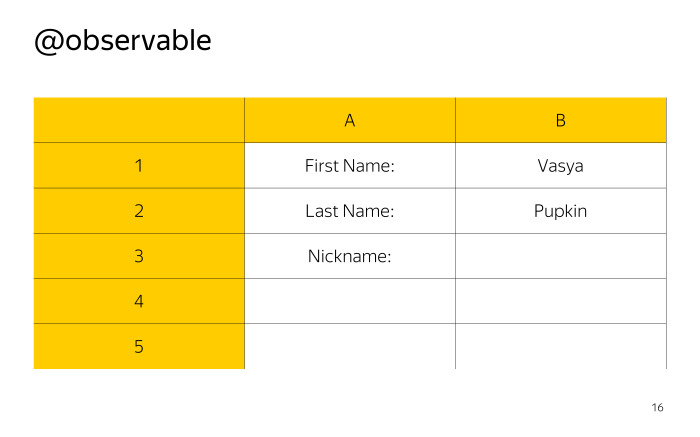

Давайте объявим такой класс — Person, человек. И объявим три поля, и пометим их декоратором observable. Имя, фамилия и кличка.

Когда мы говорим про MobX, очень полезно проводить аналогию с Excel.

Observable-поля — это просто исходные данные в ячейках.

Они позволяют остальным концепциям следить за изменением себя.

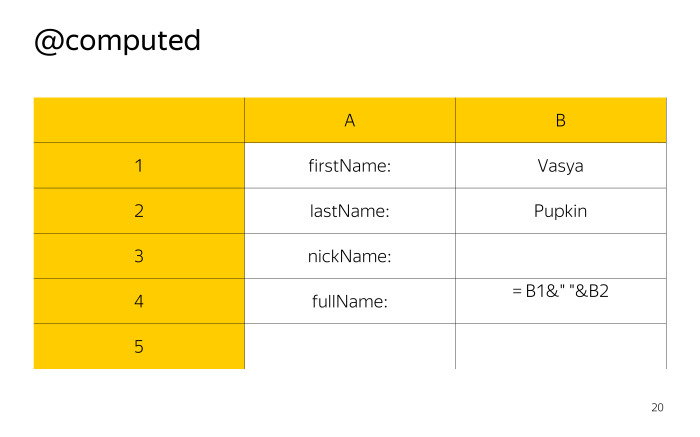

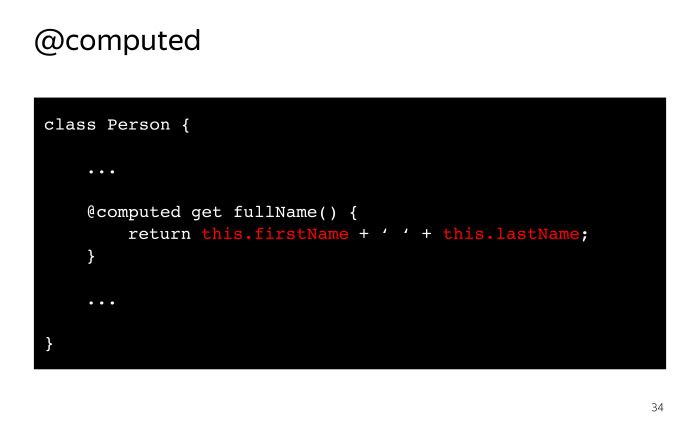

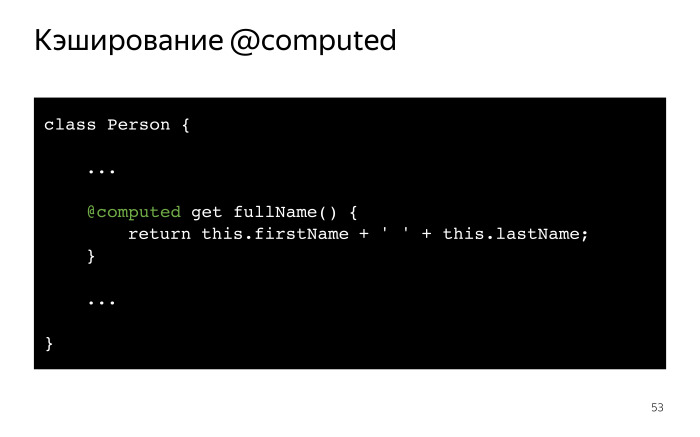

Computed похож на observable тем, что также может уведомлять тех, кто на него подписан, о своем изменении, но при этом не хранит значения внутри себя, а вычисляет их на основе других observable-полей.

В данном случае мы просто конкатинируем имя и фамилию через пробел.

Если проводить аналогию с Excel, это ячейка с формулой. Кажется, пока все просто.

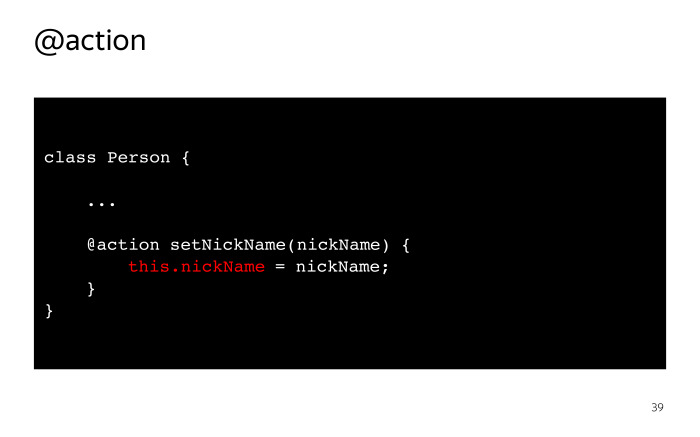

Этот не тот action, который вы, наверное, знаете из Redux, но он очень похож.

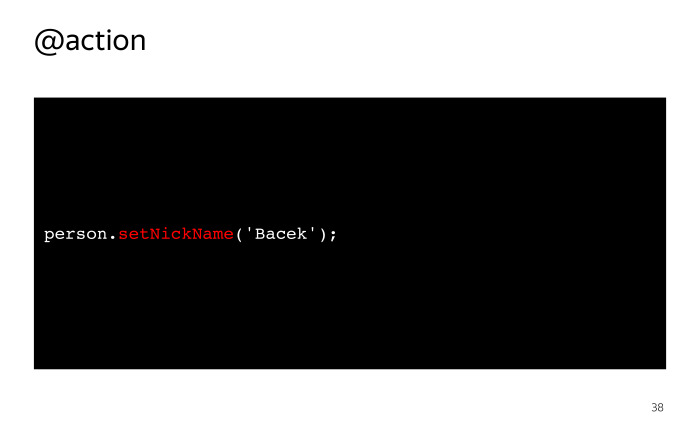

В терминах MobX action — просто некая функция. Здесь это метод, но это необязательно. Action не обязан быть методом класса, он может быть в любом месте приложения, главное, чтобы он был помечен декоратором action. Внутри этой функции вы можете изменять observable-поля, которые вы пометили ранее.

Пока все понятно, метод устанавливает nickName.

Теперь начинается магия.

Самая главная концепция MobX — это реакции.

Они похожи на computed, они тоже используют какие-то observable- или computed-поля внутри себя, но они не возвращают никакого значения. Вместо этого они дают побочный эффект.

Самое важное: реакции срабатывают, выполняются или перезапускаются каждый раз, когда меняются исходные данные. При этом не любые, а только те, которые зависят от каждой конкретной реакции.

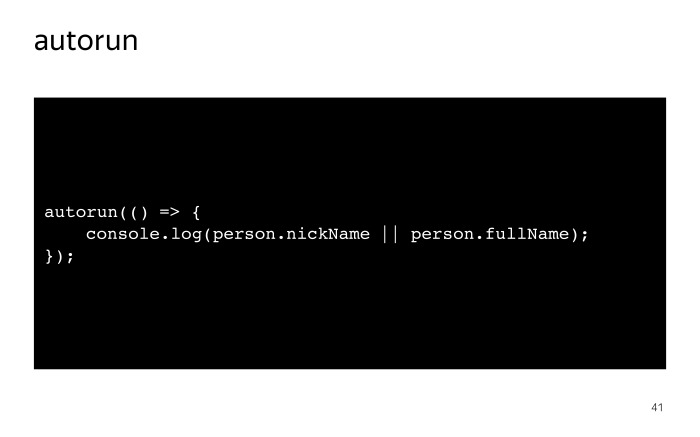

Самая простая реакция — функция autorun из библиотеки MobX.

Напишем простой autorun, в который передается функция, просто выводящая некое выражение в консоль.

Хорошей аналогии с Excel не получается: реакции не обязаны возвращать какое-то значение, они скорее дают какой-то побочный эффект. Примерно можно сказать, что это еще одна формула в ячейке.

Autorun, как только мы его вызываем, сразу первый раз запускает нашу функцию, которую мы передали в аргументе.

При выполнении этой функции он обращается к observable-полям, в данном случае первым делом к nickName. Здесь срабатывает магия MobX: на самом деле, когда мы объявляли observable, вместо обычного поля был объявлен getter для этого поля.

Когда мы обращаемся, observable-поле nickName у себя ставит инкремент: ага, у меня появился новый слушатель функции, которая завернута в autorun.

Когда у меня что-то изменится, мне нужно этого слушателя уведомить об этом изменении. NickName пустой, поэтому дальше идет обращение к Person fullName. У нас происходит подписка на изменение этого поля. FullName является computed-полем, это getter, который внутри себя обращается к полям firstName и lastName.

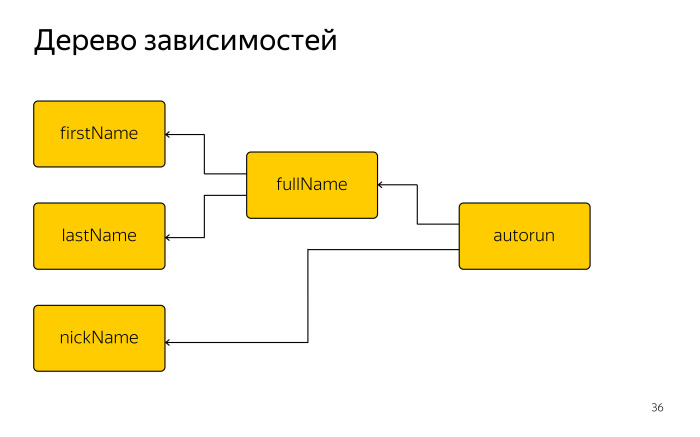

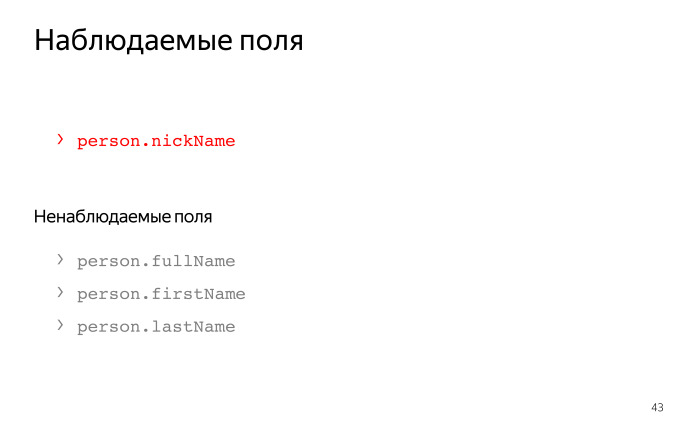

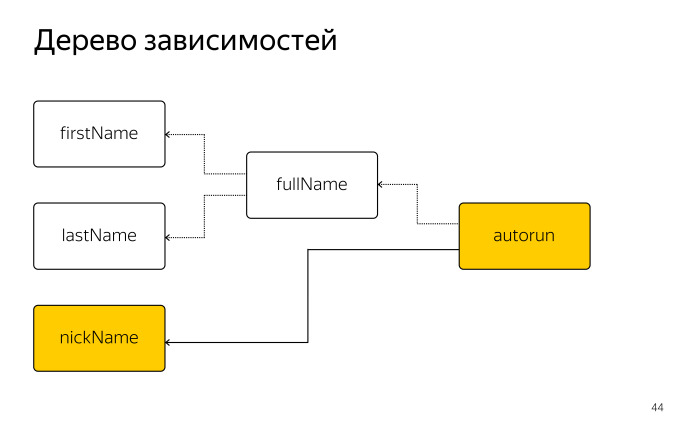

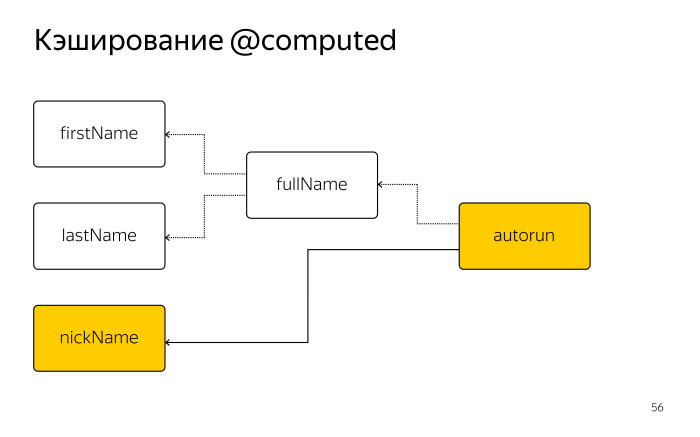

На этом выполнение функции заканчивается, и в этот момент MobX знает, что функция, которую мы передали в autorun, зависит от четырех полей: nickName, fullName, firstName, lastName.

Дерево зависимостей выглядит так. Любое изменение observable-полей в первом столбце запустит заново выполнение autorun.

Допустим, мы решили задать нашему человечку кличку Васек.

Этот метод, который является action, совершает внутри себя операцию присваивания.

Когда вы вызываете эту операцию, срабатывает сеттер, и он внутри проходит по списку подписчиков и уведомляет всех: я изменился, тебе нужно как-то валидировать свое состояние, перевыполниться или переадресоваться.

Autorun получает уведомление, что что-то изменилось, надо заново перезапуститься. Запускает выполнение функции, обращается к полю nickName.

На сей раз оно уже не пустое. На этом выполнение функции прекращается.

Смотрите, как изменился список наблюдаемых полей. Поскольку мы обращались только к полю nickName, он остается в списке наших зависимостей. Все остальные три поля из списка зависимостей тоже вылетают. Если посмотреть на дерево, оно теперь выглядит так.

До тех пор, пока не изменится nickName, autorun вообще будет игнорировать любые изменения полей firstName и lastName, потому что код устроен таким образом, что пока nickName не пустой, до поля fullName дело даже не дойдет никогда.

Очень важно понимать, что реакции при каждом выполнении заново собирают список своих зависимостей. Список полей, от которых зависит ваш компонент или ваша побочная реакция, собирается не статически, не в коде вы ее пишете. Массив из полей, которые мне нужно отслеживать — он собирается динамически на основе анализа кода, который исполняется. Минимальный набор подписок может быть получен только тогда, когда они собираются в рантайме.

Autorun — не единственный пример реакции. Есть реакция observer. Это helper для React.

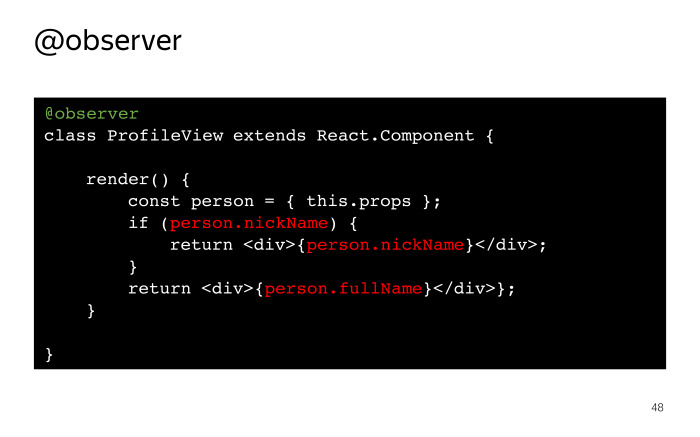

Если наш пример переписать в виде React-компонента, он будет выглядеть примерно так.

Мы используем декоратор observer. Напомню: можно использовать обычные обертки здесь. Внутри метода render мы обращаемся сначала к nickName. Если он пустой, тогда уже к fullName. Ровно та же логика. Единственное, при использовании observer мы не выполняем функцию autorun, а вместо этого он при любом изменении полей, на которые мы подписаны, запускает переадресовку вашего компонента.

Автоматическая подписка компонентов плюс observer позволяет кардинально минимизировать количество перерисовок React-компонентов.

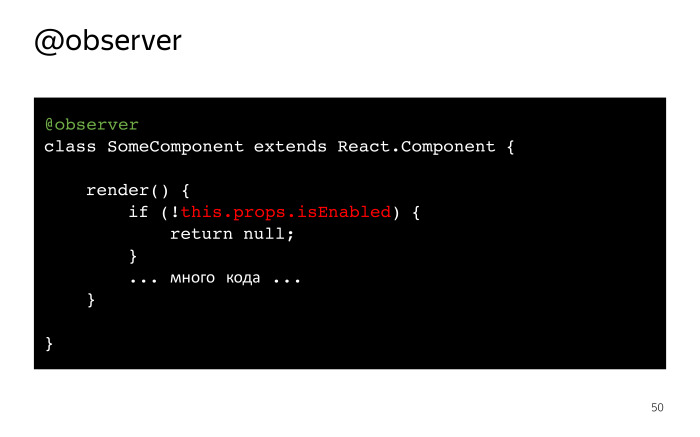

Есть часто наблюдаемый код, когда имеется какой-то флаг, который мы проверяем в самом начале метода render. Если он не выполняется, мы просто возвращаем null. Здесь очень помогает магия React. До тех пор, пока изменения у нас false, изменения любых полей, которые используются ниже, где написано много кода, observer будет игнорировать. Но как только флаг загорится, во время очередного перерендера он выполнит очередной код и подпишется на изменения полей, которые там используются.

Если React экономит нам операции с домом, то MobX экономит нам операции с виртуальным домом. Чем меньше перерисовок даже в виртуальном доме, тем быстрее наше приложение.

Расскажу об еще одной оптимизации, которая встроена в MobX, — кэшировании computed.

Здесь наш fullName простой, но вообще они бывают и довольно сложные: какие-то фильтры, reduce, сложные вычисления. Возникает вопрос: если каждый раз обращаться к этому геттеру, не будет ли у нас излишнего выполнения всех этих операций, каждый раз мы будем одну и ту же операцию выполнять? Почему нельзя в кэш положить?

До тех пор, пока данные, которые использует computed, не поменялись, computed первый раз выполняет свои вычисления, кладет значение в кэш, и каждый раз, когда к нему кто-то обращается, он отдает его сразу из кэша.

Но если мы задаем поле nickName, и autorun отписывается от fullName, в этот момент fullName понимает, что у него больше не осталось подписчиков, выкидывает кэш, который потом собирается через garbage collector и работает просто как обычный геттер.

Кэширование всегда зависит от наличия подписчиков, которых всегда может быть больше, чем один.

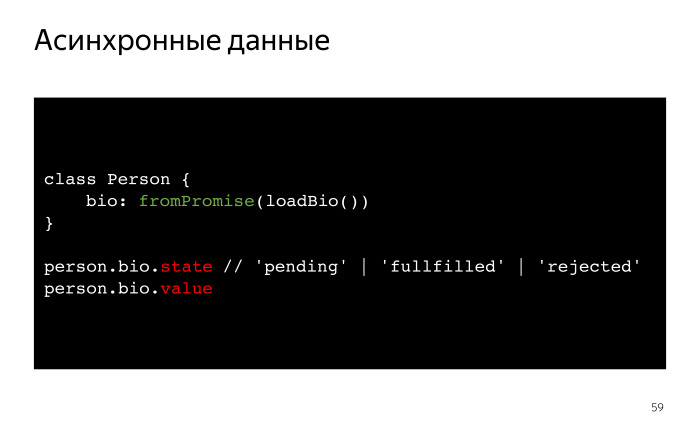

Небольшой пример того, как можно работать с асинхронными данными при таком подходе.

Можно руками запускать метод load, запускать флаг isLoading True или False, но у MobX есть такой хелпер, который называется fromPromise.

Мы объявляем некое поле, заворачиваем асинхронную операцию в хелпер fromPromise, и в этом поле появляется два сабполя — state и value.

В React-компоненте можно сначала проверять, что state pending. Тогда мы показываем какой-то loading. Если fullfilled, тогда обращаемся к полю value и рисуем наш компонент дальше.

Итого, плюсы MobX.

Уже слышу вопрос из зала. Я этого человечка называю Reduxman, это человек, который написал много кода на Redux. Какой вопрос он задает?

А как же netability? Это что же, у вас можно методами прямо полями модели менять? Ну ни фига себе.

А как же time travel? Мне же нужны не модели с методами, а простые plain JavaScript-объекты, чтобы можно было с их помощью делать undo, redo и прочие вкусные штуки.

Как же мой любимый devtools, к которому я уже привык, чтобы можно было делать реплей действий, которые производил пользователь?

Расскажу немного про Redux. Основные изменения, которые он произвел в головах разработчиков.

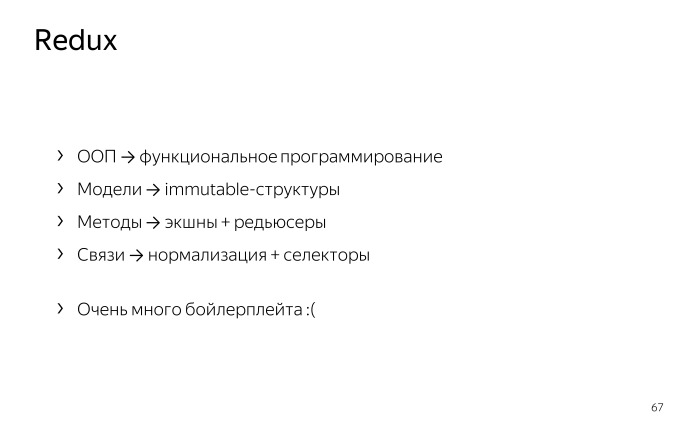

Он отошел от ООП в сторону функционального программирования. Вместо моделей стали использоваться immutable-структуры. Вместо методов теперь есть экшены и редьюсеры. Вместо нормальных связей, ссылок между моделями теперь есть нормализация и селекторы.

И это очень круто, я тоже нежно люблю Redux, но меня смущает один момент: очень много бойлерплейта, очень много всего приходится писать руками. Когда мне нужно добавить какое-то действие, у меня есть экшен, редьюсер, часто еще нужен селектор. И возникает ощущение, что я обезьянью работу выполняю.

Когда я начал думать, чем Redux отличается от MobX, у меня возникла такая аналогия.

Все любили этот мультик? А чем отличаются мультики, которые смотрит молодое поколение? Они вот такие.

Знаете, в чем разница? «Том и Джерри» рисовали таким образом, брали кадры и каждый рисовали по отдельности.

Ничего не напоминает? Immutable store в Redux-приложении. Каждый раз есть какой-то отпечаток, который мы руками конструируем, используем для этого библиотеку immutable или Object.assign или spread operator. Каждый раз мы дорисовываем руками состояние приложения на текущий момент. Если нужно откатиться, мы берем и обратно откатываем. Это все круто, только очень много кода получается. Я не люблю писать код, я люблю его удалять. Код — это зло. Самый быстрый код — это тот, который не выполняется.

А новые мультики рисуют вот так.

Рисуют трехмерную модель, программно ее поворачивают, берут кадр, поворачивают в другую сторону, берут кадр. Управляют живой моделью, и потом просто берут ее проекцию на экран.

То, что мы руками пытаемся работать с immutable-данными, — это необязательно. Immutable-состояние нашего приложения — это еще один вид, еще одно представление, еще одно отображение. Можно использовать живую модель, просто каждый раз в любой момент времени получить его плоскую проекцию.

Давайте покажу, как это сделать.

Авторы MobX написали такую отдельную штуку.

Это уже более opinionated-подход, который диктует вам, как писать приложение, но взамен дает много плюшек.

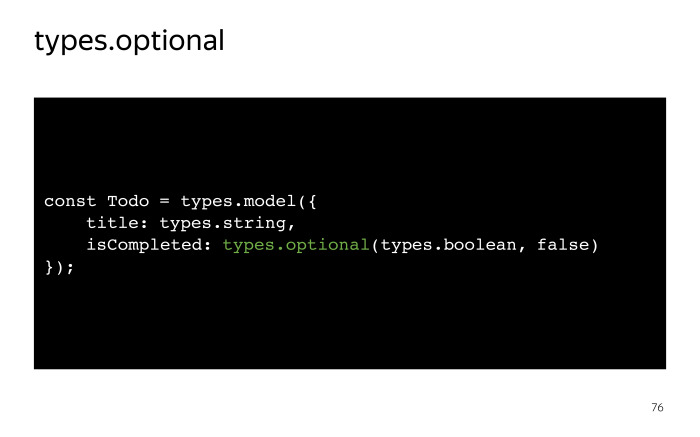

Давайте напишем небольшой store, объявим класс Todo, для этого используется хелпер types, у которого есть метод model. Пока он пустой.

Добавим title.

Здесь мы объявляем, что это строка.

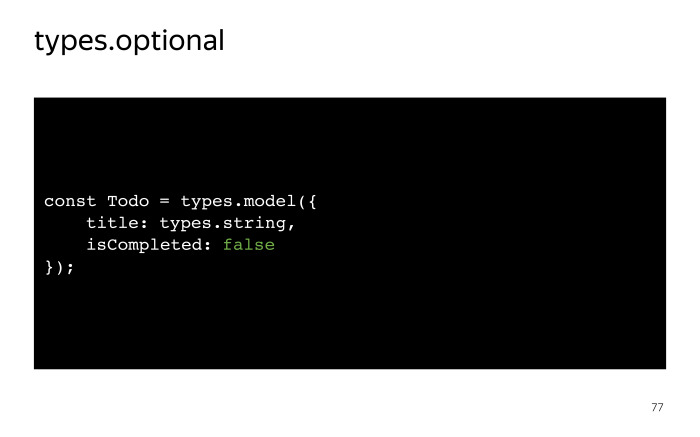

Добавим опциональное булево поле isCompleted. Кстати, здесь есть возможность написать это короче. Если вы присваиваете какой-то примитив, то mobx-state-tree понимает, что это опциональное примитивное поле с дефолтным значением.

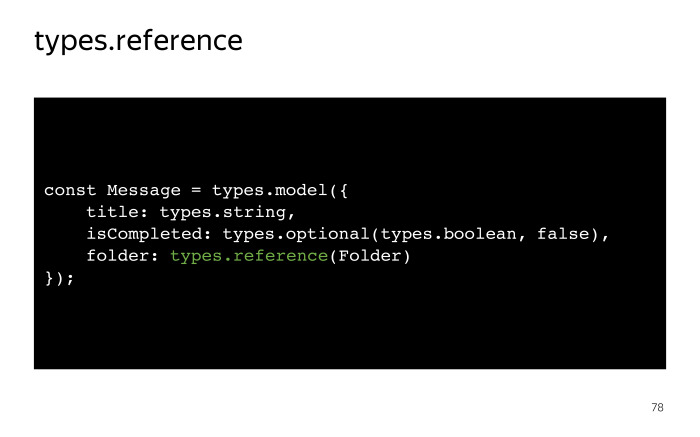

Добавим reference. Это означает, что в folder будет лежать id какого-то другого объекта, но при создании модели mobx-state-tree по этому id достанет этот объект из некоего store и поставит его в этом поле. Пример я покажу чуть позже.

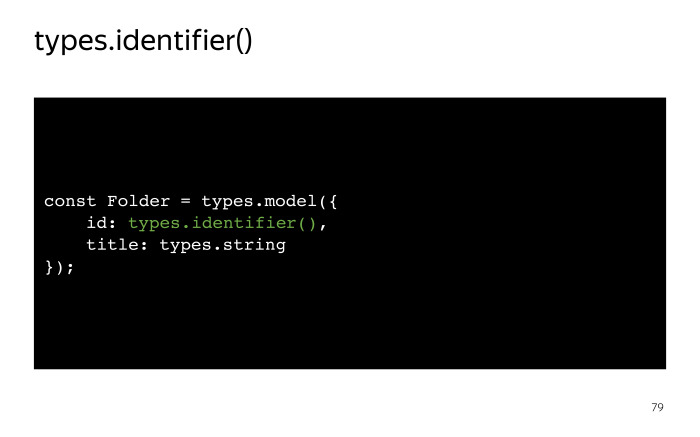

Чтобы вся магия работала, нам нужно объявить класс Folder, у которого обязан быть id с типом types.identifier. Это как раз для того, чтобы связывать ссылки с объектами store по идентификатору.

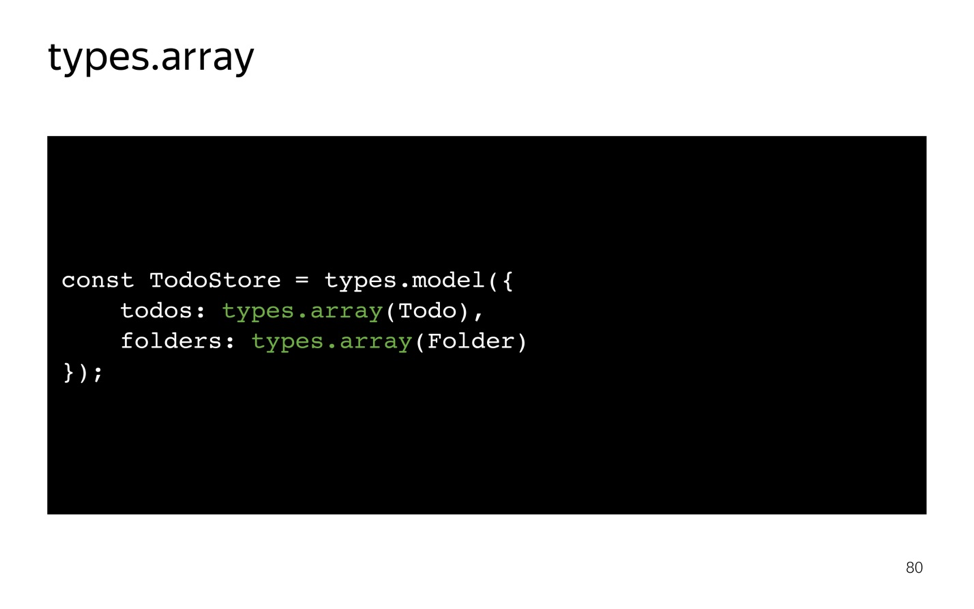

Объявим главный рутовый TodoStore, в котором будет два массива: todos и folders. Здесь можно видеть, как используется types.array, передаем в качестве аргумента класс, и MobX понимает, что это массив instance этого класса.

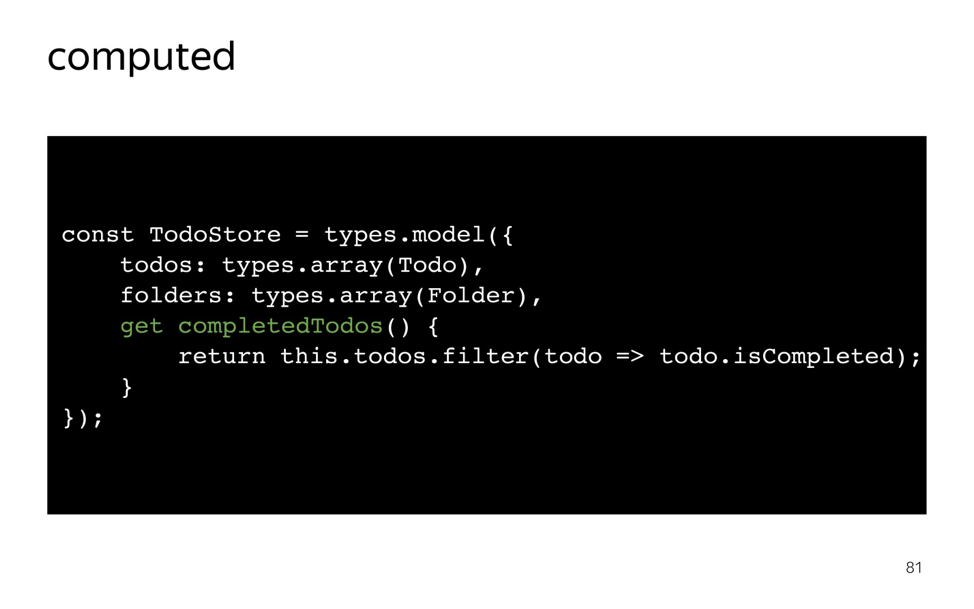

Если мы объявляем геттер, он автоматически становится computed из терминологии MobX, как мы смотрели раньше. Здесь у меня есть геттер completedTodos, который просто возвращает список всех выполненных todo. Он кэшируется, и пока есть хоть один подписчик, он всегда возвращает закэшированное значение. Не бойтесь так писать, писать сложные выражения, все это будет закэшировано.

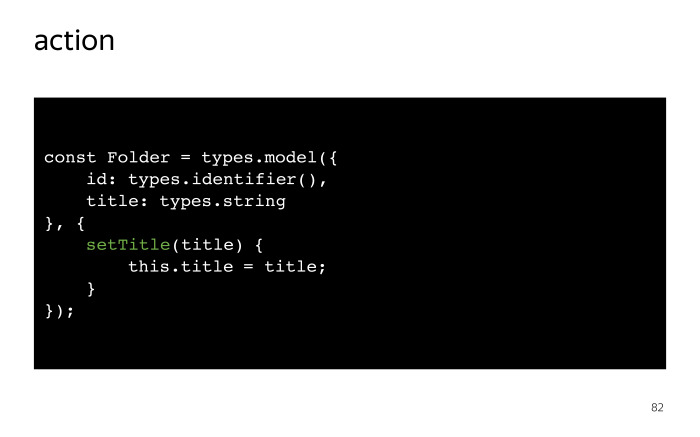

Вот так создаются экшены. Первый объект в декларации — свойства и computed, во втором объекте перечислены экшены. Здесь и не надо их уже объявлять, mobx-state-tree по умолчанию считает, что все, что вы передаете вторым объектом, — экшены.

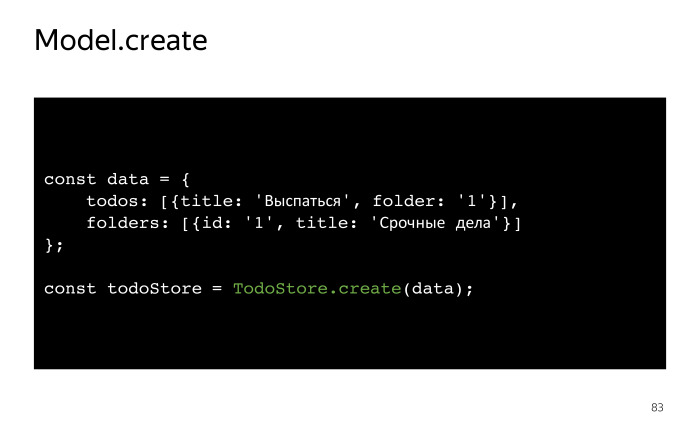

Давайте попробуем создать store. У нас есть данные, допустим, они пришли с сервера, видите, они в нормализованном виде, у нас в folder лежит 1, а в списке folders есть объект с идентификатором 1.

Создаем, используем.

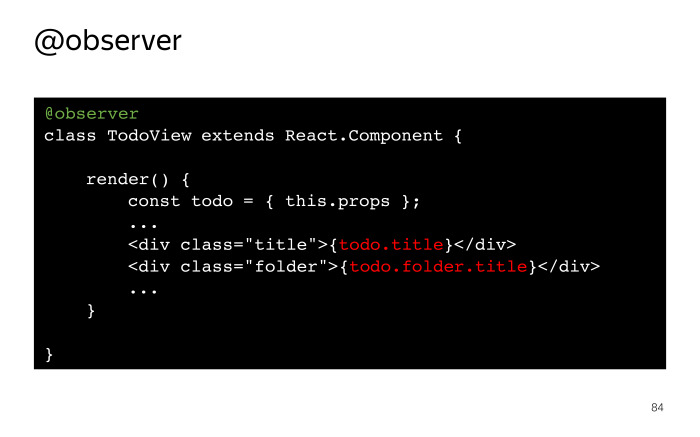

Первая строчка — все нормально, я использую поле title объекта todo.

Во второй строчке уже магия: поскольку folder объявлен как reference, то MobX при создании модели автоматически, в первую очередь, положил folder в массив folders, а в моделях todo по ссылке, по идентификатору, добавил ссылку на этот объект. То, где в Redux мы бы писали селектор, здесь работает из коробки. Можно спокойно обращаться ко вложенным полям ваших ссылок, ваших референсов. И это работает, это очень удобно писать в компонентах без всяких селекторов и прочих map state to props.

Мы собрали какую-то 3D-модель. Давайте попробуем запустить ее. Камера, мотор.

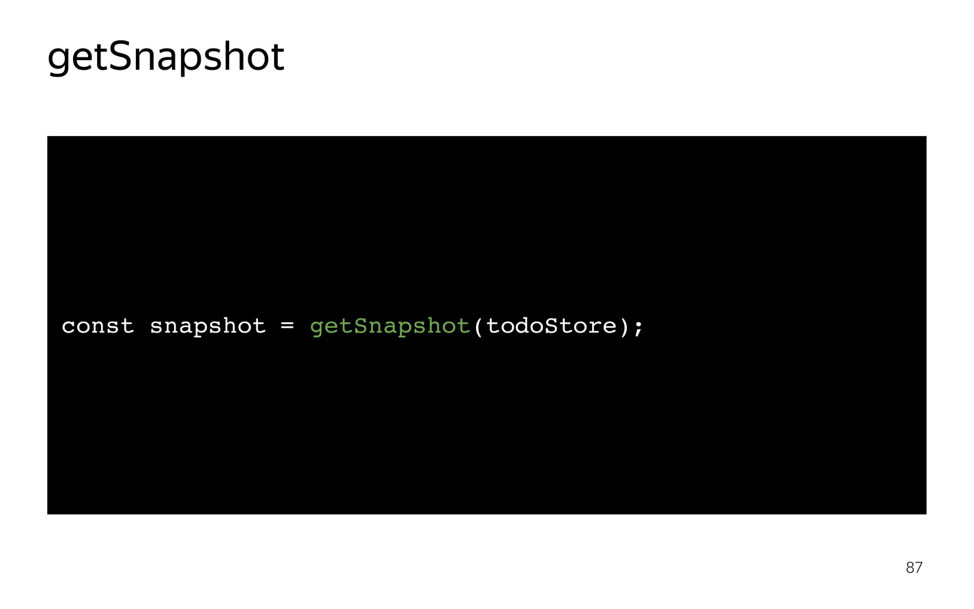

Для начала попробуем получить обратно данные, которые мы в модель положили. Для этого есть хелпер getSnapshot. Передаем туда модель, получаем snapshot в виде обычного JS-объекта, как все редаксмены любят. Получил и получил, но у меня же модель постоянно меняется, как мне подписаться на изменения?

Очень просто: есть хелпер onSnapshot, который позволяет подписаться на изменение любого поля в модели, при этом в качестве параметра он всегда передает новый snapshot, который он генерирует, но не просто так, иначе было бы глупо каждый раз новый объект генерировать. Он так же, как React, использует immutable.

Если какие-то части менялись, он их реиспользует, запускает механизм structural sharing.

Для изменившихся создает новые объекты.

Как сделать time travel? Мы гуляем по истории и хотим какой-то snapshot применить к модели. Есть хелпер applySnapshot, передать модель, передать и snapshot. Он сравнивает то, что вы передали, и то, что сейчас в модели, берет диф и обновляет только те части, которые изменились.

При этом он реиспользует модели, если у них совпадают идентификаторы. Если в модели лежит какой-то folders с id = 1, в snapshot тоже передается folders с id = 1. Он не пытается его перезатереть, а просто обновляет данные самого folder, если они изменились.

Инстанция внутри модели не перезатирается, если вы правильно задали идентификаторы.

Пожалуй, самая яркая иллюстрация того, как работают живые модели и snapshots.

Есть живая модель, и мы в любой момент времени можем снять с нее snapshot.

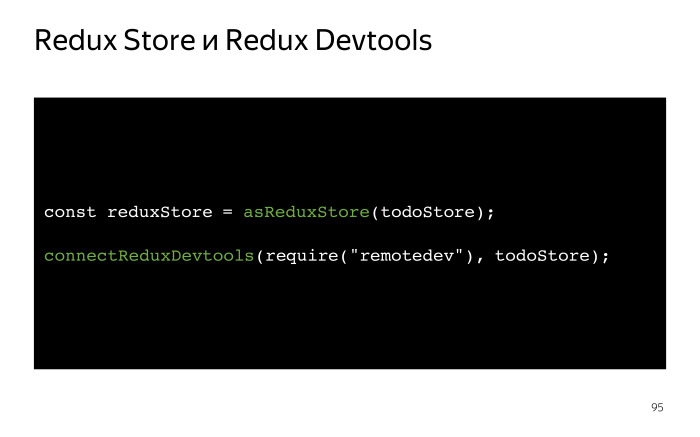

Наконец, бонус, специально для редаксменов. Есть для адаптера для работы с Redux. Если у вас уже есть большое приложение, написанное в Redux style, то вы можете переписать только store и из mobx-state-tree store получить reduxStore просто методом asReduxStore.

Если вы привыкли работать с ReduxDevtools, можно просто использовать хелпер connectReduxDevtools, передать туда модель, store в виде mobx-state-tree, и все будет работать.

Старые добрые ООП-модели вместо immutable-структур. Вообще-то, когда мы от них отказывались, кажется, мы выкинули ребенка вместе с водой. Они вообще-то были удобные, когда у вас есть данные и методы для работы с ними.

Живые ссылки вместо селекторов. Вы можете вкладывать модели друг в друга сколько угодно, делать референсы и работать просто через точку. Todo.folder.parent и так далее, как хотите. При этом, когда вы будете сериализовывать, все будет автоматически обратно сериализовываться в нормализованный вид.

Дешевое получение снэпшотов всего дерева с реиспользованием частей, которые не изменились. Применение снэпшотов с реконсайлингом, прямо как в React. Если объекты совпадают по идентификаторам, они будут реиспользованы. И — адаптеры для Redux Store и Redux Devtools.

Как сказал Дэниел Эрвикер, MobX — это как React, только для данных. Здесь есть несколько ссылок, которые вы можете потом посмотреть:

- MobX

- mobx-state-tree

- Becoming fully reactive: an in-depth explanation of MobX

- MobX vs. Redux Performance

- An artificial example where MobX really shines and Redux is not really suited for it

На этом спасибо.

|

Метки: author Leono разработка веб-сайтов reactjs блог компании яндекс state react react.js mobx mobx-state-tree веб-приложения |

Чтение на выходных: 17 независимых блогов по математике, алгоритмам и языкам программирования |

Чтение на выходных: 17 независимых блогов по математике, алгоритмам и языкам программирования

Авторы данных блогов готовят как материалы для новичков с туториалами и разъяснениями основ, так и более углубленные статьи и исследования. Всех заинтересовавшихся приглашаем под кат.

Disclaimer: мы решили разбить подборку на несколько частей в соответствии с тематическими потоками и хабами. Начнем с блогов по математике, алгоритмам и языкам программирования, а в следующих выпусках перейдем к веб-разработке и дизайну.

/ Flickr / home thods / CC BY

/ Flickr / home thods / CC BYМатематика и алгоритмы

Сам автор блога Брайан Хэйс называет себя счастливчиком, которому удалось посвятить свою жизнь изучению математики и информатики. В своем блоге автор делится накопленным опытом (более 350 постов), а также пишет о биологии и физике, решает задачи и делится своим опытом работы с изображениями. С 1973-го по 1984-й год Брайан писал статьи для Scientific American – одного из старейших научно-популярных журналов США, который издается с 1845 года. Публикации Брайана выходили в «Computer Language» и «American Scientist». В 2005 году автор блога опубликовал книгу о промышленных объектах «Infrastructure: A Guide to the Industrial Landscape», а осенью 2017 года выйдет его новая книга «Foolproof, and Other Mathematical Meditations».

Большая часть постов в блоге посвящена математике и информатике. Однако помимо упомянутых наук, автор также увлекается графикой (например, рассказывает, как рисовать орнамент из бабочек) и делится своим опытом рукоделия (например, описывает процесс рисования медузы на футболке). Совсем недавно автор издал книгу «Morphogenesis» с графическими изображениями на основе моделей сложных биологических рисунков. Черно-белые изображения для книги были вручную отобраны из 1000 сгенерированных вариантов.

Эксперт в области прикладной математики, статистики и разработки программного обеспечения рассказывает простым и понятным языком, например о распределении Лапласа или Треугольнике Паскаля. Свой опыт решения проблем в упомянутых областях Джон смог применить на должности разработчика ПО в Онкологическом центре им. М. Д. Андерсона. Результаты работ автора доступны в виде статей, презентаций и, разумеется, в формате блог-постов. В настоящее время Джон оказывает консультационные услуги компаниям по всей Америке и регулярно пишет о наиболее интересных проблемах, задачах и разработках, с которыми ему довелось столкнуться.

Автор блога, о котором мы рассказали выше, очень рекомендует всем блог Кевина Кнадсона. И пусть Кевин давно не обновлял свой блог (последняя публикация датируется 2015 годом), зато он успешно реализует проект под названием «My favorite theorem», в рамках которого он записывает подкасты в формате бесед с математиками со всех уголков мира. Рекомендуем к прослушиванию.

Практически каждый из упомянутых выше блоггеров советует почитать «Discrete Analysis». Авторы журнала утверждают, что он совсем не похож на другие издания о математике. Отличия они видят в выдержанном тематическом фокусе и удобной подаче материала.

Если вы хотите расширить свои знания в области квантовой механики и высшей математики, Дэн Пипони поможет вам в этом. В своем блоге автор старается уйти от нудных объяснений и использует примеры из обычной жизни, подкрепляя их схемами. Сам автор разбирает примеры на Haskell, однако, материалы по линейной алгебре, логике и многим другим темам, интересно почитать, даже если вы работаете с другими языками. В профиле автора на Google+ или в его Twitter можно узнать о жизни автора, найти посты с интересными ссылками на статьи (например, о проверке гипотез с помощью P-значения).

/ Flickr / home thods / CC BY

Языки программирования

Блог, который с 2005 года ведет Майк Эш, особенно приглянется тем, кто пишет на Swift. В блоге вы найдете руководства, разборы ошибок и заметки с тематических семинаров. Майк регулярно отвечает на вопросы читателей и составил целую книгу из еженедельных Q&A-постов. Она называется «The Complete Friday Q&A: Volume I».

Руководства на Python, Haskell и Clojure от Эли Бендерски. Этот проект начался в качестве персонального блога в 2003 году и перерос в технологический журнал, с помощью которого автор «прокачивает» свои знания и делится открытыми проектами.

В блоге Стивена Дила можно найти примеры решения задач на Haskell с подробными объяснениями и примерами кода. Кроме того, автор предлагает проверенные им лично ресурсы для погружения в особенности языка. И пусть в блоге не так много постов, зато каждый их них написан с вниманием к деталям.

Карин Майер, разработчик ПО, пишет о Clojure, искусственном интеллекте и робототехнике. Кстати, совсем недавно в мае 2017 автор блога опубликовала книгу «Code Shifter», которую написала вместе со своей дочерью. Книга описывает приключения 12-летней девочки Элизы, обладающей способностью изменять код одним только прикосновением. Во время этих приключений Элиза вместе с друзьями учится программировать и познает свои сильные стороны.

Фред Херберт, автор книги «Изучай Erlang во имя добра» (Learn You Some Erlang for Great Good!) в своем блоге разбирает ошибки и делится руководствами на Erlang.

Блог польского разработчика Бартоломея Филипека (Bartlomiej Filipek, он же Bartek) будет интересен тем, кто ищет регулярно обновляющийся ресурс о С++. Бартек начал писать код, когда ему было 14, поэтому за спиной у него немалый опыт работы в самых разных областях: от разработки ПО до геймдева. В блоге можно найти посты об оптимизации, практические советы, последние стандарты и много чего еще. Например, вот эта статья Бартека была признана одной из лучших на англоязычной тематической площадке за январь 2016.

Название блога говорит само за себя. Внутри вы найдете руководства для написания чистого кода на С++. Автор блога, Джонатан Боккара (Jonathan Boccara), делится своим 5-летним опытом программирования на С++, и методами обучения сотрудников.

Блог Роберта Харпера, профессора кафедры теории и практики вычислительных машин и систем Университета Карнеги-Меллон, будет интересен тем, кто хотел бы погрузиться в теорию языков программирования. Особенно много информации можно найти по SML и grid-вычислениям. Профессор Харпер также является автором нескольких книг, среди которых «The Definition of Standard ML» и «Practical Foundations for Programming Languages».

В блоге Криса Дала вы сможете познакомиться с самыми различными языками вроде Pony, Vodka или Haskell. Помимо этого в своем блоге Крис разбирается с ОС, браузерами и сетевыми технологиями. Обычно он проводит детальный анализ того или иного предмета, сопровождая его кодом и пояснениями, а также подкрепляет свое мнение ссылками на полезные ресурсы. В блоге около трехсот публикаций, накопленных за 12 лет.

Название этого блога плавно эволюционировало из «Inside 245s». До этого он назывался: Inside T5, Inside P4, Inside 1712B, Inside 2214, Inside 233, Inside 374, Inside 206-105, Inside 214-1E и Inside 245-5D. Автор этого блога, Эдвард З. Ян (Edward Z. Yang), эволюционировал вместе с ним. Сейчас он — аспирант Стэнфордского университета и автор нескольких публикаций. Больше всего блоггер интересуется Haskell (например, в блоге есть иллюстрированное введение в работу на Haskell).

В «стране Ruby» вы найдете свежие новости, туториалы и мнения экспертов об одном из самых молодых и популярных языков программирования. Ресурс обновляется несколько раз в день — это одна из лучших тематических лент о Ruby. Автор проекта Джонатан Рочкинд (Jonathan Rochkind) регулярно публикует посты в своем блоге о Ruby и веб-разработке, а апдейты Rubyland также доступны и в Twitter.

P.S. Наши дайджесты:

- 15 материалов по структурированию кода для разработчиков

- 100 практических материалов по безопасности, экономике и инструментарию IaaS

P.P.S. О чем еще мы пишем в нашем корпоративном блоге:

|

Метки: author it_man профессиональная литература блог компании ит-град ит-град блоги подборка математика языки программирования |

DevOps приходит к нам домой? Домашний Minecraft server в Azure с применением современных DevOps практик |

DevOps приходит к нам домой? Домашний Minecraft server в Azure с применением современных DevOps практик

- Tutorial

Если вы просто хотите развернуть себе сервер майнкрафт — спросите гугл «minecraft server hosting» — будет и проще и дешевле.

А вот если вы хотите посмотреть на реальный кейс использования подходов Infrastructure as Code, Configuration as Code применительно к неадаптированному к Azure ПО на примере майнкрафта — то добро пожаловать

Roadmap

Azure Stack огромен и хочется потыкать в разные его части, поэтому эта статья будет всяко не одна.

План статей пока видится такой:

- Автоматизированный деплой и настройка сервера с применением Azure CLI 2 и Powershell DSC

- Поддержка конфигурации сервера в консистентном состоянии с применением Azure Automation

- Автоматизированное обновление сервера на новую версию

- Получение логов майнкрафта, анализ и отображение с применением Azure Stream Analytics и Power BI

- Организация active/passive кластера с управлением через Azure Automation

- ...

Но конечно процесс появления новых статей может быть остановлен отсутствием вашего интереса )

Disclaimer

- Я не it инженер, не devops инженер, не игрок в майнкрафт. Поэтому если вы шарите и вам кажется, что я всё делаю не правильно — то скорее всего так оно и есть — напишите в коментах как надо.

- Все примеры к статье 100% рабочие, но поставляются «как есть». Если у вас что-то не работает — почините это самостоятельно или забейте.

Итак.

Автоматизированный деплой и настройка сервера с применением Azure CLI 2 и Powershell DSC

О задаче

Задача не синтетическая. Сервер попросили развернуть дети и он реально будет использоваться. Меньше всего я хочу его постоянно чинить и поднимать. Ещё меньше я хочу терять данные при обновлениях. Поэтому требования к нему вполне себе prod-like )

Общий подход

- 100% автоматизация.

- Относимся к скриптам как к коду

- Соблюдаем базовые требования конфигурационного управления к деливери процессу на prod окружения

Все пункты буду пояснять по ходу дела

О ПО

В качестве сервера я взял официальный сервер minecraft.net/en-us/download/server. Беглое изучение выявило, что:

- Сервер представляет из себя jar файл и требует для запуска java

- Для запуска ему требуется рядом с собой файл eula.txt с определённым содержимым

- Сервер конфигурируется с помощью файла server.properties который тоже должен лежать рядом

- Сервер слушает 25565 порт по протоколу TCP

- Данные (карту) сервер хранит в папочке World рядом с собой (и это будет слегка проблемой)

- Сервер умеет данные апгрейдить, если они созданы предыдущей версией (и это сильно упростит жизнь при апгрейде)

- Логи хранятся в папочке Logs рядом

Инфраструктура

Применим самую базовую схему:

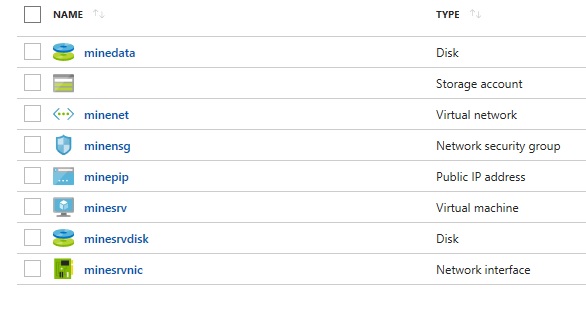

одна Resource Group c:

- Network Security Group (будут открыты порты 25565 (minecraft) и 3389 (rdp)

- VNET c 1 subnet

- NIC и статический public IP c DNS именем

- 1 VM под Windows Server 2016 core + 2 Managed Disk (OS + Data)

- Storage account и 1 container для Blob storage

Данные будем хранить отдельно от виртуальной машины на отдельном managed disk и линковать в папочку World рядом с jar'кой с помощью Symlink (я писал выше, что расположение папочки world не настраивается и должно быть всегда рядом с jar).

Это даст возможность запускать сервер как с прилинкованным диском, так и без (для тестов) — в этом случае папка world будет создана с пустой картой.

Сервер будем конфигурировать на основании:

- Дистрибутива (jar с сервером + jre + начальные данные), который будет предварительно загружаться в Blob storage

- Конфигурации (Powershell DSC), которая также будет предварительно загружаться в Blob storage

Я там выше обещал следования некоторым требованиям конфигурационного управления — вот первое:

все артефакты, которые требуются для разворачивания приложения, должны быть опубликованы в подконтрольный сторадж с высокой доступностью.

Именно поэтому мы и дистрибутив и конфигурацию будем предварительно собирать из артефактов в интернетах и перепубликовывать в Blob Storage.

Таким образом, алгоритм процедуры развертывания следующий:

- Создать новую Resource Group, Storage Account и Storage Container

- Сформировать дистрибутив (jar с сервером + jre + начальные данные) и загрузить его в Blob Storage

- Создать всю остальную инфраструктуру в Resource Group

- Сформировать DSC конфигурацию и загрузить её в Blob Storage

- Сконфигурировать сервер на основании конфигурации и дистрибутива

Исходники

- Храним на github

- Соблюдаем какую-нибудь внятную стратегию бранчевания и релизного цикла (ну например gitflow и релиз каждую статью :))

- Используем azure cli 2 и bash там, где это возможно (к слову, в этой статье удалось совсем избежать использования powershell api. А вот в следующей это уже не получится)

Реализация шагов процедуры развертывания

1. Создать новую Resource Group, Storage Account и Storage Container

реализация тривиальная, просто вызовы cli

az configure --defaults location=$LOCATION group=$GROUP

echo "create new group"

az group create -n $GROUP

echo "create storage account"

az storage account create -n $STORAGE_ACCOUNT --sku Standard_LRS

STORAGE_CS=$(az storage account show-connection-string -n $STORAGE_ACCOUNT)

export AZURE_STORAGE_CONNECTION_STRING="$STORAGE_CS"

echo "create storage container"

az storage container create -n $STORAGE_CONTAINER --public-access blob2. Сформировать дистрибутив (jar с сервером + jre + начальные данные) и загрузить его в Blob Storage

Скачиваем сервер и карту, jre берём с текущего компьютера и всё пакуем в zip

структура дистрибутива:

- .jar

- jre

- initial_world — папка с начальной картой

mkdir $DISTR_DIR

cd $DISTR_DIR

echo "download minecraft server from official site"

curl -Os https://s3.amazonaws.com/Minecraft.Download/versions/1.12.2/minecraft_server.$MVERSION.jar

echo "copy jre from this machine"

cp -r "$JRE" ./jre

echo "create ititial world folder"

mkdir initial_world

cd initial_world

echo "download initial map"

curl -Os https://dl01.mcworldmap.com/user/1821/world2.zip

unzip -q world2.zip

cp -r StarWars/* .

rm -r -f StarWars

rm world2.zip

cd ../

echo "create archive (zip utility -> https://ranxing.wordpress.com/2016/12/13/add-zip-into-git-bash-on-windows/)"

cd ../

zip -r -q $DISTR_ZIP $DISTR_DIR

rm -r -f $DISTR_DIR

3. Сформировать DSC конфигурацию и загрузить её в Blob Storage

DSC конфигурация представляет собой один ps1 файл (о структуре его — позже), который будет запускаться на сервере и его конфигурировать.

Но скрипты в ps1 файле имеют депенды на внешние модули, которые не будут установлены на сервер автоматически.

Поэтому конфигурацию надо передать на сервер не просто как ps1 файл, а как архив с:

- ps1 файлом

- Всеми зависимыми модулями, сложенными в одноименных папочках рядом с ps1 файлом

Зависимые модули можно просто скачать curl'ом как nuget пакет с репозитория powershell gallery и разархивировать в нужное место.

Также можно использовать и команду powershell Save-Module — которая включает эти два шага

Обратите внимание, что версии зависимых модулей и в ps1 файле и в скриптах формирования архива с конфигурацией указаны и совпадают.

И тут мы опять следуем требованиям очередного правила конфигурационного управления:

Все зависимости должны быть точно определены и ресолвиться всегда однозначно

echo "prepare server configuration"

curl -s -L -o configuration/xPSDesiredStateConfiguration.zip "https://www.powershellgallery.com/api/v2/package/xPSDesiredStateConfiguration/7.0.0.0"

curl -s -L -o configuration/xNetworking.zip "https://www.powershellgallery.com/api/v2/package/xNetworking/5.1.0.0"

curl -s -L -o configuration/xStorage.zip "https://www.powershellgallery.com/api/v2/package/xStorage/3.2.0.0"

cd configuration

unzip -q xPSDesiredStateConfiguration.zip -d xPSDesiredStateConfiguration