Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://habrahabr.ru/rss/new/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/xtmb/hh-new-full, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Как инвестировать в криптовалюту и вовремя не потерять |

Привет, Хабр!

Уже как полтора месяца являюсь инвестором в различные криптовалюты. Сказать, что сама идея blockchain, и, как малая часть этого — криптовалюты, мне стали безумно интересны, ничего не сказать. Познакомившись поближе с самой идеей технологии, я для себя сделал выводы, что именно за этим стоит ближайшее будущее. Потенциально совершенно в любых областях, будь то экономика, государственное обслуживание и документоборот, образование, медицина, да почти везде блокчейн применим.

Но пока это светлое будущее не наступило, потихоньку окунаемся в мир блокчейна и криптовалют.

Прошерстив информацию о том, как нужно инвестировать в криптовалюты, какие на данный момент существуют деньги, какие биржи и от каких стран представлены на рынках, какими кошельками стоит пользоваться, а какие стоит обходить стороной, я для себя сделал определённый вывод. А именно, что современный рынок криптовалют, как и сам блокчейн, страшно децентрализован. Зачастую приходится ползать по десяткам источников и приложений, чтобы отследить текущее состояние своих скромных инвестиций.

Я не являюсь каким-то профессиональным трейдером. Мне как инвестору, который вложил деньги скорее на длительную перспективу, чем на краткосрочную выгоду, хочется в первую очередь держать руку на пульсе рынка, но при этом не ползать по десяткам сайтов и складывать все результаты в уме (или в Excel).

На просторах сети представлено несколько сервисов, позволяющих отслеживать общее состояние рынка по определённым монетам. Но лично для меня они не подходили. В одних нельзя указывать свой портфель инвестиций, иные перегружены графиками и цифрами, третьи вообще очень запутанны и перенасыщенны информацией. Мне же виделось это все как «записать свои инвестиции, записать свои активы, в ответ получить общий и детальный ROI (return of investment)».

Результатом таких пожеланий стал небольшой сервис — coinbalance.org, который я в первую очередь написал для себя и им пользуюсь.

Что делает Coinbalance?

В первую очередь, сервис отслеживает все ваши криптовалюты, которые у вас есть. Сервис имеет возможность суммировать добавленные по вашему аккаунту активы и отображать в таблице изменения на текущий час, за сутки и за последние 7 дней.

Все, что нам нужно, добавить данные по активам и выбрать валюты, по которым вам необходимо отслеживать изменения (например, рубли, USD и тп). Сделать это, кстати, нужно в личном кабинете. Там представлены все виды валют (хоть китайская йена, хоть казахстанский тенге).

Хорошо, с чего начать?

В первую очередь необходимо создать аккаунт. На данный момент есть 3 вида регистрации. Обычная по имейлу, через Facebook, или через Gmail. (Про безопасность написано ниже отдельным параграфом).

Сразу после регистрации можно пройти в личный кабинет и выбрать необходимые валюты (например, добавить рубли).

Готово! Теперь можно преступить к занесению своих активов. Переходим в раздел Wallets (кошельки).

Хочу отметить, что, если указать реальный публичный адрес кошелька, то система автоматически попытается подгрузить баланс из соответствующего Blockchain, используя публичные API. Для этого просто копируем в поле адрес кошелька и выбираем нужную криптовалюту.

Но всегда можно и добавить актив без указания реальных данных (как угодно назвать кошелек и вручную прописать баланс).

Переходим обратно на главную струницу и видим нашу валюту. Естественно, если добавить несколько разных кошельков, то система покажет суммарный общий баланс по валюте.

Подгружаем активы с бирж

Coinbalance умеет подгружать данные с бирж, используя их API.

На данный момент сайт поддерживает следующие биржи криптовалют:

- Poloniex

- Kraken

- Bittrex

- Coinbase

- Coincheck

- HitBTC

- YObit

Для работы с биржей необходимо предоставить API ключ. На сайте по каждой из бирж даны инструкции как это сделать. Важно помнить! Не следует создавать ключи с правами на управление собственного аккаунта. Будьте осторожны. Coinbalance не требует такого рода прав, сервис использует исключительно права на чтение балансов. Каждая биржа имеет возможность настроить права ключей API. Внимательно читайте инструкции и нигде никогда не используйте ключи с доступом на вывод средств с бирж.

Итак, зарегистрировали API ключ с определенной биржи. Переходим обратно в раздел Wallets и видем, что появился дополнительный блок, который предлагает подгрузить данные с биржи. После загрузки в списке должны появиться все балансы с конкретной биржи.

Как отслеживать ROI

ROI — Return of Investments, он же возврат инвестиций. Мне было важно видеть, сколько я вложил, сколько я потерял/приобрел. Итак, чтобы настроить отображение этого параметра, нам нужно пройти в раздел Investments.

Здесь нам необходимо указать, сколько и в какой валюте мы когда-либо потратили на криптоденьги. Можно указывать как общую сумму, так и по транзакциям. Как по одной валюте, так и по нескольким (ну, например, где-то тратились рубли, где-то доллары и т.п.).

Сделали. Теперь переходим обратно на главную и видим, что появилась новая информация. Показывается процент и сравнение стоимости криптомонет по отношению к конкретной валюте.

Безопасность и анонимность

Coinbalance не требует подтверждений по имейлу. Если вы параноите и не хотите светить ваши данные, всегда можно создать аккаунт с придуманным имейлом (lala@1.com как пример). Аккаунт нужен лишь для того, чтобы сервис смог как-то дифференцировать активы пользователей.

В настройках личного кабинета есть возможность включить двух факторную аутентификацию Google.

Кстати, о Google. Если сервис будет кому-то интересен, то планирую сделать виджеты для Android и iPhone. Но, на данный момент, пока сил хватило лишь на расширение для Chrome. Нужно быть зарегистрированным на сайте, чтобы расширение работало.

Заключение

В общем, как можно было понять, Coinbalance не ориентирован на профессиональных инвесторов и трейдеров. Но если вы, как и я, имеете определенные активы в криптовалюте в разных местах (будь-то биржи, обменники или кошельки), то хотя бы может помочь отслеживать состояние инвестиций в одном месте.

Очень буду признателен получить какой-либо фидбек, критику или вопросы.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

|

Метки: author Jholinar финансы в it криптовалюта биткоин финансы инвестиции api blockchain |

Cisco Digital Network Architecture: основные возможности новой платформы |

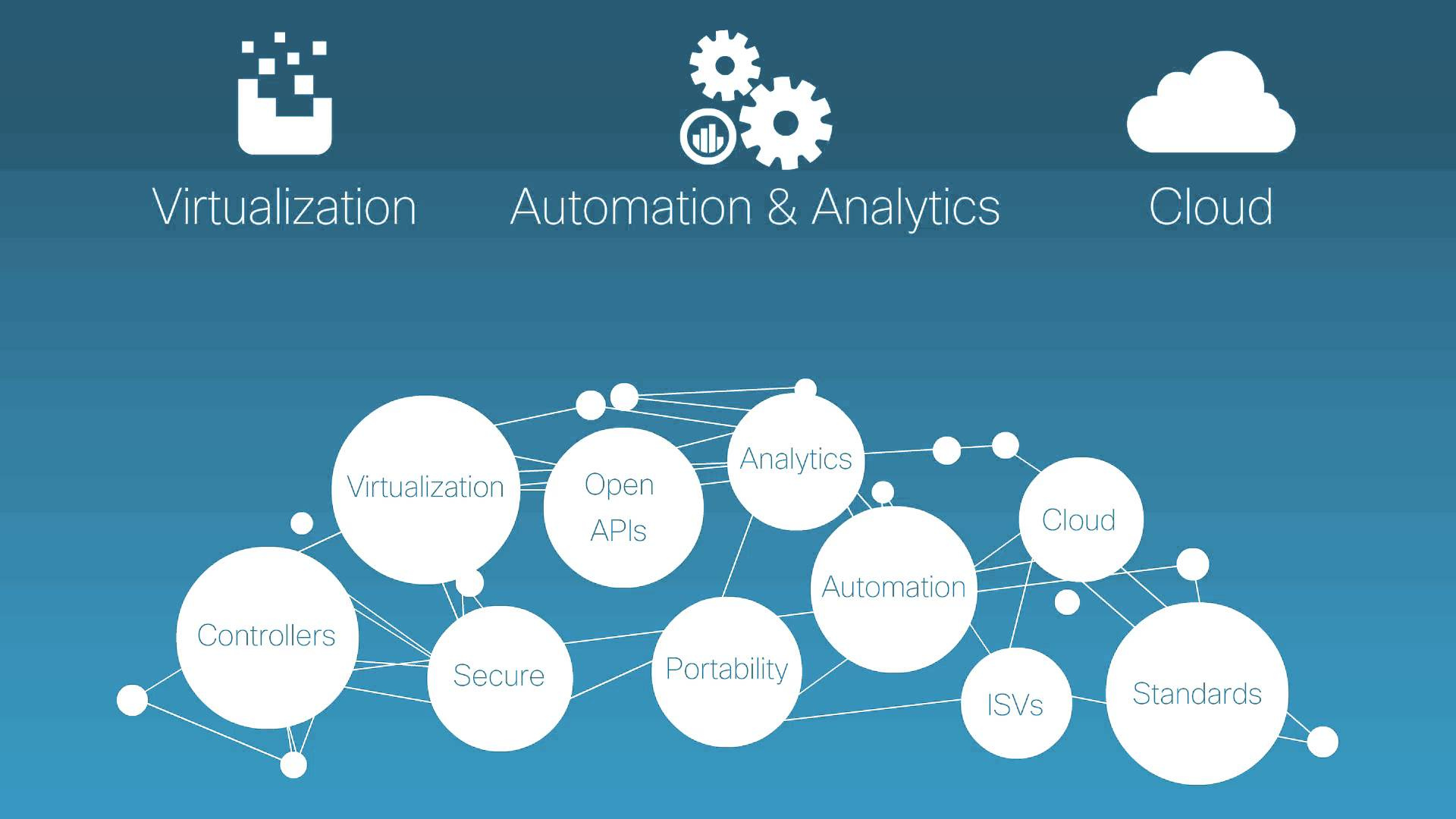

Сейчас у бизнеса все чаще появляются запросы на гибкость в изменениях ИТ-инфраструктуры. Внедрение Cisco DNA как раз и означает для компаний переход к более гибкой модели управления сетевой инфраструктурой, понимание в рамках компании: кто, куда, когда, заходил и сколько данных передал или получил.

Архитектура цифровых сетей Cisco Digital Network Architecture (DNA) предоставляет клиентам ряд инструментов и функций, среди которых как программные, так и аппаратные решения. Поговорим о них подробнее.

DNA Center — система управления сетью, основной упор в которой сделан на простоту и легкость обращения. В Cisco решили отказаться от громоздких, многоуровневых меню, отдав предпочтение интуитивному подходу. Система полностью охватывает процессы, связанные с конфигурированием и проектированием сети, а также связанные с разнообразными политиками и исполнениями.

Предоставляемая DNA Center информация позволяет централизованно управлять всеми сетевыми функциями и оптимизировать производительность сети и приложений. Через систему управления можно управлять всеми устройствами (не важно, десять их или сотни), настроить их автоматическую установку, а также существенно снизить количество ошибок при автоматическом обслуживании сети. Достигается это благодаря тому, что система в режиме реального времени получает информацию, в которой содержатся данные о работе сети в целом, подключенных сетевых устройств и запущенных на них приложениях. На основании анализа, в котором применяются методы машинного обучения, пользователь получает информацию о наличии тех или иных проблем, их источниках и способах устранения.

Еще один важный аспект работы с Cisco DNA Center — это применение политик не к сетевым устройствам, а к пользователям и приложениям. Это позволяет существенно сэкономить время (особенно в крупных сетях с тысячами устройств), так как не нужно настраивать политики для конкретных устройств или их групп. Например, можно настроить политику безопасности для определенной группы пользователей, не затрагивая при этом устройства — эта политика будет регулировать доступ пользователей к устройствам и регламентировать, какие операции можно на них совершать. То есть, вместо настройки десятков устройств можно один раз задать настройки для пользователей и все. Это также уменьшает количество ошибок, связанных с человеческим фактором, что в больших сетях тоже немаловажно.

Software-Defined Access (SD-Access, программно-определяемый доступ) — это решение, которое используется для автоматизация применения политик, идентификации пользователей и устройств, а также их мобильности, сегментации сети. Она позволяет существенно упростить доступ пользователей и устройств к сети. SD-Access автоматизирует настройку, конфигурирование и отладку сети, тем самым существенно сокращая время, затрачиваемое на эти процедуры в ручном режиме. Причем выполняется это на любом участке сети — от небольшого департамента до облака. SD-Access предоставляет инструменты для настройки ключевых функций, например доступа сотрудников в сеть из любого места, безопасной сегментации сети, гостевого доступа, интеграции с интернетом вещей (IoT), центрами обработки данных и облаками.

Также эта технология обеспечивает безопасность организации, разделяя трафик, используемый сотрудниками, устройствами и приложениями без необходимости перенастройки сети и обеспечивая выполнение разнообразных политик (в том числе и безопасности) пользователями и устройствами на автоматическом уровне. Это реализовывается благодаря виртуализации оборудования.

В рамках SD-Access, в конце июня компания Cisco представила новое поколение сетевого оборудования доступа, ядра и агрегации оптимизированного под концепцию DNA и задачи SDN. Это Cisco Catalyst серий 9300, 9400, 9500.

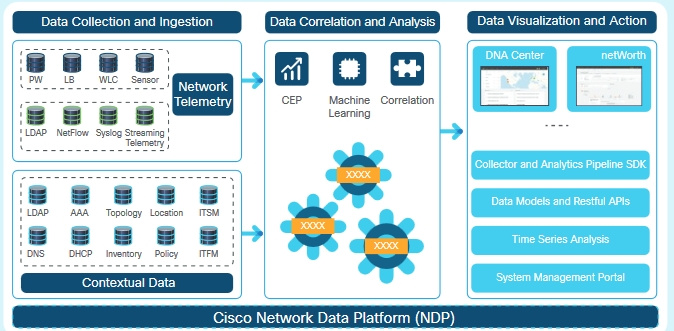

Network Data Platform and Assurance (NDP) — аналитическая платформа, отвечающая за сбор данных. Этот инструмент умеет классифицировать и анализировать большие объемы информации, которые передаются по сети. Сюда также входит информация от пользователей, устройств и приложений. На основе обработки этих данных, служба DNA Center Assurance выдает аналитику и оперативную информацию о состоянии сети, а также составляет прогнозы. Для работы с этой информацией предоставляется удобная панель, где можно легко получить доступ ко всем востребованным функциям, например, к управлению аналитическими заданиями.

Приведем пример. Инструмент Cisco Network Data Platform (NDP) собирает записи NetFlow, события Simple Network Management Protocol (SNMP), активности контроллера беспроводной сети и системные логи в реальном времени, чтобы постоянно контролировать, как работают устройства, пользователи и приложения. На основе этих данных инструмент определяет нормальное поведение, а затем отслеживает аномальную активность и необычные всплески трафика. Эта обработанная информация оперативно передается на панель управления, где уже можно определить причину аномального поведения того или иного пользователя или устройства и найти решение этой проблемы.

Один из способов визуализации аналитической информации — выставление «баллов здоровья» компонентов сети. Они показывают места, где присутствуют проблемы с производительностью, а также их наиболее вероятная причина. Система при этом может подсказать способ устранения проблемы. Она также оценивает тенденции в сети и может указать на места, где вероятнее всего проблемы возникнут в будущем. Это позволяет выявить неполадки еще до того, как они повлияют на работоспособность сети.

На основе информации, которую собрала аналитическая платформа, администраторы могут вносить те или иные изменения в работу сети. Для того, чтобы проверить, как будет работать сеть после внесения изменений, Network Data Platform and Assurance позволяет запустить сценарии формата «что, если». Это позволяет увидеть, как эти потенциальные изменения могут повлиять на производительность сети, прежде чем внедрять их.

Схема работы аналитической платформы

Encrypted Traffic Analytics — система анализа зашифрованного трафика. Ее наличие в Cisco DNA обусловлено тем, что на сегодняшний день около половины кибератак происходят через зашифрованный трафик. И, по мнению многих экспертов, количество подобных атак со временем будет только увеличиваться. Encrypted Traffic Analytics, на основе машинного обучения и статистики, позволяет обнаруживать в зашифрованном трафике разнообразные угрозы, не прибегая к его расшифровке. Как следствие, администраторы получают существенную экономию времени, а конфиденциальность передаваемых данных остается нетронутой. Как это происходит? Система анализирует поток зашифрованных данных при помощи Cisco Talos, а также используя технологии машинного обучения. По словам представителей компании, точность реагирования на угрозы этого решения составляет 99%, а количество ложных срабатываний — менее 0,01%. Таким образом можно обнаружить угрозы в сети, которые могли бы оставаться незамеченными на протяжении более ста дней — именно подобную схему отложенного заражения используют многие шифровальщики, в том числе WannaCry и Petya 2.0.

Коммутаторы серий Catalyst 9000 — это новая линейка коммутаторов, разработанная с учетом самых последних моделей работы — использования мобильных и облачных технологий, интернета вещей, а также с обеспечением высокого уровня безопасности. Построены коммутаторы этих серий на новом Cisco ASIC UADP 2.0. Эта линейка включает в себя такие серии:

Catalyst 9300 — следующее поколение коммутаторов доступа. Эти сетевые коммутаторы обеспечивают до 384 портов Cisco UPOE, PoE+ и PoE, высокий уровень безопасности, интеграцию с облачными сервисами, а также поддерживает набор стандартов IEEE (в том числе 1588), обеспечивающих наилучшую передачи аудио- и видео-контента внутри сети. Всего в линейку входит 14 моделей, ознакомиться с их техническими характеристиками вы можете по ссылке.

Catalyst 9400 — модульные коммутаторы, обеспечивающие пропускную способность до 8 Тбит/с на шасси и до 480 Гбит/с на слот. Они имеют встроенную систему безопасности и систему шифрования MACSEC256, поддерживают большинство возможностей и стандартов, доступных в Catalyst 9300 и поддерживают безопасное сегментирование с помощью инструмента SD-Access. В линейке имеются десяти- и семислотовые модели, более подробно ознакомиться с их функциональностью вы можете по ссылке.

Catalyst 9500 — первые 40-гигабитные коммутаторы для корпоративного сектора. Они поддерживают все основные возможности младших моделей и являются лучшими решениями для построения корпоративной архитектуры Cisco Software-Defined Access. В арсенале производителя присутствует три модели серии Catalyst 9500, с подробными характеристиками которых можно ознакомиться по этой ссылке.

Вместе с новыми коммутаторами серии Catalyst 9000 клиенты могут оформить подписку на то или иное фирменное ПО. Оно помогает решить самые актуальные задачи современного ИТ — обеспечивает возможность построения филиальных сетей, защищенной сети центров обработки данных, которая работает с общими, частными или гибридными облаками, а также передачу потокового (и не только) аудио и видео по всей сети. Лицензирование происходит достаточно гибко, тут все зависит от конкретных потребностей. Можно сразу оформить подписку на полный пакет программного обеспечения Cisco ONE, а можно заказать только те решения, которые необходимы, сэкономив таким образом средства. Приобретая решения Cisco ONE клиенты получают их не зависимо от количества машин, на которых они будут использоваться. Например, при расширении имеющейся инфраструктуры и увеличении количества серверов и виртуальных машин, не потребуется дополнительно приобретать лицензии, можно будет сразу разворачивать на них решения Cisco без дополнительных затрат. Также эти лицензии не привязываются к конкретному оборудованию, их можно использовать и после апгрейда имеющегося железа.

В рамках пакета Cisco ONE предоставляются такие решения:

Cisco ONE for Access — средство управления доступом;

Cisco ONE Subscription for Switching — решение для коммутации;

Cisco ONE for WAN — средство управления глобальными сетями;

Cisco ONE for Data Center Networking — инструмент упрощающий создание масштабируемых, надежных и защищенных центров обработки данных и облачных сетей;

Cisco ONE for Advanced Security — средство управления сетевой безопасностью.

В сухом остатке

Система Cisco Digital Network Architecture предоставляет пользователям широкие возможности постройки интеллектуальной сети с возможностью самообучения и высокой степенью автоматизации. Такой подход позволяет высвободить большое количество ресурсов ИТ-отдела и перенаправить их с выполнения рутинных задач на решение более важных вопросов. Такие возможности обеспечиваются как на аппаратном, так и на программном уровне. Пользователь также получает надежную систему защиты от современных киберугроз и возможность выбирать именно те компоненты, которые необходимы в работе.

|

Метки: author Orest_ua сетевые технологии серверная оптимизация it- инфраструктура cisco блог компании мук digital network architecture сети |

DLP и Закон: как правильно оформить внедрение системы для защиты от утечек |

Сегодня хотелось бы еще раз поднять такую важную тему, как легитимность внедрения систем для защиты от утечек информации. Прекрасно, когда компания задумывается о сохранности своих информационных активов и внедряет DLP-решение. Но если этому внедрению не сопутствует юридическое оформление, часть функций DLP просто «отваливается». Компания не сможет использовать данные DLP в суде против сотрудника, виновного в разглашении конфиденциальной информации (а может и пострадать от иска самого сотрудника, например). Сегодняшний небольшой материал рассказывает, как этого избежать и где «подстелить солому».

В соответствии с ТК РФ, 98-ФЗ, 152-ФЗ и пр., функционирование DLP в организации включает несколько аспектов, требующих юридического оформления. Сразу оговоримся, что список документов, который мы даем ниже, несколько избыточен. Если каких-то регламентов у вас нет, это может быть не смертельно. Но у нас за годы работы в этой сфере сложилось мнение, что сопроводительных документов много не бывает, особенно если компании предстоит судиться с сотрудником, «слившим» конфиденциальные данные.

Еще один важны момент – большинство регламентов и положений требует подписи сотрудника, который либо выступает в качестве одной из сторон соглашения, либо подтверждает ознакомление с содержанием документа. Поэтому к работе над юридическим оформлением внедрения DLP необходимо привлекать HR-отдел и, естественно, юристов.

Информация ограниченного доступа

Прежде всего, надо понимать, что конфиденциальными данными является не то, что компания хотела бы держать в секрете, а то, что формально закреплено в качестве информации ограниченного доступа. К информации ограниченного доступа относятся персональные данные, коммерческая, служебная, профессиональная тайна, сведения о сущности изобретения и пр. Поэтому первым шагом компания должна определить и документировать перечень информации ограниченного доступа, с которым сотрудники должны быть ознакомлены под роспись. Документы, которые понадобятся на данном этапе:

- Перечень информации ограниченного доступа.

- Перечень лиц, допущенных к обработке информации ограниченного доступа.

- Положения об обработке и защите информации ограниченного доступа (ПДн, КТ и пр.).

- Приказы о введении режима защиты информации (особенно КТ).

Разглашение информации ограниченного доступа

Теперь, когда мы выяснили, какую информацию будем защищать, и кто имеет к ней легитимный доступ, можно перейти непосредственно к вопросам ее возможного разглашения. В первую очередь, необходимо сформировать документы, в явном виде запрещающие разглашение сотрудниками информации ограниченного доступа, ставшей им известной в связи с исполнением трудовых обязанностей. Такой запрет должен быть прописан в документах двух типов: общие регламенты компании и документах, касающихся режима защиты информации.

Общие:

- Трудовой договор.

- Правила внутреннего трудового распорядка.

- Должностная инструкция работника.

- Положение о подразделении работника.

- Дополнительные соглашения с работником.

Режим защиты информации:

- Документы, содержащие положения и процедуры ИБ: общая политика ИБ, парольная защита, контроль доступа, защита от вредоносного ПО, допустимое использование ИС и сервисов (в т.ч. сеть Интернет и корпоративная почта), мониторинг и контроль, управление инцидентами, обучение и повышение осведомленности и пр.

- Инструкции пользователям информационных систем, сервисов и средств защиты информации.

Этот список документов можно считать опорным и при формировании положений, перечисленных ниже в статье.

Далее, как мы понимаем, запрет ничего не стоит, если не прописана ответственность за его нарушение. Лица, разгласившие информацию ограниченного доступа, могут привлекаться к дисциплинарной, административной, гражданско-правовой, уголовной ответственности в порядке, установленном законодательством Российской Федерации. И, в частности, напомню, что разглашение охраняемой законом тайны (государственной, коммерческой, служебной и иной), ставшей известной работнику в связи с исполнением им трудовых обязанностей, в том числе разглашения персональных данных другого работника, является основанием для увольнения сотрудника по инициативе работодателя (ТК РФ, статья 81, пункт 6в).

Правила обработки/защиты информации и использование средств мониторинга

Следующим шагом необходимо составить локальные нормативные акты, определяющие правила обработки и защиты информации ограниченного доступа. Сотрудники должны быть ознакомлены с ними под роспись, и мы рекомендуем компаниям хранить копии журналов ознакомления.

Сотрудники должны знать (т.е. опять-таки расписаться в ознакомлении), что исполнение этих правил, как и использование корпоративных средств обработки информации, контролируется с использованием средств мониторинга.

Также не лишними будут следующие документы:

- Отчеты и планы по обучению/инструктажу работников.

- Копия журналов по обучению и повышению осведомленности работников по вопросам обработки и защиты информации.

Личная информация на корпоративных ресурсах

Отдельно должны быть прописаны все правила, касающиеся личной информации сотрудников, ее хранения и передачи с использованием корпоративных ресурсов.

- Запрещено хранить личную информацию на корпоративных устройствах.

- Корпоративные каналы связи и средства обработки информации должны использоваться работниками исключительно для служебных (производственных) целей.

- Работникам запрещено хранить личную информацию на корпоративных ресурсах (рабочие станции и файловые хранилища) и передавать ее по корпоративным каналам связи (корпоративная электронная почта, сеть Интернет и другие).

Подразделение информационной безопасности

Обязанности безопасников тоже должны быть регламентированы и прописаны в положении о подразделении ИБ и должностных инструкциях его сотрудников. Как минимум, в список входят контроль соблюдения правил обработки и защиты информации ограниченного доступа и реагирование на инциденты информационной безопасности.

DLP-система

Система защиты информации должна соответствовать актуальным для компании угрозам, а также требованиям и рекомендациям регулирующих органов (Роскомнадзор, ФСБ России, ФСТЭК России). Что поможет офицеру безопасности подтвердить это:

- Выписка из Модели угроз и Модели нарушителя.

- Выписка из ТЗ и ТП на систему защиты.

- Справка о DLP системе (функционал и сертификаты).

- Отчеты об аудитах и проверках ИБ, копии аттестатов соответствия.

На этом все. Если статья была полезной, можем продолжить и рассказать, как юридически корректно уволить внутреннего злоумышленника и что делать, если сотрудник разгласил информацию ограниченного доступа, и вы решили идти в суд.

|

Метки: author SolarSecurity информационная безопасность блог компании solar security dlp юридические тонкости юридические вопросы защита информации защита от утечек |

[Из песочницы] Автоматизация рыбной ловли для World of Warcraft |

Я уже видел ботов, которые умеют ловить рыбу, работающие в свернутом режиме не перехватывая управления над компьютером. Также я знаю насколько беспощадны близард по вопросам банов читеров. Изменение данных в оперативной памяти легко определяется встроенным античитом. Ну и последнее — на мак я не нашёл ни одного бота.

Поэтому я решил закрыть все эти вопросы разом и сделать бота, который будет перехватывать управление мыши, кидать поплавок, и тыкать на него на экране когда нужно. Как я полагал python располагает широким выбором инструментов для автоматизации таких штук, и не ошибся.

Немножечко погуглив, я нашёл OpenCV, в котором есть поиск шаблону с не сложным гайдом. С помощью него мы и будем искать наш поплавок на экране.

Сперва мы должны получить саму картинку с поплавком. Ищем и находим библиотеку pyscreenshot с гайдом как делать скриншоты, немножечко редактируем:

import pyscreenshot as ImageGrab

screen_size = None

screen_start_point = None

screen_end_point = None

# Сперва мы проверяем размер экрана и берём начальную и конечную точку для будущих скриншотов

def check_screen_size():

print "Checking screen size"

img = ImageGrab.grab()

# img.save('temp.png')

global screen_size

global screen_start_point

global screen_end_point

# я так и не смог найти упоминания о коэффициенте в методе grab с параметром bbox, но на моем макбуке коэффициент составляет 2. то есть при создании скриншота с координатами x1=100, y1=100, x2=200, y2=200), размер картинки будет 200х200 (sic!), поэтому делим на 2

coefficient = 2

screen_size = (img.size[0] / coefficient, img.size[1] / coefficient)

# берем примерно девятую часть экрана примерно посередине.

screen_start_point = (screen_size[0] * 0.35, screen_size[1] * 0.35)

screen_end_point = (screen_size[0] * 0.65, screen_size[1] * 0.65)

print ("Screen size is " + str(screen_size))

def make_screenshot():

print 'Capturing screen'

screenshot = ImageGrab.grab(bbox=(screen_start_point[0], screen_start_point[1], screen_end_point[0], screen_end_point[1]))

# сохраняем скриншот, чтобы потом скормить его в OpenCV

screenshot_name = 'var/fishing_session_' + str(int(time.time())) + '.png'

screenshot.save(screenshot_name)

return screenshot_name

def main():

check_screensize()

make_screenshot()

Получаем примерно следующую картинку:

Далее — найти поплавок. Для этого у нас должен быть сам шаблон поплавка, который мы ищем. После сотни попыток я всё таки подобрал те, которые OpenCV определяет лучше всего. Вот они:

Берём код из ссылки выше, добавляем цикл и наши шаблоны:

import cv2

import numpy as np

from matplotlib import pyplot as plt

def find_float(screenshot_name):

print 'Looking for a float'

for x in range(0, 7):

# загружаем шаблон

template = cv2.imread('var/fishing_float_' + str(x) + '.png', 0)

# загружаем скриншот и изменяем его на чернобелый

src_rgb = cv2.imread(screenshot_name)

src_gray = cv2.cvtColor(src_rgb, cv2.COLOR_BGR2GRAY)

# берем ширину и высоту шаблона

w, h = template.shape[::-1]

# магия OpenCV, которая и находит наш темплейт на картинке

res = cv2.matchTemplate(src_gray, template, cv2.TM_CCOEFF_NORMED)

# понижаем порог соответствия нашего шаблона с 0.8 до 0.6, ибо поплавок шатается и освещение в локациях иногда изменяет его цвета, но не советую ставить ниже, а то и рыба будет похожа на поплавок

threshold = 0.6

# numpy фильтрует наши результаты по порогу

loc = np.where( res >= threshold)

# выводим результаты на картинку

for pt in zip(*loc[::-1]):

cv2.rectangle(src_rgb, pt, (pt[0] + w, pt[1] + h), (0,0,255), 2)

# и если результаты всё же есть, то возвращаем координаты и сохраняем картинку

if loc[0].any():

print 'Found float at ' + str(x)

cv2.imwrite('var/fishing_session_' + str(int(time.time())) + '_success.png', src_rgb)

return (loc[1][0] + w / 2) / 2, (loc[0][0] + h / 2) / 2 # опять мы ведь помним, что макбук играется с разрешениями? поэтому снова приходится делить на 2

def main():

check_screensize()

img_name = make_screenshot()

find_float(img_name)

Итак, у нас есть координаты поплавка, двигать курсор мыши умеет autopy буквально с помощью одной строки, подставляем свои координаты:

import autopy

def move_mouse(place):

x,y = place[0], place[1]

print("Moving cursor to " + str(place))

autopy.mouse.smooth_move(int(screen_start_point[0]) + x , int(screen_start_point[1]) + y)

def main():

check_screensize()

img_name = make_screenshot()

cords = find_float(img_name)

move_mouse(cords)

Курсор на поплавке и теперь самое интересное — как же узнать когда нужно нажать? Ведь в самой игре поплавок подпрыгивает и издает звук будто что-то плюхается в воду. После тестов с поиском картинки я заметил, что OpenCV приходится подумать пол секунды прежде чем он возвращает результат, а поплавок прыгает даже быстрее и изменение картинки мы врядли сможем определить с помощью OpenCV, значит будем слушать звук. Для этой задачки мне пришлось поковырять разные решения и остановился вот над этим — пример использования гугл апи для распознавания голоса, оттуда мы возьмём код, который считывает звук.

import pyaudio

import wave

import audioop

from collections import deque

import time

import math

def listen():

print 'Listening for loud sounds...'

CHUNK = 1024

FORMAT = pyaudio.paInt16

CHANNELS = 2

RATE = 18000 # битрейт звука, который мы хотим слушать

THRESHOLD = 1200 # порог интенсивности звука, если интенсивность ниже, значит звук по нашим меркам слишком тихий

SILENCE_LIMIT = 1 # длительность тишины, если мы не слышим ничего это время, то начинаем слушать заново

# открываем стрим

p = pyaudio.PyAudio()

stream = p.open(format=FORMAT,

channels=CHANNELS,

rate=RATE,

# output=True, # на мак ос нет возможности слушать output, поэтому мне пришлось прибегнуть к использованию Soundflower, который умеет перенаправлять канал output в input, таким образом мы перехватываем звук игры будто это микрофон

input=True,

frames_per_buffer=CHUNK)

cur_data = ''

rel = RATE/CHUNK

slid_win = deque(maxlen=SILENCE_LIMIT * rel)

# начинаем слушать и по истечении 20 секунд (столько максимум длится каждый заброс поплавка), отменяем нашу слушалку.

success = False

listening_start_time = time.time()

while True:

try:

cur_data = stream.read(CHUNK)

slid_win.append(math.sqrt(abs(audioop.avg(cur_data, 4))))

if(sum([x > THRESHOLD for x in slid_win]) > 0):

print 'I heart something!'

success = True

break

if time.time() - listening_start_time > 20:

print 'I don't hear anything during 20 seconds!'

break

except IOError:

break

# обязательно закрываем стрим

stream.close()

p.terminate()

return success

def main():

check_screensize()

img_name = make_screenshot()

cords = find_float(img_name)

move_mouse(cords)

listen()

Последнее, что осталось — споймать саму рыбку, когда мы услышим звук, снова используем autopy:

def snatch():

print('Snatching!')

autopy.mouse.click(autopy.mouse.RIGHT_BUTTON)

def main():

check_screensize()

img_name = make_screenshot()

cords = find_float(img_name)

move_mouse(cords)

if listen():

snatch()

По моим тестам, что я оставлял бота рыбачить по ночам, за неделю такого абуза он сделал около 7000 бросков и словил около 5000 рыб. Погрешность 30% вызвана тем, что иногда не получается отловить звук или найти поплавок из-за освещения или поворотов поплавка. Но результатом я доволен — впервые попробовал python, сделал бота и сэкономил себе кучу времени.

Полный код можно посмотреть тут, но очень советую не использовать для абуза фишинга, ибо бан — страшно.

Буду рад любым комментариям.

|

Метки: author kio_tk python world of warcraft боты opencv |

[конспект админа] Меньше администраторов всем |

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

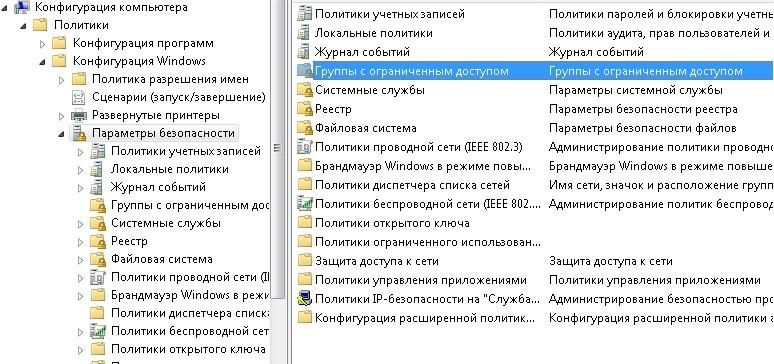

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

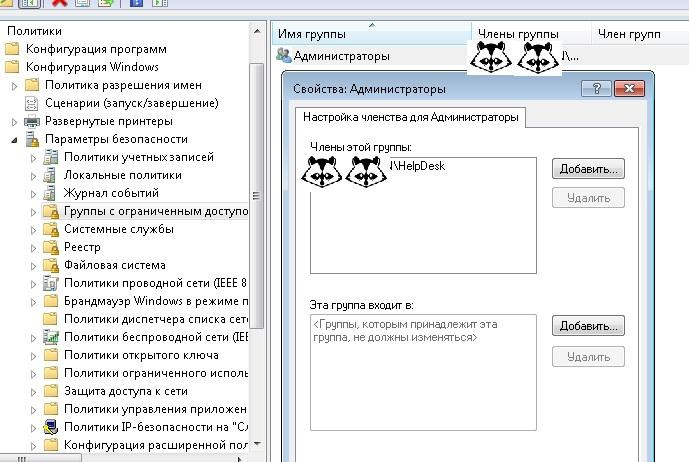

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

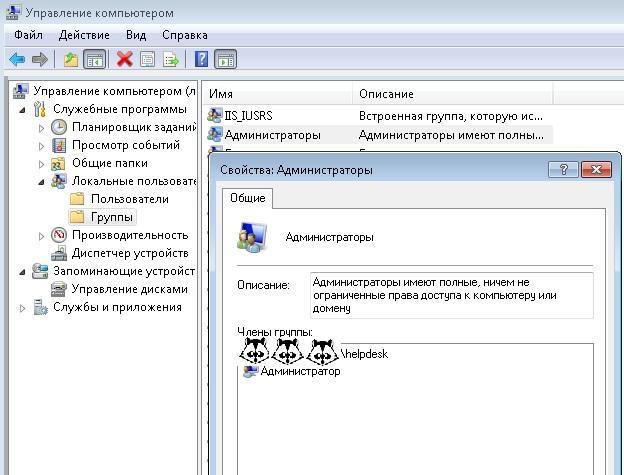

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

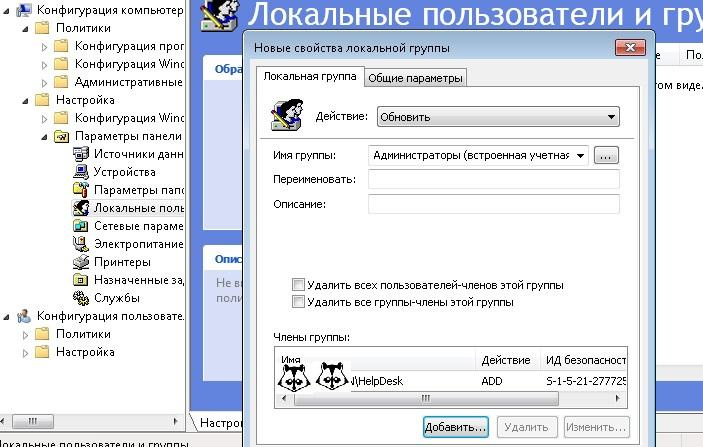

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

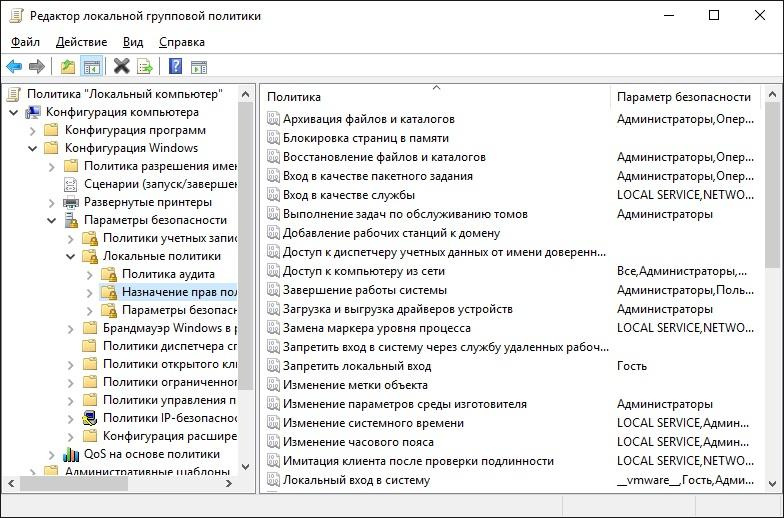

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

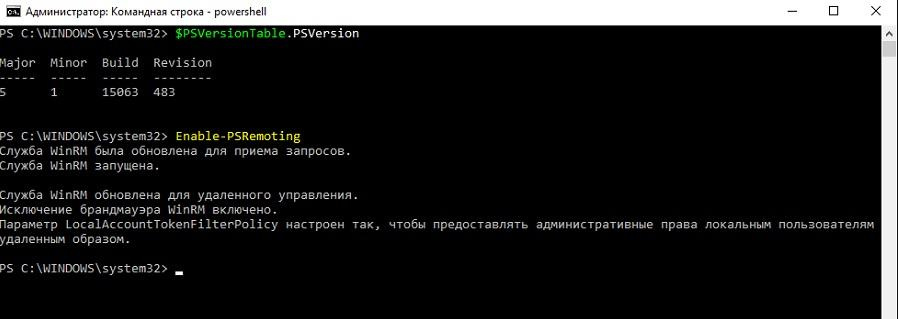

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module" -ItemType Directory

New-ModuleManifest -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\Demo_Module.psd1"

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFiles\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities\VMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAIN\VM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

TranscriptDirectory = "$env:ProgramData\JEAConfiguration\Transcripts"

}

New-Item -Path "$env:ProgramData\JEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramData\JEAConfiguration\VM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramData\JEAConfiguration\VM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

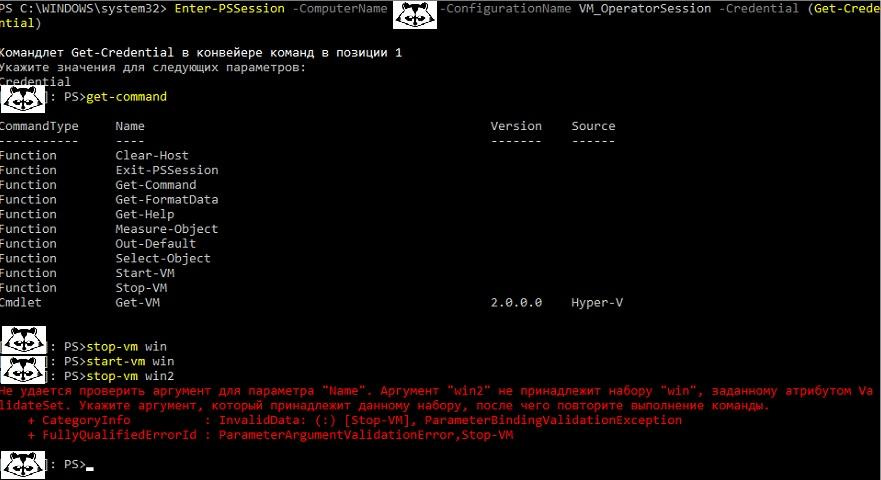

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

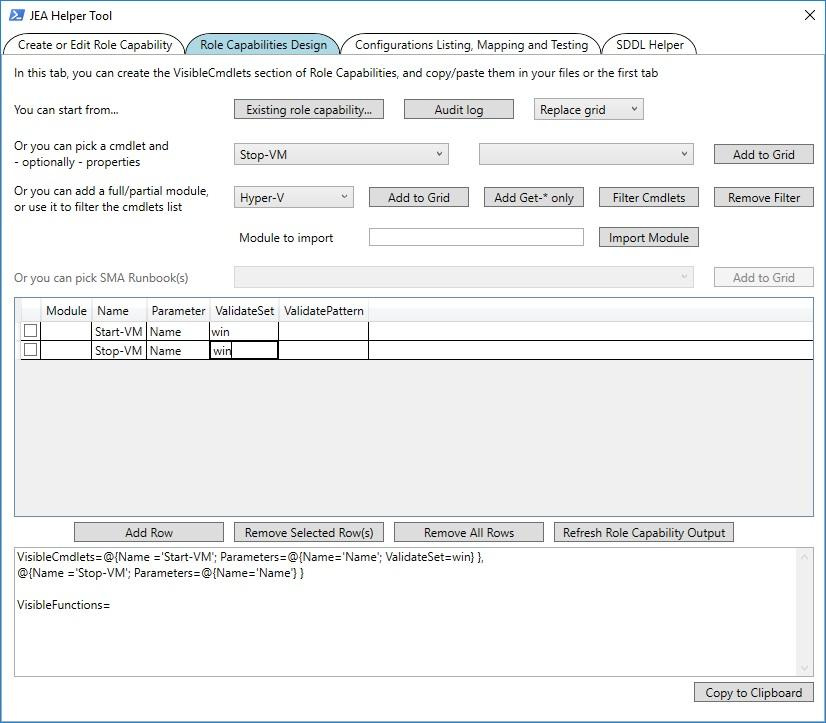

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

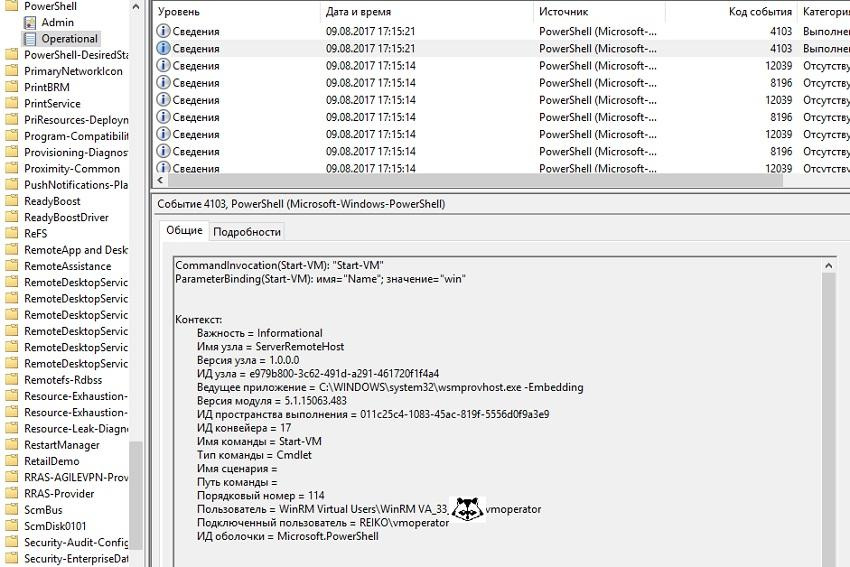

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

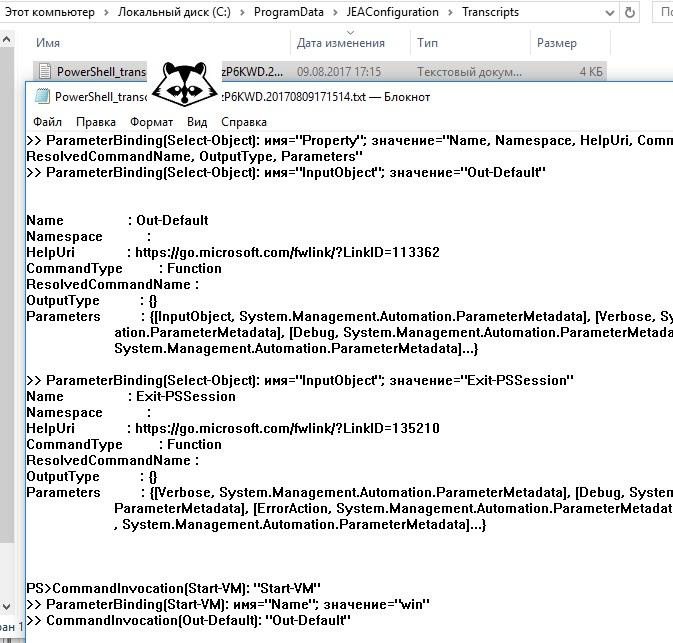

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

|

Метки: author Tri-Edge системное администрирование powershell it- инфраструктура блог компании сервер молл настройка windows делегирование полномочий админстрирование windows |

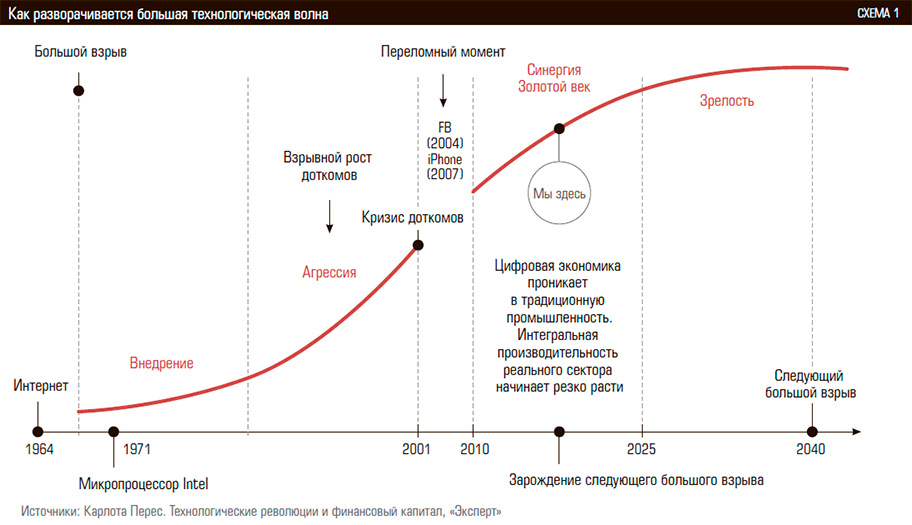

Цифровая экономика и экосистема R |

Если смотреть прессу, словосочетание «цифровая экономика» ожидается одним из популярных в ближайшие несколько лет.

Но чтобы от перейти от слов к делу и действительно совершить цифровой скачок необходимо пересмотреть подходы и используемые инструменты. В рамках настоящей публикации, являющейся продолжением предыдущих публикаций, планирую кратко проиллюстрировать, тезис о том, что применение в бизнесе R экосистемы прекрасно вписывается в задачу перехода к цифровой экономике.

Почему необходимы новые подходы и инструменты?

- Многократное увеличение объемов данных

- Многократное увеличение источников данных

- Многократное увеличение форматов обмена

- Работа с неструктурированными данными

- Смещение фокуса от исторического анализа к научному прогнозированию

- Акцент на визуализацию и удобства восприятия

- Многократное снижение времени на принятие решения вплоть до работы в режиме «реального времени»

High Level Design (HLD) аналитической системы на базе R

В эволюционного развития различных задач были пересмотрены различные методики и современные open-source средства. В результате сформировался достаточно универсальный стек общего назначения, общая архитектура которого выглядит следующим образом:

Ключевые компоненты решения

- RStudio — аналитическая экосистема (импорт, обработка, визуализация) на основе платформы R

- Yandex ClickHouse — сверхбыстрая колоночно-ориентированная БД, оптимизированная для работы с временнЫми данными

- Appache Drill — платформа для обеспечения унифицированного SQL доступа к BigData & NoSQL данным

- Appache Airflow — оркестратор

- «ETL» — платформа для приема разнообразной структурированной информации в относительно «чистой» форме с применением языка Go

В зависимости от предметной области, типов и масштабов данных могут использоваться не все элементы стека. Но какая бы задачи ни была, аналитическим ядром, а также лицом системы с точки зрения пользователя остается R & Shiny соотвественно.

Ожидаемые бизнесом выходы от аналитической системы

Как правило, большинство людей ожидают увидеть «отчеты», не детализируя, что именно они в это слово вкладывают. Экосистема R позволяет получать много больше типичных ожиданий:

- генерация штатных отчетов в виде HTML (с элементами интерактива в виде встроенных htmlWidgets);

- генерация штатных отчетов в виде PDF;

- генерация различных выгрузок в различных форматах для M2M взаимодействия;

- интерактивные аналитические приложения (дашборды);

- элементы операционной аналитики (автоматическое внесение изменений в другие ИТ системы на основе полученных вычислений).

Средой существования всех упомянутых типов отчетов и АРМ является Shiny Server\Connect Server. В платной или бесплатной редакции — зависит от требований, которые выходят за рамки аналитики и определяются требованиями по нагрузке, безопасности, централизованному управлению.

5 бизнес-аргументов в пользу приведенного HLD

- Быстрые сроки ввода в эксплуатацию и минимальная стоимость владения за счет применения передовых апробированных open-source инструментов.

- Широчайший спектр функциональных возможностей по импорту, обработке и визуализации.

- Унифицированные высокопроизводительные технологии для данных различного масштаба данных (миллионы – сотни триллионов строк\ гигабайты – петабайты данных).

- Использование открытых общедоступных пакетов (>10 тыс штук), в том числе в части:

- алгоритмической обработки, включая методы машинного обучения;

- визуализации и создания интерактивных аналитических дашбордов на базе технологий HTML5+CSS+JS.

- Наличие «enterprise compliant» коммерческих версий доступных по модели подписки для ключевых open-source компонент.

P.S.

Практика раз за разом показывает, что цифровые преобразования упираются отнюдь не в возможности инструментов (open-source), а в неготовность людей менять восприятие, изучать новое, мыслить стратегически или просто страх перемен.

Примером подобного типового пожелания является наличие «визуального» конструктора, так, чтобы только мышкой, без какого-либо программирования можно было получить результат неограниченной сложности. Однако, это красивое требование, культивируемое представителями BI визуализации, очень плохо сочетается с самим содержанием цифровых перемен которые ожидают человечество.

Парадокс этого требования вполне прозрачен. Повсеместно используя машины в качестве помощников крайне затруднительно общаться с ними с помощю ограниченного языка жестов или словаря Эллочки-людоедки. Даже из теории информации следует, что двумя-тремя кликами очень мало чего можно передать, если только это не код заранее досконально согласованного действия.

В цифровом мире язык програмимирования становится таким же важным знанием, как язык международного общения. Интересно, что в отдельных западных компаниях, воспринимавшихся ранее как классическое производство, программирование становится важным навыком даже для менеджеров. Прекрасный пример подобной трансформации — компания GE, подразделеие GE Digital. Ролик — Discover GE Digital: The Digital Industrial Company

|

Метки: author i_shutov data mining big data data science |

[Перевод] Apollo Link. Настраиваем клиент GraphQL «под себя» |

Сетевой уровень в Apollo Client и его отдельное использование

Возможно, вы встречали библиотеку, которая отвечает вашим потребностям, но не решает пару специфичных задач. И хотя эти задачи не относятся к основным функциям, но являются важной частью приложения. Нечто похожее бывает в современных клиентах GraphQL на сетевом уровне. В ответ на подобные вызовы мы создали библиотеку Apollo Link. Она дает каркас для управления ходом запросов GraphQL и для обработки результатов.

Чтобы ускорить разработку, стандартные модули Apollo Link реализуют основные функции сетевых стеков GraphQL от обычных HTTP-запросов до подписки на изменения через веб-сокеты и управления ходом запросов, включая повторную и пакетную отправку, фильтрацию дублирующихся запросов, синхронный периодический опрос ресурсов.

Примечание переводчика – В оригинальной статье сетевые модули называется словом Link. Это отражает сущность Apollo Link как компоновщика, соединяющего модули в цепочку. Однако дословный перевод Link искажает смысл, поэтому далее в статье модули называются коннекторами.

Чтобы создать клиент GraphQL с заданными свойствами, коннекторы Apollo Link соединяют с пользовательскими коннекторами в нужной последовательности. Добавленный в цепочку коннектор влияет на ход выполнения запроса, например обеспечивает повторную отправку. Результирующий коннектор может возвращать ExecutionResult (данные + ошибки). Это могут быть, например, подменные данные для тестирования, локальное состояние приложения или, чаще всего, результат запроса к серверу GraphQL.

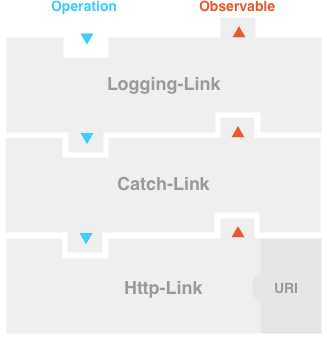

Рис. HTTP-коннектор.

Чтобы поддержать различные требования приложений, каждый ответ GraphQL представлен объектом Observable. Обсерверы можно подписывать на события next, error, complete и запускать обработчики событий с помощью одноименных методов. Метод next можно вызвать любое количество раз прежде чем сработает келбек error или complete. Такая структура келбеков прекрасно подходит для работы с текущими и планируемыми результатами GraphQL, включая запросы, мутации, подписки и даже «живые» запросы.

Ваш первый Apollo Link

В этой статье мы шаг за шагом создадим клиент GraphQL с Apollo Link. Результаты будут показываться в GraphiQL.

Основная задача всех GraphQL-клиентов – получать GraphQL-результаты. Поэтому начнем с создания коннектора, который делает HTTP-запросы. Он станет полезным примером для других коннекторов транспортного уровня, например для использования конечных точек Firebase, XHR, REST и других конечных точек GraphQL. Все коннекторы наследуют от базового класса, который содержит методы для соединения коннекторов и нужен для реализации метода request.

Посмотрите реализацию в песочнице на CodeSandbox

Компоновка коннекторов Apollo Link

Следующая задача после создания транспортного коннектора – объединить коннекторы в поток обработки запроса. Для этого создадим еще коннектор, который перехватывает ошибки и представляет их в виде результирующих данные GraphQL, и другой коннектор – для логирования операций и результатов. Первым будет применяться логирующий коннектор, затем перехватывающий ошибки и наконец HTTP-коннектор будет выполнять запрос.

Рис. Последовательность применения коннекторов.

Чтобы цепочка заработала, логирующий и перехватывающий коннекторы должны иметь доступ к следующему за ними коннектору. Для этого у метода request есть аргумент forward. Это функция, которая при вызове передает объект-операцию следующему коннектору и возвращает его обсервер. В конце примера коннекторы собираются в цепочку с помощью статического метода from из Apollo Link.

Посмотрите пример этой цепочки в песочнице на CodeSandbox

Изменение отдельных запросов GraphQL

Здорово! Теперь созданный GraphQL-клиент управляет ходом запросов и ответов. А что если для запросов и мутаций нужно разное поведение? В следующем примере используются другие конечные точки для мутаций, также ошибки перехватываются только при запросе данных и логируется вся сетевая активность.

Дополнительно к этому можно выборочно изменять операцию не меняя транспорт, например добавлять переменные запроса, если операция имеет определенное имя. С помощью метода split Apollo Link позволяет выполнять те или иные части цепочки в зависимости от параметров операции.

Посмотрите пример в песочнице на CodeSandbox

Создайте свой клиент GraphQL

Отлично! Теперь можно создать полностью настраиваемый клиент GraphQL, у которого логика выполнения и получение данных зависят от конкретного запроса. Apollo Link предлагает множество готовых коннекторов, которые можно комбинировать и расширять вашими собственными коннекторами для достижения нужного поведения. Готовые коннекторы можно найти в репозитории Apollo Link.

Экосистема Apollo Link постоянно развивается благодаря сообществу разработчиков. Если вы хотите поучаствовать в разработке или обсудить механизм настройки клиента GraphQL, пожалуйста создайте соответствующий запрос – issue или pull request. Если у вас есть предложения для сотрудничества, подключитесь к Apollo Slack и отправьте мне (evans) личное сообщение!

В скором времени ждите статьи о взаимодействии между коннекторами с помощью поля context в операции GraphQL, о имеющих и не имеющих состояние коннекторах, о распространении конфигурации коннектора, о безопасном добавлении типа и другие!

Благодарю Sashko Stubailo, James Baxley III и Jonas Helfer за исчерпывающие поясненияо процессе разработки Apollo Link и за непрекращающуюся поддержку автора.

Перевод статьи Apollo Link: Creating your custom GraphQL client.

Автор оригинала Evans Hauser

|

Метки: author teux разработка веб-сайтов api apollo graphql apollo link |

Camunda представляет Open Source проект Zeebe для oркестрирование микросервисов инструментами BPMN |

Как и в оркестре, партитура имеет значение только для музыкантов и дирижёра. Для слушателей важно только само удовольствие от звучания.

Так и в жизни, для клиентов не важны процессы, которые обеспечивают идеальную работу какого-либо сервиса или продукта.

Например, если процесс бронирования гостиницы или вызов такси работает идеально и подтверждение приходит на смартфон, тогда клиент доволен услугой и будет пользоваться этим сервисом и дальше. И клиента совершенно не заботят процессы, которые протекают на заднем плане.

В этом контексте немeцкий производитель open source BPM-фраймворка запустил новый проект для оркестровки распределенных микросервисов под названием Zeebe.

Благодаря Zeebe появилась возможность использования стандарта BPMN 2.0 (Business Process Model and Notation) для визуальной оркерстровки микросервисов.

При обращении к микросервисам Zeebe поддерживает паттерн «Retry on Failure», тем самым, в случае отказа, Service Task будет повторятся до его успешного завершения. При этом Zeebe пишет все события в Audit-Log. Zeebe был спроектирован как система под Big-Data и тем самым может легко оперировать растущим объёмом транзакций.

Идея создания фраймворка появилась, как следствие ухода от громоздких монолитных энтерпрайсных решений в сторону микросервисов.

Разделение монолитов на более мелкие части ведет к усложнению выполнения, мониторинга и конфигурации критических для бизнеса транзакций, которые теперь распределены между множеством микросервисов. Задача Zeebe является возвращение контроля над транзакциями в среде микросервисов.

Zeebe использует client/server aрхитектуру. Oсновными компонентами является брокер и Zeebe-клиент. Более подробное описание можно прочитать в документации по фраймворку.

Насколько удачная идея применения стандартов BPMN для визуализации партитуры оркестровки микросервисов покажет время. На момент написания статьи проект Zeebe находится в статусе «Tech Preview» и выход версии для продакшина запланировн на начало 2018 года.

|

Метки: author asushko тестирование веб-сервисов программирование camunda bpm- системы bpm микросервисы |

Новые инструменты Safari для отладки WebRTC |

Совсем недавно Apple анонсировала поддержку WebRTC в Safari. Слухи ходили несколько лет, и теперь мы знаем: осенью WebRTC будет доступна для всех основных браузерах: Chrome, Firefox, Safari и Edge. С подводными камнями и несовместимостями. Технология очень крутая и позволяет передавать peer-to-peer между браузерами голос, видео, экран или произвольные данные. Ее использует «Skype for Web», «Hangouts» и другие известные коммуникаторы. А в новой версии Safari кроме самой WebRTC добавилось много плюшек для пользующихся ей разработчиков, о которых я расскажу под катом.

Поддержка обеих версий API

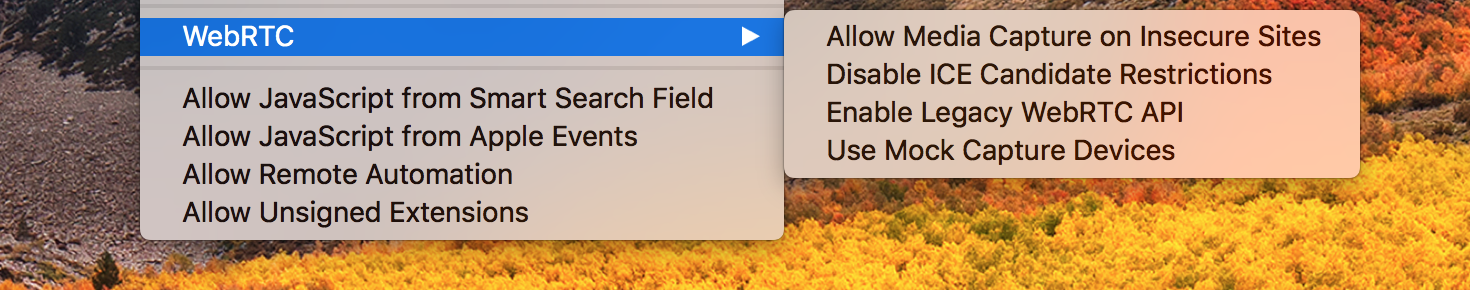

За последние несколько лет API WebRTC полностью поменялся: старый вариант на коллбеках и с медиа потоками был объявлен устаревшим, а вместо него создателям браузеров предлагают сделать новый, на промисах и с медиа треками. Firefox полностью поддерживает как старый так и новый API, у Chrome пока не реализована часть методов по работе с меди треками. А разработчики Safari выбрали интересное решение: браузер поддерживает оба API, но в версии для конечных пользователей будет доступно только новое. А старое можно для отладки включить через специальное меню:

Только HTTPS

Начинающие разработчики WebRTC традиционно сталкиваются с «написал несколько строчек JavaScript как в примере — а оно не работает». Производители браузеров стараются защитить своих пользователей от потенциально опасного захвата голоса и видео с устройств. И вводят дополнительные ограничения на использование API. Например, WebRTC не будет работать в Chrome, если страница была загружена из файла. А разработчики Safari пошли дальше и запретили WebRTC для сайтов без поддержки HTTPS! Для локальной отладки это ограничение можно снять через то же меню.

Скандал с локальными IP адресами

Не так давно по интернету прошлась волна обсуждений найденной «уязвимости»: WebRTC позволяла получить локальный IP адрес компьютера до того, как пользователь дал доступ к камере, микрофону и вообще согласился устанавливать какие-то подключения. А локальный IP адрес — это еще одна возможность точнее таргетировать пользователей и показывать им больше рекламы.

В Safari это учли, и по умолчанию WebRTC не будет использовать локальный IP адрес для установки peer-to-peer подключения. Только «внешний», полученный после общение со STUN сервером. Ограничение снимается, если пользователь дал доступ к камере или микрофону. Что, в целом, логично и стимулирует разработчиков писать код про коммуникации, а не пытаться использовать WebRTC для получения лишних данных таргетирования. Это ограничение тоже можно отключить через меню разработчика.

Генератор видео и голоса для отладки

Отлаживаться собственным лицом с камеры ноута — то еще удовольствие. Поэтому разработчики Safari добавили в то же меню пункт включения «фейкового видео» или звука: вместо видео будет передаваться телевизионная заставка, вместо голоса — одна нота. Очень удобно для авто тестов и проверки связи. Кстати, в Firefox такой режим уже давно был и включался специальным флагом «fake» при инициализации WebRTC.

Картинка для привлечения внимания взята здесь, иллюстрация меню Safari взята здесь

|

Метки: author eyeofhell разработка веб-сайтов программирование safari javascript блог компании voximplant webrtc |

Запись вебинара «Как надежно защитить предприятие от неизвестных угроз и шифровальщиков» |

На вебинаре Вы узнаете, как обеспечить защиту предприятия от шифровальщиков, эксплойтов, APT, новых и скрытых угроз, безфайловых атак и атак, не использующих вредоносные программы.

А также, почему пользователи решений безопасности Panda не пострадали от WannaCry, Petya и других новых угроз.

Рассматриваемые вопросы:

1. Новые и неизвестные угрозы — серьезная опасность для предприятия

2. Уникальная модель безопасности

3. Возможности единственного облачного EPP+EDR решения Panda Adaptive Defense 360

4. Лицензирование и преимущества для предприятия

|

|

[Из песочницы] Chromebook для удаленной работы. Настраиваем VPN и RDP |

Привет! Удаленную работу часто можно описать как два технических требования от исполнителя: первое, доступ в интернет, и второе, ноутбук. А если у вас есть удаленный сервер, на котором вы работаете, то все, что вам нужно: тонкий клиент для доступа к нему. В этой статье я расскажу, как я выбирал и настраивал тонкий клиент для удаленной работы, и почему хромбук отлично справляется с этой задачей.

Требования

Итак, вот основные требования, которые я определил для себя:

- Хороший экран — в него мы будем смотреть часами

- Автономность — жизнь на батареи более 5-6 часов

- Вес — мобильность важный показатель для поездок и путешествий

- Цена — разбить или потерять ноутбук за $300 будет не так накладно/обидно как за $1500

Выбор устройства

С выбором я не заморачивался, открыл Амазон и нашел все модели хромбуков в категории до 300 долларов. Мой выбор пал на модель Acer Chromebook 14 (CB3-431). Для теста выбрал восстановленный (Refurbished) ноутбук за 185 долларов. Справедливости ради нужно отметить, что восстановленный хромбук ничем не отличался от нового, кроме как отсутствием оригинальной упаковки и 3-мя месяцами гарантии.

Настройка VPN и RDP в хром ос

Итак, красивый и тонкий ноутбук в руках, настраиваем VPN и RDP для удаленной работы.

VPN проблема

Читаем много статей по настройке VPN и понимаем, что все плохо, настроить подключение через ovpn файлы практически невозможно. Нужно разбивать ovpn файлы на части и конвертировать в особый формат, что, в итоге, тоже не сработало. Мой хромбук поддерживает андроид приложения, но оказалось, что и они не могу работать с TAP-интерфейсом, описанным в ovpn файле.

VPN решение

Для решения этой проблемы, нам нужно получить рут права и воспользоваться уже встроенным openvpn клиентом. Как получить рут права описано здесь.

Теперь, чтобы поднять наш VPN, нам нужно выполнить следующее.

Заходим в терминал: Ctrl+Alt+T, вводим команду shell. Далее нам нужны команды:

openvpn --mktun --dev tap0

openvpn --config /usr/local/vpn/openvpn.ovpn --dev tap0

openvpn --rmtun --dev tap0

Первая строка создает тоннель, вторая запускает подключение (здесь, указываем путь к вашему ovpn файлу), третья нужна после завершения подключения.

Проблема VPN решена.

RDP проблема

Для удаленного доступа можно использовать множество решений, таких как Google Remote Desktop или TeamViewer. Но для меня они не подошли, в силу разных причин, и я решил сосредоточиться на настройке RDP.

На хром ос можно запустить ChromeRDP, вроде работает, но плохо живет на медленном канале связи и настроек маловато.

RDP решение

Для решения этой задачи нам потребуется хороший RDP-клиент и линукс. Самый простой способ получить полноценный линукс на хромбуке это Crouton. Он устанавливается просто и работает параллельно с хром ос. Подробная статья о настройке Crouton хабрится здесь.

Имея доступ к apt-get в линукс, мы можем установить Remmina. Remmina — это удобный и быстрый RDP клиент.

Итак, программа минимум выполнена и мы можем работать.

Итоги

Успел поработать в таком режиме больше месяца. В целом работать достаточно удобно, хоть и понадобилось время чтобы привыкнуть к клавиатуре.

Плюсы:

- Цена вопроса, в моем случае это ~$200 (с учетом доставки из США)

- Достаточно хорошие характеристики для целевой задачи: 4gb RAM, 32gb SSD, IPS 14" FULL HD, 1.5kg

- Длительное время автономной работы, в моем случае 9-10 часов от батареи

- Возможность установки андроид приложений + полноценный линукс

- Отсутствие каких либо тормозов в хром ос и при использовании RDP

Минусы:

- Нужно инвестировать время в настройку системы

- Если нужно подключение к удаленному серверу, то без интернета — работа стоит

В целом, опыт использования хромбука для работы получился интересный, и если у вас есть время и желание, рекомендую попробовать. Я так же понял, что хром ос — идеальный вариант для дедушек и бабушек, для просмотра YouTube и погоды :)

Надеюсь, эта статья была полезна, удачи!

|

Метки: author Zin4uk системное администрирование *nix cromebook remote linux vpn remmina rdp |

[Перевод] Погружение в F#. Пособие для C#-разработчиков |

Этот пост будет не о том, как «перевести» код с C# на F#: различные парадигмы делают каждый из этих языков лучшим для своего круга задач. Однако вы сможете оценить все достоинства функционального программирования быстрее, если не будете думать о переводе кода из одной парадигмы в другую. Настало время любопытных, пытливых и готовых изучать совершенно новые вещи. Давайте начнем!

Ранее, в посте «Почему вам следует использовать F#», мы рассказали, почему F# стоит попробовать прямо сейчас. Теперь мы разберем основы, необходимые для его успешного применения. Пост предназначен для людей, знакомых с C#, Java или другими объектно-ориентированными языками. Если вы уже пишете на F#, эти понятия должны быть вам хорошо знакомы.

Сразу к различиям

Перед тем, как приступить к изучению понятий функционального программирования, давайте посмотрим на небольшой пример и определим, в чем F# отличается от C#. Это базовый пример с двумя функциями и выводом результата на экран:

let square x = x * x

let sumOfSquares n =

[1..n] // Создадим список с элементами от 1 до n

|> List.map square // Возведем в квадрат каждый элемент

|> List.sum // Просуммируем их!

printfn "Сумма квадратов первых 5 натуральных чисел равна %d" (sumOfSquares 5)Обратите внимание, что здесь нет явного указания типов, отсутствуют точки с запятой или фигурные скобки. Скобки используются в единственном месте: для вызова функции sumOfSquares с числом 5 в качестве входного значения и последующего вывода результата на экран. Конвейерный оператор |> (pipeline operator) используется так же, как конвейеры (каналы, pipes) в Unix. square — это функция, которая напрямую передается в функцию List.map как параметр (функции в F# рассматриваются как значения, first-class functions).

Хотя различий на самом деле еще много, сперва стоит разобраться с фундаментальными вещами, поскольку они — ключ к пониманию F#.

C# и F#: Соответствие ключевых понятий

Следующая таблица показывает соответствия между некоторыми ключевыми понятиями C# и F#. Это умышленно короткое и неполное описание, но так его проще запомнить в начале изучения F#.

| C# и Объектно-Ориентированное Программирование | F# и Функциональное Программирование |

|---|---|

| Переменные | Неизменяемые значения |

| Инструкции | Выражения |

| Объекты с методами | Типы и функции |

Быстрая шпаргалка по некоторым терминам:

Переменные — это значения, которые могут меняться. Это следует из их названия!

Неизменяемые значения — это значения, которые не могут быть изменены после присваивания.

Инструкции — это команды, исполняемые после запуска программы.

Выражения — это фрагменты кода, которые можно вычислить и получить значения.

- Типы — это классификация данных в программе.

Стоит отметить, что все указанное в столбце C# так же возможно в F# (и довольно легко реализуется). В столбце F# также есть вещи, которые можно сделать в C#, хотя и намного сложнее. Следует упомянуть, что элементы в левом столбце не являются "плохими" в F#, и наоборот. Объекты с методами отлично подходят для использования в F# и часто являются лучшим решением в зависимости от вашей ситуации.

Неизменяемые значения вместо переменных

Одним из наиболее непривычных понятий в функциональном программировании является неизменяемость (иммутабельность, immutability). Ему часто уделяют недостаточно внимания в сообществе любителей функционального программирования. Но если вы никогда не использовали язык, в котором значения неизменяемы по умолчанию, это часто является первым и наиболее значимым препятствием для дальнейшего изучения. Неизменяемость является фундаментальным понятием практически во всех функциональных языках.

let x = 1В предыдущем выражении значение 1 связано с именем x. В течение всего времени существования имя x теперь ссылается на значение 1 и не может быть изменено. Например, следующий код не может переназначить значение x:

let x = 1

x = x + 1 // Это выражение ничего не присваивает!Вместо этого, вторая строка является сравнением, определяющим, является ли x равным x + 1. Хотя существует способ изменить (мутировать, mutate) x с помощью использования оператора <- и модификатора mutable (см. подробности в Mutable Variables), вы быстро поймете, что проще думать о решении задач без переприсвоения значений. Если не рассматривать F# как еще один императивный язык программирования, вы сможете использовать его самые сильные стороны.

Неизменяемость существенным образом преобразует ваши привычные подходы к решению задач. Например, циклы for и другие базовые операции императивного программирования не так часто используются в F#.

Рассмотрим более конкретный пример: вы хотите возвести в квадрат числа из входного списка. Вот как это можно сделать в F#:

// Определим функцию, которая вычисляет квадрат значения

let square x = x * x

let getSquares items =

items |> List.map square

let lst = [ 1; 2; 3; 4; 5 ] // Создать список в F#

printfn "Квадрат числа %A равен %A" lst (getSquares lst)Заметим, что в этом примере нет цикла for. На концептуальном уровне это сильно отличается от императивного кода. Мы не возводим в квадрат каждый элемент списка. Мы применяем функцию square к входному списку и получаем значения, возведенные в квадрат. Это очень тонкое различие, но на практике оно может приводить к значительно отличающемуся коду. Прежде всего, функция getSquares на самом деле создает полностью новый список.

Неизменяемость — это гораздо более широкая концепция, чем просто иной способ управления данными в списках. Понятие ссылочной прозрачности (Referential Transparency) естественно для F#, и оказывает значительное влияние, как на разработку систем, так и на то, как части этих систем сочетаются. Функциональные характеристики системы становятся более предсказуемыми, когда значения не изменяются, если вы этого не ожидаете.

Более того, когда значения неизменяемы, конкурентное программирование становится проще. Некоторые сложные проблемы, возникающие в С# из-за изменяемого состояния, в F# не встречаются вообще. F# не может волшебным образом решить все ваши проблемы с многопоточностью и асинхронностью, однако он сделает многие вещи проще.

Выражения вместо инструкций

Как было упомянуто ранее, F# использует выражения (expressions). Это контрастирует с C#, где практически для всего используются инструкции (statements). Различие между ними может казаться на первый взгляд незначительным, однако есть одна вещь, о которой следует помнить: выражения производят значения. Инструкции — нет.

// 'getMessage' -- это функция, и `name` - ее входной параметр.

let getMessage name =

if name = "Phillip" then // 'if' - это выражение.

"Hello, Phillip!" // Эта строка тоже является выражением. Оно возвращает значение

else

"Hello, other person!" // То же самое с этой строкой.

let phillipMessage = getMessage "Phillip" // getMessage, при вызове, является выражением. Его значение связано с именем 'phillipMessage'.

let alfMessage = getMessage "Alf" // Это выражение связано с именем 'alfMessage'!В предыдущем примере вы можете увидеть несколько моментов, которые отличают F# от императивных языков вроде C#:

if...then...else— это выражение, а не инструкция.- Каждая ветка выражения

ifвозвращает значение, которое в данном случае будет являться возвращаемым значением функцииgetMessage. - Каждый вызов функции

getMessage— это выражение, которое принимает строку и возвращает строку.

Этот подход сильно отличается от C#, но скорее всего он покажется вам естественным при написании кода на F#.

Если копнуть немного глубже, в F# даже инструкции описываются с помощью выражений. Такие выражения возвращают значение типа unit. unit немного похож на void в C#:

let names = [ "Alf"; "Vasily"; "Shreyans"; "Jin Sun"; "Moulaye" ]

// Цикл `for`. Ключевое слово 'do' указывает, что выражение их внутренней области видимости должно иметь тип `unit`.

// Если это не так, то результат выражения неявно игнорируется.

for name in names do

printfn "My name is %s" name // printfn возвращает unit.В предыдущем примере с циклом for всё имеет тип unit. Выражения типа unit — это выражения, которые не имеют возвращаемого значения.

F#: Массивы, списки и последовательности

Предыдущие примеры кода использовали массивы и списки F#. В данном разделе разъясняются некоторые подробности.

F# предоставляет несколько типов коллекций и самые распространенные из них — это массивы, списки и последовательности.

- Массивы в F# — это массивы .NET. Они изменяемы — хранимые значения могут быть перезаписаны на месте. Они вычисляются энергично (eagerly).

- Списки в F# — это неизменяемые односвязные списки. Они могут быть использованы в виде шаблонов списков для сопоставлением с образом (pattern matching) в F#. Они вычисляются энергично.

- Последовательности в F# является неизменяемыми

IEnumerable. Они вычисляются лениво.

Массивы, списки и последовательности в F# также имеют особый синтаксис для выражений. Это очень удобно для различных задач, когда нужно генерировать данные программно.

// Создадим список квадратов первых 100 натуральных чисел

let first100Squares = [ for x in 1..100 -> x * x ]

// То же самое, но массив!

let first100SquaresArray = [| for x in 1..100 -> x * x |]

// Функция, которая генерирует бесконечную последовательность нечетных чисел

//

// Вызывать вместе с Seq.take!

let odds =

let rec loop x = // Использует рекурсивную локальную функцию

seq { yield x

yield! loop (x + 2) }

loop 1

printfn "Первые 3 нечетных числа: %A" (Seq.take 3 odds)

// Вывод: "Первые 3 нечетных числа: seq [1; 3; 5]Соответствие между функциями F# и методами LINQ

Если вы знакомы с методами LINQ, следующая таблица поможет вам понять аналогичные функции в F#.

| LINQ | F# функция |

|---|---|

Where |

filter |

Select |

map |

GroupBy |

groupBy |

SelectMany |

collect |

Aggregate |

fold или reduce |

Sum |

sum |

Вы также можете заметить, что такой же набор функций существует для модулей Seq, List и Array. Функции модуля Seq могут быть использованы для последовательностей, списков или массивов. Функции для массивов и списков могут быть использованы только для массивов и списков в F# соответственно. Также последовательности в F# ленивые, а списки и массивы — энергичные. Использование функций модуля Seq на списках или массивах влечет за собой ленивое вычисление, а тип возвращаемого значения будет последовательностью.

Предыдущий раздел содержит в себе довольно много информации, но по мере написания программ на F# она станет интуитивно понятной.

Функциональные конвейеры

Вы могли заметить, что оператор |> используется в предыдущих примерах кода. Он очень похож на конвейеры в unix: принимает что-то слева от себя и передает на вход чему-то справа. Этот оператор (называется «pipe» или «pipeline») используется для создания функциональных конвейеров. Вот пример:

let square x = x * x

let isOdd x = x % 2 <> 0

let getOddSquares items =

items

|> Seq.filter isOdd

|> Seq.map squareВ данном примере сначала items передается на вход функции Seq.filter. Затем возвращаемое значение Seq.filter (последовательность) передается на вход функции Seq.map. Результат выполнения Seq.map является выходным значением функции getOddSquares.

Конвейерный оператор очень удобно использовать, поэтому редко кто обходится без него. Возможно, это одна из самых любимых возможностей F#!

F#: типы