Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://habrahabr.ru/rss/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/xtmb/hh-full, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Погружение в разработку на Ethereum. Часть 1 |

Читать дальше ->

|

Метки: author rubyruby программирование криптография blockchain ethereum solidity децентрализация смарт-контракты |

[Из песочницы] Заполняем «Соглашения, налоги и банковскую информацию» в iTunes connect для русского ООО |

|

Метки: author Traktorina разработка под ios разработка мобильных приложений itunes connect юридическое лицо ios разработка |

[Из песочницы] Заполняем «Соглашения, налоги и банковскую информацию» в iTunes connect для русского ООО |

|

Метки: author Traktorina разработка под ios разработка мобильных приложений itunes connect юридическое лицо ios разработка |

Защита сайта от атак с использованием WAF: от сигнатур до искусственного интеллекта |

В статье будет рассмотрены практики защиты уязвимого веб-приложения — от сигнатурного метода до искусственного интеллекта с использованием Web Application Firewall (коммерческая и Opensource версии). В качестве коммерческого решения мы будем использовать Nemesida WAF, в качестве некоммерческого — NAXSI. Статья содержит общую и техническую информацию по работе WAF, а также сравнение методов обнаружения атак, разбор их особенностей и недостатков.

Детектирование атак

Первая и основная задача любого WAF — максимально точно определить атаку с минимальным количеством ложных срабатываний (false positive). В NAXSI заложен только сигнатурный механизм определения атак, в Nemesida WAF — три: сигнатурный, поведенческий анализ и машинное обучение. Говоря о комплексном методе определения атак мы подразумеваем симбиоз этих трех методов. Почему три? Давайте разберемся.

Сигнатурный метод определения атак

Несмотря на стремительное развитие технологий, большая часть атак выявляется сигнатурным методом, и от того, насколько качественно пишутся сигнатуры, зависит точность работы всех методов, построенных на базе сигнатурного анализа (в том числе машинное обучение). Рассмотрим пример определения атаки на веб-приложение сигнатурным методом:

index.php?id=-1'+union+select+1,2,3,4,5+--+1В данном случае сигнатурой атаки будет вхождение цепочки «union+select».

Пример атаки, которую пропустит NAXSI:

index.php?id=-1'+Union+Select+1,2,3,4,5+--+1Читать дальше ->

|

Метки: author RomanovR информационная безопасность блог компании pentestit nemesida waf защита сайта web application firewall |

Защита сайта от атак с использованием WAF: от сигнатур до искусственного интеллекта |

В статье будет рассмотрены практики защиты уязвимого веб-приложения — от сигнатурного метода до искусственного интеллекта с использованием Web Application Firewall (коммерческая и Opensource версии). В качестве коммерческого решения мы будем использовать Nemesida WAF, в качестве некоммерческого — NAXSI. Статья содержит общую и техническую информацию по работе WAF, а также сравнение методов обнаружения атак, разбор их особенностей и недостатков.

Детектирование атак

Первая и основная задача любого WAF — максимально точно определить атаку с минимальным количеством ложных срабатываний (false positive). В NAXSI заложен только сигнатурный механизм определения атак, в Nemesida WAF — три: сигнатурный, поведенческий анализ и машинное обучение. Говоря о комплексном методе определения атак мы подразумеваем симбиоз этих трех методов. Почему три? Давайте разберемся.

Сигнатурный метод определения атак

Несмотря на стремительное развитие технологий, большая часть атак выявляется сигнатурным методом, и от того, насколько качественно пишутся сигнатуры, зависит точность работы всех методов, построенных на базе сигнатурного анализа (в том числе машинное обучение). Рассмотрим пример определения атаки на веб-приложение сигнатурным методом:

index.php?id=-1'+union+select+1,2,3,4,5+--+1В данном случае сигнатурой атаки будет вхождение цепочки «union+select».

Пример атаки, которую пропустит NAXSI:

index.php?id=-1'+Union+Select+1,2,3,4,5+--+1Читать дальше ->

|

Метки: author RomanovR информационная безопасность блог компании pentestit nemesida waf защита сайта web application firewall |

Академия Veeam — практические классы для начинающих C# разработчиков |

Регистрация на курс открыта до 31 августа.

Осенью 2017 года Veeam Software запускает свой первый образовательный проект: курс для разработчиков C#.

Не будем скрывать, что, как и многие компании, которые проводят собственные обучающие программы, мы делаем это с целью привлечения в свою команду талантливых девелоперов, которые находятся еще в начале своей карьеры. Ориентируясь на динамику, с которой развивается карьера у разработчиков Veeam, мы выбираем специалистов с большим потенциалом к профессиональному росту.

Мы предлагаем не просто возможность бесплатно пройти обучение — после окончания курса у успешных участников будет реальный шанс устроиться в компанию и стать частью команды Veeam Research & Development.

А теперь ответим на главный вопрос: чем обучение в Академии Veeam может заинтересовать начинающих разработчиков?

Читать дальше ->

|

Метки: author vhuman программирование блог компании «veeam software» обучение программированию курсы программирования c# обучение онлайн образование команда опыт |

Академия Veeam — практические классы для начинающих C# разработчиков |

Регистрация на курс открыта до 31 августа.

Осенью 2017 года Veeam Software запускает свой первый образовательный проект: курс для разработчиков C#.

Не будем скрывать, что, как и многие компании, которые проводят собственные обучающие программы, мы делаем это с целью привлечения в свою команду талантливых девелоперов, которые находятся еще в начале своей карьеры. Ориентируясь на динамику, с которой развивается карьера у разработчиков Veeam, мы выбираем специалистов с большим потенциалом к профессиональному росту.

Мы предлагаем не просто возможность бесплатно пройти обучение — после окончания курса у успешных участников будет реальный шанс устроиться в компанию и стать частью команды Veeam Research & Development.

А теперь ответим на главный вопрос: чем обучение в Академии Veeam может заинтересовать начинающих разработчиков?

Читать дальше ->

|

Метки: author vhuman программирование блог компании «veeam software» обучение программированию курсы программирования c# обучение онлайн образование команда опыт |

С ветерком! Как мы внедряли бесконтактную оплату поездок в метро |

В этой статье я расскажу о том, как компания ЛАНТЕР (входит в группу ЛАНИТ) оснастила Московский метрополитен ридерами и разработала программное обеспечение, позволяющее оплачивать проезд с помощью банковской карты или мобильного устройства с банковской картой «внутри».

Читать дальше ->

|

Метки: author AndreyAgafonov разработка систем передачи данных платежные системы блог компании гк ланит бесконтактная оплата проездные билеты банковская карта android pay |

С ветерком! Как мы внедряли бесконтактную оплату поездок в метро |

В этой статье я расскажу о том, как компания ЛАНТЕР (входит в группу ЛАНИТ) оснастила Московский метрополитен ридерами и разработала программное обеспечение, позволяющее оплачивать проезд с помощью банковской карты или мобильного устройства с банковской картой «внутри».

Читать дальше ->

|

Метки: author AndreyAgafonov разработка систем передачи данных платежные системы блог компании гк ланит бесконтактная оплата проездные билеты банковская карта android pay |

Практика с dapp. Часть 1: Сборка простых приложений |

Читать дальше ->

Читать дальше ->

|

Метки: author diafour системы сборки анализ и проектирование систем блог компании флант dapp docker devops continuous integration continuous delivery |

Практика с dapp. Часть 1: Сборка простых приложений |

Читать дальше ->

Читать дальше ->

|

Метки: author diafour системы сборки анализ и проектирование систем блог компании флант dapp docker devops continuous integration continuous delivery |

Система IEEE Software Taggant: защита от ложных срабатываний антивируса |

В этом посте я хочу рассказать о системе IEEE Software Taggant, которую разработала рабочая группа IEEE по вредоносным программам в сотрудничестве с ведущими компаниями по информационной безопасности.

В планы команды разработчиков Guardant давно входило добавить поддержку IEEE Software Taggant в протектор Guardant Armor, и вот наконец мы это сделали. Краткий обзор системы и практические выводы перед вами.

Читать дальше ->

|

Метки: author mikhazloy программирование информационная безопасность блог компании «актив» антивирус протектор упаковщики обфускатор псевдокод касперский ложные срабатывания |

Система IEEE Software Taggant: защита от ложных срабатываний антивируса |

В этом посте я хочу рассказать о системе IEEE Software Taggant, которую разработала рабочая группа IEEE по вредоносным программам в сотрудничестве с ведущими компаниями по информационной безопасности.

В планы команды разработчиков Guardant давно входило добавить поддержку IEEE Software Taggant в протектор Guardant Armor, и вот наконец мы это сделали. Краткий обзор системы и практические выводы перед вами.

Читать дальше ->

|

Метки: author mikhazloy программирование информационная безопасность блог компании «актив» антивирус протектор упаковщики обфускатор псевдокод касперский ложные срабатывания |

[Перевод] Тавтологические тесты |

Привет! Меня зовут Артём, и большую часть своего рабочего времени я пишу сложные автотесты на Selenium и Cucumber/Calabash. Честно говоря, довольно часто я оказываюсь перед непростым выбором: написать тест, который проверяет конкретную реализацию функциональности (потому что это проще) или тест, который проверяет функциональность (потому что это правильнее, но намного сложнее)? Недавно мне попалась неплохая статья о том, что тесты реализации – это «тавтологические» тесты. И, прочитав её, я уже почти неделю переписываю некоторые тесты в другом ключе. Надеюсь, вас она тоже подтолкнёт к размышлениям.

Читать дальше ->|

Метки: author bbidox тестирование веб-сервисов совершенный код отладка python блог компании badoo тавтология unit- тесты |

[Перевод] Тавтологические тесты |

Привет! Меня зовут Артём, и большую часть своего рабочего времени я пишу сложные автотесты на Selenium и Cucumber/Calabash. Честно говоря, довольно часто я оказываюсь перед непростым выбором: написать тест, который проверяет конкретную реализацию функциональности (потому что это проще) или тест, который проверяет функциональность (потому что это правильнее, но намного сложнее)? Недавно мне попалась неплохая статья о том, что тесты реализации – это «тавтологические» тесты. И, прочитав её, я уже почти неделю переписываю некоторые тесты в другом ключе. Надеюсь, вас она тоже подтолкнёт к размышлениям.

Читать дальше ->|

Метки: author bbidox тестирование веб-сервисов совершенный код отладка python блог компании badoo тавтология unit- тесты |

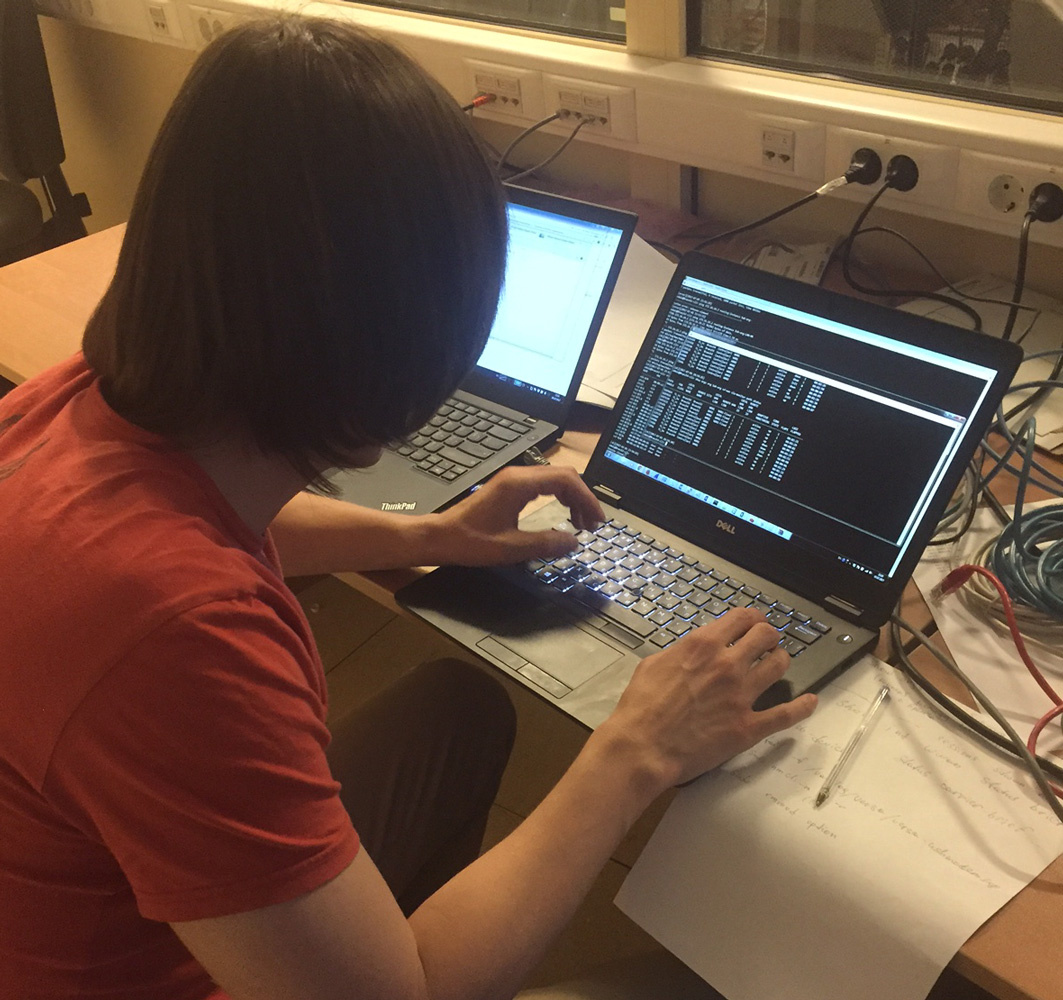

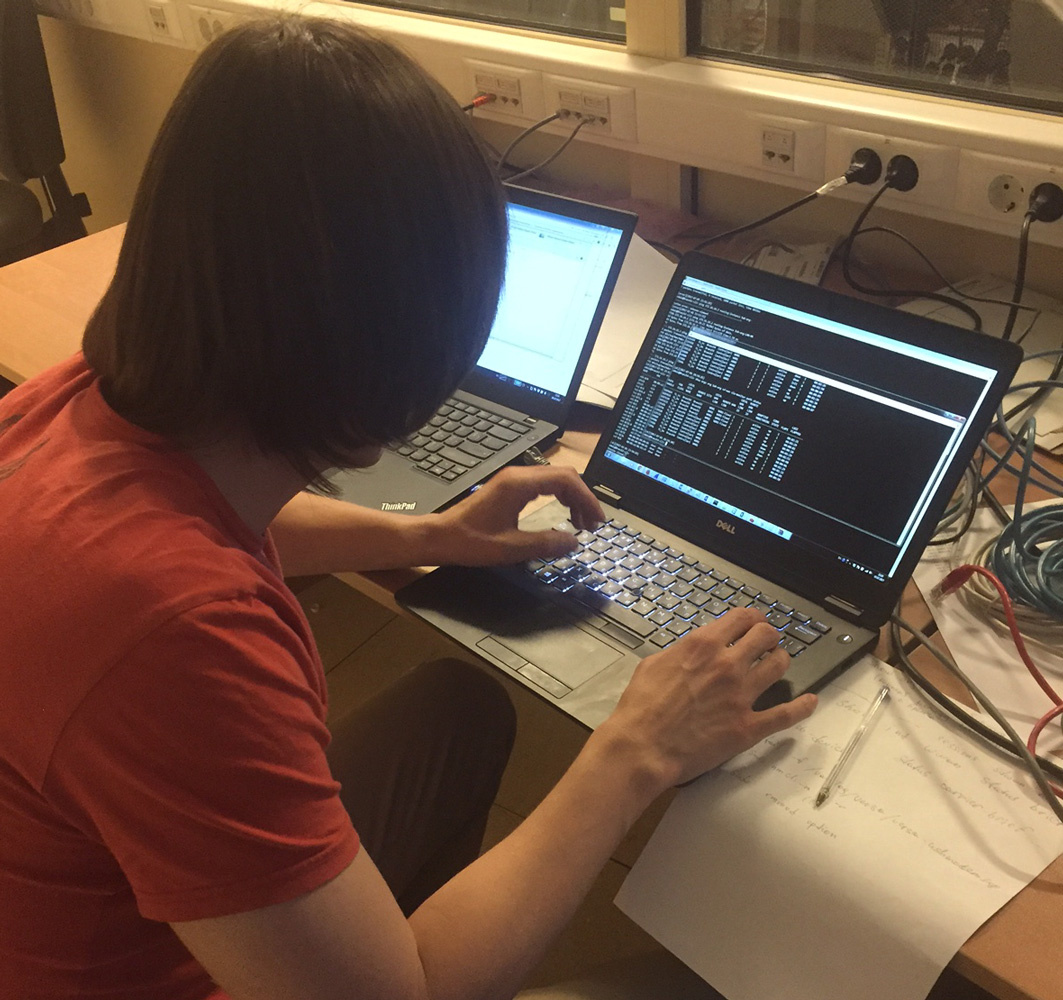

Устойчивый канал на базе кластера сотовых модемов (SD-WAN): решаем проблемы выбора маршрутов |

Тесты «в полях»

Есть коммерческая задача: необходимо быстро подключать сайты к обычной WAN-сети, но делать это там, где в наличии только сотовое покрытие и нет возможности провести кабель или организовать радиорелейный переход до волокна или меди.

Решение — модемные кластеры. Очевидная проблема решения в том, что каждый из модемов — это отдельный физический канал. Нужно с помощью зубила и какой-то матери объединить их в одно инкапсулированное устройство, которое просто будет отдавать канал. Кроме того, необходимо, чтобы при появлении кабеля не требовалось менять коробку и что-то перенастраивать.

Читать дальше ->

|

Метки: author MKazakov_croc системное администрирование сетевые технологии серверное администрирование it- инфраструктура блог компании крок sd-wan модемы versa networks |

Устойчивый канал на базе кластера сотовых модемов (SD-WAN): решаем проблемы выбора маршрутов |

Тесты «в полях»

Есть коммерческая задача: необходимо быстро подключать сайты к обычной WAN-сети, но делать это там, где в наличии только сотовое покрытие и нет возможности провести кабель или организовать радиорелейный переход до волокна или меди.

Решение — модемные кластеры. Очевидная проблема решения в том, что каждый из модемов — это отдельный физический канал. Нужно с помощью зубила и какой-то матери объединить их в одно инкапсулированное устройство, которое просто будет отдавать канал. Кроме того, необходимо, чтобы при появлении кабеля не требовалось менять коробку и что-то перенастраивать.

Читать дальше ->

|

Метки: author MKazakov_croc системное администрирование сетевые технологии серверное администрирование it- инфраструктура блог компании крок sd-wan модемы versa networks |

[Перевод] Создание языка программирования с использованием LLVM. Часть 6: Расширение языка: Операторы, определяемые пользователем |

Часть 1: Введение и лексический анализ

Часть 2: Реализация парсера и AST

Часть 3: Генерация кода LLVM IR

Часть 4: Добавление JIT и поддержки оптимизатора

Часть 5: Расширение языка: Поток управления

Часть 6: Расширение языка: Операторы, определяемые пользователем

Часть 7: Расширение языка: Изменяемые переменные

Часть 8: Компиляция в объектный код

Часть 9: Добавляем отладочную информацию

Часть 10: Заключение и другие вкусности LLVM

Часть 6: Расширение языка: Операторы, определяемые пользователем

6.1. Введение

Добро пожаловать в главу 6 руководства “Создание языка программирования с использованием LLVM”. К данному моменту у нас есть полнофункциональный язык, хотя и минимальный, но, тем не менее, полезный. Но по-прежнему осталась одна проблема. В нашем языке мало полезных операторов (нет, например, деления, логического отрицания, и даже сравнений, за исключением оператора сравнения «меньше»).

Читать дальше ->

|

Метки: author 32bit_me программирование компиляторы open source c++ llvm компилятор llvm ir |

[Перевод] Создание языка программирования с использованием LLVM. Часть 6: Расширение языка: Операторы, определяемые пользователем |

Часть 1: Введение и лексический анализ

Часть 2: Реализация парсера и AST

Часть 3: Генерация кода LLVM IR

Часть 4: Добавление JIT и поддержки оптимизатора

Часть 5: Расширение языка: Поток управления

Часть 6: Расширение языка: Операторы, определяемые пользователем

Часть 7: Расширение языка: Изменяемые переменные

Часть 8: Компиляция в объектный код

Часть 9: Добавляем отладочную информацию

Часть 10: Заключение и другие вкусности LLVM

Часть 6: Расширение языка: Операторы, определяемые пользователем

6.1. Введение

Добро пожаловать в главу 6 руководства “Создание языка программирования с использованием LLVM”. К данному моменту у нас есть полнофункциональный язык, хотя и минимальный, но, тем не менее, полезный. Но по-прежнему осталась одна проблема. В нашем языке мало полезных операторов (нет, например, деления, логического отрицания, и даже сравнений, за исключением оператора сравнения «меньше»).

Читать дальше ->

|

Метки: author 32bit_me программирование компиляторы open source c++ llvm компилятор llvm ir |

Нейроаутентификация: введение в биометрическую аутентификацию |

Привет, хабр. Решил написать о применении нейронных сетей в совсем не традиционной для них сфере: аутентификация. Это лежит вне задач машинного обучения, и то от чего в ML пытаются избавиться — тут поощряется.

Минимум теории — максимум практики.

Заинтересовался? Тогда добро пожаловать под кат.

Читать дальше ->

|

Метки: author SolidMinus машинное обучение информационная безопасность алгоритмы python deep learning искусственный интеллект аутентификация защита информации |