Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности за 2019 год |

3 февраля 2020 года

Главное

В 2019 году одними из самых распространенных угроз стали троянцы и вредоносные скрипты, предназначенные для незаметной добычи криптовалют. Кроме того, серьезную опасность представляли троянцы, похищавшие пароли и другую конфиденциальную информацию. На протяжении всего года пользователей атаковали банковские троянцы, в том числе Win32.Bolik.2. Вирусные аналитики «Доктор Веб» зафиксировали его распространение в начале весны, а также летом. Эта вредоносная программа обладает свойствами полиморфного файлового вируса и способна заражать другие приложения. Win32.Bolik.2 выполнял веб-инжекты, перехватывал сетевой трафик и нажатия на клавиатуре, а также крал информацию из систем «банк-клиент».

Также весной наши специалисты обнаружили несколько уязвимостей в Steam-клиенте популярной игры Counter Strike 1.6, которые эксплуатировал троянец Belonard. Он объединял зараженные компьютеры в ботнет и превращал их в прокси-серверы.

В почтовом трафике преобладали угрозы, которые загружали на атакуемые компьютеры других троянцев и выполняли произвольный код. Кроме того, в сообщениях электронной почты злоумышленники распространяли майнеров, шпионов и банковских троянцев.

Несмотря на то, что большая часть выявленных вредоносных программ предназначалась для пользователей ОС Windows, владельцы компьютеров под управлением macOS также были в зоне риска. Одной из угроз для них стал бэкдор Mac.BackDoor.Siggen.20, с помощью которого злоумышленники могли загружать и выполнять на зараженных устройствах произвольный код.

Пользователям мобильных устройств на базе ОС Android угрожали рекламные троянцы, шпионское ПО, банкеры и всевозможные загрузчики, которые скачивали другие вредоносные приложения и выполняли произвольный код.

Главные тенденции года

- Распространение троянцев-майнеров для тайной добычи криптовалют

- Повышение активности шифровальщиков

- Появление новых угроз для macOS

- Активное распространение вредоносных программ Для ОС Android в каталоге Google Play

Наиболее интересные события 2019 года

В январе аналитики «Доктор Веб» обнаружили троянца в программе для отслеживания курса криптовалют. Вредоносная программа распространялась вместе с утилитой и устанавливала на зараженные устройства других троянцев. Используя эти программы, хакеры получали возможность красть личные данные пользователей, в том числе пароли от кошельков криптовалют.

В марте аналитики «Доктор Веб» опубликовали подробное исследование троянца Belonard, использующего уязвимости нулевого дня в Steam-клиенте игры Counter-Strike 1.6. Попав на компьютер жертвы, троянец менял файлы клиента и создавал игровые прокси-серверы для заражения других пользователей. Количество вредоносных серверов CS 1.6, созданных Belonard, достигло 39% от числа всех официальных серверов, зарегистрированных в Steam. Теперь все модули Тrojan.Belonard успешно определяются антивирусом Dr.Web и не угрожают нашим пользователям.

В мае специалисты «Доктор Веб» сообщили о новой угрозе для операционной системы macOS – Mac.BackDoor.Siggen.20. Это ПО позволяет загружать и исполнять на устройстве пользователя любой код на языке Python. Сайты, распространяющие это вредоносное ПО, также заражают компьютеры под управлением ОС Windows шпионским троянцем BackDoor.Wirenet.517 (NetWire). Последний является давно известным RAT-троянцем, с помощью которого хакеры могут удаленно управлять компьютером жертвы, включая использование камеры и микрофона на устройстве. Кроме того, распространяемый RAT-троянец имеет действительную цифровую подпись.

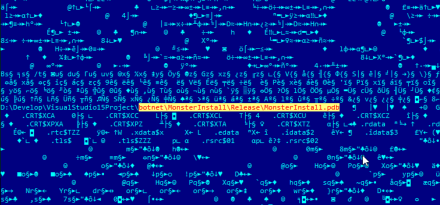

В июне в вирусной лаборатории «Доктор Веб» был изучен образец редкого Node.js-троянца — Trojan.MonsterInstall. Запустившись на устройстве жертвы, он загружает и устанавливает необходимые для своей работы модули, собирает информацию о системе и отправляет ее на сервер разработчика. После получения ответа от сервера он устанавливается в автозагрузку и начинает добычу (майнинг) криптовалюты TurtleCoin. Разработчики этого вредоносного ПО используют для распространения собственные ресурсы с читами к популярным играм, а также заражают файлы на других подобных сайтах.

Вирусная обстановка

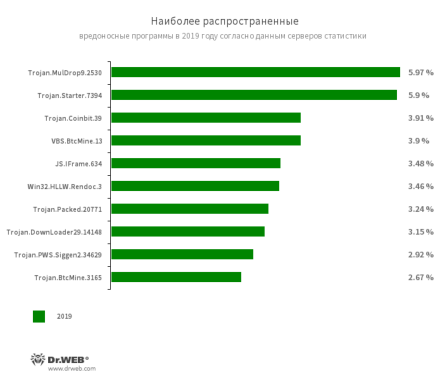

По данным серверов статистики «Доктор Веб», в 2019 году на компьютерах чаще всего обнаруживались троянцы и скрипты, выполняющие майнинг криптовалют на устройствах без ведома пользователей. Кроме того, активными были троянцы, которые устанавливали различное вредоносное ПО.

- Trojan.MulDrop9.2530

- Троянец-дроппер, распространяющий и устанавливающий вредоносное ПО.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.Coinbit.39

- Trojan.BtcMine.3165

- Троянцы, занимающиеся незаметной добычей (майнингом) криптовалют с использованием вычислительных ресурсов зараженных устройств.

- VBS.BtcMine.13

- Вредоносный сценарий на языке VBS, выполняющий скрытую добычу (майнинг) криптовалют.

- JS.IFrame.634

- Скрипт, который злоумышленники внедряют в html-страницы. При открытии таких страниц скрипт выполняет перенаправление на различные вредоносные и нежелательные сайты.

- Win32.HLLW.Rendoc.3

- Сетевой червь, распространяющийся в том числе через съемные носители информации.

- Trojan.Packed.20771

- Семейство вредоносных приложений, защищенных программным упаковщиком.

- Trojan.DownLoader29.14148

- Троянец, предназначенный для загрузки другого вредоносного ПО.

- Trojan.PWS.Siggen2.34629

- Представитель семейства троянцев, похищающих пароли.

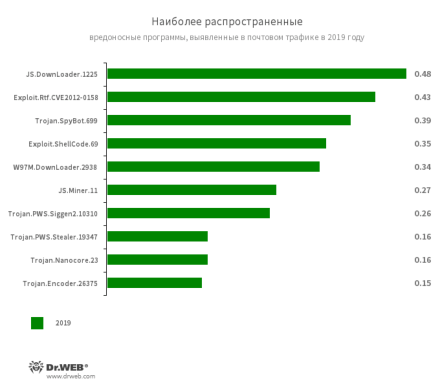

В почтовом трафике преобладали троянцы, загружавшие и устанавливавшие на атакуемые устройства другое вредоносное ПО. Кроме того, по каналам электронной почты злоумышленники распространяли программы-вымогатели, майнеры, банковских троянцев и шпионов, похищавших конфиденциальные данные.

- JS.DownLoader.1225

- Представитель семейства вредоносных сценариев, написанных на языке JavaScript. Они загружают и устанавливают на компьютер другие вредоносные программы.

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- Trojan.SpyBot.699

- Многомодульный банковский троянец. Он позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и выполнять поступающие от них команды. Троянец предназначен для хищения средств с банковских счетов.

- Exploit.ShellCode.69

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- JS.Miner.11

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- Trojan.PWS.Siggen2.10310

- Trojan.PWS.Stealer.19347

- Представители семейств троянцев, похищающих логины и пароли.

- Trojan.Nanocore.23

- Троянец, с помощью которого злоумышленники подключаются к зараженным компьютерам и управляют ими.

- Trojan.Encoder.26375

- Вредоносная программа, которая шифрует файлы и требует выкуп за их расшифровку.

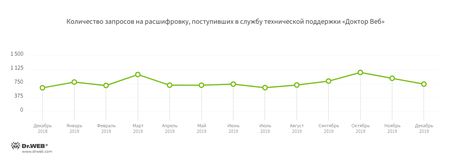

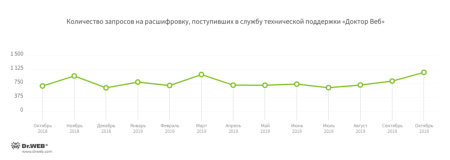

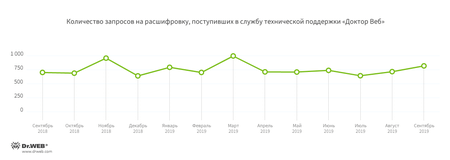

Троянцы-шифровальщики

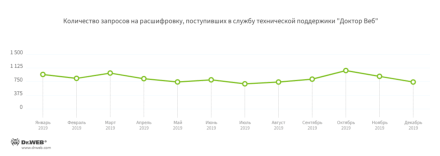

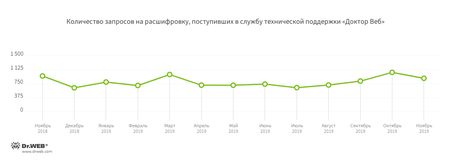

По сравнению с 2018 годом, за последние 12 месяцев число обращений в службу технической поддержки компании «Доктор Веб» от пользователей, файлы которых оказались зашифрованы троянцами-энкодерами, выросло на 19,52%. Динамика регистрации таких запросов в 2019 году показана на графике:

Наиболее распространенные шифровальщики в 2019 году:

- Trojan.Encoder.858 — 20.18% обращений;

- Trojan.Encoder.18000 — 5.70% обращений;

- Trojan.Encoder.11464 — 5.59% обращений;

- Trojan.Encoder.26996 — 5.15% обращений;

- Trojan.Encoder.567 — 4.20% обращений.

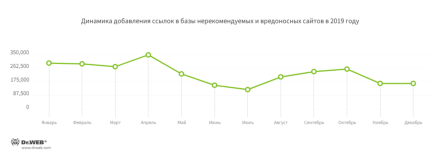

Опасные и нерекомендуемые сайты

Базы Родительского (Офисного) контроля и веб-антивируса SpIDer Gate регулярно пополняются новыми адресами нерекомендуемых и потенциально опасных сайтов. Среди них — мошеннические и фишигновые ресурсы, а также страницы, с которых распространяется вредоносное ПО. Наибольшее число таких ресурсов было зафиксировано в первом квартале, а наименьшее — в третьем. Динамика пополнения баз нерекомендуемых и опасных сайтов в прошлом году показана на диаграмме ниже.

Сетевое мошенничество

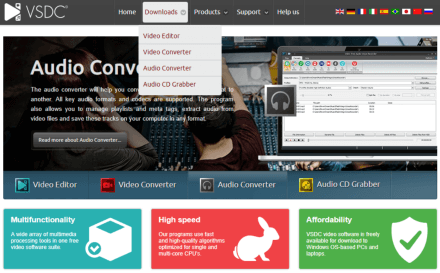

В апреле специалисты компании «Доктор Веб» предупредили пользователей о компрометации официального сайта популярного ПО для обработки видео и звука. Хакеры заменили ссылку на скачивание, и вместе с редактором пользователи загружали опасного банковского троянца Win32.Bolik.2. Он предназначен для выполнения веб-инжектов, перехвата трафика, кейлоггинга (регистрации нажатий на клавиатуре) и похищения информации из систем «банк-клиент» различных кредитных организаций.

Позднее хакеры заменили Win32.Bolik.2 на другое вредоносное ПО – один из вариантов шпиона Trojan.PWS.Stealer (KPOT Stealer). Этот троянец крадет информацию из браузеров, аккаунта Microsoft, различных мессенджеров и других программ.

В августе специалисты вирусной лаборатории «Доктор Веб» обнаружили, что в середине лета злоумышленники несколько изменили тактику и для распространения Win32.Bolik.2 начали использовать копии сайтов популярных сервисов. Один из таких ресурсов копировал известный VPN-сервис, а другие были замаскированы под сайты корпоративных офисных программ.

Для мобильных устройств

Пользователям мобильных устройств прошедший год запомнился, прежде всего, активностью троянцев и нежелательных программ, основной задачей которых был показ рекламы. В их числе – многочисленные троянцы семейства Android.HiddenAds.

Например, только в феврале вирусные аналитики «Доктор Веб» обнаружили в Google Play около 40 различных модификаций этих вредоносных приложений, которые установили более 10 000 000 пользователей. А в течение всего года наши специалисты выявили сотни таких троянцев. В общей сложности на их долю пришлось 22,27% всех угроз, детектируемых на Android-устройствах.

Злоумышленники распространяют их под видом полезных программ и даже рекламируют через социальные сети и популярные онлайн-сервисы с многомиллионными аудиториями (например, Instagram и YouTube). Пользователи полагают, что устанавливают безобидные приложения, поэтому троянцы легко проникают на множество устройств.

После установки и запуска троянцы Android.HiddenAds скрывают свои значки из списка программ на главном экране и начинают показывать надоедливую рекламу — баннеры, окна с анимацией и видеороликами. Такая реклама перекрывает окна других приложений и интерфейс операционной системы, мешая нормальной работе с Android-устройствами.

Уже весной наши вирусные аналитики обнаружили троянца Android.InfectionAds.1, эксплуатировавшего критические уязвимости ОС Android. Он заражал другие программы и мог устанавливать приложения без разрешения пользователей. Основной функцией Android.InfectionAds.1 был показ рекламы и подмена рекламных идентификаторов в заражаемых приложениях, в результате чего доход от рекламы поступал вирусописателям, а не разработчикам затронутых программ.

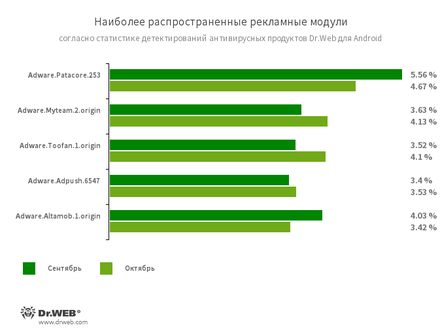

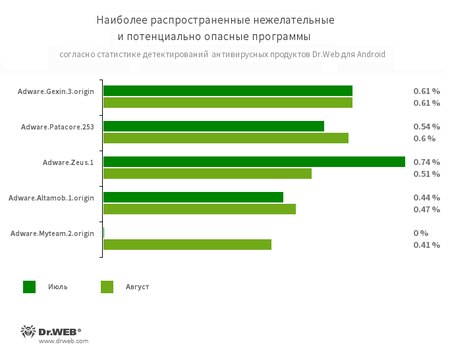

Кроме того, заработок от показа рекламы получали и создатели нежелательных рекламных модулей (Adware), которые многие разработчики сознательно, а иногда и по незнанию встраивают в приложения для их монетизации. Среди угроз, обнаруженных на Android-устройствах, доля таких модулей составила 14,49%.

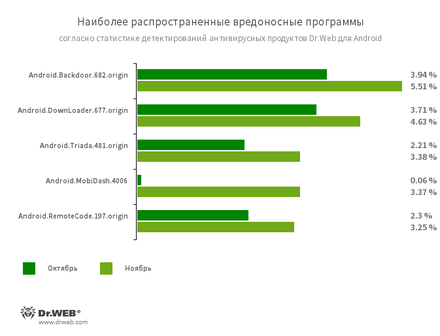

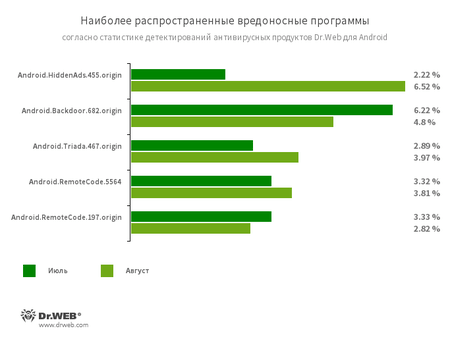

Как и в прошлые годы, опасность для пользователей представляли различные троянцы-загрузчики и вредоносные программы, которые скачивают других троянцев и приложения, а также способны выполнять произвольный код. К таким угрозам относятся, например, представители семейств Android.DownLoader, Android.Triada и Android.RemoteCode. В 2019 году эти троянцы были одними из самых распространенных угроз, обнаруживаемых на Android-устройствах.

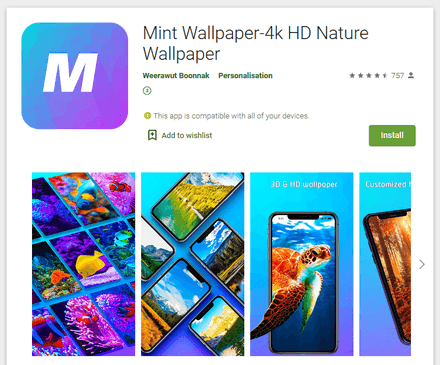

В течение года было выявлено множество новых троянцев-кликеров, которые выполняют автоматические переходы по ссылкам, загружают веб-страницы с рекламой и подписывают пользователей на платные мобильные услуги. Среди таких вредоносных программ, найденных нашими специалистами, были Android.Click.312.origin, Android.Click.322.origin, Android.Click.323.origin и Android.Click.324.origin. Эти и другие подобные троянцы распространяются под видом безобидных и полезных приложений — фоторедакторов, сборников обоев рабочего стола игр и т. п.

В 2019 году серьезную опасность для владельцев Android-устройств вновь представляли банковские троянцы, которые атаковали пользователей по всему миру. Например, в августе и октябре вирусные аналитики «Доктор Веб» обнаружили очередные модификации опасного троянца Android.BankBot.495.origin, нацеленного на клиентов бразильских кредитных организаций. Это вредоносное приложение использует специальные возможности ОС Android (Accessibility Service), предназначенные для людей с ограниченными возможностями. С помощью этих функций банкер похищает конфиденциальные данные, после чего злоумышленники получают доступ к счетам жертв.

Кроме того, продолжились атаки троянца Flexnet, который относится к семейству Android.ZBot. По современным меркам эта вредоносная программа имеет скромный набор функций, которых, однако, хватает для успешной кражи денег со счетов пользователей. С помощью этого банкера киберпреступники переводят деньги жертв на свои карты, счета мобильных телефонов и оплачивают различные услуги.

Прошедший год показал, что актуальной остается проблема кибершпионажа и утечек секретных данных. В июне наши специалисты выявили в Google Play опасного бэкдора Android.Backdoor.736.origin, известного также как PWNDROID1. А уже позднее, в ноябре, была найдена его новая модификация. Этот троянец позволял злоумышленникам дистанционно управлять зараженными Android-устройствами и выполнять на них различные действия — перехватывать СМС-сообщения, следить за телефонными звонками и местоположением устройств, выполнять прослушивание окружения, передавать файлы пользователей на сервер и даже загружать и устанавливать другие программы.

Кроме того, в 2019 году было выявлено новое ПО для наблюдения за пользователями. Такие приложения часто позиционируются как средства обеспечения безопасности детей и других членов семьи, контроля работников и т. п. Они не являются вредоносными, но могут быть использованы в незаконных целях.

Также пользователям устройств под управлением ОС Android стоило опасаться мошенников. Например, вновь получили распространение троянские программы семейства Android.FakeApp, загружавшие веб-сайты с поддельными опросами. За участие в них потенциальным жертвам предлагалось денежное вознаграждение. Чтобы получить его, пользователи якобы должны были оплатить комиссию или подтвердить свою личность, переведя на счет мошенников определенную сумму. Однако в итоге никакого вознаграждения жертвы не получали и теряли деньги.

Перспективы и вероятные тенденции

В конце 2018 года пользователи сталкивались с множеством информационных угроз, и одним из основных рисков для них были потеря денег и кибершпионаж. По нашему прогнозу, эта тенденция должна была сохраниться и в 2019 году, что оказалось верным.

В наступившем году киберпреступники продолжат использовать вредоносные приложения для своего незаконного обогащения. В связи с этим стоит ожидать роста активности троянцев-майнеров, банковских и рекламных троянцев, а также шпионского ПО, которое будет собирать ценные сведения о пользователях. Кроме того, вероятно появление новых мошеннических схем, а также фишинг-кампаний и спам-рассылок.

При этом под прицелом вновь окажутся не только пользователи Windows: владельцы устройств под управлением macOS, Android, Linux и других платформ останутся под пристальным вниманием вирусописателей и сетевых мошенников. Эволюция вредоносных программ и изобретательность киберпреступников не стоят на месте, поэтому пользователям необходимо соблюдать правила информационной безопасности и применять надежные антивирусные средства.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/6fanDGDjDpk/

|

|

Показываем невидимое: «Доктор Веб» подготовил ролик о банкерах для Android |

31 января 2020 года

С ростом популярности мобильных приложений «банк-клиент» банковские вовсе не собираются уходить со сцены. Наоборот: они постоянно развиваются, учатся более изощренным способам обмана и умеют красть деньги еще до того, как пользователь заподозрит неладное.

Впрочем, Dr.Web Security Space для Android вовсе не считает эти вредоносные программы невидимыми – и успешно справляется с ними. Если вы – активный пользователь интернет-банкинга, то вашему «андроиду» просто необходим надежный напарник – Dr.Web.

Смотреть видео#android #банкеры

http://feedproxy.google.com/~r/drweb/viruses/~3/6Ms5pJ4CsPo/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в декабре 2019 года |

29 января 2020 года

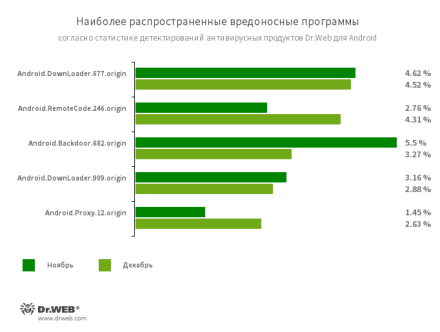

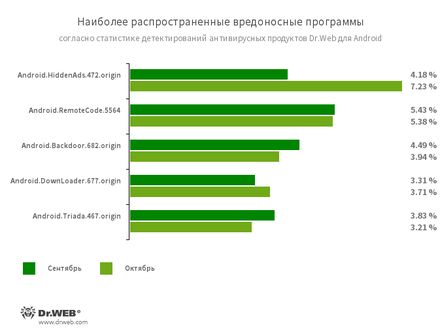

В декабре лидерами по числу детектирований на Android-устройствах стали троянцы-загрузчики и вредоносные программы, скачивающие и выполняющие произвольный код. Среди них были троянцы семейства Android.RemoteCode и Android.DownLoader. По сравнению с ноябрем активность первых выросла на 28%, а вторых — снизилась почти на 17%. Кроме того, специалисты компании «Доктор Веб» вновь обнаружили в каталоге Google Play троянцев семейства Android.Joker, которые подписывали пользователей на дорогостоящие сервисы и тоже могли выполнять код по команде злоумышленников.

ГЛАВНАЯ ТЕНДЕНЦИЯ ДЕКАБРЯ

- Появление новых вредоносных программ в Google Play

Мобильная угроза месяца

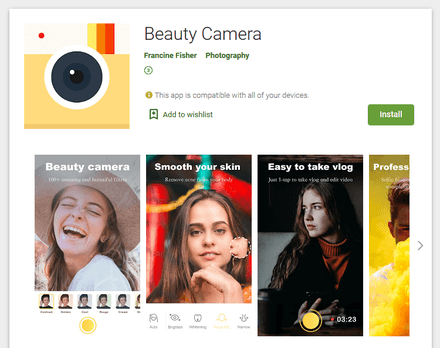

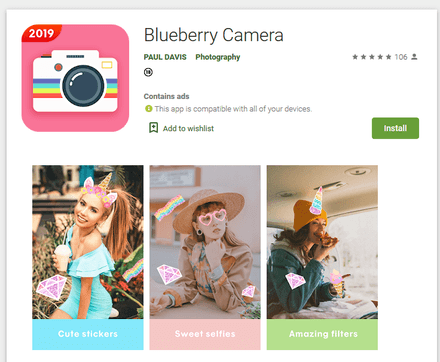

В заключительном месяце 2019 года специалисты «Доктор Веб» обнаружили в каталоге Google Play новых троянцев семейства Android.Joker, которые подписывают пользователей на дорогостоящие сервисы. Кроме того, эти троянцы могут загружать и исполнять произвольный код и скачивать дополнительные вредоносные модули. Как и прежде, авторы вредоносных приложений выдавали их за безобидные программы — ПО для фотосъемки, редакторы изображений, мессенджеры, полезные утилиты и т. п.

По данным антивирусных продуктов Dr.Web для Android

- Android.DownLoader.677.origin

- Android.DownLoader.909.origin

- Троянцы, загружающие другие вредоносные программы и ненужное ПО.

- Android.RemoteCode.246.origin

- Вредоносное приложение, которое загружает и выполняет произвольный код.

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.Triada.481.origin

- Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

- Android.Proxy.12.origin

- Вредоносная программа, которая перенаправляет трафик злоумышленников через зараженные Android-устройства.

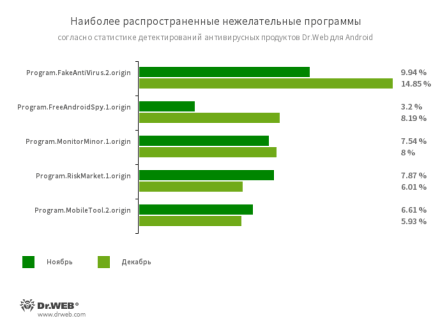

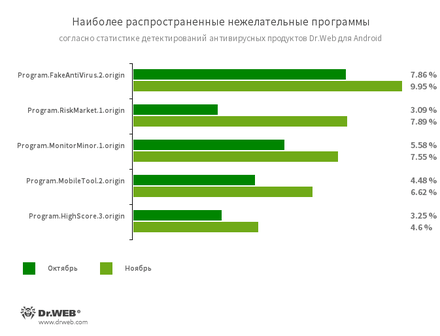

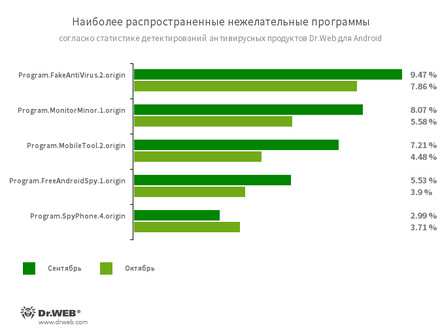

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО.

- Program.FreeAndroidSpy.1.origin

- Program.MonitorMinor.1.origin

- Program.MobileTool.2.origin

- Программы, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

- Program.RiskMarket.1.origin

- Магазин приложений, который содержит троянские программы и рекомендует пользователям их установку.

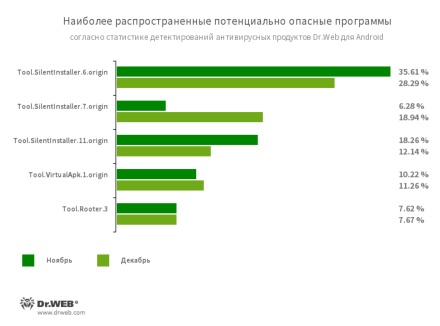

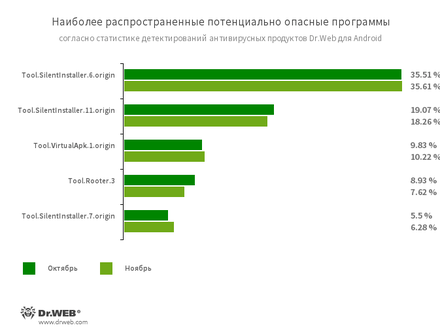

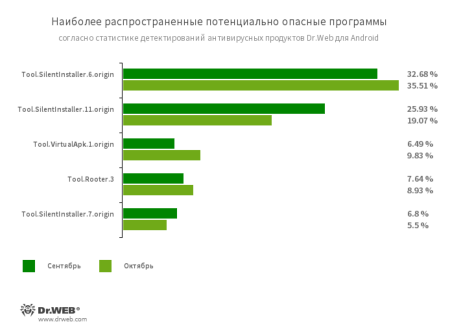

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки.

- Tool.Rooter.3

- Утилита для получения root-полномочий на Android-устройствах. Может использоваться злоумышленниками и вредоносными программами.

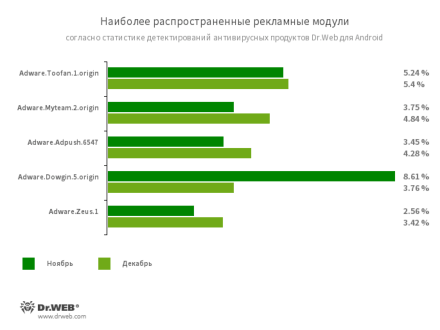

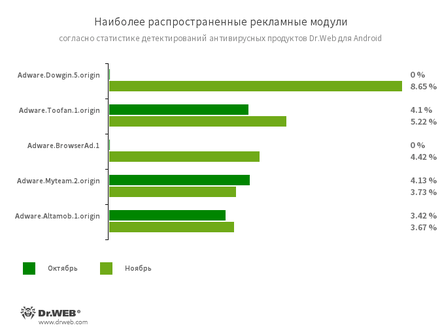

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Toofan.1.origin

- Adware.Myteam.2.origin

- Adware.Adpush.6547

- Adware.Dowgin.5.origin

- Adware.Zeus.1

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/82w88YWGamg/

|

|

«Доктор Веб»: обзор вирусной активности в декабре 2019 года |

29 января 2020 года

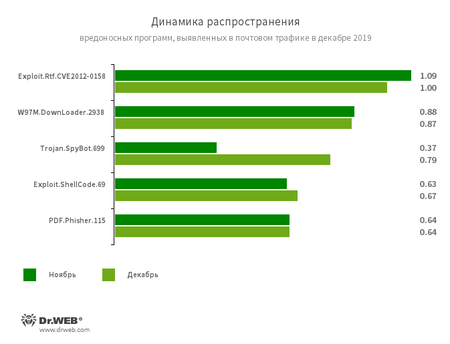

В декабре статистика серверов Dr.Web зафиксировала повышение роста общего числа обнаруженных угроз на 83.26% по сравнению с ноябрем. При этом количество уникальных угроз незначительно снизилось — на 0.75%. Рекламные программы и установщики по-прежнему лидируют по общему количеству обнаруженных угроз. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office.

Незначительно снизилось число обращений пользователей за расшифровкой файлов, пострадавших от шифровальщиков. При этом самым активным энкодером остается Trojan.Encoder.26996 — на его долю пришлось 22.62% всех инцидентов.

Главные тенденции декабря

- Повышение активности распространения вредоносного ПО

- Рекламные троянцы и рекламное ПО остаются одними из самых активных угроз

- Снижение активности шифровальщиков

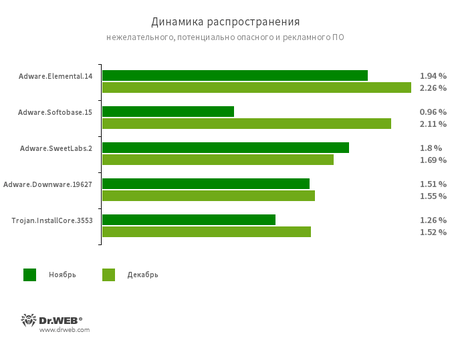

По данным серверов статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Elemental.14

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.SweetLabs.2

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19627

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Trojan.InstallCore.3553

- Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

Статистика вредоносных программ в почтовом трафике

- Exploit.CVE-2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.SpyBot.699

- Троянец-шпион, способный перехватывать вводимые на клавиатуре символы (кейлоггер).

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- PDF.Phisher.115

- PDF-документ, использующийся в фишинговой рассылке.

Шифровальщики

В декабре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.26996 — 22.62%

- Trojan.Encoder.567 — 8.75%

- Trojan.Encoder.25574 — 6.08%

- Trojan.Encoder.858 — 3.99%

- Trojan.Encoder.28004 — 3.80%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение декабря 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 162 535 интернет-адресов.

| Ноябрь 2019 | Декабрь 2019 | Динамика |

|---|---|---|

| + 162 581 | + 162 535 | - 0.03% |

Вредоносное и нежелательное ПО для мобильных устройств

В декабре злоумышленники продолжили распространять в Google Play новые модификации вредоносных программ семейства Android.Joker. Эти троянцы подписывают пользователей на платные сервисы и по команде сервера загружают и выполняют произвольный код. Кроме того, активными были и другие вредоносные приложения, основная задача которых — скачивание и запуск троянских модулей.

Наиболее заметным событием, связанным с «мобильной» безопасностью в декабре, стало обнаружение новых вредоносных программ в Google Play.

Более подробно о вирусной обстановке для мобильных устройств в декабре читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/0z5Czkt7qhw/

|

|

Вирусные аналитики «Доктор Веб» предупреждают, что четверть пользователей Android-устройств находится в зоне риска |

20 января 2020 года

Обращаем внимание, что устройства, которые будут всегда подвержены уязвимостям, для вирусописателей представляют особый интерес. Начиная с самых ранних версий, главная функция троянца Android.Xiny — установка на устройство произвольных приложений без разрешения пользователя. Таким образом злоумышленники могут зарабатывать, участвуя в партнёрских программах, которые платят за установку.

Вирусописатели активно распространяют подобных троянцев через различные сайты – сборники ПО для мобильных устройств и даже через официальные каталоги приложений, такие как Google Play, о чем компания «Доктор Веб» периодически предупреждает своих пользователей.

Попадая на Android-смартфоны и планшеты, троянцы этого семейства пытаются получить root-доступ, чтобы незаметно загружать и устанавливать различное ПО. Кроме того, они могут показывать надоедливую рекламу. Одной из особенностей этих вредоносных приложений является впервые использованный механизм защиты от удаления.

Пользователи нашего антивируса защищены от модификаций этого троянца. При установленном Dr.Web троянец будет успешно обнаружен и не запустится. Если устройство было заражено им изначально, рекомендуем использовать официальный образ операционной системы для его перепрошивки. Однако не забывайте, что при этом удалятся все пользовательские файлы и программы, поэтому заранее позаботьтесь о создании резервных копий.

#android #троянцы

http://feedproxy.google.com/~r/drweb/viruses/~3/g5wTW_MQtDg/

|

|

Google: Play или Stop – новое видео для владельцев Android-гаджетов |

17 января 2020 года

По распространенному убеждению, присутствие приложения на витрине Google Play – уже само по себе гарантия того, что скачивать его отсюда абсолютно безопасно. Однако специфика маркета, а также операционной системы Android такова, что у злоумышленников остается ряд «лазеек» для того, чтобы распространять вредоносные программы даже через официальный магазин приложений.

Конечно, Google борется с этим явлением всеми силами, однако зачастую киберпреступники оказываются на шаг впереди. Наше видео наглядно показывает, почему так происходит и как обезопасить себя и свой гаджет от злоумышленников.

#android #google

http://feedproxy.google.com/~r/drweb/viruses/~3/oajJUuuh-B4/

|

|

Не ленитесь – защищайтесь с Dr.Web! |

16 января 2020 года

Бывает так, что операционную систему на компьютере или ноутбуке требуется переустановить. Для профессионала этот процесс не вызывает затруднений, опыт и знания позволяют избежать ошибок, и, следовательно, потерь. А вот менее искушенным пользователям мы не устаем напоминать, что антивирус должен быть первой программой, установленной на «чистую» ОС – иначе чистой она будет оставаться недолго.

Вот что произошло с пользователем, который, по собственному утверждению, «поленился поставить Dr.Web».

Не забывайте, что установка антивируса – это ключ к долгой жизни вашего устройства, будь то ПК, ноутбук или смартфон. А значит – и ключ к долгой жизни ценных для вас данных. Поэтому заблаговременно приобретайте Dr.Web Security Space или подписывайтесь на Dr.Web Премиум.

http://feedproxy.google.com/~r/drweb/viruses/~3/5bvTzrdg3FU/

|

|

Шпион, выйди вон: на Google Play обнаружена новая версия известного бэкдора |

18 декабря 2019 года

Речь о троянце Android.Backdoor.735.origin, который по команде киберпреступников может скачивать и запускать исполняемые файлы, устанавливать программы, отправлять на сервер файлы с устройства, данные из СМС, информацию о звонках, местоположении и т. п. – иными словами, шпионить.

Наши специалисты связались с Google Play, вредоносная программа удалена из «маркета». Однако важно понимать, что новые версии этой и подобных вредоносных программ появляются регулярно, но Dr.Web для Android способен гарантировать безопасность от них.

Подробнее о шпионе и других актуальных вредоносных программах для Android читайте в нашем обзоре вирусной активности для мобильных устройств за ноябрь.

#android #шпион

http://feedproxy.google.com/~r/drweb/viruses/~3/abnuidfVngQ/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в ноябре 2019 года |

11 декабря 2019 года

В прошедшем ноябре вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play очередные угрозы. Среди них были новые модификации троянцев семейства Android.Joker, подписывавшие пользователей на платные мобильные услуги. Киберпреступники вновь распространяли вредоносные программы семейства Android.HiddenAds, которые показывали надоедливую рекламу. Кроме того, была обнаружена новая версия бэкдора Android.Backdoor.735.origin, предназначенного для кибершпионажа.

ГЛАВНАЯ ТЕНДЕНЦИЯ НОЯБРЯ

- Появление вредоносных программ в Google Play

Мобильная угроза месяца

В ноябре специалисты «Доктор Веб» обнаружили в каталоге Google Play новую модификацию троянца Android.Backdoor.735.origin — компонента опасного бэкдора Android.Backdoor.736.origin, о котором наша компания сообщала в июле. Эта вредоносная программа, также известная как PWNDROID1, распространялась под видом утилиты для настройки и ускорения работы браузера.

Android.Backdoor.735.origin выполняет команды злоумышленников, позволяет управлять зараженными Android-устройствами, шпионит за их владельцами и способен загружать и запускать дополнительные вредоносные компоненты.

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.DownLoader.677.origin

- Загрузчик других вредоносных программ.

- Android.Triada.481.origin

- Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

- Android.MobiDash.4006

- Троянская программа, показывающая надоедливую рекламу.

- Android.RemoteCode.197.origin

- Вредоносное приложение, которое загружает и выполняет произвольный код.

- Program.FakeAntiVirus.2.origin

Детектирование рекламных приложений, которые имитируют работу антивирусного ПО. - Program.RiskMarket.1.origin

Магазин приложений, который содержит троянские программы и рекомендует пользователям их установку. - Program.HighScore.3.origin

Каталог приложений, в котором через дорогостоящие СМС предлагается оплатить установку доступных в Google Play бесплатных программ. - Program.MonitorMinor.1.origin

- Program.MobileTool.2.origin

Программы, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. - Tool.Rooter.3

Утилита, предназначенная для получения root-полномочий на Android-устройствах. Может использоваться злоумышленниками и вредоносными программами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Dowgin.5.origin

- Adware.Toofan.1.origin

- Adware.BrowserAd.1

- Adware.Myteam.2.origin

- Adware.Altamob.1.origin

Троянцы в Google Play

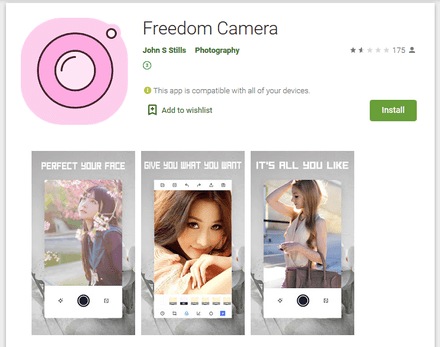

В течение месяца вирусные аналитики «Доктор Веб» обнаружили в Google Play несколько новых модификаций троянцев семейства Android.Joker. Они скрывались в безобидных, на первый взгляд, программах — полезных утилитах для настройки мобильных устройств, играх, мессенджерах, сборниках изображений для рабочего стола и приложениях-фотокамерах. Эти вредоносные программы подписывают жертв на платные мобильные услуги, загружают и запускают вредоносные модули и могут выполнять произвольный код.

Также были выявлены новые рекламные троянцы Android.HiddenAds. Злоумышленники распространяли их под видом игр, приложений-фотокамер, ПО для редактирования фотографий и других программ.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/PgZMhomWPVI/

|

|

«Доктор Веб»: обзор вирусной активности в ноябре 2019 года |

11 декабря 2019 года

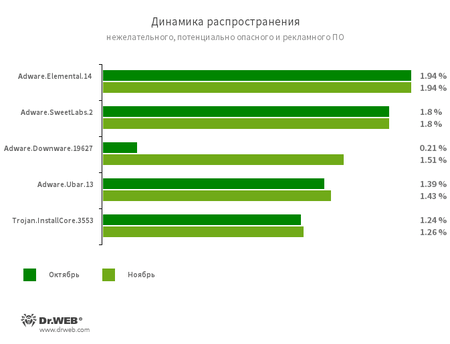

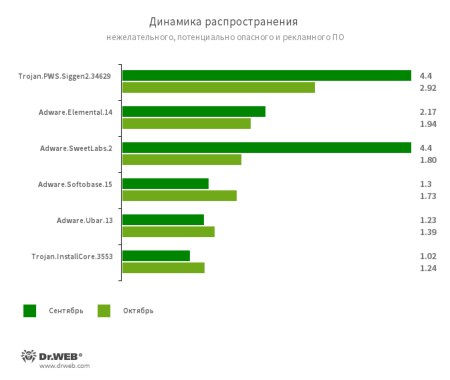

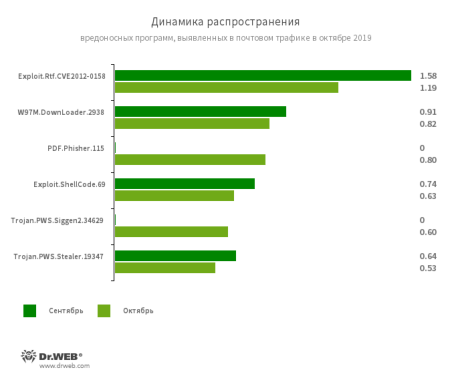

В ноябре статистика серверов «Доктор Веб» зафиксировала повышение общего числа обнаруженных угроз на 3.66% по сравнению с октябрем. При этом количество уникальных угроз возросло на 9.59%. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office, а также троянцы-загрузчики и стилеры. Большинство обнаруженных угроз приходится на долю рекламных программ. В течения месяца в каталоге Google Play были найдены новые вредоносные приложения для Android-устройств. Среди них — опасный бэкдор, рекламные троянцы и троянцы, которые подписывали жертв на платные услуги.

Главные тенденции ноября

- Рост активности распространения вредоносного ПО

- Снижение активности шифровальщиков

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Adware.Elemental.14

- Детектирование рекламных программ, которые путем подмены ссылок загружаются с файлообменных сервисов при попытке скачать с них те или иные файлы. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.SweetLabs.2

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19627

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий на устройство нежелательное ПО.

- Trojan.InstallCore.3553

- Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

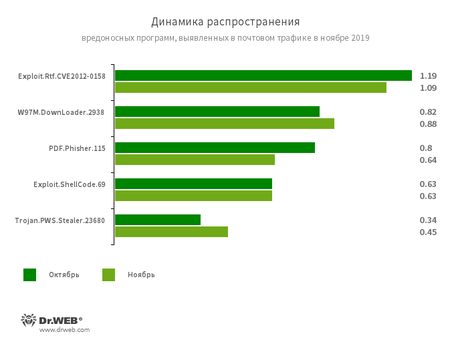

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- PDF.Phisher.115

- Pdf-документ, использующийся в фишинговой рассылке.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Trojan.PWS.Stealer.23680

- Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

Шифровальщики

В ноябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.26996 — 34.31%

- Trojan.Encoder.858 — 10.42%

- Trojan.Encoder.567 — 3.19%

- Trojan.Encoder.28004 — 3.06%

- Trojan.Encoder.10700 — 2.08%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение ноября 2019 года в базу нерекомендуемых и вредоносных сайтов был добавлен 162 581 интернет-адрес.

| Октябрь 2019 | Ноябрь 2019 | Динамика |

|---|---|---|

| + 254 849 | + 162 581 | - 36.2% |

Вредоносное и нежелательное ПО для мобильных устройств

В ноябре в каталоге Google Play были выявлены очередные вредоносные программы. Пользователям снова угрожали рекламные троянцы семейства Android.HiddenAds, которые показывают надоедливые баннеры и мешают нормальной работе с Android-устройствами. Кроме того, злоумышленники распространяли вредоносные приложения семейства Android.Joker. Эти троянцы шпионят за жертвами, подписывают их на платные услуги, а некоторые модификации могут выполнять произвольный код и запускать дополнительные вредоносные модули.

Также вирусные аналитики «Доктор Веб» обнаружили новую версию бэкдора Android.Backdoor.735.origin, который выполняет команды злоумышленников и предназначен для кибершпионажа.

Наиболее заметные события, связанные с «мобильной» безопасностью в ноябре:

- появление новых угроз в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в ноябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/fYwbxkIVZSg/

|

|

«Наживка»: Это «ж-ж-ж» неспроста |

28 ноября 2019 года

Вот такое письмо как-то раз с самого утра пришло автору этого выпуска:

Явной опасности такое письмо вроде бы не представляет.

Адрес отправителя совпадает с тем, что указан в служебных заголовках. Ни аттача, ни вредоносной ссылки... Не исключено, что какой-то спамер или злоумышленник просто проверяет, «жив» ли этот почтовый ящик.

Но если вы не видите угрозы, это не значит, что ее нет.

Существуют однопиксельные прозрачные картинки (мы уже писали об этом), которые спамеры вставляют в письма и с их помощью определяют, было ли открыто письмо.

Если письмо содержит такую точку, вы ее, скорее всего, не заметите и просигнализируете спамерам, что ваш адрес жив.

Чтобы письма спамеров не попадали на ваш ПК или мобильное устройство,

используйте Dr.Web Security Space.

Как раз сегодня началась «чернопятничная» акция с грандиозными скидками на Dr.Web — так почему не дать отпор спамерам прямо сейчас, да еще и за смешные деньги?

http://feedproxy.google.com/~r/drweb/viruses/~3/2Gyoi7tIgU0/

|

|

Так себе шутки: «Джокер» на Android-гаджетах |

27 ноября 2019 года

«Наживка» о Джокере

По статистике каждая пятая программа для ОС Android — с уязвимостью (или, иными словами, — с «дырой»), что позволяет злоумышленникам успешно внедрять мобильных троянцев на устройства и выполнять вредоносные действия. В октябре вирусные аналитики «Доктор Веб» обнаружили прыткого и наглого, словно Джокер, троянца, которого киберпреступники распространяли через Google Play.

Android.Joker прятался под масками мобильных игр и различных программ – например, сборников изображений, фоторедакторов, утилит и т. д. И делал это вот зачем: чтобы, оказавшись на гаджете, выполнять произвольный код и запускать вспомогательные модули для кражи данных из телефонной книги или перехвата СМС-сообщения. Также эти «шутники» подключают пользователей к премиум-услугам, загружая веб-страницы соответствующих сервисов и автоматически выполняя подписку. В общем, «шутки» так себе.

Что еще может натворить троянец

Android.Joker

Читайте в новом обзоре вирусной активности Dr.Web на

news.drweb.ru

Dr.Web с этим «Джокером», конечно же, знаком – вот почему пользователям наших продуктов (и подписчикам услуги «Антивирус Dr.Web») этот троянец никакой угрозы не несет

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

#фишинг #сообщество

http://feedproxy.google.com/~r/drweb/viruses/~3/M4pKZYbg92c/

|

|

Что почитать? Конечно же, «Наживку»! |

27 ноября 2019 года

«Наживка»: новая новостная рубрика от «Доктор Веб»

Новости в рубрике «Наживка» выходят раз или два в неделю – их можно почитать непосредственно на сайте (ссылка на ветку), либо же подписавшись на наши еженедельные дайджесты (для этого необходима регистрация на drweb.ru).

Если у вас есть поучительные истории о фишинге или социальной инженерии, делитесь ими с сообществом Dr.Web в комментариях к новостям «Наживки». Пусть на крючок никто не попадется!

«Наживка»: Так себе шутки: «Джокер» на Android-гаджетах

#фишинг #сообщество

http://feedproxy.google.com/~r/drweb/viruses/~3/nsUgBNQp-5c/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в октябре 2019 года |

13 ноября 2019 года

Второй осенний месяц этого года оказался неспокойным для владельцев Android-устройств. Вирусные аналитики «Доктор Веб» обнаружили в каталоге Google Play множество вредоносных программ – в частности, троянцев-кликеров Android.Click, которые подписывали пользователей на платные услуги. Среди найденных угроз также были вредоносные приложения семейства Android.Joker. Они тоже подписывали жертв на дорогостоящие сервисы и могли выполнять произвольный код. Кроме того, наши специалисты выявили других троянцев.

ГЛАВНАЯ ТЕНДЕНЦИЯ ОКТЯБРЯ

- Рост числа выявленных угроз в каталоге Google Play

Мобильная угроза месяца

В начале октября компания «Доктор Веб» проинформировала пользователей о нескольких троянцах-кликерах, добавленных в вирусную базу Dr.Web как Android.Click.322.origin, Android.Click.323.origin и Android.Click.324.origin. Эти вредоносные приложения незаметно загружали веб-сайты, где самостоятельно подписывали своих жертв на платные мобильные сервисы. Особенности троянцев:

- встроены в безобидные программы;

- защищены коммерческим упаковщиком;

- маскируются под известные SDK;

- атакуют пользователей определенных стран.

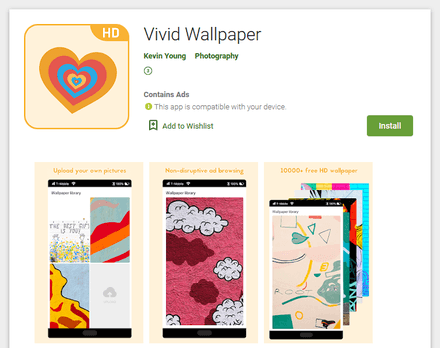

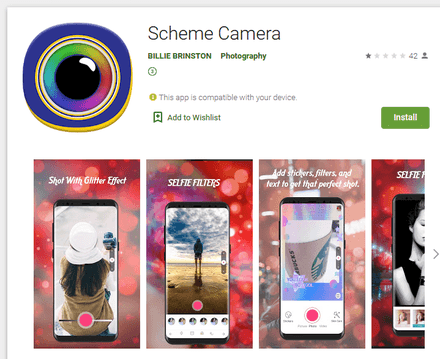

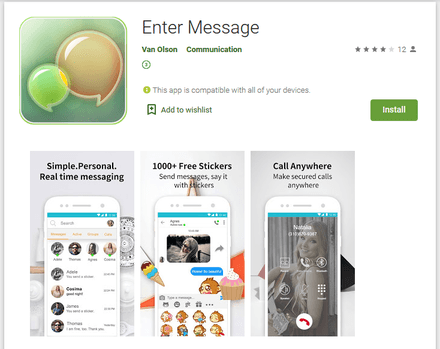

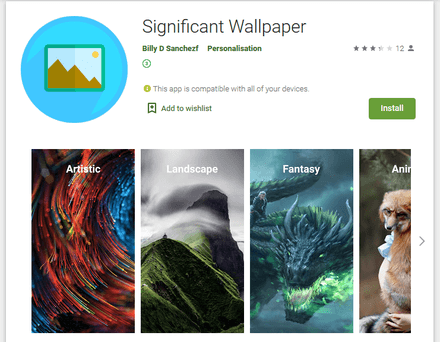

В течение всего месяца наши вирусные аналитики выявляли и другие модификации этих кликеров — например, Android.Click.791, Android.Click.800, Android.Click.802, Android.Click.808, Android.Click.839, Android.Click.841. Позднее были найдены похожие на них вредоносные приложения, которые получили имена Android.Click.329.origin, Android.Click.328.origin и Android.Click.844. Они тоже подписывали жертв на платные услуги, но их разработчиками могли быть другие вирусописатели. Все эти троянцы скрывались в безобидных, на первый взгляд, программах — фотокамерах, фоторедакторах и сборниках обоев для рабочего стола.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.472.origin

- Троянец, показывающий навязчивую рекламу.

- Android.RemoteCode.5564

- Вредоносное приложение, которое загружает и выполняет произвольный код.

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.DownLoader.677.origin

- Загрузчик других вредоносных программ.

- Android.Triada.465.origin

- Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

- Program.FakeAntiVirus.2.origin

Детектирование рекламных приложений, которые имитируют работу антивирусного ПО. - Program.MonitorMinor.1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

Программы, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. - Tool.Rooter.3

Утилита, предназначенная для получения root-полномочий на Android-устройствах. Может использоваться злоумышленниками и вредоносными программами.

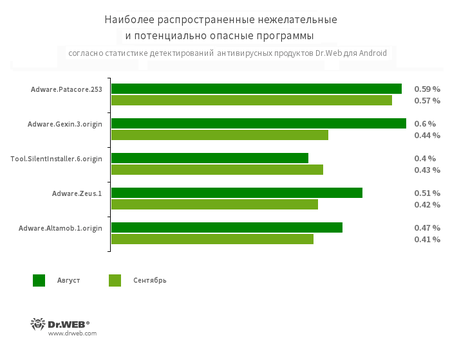

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Patacore.253

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Adpush.6547

- Adware.Altamob.1.origin

Троянцы в Google Play

Наряду с троянцами-кликерами вирусные аналитики компании «Доктор Веб» выявили в Google Play множество новых версий, а также модификаций уже известных вредоносных приложений семейства Android.Joker. Среди них — Android.Joker.6, Android.Joker.7, Android.Joker.8, Android.Joker.9, Android.Joker.12, Android.Joker.18 и Android.Joker.20.origin. Эти троянцы загружают и запускают дополнительные вредоносные модули, способны выполнять произвольный код и подписывают пользователей на дорогостоящие мобильные сервисы. Они распространяются под видом полезных и безобидных программ — сборников изображений для рабочего стола, фотокамер с художественными фильтрами, различных утилит, фоторедакторов, игр, интернет-мессенджеров и другого ПО.

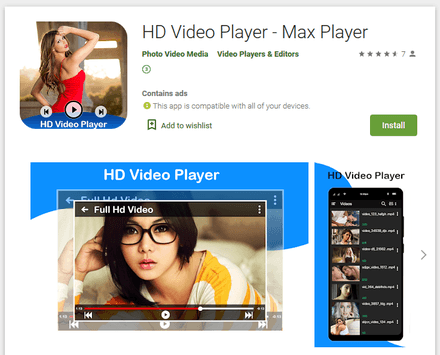

Кроме того, наши специалисты обнаружили очередного рекламного троянца из семейства Android.HiddenAds, который получил имя Android.HiddenAds.477.origin. Злоумышленники распространяли его под видом видеоплеера и приложения, предоставляющего информацию о телефонных вызовах. После запуска троянец скрывал свой значок в списке приложений главного экрана ОС Android и начинал показывать надоедливую рекламу.

Также в вирусную базу Dr.Web были добавлены записи для детектирования троянцев Android.SmsSpy.10437 и Android.SmsSpy.10447. Они скрывались в сборнике изображений и приложении-фотокамере. Обе вредоносные программы перехватывали содержимое входящих СМС-сообщений, при этом Android.SmsSpy.10437 мог выполнять загружаемый с управляющего сервера произвольный код.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/EzJR0qwFvoo/

|

|

«Доктор Веб»: обзор вирусной активности в октябре 2019 года |

13 ноября 2019 года

В октябре статистика серверов Dr.Web зафиксировала повышение роста общего числа обнаруженных угроз по сравнению с сентябрем. При этом количество уникальных угроз уменьшилось на 6.86%. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office, а также фишинговые рассылки. В статистике по вредоносному и нежелательному ПО лидирует троянец, предназначенный для кражи паролей, но большая часть обнаруженных угроз все еще приходится на долю рекламных программ.

Главные тенденции октября

- Снижение активности распространения уникального вредоносного ПО

- Повышение активности шифровальщиков

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Trojan.PWS.Siggen2.34629

- Троянец, предназначенный для кражи паролей.

- Adware.Elemental.14

- Детектирование рекламных программ, которые путем подмены ссылок загружаются при попытке скачать те или иные файлы с файлообменных сервисов. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.SweetLabs.2

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий на устройство нежелательное ПО.

- Trojan.InstallCore.3553

- Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- PDF.Phisher.115

- Pdf-документ, использующийся в фишинговой рассылке.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Trojan.PWS.Siggen2.34629

- Троянец, предназначенный для кражи паролей.

- Trojan.PWS.Stealer.19347

- Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

Шифровальщики

В октябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.858 — 16.34%

- Trojan.Encoder.10700 — 6.27%

- Trojan.Encoder.29750 — 2.81%

- Trojan.Encoder.11539 — 2.64%

- Trojan.Encoder.25574 — 2.64%

- ACCDFISA v2 — 2.48%

- Trojan.Encoder.11464 — 2.15%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение октября 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 254 849 интернет-адресов.

| Сентябрь 2019 | Октябрь 2019 | Динамика |

|---|---|---|

| + 238 637 | + 254 849 | + 6.79% |

Вредоносное и нежелательное ПО для мобильных устройств

В прошедшем месяце вирусные аналитики компании «Доктор Веб» выявили большое число угроз в каталоге Google Play. Среди них были троянцы-кликеры из семейства Android.Click — они подписывали пользователей на платные услуги. Кроме того, злоумышленники распространяли рекламных троянцев Android.HiddenAds и вредоносные программы Android.SmsSpy, которые перехватывали входящие СМС-сообщения. В течение октября наши специалисты обнаружили новые модификации троянцев семейства Android.Joker. По команде злоумышленников они могли выполнять произвольный код, запускать дополнительные вредоносные модули и автоматически подписывали жертв на дорогостоящие мобильные сервисы.

Наиболее заметное событие, связанное с «мобильной» безопасностью в октябре:

- активное распространение вредоносных программ через каталог Google Play.

Более подробно о вирусной обстановке для мобильных устройств в прошедшем месяце читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/I12oDz23gbo/

|

|

Android-кликер подписывает пользователей на платные услуги |

17 октября 2019 года

Вирусные аналитики выявили несколько модификаций этой вредоносной программы, получившие имена Android.Click.322.origin, Android.Click.323.origin и Android.Click.324.origin. Чтобы скрыть их истинное предназначение, а также снизить вероятность обнаружения троянца, злоумышленники использовали несколько приемов. Во-первых, они встроили кликера в безобидные приложения — фотокамеры и сборники изображений, — которые выполняли заявленные функции. В результате у пользователей и специалистов по информационной безопасности не было явных причин рассматривать их как угрозу.

Во-вторых, все вредоносные программы были защищены коммерческим упаковщиком Jiagu, который усложняет детектирование антивирусами и затрудняет анализ кода. Таким образом у троянца было больше шансов избежать обнаружения встроенной защитой каталога Google Play.

В-третьих, вирусописатели пытались замаскировать троянца под известные рекламно-аналитические библиотеки. После добавления в программы-носители он встраивался в присутствовавшие в них SDK от Facebook и Adjust, скрываясь среди их компонентов.

Кроме того, кликер атаковал пользователей избирательно: он не выполнял никаких вредоносных действий, если потенциальная жертва не являлась жителем одной из интересующих злоумышленников стран.

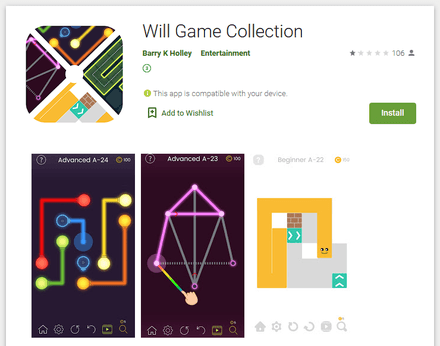

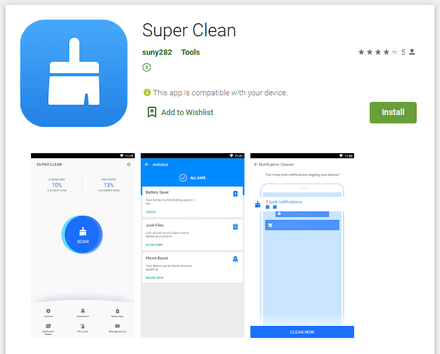

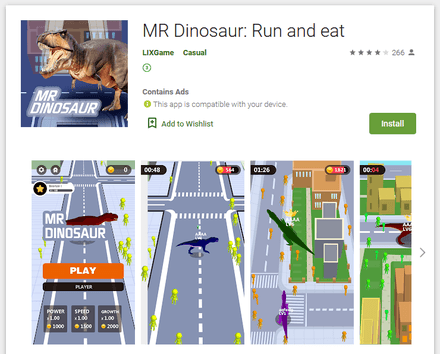

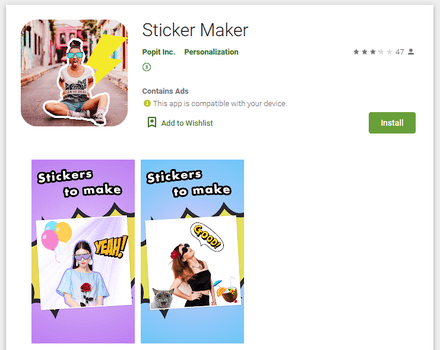

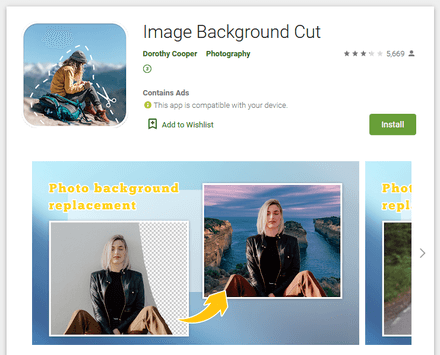

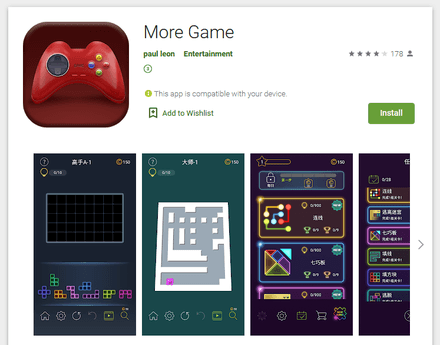

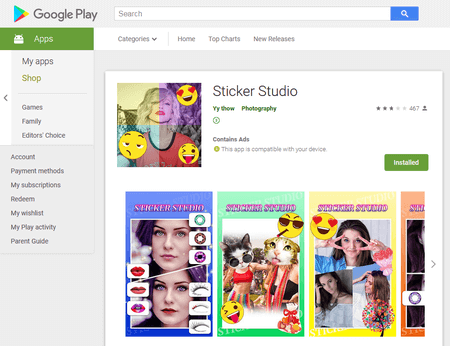

Ниже приведены примеры приложений с внедренным в них троянцем:

После установки и запуска кликер (здесь и далее в качестве примера будет выступать его модификация Android.Click.322.origin) пытается получить доступ к уведомлениям операционной системы, показывая следующий запрос:

Если пользователь согласится предоставить ему необходимые разрешения, троянец сможет скрывать все уведомления о входящих СМС и перехватывать тексты сообщений.

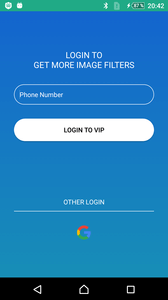

Далее кликер передает на управляющий сервер технические данные о зараженном устройстве и проверяет серийный номер SIM-карты жертвы. Если та соответствует одной из целевых стран, Android.Click.322.origin отправляет на сервер информацию о привязанном к ней номере телефона. При этом пользователям из определенных государств кликер показывает фишинговое окно, где предлагает самостоятельно ввести номер или авторизоваться в учетной записи Google:

Если же SIM-карта жертвы не относится к интересующей злоумышленников стране, троянец не предпринимает никаких действий и прекращает вредоносную деятельность. Исследованные модификации кликера атакуют жителей следующих государств:

- Австрия

- Италия

- Франция

- Таиланд

- Малайзия

- Германия

- Катар

- Польша

- Греция

- Ирландия

После передачи информации о номере Android.Click.322.origin ожидает команды от управляющего сервера. Тот отправляет троянцу задания, в которых содержатся адреса веб-сайтов для загрузки и код в формате JavaScript. Этот код используется для управления кликером через интерфейс JavascriptInterface, показа всплывающих сообщений на устройстве, выполнения нажатий на веб-страницах и других действий.

Получив адрес сайта, Android.Click.322.origin открывает его в невидимом WebView, куда также загружается принятый ранее JavaScript с параметрами для кликов. После открытия сайта с сервисом премиум-услуг троянец автоматически нажимает на необходимые ссылки и кнопки. Далее он получает проверочные коды из СМС и самостоятельно подтверждает подписку.

Несмотря на то, что у кликера нет функции работы с СМС и доступа к сообщениям, он обходит это ограничение. Это происходит следующим образом. Троянский сервис следит за уведомлениями от приложения, которое по умолчанию назначено на работу с СМС. При поступлении сообщения сервис скрывает соответствующее системное уведомление. Затем он извлекает из него информацию о полученном СМС и передает ее троянскому широковещательному приемнику. В результате пользователь не видит никаких уведомлений о входящих СМС и не знает о происходящем. О подписке на услугу он узнает только тогда, когда с его счета начнут пропадать деньги, либо когда он зайдет в меню сообщений и увидит СМС, связанные с премиум-сервисом.

После обращения специалистов «Доктор Веб» в корпорацию Google обнаруженные вредоносные приложения были удалены из Google Play. Все известные модификации этого кликера успешно детектируются и удаляются антивирусными продуктами Dr.Web для Android и потому не представляют угрозу для наших пользователей.

Подробнее об Android.Click.322.origin

#Android, #Google_Play, #кликер, #платная_подписка

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/j2IdcAoDnYQ/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в сентябре 2019 года |

9 октября 2019 года

В сентябре пользователям Android-устройств угрожали различные вредоносные программы, многие их которых злоумышленники распространяли через каталог Google Play. Это были загрузчики Android.DownLoader, банковские и рекламные троянцы Android.Banker и Android.HiddenAds, а также другие угрозы. Кроме того, специалисты «Доктор Веб» обнаружили несколько новых версий потенциально опасных приложений, предназначенных для слежки за пользователями. Среди них — Program.Panspy.1.origin, Program.RealtimeSpy.1.origin и Program.MonitorMinor.

ГЛАВНЫЕ ТЕНДЕНЦИИ СЕНТЯБРЯ

- Google Play остается источником вредоносных и нежелательных приложений

- Пользователям по-прежнему угрожает шпионское ПО

Мобильная угроза месяца

Одной из выявленных в прошлом месяце вредоносных программ был банковский троянец Android.Banker.352.origin, который распространялся под видом официального приложения криптобиржи YoBit.

При запуске Android.Banker.352.origin показывал поддельное окно авторизации и похищал вводимые логины и пароли клиентов биржи. После этого он демонстрировал сообщение о временной недоступности сервиса.

Троянец перехватывал коды двухфакторной аутентификации из СМС, а также коды доступа из email-сообщений. Кроме того, он перехватывал и блокировал уведомления от различных мессенджеров и программ-клиентов электронной почты. Все украденные данные Android.Banker.352.origin сохранял в базу Firebase Database.

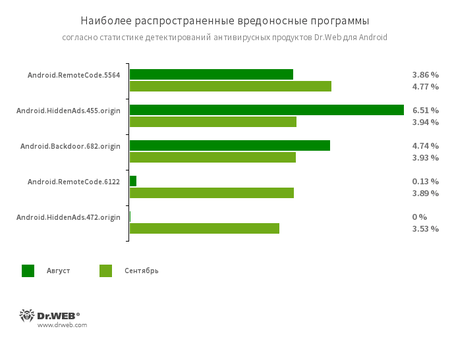

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.6122

- Android.RemoteCode.5564

- Вредоносные приложения для загрузки и выполнения произвольного кода.

- Android.HiddenAds.455.origin

- Android.HiddenAds.472.origin (новая угроза)

- Троянцы для показа навязчивой рекламы.

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Patacore.253

- Adware.Gexin.3.origin

- Adware.Zeus.1

- Adware.Altamob.1.origin

Потенциально опасная программа для незаметного запуска приложений без вмешательства пользователя:

- Tool.SilentInstaller.6.origin

Угрозы в Google Play

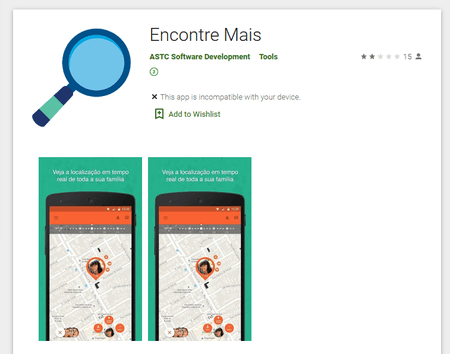

Помимо банковского троянца Android.Banker.352.origin в сентябре специалисты «Доктор Веб» обнаружили в Google Play вредоносную программу Android.Banker.347.origin, нацеленную на бразильских клиентов кредитных организаций. Она является модификацией банкеров Android.BankBot.495.origin, Android.Banker.346.origin и других, о которых наша компания сообщала в более ранних публикациях.

Злоумышленники распространяли Android.Banker.347.origin через Google Play под видом программы для обнаружения местоположения членов семьи.

Банкер использовал специальные возможности ОС Android (Accessibility Service) для кражи информации из СМС-сообщений — например, одноразовых кодов и других секретных данных. Кроме того, как и предыдущие модификации, он мог по команде киберпреступников открывать фишинговые страницы.

В течение месяца вирусные аналитики выявили в Google Play несколько новых рекламных троянцев семейства Android.HiddenAds — например, Android.HiddenAds.444.origin. Эта вредоносная программа скрывалась в безобидных программах и играх. После запуска она скрывала значок приложения и начинала показывать надоедливые рекламные баннеры. Кроме того, по команде управляющего сервера она загружала и пыталась установить APK-файлы.

Среди обнаруженных вредоносных программ были и троянцы-загрузчики, такие как Android.DownLoader.920.origin и Android.DownLoader.921.origin. Они распространялись под видом игр. Троянцы по команде сервера скачивали и пытались установить различное ПО, а также другие вредоносные программы.

В течение сентября в Google Play было найдено несколько модификаций троянцев семейства Android.Joker. Эти вредоносные приложения скрывались в безобидных, на первый взгляд, программах — плагинах для фотокамер, фоторедакторах, сборниках изображений, различных системных утилитах и другом ПО.

Троянцы способны загружать и запускать вспомогательные dex-файлы, а также выполнять произвольный код. Помимо этого, они автоматически подписывают пользователей на дорогостоящие услуги, для чего загружают веб-сайты с премиум-контентом и самостоятельно переходят по необходимым ссылкам. А чтобы подтвердить подписку, они перехватывают проверочные коды из СМС. Кроме того, вредоносные программы Android.Joker передают на управляющий сервер данные из телефонных книг своих жертв.

Другие троянцы, которые подписывали пользователей на дорогостоящие услуги, получили имена Android.Click.781 и Android.Click.325.origin. Они также загружали сайты, где автоматически подключали жертвам премиум-сервисы. Кроме того, по команде сервера они могли перехватывать уведомления, поступающие от операционной системы и других программ. Злоумышленники распространяли этих троянцев под видом приложений-фотокамер.

Шпионское ПО

В сентябре специалисты «Доктор Веб» обнаружили несколько новых версий потенциально опасных программ, предназначенных для слежки за владельцами Android-устройств. Среди них были приложения Program.Panspy.1.origin, Program.RealtimeSpy.1.origin и Program.MonitorMinor. Это шпионское ПО позволяет контролировать СМС-переписку и телефонные звонки, общение в популярных мессенджерах, отслеживать местоположение устройств, а также получать другую конфиденциальную информацию.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/eWYwKD4CfPI/

|

|

«Доктор Веб»: обзор вирусной активности в сентябре 2019 года |

9 октября 2019 года

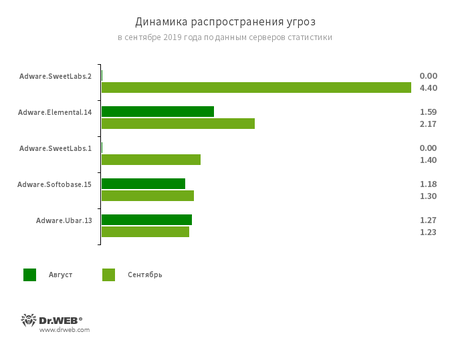

По сравнению с прошлым месяцем в сентябре статистика серверов Dr.Web зафиксировала увеличение общего числа угроз на 19.96%. В то же время доля уникальных угроз снизилась на 50.45%. Чаще всего пользователей атаковали программы для показа рекламы, а также загрузчики и установщики ПО. В почтовом трафике вновь преобладали угрозы, которые для заражения устройств используют уязвимости документов Microsoft Office.

Выросло число обращений пользователей на расшифровку файлов, пострадавших от троянцев-шифровальщиков. При этом самым активным энкодером стал Trojan.Encoder.858 — на его долю пришлось 16.60% всех инцидентов. Кроме того, в базу нерекомендуемых и вредоносных сайтов было внесено почти вдвое больше интернет-адресов, чем в августе.

Главные тенденции сентября

- Рост числа пользователей, пострадавших от шифровальщиков

- Рекламные троянцы и рекламное ПО остаются одними из самых активных угроз

По данным серверов статистики «Доктор Веб»

Наиболее распространенные угрозы сентября:

- Adware.SweetLabs.1

- Adware.SweetLabs.2

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.14

- Детектирование рекламных программ, которые путем подмены ссылок загружаются с файлообменных сервисов при попытке скачать с них те или иные файлы. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

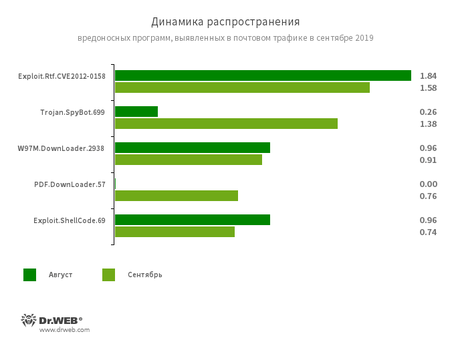

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- Trojan.SpyBot.699

- Троянец-шпион, способный перехватывать вводимые на клавиатуре символы (кейлоггер).

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- PDF.DownLoader.57 (новая угроза)

- Представитель семейства троянцев-загрузчиков, которые распространяются в специально сформированных документах формата PDF.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

Шифровальщики

По сравнению с августом в сентябре в службу технической поддержки компании «Доктор Веб» поступило на 14.59% больше запросов на расшифровку файлов от пользователей, пострадавших от троянцев-шифровальщиков.

Чаще всего обращения были связаны со следующими энкодерами:

- Trojan.Encoder.858 — 16.60%

- Trojan.Encoder.11464 — 6.93%

- Trojan.Encoder.11539 — 5.04%

- Trojan.Encoder.25574 — 2.94%

- Trojan.Encoder.10700 — 2.52%

- Trojan.Encoder.567 — 1.89%

- Trojan.Encoder.24383 — 1.47%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение сентября 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 238 637 интернет-адресов.

| Август 2019 | Сентябрь 2019 | Динамика |

|---|---|---|

| + 204 551 | + 238 637 | + 16.66% |

Вредоносное и нежелательное ПО для мобильных устройств

В течение сентября в каталоге Google Play было выявлено множество вредоносных программ. В начале месяца вирусные аналитики «Доктор Веб» обнаружили банковского троянца Android.Banker.347.origin, который атаковал пользователей из Бразилии. Он перехватывал СМС-сообщения с одноразовыми кодами и мог загружать мошеннические веб-сайты по команде злоумышленников. Другой банкер, найденный в конце месяца, получил имя Android.Banker.352.origin. Он крал данные авторизации пользователей криптовалютной биржи YoBit.

Среди распространявшихся через Google Play угроз были троянцы-загрузчики Android.DownLoader.920.origin и Android.DownLoader.921.origin, которые скачивали другие вредоносные приложения. Кроме того, вирусные аналитики зафиксировали рекламных троянцев Android.HiddenAds. Помимо них, наши специалисты обнаружили несколько модификаций троянцев семейства Android.Joker. Они подписывали пользователей на дорогостоящие услуги, могли перехватывать СМС и передавали злоумышленникам данные из телефонной книги зараженных устройств. Также эти троянцы скачивали, а потом запускали вспомогательные модули и были способны исполнять произвольный код.

Кроме того, вирусные аналитики выявили новые версии потенциально опасных программ, предназначенных для кибершпионажа.

Наиболее заметные события, связанные с «мобильной» безопасностью в сентябре:

- распространение вредоносных программ через каталог Google Play;

- обнаружение новых версий ПО для кибершпионажа.

Более подробно о вирусной обстановке для мобильных устройств в сентябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/7egUh2ZFSvc/

|

|

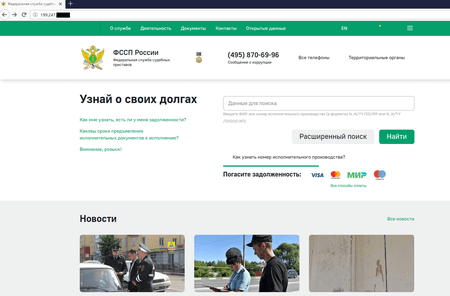

Опасный троянец распространяется через копию сайта Федеральной службы судебных приставов России |

4 октября 2019 года

Копия сайта ФССП России была обнаружена нашими специалистами по адресу 199.247.***.***. Внешне подделка почти не отличается от оригинала, но, в отличие от официального сайта, на ней некорректно отображаются некоторые элементы.

При попытке перейти по некоторым ссылкам на сайте, пользователь будет перенаправлен на страницу с предупреждением о необходимости обновить Adobe Flash Player. Одновременно с этим на устройство пользователя загрузится .exe файл, при запуске которого будет установлен Trojan.DownLoader28.58809.

Этот троянец устанавливается в автозагрузку в системе пользователя, соединяется с управляющим сервером и скачивает другой вредоносный модуль – Trojan.Siggen8.50183. Кроме этого, на устройство пользователя скачивается файл, имеющий действительную цифровую подпись Microsoft и предназначенный для запуска основной вредоносной библиотеки. После чего Trojan.Siggen8.50183 собирает информацию о системе пользователя и отправляет ее на управляющий сервер. После установки троянец будет всегда запущен на устройстве пользователя и сможет выполнять различные действия по команде от управляющего сервера.

Запустившись на устройстве жертвы, троянец может:

- получить информацию о дисках;

- получить информацию о файле;

- получить информацию о папке (узнать количество файлов, вложенных папок и их размер);

- получить список файлов в папке;

- удалить файлы;

- создать папку;

- переместить файл;

- запустить процесс;

- остановить процесс;

- получить список процессов.

Согласно нашим данным, хакеры еще не запускали масштабные вирусные кампании с использованием сайта-подделки, но он мог использоваться в атаках на отдельных пользователей или организации.

Все версии этого троянца успешно детектируются и удаляются антивирусом Dr.Web и не представляют опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/tyHJCLe3J6o/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в августе 2019 года |

9 сентября 2019 года

В последнем летнем месяце вирусные аналитики «Доктор Веб» обнаружили в Google Play троянца-кликера Android.Click.312.origin, встроенного в безобидные приложения. Там же были выявлены и другие вредоносные программы. Среди них — троянец-загрузчик Android.DownLoader.915.origin, рекламные троянцы семейства Android.HiddenAds, которые распространялись под видом полезного ПО, а также банкер Android.Banker.346.origin.

ГЛАВНЫЕ ТЕНДЕНЦИИ АВГУСТА

- Обнаружение новых вредоносных программ в Google Play

- Появление новых нежелательных рекламных модулей

Мобильная угроза месяца

В начале августа компания «Доктор Веб» сообщила о троянце Android.Click.312.origin, обнаруженном в 34 приложениях из Google Play. Он представлял собой вредоносный модуль, который разработчики встраивали в свои программы. В общей сложности ПО с этим троянцем загрузили свыше 101 700 000 пользователей.

Android.Click.312.origin по команде управляющего сервера открывал ссылки в невидимых WebView, мог загружать сайты в браузере и рекламировать приложения в Google Play. Особенности троянца:

- начинал работу через 8 часов после запуска;

- часть функций реализована с использованием рефлексии;

- мог подписывать пользователей на мобильные премиум-услуги через технологию WAP-Click.

Подробнее об Android.Click.312.origin рассказано в новости на нашем сайте.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.455.origin

- Троянец, предназначенный для показа навязчивой рекламы.

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.Triada.467.origin

- Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Вредоносные приложения, предназначенные для загрузки и выполнения произвольного кода.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Gexin.3.origin

- Adware.Patacore.253

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Myteam.2.origin (новая угроза)

Угрозы в Google Play

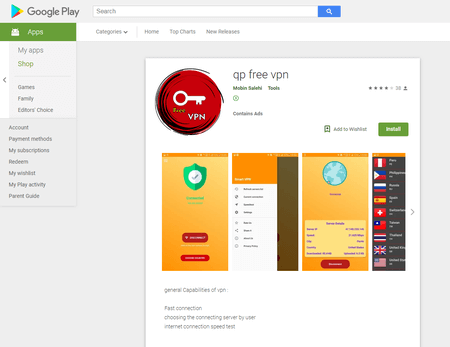

Наряду с кликером Android.Click.312.origin cреди обнаруженных в Google Play вредоносных программ был троянец-загрузчик Android.DownLoader.915.origin, который распространялся под видом клиента для подключения к VPN-сетям. Он скачивал и пытался установить приложения, а также загружал заданные злоумышленниками веб-страницы Instagram, Telegram и Google Play и других сервисов.

Кроме того, вирусные аналитики выявили новых рекламных троянцев семейства Android.HiddenAds – например, Android.HiddenAds.1598 и Android.HiddenAds.467.origin. Как и другие представители этого семейства, они скрывали значки программ, в которые были встроены, и показывали надоедливую рекламу.

В конце августа специалисты «Доктор Веб» обнаружили очередного банковского троянца, атакующего бразильских владельцев Android-устройств. Эта вредоносная программа получила имя Android.Banker.346.origin. Как и другие аналогичные троянцы, о которых наша компания рассказывала ранее (например, в конце 2018 года), Android.Banker.346.origin использует специальные возможности ОС Android (Accessibility Service). С их помощью он крадет информацию из СМС-сообщений, в которых могут быть одноразовые коды и другие конфиденциальные данные. Кроме того, по команде злоумышленников банкер открывает фишинговые страницы.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/6wE9Rxo4v3o/

|

|