Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июне 2020 года |

21 июля 2020 года

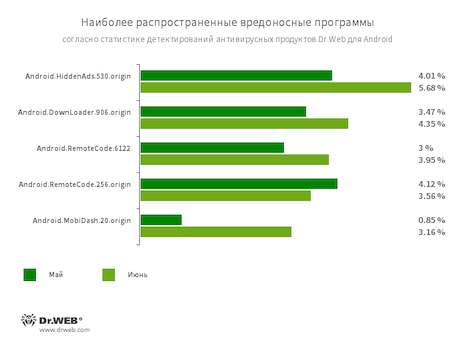

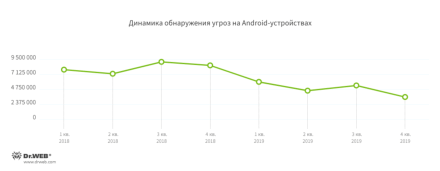

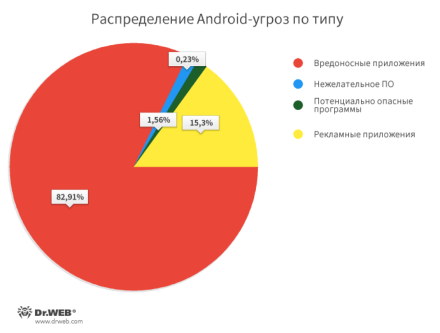

В прошедшем месяце на Android-устройствах было выявлено на 17,2% меньше угроз по сравнению с маем. Количество вредоносных и рекламных программ снизилось на 17,6% и 19,84% соответственно. При этом число нежелательных приложений выросло на 2,6%, а потенциально опасных – на 14,52%.

Наши вирусные аналитики обнаружили в каталоге Google Play новые угрозы. Среди них были рекламные трояны семейства Android.HiddenAds, а также многофункциональные вредоносные приложения семейства Android.Joker, которые подписывали пользователей на платные сервисы и могли выполнять произвольный код. Кроме того, злоумышленники распространяли через Google Play нового банковского трояна, использующего функции специальных возможностей ОС Android для установки своего вредоносного компонента.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮНЯ

- Снижение общего числа угроз, выявленных на Android-устройствах

- Появление новых угроз в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.530.origin

- Троян, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.DownLoader.906.origin

- Троян, загружающий другие вредоносные программы и ненужное ПО. Может скрываться во внешне безобидных приложениях, которые распространяются через каталог Google Play или вредоносные сайты.

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации эти трояны могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.MobiDash.20.origin

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

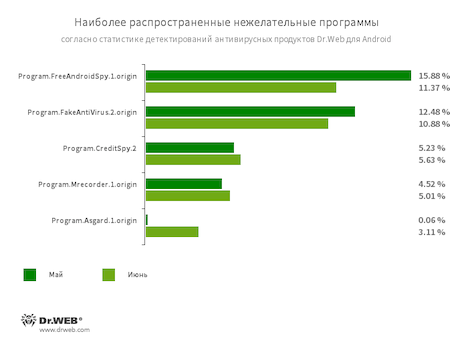

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Asgard.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они могут контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, выполнять прослушивание и т. п.

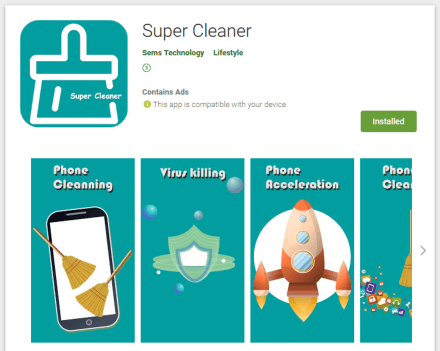

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Program.RiskMarket.1.origin

- Магазин приложений, который содержит троянские программы и рекомендует пользователям их установку.

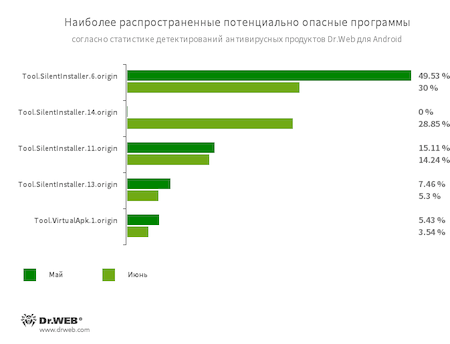

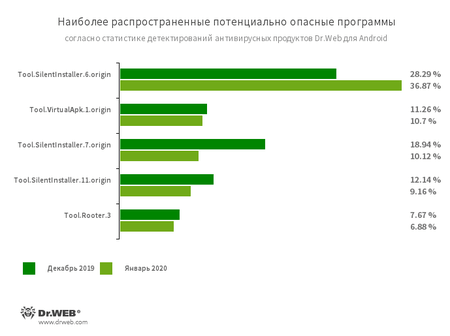

Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Tool.VirtualApk.1.origin

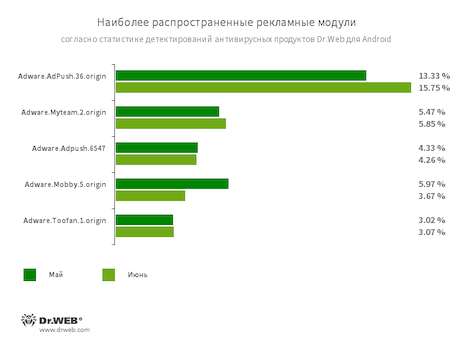

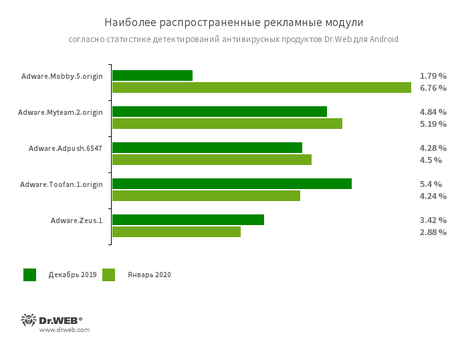

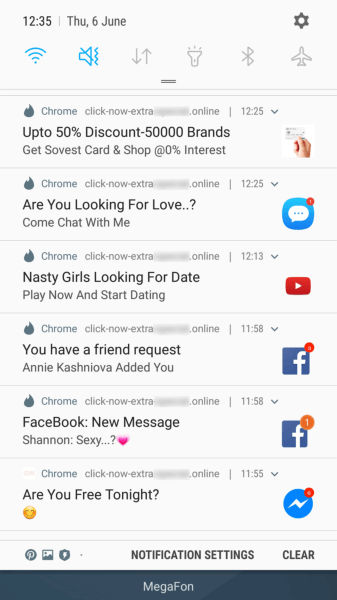

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

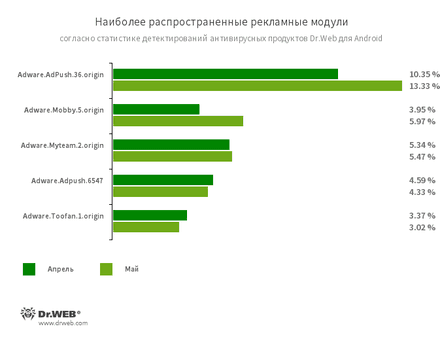

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

Угрозы в Google Play

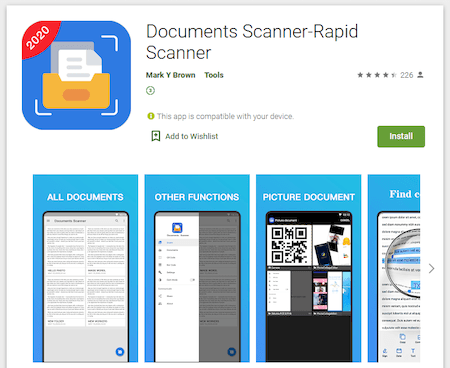

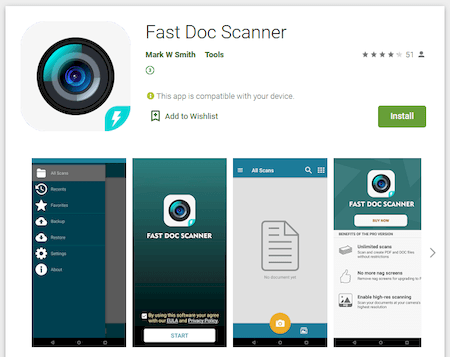

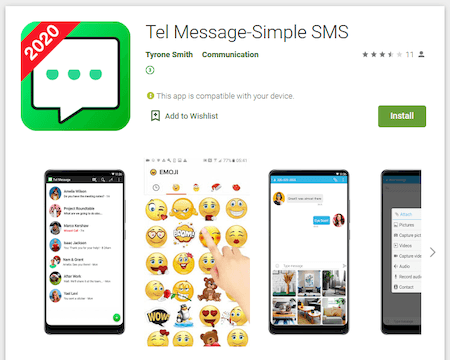

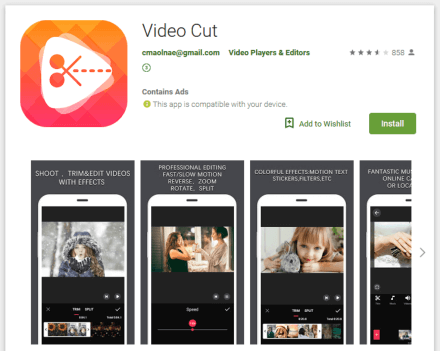

В июне в вирусную базу Dr.Web были добавлены записи для детектирования новых вредоносных программ семейства Android.Joker — Android.Joker.204, Android.Joker.209, Android.Joker.217 и Android.Joker.221. Злоумышленники встроили их в приложения для работы с документами, сборники изображений и мессенджеры.

Эти трояны самостоятельно подписывали пользователей на дорогостоящие мобильные услуги, перехватывая уведомления с ПИН-кодами подтверждения, а также могли загружать и выполнять произвольный код.

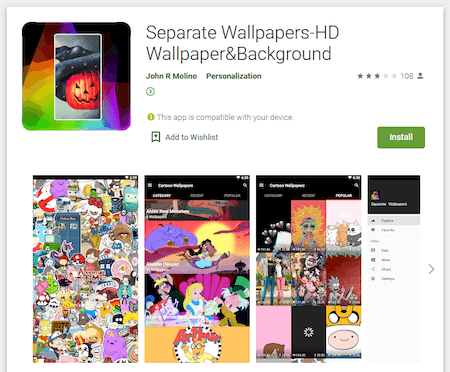

Кроме того, в Google Play были обнаружены очередные рекламные трояны семейства Android.HiddenAds, такие как Android.HiddenAds.548.origin и Android.HiddenAds.554.origin. Они распространялись под видом различных игр.

После запуска трояны скрывали свои значки из списка приложений в меню главного экрана и показывали баннеры поверх окон других приложений, мешая нормальной работе с Android-устройствами.

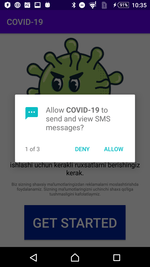

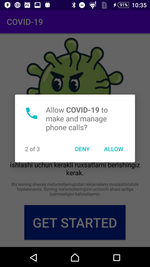

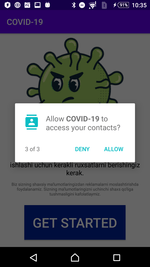

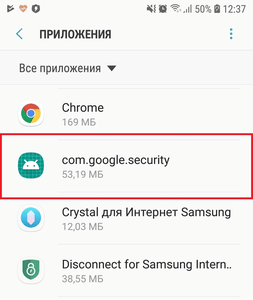

Также наши вирусные аналитики выявили банковского трояна Android.BankBot.733.origin, которого вирусописатели распространяли под видом приложения для установки системных обновлений и обеспечения защиты мобильных устройств. В действительности это вредоносное приложение незаметно загружало вспомогательный компонент, который затем пыталась установить через сервис специальных возможностей (Accessibility Service).

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/U8pqe9fHKm4/

|

|

«Доктор Веб»: обзор вирусной активности в июне 2020 года |

21 июля 2020 года

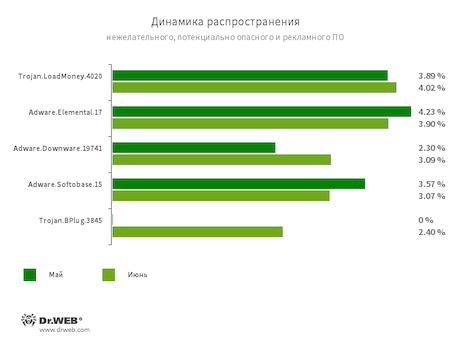

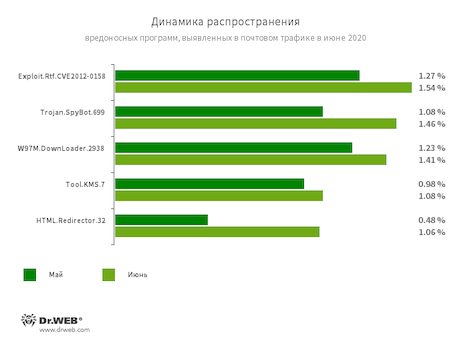

В июне анализ данных статистики Dr.Web показал рост общего числа обнаруженных угроз на 113.21% по сравнению с маем. При этом количество уникальных угроз снизилось на 24.1%. Большинство обнаруженных угроз по-прежнему приходится на долю рекламных программ, а также загрузчиков и установщиков вредоносного ПО. В почтовом трафике продолжает доминировать программное обеспечение, использующее уязвимости документов Microsoft Office. Кроме того, в число самых распространенных угроз входит многомодульный банковский троян Trojan.SpyBot.699, а также различные модификации вредоносных HTML-документов, распространяемых в виде вложений и перенаправляющих пользователей на фишинговые сайты.

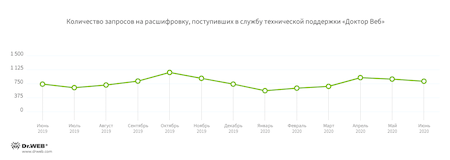

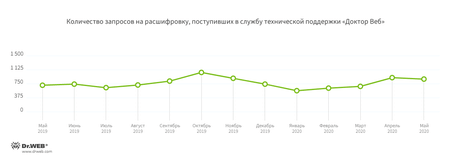

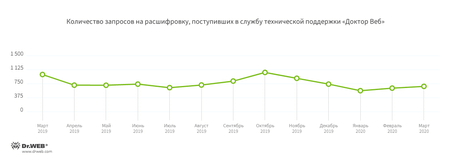

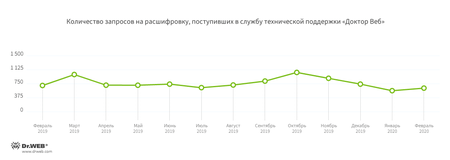

В июне статистика вновь зафиксировала снижение числа обращений пользователей за расшифровкой файлов — на 6.55% по сравнению с маем. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого пришлось 24.71% всех инцидентов.

Главные тенденции июня

- Значительное увеличение активности распространения вредоносного ПО

- Снижение количества уникальных угроз

- Рекламные приложения остаются одними из самых активных угроз

- Незначительное снижение активности шифровальщиков

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Trojan.LoadMoney.4020

- Семейство программ-установщиков, инсталлирующих на компьютеры жертв вместе с требуемыми приложениями всевозможные дополнительные компоненты. Некоторые модификации трояна могут собирать и передавать злоумышленникам различную информацию об атакованном компьютере.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.Downware.19741

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Trojan.BPlug.3845

- Вредоносное расширение для браузера, предназначенное для осуществления веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

Статистика вредоносных программ в почтовом трафике

- Exploit.CVE-2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE-2012-0158 для выполнения вредоносного кода.

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Tool.KMS.7

- Хакерские утилиты, которые используются для активации продуктов Microsoft с поддельной лицензией.

- HTML.Redirector.32

- Вредоносные HTML-документы, как правило маскирующиеся под безобидные вложения к информационным письмам. При открытии перенаправляют пользователей на фишинговые сайты или загружают полезную нагрузку на заражаемые устройства.

Шифровальщики

По сравнению с маем в июне в антивирусную лабораторию «Доктор Веб» поступило на 6.55% меньше запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков.

- Trojan.Encoder.26996 — 24.71%

- Trojan.Encoder.29750 — 9.26%

- Trojan.Encoder.567 — 8.31%

- Trojan.Encoder.30562 — 1.43%

- Trojan.Encoder.858 — 1.19%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение июня 2020 года в базу нерекомендуемых и вредоносных сайтов было добавлено 122 679 интернет-адресов.

| Май 2020 | Июнь 2020 | Динамика |

|---|---|---|

| + 107 082 | + 122 679 | + 14.56% |

Вредоносное и нежелательное ПО для мобильных устройств

По сравнению с маем число угроз, выявленных на Android-устройствах в июне, снизилось на 17.2%. В каталоге Google Play были обнаружены новые вредоносные приложения, такие как рекламные трояны семейства Android.HiddenAds многофункциональные трояны семейства Android.Joker, способные загружать и выполнять произвольный код, а также самостоятельно подписывать пользователей на платные мобильные сервисы. Среди обнаруженных угроз был и новый банковский троян, получивший имя Android.BankBot.733.origin. Он загружал вспомогательный вредоносный компонент и пытался установить его при помощи функции специальных возможностей ОС Android.

Наиболее заметные события, связанные с «мобильной» безопасностью в июне:

- снижение числа угроз, обнаруженных на защищаемых Android-устройствах;

- появление новых угроз в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в июне читайте в нашем обзоре

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/CiuzE7tHPiw/

|

|

Исследование APT-атак на государственные учреждения Казахстана и Киргизии |

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в мае 2020 года |

19 июня 2020 года

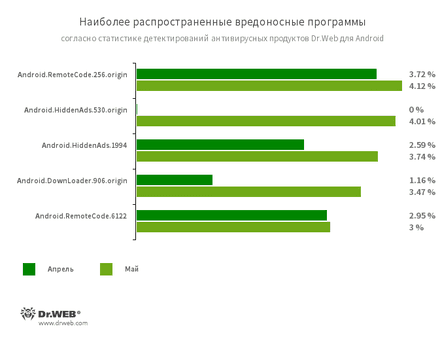

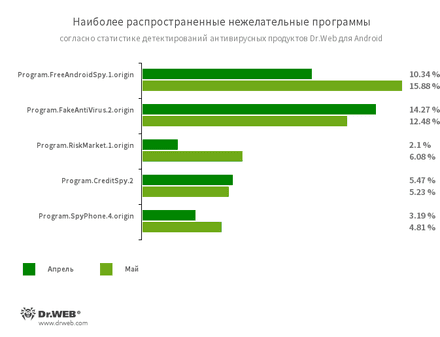

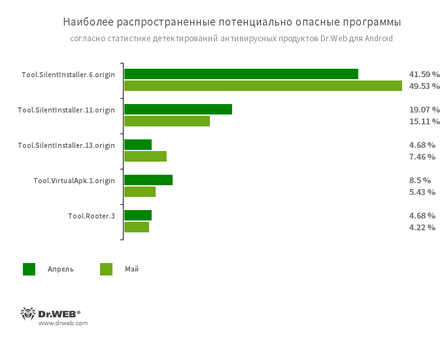

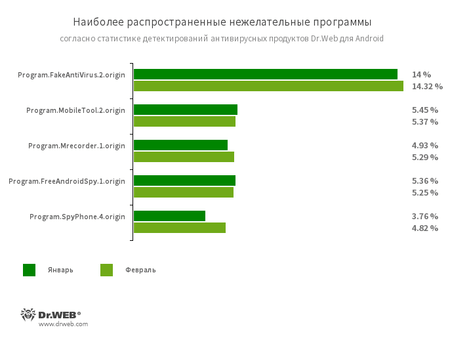

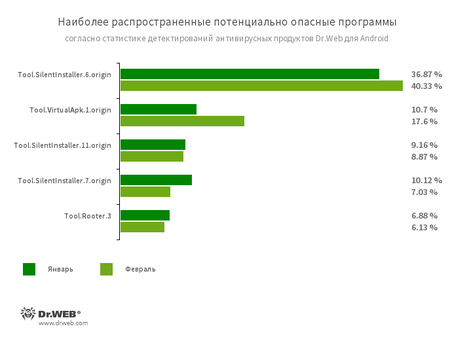

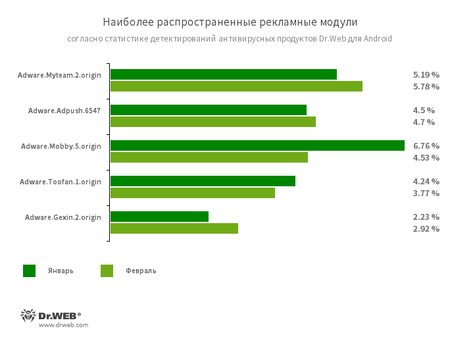

В мае на Android-устройствах было обнаружено на 3,35% больше угроз по сравнению с апрелем. Число выявленных вредоносных программ выросло на 3,75%, потенциально опасных программ — на 8,77%, а рекламных приложений — на 1,62%. При этом количество нежелательных программ, проникших на устройства, снизилось на 1,77%.

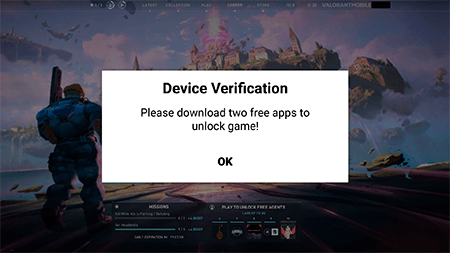

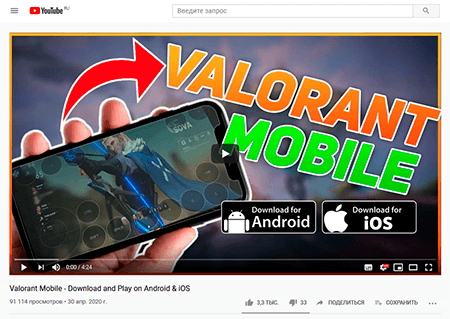

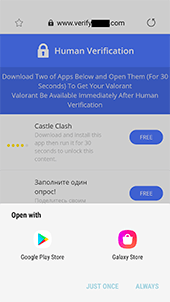

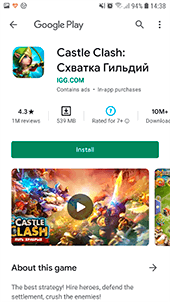

В конце месяца компания «Доктор Веб» предупредила о распространении трояна Android.FakeApp.176, которого мошенники выдавали за мобильную версию игры Valorant. С помощью этой вредоносной программы вирусописатели зарабатывали, участвуя в различных партнерских программах.

В каталоге Google Play были найдены новые модификации троянов семейства Android.Joker, которые выполняли произвольный код и могли подписывать владельцев Android-устройств на платные мобильные услуги. Там же вирусные аналитики обнаружили несколько новых модификаций вредоносных программ семейства Android.HiddenAds, предназначенных для показа рекламы. Были найдены приложения с несколькими нежелательными рекламными модулями и очередной троян из семейства Android.Circle. Последний также показывал рекламу, мог выполнять скрипты BeanShell и загружал различные сайты, где нажимал на расположенные на них ссылки и баннеры. В течение месяца злоумышленники распространяли и другие угрозы.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАЯ

- Незначительный рост общего числа угроз, выявленных на Android-устройствах

- Появление новых угроз в каталоге Google Play

Угроза месяца

В мае компания «Доктор Веб» сообщила об обнаружении поддельной мобильной версии игры Valorant, которая на самом деле являлась одной из модификаций трояна Android.FakeApp.176. Злоумышленники уже давно распространяют его под видом известных приложений и используют для незаконного заработка от участия в различных партнерских программах.

Для получения полного доступа к игре троян предлагает потенциальным жертвам выполнить несколько заданий на сайте партнерского сервиса, например, установить и запустить другие игры. За каждое успешно выполненное задание мошенники получают вознаграждение, а обманутые пользователи не получают ничего.

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.256.origin

- Android.RemoteCode.6122

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации эти трояны могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Трояны, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.DownLoader.906.origin

- Троян, загружающий другие вредоносные программы и ненужное ПО. Может скрываться во внешне безобидных приложениях, которые распространяются через каталог Google Play или вредоносные сайты.

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они могут контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, выполнять прослушивание и т. п.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Program.RiskMarket.1.origin

- Магазин приложений, который содержит троянские программы и рекомендует пользователям их установку.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.VirtualApk.1.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Rooter.3

- Утилита для получения root-полномочий на Android-устройствах, которая задействует различные эксплойты. Ее могут использовать как владельцы Android-устройств, так и злоумышленники и вредоносные программы.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

Угрозы в Google Play

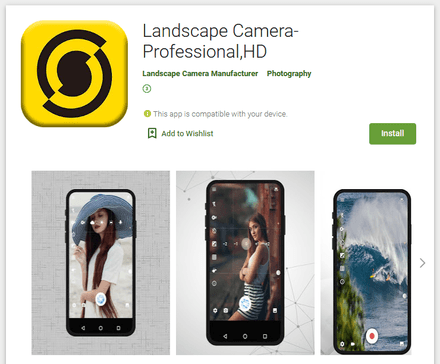

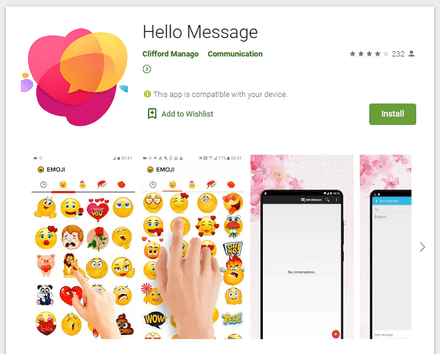

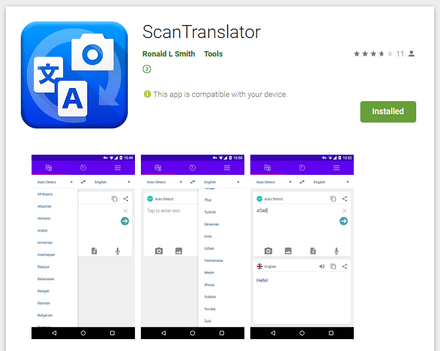

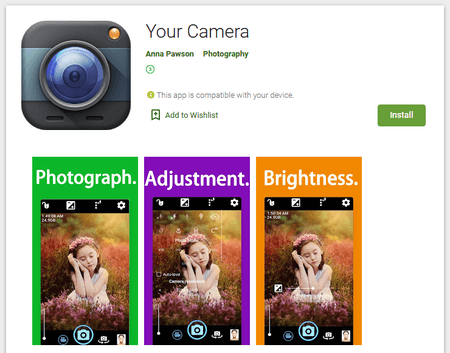

В прошедшем месяце вирусные аналитики «Доктор Веб» обнаружили в каталоге Google Play множество новых модификаций троянов семейства Android.Joker, такие как Android.Joker.174, Android.Joker.182, Android.Joker.186, Android.Joker.138.origin, Android.Joker.190 и Android.Joker.199. Они были встроены в приложения для работы с документами, сборники изображений, программы для фотосъемки, системные утилиты, мессенджеры и другое ПО, которое выглядело безобидным. Однако после запуска эти трояны загружали и выполняли произвольный код, а также могли подписывать пользователей на дорогостоящие сервисы.

Кроме того, наши специалисты выявили трояна Android.Circle.15, который распространялся под видом утилиты для оптимизации работы системы. После запуска он показывал рекламу, загружал различные сайты и переходил по расположенным на них ссылкам и баннерам. Как и другие представители семейства Android.Circle, он мог выполнять скрипты BeanShell.

Среди найденных угроз были и новые рекламные трояны семейства Android.HiddenAds, такие как Android.HiddenAds.2134, Android.HiddenAds.2133, Android.HiddenAds.2146, Android.HiddenAds.2147, Android.HiddenAds.2048 и Android.HiddenAds.2150. Они распространялись под видом сборников стикеров для WhatsApp, игр, коллекций изображений и справочников. В общей сложности вирусные аналитики «Доктор Веб» обнаружили свыше 30 различных модификаций этих троянов, которые установили почти 160 000 пользователей.

После запуска эти вредоносные программы скрывали свой значок из списка приложений в меню главного экрана ОС Android и начинали показывать полноэкранные рекламные баннеры, которые мешали нормальной работе с устройствами.

Под видом безобидных программ, таких как игры и сборники изображений, также распространялись и новые рекламные модули, получившие имена Adware.AdSpam.4, Adware.AdSpam.5 и Adware.AdSpam.6. Как и трояны семейства Android.HiddenAds, они показывали баннеры поверх других программ. Однако они не удаляли свои значки, поэтому пользователям было легче обнаружить источник рекламы и удалить приложения, в которые были встроены эти модули.

Прочие угрозы

Среди распространявшихся в мае вредоносных приложений оказался очередной троян, эксплуатирующий тему пандемии коронавируса SARS-CoV-2. Эта вредоносная программа, добавленная в вирусную базу Dr.Web как Android.Spy.660.origin, распространялась под видом утилиты, которая показывает число заболевших COVID-19. Однако истинной целью этого трояна был кибершпионаж. Главной мишенью Android.Spy.660.origin стали пользователи из Узбекистана. Троян похищал у них информацию об SMS, журнале телефонных вызовов, а также контактах из записной книги мобильного устройства. При запуске он запрашивал соответствующие системные разрешения, после чего демонстрировал статистику по заболеванию, чтобы не вызвать подозрений у своих жертв.

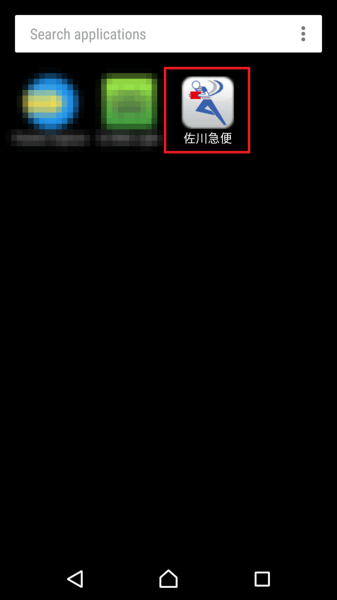

Кроме того, злоумышленники продолжили атаковать пользователей с применением различных банковских троянов. Например, жителям Вьетнама угрожал банкер Android.Banker.388.origin, который загружался на Android-устройства при посещении поддельного сайта Министерства общественной безопасности страны. А жителям Японии вновь угрожали представители нескольких семейств банковских троянов, которые на протяжении долгого времени распространяются через поддельные сайты почтовых и курьерских служб.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/_YnHTuig2gc/

|

|

«Доктор Веб»: обзор вирусной активности в мае 2020 года |

19 июня 2020 года

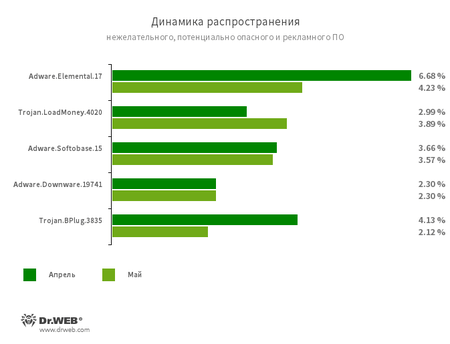

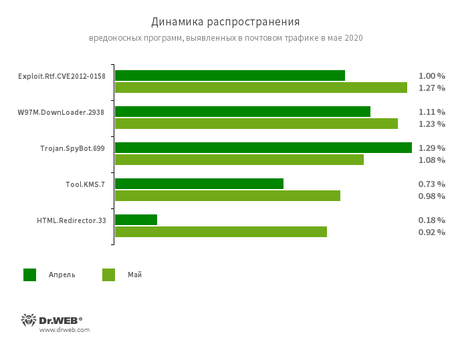

В мае анализ данных статистики Dr.Web показал снижение общего числа обнаруженных угроз на 25.59% по сравнению с апрелем. Количество уникальных угроз также снизилось — на 5.35%. Чаще всего пользователей атаковали программы для показа рекламы, а также загрузчики и установщики вредоносного ПО. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office. Кроме того, в число самых распространенных угроз по-прежнему входит многомодульный банковский троян Trojan.SpyBot.699, а также вредоносные HTML-документы, распространяемые в виде вложений и перенаправляющие пользователей на фишинговые сайты.

В мае статистика впервые с начала года зафиксировала снижение числа обращений пользователей за расшифровкой файлов — на 4.18% по сравнению с апрелем. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого пришлось 28.94% всех инцидентов.

Главные тенденции мая

- Снижение активности распространения вредоносного ПО

- Рекламные приложения остаются в числе самых активных угроз

- Незначительное снижение активности шифровальщиков

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Trojan.LoadMoney.4020

- Семейство программ-установщиков, инсталлирующих на компьютеры жертв вместе с требуемыми приложениями всевозможные дополнительные компоненты. Некоторые модификации трояна могут собирать и передавать злоумышленникам различную информацию об атакованном компьютере.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Downware.19741

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Trojan.BPlug.3835

- Вредоносное расширение для браузера, предназначенное для осуществления веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

Статистика вредоносных программ в почтовом трафике

- Exploit.CVE-2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE-2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

- Tool.KMS.7

- Хакерские утилиты, которые используются для активации продуктов Microsoft с поддельной лицензией.

- HTML.Redirector.33

- Вредоносные HTML-документы, как правило маскирующиеся под безобидные вложения к информационным письмам. При открытии перенаправляют пользователей на фишинговые сайты или загружают полезную нагрузку на заражаемые устройства.

Шифровальщики

По сравнению с апрелем в мае в антивирусную лабораторию «Доктор Веб» поступило на 4.18% меньше запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков.

- Trojan.Encoder.26996 — 28.94%

- Trojan.Encoder.29750 — 5.39%

- Trojan.Encoder.567 — 4.39%

- Trojan.Encoder.858 — 2.40%

- Trojan.Encoder.25069 — 1.80%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение мая 2020 года в базу нерекомендуемых и вредоносных сайтов было добавлено 107 082 интернет-адреса.

| Апрель 2020 | Май 2020 | Динамика |

|---|---|---|

| + 140 188 | + 107 082 | - 23.62% |

Вредоносное и нежелательное ПО для мобильных устройств

По сравнению с апрелем в прошедшем месяце число угроз, обнаруженных на Android-устройствах, выросло чуть более чем на 3%. В течение мая вирусные аналитики компании «Доктор Веб» выявили множество вредоносных программ в каталоге Google Play. Среди них были новые рекламные трояны семейства Android.HiddenAds, а также различные модификации вредоносных приложений Android.Joker, подписывающих пользователей на платные услуги и выполняющих произвольный код.

В вирусную базу Dr.Web были добавлены записи для детектирования различных банковских троянов, а также трояна-шпиона, который распространялся под видом программы для отслеживания статистики заражений COVID-19. В конце месяца наши специалисты обнаружили вредоносное приложение Android.FakeApp.176, которое мошенники выдавали за мобильную версию игры Valorant. Оно использовалось для незаконной монетизации через партнерские сервисы.

Наиболее заметные события, связанные с «мобильной» безопасностью в мае:

- увеличение числа угроз, обнаруженных на защищаемых Android-устройствах;

- появление новых угроз в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в мае читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/1xMqY6dnEKs/

|

|

Идем по следу вместе с новой рубрикой «ДЕТЕКТивы» на страницах проекта «Антивирусная правДА!» |

15 июня 2020 года

«Антивирусная правДА!» представляет новую рубрику о ВКИ

Зачастую случается так, что компьютерное оборудование или «умные» устройства начинают вести себя странно, а причины такого поведения на первый взгляд неясны. В таких случаях требуется детально разбираться в ситуации, собирать дополнительные данные и в поисках истины буквально идти по следу, как в настоящем детективе.

В последнее время, когда операционными системами оснащаются не только компьютеры и мобильные гаджеты, но и другие устройства, именуемые «умными», ситуации сродни описанным в выпуске «Dr.Web-многостаночник», учащаются. «Антивирусная правДА!» будет не только информировать о наиболее интересных случаях, но и, как всегда, давать рекомендации, которые помогут избежать инцидентов.

#ВКИ #АВП #поддержка

http://feedproxy.google.com/~r/drweb/viruses/~3/mgbCQOW57Q8/

|

|

Мошенники распространяют мобильного трояна под видом игры Valorant |

28 мая 2020 года

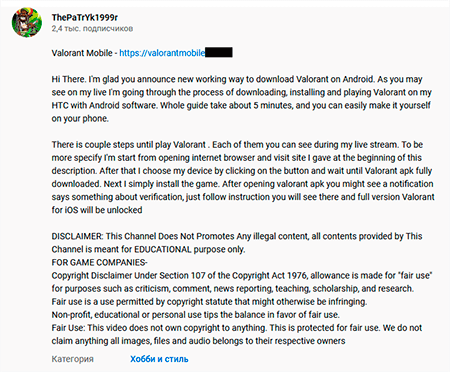

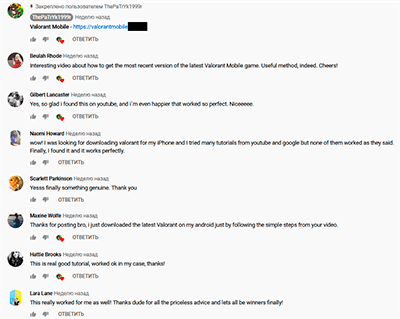

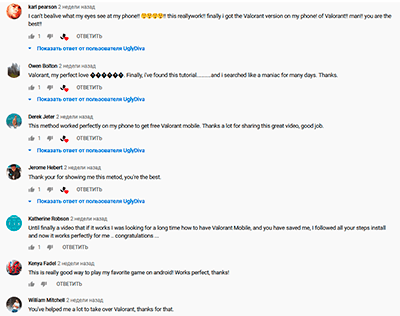

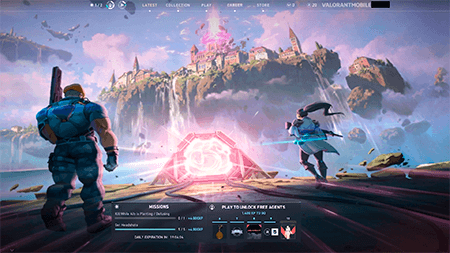

Игра Valorant по-прежнему находится в разработке и доступна лишь в виде закрытой тестовой версии для компьютеров под управлением ОС Windows. Однако мошеннические ролики смонтированы таким образом, что процесс игры на экране мобильного устройства выглядит правдоподобно.

Для большей убедительности такие видео сопровождаются подробным описанием, а также множеством комментариев пользователей, которые якобы успешно установили игру на свои мобильные устройства. Все эти отзывы являются ложными.

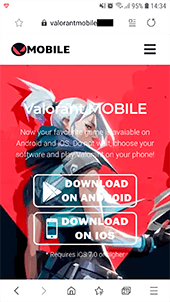

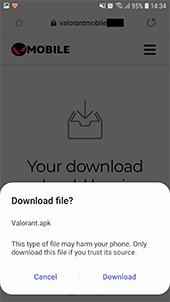

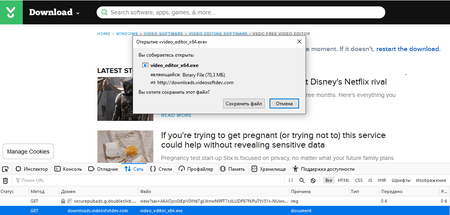

Для скачивания игры пользователям предлагается посетить веб-сайт, внешне похожий на официальный сайт проекта Valorant. На нем размещены две ссылки, по которым на мобильное устройство якобы можно загрузить игру. Если посетитель сайта пытается загрузить ее с устройства под управлением iOS, он перенаправляется на сайт партнерской программы. Если же попытка скачивания происходит с Android-устройства, на него загружается apk-файл с трояном Android.FakeApp.176. Поскольку этот файл загружается не из каталога Google Play, на большинстве современных устройств для его установки требуется изменить соответствующие настройки системы безопасности.

Это вредоносное приложение имитирует процесс запуска игры, однако затем предлагает «разблокировать» ее, выполнив идентификацию устройства. Для этого от пользователя требуется скачать и установить два других приложения.

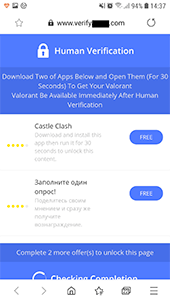

При согласии на «разблокировку» троян открывает в веб-браузере сайт того же партнерского сервиса, что и в случае с iOS-устройствами. После проверки ряда параметров этот сайт перенаправляет пользователя на сайт другой партнерской программы. На нем представлены задания, которые посетителю необходимо выполнить для получения вознаграждения. В рассматриваемом случае от пользователя требуется установить и запустить игру из каталога Google Play, а также принять участие в онлайн-опросе.

Такие сайты представляют собой типичные сервисы для заработка на кликах, накрутке счетчиков посещений сайтов, рекламе различного ПО и накрутке числа его установок, а также на монетизации онлайн-опросов и других маркетинговых кампаний в интернете.

Некоторые из подобных сервисов действительно дают пользователям обещанные вознаграждения, например, когда то или иное задание выполняется для пополнения внутриигрового баланса или получения определенных бонусов в играх. Однако в случае с трояном Android.FakeApp.176 пользователи не получают обещанной им игры. Мобильной версии Valorant еще не существует, а единственная задача подделки — загрузить сайт партнерского сервиса, в результате чего мошенники получат вознаграждение за счет жертвы.

Такой вид незаконного заработка с использованием вредоносных программ, которые выдаются за настоящие игры, встречался и ранее. Например, та же самая версия Android.FakeApp.176 распространялась под видом мобильной версии недавно вышедшей игры Call of Duty: Warzone, которая доступна лишь на игровых приставках и компьютерах под управлением Windows. Кроме того, еще в 2018 году злоумышленники распространяли одну из модификаций этого трояна под видом Fortnite, а в 2019 году — под видом Apex Legends. Обе игры быстро обрели широкую популярность среди множества игроков, чем и поспешили воспользоваться вирусописатели. Очередная новинка, анонс которой состоялся менее двух месяцев назад, уже успела обрести миллионы поклонников, что не могло в очередной раз не привлечь внимание мошенников.

Компания «Доктор Веб» напоминает, что пользователям следует критически оценивать информацию, распространяемую в Интернете, не переходить по подозрительным ссылкам и не устанавливать сомнительные приложения из непроверенных источников.

Антивирусные продукты Dr.Web для Android успешно детектируют и удаляют известные модификации трояна Android.FakeApp.176, поэтому для наших пользователей эта вредоносная программа опасности не представляет.

Подробнее об Android.FakeApp.176

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/Qlmhn5SbzaY/

|

|

«Доктор Веб»: обзор вирусной активности в апреле 2020 года |

18 мая 2020 года

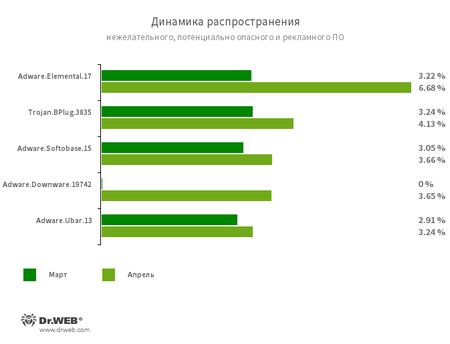

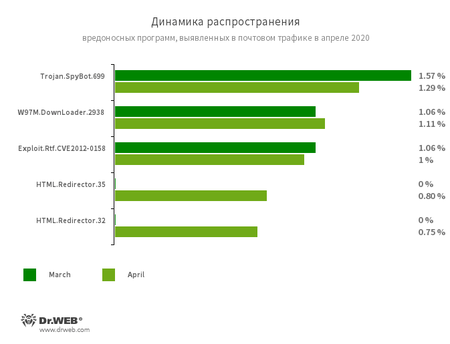

В апреле анализ данных статистики Dr.Web показал снижение общего числа обнаруженных угроз на 34.5% по сравнению с мартом. Количество уникальных угроз снизилось на 11.42%. Большинство обнаруженных угроз по-прежнему приходится на долю рекламных программ и вредоносных расширений для браузеров. В почтовом трафике продолжает лидировать банковский троян Trojan.SpyBot.699, а также вредоносное ПО, использующее уязвимости документов Microsoft Office. Кроме того, в число самых распространенных угроз вошли вредоносные HTML-документы, распространяемые в виде вложений и перенаправляющие пользователей на фишинговые сайты.

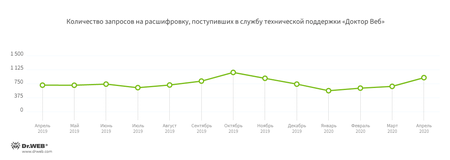

В апреле число обращений пользователей за расшифровкой файлов увеличилось на 34.27% по сравнению с мартом. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого пришлось 32.71% всех инцидентов.

Главные тенденции апреля

- Снижение активности распространения вредоносного ПО

- Рекламные приложения остаются одними из самых активных угроз

- Значительное увеличение активности шифровальщиков

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Trojan.BPlug.3835

- Вредоносное расширение для браузера, предназначенное для осуществления веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Downware.19742

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

Статистика вредоносных программ в почтовом трафике

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.CVE-2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE-2012-0158 для выполнения вредоносного кода.

- HTML.Redirector.35

- HTML.Redirector.32

- Вредоносные HTML-документы, как правило маскирующиеся под безобидные вложения к письмам. При открытии перенаправляют пользователей на фишинговые сайты или загружают полезную нагрузку на заражаемые устройства.

Шифровальщики

По сравнению с мартом в апреле в антивирусную лабораторию «Доктор Веб» поступило на 34.27% больше запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков.

- Trojan.Encoder.26996 — 32.71%

- Trojan.Encoder.567 — 7.84%

- Trojan.Encoder.29750 — 2.73%

- Trojan.Encoder.858 — 2.39%

- Trojan.Encoder.31430 — 1.87%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение апреля 2020 года в базу нерекомендуемых и вредоносных сайтов было добавлено 140 188 интернет-адресов.

| Март 2020 | Апрель 2020 | Динамика |

|---|---|---|

| + 186 881 | + 140 188 | - 24.99% |

Вредоносное и нежелательное ПО для мобильных устройств

В прошедшем месяце количество выявленных угроз на Android-устройствах увеличилось на 16.46% по сравнению с мартом. В каталоге Google Play вновь были найдены вредоносные программы, в том числе новые модификации троянов семейства Android.Circle. Они распространялись под видом безобидных программ и выполняли команды злоумышленников. Кроме того, в вирусную базу Dr.Web были добавлены записи для детектирования рекламного трояна Android.HiddenAds.2124 и вредоносной программы Android.Joker.164, которая подписывала пользователей на платные услуги и могла исполнять произвольный код.

Наиболее заметные события, связанные с «мобильной» безопасностью в апреле:

- появление новых угроз в каталоге Google Play;

- рост числа угроз, обнаруженных на защищаемых Android-устройствах.

Более подробно о вирусной обстановке для мобильных устройств в апреле читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/BT3ecdlxVdw/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2020 года |

18 мая 2020 года

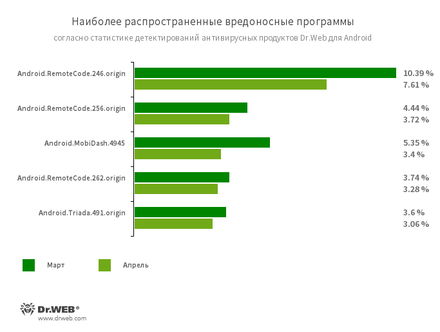

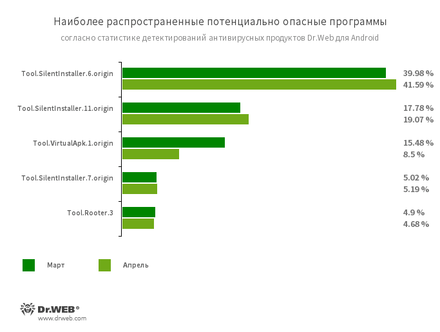

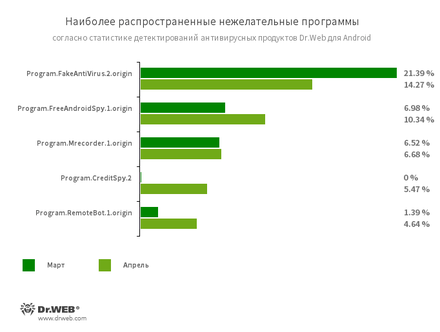

По сравнению с мартом в апреле количество выявленных угроз на Android-устройствах увеличилось на 16,46%. На 16,13% выросло число обнаруженных вредоносных программ, на 28,37% — нежелательных программ, на 20,83% — потенциально опасных и на 17,43% — рекламных приложений.

За последний месяц специалисты компании «Доктор Веб» зафиксировали несколько угроз в каталоге Google Play. Среди них были новые модификации опасных вредоносных приложений Android.Circle, способных выполнять команды злоумышленников. Кроме того, был найден рекламный троян Android.HiddenAds.2124, а также троян Android.Joker.164, который подписывал пользователей на платные услуги и мог выполнять произвольный код.

ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Увеличение числа угроз, выявленных на Android-устройствах

- Появление новых вредоносных программ в Google Play

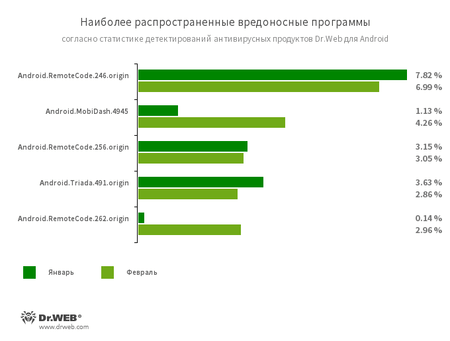

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.246.origin

- Android.RemoteCode.256.origin

- Android.RemoteCode.262.origin

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации эти трояны могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.MobiDash.4945

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.Triada.491.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Некоторые модификации этого семейства встречаются в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Rooter.3

- Утилита для получения root-полномочий на Android-устройствах, которая задействует различные эксплойты. Она может использоваться как пользователями Android-устройств, так и злоумышленниками и вредоносными программами.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они могут контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, выполнять прослушивание и т. п.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Program.RemoteBot.1.origin

- Приложение, предназначенное для дистанционного управления Android-устройствами. Программа позволяет перехватывать и отправлять СМС, выполнять и отслеживать телефонные вызовы, перехватывать содержимое уведомлений, контролировать местоположение устройства, выполнять прослушивание окружения, записывать видео, делать фотографии и т. п.

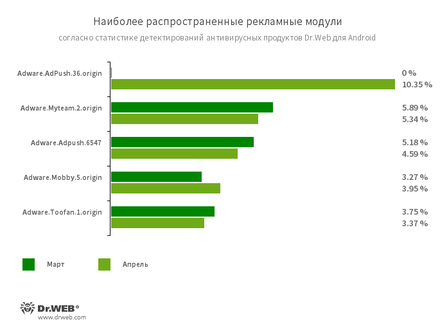

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

Угрозы в Google Play

В апреле вирусные аналитики «Доктор Веб» выявили в каталоге Google Play сразу несколько вредоносных программ. Среди них были новые модификации троянов семейства Android.Circle — Android.Circle.1.origin, Android.Circle.8 и Android.Circle.14. Они распространялись под видом безобидных приложений, таких как редакторы изображений и программы спортивной тематики. Трояны этого семейства исполняют скрипты с заданиями, используя для этого встроенную в них библиотеку с открытым исходным кодом BeanShell. По команде злоумышленников они могут показывать рекламу, а также выполнять другие действия.

Вместе с этими вредоносными программами были обнаружены трояны Android.HiddenAds.2124 и Android.Joker.164. Первый показывал надоедливую рекламу и был встроен в приложения для прослушивания музыки. Второй — выполнял произвольный код и мог подписывать пользователей на дорогостоящие сервисы. Его злоумышленники распространяли под видом графического редактора.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/Op_dvhCbZyI/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в марте 2020 года |

10 апреля 2020 года

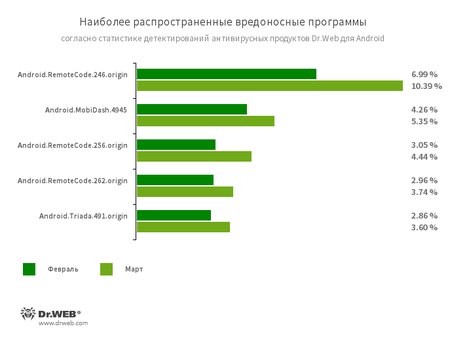

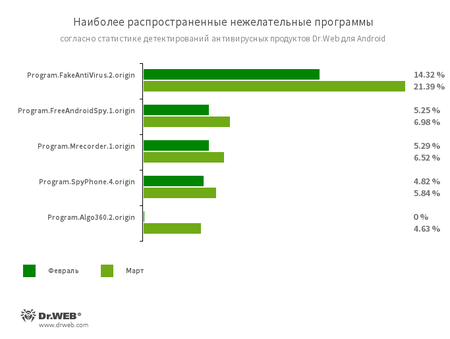

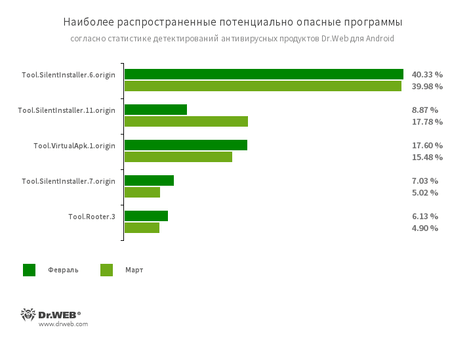

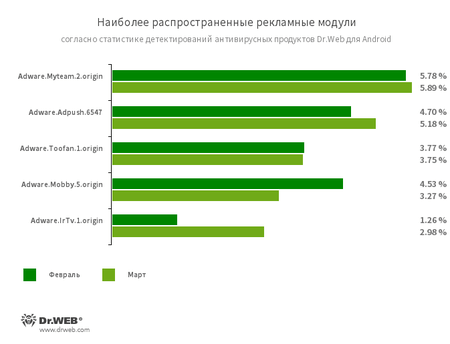

В марте число выявленных на Android-устройствах угроз выросло на 21,24% по сравнению с февралем. Количество обнаруженных вредоносных программ увеличилось на 21,6%, нежелательных – на 13,37%, потенциально опасных – на 32,65%, рекламных – на 27,64%.

В течение месяца вирусные аналитики «Доктор Веб» выявили новые вредоносные приложения в каталоге Google Play. Среди них был троян семейства Android.Joker, показывающий рекламу и способный подписывать пользователей на платные мобильные услуги, а также опасный многофункциональный троян Android.Circle.1, выполняющий команды злоумышленников.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Рост числа угроз, выявленных на Android-устройствах

- Обнаружение новых вредоносных программ в Google Play

Угроза месяца

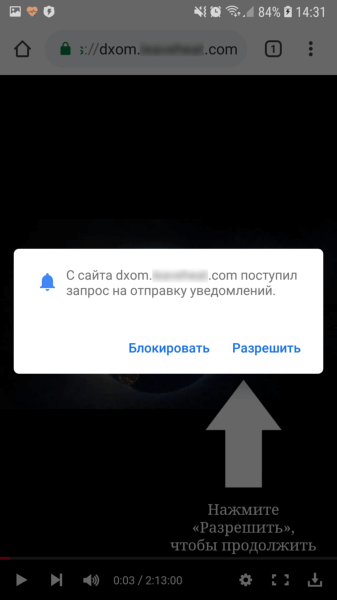

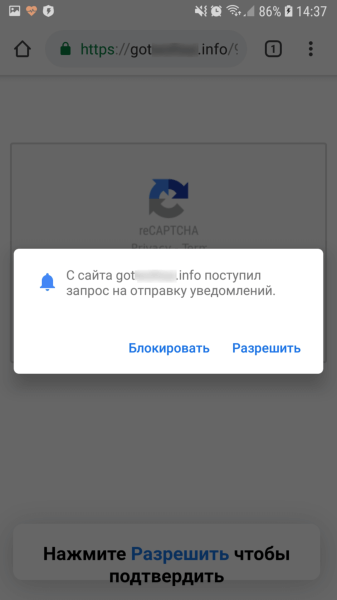

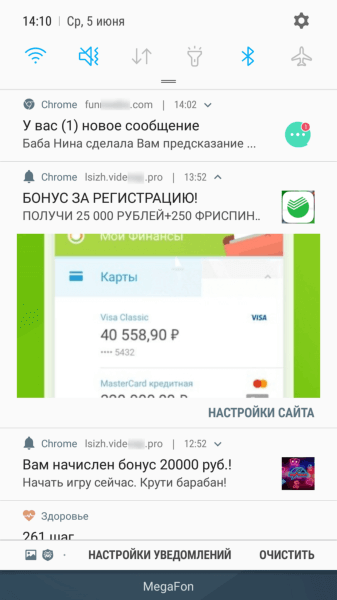

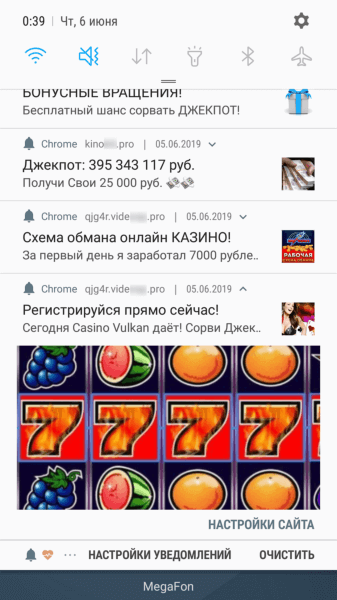

В марте компания «Доктор Веб» сообщила об обнаружении в каталоге Google Play нового опасного трояна Android.Circle.1, которого установили свыше 700 000 пользователей. По команде злоумышленников он показывал рекламу и загружал различные веб-сайты, на которых имитировал действия пользователей, нажимая на баннеры и ссылки. Пример демонстрируемой им рекламы:

В течение месяца наши специалисты выявили несколько модификаций этого вредоносного приложения.

Особенности Android.Circle.1:

- встроен в безобидные программы;

- создан с использованием механизма Multiple APKs, который позволяет загружать в Google Play множество копий одного приложения для поддержки различных моделей устройств и процессорных архитектур;

- принимает от управляющего сервера и выполняет BeanShell-скрипты;

- часть функций трояна вынесена в отдельную нативную библиотеку;

- чтобы скрыться от пользователя, некоторые модификации Android.Circle.1 после установки выдают себя за важный системный компонент.

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.246.origin

- Android.RemoteCode.256.origin

- Android.RemoteCode.262.origin

- Вредоносные программы, которые загружают и выполняют произвольный код.

- Android.MobiDash.4945

- Троянская программа, показывающая рекламу.

- Android.Triada.491.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.MobileTool.2.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

- Program.Algo360.2.origin

- Детектирование программного модуля, который используется в приложениях различных финансовых организаций, выдающих денежные займы. Он представляет собой агрегатор данных пользователей, для которых формируется кредитный профиль. Модуль собирает информацию об СМС-сообщениях, закладках браузера, местоположении устройства, записях календаря и другие персональные данные.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки.

- Tool.Rooter.3

- Утилита для получения root-полномочий на Android-устройствах. Может использоваться злоумышленниками и вредоносными программами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Myteam.2.origin

- Adware.Adpush.6547

- Adware.Toofan.1.origin

- Adware.Mobby.5.origin

- Adware.IrTv.1.origin

Угрозы в Google Play

Наряду с троянами семейства Android.Circle в марте в Google Play был найден очередной представитель семейства Android.Joker, получивший имя Android.Joker.102.origin. Он распространялся под видом редакторов изображений и сборников обоев. Вредоносная программа могла загружать и запускать троянские модули и произвольный код, а также подписывать пользователей на дорогостоящие сервисы.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/55ihWAMlLiM/

|

|

«Доктор Веб»: обзор вирусной активности в марте 2020 года |

10 апреля 2020 года

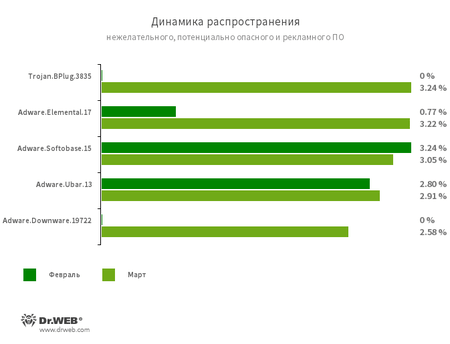

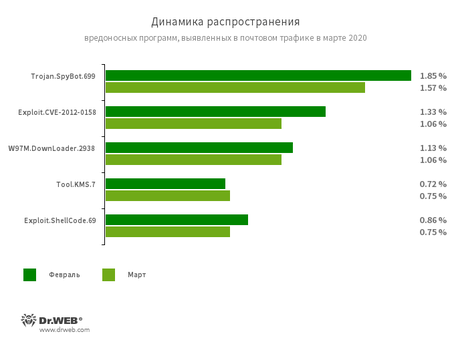

В марте анализ данных статистики Dr.Web показал рост общего числа обнаруженных угроз на 12.51% по сравнению с февралем. Количество уникальных угроз возросло на 8.75%. Пользователям чаще всего угрожали вредоносные расширения для браузеров, нежелательные и рекламные программы. В почтовом трафике по-прежнему доминирует вредоносное ПО, использующее уязвимости документов Microsoft Office, а также банковский троян Trojan.SpyBot.699.

В марте число обращений пользователей за расшифровкой файлов увеличилось на 7.63% по сравнению с февралем. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого пришлось 32.60% всех инцидентов.

Главные тенденции марта

- Рост активности распространения вредоносного ПО

- Увеличение количества вредоносных расширений для браузеров

- Увеличение активности шифровальщиков

- Рост числа нерекомендуемых и вредоносных сайтов

Угроза месяца

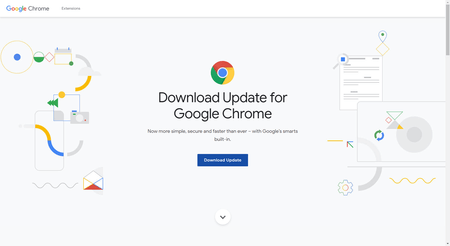

В марте специалисты «Доктор Веб» сообщили о компрометации ряда сайтов — от новостных блогов до корпоративных ресурсов, — созданных на CMS WordPress. JavaScript-сценарий, встроенный в код взломанных страниц, перенаправлял посетителей на фишинговую страницу, где им предлагалось установить важное обновление безопасности для браузера Google Chrome. Загружаемый файл представляет собой установщик троянской программы, которая позволяла злоумышленникам дистанционно управлять инфицированными компьютерами и доставлять на них дополнительные вредоносные модули.

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Trojan.BPlug.3835

- Вредоносное расширение для браузера, предназначенное для осуществления веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Adware.Downware.19722

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

- Exploit.CVE-2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE-2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Tool.KMS.7

- Хакерские утилиты, которые используются для активации продуктов Microsoft с поддельной лицензией.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

Шифровальщики

По сравнению с февралем в марте в антивирусную лабораторию «Доктор Веб» поступило на 7.63% больше запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков.

- Trojan.Encoder.26996 — 32.60%

- Trojan.Encoder.29750 — 9.07%

- Trojan.Encoder.567 — 4.66%

- Trojan.Encoder.11464 — 3.19%

- Trojan.Encoder.11539 — 1.96%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение марта 2020 года в базу нерекомендуемых и вредоносных сайтов было добавлено 186 881 интернет-адрес.

| Февраль 2020 | Март 2020 | Динамика |

|---|---|---|

| + 90 385 | + 186 881 | + 106.76% |

Вредоносное и нежелательное ПО для мобильных устройств

В марте антивирусные продукты Dr.Web для Android зафиксировали рост общего числа угроз на защищаемых устройствах на 21% по сравнению с февралем. В каталоге Google Play вирусные аналитики обнаружили очередные вредоносные приложения. Среди них был новый представитель уже известного семейства троянов Android.Joker; эти программы способны загружать и выполнять произвольный код, а также подписывать пользователей на платные сервисы. Кроме того, в прошедшем месяце была выявлена новая угроза, получившая имя Android.Circle.1. По команде злоумышленников этот троян показывал рекламу и загружал веб-сайты, на которых имитировал действия пользователей.

Наиболее заметные события, связанные с «мобильной» безопасностью в марте:

- обнаружение новых угроз в каталоге Google Play;

- рост числа угроз, выявленных на защищаемых устройствах.

Более подробно о вирусной обстановке для мобильных устройств в марте читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/0n4O-g_GFWA/

|

|

Злоумышленники распространяют опасный бэкдор под видом обновления для браузера Chrome |

25 марта 2020 года

По данным вирусной лаборатории «Доктор Веб», за атакой стоит группа злоумышленников, ранее причастная к распространению поддельного установщика популярного видеоредактора VSDC, как через официальный сайт программы, так и с помощью сторонних каталогов. На этот раз хакерам удалось получить административный доступ к CMS ряда сайтов, которые стали использоваться в цепочке заражения. В коды страниц скомпрометированных сайтов встроен сценарий, написанный на JavaScript, который перенаправляет пользователей на фишинговую страницу, маскирующуюся под официальный ресурс компании Google.

Выборка пользователей осуществляется на основе геолокации и определения браузера пользователя. Целевая аудитория — посетители из США, Канады, Австралии, Великобритании, Израиля и Турции, использующие браузер Google Chrome. Стоит заметить, что скачиваемый файл имеет валидную цифровую подпись, аналогичную подписи фальшивого установщика NordVPN, распространяемого той же преступной группой.

Механизм заражения реализован следующим образом. При запуске программы в директории %userappdata% создается папка, содержащая файлы утилиты для удаленного администрирования TeamViewer, а также выполняется распаковка двух защищенных паролем SFX-архивов. В одном из архивов находится вредоносная библиотека msi.dll, позволяющая установить несанкционированное соединение с зараженным компьютером, и пакетный файл для запуска браузера Chrome со стартовой страницей Google[.]com. Из второго архива извлекается скрипт для обхода встроенной антивирусной защиты OC Windows. Вредоносная библиотека msi.dll загружается в память процессом TeamViewer, попутно скрывая от пользователя его работу.

С помощью бэкдора злоумышленники получают возможность доставлять на инфицированные устройства полезную нагрузку в виде вредоносных приложений. Среди них:

- кейлоггер X-Key Keylogger,

- стилер Predator The Thief,

- троян для удаленного управления по протоколу RDP.

Все упомянутые угрозы успешно детектируются продуктами Dr.Web и не представляют опасности для наших пользователей. Фишинговая страница с вредоносным содержимым добавлена в список опасных и нерекомендуемых сайтов.

http://feedproxy.google.com/~r/drweb/viruses/~3/IY_RubCXFZ4/

|

|

В Google Play обнаружен рекламный троян Android.Circle.1, способный выполнять BeanShell-скрипты |

24 марта 2020 года

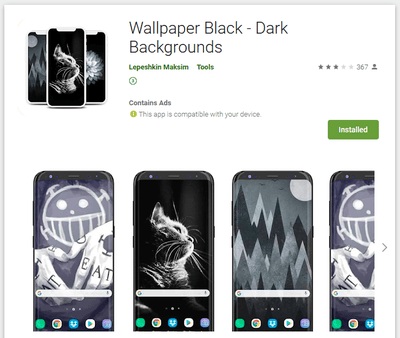

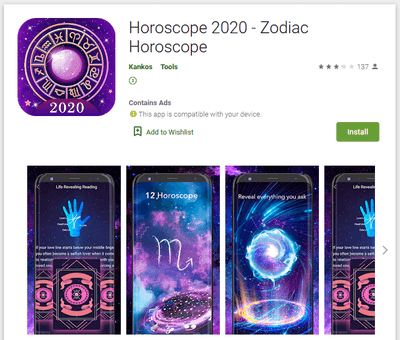

Троян, получивший имя Android.Circle.1, распространялся под видом сборников изображений, программ с гороскопами, приложений для онлайн-знакомств, фоторедакторов, игр и системных утилит. Наши специалисты обнаружили 18 его модификаций, общее число установок которых превысило 700 000. После обращения компании «Доктор Веб» в корпорацию Google все они были удалены из Google Play. Кроме того, были сняты с делегирования домены управляющих серверов Android.Circle.1.

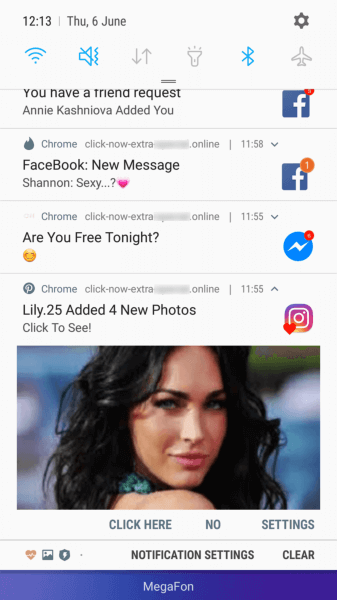

Примеры найденных троянских программ показаны на изображениях ниже:

Эти приложения внешне выглядели безобидно и выполняли заявленные функции, поэтому у пользователей не было причин заподозрить в них угрозу. Кроме того, некоторые из них после установки выдавали себя за важный системный компонент, что обеспечивало дополнительную защиту от возможного удаления.

Android.Circle.1 — бот, выполняющий вредоносные действия по команде злоумышленников. Функции бота в нем реализованы через встроенную в трояна библиотеку с открытым исходным кодом BeanShell. Она представляет собой интерпретатор Java-кода с функциями скриптового языка на основе Java и позволяет исполнять код «на лету». При запуске вредоносная программа подключается к управляющему серверу, передает на него сведения об инфицированном устройстве и ожидает поступления заданий.

Android.Circle.1 получает задания через сервис Firebase. Троян сохраняет их в конфигурационный файл и извлекает из них BeanShell-скрипты с командами, которые затем выполняет. Вирусные аналитики «Доктор Веб» зафиксировали следующие задания, поступившие вредоносной программе:

- удалить значок троянского приложения из списка ПО в меню главного экрана;

- удалить значок троянского приложения и загрузить в веб-браузере заданную в команде ссылку;

- выполнить нажатие (клик) на загруженном сайте;

- показать рекламный баннер.

Таким образом, основное предназначение Android.Circle.1 — показ рекламы и загрузка различных веб-сайтов, на которых троян имитирует действия пользователей. Например, он может переходить по ссылкам на сайтах и нажимать на рекламные баннеры или другие интерактивные элементы (функции кликера).

Однако это – лишь часть функций, которые доступны боту. Фактически, троян может загрузить и выполнить любой код, ограничиваясь лишь доступными системными разрешениями у программы, в которую он встроен. Например, если сервер отдаст соответствующую команду, Android.Circle.1 сможет загрузить WebView с мошенническим или вредоносным сайтом для проведения фишинг-атак. При этом выполнение стороннего кода размещенными в Google Play приложениями является прямым нарушением правил каталога.

Ниже приведен пример рекламы, которую демонстрирует троян:

Android.Circle.1 создан с использованием механизма Multiple APKs. Он позволяет разработчикам подготавливать и размещать в Google Play множество версий одной программы для поддержки различных моделей устройств и процессорных архитектур. Благодаря этому механизму уменьшается размер apk-файлов, поскольку в них содержатся лишь необходимые для работы на конкретном устройстве компоненты. При этом файлы с ресурсами, а также модулями и библиотеками приложений могут находиться в отдельных apk-файлах (так называемый механизм разделения или разбития — Split APKs) и отличаться или вовсе отсутствовать в зависимости от целевого устройства. Такие вспомогательные apk-файлы автоматически устанавливаются вместе с главным пакетом программы и воспринимаются операционной системой как единое целое.

Часть вредоносных функций Android.Circle.1 вынесены в нативную библиотеку, которая как раз и находится в одном их таких вспомогательных apk. Поэтому фактически Multiple APKs превращается в своеобразный механизм самозащиты трояна. Если специалисты по информационной безопасности обнаружат лишь основной пакет Android.Circle.1 без остальных apk-файлов с нужными для анализа компонентами, изучение вредоносного приложения может быть значительно затруднено или вовсе невозможно.

Кроме того, в случае потенциальной таргетированной атаки злоумышленники могут подготовить множество «чистых» вариантов программы и внедрить трояна только в одну или несколько ее копий. Троянские модификации будут устанавливаться лишь на определенные модели устройств, а для остальных пользователей приложение останется безобидным, что также снизит вероятность оперативного обнаружения угрозы.

Несмотря на то, что все выявленные модификации Android.Circle.1 были удалены из Google Play, злоумышленники могут разместить в нем новые версии трояна, поэтому владельцам Android-устройств следует с осторожностью устанавливать неизвестные приложения. Антивирусные продукты Dr.Web для Android надежно детектируют и удаляют Android.Circle.1 с устройств, поэтому для наших пользователей он опасности не представляет.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/ozYxQMlhLvo/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в феврале 2020 года |

19 марта 2020 года

В феврале на Android-устройствах было зафиксировано на 11,57% меньше угроз по сравнению с январем. Число обнаруженных вредоносных программ сократилось на 11,05%. В числе самых активных вновь оказались трояны, загружающие другие вредоносные приложения и способные выполнять произвольный код.

Количество выявленных нежелательных программ увеличилось на 0,48%. При этом число детектирований рекламных приложений снизилось на 11%, а потенциально опасного ПО — на 2,56%.

В каталоге Google Play наши специалисты выявили новые модификации рекламных троянов семейства Android.HiddenAds и мошеннических вредоносных приложений семейства Android.FakeApp. Были обнаружены и другие угрозы.

ГЛАВНЫЕ ТЕНДЕНЦИИ ФЕВРАЛЯ

- Снижение общего числа угроз, обнаруженных на Android-устройствах

- Появление новых вредоносных программ в Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.246.origin

- Android.RemoteCode.256.origin

- Android.RemoteCode.262.origin

- Вредоносные программы, которые загружают и выполняют произвольный код.

- Android.MobiDash.4945

- Троянская программа, показывающая рекламу.

- Android.Triada.491.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО.

- Program.MobileTool.2.origin

- Program.Mrecorder.1.origin

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки.

- Tool.Rooter.3

- Утилита для получения root-полномочий на Android-устройствах. Может использоваться злоумышленниками и вредоносными программами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Myteam.2.origin

- Adware.Mobby.5.origin

- Adware.Adpush.6547

- Adware.Toofan.1.origin

- Adware.Gexin.2.origin

Угрозы в Google Play

В феврале наши специалисты обнаружили в каталоге Google Play несколько новых угроз. В их числе – трояны семейства Android.HiddenAds, получившие имена Android.HiddenAds.2065, Android.HiddenAds.2066 и Android.HiddenAds2067.

После запуска они скрывали свой значок из списка приложений на главном экране и постоянно показывали надоедливую рекламу. Злоумышленники распространяли их под видом безобидных программ — сборников изображений, фоторедакторов и полезных утилит.

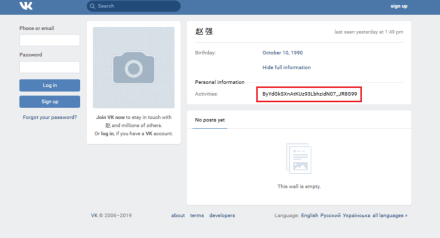

Кроме того, были выявлены новые вредоносные приложения семейства Android.FakeApp, добавленные в вирусную базу Dr.Web как Android.FakeApp.189, Android.FakeApp.4.origin. Злоумышленники выдавали их за программы для заработка в Интернете. Трояны загружали мошеннические веб-сайты, где потенциальным жертвам за «вознаграждение» предлагалось принять участие в различных опросах. Для получения гонорара от них требовалось подтвердить свою личность или оплатить комиссию, предоставив данные банковской карты, либо отправив деньги на указанный мошенниками онлайн-кошелек. В результате пользователи могли не только потерять запрошенную сумму, но и лишиться всех средств на банковском счете.

Кроме того, наши специалисты обнаружили трояна-кликера Android.Click.878, распространявшегося под видом сборника изображений. После запуска он загружал в Gogle Chrome различные веб-сайты, среди которых были и мошеннические. Чтобы скрыться от пользователя, Android.Click.878 убирал свой значок из списка приложений в меню главного экрана. После этого найти трояна можно было только в списке установленных программ в меню операционной системы, где кликер выдавал себя за системное приложение с именем Settings и значком шестеренки.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/Xa-g2Vg7WVw/

|

|

«Доктор Веб»: обзор вирусной активности в феврале 2020 года |

19 марта 2020 года

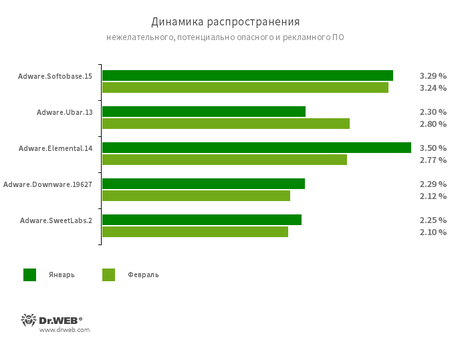

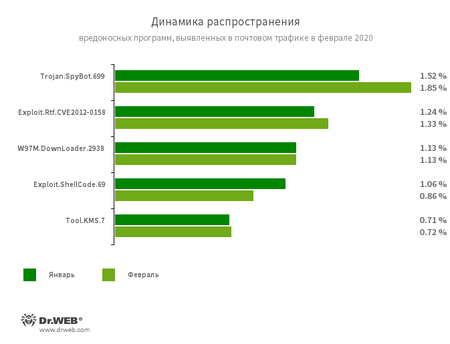

В феврале анализ данных статистики Dr.Web показал рост общего числа обнаруженных угроз на 4.86% по сравнению с январем. При этом количество уникальных угроз снизилось на 8.38%. Большинство обнаруженных угроз по-прежнему приходится на долю рекламных программ. В почтовом трафике доминирует вредоносное ПО, использующее уязвимости документов Microsoft Office. Вместе с тем продолжает расти число обнаружений банковского трояна Trojan.SpyBot.699.

В феврале число обращений пользователей за расшифровкой файлов увеличилось на 12.32% по сравнению с январем. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого пришлось 29.06% всех инцидентов.

Главные тенденции февраля

- Рекламное ПО остается в числе самых распространенных угроз

- Увеличение активности шифровальщиков

Угроза месяца

В феврале специалисты «Доктор Веб» сообщили о компрометации ссылки на скачивание программы для обработки видео и звука VSDC в каталоге популярного сайта CNET. Вместо оригинальной программы посетители сайта получали измененный установщик с легитимным набором файлов утилиты для удаленного администрирования TeamViewer и трояном-загрузчиком, который скачивал из репозитория дополнительные вредоносные модули. Таким образом на зараженный компьютер попадал троян семейства BackDoor.TeamViewer, устанавливающий несанкционированное соединение с зараженным компьютером, а также скрипт для обхода встроенной антивирусной защиты OC Windows. С их помощью злоумышленники получали возможность доставлять на инфицированные устройства полезную нагрузку в виде вредоносных приложений, таких как стилеры, кейлоггеры, прокси и RAT-трояны.

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Adware.Elemental.14

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.Downware.19627

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Adware.SweetLabs.2

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

Статистика вредоносных программ в почтовом трафике

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

- Exploit.CVE-2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE-2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Tool.KMS.7

- Хакерские утилиты, которые используются для активации продуктов Microsoft с поддельной лицензией.

Шифровальщики

По сравнению с январем в феврале в антивирусную лабораторию «Доктор Веб» поступило на 12.32% больше запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков.

- Trojan.Encoder.26996 — 18.48%

- Trojan.Encoder.567 — 10.38%

- Trojan.Encoder.29750 — 4.81%

- Trojan.Encoder.858 — 3.54%

- Trojan.Encoder.11464 — 2.78%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение февраля 2020 года в базу нерекомендуемых и вредоносных сайтов было добавлено 90 385 интернет-адресов.

| Январь 2020 | Февраль 2020 | Динамика |

|---|---|---|

| + 97 166 | + 90 385 | - 6.98% |

Вредоносное и нежелательное ПО для мобильных устройств

В феврале антивирусные продукты Dr.Web для Android обнаружили на защищаемых устройствах почти на 12% меньше угроз по сравнению с январем. Число выявленных вредоносных, рекламных и потенциально опасных программ уменьшилось, при этом количество обнаруженных нежелательных приложений, наоборот, возросло.

В каталоге Google Play наши специалисты выявили новые угрозы, среди которых были рекламные трояны, мошеннические и другие вредоносные приложения.

Наиболее заметные события, связанные с «мобильной» безопасностью в феврале:

- появление новых угроз в каталоге Google Play;

- снижение общего числа угроз, выявленных на защищаемых устройствах.

Более подробно о вирусной обстановке для мобильных устройств в феврале читайте в нашем обзоре

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/bgTd023UMLQ/

|

|

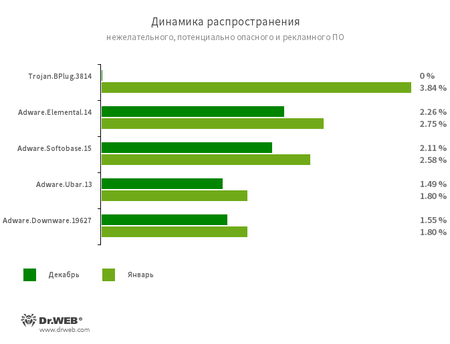

«Доктор Веб»: обзор вирусной активности в январе 2020 года |

11 февраля 2020 года

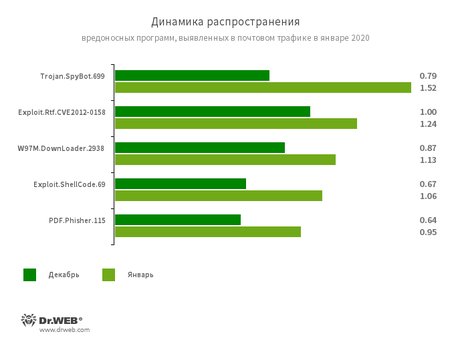

В январе статистика серверов Dr.Web зарегистрировала рост общего числа обнаруженных угроз на 0.53% по сравнению с декабрем. При этом количество уникальных угроз снизилось на 5.06%. Статистика по вредоносному и нежелательному ПО показывает преобладание вредоносных расширений для браузеров, нежелательных и рекламных программ. В почтовом трафике по-прежнему доминирует вредоносное ПО, использующее уязвимости документов Microsoft Office. Вместе с тем двукратно возросло количество обнаружений банковского трояна Trojan.SpyBot.699.

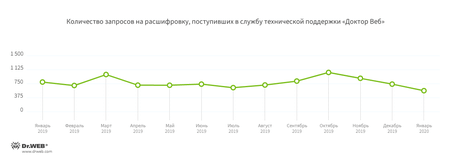

В январе продолжила снижаться активность шифровальщиков — число обращений пользователей за расшифровкой файлов снизилось на 24.02% по сравнению с декабрем. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого пришлось 18.48% всех инцидентов.

Главные тенденции января

- Увеличение количества вредоносных расширений для браузеров

- Рекламные трояны и рекламное ПО остаются одними из самых активных угроз

- Увеличение количества обнаруженных угроз в почтовом трафике

- Снижение активности шифровальщиков

По данным серверов статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Trojan.BPlug.3814

- Вредоносное расширение для браузера, предназначенное для осуществления веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

- Adware.Elemental.14

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Adware.Downware.19627

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

Статистика вредоносных программ в почтовом трафике

- Trojan.SpyBot.699

- Многомодульный банковский троянец. Он позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

- Exploit.CVE-2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE-2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- PDF.Phisher.115

- PDF-документ, использующийся в фишинговой рассылке.

Шифровальщики

По сравнению с декабрем в январе в антивирусную лабораторию «Доктор Веб» поступило на 24.02% меньше запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков.

- Trojan.Encoder.26996 — 18.48%

- Trojan.Encoder.567 — 10.38%

- Trojan.Encoder.29750 — 4.81%

- Trojan.Encoder.858 — 3.54%

- Trojan.Encoder.11464 — 2.78%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение января 2020 года в базу нерекомендуемых и вредоносных сайтов было добавлено 97 166 интернет-адресов.

| Декабрь 2019 | Январь 2020 | Динамика |

|---|---|---|

| + 162 535 | + 97 166 | - 40.22% |

Вредоносное и нежелательное ПО для мобильных устройств

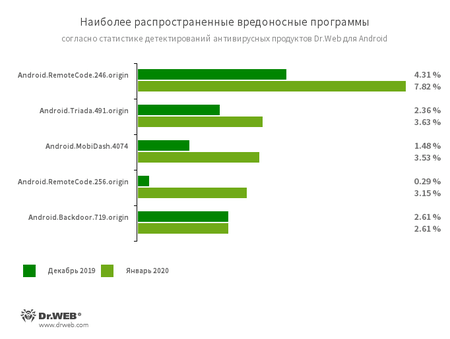

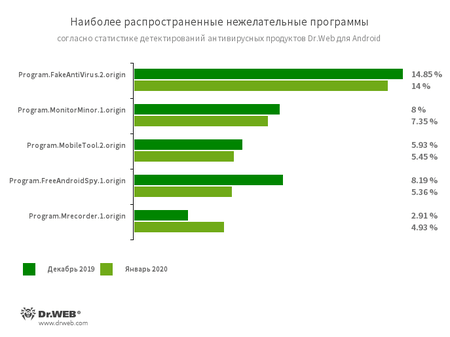

По сравнению с декабрем на Android-устройствах количество обнаруженных угроз снизилось почти на 13%. При этом программы, предназначенные для слежения за пользователями, а также трояны, загружающие и запускающие другие вредоносные приложения, по-прежнему остаются активными.

В течение января вирусные аналитики «Доктор Веб» выявили в Google Play несколько новых модификаций троянов семейства Android.Joker, которые подписывают пользователей на премиум-сервисы и загружают дополнительные вредоносные компоненты. Злоумышленники распространяли этих троянов под видом безобидного ПО — игр, фотокамер, сборников изображений и других подобных программ.

Наиболее заметные события, связанные с «мобильной» безопасностью в январе:

- появление новых угроз в каталоге Google Play;

- снижение числа угроз, обнаруженных на защищаемых устройствах.

Более подробно о вирусной обстановке для мобильных устройств в январе читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/1ieni0W6j8A/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в январе 2020 года |

11 февраля 2020 года

По сравнению с минувшим декабрем в первом месяце наступившего года на Android-устройствах было зафиксировано на 12,98% меньше угроз. Одними из самых активных вредоносных программ вновь оказались трояны, загружающие другие вредоносные приложения, и трояны, способные выполнять произвольный код. Доля нежелательного ПО в статистике детектирований сократилась на 11,37%, при этом чаще всего на устройствах обнаруживалось ПО для слежки за пользователями. Среди потенциально опасных приложений лидировали утилиты, позволяющие запускать программы без их установки.

В вирусную базу Dr.Web были добавлены записи для детектирования новых модификаций семейства Android.Joker, которые наши специалисты выявили в Google Play.

ГЛАВНЫЕ ТЕНДЕНЦИИ ЯНВАРЯ

- Снижение числа угроз, обнаруженных на Android-устройствах

- Появление новых вредоносных программ в Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.246.origin

- Android.RemoteCode.256.origin

- Вредоносные программы, которые загружают и выполняют произвольный код.

- Android.Triada.491.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия.

- Android.MobiDash.4074

- Троянская программа, показывающая надоедливую рекламу.

- Android.Backdoor.719.origin

- Троян, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО.

- Program.MonitorMinor.1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки.

- Tool.Rooter.3

- Утилита для получения root-полномочий на Android-устройствах. Может использоваться злоумышленниками и вредоносными программами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Adpush.6547

- Adware.Toofan.1.origin

- Adware.Zeus.1

Трояны в Google Play

В январе специалисты «Доктор Веб» выявили в Google Play новые модификации троянов семейства Android.Joker. Как и прежде, злоумышленники распространяли их под видом безобидных программ — мессенджеров, ПО для фотосъемки, редакторов изображений, сборников обоев для рабочего стола, игр и других полезных приложений. Трояны Android.Joker автоматически подписывают пользователей на платные мобильные услуги, а также способны загружать и запускать дополнительные вредоносные модули и выполнять произвольный код.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/vRtiC2I424w/

|

|

Злоумышленники используют сайт CNET для распространения зараженного установщика VSDC |

6 февраля 2020 года

Ранее мы уже сообщали о компрометации официального сайта популярного бесплатного ПО для обработки видео и звука — VSDC. На этот раз злоумышленники распространяют вредоносный установщик программы с помощью каталога приложений download[.]cnet[.]com. На странице VSDC размещена поддельная ссылка на скачивание редактора.

Скомпрометированная ссылка ведет на подконтрольный хакерам домен downloads[.]videosfotdev[.]com. Выборка пользователей осуществляется на основе геолокации. Нецелевые пользователи перенаправляются на подлинный сайт разработчика, остальные — получают взломанный установщик с действительной цифровой подписью.

Механизм заражения реализован следующим образом. При запуске программы, помимо установки самого редактора, в директории %userappdata% создаются две папки. Одна из них содержит легитимный набор файлов утилиты для удаленного администрирования TeamViewer, а во вторую сохраняется троян-загрузчик, который скачивает из репозитория дополнительные вредоносные модули. Это библиотека семейства BackDoor.TeamViewer, позволяющая установить несанкционированное соединение с зараженным компьютером, и скрипт для обхода встроенной антивирусной защиты OC Windows.

С помощью BackDoor.TeamViewer злоумышленники получают возможность доставлять на инфицированные устройства полезную нагрузку в виде вредоносных приложений. Среди них:

- кейлоггер X-Key Keylogger,

- стилер Predator The Thief,

- прокси-троян SystemBC,

- троян для удаленного управления по протоколу RDP.

Стоит заметить, что в одном из репозиториев располагается поддельный установщик NordVPN. Он также несет в себе указанные вредоносные компоненты и имеет валидную цифровую подпись.

Все упомянутые угрозы успешно детектируются продуктами Dr.Web.

Специалисты «Доктор Веб» рекомендуют всем пользователям продуктов VSDC проверить свои устройства с помощью нашего антивируса.