Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2021 года |

13 мая 2021 года

В апреле компания «Доктор Веб» сообщила об обнаружении трояна Android.Triada.4912, встроенного в одну из версий клиентского приложения популярного стороннего каталога Android-программ APKPure. В то же время в официальном каталоге Google Play вновь были выявлены очередные трояны из семейства Android.FakeApp. Они распространялись под видом полезных программ и загружали различные мошеннические сайты. Кроме того, специалисты «Доктор Веб» выявили троянов Android.Joker в магазине ПО AppGallery компании Huawei. Эти вредоносные приложения подписывали пользователей на платные мобильные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Обнаружение трояна в клиентском приложении популярного стороннего каталога Android-программ APKPure

- Распространение новых угроз через каталог Google Play

- Обнаружение угроз в магазине приложений AppGallery

Мобильная угроза месяца

В начале апреля компания «Доктор Веб» опубликовала новость о том, что наши вирусные аналитики обнаружили вредоносную функциональность в клиентском приложении стороннего каталога Android-программ и игр APKPure. Неустановленные злоумышленники встроили в него трояна Android.Triada.4912, затронутой оказалась версия 3.17.18 приложения. Android.Triada.4912 запускал скрытый в нем вспомогательный модуль, который выполнял основные вредоносные действия: скачивал другие троянские компоненты и различные программы, а также загружал всевозможные веб-сайты.

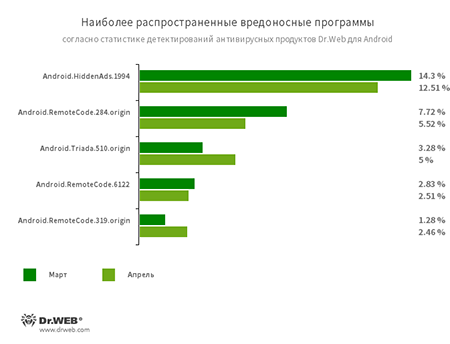

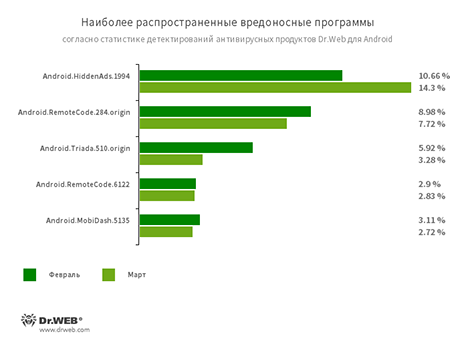

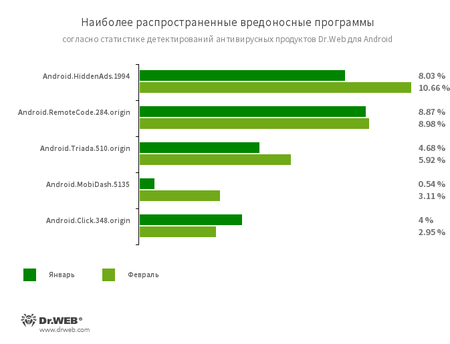

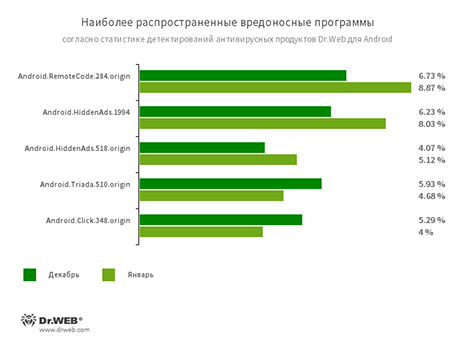

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Троян, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают его в системный каталог.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.319.origin

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации она также может загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

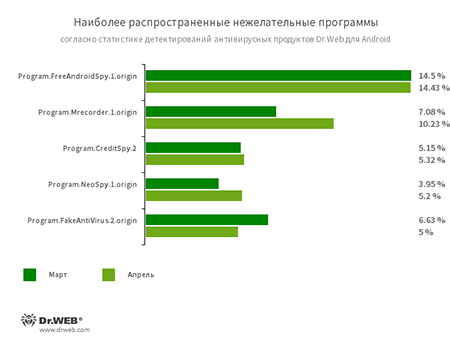

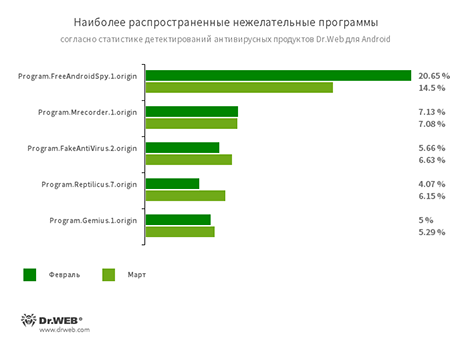

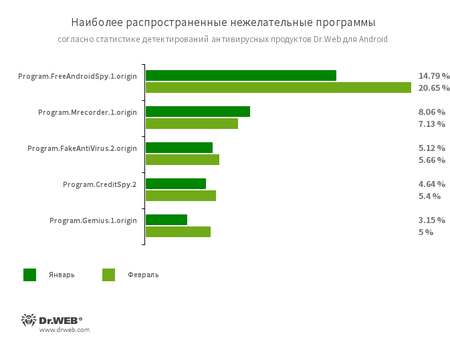

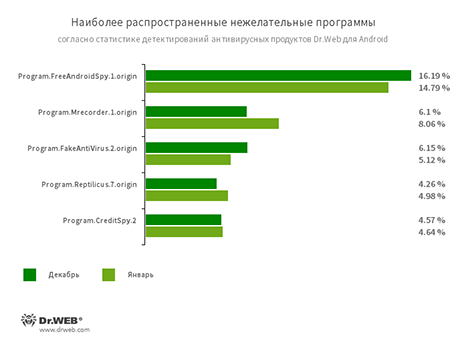

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.NeoSpy.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

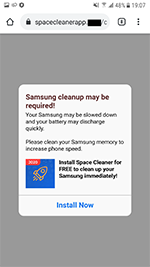

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

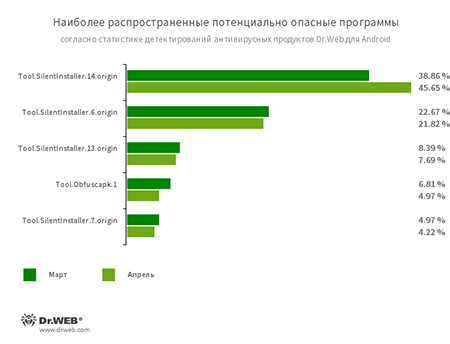

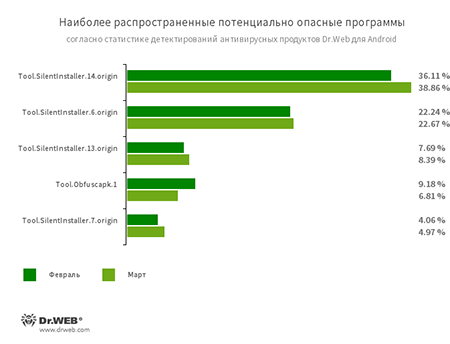

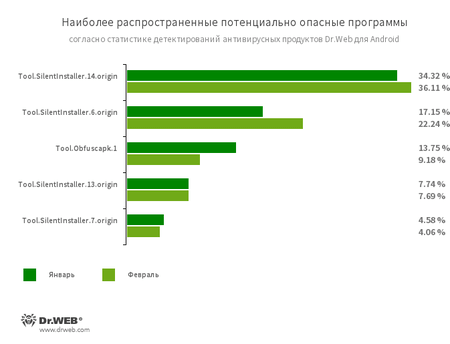

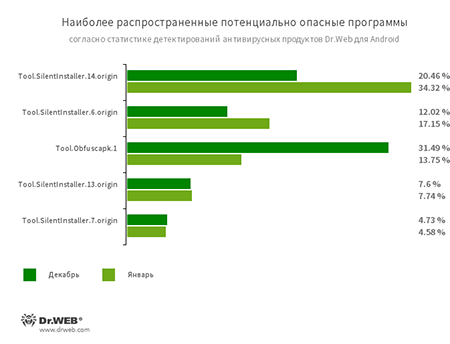

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

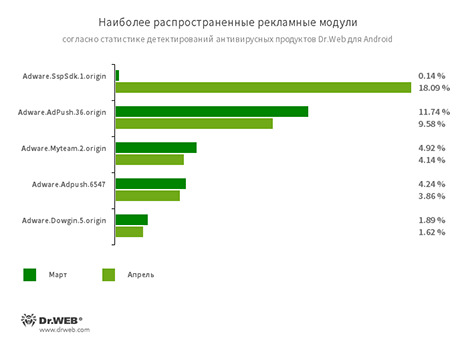

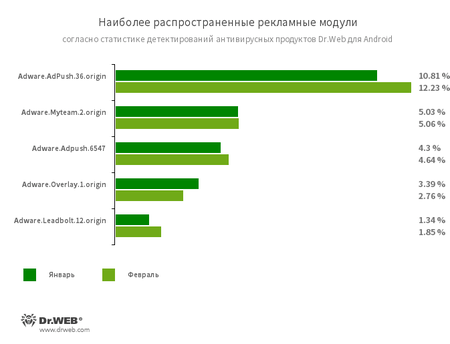

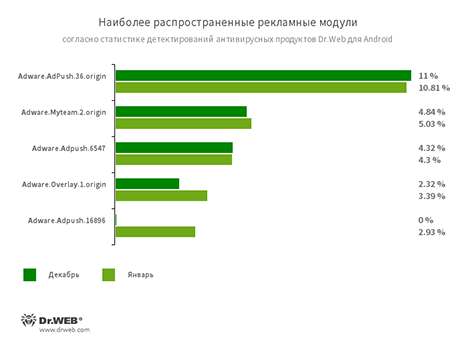

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Dowgin.5.origin

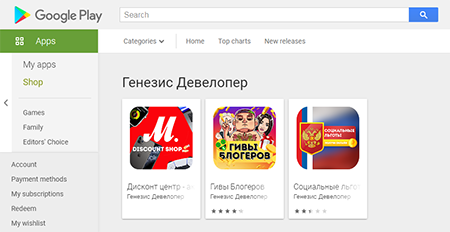

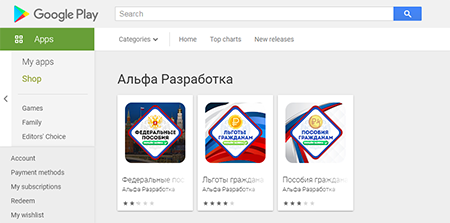

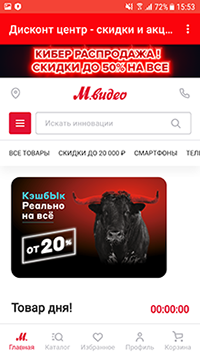

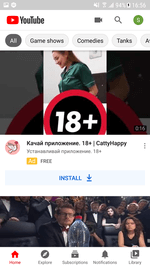

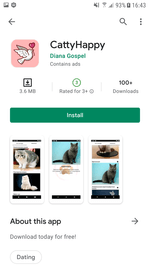

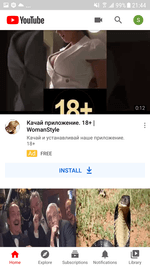

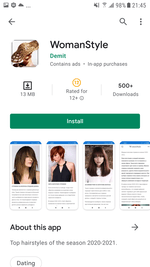

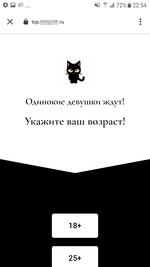

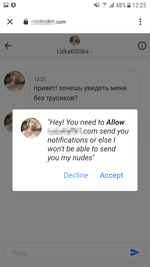

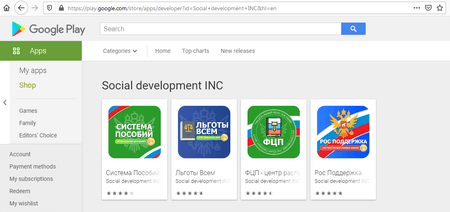

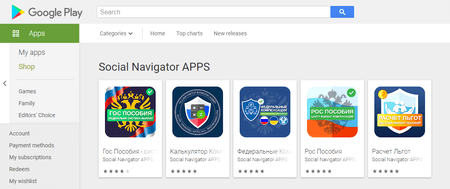

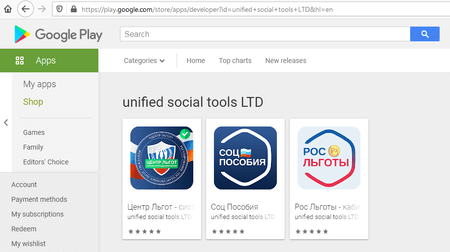

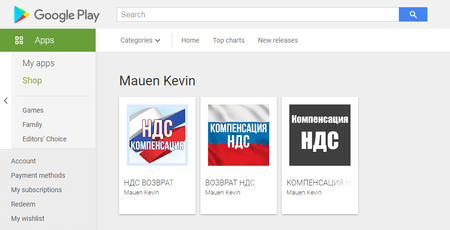

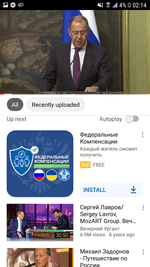

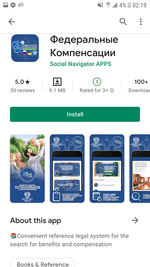

Угрозы в Google Play

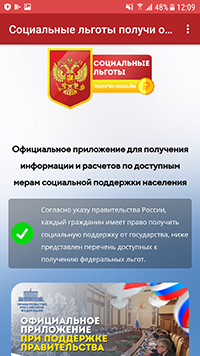

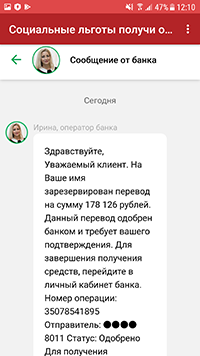

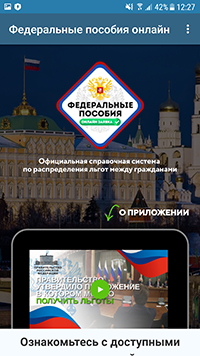

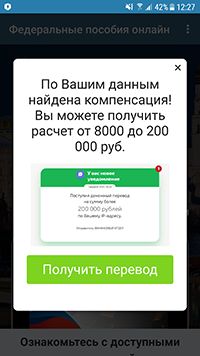

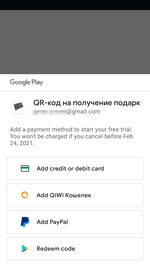

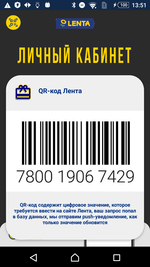

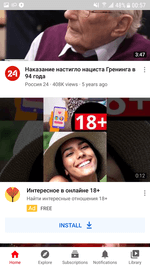

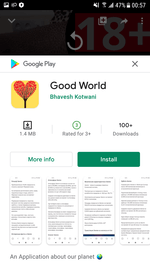

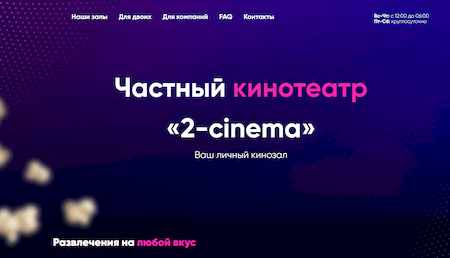

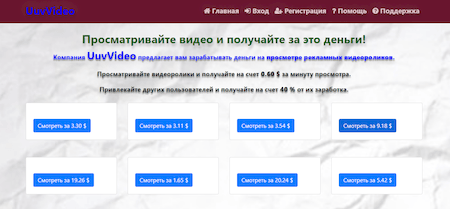

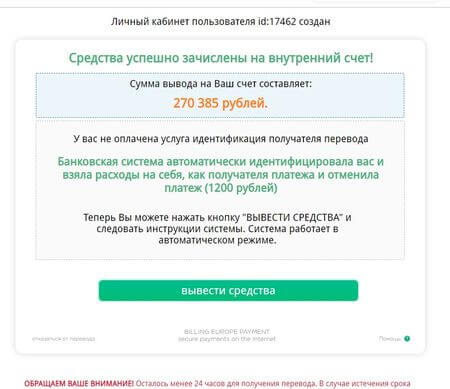

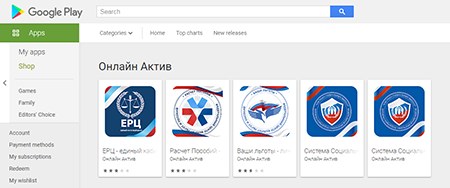

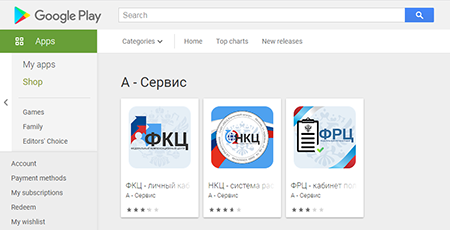

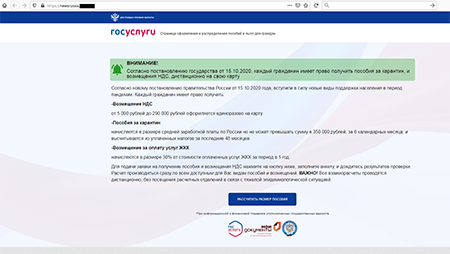

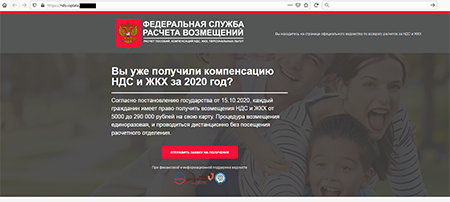

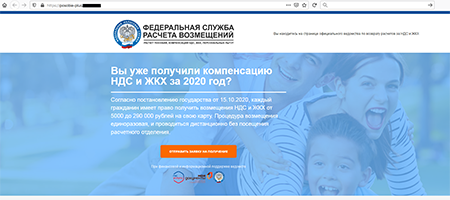

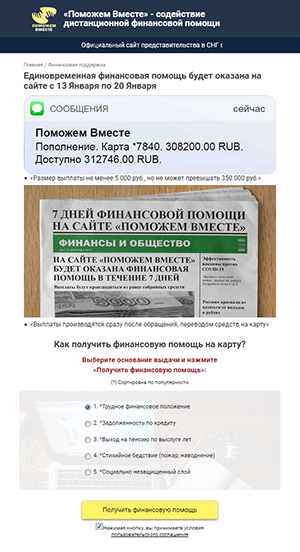

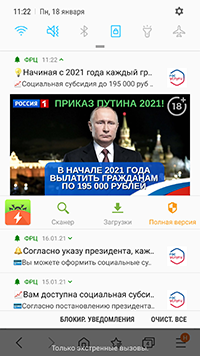

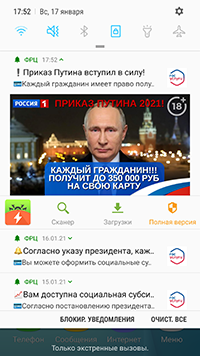

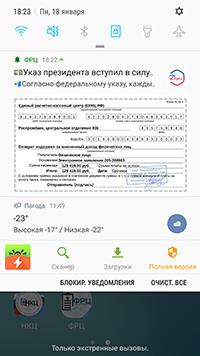

В апреле в каталоге Google Play были выявлены новые трояны, принадлежащие к семейству Android.FakeApp. Они распространялись под видом справочников с информацией о денежных выплатах и компенсациях от государства, а также приложений, с помощью которых пользователи якобы могли получить скидки на покупку товаров в известных торговых сетях и выиграть подарки от популярных блогеров. В действительности эти программы-подделки вводили жертв в заблуждение. Они не выполняли заявленных функций и лишь демонстрировали мошеннические сайты, через которые злоумышленники похищали конфиденциальные данные и деньги владельцев Android-устройств. Трояны были добавлены в вирусную базу Dr.Web как Android.FakeApp.255, Android.FakeApp.254, Android.FakeApp.256, Android.FakeApp.259, Android.FakeApp.260 и Android.FakeApp.261.

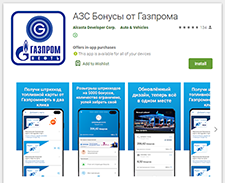

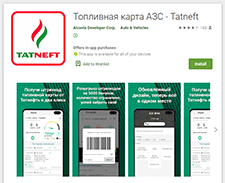

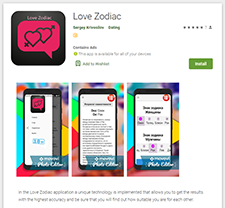

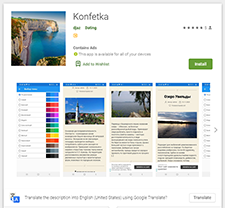

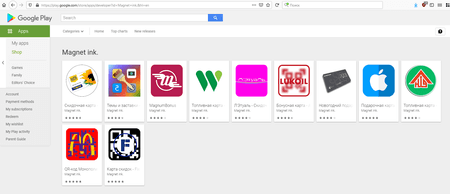

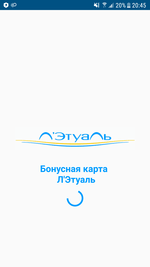

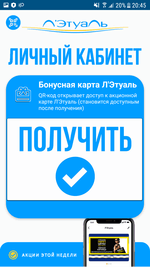

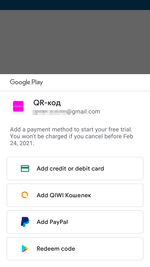

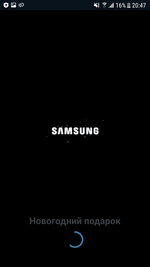

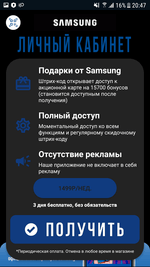

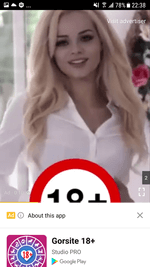

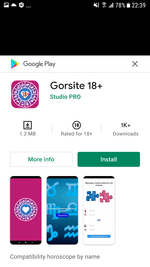

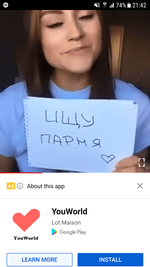

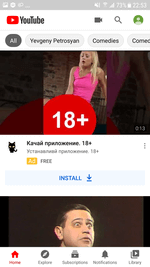

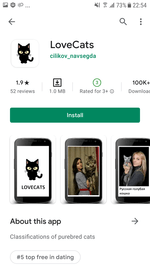

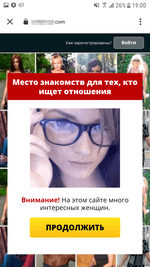

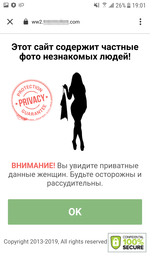

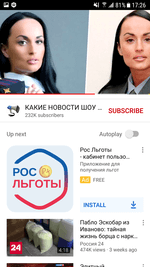

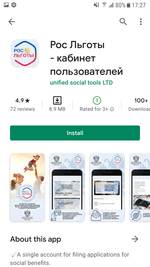

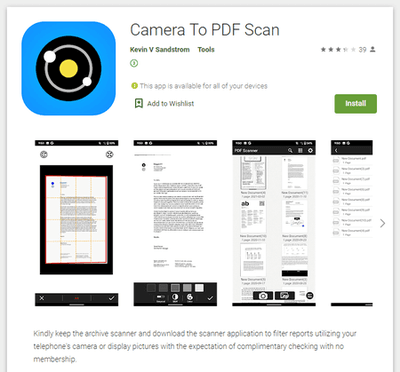

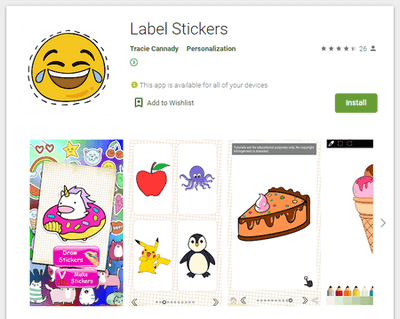

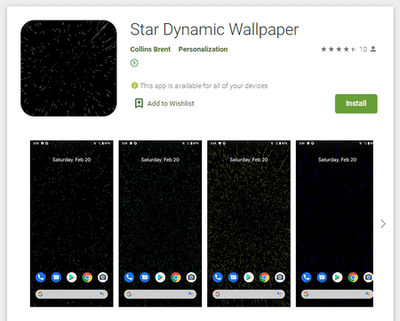

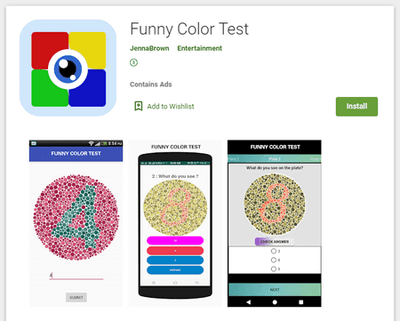

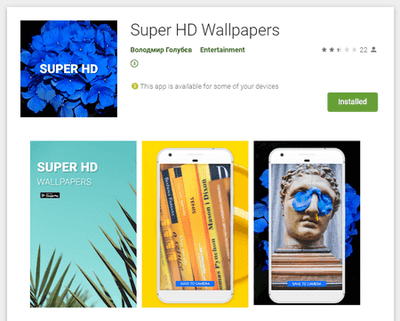

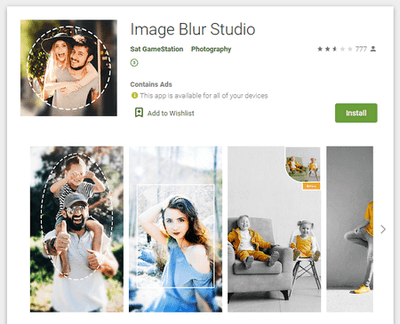

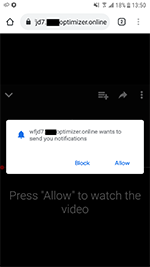

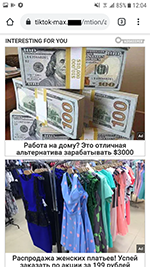

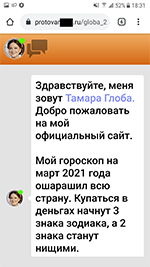

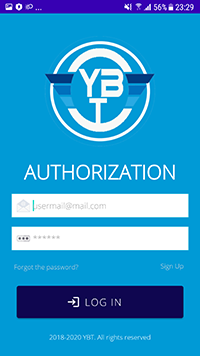

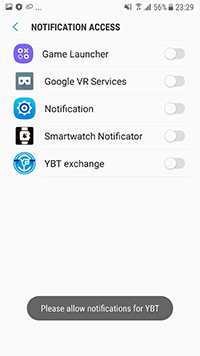

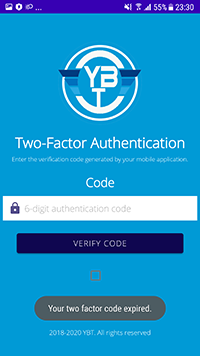

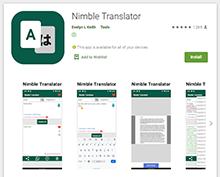

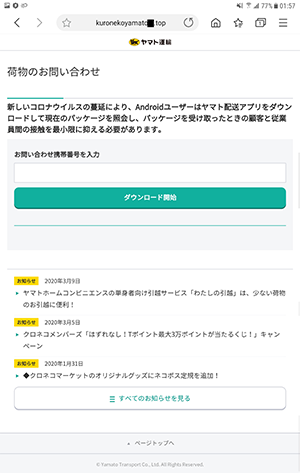

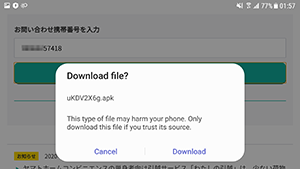

Пример внешнего вида этих мошеннических приложений:

Прочие угрозы

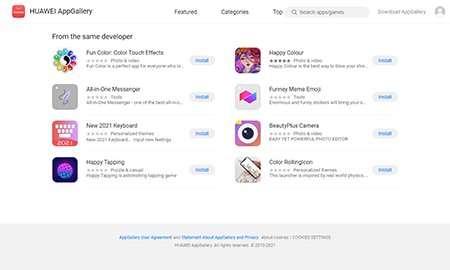

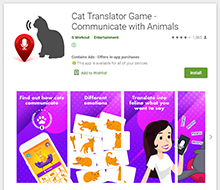

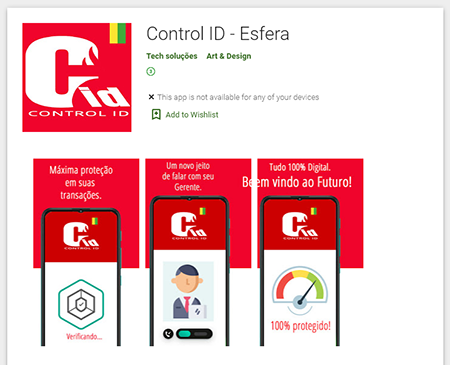

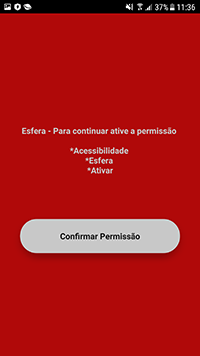

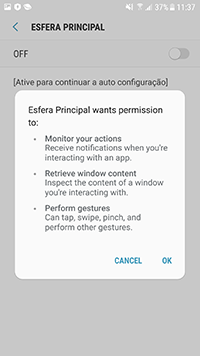

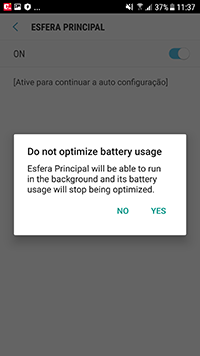

В прошлом месяце вирусные аналитики «Доктор Веб» обнаружили первые вредоносные приложения в каталоге AppGallery компании Huawei. Это были трояны семейства Android.Joker, которые способны выполнять произвольный код и подписывать пользователей на платные мобильные услуги. Они распространялись под видом различных безобидных программ — виртуальных клавиатур, онлайн-мессенджера, программы-фотокамеры и других. В общей сложности их установили более 538 000 пользователей.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2021 года |

13 мая 2021 года

В апреле компания «Доктор Веб» сообщила об обнаружении трояна Android.Triada.4912, встроенного в одну из версий клиентского приложения популярного стороннего каталога Android-программ APKPure. В то же время в официальном каталоге Google Play вновь были выявлены очередные трояны из семейства Android.FakeApp. Они распространялись под видом полезных программ и загружали различные мошеннические сайты. Кроме того, специалисты «Доктор Веб» выявили троянов Android.Joker в магазине ПО AppGallery компании Huawei. Эти вредоносные приложения подписывали пользователей на платные мобильные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Обнаружение трояна в клиентском приложении популярного стороннего каталога Android-программ APKPure

- Распространение новых угроз через каталог Google Play

- Обнаружение угроз в магазине приложений AppGallery

Мобильная угроза месяца

В начале апреля компания «Доктор Веб» опубликовала новость о том, что наши вирусные аналитики обнаружили вредоносную функциональность в клиентском приложении стороннего каталога Android-программ и игр APKPure. Неустановленные злоумышленники встроили в него трояна Android.Triada.4912, затронутой оказалась версия 3.17.18 приложения. Android.Triada.4912 запускал скрытый в нем вспомогательный модуль, который выполнял основные вредоносные действия: скачивал другие троянские компоненты и различные программы, а также загружал всевозможные веб-сайты.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Троян, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают его в системный каталог.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.319.origin

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации она также может загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.NeoSpy.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Dowgin.5.origin

Угрозы в Google Play

В апреле в каталоге Google Play были выявлены новые трояны, принадлежащие к семейству Android.FakeApp. Они распространялись под видом справочников с информацией о денежных выплатах и компенсациях от государства, а также приложений, с помощью которых пользователи якобы могли получить скидки на покупку товаров в известных торговых сетях и выиграть подарки от популярных блогеров. В действительности эти программы-подделки вводили жертв в заблуждение. Они не выполняли заявленных функций и лишь демонстрировали мошеннические сайты, через которые злоумышленники похищали конфиденциальные данные и деньги владельцев Android-устройств. Трояны были добавлены в вирусную базу Dr.Web как Android.FakeApp.255, Android.FakeApp.254, Android.FakeApp.256, Android.FakeApp.259, Android.FakeApp.260 и Android.FakeApp.261.

Пример внешнего вида этих мошеннических приложений:

Прочие угрозы

В прошлом месяце вирусные аналитики «Доктор Веб» обнаружили первые вредоносные приложения в каталоге AppGallery компании Huawei. Это были трояны семейства Android.Joker, которые способны выполнять произвольный код и подписывать пользователей на платные мобильные услуги. Они распространялись под видом различных безобидных программ — виртуальных клавиатур, онлайн-мессенджера, программы-фотокамеры и других. В общей сложности их установили более 538 000 пользователей.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/aROcPMPKTYg/

|

|

«Доктор Веб»: обзор вирусной активности в апреле 2021 года |

13 мая 2021 года

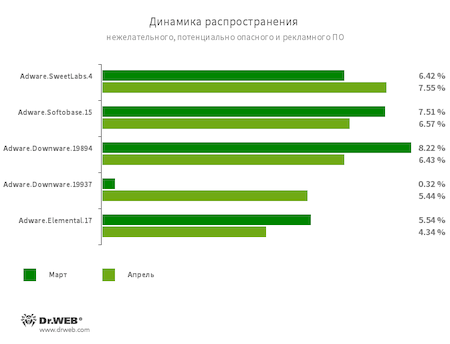

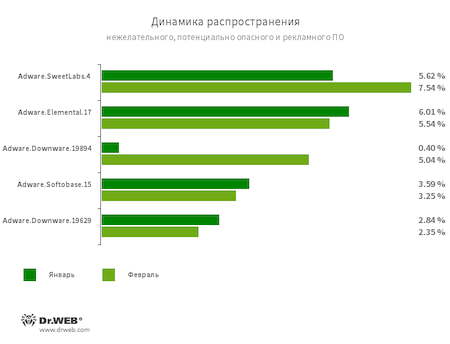

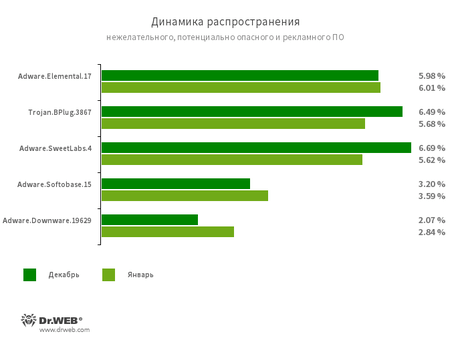

В апреле анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 1.73% по сравнению с мартом. При этом количество уникальных угроз снизилось на 35.6%. Большинство детектирований по-прежнему приходится на долю рекламных программ и нежелательных приложений. В почтовом трафике по частоте распространения лидирует разнообразное вредоносное ПО, в том числе обфусцированные вредоносные программы, скрипты, а также приложения, использующие уязвимости документов Microsoft Office.

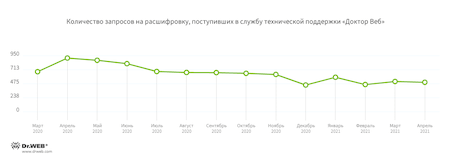

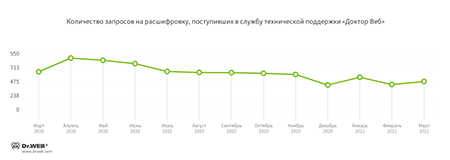

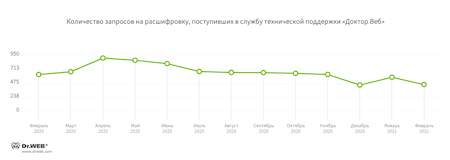

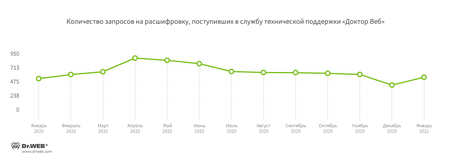

Число обращений пользователей за расшифровкой файлов уменьшилось на 2.73% по сравнению с мартом. Самым распространенным энкодером апреля оказался Trojan.Encoder.567, на долю которого приходится 15.71% всех инцидентов.

Главные тенденции апреля

- Увеличение активности распространения вредоносного ПО

- Рекламные приложения – всё еще одна из главных угроз

- Появление новых угроз в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Изменяет настройки браузера.

- Adware.Downware.19894

- Adware.Downware.19937

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

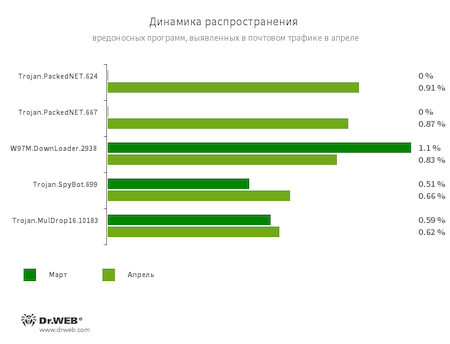

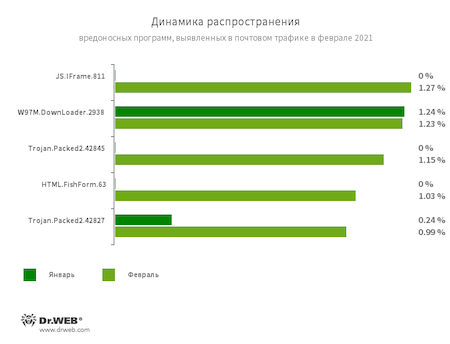

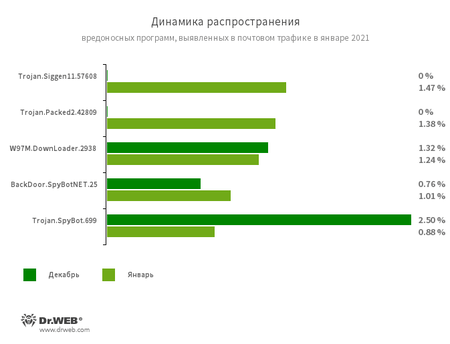

Статистика вредоносных программ в почтовом трафике

- Trojan.PackedNET.624

- Trojan.PackedNET.667

- Упакованное вредоносное ПО, написанное на VB.NET.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office и предназначенных для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения, а также исполнять произвольный код.

- Trojan.MulDrop16.10183

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

Шифровальщики

Запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в апреле в антивирусную лабораторию «Доктор Веб» поступило на 2.73% меньше, чем в прошлом месяце.

- Trojan.Encoder.567 — 15.71%

- Trojan.Encoder.26996 — 14.94%

- Trojan.Encoder.11539 — 1.53%

- Trojan.Encoder.741 — 1.15%

- Trojan.Encoder.11464 — 1.15%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

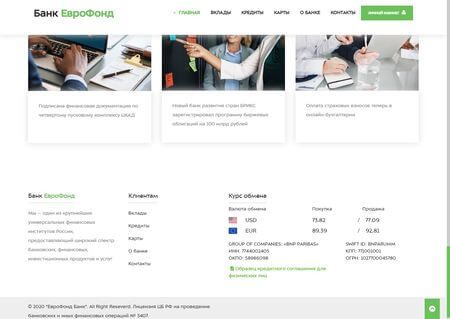

В апреле 2021 года интернет-аналитики «Доктор Веб» обнаружили множество фишинговых сайтов. В числе прочего злоумышленники подделывали веб-страницы магазинов бытовой техники. Например, мошеннические сайты были замаскированы под официальные ресурсы «М.Видео». После нажатия кнопки «Перейти на сайт» пользователи оказывались в фальшивом интернет-магазине.

Злоумышленники заманивали жертв на фишинговые сайты, используя методы социальной инженерии. Они рассчитывали, что в надежде получить товары дешевле покупатели будут активировать специальные промокоды. Если пользователь попадался на уловку, мошенник получал его персональные данные, которые использовал для собственного обогащения, — например, списывал деньги с банковского счета жертвы.

Помимо этого, в апреле были зафиксированы случаи перенаправления на фейковые сайты платежных систем. Там пользователи вводили данные банковской карты, подтверждали платёж, но товар не получали.

Вредоносное и нежелательное ПО для мобильных устройств

В прошлом месяце вирусные аналитики компании «Доктор Веб» выяснили, что одна из версий клиентского приложения популярного стороннего каталога Android-программ APKPure содержит вредоносную функциональность. Обнаруженный в ней троян Android.Triada.4912 с помощью вспомогательного компонента загружал другие программы, а также демонстрировал различные веб-сайты.

Помимо этого, наши специалисты выявили первые вредоносные приложения в каталоге ПО AppGallery. Ими стали трояны из семейства Android.Joker, способные выполнять произвольный код, а также подписывать пользователей на платные мобильные сервисы.

Кроме того, в официальном каталоге Android-программ Google Play были найдены очередные трояны из семейства Android.FakeApp, применявшиеся в мошеннических целях.

Наиболее заметные события, связанные с «мобильной» безопасностью в апреле:

- появление троянской функциональности в клиентском приложении стороннего каталога APKPure;

- обнаружение первых вредоносных программ в каталоге AppGallery;

- распространение новых троянов через официальный каталог Google Play.

Более подробно о вирусной обстановке для мобильных устройств в апреле читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в апреле 2021 года |

13 мая 2021 года

В апреле анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 1.73% по сравнению с мартом. При этом количество уникальных угроз снизилось на 35.6%. Большинство детектирований по-прежнему приходится на долю рекламных программ и нежелательных приложений. В почтовом трафике по частоте распространения лидирует разнообразное вредоносное ПО, в том числе обфусцированные вредоносные программы, скрипты, а также приложения, использующие уязвимости документов Microsoft Office.

Число обращений пользователей за расшифровкой файлов уменьшилось на 2.73% по сравнению с мартом. Самым распространенным энкодером апреля оказался Trojan.Encoder.567, на долю которого приходится 15.71% всех инцидентов.

Главные тенденции апреля

- Увеличение активности распространения вредоносного ПО

- Рекламные приложения – всё еще одна из главных угроз

- Появление новых угроз в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Изменяет настройки браузера.

- Adware.Downware.19894

- Adware.Downware.19937

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

Статистика вредоносных программ в почтовом трафике

- Trojan.PackedNET.624

- Trojan.PackedNET.667

- Упакованное вредоносное ПО, написанное на VB.NET.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office и предназначенных для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения, а также исполнять произвольный код.

- Trojan.MulDrop16.10183

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

Шифровальщики

Запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в апреле в антивирусную лабораторию «Доктор Веб» поступило на 2.73% меньше, чем в прошлом месяце.

- Trojan.Encoder.567 — 15.71%

- Trojan.Encoder.26996 — 14.94%

- Trojan.Encoder.11539 — 1.53%

- Trojan.Encoder.741 — 1.15%

- Trojan.Encoder.11464 — 1.15%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В апреле 2021 года интернет-аналитики «Доктор Веб» обнаружили множество фишинговых сайтов. В числе прочего злоумышленники подделывали веб-страницы магазинов бытовой техники. Например, мошеннические сайты были замаскированы под официальные ресурсы «М.Видео». После нажатия кнопки «Перейти на сайт» пользователи оказывались в фальшивом интернет-магазине.

Злоумышленники заманивали жертв на фишинговые сайты, используя методы социальной инженерии. Они рассчитывали, что в надежде получить товары дешевле покупатели будут активировать специальные промокоды. Если пользователь попадался на уловку, мошенник получал его персональные данные, которые использовал для собственного обогащения, — например, списывал деньги с банковского счета жертвы.

Помимо этого, в апреле были зафиксированы случаи перенаправления на фейковые сайты платежных систем. Там пользователи вводили данные банковской карты, подтверждали платёж, но товар не получали.

Вредоносное и нежелательное ПО для мобильных устройств

В прошлом месяце вирусные аналитики компании «Доктор Веб» выяснили, что одна из версий клиентского приложения популярного стороннего каталога Android-программ APKPure содержит вредоносную функциональность. Обнаруженный в ней троян Android.Triada.4912 с помощью вспомогательного компонента загружал другие программы, а также демонстрировал различные веб-сайты.

Помимо этого, наши специалисты выявили первые вредоносные приложения в каталоге ПО AppGallery. Ими стали трояны из семейства Android.Joker, способные выполнять произвольный код, а также подписывать пользователей на платные мобильные сервисы.

Кроме того, в официальном каталоге Android-программ Google Play были найдены очередные трояны из семейства Android.FakeApp, применявшиеся в мошеннических целях.

Наиболее заметные события, связанные с «мобильной» безопасностью в апреле:

- появление троянской функциональности в клиентском приложении стороннего каталога APKPure;

- обнаружение первых вредоносных программ в каталоге AppGallery;

- распространение новых троянов через официальный каталог Google Play.

Более подробно о вирусной обстановке для мобильных устройств в апреле читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/34TUdebav8k/

|

|

«Доктор Веб»: обзор вирусной активности в марте 2021 года |

13 апреля 2021 года

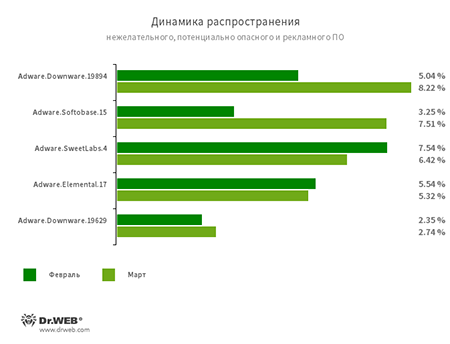

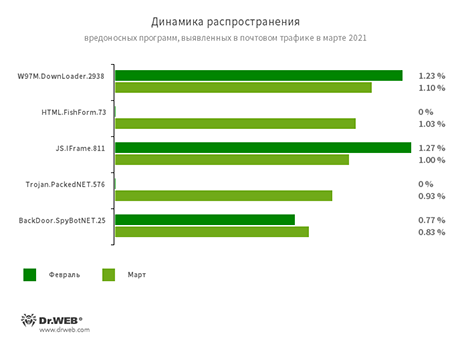

В марте анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 16.72% по сравнению с февралем. Количество уникальных угроз также выросло — на 19.49%. Рекламные программы и нежелательные приложения по-прежнему лидируют по общему количеству детектирований. В почтовом трафике на первых позициях находится разнообразное вредоносное ПО, в том числе обфусцированные троянские программы, вредоносные скрипты, а также приложения, использующие уязвимости документов Microsoft Office.

Число обращений пользователей за расшифровкой файлов увеличилось на 11.33% по сравнению с прошлым месяцем. Самым распространенным энкодером месяца оказался Trojan.Encoder.567, на долю которого приходится 23.76% всех инцидентов.

Главные тенденции марта

- Увеличение активности распространения вредоносного ПО

- Рекламные приложения остаются в числе самых активных угроз

- Рост числа запросов на расшифровку файлов, затронутых шифровальщиками

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Downware.19894

- Adware.Downware.19629

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- HTML.FishForm.73

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

- JS.IFrame.811

- Вредоносный скрипт, встраиваемый злоумышленниками в веб-страницы. Выполнение скрипта позволяет перенаправлять посетителей на нежелательные и опасные сайты, отображать навязчивую рекламу в браузере или отслеживать действия пользователя.

- Trojan.PackedNET.576

- Упакованное вредоносное ПО, написанное на VB.NET.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

Шифровальщики

Запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в марте в антивирусную лабораторию «Доктор Веб» поступило на 11.33% больше, чем в феврале.

- Trojan.Encoder.567 — 23.76%

- Trojan.Encoder.26996 — 17.16%

- Trojan.Encoder.29750 — 3.63%

- Trojan.Encoder.30356 — 1.65%

- Trojan.Encoder.11464 — 1.32%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

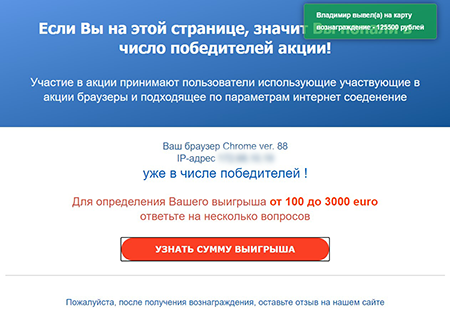

В течение марта 2021 года интернет-аналитики «Доктор Веб» добавили в базу нерекомендуемых и вредоносных сайтов большое количество новых мошеннических и фишинговых ресурсов. В марте злоумышленники продолжали активно распространять сайты с фальшивыми розыгрышами. Как правило, для получения несуществующего выигрыша жертве под различными предлогами предлагалось оплатить комиссию.

Все эти сайты объединяли похожие визуальные элементы: разделы с отзывами, всплывающие окна с именами «победителей», имитация чата с технической поддержкой и т. п. Используя проверенные методы социальной инженерии, мошенники плавно подводили пользователей к раскрытию данных банковских карт и оплате комиссии.

Вредоносное и нежелательное ПО для мобильных устройств

Среди угроз, наиболее часто встречавшихся на Android-устройствах в марте, вновь были трояны, демонстрировавшие рекламу, а также вредоносные приложения, загружавшие и выполнявшие произвольный код. Кроме того, пользователи часто сталкивались с нежелательными рекламными программами.

В каталоге Google Play вновь распространялись опасные трояны из семейства Android.Joker. Их основная функция — подписка жертв на платные мобильные услуги. Вместе с тем, были выявлены и очередные мошеннические трояны Android.FakeApp.

Наиболее заметные события, связанные с «мобильной» безопасностью в марте:

- появление очередных угроз в каталоге Google Play.

- активность троянов, подписывающих пользователей на платные услуги.

- распространение вредоносных приложений, применяемых в различных мошеннических схемах.

Более подробно о вирусной обстановке для мобильных устройств в марте читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в марте 2021 года |

13 апреля 2021 года

В марте анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 16.72% по сравнению с февралем. Количество уникальных угроз также выросло — на 19.49%. Рекламные программы и нежелательные приложения по-прежнему лидируют по общему количеству детектирований. В почтовом трафике на первых позициях находится разнообразное вредоносное ПО, в том числе обфусцированные троянские программы, вредоносные скрипты, а также приложения, использующие уязвимости документов Microsoft Office.

Число обращений пользователей за расшифровкой файлов увеличилось на 11.33% по сравнению с прошлым месяцем. Самым распространенным энкодером месяца оказался Trojan.Encoder.567, на долю которого приходится 23.76% всех инцидентов.

Главные тенденции марта

- Увеличение активности распространения вредоносного ПО

- Рекламные приложения остаются в числе самых активных угроз

- Рост числа запросов на расшифровку файлов, затронутых шифровальщиками

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Downware.19894

- Adware.Downware.19629

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- HTML.FishForm.73

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

- JS.IFrame.811

- Вредоносный скрипт, встраиваемый злоумышленниками в веб-страницы. Выполнение скрипта позволяет перенаправлять посетителей на нежелательные и опасные сайты, отображать навязчивую рекламу в браузере или отслеживать действия пользователя.

- Trojan.PackedNET.576

- Упакованное вредоносное ПО, написанное на VB.NET.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

Шифровальщики

Запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в марте в антивирусную лабораторию «Доктор Веб» поступило на 11.33% больше, чем в феврале.

- Trojan.Encoder.567 — 23.76%

- Trojan.Encoder.26996 — 17.16%

- Trojan.Encoder.29750 — 3.63%

- Trojan.Encoder.30356 — 1.65%

- Trojan.Encoder.11464 — 1.32%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение марта 2021 года интернет-аналитики «Доктор Веб» добавили в базу нерекомендуемых и вредоносных сайтов большое количество новых мошеннических и фишинговых ресурсов. В марте злоумышленники продолжали активно распространять сайты с фальшивыми розыгрышами. Как правило, для получения несуществующего выигрыша жертве под различными предлогами предлагалось оплатить комиссию.

Все эти сайты объединяли похожие визуальные элементы: разделы с отзывами, всплывающие окна с именами «победителей», имитация чата с технической поддержкой и т. п. Используя проверенные методы социальной инженерии, мошенники плавно подводили пользователей к раскрытию данных банковских карт и оплате комиссии.

Вредоносное и нежелательное ПО для мобильных устройств

Среди угроз, наиболее часто встречавшихся на Android-устройствах в марте, вновь были трояны, демонстрировавшие рекламу, а также вредоносные приложения, загружавшие и выполнявшие произвольный код. Кроме того, пользователи часто сталкивались с нежелательными рекламными программами.

В каталоге Google Play вновь распространялись опасные трояны из семейства Android.Joker. Их основная функция — подписка жертв на платные мобильные услуги. Вместе с тем, были выявлены и очередные мошеннические трояны Android.FakeApp.

Наиболее заметные события, связанные с «мобильной» безопасностью в марте:

- появление очередных угроз в каталоге Google Play.

- активность троянов, подписывающих пользователей на платные услуги.

- распространение вредоносных приложений, применяемых в различных мошеннических схемах.

Более подробно о вирусной обстановке для мобильных устройств в марте читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/ZT0YyPNQi3w/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в марте 2021 года |

13 апреля 2021 года

В марте в числе наиболее активных угроз вновь оказались трояны и нежелательные приложения, демонстрировавшие рекламу. Кроме того, на Android-устройствах часто обнаруживались вредоносные программы, загружающие другое ПО и выполняющие произвольный код.

Среди угроз, выявленных в каталоге Google Play, было множество новых модификаций троянов Android.Joker, подписывающих жертв на премиум-сервисы, а также очередные мошеннические приложения Android.FakeApp.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Распространение новых угроз через каталог Google Play

- Активность троянов, подписывающих жертв на платные мобильные услуги

- Распространение мошеннических приложений

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Троян, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают его в системный каталог.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации она также может загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.MobiDash.5135

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.Gemius.1.origin

- Программа, собирающая информацию о мобильных Android-устройствах и о том, как их используют их владельцы. Вместе с техническими данными она собирает конфиденциальные сведения — информацию о местоположении устройства, сохраненных в браузере закладках, истории посещенных сайтов, а также о вводимых интернет-адресах.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

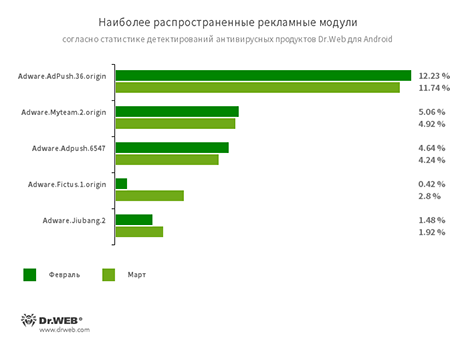

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Fictus.1.origin

- Adware.Jiubang.2

Угрозы в Google Play

В прошедшем месяце специалисты компании «Доктор Веб» выявили в каталоге Google Play очередные мошеннические программы семейства Android.FakeApp. Среди них были новые модификации трояна Android.FakeApp.247, якобы предоставлявшего доступ к различным бонусам и скидкам от известных компаний и торговых сетей. В данном случае — бонусам при покупке топлива на популярных АЗС. Для получения «приза» потенциальным жертвам предлагалось оформить платную подписку стоимостью от 429 рублей в неделю. В итоге пользователи никаких скидок и бонусов не получали — троян лишь демонстрировал им бесполезный штрих-код.

Другие вредоносные программы-подделки распространялись под видом разнообразных безобидных приложений — всевозможных справочников и пособий, программ для проверки совместимости людей и т. п. На самом деле они не выполняли заявленных функций и после запуска загружали сомнительные веб-сайты. Эти трояны были добавлены в вирусную базу Dr.Web как Android.FakeApp.244, Android.FakeApp.249 и Android.FakeApp.250.

Кроме того, в течение марта вирусные аналитики «Доктор Веб» обнаружили множество новых троянов семейства Android.Joker, шпионящих за пользователями и подписывающих на дорогостоящие мобильные услуги, а также способных выполнять произвольный код. Эти многофункциональные трояны распространялись под видом программы-переводчика, приложения для записи голоса и создания различных звуковых эффектов, анимированных обоев, лончера (программы управления главным экраном), всевозможных редакторов изображений, а также утилиты для настройки и управления Android-устройствами. Они были добавлены в вирусную базу как Android.Joker.613, Android.Joker.614, Android.Joker.617, Android.Joker.618, Android.Joker.620, Android.Joker.622, Android.Joker.624, Android.Joker.630 и Android.Joker.632.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в марте 2021 года |

13 апреля 2021 года

В марте в числе наиболее активных угроз вновь оказались трояны и нежелательные приложения, демонстрировавшие рекламу. Кроме того, на Android-устройствах часто обнаруживались вредоносные программы, загружающие другое ПО и выполняющие произвольный код.

Среди угроз, выявленных в каталоге Google Play, было множество новых модификаций троянов Android.Joker, подписывающих жертв на премиум-сервисы, а также очередные мошеннические приложения Android.FakeApp.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Распространение новых угроз через каталог Google Play

- Активность троянов, подписывающих жертв на платные мобильные услуги

- Распространение мошеннических приложений

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Троян, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают его в системный каталог.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации она также может загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.MobiDash.5135

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.Gemius.1.origin

- Программа, собирающая информацию о мобильных Android-устройствах и о том, как их используют их владельцы. Вместе с техническими данными она собирает конфиденциальные сведения — информацию о местоположении устройства, сохраненных в браузере закладках, истории посещенных сайтов, а также о вводимых интернет-адресах.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Fictus.1.origin

- Adware.Jiubang.2

Угрозы в Google Play

В прошедшем месяце специалисты компании «Доктор Веб» выявили в каталоге Google Play очередные мошеннические программы семейства Android.FakeApp. Среди них были новые модификации трояна Android.FakeApp.247, якобы предоставлявшего доступ к различным бонусам и скидкам от известных компаний и торговых сетей. В данном случае — бонусам при покупке топлива на популярных АЗС. Для получения «приза» потенциальным жертвам предлагалось оформить платную подписку стоимостью от 429 рублей в неделю. В итоге пользователи никаких скидок и бонусов не получали — троян лишь демонстрировал им бесполезный штрих-код.

Другие вредоносные программы-подделки распространялись под видом разнообразных безобидных приложений — всевозможных справочников и пособий, программ для проверки совместимости людей и т. п. На самом деле они не выполняли заявленных функций и после запуска загружали сомнительные веб-сайты. Эти трояны были добавлены в вирусную базу Dr.Web как Android.FakeApp.244, Android.FakeApp.249 и Android.FakeApp.250.

Кроме того, в течение марта вирусные аналитики «Доктор Веб» обнаружили множество новых троянов семейства Android.Joker, шпионящих за пользователями и подписывающих на дорогостоящие мобильные услуги, а также способных выполнять произвольный код. Эти многофункциональные трояны распространялись под видом программы-переводчика, приложения для записи голоса и создания различных звуковых эффектов, анимированных обоев, лончера (программы управления главным экраном), всевозможных редакторов изображений, а также утилиты для настройки и управления Android-устройствами. Они были добавлены в вирусную базу как Android.Joker.613, Android.Joker.614, Android.Joker.617, Android.Joker.618, Android.Joker.620, Android.Joker.622, Android.Joker.624, Android.Joker.630 и Android.Joker.632.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/h248fCThj0M/

|

|

В клиентском ПО каталога Android-программ APKPure обнаружен троян |

9 апреля 2021

APKPure — один из старейших и наиболее популярных сторонних каталогов игр и программ для платформы Android, который некоторые владельцы Android-устройств используют как альтернативу официальному магазину Google Play. Проведенный нашими специалистами анализ показал, что троян появился в клиенте APKPure версии 3.17.18, актуальной на момент выхода этой новости и распространяемой через официальный сайт площадки. Приложение подписано действительной цифровой подписью владельцев каталога. Это может говорить о том, что троян был встроен неустановленными инсайдерами намеренно, или же что произошел взлом, и злоумышленники получили доступ к внутренним ресурсам разработчиков магазина приложений. О вероятном взломе свидетельствует тот факт, что с аналогичным случаем столкнулся немецкий производитель телекоммуникационного оборудования Gigaset. По его словам, злоумышленники получили доступ к одному из серверов обновлений компании. После этого на некоторые модели Android-смартфонов Gigaset автоматически начали скачиваться и устанавливаться троянские программы, которые связаны со встроенным в приложение APKpure вредоносным кодом.

Первые данные о вредоносной версии клиента APKPure наша компания получила 25 марта. За прошедшее с того момента время код трояна претерпел некоторые изменения, но его основная функциональность осталась прежней. Текущая модификация вредоносной программы детектируется антивирусом Dr.Web как Android.Triada.4912.

Троян принадлежит к семейству Android.Triada — опасных вредоносных приложений, загружающих, устанавливающих и удаляющих ПО без разрешения пользователей. В данном случае он играет роль первой ступени заражения. В его коде в зашифрованном виде скрыт другой представитель этого семейства, Android.Triada.566.origin, который выполняет основные вредоносные функции. После его расшифровки и запуска, этот компонент начинает загружать различные веб-сайты в браузере, установленном по умолчанию. Это могут быть как сайты с рекламным контентом, так и фишингом. Кроме того, он скачивает и запускает другие модули и разнообразные приложения. Тем самым злоумышленники, стоящие за этими троянами, зарабатывают на накрутке числа установок и рекламе.

Компания «Доктор Веб» уведомила владельцев площадки APKPure о найденной угрозе. Владельцам Android-устройств, установившим приложение APKPure, рекомендуется временно удалить его, чтобы избавиться от трояна. Кроме того, следует с осторожностью использовать любые другие неофициальные каталоги Android-программ.

Антивирусные продукты Dr.Web для Android успешно обнаруживают и удаляют известные версии указанных троянов, поэтому для наших пользователей они не представляют опасности.

Исследование троянов продолжается.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

В клиентском ПО каталога Android-программ APKPure обнаружен троян |

9 апреля 2021

APKPure — один из старейших и наиболее популярных сторонних каталогов игр и программ для платформы Android, который некоторые владельцы Android-устройств используют как альтернативу официальному магазину Google Play. Проведенный нашими специалистами анализ показал, что троян появился в клиенте APKPure версии 3.17.18, актуальной на момент выхода этой новости и распространяемой через официальный сайт площадки. Приложение подписано действительной цифровой подписью владельцев каталога. Это может говорить о том, что троян был встроен неустановленными инсайдерами намеренно, или же что произошел взлом, и злоумышленники получили доступ к внутренним ресурсам разработчиков магазина приложений. О вероятном взломе свидетельствует тот факт, что с аналогичным случаем столкнулся немецкий производитель телекоммуникационного оборудования Gigaset. По его словам, злоумышленники получили доступ к одному из серверов обновлений компании. После этого на некоторые модели Android-смартфонов Gigaset автоматически начали скачиваться и устанавливаться троянские программы, которые связаны со встроенным в приложение APKpure вредоносным кодом.

Первые данные о вредоносной версии клиента APKPure наша компания получила 25 марта. За прошедшее с того момента время код трояна претерпел некоторые изменения, но его основная функциональность осталась прежней. Текущая модификация вредоносной программы детектируется антивирусом Dr.Web как Android.Triada.4912.

Троян принадлежит к семейству Android.Triada — опасных вредоносных приложений, загружающих, устанавливающих и удаляющих ПО без разрешения пользователей. В данном случае он играет роль первой ступени заражения. В его коде в зашифрованном виде скрыт другой представитель этого семейства, Android.Triada.566.origin, который выполняет основные вредоносные функции. После его расшифровки и запуска, этот компонент начинает загружать различные веб-сайты в браузере, установленном по умолчанию. Это могут быть как сайты с рекламным контентом, так и фишингом. Кроме того, он скачивает и запускает другие модули и разнообразные приложения. Тем самым злоумышленники, стоящие за этими троянами, зарабатывают на накрутке числа установок и рекламе.

Компания «Доктор Веб» уведомила владельцев площадки APKPure о найденной угрозе. Владельцам Android-устройств, установившим приложение APKPure, рекомендуется временно удалить его, чтобы избавиться от трояна. Кроме того, следует с осторожностью использовать любые другие неофициальные каталоги Android-программ.

Антивирусные продукты Dr.Web для Android успешно обнаруживают и удаляют известные версии указанных троянов, поэтому для наших пользователей они не представляют опасности.

Исследование троянов продолжается.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/7exD-4Ycy_E/

|

|

В каталоге приложений AppGallery впервые обнаружены вредоносные программы |

|

|

В каталоге приложений AppGallery впервые обнаружены вредоносные программы |

|

|

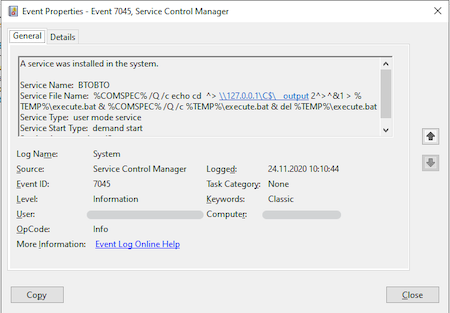

Исследование целевых атак на российские НИИ |

2 апреля 2021 года

Введение

В конце сентября 2020 года в вирусную лабораторию «Доктор Веб» за помощью обратился один из российских научно-исследовательских институтов. Сотрудники НИИ обратили внимание на ряд технических проблем, которые могли свидетельствовать о наличии вредоносного ПО на одном из серверов локальной сети. В ходе расследования вирусные аналитики установили, что на НИИ была осуществлена целевая атака с использованием специализированных бэкдоров. Изучение деталей инцидента показало, что сеть предприятия была скомпрометирована задолго до обращения к нам и, судя по имеющимся у нас данным, — не одной APT-группой.

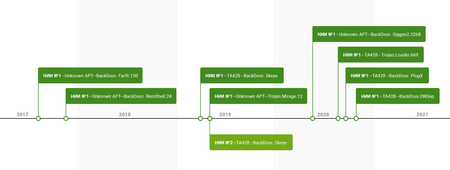

Полученные в ходе расследования данные говорят о том, что первая APT-группа скомпрометировала внутреннюю сеть института осенью 2017 года. Первичное заражение осуществлялось с помощью BackDoor.Farfli.130 — модификации бэкдора, также известного как Gh0st RAT. Позднее, весной 2019 года в сети был установлен Trojan.Mirage.12, а в июне 2020 — BackDoor.Siggen2.3268.

Вторая хакерская группировка скомпрометировала сеть института не позднее апреля 2019, в этот раз заражение началось с установки бэкдора BackDoor.Skeye.1. В процессе работы мы также выяснили, что примерно в то же время — в мае 2019 года — Skeye был установлен в локальной сети другого российского НИИ.

Тем временем в июне 2019 года компания FireEye опубликовала отчет о целевой атаке на государственный сектор ряда стран центральной Азии с использованием этого бэкдора. Позднее, в период с августа по сентябрь 2020 года вирусные аналитики «Доктор Веб» зафиксировали установку различных троянов этой группой в сети предприятия, включая ранее не встречавшийся DNS-бэкдор BackDoor.DNSep.1, а также хорошо известный BackDoor.PlugX.

Более того, в декабре 2017 года на серверы обратившегося к нам НИИ был установлен BackDoor.RemShell.24. Представители этого семейства ранее были описаны специалистами Positive Technologies в исследовании Operation Taskmasters. При этом мы не располагаем такими данными, которые позволили бы однозначно определить, какая из двух APT-групп использовала этот бэкдор.

Кто стоит за атаками?

Деятельность первой APT-группы не позволяет нам однозначно идентифицировать атаковавших как одну из ранее описанных хакерских группировок. При этом анализ используемых вредоносных программ и инфраструктуры показал, что эта группа активна как минимум с 2015 года.

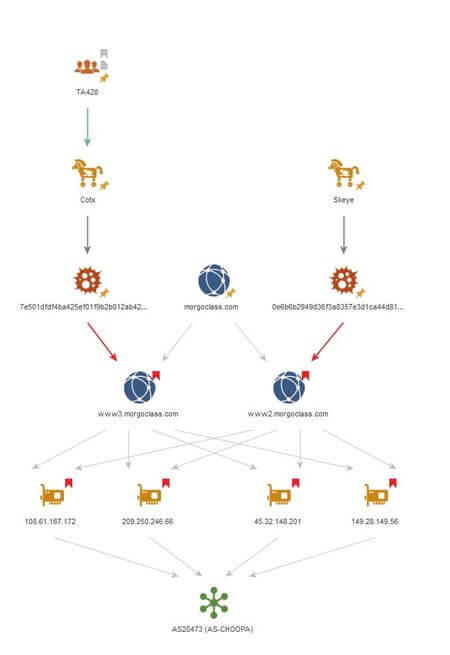

Второй APT-группой, атаковавшей НИИ, по нашему мнению является TA428, ранее описанная исследователями компании Proofpoint в материале Operation Lag Time IT. В пользу этого вывода говорят следующие факты:

- в коде бэкдоров BackDoor.DNSep и BackDoor.Cotx имеются явные пересечения и заимствования;

- BackDoor.Skeye.1 и Trojan.Loader.661 использовались в рамках одной атаки, при этом последний является известным инструментом TA428;

- бэкдоры, проанализированные нами в рамках этих атак, имеют пересечения в адресах управляющих серверов и сетевой инфраструктуре с бэкдорами, используемыми группировкой TA428.

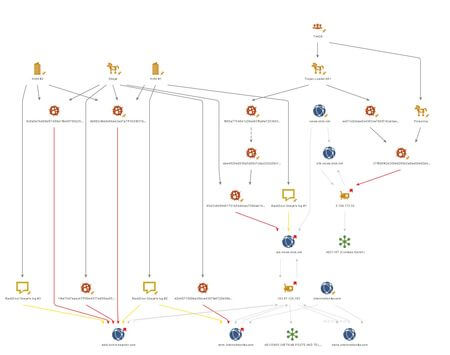

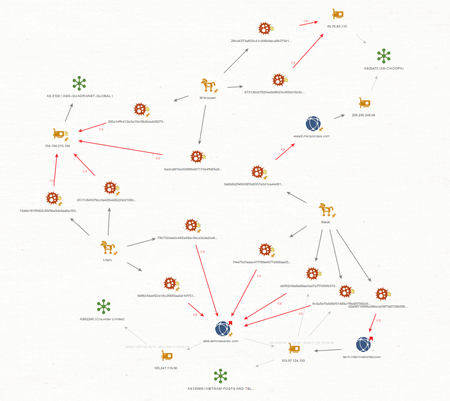

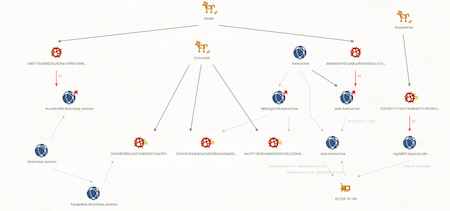

Теперь подробнее рассмотрим выявленные связи. На графе приведена часть задействованной в атаке инфраструктуры с пересечениями бэкдоров Skeye и другим известным APT-бэкдором — PoisonIvy:

На этом графе изображены пересечения в инфраструктуре бэкдоров Skeye и Cotx:

Детальный анализ бэкдора DNSep и его последующее сравнение с кодом бэкдора Cotx выявили сходство как в общей логике обработки команд от управляющего сервера, так и в конкретных реализациях отдельных команд.

Другой интересной находкой этого исследования стал бэкдор Logtu, один из его образцов мы ранее описывали в рамках расследования инцидента в Киргизии. Адрес его управляющего сервера совпал с адресом сервера бэкдора Skeye — atob[.]kommesantor[.]com. В связи с этим мы также провели сравнительный анализ BackDoor.Skeye.1 с образцами BackDoor.Logtu.1 и BackDoor.Mikroceen.11.

Подробные технические описания обнаруженных вредоносных программ находятся в PDF-версии исследования и в вирусной библиотеке Dr.Web.

Сравнительный анализ кода BackDoor.DNSep.1 и BackDoor.Cotx.1

Несмотря на то, что каналы связи с управляющим сервером у Cotx и DNSep кардинально различаются, нам удалось найти интересные совпадения в коде обоих бэкдоров.

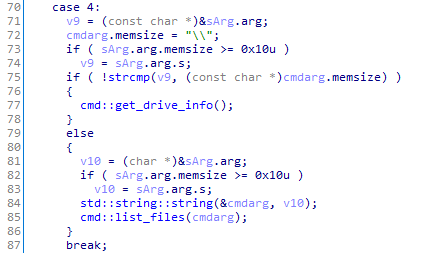

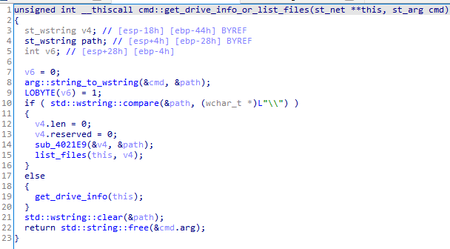

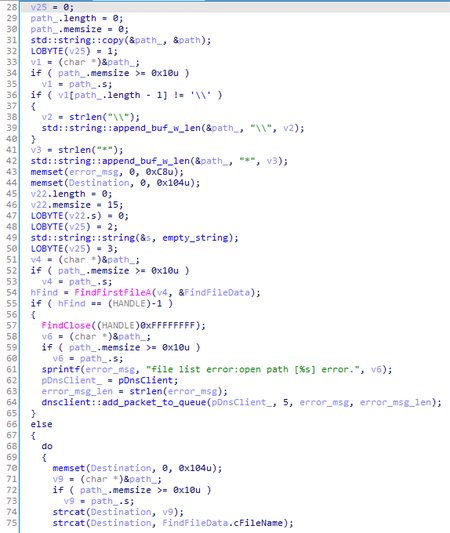

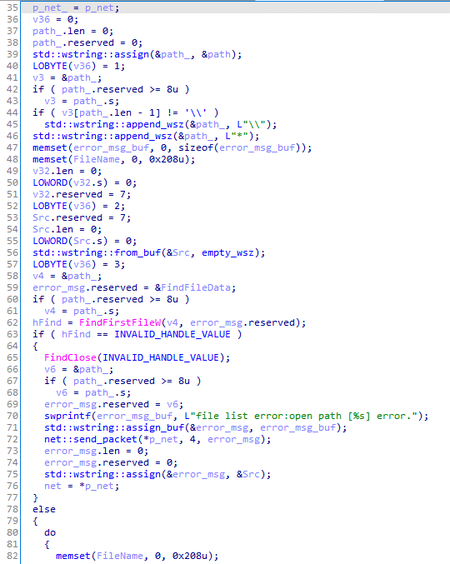

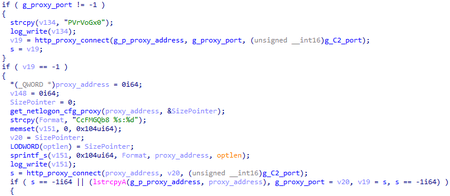

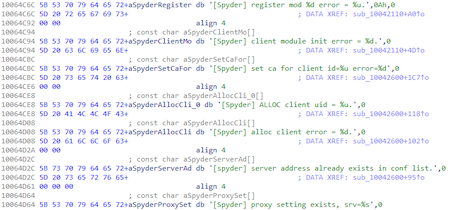

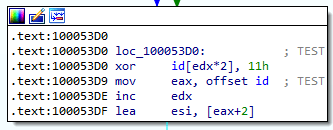

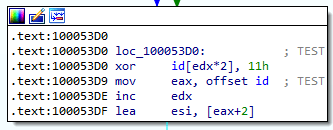

Функция, отвечающая за обработку команд от управляющего сервера, принимает аргументом структуру:

struct st_arg

{

_BYTE cmd;

st_string arg;

};

При этом, если нужная функция принимает несколько аргументов, то они все записаны в поле arg с разделителем |.

Набор команд BackDoor.Cotx.1 обширнее, чем у BackDoor.DNSep.1, и включает все команды, которые есть у последнего.

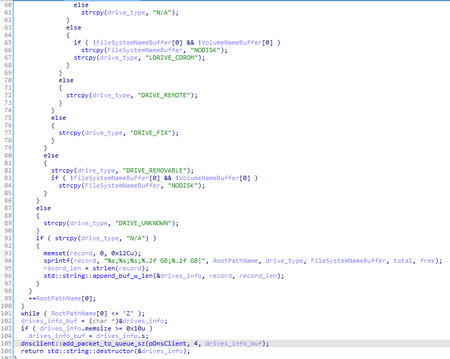

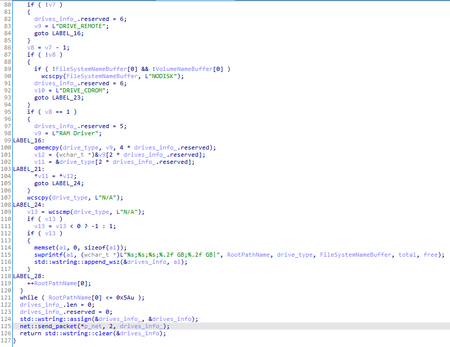

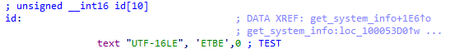

В таблице ниже видно почти полное совпадение кода некоторых функций бэкдоров. При этом следует учитывать, в Cotx используется кодировка Unicode, а в DNSep — ANSI.

Полученные в результате анализа данные позволяют предположить, что при создании бэкдора DNSep его автор имел доступ к исходным кодам Cotx. Поскольку эти ресурсы не являются общедоступными, мы предполагаем, что автор или группа авторов DNSep имеет отношение к группировке TA428. В пользу этой версии говорит и тот факт, что образец DNSep был найден в скомпрометированной сети пострадавшей организации вместе с другими известными бэкдорами TA428.

Сравнительный анализ кода бэкдоров Skeye, Mikroceen, Logtu

В процессе исследования бэкдора Skeye мы обнаружили, что адрес его управляющего сервера также используется бэкдором семейства Logtu. Для сравнительного анализа мы использовали ранее описанные нами образцы BackDoor.Logtu.1 и BackDoor.Mikroceen.11.

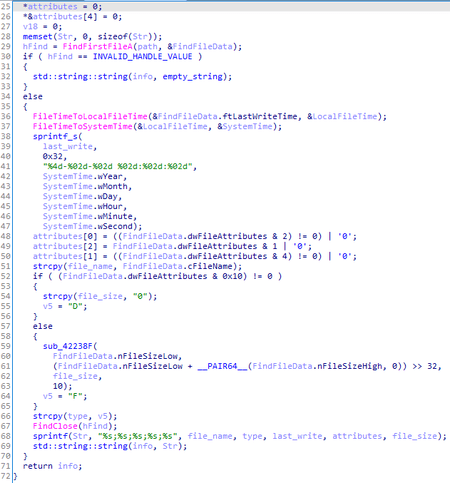

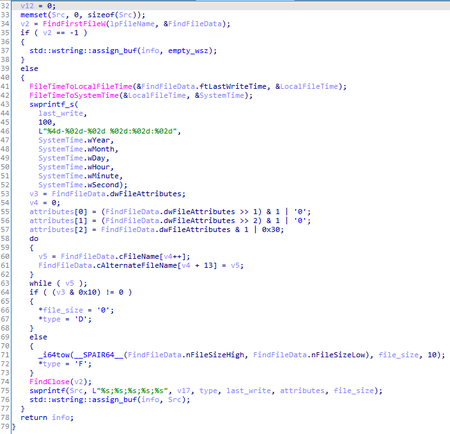

Функции логирования

Логирование во всех случаях так или иначе обфусцировано.

- BackDoor.Mikroceen.11 — сообщения в формате %d-%d-%d %d:%d:%d

\r\n записываются в файл %TEMP%\WZ9Jan10.TMP, где— случайная текстовая строка. В образце 2f80f51188dc9aea697868864d88925d64c26abc сообщения записываются в файл 7B296FB0.CAB; - BackDoor.Logtu.1 — сообщения в формате [%d-%02d-%02d %02d:%02d:%02d] \n\n\n перед записью в файл %TEMP%\rar

.tmp шифруются операцией XOR с ключом 0x31; - BackDoor.Skeye.1 — сообщения в формате %4d/%02d/%02d %02d:%02d:%02d\t\t\n записываются в файл %TEMP%\wcrypt32.dll.

Общая логика последовательности записи сообщений в журнал также схожа у всех трех образцов:

- начало исполнения фиксируется;

- в Logtu и Mikroceen в журнал записывается прямое подключение к управляющему серверу;

- в каждом случае указывается, через какой прокси выполнено подключение к серверу;

- в случае ошибки на этапе получения прокси из того или иного источника в журнале фиксируется отдельная запись.

Следует заметить, что настолько подробное и при этом обфусцированное логирование встречается крайне редко. Обфускация заключается в том, что в журнал записываются некоторые коды сообщений и в ряде случаев дополнительные данные. Кроме того, в данном случае прослеживается общая схема последовательности записи событий:

- начало исполнения;

- попытка подключения напрямую;

- получение адресов прокси;

- запись о подключении через тот или иной сервер.

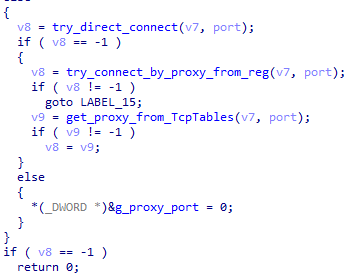

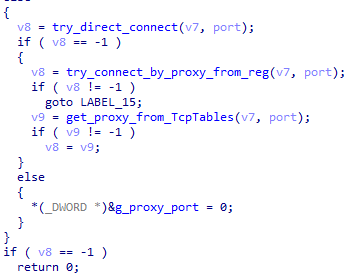

Поиск прокси-сервера

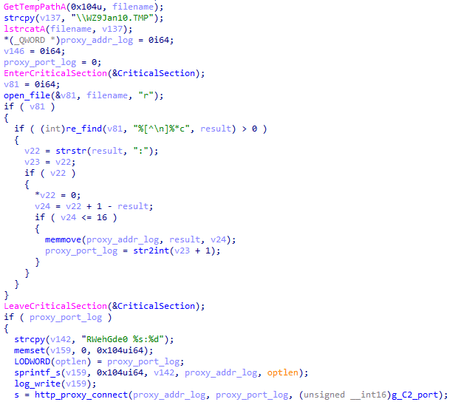

Последовательность соединения с управляющим сервером также выглядит похожей у всех 3 образцов. Первоначально каждый бэкдор пытается подключиться к серверу напрямую, а в случае неудачи может использовать прокси-серверы, адреса которых находятся из трех источников помимо встроенного.

Получение адресов прокси-серверов BackDoor.Mikroceen.11:

- из файла %WINDIR%\debug\netlogon.cfg;

- из собственного лог-файла;

- путем поиска соединений с удаленными хостами через порты 80, 8080, 3128, 9080 в TCP-таблице.

Поиск прокси в своем лог-файле:

Поиск в активных соединениях:

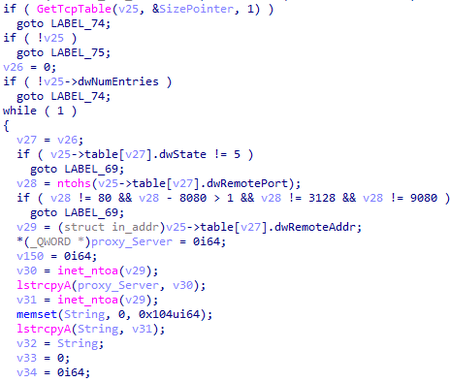

Получение адресов прокси-серверов BackDoor.Logtu.1:

- из реестра HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyServer;

- из раздела HKU реестра по SID активного пользователя;

- с помощью WinHTTP API WinHttpGetProxyForUrl путем запроса к google.com.

Получение адресов прокси-серверов BackDoor.Skeye.1:

- из раздела HKCU Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyServer;

- из раздела HKU по SID активного пользователя;

- путем поиска соединений с удаленными хостами через порты 80, 8080, 3128, 9080 в TCP-таблице.

Пересечения в сетевой инфраструктуре

Некоторые образцы совместно использовали одну и ту же сетевую инфраструктуру. Фрагмент графа наглядно показывает взаимосвязь между семействами.

Идентификаторы

В образцах Logtu и Mikroceen присутствуют строки, которые используются в качестве идентификаторов сборок или версий. Формат некоторых из них совпадает.

| BackDoor.Mikroceen.11 | BackDoor.Logtu.1 | ||

|---|---|---|---|

| SHA1 | Id | SHA1 | id |

| ce21f798119dbcb7a63f8cdf070545abb09f25ba | intl0113 | 029735cb604ddcb9ce85de92a6096d366bd38a24 | intpz0220 |

| 0eb2136c5ff7a92706bc9207da32dd85691eeed5 | hisa5.si4 | 7b652e352a6d2a511f226e4d0cc22f093e052ad8 | retail2007 |

| 2f80f51188dc9aea697868864d88925d64c26abc | josa5w5n | 1c5e5fd53fc2ee778342a5cae3ac2eb0ac345ed7 | retail |

| 2e50c075343ab20228a8c0c094722bbff71c4a2a | enc0225 | 00ddcc200d1031b8639026532c0087bfcc4520c9 | 716demo |

| 3bd16f11b5b3965a124a6fc3286297e5cfe77715 | 520299 | b599797746ae8ccf7907cf88de232faa30ec95e6 | gas-zhi |

| 5eecdf63e85833e712a1ff88df1341bbf32f4ab8 | Strive | 2d672d7818a56029b337e8792935195d53576a9d | jjlk |

| bd308f4d1a32096a3b90cfdae45bbc5c13e5e801 | R0916 | ||

| b1be4b2f874c8309f553acce90287c8c6bb2b6b1 | frsl.1ply | ||

| 21ffd24b8074d7cffdf4cc339d1fa8fe892eba27 | Wdv | ||

| 8fbec09e646311a285aee06b3dd45ccf58928703 | intz726 | ||

| 19921cc47b3de003186e65fd12b82235030f060d | 122764 | ||

| 0f70251abc8c64cbc7b24995c3d32927514d0a4b | V20180224 | ||

| 149947544ca4f7baa5bc3d00b080d0e943d8036b | SOE | ||

| e7f5a33b33e023a82ac9eee6ed40e4a38ce95277 | int815 | ||

| b4790eec7daa9f931bed43a53f66168b477599a7 | UOE | ||

| ab660a3ac46d563c756463bd1b64cc45f347a1f7 | B.Z11NOV20D | ||

| d0181759a175fbcc60975983b351f88970f484f9 | 299520 | ||

| 7a63fc9db2bc1e9b1ef793723d5877e6b4c566b8 | WinVideo | ||

| 13779006d0dafbe4b27bd282230df299eef2b8dc | SSLSSL | ||

| f53c77695a162c78c68f693f57f65752d17f6030 | int007server | ||

| 924341cab6106ef993b506193e6786e459936069 | intl1211 | ||

| 8ebf78c84cd7f66ca8708467a28d83658bcf6710 | intl821 | ||

| f2856d7d138430e164f83662e251ee311950d83c | intl821 | ||

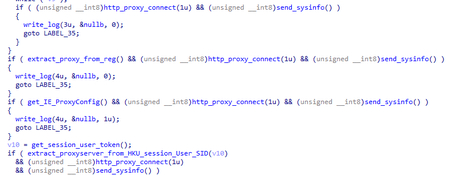

Кроме того, в значительном числе образцов данный идентификатор равен значению TEST или test.

Пример в BackDoor.Logtu.1 (9ea2488f07bf3edda23d9b7759c2d0c3c8501f92):

Пример в BackDoor.Mirkoceen.11 (81bb895a833594013bc74b429fb1f24f9ec9df26):

Таким образом, сравнительный анализ выявил у рассмотренных семейств сходства в:

- логике ведения журнала событий и его обфускации;

- логике подключения к управляющему серверу и алгоритмах поиска адресов прокси;

- используемой сетевой инфраструктуре.

Заключение

В ходе расследования атак на российские НИИ наши вирусные аналитики нашли и описали несколько семейств целевых бэкдоров, включая ранее неизвестные образцы. Следует отдельно отметить длительное скрытое функционирование вредоносных программ в скомпрометированной сети пострадавшей организации — несанкционированное присутствие первой APT-группы оставалось незамеченным с 2017 года.

Характерной особенностью является наличие пересечений в коде и сетевой инфраструктуре проанализированных образцов. Мы допускаем, что выявленные связи указывают на принадлежность рассмотренных бэкдоров к одним и тем же хакерским группировкам.

Специалисты компании «Доктор Веб» рекомендуют производить регулярный контроль работоспособности важных сетевых ресурсов и своевременно обращать внимание на сбои, которые могут свидетельствовать о наличии в сети вредоносного ПО. Основная опасность целевых атак заключается не только в компрометации данных, но и в длительном присутствии злоумышленников в корпоративной сети. Такой сценарий позволяет годами контролировать работу организации и в нужный момент получать доступ к чувствительной информации. При подозрении на вредоносную активность в сети мы рекомендуем обращаться в вирусную лабораторию «Доктор Веб», которая оказывает услуги по расследованию вирусозависимых компьютерных инцидентов. Оперативное принятие адекватных мер позволит сократить ущерб и предотвратить тяжелые последствия целевых атак.

|

|

Исследование целевых атак на российские НИИ |

2 апреля 2021 года

Введение

В конце сентября 2020 года в вирусную лабораторию «Доктор Веб» за помощью обратился один из российских научно-исследовательских институтов. Сотрудники НИИ обратили внимание на ряд технических проблем, которые могли свидетельствовать о наличии вредоносного ПО на одном из серверов локальной сети. В ходе расследования вирусные аналитики установили, что на НИИ была осуществлена целевая атака с использованием специализированных бэкдоров. Изучение деталей инцидента показало, что сеть предприятия была скомпрометирована задолго до обращения к нам и, судя по имеющимся у нас данным, — не одной APT-группой.

Полученные в ходе расследования данные говорят о том, что первая APT-группа скомпрометировала внутреннюю сеть института осенью 2017 года. Первичное заражение осуществлялось с помощью BackDoor.Farfli.130 — модификации бэкдора, также известного как Gh0st RAT. Позднее, весной 2019 года в сети был установлен Trojan.Mirage.12, а в июне 2020 — BackDoor.Siggen2.3268.

Вторая хакерская группировка скомпрометировала сеть института не позднее апреля 2019, в этот раз заражение началось с установки бэкдора BackDoor.Skeye.1. В процессе работы мы также выяснили, что примерно в то же время — в мае 2019 года — Skeye был установлен в локальной сети другого российского НИИ.

Тем временем в июне 2019 года компания FireEye опубликовала отчет о целевой атаке на государственный сектор ряда стран центральной Азии с использованием этого бэкдора. Позднее, в период с августа по сентябрь 2020 года вирусные аналитики «Доктор Веб» зафиксировали установку различных троянов этой группой в сети предприятия, включая ранее не встречавшийся DNS-бэкдор BackDoor.DNSep.1, а также хорошо известный BackDoor.PlugX.

Более того, в декабре 2017 года на серверы обратившегося к нам НИИ был установлен BackDoor.RemShell.24. Представители этого семейства ранее были описаны специалистами Positive Technologies в исследовании Operation Taskmasters. При этом мы не располагаем такими данными, которые позволили бы однозначно определить, какая из двух APT-групп использовала этот бэкдор.

Кто стоит за атаками?

Деятельность первой APT-группы не позволяет нам однозначно идентифицировать атаковавших как одну из ранее описанных хакерских группировок. При этом анализ используемых вредоносных программ и инфраструктуры показал, что эта группа активна как минимум с 2015 года.

Второй APT-группой, атаковавшей НИИ, по нашему мнению является TA428, ранее описанная исследователями компании Proofpoint в материале Operation Lag Time IT. В пользу этого вывода говорят следующие факты:

- в коде бэкдоров BackDoor.DNSep и BackDoor.Cotx имеются явные пересечения и заимствования;

- BackDoor.Skeye.1 и Trojan.Loader.661 использовались в рамках одной атаки, при этом последний является известным инструментом TA428;

- бэкдоры, проанализированные нами в рамках этих атак, имеют пересечения в адресах управляющих серверов и сетевой инфраструктуре с бэкдорами, используемыми группировкой TA428.

Теперь подробнее рассмотрим выявленные связи. На графе приведена часть задействованной в атаке инфраструктуры с пересечениями бэкдоров Skeye и другим известным APT-бэкдором — PoisonIvy:

На этом графе изображены пересечения в инфраструктуре бэкдоров Skeye и Cotx:

Детальный анализ бэкдора DNSep и его последующее сравнение с кодом бэкдора Cotx выявили сходство как в общей логике обработки команд от управляющего сервера, так и в конкретных реализациях отдельных команд.

Другой интересной находкой этого исследования стал бэкдор Logtu, один из его образцов мы ранее описывали в рамках расследования инцидента в Киргизии. Адрес его управляющего сервера совпал с адресом сервера бэкдора Skeye — atob[.]kommesantor[.]com. В связи с этим мы также провели сравнительный анализ BackDoor.Skeye.1 с образцами BackDoor.Logtu.1 и BackDoor.Mikroceen.11.

Подробные технические описания обнаруженных вредоносных программ находятся в PDF-версии исследования и в вирусной библиотеке Dr.Web.

Сравнительный анализ кода BackDoor.DNSep.1 и BackDoor.Cotx.1

Несмотря на то, что каналы связи с управляющим сервером у Cotx и DNSep кардинально различаются, нам удалось найти интересные совпадения в коде обоих бэкдоров.

Функция, отвечающая за обработку команд от управляющего сервера, принимает аргументом структуру:

struct st_arg

{

_BYTE cmd;

st_string arg;

};

При этом, если нужная функция принимает несколько аргументов, то они все записаны в поле arg с разделителем |.

Набор команд BackDoor.Cotx.1 обширнее, чем у BackDoor.DNSep.1, и включает все команды, которые есть у последнего.

В таблице ниже видно почти полное совпадение кода некоторых функций бэкдоров. При этом следует учитывать, в Cotx используется кодировка Unicode, а в DNSep — ANSI.

Полученные в результате анализа данные позволяют предположить, что при создании бэкдора DNSep его автор имел доступ к исходным кодам Cotx. Поскольку эти ресурсы не являются общедоступными, мы предполагаем, что автор или группа авторов DNSep имеет отношение к группировке TA428. В пользу этой версии говорит и тот факт, что образец DNSep был найден в скомпрометированной сети пострадавшей организации вместе с другими известными бэкдорами TA428.

Сравнительный анализ кода бэкдоров Skeye, Mikroceen, Logtu

В процессе исследования бэкдора Skeye мы обнаружили, что адрес его управляющего сервера также используется бэкдором семейства Logtu. Для сравнительного анализа мы использовали ранее описанные нами образцы BackDoor.Logtu.1 и BackDoor.Mikroceen.11.

Функции логирования

Логирование во всех случаях так или иначе обфусцировано.

- BackDoor.Mikroceen.11 — сообщения в формате %d-%d-%d %d:%d:%d

\r\n записываются в файл %TEMP%\WZ9Jan10.TMP, где— случайная текстовая строка. В образце 2f80f51188dc9aea697868864d88925d64c26abc сообщения записываются в файл 7B296FB0.CAB; - BackDoor.Logtu.1 — сообщения в формате [%d-%02d-%02d %02d:%02d:%02d] \n\n\n перед записью в файл %TEMP%\rar

.tmp шифруются операцией XOR с ключом 0x31; - BackDoor.Skeye.1 — сообщения в формате %4d/%02d/%02d %02d:%02d:%02d\t\t\n записываются в файл %TEMP%\wcrypt32.dll.

Общая логика последовательности записи сообщений в журнал также схожа у всех трех образцов:

- начало исполнения фиксируется;

- в Logtu и Mikroceen в журнал записывается прямое подключение к управляющему серверу;

- в каждом случае указывается, через какой прокси выполнено подключение к серверу;

- в случае ошибки на этапе получения прокси из того или иного источника в журнале фиксируется отдельная запись.

Следует заметить, что настолько подробное и при этом обфусцированное логирование встречается крайне редко. Обфускация заключается в том, что в журнал записываются некоторые коды сообщений и в ряде случаев дополнительные данные. Кроме того, в данном случае прослеживается общая схема последовательности записи событий:

- начало исполнения;

- попытка подключения напрямую;

- получение адресов прокси;

- запись о подключении через тот или иной сервер.

Поиск прокси-сервера

Последовательность соединения с управляющим сервером также выглядит похожей у всех 3 образцов. Первоначально каждый бэкдор пытается подключиться к серверу напрямую, а в случае неудачи может использовать прокси-серверы, адреса которых находятся из трех источников помимо встроенного.

Получение адресов прокси-серверов BackDoor.Mikroceen.11:

- из файла %WINDIR%\debug\netlogon.cfg;

- из собственного лог-файла;

- путем поиска соединений с удаленными хостами через порты 80, 8080, 3128, 9080 в TCP-таблице.

Поиск прокси в своем лог-файле:

Поиск в активных соединениях:

Получение адресов прокси-серверов BackDoor.Logtu.1:

- из реестра HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyServer;

- из раздела HKU реестра по SID активного пользователя;

- с помощью WinHTTP API WinHttpGetProxyForUrl путем запроса к google.com.

Получение адресов прокси-серверов BackDoor.Skeye.1:

- из раздела HKCU Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyServer;

- из раздела HKU по SID активного пользователя;

- путем поиска соединений с удаленными хостами через порты 80, 8080, 3128, 9080 в TCP-таблице.

Пересечения в сетевой инфраструктуре

Некоторые образцы совместно использовали одну и ту же сетевую инфраструктуру. Фрагмент графа наглядно показывает взаимосвязь между семействами.

Идентификаторы

В образцах Logtu и Mikroceen присутствуют строки, которые используются в качестве идентификаторов сборок или версий. Формат некоторых из них совпадает.

| BackDoor.Mikroceen.11 | BackDoor.Logtu.1 | ||

|---|---|---|---|

| SHA1 | Id | SHA1 | id |

| ce21f798119dbcb7a63f8cdf070545abb09f25ba | intl0113 | 029735cb604ddcb9ce85de92a6096d366bd38a24 | intpz0220 |

| 0eb2136c5ff7a92706bc9207da32dd85691eeed5 | hisa5.si4 | 7b652e352a6d2a511f226e4d0cc22f093e052ad8 | retail2007 |

| 2f80f51188dc9aea697868864d88925d64c26abc | josa5w5n | 1c5e5fd53fc2ee778342a5cae3ac2eb0ac345ed7 | retail |

| 2e50c075343ab20228a8c0c094722bbff71c4a2a | enc0225 | 00ddcc200d1031b8639026532c0087bfcc4520c9 | 716demo |

| 3bd16f11b5b3965a124a6fc3286297e5cfe77715 | 520299 | b599797746ae8ccf7907cf88de232faa30ec95e6 | gas-zhi |

| 5eecdf63e85833e712a1ff88df1341bbf32f4ab8 | Strive | 2d672d7818a56029b337e8792935195d53576a9d | jjlk |

| bd308f4d1a32096a3b90cfdae45bbc5c13e5e801 | R0916 | ||

| b1be4b2f874c8309f553acce90287c8c6bb2b6b1 | frsl.1ply | ||

| 21ffd24b8074d7cffdf4cc339d1fa8fe892eba27 | Wdv | ||

| 8fbec09e646311a285aee06b3dd45ccf58928703 | intz726 | ||

| 19921cc47b3de003186e65fd12b82235030f060d | 122764 | ||

| 0f70251abc8c64cbc7b24995c3d32927514d0a4b | V20180224 | ||

| 149947544ca4f7baa5bc3d00b080d0e943d8036b | SOE | ||

| e7f5a33b33e023a82ac9eee6ed40e4a38ce95277 | int815 | ||

| b4790eec7daa9f931bed43a53f66168b477599a7 | UOE | ||

| ab660a3ac46d563c756463bd1b64cc45f347a1f7 | B.Z11NOV20D | ||

| d0181759a175fbcc60975983b351f88970f484f9 | 299520 | ||

| 7a63fc9db2bc1e9b1ef793723d5877e6b4c566b8 | WinVideo | ||

| 13779006d0dafbe4b27bd282230df299eef2b8dc | SSLSSL | ||

| f53c77695a162c78c68f693f57f65752d17f6030 | int007server | ||

| 924341cab6106ef993b506193e6786e459936069 | intl1211 | ||

| 8ebf78c84cd7f66ca8708467a28d83658bcf6710 | intl821 | ||

| f2856d7d138430e164f83662e251ee311950d83c | intl821 | ||

Кроме того, в значительном числе образцов данный идентификатор равен значению TEST или test.

Пример в BackDoor.Logtu.1 (9ea2488f07bf3edda23d9b7759c2d0c3c8501f92):

Пример в BackDoor.Mirkoceen.11 (81bb895a833594013bc74b429fb1f24f9ec9df26):

Таким образом, сравнительный анализ выявил у рассмотренных семейств сходства в:

- логике ведения журнала событий и его обфускации;

- логике подключения к управляющему серверу и алгоритмах поиска адресов прокси;

- используемой сетевой инфраструктуре.

Заключение

В ходе расследования атак на российские НИИ наши вирусные аналитики нашли и описали несколько семейств целевых бэкдоров, включая ранее неизвестные образцы. Следует отдельно отметить длительное скрытое функционирование вредоносных программ в скомпрометированной сети пострадавшей организации — несанкционированное присутствие первой APT-группы оставалось незамеченным с 2017 года.

Характерной особенностью является наличие пересечений в коде и сетевой инфраструктуре проанализированных образцов. Мы допускаем, что выявленные связи указывают на принадлежность рассмотренных бэкдоров к одним и тем же хакерским группировкам.