Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности в апреле 2022 года |

27 мая 2022 года

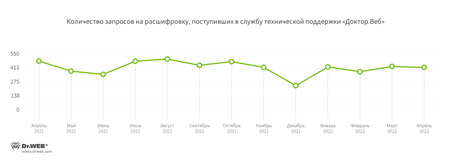

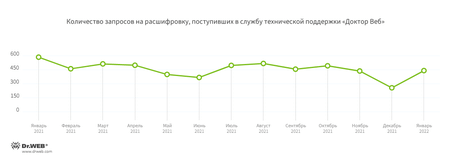

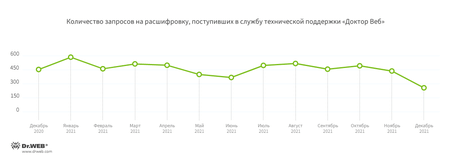

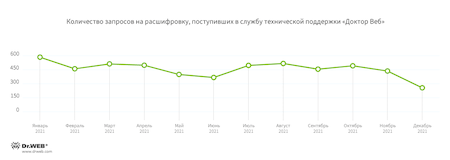

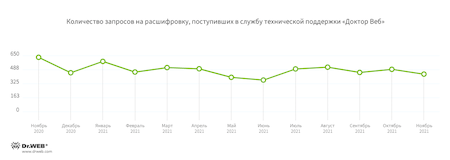

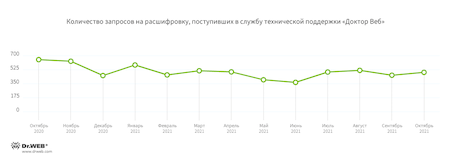

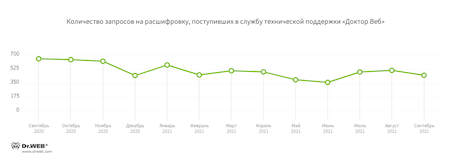

Число обращений пользователей за расшифровкой файлов уменьшилось на 2.25% по сравнению с прошлым месяцем. Самым распространенным энкодером месяца вновь стал Trojan.Encoder.26996, на долю которого приходится 40% всех инцидентов.

Главные тенденции апреля

- Уменьшение количества уникальных угроз;

- Рекламные приложения остаются самой массовой угрозой;

- Распространение сайтов с поддельными установщиками популярного ПО.

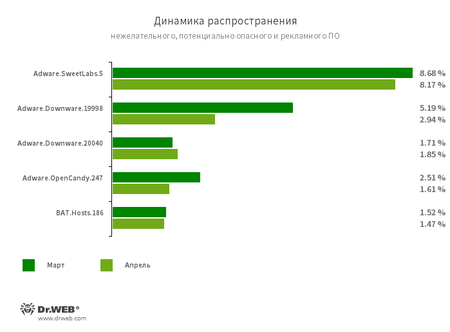

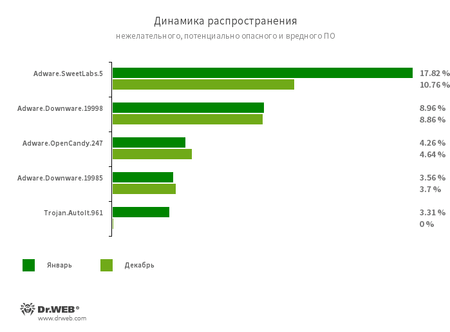

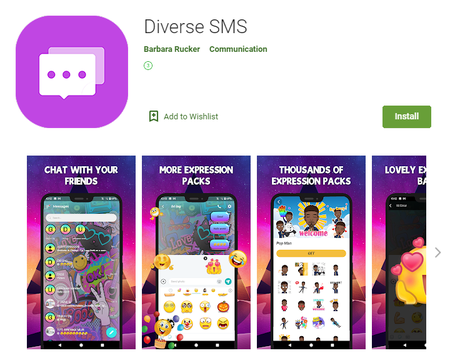

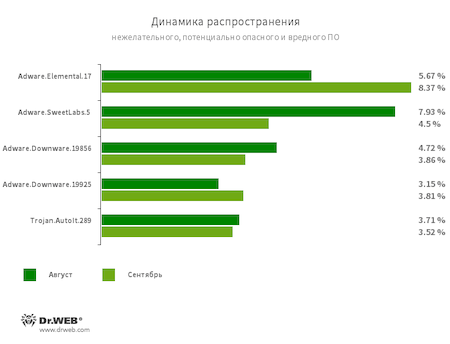

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19998

- Adware.Downware.20040

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.OpenCandy.247

- Семейство приложений, предназначенных для установки на компьютер различного дополнительного рекламного ПО.

- BAT.Hosts.186

- Вредоносный скрипт, написанный на языке командного интерпретатора ОС Windows. Модифицирует файл hosts, добавляя в него определенный список доменов.

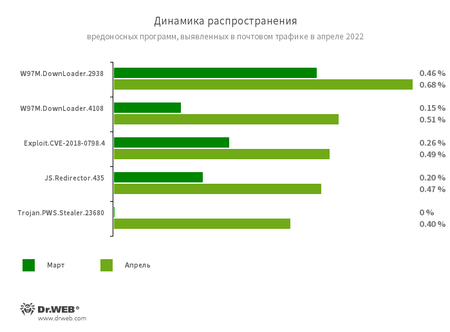

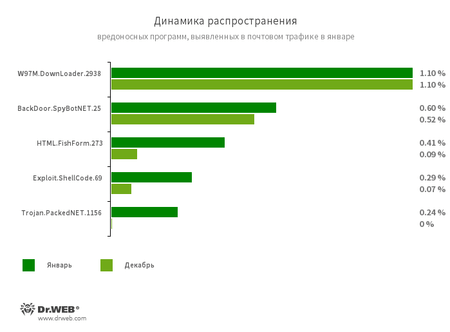

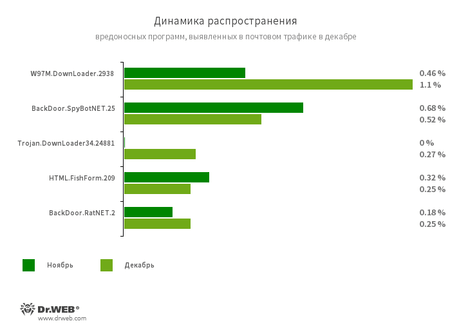

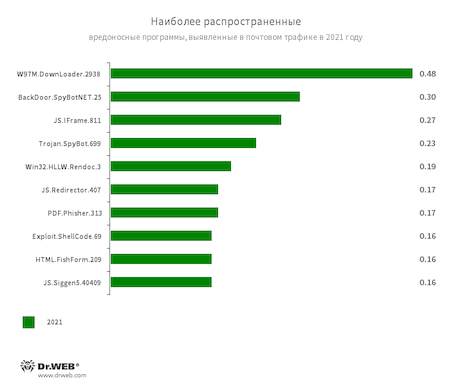

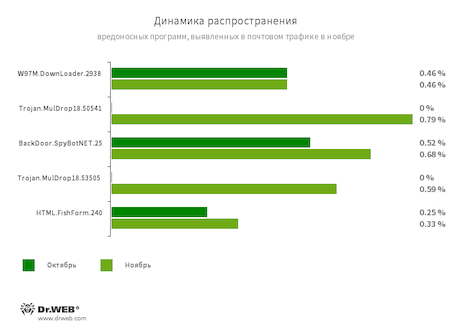

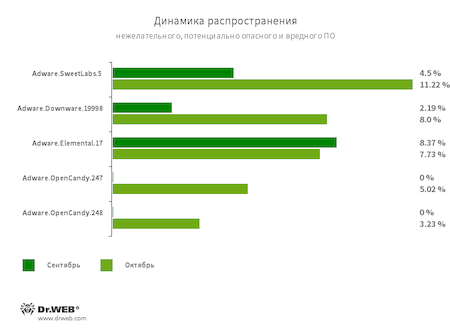

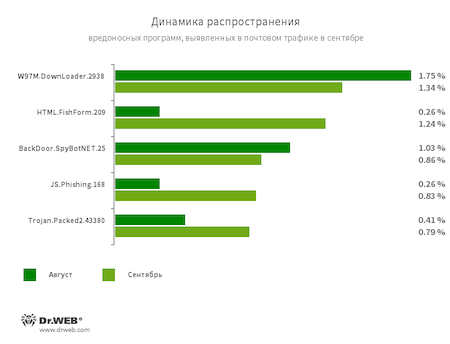

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- X97M.DownLoader.4108

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Они предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.CVE-2018-0798.4

- Эксплойт, предназначенный для эксплуатации уязвимости в ПО Microsoft Office и позволяющий выполнить произвольный код.

- JS.Redirector.435

- Вредоносный скрипт, перенаправляющий пользователя на подконтрольную злоумышленникам веб-страницу.

- Trojan.PWS.Stealer.23680

- Троянская программа, предназначенная для кражи паролей и другой конфиденциальной информации пользователя.

Шифровальщики

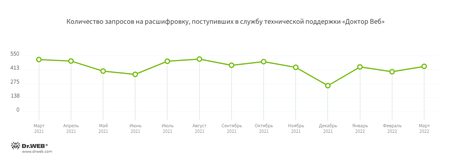

По сравнению с мартом, в апреле число запросов на расшифровку файлов, затронутых шифровальщиками, уменьшилось на 2.25%.

- Trojan.Encoder.26996 — 40%

- Trojan.Encoder.3953 — 15.71%

- Trojan.Encoder.567 — 8%

- Trojan.Encoder.25096 — 2.57%

- Trojan.Encoder.34363 — 1.43%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

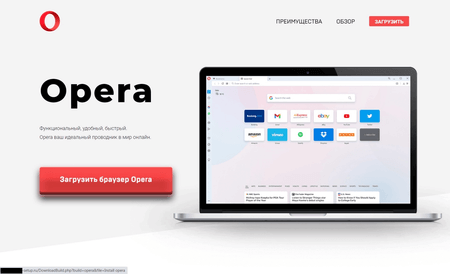

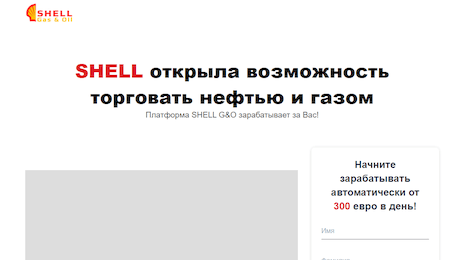

Опасные сайты

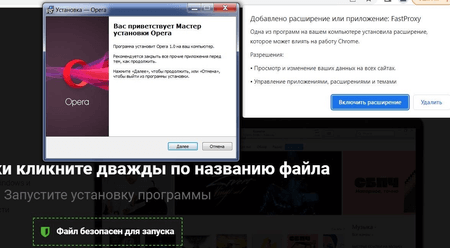

В апреле 2022 года интернет-аналитики наблюдали рост числа сайтов, маскирующихся под официальные ресурсы разработчиков различного ПО. С помощью этих сайтов злоумышленники распространяли поддельные установщики с рекламными и вредоносными программами.

На скриншоте изображен пример описываемой страницы и запуск поддельного установщика. Программа пытается установить браузерное расширение для работы с прокси, а также дополнительно устанавливает стороннее ПО на компьютер пользователя.

Вредоносное и нежелательное ПО для мобильных устройств

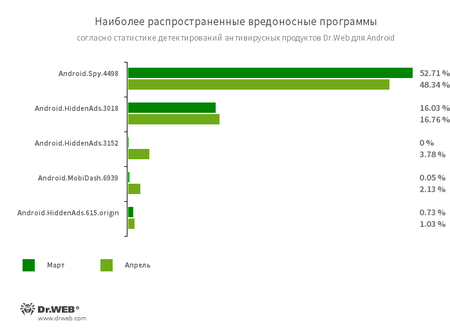

В минувшем месяце наиболее распространенной Android-угрозой, выявленной на устройствах пользователей, вновь стала вредоносная программа Android.Spy.4498. Она крадет информацию из уведомлений от других приложений. Кроме того, не утратили актуальности и многочисленные рекламные трояны. При этом активность как первого, так и вторых несколько снизилась по сравнению с предыдущим месяцем.

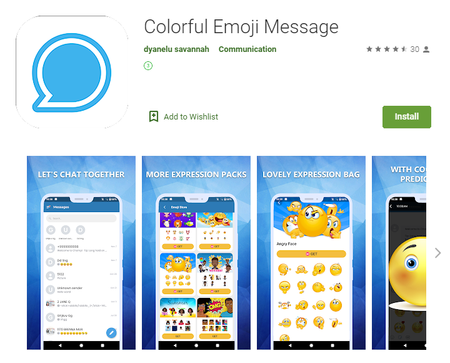

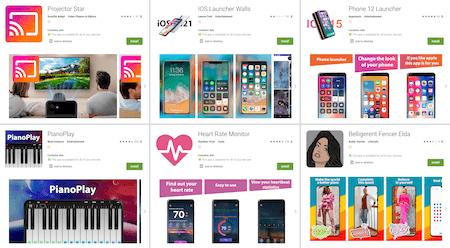

Вместе с тем в течение апреля в каталоге Google Play были найдены новые вредоносные программы. Среди них — мошеннические приложения из семейства Android.FakeApp, а также трояны Android.Joker, подписывающие жертв на платные услуги.

Наиболее заметные события, связанные с «мобильной» безопасностью в апреле:

- снижение активности трояна-шпиона Android.Spy.4498;

- высокая активность рекламных троянов;

- появление очередных угроз в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в апреле читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2022 года |

27 мая 2022 года

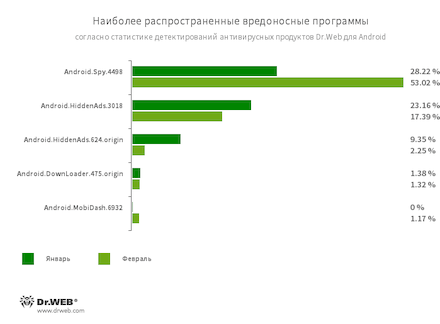

В апреле продолжилось снижение активности трояна Android.Spy.4498, крадущего информацию из уведомлений от других приложений. Кроме того, незначительно замедлилось распространение рекламных троянов, которые по-прежнему остаются в числе наиболее популярных Android-угроз.

В течение месяца специалисты компании «Доктор Веб» обнаружили новые вредоносные программы в каталоге Google Play. Среди них — мошеннические приложения из семейства Android.FakeApp, а также трояны Android.Joker, подписывающие жертв на платные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Снижение активности трояна Android.Spy.4498

- Снижение активности рекламных троянов

- Появление новых вредоносных программ в каталоге Google Play

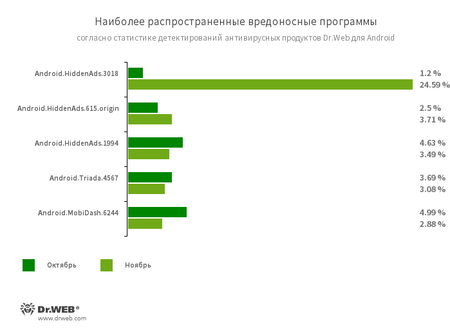

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.4498

- Троян, крадущий содержимое уведомлений от других приложений. Кроме того, он загружает и предлагает пользователям установить другие программы, а также может демонстрировать различные диалоговые окна.

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.MobiDash.6939

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

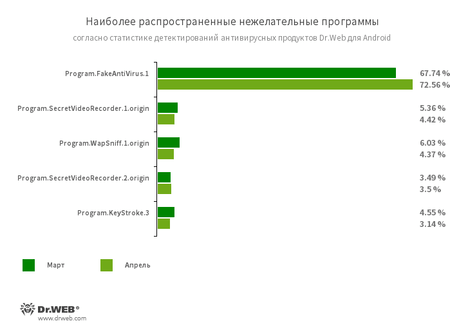

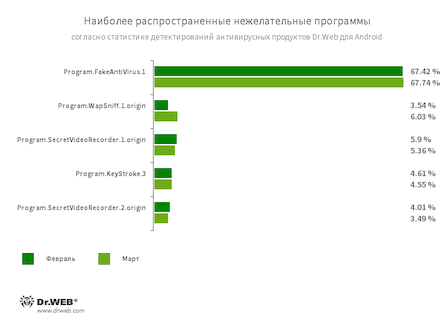

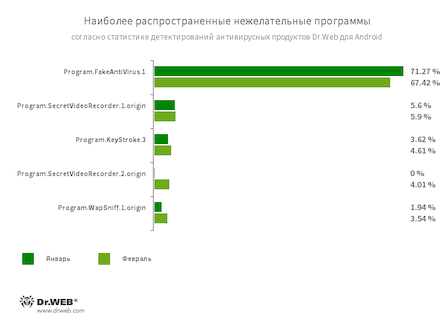

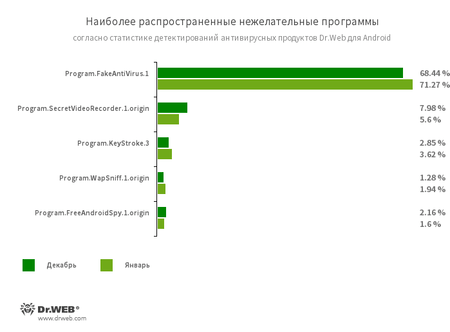

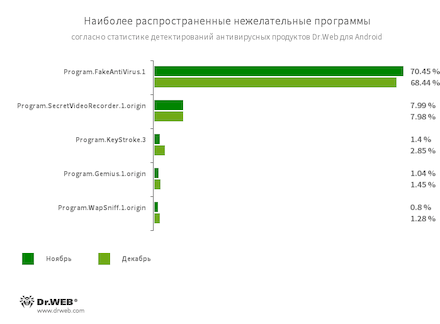

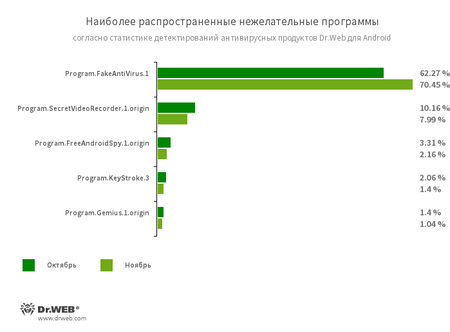

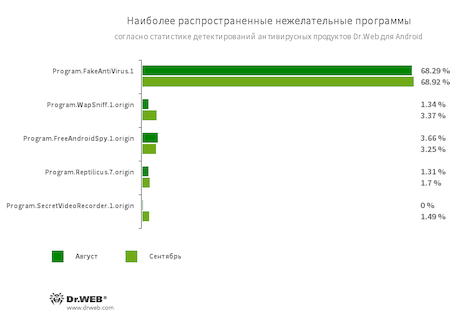

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Детектирование различных версий приложения, предназначенного для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Program.KeyStroke.3

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись разговоров.

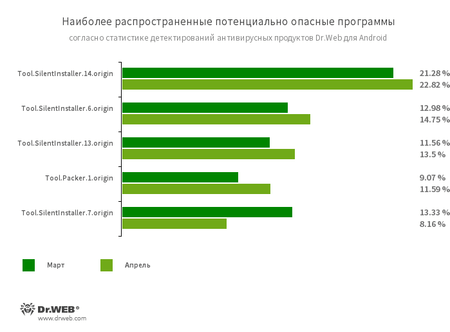

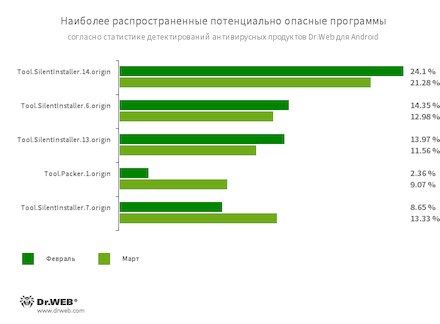

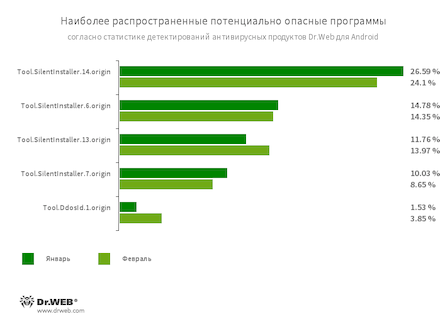

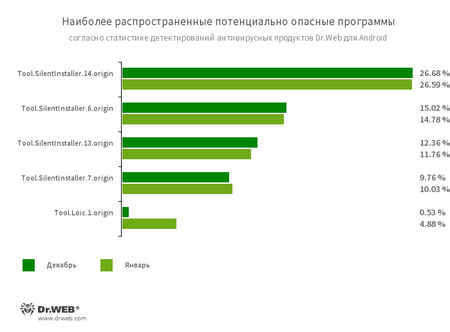

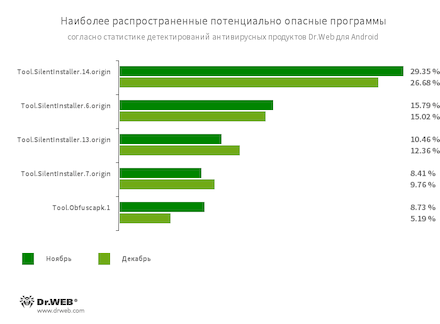

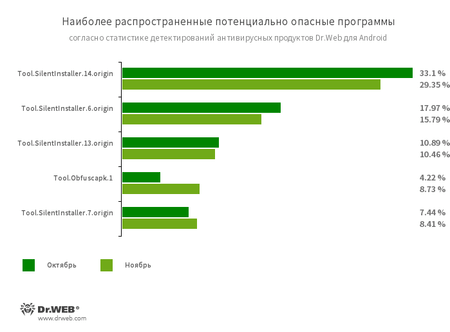

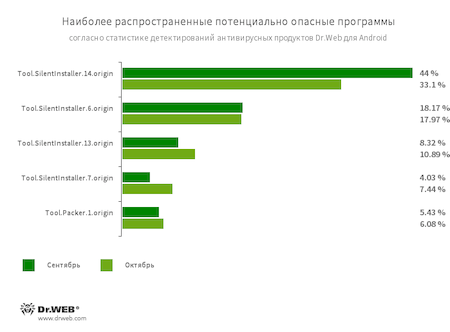

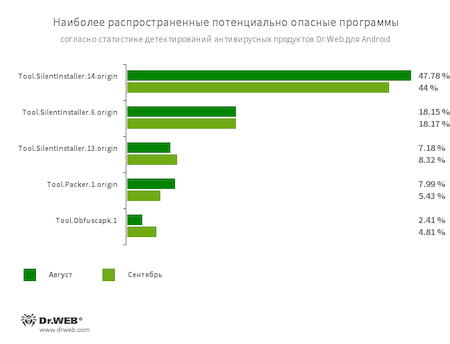

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты как безобидных, так и троянских программ.

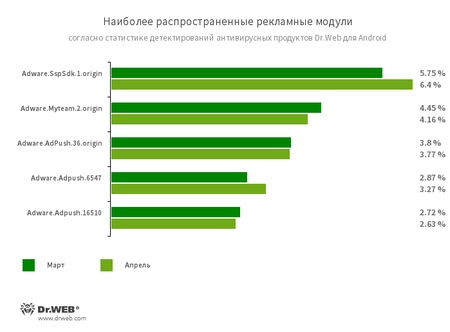

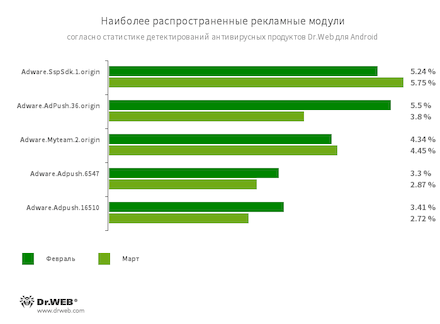

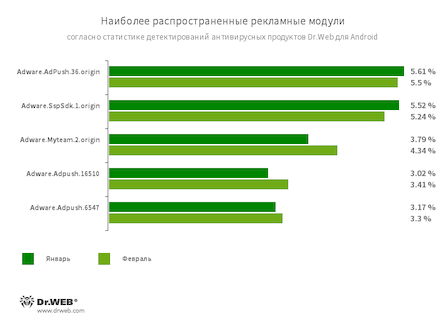

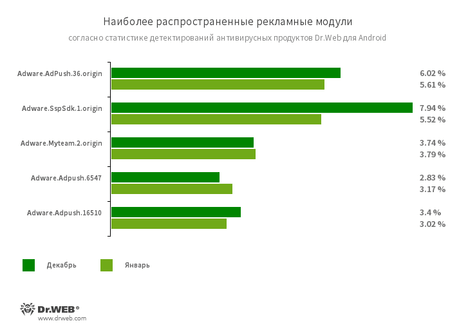

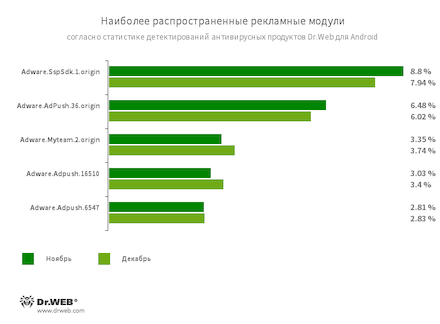

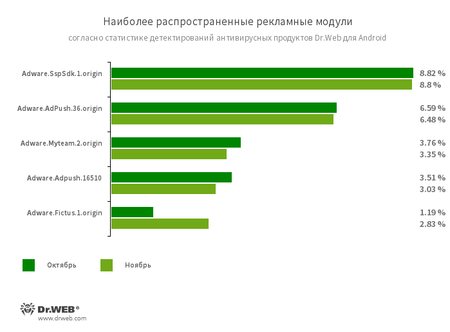

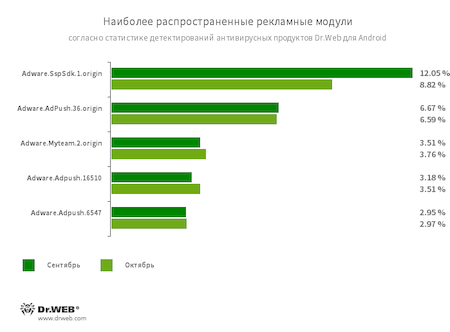

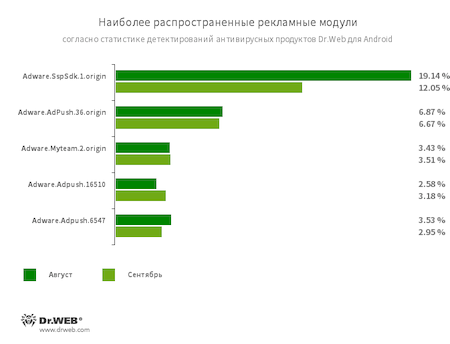

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.Myteam.2.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

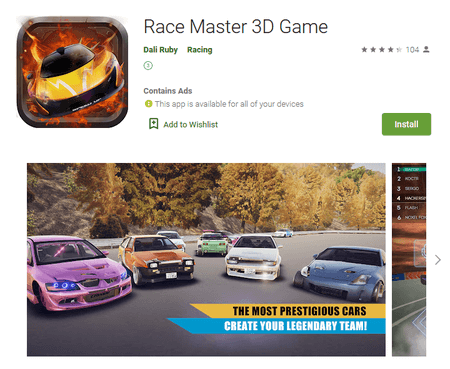

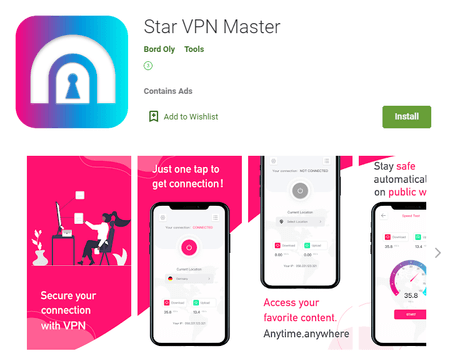

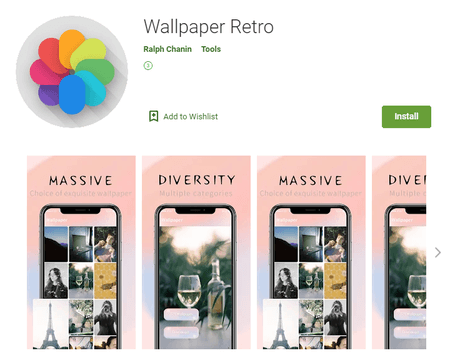

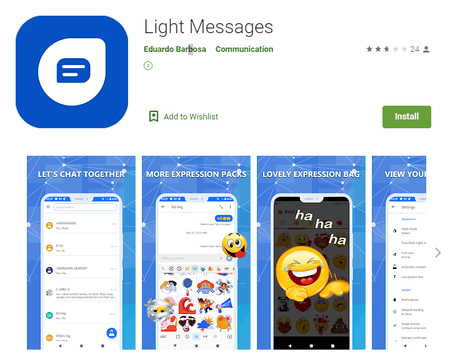

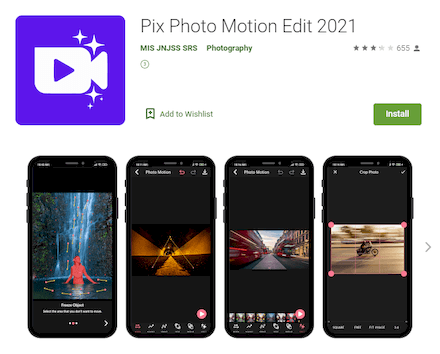

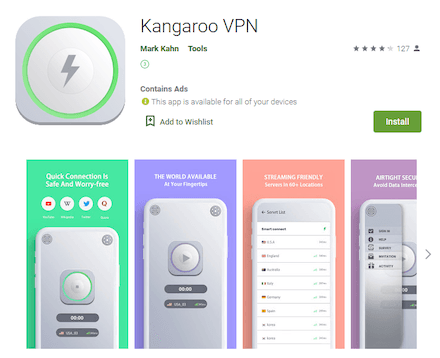

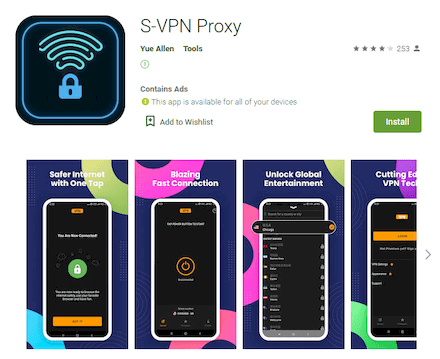

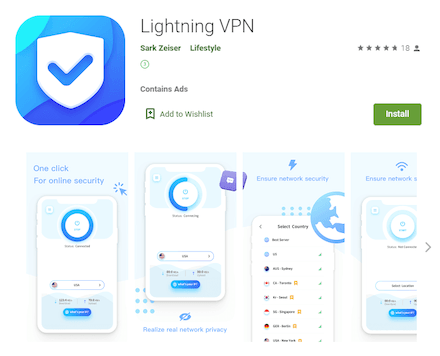

Угрозы в Google Play

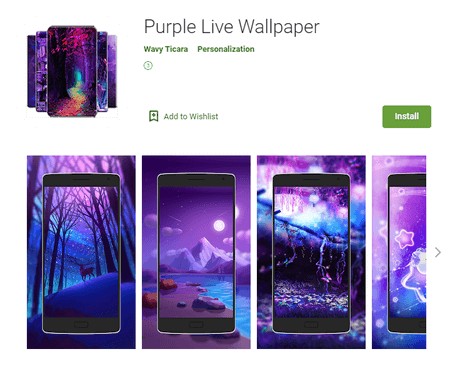

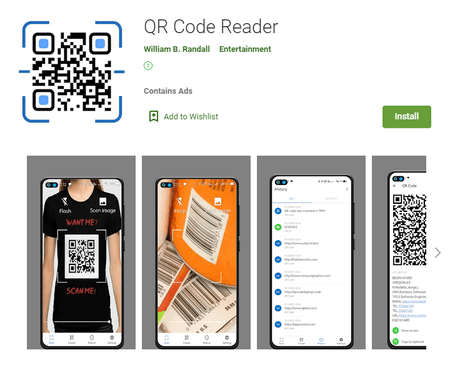

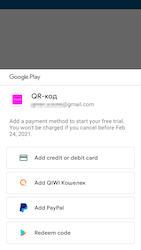

В прошедшем месяце вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play очередные вредоносные приложения. Среди них — трояны из семейства Android.Joker, которые способны загружать и исполнять произвольный код, а также подписывать пользователей на платные мобильные услуги. Один из них скрывался в приложении с «живыми» обоями Purple Live Wallpaper, другой — в программе для распознавания штрих-кодов QR Code Reader. Они были добавлены в вирусную базу Dr.Web как Android.Joker.1381 и Android.Joker.1383 соответственно.

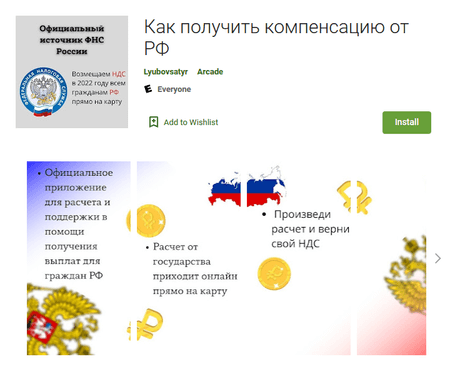

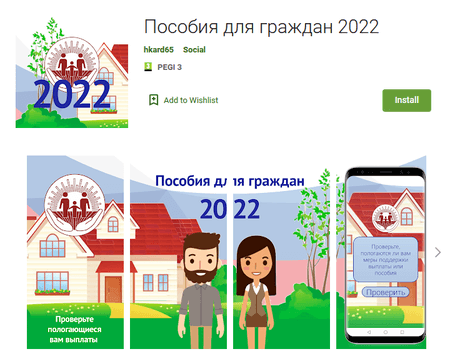

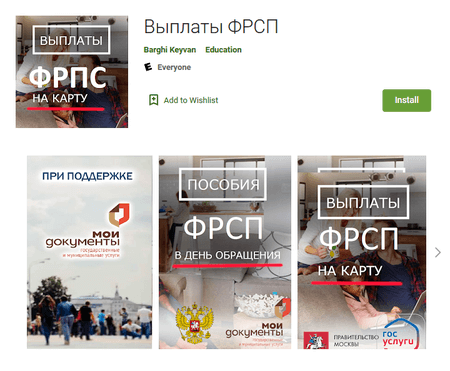

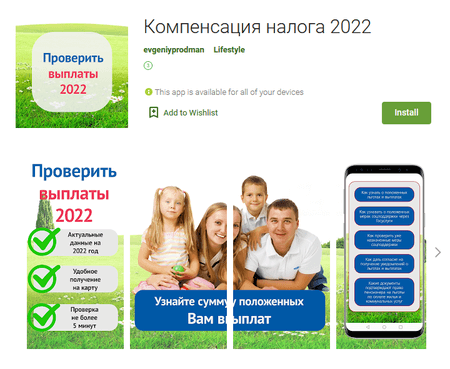

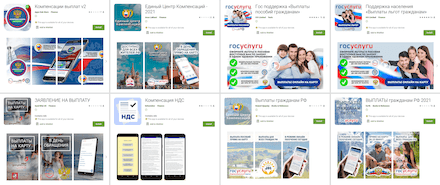

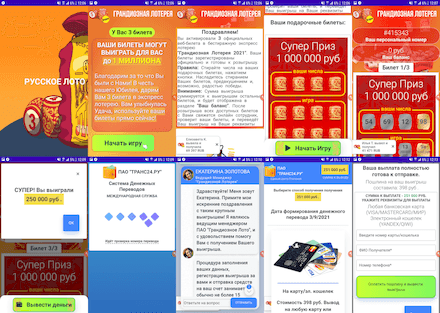

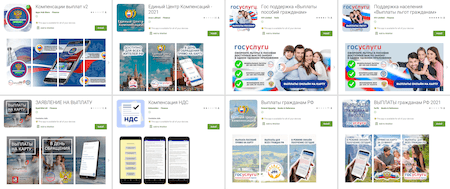

Кроме того, наши специалисты зафиксировали распространение новых троянов из семейства Android.FakeApp, получивших имена Android.FakeApp.930, Android.FakeApp.931 и Android.FakeApp.933. Злоумышленники выдавали их за приложения, при помощи которых российские пользователи якобы могли найти информацию о социальных выплатах и различных денежных компенсациях, а также непосредственно получить «полагающиеся» им деньги. Эти трояны скрывались в программах под названиями «Как получить компенсацию от РФ», «Пособия для граждан 2022» и «Выплаты ФРСП».

В действительности подделки загружали мошеннические сайты, через которые киберпреступники обманом пытались выудить у потенциальных жертв персональную информацию и похитить деньги.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в марте 2022 года |

18 апреля 2022 года

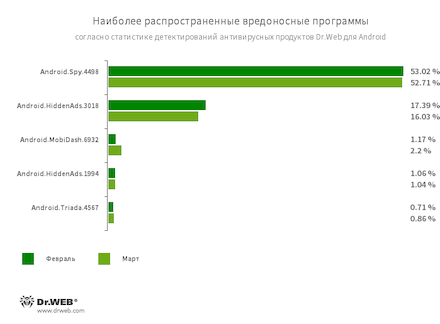

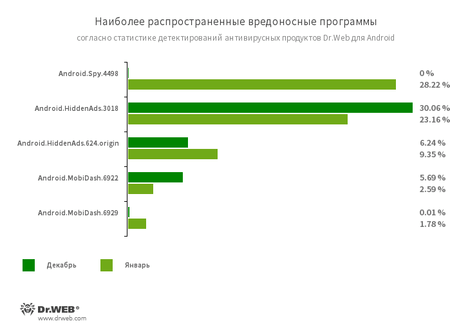

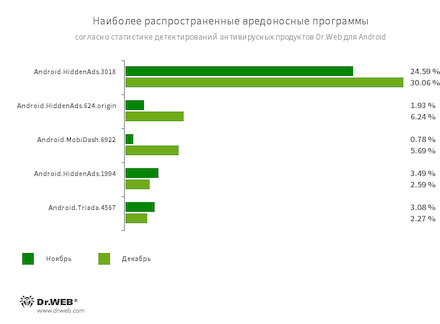

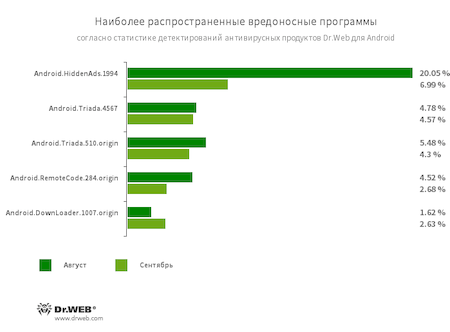

По сравнению с предыдущим месяцем в марте активность трояна Android.Spy.4498, крадущего информацию из уведомлений от других приложений, несколько снизилась. Тем не менее, он по-прежнему остается самой распространенной Android-угрозой. Согласно статистике детектирований антивирусными продуктами Dr.Web для Android, его доля составила 46,98% от общего числа угроз, выявленных на защищаемых устройствах. Не утратили актуальность и рекламные трояны, среди которых наиболее заметны представители семейства Android.HiddenAds.

В середине марта компания «Доктор Веб» сообщила об обнаружении вредоносных приложений, созданных для кражи криптовалют у владельцев устройств под управлением Android и iOS. Кроме того, в течение месяца фиксировались новые трояны в каталоге Google Play.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Снижение активности трояна Android.Spy.4498

- Сохранение высокой активности рекламных троянов

- Обнаружение вредоносных программ, предназначенных для кражи криптовалют пользователей Android- и iOS-устройств

Угроза месяца

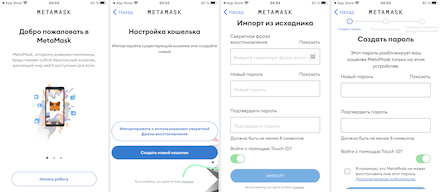

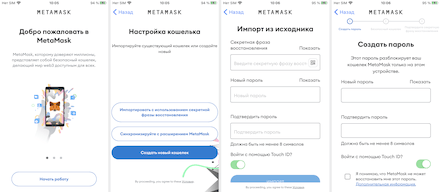

В марте компания «Доктор Веб» сообщила об обнаружении троянов CoinSteal, созданных для кражи криптовалют пользователей устройств под управлением Android и iOS. Злоумышленники модифицировали некоторые версии популярных программ-криптокошельков, в том числе MetaMask, imToken, Bitpie и TokenPocket, чтобы распространять их под видом безвредных вариантов.

Ниже — пример работы оригинального приложения MetaMask и его вредоносного варианта.

Незаметно для пользователей они похищали вводимые секретные seed-фразы, необходимые для доступа к криптокошелькам и хранящимся в них криптовалютам, и передавали их на удаленный сервер. Наши специалисты выявили несколько десятков таких троянов. Подробнее об этих вредоносных приложениях рассказано в материале на сайте компании.

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.4498

- Троян, крадущий содержимое уведомлений от других приложений. Кроме того, он загружает и предлагает пользователям установить другие программы, а также может демонстрировать различные диалоговые окна.

- Android.HiddenAds.3018

- Android.HiddenAds.1994

- Трояны, предназначенные для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.MobiDash.6932

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.Triada.4567

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Детектирование различных версий приложения, предназначенного для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

- Program.KeyStroke.3

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись разговоров.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты как безобидных, так и троянских программ.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Adware.Myteam.2.origin

Угрозы в Google Play

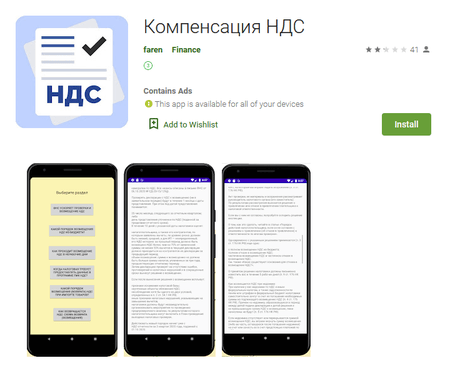

В марте вирусные аналитики «Доктор Веб» обнаружили в каталоге Google Play очередные программы-подделки из семейства Android.FakeApp. Они распространялись под видом приложений для поиска информации о различных денежных компенсациях и якобы помогали получать выплаты от государства. Однако трояны лишь загружали мошеннические сайты, где путем обмана у потенциальных жертв похищались конфиденциальные данные и деньги. Вредоносные приложения были добавлены в вирусную базу Dr.Web как Android.FakeApp.907 («Компенсация НДС»), Android.FakeApp.908 («Возврат НДС на карту») и Android.FakeApp.909 («Поиск начислений 2022»).

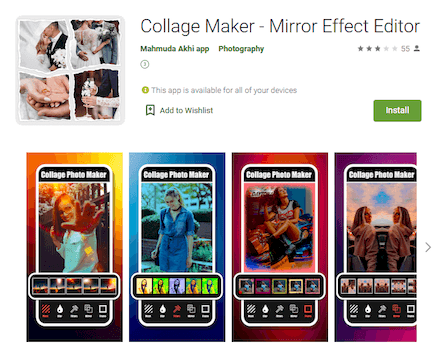

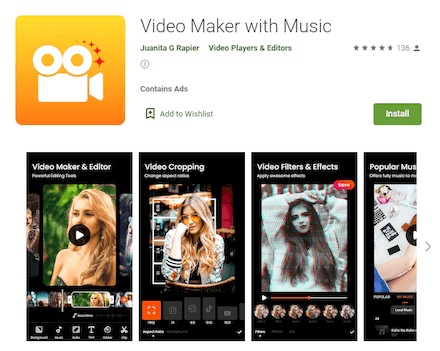

Кроме того, наши специалисты выявили трояна Android.PWS.Facebook.134, нацеленного на пользователей социальной сети Facebook (деятельность сети запрещена на территории России). Эта вредоносная программа скрывалась в редакторах изображений Photo PIP и Collager Photo Maker и похищала данные, необходимые для доступа к учетным записям пользователей.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в марте 2022 года |

18 апреля 2022 года

Число обращений пользователей за расшифровкой файлов увеличилось на 13.2% по сравнению с прошлым месяцем. Самым распространенным энкодером марта стал Trojan.Encoder.26996, на долю которого приходится более четверти всех инцидентов.

Главные тенденции марта

- Увеличение количества уникальных угроз;

- Рекламные приложения по-прежнему остаются главной угрозой.

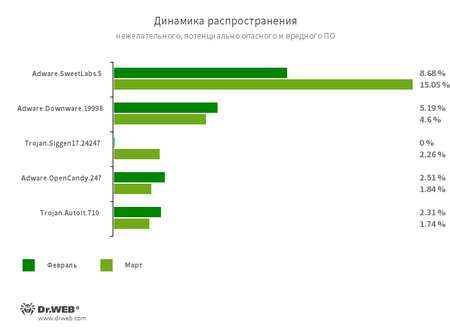

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19998

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.Siggen17.24247

- Модификация семейства Siggen.

- Adware.OpenCandy.247

- Семейство приложений, предназначенных для установки на компьютер различного дополнительного рекламного ПО.

- Trojan.AutoIt.710

- Утилита, написанная на скриптовом языке AutoIt и распространяемая в составе майнера или RAT-трояна.

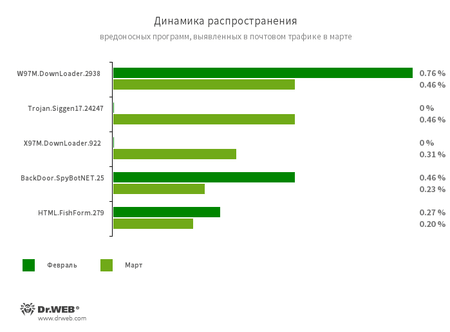

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- X97M.DownLoader.922

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.Siggen17.24247

- Модификация семейства Siggen.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

- HTML.FishForm.279

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленникам.

Шифровальщики

По сравнению с февралем, в марте число запросов на расшифровку файлов, затронутых шифровальщиками, увеличилось на 13.26%.

- Trojan.Encoder.26996 — 26.23%

- Trojan.Encoder.3953 — 13.99%

- Trojan.Encoder.567 — 8.04%

- Trojan.Encoder.30356 — 1.40%

- Trojan.Encoder.11539 — 1.05%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

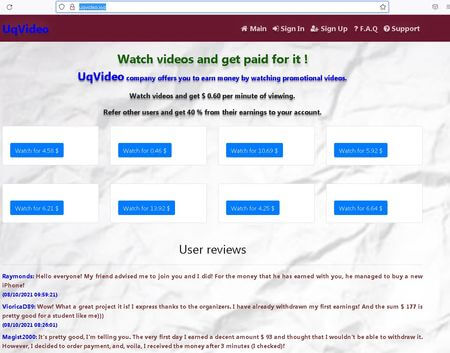

В марте 2022 года интернет-аналитики «Доктор Веб» заметили увеличение числа сайтов, которые якобы выплачивают деньги за просмотр видео. Предполагается, что потенциальная жертва окажется на сайте, где обязательным элементом регистрации будет ввод данных банковской карты. На деле же злоумышленники получат ценные данные, а жертве не заплатят ничего.

На скриншоте изображен пример описываемой страницы. Здесь указаны расценки за просмотр видео и восторженные отзывы тех, кто уже якобы заработал на этом.

Вредоносное и нежелательное ПО для мобильных устройств

В марте компания «Доктор Веб» предупредила пользователей о троянах CoinSteal, созданных для кражи криптовалют у владельцев устройств под управлением Android и iOS. Злоумышленники встроили эти вредоносные приложения в некоторые версии популярных криптокошельков, таких как imToken, MetaMask, Bitpie и TokenPocket, чтобы распространять их под видом оригиналов. Трояны похищали секретные seed-фразы, необходимые для доступа к криптокошелькам.

Кроме того, наша вирусная лаборатория обнаружила очередные угрозы в каталоге Google Play. Среди них — программы-подделки Android.FakeApp и троян Android.PWS.Facebook.134. Первые применяются в различных мошеннических схемах. Второй — похищает конфиденциальные данные, необходимые для доступа к учетным записям пользователей социальной сети Facebook (деятельность сети запрещена на территории России).

Анализ статистики детектирований антивирусных продуктов Dr.Web для Android показал, что наиболее распространенной угрозой в марте вновь стал троян Android.Spy.4498, крадущий информацию из уведомлений от других приложений. При этом по сравнению с предыдущим месяцем его активность несколько снизилась. В то же время опасность по-прежнему представляют и рекламные трояны.

Наиболее заметные события, связанные с «мобильной» безопасностью в марте:

- снижение активности трояна-шпиона Android.Spy.4498;

- высокая активность рекламных троянов;

- обнаружение вредоносных приложений, предназначенных для кражи криптовалют пользователей Android- и iOS-устройств.

Более подробно о вирусной обстановке для мобильных устройств в марте читайте в нашем обзоре обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в феврале 2022 года |

31 марта 2022 года

В феврале лидером среди угроз, выявленных на Android-устройствах, вновь стал троян Android.Spy.4498, предназначенный для кражи информации из уведомлений от других приложений. На долю этой вредоносной программы пришлось 47,83% детектирований антивирусных продуктов Dr.Web для Android, что практически вдвое превышает показатель предыдущего месяца. Вместе с тем высокую активность сохраняют различные рекламные трояны, наиболее распространенным среди которых остается Android.HiddenAds.3018.

Среди угроз, обнаруженных в каталоге Google Play вирусными аналитиками «Доктор Веб», — всевозможные программы-подделки из семейства Android.FakeApp, которые злоумышленники используют в различных мошеннических схемах. Кроме того, наши специалисты выявили несколько троянов, относящихся к семейству многофункциональных вредоносных приложений Android.Triada, а также очередную вредоносную программу из семейства Android.Subscription. Последняя подписывает жертв на платные мобильные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ ФЕВРАЛЯ

- Троян Android.Spy.4498 остается лидером среди угроз, выявляемых на защищаемых Android-устройствах

- Сохранение высокой активности рекламных троянов

- Появление очередных угроз в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.4498

- Троян, крадущий содержимое уведомлений от других приложений. Кроме того, он загружает и предлагает пользователям установить другие программы, а также может демонстрировать различные диалоговые окна.

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Трояны, предназначенные для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.MobiDash.6932

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.DownLoader.475.origin

- Троян, загружающий другие вредоносные программы и ненужное ПО. Он может скрываться во внешне безобидных приложениях, которые распространяются через каталог Google Play или вредоносные сайты.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Детектирование различных версий приложения, предназначенного для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

- Program.KeyStroke.3

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись разговоров.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.DdosId.1.origin

- Программа, предназначенная для тестирования отказоустойчивости сетей, веб-серверов и веб-сайтов. Она не является вредоносной, но может использоваться в том числе для выполнения DDoS-атак (распределенных атак типа «отказ в обслуживании») и поэтому детектируется Dr.Web как потенциально опасная утилита.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.AdPush.36.origin

- Adware.SspSdk.1.origin

- Adware.Myteam.2.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

Угрозы в Google Play

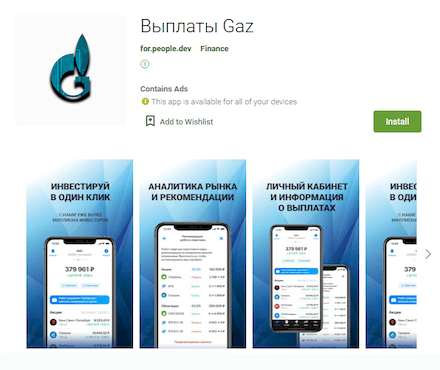

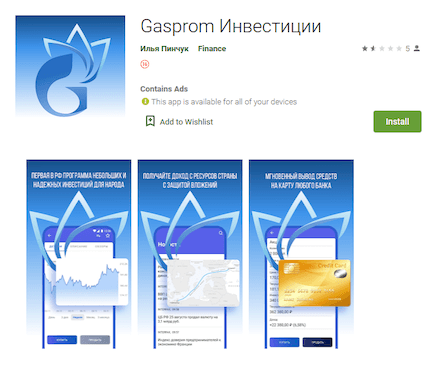

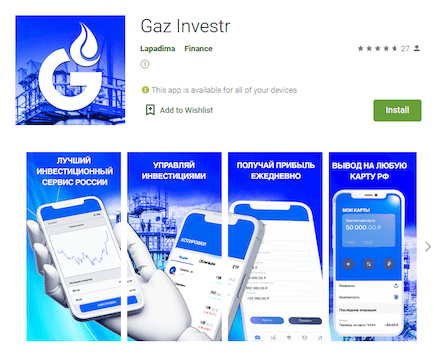

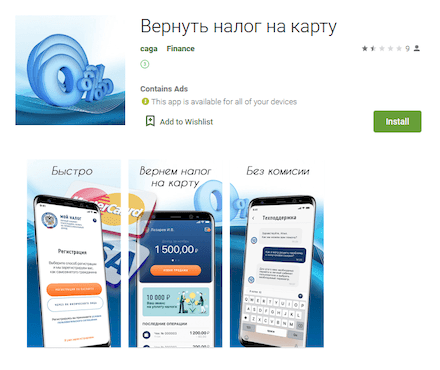

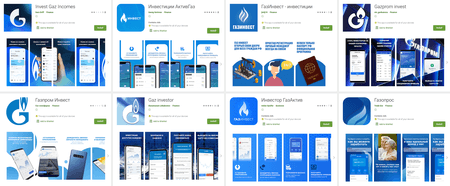

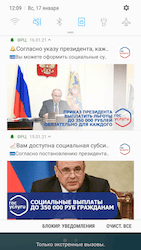

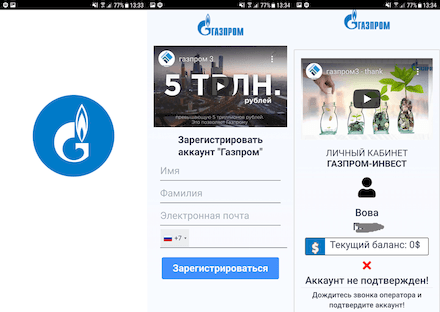

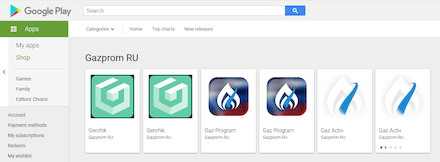

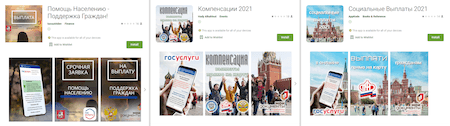

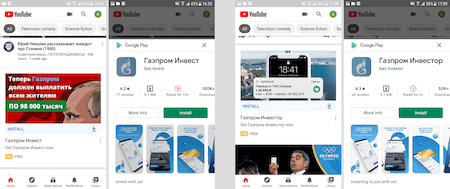

В течение февраля специалисты компании «Доктор Веб» обнаружили в каталоге Google Play очередные программы-подделки, которые киберпреступники использовали в мошеннических схемах. Некоторые из них, такие как Android.FakeApp.895 («Выплаты Gaz»), Android.FakeApp.896 («Gasprom Инвестиции») и Android.FakeApp.897 (Gaz Investr) распространялись под видом программ для инвестирования в нефтегазовые проекты, а троян Android.FakeApp.781 скрывался в программе под названием «Вернуть налог на карту», якобы помогающей получить денежные компенсации. Все они загружали мошеннические сайты, через которые злоумышленники пытались украсть у потенциальных жертв персональную информацию и деньги.

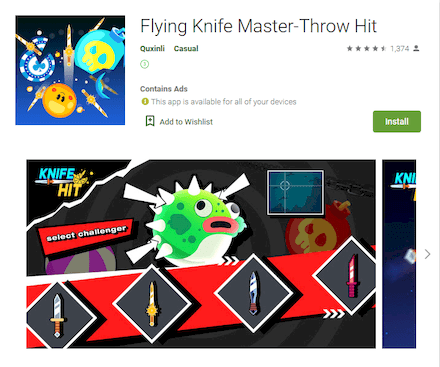

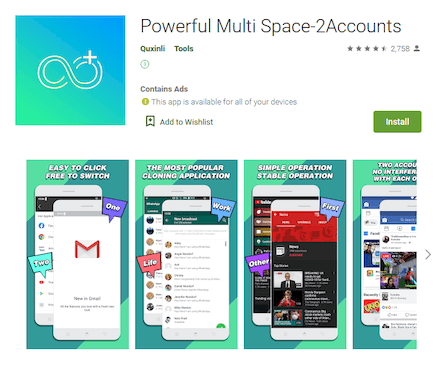

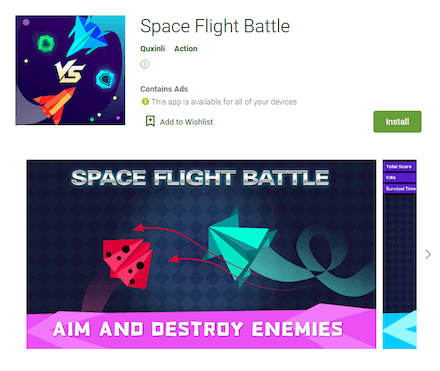

Кроме того, были обнаружены многофункциональные трояны Android.Triada.5186, Android.Triada.5241 и Android.Triada.5242, скрывавшиеся в программах и играх под названием Flying Knife Master-Throw Hit, Powerful Multi Space-2Accounts, Space Flight Battle и Idle Soldier-Battle Royale.io.

Также наши вирусные аналитики выявили трояна Android.Subscription.7, загружавшего сайты партнерских сервисов для подписки жертв на платные мобильные услуги. Он распространялся под видом редактора изображений Funky Photo.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в феврале 2022 года |

31 марта 2022 года

Число обращений пользователей за расшифровкой файлов уменьшилось на 10.72% по сравнению с прошлым месяцем. Самым распространенным энкодером февраля стал Trojan.Encoder.26996, на долю которого приходится почти четверть всех инцидентов.

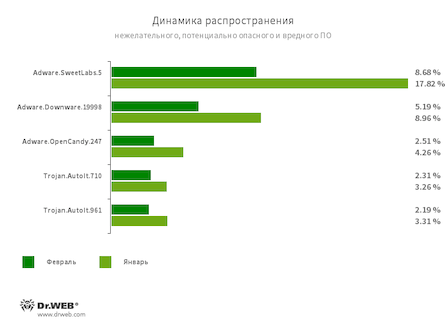

Главные тенденции февраля

- Увеличение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19998

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.OpenCandy.247

- Семейство приложений, предназначенных для установки на компьютер различного дополнительного рекламного ПО.

- Trojan.AutoIt.710

- Trojan.AutoIt.961

- Утилита, написанная на скриптовом языке AutoIt и распространяемая в составе майнера или RAT-трояна.

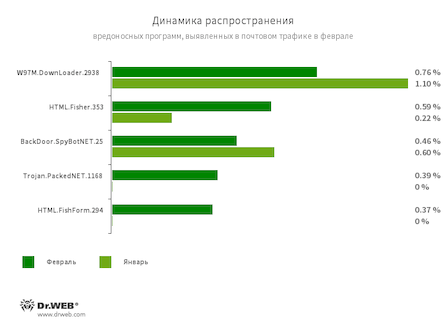

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- HTML.Fisher.253

- Фишинговая HTML-страница с формой ввода логина и пароля от почты.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

- Trojan.PackedNET.1168

- Упакованное вредоносное ПО.

- HTML.FishForm.294

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленникам.

Шифровальщики

По сравнению с январем, в феврале число запросов на расшифровку файлов, затронутых шифровальщиками, уменьшилось на 10.72%.

- Trojan.Encoder.26996 — 23.63%

- Trojan.Encoder.3953 — 11.99%

- Trojan.Encoder.567 — 3.77%

- Trojan.Encoder.11539 — 3.77%

- Trojan.Encoder.30356 — 3.42%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

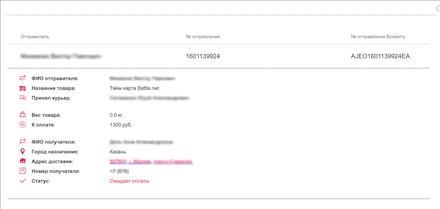

В феврале 2022 года интернет-аналитики «Доктор Веб» заметили увеличение числа сайтов, маскирующихся под онлайн-сервисы доставки. Для каждого пользователя создаётся уникальная страница с конфиденциальными данными, где для оплаты предлагается ввести данные банковской карты.

На скриншоте изображен пример описываемой страницы. Здесь указаны фейковые номера отправления и статус оплаты.

Вредоносное и нежелательное ПО для мобильных устройств

Согласно статистике детектирований антивирусных продуктов Dr.Web для Android, в феврале наиболее распространенной угрозой вновь стал троян Android.Spy.4498, крадущий информацию из уведомлений от других приложений. На долю этой вредоносной программы пришлось 47,83% детектирований. В то же время высокую активность вновь проявили рекламные трояны.

Среди угроз, выявленных специалистами компании «Доктор Веб» в каталоге Google Play, — новые программы-подделки из семейства Android.FakeApp, многофункциональные трояны Android.Triada и очередная вредоносная программа из семейства Android.Subscription, предназначенная для подписки пользователей на платные мобильные услуги.

Наиболее заметные события, связанные с «мобильной» безопасностью в феврале:

- Рост активности трояна-шпиона Android.Spy.4498;

- По-прежнему высокая активность рекламных троянов;

- Появление новых вредоносных приложений в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в феврале читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в январе 2022 года |

15 марта 2022 года

В январе антивирусные продукты Dr.Web для Android зафиксировали высокую активность вредоносного приложения Android.Spy.4498, предназначенного для кражи информации из уведомлений. Согласно полученной статистике, в минувшем месяце оно встречалось на устройствах пользователей чаще других угроз: на его долю пришлось 24,86% детектирований. Широкое распространение вновь получили рекламные трояны. Как и месяцем ранее, лидерство среди них сохранилось за Android.HiddenAds.3018, пришедшим на смену более старой модификации Android.HiddenAds.1994. При этом снизилось число атак троянов, способных загружать другие приложения и выполнять произвольный код.

В течение месяца наши специалисты выявили в каталоге Google Play очередные вредоносные приложения. Среди них — многочисленные программы-подделки семейства Android.FakeApp, которые злоумышленники используют в различных мошеннических схемах. Кроме того, был найден очередной троян из семейства Android.PWS.Facebook, который крал данные, необходимые для взлома учетных записей Facebook. Также вирусные аналитики «Доктор Веб» обнаружили новые вредоносные приложения из семейства Android.Subscription, подписывающие пользователей на платные мобильные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ ЯНВАРЯ

- Троян Android.Spy.4498 — лидер среди угроз, выявленных на защищаемых Android-устройствах

- Рекламные трояны остаются одной из наиболее активных угроз, с которыми сталкиваются пользователи Android

- Снижение активности вредоносных приложений, загружающих и выполняющих произвольный код

- Обнаружение новых угроз в каталоге Google Play

Угроза месяца

В минувшем январе вирусные аналитики компании «Доктор Веб» зафиксировали распространение нового Android-трояна, получившего имя Android.Spy.4498. Злоумышленники встроили его в некоторые версии неофициальных модификаций мессенджера WhatsApp, таких как GBWhatsApp, OBWhatsApp и WhatsApp Plus, и под видом безвредных распространяли через вредоносные сайты.

Основная функция Android.Spy.4498 — перехват содержимого уведомлений других приложений. Однако он также способен загружать и предлагать пользователям устанавливать программы и демонстрировать диалоговые окна с полученным от злоумышленников содержимым.

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.4498

- Троян, крадущий содержимое уведомлений от других приложений. Кроме того, он загружает и предлагает пользователям установить другие программы, а также может демонстрировать различные диалоговые окна.

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Трояны, предназначенные для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.MobiDash.6922

- Android.MobiDash.6929

- Троянские программы, показывающие надоедливую рекламу. Представляют собой программные модули, которые разработчики ПО встраивают в приложения.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Приложение, предназначенное для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Оно может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает данную программу потенциально опасной.

- Program.KeyStroke.3

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Приложение, предназначенное для наблюдения за владельцами Android-устройств. Злоумышленники могут использовать его для кибершпионажа. Программа собирает техническую информацию об устройствах, позволяет отслеживать их местоположение и скачивать хранящиеся на них фотографии и видео. Кроме того, она дает доступ к телефонной книге и списку контактов.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Loic.1.origin

- Программа, способная отправлять с Android-устройств различные типы сетевых пакетов на заданные IP-адреса. Один из сценариев ее использования — диагностика и тестирование серверов. Однако также она может применяться и для выполнения DDoS-атак (распределенных атак типа «отказ в обслуживании») и поэтому детектируется Dr.Web как потенциально опасная утилита.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.AdPush.36.origin

- Adware.SspSdk.1.origin

- Adware.Myteam.2.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

Угрозы в Google Play

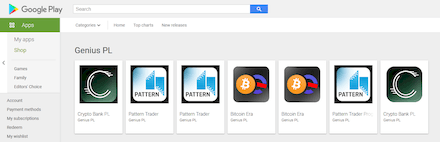

В прошлом месяце специалисты компании «Доктор Веб» выявили в каталоге Google Play множество угроз. Среди них — большое число принадлежащих к семейству Android.FakeApp троянских приложений, которые злоумышленники применяли в различных мошеннических схемах. Например, трояны Android.FakeApp.777 и Android.FakeApp.778 распространялись под видом программ для поиска и получения социальных выплат и денежных компенсаций и были нацелены на российских пользователей. На самом деле они лишь загружали мошеннические сайты, на которых у потенциальных жертв запрашивалась персональная информация и путем обмана похищались деньги.

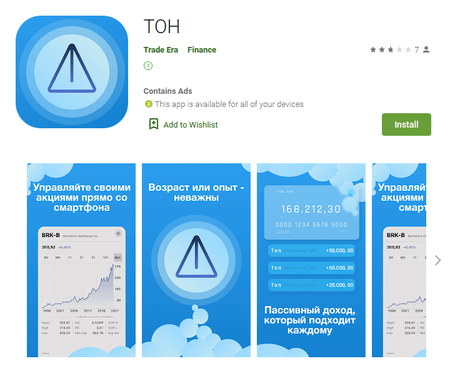

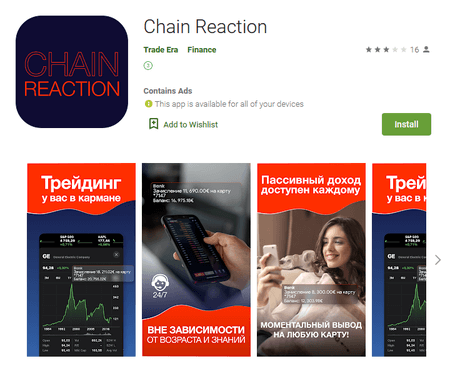

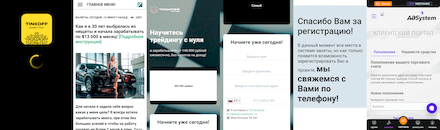

Другие подделки выдавались за инвестиционные приложения, с помощью которых пользователи якобы могли стать инвесторами и получать пассивный доход без каких-либо экономических знаний. Всю работу за них якобы должен был выполнять некий торговый алгоритм, либо персональный менеджер. Например, трояны Android.FakeApp.771, Android.FakeApp.772, Android.FakeApp.773, Android.FakeApp.774, Android.FakeApp.775, Android.FakeApp.776, Android.FakeApp.779 и Android.FakeApp.780 распространялись под видом таких программ как Газпром Инвест, Gaz Investor, Инвестиции АктивГаз и других, якобы имеющих отношение к компании «Газпром» и нефтегазовому рынку. А некоторые модификации Android.FakeApp.780 якобы позволяли зарабатывать на фондовом рынке и криптовалютах. Они скрывались в программах под названием ТОН и Chain Reaction.

Однако все эти трояны также лишь загружали мошеннические сайты, где от потенциальных жертв требовалось зарегистрировать учетную запись. Затем пользователям предлагалось либо дождаться звонка «оператора» или «персонального брокера», либо пополнить счет, чтобы «уникальный алгоритм» приступил к торговле и зарабатыванию денег.

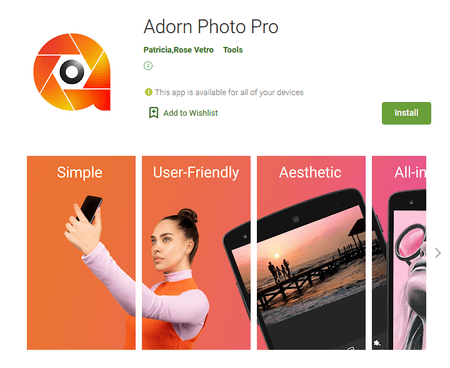

Был выявлен и очередной троян, нацеленный на кражу данных, необходимых для взлома учетных записей Facebook. Получившая имя Android.PWS.Facebook.123 вредоносная программа распространялась под видом редактора изображений Adorn Photo Pro.

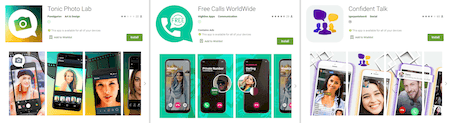

Кроме того, наши вирусные аналитики обнаружили новых представителей троянов из семейства Android.Subscription, которые подписывают пользователей на платные мобильные услуги. Один из них — Android.Subscription.5 — скрывался в самых разнообразных программах, например — фоторедакторах, навигационном приложении и мультимедийном плеере. Другой, добавленный в вирусную базу Dr.Web как Android.Subscription.6, распространялся под видом лончера в стиле операционной системы мобильных устройств Apple.

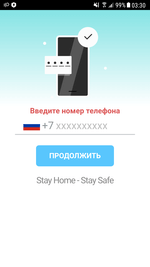

Эти вредоносные программы загружали веб-сайты партнерских сервисов, подключающих платные подписки при помощи технологии Wap Click. На таких страницах у потенциальных жертв запрашивается номер мобильного телефона, а после его ввода происходит попытка автоматической активации сервиса.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в январе 2022 года |

15 марта 2022 года

Число обращений пользователей за расшифровкой файлов увеличилось на 72.15% по сравнению с прошлым месяцем. Самым распространенным энкодером января стал Trojan.Encoder.26996, на долю которого приходится почти треть всех инцидентов.

Главные тенденции декабря

- Уменьшение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

- Существенное увеличение обращений за расшифровкой файлов

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19998

- Adware.Downware.19985

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.OpenCandy.247

- Семейство приложений, предназначенных для установки на компьютер различного дополнительного рекламного ПО.

- Trojan.AutoIt.961

- Утилита, написанная на скриптовом языке AutoIt и распространяемая в составе майнера или RAT-трояна.

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

- HTML.FishForm.273

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленникам.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Trojan.PackedNET.1156

- Упакованное вредоносное ПО.

Шифровальщики

По сравнению с декабрем, в январе число запросов на расшифровку файлов, затронутых шифровальщиками, увеличилось на 72.15%.

- Trojan.Encoder.26996 — 32.11%

- Trojan.Encoder.3953 — 12.55%

- Trojan.Encoder.567 — 7.75%

- Trojan.Encoder.11539 — 2.21%

- Trojan.Encoder.30356 — 1.48%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

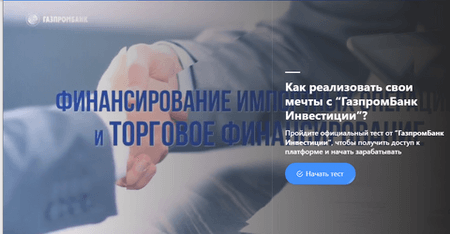

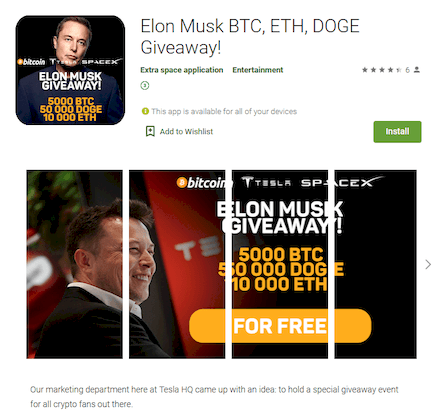

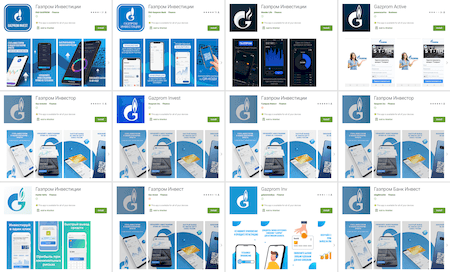

В январе 2022 года интернет-аналитики «Доктор Веб» заметили увеличение числа сайтов, маскирующихся под веб-ресурсы крупных нефтяных компаний и банков. Мошенники предлагают потенциальным жертвам «реализовать мечты» и «начать зарабатывать» вместо с Газпромбанком.

На скриншоте изображен фрагмент фишингового сайта с предложением пройти тест, чтобы получить доступ к платформе.

Вредоносное и нежелательное ПО для мобильных устройств

Согласно статистике детектирований антивирусных продуктов Dr.Web для Android, в прошлом месяце наиболее частым «гостем» на Android-устройствах пользователей стал троян Android.Spy.4498. Эта вредоносная программа крадет информацию из уведомлений других приложений, а также способна загружать другие приложения и демонстрировать диалоговые окна с различным содержимым. Среди лидеров по числу обнаружений по-прежнему остаются всевозможные рекламные трояны. При этом снизилось число атак троянов, способных загружать и выполнять произвольный код.

В течение января наши специалисты выявили в каталоге Google Play новые угрозы. Среди них — очередные мошеннические программы из семейства Android.FakeApp, трояны из семейства Android.Subscription, подписывающие пользователей на платные услуги, и троян, который похищал данные, необходимые для взлома учетных записей Facebook. Последний был добавлен в вирусную базу как Android.PWS.Facebook.123.

Наиболее заметные события, связанные с «мобильной» безопасностью в январе:

- широкое распространение трояна-шпиона Android.Spy.4498;

- сохраняющаяся высокая активность рекламных троянов;

- снижение активности троянов, которые загружают и выполняют произвольный код;

- появление новых вредоносных приложений в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в декабре читайте в нашем обзоре обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в декабре 2021 года |

28 января 2022 года

В каталоге Google Play были выявлены очередные угрозы. Среди них — всевозможные вредоносные программы-подделки семейства Android.FakeApp, применяемые в различных мошеннических схемах, трояны семейства Android.Joker, подписывающие пользователей на платные мобильные услуги, и другие вредоносные приложения.

ГЛАВНЫЕ ТЕНДЕНЦИИ ДЕКАБРЯ

- Рекламные трояны по-прежнему занимают лидирующие позиции среди угроз, выявляемых на Android-устройствах

- Появление новых троянов в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Android.HiddenAds.1994

- Трояны, предназначенные для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана. Android.HiddenAds.3018 является новой версией трояна Android.HiddenAds.1994.

- Android.MobiDash.6922

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.Triada.4567

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Приложение, предназначенное для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Оно может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает данную программу потенциально опасной.

- Program.KeyStroke.3

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

- Program.Gemius.1.origin

- Программа, собирающая информацию о мобильных Android-устройствах и о том, как они используются. Вместе с техническими данными она собирает конфиденциальные сведения — информацию о местоположении устройства, сохраненных в браузере закладках, истории посещения сайтов, а также о вводимых интернет-адресах.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Угрозы в Google Play

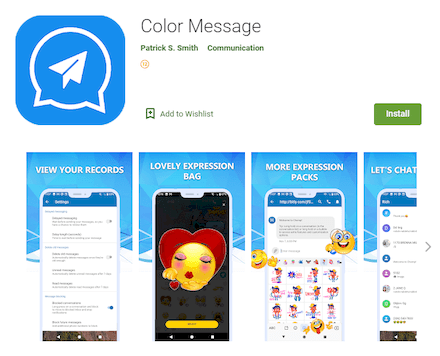

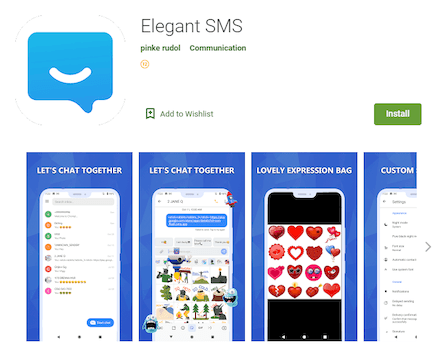

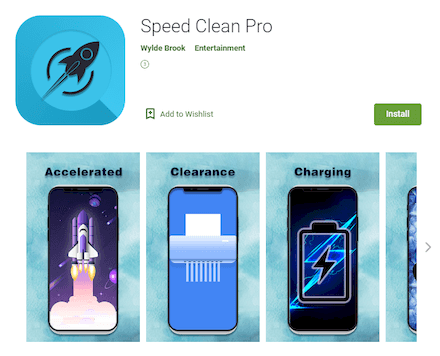

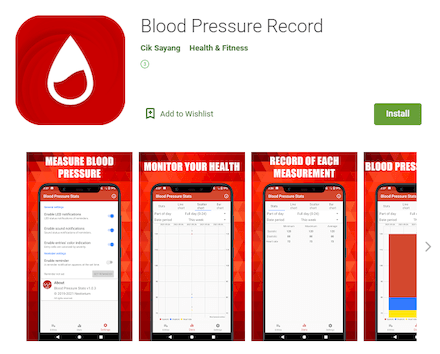

В декабре 2021 года в каталоге Google Play были обнаружены новые вредоносные приложения семейства Android.Joker, которые загружают и исполняют произвольный код и подписывают пользователей на платные мобильные сервисы. Например, трояны Android.Joker.1097 и Android.Joker.1126 скрывались в мессенджерах Color Message и Elegant SMS, а Android.Joker.1129 распространялся под видом утилиты Speed Clean Pro для оптимизации работы Android-устройств. Трояна Android.Joker.1157 злоумышленники выдавали за программу PDF Camera Scanner для создания PDF-документов, а Android.Joker.1160 — за приложение Blood Pressure Record для контроля кровяного давления.

Наши вирусные аналитики также обнаружили очередного трояна из семейства Android.PWS.Facebook. Такие вредоносные приложения крадут логины, пароли и другую информацию, необходимую для взлома учетных записей Facebook. Новый представитель этого семейства распространялся под видом приложения Vasee Bluenee Slideshow для создания слайд-шоу и видеороликов. Его компоненты были добавлены в вирусную базу Dr.Web как Android.PWS.Facebook.101 и Android.PWS.Facebook.102.

Кроме того, в Google Play были найдены программы-подделки, которые использовались в различных мошеннических схемах. Некоторые из них, такие как Android.FakeApp.721 («Выплаты пособий населению») и Android.FakeApp.724 («ФРП РУ Выплаты»), злоумышленники вновь распространяли под видом приложений с информацией о мерах социальной поддержки в России. С их помощью пользователи также якобы могли получить выплаты и компенсации. Однако трояны лишь загружали мошеннические сайты, где жертвам предлагалось указать персональные данные и оплатить «комиссию» или «пошлину» для «перевода» денег на их банковский счет.

Аналогичная функциональность была и у троянов, получивших имена Android.FakeApp.722 и Android.FakeApp.723. Вирусописатели выдавали их за программы для получения бесплатных лотерейных билетов. Эти вредоносные программы загружали сайты, на которых для «получения» билетов и выигрышей пользователи должны были оплатить «комиссию».

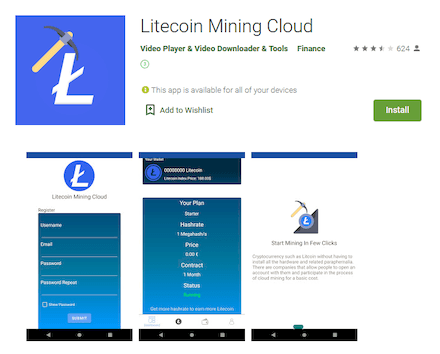

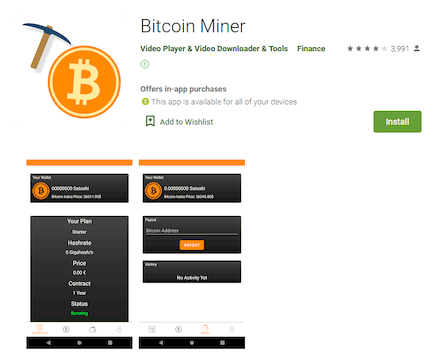

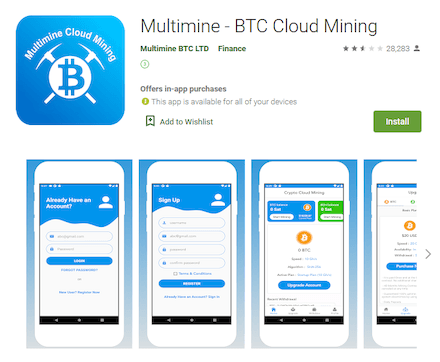

А трояны Android.FakeApp.727 и Android.FakeApp.729 распространялись под видом приложений для майнинга криптовалют. Они скрывались в таких программах как Dogecoin Mining Cloud, Litecoin Mining Cloud, Bitcoin Miner, Ethereum Mining Cloud и BTC Mining Cloud. Установившим их пользователям предлагалось получать криптовалюту при помощи облачного сервиса, а для увеличения скорости добычи — оплатить премиальные тарифные планы.

Это не первые троянские приложения такого типа. Например, ещё в августе 2021 года вирусные аналитики компании «Доктор Веб» обнаружили аналогичную вредоносную программу с именем Multimine - BTC Cloud Mining. Она была добавлена в вирусную базу Dr.Web как Android.FakeApp.336.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в декабре 2021 года |

28 января 2022 года

Число обращений пользователей за расшифровкой файлов уменьшилось на 41,3% по сравнению с прошлым месяцем. Самым распространенным энкодером декабря стал Trojan.Encoder.26996, на долю которого приходится почти треть всех инцидентов.

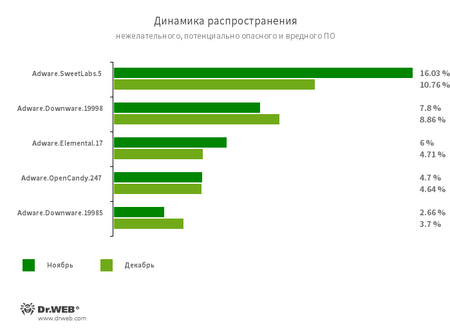

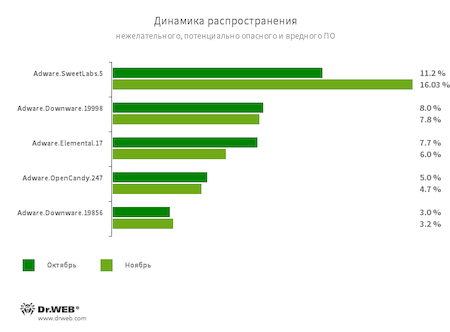

Главные тенденции декабря

- Существенное увеличение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19998

- Adware.Downware.19985

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.OpenCandy.247

- Семейство приложений, предназначенных для установки на компьютер различного дополнительного рекламного ПО.

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

- Trojan.DownLoader34.24881

- Загрузчик вредоносного ПО.

- HTML.FishForm.209

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленникам.

- BackDoor.RatNET.2

- Бэкдор, который считывает хранящиеся в браузере пароли.

Шифровальщики

По сравнению с ноябрем, в декабре число запросов на расшифровку файлов, затронутых шифровальщиками, уменьшилось на 41,3%.

- Trojan.Encoder.26996 — 29,3%

- Trojan.Encoder.567 — 16.16%

- Trojan.Encoder.3953 — 11.62%

- Trojan.Encoder.11539 — 1.52%

- Trojan.Encoder.28501 — 1.52%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

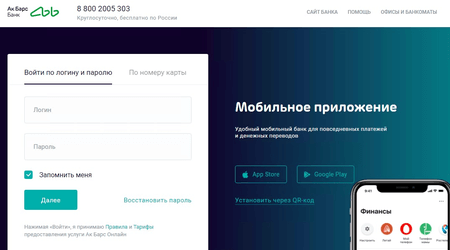

Опасные сайты

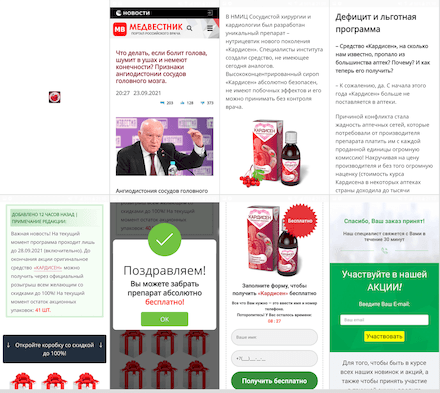

В декабре 2021 года интернет-аналитики «Доктор Веб» заметили увеличение числа сайтов, маскирующихся под веб-ресурсы российских региональных банков. Мошенники создают страницы, максимально похожие на те, что использует банк. Жертве предлагается ввести реальные логин и пароль, а также установить «удобное мобильное приложение».

На скриншоте изображена главная страница фишингового сайта, сделанного по мотивам официального веб-сайта Ак Барс Банка.

Вредоносное и нежелательное ПО для мобильных устройств

В декабре 2021 года антивирусные продукты Dr.Web для Android наиболее часто выявляли на защищаемых устройствах рекламных троянов, а также вредоносные приложения, загружающие другое ПО и выполняющие произвольный код. В то же время в каталоге Google Play были найдены новые угрозы. Среди них — очередные программы-подделки, которые злоумышленники использовали в различных мошеннических схемах, и трояны, подписывавшие жертв на платные мобильные услуги.

Наиболее заметные события, связанные с «мобильной» безопасностью в декабре:

- Рекламные трояны остаются одними из наиболее активных Android-угроз;

- Появление новых вредоносных приложений в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в декабре читайте в нашем обзоре обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств за 2021 год |

21 января 2022 года

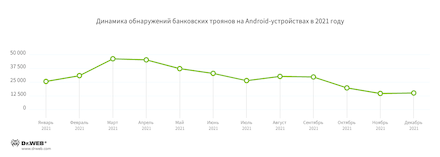

В 2021 году получение незаконного заработка оставалось одним из приоритетов для киберпреступников. Так, среди наиболее распространенных Android-угроз вновь оказались трояны, демонстрирующие рекламу, всевозможные загрузчики и установщики ПО, а также трояны, способные скачивать и запускать произвольный код. Банковские трояны также представляли серьезную угрозу, при этом их активность существенно возросла. Кроме того, пользователи часто сталкивались с различными рекламными приложениями. Наряду с распространением существующих, появлялись новые семейства и модификации вредоносных программ, приносящих киберпреступникам прибыль.

В течение года специалисты компании «Доктор Веб» зафиксировали множество угроз в Google Play. Среди них - опасные трояны, подписывавшие жертв на платные услуги, программы-подделки, применяемые в различных мошеннических схемах, трояны-стилеры, похищавшие конфиденциальную информацию, а также рекламные приложения.

При этом злоумышленники искали новые пути заражения и осваивали для собственной экспансии новые площадки. Так, в каталоге AppGallery были найдены первые вредоносные приложения, а одна из версий программы APKPure оказалась заражена трояном-загрузчиком. Кроме того, вирусописатели продолжили применять специализированные инструменты, позволяющие более эффективно заражать Android-устройства. Среди них — всевозможные упаковщики, обфускаторы и утилиты для запуска программ без их установки.

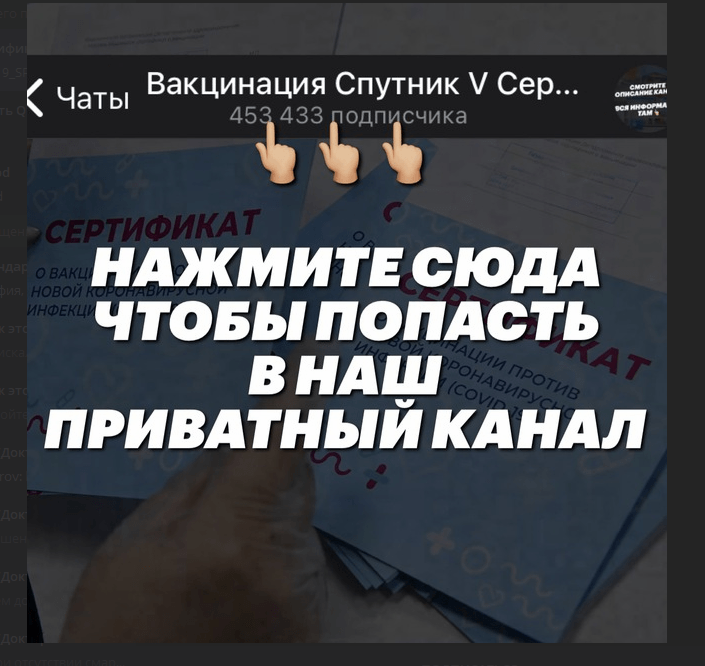

Как и в прошлом году, киберпреступники не обошли вниманием проблему пандемии COVID-19. Так, они распространяли всевозможных троянов под видом полезных программ.

ТЕНДЕНЦИИ ПРОШЕДШЕГО ГОДА

- Рост числа атак рекламных троянов

- Усиление активности Android-банкеров

- Вредоносные приложения, загружающие и устанавливающие другое ПО, — в числе лидеров по распространенности среди обнаруженных на Android-устройствах угроз

- Появление новых угроз в каталоге Google Play

- Появление первых вредоносных приложений в каталоге AppGallery

- Активность сетевых мошенников и программ-подделок

- Распространение троянов-шпионов и программ для наблюдения за пользователями

- Злоумышленники продолжили эксплуатировать тему пандемии COVID-19 при совершении атак

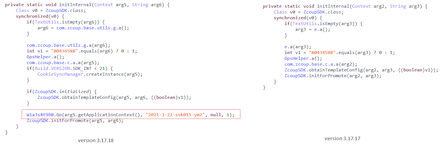

Наиболее интересные события 2021 года

В конце марта вирусные аналитики компании «Доктор Веб» обнаружили вредоносную функциональность в клиентском ПО альтернативного каталога Android-программ APKPure. Затронутой оказалась версия 3.17.18 этого приложения. Злоумышленники встроили в него многокомпонентного трояна Android.Triada.4912, который загружал различные веб-сайты, а также скачивал другие вредоносные модули и разнообразные приложения.

Для наглядности ниже представлены фрагменты кода троянской версии программы (слева) и ее «чистого» варианта (справа). Выделенная на изображении строка отвечает за инициализацию Android.Triada.4912.

В июле «Доктор Веб» сообщил о появлении в каталоге Google Play троянских приложений семейства Android.PWS.Facebook, ворующих логины, пароли и другую конфиденциальную информацию, необходимую для взлома учетных записей Facebook. Программы являлись полностью работоспособными, что должно было ослабить бдительность потенциальных жертв. Для доступа ко всем функциям приложений и отключения рекламы внутри них пользователям предлагалось войти в аккаунт социальной сети. Здесь и таилась главная опасность. Трояны загружали в WebView настоящую форму авторизации сайта Facebook, после чего внедряли в тот же WebView специальный JavaScript, который крал данные. После этого вводимые логины и пароли вместе с куки сессии передавалась злоумышленникам.

В течение года было выявлено множество других вредоносных приложений такого типа. Пример того, как эти трояны пытаются похитить информацию пользователей:

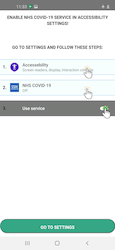

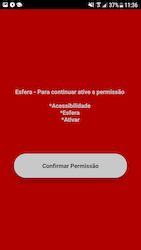

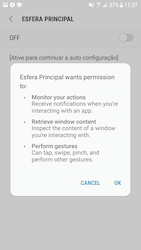

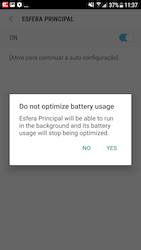

Тогда же, в июле наши вирусные аналитики обнаружили новое семейство банковских троянов Android.BankBot.Coper. Это модульные вредоносные приложения, обладающие многоступенчатым механизмом заражения. Они распространяются под видом настоящих банковских программ и другого ПО. При инфицировании Android-устройств трояны пытаются получить доступ к специальным возможностям ОС Android (Accessibility Services), позволяющим им полностью контролировать систему, а также имитировать действия пользователей. Среди их возможностей - перехват и отправка СМС-сообщений, выполнение USSD-запросов, блокировка и разблокировка экрана, демонстрация push-уведомлений и фишинговых окон, удаление приложений, работа в качестве кейлоггера (перехват вводимой на клавиатуре информации) и т. д. Кроме того, они обладают различными механизмами самозащиты.

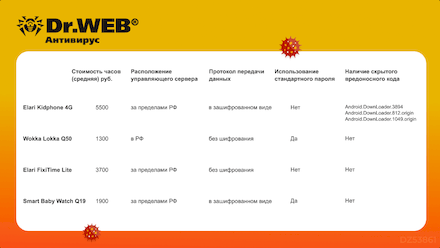

В ноябре компания «Доктор Веб» опубликовала исследование популярных в России моделей детских смарт-часов, направленное на поиск потенциальных уязвимостей в таких устройствах. Проведенный анализ показал неудовлетворительный уровень их безопасности. Например, в одной из моделей были обнаружены предустановленные троянские приложения. В некоторых других для доступа к функциям дистанционного управления используются стандартные пароли, которые в ряде случаев невозможно изменить. Кроме того, в некоторых детских смарт-часах при передаче чувствительных данных не применяется шифрование. Ниже представлена сводная таблица с основными выявленными уязвимостями:

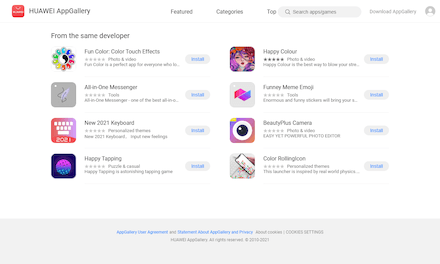

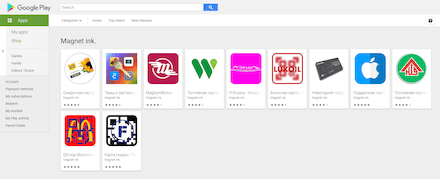

Также в минувшем году наши специалисты обнаружили первые вредоносные программы в AppGallery - официальном каталоге приложений Android-устройств Huawei. Среди них были многокомпонентные трояны семейства Android.Joker, об этом случае мы сообщали весной. Одна из их основных функций - подключение владельцев Android-устройств к платным мобильным услугам. Незаметно для своих жертв они скачивали и запускали вредоносные модули, после чего загружали веб-сайты, где автоматически оформляли подписку на те или иные сервисы. Для этого они подставляли в нужные поля веб-форм номер телефона пользователя и перехваченный пин-код подтверждения операции.

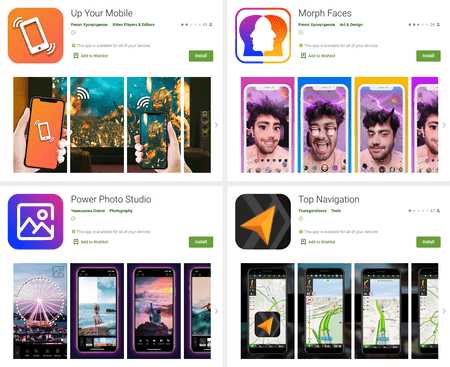

Некоторые из обнаруженных вредоносных приложений представлены на скриншоте ниже:

Уже осенью в AppGallery были найдены десятки игр со встроенным в них трояном Android.Cynos.7.origin. Он представлял собой специализированный программный модуль, который собирал и передавал злоумышленникам информацию о телефонных номерах и устройствах пользователей, а также демонстрировал рекламу. Согласно данным на страницах этих приложений в каталоге AppGallery, в общей сложности их установили не менее 9 300 000 пользователей.

В течение года злоумышленники для распространения самых разнообразных вредоносных приложений вновь активно эксплуатировали тему пандемии COVID-19 и вакцинации. Например, в программе Free NET COVID-19 для якобы бесплатного доступа к интернету скрывался троян Android.SmsSpy.830.origin, похищавший СМС-сообщения.

Троян Android.SmsSend.2134.origin распространялся под видом программы CoWinHelp, с помощью которой жертвы якобы могли записаться на вакцинацию. На самом деле он отправлял СМС со ссылкой на загрузку своей копии всем контактам из телефонной книги пользователя.

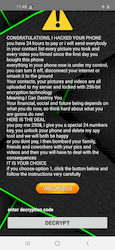

А при установке приложения Coronavirus Tracker, якобы позволявшего следить за статистикой заражений, пользователи сталкивались с трояном-вымогателем Android.Locker.7145. Он блокировал устройства и требовал выкуп за разблокировку.

Не остались в стороне и банковские трояны. Например, злоумышленники создавали подделки существующих программ, предназначенных для добровольного отслеживания контактов, уведомления о возможных рисках заражения и проверки статуса вакцинации. Так, банкер Android.BankBot.904.origin притворялся приложением NHS COVID-19 Национальной службы здравоохранения Великобритании, а Android.BankBot.612.origin выдавал себя за программу TousAntiCovid министерства здравоохранения Франции.

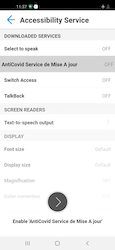

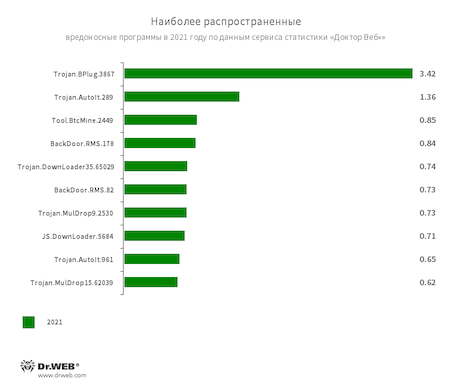

Статистика

Как и годом ранее, в 2021 году пользователи Android-устройств наиболее часто сталкивались с различными вредоносными программами. Согласно статистике детектирований антивирусных продуктов Dr.Web для Android, на их долю пришлось 83,94% от всех угроз, выявленных на защищаемых устройствах. На втором месте по распространенности вновь расположились рекламные приложения и специализированные рекламные модули, встраиваемые в игры и другое ПО, - их доля составила 10,64%. Третье место с долей в 4,67% сохранилось за потенциально опасными программами. Нежелательное ПО осталось на четвертом месте - оно обнаруживалось на устройствах в 0,75% случаев.

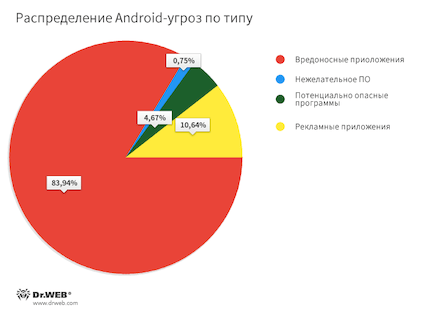

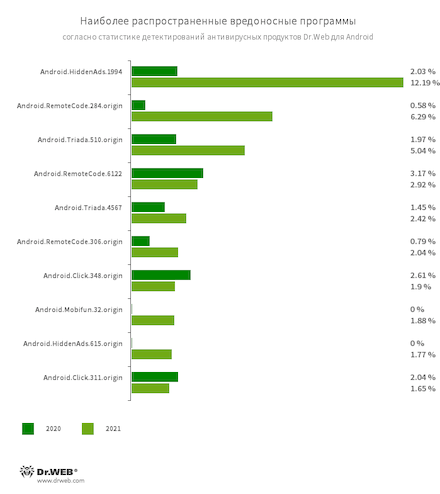

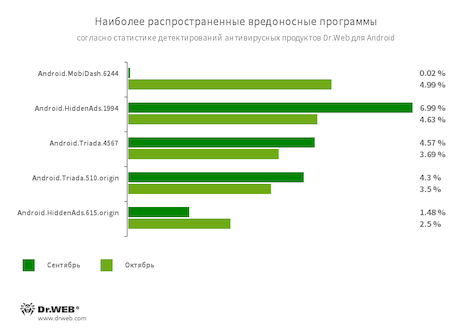

По сравнению с позапрошлым годом, расстановка сил в стане вредоносного ПО несколько изменилась. Так, на первый план вышли троянские приложения семейства Android.HiddenAds, известного с 2016 года. Они опасны тем, что демонстрируют надоедливую рекламу - баннеры и видеоролики, которая часто перекрывает окна других программ и даже интерфейс операционной системы, мешая нормальной работе с Android-устройствами. При этом такие вредоносные приложения «прячутся» от пользователей - например, скрывают свои значки с главного экрана. Число атак с их участием увеличилось на 6,7%, при этом на их долю пришлось 23,59% детектирований всех вредоносных приложений. Таким образом, почти каждый четвертый троян, с которым сталкивались пользователи в минувшем году, был представителем этого семейства-ветерана, что делает его одной из наиболее распространенных в настоящее время Android-угроз.

Анализ статистики показал, что самой активной модификацией семейства стал троян Android.HiddenAds.1994 (12,19% атак). При этом в октябре наши специалисты обнаружили его новую версию, Android.HiddenAds.3018. Ее особенность — в том, что вирусописатели присваивают распространяемым копиям трояна имена программных пакетов настоящих приложений из Google Play. Такая тактика может применяться, например, для обхода механизмов проверки приложений на Android-устройствах или интернет-ресурсах, через которые эти приложения распространяются. С момента появления обновленная модификация постепенно стала доминировать над предшественницей, активность которой снижалась. Есть все основания полагать, что со временем она может полностью занять ее место.

Несколько сдали позиции вредоносные приложения, основная задача которых - загрузка другого ПО, а также выполнение произвольного кода. Тем не менее, они по-прежнему остаются одними из самых активных и серьезных Android-угроз. К ним относятся многочисленные представители семейств Android.RemoteCode (15,79% детектирований вредоносного ПО), Android.Triada (15,43%), Android.DownLoader (6,36%), Android.Mobifun (3,02%), Android.Xiny (1,84%) и другие. Все они также помогают вирусописателям зарабатывать деньги. Например, через участие в различных партнерских программах и реализацию всевозможных преступных схем - монетизацию трафика накруткой счетчиков загрузок и установкой игр и приложений, подписку пользователей на платные мобильные услуги, распространение других троянов и т. д.

В числе наиболее распространенных вредоносных приложений остались и трояны-кликеры из семейства Android.Click (10,52% детектирований), которые также являются инструментами нелегального заработка. Они способны имитировать действия пользователей - например, загружать сайты с рекламой, нажимать на баннеры, переходить по ссылкам, автоматически подписывать на платные сервисы и выполнять другие вредоносные действия.- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.306.origin

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Android.Triada.4567.origin

- Многофункциональные трояны, выполняющие разнообразные вредоносные действия. Относятся к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.Click.348.origin

- Android.Click.311.origin

- Вредоносные приложения, которые самостоятельно загружают веб-сайты, нажимают на рекламные баннеры и переходят по ссылкам. Могут распространяться под видом безобидных программ, не вызывая подозрений у пользователей.

- Android.Mobifun.32.origin

- Дроппер, распространяющий трояна Android.Mobifun.29.origin. Последний сам является дроппером и выступает промежуточным звеном в цепочке доставки полезной нагрузки (других вредоносных программ) на Android-устройства.

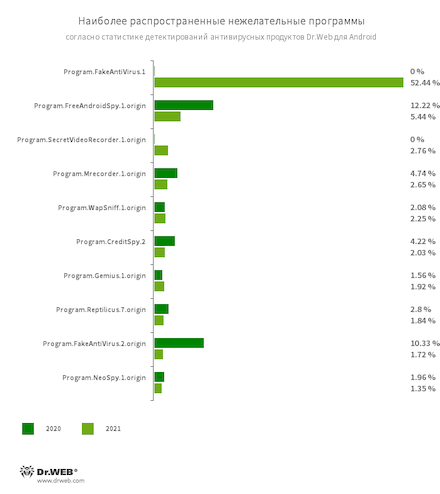

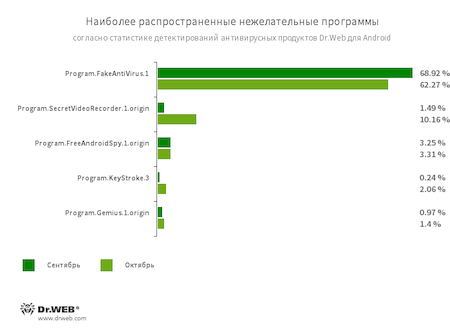

В 2021 году больше половины (55,71%) выявленных на Android-устройствах нежелательных приложений составили программы семейства Program.FakeAntiVirus. Это почти в 3,5 раза больше, чем годом ранее. Такие программы имитируют работу антивирусов, обнаруживают несуществующие угрозы и предлагают купить свои полные версии - якобы для лечения заражения и исправления проблем.

Кроме того, антивирусные продукты Dr.Web для Android вновь детектировали множество специализированных программ, позволяющих контролировать активность пользователей, собирать информацию о них, а также дистанционно управлять устройствами.

- Program.FakeAntiVirus.1

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.FreeAndroidSpy.1.origin

- Program.SecretVideoRecorder.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Program.NeoSpy.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Program.Gemius.1.origin

- Программа, собирающая информацию о мобильных Android-устройствах и о том, как они используются. Вместе с техническими данными она собирает конфиденциальные сведения — информацию о местоположении устройства, сохраненных в браузере закладках, истории посещения сайтов, а также о вводимых интернет-адресах.

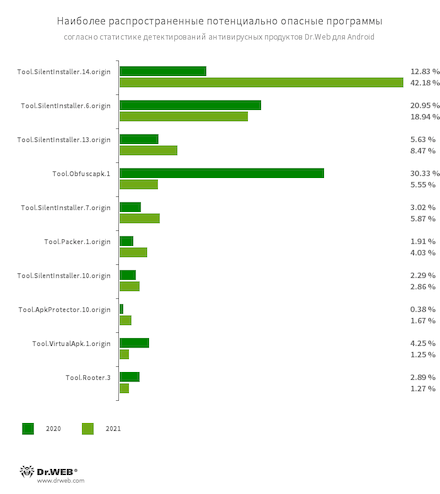

Наиболее распространенными потенциально опасными программами снова стали специализированные утилиты, позволяющие запускать Android-приложения без их установки. Среди них - различные представители семейства Tool.SilentInstaller. Они уверенно заняли первое место по числу обнаружений на устройствах пользователей с результатом в 79,51% от общего выявленных программ, несущих потенциальный риск. Это на 53,28% больше, чем годом ранее.

Кроме того, актуальным остается использование злоумышленниками всевозможных обфускаторов и программ-упаковщиков. С их помощью вирусописатели пытаются защитить вредоносные приложения от анализа специалистами по информационной безопасности и детектирования антивирусами. Приложения, защищенные такими утилитами, обнаруживались на Android-устройствах в 14,16% случаев.

Третьими по числу обнаружений стали утилиты, позволяющие получать root-полномочия. Такие инструменты могут работать в связке с троянскими приложениями, позволяя им, например, заражать системный каталог Android-устройств. На долю таких утилит пришлось 2,59% детектирований потенциально опасного ПО.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Tool.VirtualApk.1.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

- Tool.ApkProtector.10.origin

- Детектирование Android-приложений, защищенных программным упаковщиком ApkProtector. Этот упаковщик не является вредоносным, однако злоумышленники могут использовать его при создании троянских и нежелательных программ, чтобы антивирусам было сложнее их обнаружить.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты как безобидных, так и троянских программ.

- Tool.Rooter.3

- Утилита для получения root-полномочий на Android-устройствах, которая задействует различные эксплойты. Наряду с владельцами Android-устройств ее могут применять злоумышленники и вредоносные программы.

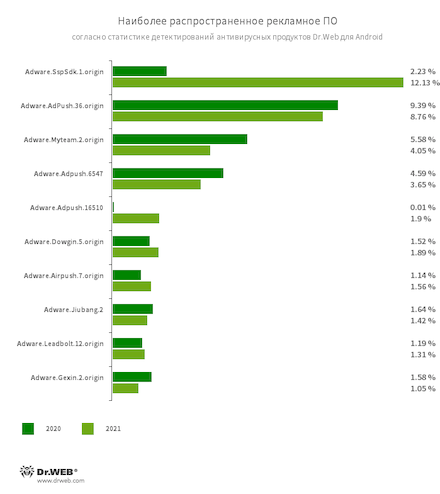

Среди рекламного ПО наиболее часто на устройствах пользователей детектировались приложения с модулями, которые демонстрировали уведомления и диалоговые окна, а также загружали и предлагали пользователям установить различные игры и программы. Кроме того, распространенными вновь стали встроенные в приложения модули, которые демонстрировали баннеры с рекламой вне этих программ.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Adware.MyTeam.2.origin

- Adware.Dowgin.5.origin

- Adware.Airpush.7.origin

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Gexin.2.origin

- Рекламные модули, которые разработчики встраивают в свои приложения для их монетизации. Такие модули показывают надоедливые уведомления, баннеры и видеорекламу, которые мешают работе с устройствами, загружают веб-сайты, а некоторые - скачивают и предлагают установить приложения. Кроме того, они могут собирать конфиденциальную информацию и передавать ее на удаленный сервер.

Угрозы в Google Play

Среди угроз, выявленных в каталоге Google Play в 2021 году, было множество троянов, принадлежащих к семейству Android.Joker. Они опасны тем, что способны загружать и исполнять произвольный код, а также автоматически подписывать пользователей на платные мобильные услуги. Эти трояны распространялись под видом самых разных приложений - фото- и видеоредакторов, музыкальных плееров, мессенджеров, программ для работы с документами и заботы о здоровье, переводчиков, утилит для оптимизации работы системы и других. При этом они выполняли заявленные функции, чтобы потенциальные жертвы не заподозрили в них угрозу. В течение года вирусные аналитики «Доктор Веб» выявили в Google Play более 40 неизвестных ранее модификаций таких вредоносных приложений, число установок которых превысило 1 250 000.

Другой массированной угрозой стали вредоносные приложения-подделки из семейства Android.FakeApp, которые злоумышленники используют в различных мошеннических схемах. Такие трояны тоже распространяются под видом полезных и безобидных программ, но на самом деле не выполняют заявленных функций. Основные задачи большинства из них - обмануть пользователей и заманить их на мошеннические сайты, а также выудить как можно больше конфиденциальных данных. Наши специалисты обнаружили сотни таких троянов, которые загрузили свыше 1 700 000 пользователей.

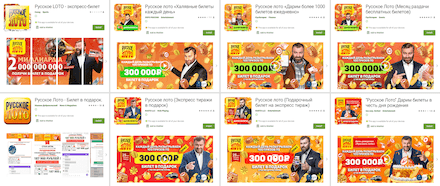

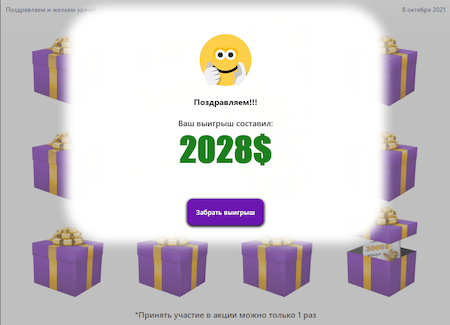

Как и годом ранее, одной из популярных схем с применением этих вредоносных приложений стала эксплуатация темы государственной социальной поддержки населения в России. Для этого многие трояны Android.FakeApp распространялись под видом программ для поиска информации о выплатах пособий и льгот, «компенсации» НДС и т. п., а также непосредственного получения выплат. Однако они лишь загружали мошеннические сайты, где каждому посетителю сулились многотысячные выплаты. За «начисление» обещанных средств от жертв требовалось оплатить «государственную пошлину» или «комиссию банка» в размере от нескольких сотен до нескольких тысяч рублей. Никаких выплат жертвы мошенников на самом деле не получали — вместо этого они переводили собственные средства злоумышленникам, а также предоставляли им свои персональные данные.

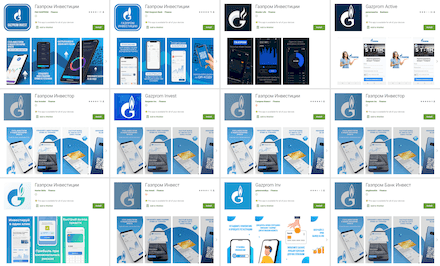

Некоторые модификации троянов периодически демонстрировали уведомления с сообщениями о якобы доступных выплатах и компенсациях. Таким образом киберпреступники пытались привлечь дополнительное внимание потенциальных жертв, чтобы те чаще переходили на мошеннические сайты. Примеры таких уведомлений: