Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Специалисты «Доктор Веб» обнаружили троянца, использующего уязвимость нулевого дня в официальном клиенте игры Counter-Strike |

11 марта 2019 года

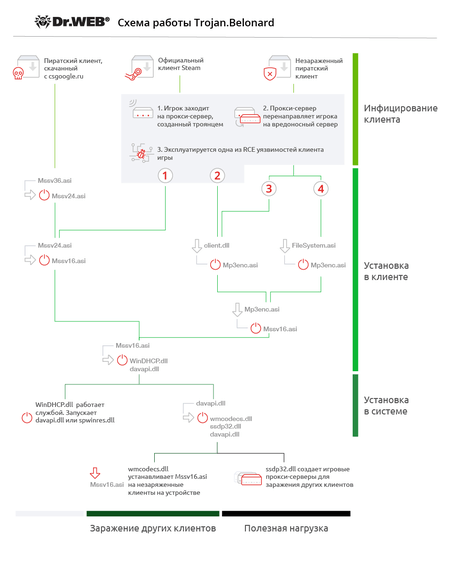

Trojan.Belonard попадает на устройство при подключении к вредоносному игровому серверу. Троянец использует уязвимости клиента игры и может заражать как Steam-версии, так и пиратские сборки Counter-Strike 1.6 (CS 1.6). Попав на компьютер жертвы, троянец меняет файлы клиента и создает игровые прокси-серверы для заражения других пользователей. Подобная схема используется для раскрутки игровых серверов и позволяет на этом зарабатывать.

Несмотря на возраст игры, количество игроков только с официальными клиентами CS 1.6 в среднем достигает 20 000 человек онлайн, а общее число зарегистрированных в Steam серверов игры превышает 5000. Продажа, аренда и раскрутка игровых серверов стали реальным видом бизнеса и предлагаются как услуги на различных сайтах. Владельцы серверов нередко платят за подобные услуги, не зная, что для раскрутки их сервера может использоваться вредоносное ПО. Именно такими нелегальными методами пользовался разработчик под ником Belonard: его сервер заражал троянцем игроков и использовал их аккаунты для продвижения других серверов.

На данный момент количество вредоносных серверов CS 1.6, созданных троянцем Belonard, достигло 39% от числа всех официальных серверов, зарегистрированных в Steam. Сообщество игроков CS давно столкнулось с этой проблемой, но, к сожалению, до сих пор антивирусы определяли только части троянца Belonard, а не угрозу в целом. Теперь все модули троянца Belonard успешно определяются антивирусом Dr.Web и не угрожают нашим пользователям. О том, как работает троянец Belonard, более подробно рассказано в нашем исследовании.

http://feedproxy.google.com/~r/drweb/viruses/~3/lIxHz1ouIPU/

|

|

Исследование троянца Belonard, использующего уязвимости нулевого дня в Counter-Strike 1.6 |

11 марта 2019 года

Введение

Игра Counter-Strike была выпущена компанией Valve еще в 2000 году. Несмотря на возраст игры, она имеет большую фанатскую базу — количество игроков с официальными клиентами CS 1.6 в среднем достигает 20 000 человек онлайн, а общее число зарегистрированных в Steam игровых серверов превышает 5000. Продажа, аренда и раскрутка серверов стали настоящим бизнесом в виде услуг на различных сайтах. К примеру, поднятие сервера в рейтинге на неделю стоит примерно 200 рублей, но большое количество покупателей при сравнительно небольших расходах делают эту стратегию довольно успешной бизнес-моделью.

Многие владельцы популярных игровых серверов тоже зарабатывают за счет игроков, продавая различные привилегии: защита от бана, доступ к оружию и многое другое. Если одни держатели серверов рекламируются самостоятельно, то некоторые платят за раскрутку сервера поставщикам. Покупая такую услугу, заказчики часто не знают, какие методы используются для продвижения их серверов. Как выяснилось, разработчик под ником Belonard прибегал к нелегальным средствам раскрутки: его сервер заражал устройства игроков троянцем и использовал их для продвижения других игровых серверов.

Держатель вредоносного сервера использует уязвимости клиента игры и созданного им троянца как техническое обеспечение для своего бизнеса. Задача троянца заключается в том, чтобы проникнуть на устройство игрока и скачать вредоносное ПО, которое обеспечит автозапуск троянца в системе и его распространение на устройства других игроков. Для этого используются уязвимости Remote Code Execution (RCE): две такие уязвимости найдены в официальном клиенте игры и четыре в пиратском.

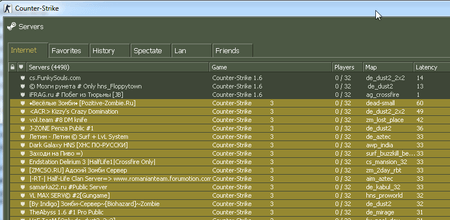

Установившись в системе, Trojan.Belonard меняет список доступных игровых серверов в клиенте игры, а также создает на зараженном компьютере игровые прокси-серверы для распространения троянца. Как правило, на прокси-серверах – невысокий пинг, поэтому другие игроки видят их вверху списка серверов. Выбрав один из них, игрок попадает на вредоносный сервер и заражается Trojan.Belonard.

Благодаря такой схеме разработчику троянца удалось создать ботнет, занимающий значительную часть игровых серверов CS 1.6. По данным наших аналитиков, из порядка 5000 серверов, доступных из официального клиента Steam, 1951 оказались созданными троянцем Belonard. Это составляет 39% процентов игровых серверов. Сеть такого размера позволила разработчику троянца продвигать другие серверы за деньги, добавляя их в списки доступных серверов зараженных игровых клиентов.

Ранее мы уже описывали похожий случай атаки через CS 1.6, где троянец попадал на устройство игрока через вредоносный сервер. Но если в том случае пользователь должен был подтвердить загрузку вредоносных файлов, то на этот раз троянец попадает на устройство незаметно для жертвы. «Доктор Веб» уведомил об этих и других уязвимостях разработчика игры — компанию Valve. Ее представители сообщили о том, что они работают над этой проблемой, но на данный момент нет информации о сроках, в которые уязвимости будут устранены.

Инфицирование

Тrojan.Belonard состоит из 11 компонентов и действует по разным сценариям в зависимости от клиента игры. Если клиент игры лицензионный, троянец попадает на устройство пользователя через RCE-уязвимость, эксплуатируемую вредоносным сервером, после чего обеспечивает себе установку в системе. По такому же сценарию происходит заражение чистого пиратского клиента. Если пользователь скачивает зараженный клиент с сайта владельца вредоносного сервера, установка троянца в системе происходит после первого запуска игры.

Рассмотрим подробнее процесс заражения клиента. Игрок запускает официальный клиент Steam и выбирает сервер для игры. При подключении к вредоносному серверу задействуется одна из RCE-уязвимостей, в результате чего на компьютер игрока будет загружена, а затем выполнена троянская библиотека client.dll (Trojan.Belonard.1) или файл Mssv24.asi (Trojan.Belonard.5).

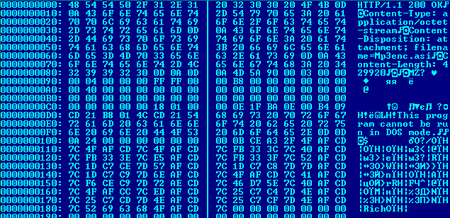

Попав на устройство, Trojan.Belonard.1 первым делом удаляет любые .dat файлы, находящиеся в одном каталоге с файлом процесса библиотеки. После чего она подключается к управляющему серверу fuztxhus.valve-ms[.]ru:28445 и отправляет ему шифрованный запрос на скачивание файла Mp3enc.asi (Trojan.Belonard.2). Сервер передает запрошенный файл в зашифрованном формате.

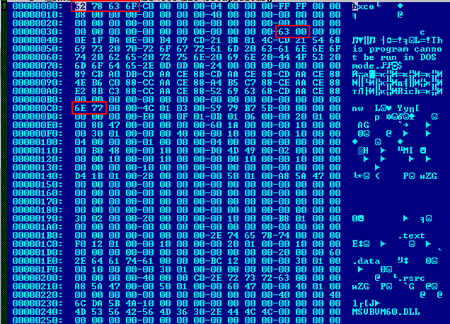

Скриншот расшифрованного пакета данных, полученного от сервера:

Установка в клиенте

Автозапуск на официальном или пиратском клиенте происходит за счет особенности клиента Counter-Strike. При запуске игра автоматически загружает любые файлы с расширением .asi из корня игры.

Клиент, скачанный с сайта разработчика троянца, уже заражен Trojan.Belonard.10 (имя файла — Mssv36.asi), но обеспечение автозапуска в клиенте у него происходит иначе, чем на чистом. После установки зараженного клиента, Trojan.Belonard.10 проверяет наличие одного из своих компонентов в ОС пользователя. Если их нет, распаковывает из своего тела и загружает в память своего процесса Trojan.Belonard.5 (имя файла — Mssv24.asi). Как и многие другие модули троянца, Trojan.Belonard.10 подменяет дату и время создания, модификации, а также доступа к файлу. Это делается для того, чтобы нельзя было найти файлы троянца, отсортировав содержимое папки по дате создания.

После установки нового компонента Trojan.Belonard.10 остается в системе и выполняет роль протектора клиента. Его задача — фильтровать запросы, файлы и консольные команды, полученные от других игровых серверов, а также передавать информацию о попытках внесения изменения в клиент на сервер разработчика троянца.

Trojan.Belonard.5 получает в DllMain информацию о запущенном процессе и путях до модуля. Если имя процесса отлично от rundll32.exe, запускает отдельный поток для последующих действий. В запущенном потоке Trojan.Belonard.5 создает ключ [HKCU\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers] '<путь до исполняемого файла процесса>', присваивает ему значение «RUNASADMIN» и проверяет имя модуля. Если это не «Mssv24.asi», копирует себя в «Mssv24.asi», удаляет версию с другим названием, скачивает и запускает Trojan.Belonard.3 (имя файла — Mssv16.asi). Если имя совпадает, сразу переходит к скачиванию и запуску троянца.

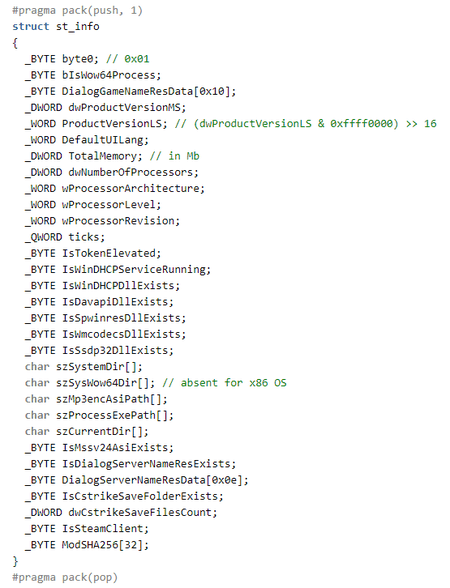

Автозапуск на чистом клиенте происходит через Trojan.Belonard.2. После загрузки на компьютер он проверяет в DllMain имя процесса, куда загружена client.dll (Trojan.Belonard.1). Если это не rundll32.exe, он создает поток с ключом [HKCU\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers] '<путь до исполняемого файла процесса>' и присваивает ему значение «RUNASADMIN». Выполнив эти действия, он собирает данные об устройстве пользователя и извлекает информацию из файла DialogGamePage.res. После чего в зашифрованном виде отправляет полученные данные на сервер разработчика троянца.

Структура собранных данных о системе:

В ответ сервер отправляет файл Mssv16.asi (Trojan.Belonard.3). Метаинформация о новом модуле сохраняется в файле DialogGamePage.res, а Trojan.Belonard.5 удаляется с устройства пользователя.

Установка в системе

Обеспечение автозапуска в системе происходит за счет Trojan.Belonard.3. Оказавшись на устройстве, он удаляет Trojan.Belonard.5 и проверяет процесс, в контексте которого работает. Если это не rundll32.exe, он сохраняет в %WINDIR%\System32\ двух других троянцев: Trojan.Belonard.7 (имя файла — WinDHCP.dll) и Trojan.Belonard.6 (davapi.dll). При этом, в отличие от Trojan.Belonard.5, седьмой и шестой хранятся внутри троянца в «разобранном» виде. Тела этих двух троянцев разбиты на блоки по 0xFFFC байт (последний блок может иметь меньший размер). При сохранении на диск троянец склеивает блоки нужным образом для получения рабочих файлов.

Собрав троянцев, Trojan.Belonard.3 создает сервис WinDHCP для запуска WinDHCP.dll (Trojan.Belonard.7) в контексте svchost.exe. В зависимости от языковых настроек ОС, использует тексты на русском или английском для задания параметров службы.

Параметры службы WinDHCP:

- Название службы: «Windows DHCP Service» или «Служба Windows DHCP»;

- Описание: «Windows Dynamic Host Configuration Protocol Service» или «Служба протокола динамической настройки узла Windows»;

- В параметре ImagePath указано: «%SystemRoot%\System32\svchost.exe -k netsvcs», а в ServiceDll указан путь до троянской библиотеки.

После чего Trojan.Belonard.3 регулярно проверяет, запущен ли сервис WinDHCP. Если не запущен, то заново устанавливает его.

Trojan.Belonard.7 представляет собой WinDHCP.dll с экспортом ServiceMain и устанавливается на зараженном устройстве службой с автоматическим стартом. Его задача состоит в том, чтобы проверять в реестре ключа «HKLM\SYSTEM\CurrentControlSet\Services\WinDHCP» параметр «Tag». Если в нем выставлено значение 0, Trojan.Belonard.7 загружает библиотеку davapi.dll (Trojan.Belonard.6) и вызывает ее экспорт, передавая аргументом указатель на структуру SERVICE_STATUS, характеризующую состояние сервиса WinDHCP. Затем ждет 1 секунду и снова проверяет параметр «Tag». Если значение не равно 0, Trojan.Belonard.7 загружает библиотеку spwinres.dll (Trojan.Belonard.4), которая является более старой версией Trojan.Belonard.6. После чего вызывает ее экспорт, передавая аргументом указатель на структуру SERVICE_STATUS, характеризующую состояние сервиса WinDHCP.

Троянец повторяет эти действия каждую секунду.

Параметры службы WinDHCP, взятые из отчета нашего клиента:

Перед запуском всех функций Trojan.Belonard.6 проверяет в реестре службы WinDHCP параметры «Tag» и «Data». В параметре «Data» должен находиться массив байтов, из которых генерируется AES ключ. Если его нет, троянец с помощью библиотеки openssl генерирует 32 случайных байта, которые позднее будут использоваться для генерации ключа шифрования. После этого читает параметры «Info» и «Scheme» службы WinDHCP. В «Scheme» троянец хранит 4 параметра в зашифрованном AES-ом виде. В «Info» хранится SHA256 хэш от списка установленных программ.

Собрав информацию, Trojan.Belonard.6 расшифровывает адрес управляющего сервера — oihcyenw.valve-ms[.]ru — и пытается установить с ним соединение. Если это не удается, троянец использует DGA для генерации доменов в зоне .ru. Однако в коде для генерации доменов допущена ошибка, из-за которой алгоритм создает не те домены, которые хотел получить разработчик троянца.

После отправки зашифрованной информации троянец получает ответ от сервера, расшифровывает его и сохраняет переданные файлы в %WINDIR%\System32\. Среди полученных данных содержатся троянцы wmcodecs.dll (Trojan.Belonard.8) и ssdp32.dll (Trojan.Belonard.9).

Кроме описанных выше действий Trojan.Belonard.6 также вызывает со случайной периодичностью следующие функции:

- поиск запущенных клиентов Counter-Strike 1.6;

- запуск Trojan.Belonard.9;

- обращение к серверу разработчика.

Диапазоны периодов могут быть изменены при получении соответствующей команды от управляющего сервера.

Полезная нагрузка и распространение

Belonard также устанавливается на новых клиентах игры, установленных на устройстве. Эту функцию выполняют Trojan.Belonard.8 и Trojan.Belonard.6.

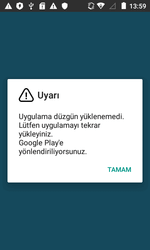

Trojan.Belonard.8 инициализирует контейнер с информацией об именах файлов клиента Counter-Strike 1.6 и их SHA256-хэшах. Trojan.Belonard.6 начинает искать установленные клиенты игры. Если троянец находит запущенный клиент, он сверяет наличие файлов и их SHA256-хэши с информацией, полученной от Trojan.Belonard.8. Если найдено несоответствие, Trojan.Belonard.8 завершает процесс чистого клиента, после чего добавляет файл hl.exe в директорию игры. Этот файл необходим только для того, чтобы вывести сообщение об ошибочной загрузке игры «Could not load game. Please try again at a later time». Это позволяет троянцу выиграть время, чтобы заменить файлы клиента. Когда это сделано, троянец заменяет hl.exe файл на рабочий, и игра запускается без ошибки.

Троянец удаляет следующие файлы клиента:

В зависимости от языка ОС загружает файлы русскоязычного или англоязычного игрового меню.

Измененный клиент игры содержит файл троянца Trojan.Belonard.10, а также рекламу ресурсов его разработчика. При входе в игру «ник» игрока изменится на адрес сайта, где можно скачать зараженный клиент игры, а в меню игры появится ссылка на группу сообщества «ВКонтакте», посвященную CS 1.6 и насчитывающую более 11 500 подписчиков.

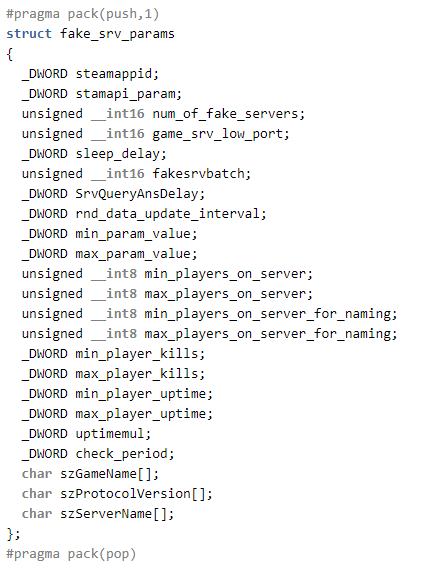

Полезная нагрузка троянца заключается в эмуляции на устройстве пользователя некоторого количества поддельных игровых серверов. Для этого троянец отправляет на сервер разработчика информацию о клиенте игры и получает в ответ в зашифрованном виде параметры для создания поддельных серверов.

Trojan.Belonard.9 создает игровые прокси-серверы и регистрирует их через Steam API. Порты игровых серверов берутся последовательно от нижнего значения game_srv_low_port, указанного сервером. Сервер также задает fakesrvbatch, от значения которого зависит количество потоков эмулятора протокола. Эмулятор поддерживает базовые запросы к игровому серверу на движке Goldsource - A2S_INFO, A2S_PLAYER, A2A_PING, получение challenge steam/non-steam клиента, а также команду клиента Counter-Strike «connect». После формирования ответа на команду «connect» троянец отслеживает первый и второй пакеты от клиента.

После обмена пакетами троянец отправляет последний пакет - svc_director с сообщением типа DRC_CMD_STUFFTEXT, которое позволяет выполнить произвольные команды клиента Counter-Strike. Эта проблема известна компании Valve с 2014 года и до сих пор не исправлена. Таким образом, при попытке соединиться с игровым прокси-сервером игрок будет перенаправлен на вредоносный сервер. Это позволит разработчику троянца пытаться эксплуатировать уязвимости игрового клиента пользователя для установки Trojan.Belonard.

Стоит отметить, что в Trojan.Belonard.9 существует баг, позволяющий обнаружить созданные троянцем прокси-серверы. Кроме того, часть прокси-серверов можно определить по названию: в графе «Game» у ненастоящего сервера будет строка вида «Counter-Strike n», где n может являться числом от 1 до 3.

Шифрование

Для хранения данных в троянце и общения с сервером в Belonard используется шифрование. В зашифрованном виде хранится имя управляющего сервера, а также некоторые строки кода и имена библиотек. Для этого используется один алгоритм шифрования с разными константами для отдельных модулей троянца. При этом в старых версиях вредоносной программы использовался другой алгоритм для шифрования строк кода.

Алгоритм дешифровки в Trojan.Belonard.2:

def decrypt(d):

s = ''

c = ord(d[0])

for i in range(len(d)-1):

c = (ord(d[i+1]) + 0xe2*c - 0x2f*ord(d[i]) - 0x58) & 0xff

s += chr(c)

return s

Старый алгоритм дешифровки:

def decrypt(data):

s = 'f'

for i in range(0,len(data)-1):

s += chr((ord(s[i]) + ord(data[i]))&0xff)

print s

Для обмена информацией с управляющем сервером Belonard использует более сложное шифрование. Перед отправкой на сервер информация оборачивается в структуру, уникальную для каждого модуля. Полученные данные шифруются RSA с использованием имеющегося в троянце публичного ключа. Важно заметить, что RSA шифруются только первые 342 байта данных. Если модуль отправляет объем данных, превышающий 342 байта, только первая часть данных будет шифроваться с использованием RSA, а остальная часть шифруется AES. Данные для получения AES-ключа содержатся в блоке, зашифрованном RSA-ключом. В нем же содержатся и данные для генерации AES-ключа, с помощью которого управляющий сервер зашифровывает ответ клиенту.

В начало зашифрованных данных дописывается нулевой байт, после чего они отправляются на управляющий сервер. В ответ сервер отдает зашифрованные данные с указанием размера данных и хэша, что необходимо для сверки с AES-ключом.

Пример данных, полученных от управляющего сервера:

#pragma pack(push,1)

struct st_payload

{

_BYTE hash1[32];

_DWORD totalsize;

_BYTE hash2[32];

_DWORD dword44;

_DWORD dword48;

_DWORD dword4c;

_WORD word50;

char payload_name[];

_BYTE payload_sha256[32];

_DWORD payload_size;

_BYTE payload_data[payload_size];

}

#pragma pack(pop)

Для расшифровки используется AES в режиме CFB с размером блока 128 бит и ключ, отправленный раннее на сервер. Сначала расшифровываются первые 36 байт данных, из них последний DWORD – это реальный размер полезной нагрузки с заголовком. К AES-ключу добавляется DWORD и хэшируется SHA256. Полученный хэш должен совпасть с первыми 32 расшифрованными байтами. Только после этого расшифровываются остальные принятые данные.

Закрытие ботнета

Для обезвреживания троянца и прекращения работы ботнета наши специалисты приняли ряд мер. При содействии регистратора REG.ru используемые разработчиком троянца домены были сняты с делегирования. Поскольку перенаправление с игровых прокси-серверов происходило по доменному имени, игроки CS 1.6 больше не будут попадать на вредоносный сервер и заражаться троянцем Belonard. Это также нарушило работу практически всех его модулей.

Кроме того, в вирусную базу Dr.Web были добавлены записи для детектирования всех компонентов троянца, а также ведется мониторинг ботов, переключившихся на использование DGA. После принятия всех мер по обезвреживанию ботнета синкхол-сервер зарегистрировал 127 зараженных клиентов. А по данным нашей телеметрии, антивирусом Dr.Web были обнаружены модули троянца Belonard на устройствах 1004 пользователей.

На данный момент ботнет можно считать обезвреженным, но для обеспечения безопасности клиентов Counter-Strike необходимо закрытие существующих уязвимостей со стороны разработчика игры.

Индикаторы компрометации

Хэши файлов

8bbc0ebc85648bafdba19369dff39dfbd88bc297 - Backdoored Counter-Strike 1.6 client

200f80df85b7c9b47809b83a4a2f2459cae0dd01 - Backdoored Counter-Strike 1.6 client

8579e4efe29cb999aaedad9122e2c10a50154afb - Backdoored Counter-Strike 1.6 client

ce9f0450dafda6c48580970b7f4e8aea23a7512a - client.dll - Trojan.Belonard.1

75ec1a47404193c1a6a0b1fb61a414b7a2269d08 - Mp3enc.asi - Trojan.Belonard.2

4bdb31d4d410fbbc56bd8dd3308e20a05a5fce45 - Mp3enc.asi - Trojan.Belonard.2

a0ea9b06f4cb548b7b2ea88713bd4316c5e89f32 - Mssv36.asi - Trojan.Belonard.10

e6f2f408c8d90cd9ed9446b65f4b74f945ead41b - FileSystem.asi - Trojan.Belonard.11

15879cfa3e5e4463ef15df477ba1717015652497 - Mssv24.asi - Trojan.Belonard.5

4b4da2c0a992d5f7884df6ea9cc0094976c1b4b3 - Mssv24.asi - Trojan.Belonard.5

6813cca586ea1c26cd7e7310985b4b570b920803 - Mssv24.asi - Trojan.Belonard.5

6b03e0dd379965ba76b1c3d2c0a97465329364f2 - Mssv16.asi - Trojan.Belonard.3

2bf76c89467cb7c1b8c0a655609c038ae99368e9 - Mssv16.asi - Trojan.Belonard.3

d37b21fe222237e57bc589542de420fbdaa45804 - Mssv16.asi - Trojan.Belonard.3

72a311bcca1611cf8f5d4d9b4650bc8fead263f1 - Mssv16.asi - Trojan.Belonard.3

73ba54f9272468fbec8b1d0920b3284a197b3915 - davapi.dll - Trojan.Belonard.6

d6f2a7f09d406b4f239efb2d9334551f16b4de16 - davapi.dll - Trojan.Belonard.6

a77d43993ba690fda5c35ebe4ea2770e749de373 - spwinres.dll - Trojan.Belonard.4

8165872f1dbbb04a2eedf7818e16d8e40c17ce5e - WinDHCP.dll - Trojan.Belonard.7

027340983694446b0312abcac72585470bf362da - WinDHCP.dll - Trojan.Belonard.7

93fe587a5a60a380d9a2d5f335d3e17a86c2c0d8 - wmcodecs.dll - Trojan.Belonard.8

89dfc713cdfd4a8cd958f5f744ca7c6af219e4a4 - wmcodecs.dll - Trojan.Belonard.8

2420d5ad17b21bedd55309b6d7ff9e30be1a2de1 - ssdp32.dll - Trojan.Belonard.9

Имена файлов

client.dll - Trojan.Belonard.1

Mp3enc.asi - Trojan.Belonard.2

Mssv16.asi - Trojan.Belonard.3

spwinres.dll - Trojan.Belonard.4

Mssv24.asi - Trojan.Belonard.5

davapi.dll - Trojan.Belonard.6

WinDHCP.dll - Trojan.Belonard.7

wmcodecs.dll - Trojan.Belonard.8

ssdp32.dll - Trojan.Belonard.9

Mssv36.asi - Trojan.Belonard.10

FileSystem.asi - Trojan.Belonard.11

Используемые домены

csgoogle.ru

etmpyuuo.csgoogle.ru

jgutdnqn.csgoogle.ru

hl.csgoogle.ru

half-life.su

play.half-life.su

valve-ms.ru

bmeadaut.valve-ms.ru

fuztxhus.valve-ms.ru

ixtzhunk.valve-ms.ru

oihcyenw.valve-ms.ru

suysfvtm.valve-ms.ru

wcnclfbi.valve-ms.ru

reborn.valve-ms.ru

IP-адреса

37.143.12.3

46.254.17.165

http://feedproxy.google.com/~r/drweb/viruses/~3/NeK10p1f1qE/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в феврале 2019 года |

1 марта 2019 года

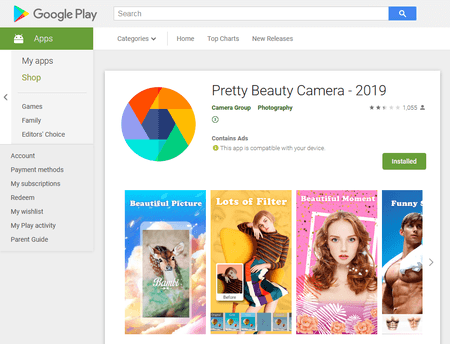

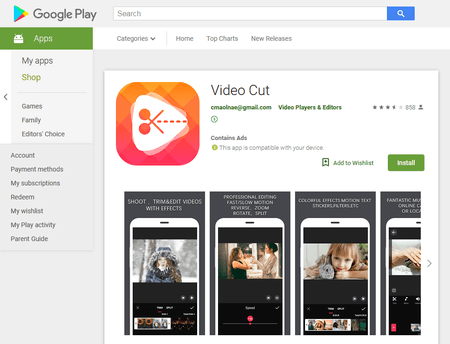

Последний зимний месяц этого года для пользователей Android-устройств оказался неспокойным. В середине февраля специалисты компании «Доктор Веб» обнаружили в каталоге Google Play порядка 40 троянцев семейства Android.HiddenAds. Злоумышленники распространяли их при помощи рекламы в популярных социальных сетях и онлайн-сервисах. Кроме того, владельцам Android-смартфонов и планшетов угрожали троянцы Android.FakeApp, которых киберпреступники применяли в мошеннических схемах, троянцы-загрузчики, а также другие вредоносные и нежелательные приложения.

ГЛАВНЫЕ ТЕНДЕНЦИИ ФЕВРАЛЯ

- Выявление новых вредоносных программ в каталоге Google Play

Мобильная угроза месяца

В прошедшем месяце вирусные аналитики «Доктор Веб» выявили в каталоге Google Play 39 троянцев семейства Android.HiddenAds, Злоумышленники активно рекламировали троянцев в популярных онлайн-сервисах с многомиллионной аудиторией, таких как YouTube и WhatsApp. Киберпреступники предлагали установить мощные программы для редактирования фотографий и видео, однако на самом деле владельцы смартфонов и планшетов инсталлировали троянцев с минимальным набором функций. Жертвами злоумышленников стали порядка 10 000 000 пользователей.

Эти троянцы постоянно показывали рекламу, перекрывая баннерами интерфейс других программ и даже самой операционной системы. В результате работать с зараженными устройствами становилось очень неудобно.

Подробнее об этих вредоносных приложениях рассказано в новостной публикации на нашем сайте.

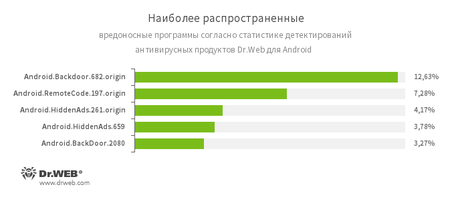

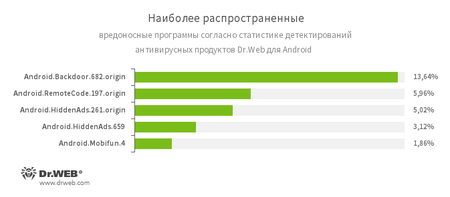

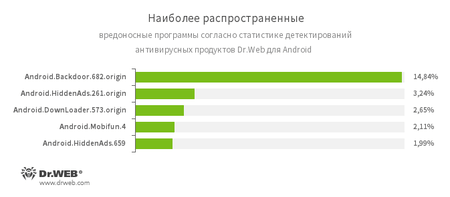

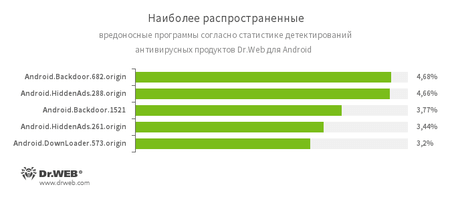

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Android.Backdoor.2080

- Троянцы, которые выполняют команды злоумышленников и позволяют им контролировать зараженные мобильные устройства.

- Android.RemoteCode.197.origin

- Вредоносное приложение, предназначенное для загрузки и выполнения произвольного кода.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

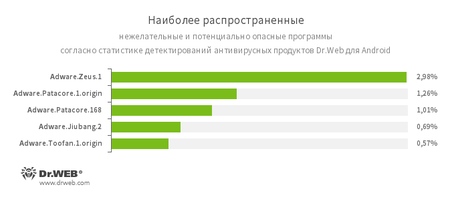

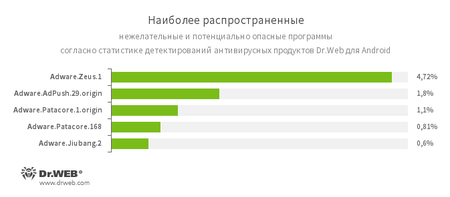

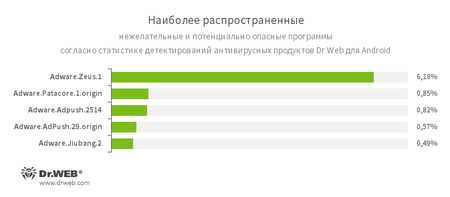

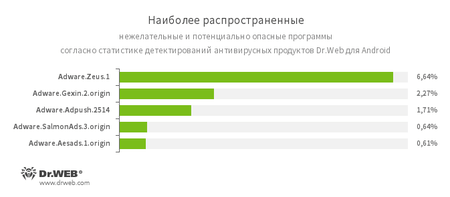

- Adware.Zeus.1

- Adware.Patacore.1.origin

- Adware.Patacore.168

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

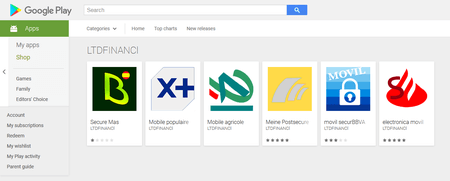

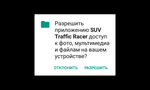

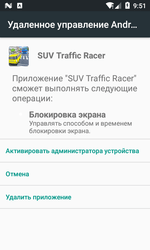

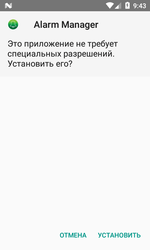

Угрозы в Google Play

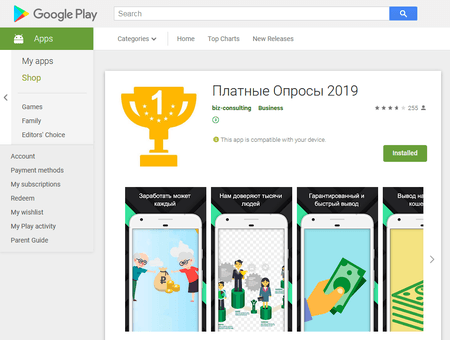

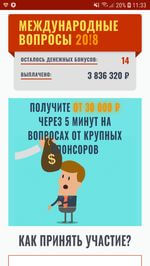

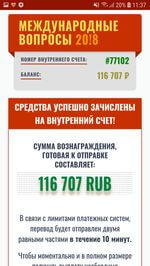

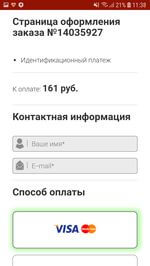

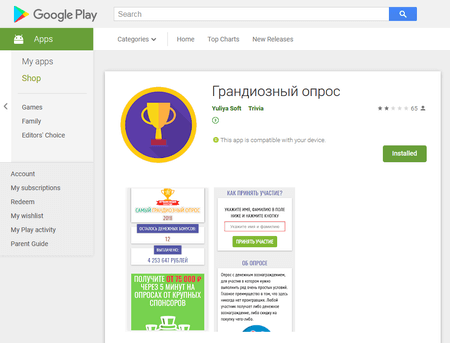

Наряду с троянцами Android.HiddenAds в Google Play были найдены и другие вредоносные программы. Среди них — очередные троянцы семейства Android.FakeApp, такие как Android.FakeApp.155, Android.FakeApp.154, Android.FakeApp.158. Интернет-жулики использовали их для мошенничества. Пользователям предлагалось установить приложения для прохождения онлайн-опросов, за которые якобы положено большое денежное вознаграждение. Троянцы загружали веб-сайты с такими «опросами», где после ответа на несколько простых вопросов у потенциальных жертв запрашивался некий проверочный платеж. Он якобы был необходим для перевода средств участнику опроса. Если пользователи соглашались на оплату, никакого вознаграждения они не получали.

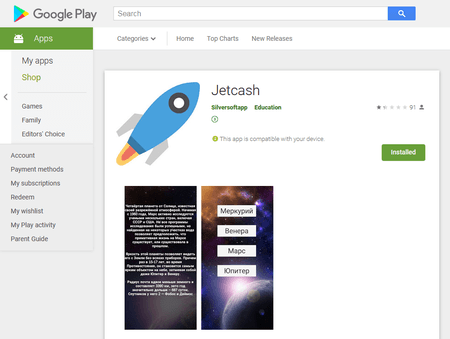

Также владельцам Android-устройств угрожал троянец Android.RemoteCode.2958, который загружал другие вредоносные программы. Он распространялся под видом безобидных игр и приложений и скачивал из Интернета произвольный код.

Другой троянец, получивший имя Android.Proxy.4, использовал зараженные устройства в качестве прокси-серверов, перенаправляя через них сетевой трафик киберпреступников. Как и другие вредоносные программы, он скрывался во внешне безобидных и полезных приложениях.

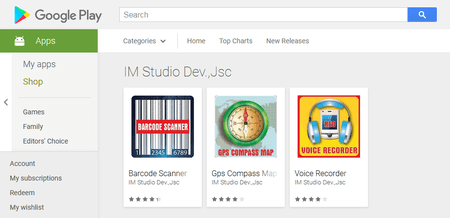

Кроме того, в вирусную базу Dr.Web была добавлена запись для детектирования приложений со встроенным нежелательным модулем Adware.Sharf.2. Он показывал рекламу, которая перекрывала окна программ и системный интерфейс. Вирусные аналитики «Доктор Веб» обнаружили Adware.Sharf.2 в различных программах — диктофоне, GPS-компасе и сканере QR-кодов.

А в нескольких играх скрывались другие нежелательные рекламные модули, получившие по классификации Dr.Web имена Adware.Patacore.2 и Adware.Patacore.168. Они также показывали надоедливые баннеры.

В каталоге Google Play выявляются все новые вредоносные и нежелательные приложения, поэтому владельцам мобильных Android-устройств необходимо устанавливать программы только от известных и проверенных разработчиков. Кроме того, следует обращать внимание на отзывы других пользователей. Для защиты смартфонов и планшетов следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/LDn78o-xQQI/

|

|

«Доктор Веб»: обзор вирусной активности в феврале 2019 года |

1 марта 2019 года

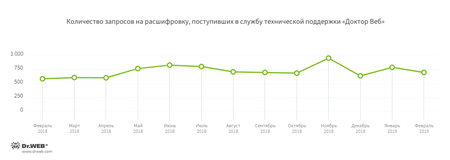

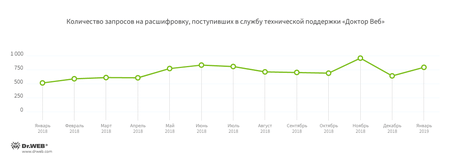

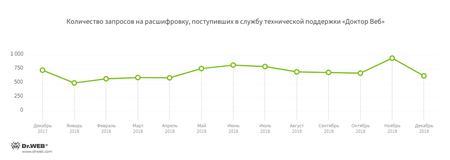

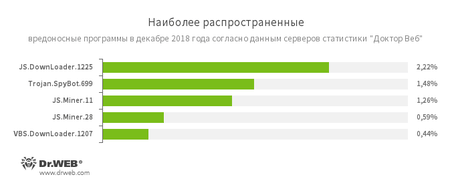

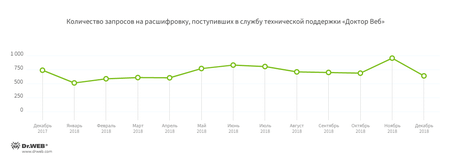

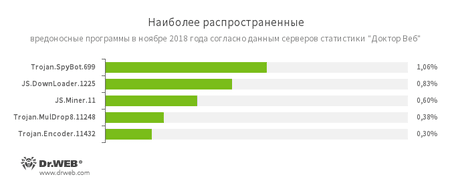

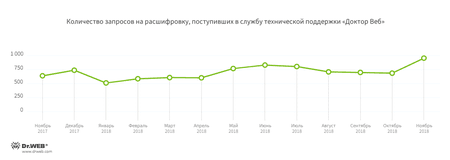

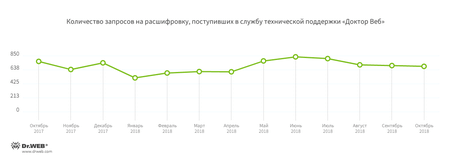

В феврале статистика серверов Dr.Web зарегистрировала снижение количества уникальных угроз на 9.73% по сравнению с прошлым месяцем. Активность вирусного программного обеспечения оказалась не сильно выше уровня декабря 2018, но среди некоторых угроз наблюдалась небольшая динамика. К примеру, JS.Miner.28, активность которого выросла в январе, продолжил расти и окончательно вытеснил своего конкурента JS.Miner.11. Троянец Trojan.Starter.7394 вырос на 14.29% процентов по сравнению с январем, а Trojan.DownLoader26.28109 снизил свою активность почти в три раза. Кроме того, в базу нерекомендуемых и вредоносных сайтов было добавлено на 1.68% меньшее доменов, а в техническую поддержку «Доктор Веб» поступило меньше запросов на расшифровку данных.

Главные тенденции февраля

- Уменьшилось количество угроз, найденных в почте

- Участилось использование рекламного ПО, торрент-клиентов и нежелательных программ

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Adware.Softobase.12

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Trojan.Starter.7394

- Троянец, предназначенный для запуска другого вредоносного ПО на устройстве.

- Adware.Downware.19283

- Программа-установщик, обычно распространяется с пиратским контентом. При установке может менять настройки браузеров и устанавливать другие нежелательные программы.

- Trojan.MulDrop8.60634

- Устанавливает других троянцев в систему. Все устанавливаемые компоненты содержатся в самом теле Trojan.MulDrop.

Снизилось количество угроз от:

- Trojan.Encoder.11432

- Известен так же как WannaCry. Блокирует доступ к данным с помощью шифрования. Для разблокировки требует перечислить деньги на счет разработчика. Массово поразил устройства по всему миру в мае 2017 года.

- Trojan.DownLoader26.28109

- Загружает и выполняет вредоносные программы без согласия пользователя.

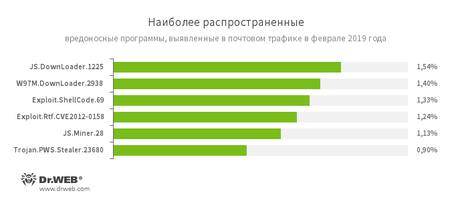

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader.1225

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.ShellCode.69

- Еще один вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- JS.Miner.28

- Майнер под названием «CryptoLoot». Представляет собой написанный на языке JavaScript сценарий. Предназначен для скрытого майнинга в браузере и используется как альтернатива CoinHive.

- Trojan.PWS.Stealer.23680

- Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

Шифровальщики

В феврале в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.858 — 31.39%;

- Trojan.Encoder.18000 — 10.18%;

- Trojan.Encoder.11464 — 4.67%;

- Trojan.Encoder.11539 — 4.67%;

- Trojan.Encoder.567 — 2.34%;

- Trojan.Encoder.25814 — 2.34%.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

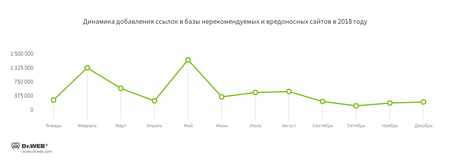

В течение февраля 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 288 159 интернет-адресов.

| Январь 2019 | Февраль 2019 | Динамика |

|---|---|---|

| + 293 012 | + 288 159 | -1.68% |

Вредоносное и нежелательное ПО для мобильных устройств

В уходящем месяце специалисты компании «Доктор Веб» выявили множество вредоносных и нежелательных программ для ОС Android. В середине февраля вирусные аналитики зафиксировали рекламную кампанию, которою злоумышленники организовали для распространения троянцев Android.HiddenAds. В рекламе на популярных онлайн-ресурсах Instagram и YouTube потенциальным жертвам предлагалось установить программы для редактирования фотографий и видео. Однако в этих приложениях скрывались троянцы.

В течение февраля в вирусную базу было добавлено несколько новых записей для детектирования вредоносных приложений семейства Android.FakeApp. Эти троянцы загружали мошеннические веб-сайты, на которых пользователям за вознаграждение предлагалось пройти опросы. Для получения денег потенциальные жертвы должны были оплатить комиссию за перевод или выполнить некий проверочный платеж для подтверждения своей личности. Если они соглашались на это, то фактически отдавали мошенникам свои деньги и не получали никакого обещанного вознаграждения.

Кроме того, вирусописатели распространяли троянца Android.RemoteCode.2958, который скачивал на Android-устройства другие вредоносные приложения. Был выявлен троянец Android.Proxy.4, превращавший зараженные смартфоны и планшеты в прокси-серверы. Также вирусная база Dr.Web пополнилась записями для детектирования программ с нежелательным рекламным модулем Adware.Sharf.2 и новыми представителями семейства Adware.Patacore.

Наиболее заметное событие, связанное с «мобильной» безопасностью в феврале:

- распространение вредоносных программ в Google Play.

Более подробно о вирусной обстановке для мобильных устройств в феврале читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/uLtav5rwhwc/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в январе 2019 года |

1 февраля 2019 года

В уходящем месяце владельцам Android-устройств угрожало множество вредоносных программ. В начале января вирусные аналитики «Доктор Веб» исследовали троянца Android.Spy.525.origin, предназначенного для кибершпионажа. Позднее были обнаружены очередные рекламные троянцы, которые получили имена Android.HiddenAds.361.origin и Android.HiddenAds.356.origin. В течение месяца наши специалисты обнаружили несколько новых кликеров семейства Android.Click, которых вирусописатели выдавали за официальные приложения букмекерских контор. Кроме того, киберпреступники распространяли троянцев-загрузчиков семейства Android.DownLoader, скачивавших на смартфоны и планшеты Android-банкеров.

ГЛАВНЫЕ ТЕНДЕНЦИИ ЯНВАРЯ

- Обнаружение вредоносных программ в каталоге Google Play

- Распространение Android-троянца, предназначенного для кибершпионажа

Мобильная угроза месяца

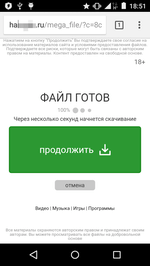

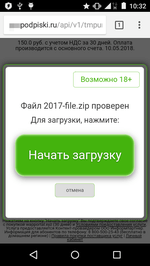

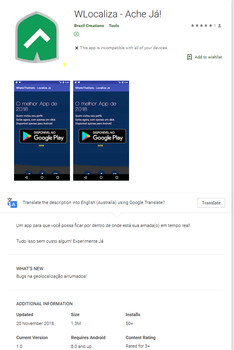

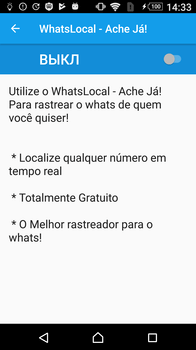

В начале января в вирусную базу Dr.Web была добавлена запись для детектирования троянца-шпиона Android.Spy.525.origin. Он распространялся через каталог Google Play под видом полезных приложений, а также с использованием принадлежащего злоумышленникам вредоносного сайта, при посещении которого потенциальные жертвы перенаправлялись на популярный файлообменный ресурс MediaFire, где хранилась копия троянца.

По команде управляющего сервера Android.Spy.525.origin мог отслеживать местоположение зараженного смартфона или планшета, красть СМС-переписку, информацию о телефонных звонках, данные из телефонной книги, хранящиеся на устройстве файлы, а также показывать фишинговые окна.

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Троянская программа, которая выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.RemoteCode.197.origin

- Вредоносное приложение, предназначенное для загрузки и выполнения произвольного кода.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Mobifun.4

- Троянец, который загружает различные приложения.

- Adware.Zeus.1

- Adware.AdPush.29.origin

- Adware.Patacore.1.origin

- Adware.Patacore.168

- Adware.Jiubang.2

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Угрозы в Google Play

Помимо Android.Spy.525.origin, в январе в Google Play были обнаружены и другие угрозы. В начале месяца вирусная база Dr.Web пополнилась записями для детектирования троянцев Android.HiddenAds.361.origin и Android.HiddenAds.356.origin. Эти вредоносные программы представляли собой модификации Android.HiddenAds.343.origin, о котором наша компания сообщала в декабрьском обзоре 2018 года. Android.HiddenAds.361.origin и Android.HiddenAds.356.origin распространялись под видом полезных программ. После запуска они скрывали свои значки и начинали показывать рекламу.

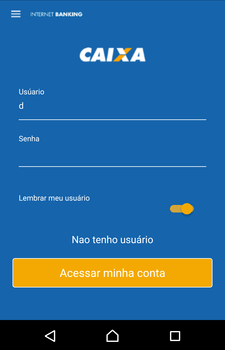

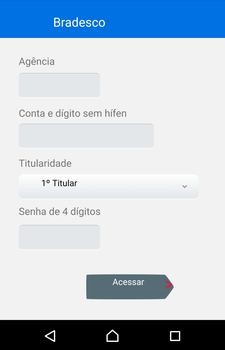

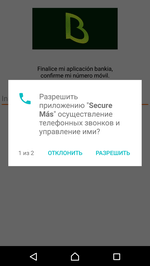

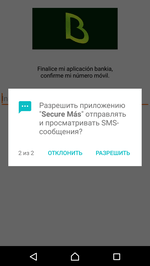

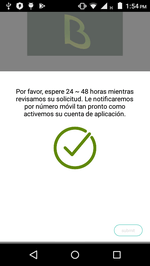

Кроме того, вирусные аналитики исследовали множество загрузчиков. Киберпреступники выдавали их за полезные программы, такие как конвертеры валют, официальные банковские приложения и другое ПО. Эти троянцы получили имена Android.DownLoader.4063, Android.DownLoader.855.origin, Android.DownLoader.857.origin, Android.DownLoader.4102 и Android.DownLoader.4107. Они скачивали и пытались установить на мобильные устройства Android-банкеров, предназначенных для кражи конфиденциальной информации и денег со счетов клиентов кредитных учреждений.

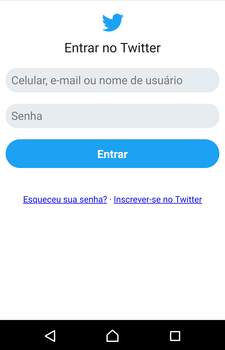

Одним из загружаемых банковских троянцев был Android.BankBot.509.origin, являвшийся модификацией Android.BankBot.495.origin. О нем наша компания сообщала в декабре прошлого года. Этот банкер использовал специальные возможности (Accessibility Service), с помощью которых самостоятельно управлял установленными приложениями, нажимая на кнопки и элементы меню. Другой троянец, получивший имя Android.BankBot.508.origin, показывал фишинговые окна и пытался украсть логины, пароли и другую персональную информацию. Кроме того, он перехватывал СМС-сообщения с кодами подтверждения финансовых операций.

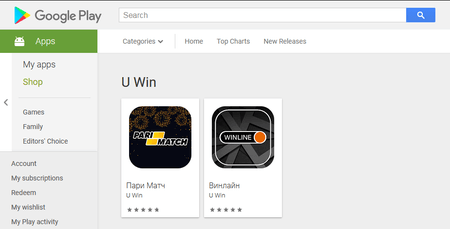

В конце января специалисты «Доктор Веб» обнаружили очередных троянцев-кликеров семейства Android.Click. Среди них — Android.Click.651, Android.Click.664, Android.Click.665 и Android.Click.670. Злоумышленники распространяли их под видом официальных программ букмекерских контор. Эти вредоносные приложения могли по команде управляющего сервера загружать любые веб-сайты, что представляет серьезную опасность.

Специалисты компании «Доктор Веб» продолжают отслеживать «мобильную» вирусную обстановку и оперативно добавлять в вирусную базу Dr.Web записи для детектирования и удаления вредоносных и нежелательных программ. Благодаря этому смартфоны и планшеты с установленными на них продуктами Dr.Web для Android находятся под надежной защитой.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/8T_BMtF-NZA/

|

|

«Доктор Веб»: обзор вирусной активности в январе 2019 года |

1 февраля 2019 года

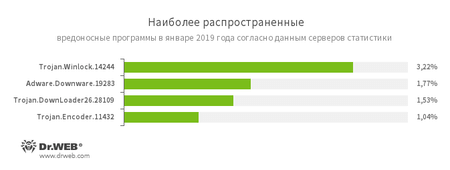

Ушедший 2018 год выдался интересным для сферы информационной безопасности. Но, как и ожидалось, к концу года наступило затишье. Киберпреступники если не ушли в спячку, то ослабили на время активность. Однако несмотря на ожидаемое спокойствие в период новогодних праздников, наша статистика зафиксировала несколько интересных и немного тревожных тенденций января.

В середине месяца владельцев криптовалют атаковал троянец, распространявшийся под видом полезной программы. По сравнению с прошлым месяцем на 28% увеличилось количество устройств, зараженных Trojan.Winlock.14244. Кроме того, через почту было отправлено на 50% больше вредоносных файлов, использующих уязвимость Microsoft Office.

Главные тенденции января

- Увеличилось число заражений блокировщиками системы

- Участилось использование уязвимостей Microsoft Office

- Выросла активность распространения рекламного ПО

Угроза месяца

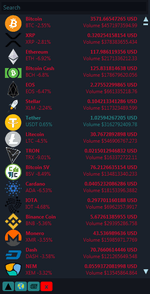

В январе аналитики «Доктор Веб» обнаружили троянца в программе для отслеживания курса криптовалют. Вредоносная программа распространялась вместе с утилитой и устанавливала на зараженные устройства других троянцев. Используя эти программы, хакеры получали возможность красть личные данные пользователей, в том числе пароли от кошельков криптовалют.

По данным серверов статистики «Доктор Веб»

Растущие угрозы этого месяца:

- Trojan.Winlock.14244

- Блокирует или ограничивает доступ пользователя к операционной системе и её основным функциям. Для разблокировки системы требует перечислить деньги на счет разработчиков троянца.

- Adware.Downware.19283

- Программа-установщик, обычно распространяется с пиратским контентом. При установке может менять настройки браузеров и устанавливать другие нежелательные программы.

- Trojan.DownLoader26.28109

- Загружает и выполняет вредоносные программы без согласия пользователя.

- Trojan.Encoder.11432

- Известен так же как WannaCry. Блокирует доступ к данным с помощью шифрования. Для разблокировки требует перечислить деньги на счет разработчика. Массово поразил устройства по всему миру в мае 2017 года.

Снизилось количество угроз от:

- Trojan.Starter.7394

- Троянец, предназначенный для запуска другого вредоносного ПО на устройстве пользователя.

- Trojan.MulDrop8.60634

- Устанавливает других троянцев в систему. Все устанавливаемые компоненты содержатся в самом теле Trojan.MulDrop.

- Trojan.Zadved.1313

- Рекламное ПО. Подменяет поисковую выдачу, перенаправляет пользователя на сайты рекламодателей и показывает назойливую рекламу.

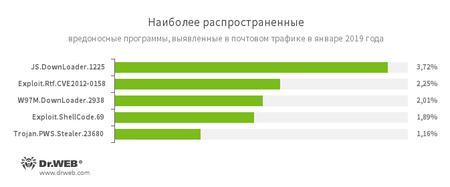

Статистика вредоносных программ в почтовом трафике

Выросло число заражений:

- JS.DownLoader.1225

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.ShellCode.69

- Еще один вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Trojan.PWS.Stealer.23680

- Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

Возросла активность следующих угроз:

- Trojan.Nanocore.23

- Этот опасный троянец с удаленным доступом заразил почти в 4 раза больше устройств, чем в прошлом месяце. Он позволяет хакерам удаленно контролировать зараженный компьютер, в том числе включить камеру и микрофон на устройстве, если они доступны.

- JS.Miner.28

- Сценарий, написанный на языке JavaScript. Предназначен для скрытого майнинга в браузере. Используется как альтернатива CoinHive.

Сократилось использование такого вредоносного ПО как:

- Trojan.Fbng.8

- Троянец, также известный как FormBook. Предназначен для кражи персональных данных с зараженного устройства. Может получать команды с сервера разработчика.

- Trojan.Encoder.26375

- Представитель семейства троянцев-вымогателей. Шифрует файлы на компьютере и требует от жертвы выкуп за расшифровку.

- JS.Miner.11

- Группа сценариев, написанных на языке JavaScript. Тоже предназначены для скрытого майнинга в браузере. Используют популярный майнер — CoinHive.

Активность Trojan.SpyBot.699 незначительно снизилась в декабре, но он продолжает оставаться актуальным в последние три месяца. Этот банковский троянец позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и выполнять поступающие от них команды. Троянец предназначен для хищения средств с банковских счетов.

Шифровальщики

В январе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.858 — 26.32%

- Trojan.Encoder.11464 — 12.63%

- Trojan.Encoder.11539 — 7.72%

- Trojan.Encoder.25574 — 1.58%

- Trojan.Encoder.567 — 5.96%

- Trojan.Encoder.5342 — 0.88%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение января 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 293 012 интернет-адресов.

| Декабрь 2018 | Январь 2019 | Динамика |

|---|---|---|

| + 257 197 | + 293012 | +13.93% |

Вредоносное и нежелательное ПО для мобильных устройств

На протяжении всего января в каталоге Google Play было обнаружено множество вредоносных программ. Среди них — загрузчики семейства Android.DownLoader, которые скачивали на мобильные устройства Android-банкеров. Также злоумышленники распространяли троянцев Android.HiddenAds.361.origin и Android.HiddenAds.356.origin — после запуска они скрывали свои значки и начинали показывать рекламу. В конце месяца вирусные аналитики выявили несколько новых троянцев-кликеров семейства Android.Click, способных по команде управляющего сервера загружать любые веб-сайты. Кроме того, пользователям угрожал троянец-шпион Android.Spy.525.origin, который похищал конфиденциальную информацию.

Наиболее заметные события, связанные с «мобильной» безопасностью в январе:

- выявление в Google Play множества новых вредоносных программ;

- распространение троянца-шпиона.

Более подробно о вирусной обстановке для мобильных устройств в январе читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/HcKCTLlBLwg/

|

|

Аналитики «Доктор Веб» обнаружили троянца в программе для отслеживания курса криптовалют |

22 января 2019 года

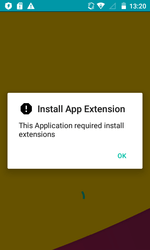

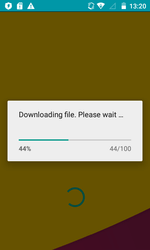

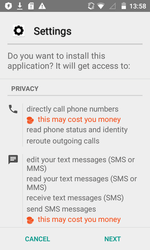

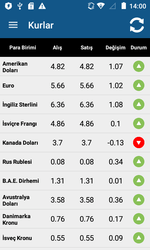

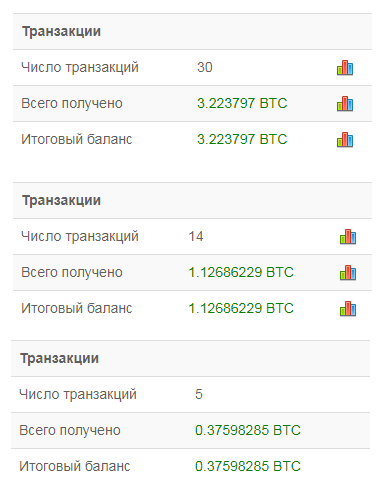

Осенью 2018 года в онлайн-сообществах, посвященных криптовалютам, появились сообщения с предложением установить программу для отслеживания изменения курса цифровых валют. Ее разработчики обещают бесплатный, надежный и сертифицированный виджет. На первый взгляд, приложение не вызывает подозрений: у него есть действительная цифровая подпись и оно показывает актуальную информацию о курсе криптовалют. Но за работоспособностью скрывается вредоносная функциональность.

При установке программа скачивает, компилирует и исполняет исходный код, загруженный с личного аккаунта разработчика на Github. После чего он загружает Trojan.PWS.Stealer.24943, известного также как AZORult. Этот троянец используется для кражи личных данных, включая пароли от кошельков криптовалют.

Преимущественно мошенники предлагают скачать вредоносную программу на русском, английском и польском языках. В русскоязычном сегменте Интернета троянца распространяют в группах майнеров криптовалют на vk.com.

Сейчас троянец все еще доступен на различных файлообменных сервисах, а также на Github. Пользователям продуктов Dr.Web опасность не угрожает, но специалисты Dr.Web настоятельно рекомендуют вовремя продлевать лицензию антивируса и следить за обновлениями.

#bitcoin #криптовалюты #майнинг #троянец

http://feedproxy.google.com/~r/drweb/viruses/~3/EQFHL9VLIeE/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств за 2018 год |

28 декабря 2018 года

В уходящем году владельцам мобильных устройств под управлением ОС Android вновь угрожало большое число вредоносных и нежелательных программ, многие из которых распространялись через официальный каталог приложений Google Play. При этом заметно усилилась начавшаяся в 2017 году тенденция использования различных приемов маскировки и сокрытия троянцев для снижения вероятности их обнаружения.

Одной из главных угроз для пользователей смартфонов и планшетов за последние 12 месяцев стали Android-банкеры, атаковавшие клиентов кредитных организаций по всему миру. Кроме того, серьезную опасность представляли вредоносные программы, способные скачивать из Интернета и запускать произвольный код.

Вирусописатели активно распространяли троянцев, применявшихся в мошеннических схемах, а также задействовали другие вредоносные приложения, с помощью которых получали незаконный доход. Кроме того, злоумышленники снова пытались заработать «мобильной» добычей криптовалют и даже использовали троянцев-клиперов для подмены номеров электронных кошельков в буфере обмена Android-устройств.

Актуальной осталась проблема заражения прошивок смартфонов и планшетов на этапе их производства. Один из случаев внедрения троянца в образ операционной системы Android вирусные аналитики компании «Доктор Веб» выявили весной — тогда были скомпрометированы свыше 40 моделей мобильных устройств.

Также в течение года пользователям угрожали вредоносные приложения, использовавшиеся для кибершпионажа.

Главные тенденции года

- Очередные случаи проникновения троянских и нежелательных программ в каталог Google Play

- Попытки вирусописателей усложнить обнаружение вредоносных программ

- Атаки Android-банкеров на клиентов кредитных организаций по всему миру

- Использование троянцами специальных возможностей ОС Android для автоматического выполнения вредоносных действий

- Распространение троянцев-клиперов, подменяющих номера электронных кошельков в буфере обмена

Наиболее интересные события

В начале года специалисты по информационной безопасности зафиксировали распространение троянца-майнера Android.CoinMine.15, заражавшего «умные» телевизоры, роутеры, телеприставки и другие устройства под управлением ОС Android. Он проникал на оборудование с использованием отладчика ADB (Android Device Bridge). Для этого Android.CoinMine.15 случайным образом генерировал IP-адреса и пытался подключиться к открытому порту 5555. В случае успеха троянец устанавливал на доступное устройство свою копию вместе со вспомогательными файлами, среди которых были и приложения-майнеры для добычи криптовалюты Monero (XMR).

В марте компания «Доктор Веб» рассказала о новом случае обнаружения троянца Android.Triada.231 в прошивках более 40 моделей Android-смартфонов и планшетов. Неустановленные злоумышленники встроили Android.Triada.231 в одну из системных библиотек на уровне исходного кода, тогда как другие представители семейства Android.Triada обычно распространяются как отдельные приложения. Троянец внедряется в системный процесс Zygote, ответственный за старт программ. В результате Android.Triada.231 заражает остальные процессы и может скрыто выполнять вредоносные действия – например, загружать, устанавливать и удалять ПО без участия пользователя. Более подробные сведения о проведенном специалистами «Доктор Веб» расследовании этого случая доступны в соответствующем информационном материале.

Злоумышленники все чаще используют разнообразные методы, позволяющие уменьшить вероятность обнаружения вредоносных и нежелательных программ. В 2018 году эта тенденция сохранилась. Один из популярных способов снизить заметность — применение приложений-загрузчиков. Благодаря им троянцы и другое опасное ПО дольше остаются вне поля зрения антивирусов и вызывают меньше подозрений у потенциальных жертв. С помощью таких загрузчиков киберпреступники могут распространять вредоносное ПО различного типа – например троянцев-шпионов.

В апреле в каталоге Google Play был обнаружен загрузчик Android.DownLoader.3557, который скачивал на устройства и под видом важных плагинов предлагал пользователям установить вредоносные программы Android.Spy.443.origin и Android.Spy.444.origin. Они отслеживали местоположение зараженного смартфона или планшета, получали информацию обо всех доступных файлах, могли пересылать злоумышленникам документы жертвы, отправлять и красть СМС-сообщения, похищать данные из телефонной книги, записывать видео, прослушивать окружение при помощи встроенного в устройство микрофона, перехватывать телефонные звонки и совершать другие действия.

В августе в Google Play был найден загрузчик Android.DownLoader.784.origin, скачивавший троянца, предназначенного для кибершпионажа. Он получил имя Android.Spy.409.origin. Вирусописатели распространяли Android.DownLoader.784.origin под видом приложения Zee Player, которое позволяло скрывать хранящиеся в памяти мобильных устройств фотографии и видео. Программа была полностью работоспособной, поэтому у жертв злоумышленников не было причин заподозрить какой-либо подвох.

Однако все чаще троянцы-загрузчики используются для распространения Android-банкеров. В июле в Google Play был найден Android.DownLoader.753.origin, которого вирусописатели выдавали за финансовые приложения. Некоторые из них для большей убедительности действительно выполняли заявленные функции. Android.DownLoader.753.origin скачивал и пытался установить различных банковских троянцев, похищавших конфиденциальные данные.

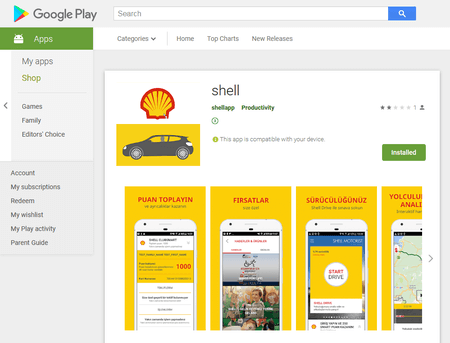

Позднее было выявлено несколько аналогичных вредоносных программ, которые также проникли в Google Play. Одна из них получила имя Android.DownLoader.768.origin — киберпреступники распространяли ее под видом официального ПО корпорации Shell. Другая, добавленная в вирусную базу Dr.Web как Android.DownLoader.772.origin, скрывалась под маской полезных утилит. Оба троянца также использовались для скачивания и установки Android-банкеров.

Загрузчики применяются для заражения мобильных устройств и другим вредоносным ПО. В октябре вирусные аналитики обнаружили в каталоге Google Play троянца Android.DownLoader.818.origin, распространявшегося под видом VPN-клиента. Позже специалисты «Доктор Веб» выявили несколько его модификаций, которые скрывались в поддельных играх и получили имена Android.DownLoader.819.origin и Android.DownLoader.828.origin. Они предназначались для установки рекламных троянцев.

Все большее распространение получают многокомпонентные вредоносные приложения. Каждый из их модулей отвечает за выполнение определенных функций, что позволяет злоумышленникам при необходимости расширять возможности троянцев. Кроме того, такой механизм работы на зараженных мобильных устройствах снижает вероятность выявления угрозы. Вирусописатели способны оперативно обновлять эти плагины и добавлять к ним новые, оставляя основного троянца с минимальным набором функций и делая его менее заметным.

Подобный «комбайн» специалисты «Доктор Веб» обнаружили в феврале — он получил имя Android.RemoteCode.127.origin. Троянец, которого установили свыше 4 500 000 пользователей, незаметно скачивал и запускал вредоносные модули, выполнявшие разнообразные действия. Один из исследованных плагинов Android.RemoteCode.127.origin загружал собственное обновление, скрытое в обычном, на первый взгляд, изображении. Такой способ маскировки вредоносных объектов известен как стеганография. Он знаком специалистам по информационной безопасности уже давно, однако применяется вирусописателями редко.

После расшифровки и запуска модуль скачивал еще одно изображение, в котором скрывался другой плагин, загружавший и запускавший троянца Android.Click.221.origin. Тот незаметно открывал веб-сайты и нажимал на расположенные на них элементы — ссылки и баннеры, — накручивая счетчики посещений и зарабатывая деньги за рекламные «клики».

Примеры изображений с зашифрованными в них модулями Android.RemoteCode.127.origin:

Подробнее об этом троянце рассказано в новостном материале на нашем сайте.

Android.RemoteCode.152.origin — еще один многокомпонентный троянец, способный загружать и выполнять произвольный код. Его установили более 6 500 000 пользователей. Эта вредоносная программа незаметно скачивала и запускала вспомогательные модули, среди которых были рекламные плагины. С их помощью троянец создавал невидимые баннеры с объявлениями и нажимал на них, принося вирусописателям прибыль.

В августе аналитики «Доктор Веб» исследовали троянца-клипера Android.Clipper.1.origin, а также его модификацию Android.Clipper.2.origin. Эта вредоносная программа подменяла в буфере обмена номера электронных кошельков платежных систем «Яндекс.Деньги», Qiwi и Webmoney (R и Z), а также криптовалют Bitcoin, Litecoin, Etherium, Monero, zCash, DOGE, DASH и Blackcoin. Вирусописатели распространяли троянца под видом известных и безобидных приложений.

При копировании номера электронного кошелька в буфер обмена Android.Clipper.1.origin перехватывал его и передавал на управляющий сервер. В ответ вредоносная программа получала информацию о номере кошелька злоумышленников, на который троянец заменял номер в буфере обмена. В результате, если пользователь не замечал подмену, он переводил деньги на счет киберпреступников. Подробная информация об Android.Clipper.1.origin доступна в новостной публикации на сайте компании «Доктор Веб».

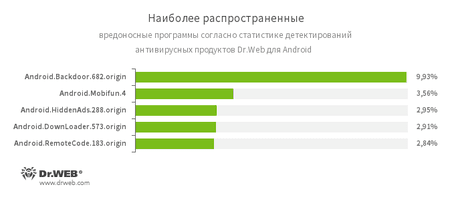

Вирусная обстановка в сегменте мобильных устройств

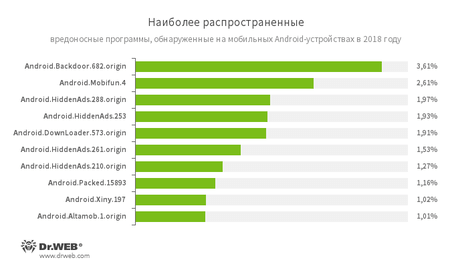

Согласно статистике детектирований антивирусными продуктами Dr.Web для Android, в 2018 году на Android-устройствах чаще всего обнаруживались рекламные троянцы, вредоносные программы, скачивающие опасное и ненужное ПО, а также троянцы, выполняющие по команде злоумышленников различные действия.

- Android.Backdoor.682.origin

- Троянец, выполняющий по команде киберпреступников вредоносные действия.

- Android.Mobifun.4

- Представители семейства троянцев, предназначенных для показа навязчивой рекламы.

- Android.HiddenAds

- Представители семейства троянцев, предназначенных для показа навязчивой рекламы.

- Android.DownLoader.573.origin

- Вредоносная программа, выполняющая загрузку заданных вирусописателями приложений.

- Android.Packed.15893

- Детектирование троянцев, защищенных программным упаковщиком.

- Android.Xiny.197

- Троянец, основная задача которого — загрузка и удаление приложений.

- Android.Altamob.1.origin

- Вредоносная программа, выполняющая загрузку заданных вирусописателями приложений.

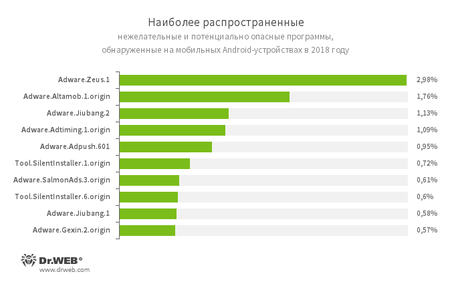

Среди нежелательных и потенциально опасных приложений, обнаруженных на Android-устройствах в течение года, самыми распространенными оказались модули, показывающие рекламу. Кроме того, на смартфонах и планшетах детектировались программы, предназначенные для загрузки и установки различного ПО.

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Jiubang

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.SalmonAds.3.origin

- Adware.Gexin.2.origin

Нежелательные модули, которые разработчики ПО и вирусописатели встраивают в приложения для показа агрессивной рекламы.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

Потенциально опасные программы, предназначенные для загрузки и установки других приложений.

Банковские троянцы

Банковские троянцы по-прежнему представляют серьезную опасность для владельцев мобильных устройств. Эти вредоносные приложения похищают логины и пароли доступа к учетным записям клиентов кредитных организаций, информацию о банковских картах и другие конфиденциальные данные, которые могут использоваться для кражи денег. В течение последних 12 месяцев антивирусные продукты Dr.Web для Android обнаруживали таких троянцев на смартфонах и планшетах свыше 110 000 раз. Динамика детектирования Android-банкеров показана на следующем графике:

Когда в конце 2016 года авторы банковского троянца Android.BankBot.149.origin опубликовали его исходный код, специалисты компании «Доктор Веб» спрогнозировали появление множества вредоносных программ, созданных на его основе. Это предположение оказалось верным: вирусописатели активно приступили к производству похожих банкеров, одновременно совершенствуя их и добавляя новые функции. Одним из таких троянцев, которые злоумышленники распространяли в 2018 году, был Android.BankBot.250.origin, а также его обновленная и еще более опасная версия Android.BankBot.325.origin. Этот банкер, известный под именем Anubis, является многофункциональным вредоносным приложением. Оно не только крадет конфиденциальные данные и деньги пользователей, но и способно выполнять множество команд. Кроме того, с его помощью киберпреступники могут получать дистанционный доступ к зараженным устройствам, применяя Android.BankBot.325.origin как утилиту удаленного администрирования. С деталями исследования этого троянца можно ознакомиться в соответствующем материале на нашем сайте.

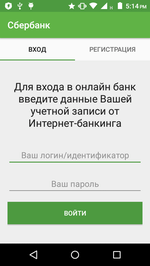

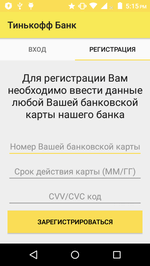

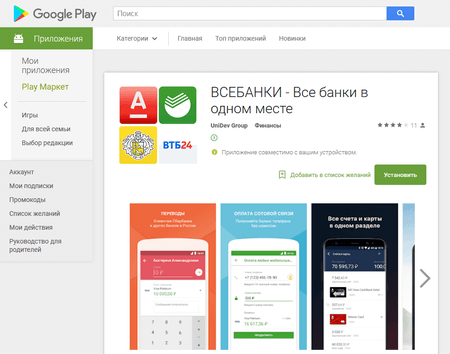

В марте специалисты «Доктор Веб» обнаружили в Google Play троянца Android.BankBot.344.origin, скрывавшегося в приложении под названием «ВСЕБАНКИ – Все банки в одном месте». Злоумышленники выдавали его за универсальное приложение для работы с системами онлайн-банкинга нескольких российских кредитных организаций.

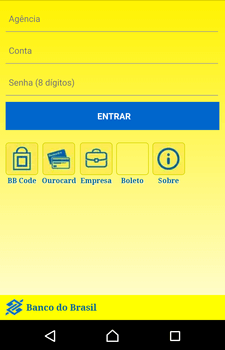

При запуске Android.BankBot.344.origin предлагал потенциальной жертве войти в уже существующую банковскую учетную запись, указав логин и пароль, либо зарегистрироваться, предоставив сведения о банковской карте. Вводимая информация передавалась кибержуликам, после чего те могли украсть деньги со скомпрометированного счета.

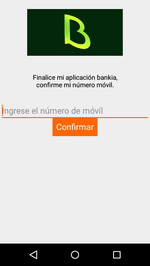

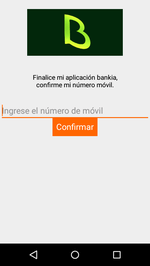

Осенью вирусные аналитики исследовали банкера Android.Banker.2876, который также распространялся через каталог Google Play и атаковал клиентов кредитных учреждений Испании, Франции и Германии. Он отображал фишинговое окно и предлагал потенциальной жертве указать ее номер телефона, после чего передавал его вирусописателям. Затем Android.Banker.2876 начинал перехватывать СМС-сообщения и отправлял их содержимое злоумышленникам. Благодаря этому те могли получать одноразовые коды подтверждения финансовых операций и красть деньги пользователей.

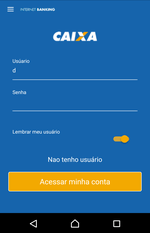

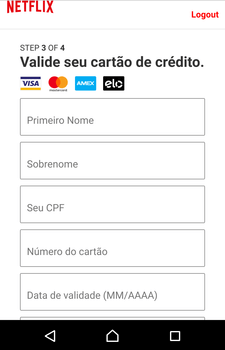

Вскоре наши специалисты выявили в Google Play троянца Android.BankBot.495.origin, предназначенного для пользователей из Бразилии. Android.BankBot.495.origin задействовал специальные возможности ОС Android. С их помощью он считывал содержимое окон работающих приложений, передавал злоумышленникам конфиденциальные данные, а также самостоятельно нажимал на кнопки и управлял атакованными программами. Кроме того, троянец показывал мошеннические окна, в которых запрашивал логины, пароли, номера кредитных карт и другую секретную информацию.

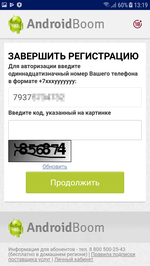

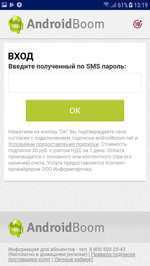

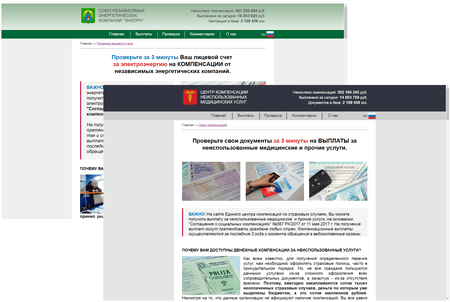

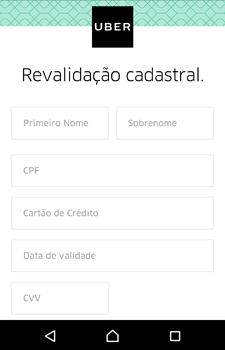

Мошенничество

Проводя мошеннические кампании, киберпреступники все чаще используют вредоносные программы для мобильных Android-устройств. В 2018 году было выявлено множество таких троянцев. Об одном из них — Android.Click.245.origin — компания «Доктор Веб» рассказывала в апреле. Он распространялся под видом известных приложений, однако занимался лишь загрузкой мошеннических веб-страниц. На них потенциальным жертвам предлагалось скачать то или иное ПО, указав для этого номер мобильного телефона. После ввода номера жертве приходило СМС-сообщение с кодом подтверждения, который был якобы необходим для завершения загрузки приложения. Однако вводя полученный код на сайте, пользователь подписывался на платную услугу. Если же владелец зараженного устройства был подключен к Интернету через мобильную сеть, при нажатии на поддельную кнопку загрузки оформление дорогостоящей услуги происходило автоматически с использованием технологии Wap-Click. Пример таких веб-сайтов показан ниже:

На протяжении года наши специалисты находили в Google Play и других троянцев, способных по команде управляющего сервера загружать любые веб-страницы. Среди них были Android.Click.415, Android.Click.416, Android.Click.417, Android.Click.246.origin, Android.Click.248.origin, Android.Click.458 и ряд других. Они также распространялись под видом полезных программ — сборников рецептов, различных пособий, голосовых помощников, игр и даже букмекерских приложений.

Кроме того, злоумышленники активно распространяли Android-троянцев семейства Android.FakeApp, которые загружали мошеннические сайты с размещенными на них поддельными опросами. Пользователям предлагалось ответить на несколько простых вопросов, за что кибержулики обещали солидное денежное вознаграждение. Для получения оплаты от потенциальной жертвы требовалось выполнить некий проверочный или иной платеж. Однако после перевода средств мошенникам владелец зараженного устройства не получал никаких денег.

В течение года вирусные аналитики обнаружили десятки мошеннических приложений Android.FakeApp и Android.Click, которые в общей сложности установили не менее 85 000 владельцев Android-смартфонов и планшетов. Более детально о некоторых из этих троянцев компания «Доктор Веб» рассказывала в отдельном информационном материале.

Перспективы и тенденции

В следующем году пользователи мобильных устройств вновь столкнутся с атаками банковских троянцев, а вирусописатели продолжат улучшать их функционал. Вполне вероятно, что все большее число Android-банкеров будет становиться универсальными вредоносными программами, способными выполнять широкий спектр задач.

Возрастет число мошеннических приложений и рекламных троянцев. Также вирусописатели не оставят попыток заработать на добыче криптовалют, используя вычислительные мощности Android-устройств. Нельзя исключать очередных случаев заражения прошивок.

Киберпреступники будут совершенствовать способы обхода антивирусов, встроенных в операционную систему Android новых ограничений и защитных механизмов. Не исключено появление руткитов и троянцев, способных обходить эти барьеры. Возможно возникновение вредоносных программ с новыми принципами работы и способами получения конфиденциальной информации. Например, использование датчиков мобильного устройства и слежение за движениями глаз для получения информации о набираемом тексте. Кроме того, в новых вредоносных приложениях злоумышленники могут применять алгоритмы машинного обучения и другие методы искусственного интеллекта.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/qHypb7-W54M/

|

|

«Доктор Веб»: обзор вирусной активности за 2018 год |

28 декабря 2018 года

Уходящий год был отмечен широким распространением троянцев-майнеров, предназначенных для добычи криптовалют без ведома пользователей. Подобные вредоносные программы угрожали не только пользователям Microsoft Windows, но также владельцам различных устройств, работающих под управлением ОС семейства Linux. Не утратили своих позиций и энкодеры, шифрующие файлы на зараженных компьютерах и требующие выкуп за их расшифровку: в феврале и апреле специалисты «Доктор Веб» выявили двух новых представителей этого семейства, один из которых, несмотря на заверения вирусописателей, был неспособен восстановить поврежденные файлы даже в случае уплаты жертвой вознаграждения.

В конце марта 2018 года был исследован троянец Trojan.PWS.Stealer.23012, распространявшийся на сайте YouTube. Он был написан на языке Python и предназначен для хищения с зараженного устройства файлов и другой конфиденциальной информации. Проведенное аналитиками «Доктор Веб» расследование позволило выявить создателя этой вредоносной программы и нескольких ее модификаций. Благодаря еще одному расследованию был установлен злоумышленник, похищавший личную информацию у пользователей игровой платформы Steam при помощи специально созданного для этих целей троянца Trojan.PWS.Steam.13604. Деятельность другого сетевого преступника, промышлявшего в сфере криптовалют и заработавшего на обмане интернет-пользователей десятки тысяч долларов, специалисты «Доктор Веб» детально изучили в октябре.

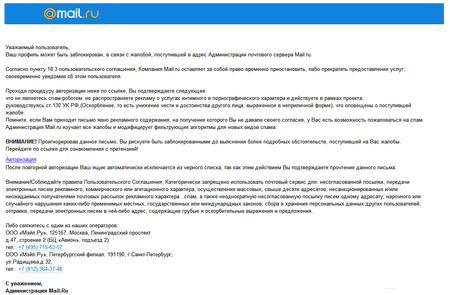

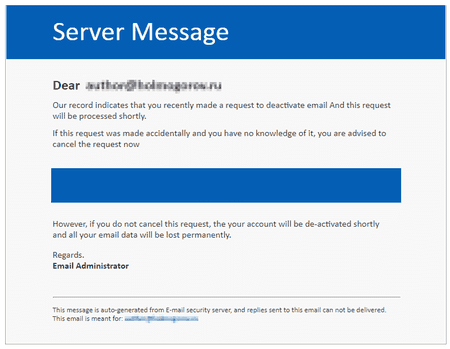

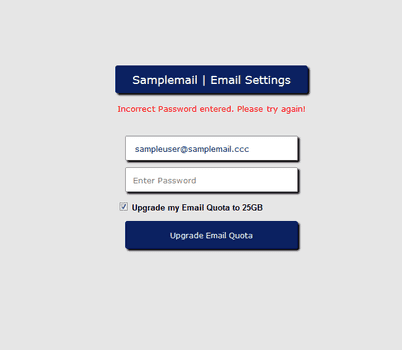

В течение всего года проявляли активность кибермошенники, завлекавшие своих жертв на поддельные сайты и досаждавшие им массовыми почтовыми рассылками. Если в начале года сетевые жулики отправляли почтовые сообщения от имени компании Mail.Ru Group, пытаясь завладеть логинами и паролями пользователей почтового сервиса, то весной они активно рассылали письма с предложениями получить несуществующие денежные компенсации. Летом спамеры тревожили администраторов доменов, представляясь сотрудниками компании-регистратора «Региональный Сетевой Информационный Центр» (RU-CENTER). Их целью было получить деньги за продление регистрации доменных имен, принадлежащих потенциальным жертвам.

В 2018 году вирусописатели не обошли своим вниманием и пользователей мобильных устройств, работающих под управлением Google Android. Еще в январе специалисты по информационной безопасности обнаружили в каталоге Google Play зараженные игры, которые в совокупности были скачаны более 4 500 000 раз. Чуть позже был выявлен Android-майнер, способный заразить 8% различных «умных» устройств, таких как телевизоры, телеприставки, роутеры и иные приспособления, относящиеся к миру «Интернета вещей».

В течение всего года вирусные аналитики предупреждали пользователей о распространении банковских троянцев для ОС Android, обладающих широчайшим диапазоном функциональных возможностей. Кроме того, был обнаружен целый ряд подделок под популярные Android-приложения, которые злоумышленники использовали в целях фишинга. Некоторые мобильные троянцы подписывали своих жертв на различные платные услуги, другие зарабатывали с помощью «невидимой» рекламы, третьи загружали на зараженное устройство другое вредоносное ПО.

Главные тенденции года

- Распространение троянцев-майнеров, предназначенных для тайной добычи криптовалют с использованием аппаратных ресурсов зараженного компьютера

- Появление новых вредоносных программ для ОС Linux и «Интернета вещей»

- Рост числа троянцев для мобильной платформы Google Android

Наиболее интересные события 2018 года

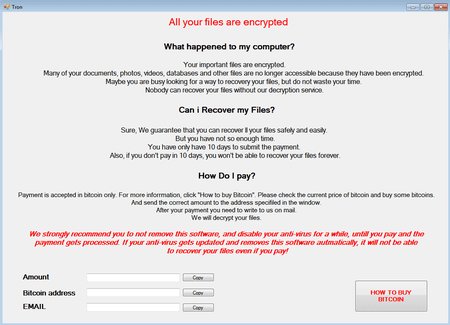

В феврале 2018 года был обнаружен новый троянец-шифровальщик, добавленный в вирусные базы Dr.Web под именем Trojan.Encoder.24384. Эта вредоносная программа собирает информацию о запущенных на зараженном устройстве антивирусах и умеет завершать работающие приложения по заранее составленному вирусописателями списку. Троянец шифрует файлы на фиксированных, съемных и сетевых дисках, за исключением ряда служебных и системных папок.

Другой энкодер, получивший известность под именем Trojan.Encoder.25129, при запуске пытался определить географическое положение жертвы по IP-адресу сетевого интерфейса ее устройства. Вирусописатели предусмотрели отмену шифрования для IP-адресов из России, Беларуси или Казахстана (а также если в настройках операционной системы установлены русский язык и российские региональные параметры), однако из-за допущенной в коде троянца ошибки это условие не соблюдалось и шифрование выполнялось в любом случае. После завершения своей вредоносной деятельности троянец показывал на экране требование выкупа.

К сожалению, упомянутая выше ошибка была не единственной в коде этого энкодера: благодаря еще одной оплошности вирусописателей расшифровать поврежденные троянцем файлы оказались не в состоянии даже его авторы. Этот факт еще раз подтверждает важность своевременного резервного копирования всех актуальных для пользователей файлов.

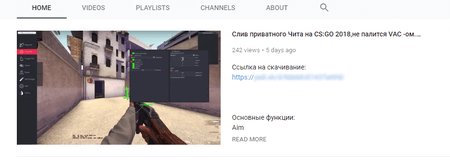

В конце марта аналитики «Доктор Веб» исследовали троянца-шпиона Trojan.PWS.Stealer.23012, написанного на Python и предназначенного для хищения конфиденциальных данных. Вредоносная программа, как и несколько ее модификаций, распространялась через сайт популярного видеохостинга YouTube с помощью ссылок в описаниях видеороликов. Ролики были посвящены использованию жульнических методов прохождения игр (так называемым «читам») с применением специальных приложений и активно рекламировались в Twitter.

Спустя месяц с небольшим наши специалисты смогли вычислить и автора этих троянцев. Вредоносная программа и ее модификации воровали сохраненные пароли и файлы cookies браузеров, основанных на Chromium, информацию из мессенджера Telegram, FTP-клиента FileZilla, изображения и офисные документы по заранее заданному списку. Одна из модификаций троянца активно рекламировалась на различных Telegram-каналах. Благодаря тому, что логины и пароли от облачных хранилищ, в которые загружались архивы с украденными файлами, были «зашиты» в тело самих троянцев, вирусные аналитики «Доктор Веб» вычислили и автора этих вредоносных программ, и всех его клиентов. Этому расследованию была посвящена опубликованная на нашем сайте статья.

Другое расследование наших аналитиков, результаты которого были обнародованы в конце мая, посвящено автору троянцев-шпионов, похищавших личные данные у пользователей игровой платформы Steam. Этот злоумышленник использовал сразу несколько способов криминального заработка: мошеннические «рулетки» (своеобразные аукционы, на которые пользователи могут выставить различные игровые предметы), где всегда выигрывают созданные мошенником программы-боты, и аренда вредоносных программ для всех желающих. Для распространения троянцев киберпреступник использовал методы социальной инженерии и поддельные сайты.

О принципах работы троянцев-шпионов Trojan.PWS.Steam.13604 и Trojan.PWS.Steam.15278, а также об их создателе мы подробно рассказали в своей статье.

Летом аналитики «Доктор Веб» предупредили пользователей о появлении троянца-майнера Trojan.BtcMine.2869, который для своего распространения применял те же методы, что и нашумевший шифровальщик Trojan.Encoder.12544, известный под наименованиями Petya, Petya.A, ExPetya и WannaCry-2. Троянец проникал на компьютеры своих жертв с помощью механизма обновления программы «Компьютерный зал» для автоматизации компьютерных клубов и интернет-кафе. В период с 24 мая по 4 июля 2018 года майнер успел заразить более 2700 компьютеров.

В сентябре специалисты компании «Доктор Веб» обнаружили банковского троянца Trojan.PWS.Banker1.28321, распространявшегося под видом приложения Adobe Reader и угрожавшего клиентам бразильских кредитных организаций.

При попытке открыть в браузере страницу интернет-банка ряда бразильских финансовых организаций троянец незаметно подменял ее, показывая жертве поддельную форму для ввода логина и пароля. В некоторых случаях он просил указать проверочный код авторизации из полученного от банка СМС-сообщения. Эту информацию троянец передавал злоумышленникам. Вирусные аналитики выявили более 340 уникальных образцов Trojan.PWS.Banker1.28321, а также обнаружили 129 доменов и IP-адресов принадлежащих злоумышленникам интернет-ресурсов. Более подробно об этой вредоносной программе мы рассказали в опубликованной на нашем сайте обзорной статье.

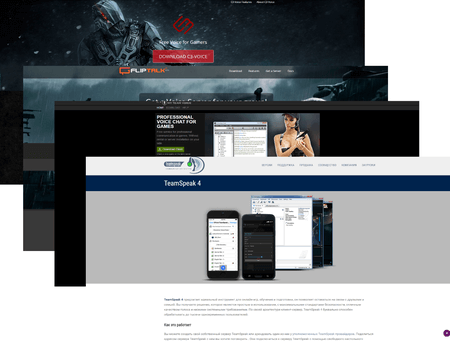

Еще одно проведенное нашими аналитиками расследование, завершившееся в середине октября, было посвящено деятельности киберпреступника, промышлявшего на рынке криптовалют. Злоумышленник использовал целый арсенал вредоносных программ, таких как стилеры Eredel, AZORult, Kpot, Kratos, N0F1L3, ACRUX, Predator The Thief, Arkei, Pony и многие другие. Для реализации своих замыслов он создал множество фишинговых сайтов, копирующих реально существующие интернет-ресурсы. Среди них — поддельная криптовалютная биржа, пул устройств для майнинга криптовалюты Dogecoin, который якобы сдается в аренду по очень выгодным ценам, и партнерская программа, предлагавшая вознаграждение за просмотр сайтов в Интернете.

Еще один проект того же автора — онлайн-лотереи, призом в которых служит определенная сумма в криптовалюте Dogecoin. Лотереи устроены таким образом, что выиграть в них стороннему участнику невозможно, заработать на этом может только сам организатор розыгрыша. Среди других начинаний сетевого мошенника — партнерская программа, предлагающая выплату вознаграждения в Dogecoin за просмотр веб-страниц с рекламой (под видом необходимого для такой работы плагина с сайта киберпреступника загружается троянец), и традиционный фишинг. Более подробно обо всех этих видах мошенничества мы рассказали читателям в нашей публикации.

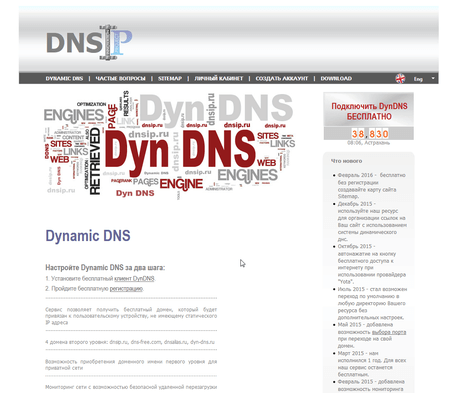

В ноябре была обнаружена вредоносная программа Trojan.Click3.27430, накручивавшая посещаемость веб-сайтов. Троянец маскировался под программу DynDNS, которая позволяет привязать субдомен к компьютеру, не имеющему статического IP-адреса.

Согласно информации, которую удалось собрать аналитикам «Доктор Веб», на сегодняшний день от этого троянца пострадали порядка 1400 пользователей, при этом первые случаи заражения датируются 2013 годом. Более полные сведения об этом инциденте изложены в размещенном на нашем сайте новостном материале.

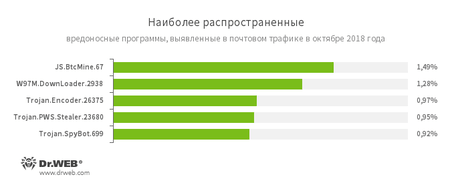

Вирусная обстановка

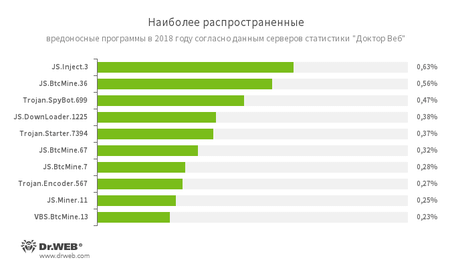

По данным серверов статистики «Доктор Веб» в 2018 году на компьютерах чаще всего обнаруживались написанные на JavaScript вредоносные сценарии, предназначенные для встраивания постороннего содержимого в веб-страницы и добычи криптовалют, а также троянцы-шпионы и вредоносные загрузчики.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- JS.BtcMine

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- Trojan.SpyBot.699

- Многомодульный банковский троянец. Он позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и выполнять поступающие от них команды. Троянец предназначен для хищения средств с банковских счетов.

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.Encoder.567

- Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку.

- JS.Miner

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- VBS.BtcMine

- Семейство сценариев на языке VBS, предназначенных для скрытой добычи (майнинга) криптовалют.

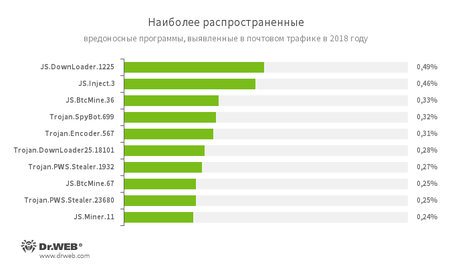

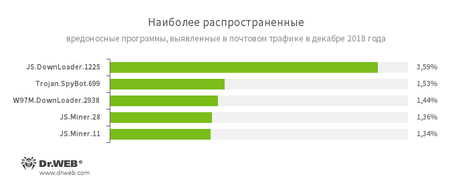

В анализе почтового трафика наблюдается схожая картина, однако во вложениях в сообщения электронной почты намного чаще встречаются троянцы-шпионы:

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- JS.BtcMine

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- Trojan.SpyBot.699

- Многомодульный банковский троянец. Он позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и выполнять поступающие от них команды. Троянец предназначен для хищения средств с банковских счетов.

- Trojan.Encoder.567

- Один из представителей семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

- JS.Miner