Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: VPN-клиент для Android содержал троянца-загрузчика |

19 октября 2018 года

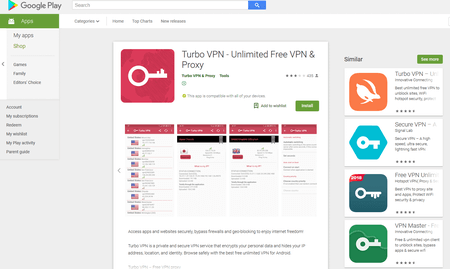

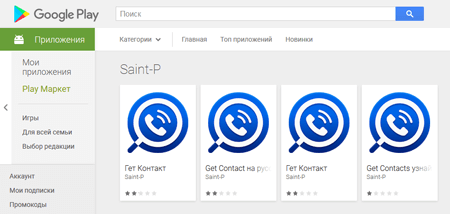

Троянец, получивший имя Android.DownLoader.818.origin, был встроен в программу с именем Turbo VPN – Unlimited Free VPN & Proxy, которую загрузили свыше 11 000 владельцев мобильных Android-устройств. Название вредоносного приложения практически полностью совпадало с именем популярного VPN-клиента Turbo VPN — Unlimited Free VPN & Fast Security VPN от компании Innovative Connecting, которая к созданию подделки не имеет никакого отношения. Выдавая Android.DownLoader.818.origin за известное ПО для подключения к частным виртуальным сетям, авторы троянца пытались ввести потенциальных жертв в заблуждение и увеличить число его загрузок.

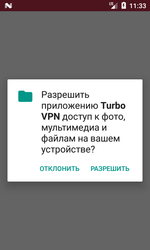

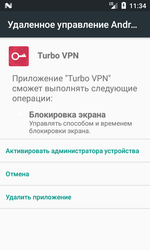

При запуске Android.DownLoader.818.origin пытался получить разрешение на чтение и запись файлов, показывая соответствующий запрос. После этого он запрашивал доступ к правам администратора мобильного устройства.

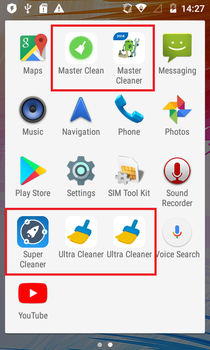

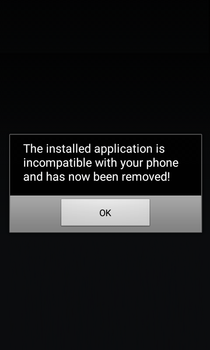

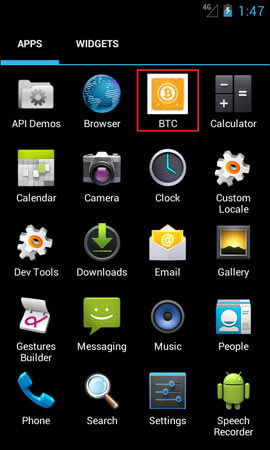

Android.DownLoader.818.origin действительно позволял работать с VPN-сетями — при его создании злоумышленники позаимствовали наработки из проекта с открытым исходным кодом OpenVPN for Android. Однако те, кто установил, приложение, воспользоваться им не смогли — после получения необходимых системных привилегий Android.DownLoader.818.origin удалял свой значок из списка программ главного экрана операционной системы. С этого момента запустить троянский VPN-клиент самостоятельно становилось невозможно.

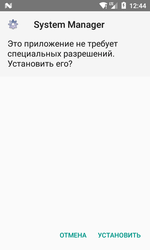

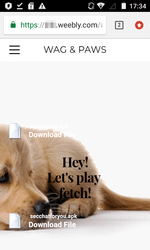

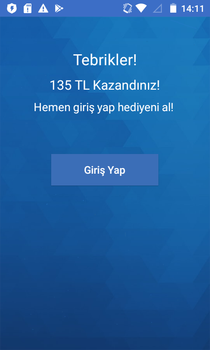

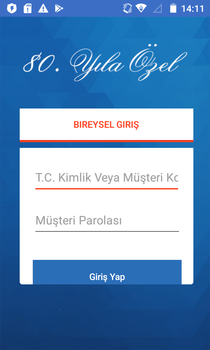

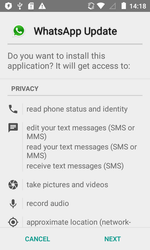

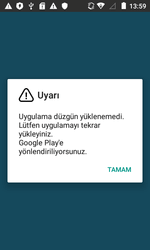

После того как вредоносная программа скрывалась от пользователя, она незаметно скачивала с удаленного сервера apk-файл и сохраняла его на карту памяти. Затем она предлагала установить загруженное приложение до тех пор, пока пользователь не соглашался это сделать. Пример сообщения, которым Android.DownLoader.818.origin вынуждал выполнить установку другой программы, показан ниже:

На момент анализа Android.DownLoader.818.origin скачиваемый им файл представлял собой троянца Android.HiddenAds.710, который предназначен для показа рекламы. Однако в зависимости от настроек сервера и целей злоумышленников Android.DownLoader.818.origin может загрузить и попытаться установить любое другое вредоносное или нежелательное приложение.

Специалисты «Доктор Веб» оповестили корпорацию Google о найденной в Google Play опасной программе, после чего она была оперативно удалена из каталога.

Все описанные выше троянцы не представляют опасности для наших пользователей — антивирусные продукты Dr.Web для Android успешно детектируют и удаляют их с мобильных устройств.

#Android, #Google_Play, #вредоносное_ПО, #троянец

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/PtGSXpBuQZs/

|

|

«Доктор Веб» сообщает: сетевой мошенник нанес ущерб более чем на $24 000, число жертв превысило 10 000 |

18 октября 2018 года

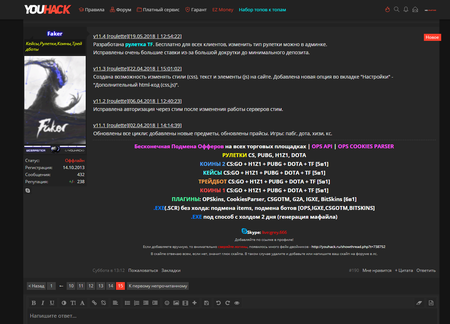

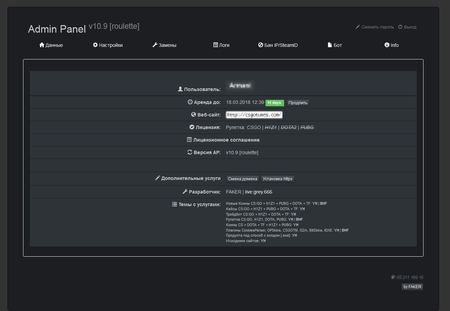

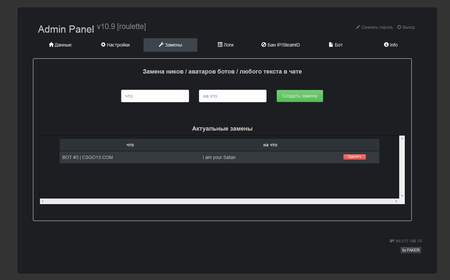

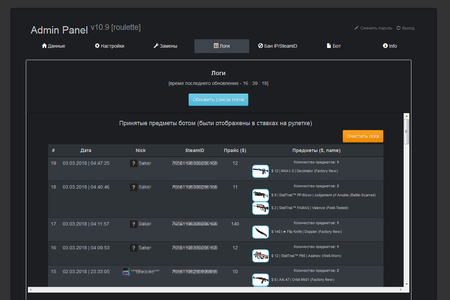

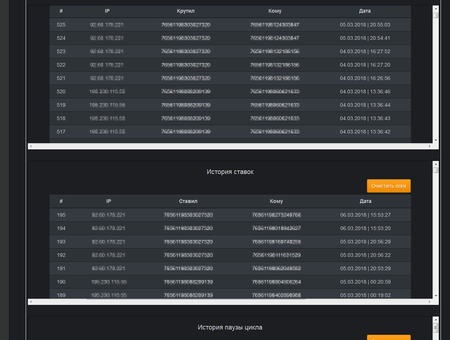

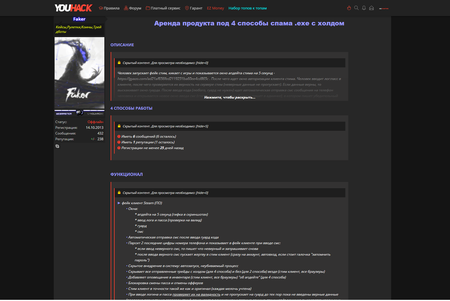

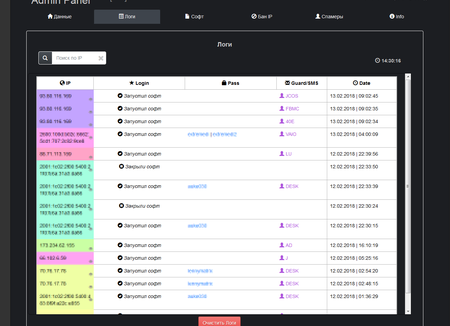

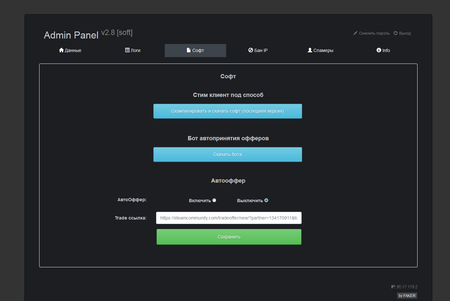

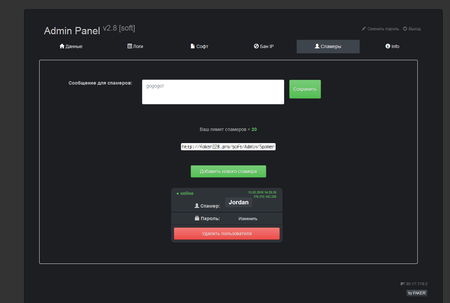

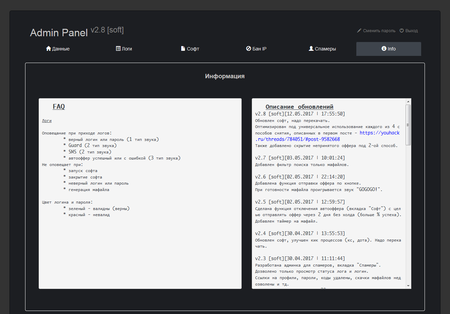

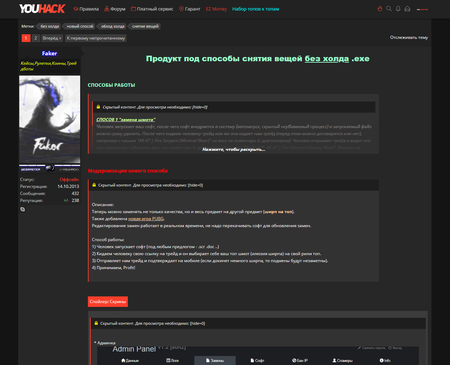

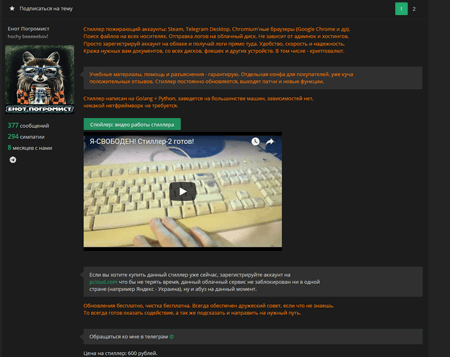

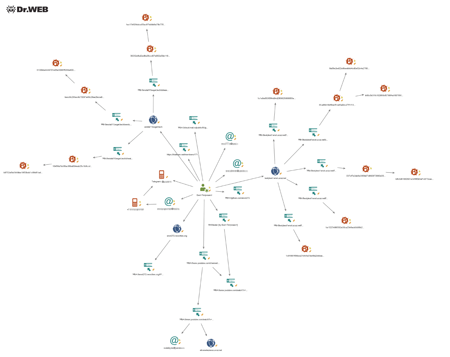

Кибермошенник, известный в Интернете под вымышленными именами Investimer, Hyipblock и Mmpower, использует в своей деятельности широчайший набор самых распространенных сегодня на подпольном рынке коммерческих троянцев. Среди них — стилеры Eredel, AZORult, Kpot, Kratos, N0F1L3, ACRUX, Predator The Thief, Arkei, Pony. Также в арсенале злоумышленника замечен бэкдор Spy-Agent, разработанный на базе приложения TeamViewer, бэкдоры DarkVNC и HVNC, предназначенные для доступа к зараженному компьютеру по протоколу VNC, и еще один бэкдор, созданный на основе ПО RMS. Киберпреступник активно применяет загрузчик Smoke Loader, а ранее использовал Loader by Danij и троянца-майнера, имеющего встренный модуль для подмены содержимого буфера обмена (клипер). Управляющие серверы с административным интерфейсом Investimer держит на таких площадках как jino.ru, marosnet.ru и hostlife.net, при этом большинство из них работает под защитой сервиса Cloudflare с целью скрыть истинный IP-адрес этих сетевых ресурсов.

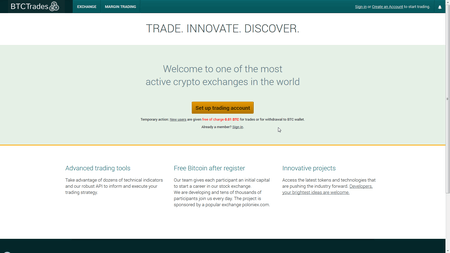

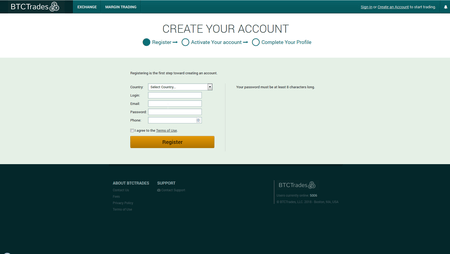

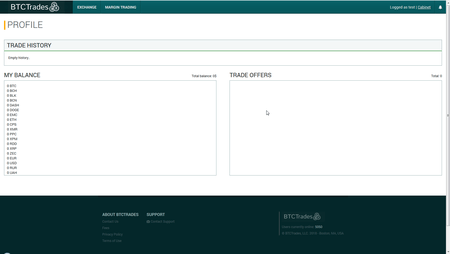

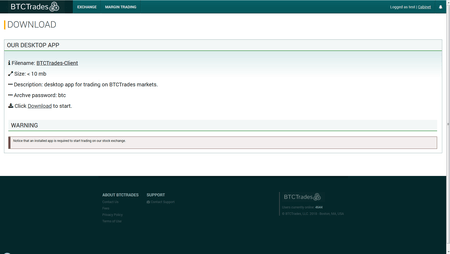

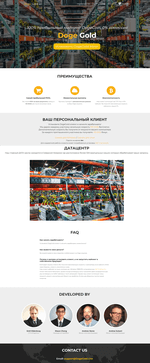

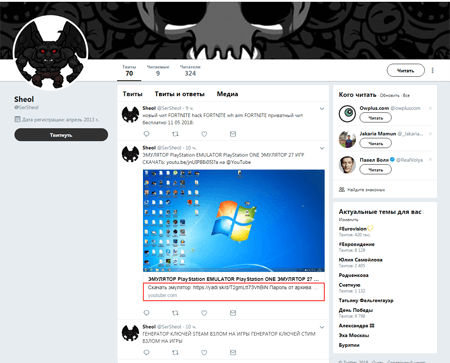

Investimer специализируется на мошенничестве с криптовалютами, преимущественно — с Dogecoin. Для реализации своих замыслов он создал множество фишинговых сайтов, копирующих реально существующие интернет-ресурсы. Один из них — поддельная криптовалютная биржа, для работы с которой якобы требуется специальная программа-клиент. Под видом этого приложения на компьютер жертвы скачивается троянец Spy-Agent.

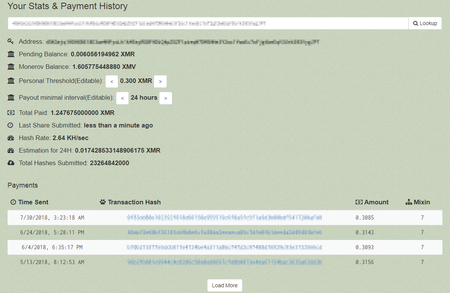

Другой «стартап» того же кибермошенника — пул устройств для майнинга криптовалюты Dogecoin, который якобы сдается в аренду по очень выгодным ценам. Для работы с этим несуществующим в реальности пулом тоже якобы требуется специальное приложение-клиент, которое загружается на компьютер потенциальной жертвы в запароленном архиве. Наличие пароля не позволяет антивирусным программам проанализировать содержимое архива и удалить его еще на этапе скачивания. Внутри же, как несложно догадаться, прячется троянец-стилер.

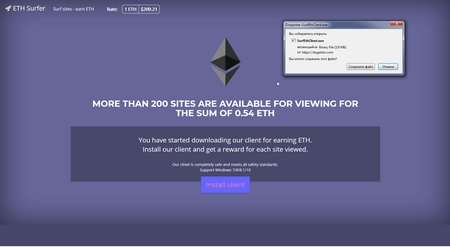

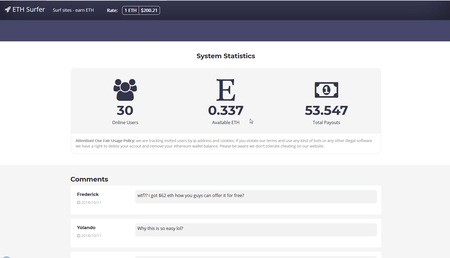

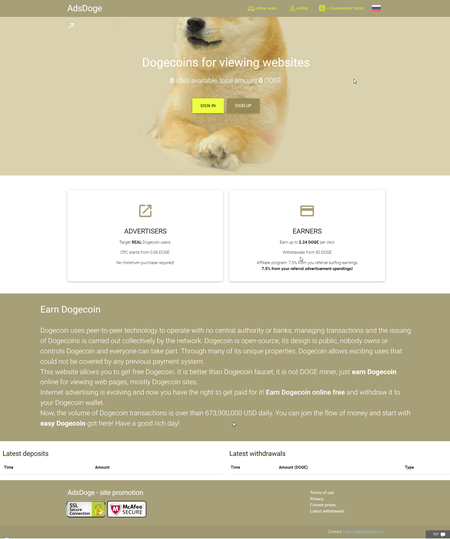

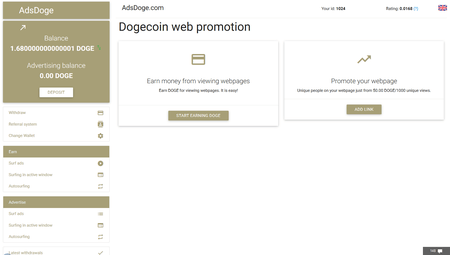

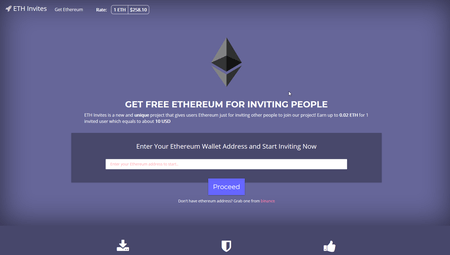

Еще один созданный Investimer’ом мошеннический ресурс посвящен криптовалюте Etherium. Потенциальным жертвам мошенник предлагает вознаграждение за просмотр сайтов в Интернете, для чего им также предлагается установить вредоносную программу под видом специального приложения. Здесь троянец начинает загружаться автоматически при заходе посетителя на сайт. Кибермошенник даже озаботился написанием нескольких поддельных отзывов о работе этого сервиса.

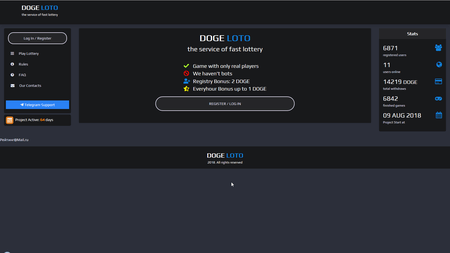

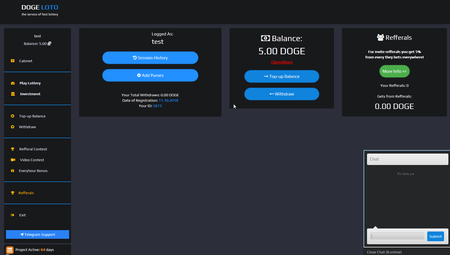

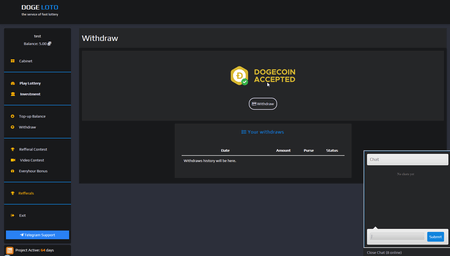

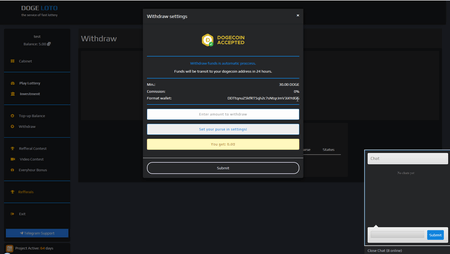

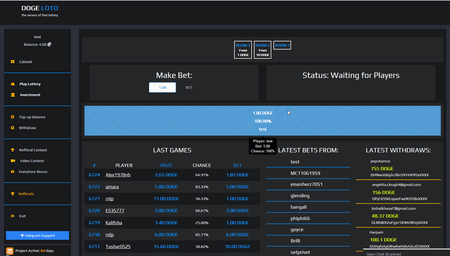

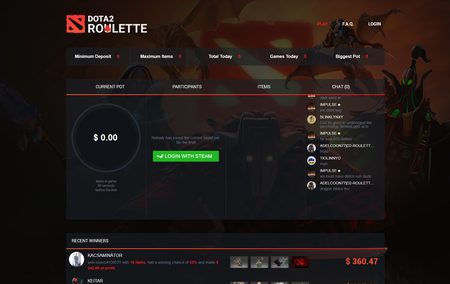

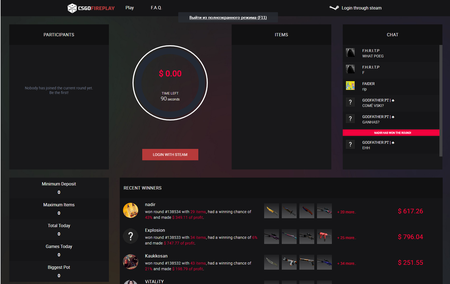

Еще один способ сетевого мошенничества, который практикует Investimer, — организация онлайн-лотерей, призом в которых служит определенная сумма в криптовалюте Dogecoin. Разумеется, лотереи устроены таким образом, что выиграть в них стороннему участнику невозможно, заработать на этом может только сам организатор розыгрыша. Тем не менее, на момент написания этой статьи на сайте организованной Investimer’ом лотереи было зарегистрировано более 5800 пользователей.

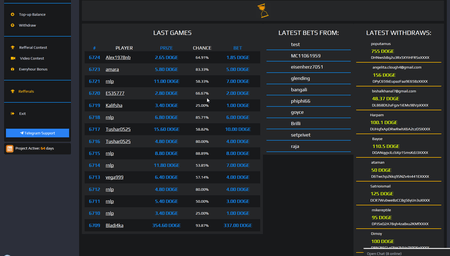

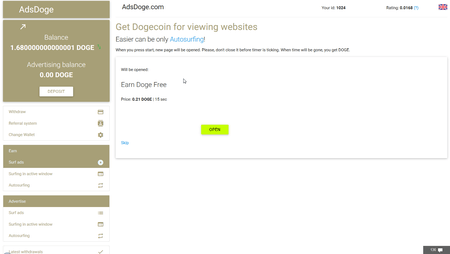

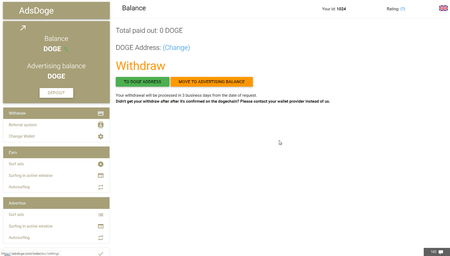

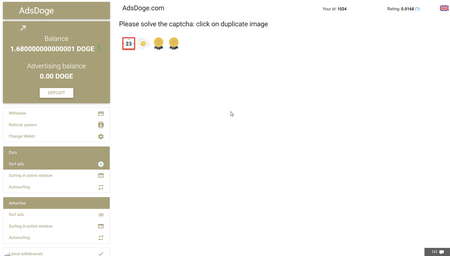

Помимо проведения лотерей на одном из своих сайтов Investimer предлагает выплату вознаграждения в Dogecoin за просмотр веб-страниц с рекламой. Этот проект насчитывает более 11 000 зарегистрированных пользователей.

Разумеется, с сайта «партнера» на компьютер участника системы под видом плагина для браузера, позволяющего зарабатывать на серфинге в Интернете, незамедлительно скачивается бэкдор. Затем он обычно устанавливает на инфицированное устройство троянца-стилера.

Не брезгует Investimer и традиционным фишингом. Созданный им веб-сайт якобы предлагает вознаграждение за привлечение новых пользователей в платежную систему Etherium, однако на самом деле собирает введенную пользователями при регистрации информацию и передает ее злоумышленнику.

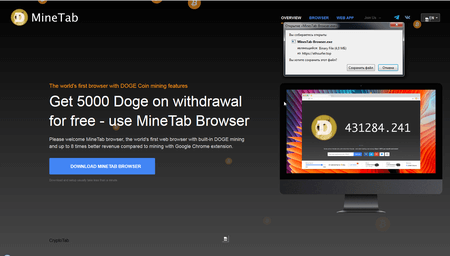

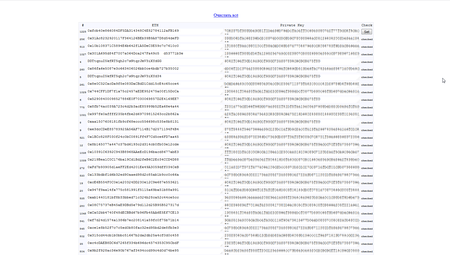

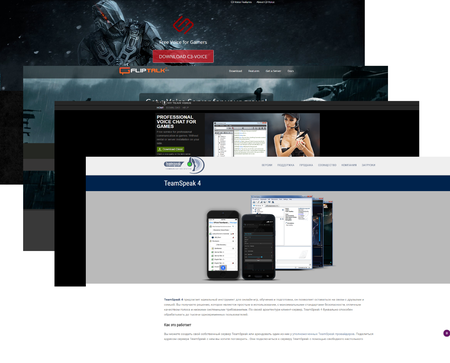

Помимо перечисленных выше способов криминального заработка, Investimer попытался скопировать официальный сайт cryptobrowser.site. Создатели оригинального проекта разработали специальный браузер, который в фоновом режиме добывает криптовалюту в процессе просмотра пользователем веб-страниц. Подделка, которую создал Investimer, выполнена не слишком качественно: часть графики на сайте не отображается вовсе, в тексте лицензионного соглашения фигурирует адрес электронной почты настоящих разработчиков, а троянец, которого жертва получает под видом браузера, загружается с ресурса, расположенного на другом домене. На следующей иллюстрации показан поддельный сайт, созданный Investimer’ом (слева), в сравнении с оригинальным (справа).

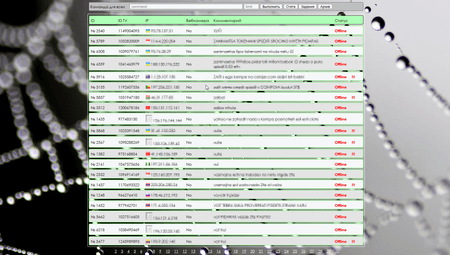

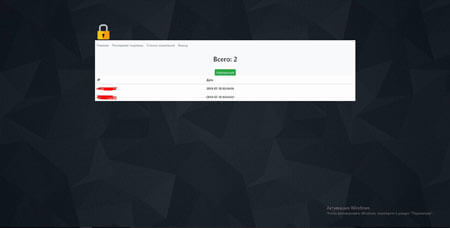

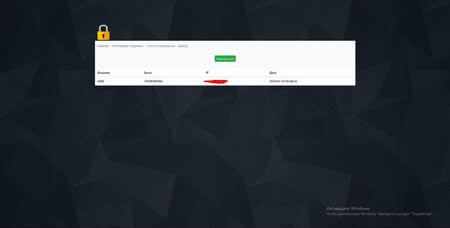

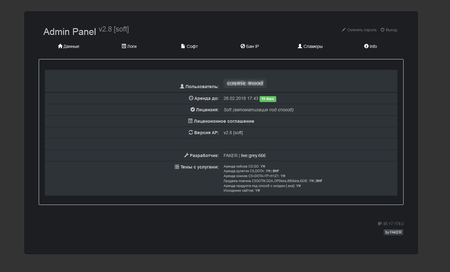

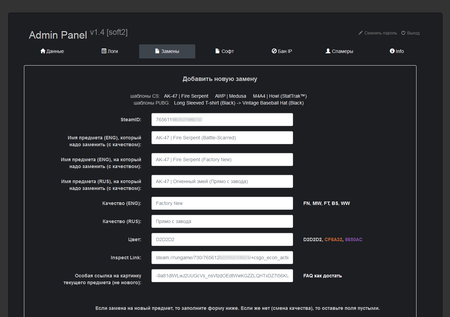

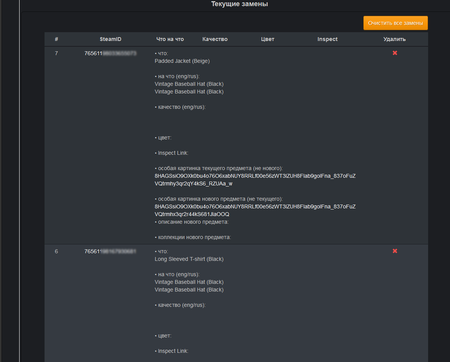

Investimer был замечен в реализации и других схем сетевого жульничества – в частности онлайн-игр, построенных по принципу финансовой пирамиды. Собранную с при помощи троянцев-стилеров информацию этот злоумышленник использует преимущественно для хищения криптовалюты и денег, которые его жертвы хранят в кошельках различных электронных платежных систем. Примечательно, что в административной панели, с использованием которой Investimer управляет доступом к взломанным компьютерам, запись о каждой своей жертве он снабжает непристойными комментариями, процитировать которые мы не можем по цензурным соображениям.

В целом используемая киберпреступником схема обмана пользователей Интернета такова. Потенциальную жертву различными методами заманивают на мошеннический сайт, для использования которого требуется скачать некую программу-клиент. Под видом этого клиента жертва загружает троянца, который по команде злоумышленника устанавливает на компьютер другие вредоносные программы. Такие программы (в основном троянцы-стилеры) похищают с зараженного устройства конфиденциальную информацию, с помощью которой жулик затем крадет с их счетов криптовалюту и деньги, хранящиеся в различных платежных системах.

Аналитики «Доктор Веб» полагают, что общее количество пользователей, пострадавших от противоправной деятельности Investimer’а, превышает 10 000 человек. Ущерб, нанесенный злоумышленником своим жертвам, наши специалисты оценивают в более чем 23 000 долларов США. К этому следует добавить более 182 000 в криптовалюте Dogecoin, что по нынешнему курсу составляет еще порядка 900 долларов.

Адреса всех созданных Investimer’ом веб-сайтов были добавлены в базы Dr.Web SpIDer Gate, все используемые им вредоносные программы успешно детектируются и удаляются нашим Антивирусом.

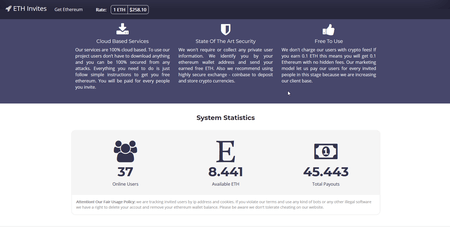

Полный список индикаторов компрометации можно посмотреть по ссылке https://github.com/DoctorWebLtd/malware-iocs/tree/master/investimer.

#криминал #криптовалюты #майнинг #мошенничество

http://feedproxy.google.com/~r/drweb/viruses/~3/I7r67pi97lY/

|

|

«Доктор Веб»: обзор вирусной активности в сентябре 2018 года |

28 сентября 2018 года

Сентябрь 2018 года был отмечен распространением банковского троянца, угрожавшего клиентам бразильских кредитных организаций. Специалисты «Доктор Веб» выявили более 300 уникальных образцов этой вредоносной программы, а также порядка 120 интернет-площадок, с которых банкер загружал собственные компоненты. Также в уходящем месяце был выявлен ряд новых опасных приложений для мобильной платформы Android.

Главные тенденции сентября

- Распространение нового банковского троянца

- Обнаружение новых вредоносных программ для ОС Android

Угроза месяца

Банковские троянцы, предназначенные для хищения денежных средств клиентов кредитных организаций, чрезвычайно распространены во всем мире. Новый банкер, исследованный в сентябре вирусными аналитиками «Доктор Веб» и получивший наименование Trojan.PWS.Banker1.28321, ориентирован на жителей Бразилии. На сегодняшний день известно 340 уникальных образцов Trojan.PWS.Banker1.28321, а также 129 доменов и IP-адресов принадлежащих злоумышленникам интернет-ресурсов, с которых троянец загружает содержащие вредоносную библиотеку архивы.

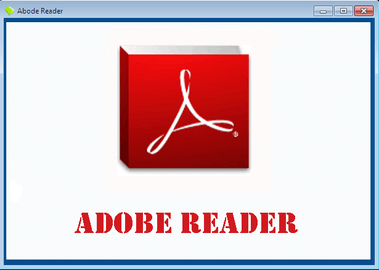

Троянец распространяется под видом приложения для просмотра PDF-документов Adobe Reader. Он заражает компьютеры под управлением Microsoft Windows, в настройках которых в качестве основного установлен португальский язык. Все вредоносные функции Trojan.PWS.Banker1.28321 сосредоточены в зашифрованной и упакованной в архив динамической библиотеке, которую банкер скачивает с принадлежащих злоумышленникам сайтов.

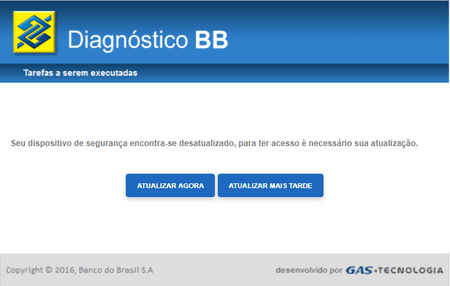

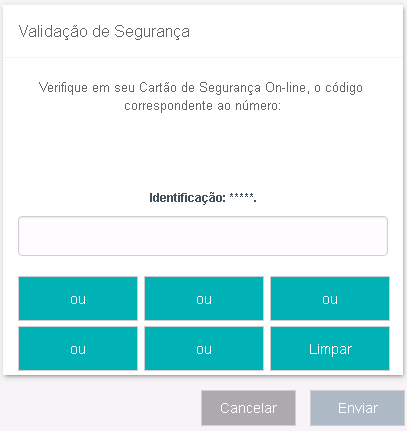

Когда пользователи открывают в окне браузера сайты интернет-банков ряда бразильских финансовых организаций, троянец незаметно подменяет веб-страницу, показывая жертве поддельную форму для ввода логина и пароля. В некоторых случаях он просит указать проверочный код авторизации из полученного от банка СМС-сообщения. Затем эта информация передается злоумышленникам. Подробнее об этом инциденте мы рассказали в опубликованной на нашем сайте статье.

По данным серверов статистики «Доктор Веб»

- JS.BtcMine

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- Trojan.Encoder.567

- Один из представителей семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку.

- Trojan.SpyBot.699

- Троянец-шпион, предназначенный для перехвата нажатий клавиш на зараженном устройстве, выполнения поступающих команд и кражи конфиденциальной информации.

- Trojan.PWS.Stealer.1932

- Представитель семейства троянцев для ОС Windows, способных похищать конфиденциальную информацию, в том числе пользовательские пароли.

Статистика вредоносных программ в почтовом трафике

- Trojan.Encoder.567

- Один из представителей семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку.

- JS.BtcMine

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

- W97M.DownLoader

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

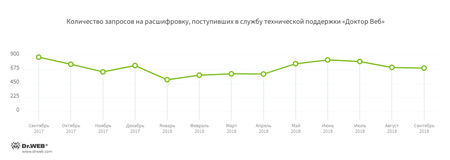

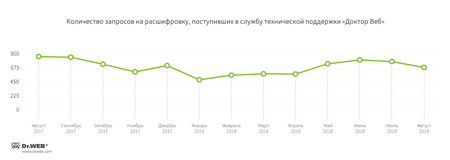

Шифровальщики

В сентябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.567 — 16,94% обращений;

- Trojan.Encoder.858 — 12,71% обращений;

- Trojan.Encoder.11464 — 10,68% обращений;

- Trojan.Encoder.25574 — 4,79% обращений;

- Trojan.Encoder.24249 — 4,42% обращений;

- Trojan.Encoder.11539 — 1,84% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение сентября 2018 года в базу нерекомендуемых и вредоносных сайтов было добавлено 271 605 интернет-адресов.

| Август 2018 | Сентябрь 2018 | Динамика |

|---|---|---|

| + 538 480 | + 271 605 | – 49,5% |

Вредоносное и нежелательное ПО для мобильных устройств

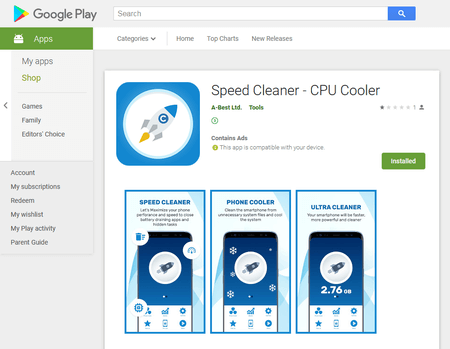

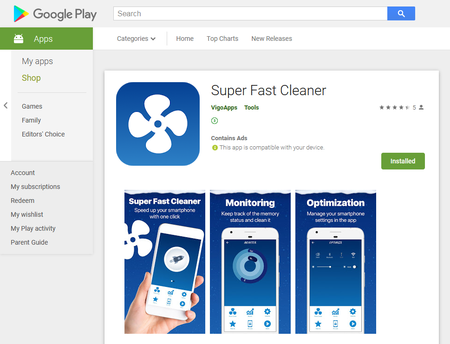

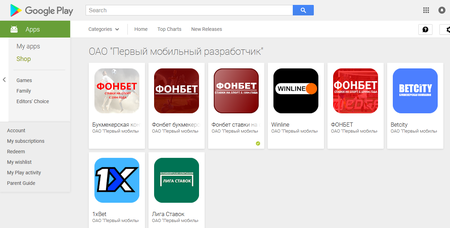

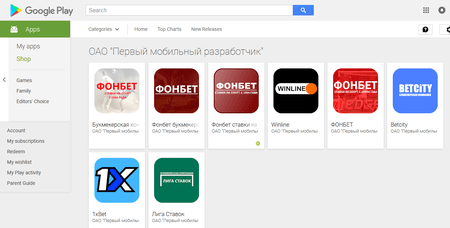

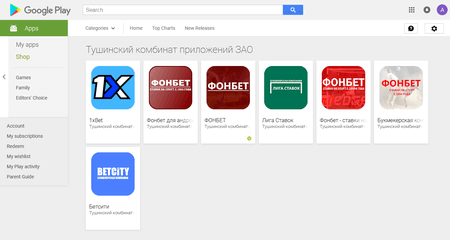

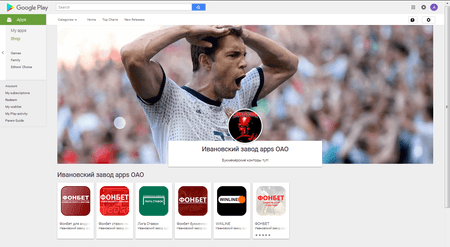

В уходящем месяце специалисты компании «Доктор Веб» вновь зафиксировали распространение в каталоге Google Play троянцев семейства Android.Click. Многие из них представляли собой программы, которые злоумышленники выдавали за официальные приложения букмекерских контор. Эти троянцы по команде управляющего сервера открывают веб-сайты букмекерских фирм, однако в любой момент могут загрузить любые веб-страницы, в том числе мошеннические. Кроме того, в каталог Google Play в очередной раз проникла вредоносная программа Android.Click.265.origin, которая распространялась под видом официального ПО от известных компаний. Android.Click.265.origin загружает сайты с премиум-услугами и автоматически нажимает на расположенную на них кнопку подтверждения подписки на дорогостоящий сервис.

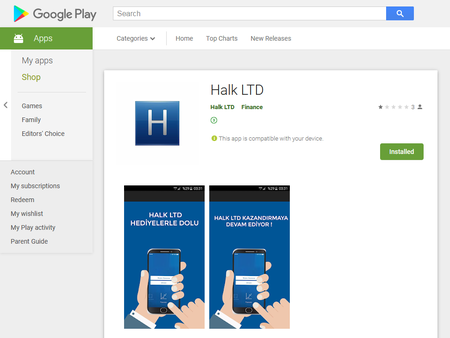

Также среди выявленных в сентябре вредоносных программ, обнаруженных в официальном каталоге ПО для ОС Android, были банковские троянцы, такие как Android.Banker.2855, Android.Banker.2856 и Android.Banker.283.origin. Они скрывались в безобидных, на первый взгляд, программах.

Помимо этого, в первом осеннем месяце 2018 года киберпреступники распространяли опасного троянца Android.Spy.460.origin, который использовался для кибершпионажа. Среди прочих угроз, выявленных в сентябре, были новые версии коммерческих программ-шпионов, таких как Program.SpyToMobile.1.origin, Program.Spy.11, Program.GpsSpy.9, Program.StealthGuru.1, Program.QQPlus.4, Program.DroidWatcher.1.origin, Program.NeoSpy.1.origin, Program.MSpy.7.origin и Program.Spymaster.2.origin. Эти приложения следят за СМС-перепиской, историей телефонных звонков, определяют местоположение мобильных устройств, копируют список контактов из телефонной книги на удаленный сервер, могут красть историю посещения из веб-браузера и похищать другую персональную информацию пользователей.

Наиболее заметные события, связанные с «мобильной» безопасностью в сентябре:

- обнаружение в Google Play вредоносных приложений;

- распространение троянца-шпиона;

- выявление новой коммерческой программы, предназначенной для слежки за пользователями мобильных Android-устройств.

Более подробно о вирусной обстановке для мобильных устройств в сентябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/6Rqu2MiTwYg/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в сентябре 2018 года |

28 сентября 2018 года

В сентябре 2018 года в официальном каталоге приложений для ОС Android вирусные аналитики выявили большое число троянцев. Помимо этого, в уходящем месяце пользователям мобильных устройств угрожали различные Android-банкеры. Также в сентябре злоумышленники распространяли опасного троянца, который использовался для кибершпионажа. В этом же месяце в вирусную базу Dr.Web были добавлены записи для детектирования новых версий известных коммерческих программ-шпионов.

ГЛАВНЫЕ ТЕНДЕНЦИИ СЕНТЯБРЯ

- Обнаружение вредоносных программ в каталоге Google Play

- Распространение опасного троянца-шпиона

- Выявление новых версий коммерческих программ, предназначенных для кибершпионажа

Мобильная угроза месяца

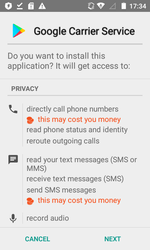

В сентябре пользователям мобильных Android-устройств угрожал опасный троянец-шпион Android.Spy.460.origin, который известен вирусным аналитикам компании «Доктор Веб» с июня 2018 года. Эта вредоносная программа распространяется с использованием мошеннических веб-сайтов, с которых она загружается под видом системных приложений, например ПО с именем «Google Carrier Service».

Android.Spy.460.origin отслеживает СМС-переписку, местоположение зараженного смартфона или планшета, прослушивает телефонные звонки, записывает окружение при помощи встроенного в мобильное устройство микрофона, крадет данные из телефонной книги и календаря, а также передает киберпреступникам историю посещения из веб-браузера и сохраненные в нем закладки.

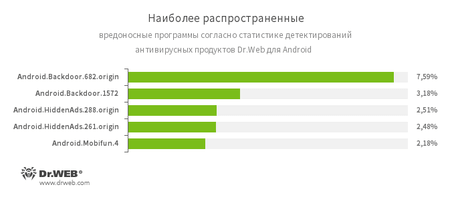

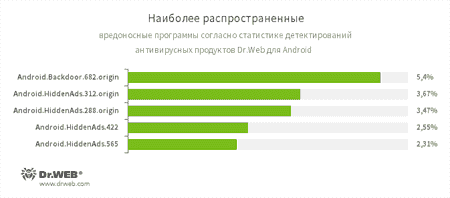

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Android.Backdoor.1572

- Троянские программы, которые выполняют команды злоумышленников и позволяют им контролировать зараженные мобильные устройства.

- Android.HiddenAds

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Mobifun.4

- Троянец, загружающий другие вредоносные приложения.

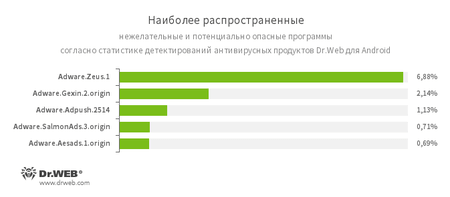

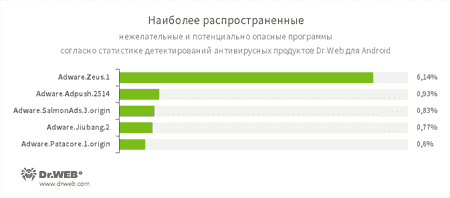

- Adware.Zeus.1

- Adware.Gexin.2.origin

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Aesads.1.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

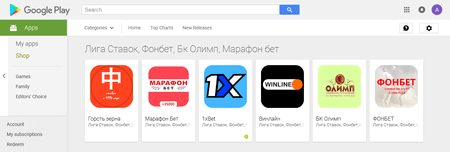

Угрозы в Google Play

В уходящем месяце в каталоге Google Play было выявлено большое число вредоносных программ. Специалисты «Доктор Веб» вновь обнаружили в нем троянцев семейства Android.Click, которых киберпреступники распространяли под видом официальных приложений букмекерских контор. Помимо уже известных версий этих троянцев (о них наша компания сообщала в августе), вирусные аналитики зафиксировали 17 их новых модификаций. В общей сложности вредоносные приложения установили не менее 62 000 пользователей.

При запуске эти троянцы по команде управляющего сервера загружают в своем окне веб-сайты букмекерских фирм и демонстрируют их пользователям. Однако сервер в любой момент способен отдать указание на открытие другого интернет-адреса, что может представлять серьезную опасность.

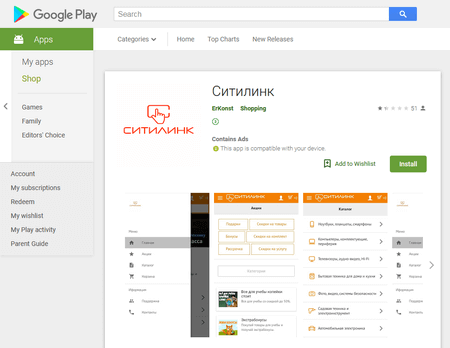

Кроме того, среди троянцев-кликеров, проникших в сентябре в официальный каталог ПО для ОС Android, оказался Android.Click.265.origin, о котором мы также информировали пользователей в прошлом месяце. Android.Click.265.origin загружает сайты с премиум-контентом и подписывает пользователей на дорогостоящие услуги. Для этого он автоматически нажимает на расположенную на открываемых веб-страницах кнопку подтверждения доступа к платному сервису. В сентябре злоумышленники распространяли эту вредоносную программу под видом официальных приложений от известных компаний, таких как «Ситилинк», MODIS и O'STIN.

Еще один троянец с аналогичным Android.Click.265.origin функционалом получил имя Android.Click.223.origin. Вирусописатели также распространяли его под видом безобидных программ от имени компаний Gloria Jeans и «ТВОЕ».

В сентябре в каталоге Google Play были вновь обнаружены банковские троянцы. Среди них Android.Banker.2855 и Android.Banker.2856, распространявшиеся под видом сервисных утилит и программ-гороскопов. Эти вредоносные программы извлекают и запускают скрытого внутри них банкера, который похищает логины и пароли для доступа к учетным записям клиентов кредитных организаций.

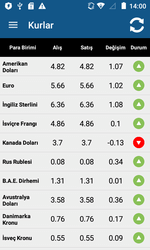

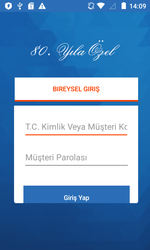

Еще один Android-банкер, проникший в Google Play в сентябре, получил имя Android.Banker.283.origin. Вирусописатели выдавали его за официальное приложение одной их турецких кредитных организаций.

Программы-шпионы

В сентябре были обнаружены новые версии коммерческих программ-шпионов, таких как Program.SpyToMobile.1.origin, Program.Spy.11, Program.GpsSpy.9, Program.StealthGuru.1, Program.QQPlus.4, Program.DroidWatcher.1.origin, Program.NeoSpy.1.origin, Program.MSpy.7.origin и Program.Spymaster.2.origin. Они предназначены для незаметного наблюдения за владельцами мобильных устройств под управлением ОС Android. Например, эти приложения позволяют злоумышленникам перехватывать СМС-переписку, отслеживать телефонные звонки и местоположение смартфонов и планшетов, получать доступ к истории посещений веб-браузера и сохраненным в нем закладкам, копировать контакты из телефонной книги, а также похищать другую конфиденциальную информацию.

Киберпреступники постоянно создают новые троянские и потенциально опасные программы и с их помощью пытаются заразить Android-смартфоны и планшеты пользователей. Многие из таких приложений продолжают появляться в каталоге Google Play. Для защиты мобильных устройств их владельцам следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/DwQ4qIFhihI/

|

|

Банковский троянец угрожает клиентам бразильских кредитных организаций |

25 сентября 2018 года

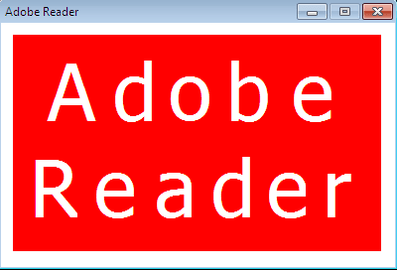

Троянец, добавленный в вирусные базы Dr.Web под именем Trojan.PWS.Banker1.28321, распространяется под видом приложения Adobe Reader, предназначенного для просмотра документов в формате PDF. При запуске он демонстрирует окно с изображением названия этой программы.

Вредоносная программа пытается определить, не запущена ли она в виртуальной среде, при обнаружении виртуальной машины она завершает свою работу. Также банкер отслеживает локальные языковые настройки Windows — если язык системы отличается от португальского, троянец не выполняет никаких действий.

Модуль загрузчика Trojan.PWS.Banker1.28321 реализован в виде сценария на языке VBscript, в то время как сам троянец написан на .NET. Скрипт-загрузчик запускается на выполнение с помощью стандартного COM-объекта MSScriptControl.ScriptControl. Он соединяется с управляющим сервером и скачивает с него два ZIP-архива, в одном из которых хранится обфусцированная динамическая библиотека, созданная с использованием среды разработки Delphi. В этой библиотеке и сосредоточены основные функции вредоносной программы.

Когда пользователи открывают в окне браузера сайты интернет-банков ряда бразильских финансовых организаций, Trojan.PWS.Banker1.28321 незаметно подменяет веб-страницу, показывая жертве поддельную форму для ввода логина и пароля, а в некоторых случаях — просит указать проверочный код авторизации из полученного от банка СМС-сообщения. Эту информацию троянец передает злоумышленникам.

Подобную схему с подменой содержимого просматриваемых пользователем веб-страниц систем «банк-клиент» используют многие банковские троянцы. Зачастую они угрожают клиентам кредитных организаций не только в Бразилии, но и по всему миру. За последний месяц специалисты «Доктор Веб» выявили более 340 уникальных образцов Trojan.PWS.Banker1.28321, а также обнаружили 129 доменов и IP-адресов принадлежащих злоумышленникам интернет-ресурсов, с которых троянец загружает содержащие вредоносную библиотеку архивы. Это свидетельствует о широком распространении банкера. Сведения обо всех известных на сегодняшний день образцах Trojan.PWS.Banker1.28321 добавлены в вирусные базы Dr.Web, а адреса используемых им серверов — в базы веб-антивируса SpIDer Gate, поэтому троянец не представляет угрозы для наших пользователей.

#банкер #банковский_троянец #троянец

http://feedproxy.google.com/~r/drweb/viruses/~3/Ag6DzXrrkco/

|

|

Банковский троянец угрожает клиентам бразильских кредитных организаций |

25 сентября 2018 года

Троянец, добавленный в вирусные базы Dr.Web под именем Trojan.PWS.Banker1.28321, распространяется под видом приложения Adobe Reader, предназначенного для просмотра документов в формате PDF. При запуске он демонстрирует окно с изображением названия этой программы.

Вредоносная программа пытается определить, не запущена ли она в виртуальной среде, при обнаружении виртуальной машины она завершает свою работу. Также банкер отслеживает локальные языковые настройки Windows — если язык системы отличается от португальского, троянец не выполняет никаких действий.

Модуль загрузчика Trojan.PWS.Banker1.28321 реализован в виде сценария на языке VBscript, в то время как сам троянец написан на .NET. Скрипт-загрузчик запускается на выполнение с помощью стандартного COM-объекта MSScriptControl.ScriptControl. Он соединяется с управляющим сервером и скачивает с него два ZIP-архива, в одном из которых хранится обфусцированная динамическая библиотека, созданная с использованием среды разработки Delphi. В этой библиотеке и сосредоточены основные функции вредоносной программы.

Когда пользователи открывают в окне браузера сайты интернет-банков ряда бразильских финансовых организаций, Trojan.PWS.Banker1.28321 незаметно подменяет веб-страницу, показывая жертве поддельную форму для ввода логина и пароля, а в некоторых случаях — просит указать проверочный код авторизации из полученного от банка СМС-сообщения. Эту информацию троянец передает злоумышленникам.

Подобную схему с подменой содержимого просматриваемых пользователем веб-страниц систем «банк-клиент» используют многие банковские троянцы. Зачастую они угрожают клиентам кредитных организаций не только в Бразилии, но и по всему миру. За последний месяц специалисты «Доктор Веб» выявили более 340 уникальных образцов Trojan.PWS.Banker1.28321, а также обнаружили 129 доменов и IP-адресов принадлежащих злоумышленникам интернет-ресурсов, с которых троянец загружает содержащие вредоносную библиотеку архивы. Это свидетельствует о широком распространении банкера. Сведения обо всех известных на сегодняшний день образцах Trojan.PWS.Banker1.28321 добавлены в вирусные базы Dr.Web, а адреса используемых им серверов — в базы веб-антивируса SpIDer Gate, поэтому троянец не представляет угрозы для наших пользователей.

#банкер #банковский_троянец #троянец

http://feedproxy.google.com/~r/drweb/viruses/~3/Ag6DzXrrkco/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в августе 2018 года |

31 августа 2018 года

В августе 2018 года специалисты компании «Доктор Веб» обнаружили троянца для ОС Android, способного подменять номера электронных кошельков в буфере обмера. Кроме того, вирусные аналитики выявили в каталоге Google Play множество троянцев, которых злоумышленники использовали в различных мошеннических схемах незаконного заработка. Также в течение месяца в официальном каталоге программ для ОС Android было зафиксировано несколько новых Android-банкеров и троянцев-загрузчиков, скачивавших на мобильные устройства другое вредоносное ПО. Помимо этого, в августе специалисты по информационной безопасности обнаружили опасного троянца-шпиона, которого вирусописатели могли встраивать в безобидные программы и распространять таким образом под видом оригинальных приложений.

ГЛАВНЫЕ ТЕНДЕНЦИИ АВГУСТА

- Обнаружение Android-троянца, подменяющего номера электронных кошельков в буфере обмена

- Распространение банковских троянцев

- Обнаружение в каталоге Google Play множества вредоносных программ

- Выявление опасного троянца-шпиона, которого злоумышленники могли встраивать в любые приложения

Мобильная угроза месяца

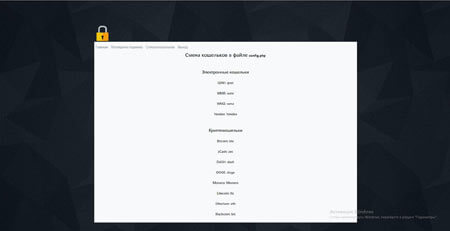

В начале уходящего месяца вирусные аналитики компании «Доктор Веб» обнаружили троянца Android.Clipper.1.origin, который отслеживает буфер обмена и подменяет копируемые в него номера электронных кошельков популярных платежных систем и криптовалют. Вредоносную программу «интересуют» номера кошельков Qiwi, Webmoney, «Яндекс.Деньги», Bitcoin, Monero, zCash, DOGE, DASH, Etherium, Blackcoin и Litecoin. Когда пользователь копирует один из них в буфер обмена, троянец перехватывает его и передает на управляющий сервер. В ответ Android.Clipper.1.origin получает информацию о номере кошелька злоумышленников, на который заменяет номер жертвы. В результате владелец зараженного устройства рискует перевести деньги на счет вирусописателей. Подробнее об этом троянце рассказано в новостной публикации, размещенной на нашем сайте.

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Троянская программа, которая выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства

- Android.HiddenAds

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Adware.Zeus.1

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Jiubang.2

- Adware.Patacore.1.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянцы в Google Play

В августе в каталоге Google Play было выявлено множество вредоносных программ. На протяжении всего месяца вирусные аналитики компании «Доктор Веб» отслеживали распространение в нем троянцев семейства Android.Click. Наши специалисты обнаружили 127 таких вредоносных приложений, которые злоумышленники выдавали за официальные программы букмекерских контор.

При запуске эти троянцы показывают пользователю заданный управляющим сервером веб-сайт. На момент обнаружения все выявленные представители семейства Android.Click открывали интернет-порталы букмекерских фирм. Однако в любой момент они способны получить команду на загрузку произвольного сайта, который может распространять другое вредоносное ПО или использоваться в фишинг-атаках.

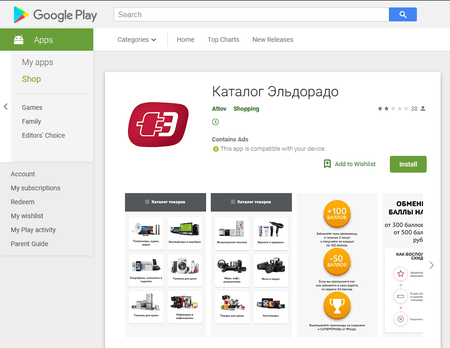

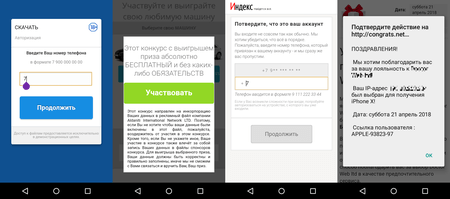

Еще одним троянцем-кликером, обнаруженным в августе в Google Play, стал Android.Click.265.origin. Злоумышленники использовали его для подписки пользователей на дорогостоящие мобильные услуги. Вирусописатели распространяли эту вредоносную программу под видом официального приложения для работы с интернет-магазином «Эльдорадо».

Троянец Android.Click.248.origin, известный вирусным аналитикам «Доктор Веб» с апреля, в августе вновь появился в каталоге Google Play. Как и ранее, он распространялся под видом известного ПО. Android.Click.248.origin загружает мошеннические сайты, на которых предлагается скачать различные программы или сообщается о некоем выигрыше. Для получения приза или скачивания приложения у потенциальной жертвы запрашивается номер мобильного телефона, на который приходит код подтверждения. После ввода этого кода владелец мобильного устройства подписывается на дорогостоящую услугу. При этом, если Android-смартфон или планшет подключен к Интернету через мобильное соединение, подписка на платный сервис выполняется автоматически сразу после того, как киберпреступники получают номер.

Более подробную информацию об этих троянцах-кликерах можно получить, прочитав соответствующую новостную публикацию на нашем сайте.

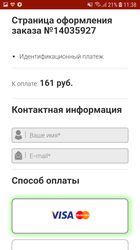

В конце августа вирусные аналитики «Доктор Веб» обнаружили в Google Play троянца Android.FakeApp.110, которого сетевые жулики использовали для незаконного заработка. Эта вредоносная программа загружала мошеннический сайт, на котором потенциальной жертве предлагалось за вознаграждение пройти опрос. После ответа на все вопросы требовалось выполнить некий идентификационный платеж в размере 100-200 рублей. Однако после перевода денег мошенникам никакой оплаты пользователь не получал.

Среди вредоносных программ, обнаруженных в каталоге Google Play в августе, оказались очередные Android-банкеры. Один из них получил имя Android.Banker.2843. Он распространялся под видом официального приложения одной из турецких кредитных организаций. Android.Banker.2843 крал логины и пароли для доступа к банковской учетной записи пользователя и передавал их злоумышленникам.

Другой банковский троянец, добавленный в вирусную базу Dr.Web как Android.Banker.2855, вирусописатели распространяли под видом различных сервисных утилит. Эта вредоносная программа извлекала из своих файловых ресурсов и запускала троянца Android.Banker.279.origin, который похищал банковские аутентификационные данные пользователей.

Некоторые модификации Android.Banker.2855 пытались скрыть свое присутствие на мобильном устройстве, показывая после запуска поддельное сообщение об ошибке и удаляя свой значок из списка приложений на главном экране.

Другой Android-банкер, получивший имя Android.BankBot.325.origin, скачивался на зараженные смартфоны и планшеты троянцем Android.DownLoader.772.origin. Злоумышленники распространяли эту вредоносную программу-загрузчик через каталог Google Play под видом полезных приложений – например, оптимизатора работы аккумулятора.

Кроме того, вирусные аналитики «Доктор Веб» выявили в Google Play загрузчика Android.DownLoader.768.origin, распространявшегося под видом приложения от корпорации Shell. Android.DownLoader.768.origin скачивал на мобильные устройства различных банковских троянцев.

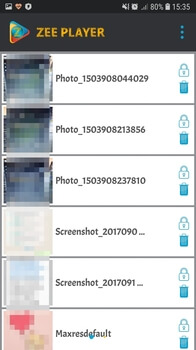

Также в августе в Google Play был найден троянец-загрузчик, добавленный в вирусную базу Dr.Web как Android.DownLoader.784.origin. Он был встроен в приложение под названием Zee Player, позволявшее скрывать хранящиеся в памяти мобильных устройств фотографии и видео.

Android.DownLoader.784.origin загружал троянца Android.Spy.409.origin, которого злоумышленники могли использовать для кибершпионажа.

Android-шпион

В августе вирусная база Dr.Web пополнилась записью для детектирования троянца Android.Spy.490.origin, предназначенного для кибершпионажа. Злоумышленники могут встраивать его в любые безобидные приложения и распространять их модифицированные копии под видом оригинального ПО, не вызывая подозрений у пользователей. Android.Spy.490.origin способен отслеживать СМС-переписку и местоположение зараженного смартфона или планшета, перехватывать и записывать телефонные разговоры, передавать на удаленный сервер информацию обо всех совершенных звонках, а также снятые владельцем мобильного устройства фотографии и видео.

Каталог приложений Google Play является самым безопасным источником программ для устройств под управлением ОС Android. Однако злоумышленникам по-прежнему удается распространять через него различные вредоносные программы. Для защиты Android-смартфонов и планшетов пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/jgxMMwbZCOs/

|

|

«Доктор Веб»: обзор вирусной активности в августе 2018 года |

31 августа 2018 года

В августе специалисты «Доктор Веб» зафиксировали распространение троянцев-майнеров, предназначенных для добычи криптовалют без ведома пользователей. Подобные программы были предназначены как для устройств под управлением Windows, так и для Linux-устройств. В течение последнего летнего месяца киберпреступники рассылали мошеннические письма администраторам освобождающихся доменов в надежде обманным путем завладеть их деньгами. Кроме того, в августе вирусные базы Dr.Web пополнились новыми записями для Android-троянцев.

Главные тенденции августа

- Распространение троянцев-майнеров для Windows и Linux

- Мошеннические почтовые рассылки

- Обнаружение новых вредоносных программ для Android

Угроза месяца

Вредоносную программу, добавленную в вирусные базы под именем Linux.BtcMine.82, злоумышленники начали использовать еще в июне. Этот троянец написан на языке Go и представляет собой дроппер, в теле которого хранится упакованный майнер. Дроппер сохраняет его на диск и запускает, после чего майнер приступает к добыче криптовалюты Monero (XMR). На принадлежащем злоумышленникам сервере аналитики «Доктор Веб» обнаружили еще несколько майнеров для ОС Windows.

Все выявленные аналитиками вредоносные программы были добавлены в вирусные базы Dr.Web. Более подробную информацию об этом инциденте можно получить из новостного материала, опубликованного на нашем сайте.

По данным серверов статистики «Доктор Веб»

- JS.BtcMine

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- Trojan.Encoder.11432

- Червь-шифровальщик, также известный под именем WannaCry.

- Trojan.BtcMine

- Семейство вредоносных программ, которые втайне от пользователя применяют вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют, например Bitcoin.

- Win32.HLLW.Shadow

- Червь, использующий для своего распространения съемные носители и сетевые диски. Кроме того, может распространяться по сети с использованием стандартного протокола SMB. Способен загружать с управляющего сервера и запускать исполняемые файлы.

Статистика вредоносных программ в почтовом трафике

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

- Trojan.Encoder.567, Trojan.Encoder.25843

- Энкодеры, шифрующие файлы на компьютере и требующие у жертвы выкуп за расшифровку.

- JS.BtcMine

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- Trojan.Inject

- Семейство троянцев, встраивающих вредоносный код в процессы других программ.

Шифровальщики

В августе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 20,00% обращений;

- Trojan.Encoder.11464 — 14,23% обращений;

- Trojan.Encoder.25574 — 9,24% обращений;

- Trojan.Encoder.567 — 3,46% обращений;

- Trojan.Encoder.24249 — 3,45% обращений;

- Trojan.Encoder.10700 — 2,50% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

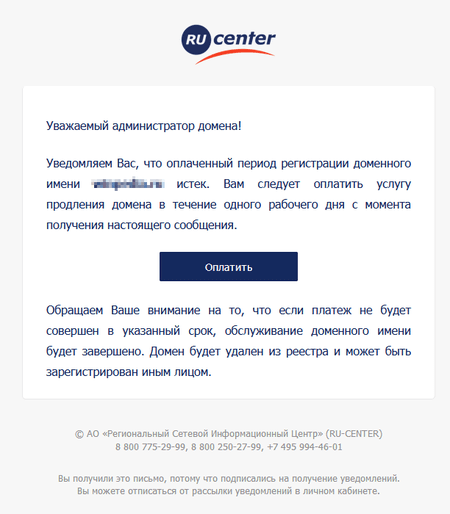

В августе активизировались кибермошенники, целью которых на этот раз стали администраторы освобождающихся доменов, ранее пользовавшиеся услугами регистратора «Региональный Сетевой Информационный Центр» (RU-CENTER). В середине месяца они стали получать по электронной почте сообщения якобы от имени этой компании. В письмах содержалось напоминание об окончании оплаченного периода регистрации доменного имени. Злоумышленники утверждали, что администратор должен оплатить услугу продления домена в течение одного рабочего дня с момента получения письма, иначе этот домен будет исключен из реестра.

Ссылка в письме вела на взломанный веб-сайт, адрес которого был добавлен в базы нерекомендуемых интернет-ресурсов Офисного и Родительского контроля. Установленный там сценарий перенаправлял получателя письма на страницу платежной системы Яндекс.Деньги, позволяющую перевести денежные средства на электронный кошелек мошенников. Подробнее об этой рассылке мы рассказали в опубликованной на нашем сайте статье.

Также в августе многие пользователи Интернета получали электронные письма, в которых сетевые жулики сообщали получателю его пароль, ранее использованный при регистрации на одном из сайтов, либо комбинацию логина и пароля. Авторы сообщения утверждали, что они якобы разместили вирус на одном из порносайтов, и при его посещении включили камеру устройства, с помощью которой записали видеоролик с участием получателя письма. Чтобы избежать рассылки этого ролика по списку адресов, будто бы скопированному из адресной книги потенциальной жертвы, ей предлагалось заплатить выкуп в биткойнах, эквивалентный нескольким тысячам долларов США.

Разумеется, подобные сообщения являются пустой угрозой: по всей видимости, в руки злоумышленников попала база данных зарегистрированных пользователей, похищенная с одного или нескольких интернет-ресурсов. Чтобы не попадаться в руки мошенников, специалисты «Доктор Веб» рекомендуют чаще менять пароли и не использовать одинаковые учетные данные для регистрации на разных сайтах.

В течение августа 2018 года в базу нерекомендуемых и вредоносных сайтов было добавлено 538 480 интернет-адресов.

| Июль 2018 | Август 2018 | Динамика |

|---|---|---|

| + 512 763 | + 538 480 | +5% |

Вредоносное и нежелательное ПО для мобильных устройств

В августе 2018 года вирусные аналитики компании «Доктор Веб» обнаружили троянца-клиппера Android.Clipper.1.origin, подменяющего номера электронных кошельков в буфере обмена зараженных Android-устройств. Помимо этого, в каталоге Google Play было выявлено множество различных вредоносных программ. Среди них – банковские троянцы Android.Banker.2843 и Android.Banker.2855, распространявшиеся под видом безобидных приложений. Кроме того, киберпреступники пытались заразить мобильные устройства пользователей при помощи троянцев-загрузчиков Android.DownLoader.768.origin, Android.DownLoader.772.origin и Android.DownLoader.784.origin, которые скачивали на смартфоны и планшеты различные вредоносные приложения. Также в течение уходящего месяца специалисты компании «Доктор Веб» обнаружили в Google Play большое число троянцев семейства Android.Click. Злоумышленники использовали их в мошеннических целях и зарабатывали с их помощью деньги. Еще один троянец, созданный для мошенничества, получил имя Android.FakeApp.110. Он также распространялся через каталог Google Play. Среди выявленных в августе вредоносных программ оказался опасный троянец-шпион Android.Spy.490.origin, которого вирусописатели могли встраивать в любые приложения и распространять их под видом оригиналов.

Наиболее заметные события, связанные с «мобильной» безопасностью в августе:

- обнаружение троянца-клиппера, способного подменять номера электронных кошельков в буфере обмена Android-устройств;

- обнаружение множества вредоносных программ в каталоге Google Play;

- распространение банковских троянцев;

- выявление опасного троянца-шпиона.

Более подробно о вирусной обстановке для мобильных устройств в августе читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/193FtD2wh4Y/

|

|

«Доктор Веб» выявил в Google Play 130 мошеннических приложений |

30 августа 2018 года

Одну из обнаруженных вредоносных программ, получившую имя Android.Click.265.origin, злоумышленники используют для подписки пользователей на дорогостоящие мобильные услуги. Это хорошо известный вид сетевого мошенничества, который предприимчивые киберпреступники практикуют уже много лет. Android.Click.265.origin замаскирован под официальное приложение для работы с онлайн-магазином торговой сети «Эльдорадо». Вирусные аналитики «Доктор Веб» обнаружили два случая проникновения троянца в Google Play, и на момент выхода этой новости обе его модификации были удалены из каталога программ для ОС Android.

Android.Click.265.origin действительно выполнял заявленные его создателями функции: он загружал в своем окне мобильную версию веб-магазина «Эльдорадо» и позволял полноценно с ним работать. Однако, помимо этого, он выполнял и менее желательные действия. Троянец показывал надоедливую рекламу, а также открывал страницы сервисов дорогостоящих мобильных услуг и автоматически нажимал на расположенную там кнопку подтверждения подписки. После этого с мобильного счета жертвы каждый день списывалась определенная сумма.

Android.Click.248.origin — еще один троянец, которого злоумышленники используют в мошеннической схеме с подпиской владельцев Android-смартфонов и планшетов на премиум-услуги. Эта вредоносная программа, известная специалистам «Доктор Веб» с апреля текущего года, в уходящем месяце вновь распространялась через Google Play. Как и ранее, вирусописатели выдавали Android.Click.248.origin за известное ПО, например за клиентское приложение интернет-доски объявлений «Юла» и онлайн-магазина AliExpress, а также за голосовой помощник Алиса от компании «Яндекс».

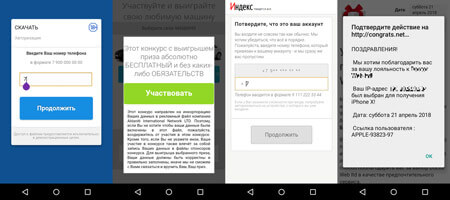

Этот троянец открывает один из фишинговых сайтов, на котором пользователю предлагается скачать ту или иную известную программу либо сообщается о выигрыше ценного приза. У потенциальной жертвы мошенничества запрашивается номер мобильного телефона, якобы необходимый для получения проверочного кода. Однако на самом деле этот код нужен для подтверждения подписки на платную услугу, за использование которой каждый день будет взиматься плата. Если же зараженное устройство подключено к Интернету через мобильное соединение, то после ввода номера телефона на таком сайте владелец Android-смартфона или планшета подписывается на премиум-услугу автоматически. Примеры мошеннических веб-страниц, которые загружает Android.Click.248.origin, показаны на изображении ниже:

Кроме того, среди выявленных в августе вредоносных программ, которые распространялись через каталог Google Play, стоит отметить множество других модификаций троянцев семейства Android.Click. Исследованные нашими вирусными аналитиками представители этого семейства выдавались за официальные программы различных букмекерских контор, таких как «Олимп», «Мостбет», «Фонбет», «Лига ставок», 1xBet, Winline и других. В общей сложности специалисты «Доктор Веб» выявили 127 таких вредоносных программ, которые распространяли 44 разработчика. Компания Google оперативно удаляет эти приложения из Google Play, однако предприимчивые мошенники продолжают добавлять их в каталог почти каждый день.

После запуска эти троянцы соединяются с управляющим сервером и получают от него команду на загрузку того или иного сайта, который демонстрируется пользователю. В настоящее время указанные вредоносные программы открывают официальные страницы букмекерских фирм, при этом название троянского приложения никак не влияет на загружаемый сайт. Кроме того, в любой момент управляющий сервер способен отдать троянцам команду на загрузку произвольного веб-ресурса, в том числе мошеннического или вредоносного онлайн-портала, с которого на Android-устройство могут загружаться другие вредоносные программы. Именно поэтому эти троянцы представляют серьезную опасность.

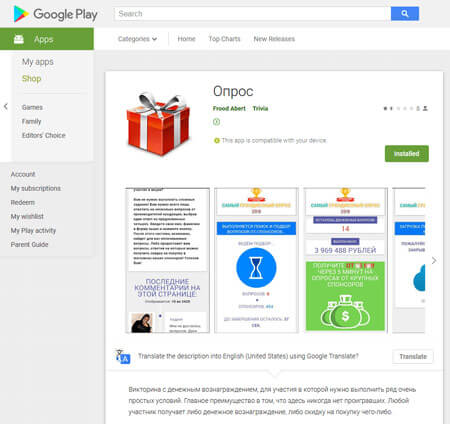

Наконец, другой троянец-мошенник, обнаруженный в уходящем месяце, скрывался в приложении с именем «Опрос». Он был добавлен в вирусную базу как Android.FakeApp.110. Его авторы обещали пользователям денежное вознаграждение за участие в простых опросах, прохождение которых не займет больше нескольких минут.

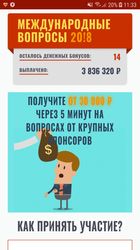

При запуске Android.FakeApp.110 загружал принадлежащий злоумышленникам мошеннический сайт, на котором потенциальным жертвам предлагалось ответить на несколько незамысловатых вопросов якобы от спонсоров, готовых щедро заплатить за участие в маркетинговом исследовании. Например, у пользователя могли поинтересоваться, какой парфюм он предпочитает и на автомобиле какого автоконцерна ездит.

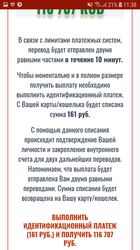

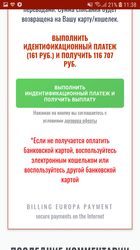

После ответа на несколько таких вопросов владельцу мобильного устройства обещали вознаграждение в размере десятков или даже сотен тысяч рублей. При этом тут же его предупреждали, что якобы из-за лимита платежных систем перевод этих средств будет выполнен несколькими частями в течение определенного промежутка времени. Однако для того, чтобы моментально получить честно заработанное, жертве необходимо всего лишь выполнить некий идентификационный платеж в размере 100–200 рублей, который якобы подтвердит личность «счастливчика». В этом и заключается смысл описанного мошенничества: жертва обмана добровольно отдает свои деньги интернет-жуликам, ожидая получить обещанное вознаграждение, однако никаких баснословных выплат она, конечно же, никогда не увидит. Специалисты кампании «Доктор Веб» оповестили корпорацию Google об этом вредоносном приложении, и в настоящее время оно недоступно для загрузки.

Для отъема денег у владельцев мобильных устройств и получения иной выгоды злоумышленники применяют всевозможные уловки, а также изобретают всё новые мошеннические схемы. Компания «Доктор Веб» напоминает, что устанавливать приложения даже из каталога Google Play необходимо с осторожностью. Стоит обращать внимание на имя разработчика, дату публикации интересующей программы, а также отзывы других пользователей. Эти простые действия помогут снизить риск заражения смартфонов и планшетов. Кроме того, для защиты Android-устройств пользователям следует установить антивирусные продукты Dr.Web для Android, которые успешно детектируют и удаляют все известные вредоносные и нежелательные программы.

Подробнее об Android.Click.265.origin

Подробнее об Android.Click.248.origin

Подробнее об Android.FakeApp.110

#Android, #мошенничество, #Google_Play, #троянец

http://feedproxy.google.com/~r/drweb/viruses/~3/Tg2skzz8v2I/

|

|

«Доктор Веб» обнаружил троянца-клипера для Android |

7 августа 2018 года

Троянцев, способных незаметно подменять номера электронных кошельков в буфере обмена, чтобы отправляемые деньги поступали не получателю, а злоумышленникам, принято называть «клиперами» (от термина clipboard, «буфер обмена»). До недавнего времени такие вредоносные программы досаждали в основном пользователям Windows. Аналогичные по возможностям троянцы для Android в «дикой природе» встречаются редко. В августе 2018 года в вирусные базы Dr.Web были добавлены записи для детектирования двух модификаций троянца-клипера Android.Clipper, которые получили имена Android.Clipper.1.origin и Android.Clipper.2.origin. Эти вредоносные программы угрожают пользователям устройств под управлением Android.

Android.Clipper способен подменять в буфере обмена номера электронных кошельков платежных систем Qiwi, Webmoney (R и Z) и «Яндекс.Деньги», а также криптовалют Bitcoin, Monero, zCash, DOGE, DASH, Etherium, Blackcoin и Litecoin. Один из исследованных вирусными аналитиками образцов троянца Android.Clipper маскируется под приложение для работы с электронными кошельками Bitcoin:

При запуске на инфицированном устройстве троянец выводит поддельное сообщение об ошибке и продолжает работу в скрытом режиме. Он скрывает свой значок из списка приложений главного экрана операционной системы, после чего вредоносную программу можно увидеть только в системных настройках мобильного устройства в разделе управления установленным ПО. Далее обе модификации Android.Clipper запускаются автоматически при каждом включении инфицированного смартфона или планшета.

После успешного заражения Android-устройства троянец начинает отслеживать изменение содержимого буфера обмена. Если Android.Clipper обнаруживает, что пользователь скопировал в буфер номер электронного кошелька, он отсылает этот номер на управляющий сервер. Далее вредоносная программа отправляет на сервер еще один запрос, ожидая в ответ номер кошелька злоумышленников, который требуется вставить в буфер обмена вместо исходного.

Автор Android.Clipper активно продает троянцев этого семейства на хакерских форумах. При этом клиенты вирусописателя могут использовать произвольный значок и имя приложения для каждой приобретаемой копии вредоносной программы. В ближайшее время можно ожидать появления большого количества модификаций этих троянцев, которых злоумышленники будут распространять под видом безобидного и полезного ПО.

В своих рекламных сообщениях вирусописатель заявляет о возможности отправки отчетов о работе вредоносной программы в приложение Telegram и оперативной смены номеров кошельков, внедряемых в буфер обмена, с использованием протокола FTP. Однако в самом троянце эти функции не реализованы. Описанные возможности предоставляет киберпреступникам сам управляющий сервер.

Антивирусные продукты Dr.Web для Android обнаруживают и удаляют все известные модификации троянцев семейства Android.Clipper, поэтому те не представляют опасности для наших пользователей.

Подробнее об Android.Clipper.1.origin

Подробнее об Android.Clipper.2.origin

#Android #биткойн #криптовалюты

http://feedproxy.google.com/~r/drweb/viruses/~3/pClhLA2scFA/

|

|

Вирусописатели распространяют майнеры для Linux и Windows |

2 августа 2018 года

Вредоносные программы и утилиты для добычи криптовалют, о которых пойдет речь в этой статье, были загружены на один из наших «ханипотов» (от англ. honeypot, «горшочек с медом») — специальных серверов, используемых специалистами «Доктор Веб» в качестве приманки для злоумышленников. Первые подобные атаки на работающие под управлением Linux серверы были зафиксированы вирусными аналитиками в начале мая 2018 года. Киберпреступники соединялись с сервером по протоколу SSH, подбирали логин и пароль методом их перебора по словарю (bruteforce) и после успешной авторизации на сервере отключали утилиту iptables, управляющую работой межсетевого экрана. Затем злоумышленники загружали на атакованный сервер утилиту-майнер и файл конфигурации для нее. Для запуска утилиты они редактировали содержимое файла /etc/rc.local, после чего завершали соединение.

В начале июня киберпреступники изменили эту схему и начали использовать вредоносную программу, добавленную в вирусные базы Dr.Web под именем Linux.BtcMine.82. Этот троянец написан на языке Go и представляет собой дроппер, в теле которого хранится упакованный майнер. Дроппер сохраняет его на диск и запускает, что значительно упрощает сценарий атаки. Адрес кошелька, на который переводится добытая криптовалюта, также зашит в теле вредоносной программы.

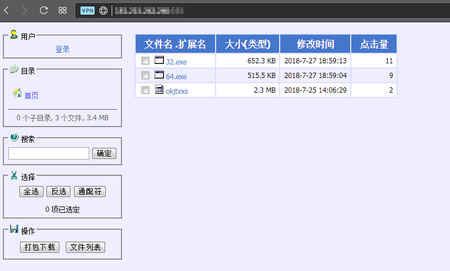

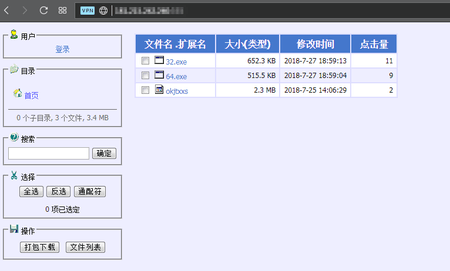

Вирусные аналитики исследовали принадлежащий злоумышленникам сервер, с которого загружался этот троянец, и обнаружили там несколько майнеров для ОС Windows.

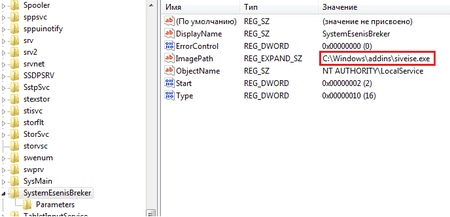

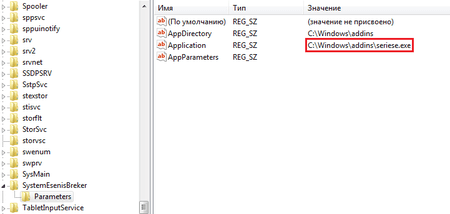

Версия майнера для Windows реализована в виде самораспаковывающегося RAR-архива, содержащего файл конфигурации, несколько VBS-сценариев для запуска майнера и саму утилиту для добычи криптовалюты. После запуска архива утилита распаковывается в папку %SYSTEMROOT%\addins и регистрируется в качестве службы с именем SystemEsinesBreker.

Версии майнера для 32- и 64-разрядных ОС Windows детектируются Антивирусом Dr.Web как представители семейства Tool.BtcMine. Наши пользователи полностью защищены от действия этих вредоносных программ.

#Honeypot #Linux #криптовалюты #майнинг #троянецhttp://feedproxy.google.com/~r/drweb/viruses/~3/bgDTz8DVvmM/

|

|

Вирусописатели распространяют майнеры для Linux и Windows |

2 августа 2018 года

Вредоносные программы и утилиты для добычи криптовалют, о которых пойдет речь в этой статье, были загружены на один из наших «ханипотов» (от англ. honeypot, «горшочек с медом») — специальных серверов, используемых специалистами «Доктор Веб» в качестве приманки для злоумышленников. Первые подобные атаки на работающие под управлением Linux серверы были зафиксированы вирусными аналитиками в начале мая 2018 года. Киберпреступники соединялись с сервером по протоколу SSH, подбирали логин и пароль методом их перебора по словарю (bruteforce) и после успешной авторизации на сервере отключали утилиту iptables, управляющую работой межсетевого экрана. Затем злоумышленники загружали на атакованный сервер утилиту-майнер и файл конфигурации для нее. Для запуска утилиты они редактировали содержимое файла /etc/rc.local, после чего завершали соединение.

В начале июня киберпреступники изменили эту схему и начали использовать вредоносную программу, добавленную в вирусные базы Dr.Web под именем Linux.BtcMine.82. Этот троянец написан на языке Go и представляет собой дроппер, в теле которого хранится упакованный майнер. Дроппер сохраняет его на диск и запускает, что значительно упрощает сценарий атаки. Адрес кошелька, на который переводится добытая криптовалюта, также зашит в теле вредоносной программы.

Вирусные аналитики исследовали принадлежащий злоумышленникам сервер, с которого загружался этот троянец, и обнаружили там несколько майнеров для ОС Windows.

Версия майнера для Windows реализована в виде самораспаковывающегося RAR-архива, содержащего файл конфигурации, несколько VBS-сценариев для запуска майнера и саму утилиту для добычи криптовалюты. После запуска архива утилита распаковывается в папку %SYSTEMROOT%\addins и регистрируется в качестве службы с именем SystemEsinesBreker.

Версии майнера для 32- и 64-разрядных ОС Windows детектируются Антивирусом Dr.Web как представители семейства Tool.BtcMine. Наши пользователи полностью защищены от действия этих вредоносных программ.

#Honeypot #Linux #криптовалюты #майнинг #троянецhttp://feedproxy.google.com/~r/drweb/viruses/~3/bgDTz8DVvmM/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июле 2018 года |

31 июля 2018 года

В июле 2018 года злоумышленники вновь распространяли опасный Android-бэкдор Android.Backdoor.554.origin, который известен вирусным аналитикам компании «Доктор Веб» еще с апреля 2017 года. Этот троянец шпионил за пользователями и позволял киберпреступникам дистанционно управлять зараженными смартфонами и планшетами. Android.Backdoor.554.origin скрывал в себе Windows-червя, которого копировал на подключенную к мобильному устройству карту памяти для последующего заражения компьютеров под управлением ОС Windows. Кроме того, в уходящем месяце злоумышленники продолжили атаковать владельцев Android-смартфонов и планшетов с использованием банковских троянцев. Один из них, получивший имя Android.Banker.2746, был доступен для загрузки в Google Play. Ряд других банковских троянцев загружала на мобильные устройства вредоносная программа Android.DownLoader.753.origin, которая также была доступна в официальном каталоге программ ОС Android. Кроме того, в течение июля киберпреступники распространяли прочих банковских троянцев для ОС Android. Среди них был Android.BankBot.279.origin, которого вирусописатели выдавали за полезные приложения. Также в июле вирусные аналитики «Доктор Веб» обнаружили несколько новых коммерческих программ-шпионов, получивших имена Program.Shadspy.1.origin и Program.AppSpy.1.origin.

Главные тенденции июля

- Распространение Android-бэкдора, который шпионил за пользователями и помогал злоумышленникам заражать компьютеры под управлением Windows

- Появление в каталоге Google Play вредоносных программ

- Распространение банковских троянцев

Мобильная угроза месяца

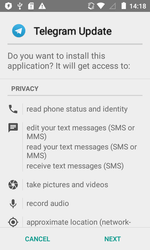

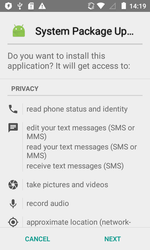

В июле специалисты по информационной безопасности зафиксировали очередную атаку бэкдора Android.Backdoor.554.origin на пользователей Android-смартфонов и планшетов. Этот троянец распространялся под видом новых версий известных программ для онлайн-общения, таких как WhatsApp и Telegram, а также системных и других важных обновлений.

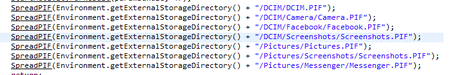

Android.Backdoor.554.origin выполнял команды злоумышленников, а также позволял киберпреступникам контролировать зараженное мобильное устройство и шпионить за его владельцем. Троянец отслеживал местоположение Android-смартфона или планшета, перехватывал переписку в популярных программах обмена сообщениями, получал доступ к звонкам и СМС, крал информацию о контактах из телефонной книги и выполнял другие вредоносные действия. Кроме того, этот бэкдор скрывал в своих файловых ресурсах Windows-червя, получившего имя Win32.HLLW.Siggen.10482. После заражения мобильного устройства Android.Backdoor.554.origin копировал червя на карту памяти, помещая его в каталоги с изображениями. При этом исполняемый файл Win32.HLLW.Siggen.10482, имеющий расширение .pif, получал имя директории, в которой он размещался. В результате при последующем открытии или копировании этих каталогов на компьютер для просмотра изображений пользователь рисковал запустить червя.

На следующей иллюстрации показан список директорий, в которые троянец Android.Backdoor.554.origin помещал Win32.HLLW.Siggen.10482:

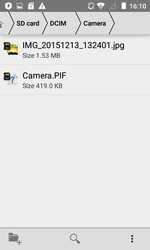

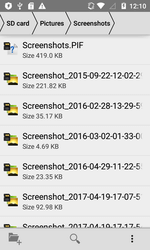

Примеры успешного копирования исполняемого файла червя в каталоги с изображениями на карте памяти инфицированного Android-устройства:

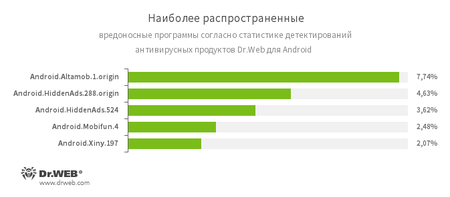

По данным антивирусных продуктов Dr.Web для Android

- Android.Altamob.1.origin

- Троянская рекламная платформа, которая незаметно загружает и запускает вредоносные модули.

- Android.HiddenAds.288.origin

- Android.HiddenAds.524

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Mobifun.4

- Троянец, загружающий другие вредоносные приложения.

- Android.Xiny.197

- Троянец, предназначенный для незаметной загрузки и установки других вредоносных приложений.

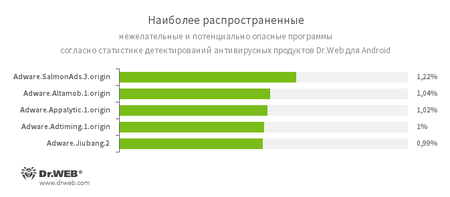

- Adware.SalmonAds.3.origin

- Adware.Altamob.1.origin

- Adware.Appalytic.1.origin

- Adware.Adtiming.1.origin

- Adware.Jiubang.2

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Банковские троянцы

В уходящем месяце специалисты по информационной безопасности обнаружили в каталоге Google Play троянца, по классификации компании «Доктор Веб» получившего имя Android.DownLoader.753.origin. Эта вредоносная программа распространялась под видом финансовых приложений. Некоторые ее модификации действительно выполняли заявленные функции, в то время как остальные были бесполезны и лишь предлагали установить настоящее банковское ПО, загружая его страницы в программе Play Маркет.

Android.DownLoader.753.origin незаметно скачивал с удаленного сервера одного из банковских троянцев семейства Android.BankBot и пытался установить его, показывая стандартный диалог инсталляции.

В середине июля специалисты «Доктор Веб» проанализировали Android-банкера, получившего имя Android.Banker.2746. Вирусописатели распространяли этого троянца через каталог Google Play, выдавая вредоносную программу за официальное банковское приложение.

С его помощью они пытались получить доступ к учетным записям клиентов одной из турецких кредитных организаций. Android.Banker.2746 показывал поддельное окно ввода логина и пароля и перехватывал СМС с одноразовыми проверочными кодами.

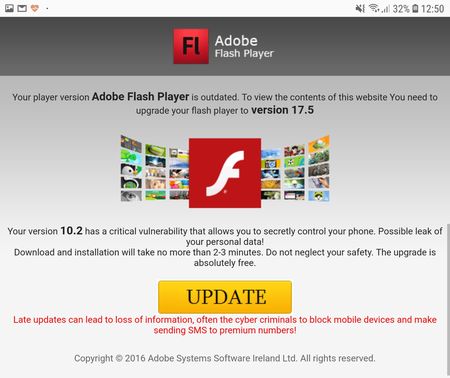

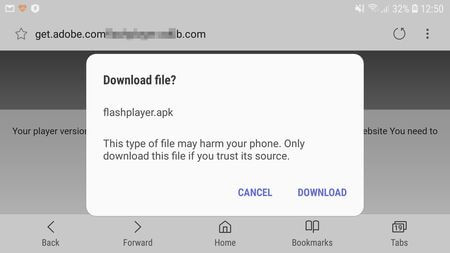

Среди банковских троянцев, атаковавших пользователей в уходящем месяце, была вредоносная программа Android.BankBot.279.origin. Киберпреступники распространяли ее с использованием мошеннических веб-сайтов. При посещении одного из них с мобильного устройства троянец загружался под видом безобидных и полезных программ, таких как проигрыватель Adobe Flash Player, программы для онлайн-общения, клиенты для подключения к VPN-сервисам и другое ПО. Android.BankBot.279.origin отслеживал запуск установленных на смартфоне или планшете банковских приложений и показывал поверх их окон фишинговую форму ввода логина и пароля для доступа к учетной записи пользователя. Кроме того, банкер мог менять pin-код разблокировки экрана и блокировать зараженное устройство.

Примеры сайтов, с которых на Android-смартфоны и планшеты скачивался Android.BankBot.279.origin:

Программы-шпионы

В уходящем месяце специалисты «Доктор Веб» обнаружили несколько новых коммерческих программ-шпионов. Одна из них получила имя Program.AppSpy.1.origin. Она отслеживает местоположение зараженного устройства, прослушивает телефонные звонки и перехватывает СМС-сообщения. Другая программа для кибершпионажа была добавлена в вирусную базу Dr.Web как Program.Shadspy.1.origin. Это приложение обладает обширным функционалом. Program.Shadspy.1.origin отслеживает СМС-переписку, телефонные звонки, местоположение устройства, выполняет запись окружения с использованием встроенного микрофона, копирует историю посещения сайтов из веб-браузера, информацию о запланированных событиях из календаря пользователя, может делать снимки при помощи камеры смартфона или планшета, а также выполнять ряд других действий. Кроме того, при наличии root-полномочий Program.Shadspy.1.origin может перехватывать переписку в программах Facebook и WhatsApp.

Банковские троянцы представляют серьезную опасность для владельцев мобильных устройств. Злоумышленники продолжают распространять эти вредоносные программы не только с помощью мошеннических сайтов, но и через официальный каталог программ Google Play. Для защиты от этих и других Android-троянцев пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/mCaIqc7UpoY/

|

|

«Доктор Веб»: обзор вирусной активности в июле 2018 года |

31 июля 2018 года

В начале июля вирусные аналитики «Доктор Веб» проанализировали нового троянца-майнера, который использовал необычную схему распространения. Также в течение месяца проявляли активность спамеры, рекламировавшие мошеннические сайты. Кроме того, в июле вирусные базы Dr.Web пополнились новыми записями для вредоносных программ, ориентированных на мобильную платформу Android.

Главные тенденции июля

- Обнаружение опасного троянца-майнера

- Распространение мошеннических почтовых рассылок

- Появление новых троянцев для Android

Угроза месяца

Специалисты по информационной безопасности уже сталкивались с распространением вредоносных программ при помощи механизма обновления приложений. Именно так попали к пользователям троянец-шифровальщик Trojan.Encoder.12544 (Petya, Petya.A, ExPetya и WannaCry-2) и бэкдор BackDoor.Dande. В июле в службу технической поддержки «Доктор Веб» обратился пользователь, на компьютере которого регулярно появлялось приложение для майнинга криптовалют, всякий раз удаляемое антивирусом. Проведенное аналитиками расследование показало, что виновником инцидента стала программа «Компьютерный зал» для автоматизации компьютерных клубов и интернет-кафе.

Механизм обновления этой программы автоматически скачивал из Интернета и устанавливал в систему троянца-майнера Trojan.BtcMine.2869. На 9 июля специалисты «Доктор Веб» обнаружили 2700 зараженных этим троянцем компьютеров. Более подробная информация об этом инциденте изложена в опубликованной на нашем сайте статье.

По данным серверов статистики «Доктор Веб»

- JS.BtcMine

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

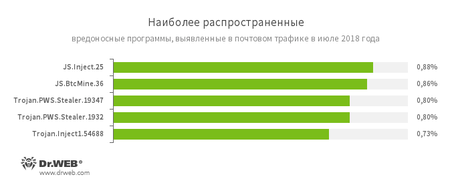

Статистика вредоносных программ в почтовом трафике

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- JS.BtcMine

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

- Trojan.Inject

- Семейство троянцев, встраивающих вредоносный код в процессы других программ.

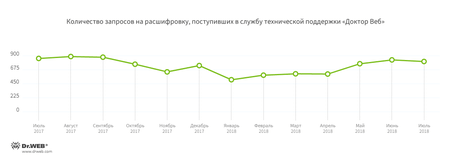

Шифровальщики

В июле в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 17.69% обращений;

- Trojan.Encoder.25574 — 11.38% обращений;

- Trojan.Encoder.11464 — 8.06% обращений;

- Trojan.Encoder.567 — 5.08% обращений;

- Trojan.Encoder.5342 — 3.85% обращений;

- Trojan.Encoder.24249 — 3.33% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

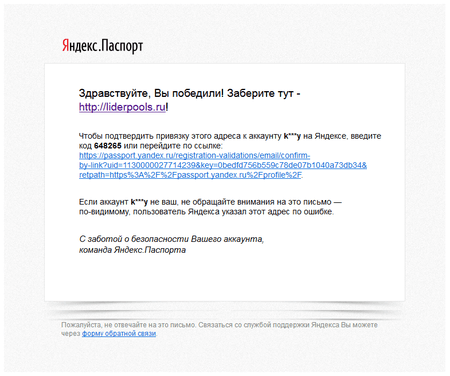

В июле специалисты «Доктор Веб» зафиксировали несколько массовых почтовых рассылок с рекламой различных мошеннических ресурсов. В частности, спамеры отправляли сообщения якобы от имени компании «Яндекс» с предложением подтвердить привязку почтового адреса к аккаунту на портале passport.yandex.ru. При этом ссылка, по которой мошенники предлагали перейти получателю письма, действительно вела на портал «Яндекс». А вот другая ссылка, якобы анонсировавшая получение некоего приза, приводила потенциальную жертву на сайт сетевых мошенников, требовавших оплатить за обещанный подарок небольшой денежный взнос.

В ряде других мошеннических сообщений встречались ссылки на страницы публичных сервисов, подобных Google Docs, где злоумышленники размещали веб-страницу с картинкой, имитирующей стандартную панель автоматической защиты от роботов reCAPCHA. Щелчок мышью по этой картинке перенаправлял пользователей на различные фишинговые сайты.

Адреса всех выявленных аналитиками «Доктор Веб» мошеннических ресурсов были добавлены в базы нерекомендуемых сайтов Родительского и Офисного контроля Dr.Web.

В течение июля 2018 года в базу нерекомендуемых и вредоносных сайтов было добавлено 512 763 интернет-адреса.

| июнь 2018 | июль 2018 | Динамика |

|---|---|---|

| + 395 477 | + 512 763 | +29.6% |

Вредоносное и нежелательное ПО для мобильных устройств

В уходящем месяце в каталоге Google Play было обнаружено несколько опасных вредоносных программ. Одной из них стал троянец Android.Banker.2746, который показывал поддельное окно ввода персональных данных при запуске банковских приложений. Другой троянец, получивший имя Android.DownLoader.753.origin, скачивал Android-банкеров с сервера злоумышленников, чтобы избежать обнаружения основной вредоносной программы в Google Play. Среди распространявшихся в июле троянцев были и другие банкеры. Один из них – Android.BankBot.279.origin. Он загружался на мобильные устройства при посещении мошеннических сайтов. Также в июле злоумышленники вновь распространяли вредоносное приложение-бэкдор, известное вирусным аналитикам «Доктор Веб» с апреля 2017 года. Оно шпионило за пользователями и распространяло червя, который заражал компьютеры под управлением ОС Windows. Кроме того, в уходящем месяце специалисты «Доктор Веб» обнаружили и исследовали несколько новых программ, предназначенных для кибершпионажа. Они получили имена Program.Shadspy.1.origin и Program.AppSpy.1.origin.

Наиболее заметные события, связанные с «мобильной» безопасностью в июле:

- обнаружение троянцев в каталоге Google Play;

- распространение Android-банкеров;

- распространение Android-бэкдора, которого злоумышленники использовали для заражения компьютеров под управлением Windows;

- выявление новых коммерческих программ-шпионов.

Более подробно о вирусной обстановке для мобильных устройств в июле читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/QXZvoPw1Axo/

|

|

«Доктор Веб» предупреждает: троянец-майнер загружается вместо обновления программы |

9 июля 2018 года

В нашу службу технической поддержки от одного из пользователей поступило сообщение о том, что Антивирус Dr.Web регулярно обнаруживает и удаляет на компьютере приложение для добычи криптовалют. Исследование журнала Антивируса показало, что майнер прятался во временной папке на зараженном ПК. В то же время журнал веб-антивируса SpIDer Gate сохранил информацию о том, что приложение пыталось соединиться с IP-адресом, который соответствует сайту компании Astrum Soft — производителя ПО «Компьютерный зал» для автоматизации компьютерных клубов и интернет-кафе.

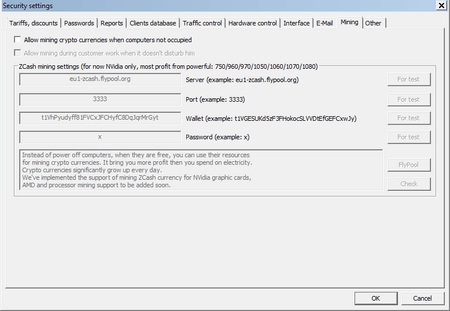

В самом приложении официально присутствует функция майнинга (добычи) криптовалют, которую пользователь может включить, когда компьютеры простаивают.

Тем не менее, дальнейшее исследование показало, что программой, беспокоившей пользователя, было не само приложение «Компьютерный зал», а скрытый майнер, добавленный в вирусные базы Dr.Web под именем Trojan.BtcMine.2869. Этот троянец автоматически скачивался с серверов компании Astrum Soft механизмом обновления программы «Компьютерный зал» и устанавливался им в систему.

Приложение «Компьютерный зал» периодически отправляет запрос на сервер своего разработчика, в котором передает версию приложения и сведения о системе. В ответ может поступить команда на загрузку или скачивание и запуск исполняемого файла, в котором должно быть реализовано обновление программы. Однако в исследованном нами образце загружаемый на компьютер файл имеет вредоносный функционал. Это вредоносное ПО завершает работу процессов svchostm.exe и svcnost.exe, сохраняет на диск троянца-майнера и для обеспечения его автоматического запуска модифицирует системный реестр Windows. Данные о кошельке, на который перечисляется добытая криптовалюта, зашиты в теле троянца. При удалении вредоносной программы пользователем механизм обновления может скачать и запустить его заново.

На 9 июля вирусные аналитики насчитали более 2700 зараженных компьютеров, на которых действует Trojan.BtcMine.2869. В исследованном специалистами «Доктор Веб» образце троянца, загружавшегося с сервера Astrum Soft, имена инфицированных ПК (воркеров) начинаются с префикса "soyuz6_", который также записан в теле троянца. На сегодняшний день таких зараженных компьютеров насчитывается 613. Троянец распространялся в период с 24 мая по 4 июля 2018 года. Разработчик ПО Astrum Soft и правоохранительные органы были проинформированы об этом инциденте.

#вредоносное_ПО #криптовалюты #майнинг #троянецhttp://feedproxy.google.com/~r/drweb/viruses/~3/NFhzSS_DkSg/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в мае 2018 года |

31 мая 2018 года

В мае 2018 года вирусные аналитики компании «Доктор Веб» нашли в каталоге Google Play несколько приложений, в которые был встроен троянец Android.Click.248.origin. Он загружал мошеннические веб-страницы, на которых пользователей подписывали на дорогостоящие мобильные услуги. Кроме того, в Google Play была обнаружена вредоносная программа Android.FakeApp, распространявшаяся под видом известного ПО. Она переходила по заданным злоумышленниками ссылкам и накручивала счетчик посещений веб-сайтов. Среди других угроз, встретившихся в официальном каталоге приложений ОС Android, оказались троянцы семейства Android.HiddenAds, предназначенные для показа рекламы. Также в уходящем месяце специалисты по информационной безопасности выявили троянцев Android.Spy.456.origin и Android.Spy.457.origin, которых злоумышленники использовали для кибершпионажа. А в конце мая в вирусную базу Dr.Web была добавлена запись для детектирования новой версии коммерческой программы-шпиона Program.Onespy.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАЯ

- Обнаружение в каталоге Google Play очередных троянцев

- Выявление новой версии программы-шпиона для ОС Android

Мобильная угроза месяца

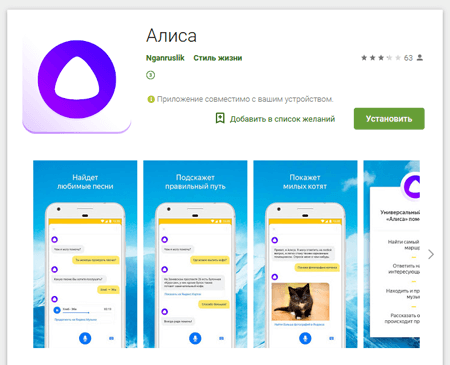

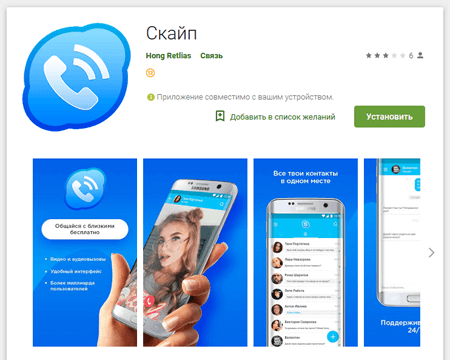

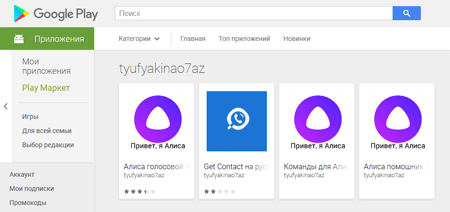

В уходящем месяце специалисты «Доктор Веб» выявили в каталоге Google Play троянца Android.Click.248.origin, которого злоумышленники распространяли под видом таких известных программ как Skype и Алиса (голосовой помощник от компании «Яндекс», в действительности недоступный в виде отдельного приложения).

Троянец загружал мошеннические веб-сайты, на которых пользователей подписывали на платные услуги. Об аналогичных вредоносных приложениях компания «Доктор Веб» сообщала в апреле.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.210.origin

- Android.HiddenAds.222.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.SmsSend.1338.origin

- Вредоносная программа, отправляющая СМС на платные номера.

- Android.Mobifun.4

- Троянец, предназначенный для загрузки других Android-приложений.

- Android.Xiny.1403

- Троянец, предназначенный для незаметной загрузки и установки других вредоносных приложений.

- Adware.Adtiming.1.origin

- Adware.Jiubang.2

- Adware.Adpush.601

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

- Потенциально опасные программы, предназначенные для незаметного запуска приложений без вмешательства пользователя.

Угрозы в Google Play

В мае в каталоге Google Play вирусные аналитики компании «Доктор Веб» обнаружили троянца Android.FakeApp, распространявшегося под видом популярных приложений. По команде вирусописателей Android.FakeApp переходил по заданным ими ссылкам и загружал веб-сайты, накручивая счетчик их посещений.

Особенности троянца:

- создан с использованием сервиса AppsGeyser, который за несколько элементарных шагов позволяет построить простые Android-программы;

- распространялся под видом известных приложений;

- не содержал никаких полезных функций;

- выявлено 7 разработчиков, от имени которых троянец распространялся в Google Play.

Пример приложений-подделок, найденных в Google Play:

Кроме того, в мае в официальном каталоге ПО для ОС Android были обнаружены очередные представители троянцев семейства Android.HiddenAds, такие как Android.HiddenAds.267.origin и Android.HiddenAds.277.origin. Эти вредоносные программы распространялись под видом безобидных и известных приложений. Главная функция троянцев – показ рекламы.

Кибершпионаж