Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности для мобильных устройств в ноябре 2017 года |

30 ноября 2017 года

В ноябре в каталоге Google Play было найдено множество вредоносных приложений.

В начале месяца в нем был обнаружен троянец-майнер, использовавший вычислительные мощности мобильных устройств для добычи криптовалюты. Позже специалисты по информационной безопасности выявили СМС-троянцев, подписывавших пользователей на платные услуги. В середине ноября вирусные аналитики «Доктор Веб» обнаружили вредоносную программу, которая скачивала и запускала дополнительные троянские модули. Эти модули загружали веб-сайты и переходили по расположенным на них рекламным ссылкам и баннерам. Кроме того, в Google Play распространялся троянец, предназначенный для загрузки различных приложений. Помимо этого в каталоге были найдены Android-банкеры, которые крали конфиденциальные сведения пользователей и похищали деньги с их счетов.

Главные тенденции ноября

- Обнаружение в каталоге Google Play большого числа троянцев, которые были встроены в безобидные приложения

Мобильная угроза месяца

В ноябре вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play 9 программ, в которые был встроен троянец Android.RemoteCode.106.origin. В общей сложности эти приложения были загружены не менее 2 370 000 раз. После запуска Android.RemoteCode.106.origin скачивает и запускает дополнительные вредоносные модули. Они используются для автоматического открытия заданных управляющим сервером веб-страниц и нажатия на расположенные на них рекламные баннеры и ссылки. Подробнее об Android.RemoteCode.106.origin рассказано в публикации, размещенной на сайте компании «Доктор Веб».

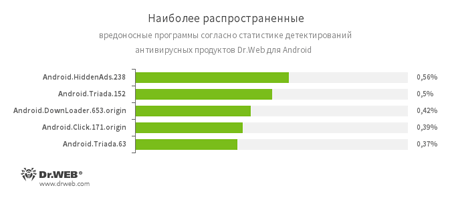

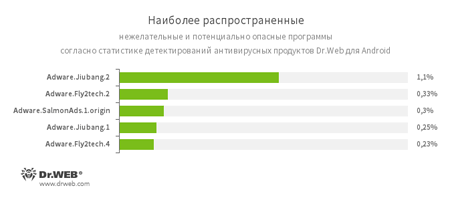

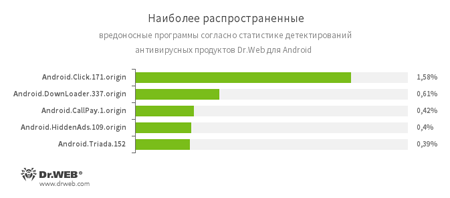

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.238

- Троянцы, предназначенные для показа навязчивой рекламы.

- Android.Triada.63

- Android.Triada.152

- Представитель семейства троянцев, выполняющих разнообразные вредоносные действия.

- Android.DownLoader.653.origin

- Троянец, загружающий другие вредоносные программы.

- Android.Click.171.origin

- Троянец, который с определенной периодичностью обращается к заданным веб-сайтам и может использоваться для накрутки их популярности, а также перехода по рекламным ссылкам.

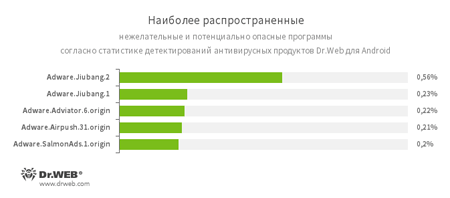

- Adware.Jiubang.2

- Adware.Jiubang.1

- Adware.Adviator.6.origin

- Adware.Airpush.31.origin

- Adware.SalmonAds.1.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

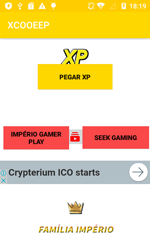

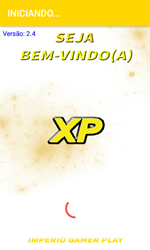

Троянец-майнер

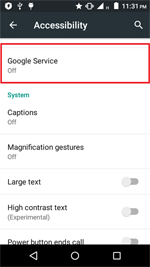

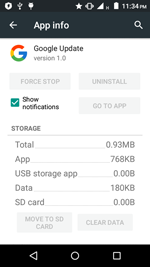

В начале ноября в каталоге Google Play был выявлен троянец Android.CoinMine.3, который использовал вычислительные мощности Android-смартфонов и планшетов для добычи криптовалюты Monero. Эта вредоносная программа скрывалась в приложении под названием XCOOEEP, предназначенном для доступа к онлайн-чату Club Cooee.

Android.CoinMine.3 загружал в невидимом окне WebView веб-сайт с расположенным на нем скриптом для майнинга, который запускался автоматически. В результате интенсивной работы процессора при добыче криптовалюты зараженное мобильное устройство могло снизить свою производительность и нагреться, а его аккумулятор – разряжаться быстрее.

СМС-троянцы

Среди распространявшихся через Google Play вредоносных приложений, выявленных в прошедшем месяце, оказалось несколько СМС-троянцев. Они были встроены в приложения Secret Notepad, Delicate Keyblard и Super Emotion, детектируемые Dr.Web как Android.SmsSend.23371, Android.SmsSend.23373 и Android.SmsSend.23374. Эти вредоносные программы пытались отправить дорогостоящие СМС и подписать абонентский номер владельца зараженного устройства на ненужные услуги.

Троянец-загрузчик

В ноябре в каталоге Google Play были обнаружены новые модификации троянца Android.DownLoader.658.origin, который по команде управляющего сервера предлагал владельцам мобильных устройств скачать и установить различные приложения. Кроме того, он мог самостоятельно загружать ПО. Особенности Android.DownLoader.658.origin:

- встроен в безобидные приложения;

- задействует вредоносный функционал только в случае выполнения ряда условий (например, если он не запущен в эмуляторе или на мобильном устройстве выключены функции для разработчиков);

- может показывать уведомления, в которых предлагает скачать и установить ту или иную программу;

- для защиты от обнаружения и анализа авторы троянца используют специальный упаковщик, детектируемый антивирусом Dr.Web как Android.Packed.1.

Банковские троянцы

В прошедшем месяце в каталоге Google Play был выявлен троянец Android.Banker.202.origin, который скрывался в безобидных приложениях. После старта он извлекал из своих файловых ресурсов и запускал вредоносную программу Android.Banker.1426. Этот троянец скачивал с управляющего сервера один из Android-банкеров семейства Android.BankBot, предназначенный для кражи логинов, паролей и другой конфиденциальной информации.

Аналогичная схема применялась в ряде троянцев семейства Android.Banker, которые тоже были обнаружены в Google Play в ноябре. Они извлекали и запускали скрытый внутри них вредоносный компонент, который также извлекал из своих файловых ресурсов и запускал другой троянский компонент. Он, в свою очередь, скачивал с удаленного центра и пытался установить одного из банковских троянцев.

Обнаружение большого числа вредоносных приложений в каталоге Google Play говорит о том, что злоумышленники по-прежнему находят способы обхода его защитных механизмов. Чтобы обезопасить мобильные устройства от троянцев и других нежелательных программ, владельцам Android-смартфонов и планшетов необходимо установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/Ztr6Rh3eUGI/

|

|

«Доктор Веб»: обзор вирусной активности в ноябре 2017 года |

30 ноября 2017 года

В ноябре специалисты компании «Доктор Веб» исследовали нового представителя семейства банковских троянцев Trojan.Gozi. В отличие от своих предшественников, обновленный троянец полностью состоит из набора модулей, а также лишился механизма генерации имен управляющих серверов: теперь они «зашиты» в конфигурации вредоносной программы.

Также в ноябре был обнаружен новый бэкдор для ОС семейства Linux и выявлено несколько мошеннических сайтов, выманивающих у доверчивых пользователей Интернета деньги от имени несуществующего общественного фонда.

Главные тенденции ноября

- Появление нового банковского троянца

- Распространение бэкдора для ОС семейства Linux

- Возникновение нового вида мошенничества в Интернете

Угроза месяца

Семейство банковских троянцев Gozi хорошо знакомо вирусным аналитикам — один из его представителей запомнился тем, что использовал в качестве словаря для генерации адресов управляющих серверов текстовый файл, скачанный с сервера NASA. Новая версия банковского троянца, получившая наименование Trojan.Gozi.64, может заражать компьютеры под управлением 32- и 64-разрядных версий Microsoft Windows 7 и выше, в более ранних версиях этой ОС вредоносная программа не запускается.

Основное предназначение Trojan.Gozi.64 заключается в выполнении веб-инжектов, то есть он может встраивать в просматриваемые пользователем веб-страницы постороннее содержимое – например, поддельные формы авторизации на банковских сайтах и в системах банк-клиент.

При этом, поскольку модификация веб-страниц происходит непосредственно на зараженном компьютере, URL такого сайта в адресной строке браузера остается корректным, что может ввести пользователя в заблуждение и усыпить его бдительность. Введенные в поддельную форму данные передаются злоумышленникам, в результате чего учетная запись жертвы троянца может быть скомпрометирована.

Более подробную информацию о функциях, принципах работы и возможностях Trojan.Gozi.64 вы можете получить, ознакомившись с опубликованной на нашем сайте статьей.

По данным статистики Антивируса Dr.Web

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.Encoder.11432

- Многокомпонентный сетевой червь, известный под именем WannaCry. Способен заражать компьютеры под управлением Microsoft Windows без участия пользователя. Шифрует файлы на компьютере и требует выкуп. Расшифровка тестовых и всех остальных файлов выполняется с использованием разных ключей – следовательно, никаких гарантий успешного восстановления поврежденных шифровальщиком данных даже в случае оплаты выкупа не существует.

- Trojan.Zadved

- Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

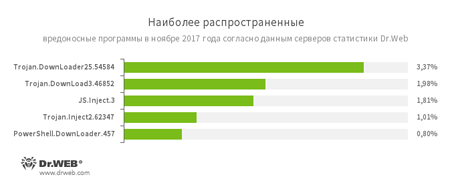

По данным серверов статистики «Доктор Веб»

- Trojan.DownLoader25.54584, Trojan.DownLoad3.46852

- Представители семейств троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

- PowerShell.DownLoader

- Семейство вредоносных файлов, написанных на языке сценариев PowerShell. Загружают и устанавливают на компьютер другие вредоносные программы.

Статистика вредоносных программ в почтовом трафике

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- PowerShell.DownLoader

- Семейство вредоносных файлов, написанных на языке сценариев PowerShell. Загружают и устанавливают на компьютер другие вредоносные программы.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

По данным бота Dr.Web для Telegram

- Android.HiddenAds.200.origin

- Троянец, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают его в системный каталог.

- Android.Locker

- Семейство Android-троянцев, предназначенных для вымогательства. Они показывают навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму.

- Android.Spy.337.origin

- Представитель семейства троянцев для ОС Android, способных похищать конфиденциальную информацию, в том числе пользовательские пароли.

- Joke.Locker.1.origin

- Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death).

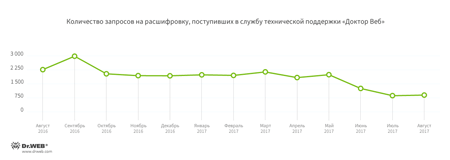

Шифровальщики

В ноябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.3953 — 17,88% обращений;

- Trojan.Encoder.858 — 8,39% обращений;

- Trojan.Encoder.11539 — 6,39% обращений;

- Trojan.Encoder.567 — 5,66% обращений;

- Trojan.Encoder.3976 — 2,37% обращений;

- Trojan.Encoder.761 — 2,37% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение ноября 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 331 895 интернет-адресов.

| октябрь 2017 | ноябрь 2017 | Динамика |

|---|---|---|

| +256 429 | +331 895 | +29.4% |

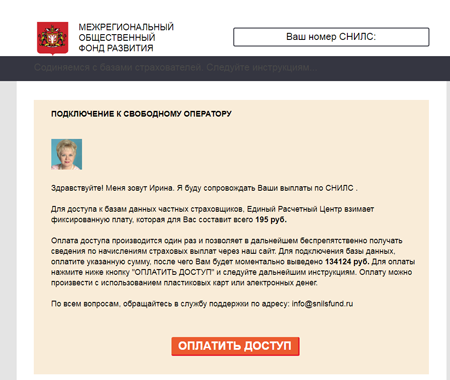

В ноябре компания «Доктор Веб» рассказала о новом виде мошенничества, получившем распространение в российском сегменте Интернета. Злоумышленники рассылали спам со ссылкой на сайт, якобы принадлежащий некоему «Межрегиональному общественному фонду развития». Ссылаясь на несуществующее постановление Правительства РФ, мошенники предлагали посетителям проверить якобы причитающиеся им выплаты от различных страховых компаний по номеру пенсионного страхового свидетельства (СНИЛС) или паспорта. Независимо от того, какие данные введет жертва (это может быть даже произвольная последовательность цифр), она получит сообщение о том, что ей положены страховые выплаты на достаточно крупную сумму, — несколько сотен тысяч рублей, однако для вывода этих «накоплений» жулики требовали оплатить денежный взнос.

На серверах, где размещаются веб-страницы «Межрегионального общественного фонда развития», вирусные аналитики обнаружили множество других мошеннических проектов. Подробнее об этом рассказано в опубликованной на сайте «Доктор Веб» обзорной статье.

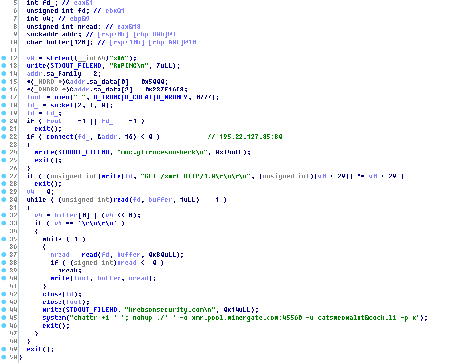

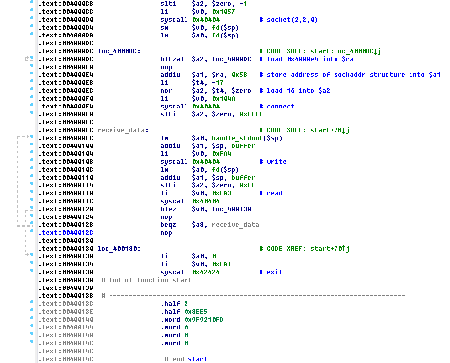

Вредоносные программы для ОС Linux

В конце последнего осеннего месяца вирусные аналитики «Доктор Веб» исследовали новый бэкдор для Linux, получивший название Linux.BackDoor.Hook.1. Троянец может скачивать заданные в поступившей от злоумышленников команде файлы, запускать приложения или подключаться к определенному удаленному узлу. О других особенностях этой вредоносной программы мы рассказали в посвященном Linux.BackDoor.Hook.1 новостном материале.

Вредоносное и нежелательное ПО для мобильных устройств

В ноябре вирусные аналитики «Доктор Веб» выявили в каталоге Google Play троянца Android.RemoteCode.106.origin, скачивающего дополнительные вредоносные модули. Они загружали веб-сайты и нажимали на расположенные на них рекламные ссылки и баннеры. Кроме того, в каталоге были обнаружены вредоносные программы семейства Android.SmsSend, которые отправляли дорогостоящие СМС. Также в прошедшем месяце в Google Play распространялся троянец Android.CoinMine.3, использовавший зараженные смартфоны и планшеты для добычи криптовалюты Monero. Помимо этого в официальном каталоге Android-приложений было найдено большое число банковских троянцев семейства Android.Banker, предназначенных для кражи конфиденциальных данных и хищения денег со счетов владельцев Android-устройств.

Наиболее заметные события, связанные с «мобильной» безопасностью в ноябре:

- обнаружение множества троянцев в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в ноябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/ntQ2GXqsMEs/

|

|

«Доктор Веб» исследовал нового банковского троянца |

24 ноября 2017 года

Новый банковский троянец, получивший наименование Trojan.Gozi.64, основывается на исходном коде предшествующих версий Trojan.Gozi, который уже долгое время находится в свободном доступе. Как и другие представители этого семейства, Trojan.Gozi.64 может заражать компьютеры под управлением 32- и 64-разрядных версий Windows. Троянец имеет модульную архитектуру, но, в отличие от предыдущих модификаций, он полностью состоит из отдельных загружаемых плагинов. Также Trojan.Gozi.64 не имеет алгоритмов для генерации имен управляющих серверов — их адреса «зашиты» в его конфигурации, в то время как одна из первых версий Gozi использовала в качестве словаря текстовый файл, загружаемый с сервера NASA.

Создатели троянца заложили в него ограничение, благодаря которому он способен работать с операционными системами Microsoft Windows 7 и выше, в более ранних версиях Windows вредоносная программа не запускается. Дополнительные модули скачиваются с управляющего сервера специальной библиотекой-лоадером, при этом протокол обмена данными использует шифрование. Лоадер Trojan.Gozi.64 может выполнять на зараженной машине следующие вредоносные функции:

- проверка обновлений троянца;

- загрузка с удаленного сервера плагинов для браузеров, с помощью которых выполняются веб-инжекты;

- загрузка с удаленного сервера конфигурации веб-инжектов;

- получение персональных заданий, в том числе для загрузки дополнительных плагинов;

- удаленное управление компьютером.

Для осуществления веб-инжектов в каждом браузере Trojan.Gozi.64 использует собственный настраиваемый плагин. В настоящий момент вирусным аналитикам известны плагины для Microsoft Internet Explorer, Microsoft Edge, Google Chrome и Mozilla Firefox. Установив соответствующий модуль, троянец получает с управляющего сервера ZIP-архив с конфигурацией для выполнения веб-инжектов. В результате Trojan.Gozi.64 может встраивать в просматриваемые пользователем веб-страницы произвольное содержимое – например, поддельные формы авторизации на банковских сайтах и в системах банк-клиент. При этом, поскольку модификация веб-страниц происходит непосредственно на зараженном компьютере, URL такого сайта в адресной строке браузера остается корректным, что может ввести пользователя в заблуждение и усыпить его бдительность. Введенные в поддельную форму данные передаются злоумышленникам, в результате чего учетная запись жертвы троянца может быть скомпрометирована.

Помимо этого на зараженный компьютер могут быть загружены и установлены дополнительные модули – в частности, плагин, фиксирующий нажатие пользователем клавиш (кейлоггер), модуль для удаленного доступа к инфицированной машине (VNC), компонент SOCKS-proxy-сервера, плагин для хищения учетных данных из почтовых клиентов и некоторые другие.

Банковский троянец Trojan.Gozi.64 не представляет опасности для пользователей антивирусных продуктов Dr.Web, поскольку сигнатуры вредоносной программы и ее модулей добавлены в вирусные базы.

| Подробнее о троянце |

#банкер #банковский_троянец #онлайн-банкинг #троянец

http://feedproxy.google.com/~r/drweb/viruses/~3/UHk0SZy-w8U/

|

|

«Доктор Веб» обнаружил новый бэкдор для Linux |

20 ноября 2017 года

Троянец, получивший наименование Linux.BackDoor.Hook.1, был обнаружен вирусными аналитиками в библиотеке libz, которая используется некоторыми программами для функций сжатия и распаковки. Он работает только с бинарными файлами, обеспечивающими обмен данными по протоколу SSH. Весьма необычен способ подключения злоумышленников к бэкдору: в отличие от других похожих программ, Linux.BackDoor.Hook.1 вместо текущего открытого сокета использует первый открытый сокет из 1024, а остальные 1023 закрывает.

Бэкдор Linux.BackDoor.Hook.1 может скачивать заданные в поступившей от злоумышленников команде файлы, запускать приложения или подключаться к определенному удаленному узлу. Этот троянец не представляет опасности для наших пользователей – его сигнатура добавлена в базы Антивируса Dr.Web для Linux.

#Linux #бэкдор #троянецhttp://feedproxy.google.com/~r/drweb/viruses/~3/MC24lN8ncgU/

|

|

«Доктор Веб» обнаружил новый бэкдор для Linux |

20 ноября 2017 года

Троянец, получивший наименование Linux.BackDoor.Hook.1, был обнаружен вирусными аналитиками в библиотеке libz, которая используется некоторыми программами для функций сжатия и распаковки. Он работает только с бинарными файлами, обеспечивающими обмен данными по протоколу SSH. Весьма необычен способ подключения злоумышленников к бэкдору: в отличие от других похожих программ, Linux.BackDoor.Hook.1 вместо текущего открытого сокета использует первый открытый сокет из 1024, а остальные 1023 закрывает.

Бэкдор Linux.BackDoor.Hook.1 может скачивать заданные в поступившей от злоумышленников команде файлы, запускать приложения или подключаться к определенному удаленному узлу. Этот троянец не представляет опасности для наших пользователей – его сигнатура добавлена в базы Антивируса Dr.Web для Linux.

#Linux #бэкдор #троянецhttp://feedproxy.google.com/~r/drweb/viruses/~3/MC24lN8ncgU/

|

|

«Доктор Веб» обнаружил в Google Play приложения с троянцем, которые загрузили более 2 000 000 пользователей |

13 ноября 2017 года

Специалисты «Доктор Веб» выявили Android.RemoteCode.106.origin в 9 программах, которые в общей сложности загрузили от 2 370 000 до более чем 11 700 000 пользователей. Троянец был найден в следующих приложениях:

- Sweet Bakery Match 3 – Swap and Connect 3 Cakes версии 3.0;

- Bible Trivia версии 1.8;

- Bible Trivia – FREE версии 2.4;

- Fast Cleaner light версии 1.0;

- Make Money 1.9;

- Band Game: Piano, Guitar, Drum версии 1.47;

- Cartoon Racoon Match 3 - Robbery Gem Puzzle 2017 версии 1.0.2;

- Easy Backup & Restore версии 4.9.15;

- Learn to Sing версии 1.2.

Наши аналитики проинформировали компанию Google о наличии Android.RemoteCode.106.origin в обнаруженных приложениях. На момент публикации этого материала часть из них уже была обновлена, и троянец в них отсутствовал. Тем не менее, оставшиеся программы по-прежнему содержат вредоносный компонент и все еще представляют опасность.

Перед началом вредоносной активности Android.RemoteCode.106.origin выполняет ряд проверок. Если на зараженном мобильном устройстве отсутствует определенное количество фотографий, контактов в телефонной книге и записей о звонках в журнале вызовов, троянец никак себя не проявляет. В случае же выполнения заданных условий он отправляет запрос на управляющий сервер и пытается перейти по ссылке, полученной в ответном сообщении. В случае успеха Android.RemoteCode.106.origin задействует свой основной функционал.

Троянец загружает с управляющего сервера список модулей, которые ему необходимо запустить. Один из них был добавлен в вирусную базу Dr.Web как Android.Click.200.origin. Он автоматически открывает в браузере веб-сайт, адрес которого ему передает командный центр. Эта функция может использоваться для накрутки счетчика посещений интернет-ресурсов, а также проведения фишинг-атак, если троянец получит задание открыть мошенническую веб-страницу.

Второй троянский модуль, получивший имя Android.Click.199.origin, обеспечивает работу третьего компонента, внесенного в вирусную базу как Android.Click.201.origin. Основная задача Android.Click.199.origin – загрузка, запуск и обновление модуля Android.Click.201.origin.

Android.Click.201.origin, в свою очередь, после старта соединяется с управляющим сервером, от которого получает задания. В них указываются адреса веб-сайтов, которые троянец затем открывает в невидимом для пользователя окне WebView. После перехода по одному из целевых адресов Android.Click.201.origin самостоятельно нажимает на указанный в команде рекламный баннер или случайный элемент открытой страницы. Он повторяет эти действия до тех пор, пока не достигнет заданного числа нажатий.

Таким образом, основное предназначение троянца Android.RemoteCode.106.origin – загрузка и запуск дополнительных вредоносных модулей, которые используются для накрутки счетчика посещений веб-сайтов, а также перехода по рекламным объявлениям, за что злоумышленники получают вознаграждение. Кроме того, вредоносная программа может использоваться для проведения фишинг-атак и кражи конфиденциальной информации.

Антивирусные продукты Dr.Web для Android успешно детектируют все приложения, содержащие троянца Android.RemoteCode.106.origin, а также его вспомогательные модули, поэтому эти вредоносные программы опасности для наших пользователей не представляют. При обнаружении ПО, в которое встроен Android.RemoteCode.106.origin, владельцам Android-смартфонов и планшетов рекомендуется либо его удалить, либо проверить доступность обновленных версий без троянского функционала.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 100 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/WrlKK53WVEo/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в октябре 2017 года |

27 октября 2017 года

В октябре в каталоге Google Play был обнаружен очередной Android-троянец, встроенный в безобидные приложения. Он позволял злоумышленникам использовать зараженные мобильные устройства в качестве прокси-серверов. Кроме того, в прошедшем месяце широкую известность получил троянец-вымогатель, который шифровал файлы на Android-смартфонах и планшетах, менял пароль разблокировки экрана и требовал выкуп.

ГЛАВНЫЕ ТЕНДЕНЦИИ ОКТЯБРЯ

- Появление в СМИ информации об Android-троянце, который изменял PIN-код разблокировки экрана мобильных устройств и шифровал файлы.

- Обнаружение в Google Play вредоносной программы, превращавшей Android-устройства в прокси-серверы.

Мобильная угроза месяца

В октябре в каталоге Google Play был выявлен троянец Android.SockBot.5, который был добавлен в вирусную базу Dr.Web еще в июне 2017 года. Злоумышленники встроили его в следующие приложения:

- PvP skins for Minecraft

- Game Skins for Minecraft

- Military Skins for minecraft

- Cartoon skins for Minecraft

- Hot Skins for Minecraft PE

- Skins Herobrine for Minecraft

- Skins FNAF for Minecraft

- Assassins skins for Minecraft

Эти программы позволяли изменять внешний вид персонажей в мобильной версии популярной игры Minecraft.

После запуска троянец незаметно подключался к удаленному командному центру и устанавливал соединение с заданным сетевым адресом, используя протокол SOCKS. В результате киберпреступники превращали смартфоны и планшеты в прокси-серверы и могли пропускать через них сетевой трафик.

По данным антивирусных продуктов Dr.Web для Android

- Android.Click.171.origin

- Android.Click.173.origin

- Троянцы, которые с определенной периодичностью обращаются к заданным веб-сайтам и могут использоваться для накрутки их популярности, а также перехода по рекламным ссылкам.

- Android.HiddenAds.68.origin

- Троянец, предназначенный для показа навязчивой рекламы.

- Android.CallPay.1.origin

- Вредоносная программа, которая предоставляет владельцам Android-устройств доступ к эротическим материалам, но в качестве оплаты этой «услуги» незаметно совершает звонки на премиум-номера.

- Android.Sprovider.10

- Троянец, который загружает на мобильные Android-устройства различные приложения и пытается их установить. Кроме того, он может показывать рекламу.

- Adware.Jiubang.2

- Adware.Fly2tech.2

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Fly2tech.4

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец-вымогатель

В прошедшем месяце в СМИ появилась информация о распространении опасного троянца-вымогателя для ОС Android, который изменял PIN-код разблокировки экрана смартфонов и планшетов, шифровал файлы пользователя и требовал выкуп за восстановление работоспособности устройства. Эта вредоносная программа была добавлена в вирусную базу Dr.Web как Android.Banker.184.origin еще в августе 2017 года, поэтому она не представляла опасности для наших пользователей.

После запуска троянец пытается получить доступ к специальным возможностям (Accessibility Service), с использованием которых самостоятельно добавляет себя в список администраторов устройства. Затем он изменяет PIN-код разблокировки экрана, шифрует доступные пользовательские файлы (фотографии, видео, документы, музыку и т. д.) и демонстрирует сообщение с требованием оплаты выкупа. При этом существуют версии вредоносной программы, которые не шифруют файлы размером больше 10 Мбайт.

Несмотря на то что функционал Android.Banker.184.origin в некоторых публикациях называется уникальным, другие троянцы ранее уже использовали аналогичные возможности. Еще в 2014 году компания «Доктор Веб» обнаружила Android-вымогателя Android.Locker.38.origin, который устанавливал собственный код на разблокировку экрана. В том же году появился и первый троянец-энкодер для ОС Android, получивший имя Android.Locker.2.origin. Выполнение же вредоносных действий с использованием функций Accessibility Service (таких, как автоматическое добавление вредоносного приложения в список администраторов) также уже применялось в Android-троянцах, например в Android.BankBot.211.origin.

Злоумышленники по-прежнему пытаются распространять троянцев через официальный каталог Android-приложений Google Play и продолжают совершенствовать вредоносные программы. Для защиты мобильных устройств от потенциального заражения владельцам смартфонов и планшетов необходимо использовать антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 100 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/qXlz8GhoJjA/

|

|

«Доктор Веб»: обзор вирусной активности в октябре 2017 года |

27 октября 2017 года

Октябрь 2017 года запомнится не только специалистам по информационной безопасности, но и всем пользователям Интернета появлением нового червя-шифровальщика, получившего имя Trojan.BadRabbit. Этот троянец начал распространяться 24 октября, атаке подверглись в основном компьютеры на территории России и Украины.

В октябре вирусные аналитики «Доктор Веб» исследовали бэкдор, написанный на языке Python. Эта вредоносная программа умеет красть информацию из популярных браузеров, фиксировать нажатия клавиш, скачивать и сохранять на зараженном компьютере различные файлы, а также выполнять ряд других вредоносных функций.

Кроме того, специалисты исследовали новую версию Linux-троянца, способного заражать различные «умные» устройства.

Главные тенденции октября

- Распространение нового червя-шифровальщика BadRabbit

- Появление бэкдора, написанного на Python

- Выявление нового Linux-троянца для IoT

Угроза месяца

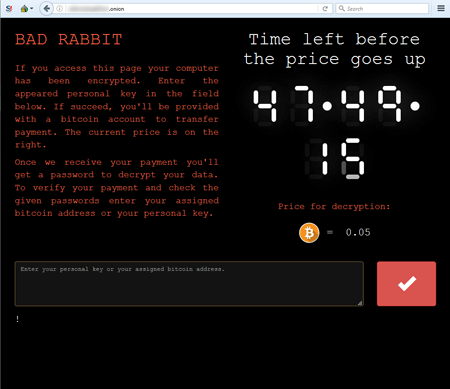

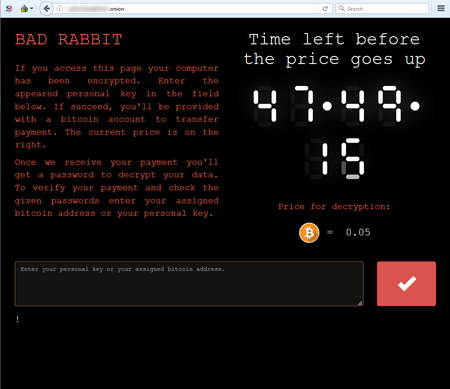

Как и ее предшественники, вредоносная программа Trojan.BadRabbit представляет собой червя, способного к самостоятельному распространению без участия пользователя и состоящего из нескольких компонентов: дроппера, шифровальщика-расшифровщика и собственно червя-энкодера. Часть кода этого червя позаимствована у троянца Trojan.Encoder.12544, также известного под именем NotPetya. При запуске энкодер проверяет наличие файла C:\Windows\cscc.dat и, если такой существует, прекращает свою работу (в связи с этим создание файла cscc.dat в папке C:\Windows может предотвратить вредоносные последствия запуска троянца).

По мнению некоторых исследователей, источником заражения Trojan.BadRabbit стал ряд скомпрометированных веб-сайтов, в HTML-код которых был внедрен вредоносный сценарий на языке JavaScript. Энкодер шифрует файлы с расширениями .3ds, .7z, .accdb, .ai, .asm, .asp, .aspx, .avhd, .back, .bak, .bmp, .brw, .c, .cab, .cc, .cer, .cfg, .conf, .cpp, .crt, .cs, .ctl, .cxx, .dbf, .der, .dib, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .hpp, .hxx, .iso, .java, .jfif, .jpe, .jpeg, .jpg, .js, .kdbx, .key, .mail, .mdb, .msg, .nrg, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .ora, .ost, .ova, .ovf, .p12, .p7b, .p7c, .pdf, .pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, .pvi, .py, .pyc, .pyw, .qcow, .qcow2, .rar, .rb, .rtf, .scm, .sln, .sql, .tar, .tib, .tif, .tiff, .vb, .vbox, .vbs, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmsd, .vmtm, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xml, .xvd, .zip. В результате работы троянца на экране зараженного компьютера демонстрируется требование выкупа в криптовалюте Bitcoin, а на сайте злоумышленников в TOR жертве отводится для оплаты 48 часов, по истечении которых сумма выкупа будет увеличена.

В настоящее время исследования Trojan.BadRabbit продолжаются, однако Антивирус Dr.Web успешно определяет и удаляет эту вредоносную программу. Кроме того, анализ троянца показал, что он проверяет присутствие в системе антивирусов Dr.Web и McAfee. При обнаружении нашего продукта Trojan.BadRabbit пропускает этап шифрования в пользовательском режиме, однако пытается запустить полное шифрование диска после перезагрузки системы. Эта функция вредоносной программы блокируется Антивирусом Dr.Web, таким образом, от действия шифровальщика не пострадают пользователи Антивируса Dr.Web версии 9.1 и выше и Dr.Web KATANA, при условии что они не меняли настройки превентивной защиты и не отключили ее.

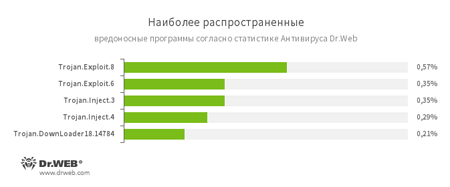

По данным статистики Антивируса Dr.Web

- Trojan.Exploit

- Эвристический детект для эксплойтов, использующих различные уязвимости для компрометации легитимных приложений.

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

По данным серверов статистики «Доктор Веб»

- JS.Inject.3

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- JS.BtcMine.1

- Сценарий на языке JavaScript, предназначенный для скрытой добычи (майнинга) криптовалют.

- W97M.DownLoader

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- BackDoor.Bebloh.184

- Один из представителей семейства вредоносных программ, относящихся к категории банковских троянцев. Данное приложение представляет угрозу для пользователей систем дистанционного банковского обслуживания (ДБО), поскольку позволяет злоумышленникам красть конфиденциальную информацию путем перехвата заполняемых в браузере форм и встраивания в страницы сайтов некоторых банков.

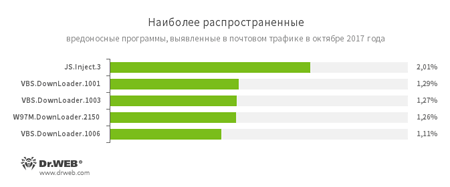

Статистика вредоносных программ в почтовом трафике

- JS.Inject.3

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- VBS.DownLoader

- Семейство вредоносных сценариев, написанных на языке VBScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- W97M.DownLoader

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

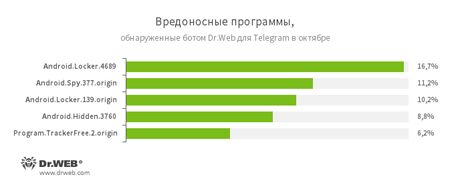

По данным бота Dr.Web для Telegram

- Android.Locker

- Семейство Android-троянцев, предназначенных для вымогательства. Они показывают навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму.

- Android.Spy.337.origin

- Представитель семейства троянцев для ОС Android, способных похищать конфиденциальную информацию, в том числе пользовательские пароли.

- Android.Hidden

- Семейство Android-троянцев, способных скрывать свой значок в списке приложений инфицированного устройства.

- Program.TrackerFree.2.origin

- Детект приложения для слежки за детьми Mobile Tracker Free.

Шифровальщики

В октябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.3953 — 17,26% обращений;

- Trojan.Encoder.858 — 16,67% обращений;

- Trojan.Encoder.13671 — 5,51% обращений;

- Trojan.Encoder.2667 — 4,02% обращений;

- Trojan.Encoder.567 — 2,38% обращений;

- Trojan.Encoder.3976 — 2,23% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение октября 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 256 429 интернет-адресов.

| Сентябрь 2017 | Октябрь 2017 | Динамика |

|---|---|---|

| + 298 324 | + 256 429 | -14,0% |

Вредоносные программы для ОС Linux

В октябре вирусные аналитики «Доктор Веб» исследовали троянца, способного заражать «умные» устройства под управление ОС Linux. Вредоносная программа получила наименование Linux.IotReapper. Это очередная модификация уже давно известного специалистам Linux.Mirai. Вместо перебора логинов и паролей по словарю для взлома устройств Linux.IotReapper запускает эксплойты и проверяет результат их выполнения. Затем троянец ожидает получения команд от управляющего сервера. Он может скачивать и запускать на инфицированном устройстве различные приложения, а также содержит два модуля: интерпретатор Lua и сервер, работающий на порту 8888, который также может выполнять различные команды. Троянец Linux.IotReapper успешно детектируется Антивирусом Dr.Web для Linux.

Другие события в сфере информационной безопасности

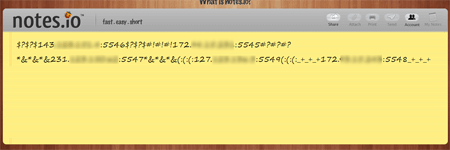

В середине месяца вирусные базы Dr.Web пополнились записью Python.BackDoor.33, с использованием которой детектируется бэкдор, написанный на языке Python. Эта вредоносная программа обладает способностью к самораспространению: после установки на инфицированном устройстве и его перезагрузки Python.BackDoor.33 пытается заразить все подключенные к устройству накопители с именами от C до Z. Затем троянец определяет IP-адрес и доступный порт управляющего сервера, отправляя запрос к нескольким серверам в Интернете, включая pastebin.com, docs.google.com и notes.io. Полученное значение имеет следующий вид:

При определенных условиях Python.BackDoor.33 скачивает с управляющего сервера и запускает на инфицированном устройстве сценарий на языке Python, в котором реализованы функции кражи паролей (стилер), перехвата нажатия клавиш (кейлоггер) и удаленного выполнения команд (бэкдор). Этот сценарий позволяет выполнять на зараженной машине следующие действия:

- красть информацию из браузеров Chrome, Opera, Yandex, Amigo, Torch, Spark;

- фиксировать нажатия клавиш и делать снимки экрана;

- загружать дополнительные модули на Python и исполнять их;

- скачивать файлы и сохранять их на носителе инфицированного устройства;

- получать содержимое заданной папки;

- перемещаться по папкам;

- запрашивать информацию о системе.

Более подробная информация о Python.BackDoor.33 изложена в размещенной на нашем сайте обзорной статье.

Вредоносное и нежелательное ПО для мобильных устройств

В октябре в средствах массовой информации появились сообщения об обнаружении опасного троянца-вымогателя, который детектируется антивирусом Dr.Web как Android.Banker.184.origin. Эта вредоносная программа, известная вирусным аналитикам «Доктор Веб» с августа 2017 года, изменяет PIN-код разблокировки экрана зараженных Android-смартфонов и планшетов, шифрует файлы и требует выкуп за восстановление работоспособности устройств. Кроме того, в прошедшем месяце в каталоге Google Play был найден троянец Android.SockBot.5, позволявший киберпреступникам использовать мобильные устройства в качестве прокси-серверов.

Наиболее заметные события, связанные с «мобильной» безопасностью в октябре:

- появление информации о распространении троянца-вымогателя, изменяющего PIN-код разблокировки экрана Android-устройств и шифрующего файлы;

- обнаружение в каталоге Google Play троянца, который превращал зараженные Android-устройства в прокси-серверы.

Более подробно о вирусной обстановке для мобильных устройств в октябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/sYXAacEMj-s/

|

|

BadRabbit боится компьютеров с Dr.Web: исследование нашумевшего троянца |

26 октября 2017 года

Червь Trojan.BadRabbit состоит как минимум из трех компонентов: дроппера, червя-энкодера и шифровальщика дисков, способного также выполнять функции расшифровщика. После запуска дроппер, имеющиеся образцы которого представлены в виде исполняемого файла со значком установщика Adobe Flash, полностью загружается в память. Затем троянец сохраняет червя-энкодера в файл C:\Windows\infpub.dat и запускает его с помощью системной программы rundll32.exe, а собственный процесс завершает.

Троянец собирает информацию о зараженном компьютере, а также проверяет, не запущены ли на нем процессы двух антивирусных программ: Dr.Web и McAfee (в частности, его интересуют процессы с именами dwengine.exe, dwwatcher.exe, dwarkdaemon.exe, dwservice.exe, McTray.exe, mfevtps.exe и mcshield.exe). Если такие процессы обнаруживаются, BadRabbit пропускает первый этап шифрования, видимо, с целью избежать преждевременного обнаружения, однако пытается запустить полное шифрование диска после перезагрузки системы. Поскольку современные версии Антивируса Dr.Web не допускают возможности модификации загрузочной записи (MBR), попытка зашифровать диски не увенчается успехом. Таким образом, от действия Trojan.BadRabbit полностью защищены пользователи Антивируса Dr.Web версии 9.1 и выше и Dr.Web KATANA, при условии что они не меняли настройки превентивной защиты и не отключили ее.

Затем шифровальщик дисков проверяет аргументы своего процесса и, если он запущен без аргументов, работает как расшифровщик. Перед началом шифрования Trojan.BadRabbit выполняет ряд подготовительных действий, после чего создает в Планировщике заданий Windows задачу на перезагрузку компьютера через 3 минуты. Далее каждые 30 секунд троянец удаляет старое задание и создает новое, постоянно смещая время, когда должна выполниться задача. Вероятно, сделано это на случай, если пользователь компьютера удалит троянца до того, как шифрование дисков завершится.

Затем BadRabbit формирует пароль для шифрования дисков длиной в 32 символа, записывает информацию о компьютере в специальную структуру, шифрует ее публичным ключом и сохраняет в другой структуре, которая кодируется с использованием алгоритма Base64 и сохраняется в MBR. Алгоритм шифрования диска и загрузчик (бутлоадер) вирусописатели с небольшими изменениями позаимствовали из проекта с открытым исходным кодом Diskcryptor. Троянец ищет первый системный диск и устанавливает туда свой загрузчик. Впоследствии содержимое этого диска шифруется.

Часть кода BadRabbit позаимствована у троянца Trojan.Encoder.12544, также известного под именем NotPetya. При запуске энкодер проверяет наличие файла C:\Windows\cscc.dat и, если такой существует, прекращает свою работу (в связи с этим создание файла cscc.dat в папке C:\Windows может предотвратить вредоносные последствия запуска троянца). Запустившись из памяти зараженного компьютера, червь-энкодер при наличии соответствующих привилегий извлекает один из двух хранящихся в нем драйверов в зависимости от разрядности операционной системы. Эти драйверы позаимствованы из утилиты для шифрования файлов с открытым исходным кодом DiskCryptor.

Для запуска этих драйверов в процессе своей работы BadRabbit пытается зарегистрировать системную службу "cscc" с описанием "Windows Client Side Caching DDriver". Если зарегистрировать эту службу не удалось, он пытается запустить драйвер DiskCryptor с именем "cdfs" путем модификации системного реестра.

Как и Trojan.Encoder.12544, Trojan.BadRabbit использует утилиты Mimikatz для перехвата паролей открытых сессий в Windows. В зависимости от разрядности ОС он распаковывает соответствующую версию утилиты, сохраняет ее со случайным именем в папку C:\Windows, после чего запускает. Затем он ищет доступные на запись сетевые папки, пытается открыть их с использованием полученных учетных данных и сохранить там свою копию.

Выполнив все предварительные операции, троянец создает задание с именем "drogon" на перезагрузку компьютера. В процессе завершения сессии BadRabbit очищает системные журналы и удаляет ранее созданное задание. Энкодер шифрует файлы с расширениями .3ds, .7z, .accdb, .ai, .asm, .asp, .aspx, .avhd, .back, .bak, .bmp, .brw, .c, .cab, .cc, .cer, .cfg, .conf, .cpp, .crt, .cs, .ctl, .cxx, .dbf, .der, .dib, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .hpp, .hxx, .iso, .java, .jfif, .jpe, .jpeg, .jpg, .js, .kdbx, .key, .mail, .mdb, .msg, .nrg, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .ora, .ost, .ova, .ovf, .p12, .p7b, .p7c, .pdf, .pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, .pvi, .py, .pyc, .pyw, .qcow, .qcow2, .rar, .rb, .rtf, .scm, .sln, .sql, .tar, .tib, .tif, .tiff, .vb, .vbox, .vbs, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmsd, .vmtm, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xml, .xvd, .zip. В результате работы троянца на экране зараженного компьютера демонстрируется требование выкупа в криптовалюте Bitcoin, а на сайте злоумышленников в TOR жертве отводится для оплаты 48 часов, по истечении которых сумма выкупа будет увеличена.

В настоящее время исследование Trojan.BadRabbit продолжается. Технические подробности о работе этой вредоносной программы опубликованы в нашей вирусной базе знаний.

#Trojan.Encoder #вирус #вымогательство #троянецhttp://feedproxy.google.com/~r/drweb/viruses/~3/r39L6GodjQ8/

|

|

Пользователи Dr.Web от "плохого кролика" не пострадали |

25 октября 2017 года

В сети существуют рекомендации по защите от данной угрозы, например, такие:

- создать файл C:\Windows\infpub.dat с атрибутом ReadOnly;

- создать файл C:\Windows\cscc.dat с атрибутом ReadOnly;

- запретить в групповых политиках (Политика ограниченного использования программ) выполнения infpub.dat и install_flash_player.exe.

Некоторые из этих мер могут дать кратковременный эффект, но специалисты "Доктор Веб" не могут рекомендовать ограничиваться подобными средствами при защите от киберугроз. Малейшее изменение во вредоносной программе может привести к тому, что подобные вышеперечисленным меры не дадут никакого эффекта. Таким образом, единственной надёжной рекомендацией может быть использование надёжного антивируса. Актуальная версия Dr.Web защищает от этого вируса.

Подробное описание будет опубликовано по результатам ведущегося сейчас антивирусной лабораторией расследования.

http://feedproxy.google.com/~r/drweb/viruses/~3/Z6Mba8MLA2g/

|

|

«Доктор Веб» исследовал бэкдор, написанный на Python |

16 октября 2017 года

Эта вредоносная программа была добавлена в вирусные базы Dr.Web под именем Python.BackDoor.33. Внутри файла троянца хранится запакованная утилита py2exe, которая позволяет запускать в Windows сценарии на языке Python как обычные исполняемые файлы. Основные функции вредоносной программы реализованы в файле mscore.pyc.

Python.BackDoor.33 сохраняет свою копию в одной из папок на диске, для обеспечения собственного запуска модифицирует системный реестр Windows и завершает выполнение сценария. Таким образом, основные вредоносные функции бэкдора выполняются после перезагрузки системы.

После перезагрузки троянец пытается заразить все подключенные к устройству накопители с именами от C до Z. Для этого он создает скрытую папку, сохраняет в ней копию своего исполняемого файла (также с атрибутом «скрытый»), после чего в корневой папке диска создает ссылку вида <имя тома>.lnk, которая ведет на вредоносный исполняемый файл. Все файлы, отличные от файла .lnk, VolumeInformation.exe и .vbs, он перемещает в созданную ранее скрытую папку.

Затем троянец пытается определить IP-адрес и доступный порт управляющего сервера, отправляя запрос к нескольким серверам в Интернете, включая pastebin.com, docs.google.com и notes.io. Полученное значение имеет следующий вид:

Если бэкдору удалось получить IP-адрес и порт, он отсылает на управляющий сервер специальный запрос. Если троянец получит на него ответ, он скачает с управляющего сервера и запустит на инфицированном устройстве сценарий на языке Python, добавленный в вирусные базы Dr.Web под именем Python.BackDoor.35. В этом сценарии реализованы функции кражи паролей (стилер), перехвата нажатия клавиш (кейлоггер) и удаленного выполнения команд (бэкдор). Кроме того, этот троянец умеет проверять подключенные к зараженному устройству носители информации и заражать их схожим образом. В частности, Python.BackDoor.35 позволяет злоумышленникам:

- красть информацию из браузеров Chrome, Opera, Yandex, Amigo, Torch, Spark;

- фиксировать нажатия клавиш и делать снимки экрана;

- загружать дополнительные модули на Python и исполнять их;

- скачивать файлы и сохранять их на носителе инфицированного устройства;

- получать содержимое заданной папки;

- перемещаться по папкам;

- запрашивать информацию о системе.

Помимо прочего, в структуре Python.BackDoor.35 предусмотрена функция самообновления, однако в настоящий момент она не задействована. Сигнатуры всех упомянутых выше вредоносных программ добавлены в вирусные базы Dr.Web и не представляют опасности для наших пользователей.

#backdoor #бэкдор #вредоносное_ПО #троянецhttp://feedproxy.google.com/~r/drweb/viruses/~3/yTDBQSVmNE0/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в сентябре 2017 года |

29 сентября 2017 года

В сентябре широкую известность получила группа уязвимостей BlueBorne в стеке протокола Bluetooth, которую выявили специалисты по информационной безопасности. Эти уязвимости позволяют злоумышленникам получить полный контроль над Bluetooth-совместимыми устройствами, распространять среди них вредоносные программы и незаметно красть конфиденциальную информацию. Кроме того, в прошедшем месяце в каталоге Google Play был найден очередной банковский троянец.

Главные тенденции сентября

- Появление информации об опасных уязвимостях в реализации протокола Bluetooth, которым подвержены многие устройства, включая Android-смартфоны и планшеты;

- Обнаружение в Google Play банковского троянца, встроенного в безобидную игру.

Мобильная угроза месяца

В сентябре стало известно об обнаружении целого ряда уязвимостей в стеке протокола Bluetooth, получивших название BlueBorne. Они позволяют злоумышленникам полностью контролировать широкий спектр атакуемых устройств, выполнять на них произвольный код и красть конфиденциальную информацию. Опасности подвержены в том числе смартфоны и планшеты под управлением Android, на которых не установлены закрывающие эти уязвимости «заплатки» ОС.

Специалисты компании «Доктор Веб» готовят обновление антивируса Dr.Web Security Space для Android, которое позволит наряду с уже известными уязвимостями обнаруживать на защищаемых устройствах и указанные программные ошибки.

По данным антивирусных продуктов Dr.Web для Android

- Android.Click.171.origin

- Представитель семейства троянцев, предназначенных для накрутки количества посещений заданных злоумышленниками веб-сайтов.

- Android.DownLoader.337.origin

- Троянская программа, предназначенная для загрузки других приложений.

- Android.CallPay.1.origin

- Вредоносная программа, которая предоставляет владельцам Android-устройств доступ к эротическим материалам, но в качестве оплаты этой «услуги» незаметно совершает звонки на премиум-номера.

- Android.HiddenAds.109.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Triada.152

- Представитель семейства многофункциональных троянцев, выполняющих разнообразные вредоносные действия.

- Adware.Jiubang.2

- Adware.SalmonAds.1.origin

- Adware.Fly2tech.2

- Adware.Avazu.8.origin

- Adware.Jiubang.1

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

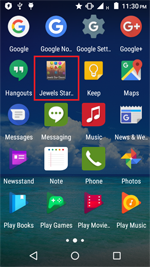

Троянец в Google Play

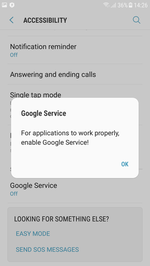

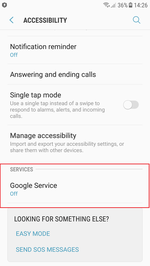

В сентябре в каталоге Google Play был выявлен банковский троянец Android.BankBot.234.origin, который скрывался в безобидной игре под названием Jewels Star Classic. Через некоторое время после запуска он запрашивает доступ к функциям специальных возможностей Android. С их помощью вредоносная программа скрытно устанавливает и запускает спрятанный в ее ресурсах троянец Android.BankBot.233.origin. В свою очередь, Android.BankBot.233.origin отслеживает запуск приложения «Play Маркет» и показывает поверх его окна фишинговую форму настройки платежного сервиса, в которой запрашивает информацию о банковской карте. Введенные пользователем сведения передаются вирусописателям, после чего те могут незаметно украсть деньги со счета жертвы, т. к. троянец перехватывает все СМС-сообщения с проверочными кодами.

Особенности Android.BankBot.234.origin:

- встроен в безобидную игру;

- чтобы не вызывать подозрений, начинает вредоносную деятельность спустя некоторое время после установки и запуска;

- пытается получить доступ к Специальным возможностям (Accessibility Service) устройства, с использованием которых может самостоятельно нажимать на кнопки в диалоговых окнах, включать необходимые системные параметры и устанавливать приложения;

- содержит в своих ресурсах троянца Android.BankBot.233.origin, который устанавливается незаметно для владельца зараженного смартфона или планшета и используется для кражи сведений о банковской карте.

Для владельцев Android-устройств опасность представляют не только вредоносные приложения, которые распространяются в Интернете и встречаются даже в официальном каталоге Android-программ Google Play, но и различные уязвимости операционной системы и ее компонентов. Для защиты от этих угроз необходимо своевременно устанавливать все доступные обновления, а также использовать антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 100 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/ZTt9IwvNhuM/

|

|

«Доктор Веб»: обзор вирусной активности в сентябре 2017 года |

29 сентября 2017 года

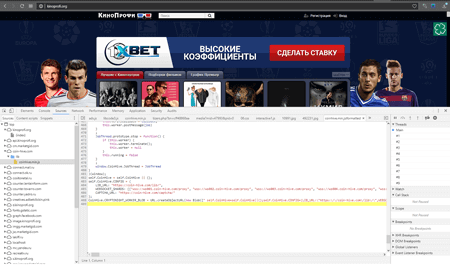

В сентябре несколько средств массовой информации сообщили о том, что киберпреступники стали активно использовать браузеры пользователей для несанкционированного майнинга (добычи) криптовалют. Наибольшей популярностью у злоумышленников пользуется криптовалюта Monero (XMR).

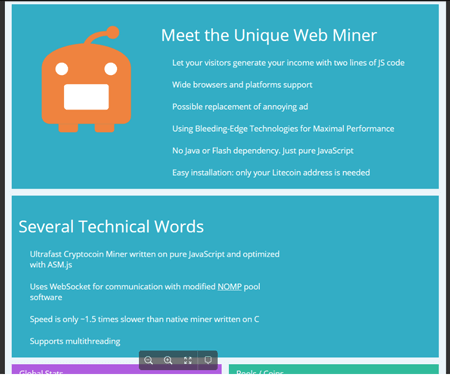

Майнер, добавленный в сентябре в вирусные базы Dr.Web под именем Tool.BtcMine.1046, был написан на языке JavaScript. При заходе на некоторые сайты внедренный в код разметки веб-страниц сценарий JavaScript начинал майнить криптовалюту. По сообщениям пользователей, в этот момент нагрузка на процессор компьютера достигала 100%, и возвращалась к нормальным значениям только после закрытия окна браузера. Трудно сказать, является ли этот инцидент следствием взлома сайтов или добровольного внедрения майнера в код их владельцами. В настоящий момент при попытке перехода на веб-страницы, содержащие подобный сценарий, Антивирус Dr.Web предупреждает пользователей об обнаружении потенциально опасного содержимого.

Вскоре в вирусные базы был добавлен еще один похожий инструмент, получивший наименование Tool.BtcMine.1048. Этот майнер также был написан на JavaScript. Возможно, он был задуман как альтернатива заработку за счет размещения рекламы, однако использовался без явного согласия посетителей сайтов. Иными словами, указанная технология может применяться как легально, так и в целях криминального заработка. Подобные сценарии могут встраиваться в код сайта не только его владельцами, но и внедряться туда с помощью недобросовестных рекламодателей или в результате взлома. Кроме того, функция добычи криптовалюты может быть реализована и в плагинах, которые пользователи самостоятельно устанавливают в своих браузерах.

Также в сентябре специалисты по информационной безопасности обнаружили уязвимости в стеке протоколов Bluetooth, а аналитики «Доктор Веб» выяснили, что киберпреступники используют «Интернет вещей» для массовой рассылки спама.

Главные тенденции сентября

- Появление программ-майнеров, написанных на языке JavaScript

- Использование злоумышленниками «Интернета вещей» для рассылки спама

- Обнаружение опасных уязвимостей в протоколе Bluetooth

Угроза месяца

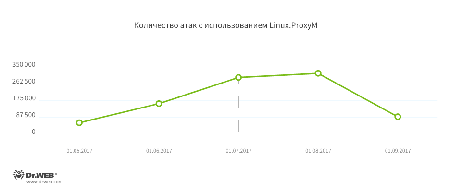

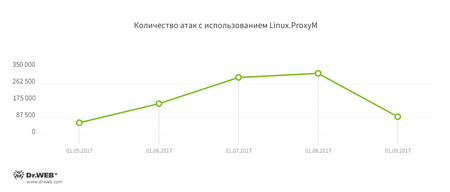

Компания «Доктор Веб» уже рассказывала о вредоносной программе Linux.ProxyM, которая запускает на инфицированном Linux-устройстве SOCKS-прокси-сервер. Существуют сборки этого троянца для устройств с архитектурой x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 и SPARC, то есть он может работать на многих «умных» устройствах, таких как роутеры, телевизионные приставки и т. д. Вирусные аналитики установили, что киберпреступники рассылают с помощью зараженных этим троянцем устройств спам, рекламирующий ресурсы для взрослых. Ежесуточно каждое зараженное Linux.ProxyM устройство рассылает порядка 400 писем. Активность этого ботнета показана на следующем графике:

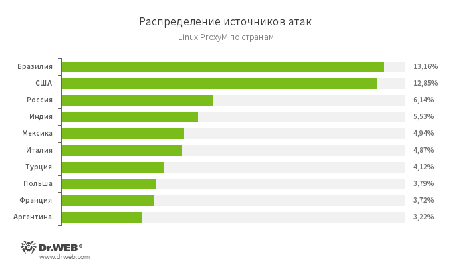

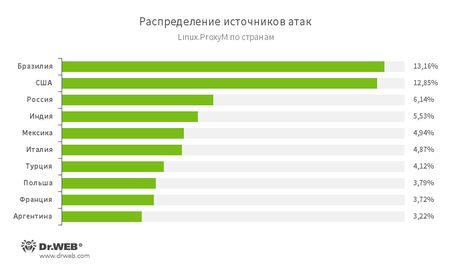

Больше всего зараженных Linux.ProxyM устройств, с которых выполняются атаки, расположено в Бразилии. На втором месте по этому показателю – США, на третьем – Россия.

Более подробная информация о Linux.ProxyM изложена в статье, опубликованной на нашем сайте.

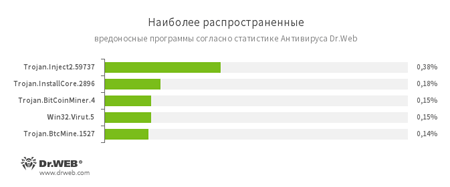

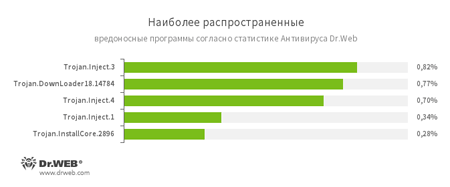

По данным статистики Антивируса Dr.Web

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

- Trojan.InstallCore

- Семейство установщиков нежелательных и вредоносных приложений.

- Trojan.BitCoinMiner.4

- Представитель семейства вредоносных программ, предназначенных для скрытой добычи (майнинга) криптовалюты BitCoin.

- Win32.Virut.5

- Полиморфный вирус, заражающий исполняемые файлы. Содержит функции управления инфицированными компьютерами с использованием IRC-канала.

- Trojan.BtcMine

- Семейство вредоносных программ, которые втайне от пользователя применяют вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют – например, Bitcoin.

По данным серверов статистики «Доктор Веб»

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других приложений.

- JS.Inject.3

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.CCleaner.2

- Вредоносная программа, обнаруженная в приложении CCleaner для оптимизации операционных систем Microsoft Windows.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Win32.HLLW.Shadow

- Червь, использующий для своего распространения съемные носители и сетевые диски. Кроме того, может распространяться по сети с использованием стандартного протокола SMB. Способен загружать с управляющего сервера исполняемые файлы и запускать их.

Статистика вредоносных программ в почтовом трафике

- Trojan.Inject

- Семейство троянцев, встраивающих вредоносный код в процессы других программ.

- VBS.DownLoader

- Семейство вредоносных сценариев, написанных на языке VBScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- JS.Inject.3

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

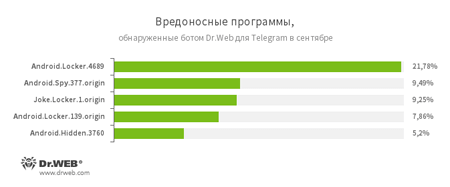

По данным бота Dr.Web для Telegram

- Android.Locker

- Семейство Android-троянцев, предназначенных для вымогательства. Они показывают навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму.

- Android.Spy.337.origin

- Представитель семейства троянцев для ОС Android, способных похищать конфиденциальную информацию, в том числе пользовательские пароли.

- Joke.Locker.1.origin

- Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death).

- Android.Hidden

- Семейство Android-троянцев, способных скрывать свой значок в списке приложений инфицированного устройства.

Шифровальщики

В сентябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 23,49% обращений;

- Trojan.Encoder.13671 — 5,33% обращений;

- Trojan.Encoder.11464 — 3,89% обращений;

- Trojan.Encoder.761 — 2,74% обращений;

- Trojan.Encoder.5342 — 2,02% обращений;

- Trojan.Encoder.567 — 2,00% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение сентября 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 298 324 интернет-адреса.

| Август 2017 | Сентябрь 2017 | Динамика |

|---|---|---|

| + 275 399 | + 298 324 | +8.32% |

Вредоносное и нежелательное ПО для мобильных устройств

В сентябре появилась информация о выявленной группе опасных уязвимостей BlueBorne в реализации протокола Bluetooth. Им подвержены различные устройства, включая Android-смартфоны и планшеты. Эти уязвимости позволяют получить полный контроль над атакуемыми устройствами, выполнять на них произвольный код и похищать конфиденциальную информацию. Помимо этого в прошедшем месяце в каталоге Google Play был обнаружен троянец Android.BankBot.234.origin, предназначенный для кражи сведений о банковских картах.

Наиболее заметные события, связанные с «мобильной» безопасностью в сентябре:

- появление подробностей об обнаруженных ранее уязвимостях в стеке протокола Bluetooth;

- выявление в каталоге Google Play банковского троянца.

Более подробно о вирусной обстановке для мобильных устройств в сентябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/e5PFhh55JDY/

|

|

Злоумышленники используют «Интернет вещей» для рассылки спама |

12 сентября 2017 года

Речь идет о вредоносной программе Linux.ProxyM, о которой мы уже рассказывали в июне. Напомним, что этот троянец запускает на инфицированном устройстве SOCKS-прокси-сервер и способен детектировать ханипоты (от англ. honeypot — «горшочек с медом») — специальные ресурсы, созданные исследователями вредоносных программ в качестве приманки для злоумышленников. Соединившись со своим управляющим сервером и получив от него подтверждение, Linux.ProxyM загружает с этого сервера адреса двух интернет-узлов: с первого он получает список логинов и паролей, а второй необходим для работы SOCKS-прокси-сервера. Существуют сборки этого троянца для устройств с архитектурой x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 и SPARC. Иными словами, Linux.ProxyM может работать практически на любом устройстве под управлением Linux, включая роутеры, телевизионные приставки и другое оборудование.

Вирусные аналитики «Доктор Веб» выяснили, что с использованием Linux.ProxyM злоумышленники рассылают спам. С управляющего сервера на зараженное устройство поступает команда, содержащая адрес SMTP-сервера, логин и пароль для доступа к нему, список почтовых адресов и сам шаблон сообщения. В письмах рекламируются различные сайты категории «для взрослых». Типичное сообщение электронной почты, отправляемое с использованием зараженных Linux.ProxyM устройств, имеет следующее содержание:

Subject: Kendra asked if you like hipster girls

A new girl is waiting to meet you.

And she is a hottie!

Go here to see if you want to date this hottie

(Copy and paste the link to your browser)

http://whi*******today.com/

check out sexy dating profiles

There are a LOT of hotties waiting to meet you if we are being honest!

Согласно статистике, имеющейся в распоряжении компании «Доктор Веб», в среднем в течение суток каждое зараженное Linux.ProxyM устройство рассылает порядка 400 писем. График зафиксированного нашими специалистами количества атак троянца Linux.ProxyM представлен ниже.

Количество уникальных IP-адресов зараженных устройств показано на следующей диаграмме. Следует отметить, что иллюстрация показывает только число наблюдаемых аналитиками «Доктор Веб» ботов, реальное же количество инфицированных устройств может быть больше.

Распределение источников атак с использованием Linux.ProxyM по географическому признаку за минувшие 30 дней показано на следующей иллюстрации:

Можно предположить, что ассортимент реализуемых Linux-троянцами функций будет расширяться и в дальнейшем. «Интернет вещей» уже давно находится в фокусе интересов вирусописателей, о чем свидетельствует широкое распространение вредоносных программ для Linux, способных заражать устройства с различной аппаратной архитектурой.

http://feedproxy.google.com/~r/drweb/viruses/~3/ThwgzLiGSu8/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в августе 2017 года |

31 августа 2017 года

В августе в каталоге Google Play было обнаружено большое число вредоносных Android-приложений, в том числе троянцы, которые выполняли DDoS-атаки. Другие вредоносные программы незаметно загружали указанные злоумышленниками веб-сайты и самостоятельно нажимали на размещенные на них баннеры, за что вирусописатели получали вознаграждение. Еще один Android-троянец, выявленный в Google Play в августе, показывал поддельные формы ввода поверх запускаемых программ и похищал логины, пароли и другую конфиденциальную информацию. Кроме того, в последнем летнем месяце в Google Play был найден троянец-дроппер, предназначенный для установки прочих вредоносных приложений.

ГЛАВНЫЕ ТЕНДЕНЦИИ АВГУСТА

- Обнаружение вредоносных Android-программ, выполнявших DDoS-атаки на веб-сайты;

- Выявление в Google Play Android-банкера, который скрывался в безобидном приложении;

- Проникновение в Google Play троянца, предназначенного для установки других вредоносных программ.

Мобильная угроза месяца

В августе в каталоге Google Play было обнаружено несколько троянцев семейства Android.Click. Два из них получили имена Android.Click.268 и Android.Click.274 соответственно. После запуска они незаметно для владельцев мобильных устройств выполняли DDoS-атаки («Отказ в обслуживании») на указанные вирусописателями веб-сайты, открывая несколько их копий, а также могли по команде отправлять множество сетевых пакетов на целевые серверы. В результате пользователи зараженных Android-смартфонов и планшетов, которые загрузили эти программы, невольно становились соучастниками киберпреступлений.

Другой троянец, добавленный в вирусную базу Dr.Web как Android.Click.269, незаметно открывал заданные в командах злоумышленников веб-сайты и нажимал на размещенные на них баннеры. За это авторы вредоносного приложения получали вознаграждение. Помимо этого, Android.Click.269 показывал рекламу при разблокировке экрана зараженных Android-устройств.

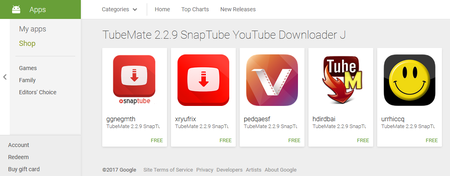

Все указанные троянцы были встроены в ПО для просмотра видео с сервиса YouTube.

Особенности Android.Click.268 и Android.Click.274:

- осуществляют DDoS-атаки на сайты, незаметно для пользователя загружая 20 копий заданного злоумышленниками веб-ресурса;

- могут выполнять DDoS-атаки на удаленные хосты по протоколу UDP, отправляя 10 000 000 пакетов на указанный в команде порт сервера.

Особенности AndAndroid.Click.269:

- незаметно открывает указанные в команде вирусописателей веб-сайты и автоматически нажимает на рекламные баннеры, принося авторам троянца прибыль;

- показывает рекламу при разблокировке экрана зараженного мобильного устройства.

По данным антивирусных продуктов Dr.Web для Android

- Android.DownLoader.337.origin

- Android.DownLoader.526.origin

- Троянские программы, предназначенные для загрузки других приложений.

- Android.CallPay.1.origin

- Вредоносная программа, которая предоставляет владельцам Android-устройств доступ к эротическим материалам, но в качестве оплаты этой «услуги» незаметно совершает звонки на премиум-номера.

- Android.HiddenAds.85.origin

- Android.HiddenAds.83.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Adware.Jiubang.2

- Adware.Fly2tech.2

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Batmobi.4

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец в Google Play

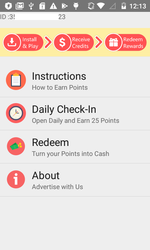

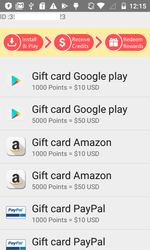

В последнем летнем месяце в вирусную базу Dr.Web был добавлен банковский троянец Android.BankBot.225.origin, который распространялся через каталог Google Play. Он был скрыт внутри приложения под названием «Earn Real Money Gift Cards», предназначенного для получения подарочных денежных сертификатов за установку рекламируемых программ.

Android.BankBot.225.origin отслеживает запуск банковских и других приложений и показывает поверх их окон поддельные формы ввода конфиденциальной информации. Кроме того, по команде вирусописателей он может скачивать на зараженные устройства прочие программы, которые затем пытается установить.

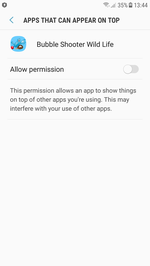

Еще один троянец, обнаруженный в Google Play в августе, был внесен в вирусную базу Dr.Web как Android.MulDrop.1067. Он скрывался в игре под названием «Bubble Shooter Wild Life». При каждом старте эта вредоносная программа запрашивает разрешение на отображение элементов интерфейса поверх других приложений.

Через некоторое время после запуска она пытается получить доступ к специальным возможностям (Accessibility Service), показывая соответстующее уведомление. Если владелец устройства соглашается предоставить троянцу нужные полномочия, Android.MulDrop.1067 может самостоятельно устанавливать другие Android-приложения, автоматически нажимая на кнопки в диалоговых окнах и подтверждая все действия. Троянец проверяет наличие на карте памяти apk-файла, который он должен установить, однако текущая версия Android.MulDrop.1067 не содержит никаких скрытых файлов и не имеет функции загрузки их из Интернета. Это может говорить о том, что троянец все еще находится на стадии разработки.

Вирусописатели всеми способами пытаются распространять Android-троянцев через каталог приложений Google Play. Чтобы увеличить вероятность заражения мобильных устройств, они встраивают вредоносные программы в полнофункциональные приложения и используют различные механизмы обхода проверки безопасности, чтобы троянцы как можно дольше оставались незамеченными. Для защиты смартфонов и планшетов под управлением ОС Android пользователям необходимо установить антивирусные продукты Dr.Web, которые способны бороться с современными Android-угрозами.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 100 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/LLNkCLiwxUQ/

|

|

«Доктор Веб»: обзор вирусной активности в августе 2017 года |

31 августа 2017 года

В начале последнего летнего месяца были зафиксированы массовые рассылки, ориентированные на администраторов интернет-ресурсов. В частности, мошенники отправляли письма якобы от имени компании «Региональный Сетевой Информационный Центр» (RU-CENTER), причем, по всей видимости, используя базу контактов администраторов доменов. В письмах получателю предлагалось разместить на сервере специальный PHP-файл, что могло привести к компрометации интернет-ресурса. Также в августе был обнаружен троянец-майнер, в коде загрузчика которого упоминался адрес сайта популярного специалиста по информационной безопасности Брайана Кребса. Кроме того, в вирусные базы Dr.Web были добавлены версии загрузчиков Linux-троянца Hajime для устройств с архитектурой MIPS и MIPSEL.

Главные тенденции августа

- Рост числа мошеннических почтовых рассылок

- Появление нового троянца-майнера

- Выявление загрузчиков Linux.Hajime для MIPS и MIPSEL

Угроза месяца

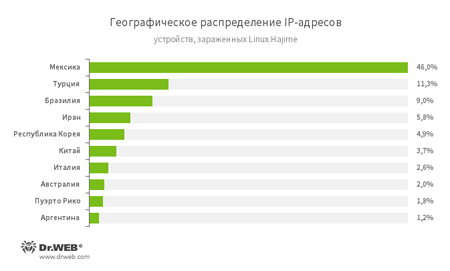

Сетевые черви семейства Linux.Hajime известны с 2016 года. Для их распространения злоумышленники используют протокол Telnet. После подбора пароля и авторизации на атакуемом устройстве плагин-инфектор сохраняет находящийся в нем загрузчик, написанный на ассемблере. С компьютера, с которого осуществлялась атака, тот загружает основной модуль троянца, а уже он включает инфицированное устройство в децентрализованный P2P-ботнет. До недавних пор антивирусы детектировали загрузчик Linux.Hajime только для оборудования с архитектурой ARM, однако вирусные аналитики «Доктор Веб» добавили в базы аналогичные по своим функциям вредоносные приложения для MIPS и MIPSEL-устройств.

Согласно статистике «Доктор Веб», больше всего случаев заражения Linux.Hajime приходится на Мексику, на втором месте находится Турция, а замыкает тройку «лидеров» Бразилия. Более подробную информацию о загрузчиках Hajime, добавленных в вирусные базы Dr.Web под именами Linux.DownLoader.506 и Linux.DownLoader.356, можно почерпнуть в опубликованной на нашем сайте статье.

По данным статистики Антивируса Dr.Web

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Trojan.InstallCore

- Семейство установщиков нежелательных и вредоносных приложений.

По данным серверов статистики «Доктор Веб»

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- JS.Inject.3

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.InstallCore

- Семейство установщиков нежелательных и вредоносных приложений.

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- VBS.DownLoader

- Семейство вредоносных сценариев, написанных на языке VBScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.Encoder.13570

- Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку.

Шифровальщики

В августе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 29,21% обращений;

- Trojan.Encoder.567 — 4,02% обращений;

- Trojan.Encoder.761 — 1,85% обращений;

- Trojan.Encoder.11464 — 1,85% обращений;

- Trojan.Encoder.741 — 1,55% обращений;

- Trojan.Encoder.3976 — 1,08% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение августа 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 275 399 интернет-адресов.

| Июль 2017 | Август 2017 | Динамика |

|---|---|---|

| + 327 295 | + 275 399 | -15,8% |

Нередко в список нерекомендуемых попадают сайты, подвергшиеся атакам злоумышленников. Те размещают на скомпрометированных интернет-ресурсах сценарии для накрутки посещаемости, скрипты, перенаправляющие пользователей на сторонние сайты, а иногда распространяют таким образом вредоносное ПО. При осуществлении целевых атак с целью компрометации интернет-ресурсов злоумышленники в первую очередь собирают информацию о целевом сайте. В частности, они пытаются определить тип и версию веб-сервера, который обслуживает сайт, версию системы управления контентом, язык программирования, на котором написан «движок», и прочую техническую информацию, среди которой — список поддоменов основного домена атакуемого веб-сайта. Если обслуживающие сайт DNS-серверы сконфигурированы правильно, взломщики не смогут получить по своему запросу информацию о доменной зоне. Однако в случае неправильной настройки DNS-серверов специальный AXFR-запрос позволяет киберпреступникам получить полные данные о зарегистрированных в доменной зоне поддоменах. Неправильная настройка DNS-серверов сама по себе не является уязвимостью, однако может стать косвенной причиной компрометации интернет-ресурса. Подробнее об этом рассказано в опубликованной нами статье.

Другие события в сфере информационной безопасности

В августе вирусные аналитики «Доктор Веб» добавили в базы нового троянца-майнера для ОС Linux, получившего наименование Linux.BtcMine.26. Эта вредоносная программа предназначена для добычи криптовалюты Monero (XMR) и распространяется аналогично Linux.Mirai: злоумышленники соединяются с атакуемым устройством по протоколу Telnet, подобрав логин и пароль, после чего сохраняют на нем программу-загрузчик. Затем киберпреступники запускают эту программу из терминала с помощью консольной команды, и на устройство загружается троянец.

Загрузчик майнера Linux.BtcMine.26 отличает одна архитектурная особенность: в его коде несколько раз встречается адрес сайта krebsonsecurity.com, принадлежащего известному эксперту по информационной безопасности Брайану Кребсу. Подробные сведения об этой вредоносной программе содержатся в нашей новости.

Вредоносное и нежелательное ПО для мобильных устройств