Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб» отвечает «Спарго Технологии» |

7 июля 2017 года

После того как компания «Доктор Веб» опубликовала результаты расследования целенаправленной атаки на множество сетей российских аптек и фармацевтические компании с использованием вредоносной программы семейства BackDoor.Dande, на официальном сайте акционерного общества «Спарго Технологии» было размещено сообщение, утверждающее, что «компания DrWeb», нарушая нормы деловой этики, распространяет заведомо ложную и недостоверную информацию о содержании вирусных файлов в программе «ePrica». «Доктор Веб» вступается за тезку и помогает компании «Спарго Технологии» разобраться в ситуации.

Необходимо отметить, во-первых, что компания «Спарго Технологии» перед публикацией своего обращения за дополнительной информацией в компанию «Доктор Веб» не обращалась и сочла возможным обвинить нас, при этом намеренно исказив суть опубликованной нами информации.

Во-вторых, на момент, когда компания «Доктор Веб» в 2012 году начала свое расследование, заражению подверглись более 2800 аптек и российских фармацевтических компаний (по данным Службы вирусного мониторинга нашей компании). К слову сказать, жалобы от наших клиентов и стали причиной начала расследования. На данный же момент обнаруженный специалистами компании «Доктор Веб» шпионский модуль BackDoor.Dande.61 определяет как вредоносное программное обеспечение 41 производитель антивирусных программ из 63, представленных на ресурсе Virustotal.

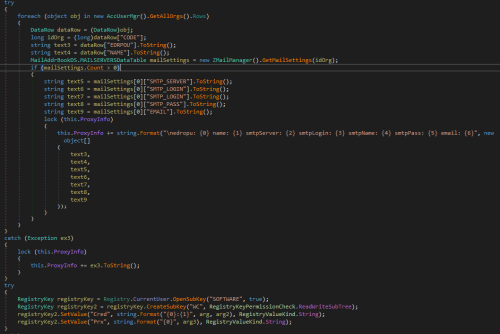

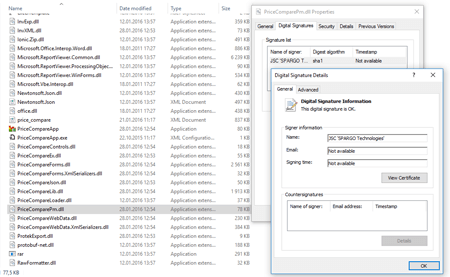

В-третьих, важно отметить, что в программе ePrica вредоносных файлов не содержалось, соответственно, компания «Доктор Веб» и не могла об этом ничего писать. ePrica — это приложение, разработанное компанией «Спарго Технологии», которое позволяет руководителям аптек проанализировать расценки на медикаменты и выбрать оптимального поставщика. Используемая этой программой динамическая библиотека PriceCompareLoader.dll имеет экспортируемые функции, выполняющие запуск библиотек в памяти. PriceCompareLoader.dll вызывается из PriceComparePm.dll. Эта библиотека пытается скачать с сайта полезную нагрузку, расшифровать ее с помощью алгоритма AES и запустить из памяти. Троянец загружался с сайта http://ws.eprica.ru, принадлежащего компании «Спарго Технологии» и предназначенного для обновления программы ePrica. При этом модуль, скрытно загружавший вредоносную программу сразу в память компьютера, имел действительную цифровую подпись «Спарго», и именно такая схема скрытной загрузки вредоносной программы и привела к необходимости столь длительного расследования с целью определения источника заражения. Похищенную с зараженных компьютеров коммерческую информацию троянец выгружал на серверы за пределами России. Иными словами, как и в ситуации с Trojan.Encoder.12544, распространявшимся через ПО M.E.Doc, бэкдор был скрыт в модуле обновления программы.

В-четвертых, заявления «Спарго Технологии» о чистоте и безопасности выпускаемых решений в связи с внесением программы ePrica в Единый реестр российских программ являются безосновательными, так как этот реестр никак не связан с вопросами безопасности программных продуктов. Комментирует Евгения Василенко, исполнительный директор АРПП «Отечественный софт», член Экспертного совета по развитию отрасли информационных технологий, эксперт Временной комиссии Совета Федерации по развитию информационного общества:

«При рассмотрении заявлений в реестр российских программ для ЭВМ и баз данных, исходный код программного обеспечения не запрашивается. Заявитель вправе предоставить исходные коды. Но в любом случае, дистрибутив программного обеспечения проверяется экспертами на соответствие критериям российского программного обеспечения, утвержденным законодательством. В первую очередь экспертный совет осуществляет проверку дистрибутива на соответствие заявленным классам программного обеспечения, а также на отсутствие компонентов сторонних разработчиков, на которые у заявителя нет исключительных прав.

Реестр является подтверждением страны происхождения программного обеспечения. По вопросам безопасности программных продуктов существуют другие процедуры сертификации и лицензирования».

Таким образом, информация, распространяемая компанией «Спарго Технологии» относительно гарантированной безопасности программного обеспечения «Спарго Технологии» только на основании включения его в Единый реестр отечественного ПО, может ввести в заблуждение и дезинформировать клиентов данной компании.

http://feedproxy.google.com/~r/drweb/viruses/~3/N3Fej2YrW5k/

|

|

«Доктор Веб» отвечает «Спарго Технологии» |

7 июля 2017 года

После того как компания «Доктор Веб» опубликовала результаты расследования целенаправленной атаки на множество сетей российских аптек и фармацевтические компании с использованием вредоносной программы семейства BackDoor.Dande, на официальном сайте акционерного общества «Спарго Технологии» было размещено сообщение, утверждающее, что «компания DrWeb», нарушая нормы деловой этики, распространяет заведомо ложную и недостоверную информацию о содержании вирусных файлов в программе «ePrica». «Доктор Веб» вступается за тезку и помогает компании «Спарго Технологии» разобраться в ситуации.

Необходимо отметить, во-первых, что компания «Спарго Технологии» перед публикацией своего обращения за дополнительной информацией в компанию «Доктор Веб» не обращалась и сочла возможным обвинить нас, при этом намеренно исказив суть опубликованной нами информации.

Во-вторых, на момент, когда компания «Доктор Веб» в 2012 году начала свое расследование, заражению подверглись более 2800 аптек и российских фармацевтических компаний (по данным Службы вирусного мониторинга нашей компании). К слову сказать, жалобы от наших клиентов и стали причиной начала расследования. На данный же момент обнаруженный специалистами компании «Доктор Веб» шпионский модуль BackDoor.Dande.61 определяет как вредоносное программное обеспечение 41 производитель антивирусных программ из 63, представленных на ресурсе Virustotal.

В-третьих, важно отметить, что в программе ePrica вредоносных файлов не содержалось, соответственно, компания «Доктор Веб» и не могла об этом ничего писать. ePrica — это приложение, разработанное компанией «Спарго Технологии», которое позволяет руководителям аптек проанализировать расценки на медикаменты и выбрать оптимального поставщика. Используемая этой программой динамическая библиотека PriceCompareLoader.dll имеет экспортируемые функции, выполняющие запуск библиотек в памяти. PriceCompareLoader.dll вызывается из PriceComparePm.dll. Эта библиотека пытается скачать с сайта полезную нагрузку, расшифровать ее с помощью алгоритма AES и запустить из памяти. Троянец загружался с сайта http://ws.eprica.ru, принадлежащего компании «Спарго Технологии» и предназначенного для обновления программы ePrica. При этом модуль, скрытно загружавший вредоносную программу сразу в память компьютера, имел действительную цифровую подпись «Спарго», и именно такая схема скрытной загрузки вредоносной программы и привела к необходимости столь длительного расследования с целью определения источника заражения. Похищенную с зараженных компьютеров коммерческую информацию троянец выгружал на серверы за пределами России. Иными словами, как и в ситуации с Trojan.Encoder.12544, распространявшимся через ПО M.E.Doc, бэкдор был скрыт в модуле обновления программы.

В-четвертых, заявления «Спарго Технологии» о чистоте и безопасности выпускаемых решений в связи с внесением программы ePrica в Единый реестр российских программ являются безосновательными, так как этот реестр никак не связан с вопросами безопасности программных продуктов. Комментирует Евгения Василенко, исполнительный директор АРПП «Отечественный софт», член Экспертного совета по развитию отрасли информационных технологий, эксперт Временной комиссии Совета Федерации по развитию информационного общества:

«При рассмотрении заявлений в реестр российских программ для ЭВМ и баз данных, исходный код программного обеспечения не запрашивается. Заявитель вправе предоставить исходные коды. Но в любом случае, дистрибутив программного обеспечения проверяется экспертами на соответствие критериям российского программного обеспечения, утвержденным законодательством. В первую очередь экспертный совет осуществляет проверку дистрибутива на соответствие заявленным классам программного обеспечения, а также на отсутствие компонентов сторонних разработчиков, на которые у заявителя нет исключительных прав.

Реестр является подтверждением страны происхождения программного обеспечения. По вопросам безопасности программных продуктов существуют другие процедуры сертификации и лицензирования».

Таким образом, информация, распространяемая компанией «Спарго Технологии» относительно гарантированной безопасности программного обеспечения «Спарго Технологии» только на основании включения его в Единый реестр отечественного ПО, может ввести в заблуждение и дезинформировать клиентов данной компании.

http://feedproxy.google.com/~r/drweb/viruses/~3/N3Fej2YrW5k/

|

|

«Доктор Веб» отвечает «Спарго Технологии» |

7 июля 2017 года

После того как компания «Доктор Веб» опубликовала результаты расследования целенаправленной атаки на множество сетей российских аптек и фармацевтические компании с использованием вредоносной программы семейства BackDoor.Dande, на официальном сайте акционерного общества «Спарго Технологии» было размещено сообщение, утверждающее, что «компания DrWeb», нарушая нормы деловой этики, распространяет заведомо ложную и недостоверную информацию о содержании вирусных файлов в программе «ePrica». «Доктор Веб» вступается за тезку и помогает компании «Спарго Технологии» разобраться в ситуации.

Необходимо отметить, во-первых, что компания «Спарго Технологии» перед публикацией своего обращения за дополнительной информацией в компанию «Доктор Веб» не обращалась и сочла возможным обвинить нас, при этом намеренно исказив суть опубликованной нами информации.

Во-вторых, на момент, когда компания «Доктор Веб» в 2012 году начала свое расследование, заражению подверглись более 2800 аптек и российских фармацевтических компаний (по данным Службы вирусного мониторинга нашей компании). К слову сказать, жалобы от наших клиентов и стали причиной начала расследования. На данный же момент обнаруженный специалистами компании «Доктор Веб» шпионский модуль BackDoor.Dande.61 определяет как вредоносное программное обеспечение 41 производитель антивирусных программ из 63, представленных на ресурсе Virustotal.

В-третьих, важно отметить, что в программе ePrica вредоносных файлов не содержалось, соответственно, компания «Доктор Веб» и не могла об этом ничего писать. ePrica — это приложение, разработанное компанией «Спарго Технологии», которое позволяет руководителям аптек проанализировать расценки на медикаменты и выбрать оптимального поставщика. Используемая этой программой динамическая библиотека PriceCompareLoader.dll имеет экспортируемые функции, выполняющие запуск библиотек в памяти. PriceCompareLoader.dll вызывается из PriceComparePm.dll. Эта библиотека пытается скачать с сайта полезную нагрузку, расшифровать ее с помощью алгоритма AES и запустить из памяти. Троянец загружался с сайта http://ws.eprica.ru, принадлежащего компании «Спарго Технологии» и предназначенного для обновления программы ePrica. При этом модуль, скрытно загружавший вредоносную программу сразу в память компьютера, имел действительную цифровую подпись «Спарго», и именно такая схема скрытной загрузки вредоносной программы и привела к необходимости столь длительного расследования с целью определения источника заражения. Похищенную с зараженных компьютеров коммерческую информацию троянец выгружал на серверы за пределами России. Иными словами, как и в ситуации с Trojan.Encoder.12544, распространявшимся через ПО M.E.Doc, бэкдор был скрыт в модуле обновления программы.

В-четвертых, заявления «Спарго Технологии» о чистоте и безопасности выпускаемых решений в связи с внесением программы ePrica в Единый реестр российских программ являются безосновательными, так как этот реестр никак не связан с вопросами безопасности программных продуктов. Комментирует Евгения Василенко, исполнительный директор АРПП «Отечественный софт», член Экспертного совета по развитию отрасли информационных технологий, эксперт Временной комиссии Совета Федерации по развитию информационного общества:

«При рассмотрении заявлений в реестр российских программ для ЭВМ и баз данных, исходный код программного обеспечения не запрашивается. Заявитель вправе предоставить исходные коды. Но в любом случае, дистрибутив программного обеспечения проверяется экспертами на соответствие критериям российского программного обеспечения, утвержденным законодательством. В первую очередь экспертный совет осуществляет проверку дистрибутива на соответствие заявленным классам программного обеспечения, а также на отсутствие компонентов сторонних разработчиков, на которые у заявителя нет исключительных прав.

Реестр является подтверждением страны происхождения программного обеспечения. По вопросам безопасности программных продуктов существуют другие процедуры сертификации и лицензирования».

Таким образом, информация, распространяемая компанией «Спарго Технологии» относительно гарантированной безопасности программного обеспечения «Спарго Технологии» только на основании включения его в Единый реестр отечественного ПО, может ввести в заблуждение и дезинформировать клиентов данной компании.

http://feedproxy.google.com/~r/drweb/viruses/~3/5tkYjCoBfaY/

|

|

Более миллиона загрузок: «Доктор Веб» выявил в Google Play очередного Android-троянца |

5 июля 2017 года

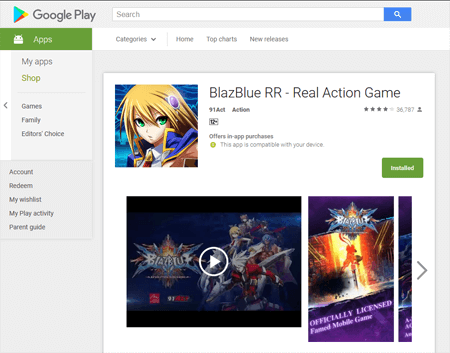

Вредоносное приложение, получившее имя Android.DownLoader.558.origin, встроено в популярную игру BlazBlue, которую загрузили более 1 000 000 пользователей. Этот троянец является частью специализированного программного комплекса (SDK, Software Development Kit) под названием Excelliance, предназначенного для автоматизации и упрощения обновления Android-программ.

В отличие от стандартной процедуры обновления, когда старая версия приложения полностью заменяется новой, указанный SDK позволяет загружать необходимые компоненты по отдельности без переустановки всего программного пакета. Это дает разработчикам возможность поддерживать версию установленного на мобильных устройствах ПО в актуальном состоянии даже если пользователи самостоятельно не следят за выходом его новых версий. Однако платформа Excelliance работает как троянец-загрузчик, поскольку может скачивать и запускать непроверенные компоненты приложений. Такой способ обновления нарушает правила каталога Google Play, т. к. он представляет опасность.

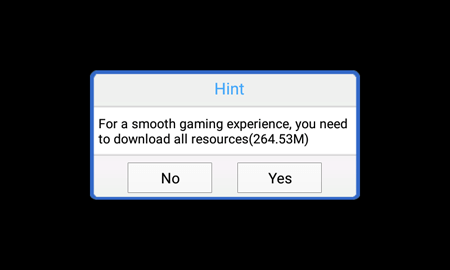

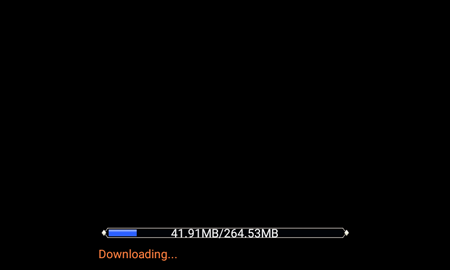

Android.DownLoader.558.origin начинает работу при первом старте программы или игры, в которую он встроен. Троянец вместе с другими элементами приложения извлекается из каталога с его ресурсами и расшифровывается. После этого он самостоятельно загружается при каждом подключении мобильного устройства к Интернету, даже если пользователь больше не запускает зараженное приложение.

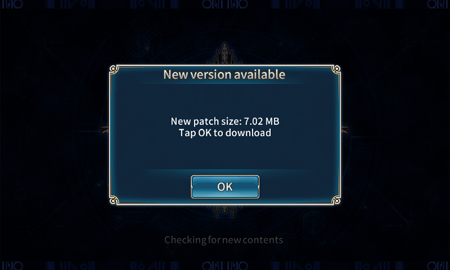

Троянский модуль отслеживает сетевую активность и пытается соединиться с управляющим сервером. В зависимости от настроек сервера в ответ Android.DownLoader.558.origin может получить команду на загрузку того или иного программного компонента. Например, в случае с игрой BlazBlue модуль предлагает скачать недостающие файлы, а также обновления, если они доступны.

Помимо дополнительных ресурсов приложения и его обновлений Android.DownLoader.558.origin способен загружать отдельные apk-, dex- и elf-файлы. При этом их запуск в некоторых случаях может выполняться без ведома пользователя. Например, исполнение кода загруженных dex-файлов происходит автоматически и не требует каких-либо действий со стороны владельца устройства.

В то же время при установке скачиваемых apk-файлов пользователь видит стандартное диалоговое окно, однако при наличии root-доступа в системе Android.DownLoader.558.origin может устанавливать их совершенно незаметно. В этом и заключается главная опасность SDK Excelliance. Его авторы в любое время могут отдать команду на загрузку объектов, никак не связанных с основным приложением, – например, рекламных модулей, сторонних программ и даже других троянцев, которые могут быть скачаны в обход каталога Google Play и запущены без разрешения.

Специалисты «Доктор Веб» уведомили компанию Google об опасном поведении троянского компонента в SDK, который используется в игре BlazBlue, однако на момент выхода этого материала в каталоге Google Play для скачивания все еще была доступна ее версия с Android.DownLoader.558.origin.

Приложения, в которые встроен этот троянец, детектируются как Android.RemoteCode.81.origin и успешно удаляются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей опасности не представляют.

http://feedproxy.google.com/~r/drweb/viruses/~3/66IK5-KUQH0/

|

|

Более миллиона загрузок: «Доктор Веб» выявил в Google Play очередного Android-троянца |

5 июля 2017 года

Вредоносное приложение, получившее имя Android.DownLoader.558.origin, встроено в популярную игру BlazBlue, которую загрузили более 1 000 000 пользователей. Этот троянец является частью специализированного программного комплекса (SDK, Software Development Kit) под названием Excelliance, предназначенного для автоматизации и упрощения обновления Android-программ.

В отличие от стандартной процедуры обновления, когда старая версия приложения полностью заменяется новой, указанный SDK позволяет загружать необходимые компоненты по отдельности без переустановки всего программного пакета. Это дает разработчикам возможность поддерживать версию установленного на мобильных устройствах ПО в актуальном состоянии даже если пользователи самостоятельно не следят за выходом его новых версий. Однако платформа Excelliance работает как троянец-загрузчик, поскольку может скачивать и запускать непроверенные компоненты приложений. Такой способ обновления нарушает правила каталога Google Play, т. к. он представляет опасность.

Android.DownLoader.558.origin начинает работу при первом старте программы или игры, в которую он встроен. Троянец вместе с другими элементами приложения извлекается из каталога с его ресурсами и расшифровывается. После этого он самостоятельно загружается при каждом подключении мобильного устройства к Интернету, даже если пользователь больше не запускает зараженное приложение.

Троянский модуль отслеживает сетевую активность и пытается соединиться с управляющим сервером. В зависимости от настроек сервера в ответ Android.DownLoader.558.origin может получить команду на загрузку того или иного программного компонента. Например, в случае с игрой BlazBlue модуль предлагает скачать недостающие файлы, а также обновления, если они доступны.

Помимо дополнительных ресурсов приложения и его обновлений Android.DownLoader.558.origin способен загружать отдельные apk-, dex- и elf-файлы. При этом их запуск в некоторых случаях может выполняться без ведома пользователя. Например, исполнение кода загруженных dex-файлов происходит автоматически и не требует каких-либо действий со стороны владельца устройства.

В то же время при установке скачиваемых apk-файлов пользователь видит стандартное диалоговое окно, однако при наличии root-доступа в системе Android.DownLoader.558.origin может устанавливать их совершенно незаметно. В этом и заключается главная опасность SDK Excelliance. Его авторы в любое время могут отдать команду на загрузку объектов, никак не связанных с основным приложением, – например, рекламных модулей, сторонних программ и даже других троянцев, которые могут быть скачаны в обход каталога Google Play и запущены без разрешения.

Специалисты «Доктор Веб» уведомили компанию Google об опасном поведении троянского компонента в SDK, который используется в игре BlazBlue, однако на момент выхода этого материала в каталоге Google Play для скачивания все еще была доступна ее версия с Android.DownLoader.558.origin.

Приложения, в которые встроен этот троянец, детектируются как Android.RemoteCode.81.origin и успешно удаляются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей опасности не представляют.

http://feedproxy.google.com/~r/drweb/viruses/~3/W-pAZv7hwss/

|

|

Более миллиона загрузок: «Доктор Веб» выявил в Google Play очередного Android-троянца |

5 июля 2017 года

Вредоносное приложение, получившее имя Android.DownLoader.558.origin, встроено в популярную игру BlazBlue, которую загрузили более 1 000 000 пользователей. Этот троянец является частью специализированного программного комплекса (SDK, Software Development Kit) под названием Excelliance, предназначенного для автоматизации и упрощения обновления Android-программ.

В отличие от стандартной процедуры обновления, когда старая версия приложения полностью заменяется новой, указанный SDK позволяет загружать необходимые компоненты по отдельности без переустановки всего программного пакета. Это дает разработчикам возможность поддерживать версию установленного на мобильных устройствах ПО в актуальном состоянии даже если пользователи самостоятельно не следят за выходом его новых версий. Однако платформа Excelliance работает как троянец-загрузчик, поскольку может скачивать и запускать непроверенные компоненты приложений. Такой способ обновления нарушает правила каталога Google Play, т. к. он представляет опасность.

Android.DownLoader.558.origin начинает работу при первом старте программы или игры, в которую он встроен. Троянец вместе с другими элементами приложения извлекается из каталога с его ресурсами и расшифровывается. После этого он самостоятельно загружается при каждом подключении мобильного устройства к Интернету, даже если пользователь больше не запускает зараженное приложение.

Троянский модуль отслеживает сетевую активность и пытается соединиться с управляющим сервером. В зависимости от настроек сервера в ответ Android.DownLoader.558.origin может получить команду на загрузку того или иного программного компонента. Например, в случае с игрой BlazBlue модуль предлагает скачать недостающие файлы, а также обновления, если они доступны.

Помимо дополнительных ресурсов приложения и его обновлений Android.DownLoader.558.origin способен загружать отдельные apk-, dex- и elf-файлы. При этом их запуск в некоторых случаях может выполняться без ведома пользователя. Например, исполнение кода загруженных dex-файлов происходит автоматически и не требует каких-либо действий со стороны владельца устройства.

В то же время при установке скачиваемых apk-файлов пользователь видит стандартное диалоговое окно, однако при наличии root-доступа в системе Android.DownLoader.558.origin может устанавливать их совершенно незаметно. В этом и заключается главная опасность SDK Excelliance. Его авторы в любое время могут отдать команду на загрузку объектов, никак не связанных с основным приложением, – например, рекламных модулей, сторонних программ и даже других троянцев, которые могут быть скачаны в обход каталога Google Play и запущены без разрешения.

Специалисты «Доктор Веб» уведомили компанию Google об опасном поведении троянского компонента в SDK, который используется в игре BlazBlue, однако на момент выхода этого материала в каталоге Google Play для скачивания все еще была доступна ее версия с Android.DownLoader.558.origin.

Приложения, в которые встроен этот троянец, детектируются как Android.RemoteCode.81.origin и успешно удаляются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей опасности не представляют.

http://feedproxy.google.com/~r/drweb/viruses/~3/3TKdvrqicRs/

|

|

«Доктор Веб»: M.E.Doc содержит бэкдор, дающий злоумышленникам доступ к компьютеру |

4 июля 2017 года

В сообщениях утверждается, что первоначальное распространение червя Trojan.Encoder.12544 осуществлялось посредством популярного приложения M.E.Doc, разработанного украинской компанией Intellect Service. В одном из модулей системы обновления M.E.Doc с именем ZvitPublishedObjects.Server.MeCom вирусные аналитики «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

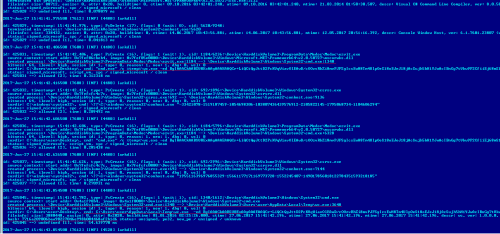

Специалисты «Доктор Веб» обратили внимание на этот ключ реестра в связи с тем, что этот же путь использует в своей работе троянец-шифровальщик Trojan.Encoder.12703. Анализ журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, показал, что энкодер Trojan.Encoder.12703 был запущен на инфицированной машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое является компонентом программы M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

Запрошенный с зараженной машины файл ZvitPublishedObjects.dll имел тот же хэш, что и исследованный в вирусной лаборатории «Доктор Веб» образец. Таким образом, наши аналитики пришли к выводу, что модуль обновления программы M.E.Doc, реализованный в виде динамической библиотеки ZvitPublishedObjects.dll, содержит бэкдор. Дальнейшее исследование показало, что этот бэкдор может выполнять в инфицированной системе следующие функции:

- сбор данных для доступа к почтовым серверам;

- выполнение произвольных команд в инфицированной системе;

- загрузка на зараженный компьютер произвольных файлов;

- загрузка, сохранение и запуск любых исполняемых файлов;

- выгрузка произвольных файлов на удаленный сервер.

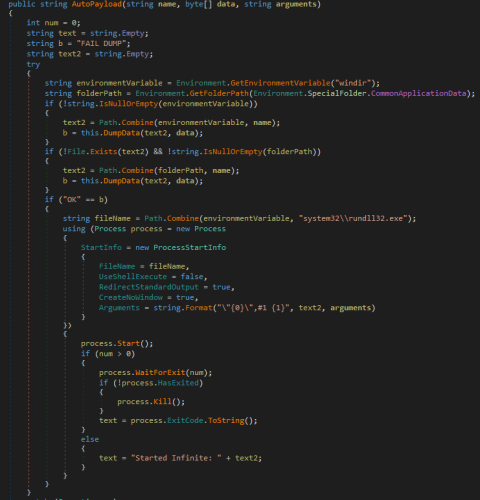

Весьма интересным выглядит следующий фрагмент кода модуля обновления M.E.Doc — он позволяет запускать полезную нагрузку при помощи утилиты rundll32.exe с параметром #1:

Именно таким образом на компьютерах жертв был запущен троянец-шифровальщик, известный как NePetya, Petya.A, ExPetya и WannaCry-2 (Trojan.Encoder.12544).

В одном из своих интервью, которое было опубликовано на сайте агентства Reuters, разработчики программы M.E.Doc высказали утверждение, что созданное ими приложение не содержит вредоносных функций. Исходя из этого, а также учитывая данные статического анализа кода, вирусные аналитики «Доктор Веб» пришли к выводу, что некие неустановленные злоумышленники инфицировали один из компонентов M.E.Doc вредоносной программой. Этот компонент был добавлен в вирусные базы Dr.Web под именем BackDoor.Medoc.

http://feedproxy.google.com/~r/drweb/viruses/~3/4EYIvwqZuxU/

|

|

«Доктор Веб»: M.E.Doc содержит бэкдор, дающий злоумышленникам доступ к компьютеру |

4 июля 2017 года

В сообщениях утверждается, что первоначальное распространение червя Trojan.Encoder.12544 осуществлялось посредством популярного приложения M.E.Doc, разработанного украинской компанией Intellect Service. В одном из модулей системы обновления M.E.Doc с именем ZvitPublishedObjects.Server.MeCom вирусные аналитики «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

Специалисты «Доктор Веб» обратили внимание на этот ключ реестра в связи с тем, что этот же путь использует в своей работе троянец-шифровальщик Trojan.Encoder.12703. Анализ журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, показал, что энкодер Trojan.Encoder.12703 был запущен на инфицированной машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое является компонентом программы M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

Запрошенный с зараженной машины файл ZvitPublishedObjects.dll имел тот же хэш, что и исследованный в вирусной лаборатории «Доктор Веб» образец. Таким образом, наши аналитики пришли к выводу, что модуль обновления программы M.E.Doc, реализованный в виде динамической библиотеки ZvitPublishedObjects.dll, содержит бэкдор. Дальнейшее исследование показало, что этот бэкдор может выполнять в инфицированной системе следующие функции:

- сбор данных для доступа к почтовым серверам;

- выполнение произвольных команд в инфицированной системе;

- загрузка на зараженный компьютер произвольных файлов;

- загрузка, сохранение и запуск любых исполняемых файлов;

- выгрузка произвольных файлов на удаленный сервер.

Весьма интересным выглядит следующий фрагмент кода модуля обновления M.E.Doc — он позволяет запускать полезную нагрузку при помощи утилиты rundll32.exe с параметром #1:

Именно таким образом на компьютерах жертв был запущен троянец-шифровальщик, известный как NePetya, Petya.A, ExPetya и WannaCry-2 (Trojan.Encoder.12544).

В одном из своих интервью, которое было опубликовано на сайте агентства Reuters, разработчики программы M.E.Doc высказали утверждение, что созданное ими приложение не содержит вредоносных функций. Исходя из этого, а также учитывая данные статического анализа кода, вирусные аналитики «Доктор Веб» пришли к выводу, что некие неустановленные злоумышленники инфицировали один из компонентов M.E.Doc вредоносной программой. Этот компонент был добавлен в вирусные базы Dr.Web под именем BackDoor.Medoc.

http://feedproxy.google.com/~r/drweb/viruses/~3/TzuRaOYPfx8/

|

|

«Доктор Веб»: M.E.Doc содержит бэкдор, дающий злоумышленникам доступ к компьютеру |

4 июля 2017 года

В сообщениях утверждается, что первоначальное распространение червя Trojan.Encoder.12544 осуществлялось посредством популярного приложения M.E.Doc, разработанного украинской компанией Intellect Service. В одном из модулей системы обновления M.E.Doc с именем ZvitPublishedObjects.Server.MeCom вирусные аналитики «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

Специалисты «Доктор Веб» обратили внимание на этот ключ реестра в связи с тем, что этот же путь использует в своей работе троянец-шифровальщик Trojan.Encoder.12703. Анализ журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, показал, что энкодер Trojan.Encoder.12703 был запущен на инфицированной машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое является компонентом программы M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

Запрошенный с зараженной машины файл ZvitPublishedObjects.dll имел тот же хэш, что и исследованный в вирусной лаборатории «Доктор Веб» образец. Таким образом, наши аналитики пришли к выводу, что модуль обновления программы M.E.Doc, реализованный в виде динамической библиотеки ZvitPublishedObjects.dll, содержит бэкдор. Дальнейшее исследование показало, что этот бэкдор может выполнять в инфицированной системе следующие функции:

- сбор данных для доступа к почтовым серверам;

- выполнение произвольных команд в инфицированной системе;

- загрузка на зараженный компьютер произвольных файлов;

- загрузка, сохранение и запуск любых исполняемых файлов;

- выгрузка произвольных файлов на удаленный сервер.

Весьма интересным выглядит следующий фрагмент кода модуля обновления M.E.Doc — он позволяет запускать полезную нагрузку при помощи утилиты rundll32.exe с параметром #1:

Именно таким образом на компьютерах жертв был запущен троянец-шифровальщик, известный как NePetya, Petya.A, ExPetya и WannaCry-2 (Trojan.Encoder.12544).

В одном из своих интервью, которое было опубликовано на сайте агентства Reuters, разработчики программы M.E.Doc высказали утверждение, что созданное ими приложение не содержит вредоносных функций. Исходя из этого, а также учитывая данные статического анализа кода, вирусные аналитики «Доктор Веб» пришли к выводу, что некие неустановленные злоумышленники инфицировали один из компонентов M.E.Doc вредоносной программой. Этот компонент был добавлен в вирусные базы Dr.Web под именем BackDoor.Medoc.

http://feedproxy.google.com/~r/drweb/viruses/~3/1hAI1w5x2J8/

|

|

«Доктор Веб»: обзор вирусной активности в июне 2017 года |

3 июля 2017 года

Самым заметным событием первого летнего месяца 2017 года стала эпидемия червя-шифровальщика Trojan.Encoder.12544, упоминаемого в СМИ как Petya, Petya.A, ExPetya и WannaCry-2. Эта вредоносная программа заразила компьютеры множества организаций и частных лиц в различных странах мира. В начале июня вирусные аналитики «Доктор Веб» исследовали две вредоносные программы для Linux. Одна из них устанавливает на инфицированном устройстве приложение для добычи криптовалют, вторая — запускает прокси-сервер. В середине месяца был обнаружен еще один троянец-майнер, но в этом случае он угрожал пользователям ОС Windows. Также в июне было выявлено несколько новых вредоносных программ для мобильной платформы Android.

Главные тенденции июня

- Эпидемия червя-шифровальщика Trojan.Encoder.12544

- Распространение троянца-майнера для Windows

- Обнаружение новых вредоносных программ для ОС Linux

Угроза месяца

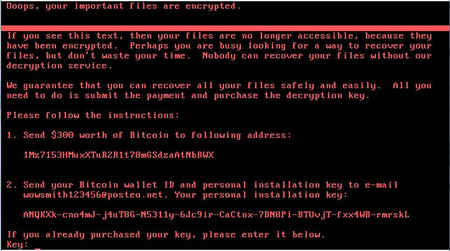

В первой половине дня 27 июня появились первые сообщения о распространении опасного червя-шифровальщика, которого пресса окрестила Petya, Petya.A, ExPetya и WannaCry-2. Аналитики «Доктор Веб» назвали его Trojan.Encoder.12544. На самом деле с троянцем Petya (Trojan.Ransom.369) у этой вредоносной программы общего не много: схожа лишь процедура шифрования файловой таблицы. Троянец заражает компьютеры при помощи того же набора уязвимостей, которые ранее злоумышленники использовали для внедрения троянца WannaCry. Trojan.Encoder.12544 получает список локальных и доменных пользователей, авторизованных на зараженном компьютере. Затем он ищет доступные на запись сетевые папки, пытается открыть их с использованием полученных учетных данных и сохранить там свою копию. Некоторые исследователи утверждали, что для предотвращения запуска шифровальщика достаточно создать в папке Windows файл perfc, но это не так. Червь действительно выполняет проверку своего повторного запуска по наличию в системной папке файла с именем, соответствующим имени троянца без расширения, но стоит злоумышленникам изменить исходное имя троянца, и создание в папке C:\Windows\ файла с именем perfc без расширения (как советуют некоторые антивирусные компании) уже не спасет компьютер от заражения. Кроме того, троянец осуществляет проверку наличия файла только при наличии у него достаточных привилегий в операционной системе.

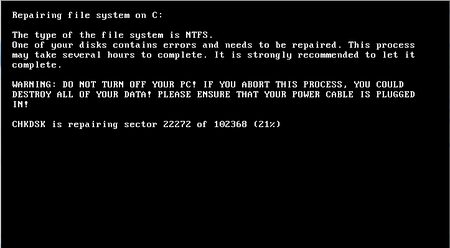

Trojan.Encoder.12544 портит VBR (Volume Boot Record), копирует оригинальную загрузочную запись Windows в другой участок диска, предварительно зашифровав ее с использованием алгоритма XOR, а вместо нее записывает свою. Далее он создает задание на перезагрузку и шифрует файлы на стационарных дисках компьютера. После перезагрузки червь демонстрирует на экране зараженного ПК текст, напоминающий сообщение стандартной утилиты для проверки дисков CHDISK.

В это время Trojan.Encoder.12544 шифрует MFT (Master File Table). Завершив шифрование, Trojan.Encoder.12544 демонстрирует на экране требование злоумышленников об уплате выкупа.

Вирусные аналитики компании «Доктор Веб» полагают, что Trojan.Encoder.12544 изначально был рассчитан не на получение выкупа, а на уничтожение зараженных компьютеров: во-первых, вирусописатели использовали только один почтовый ящик для обратной связи, который вскоре после начала эпидемии был заблокирован. Во-вторых, ключ, который демонстрируется на экране зараженного компьютера, представляет собой случайный набор символов и не имеет ничего общего с реальным ключом шифрования. В-третьих, передаваемый злоумышленникам ключ не имеет ничего общего с ключом, используемым для шифрования таблицы размещения файлов, поэтому вирусописатели никак не смогут предоставить жертве ключ расшифровки диска. Подробнее о принципах работы Trojan.Encoder.12544 можно прочитать в новостной статье или в техническом описании.

Первоначальным источником распространения троянца была система обновления программы MEDoc — популярного на территории Украины средства ведения налогового учета. Специалисты компании «Доктор Веб» уже знакомы с подобной схемой распространения вредоносных программ. В 2012 году наши вирусные аналитики выявили целенаправленную атаку на сеть российских аптек и фармацевтических компаний с использованием троянца-шпиона BackDoor.Dande. Он похищал информацию о закупках медикаментов из специализированных программ, которые используются в фармацевтической индустрии. Троянец загружался с сайта http://ws.eprica.ru, принадлежащего компании «Спарго Технологии» и предназначенного для обновления программы для мониторинга цен на медикаменты ePrica. Подробнее об этом инциденте рассказано в нашем новостном материале, а детали расследования изложены в техническом описании.

По данным статистики Антивируса Dr.Web

- Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.Kbdmai.16

Представитель семейства рекламных троянцев. Одна из функций этой вредоносной программы – открытие в окне браузера различных веб-сайтов. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.Moneyinst.69

Вредоносная программа, устанавливающая на компьютер жертвы различное ПО, в том числе других троянцев. - Trojan.Encoder.11432

Сетевой червь, запускающий на компьютере жертвы опасного троянца-шифровальщика. Известен также под именем WannaCry.

По данным серверов статистики «Доктор Веб»

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Inject.3

Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.Kbdmai.37

Представитель семейства рекламных троянцев. Одна из функций этой вредоносной программы – открытие в окне браузера различных веб-сайтов. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - W97M.DownLoader

Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin, Android.Locker.1733

Представители семейства Android-троянцев, предназначенных для вымогательства. Они показывают навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму. - Win32.HLLP.Neshta

Файловый вирус, известный вирусным аналитикам с 2005 года. Заражает файлы EXE PE, размер которых не меньше 41472 байт. При заражении пишет себя в начало инфицированного файла, а оригинальное начало переносит в конец файла. Содержит строчку: «Neshta 1.0 Made in Belarus». - EICAR Test File

Специальный текстовый файл, предназначенный для тестирования работоспособности антивирусов. Все антивирусные программы при обнаружении такого файла должны реагировать на него в точности таким же образом, как в случае выявления какой-либо реальной компьютерной угрозы. - Android.Androrat.1.origin

Шпионская программа, работающая на устройствах под управлением ОС Android.

В июне в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 28.51% обращений;

- Trojan.Encoder.10103 — 8.10% обращений;

- Trojan.Encoder.567 — 5.54% обращений;

- Trojan.Encoder.11432 — 4.10% обращений;

- Trojan.Encoder.10144 — 2.36% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

В течение июня 2017 года в базу нерекомендуемых и вредоносных сайтов был добавлен 229 381 интернет-адрес.

| Май 2017 | Июнь 2017 | Динамика |

|---|---|---|

| + 1 129 277 | + 229 381 | - 79.68% |

Вредоносные программы для ОС Linux

В начале июня вирусные аналитики компании «Доктор Веб» исследовали двух троянцев для ОС Linux. Один из них — Linux.MulDrop.14 — атакует исключительно миникомпьютеры Raspberry Pi. Троянец представляет собой скрипт, в теле которого хранится сжатое и зашифрованное приложение-майнер, которое предназначено для добычи криптовалют. Второй троянец, добавленный в вирусные базы под именем Linux.ProxyM, атаковал пользователей еще с февраля 2017 года, но своего пика атаки достигли во второй половине мая. График зафиксированной специалистами «Доктор Веб» активности троянца Linux.ProxyM представлен ниже.

Значительная часть IP-адресов, с которых осуществляются атаки, расположена на территории России. На втором месте — Китай, на третьем — Тайвань. Распределение источников атак с использованием Linux.ProxyM по географическому признаку показано на следующей иллюстрации:

Более подробная информация об этих вредоносных программах изложена в опубликованной на нашем сайте статье.

Другие события в сфере информационной безопасности

Вредоносные программы, которые используют вычислительные ресурсы инфицированных компьютеров для добычи (майнинга) криптовалют, появились вскоре после появления самих криптовалют: первый троянец семейства Trojan.BtcMine был добавлен в вирусные базы Dr.Web в 2011 году. Обнаруженный в июне Trojan.BtcMine.1259 — очередной представитель этого вредоносного семейства. Trojan.BtcMine.1259 предназначен для добычи криптовалюты Monero (XMR). Он скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar.

Помимо своей основной функции Trojan.BtcMine.1259 расшифровывает и загружает в память хранящуюся в его теле библиотеку, которая представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). С использованием этой библиотеки злоумышленники могут управлять инфицированным компьютером и выполнять на нем различные команды. Модуль, добывающий криптовалюту Monero (XMR), может загружать расчетами до 80% вычислительных ресурсов зараженной машины. Троянец содержит как 32-, так и 64-разрядную версию майнера. Соответствующая реализация троянца используется на зараженном компьютере в зависимости от разрядности операционной системы. Более подробная информация об архитектуре и принципах работы этого троянца изложена в опубликованной на нашем сайте обзорной статье.

Вредоносное и нежелательное ПО для мобильных устройств

В июне вирусные аналитики «Доктор Веб» обнаружили троянца Android.Spy.377.origin, который атаковал иранских пользователей мобильных устройств. Эта вредоносная программа передавала киберпреступникам конфиденциальную информацию и могла выполнять их команды. Также в июне специалисты «Доктор Веб» выявили в каталоге Google Play потенциально опасные программы, предназначенные для подключения к заблокированным на территории Украины социальным сетям «ВКонтакте» и «Одноклассники». Эти приложения, добавленные в вирусную базу Dr.Web как Program.PWS.1, использовали сервер-анонимайзер для обхода ограничения доступа и не обеспечивали защиту передаваемых данных.

Кроме того, в прошедшем месяце через каталог Google Play распространялись троянцы Android.SmsSend.1907.origin и Android.SmsSend.1908.origin, которые отправляли СМС на платные номера и подписывали пользователей на дорогостоящие услуги. Помимо этого, в вирусную базу были внесены записи для троянцев семейства Android.Dvmap. Эти вредоносные приложения пытались получить root-доступ, заражали системные библиотеки, устанавливали дополнительные компоненты и могли по команде вирусописателей скачивать и запускать ПО без ведома пользователя.

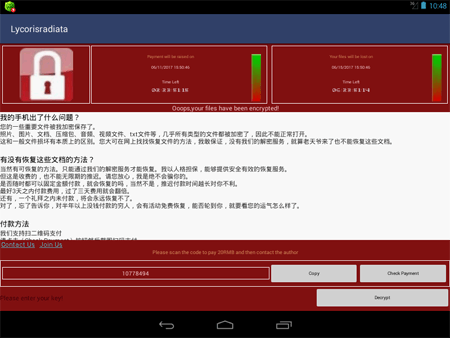

Еще один Android-троянец, обнаруженный в июне, получил имя Android.Encoder.3.origin. Он предназначался для китайских пользователей и после заражения мобильных устройств шифровал файлы на SD-карте, требуя выкуп за их восстановление.

Наиболее заметные события, связанные с «мобильной» безопасностью в июне:

- обнаружение Android-троянца, шпионившего за иранскими пользователями;

- выявление в каталоге Google Play новых угроз;

- распространение троянца-энкодера, который шифровал файлы на карте памяти и требовал выкуп за их расшифровку.

Более подробно о вирусной обстановке для мобильных устройств в июне читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/-xyYmMimcww/

|

|

«Доктор Веб»: обзор вирусной активности в июне 2017 года |

3 июля 2017 года

Самым заметным событием первого летнего месяца 2017 года стала эпидемия червя-шифровальщика Trojan.Encoder.12544, упоминаемого в СМИ как Petya, Petya.A, ExPetya и WannaCry-2. Эта вредоносная программа заразила компьютеры множества организаций и частных лиц в различных странах мира. В начале июня вирусные аналитики «Доктор Веб» исследовали две вредоносные программы для Linux. Одна из них устанавливает на инфицированном устройстве приложение для добычи криптовалют, вторая — запускает прокси-сервер. В середине месяца был обнаружен еще один троянец-майнер, но в этом случае он угрожал пользователям ОС Windows. Также в июне было выявлено несколько новых вредоносных программ для мобильной платформы Android.

Главные тенденции июня

- Эпидемия червя-шифровальщика Trojan.Encoder.12544

- Распространение троянца-майнера для Windows

- Обнаружение новых вредоносных программ для ОС Linux

Угроза месяца

В первой половине дня 27 июня появились первые сообщения о распространении опасного червя-шифровальщика, которого пресса окрестила Petya, Petya.A, ExPetya и WannaCry-2. Аналитики «Доктор Веб» назвали его Trojan.Encoder.12544. На самом деле с троянцем Petya (Trojan.Ransom.369) у этой вредоносной программы общего не много: схожа лишь процедура шифрования файловой таблицы. Троянец заражает компьютеры при помощи того же набора уязвимостей, которые ранее злоумышленники использовали для внедрения троянца WannaCry. Trojan.Encoder.12544 получает список локальных и доменных пользователей, авторизованных на зараженном компьютере. Затем он ищет доступные на запись сетевые папки, пытается открыть их с использованием полученных учетных данных и сохранить там свою копию. Некоторые исследователи утверждали, что для предотвращения запуска шифровальщика достаточно создать в папке Windows файл perfc, но это не так. Червь действительно выполняет проверку своего повторного запуска по наличию в системной папке файла с именем, соответствующим имени троянца без расширения, но стоит злоумышленникам изменить исходное имя троянца, и создание в папке C:\Windows\ файла с именем perfc без расширения (как советуют некоторые антивирусные компании) уже не спасет компьютер от заражения. Кроме того, троянец осуществляет проверку наличия файла только при наличии у него достаточных привилегий в операционной системе.

Trojan.Encoder.12544 портит VBR (Volume Boot Record), копирует оригинальную загрузочную запись Windows в другой участок диска, предварительно зашифровав ее с использованием алгоритма XOR, а вместо нее записывает свою. Далее он создает задание на перезагрузку и шифрует файлы на стационарных дисках компьютера. После перезагрузки червь демонстрирует на экране зараженного ПК текст, напоминающий сообщение стандартной утилиты для проверки дисков CHDISK.

В это время Trojan.Encoder.12544 шифрует MFT (Master File Table). Завершив шифрование, Trojan.Encoder.12544 демонстрирует на экране требование злоумышленников об уплате выкупа.

Вирусные аналитики компании «Доктор Веб» полагают, что Trojan.Encoder.12544 изначально был рассчитан не на получение выкупа, а на уничтожение зараженных компьютеров: во-первых, вирусописатели использовали только один почтовый ящик для обратной связи, который вскоре после начала эпидемии был заблокирован. Во-вторых, ключ, который демонстрируется на экране зараженного компьютера, представляет собой случайный набор символов и не имеет ничего общего с реальным ключом шифрования. В-третьих, передаваемый злоумышленникам ключ не имеет ничего общего с ключом, используемым для шифрования таблицы размещения файлов, поэтому вирусописатели никак не смогут предоставить жертве ключ расшифровки диска. Подробнее о принципах работы Trojan.Encoder.12544 можно прочитать в новостной статье или в техническом описании.

Первоначальным источником распространения троянца была система обновления программы MEDoc — популярного на территории Украины средства ведения налогового учета. Специалисты компании «Доктор Веб» уже знакомы с подобной схемой распространения вредоносных программ. В 2012 году наши вирусные аналитики выявили целенаправленную атаку на сеть российских аптек и фармацевтических компаний с использованием троянца-шпиона BackDoor.Dande. Он похищал информацию о закупках медикаментов из специализированных программ, которые используются в фармацевтической индустрии. Троянец загружался с сайта http://ws.eprica.ru, принадлежащего компании «Спарго Технологии» и предназначенного для обновления программы для мониторинга цен на медикаменты ePrica. Подробнее об этом инциденте рассказано в нашем новостном материале, а детали расследования изложены в техническом описании.

По данным статистики Антивируса Dr.Web

- Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.Kbdmai.16

Представитель семейства рекламных троянцев. Одна из функций этой вредоносной программы – открытие в окне браузера различных веб-сайтов. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.Moneyinst.69

Вредоносная программа, устанавливающая на компьютер жертвы различное ПО, в том числе других троянцев. - Trojan.Encoder.11432

Сетевой червь, запускающий на компьютере жертвы опасного троянца-шифровальщика. Известен также под именем WannaCry.

По данным серверов статистики «Доктор Веб»

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Inject.3

Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.Kbdmai.37

Представитель семейства рекламных троянцев. Одна из функций этой вредоносной программы – открытие в окне браузера различных веб-сайтов. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - W97M.DownLoader

Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin, Android.Locker.1733

Представители семейства Android-троянцев, предназначенных для вымогательства. Они показывают навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму. - Win32.HLLP.Neshta

Файловый вирус, известный вирусным аналитикам с 2005 года. Заражает файлы EXE PE, размер которых не меньше 41472 байт. При заражении пишет себя в начало инфицированного файла, а оригинальное начало переносит в конец файла. Содержит строчку: «Neshta 1.0 Made in Belarus». - EICAR Test File

Специальный текстовый файл, предназначенный для тестирования работоспособности антивирусов. Все антивирусные программы при обнаружении такого файла должны реагировать на него в точности таким же образом, как в случае выявления какой-либо реальной компьютерной угрозы. - Android.Androrat.1.origin

Шпионская программа, работающая на устройствах под управлением ОС Android.

В мае в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 28.51% обращений;

- Trojan.Encoder.10103 — 8.10% обращений;

- Trojan.Encoder.567 — 5.54% обращений;

- Trojan.Encoder.11432 — 4.10% обращений;

- Trojan.Encoder.10144 — 2.36% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

В течение июня 2017 года в базу нерекомендуемых и вредоносных сайтов был добавлен 229 381 интернет-адрес.

| Май 2017 | Июнь 2017 | Динамика |

|---|---|---|

| + 1 129 277 | + 229 381 | - 79.68% |

Вредоносные программы для ОС Linux

В начале июня вирусные аналитики компании «Доктор Веб» исследовали двух троянцев для ОС Linux. Один из них — Linux.MulDrop.14 — атакует исключительно миникомпьютеры Raspberry Pi. Троянец представляет собой скрипт, в теле которого хранится сжатое и зашифрованное приложение-майнер, которое предназначено для добычи криптовалют. Второй троянец, добавленный в вирусные базы под именем Linux.ProxyM, атаковал пользователей еще с февраля 2017 года, но своего пика атаки достигли во второй половине мая. График зафиксированной специалистами «Доктор Веб» активности троянца Linux.ProxyM представлен ниже.

Значительная часть IP-адресов, с которых осуществляются атаки, расположена на территории России. На втором месте — Китай, на третьем — Тайвань. Распределение источников атак с использованием Linux.ProxyM по географическому признаку показано на следующей иллюстрации:

Более подробная информация об этих вредоносных программах изложена в опубликованной на нашем сайте статье.

Другие события в сфере информационной безопасности

Вредоносные программы, которые используют вычислительные ресурсы инфицированных компьютеров для добычи (майнинга) криптовалют, появились вскоре после появления самих криптовалют: первый троянец семейства Trojan.BtcMine был добавлен в вирусные базы Dr.Web в 2011 году. Обнаруженный в июне Trojan.BtcMine.1259 — очередной представитель этого вредоносного семейства. Trojan.BtcMine.1259 предназначен для добычи криптовалюты Monero (XMR). Он скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar.

Помимо своей основной функции Trojan.BtcMine.1259 расшифровывает и загружает в память хранящуюся в его теле библиотеку, которая представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). С использованием этой библиотеки злоумышленники могут управлять инфицированным компьютером и выполнять на нем различные команды. Модуль, добывающий криптовалюту Monero (XMR), может загружать расчетами до 80% вычислительных ресурсов зараженной машины. Троянец содержит как 32-, так и 64-разрядную версию майнера. Соответствующая реализация троянца используется на зараженном компьютере в зависимости от разрядности операционной системы. Более подробная информация об архитектуре и принципах работы этого троянца изложена в опубликованной на нашем сайте обзорной статье.

Вредоносное и нежелательное ПО для мобильных устройств

В июне вирусные аналитики «Доктор Веб» обнаружили троянца Android.Spy.377.origin, который атаковал иранских пользователей мобильных устройств. Эта вредоносная программа передавала киберпреступникам конфиденциальную информацию и могла выполнять их команды. Также в июне специалисты «Доктор Веб» выявили в каталоге Google Play потенциально опасные программы, предназначенные для подключения к заблокированным на территории Украины социальным сетям «ВКонтакте» и «Одноклассники». Эти приложения, добавленные в вирусную базу Dr.Web как Program.PWS.1, использовали сервер-анонимайзер для обхода ограничения доступа и не обеспечивали защиту передаваемых данных.

Кроме того, в прошедшем месяце через каталог Google Play распространялись троянцы Android.SmsSend.1907.origin и Android.SmsSend.1908.origin, которые отправляли СМС на платные номера и подписывали пользователей на дорогостоящие услуги. Помимо этого, в вирусную базу были внесены записи для троянцев семейства Android.Dvmap. Эти вредоносные приложения пытались получить root-доступ, заражали системные библиотеки, устанавливали дополнительные компоненты и могли по команде вирусописателей скачивать и запускать ПО без ведома пользователя.

Еще один Android-троянец, обнаруженный в июне, получил имя Android.Encoder.3.origin. Он предназначался для китайских пользователей и после заражения мобильных устройств шифровал файлы на SD-карте, требуя выкуп за их восстановление.

Наиболее заметные события, связанные с «мобильной» безопасностью в июне:

- обнаружение Android-троянца, шпионившего за иранскими пользователями;

- выявление в каталоге Google Play новых угроз;

- распространение троянца-энкодера, который шифровал файлы на карте памяти и требовал выкуп за их расшифровку.

Более подробно о вирусной обстановке для мобильных устройств в июне читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/8uqM-936cBM/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июне 2017 года |

3 июля 2017 года

В июне вирусные аналитики «Доктор Веб» обнаружили Android-троянца, который шпионил за иранскими владельцами мобильных устройств и выполнял команды злоумышленников. Кроме того, в прошедшем месяце в каталоге Google Play было найдено сразу несколько вредоносных приложений. Одно из них пыталось получить root-доступ, внедрялось в системные библиотеки и могло незаметно устанавливать ПО. Другие – отправляли СМС с премиум-тарификацией и подписывали пользователей на дорогостоящие услуги. Также в Google Play распространялись потенциально опасные программы, работа с которыми могла привести к утечке конфиденциальной информации. Помимо этого в июне был выявлен новый Android-шифровальщик.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮНЯ

- Обнаружение Android-троянца, предназначенного для кибершпионажа

- Выявление угроз в каталоге Google Play

- Распространение троянца-шифровальщика для Android

Мобильная угроза месяца

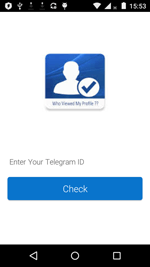

В июне вирусные аналитики компании «Доктор Веб» обнаружили Android-троянца Android.Spy.377.origin, который распространялся среди иранских пользователей. Эта вредоносная программа собирала конфиденциальную информацию и передавала ее злоумышленникам. Кроме того, она могла выполнять команды вирусописателей.

Особенности Android.Spy.377.origin:

- распространяется под видом безобидных приложений;

- крадет СМС-переписку, контакты из телефонной книги и данные об учетной записи Google;

- может делать фотографии при помощи фронтальной камеры;

- управляется злоумышленниками через протокол Telegram.

Подробнее об этом троянце рассказано в соответствующей новостной публикации.

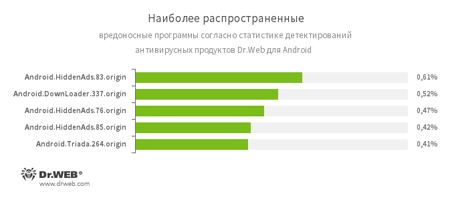

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.85.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.DownLoader.337.origin

- Троянская программа, предназначенная для загрузки других приложений.

- Android.Triada.264.origin

- Представитель многофункциональных троянцев, выполняющих разнообразные вредоносные действия.

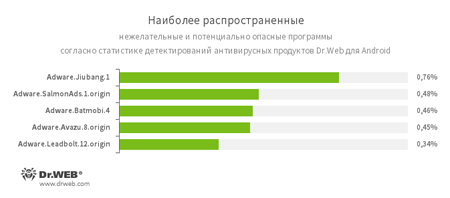

По данным антивирусных продуктов Dr.Web для Android

- Adware.Jiubang.1

- Adware.SalmonAds.1.origin

- Adware.Batmobi.4

- Adware.Avazu.8.origin

- Adware.Leadbolt.12.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Угрозы в Google Play

В прошедшем месяце специалисты компании «Доктор Веб» обнаружили в каталоге Google Play потенциально опасные программы, которые позволяли работать с заблокированными на территории Украины социальными сетями «ВКонтакте» и «Одноклассники». Эти приложения, добавленные в вирусную базу как Program.PWS.1, задействовали сервер-анонимайзер для обхода ограничения доступа, однако никак не шифровали логин, пароль и другую конфиденциальную информацию пользователей. Более подробно об этом случае рассказано в материале, размещенном на сайте «Доктор Веб».

Также в июне в Google Play были выявлены троянцы семейства Android.Dvmap. При запуске эти вредоносные программы пытаются получить на мобильном устройстве root-доступ, после чего заражают некоторые системные библиотеки и устанавливают дополнительные компоненты. Эти троянцы могут выполнять команды злоумышленников, а также загружать и запускать другие приложения без участия пользователя.

Другие Android-троянцы, распространявшиеся через каталог Google Play в июне, были добавлены в вирусную базу Dr.Web как Android.SmsSend.1907.origin и Android.SmsSend.1908.origin. Злоумышленники встроили их в безобидные программы. Эти вредоносные приложения отправляли СМС на платные номера, подписывая абонентов мобильных операторов на дорогостоящие услуги. После этого троянцы начинали удалять все поступающие сообщения, чтобы пользователи не получали уведомлений с информацией об успешном подключении ненужных премиум-сервисов.

Троянец-шифровальщик

В июне был обнаружен троянец-вымогатель Android.Encoder.3.origin, который атаковал китайских пользователей ОС Android и шифровал файлы на SD-карте. Авторы этого энкодера вдохновились нашумевшим троянцем-шифровальщиком WannaCry, в мае 2017 года поразившим сотни тысяч компьютеров по всему миру. Вирусописатели использовали аналогичный стиль оформления сообщения с требованием выкупа за расшифровку.

Злоумышленники требовали у пострадавших выкуп в размере 20 юаней, при этом каждые 3 дня сумма удваивалась. Если через неделю после заражения мобильного устройства киберпреступники не получали деньги, Android.Encoder.3.origin удалял зашифрованные файлы.

Вредоносные и потенциально опасные программы для ОС Android попадают на мобильные устройства не только при загрузке с различных веб-сайтов, но также и при скачивании из каталога Google Play. Владельцам смартфонов и планшетов необходимо с осторожностью устанавливать неизвестные приложения, а также использовать антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 100 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/lBUO4GUq44M/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июне 2017 года |

3 июля 2017 года

В июне вирусные аналитики «Доктор Веб» обнаружили Android-троянца, который шпионил за иранскими владельцами мобильных устройств и выполнял команды злоумышленников. Кроме того, в прошедшем месяце в каталоге Google Play было найдено сразу несколько вредоносных приложений. Одно из них пыталось получить root-доступ, внедрялось в системные библиотеки и могло незаметно устанавливать ПО. Другие – отправляли СМС с премиум-тарификацией и подписывали пользователей на дорогостоящие услуги. Также в Google Play распространялись потенциально опасные программы, работа с которыми могла привести к утечке конфиденциальной информации. Помимо этого в июне был выявлен новый Android-шифровальщик.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮНЯ

- Обнаружение Android-троянца, предназначенного для кибершпионажа

- Выявление угроз в каталоге Google Play

- Распространение троянца-шифровальщика для Android

Мобильная угроза месяца

В июне вирусные аналитики компании «Доктор Веб» обнаружили Android-троянца Android.Spy.377.origin, который распространялся среди иранских пользователей. Эта вредоносная программа собирала конфиденциальную информацию и передавала ее злоумышленникам. Кроме того, она могла выполнять команды вирусописателей.

Особенности Android.Spy.377.origin:

- распространяется под видом безобидных приложений;

- крадет СМС-переписку, контакты из телефонной книги и данные об учетной записи Google;

- может делать фотографии при помощи фронтальной камеры;

- управляется злоумышленниками через протокол Telegram.

Подробнее об этом троянце рассказано в соответствующей новостной публикации.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.85.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.DownLoader.337.origin

- Троянская программа, предназначенная для загрузки других приложений.

- Android.Triada.264.origin

- Представитель многофункциональных троянцев, выполняющих разнообразные вредоносные действия.

- Adware.Jiubang.1

- Adware.SalmonAds.1.origin

- Adware.Batmobi.4

- Adware.Avazu.8.origin

- Adware.Leadbolt.12.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Угрозы в Google Play

В прошедшем месяце специалисты компании «Доктор Веб» обнаружили в каталоге Google Play потенциально опасные программы, которые позволяли работать с заблокированными на территории Украины социальными сетями «ВКонтакте» и «Одноклассники». Эти приложения, добавленные в вирусную базу как Program.PWS.1, задействовали сервер-анонимайзер для обхода ограничения доступа, однако никак не шифровали логин, пароль и другую конфиденциальную информацию пользователей. Более подробно об этом случае рассказано в материале, размещенном на сайте «Доктор Веб».

Также в июне в Google Play были выявлены троянцы семейства Android.Dvmap. При запуске эти вредоносные программы пытаются получить на мобильном устройстве root-доступ, после чего заражают некоторые системные библиотеки и устанавливают дополнительные компоненты. Эти троянцы могут выполнять команды злоумышленников, а также загружать и запускать другие приложения без участия пользователя.

Другие Android-троянцы, распространявшиеся через каталог Google Play в июне, были добавлены в вирусную базу Dr.Web как Android.SmsSend.1907.origin и Android.SmsSend.1908.origin. Злоумышленники встроили их в безобидные программы. Эти вредоносные приложения отправляли СМС на платные номера, подписывая абонентов мобильных операторов на дорогостоящие услуги. После этого троянцы начинали удалять все поступающие сообщения, чтобы пользователи не получали уведомлений с информацией об успешном подключении ненужных премиум-сервисов.

Троянец-шифровальщик

В июне был обнаружен троянец-вымогатель Android.Encoder.3.origin, который атаковал китайских пользователей ОС Android и шифровал файлы на SD-карте. Авторы этого энкодера вдохновились нашумевшим троянцем-шифровальщиком WannaCry, в мае 2017 года поразившим сотни тысяч компьютеров по всему миру. Вирусописатели использовали аналогичный стиль оформления сообщения с требованием выкупа за расшифровку.

Злоумышленники требовали у пострадавших выкуп в размере 20 юаней, при этом каждые 3 дня сумма удваивалась. Если через неделю после заражения мобильного устройства киберпреступники не получали деньги, Android.Encoder.3.origin удалял зашифрованные файлы.

Вредоносные и потенциально опасные программы для ОС Android попадают на мобильные устройства не только при загрузке с различных веб-сайтов, но также и при скачивании из каталога Google Play. Владельцам смартфонов и планшетов необходимо с осторожностью устанавливать неизвестные приложения, а также использовать антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 100 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/ebLcprfjCdA/

|

|

«Доктор Веб»: защита от Trojan. Encoder.12544 с использованием файла perfc неэффективна, «вакцина» — не панацея |

30 июня 2017 года