Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Новая глобальная атака шифровальщика: подробности от «Доктор Веб» |

28 июня 2017 года

Наделавший много шума червь-шифровальщик Trojan.Encoder.12544 представляет серьезную опасность для персональных компьютеров, работающих под управлением Microsoft Windows. Различные источники называют его модификацией троянца, известного под именем Petya (Trojan.Ransom.369), но Trojan.Encoder.12544 имеет с ним лишь некоторое сходство. Эта вредоносная программа проникла в информационные системы целого ряда госструктур, банков и коммерческих организаций, а также заразила ПК пользователей в нескольких странах.

На текущий момент известно, что троянец заражает компьютеры при помощи того же набора уязвимостей, которые ранее использовались злоумышленниками для внедрения на компьютеры жертв троянца WannaCry. Массовое распространение Trojan.Encoder.12544 началось в первой половине дня 27.06.2017. При запуске на атакуемом компьютере троянец несколькими способами ищет доступные в локальной сети ПК, после чего по списку полученных IP-адресов начинает сканировать порты 445 и 139. Обнаружив в сети машины, на которых открыты эти порты, Trojan.Encoder.12544 пытается инфицировать их с использованием широко известной уязвимости в протоколе SMB (MS17-10).

В своем теле троянец содержит 4 сжатых ресурса, 2 из которых являются 32- и 64-разрядной версиями утилиты Mimikatz, предназначенной для перехвата паролей открытых сессий в Windows. В зависимости от разрядности ОС он распаковывает соответствующую версию утилиты, сохраняет ее во временную папку, после чего запускает. При помощи утилиты Mimikatz, а также двумя другими способами Trojan.Encoder.12544 получает список локальных и доменных пользователей, авторизованных на зараженном компьютере. Затем он ищет доступные на запись сетевые папки, пытается открыть их с использованием полученных учетных данных и сохранить там свою копию. Чтобы инфицировать компьютеры, к которым ему удалось получить доступ, Trojan.Encoder.12544 использует утилиту для управления удаленным компьютером PsExec (она также хранится в ресурсах троянца) или стандартную консольную утилиту для вызова объектов Wmic.exe.

Контроль своего повторного запуска энкодер осуществляет с помощью файла, сохраняемого им в папке C:\Windows\. Этот файл имеет имя, соответствующее имени троянца без расширения. Поскольку распространяемый злоумышленниками в настоящий момент образец червя имеет имя perfc.dat, то файл, предотвращающий его повторный запуск, будет иметь имя C:\Windows\perfc. Однако стоит злоумышленникам изменить исходное имя троянца, и создание в папке C:\Windows\ файла с именем perfc без расширения (как советуют некоторые антивирусные компании), уже не спасет компьютер от заражения. Кроме того, троянец осуществляет проверку наличия файла, только если у него достаточно для этого привилегий в операционной системе.

После старта троянец настраивает для себя привилегии, загружает собственную копию в память и передает ей управление. Затем энкодер перезаписывает собственный файл на диске мусорными данными и удаляет его. В первую очередь Trojan.Encoder.12544 портит VBR (Volume Boot Record, загрузочная запись раздела) диска C:, первый сектор диска заполняется мусорными данными. Затем шифровальщик копирует оригинальную загрузочную запись Windows в другой участок диска, предварительно зашифровав ее с использованием алгоритма XOR, а вместо нее записывает свою. Далее он создает задание на перезагрузку компьютера, и начинает шифровать все обнаруженные на локальных физических дисках файлы с расширениями .3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip.

Троянец шифрует файлы только на фиксированных дисках компьютера, данные на каждом диске шифруются в отдельном потоке. Шифрование осуществляется с использованием алгоритмов AES-128-CBC, для каждого диска создается собственный ключ (это — отличительная особенность троянца, не отмеченная другими исследователями). Этот ключ шифруется с использованием алгоритма RSA-2048 (другие исследователи сообщали, что используется 800-битный ключ) и сохраняется в корневую папку зашифрованного диска в файл с именем README.TXT. Зашифрованные файлы не получают дополнительного расширения.

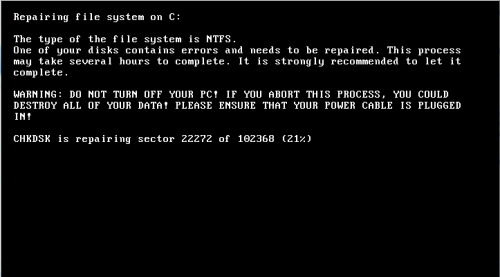

После выполнения созданного ранее задания компьютер перезагружается, и управление передается троянской загрузочной записи. Она демонстрирует на экране зараженного компьютера текст, напоминающий сообщение стандартной утилиты для проверки дисков CHDISK.

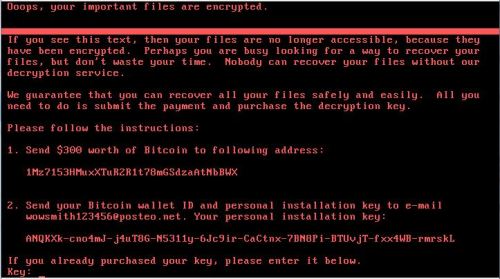

В это время Trojan.Encoder.12544 шифрует MFT (Master File Table). Завершив шифрование, Trojan.Encoder.12544 демонстрирует на экране требование злоумышленников об уплате выкупа.

Если в момент запуска на экране появилось сообщение о запуске утилиты CHDISK, незамедлительно выключите питание ПК. Загрузочная запись в этом случае будет повреждена, но ее можно исправить при помощи утилиты восстановления Windows или Консоли восстановления, загрузившись с дистрибутивного диска. Восстановление загрузочной записи обычно возможно в ОС Windows версии 7 и более поздних, если на диске имеется используемый системой скрытый раздел с резервной копией критичных для работы Windows данных. В Windows XP такой способ восстановления загрузки не сработает. Также для этого можно использовать Dr.Web LiveDisk — создайте загрузочный диск или флешку, выполните загрузку с этого съемного устройства, запустите сканер Dr.Web, выполните проверку пострадавшего диска, выберите функцию «Обезвредить» для найденных угроз.

По сообщениям из различных источников единственный используемый распространителями Trojan.Encoder.12544 ящик электронной почты в настоящее время заблокирован, поэтому они в принципе не могут связаться со своими жертвами (чтобы, например, предложить расшифровку файлов).

С целью профилактики заражения троянцем Trojan.Encoder.12544 компания «Доктор Веб» рекомендует своевременно создавать резервные копии всех критичных данных на независимых носителях, а также использовать функцию «Защита от потери данных» Dr.Web Security Space. Кроме того, необходимо устанавливать все обновления безопасности операционной системы. Специалисты компании «Доктор Веб» продолжают исследование шифровальщика Trojan.Encoder.12544.

Инструкция пострадавшим от Trojan.Encoder.12544

http://feedproxy.google.com/~r/drweb/viruses/~3/9-uHXVSeh78/

|

|

Новая глобальная атака шифровальщика: подробности от «Доктор Веб» |

28 июня 2017 года

Наделавший много шума червь-шифровальщик Trojan.Encoder.12544 представляет серьезную опасность для персональных компьютеров, работающих под управлением Microsoft Windows. Различные источники называют его модификацией троянца, известного под именем Petya (Trojan.Ransom.369), но Trojan.Encoder.12544 имеет с ним лишь некоторое сходство. Эта вредоносная программа проникла в информационные системы целого ряда госструктур, банков и коммерческих организаций, а также заразила ПК пользователей в нескольких странах.

На текущий момент известно, что троянец заражает компьютеры при помощи того же набора уязвимостей, которые ранее использовались злоумышленниками для внедрения на компьютеры жертв троянца WannaCry. Массовое распространение Trojan.Encoder.12544 началось в первой половине дня 27.06.2017. При запуске на атакуемом компьютере троянец несколькими способами ищет доступные в локальной сети ПК, после чего по списку полученных IP-адресов начинает сканировать порты 445 и 139. Обнаружив в сети машины, на которых открыты эти порты, Trojan.Encoder.12544 пытается инфицировать их с использованием широко известной уязвимости в протоколе SMB (MS17-10).

В своем теле троянец содержит 4 сжатых ресурса, 2 из которых являются 32- и 64-разрядной версиями утилиты Mimikatz, предназначенной для перехвата паролей открытых сессий в Windows. В зависимости от разрядности ОС он распаковывает соответствующую версию утилиты, сохраняет ее во временную папку, после чего запускает. При помощи утилиты Mimikatz, а также двумя другими способами Trojan.Encoder.12544 получает список локальных и доменных пользователей, авторизованных на зараженном компьютере. Затем он ищет доступные на запись сетевые папки, пытается открыть их с использованием полученных учетных данных и сохранить там свою копию. Чтобы инфицировать компьютеры, к которым ему удалось получить доступ, Trojan.Encoder.12544 использует утилиту для управления удаленным компьютером PsExec (она также хранится в ресурсах троянца) или стандартную консольную утилиту для вызова объектов Wmic.exe.

Контроль своего повторного запуска энкодер осуществляет с помощью файла, сохраняемого им в папке C:\Windows\. Этот файл имеет имя, соответствующее имени троянца без расширения. Поскольку распространяемый злоумышленниками в настоящий момент образец червя имеет имя perfc.dat, то файл, предотвращающий его повторный запуск, будет иметь имя C:\Windows\perfc. Однако стоит злоумышленникам изменить исходное имя троянца, и создание в папке C:\Windows\ файла с именем perfc без расширения (как советуют некоторые антивирусные компании), уже не спасет компьютер от заражения. Кроме того, троянец осуществляет проверку наличия файла, только если у него достаточно для этого привилегий в операционной системе.

После старта троянец настраивает для себя привилегии, загружает собственную копию в память и передает ей управление. Затем энкодер перезаписывает собственный файл на диске мусорными данными и удаляет его. В первую очередь Trojan.Encoder.12544 портит VBR (Volume Boot Record, загрузочная запись раздела) диска C:, первый сектор диска заполняется мусорными данными. Затем шифровальщик копирует оригинальную загрузочную запись Windows в другой участок диска, предварительно зашифровав ее с использованием алгоритма XOR, а вместо нее записывает свою. Далее он создает задание на перезагрузку компьютера, и начинает шифровать все обнаруженные на локальных физических дисках файлы с расширениями .3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip.

Троянец шифрует файлы только на фиксированных дисках компьютера, данные на каждом диске шифруются в отдельном потоке. Шифрование осуществляется с использованием алгоритмов AES-128-CBC, для каждого диска создается собственный ключ (это — отличительная особенность троянца, не отмеченная другими исследователями). Этот ключ шифруется с использованием алгоритма RSA-2048 (другие исследователи сообщали, что используется 800-битный ключ) и сохраняется в корневую папку зашифрованного диска в файл с именем README.TXT. Зашифрованные файлы не получают дополнительного расширения.

После выполнения созданного ранее задания компьютер перезагружается, и управление передается троянской загрузочной записи. Она демонстрирует на экране зараженного компьютера текст, напоминающий сообщение стандартной утилиты для проверки дисков CHDISK.

В это время Trojan.Encoder.12544 шифрует MFT (Master File Table). Завершив шифрование, Trojan.Encoder.12544 демонстрирует на экране требование злоумышленников об уплате выкупа.

Если в момент запуска на экране появилось сообщение о запуске утилиты CHDISK, незамедлительно выключите питание ПК. Загрузочная запись в этом случае будет повреждена, но ее можно исправить при помощи утилиты восстановления Windows или Консоли восстановления, загрузившись с дистрибутивного диска. Восстановление загрузочной записи обычно возможно в ОС Windows версии 7 и более поздних, если на диске имеется используемый системой скрытый раздел с резервной копией критичных для работы Windows данных. В Windows XP такой способ восстановления загрузки не сработает. Также для этого можно использовать Dr.Web LiveDisk — создайте загрузочный диск или флешку, выполните загрузку с этого съемного устройства, запустите сканер Dr.Web, выполните проверку пострадавшего диска, выберите функцию «Обезвредить» для найденных угроз.

По сообщениям из различных источников единственный используемый распространителями Trojan.Encoder.12544 ящик электронной почты в настоящее время заблокирован, поэтому они в принципе не могут связаться со своими жертвами (чтобы, например, предложить расшифровку файлов).

С целью профилактики заражения троянцем Trojan.Encoder.12544 компания «Доктор Веб» рекомендует своевременно создавать резервные копии всех критичных данных на независимых носителях, а также использовать функцию «Защита от потери данных» Dr.Web Security Space. Кроме того, необходимо устанавливать все обновления безопасности операционной системы. Специалисты компании «Доктор Веб» продолжают исследование шифровальщика Trojan.Encoder.12544.

Инструкция пострадавшим от Trojan.Encoder.12544

http://feedproxy.google.com/~r/drweb/viruses/~3/6pVuF164kFY/

|

|

Новая глобальная атака шифровальщика: подробности от «Доктор Веб» |

28 июня 2017 года

Наделавший много шума червь-шифровальщик Trojan.Encoder.12544 представляет серьезную опасность для персональных компьютеров, работающих под управлением Microsoft Windows. Различные источники называют его модификацией троянца, известного под именем Petya (Trojan.Ransom.369), но Trojan.Encoder.12544 имеет с ним лишь некоторое сходство. Эта вредоносная программа проникла в информационные системы целого ряда госструктур, банков и коммерческих организаций, а также заразила ПК пользователей в нескольких странах.

На текущий момент известно, что троянец заражает компьютеры при помощи того же набора уязвимостей, которые ранее использовались злоумышленниками для внедрения на компьютеры жертв троянца WannaCry. Массовое распространение Trojan.Encoder.12544 началось в первой половине дня 27.06.2017. При запуске на атакуемом компьютере троянец несколькими способами ищет доступные в локальной сети ПК, после чего по списку полученных IP-адресов начинает сканировать порты 445 и 139. Обнаружив в сети машины, на которых открыты эти порты, Trojan.Encoder.12544 пытается инфицировать их с использованием широко известной уязвимости в протоколе SMB (MS17-10).

В своем теле троянец содержит 4 сжатых ресурса, 2 из которых являются 32- и 64-разрядной версиями утилиты Mimikatz, предназначенной для перехвата паролей открытых сессий в Windows. В зависимости от разрядности ОС он распаковывает соответствующую версию утилиты, сохраняет ее во временную папку, после чего запускает. При помощи утилиты Mimikatz, а также двумя другими способами Trojan.Encoder.12544 получает список локальных и доменных пользователей, авторизованных на зараженном компьютере. Затем он ищет доступные на запись сетевые папки, пытается открыть их с использованием полученных учетных данных и сохранить там свою копию. Чтобы инфицировать компьютеры, к которым ему удалось получить доступ, Trojan.Encoder.12544 использует утилиту для управления удаленным компьютером PsExec (она также хранится в ресурсах троянца) или стандартную консольную утилиту для вызова объектов Wmic.exe.

Контроль своего повторного запуска энкодер осуществляет с помощью файла, сохраняемого им в папке C:\Windows\. Этот файл имеет имя, соответствующее имени троянца без расширения. Поскольку распространяемый злоумышленниками в настоящий момент образец червя имеет имя perfc.dat, то файл, предотвращающий его повторный запуск, будет иметь имя C:\Windows\perfc. Однако стоит злоумышленникам изменить исходное имя троянца, и создание в папке C:\Windows\ файла с именем perfc без расширения (как советуют некоторые антивирусные компании), уже не спасет компьютер от заражения. Кроме того, троянец осуществляет проверку наличия файла, только если у него достаточно для этого привилегий в операционной системе.

После старта троянец настраивает для себя привилегии, загружает собственную копию в память и передает ей управление. Затем энкодер перезаписывает собственный файл на диске мусорными данными и удаляет его. В первую очередь Trojan.Encoder.12544 портит VBR (Volume Boot Record, загрузочная запись раздела) диска C:, первый сектор диска заполняется мусорными данными. Затем шифровальщик копирует оригинальную загрузочную запись Windows в другой участок диска, предварительно зашифровав ее с использованием алгоритма XOR, а вместо нее записывает свою. Далее он создает задание на перезагрузку компьютера, и начинает шифровать все обнаруженные на локальных физических дисках файлы с расширениями .3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip.

Троянец шифрует файлы только на фиксированных дисках компьютера, данные на каждом диске шифруются в отдельном потоке. Шифрование осуществляется с использованием алгоритмов AES-128-CBC, для каждого диска создается собственный ключ (это — отличительная особенность троянца, не отмеченная другими исследователями). Этот ключ шифруется с использованием алгоритма RSA-2048 (другие исследователи сообщали, что используется 800-битный ключ) и сохраняется в корневую папку зашифрованного диска в файл с именем README.TXT. Зашифрованные файлы не получают дополнительного расширения.

После выполнения созданного ранее задания компьютер перезагружается, и управление передается троянской загрузочной записи. Она демонстрирует на экране зараженного компьютера текст, напоминающий сообщение стандартной утилиты для проверки дисков CHDISK.

В это время Trojan.Encoder.12544 шифрует MFT (Master File Table). Завершив шифрование, Trojan.Encoder.12544 демонстрирует на экране требование злоумышленников об уплате выкупа.

Если в момент запуска на экране появилось сообщение о запуске утилиты CHDISK, незамедлительно выключите питание ПК. Загрузочная запись в этом случае будет повреждена, но ее можно исправить при помощи утилиты восстановления Windows или Консоли восстановления, загрузившись с дистрибутивного диска. Восстановление загрузочной записи обычно возможно в ОС Windows версии 7 и более поздних, если на диске имеется используемый системой скрытый раздел с резервной копией критичных для работы Windows данных. В Windows XP такой способ восстановления загрузки не сработает. Также для этого можно использовать Dr.Web LiveDisk — создайте загрузочный диск или флешку, выполните загрузку с этого съемного устройства, запустите сканер Dr.Web, выполните проверку пострадавшего диска, выберите функцию «Обезвредить» для найденных угроз.

По сообщениям из различных источников единственный используемый распространителями Trojan.Encoder.12544 ящик электронной почты в настоящее время заблокирован, поэтому они в принципе не могут связаться со своими жертвами (чтобы, например, предложить расшифровку файлов).

С целью профилактики заражения троянцем Trojan.Encoder.12544 компания «Доктор Веб» рекомендует своевременно создавать резервные копии всех критичных данных на независимых носителях, а также использовать функцию «Защита от потери данных» Dr.Web Security Space. Кроме того, необходимо устанавливать все обновления безопасности операционной системы. Специалисты компании «Доктор Веб» продолжают исследование шифровальщика Trojan.Encoder.12544.

Инструкция пострадавшим от Trojan.Encoder.12544

http://feedproxy.google.com/~r/drweb/viruses/~3/4Ywme6YKDtw/

|

|

Инструкция пострадавшим от Trojan.Encoder.12544 |

28 июня 2017 года

Троянец Trojan.Encoder.12544 распространяется с помощью уязвимости в протоколе SMB v1 - MS17-010 (CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0148), которая была реализована через эксплойт NSA "ETERNAL_BLUE", использует 139 и 445 TCP-порты для распространения. Это уязвимость класса Remote code execution, что означает возможность заражения компьютера удалeнно.

Чтобы восстановить возможность входа в операционную систему, необходимо восстановить MBR (в том числе стандартными средствами консоли восстановления Windows, запуском утилиты bootrec.exe /FixMbr).

Также для этого можно использовать Dr.Web LiveDisk — создайте загрузочный диск или флешку, выполните загрузку с этого съемного устройства, запустите сканер Dr.Web, выполните проверку пострадавшего диска, найденное Обезвредить.

После этого: отключите ПК от ЛВС, выполните запуск системы, установите патч MS17-010 https://technet.microsoft.com/en-us/library/security/ms17-010.aspx.

На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам:

- Windows XP SP3:

- download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

- Windows Server 2003 x86:

- download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

- Windows Server 2003 x64:

- download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

- Далее установите антивирус Dr.Web, подключите Интернет, выполните обновление вирусных баз, запустите контрольную полную проверку.

Мастер скачивания по серийному номеру Демо для дома Демо для бизнеса

Троянец заменяет MBR (главная загрузочная запись диска) и создает, а затем и выполняет задание в планировщике системы на перезагрузку системы, после которой загрузка ОС уже невозможна из-за подмены загрузочного сектора диска. Сразу после создания задания на перезагрузку запускается процесс шифрования файлов. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования диска. Он шифруется на открытом ключе RSA и удаляется. После перезагрузки, при успешной подмене MBR, также шифруется главная файловая таблица MFT, в которой хранится информация о содержимом диска. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно.

В настоящий момент расшифровки файлов нет, ведется анализ и поиск решений, мы сообщим вам об окончательных результатах.

В случае возникновения затруднений просим вас обращаться в службу технической поддержки «Доктор Веб».

http://feedproxy.google.com/~r/drweb/viruses/~3/AIm_gmCnF1M/

|

|

Инструкция пострадавшим от Trojan.Encoder.12544 |

28 июня 2017 года

Троянец Trojan.Encoder.12544 распространяется с помощью уязвимости в протоколе SMB v1 - MS17-010 (CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0148), которая была реализована через эксплойт NSA "ETERNAL_BLUE", использует 139 и 445 TCP-порты для распространения. Это уязвимость класса Remote code execution, что означает возможность заражения компьютера удалeнно.

Чтобы восстановить возможность входа в операционную систему, необходимо восстановить MBR (в том числе стандартными средствами консоли восстановления Windows, запуском утилиты bootrec.exe /FixMbr).

Также для этого можно использовать Dr.Web LiveDisk — создайте загрузочный диск или флешку, выполните загрузку с этого съемного устройства, запустите сканер Dr.Web, выполните проверку пострадавшего диска, найденное Обезвредить.

После этого: отключите ПК от ЛВС, выполните запуск системы, установите патч MS17-010 https://technet.microsoft.com/en-us/library/security/ms17-010.aspx.

На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам:

- Windows XP SP3:

- download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

- Windows Server 2003 x86:

- download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

- Windows Server 2003 x64:

- download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

- Далее установите антивирус Dr.Web, подключите Интернет, выполните обновление вирусных баз, запустите контрольную полную проверку.

Мастер скачивания по серийному номеру Демо для дома Демо для бизнеса

Троянец заменяет MBR (главная загрузочная запись диска) и создает, а затем и выполняет задание в планировщике системы на перезагрузку системы, после которой загрузка ОС уже невозможна из-за подмены загрузочного сектора диска. Сразу после создания задания на перезагрузку запускается процесс шифрования файлов. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования диска. Он шифруется на открытом ключе RSA и удаляется. После перезагрузки, при успешной подмене MBR, также шифруется главная файловая таблица MFT, в которой хранится информация о содержимом диска. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно.

В настоящий момент расшифровки файлов нет, ведется анализ и поиск решений, мы сообщим вам об окончательных результатах.

В случае возникновения затруднений просим вас обращаться в службу технической поддержки «Доктор Веб».

http://feedproxy.google.com/~r/drweb/viruses/~3/8X1UlcfllkU/

|

|

Появился новый шифровальщик, атакующий компании России и Украины |

27 июня 2017 года

По имеющейся у наших специалистов информации, троянец распространяется самостоятельно, как и нашумевший WannaCry. Точных данных о том, используется ли тот же самый механизм распространения, пока нет. В настоящее время аналитики исследуют нового троянца, позднее мы сообщим подробности. Некоторые источники в СМИ проводят параллели с вымогателем Petya (детектируется Dr.Web в частности как Trojan.Ransom.369) в связи с внешними проявлениями работы вымогателя, однако способ распространения новой угрозы отличается от использовавшейся Petya стандартной схемы.

Сегодня, 27 июня, в 16:30 по московскому времени, этот шифровальщик был добавлен в вирусные базы Dr.Web как Trojan.Encoder.12544.

«Доктор Веб» призывает всех пользователей быть внимательными и не открывать подозрительные письма (эта мера необходима, но не достаточна). Следует также создавать резервные копии критически важных данных и устанавливать все обновления безопасности для ПО. Наличие антивируса в системе также обязательно.

http://feedproxy.google.com/~r/drweb/viruses/~3/2f6ZYotNnSM/

|

|

Появился новый шифровальщик, атакующий компании России и Украины |

27 июня 2017 года

По имеющейся у наших специалистов информации, троянец распространяется самостоятельно, как и нашумевший WannaCry. Точных данных о том, используется ли тот же самый механизм распространения, пока нет. В настоящее время аналитики исследуют нового троянца, позднее мы сообщим подробности. Некоторые источники в СМИ проводят параллели с вымогателем Petya (детектируется Dr.Web в частности как Trojan.Ransom.369) в связи с внешними проявлениями работы вымогателя, однако способ распространения новой угрозы отличается от использовавшейся Petya стандартной схемы.

Сегодня, 27 июня, в 16:30 по московскому времени, этот шифровальщик был добавлен в вирусные базы Dr.Web как Trojan.Encoder.12544.

«Доктор Веб» призывает всех пользователей быть внимательными и не открывать подозрительные письма (эта мера необходима, но не достаточна). Следует также создавать резервные копии критически важных данных и устанавливать все обновления безопасности для ПО. Наличие антивируса в системе также обязательно.

http://feedproxy.google.com/~r/drweb/viruses/~3/QDvEnuwbYOE/

|

|

Появился новый шифровальщик, атакующий компании России и Украины |

27 июня 2017 года

По имеющейся у наших специалистов информации, троянец распространяется самостоятельно, как и нашумевший WannaCry. Точных данных о том, используется ли тот же самый механизм распространения, пока нет. В настоящее время аналитики исследуют нового троянца, позднее мы сообщим подробности. Некоторые источники в СМИ проводят параллели с вымогателем Petya (детектируется Dr.Web в частности как Trojan.Ransom.369) в связи с внешними проявлениями работы вымогателя, однако способ распространения новой угрозы отличается от использовавшейся Petya стандартной схемы.

Сегодня, 27 июня, в 16:30 по московскому времени, этот шифровальщик был добавлен в вирусные базы Dr.Web как Trojan.Encoder.12544.

«Доктор Веб» призывает всех пользователей быть внимательными и не открывать подозрительные письма (эта мера необходима, но не достаточна). Следует также создавать резервные копии критически важных данных и устанавливать все обновления безопасности для ПО. Наличие антивируса в системе также обязательно.

http://feedproxy.google.com/~r/drweb/viruses/~3/3gLTKSfEylY/

|

|

«Доктор Веб»: за иранскими пользователями шпионит Android-троянец, управляемый через Telegram |

|

|

«Доктор Веб»: за иранскими пользователями шпионит Android-троянец, управляемый через Telegram |

|

|

«Доктор Веб»: за иранскими пользователями шпионит Android-троянец, управляемый через Telegram |

|

|

«Доктор Веб» предупреждает о распространении троянца-майнера |

15 июня 2017 года

Эта вредоносная программа, предназначенная для добычи криптовалюты Monero (XMR) и установки бэкдора Gh0st RAT, получила наименование Trojan.BtcMine.1259. Майнер скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar.

Сразу после старта Trojan.BtcMine.1259 проверяет, не запущена ли на инфицированном компьютере его копия. Затем он определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации троянца числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом, известной под наименованием Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). Затем Trojan.BtcMine.1259 сохраняет на диск свою копию и запускает ее в качестве системной службы. После успешного запуска троянец пытается скачать с управляющего сервера, адрес которого указан в конфигурационном файле, свое обновление.

Основной модуль, предназначенный для добычи криптовалюты Monero, также реализован в виде библиотеки, при этом троянец содержит как 32-, так и 64-разрядную версию майнера. Соответствующая реализация троянца используется на зараженном компьютере в зависимости от разрядности операционной системы. В конфигурации для этого модуля указано, сколько ядер и вычислительных ресурсов процессора будет задействовано для добычи криптовалюты, с каким интервалом будет автоматически перезапускаться майнер, а также иные параметры. Троянец отслеживает работающие на зараженном компьютере процессы и при попытке запустить Диспетчер задач завершает свою работу.

Несмотря на то, что первые троянцы-майнеры были обнаружены уже более 6 лет назад (запись для троянца Trojan.BtcMine.1 была добавлена в вирусные базы Dr.Web в 2011 году), злоумышленники по-прежнему распространяют вредоносные программы, использующие вычислительные ресурсы компьютера без ведома пользователя. Признаком заражения такой программой может служить замедление работы системы или более интенсивный по сравнению с обычным нагрев процессора. Trojan.BtcMine.1259 и все его компоненты успешно удаляется Антивирусом Dr.Web, поэтому троянец не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/jhEbOVzxAQc/

|

|

«Доктор Веб» предупреждает о распространении троянца-майнера |

15 июня 2017 года

Эта вредоносная программа, предназначенная для добычи криптовалюты Monero (XMR) и установки бэкдора Gh0st RAT, получила наименование Trojan.BtcMine.1259. Майнер скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar.

Сразу после старта Trojan.BtcMine.1259 проверяет, не запущена ли на инфицированном компьютере его копия. Затем он определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации троянца числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом, известной под наименованием Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). Затем Trojan.BtcMine.1259 сохраняет на диск свою копию и запускает ее в качестве системной службы. После успешного запуска троянец пытается скачать с управляющего сервера, адрес которого указан в конфигурационном файле, свое обновление.

Основной модуль, предназначенный для добычи криптовалюты Monero, также реализован в виде библиотеки, при этом троянец содержит как 32-, так и 64-разрядную версию майнера. Соответствующая реализация троянца используется на зараженном компьютере в зависимости от разрядности операционной системы. В конфигурации для этого модуля указано, сколько ядер и вычислительных ресурсов процессора будет задействовано для добычи криптовалюты, с каким интервалом будет автоматически перезапускаться майнер, а также иные параметры. Троянец отслеживает работающие на зараженном компьютере процессы и при попытке запустить Диспетчер задач завершает свою работу.

Несмотря на то, что первые троянцы-майнеры были обнаружены уже более 6 лет назад (запись для троянца Trojan.BtcMine.1 была добавлена в вирусные базы Dr.Web в 2011 году), злоумышленники по-прежнему распространяют вредоносные программы, использующие вычислительные ресурсы компьютера без ведома пользователя. Признаком заражения такой программой может служить замедление работы системы или более интенсивный по сравнению с обычным нагрев процессора. Trojan.BtcMine.1259 и все его компоненты успешно удаляется Антивирусом Dr.Web, поэтому троянец не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/BRrzmL-Uq9k/

|

|

«Доктор Веб» предупреждает о распространении троянца-майнера |

15 июня 2017 года

Эта вредоносная программа, предназначенная для добычи криптовалюты Monero (XMR) и установки бэкдора Gh0st RAT, получила наименование Trojan.BtcMine.1259. Майнер скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar.

Сразу после старта Trojan.BtcMine.1259 проверяет, не запущена ли на инфицированном компьютере его копия. Затем он определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации троянца числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом, известной под наименованием Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). Затем Trojan.BtcMine.1259 сохраняет на диск свою копию и запускает ее в качестве системной службы. После успешного запуска троянец пытается скачать с управляющего сервера, адрес которого указан в конфигурационном файле, свое обновление.

Основной модуль, предназначенный для добычи криптовалюты Monero, также реализован в виде библиотеки, при этом троянец содержит как 32-, так и 64-разрядную версию майнера. Соответствующая реализация троянца используется на зараженном компьютере в зависимости от разрядности операционной системы. В конфигурации для этого модуля указано, сколько ядер и вычислительных ресурсов процессора будет задействовано для добычи криптовалюты, с каким интервалом будет автоматически перезапускаться майнер, а также иные параметры. Троянец отслеживает работающие на зараженном компьютере процессы и при попытке запустить Диспетчер задач завершает свою работу.

Несмотря на то, что первые троянцы-майнеры были обнаружены уже более 6 лет назад (запись для троянца Trojan.BtcMine.1 была добавлена в вирусные базы Dr.Web в 2011 году), злоумышленники по-прежнему распространяют вредоносные программы, использующие вычислительные ресурсы компьютера без ведома пользователя. Признаком заражения такой программой может служить замедление работы системы или более интенсивный по сравнению с обычным нагрев процессора. Trojan.BtcMine.1259 и все его компоненты успешно удаляется Антивирусом Dr.Web, поэтому троянец не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/qt7HuzCta0I/

|

|

«Доктор Веб» исследовал двух троянцев для Linux |

5 июня 2017 года

Первый из двух исследованных специалистами «Доктор Веб» троянцев был добавлен в вирусные базы Dr.Web под именем Linux.MulDrop.14. Эта вредоносная программа атакует исключительно миникомпьютеры Rasberry Pi. Распространение Linux.MulDrop.14 началось во второй половине мая. Троянец представляет собой скрипт, в теле которого хранится сжатое и зашифрованное приложение-майнер, которое предназначено для добычи криптовалют. Linux.MulDrop.14 меняет пароль на зараженном устройстве, распаковывает и запускает майнер, после чего в бесконечном цикле начинает искать в сетевом окружении узлы с открытым портом 22. Соединившись с ними по протоколу SSH, троянец пытается запустить на них свою копию.

Другой троянец получил название Linux.ProxyM. Атаки с его использованием фиксировались еще с февраля 2017 года, но пика достигли во второй половине мая. График зафиксированного специалистами «Доктор Веб» количества атак троянца Linux.ProxyM представлен ниже.

Значительная часть IP-адресов, с которых осуществляются атаки, расположена на территории России. На втором месте — Китай, на третьем — Тайвань. Распределение источников атак с использованием Linux.ProxyM по географическому признаку показано на следующей иллюстрации:

Троянец использует специальный набор методов для детектирования ханипотов (от англ. honeypot – «горшочек с медом») — специальных серверов-приманок, применяемых специалистами по информационной безопасности для исследования вредоносного ПО. После старта он соединяется с управляющим сервером и, получив от него подтверждение, запускает на инфицированном устройстве SOCKS-прокси-сервер. Злоумышленники могут использовать его для обеспечения собственной анонимности в Интернете.

Оба этих троянца детектируются и удаляются Антивирусом Dr.Web для Linux и потому не представляют опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/aqlHFXo9tic/

|

|

«Доктор Веб» исследовал двух троянцев для Linux |

5 июня 2017 года

Первый из двух исследованных специалистами «Доктор Веб» троянцев был добавлен в вирусные базы Dr.Web под именем Linux.MulDrop.14. Эта вредоносная программа атакует исключительно миникомпьютеры Rasberry Pi. Распространение Linux.MulDrop.14 началось во второй половине мая. Троянец представляет собой скрипт, в теле которого хранится сжатое и зашифрованное приложение-майнер, которое предназначено для добычи криптовалют. Linux.MulDrop.14 меняет пароль на зараженном устройстве, распаковывает и запускает майнер, после чего в бесконечном цикле начинает искать в сетевом окружении узлы с открытым портом 22. Соединившись с ними по протоколу SSH, троянец пытается запустить на них свою копию.

Другой троянец получил название Linux.ProxyM. Атаки с его использованием фиксировались еще с февраля 2017 года, но пика достигли во второй половине мая. График зафиксированного специалистами «Доктор Веб» количества атак троянца Linux.ProxyM представлен ниже.

Значительная часть IP-адресов, с которых осуществляются атаки, расположена на территории России. На втором месте — Китай, на третьем — Тайвань. Распределение источников атак с использованием Linux.ProxyM по географическому признаку показано на следующей иллюстрации:

Троянец использует специальный набор методов для детектирования ханипотов (от англ. honeypot – «горшочек с медом») — специальных серверов-приманок, применяемых специалистами по информационной безопасности для исследования вредоносного ПО. После старта он соединяется с управляющим сервером и, получив от него подтверждение, запускает на инфицированном устройстве SOCKS-прокси-сервер. Злоумышленники могут использовать его для обеспечения собственной анонимности в Интернете.

Оба этих троянца детектируются и удаляются Антивирусом Dr.Web для Linux и потому не представляют опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/hFxSqFvUAJ8/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в мае 2017 года |

31 мая 2017 года

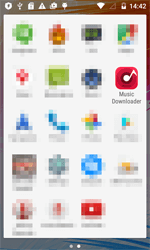

Компания «Доктор Веб» представляет майский обзор вирусной обстановки для смартфонов и планшетов на Android. В прошедшем месяце в каталоге Google Play было обнаружено несколько Android-троянцев. Один из них загружал приложения из Интернета и похищал конфиденциальную информацию. Другой мог скачивать и запускать дополнительные программные модули и показывал навязчивую рекламу. Кроме того, в мае злоумышленники распространяли банковского троянца, который крал деньги со счетов пользователей.

Главные тенденции мая

- Обнаружение троянцев в каталоге Google Play

- Распространение Android-банкера

Мобильная угроза месяца

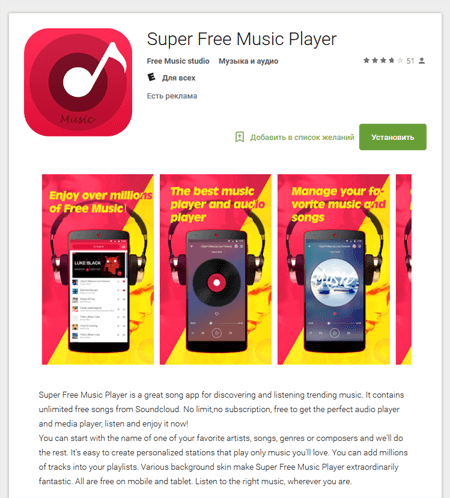

В начале мая в каталоге Google Play был обнаружен троянец Android.RemoteCode.28, который был встроен в приложение-аудиоплеер. Он скачивал из Интернета другие программы и передавал на управляющий сервер информацию о зараженном устройстве, а также сведения об установленном на нем ПО.

Особенности Android.RemoteCode.28:

- основной вредоносный функционал троянца находится во вспомогательном программном модуле, который зашифрован;

- Android.RemoteCode.28 начинает вредоносную активность только через 8 часов после своего запуска;

- троянец проверяет наличие эмулятора и средств отладки и при их обнаружении прекращает работу.

По данным антивирусных продуктов Dr.Web для Android

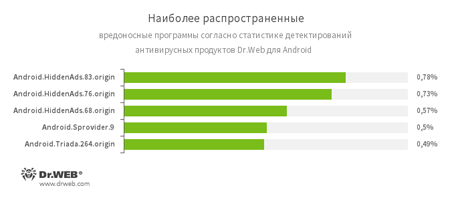

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.68.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Sprovider.9

- Троянская программа, предназначенная для показа навязчивой рекламы в панели уведомлений ОС Android, а также загрузки и запуска других приложений, в том числе вредоносных.

- Android.Triada.264.origin

- Представитель многофункциональных троянцев, выполняющих разнообразные вредоносные действия.

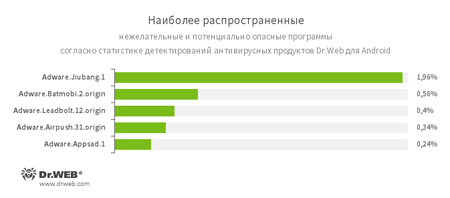

- Adware.Jiubang.1

- Adware.Batmobi.2.origin

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Appsad.1

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

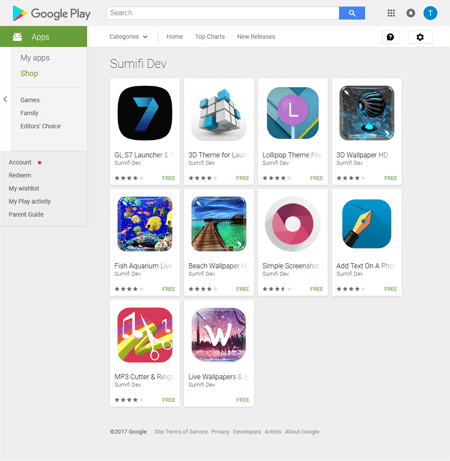

Троянец в Google Play

В середине прошлого месяца в каталоге Google Play были выявлены приложения со встроенным в них троянцем Android.Spy.308.origin. В частности, они распространялись разработчиком Sumifi Dev. Это не первый случай, когда указанная вредоносная программа проникает в официальный каталог ПО для Android. Об одном из таких инцидентов компания «Доктор Веб» сообщала в июле 2016 года. После обнаружения Android.Spy.308.origin разработчик обновил зараженные приложения, удалив троянский компонент, и теперь они не представляют опасности.

Android.Spy.308.origin показывает надоедливую рекламу, а также незаметно загружает дополнительные программные модули и запускает их. Кроме того, троянец крадет конфиденциальную информацию и передает ее на управляющий сервер.

Банковские троянцы

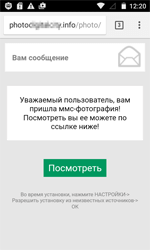

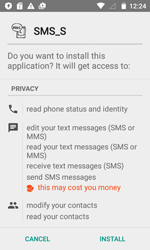

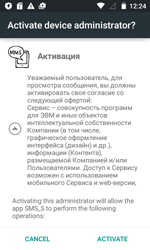

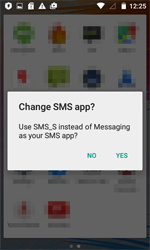

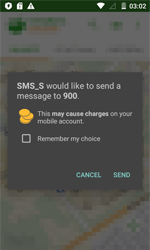

В мае под видом ММС-сообщений киберпреступники распространяли банковского троянца Android.BankBot.186.origin. Пользователям приходили СМС со ссылкой, при переходе по которой в веб-браузере открывался мошеннический сайт. С него на мобильное устройство загружался apk-файл вредоносного приложения.

Android.BankBot.186.origin запрашивает доступ к функциям администратора мобильного устройства, чтобы усложнить свое удаление. Кроме того, он пытается подменить собой стандартное приложение для работы с СМС. Это необходимо для обхода системы безопасности новых версий ОС Android и получения возможности отправлять и перехватывать сообщения. После этого троянец проверяет баланс доступных банковских счетов пользователя и незаметно переводит деньги киберпреступникам.

Вредоносные программы для мобильных Android-устройств по-прежнему представляют опасность. Троянцы могут распространяться как с использованием мошеннических веб-сайтов, так и через официальный каталог приложений Google Play. Для защиты от опасного и нежелательного ПО владельцам смартфонов и планшетов под управлением ОС Android необходимо установить антивирусные продукты Dr.Web для Android.

Защитите ваше Android-устройство с помощью Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/7i8wZlxVqV0/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в мае 2017 года |

31 мая 2017 года

Компания «Доктор Веб» представляет майский обзор вирусной обстановки для смартфонов и планшетов на Android. В прошедшем месяце в каталоге Google Play было обнаружено несколько Android-троянцев. Один из них загружал приложения из Интернета и похищал конфиденциальную информацию. Другой мог скачивать и запускать дополнительные программные модули и показывал навязчивую рекламу. Кроме того, в мае злоумышленники распространяли банковского троянца, который крал деньги со счетов пользователей.

Главные тенденции мая

- Обнаружение троянцев в каталоге Google Play

- Распространение Android-банкера

Мобильная угроза месяца

В начале мая в каталоге Google Play был обнаружен троянец Android.RemoteCode.28, который был встроен в приложение-аудиоплеер. Он скачивал из Интернета другие программы и передавал на управляющий сервер информацию о зараженном устройстве, а также сведения об установленном на нем ПО.

Особенности Android.RemoteCode.28:

- основной вредоносный функционал троянца находится во вспомогательном программном модуле, который зашифрован;

- Android.RemoteCode.28 начинает вредоносную активность только через 8 часов после своего запуска;

- троянец проверяет наличие эмулятора и средств отладки и при их обнаружении прекращает работу.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.68.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Sprovider.9

- Троянская программа, предназначенная для показа навязчивой рекламы в панели уведомлений ОС Android, а также загрузки и запуска других приложений, в том числе вредоносных.

- Android.Triada.264.origin

- Представитель многофункциональных троянцев, выполняющих разнообразные вредоносные действия.

- Adware.Jiubang.1

- Adware.Batmobi.2.origin

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Appsad.1

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец в Google Play

В середине прошлого месяца в каталоге Google Play были выявлены приложения со встроенным в них троянцем Android.Spy.308.origin. В частности, они распространялись разработчиком Sumifi Dev. Это не первый случай, когда указанная вредоносная программа проникает в официальный каталог ПО для Android. Об одном из таких инцидентов компания «Доктор Веб» сообщала в июле 2016 года. После обнаружения Android.Spy.308.origin разработчик обновил зараженные приложения, удалив троянский компонент, и теперь они не представляют опасности.

Android.Spy.308.origin показывает надоедливую рекламу, а также незаметно загружает дополнительные программные модули и запускает их. Кроме того, троянец крадет конфиденциальную информацию и передает ее на управляющий сервер.

Банковские троянцы

В мае под видом ММС-сообщений киберпреступники распространяли банковского троянца Android.BankBot.186.origin. Пользователям приходили СМС со ссылкой, при переходе по которой в веб-браузере открывался мошеннический сайт. С него на мобильное устройство загружался apk-файл вредоносного приложения.

Android.BankBot.186.origin запрашивает доступ к функциям администратора мобильного устройства, чтобы усложнить свое удаление. Кроме того, он пытается подменить собой стандартное приложение для работы с СМС. Это необходимо для обхода системы безопасности новых версий ОС Android и получения возможности отправлять и перехватывать сообщения. После этого троянец проверяет баланс доступных банковских счетов пользователя и незаметно переводит деньги киберпреступникам.

Вредоносные программы для мобильных Android-устройств по-прежнему представляют опасность. Троянцы могут распространяться как с использованием мошеннических веб-сайтов, так и через официальный каталог приложений Google Play. Для защиты от опасного и нежелательного ПО владельцам смартфонов и планшетов под управлением ОС Android необходимо установить антивирусные продукты Dr.Web для Android.

Защитите ваше Android-устройство с помощью Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/WIIR3vJ2WaM/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в мае 2017 года |

31 мая 2017 года

Компания «Доктор Веб» представляет майский обзор вирусной обстановки для смартфонов и планшетов на Android. В прошедшем месяце в каталоге Google Play было обнаружено несколько Android-троянцев. Один из них загружал приложения из Интернета и похищал конфиденциальную информацию. Другой мог скачивать и запускать дополнительные программные модули и показывал навязчивую рекламу. Кроме того, в мае злоумышленники распространяли банковского троянца, который крал деньги со счетов пользователей.

Главные тенденции мая

- Обнаружение троянцев в каталоге Google Play

- Распространение Android-банкера

Мобильная угроза месяца

В начале мая в каталоге Google Play был обнаружен троянец Android.RemoteCode.28, который был встроен в приложение-аудиоплеер. Он скачивал из Интернета другие программы и передавал на управляющий сервер информацию о зараженном устройстве, а также сведения об установленном на нем ПО.

Особенности Android.RemoteCode.28:

- основной вредоносный функционал троянца находится во вспомогательном программном модуле, который зашифрован;

- Android.RemoteCode.28 начинает вредоносную активность только через 8 часов после своего запуска;

- троянец проверяет наличие эмулятора и средств отладки и при их обнаружении прекращает работу.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.68.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Sprovider.9

- Троянская программа, предназначенная для показа навязчивой рекламы в панели уведомлений ОС Android, а также загрузки и запуска других приложений, в том числе вредоносных.

- Android.Triada.264.origin

- Представитель многофункциональных троянцев, выполняющих разнообразные вредоносные действия.

- Adware.Jiubang.1

- Adware.Batmobi.2.origin

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Appsad.1

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец в Google Play

В середине прошлого месяца в каталоге Google Play были выявлены приложения со встроенным в них троянцем Android.Spy.308.origin. В частности, они распространялись разработчиком Sumifi Dev. Это не первый случай, когда указанная вредоносная программа проникает в официальный каталог ПО для Android. Об одном из таких инцидентов компания «Доктор Веб» сообщала в июле 2016 года. После обнаружения Android.Spy.308.origin разработчик обновил зараженные приложения, удалив троянский компонент, и теперь они не представляют опасности.

Android.Spy.308.origin показывает надоедливую рекламу, а также незаметно загружает дополнительные программные модули и запускает их. Кроме того, троянец крадет конфиденциальную информацию и передает ее на управляющий сервер.

Банковские троянцы

В мае под видом ММС-сообщений киберпреступники распространяли банковского троянца Android.BankBot.186.origin. Пользователям приходили СМС со ссылкой, при переходе по которой в веб-браузере открывался мошеннический сайт. С него на мобильное устройство загружался apk-файл вредоносного приложения.

Android.BankBot.186.origin запрашивает доступ к функциям администратора мобильного устройства, чтобы усложнить свое удаление. Кроме того, он пытается подменить собой стандартное приложение для работы с СМС. Это необходимо для обхода системы безопасности новых версий ОС Android и получения возможности отправлять и перехватывать сообщения. После этого троянец проверяет баланс доступных банковских счетов пользователя и незаметно переводит деньги киберпреступникам.

Вредоносные программы для мобильных Android-устройств по-прежнему представляют опасность. Троянцы могут распространяться как с использованием мошеннических веб-сайтов, так и через официальный каталог приложений Google Play. Для защиты от опасного и нежелательного ПО владельцам смартфонов и планшетов под управлением ОС Android необходимо установить антивирусные продукты Dr.Web для Android.

Защитите ваше Android-устройство с помощью Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/WIIR3vJ2WaM/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в мае 2017 года |

31 мая 2017 года

Компания «Доктор Веб» представляет майский обзор вирусной обстановки для смартфонов и планшетов на Android. В прошедшем месяце в каталоге Google Play было обнаружено несколько Android-троянцев. Один из них загружал приложения из Интернета и похищал конфиденциальную информацию. Другой мог скачивать и запускать дополнительные программные модули и показывал навязчивую рекламу. Кроме того, в мае злоумышленники распространяли банковского троянца, который крал деньги со счетов пользователей.

Главные тенденции мая

- Обнаружение троянцев в каталоге Google Play

- Распространение Android-банкера

Мобильная угроза месяца

В начале мая в каталоге Google Play был обнаружен троянец Android.RemoteCode.28, который был встроен в приложение-аудиоплеер. Он скачивал из Интернета другие программы и передавал на управляющий сервер информацию о зараженном устройстве, а также сведения об установленном на нем ПО.

Особенности Android.RemoteCode.28:

- основной вредоносный функционал троянца находится во вспомогательном программном модуле, который зашифрован;

- Android.RemoteCode.28 начинает вредоносную активность только через 8 часов после своего запуска;

- троянец проверяет наличие эмулятора и средств отладки и при их обнаружении прекращает работу.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.68.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Sprovider.9

- Троянская программа, предназначенная для показа навязчивой рекламы в панели уведомлений ОС Android, а также загрузки и запуска других приложений, в том числе вредоносных.

- Android.Triada.264.origin

- Представитель многофункциональных троянцев, выполняющих разнообразные вредоносные действия.

- Adware.Jiubang.1

- Adware.Batmobi.2.origin

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Appsad.1

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец в Google Play

В середине прошлого месяца в каталоге Google Play были выявлены приложения со встроенным в них троянцем Android.Spy.308.origin. В частности, они распространялись разработчиком Sumifi Dev. Это не первый случай, когда указанная вредоносная программа проникает в официальный каталог ПО для Android. Об одном из таких инцидентов компания «Доктор Веб» сообщала в июле 2016 года. После обнаружения Android.Spy.308.origin разработчик обновил зараженные приложения, удалив троянский компонент, и теперь они не представляют опасности.

Android.Spy.308.origin показывает надоедливую рекламу, а также незаметно загружает дополнительные программные модули и запускает их. Кроме того, троянец крадет конфиденциальную информацию и передает ее на управляющий сервер.

Банковские троянцы

В мае под видом ММС-сообщений киберпреступники распространяли банковского троянца Android.BankBot.186.origin. Пользователям приходили СМС со ссылкой, при переходе по которой в веб-браузере открывался мошеннический сайт. С него на мобильное устройство загружался apk-файл вредоносного приложения.

Android.BankBot.186.origin запрашивает доступ к функциям администратора мобильного устройства, чтобы усложнить свое удаление. Кроме того, он пытается подменить собой стандартное приложение для работы с СМС. Это необходимо для обхода системы безопасности новых версий ОС Android и получения возможности отправлять и перехватывать сообщения. После этого троянец проверяет баланс доступных банковских счетов пользователя и незаметно переводит деньги киберпреступникам.

Вредоносные программы для мобильных Android-устройств по-прежнему представляют опасность. Троянцы могут распространяться как с использованием мошеннических веб-сайтов, так и через официальный каталог приложений Google Play. Для защиты от опасного и нежелательного ПО владельцам смартфонов и планшетов под управлением ОС Android необходимо установить антивирусные продукты Dr.Web для Android.

Защитите ваше Android-устройство с помощью Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/WIIR3vJ2WaM/

|

|