Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб» исследовал новый эксплойт для Microsoft Office |

20 апреля 2017 года

Уязвимость выявлена в приложении Microsoft Word. Злоумышленники разработали для нее действующий эксплойт, получивший в вирусной базе Dr.Web обозначение Exploit.Ole2link.1. Он использует технологию XML, в то время как раньше вирусописатели для эксплуатации уязвимостей в Microsoft Office применяли OLE-объекты.

Эксплойт реализован в виде документа Microsoft Word, имеющего расширение .docx. При попытке открытия этого документа происходит загрузка другого файла с именем doc.doc, который содержит встроенный HTA-сценарий, детектируемый Dr.Web под именем PowerShell.DownLoader.72. Этот HTA-сценарий, написанный с использованием синтаксиса Windows Script, вызывает командный интерпретатор PowerShell. В нем обрабатывается другой вредоносный скрипт, скачивающий на атакуемый компьютер исполняемый файл.

В настоящий момент при помощи этого механизма злоумышленники устанавливают на компьютеры жертв троянца-загрузчика Trojan.DownLoader24.49614, способного скачивать и запускать на инфицированной машине другое опасное ПО.

Антивирус Dr.Web успешно детектирует и удаляет файлы, содержащие эксплойт Exploit.Ole2link.1, поэтому этот эксплойт не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/mIcs-YxGf04/

|

|

«Доктор Веб» исследовал новый эксплойт для Microsoft Office |

20 апреля 2017 года

Уязвимость выявлена в приложении Microsoft Word. Злоумышленники разработали для нее действующий эксплойт, получивший в вирусной базе Dr.Web обозначение Exploit.Ole2link.1. Он использует технологию XML, в то время как раньше вирусописатели для эксплуатации уязвимостей в Microsoft Office применяли OLE-объекты.

Эксплойт реализован в виде документа Microsoft Word, имеющего расширение .docx. При попытке открытия этого документа происходит загрузка другого файла с именем doc.doc, который содержит встроенный HTA-сценарий, детектируемый Dr.Web под именем PowerShell.DownLoader.72. Этот HTA-сценарий, написанный с использованием синтаксиса Windows Script, вызывает командный интерпретатор PowerShell. В нем обрабатывается другой вредоносный скрипт, скачивающий на атакуемый компьютер исполняемый файл.

В настоящий момент при помощи этого механизма злоумышленники устанавливают на компьютеры жертв троянца-загрузчика Trojan.DownLoader24.49614, способного скачивать и запускать на инфицированной машине другое опасное ПО.

Антивирус Dr.Web успешно детектирует и удаляет файлы, содержащие эксплойт Exploit.Ole2link.1, поэтому этот эксплойт не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/rUaOifU-CEQ/

|

|

«Доктор Веб» исследовал троянца – похитителя паролей |

20 апреля 2017 года

Большинство современных троянцев выполняет либо только одну функцию, либо сразу несколько, одна из которых – основная. Многофункциональные вредоносные программы встречаются гораздо реже. К такому типу можно отнести троянца Trojan.DownLoader23.60762, представляющего опасность для устройств под управлением Microsoft Windows. Эта вредоносная программа способна скачивать на зараженную машину другие приложения, похищать из браузеров логины и пароли, а также перехватывать вводимые на страницах различных сайтов данные.

Запустившись на атакуемом компьютере, Trojan.DownLoader23.60762 распаковывает собственное тело и ищет в памяти своего процесса фрагменты вредоносного кода, которые затем выполняет. Копию исполняемого файла Trojan.DownLoader23.60762 сохраняет во временной папке на диске инфицированного компьютера, а затем записывает путь к этому файлу в ключ системного реестра, отвечающий за автоматический запуск приложений. В результате троянец получает возможность стартовать вместе с операционной системой.

Для кражи конфиденциальной информации Trojan.DownLoader23.60762 встраивается в процесс Проводника Windows, а также в процессы браузеров Microsoft Internet Explorer, Mozilla Firefox и Google Chrome. В браузерах он перехватывает функции, отвечающие за работу с сетью. Благодаря этому вредоносная программа может извлекать и передавать злоумышленникам сохраненные в браузерах логины и пароли, а также перехватывать информацию, которую пользователь вводит на страницах веб-сайтов.

Троянец связывается с управляющим сервером для получения команд, среди которых замечены следующие:

- запустить файл из временной папки на диске зараженного компьютера;

- встроиться в работающий процесс;

- скачать указанный файл;

- запустить указанный исполняемый файл;

- сохранить и передать злоумышленникам базу данных SQLite, используемую Google Chrome;

- сменить управляющий сервер на указанный;

- удалить файлы cookies;

- перезагрузить операционную систему;

- выключить компьютер.

Сигнатура Trojan.DownLoader23.60762 добавлена в вирусные базы Dr.Web, поэтому троянец не представляет угрозы для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/R7JHk_h_Mts/

|

|

«Доктор Веб» раскрывает популярную мошенническую схему |

17 апреля 2017 года

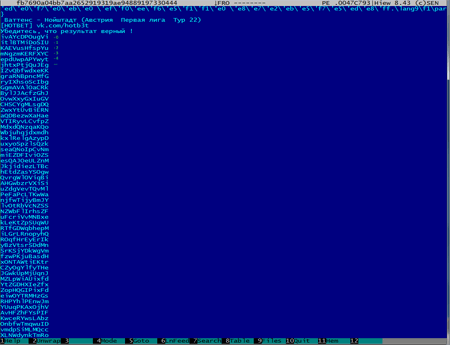

Традиционная методика работы мошенников, промышляющих так называемыми «договорными матчами», довольно проста: они создают специальный сайт, на котором предлагают приобрести «достоверные и проверенные сведения об исходе спортивных состязаний». Впоследствии с помощью этой информации можно делать якобы гарантированно выигрышные ставки в букмекерских конторах. Создатели таких сайтов представляются отставными тренерами или спортивными аналитиками. На самом деле часть клиентов подобных сервисов получает один спортивный прогноз, другая часть — прямо противоположный. Если кто-то из пострадавших и возмутится, жулики предложат ему получить следующий прогноз бесплатно в качестве компенсации за проигрыш.

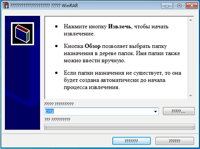

Недавно кибермошенники внесли в эту схему некоторые изменения. Они по-прежнему создают для привлечения клиентов сайты и публичные страницы в социальных сетях, однако в качестве подтверждения качества своих услуг предлагают скачать защищенный паролем самораспаковывающийся RAR-архив, якобы содержащий текстовый файл с результатами того или иного матча. Пароль для архива жулики высылают после завершения состязания. Предполагается, что таким образом пользователь сможет сравнить предсказанный результат с реальным.

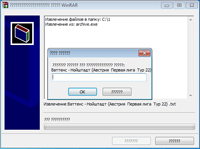

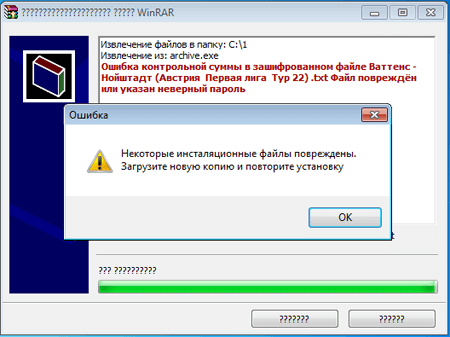

Вместо архива мошенники отправляют потенциальной жертве написанную ими программу, полностью имитирующую интерфейс и поведение SFX-архива, созданного с помощью приложения WinRAR. Эта программа добавлена в вирусные базы Dr.Web под именем Trojan.Fraudster.2986. Она не только внешне практически неотличима от обычного RAR SFX-архива, но и схожим образом реагирует на попытку ввести неправильный пароль и на другие действия пользователя.

Этот поддельный «архив» содержит шаблон текстового файла, в который с помощью специального алгоритма подставляются нужные результаты матча в зависимости от того, какой пароль введет пользователь. Таким образом, после окончания спортивного соревнования жуликам достаточно отправить своей жертве соответствующий пароль, и из «архива» будет «извлечен» текстовый файл с правильным результатом (на самом деле он будет сгенерирован троянцем на основе шаблона).

Существует и альтернативный вариант этой жульнической схемы — злоумышленники отправляют жертве защищенный паролем файл Microsoft Excel, содержащий специальный макрос. Этот макрос аналогичным образом подставляет в таблицу требуемый результат в зависимости от введенного пароля.

Компания «Доктор Веб» напоминает, что всевозможные предсказания исхода спортивных состязаний — это мошенничество, жертвой которого может стать любой пользователь. Не стоит доверять сайтам, предлагающим разбогатеть благодаря ставкам на тотализаторе с использованием какой-либо инсайдерской информации, даже если обещания жуликов выглядят очень убедительными.

http://feedproxy.google.com/~r/drweb/viruses/~3/LoP6vO1Kagw/

|

|

«Доктор Веб» раскрывает популярную мошенническую схему |

17 апреля 2017 года

Традиционная методика работы мошенников, промышляющих так называемыми «договорными матчами», довольно проста: они создают специальный сайт, на котором предлагают приобрести «достоверные и проверенные сведения об исходе спортивных состязаний». Впоследствии с помощью этой информации можно делать якобы гарантированно выигрышные ставки в букмекерских конторах. Создатели таких сайтов представляются отставными тренерами или спортивными аналитиками. На самом деле часть клиентов подобных сервисов получает один спортивный прогноз, другая часть — прямо противоположный. Если кто-то из пострадавших и возмутится, жулики предложат ему получить следующий прогноз бесплатно в качестве компенсации за проигрыш.

Недавно кибермошенники внесли в эту схему некоторые изменения. Они по-прежнему создают для привлечения клиентов сайты и публичные страницы в социальных сетях, однако в качестве подтверждения качества своих услуг предлагают скачать защищенный паролем самораспаковывающийся RAR-архив, якобы содержащий текстовый файл с результатами того или иного матча. Пароль для архива жулики высылают после завершения состязания. Предполагается, что таким образом пользователь сможет сравнить предсказанный результат с реальным.

Вместо архива мошенники отправляют потенциальной жертве написанную ими программу, полностью имитирующую интерфейс и поведение SFX-архива, созданного с помощью приложения WinRAR. Эта программа добавлена в вирусные базы Dr.Web под именем Trojan.Fraudster.2986. Она не только внешне практически неотличима от обычного RAR SFX-архива, но и схожим образом реагирует на попытку ввести неправильный пароль и на другие действия пользователя.

Этот поддельный «архив» содержит шаблон текстового файла, в который с помощью специального алгоритма подставляются нужные результаты матча в зависимости от того, какой пароль введет пользователь. Таким образом, после окончания спортивного соревнования жуликам достаточно отправить своей жертве соответствующий пароль, и из «архива» будет «извлечен» текстовый файл с правильным результатом (на самом деле он будет сгенерирован троянцем на основе шаблона).

Существует и альтернативный вариант этой жульнической схемы — злоумышленники отправляют жертве защищенный паролем файл Microsoft Excel, содержащий специальный макрос. Этот макрос аналогичным образом подставляет в таблицу требуемый результат в зависимости от введенного пароля.

Компания «Доктор Веб» напоминает, что всевозможные предсказания исхода спортивных состязаний — это мошенничество, жертвой которого может стать любой пользователь. Не стоит доверять сайтам, предлагающим разбогатеть благодаря ставкам на тотализаторе с использованием какой-либо инсайдерской информации, даже если обещания жуликов выглядят очень убедительными.

http://feedproxy.google.com/~r/drweb/viruses/~3/t8udvuVl-c0/

|

|

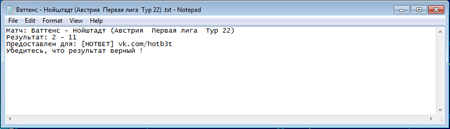

«Доктор Веб» предупреждает о вредоносной рассылке |

13 апреля 2017 года

Массовая рассылка вредоносных вложений по электронной почте — один из самых популярных методов распространения троянцев. Злоумышленники стараются составить текст сообщения таким образом, чтобы получатель самостоятельно открыл приложенный к письму файл, что приведет к заражению компьютера.

В течение последних нескольких дней по электронной почте активно распространяются сообщения с темой «Оплату произвели» от имени некоей компании ООО «Глобальные Системы». Письма содержат следующий текст (оригинальные синтаксис и орфография сохранены):

Добрый день!

Мы произвели оплату 6 апреля, но по какой то причине ответа от вас не получили.

Просим в кратчайшие сроки обработать платеж и предоставить услуги, так как у нас сроки сильно поджимают.

Копию платежки и других документов высылаем в прикрепленном архиве.

Просьба проверить правильность указанных реквизитов в платежке. Может где то была допущена ошибка и деньги не поступили к вам на счет. В связи с этим такая задержка.

С уважением,

ООО «Глобальные Системы»

К письму прилагается архив с именем Платежка от ООО Глобальные Системы 6 апреля 2017 года.JPG.zip размером более 4 МБ. Он содержит исполняемый файл с расширением .JPG[несколько десятков пробелов].exe, добавленный в вирусную базу Dr.Web под именем Trojan.MulDrop7.24844. Если пользователь попытается открыть это «изображение», программа запустится на выполнение.

Приложение представляет собой упакованный контейнер, который создан с использованием возможностей языка Autoit. В момент старта эта программа проверяет, что она запущена в единственном экземпляре, а затем сохраняет на диск библиотеку для обхода системы контроля учетных записей пользователя (UAC, User Account Control) в 32- и 64-разрядных версиях Windows и несколько других файлов. Затем Trojan.MulDrop7.24844 регистрирует себя в автозагрузке: в Windows XP — путем модификации системного реестра, в более современных версиях Windows — при помощи Планировщика задач. Также троянец пытается извлечь и сохранить в текстовом файле пароли из браузеров Google Chrome и Mozilla Firefox.

Один из компонентов, который Trojan.MulDrop7.24844 запускает на зараженном компьютере, — приложение для удаленного администрирования, детектируемое Антивирусом Dr.Web как Program.RemoteAdmin.753.

Другой компонент троянца также представляет собой зашифрованный Autoit-контейнер с именем xservice.bin, извлекающий на диск два исполняемых файла. Эти программы являются 32- и 64-разрядной версиями утилиты Mimikatz, которая предназначена для перехвата паролей открытых сессий в Windows. Файл xservice.bin может быть запущен с различными ключами, в зависимости от которых он выполняет на инфицированном компьютере те или иные действия:

| ключ | Описание |

|---|---|

| -help | показать возможные ключи (справочная информация выводится в неопознанной кодировке) |

| -screen | делает снимок экрана, сохраняет в файл с именем Screen( |

| -wallpaper | меняет обои на указанные в параметре |

| -opencd | открывает CD-привод |

| -closecd | закрывает CD-привод |

| -offdesktop | выводит в консоль текст "Not working =(" |

| -ondesktop | выводит в консоль текст "Not working =(" |

| -rdp | запуск RDP (см. ниже) |

| -getip | получает IP-адрес инфицированной машины с использованием сайта http://ident.me/ |

| -msg |

http://feedproxy.google.com/~r/drweb/viruses/~3/gWa0hw7OvJ4/

|

|

«Доктор Веб» предупреждает о вредоносной рассылке |

13 апреля 2017 года

Массовая рассылка вредоносных вложений по электронной почте — один из самых популярных методов распространения троянцев. Злоумышленники стараются составить текст сообщения таким образом, чтобы получатель самостоятельно открыл приложенный к письму файл, что приведет к заражению компьютера.

В течение последних нескольких дней по электронной почте активно распространяются сообщения с темой «Оплату произвели» от имени некоей компании ООО «Глобальные Системы». Письма содержат следующий текст (оригинальные синтаксис и орфография сохранены):

Добрый день!

Мы произвели оплату 6 апреля, но по какой то причине ответа от вас не получили.

Просим в кратчайшие сроки обработать платеж и предоставить услуги, так как у нас сроки сильно поджимают.

Копию платежки и других документов высылаем в прикрепленном архиве.

Просьба проверить правильность указанных реквизитов в платежке. Может где то была допущена ошибка и деньги не поступили к вам на счет. В связи с этим такая задержка.

С уважением,

ООО «Глобальные Системы»

К письму прилагается архив с именем Платежка от ООО Глобальные Системы 6 апреля 2017 года.JPG.zip размером более 4 МБ. Он содержит исполняемый файл с расширением .JPG[несколько десятков пробелов].exe, добавленный в вирусную базу Dr.Web под именем Trojan.MulDrop7.24844. Если пользователь попытается открыть это «изображение», программа запустится на выполнение.

Приложение представляет собой упакованный контейнер, который создан с использованием возможностей языка Autoit. В момент старта эта программа проверяет, что она запущена в единственном экземпляре, а затем сохраняет на диск библиотеку для обхода системы контроля учетных записей пользователя (UAC, User Account Control) в 32- и 64-разрядных версиях Windows и несколько других файлов. Затем Trojan.MulDrop7.24844 регистрирует себя в автозагрузке: в Windows XP — путем модификации системного реестра, в более современных версиях Windows — при помощи Планировщика задач. Также троянец пытается извлечь и сохранить в текстовом файле пароли из браузеров Google Chrome и Mozilla Firefox.

Один из компонентов, который Trojan.MulDrop7.24844 запускает на зараженном компьютере, — приложение для удаленного администрирования, детектируемое Антивирусом Dr.Web как Program.RemoteAdmin.753.

Другой компонент троянца также представляет собой зашифрованный Autoit-контейнер с именем xservice.bin, извлекающий на диск два исполняемых файла. Эти программы являются 32- и 64-разрядной версиями утилиты Mimikatz, которая предназначена для перехвата паролей открытых сессий в Windows. Файл xservice.bin может быть запущен с различными ключами, в зависимости от которых он выполняет на инфицированном компьютере те или иные действия:

| ключ | Описание |

|---|---|

| -help | показать возможные ключи (справочная информация выводится в неопознанной кодировке) |

| -screen | делает снимок экрана, сохраняет в файл с именем Screen( |

| -wallpaper | меняет обои на указанные в параметре |

| -opencd | открывает CD-привод |

| -closecd | закрывает CD-привод |

| -offdesktop | выводит в консоль текст "Not working =(" |

| -ondesktop | выводит в консоль текст "Not working =(" |

| -rdp | запуск RDP (см. ниже) |

| -getip | получает IP-адрес инфицированной машины с использованием сайта http://ident.me/ |

| -msg |

http://feedproxy.google.com/~r/drweb/viruses/~3/ZsolXd1hMNI/

|

|

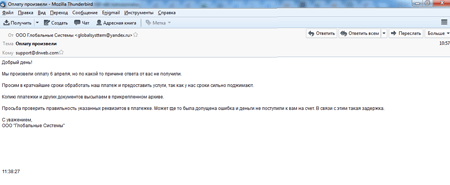

Киберпреступники попытались сделать Dr.Web CureIt! платным |

1 апреля 2017 года

Бесплатную утилиту Dr.Web CureIT! ежемесячно используют миллионы людей, поэтому удачный обман даже одного процента пользователей мог бы принести злоумышленникам существенную прибыль. Модифицированный троянцем Trojan.Air.1 браузер при заходе на страницу, с которой можно скачать бесплатную утилиту, на компьютере пользователя отображает её следующим образом:

Причём после сканирования системы улитиой Dr.Web CureIt! троянец обнаруживался и удалялся из системы, и, как следствие, страница скачивания больше не модифицировалась сообщениями о превышении лимита и необходимости оплаты. Таким образом, пользователи продолжали пользоваться программой, но некоторые из них отправили запросы в техническую поддержку с просьбой уточнить лимит на бесплатное использование Dr.Web CureIt!, что помогло выявить преступную схему. Сама вредоносная программа представляет собой расширение для браузеров Mozilla Firefox и Google Chrome, состоящая из файлов-сценариев, написанных на языке JavaScript. После установки в браузер Trojan.Air.1 внедряет код этих файлов в загружаемые страницы, модифицируя их содержимое. Подобная технология называется веб-инжектом. Троянец успешно обнаруживается и удаляется продуктами Dr.Web, в том числе и утилитой Dr.Web CureIt!, поэтому не представляет опасности для наших пользователей.

Компания «Доктор Веб» напоминает: антивирусная утилита Dr.Web CureIt! для лечения собственного домашнего компьютера является бесплатной. Платной является схожая по названию Dr.Web CureNET!, предназначенная для лечения не обнаруженных иным антивирусом вредоносных программ в локальных сетях организаций. Помните, если за Dr.Web CureIt! Для собственного домашнего использования предлагается уплатить деньги, то это — мошенничество.

http://feedproxy.google.com/~r/drweb/viruses/~3/2r6Pb3juYYQ/

|

|

Киберпреступники попытались сделать Dr.Web CureIt! платным |

1 апреля 2017 года

Бесплатную утилиту Dr.Web CureIT! ежемесячно используют миллионы людей, поэтому удачный обман даже одного процента пользователей мог бы принести злоумышленникам существенную прибыль. Модифицированный троянцем Trojan.Air.1 браузер при заходе на страницу, с которой можно скачать бесплатную утилиту, на компьютере пользователя отображает её следующим образом:

Причём после сканирования системы улитиой Dr.Web CureIt! троянец обнаруживался и удалялся из системы, и, как следствие, страница скачивания больше не модифицировалась сообщениями о превышении лимита и необходимости оплаты. Таким образом, пользователи продолжали пользоваться программой, но некоторые из них отправили запросы в техническую поддержку с просьбой уточнить лимит на бесплатное использование Dr.Web CureIt!, что помогло выявить преступную схему. Сама вредоносная программа представляет собой расширение для браузеров Mozilla Firefox и Google Chrome, состоящая из файлов-сценариев, написанных на языке JavaScript. После установки в браузер Trojan.Air.1 внедряет код этих файлов в загружаемые страницы, модифицируя их содержимое. Подобная технология называется веб-инжектом. Троянец успешно обнаруживается и удаляется продуктами Dr.Web, в том числе и утилитой Dr.Web CureIt!, поэтому не представляет опасности для наших пользователей.

Компания «Доктор Веб» напоминает: антивирусная утилита Dr.Web CureIt! для лечения собственного домашнего компьютера является бесплатной. Платной является схожая по названию Dr.Web CureNET!, предназначенная для лечения не обнаруженных иным антивирусом вредоносных программ в локальных сетях организаций. Помните, если за Dr.Web CureIt! Для собственного домашнего использования предлагается уплатить деньги, то это — мошенничество.

http://feedproxy.google.com/~r/drweb/viruses/~3/gTKIWNdZO4M/

|

|

Компания «Доктор Веб»: возможна расшифровка файлов, зашифрованных Trojan.Encoder.10465 |

17 марта 2017 года

Trojan.Encoder.10465 представляет угрозу для компьютеров, работающих под управлением ОС Windows. Он написан на языке программирования Delphi. Зашифрованным файлам энкодер присваивает расширение .crptxxx, а также сохраняет на диске текстовый файл с именем HOW_TO_DECRYPT.txt следующего содержания:

Warning!!!

All your files are encrypted with AESalgorithm!

For decrypt use this instructions:

Download tor browser

Run tor and go to: http://vejtqvliimdv66dh.onion

Or you can use tor2web services

http://vejtqvliimdv66dh.onion.to

in log panel enter your id (CRPTksrjghkrkwkrjthkewVM)

follow next instructions

if server is down, try connect later

locker version 3.0.0

Параметр id может принимать различные значения на разных зараженных компьютерах.

Если вы стали жертвой этой вредоносной программы, воспользуйтесь следующими рекомендациями:

- не пытайтесь удалить какие-либо файлы с компьютера или переустановить операционную систему, а также не пользуйтесь зараженным ПК до получения инструкций от службы технической поддержки компании «Доктор Веб»;

- если вы запустили антивирусное сканирование, не предпринимайте каких-либо действий по лечению или удалению обнаруженных вредоносных программ — они могут понадобиться специалистам в процессе поиска ключа для расшифровки файлов;

- постарайтесь максимально подробно вспомнить обстоятельства заражения: это касается и полученных вами по электронной почте подозрительных писем, и скачанных из Интернета программ, и сайтов, которые вы посещали;

- если у вас сохранилось письмо с вложением, после открытия которого файлы на компьютере оказались зашифрованными, не удаляйте его: это письмо должно помочь специалистам определить версию троянца, проникшего на ваш компьютер.

Для расшифровки файлов, поврежденных в результате действия Trojan.Encoder.10465, воспользуйтесь специальной страницей сервиса на сайте антивирусной компании «Доктор Веб».

Напоминаем, что услуги по расшифровке файлов бесплатно оказываются только обладателям коммерческих лицензий на антивирусные продукты Dr.Web. Компания «Доктор Веб» не дает полной гарантии расшифровки всех пострадавших от действия энкодера файлов, однако наши специалисты приложат все усилия, чтобы спасти зашифрованную информацию.

Чтобы троянец не испортил файлы, используйте защиту от потери данных

| Подробнее о шифровальщиках | Что делать, если... | Видео о настройке | Бесплатная расшифровка | Рубрика «Закодировать все» |

http://feedproxy.google.com/~r/drweb/viruses/~3/wGpcQJQYDV4/

|

|

Компания «Доктор Веб»: возможна расшифровка файлов, зашифрованных Trojan.Encoder.10465 |

17 марта 2017 года

Trojan.Encoder.10465 представляет угрозу для компьютеров, работающих под управлением ОС Windows. Он написан на языке программирования Delphi. Зашифрованным файлам энкодер присваивает расширение .crptxxx, а также сохраняет на диске текстовый файл с именем HOW_TO_DECRYPT.txt следующего содержания:

Warning!!!

All your files are encrypted with AESalgorithm!

For decrypt use this instructions:

Download tor browser

Run tor and go to: http://vejtqvliimdv66dh.onion

Or you can use tor2web services

http://vejtqvliimdv66dh.onion.to

in log panel enter your id (CRPTksrjghkrkwkrjthkewVM)

follow next instructions

if server is down, try connect later

locker version 3.0.0

Параметр id может принимать различные значения на разных зараженных компьютерах.

Если вы стали жертвой этой вредоносной программы, воспользуйтесь следующими рекомендациями:

- не пытайтесь удалить какие-либо файлы с компьютера или переустановить операционную систему, а также не пользуйтесь зараженным ПК до получения инструкций от службы технической поддержки компании «Доктор Веб»;

- если вы запустили антивирусное сканирование, не предпринимайте каких-либо действий по лечению или удалению обнаруженных вредоносных программ — они могут понадобиться специалистам в процессе поиска ключа для расшифровки файлов;

- постарайтесь максимально подробно вспомнить обстоятельства заражения: это касается и полученных вами по электронной почте подозрительных писем, и скачанных из Интернета программ, и сайтов, которые вы посещали;

- если у вас сохранилось письмо с вложением, после открытия которого файлы на компьютере оказались зашифрованными, не удаляйте его: это письмо должно помочь специалистам определить версию троянца, проникшего на ваш компьютер.

Для расшифровки файлов, поврежденных в результате действия Trojan.Encoder.10465, воспользуйтесь специальной страницей сервиса на сайте антивирусной компании «Доктор Веб».

Напоминаем, что услуги по расшифровке файлов бесплатно оказываются только обладателям коммерческих лицензий на антивирусные продукты Dr.Web. Компания «Доктор Веб» не дает полной гарантии расшифровки всех пострадавших от действия энкодера файлов, однако наши специалисты приложат все усилия, чтобы спасти зашифрованную информацию.

Чтобы троянец не испортил файлы, используйте защиту от потери данных

| Подробнее о шифровальщиках | Что делать, если... | Видео о настройке | Бесплатная расшифровка | Рубрика «Закодировать все» |

http://feedproxy.google.com/~r/drweb/viruses/~3/ohXQklV40zA/

|

|

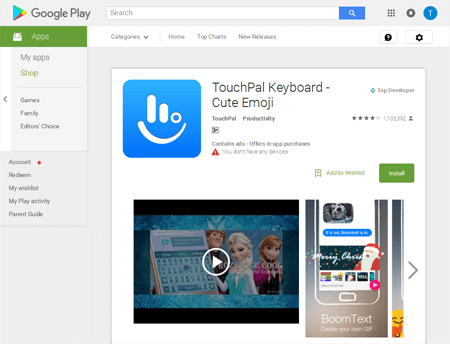

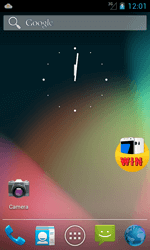

«Доктор Веб»: приложение из Google Play с агрессивной рекламой загрузили более 50 000 000 пользователей |

3 марта 2017 года

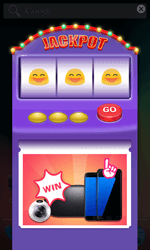

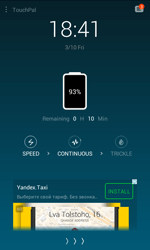

Исследованное специалистами «Доктор Веб» приложение представляет собой экранную клавиатуру под названием TouchPal, которую владельцы мобильных устройств могут использовать вместо стандартной. Оно действительно предоставляет заявленный функционал, однако содержит нежелательный рекламный модуль, по классификации Dr.Web получивший имя Adware.Cootek.1.origin.

Этот плагин способен показывать рекламу нескольких типов. Например, он создает на домашнем экране виджеты, которые не удаляются до тех пор, пока владелец устройства не нажмет на них. При нажатии на виджет Adware.Cootek.1.origin показывает интерактивное окно с небольшой игрой, в которой пользователь всегда побеждает и получает в качестве «приза» рекламу. Помимо «игры» модуль может отображать окно с новостными публикациями, которые сопровождаются баннерами.

Кроме того, Adware.Cootek.1.origin встраивает рекламу в экран блокировки, а также показывает баннеры непосредственно после разблокирования мобильного устройства.

Несмотря на то, что сама по себе программа TouchPal не является вредоносной, применяемый в ней нежелательный модуль Adware.Cootek.1.origin фактически мешает пользоваться мобильным устройством из-за постоянно всплывающих уведомлений и неудаляемых виджетов. Поскольку этот плагин встроен непосредственно в ПО TouchPal, удалить его можно лишь вместе с основным приложением. Запись об Adware.Cootek.1.origin добавлена в вирусную базу, поэтому антивирусные продукты Dr.Web для Android успешно детектируют его во всех программах.

Подробнее об Adware.Cootek.1.origin

Защитите ваше Android-устройство с помощью Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/nf2Dp84fMXs/

|

|

«Доктор Веб»: приложение из Google Play с агрессивной рекламой загрузили более 50 000 000 пользователей |

3 марта 2017 года

Исследованное специалистами «Доктор Веб» приложение представляет собой экранную клавиатуру под названием TouchPal, которую владельцы мобильных устройств могут использовать вместо стандартной. Оно действительно предоставляет заявленный функционал, однако содержит нежелательный рекламный модуль, по классификации Dr.Web получивший имя Adware.Cootek.1.origin.

Этот плагин способен показывать рекламу нескольких типов. Например, он создает на домашнем экране виджеты, которые не удаляются до тех пор, пока владелец устройства не нажмет на них. При нажатии на виджет Adware.Cootek.1.origin показывает интерактивное окно с небольшой игрой, в которой пользователь всегда побеждает и получает в качестве «приза» рекламу. Помимо «игры» модуль может отображать окно с новостными публикациями, которые сопровождаются баннерами.

Кроме того, Adware.Cootek.1.origin встраивает рекламу в экран блокировки, а также показывает баннеры непосредственно после разблокирования мобильного устройства.

Несмотря на то, что сама по себе программа TouchPal не является вредоносной, применяемый в ней нежелательный модуль Adware.Cootek.1.origin фактически мешает пользоваться мобильным устройством из-за постоянно всплывающих уведомлений и неудаляемых виджетов. Поскольку этот плагин встроен непосредственно в ПО TouchPal, удалить его можно лишь вместе с основным приложением. Запись об Adware.Cootek.1.origin добавлена в вирусную базу, поэтому антивирусные продукты Dr.Web для Android успешно детектируют его во всех программах.

Подробнее об Adware.Cootek.1.origin

Защитите ваше Android-устройство с помощью Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/HzjszJhRR5M/

|

|

«Доктор Веб»: обзор вирусной активности в феврале 2017 года |

28 февраля 2017 года

Последний зимний месяц был отмечен появлением нового банковского троянца, унаследовавшего фрагменты исходного кода от другого широко распространенного семейства банкеров, — Zeus (Trojan.PWS.Panda). Эта вредоносная программа встраивает в просматриваемые пользователем веб-страницы постороннее содержимое и запускает на зараженном компьютере VNC-сервер. Кроме того, в феврале аналитики «Доктор Веб» обнаружили нового троянца для ОС Linux. Вирусные базы Антивируса Dr.Web для Android также пополнились новыми записями.

Главные тенденции февраля

- Распространение нового банковского троянца

- Обнаружение опасной вредоносной программы для Linux

- Появление новых троянцев для мобильной платформы Android

Угроза месяца

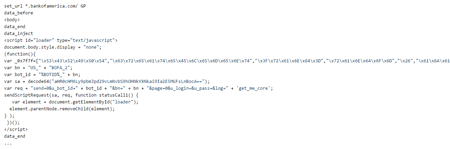

Банковские троянцы считаются одной из самых опасных разновидностей вредоносных программ, поскольку способны красть деньги непосредственно со счетов своих жертв в кредитных организациях. Новый банковский троянец, исследованный в феврале вирусными аналитиками «Доктор Веб», получил наименование Trojan.PWS.Sphinx.2. Он выполняет веб-инжекты, то есть встраивает постороннее содержимое в интернет-страницы, которые просматривает пользователь. Таким образом он может, например, передавать злоумышленникам логины и пароли для входа на банковские сайты, которые пользователь вводит в созданные троянцем поддельные формы. Ниже показан пример кода, который Trojan.PWS.Sphinx.2 встраивает в страницы сайта bankofamerica.com:

Помимо этого Trojan.PWS.Sphinx.2 способен запускать на инфицированном компьютере VNC-сервер, с помощью которого киберпреступники могут подключаться к зараженной машине, и устанавливать в системе цифровые сертификаты для организации атак по технологии MITM (Man in the middle, «человек посередине»). В составе троянца имеется граббер — модуль, перехватывающий и передающий на удаленный сервер информацию, которую жертва вводит в формы на различных сайтах. Примечательно, что автоматический запуск Trojan.PWS.Sphinx.2 осуществляется с помощью специального сценария на языке PHP. Более подробно об этой вредоносной программе рассказано в публикации на сайте компании «Доктор Веб».

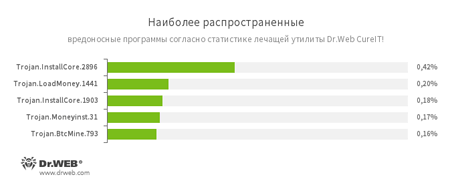

По данным статистики лечащей утилиты Dr.Web CureIt!

- Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - Win32.Virut.5

Сложный полиморфный вирус, заражающий исполняемые файлы и содержащий функции удаленного управления инфицированным компьютером.

- Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - BackDoor.IRC.NgrBot.42

Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat).

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

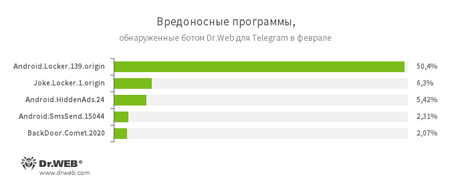

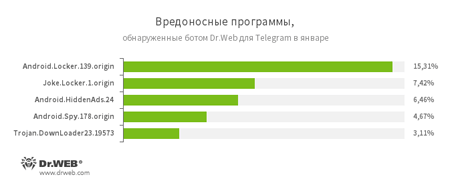

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства денег. Различные модификации этих вредоносных программ могут демонстрировать навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму. - Joke.Locker.1.origin

Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death). - Android.HiddenAds.24

Троянец, предназначенный для показа навязчивой рекламы. - Android.SmsSend.15044

Представитель семейства вредоносных программ, предназначенных для отправки СМС-сообщений с повышенной тарификацией и подписки пользователей на различные платные контент-услуги и сервисы. - BackDoor.Comet.2020

Представитель семейства вредоносных программ, способных выполнять на зараженном устройстве поступающие от злоумышленников команды и предоставлять к нему несанкционированный доступ.

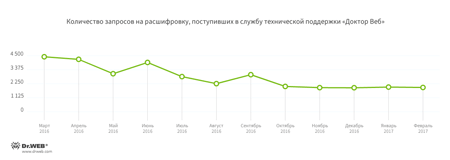

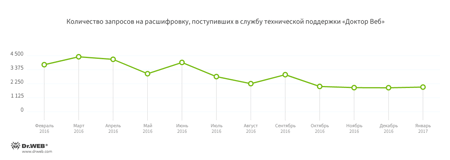

Троянцы-шифровальщики

В феврале в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 31.16% обращений;

- Trojan.Encoder.567 — 6.70% обращений;

- Trojan.Encoder.3953 — 4.70% обращений;

- Trojan.Encoder.761 — 3.31% обращений;

- Trojan.Encoder.3976 — 1.91% обращений.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

В течение февраля 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 134 063 интернет-адреса.

| Январь 2017 | Февраль 2017 | Динамика |

|---|---|---|

| + 223 127 | + 134 063 | -39.9% |

Вредоносные программы для Linux

Троянцы, заражающие Linux-устройства, перестали считаться редкостью. Однако в феврале аналитики «Доктор Веб» обнаружили необычную вредоносную программу — запустившись на компьютере с ОС Microsoft Windows, она пытается обнаружить в сети и инфицировать различные Linux-девайсы.

Этот троянец получил обозначение Trojan.Mirai.1. Скачав со своего управляющего сервера список IP-адресов, он запускает на зараженной машине сканер, который опрашивает эти адреса и пытается авторизоваться на них с заданным в конфигурационном файле сочетанием логина и пароля. При подключении по протоколу Telnet к устройству под управлением Linux троянец загружает на скомпрометированный узел бинарный файл, который в свою очередь скачивает и запускает вредоносную программу Linux.Mirai. Помимо этого, Trojan.Mirai.1 может выполнять поступающие от злоумышленников команды и реализует целый ряд других вредоносных функций. Подробные сведения о его возможностях изложены в опубликованной на нашем сайте обзорной статье.

Также в феврале вирусные аналитики «Доктор Веб» исследовали написанного на языке Go троянца Linux.Aliande.4, предназначенного для взлома удаленных узлов методом перебора паролей по словарю (брутфорс). Для своей работы Linux.Aliande.4 использует полученный с управляющего сервера список IP-адресов. Для доступа к удаленным устройствам используется протокол SSH. Перечень успешно подобранных логинов и паролей троянец отсылает злоумышленникам.

Вредоносное и нежелательное ПО для мобильных устройств

В феврале был обнаружен троянец Android.Click.132.origin, который распространялся через каталог Google Play. Эта вредоносная программа незаметно открывала веб-сайты и самостоятельно нажимала на рекламные баннеры. За это вирусописатели получали вознаграждение.

Наиболее заметное событие, связанное с мобильной безопасностью в феврале:

- обнаружение Android-троянца, который скрытно загружал сайты с рекламой и автоматически нажимал на рекламные баннеры.

Более подробно о вирусной обстановке для мобильных устройств в феврале читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах

http://feedproxy.google.com/~r/drweb/viruses/~3/v7BCimCcJnY/

|

|

«Доктор Веб»: обзор вирусной активности в феврале 2017 года |

28 февраля 2017 года

Последний зимний месяц был отмечен появлением нового банковского троянца, унаследовавшего фрагменты исходного кода от другого широко распространенного семейства банкеров, — Zeus (Trojan.PWS.Panda). Эта вредоносная программа встраивает в просматриваемые пользователем веб-страницы постороннее содержимое и запускает на зараженном компьютере VNC-сервер. Кроме того, в феврале аналитики «Доктор Веб» обнаружили нового троянца для ОС Linux. Вирусные базы Антивируса Dr.Web для Android также пополнились новыми записями.

Главные тенденции февраля

- Распространение нового банковского троянца

- Обнаружение опасной вредоносной программы для Linux

- Появление новых троянцев для мобильной платформы Android

Угроза месяца

Банковские троянцы считаются одной из самых опасных разновидностей вредоносных программ, поскольку способны красть деньги непосредственно со счетов своих жертв в кредитных организациях. Новый банковский троянец, исследованный в феврале вирусными аналитиками «Доктор Веб», получил наименование Trojan.PWS.Sphinx.2. Он выполняет веб-инжекты, то есть встраивает постороннее содержимое в интернет-страницы, которые просматривает пользователь. Таким образом он может, например, передавать злоумышленникам логины и пароли для входа на банковские сайты, которые пользователь вводит в созданные троянцем поддельные формы. Ниже показан пример кода, который Trojan.PWS.Sphinx.2 встраивает в страницы сайта bankofamerica.com:

Помимо этого Trojan.PWS.Sphinx.2 способен запускать на инфицированном компьютере VNC-сервер, с помощью которого киберпреступники могут подключаться к зараженной машине, и устанавливать в системе цифровые сертификаты для организации атак по технологии MITM (Man in the middle, «человек посередине»). В составе троянца имеется граббер — модуль, перехватывающий и передающий на удаленный сервер информацию, которую жертва вводит в формы на различных сайтах. Примечательно, что автоматический запуск Trojan.PWS.Sphinx.2 осуществляется с помощью специального сценария на языке PHP. Более подробно об этой вредоносной программе рассказано в публикации на сайте компании «Доктор Веб».

По данным статистики лечащей утилиты Dr.Web CureIt!

- Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - Win32.Virut.5

Сложный полиморфный вирус, заражающий исполняемые файлы и содержащий функции удаленного управления инфицированным компьютером.

- Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - BackDoor.IRC.NgrBot.42

Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat).

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства денег. Различные модификации этих вредоносных программ могут демонстрировать навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму. - Joke.Locker.1.origin

Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death). - Android.HiddenAds.24

Троянец, предназначенный для показа навязчивой рекламы. - Android.SmsSend.15044

Представитель семейства вредоносных программ, предназначенных для отправки СМС-сообщений с повышенной тарификацией и подписки пользователей на различные платные контент-услуги и сервисы. - BackDoor.Comet.2020

Представитель семейства вредоносных программ, способных выполнять на зараженном устройстве поступающие от злоумышленников команды и предоставлять к нему несанкционированный доступ.

Троянцы-шифровальщики

В феврале в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 31.16% обращений;

- Trojan.Encoder.567 — 6.70% обращений;

- Trojan.Encoder.3953 — 4.70% обращений;

- Trojan.Encoder.761 — 3.31% обращений;

- Trojan.Encoder.3976 — 1.91% обращений.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

В течение февраля 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 134 063 интернет-адреса.

| Январь 2017 | Февраль 2017 | Динамика |

|---|---|---|

| + 223 127 | + 134 063 | -39.9% |

Вредоносные программы для Linux

Троянцы, заражающие Linux-устройства, перестали считаться редкостью. Однако в феврале аналитики «Доктор Веб» обнаружили необычную вредоносную программу — запустившись на компьютере с ОС Microsoft Windows, она пытается обнаружить в сети и инфицировать различные Linux-девайсы.

Этот троянец получил обозначение Trojan.Mirai.1. Скачав со своего управляющего сервера список IP-адресов, он запускает на зараженной машине сканер, который опрашивает эти адреса и пытается авторизоваться на них с заданным в конфигурационном файле сочетанием логина и пароля. При подключении по протоколу Telnet к устройству под управлением Linux троянец загружает на скомпрометированный узел бинарный файл, который в свою очередь скачивает и запускает вредоносную программу Linux.Mirai. Помимо этого, Trojan.Mirai.1 может выполнять поступающие от злоумышленников команды и реализует целый ряд других вредоносных функций. Подробные сведения о его возможностях изложены в опубликованной на нашем сайте обзорной статье.

Также в феврале вирусные аналитики «Доктор Веб» исследовали написанного на языке Go троянца Linux.Aliande.4, предназначенного для взлома удаленных узлов методом перебора паролей по словарю (брутфорс). Для своей работы Linux.Aliande.4 использует полученный с управляющего сервера список IP-адресов. Для доступа к удаленным устройствам используется протокол SSH. Перечень успешно подобранных логинов и паролей троянец отсылает злоумышленникам.

Вредоносное и нежелательное ПО для мобильных устройств

В феврале был обнаружен троянец Android.Click.132.origin, который распространялся через каталог Google Play. Эта вредоносная программа незаметно открывала веб-сайты и самостоятельно нажимала на рекламные баннеры. За это вирусописатели получали вознаграждение.

Наиболее заметное событие, связанное с мобильной безопасностью в феврале:

- обнаружение Android-троянца, который скрытно загружал сайты с рекламой и автоматически нажимал на рекламные баннеры.

Более подробно о вирусной обстановке для мобильных устройств в феврале читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах

http://feedproxy.google.com/~r/drweb/viruses/~3/xU944_L8jQU/

|

|

«Доктор Веб» исследовал нового банковского троянца |

13 февраля 2017 года

Эта вредоносная программа, созданная вирусописателями на основе исходных кодов другого опасного банковского троянца — Zeus (Trojan.PWS.Panda), получила наименование Trojan.PWS.Sphinx.2. Основное предназначение банкера заключается в выполнении веб-инжектов. Троянец встраивает в просматриваемые пользователем веб-страницы постороннее содержимое – например, поддельные формы для ввода логина и пароля, информация из которых передается злоумышленникам. Потенциальная жертва обычно не замечает подмены: URL интернет-ресурса в адресной строке браузера и оформление сайта остаются прежними, поддельная форма или текст добавляется на веб-страницу прямо на зараженном компьютере. При этом банковские троянцы могут обворовывать клиентов множества кредитных организаций, поскольку данные для выполнения веб-инжектов они получают с управляющего сервера. Если пользователь зайдет на банковский сайт, адрес которого имеется в конфигурации троянца, тот встроит в веб-страницу заранее сформированный злоумышленниками контент. На следующей иллюстрации показан пример кода, который Trojan.PWS.Sphinx.2 встраивает в страницы сайта bankofamerica.com:

При запуске Trojan.PWS.Sphinx.2 встраивается в работающий процесс программы Проводник (explorer.exe) и расшифровывает конфигурационный блок, в котором скрыт адрес управляющего сервера и ключ для шифрования принимаемых и отправляемых данных. Trojan.PWS.Sphinx.2 имеет модульную архитектуру: по запросу троянец скачивает с сервера злоумышленников дополнительные плагины. Два из используемых банкером модулей предназначены для выполнения веб-инжектов в 32- и 64-разрядных версиях Windows, еще два — для запуска на зараженной машине VNC-сервера, с помощью которого киберпреступники могут подключаться к зараженному компьютеру. Кроме того, Trojan.PWS.Sphinx.2 скачивает и сохраняет на инфицированном компьютере набор утилит для установки корневого цифрового сертификата — киберпреступники используют его для организации атак по технологии MITM (Man in the middle, «человек посередине»). Кроме того, в составе троянца имеется так называемый граббер — функциональный модуль, перехватывающий и передающий на удаленный сервер информацию, которую пользователь вводит в формы на различных сайтах.

Примечателен оригинальный способ автоматического запуска троянца на инфицированной машине: для этого используется сценарий на языке PHP и приложение-интерпретатор этого языка. Сценарий запускается с помощью ярлыка, который банкер помещает в папку автозагрузки. Всю необходимую для своей работы информацию троянец хранит в зашифрованном виде в системном реестре Windows. Модули сохраняются в отдельном файле со случайным расширением, который тоже зашифрован.

Антивирус Dr.Web успешно детектирует и удаляет троянца Trojan.PWS.Sphinx.2, поэтому он не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/w8EZgp2htrs/

|

|

«Доктор Веб» исследовал нового банковского троянца |

13 февраля 2017 года

Эта вредоносная программа, созданная вирусописателями на основе исходных кодов другого опасного банковского троянца — Zeus (Trojan.PWS.Panda), получила наименование Trojan.PWS.Sphinx.2. Основное предназначение банкера заключается в выполнении веб-инжектов. Троянец встраивает в просматриваемые пользователем веб-страницы постороннее содержимое – например, поддельные формы для ввода логина и пароля, информация из которых передается злоумышленникам. Потенциальная жертва обычно не замечает подмены: URL интернет-ресурса в адресной строке браузера и оформление сайта остаются прежними, поддельная форма или текст добавляется на веб-страницу прямо на зараженном компьютере. При этом банковские троянцы могут обворовывать клиентов множества кредитных организаций, поскольку данные для выполнения веб-инжектов они получают с управляющего сервера. Если пользователь зайдет на банковский сайт, адрес которого имеется в конфигурации троянца, тот встроит в веб-страницу заранее сформированный злоумышленниками контент. На следующей иллюстрации показан пример кода, который Trojan.PWS.Sphinx.2 встраивает в страницы сайта bankofamerica.com:

При запуске Trojan.PWS.Sphinx.2 встраивается в работающий процесс программы Проводник (explorer.exe) и расшифровывает конфигурационный блок, в котором скрыт адрес управляющего сервера и ключ для шифрования принимаемых и отправляемых данных. Trojan.PWS.Sphinx.2 имеет модульную архитектуру: по запросу троянец скачивает с сервера злоумышленников дополнительные плагины. Два из используемых банкером модулей предназначены для выполнения веб-инжектов в 32- и 64-разрядных версиях Windows, еще два — для запуска на зараженной машине VNC-сервера, с помощью которого киберпреступники могут подключаться к зараженному компьютеру. Кроме того, Trojan.PWS.Sphinx.2 скачивает и сохраняет на инфицированном компьютере набор утилит для установки корневого цифрового сертификата — киберпреступники используют его для организации атак по технологии MITM (Man in the middle, «человек посередине»). Кроме того, в составе троянца имеется так называемый граббер — функциональный модуль, перехватывающий и передающий на удаленный сервер информацию, которую пользователь вводит в формы на различных сайтах.

Примечателен оригинальный способ автоматического запуска троянца на инфицированной машине: для этого используется сценарий на языке PHP и приложение-интерпретатор этого языка. Сценарий запускается с помощью ярлыка, который банкер помещает в папку автозагрузки. Всю необходимую для своей работы информацию троянец хранит в зашифрованном виде в системном реестре Windows. Модули сохраняются в отдельном файле со случайным расширением, который тоже зашифрован.

Антивирус Dr.Web успешно детектирует и удаляет троянца Trojan.PWS.Sphinx.2, поэтому он не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/KZavWZ3yUTM/

|

|

«Доктор Веб» обнаружил Windows-троянца, заражающего Linux-устройства |

6 февраля 2017 года

Новая вредоносная программа получила наименование Trojan.Mirai.1. При запуске троянец соединяется со своим управляющим сервером, скачивает оттуда конфигурационный файл и извлекает из него список IP-адресов. Затем Trojan.Mirai.1 запускает сканер, который обращается к сетевым узлам по адресам из конфигурационного файла и пытается авторизоваться на них с заданным в том же файле сочетанием логина и пароля. Сканер Trojan.Mirai.1 умеет опрашивать несколько TCP-портов одновременно.

Если троянцу удается соединиться с атакуемым узлом по любому из доступных протоколов, он выполняет указанную в конфигурации последовательность команд. Исключение составляют лишь соединения по протоколу RDP — в этом случае никакие инструкции не выполняются. Помимо этого, при подключении по протоколу Telnet к устройству под управлением Linux он загружает на скомпрометированное устройство бинарный файл, который в свою очередь скачивает и запускает вредоносную программу Linux.Mirai.

Кроме того, Trojan.Mirai.1 может выполнять на удаленной машине команды, использующие технологию межпроцессного взаимодействия (inter-process communication, IPC). Троянец умеет запускать новые процессы и создавать различные файлы – например, пакетные файлы Windows с тем или иным набором инструкций. Если на атакованном удаленном компьютере работает система управления реляционными базами данных Microsoft SQL Server, Trojan.Mirai.1 создает в ней пользователя Mssqla с паролем Bus3456#qwein и привилегиями sysadmin. От имени этого пользователя при помощи службы SQL server job event автоматически выполняются различные вредоносные задачи. Таким способом троянец, например, запускает по расписанию исполняемые файлы с правами администратора, удаляет файлы или помещает какие-либо ярлыки в системную папку автозагрузки (либо создает соответствующие записи в системном реестре Windows). Подключившись к удаленному MySQL-серверу, троянец с аналогичными целями создает пользователя СУБД MySQL с именем phpminds и паролем phpgod.

Trojan.Mirai.1 добавлен в вирусные базы Dr.Web и потому не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/CjxYPW7ZKnM/

|

|

«Доктор Веб» обнаружил Windows-троянца, заражающего Linux-устройства |

6 февраля 2017 года

Новая вредоносная программа получила наименование Trojan.Mirai.1. При запуске троянец соединяется со своим управляющим сервером, скачивает оттуда конфигурационный файл и извлекает из него список IP-адресов. Затем Trojan.Mirai.1 запускает сканер, который обращается к сетевым узлам по адресам из конфигурационного файла и пытается авторизоваться на них с заданным в том же файле сочетанием логина и пароля. Сканер Trojan.Mirai.1 умеет опрашивать несколько TCP-портов одновременно.

Если троянцу удается соединиться с атакуемым узлом по любому из доступных протоколов, он выполняет указанную в конфигурации последовательность команд. Исключение составляют лишь соединения по протоколу RDP — в этом случае никакие инструкции не выполняются. Помимо этого, при подключении по протоколу Telnet к устройству под управлением Linux он загружает на скомпрометированное устройство бинарный файл, который в свою очередь скачивает и запускает вредоносную программу Linux.Mirai.

Кроме того, Trojan.Mirai.1 может выполнять на удаленной машине команды, использующие технологию межпроцессного взаимодействия (inter-process communication, IPC). Троянец умеет запускать новые процессы и создавать различные файлы – например, пакетные файлы Windows с тем или иным набором инструкций. Если на атакованном удаленном компьютере работает система управления реляционными базами данных Microsoft SQL Server, Trojan.Mirai.1 создает в ней пользователя Mssqla с паролем Bus3456#qwein и привилегиями sysadmin. От имени этого пользователя при помощи службы SQL server job event автоматически выполняются различные вредоносные задачи. Таким способом троянец, например, запускает по расписанию исполняемые файлы с правами администратора, удаляет файлы или помещает какие-либо ярлыки в системную папку автозагрузки (либо создает соответствующие записи в системном реестре Windows). Подключившись к удаленному MySQL-серверу, троянец с аналогичными целями создает пользователя СУБД MySQL с именем phpminds и паролем phpgod.

Trojan.Mirai.1 добавлен в вирусные базы Dr.Web и потому не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/vLD-RuQU23M/

|

|

«Доктор Веб»: обзор вирусной активности в январе 2017 года |

31 января 2017 года

В первом месяце наступившего 2017 года специалисты компании «Доктор Веб» обнаружили червя, заражающего архивы и удаляющего другие вредоносные программы. Также вирусные аналитики выявили несколько тысяч Linux-устройств, зараженных новым троянцем. Кроме того, в январе в вирусные базы Dr.Web был добавлен целый ряд опасных вредоносных программ для мобильной платформы Google Android. Один из этих троянцев внедрял в приложение Play Маркет модуль, скачивавший различные приложения из каталога Google Play. Другой относится к категории банковских троянцев — злоумышленники опубликовали в свободном доступе его исходный код, в связи с чем аналитики «Доктор Веб» прогнозируют в ближайшем будущем широкое распространение созданных на его основе банкеров.

Главные тенденции января

- Распространение червя, способного заражать архивы и удалять другое вредоносное ПО

- Обнаружение нескольких тысяч зараженных Linux-устройств

- Появление Android-троянца, встраивающего свой модуль в программу Play Маркет

- Распространение банковского троянца для Android, попавшего в открытый доступ

Угроза месяца

Червями обычно называют разновидность троянских программ, способных распространяться самостоятельно, без участия пользователя, но не умеющих заражать исполняемые файлы. В январе аналитики «Доктор Веб» обнаружили нового червя – BackDoor.Ragebot.45. Он получает команды с помощью протокола обмена текстовыми сообщениями IRC (Internet Relay Chat), а заразив компьютер, запускает на нем FTP-сервер. С его помощью троянец скачивает на атакуемый ПК свою копию.

Червь подключается к другим компьютерам в сети при помощи системы удаленного доступа к рабочему столу Virtual Network Computing (VNC), перебирая пароли по словарю. Если взлом удался, он устанавливает с удаленным компьютером VNC-соединение. Затем троянец отправляет сигналы нажатия клавиш, с помощью которых запускает интерпретатор команд CMD и выполняет в нем код для загрузки по протоколу FTP собственной копии. Так червь распространяется автоматически.

Кроме того, BackDoor.Ragebot.45 умеет искать и заражать RAR-архивы на съемных носителях и копировать себя в папки целого ряда программ. Но основная его особенность заключается в том, что эта вредоносная программа по команде злоумышленников ищет в системе других троянцев, при обнаружении которых завершает их процессы и удаляет исполняемые файлы. Более подробно об этом троянце и принципах его работы рассказано в опубликованной нами обзорной статье.

По данным статистики лечащей утилиты Dr.Web CureIt!

- Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - Trojan.Moneyinst.31

Вредоносная программа, устанавливающая на компьютер жертвы различное ПО, в том числе других троянцев. - Trojan.BtcMine.793

Представитель семейства вредоносных программ, который втайне от пользователя применяет вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют – например, Bitcoin.

По данным серверов статистики «Доктор Веб»

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. - Trojan.Moneyinst.31

Вредоносная программа, устанавливающая на компьютер жертвы различное ПО, в том числе других троянцев. - BackDoor.IRC.NgrBot.42

Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat).

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации. - W97M.DownLoader

Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства денег. Различные модификации этих вредоносных программ могут демонстрировать навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователям предлагается заплатить определенную сумму. - Joke.Locker.1.origin

Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death). - Android.HiddenAds.24

Троянец, предназначенный для показа навязчивой рекламы. - Android.Spy.178.origin

Представитель семейства троянцев для ОС Windows, способных похищать конфиденциальную информацию, в том числе пользовательские пароли. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

Троянцы-шифровальщики

В январе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 36.71% обращений;

- Trojan.Encoder.3953 — 5.00% обращений;

- Trojan.Encoder.567 — 3.97% обращений;

- Trojan.Encoder.761 — 3.33% обращений;

- Trojan.Encoder.3976 — 2.88% обращений.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

В течение января 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 223 127 интернет-адресов.

| Декабрь 2016 | Январь 2017 | Динамика |

|---|---|---|

| + 226 744 | + 223 127 | -1.59% |

Вредоносные программы для Linux

Массовое распространение вредоносных программ для операционных систем семейства Linux — не слишком частое явление, но вместе с тем оно было зафиксировано специалистами «Доктор Веб» в январе 2017 года. Речь идет о троянце Linux.Proxy.10, предназначенном для запуска на инфицированном устройстве SOCKS5-прокси сервера. Такие скомпрометированные устройства используются злоумышленниками для обеспечения собственной анонимности в Интернете. По информации, имеющейся в распоряжении специалистов «Доктор Веб», на 24 января 2017 года число зараженных Linux-девайсов составило несколько тысяч.

Распространяется Linux.Proxy.10, авторизуясь на уязвимых узлах с заданным сочетанием логина и пароля: пользователей с такими учетными данными обычно создают в системе другие Linux-троянцы (либо они установлены на устройстве по умолчанию). Это означает, что Linux.Proxy.10 атакует в основном устройства, уже зараженные другим вредоносным ПО. Более подробная информация об этой вредоносной программе изложена в опубликованной нами статье.

Также в январе был обнаружен новый представитель семейства вредоносных программ Linux.Lady — Linux.Lady.4. В этой версии троянца вирусописатели удалили функцию скачивания и запуска утилиты для добычи (майнинга) криптовалют, а также добавили возможность осуществления атак на сетевые хранилища данных Redis. Кроме того, в троянце появился дополнительный модуль, способный общаться с удаленными серверами с использованием технологии RPC (Remote Procedure Call), отправлять на них информацию об инфицированной системе и выполнять shell-команды.

Вредоносное и нежелательное ПО для мобильных устройств

В первом месяце 2017 года специалисты компании «Доктор Веб» обнаружили троянца Android.Skyfin.1.origin, который внедрялся в активный процесс приложения Play Маркет и незаметно загружал приложения из каталога Google Play, искусственно увеличивая их популярность. Позднее вирусные аналитики выявили Android-банкера Android.BankBot.149.origin, исходный код которого вирусописатели опубликовали в Интернете. Другой Android-банкер, обнаруженный в январе, получил имя Android.BankBot.140.origin. Он распространялся под видом игры Super Mario Run, которая еще недоступна для Android-устройств. Также в прошлом месяце в каталоге Google Play был найден троянец-вымогатель Android.Locker.387.origin, блокировавший смартфоны и планшеты.

Наиболее заметные события, связанные с мобильной безопасностью в январе:

- обнаружение Android-троянца, который внедрялся в работающий процесс программы Play Маркет и незаметно скачивал приложения из каталога Google Play;

- распространение банковских троянцев;

- появление троянца-вымогателя в каталоге приложений Google Play.

Более подробно о вирусной обстановке для мобильных устройств в январе читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

http://feedproxy.google.com/~r/drweb/viruses/~3/cqm_b928zEY/

|

|