Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Нового троянца создал «фанат» Кребса |

21 августа 2017 года

Троянцы-майнеры появляются с завидной регулярностью, при этом вирусные аналитики «Доктор Веб» отмечают любопытную тенденцию: создатели таких программ все чаще ориентируются на платформу Linux. В последнее время широкое распространение получили работающие под управлением Linux «умные» устройства, владельцы которых не меняют установленные по умолчанию настройки, прежде всего — логин и пароль администратора. Именно поэтому взлом таких устройств не представляет для киберпреступников большой проблемы.

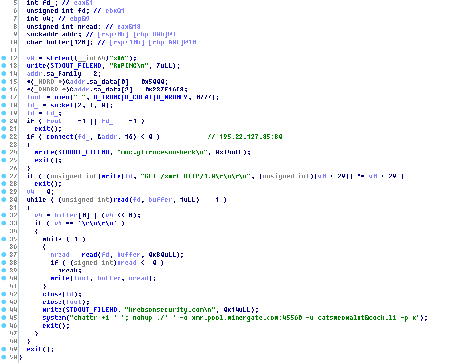

Очередной троянец-майнер, предназначенный для работы под управлением ОС Linux, получил наименование Linux.BtcMine.26. Схема его распространения похожа на механизм заражения троянцем Linux.Mirai: злоумышленники соединяются с атакуемым устройством по протоколу Telnet, подобрав логин и пароль, после чего сохраняют на нем программу-загрузчик. Затем киберпреступники запускают эту программу из терминала с помощью консольной команды, и на устройство загружается троянец Linux.BtcMine.26.

Анализ загрузчика майнера показал забавную особенность этого приложения: в его коде несколько раз встречается адрес сайта krebsonsecurity.com, принадлежащего известному эксперту по информационной безопасности Брайану Кребсу. По всей видимости, автор троянца является его тайным поклонником.

Троянец предназначен для майнинга Monero (XMR) — криптовалюты, созданной в 2014 году. В настоящее время известны сборки Linux.BtcMine.26 для аппаратных архитектур x86-64 и ARM. Характерными признаками присутствия майнера могут служить снижение быстродействия устройства и увеличение тепловыделения в процессе его работы. Наиболее надежным методом профилактики заражения подобными троянцами является своевременное изменение установленных по умолчанию логина и пароля на устройстве, при этом рекомендуется использовать сложные пароли, устойчивые к компрометации методом перебора по словарю. Также рекомендуется ограничить возможность дистанционного изменения настроек устройства при внешних подключениях к нему.

Сигнатура Linux.BtcMine.26 добавлена в базы Антивируса Dr.Web для Linux, так что этот троянец не представляет опасности для наших пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/P1FpNV1cSUU/

|

|

«Доктор Веб»: обзор вирусной активности в июле 2017 года |

31 июля 2017 года

Главное

Как правило, в середине лета редко происходят значительные события в сфере информационной безопасности, однако нынешний июль стал исключением из этого правила. В начале месяца специалисты компании «Доктор Веб» обнаружили в приложении для организации электронного документооборота M.E.Doc полноценный бэкдор. Чуть позже вирусные аналитики установили источник распространения троянца BackDoor.Dande, воровавшего информацию о закупках медикаментов у фармацевтических компаний. В конце месяца был установлен факт компрометации портала государственных услуг Российской Федерации (gosuslugi.ru). Также в июле было выявлено несколько опасных вредоносных программ для мобильной платформы Android.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Обнаружение бэкдора в программе M.E.Doc

- Выявление источника распространения бэкдора Dande

- Компрометация портала госуслуг

Угроза месяца

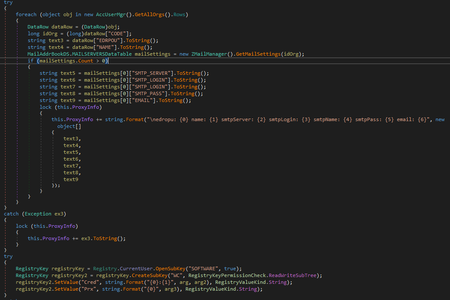

Популярное на территории Украины приложение для организации электронного документооборота M.E.Doc было разработано компанией Intellect Service. В одном из компонентов этого приложения, ZvitPublishedObjects.Server.MeCom, вирусные аналитики «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

Этот же ключ реестра использовал в своей работе троянец-шифровальщик Trojan.Encoder.12703. Вирусные аналитики исследовали файл журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, и установили, что этот энкодер был запущен на пострадавшей машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое является компонентом программы M.E.Doc:

Дальнейшее исследование программы показало, что в одной из ее библиотек — ZvitPublishedObjects.dll — содержится бэкдор, который может выполнять следующие функции:

- сбор данных для доступа к почтовым серверам;

- выполнение произвольных команд в инфицированной системе;

- загрузка на зараженный компьютер произвольных файлов;

- загрузка, сохранение и запуск любых исполняемых файлов;

- выгрузка произвольных файлов на удаленный сервер.

Кроме того, модуль обновления M.E.Doc позволяет запускать полезную нагрузку при помощи утилиты rundll32.exe с параметром #1 — именно так на инфицированных компьютерах и был запущен Trojan.Encoder.12544. Подробнее о расследовании «Доктор Веб» читайте в опубликованной на нашем сайте статье.

Статистика

По данным статистики Антивируса Dr.Web

- Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.BtcMine

Семейство вредоносных программ, которые втайне от пользователя применяют вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют – например, Bitcoin.

По данным серверов статистики «Доктор Веб»

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Inject.3

Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Inject.3

Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации. - Trojan.Encoder.6218

Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений.

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства. Они показывают навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму. - EICAR Test File

Специальный текстовый файл, предназначенный для тестирования работоспособности антивирусов. Все антивирусные программы при обнаружении такого файла должны реагировать на него в точности таким же образом, как в случае выявления какой-либо реальной компьютерной угрозы. - Joke.Locker.1.origin

Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death). - Android.SmsSend.20784

Представитель семейства вредоносных программ, предназначенных для отправки СМС-сообщений с повышенной тарификацией и подписки пользователей на различные платные контент-услуги и сервисы. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Шифровальщики

В июле в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 34,80% обращений;

- Trojan.Encoder.567 — 8,21% обращений;

- Trojan.Encoder.761 — 3,19% обращений;

- Trojan.Encoder.5342 — 3,04% обращений;

- Trojan.Encoder.11423 — 2,13% обращений;

- Trojan.Encoder.11432 — 1,98% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение июля 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 327 295 интернет-адресов.

| Июнь 2017 | Июль 2017 | Динамика |

|---|---|---|

| + 229 381 | + 327 295 | + 42,6% |

В середине июля потенциально опасным для пользователей неожиданно стал портал государственных услуг Российской Федерации (gosuslugi.ru), на котором вирусные аналитики компании «Доктор Веб» обнаружили потенциально вредоносный код. Этот код заставлял браузер любого посетителя сайта незаметно связываться с одним из не менее 15 доменных адресов, зарегистрированных на неизвестное частное лицо, как минимум 5 из которых принадлежали нидерландским компаниям. В процессе динамической генерации страницы сайта, к которой обращается пользователь, в код разметки веб-страниц добавляется контейнер , позволяющий загрузить или запросить любые сторонние данные у браузера пользователя. Все уязвимости сайта gosuslugi.ru были устранены администрацией ресурса спустя несколько часов после публикации новости об этом инциденте.

Другие события в сфере информационной безопасности

В 2011 году компания «Доктор Веб» сообщила о появлении троянца BackDoor.Dande, шпионящего за фармацевтическими компаниями и аптеками. Исследовав жесткий диск, предоставленный одной из пострадавших организаций, вирусные аналитики установили, что троянца скачивал и запускал в целевых системах один из компонентов приложения ePrica, которое используют руководители аптек для анализа цен на лекарства и выбора наиболее подходящих поставщиков. Этот модуль загружал с сервера «Спарго Технологии» установщик BackDoor.Dande, который и запускал бэкдор на атакуемых компьютерах. При этом указанный модуль имел цифровую подпись «Спарго».

Проведенный компанией «Доктор Веб» анализ показал, что компоненты BackDoor.Dande были встроены непосредственно в одну из ранних версий инсталлятора ePrica. Среди модулей троянца присутствует установщик бэкдора, а также компоненты для сбора информации о закупках медикаментов, которые получают необходимые сведения из баз данных аптечных программ. При этом один из них использовался для копирования информации о закупках фармацевтических препаратов из баз данных программы 1C. Важно отметить, что даже после удаления ПО ePrica бэкдор оставался в системе и продолжал шпионить за пользователями. Подробности проведенного специалистами «Доктор Веб» исследования ПО ePrica изложены в опубликованной на нашем сайте статье.

Вредоносное и нежелательное ПО для мобильных устройств

В начале месяца специалисты компании «Доктор Веб» обнаружили троянца-загрузчика Android.DownLoader.558.origin в популярной игре BlazBlue, доступной в каталоге Google Play. Эта вредоносная программа могла незаметно скачивать и запускать непроверенные компоненты приложений. Позже вирусные аналитики исследовали опасного троянца Android.BankBot.211.origin. Он мог управлять зараженными мобильными устройствами, похищал конфиденциальную банковскую информацию и другие секретные сведения, в частности пароли. В конце месяца вирусные аналитики выявили троянца Android.Triada.231, которого злоумышленники встроили в одну из системных библиотек ОС Android и поместили в прошивку нескольких моделей мобильных устройств. Эта вредоносная программа внедрялась в процессы всех запускаемых программ и незаметно запускала троянские модули.

Наиболее заметные события, связанные с «мобильной» безопасностью в июле:

- обнаружение Android-троянца в прошивке нескольких моделей мобильных устройств;

- выявление в каталоге Google Play троянца-загрузчика;

- появление банковского троянца, который мог управлять зараженными устройствами и крал конфиденциальную информацию.

Более подробно о вирусной обстановке для мобильных устройств в июле читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/k5-7ktAzQEQ/

|

|

«Доктор Веб»: обзор вирусной активности в июле 2017 года |

31 июля 2017 года

Главное

Как правило, в середине лета редко происходят значительные события в сфере информационной безопасности, однако нынешний июль стал исключением из этого правила. В начале месяца специалисты компании «Доктор Веб» обнаружили в приложении для организации электронного документооборота M.E.Doc полноценный бэкдор. Чуть позже вирусные аналитики установили источник распространения троянца BackDoor.Dande, воровавшего информацию о закупках медикаментов у фармацевтических компаний. В конце месяца был установлен факт компрометации портала государственных услуг Российской Федерации (gosuslugi.ru). Также в июле было выявлено несколько опасных вредоносных программ для мобильной платформы Android.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Обнаружение бэкдора в программе M.E.Doc

- Выявление источника распространения бэкдора Dande

- Компрометация портала госуслуг

Угроза месяца

Популярное на территории Украины приложение для организации электронного документооборота M.E.Doc было разработано компанией Intellect Service. В одном из компонентов этого приложения, ZvitPublishedObjects.Server.MeCom, вирусные аналитики «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

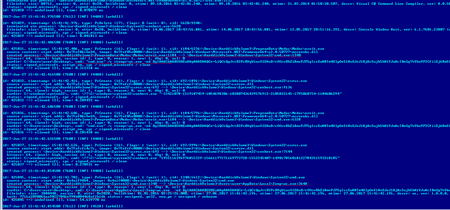

Этот же ключ реестра использовал в своей работе троянец-шифровальщик Trojan.Encoder.12703. Вирусные аналитики исследовали файл журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, и установили, что этот энкодер был запущен на пострадавшей машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое является компонентом программы M.E.Doc:

Дальнейшее исследование программы показало, что в одной из ее библиотек — ZvitPublishedObjects.dll — содержится бэкдор, который может выполнять следующие функции:

- сбор данных для доступа к почтовым серверам;

- выполнение произвольных команд в инфицированной системе;

- загрузка на зараженный компьютер произвольных файлов;

- загрузка, сохранение и запуск любых исполняемых файлов;

- выгрузка произвольных файлов на удаленный сервер.

Кроме того, модуль обновления M.E.Doc позволяет запускать полезную нагрузку при помощи утилиты rundll32.exe с параметром #1 — именно так на инфицированных компьютерах и был запущен Trojan.Encoder.12544. Подробнее о расследовании «Доктор Веб» читайте в опубликованной на нашем сайте статье.

Статистика

По данным статистики Антивируса Dr.Web

- Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.BtcMine

Семейство вредоносных программ, которые втайне от пользователя применяют вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют – например, Bitcoin.

По данным серверов статистики «Доктор Веб»

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Inject.3

Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Inject.3

Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации. - Trojan.Encoder.6218

Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений.

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства. Они показывают навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму. - EICAR Test File

Специальный текстовый файл, предназначенный для тестирования работоспособности антивирусов. Все антивирусные программы при обнаружении такого файла должны реагировать на него в точности таким же образом, как в случае выявления какой-либо реальной компьютерной угрозы. - Joke.Locker.1.origin

Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death). - Android.SmsSend.20784

Представитель семейства вредоносных программ, предназначенных для отправки СМС-сообщений с повышенной тарификацией и подписки пользователей на различные платные контент-услуги и сервисы. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Шифровальщики

В июле в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 34,80% обращений;

- Trojan.Encoder.567 — 8,21% обращений;

- Trojan.Encoder.761 — 3,19% обращений;

- Trojan.Encoder.5342 — 3,04% обращений;

- Trojan.Encoder.11423 — 2,13% обращений;

- Trojan.Encoder.11432 — 1,98% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение июля 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 327 295 интернет-адресов.

| Июнь 2017 | Июль 2017 | Динамика |

|---|---|---|

| + 229 381 | + 327 295 | + 42,6% |

В середине июля потенциально опасным для пользователей неожиданно стал портал государственных услуг Российской Федерации (gosuslugi.ru), на котором вирусные аналитики компании «Доктор Веб» обнаружили потенциально вредоносный код. Этот код заставлял браузер любого посетителя сайта незаметно связываться с одним из не менее 15 доменных адресов, зарегистрированных на неизвестное частное лицо, как минимум 5 из которых принадлежали нидерландским компаниям. В процессе динамической генерации страницы сайта, к которой обращается пользователь, в код разметки веб-страниц добавляется контейнер , позволяющий загрузить или запросить любые сторонние данные у браузера пользователя. Все уязвимости сайта gosuslugi.ru были устранены администрацией ресурса спустя несколько часов после публикации новости об этом инциденте.

Другие события в сфере информационной безопасности

В 2011 году компания «Доктор Веб» сообщила о появлении троянца BackDoor.Dande, шпионящего за фармацевтическими компаниями и аптеками. Исследовав жесткий диск, предоставленный одной из пострадавших организаций, вирусные аналитики установили, что троянца скачивал и запускал в целевых системах один из компонентов приложения ePrica, которое используют руководители аптек для анализа цен на лекарства и выбора наиболее подходящих поставщиков. Этот модуль загружал с сервера «Спарго Технологии» установщик BackDoor.Dande, который и запускал бэкдор на атакуемых компьютерах. При этом указанный модуль имел цифровую подпись «Спарго».

Проведенный компанией «Доктор Веб» анализ показал, что компоненты BackDoor.Dande были встроены непосредственно в одну из ранних версий инсталлятора ePrica. Среди модулей троянца присутствует установщик бэкдора, а также компоненты для сбора информации о закупках медикаментов, которые получают необходимые сведения из баз данных аптечных программ. При этом один из них использовался для копирования информации о закупках фармацевтических препаратов из баз данных программы 1C. Важно отметить, что даже после удаления ПО ePrica бэкдор оставался в системе и продолжал шпионить за пользователями. Подробности проведенного специалистами «Доктор Веб» исследования ПО ePrica изложены в опубликованной на нашем сайте статье.

Вредоносное и нежелательное ПО для мобильных устройств

В начале месяца специалисты компании «Доктор Веб» обнаружили троянца-загрузчика Android.DownLoader.558.origin в популярной игре BlazBlue, доступной в каталоге Google Play. Эта вредоносная программа могла незаметно скачивать и запускать непроверенные компоненты приложений. Позже вирусные аналитики исследовали опасного троянца Android.BankBot.211.origin. Он мог управлять зараженными мобильными устройствами, похищал конфиденциальную банковскую информацию и другие секретные сведения, в частности пароли. В конце месяца вирусные аналитики выявили троянца Android.Triada.231, которого злоумышленники встроили в одну из системных библиотек ОС Android и поместили в прошивку нескольких моделей мобильных устройств. Эта вредоносная программа внедрялась в процессы всех запускаемых программ и незаметно запускала троянские модули.

Наиболее заметные события, связанные с «мобильной» безопасностью в июле:

- обнаружение Android-троянца в прошивке нескольких моделей мобильных устройств;

- выявление в каталоге Google Play троянца-загрузчика;

- появление банковского троянца, который мог управлять зараженными устройствами и крал конфиденциальную информацию.

Более подробно о вирусной обстановке для мобильных устройств в июле читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/EXIcMOfn6KQ/

|

|

«Доктор Веб»: обзор вирусной активности в июле 2017 года |

31 июля 2017 года

Главное

Как правило, в середине лета редко происходят значительные события в сфере информационной безопасности, однако нынешний июль стал исключением из этого правила. В начале месяца специалисты компании «Доктор Веб» обнаружили в приложении для организации электронного документооборота M.E.Doc полноценный бэкдор. Чуть позже вирусные аналитики установили источник распространения троянца BackDoor.Dande, воровавшего информацию о закупках медикаментов у фармацевтических компаний. В конце месяца был установлен факт компрометации портала государственных услуг Российской Федерации (gosuslugi.ru). Также в июле было выявлено несколько опасных вредоносных программ для мобильной платформы Android.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Обнаружение бэкдора в программе M.E.Doc

- Выявление источника распространения бэкдора Dande

- Компрометация портала госуслуг

Угроза месяца

Популярное на территории Украины приложение для организации электронного документооборота M.E.Doc было разработано компанией Intellect Service. В одном из компонентов этого приложения, ZvitPublishedObjects.Server.MeCom, вирусные аналитики «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

Этот же ключ реестра использовал в своей работе троянец-шифровальщик Trojan.Encoder.12703. Вирусные аналитики исследовали файл журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, и установили, что этот энкодер был запущен на пострадавшей машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое является компонентом программы M.E.Doc:

Дальнейшее исследование программы показало, что в одной из ее библиотек — ZvitPublishedObjects.dll — содержится бэкдор, который может выполнять следующие функции:

- сбор данных для доступа к почтовым серверам;

- выполнение произвольных команд в инфицированной системе;

- загрузка на зараженный компьютер произвольных файлов;

- загрузка, сохранение и запуск любых исполняемых файлов;

- выгрузка произвольных файлов на удаленный сервер.

Кроме того, модуль обновления M.E.Doc позволяет запускать полезную нагрузку при помощи утилиты rundll32.exe с параметром #1 — именно так на инфицированных компьютерах и был запущен Trojan.Encoder.12544. Подробнее о расследовании «Доктор Веб» читайте в опубликованной на нашем сайте статье.

Статистика

По данным статистики Антивируса Dr.Web

- Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.BtcMine

Семейство вредоносных программ, которые втайне от пользователя применяют вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют – например, Bitcoin.

По данным серверов статистики «Доктор Веб»

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Inject.3

Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Inject.3

Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации. - Trojan.Encoder.6218

Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений.

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства. Они показывают навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму. - EICAR Test File

Специальный текстовый файл, предназначенный для тестирования работоспособности антивирусов. Все антивирусные программы при обнаружении такого файла должны реагировать на него в точности таким же образом, как в случае выявления какой-либо реальной компьютерной угрозы. - Joke.Locker.1.origin

Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death). - Android.SmsSend.20784

Представитель семейства вредоносных программ, предназначенных для отправки СМС-сообщений с повышенной тарификацией и подписки пользователей на различные платные контент-услуги и сервисы. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Шифровальщики

В июле в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 34,80% обращений;

- Trojan.Encoder.567 — 8,21% обращений;

- Trojan.Encoder.761 — 3,19% обращений;

- Trojan.Encoder.5342 — 3,04% обращений;

- Trojan.Encoder.11423 — 2,13% обращений;

- Trojan.Encoder.11432 — 1,98% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение июля 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 327 295 интернет-адресов.

| Июнь 2017 | Июль 2017 | Динамика |

|---|---|---|

| + 229 381 | + 327 295 | + 42,6% |

В середине июля потенциально опасным для пользователей неожиданно стал портал государственных услуг Российской Федерации (gosuslugi.ru), на котором вирусные аналитики компании «Доктор Веб» обнаружили потенциально вредоносный код. Этот код заставлял браузер любого посетителя сайта незаметно связываться с одним из не менее 15 доменных адресов, зарегистрированных на неизвестное частное лицо, как минимум 5 из которых принадлежали нидерландским компаниям. В процессе динамической генерации страницы сайта, к которой обращается пользователь, в код разметки веб-страниц добавляется контейнер , позволяющий загрузить или запросить любые сторонние данные у браузера пользователя. Все уязвимости сайта gosuslugi.ru были устранены администрацией ресурса спустя несколько часов после публикации новости об этом инциденте.

Другие события в сфере информационной безопасности

В 2011 году компания «Доктор Веб» сообщила о появлении троянца BackDoor.Dande, шпионящего за фармацевтическими компаниями и аптеками. Исследовав жесткий диск, предоставленный одной из пострадавших организаций, вирусные аналитики установили, что троянца скачивал и запускал в целевых системах один из компонентов приложения ePrica, которое используют руководители аптек для анализа цен на лекарства и выбора наиболее подходящих поставщиков. Этот модуль загружал с сервера «Спарго Технологии» установщик BackDoor.Dande, который и запускал бэкдор на атакуемых компьютерах. При этом указанный модуль имел цифровую подпись «Спарго».

Проведенный компанией «Доктор Веб» анализ показал, что компоненты BackDoor.Dande были встроены непосредственно в одну из ранних версий инсталлятора ePrica. Среди модулей троянца присутствует установщик бэкдора, а также компоненты для сбора информации о закупках медикаментов, которые получают необходимые сведения из баз данных аптечных программ. При этом один из них использовался для копирования информации о закупках фармацевтических препаратов из баз данных программы 1C. Важно отметить, что даже после удаления ПО ePrica бэкдор оставался в системе и продолжал шпионить за пользователями. Подробности проведенного специалистами «Доктор Веб» исследования ПО ePrica изложены в опубликованной на нашем сайте статье.

Вредоносное и нежелательное ПО для мобильных устройств

В начале месяца специалисты компании «Доктор Веб» обнаружили троянца-загрузчика Android.DownLoader.558.origin в популярной игре BlazBlue, доступной в каталоге Google Play. Эта вредоносная программа могла незаметно скачивать и запускать непроверенные компоненты приложений. Позже вирусные аналитики исследовали опасного троянца Android.BankBot.211.origin. Он мог управлять зараженными мобильными устройствами, похищал конфиденциальную банковскую информацию и другие секретные сведения, в частности пароли. В конце месяца вирусные аналитики выявили троянца Android.Triada.231, которого злоумышленники встроили в одну из системных библиотек ОС Android и поместили в прошивку нескольких моделей мобильных устройств. Эта вредоносная программа внедрялась в процессы всех запускаемых программ и незаметно запускала троянские модули.

Наиболее заметные события, связанные с «мобильной» безопасностью в июле:

- обнаружение Android-троянца в прошивке нескольких моделей мобильных устройств;

- выявление в каталоге Google Play троянца-загрузчика;

- появление банковского троянца, который мог управлять зараженными устройствами и крал конфиденциальную информацию.

Более подробно о вирусной обстановке для мобильных устройств в июле читайте в нашем обзоре.

Узнайте больше с Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/DK5rmdd5cLE/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июле 2017 года |

31 июля 2017 года

В июле специалисты компании «Доктор Веб» обнаружили на нескольких моделях Android-смартфонов предустановленного троянца, которого злоумышленники внедрили в системную библиотеку. Эта вредоносная программа проникала в процессы приложений и могла незаметно скачивать и запускать дополнительные модули. Кроме того, в каталоге Google Play была выявлена игра со встроенным в нее троянцем-загрузчиком. Также в июле вирусные аналитики исследовали опасного банковского троянца, получающего контроль над зараженными устройствами и крадущего конфиденциальные данные.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Обнаружение в прошивке нескольких моделей Android-устройств троянца, который внедрялся в процессы приложений и незаметно запускал вредоносные модули

- Выявление троянца-загрузчика в каталоге Google Play

- Появление опасного банковского троянца

Мобильная угроза месяца

В июле вирусные аналитики компании «Доктор Веб» выявили троянца Android.Triada.231, которого злоумышленники встроили в одну из системных библиотек ОС Android. Эта вредоносная программа проникает в процессы всех работающих приложений и может незаметно скачивать и запускать дополнительные троянские модули. Троянец был обнаружен сразу на нескольких моделях Android-устройств.

Особенности Android.Triada.231:

- встраивание в системную библиотеку выполнено на уровне исходного кода;

- проникает в процессы всех запускаемых приложений и внедряет в них вредоносные модули;

- для удаления троянца с устройства требуется установка чистого образа операционной системы.

Подробнее о троянце рассказано в публикации, размещенной на сайте компании «Доктор Веб».

По данным антивирусных продуктов Dr.Web для Android

- Android.DownLoader.337.origin

- Android.DownLoader.526.origin

- Троянские программы, предназначенные для загрузки других приложений.

- Android.HiddenAds.85.origin

- Android.HiddenAds.68.origin

- Android.HiddenAds.83.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

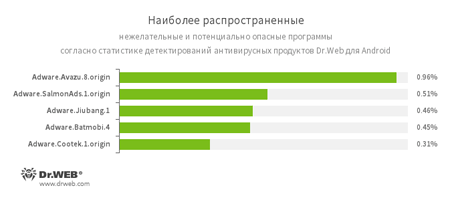

- Adware.Avazu.8.origin

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Batmobi.4

- Adware.Cootek.1.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец в Google Play

В июле специалисты компании «Доктор Веб» обнаружили в каталоге Google Play троянца Android.DownLoader.558.origin, встроенного в популярную игру BlazBlue. Эта вредоносная программа входит в состав программного модуля, предназначенного для оптимизации обновления ПО. Ее опасность заключается в том, что она способна незаметно скачивать и запускать непроверенные компоненты приложений. Подробная информация об Android.DownLoader.558.origin содержится в нашей новости.

Банковский троянец

В прошедшем месяце был обнаружен опасный банковский троянец Android.BankBot.211.origin, который пытался получить доступ к специальным возможностям (Accessibility Service) в ОС Android. С их помощью он мог управлять зараженными устройствами и красть всю вводимую на клавиатуре информацию, в том числе пароли. Кроме того, Android.BankBot.211.origin показывал фишинговые формы для ввода конфиденциальных данных поверх запускаемых банковских программ, ПО для работы с платежными сервисами и других приложений. С особенностями работы этого троянца можно ознакомиться, прочитав соответствующий материал на нашем сайте.

Вирусописатели по-прежнему атакуют пользователей мобильных Android-устройств. Они постоянно расширяют функционал троянцев и стараются распространять их всеми доступными способами. Для защиты от вредоносных приложений владельцам смартфонов и планшетов рекомендуется установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 100 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/-nWFzjcaQCA/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июле 2017 года |

31 июля 2017 года

В июле специалисты компании «Доктор Веб» обнаружили на нескольких моделях Android-смартфонов предустановленного троянца, которого злоумышленники внедрили в системную библиотеку. Эта вредоносная программа проникала в процессы приложений и могла незаметно скачивать и запускать дополнительные модули. Кроме того, в каталоге Google Play была выявлена игра со встроенным в нее троянцем-загрузчиком. Также в июле вирусные аналитики исследовали опасного банковского троянца, получающего контроль над зараженными устройствами и крадущего конфиденциальные данные.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Обнаружение в прошивке нескольких моделей Android-устройств троянца, который внедрялся в процессы приложений и незаметно запускал вредоносные модули

- Выявление троянца-загрузчика в каталоге Google Play

- Появление опасного банковского троянца

Мобильная угроза месяца

В июле вирусные аналитики компании «Доктор Веб» выявили троянца Android.Triada.231, которого злоумышленники встроили в одну из системных библиотек ОС Android. Эта вредоносная программа проникает в процессы всех работающих приложений и может незаметно скачивать и запускать дополнительные троянские модули. Троянец был обнаружен сразу на нескольких моделях Android-устройств.

Особенности Android.Triada.231:

- встраивание в системную библиотеку выполнено на уровне исходного кода;

- проникает в процессы всех запускаемых приложений и внедряет в них вредоносные модули;

- для удаления троянца с устройства требуется установка чистого образа операционной системы.

Подробнее о троянце рассказано в публикации, размещенной на сайте компании «Доктор Веб».

По данным антивирусных продуктов Dr.Web для Android

- Android.DownLoader.337.origin

- Android.DownLoader.526.origin

- Троянские программы, предназначенные для загрузки других приложений.

- Android.HiddenAds.85.origin

- Android.HiddenAds.68.origin

- Android.HiddenAds.83.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Adware.Avazu.8.origin

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Batmobi.4

- Adware.Cootek.1.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец в Google Play

В июле специалисты компании «Доктор Веб» обнаружили в каталоге Google Play троянца Android.DownLoader.558.origin, встроенного в популярную игру BlazBlue. Эта вредоносная программа входит в состав программного модуля, предназначенного для оптимизации обновления ПО. Ее опасность заключается в том, что она способна незаметно скачивать и запускать непроверенные компоненты приложений. Подробная информация об Android.DownLoader.558.origin содержится в нашей новости.

Банковский троянец

В прошедшем месяце был обнаружен опасный банковский троянец Android.BankBot.211.origin, который пытался получить доступ к специальным возможностям (Accessibility Service) в ОС Android. С их помощью он мог управлять зараженными устройствами и красть всю вводимую на клавиатуре информацию, в том числе пароли. Кроме того, Android.BankBot.211.origin показывал фишинговые формы для ввода конфиденциальных данных поверх запускаемых банковских программ, ПО для работы с платежными сервисами и других приложений. С особенностями работы этого троянца можно ознакомиться, прочитав соответствующий материал на нашем сайте.

Вирусописатели по-прежнему атакуют пользователей мобильных Android-устройств. Они постоянно расширяют функционал троянцев и стараются распространять их всеми доступными способами. Для защиты от вредоносных приложений владельцам смартфонов и планшетов рекомендуется установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 100 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/e9SoIV0vpFk/

|

|

«Доктор Веб»: предустановленный на Android-устройствах троянец заражает процессы приложений и скачивает вредоносные модули |

27 июля 2017 года

Троянцы семейства Android.Triada внедряются в системный процесс компонента ОС Android под названием Zygote, который отвечает за старт программ на мобильных устройствах. Благодаря заражению Zygote они встраиваются в процессы всех работающих приложений, получают их полномочия и функционируют с ними как единое целое. После этого они незаметно скачивают и запускают различные вредоносные модули.

В отличие от других представителей этого семейства, которые для выполнения вредоносных действий пытаются получить root-привилегии, обнаруженный вирусными аналитиками «Доктор Веб» троянец Android.Triada.231 встроен в системную библиотеку libandroid_runtime.so. Ее модифицированная версия была найдена сразу на нескольких мобильных устройствах, среди которых Leagoo M5 Plus, Leagoo M8, Nomu S10 и Nomu S20. Библиотека libandroid_runtime.so используется всеми Android-приложениями, поэтому вредоносный код в зараженной системе присутствует в памяти всех запускаемых приложений.

Внедрение Android.Triada.231 в эту библиотеку было выполнено на уровне исходного кода. Можно предположить, что к распространению троянца причастны инсайдеры либо недобросовестные партнеры, которые участвовали в создании прошивок зараженных мобильных устройств.

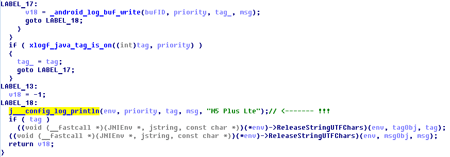

Android.Triada.231 встроен в libandroid_runtime.so таким образом, что он получает управление каждый раз, когда любое приложение на устройстве выполняет запись в системный журнал. Поскольку служба Zygote начинает работу раньше других программ, первоначальный запуск троянца происходит именно через нее.

После инициализации вредоносная программа выполняет предварительную настройку ряда параметров, создает рабочий каталог и проверяет, в каком окружении она работает. Если троянец функционирует в среде Dalvik, он перехватывает один из системных методов, что позволяет ему отслеживать старт всех приложений и начинать вредоносную деятельность сразу после их старта.

Основная функция Android.Triada.231 — незаметный запуск дополнительных вредоносных модулей, которые могут загружать другие компоненты троянца. Для их запуска Android.Triada.231 проверяет наличие в созданной им ранее рабочей директории специального подкаталога. Его имя должно содержать значение MD5 имени программного пакета приложения, в процесс которого внедрился троянец. Если Android.Triada.231 находит такой каталог, он ищет в нем файл 32.mmd или 64.mmd (для 32- и 64-битных версий операционной системы соответственно). При наличии такого файла троянец расшифровывает его, сохраняет под именем libcnfgp.so, после чего загружает его в оперативную память с использованием одного из системных методов и удаляет расшифрованный файл с устройства. Если же вредоносная программа не находит нужный объект, она ищет файл 36.jmd. Android.Triada.231 расшифровывает его, сохраняет под именем mms-core.jar, запускает при помощи класса DexClassLoader, после чего также удаляет созданную копию.

В результате Android.Triada.231 способен внедрять самые разнообразные троянские модули в процессы любых программ и влиять на их работу. Например, вирусописатели могут отдать троянцу команду на скачивание и запуск вредоносных плагинов для кражи конфиденциальной информации из банковских приложений, модулей для кибершпионажа и перехвата переписки из клиентов социальных сетей и интернет-мессенджеров и т. п.

Кроме того, Android.Triada.231 может извлекать из библиотеки libandroid_runtime.so троянский модуль Android.Triada.194.origin, который хранится в ней в зашифрованном виде. Его основная функция — загрузка из Интернета дополнительных вредоносных компонентов, а также обеспечение их взаимодействия друг с другом.

Поскольку Android.Triada.231 встроен в одну из библиотек операционной системы и расположен в системном разделе, удаление его стандартными методами невозможно. Единственным надежным и безопасным способом борьбы с этим троянцем является установка заведомо чистой прошивки ОС Android. Специалисты «Доктор Веб» уведомили производителей скомпрометированных смартфонов об имеющейся проблеме, поэтому пользователям рекомендуется установить все возможные обновления, которые будут выпущены для таких устройств.

Защитите ваше Android-устройство с помощью Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/CPPkJWrdoXg/

|

|

«Доктор Веб»: предустановленный на Android-устройствах троянец заражает процессы приложений и скачивает вредоносные модули |

27 июля 2017 года

Троянцы семейства Android.Triada внедряются в системный процесс компонента ОС Android под названием Zygote, который отвечает за старт программ на мобильных устройствах. Благодаря заражению Zygote они встраиваются в процессы всех работающих приложений, получают их полномочия и функционируют с ними как единое целое. После этого они незаметно скачивают и запускают различные вредоносные модули.

В отличие от других представителей этого семейства, которые для выполнения вредоносных действий пытаются получить root-привилегии, обнаруженный вирусными аналитиками «Доктор Веб» троянец Android.Triada.231 встроен в системную библиотеку libandroid_runtime.so. Ее модифицированная версия была найдена сразу на нескольких мобильных устройствах, среди которых Leagoo M5 Plus, Leagoo M8, Nomu S10 и Nomu S20. Библиотека libandroid_runtime.so используется всеми Android-приложениями, поэтому вредоносный код в зараженной системе присутствует в памяти всех запускаемых приложений.

Внедрение Android.Triada.231 в эту библиотеку было выполнено на уровне исходного кода. Можно предположить, что к распространению троянца причастны инсайдеры либо недобросовестные партнеры, которые участвовали в создании прошивок зараженных мобильных устройств.

Android.Triada.231 встроен в libandroid_runtime.so таким образом, что он получает управление каждый раз, когда любое приложение на устройстве выполняет запись в системный журнал. Поскольку служба Zygote начинает работу раньше других программ, первоначальный запуск троянца происходит именно через нее.

После инициализации вредоносная программа выполняет предварительную настройку ряда параметров, создает рабочий каталог и проверяет, в каком окружении она работает. Если троянец функционирует в среде Dalvik, он перехватывает один из системных методов, что позволяет ему отслеживать старт всех приложений и начинать вредоносную деятельность сразу после их старта.

Основная функция Android.Triada.231 — незаметный запуск дополнительных вредоносных модулей, которые могут загружать другие компоненты троянца. Для их запуска Android.Triada.231 проверяет наличие в созданной им ранее рабочей директории специального подкаталога. Его имя должно содержать значение MD5 имени программного пакета приложения, в процесс которого внедрился троянец. Если Android.Triada.231 находит такой каталог, он ищет в нем файл 32.mmd или 64.mmd (для 32- и 64-битных версий операционной системы соответственно). При наличии такого файла троянец расшифровывает его, сохраняет под именем libcnfgp.so, после чего загружает его в оперативную память с использованием одного из системных методов и удаляет расшифрованный файл с устройства. Если же вредоносная программа не находит нужный объект, она ищет файл 36.jmd. Android.Triada.231 расшифровывает его, сохраняет под именем mms-core.jar, запускает при помощи класса DexClassLoader, после чего также удаляет созданную копию.

В результате Android.Triada.231 способен внедрять самые разнообразные троянские модули в процессы любых программ и влиять на их работу. Например, вирусописатели могут отдать троянцу команду на скачивание и запуск вредоносных плагинов для кражи конфиденциальной информации из банковских приложений, модулей для кибершпионажа и перехвата переписки из клиентов социальных сетей и интернет-мессенджеров и т. п.

Кроме того, Android.Triada.231 может извлекать из библиотеки libandroid_runtime.so троянский модуль Android.Triada.194.origin, который хранится в ней в зашифрованном виде. Его основная функция — загрузка из Интернета дополнительных вредоносных компонентов, а также обеспечение их взаимодействия друг с другом.

Поскольку Android.Triada.231 встроен в одну из библиотек операционной системы и расположен в системном разделе, удаление его стандартными методами невозможно. Единственным надежным и безопасным способом борьбы с этим троянцем является установка заведомо чистой прошивки ОС Android. Специалисты «Доктор Веб» уведомили производителей скомпрометированных смартфонов об имеющейся проблеме, поэтому пользователям рекомендуется установить все возможные обновления, которые будут выпущены для таких устройств.

Защитите ваше Android-устройство с помощью Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/-aywLFMCYJE/

|

|

«Доктор Веб»: предустановленный на Android-устройствах троянец заражает процессы приложений и скачивает вредоносные модули |

27 июля 2017 года

Троянцы семейства Android.Triada внедряются в системный процесс компонента ОС Android под названием Zygote, который отвечает за старт программ на мобильных устройствах. Благодаря заражению Zygote они встраиваются в процессы всех работающих приложений, получают их полномочия и функционируют с ними как единое целое. После этого они незаметно скачивают и запускают различные вредоносные модули.

В отличие от других представителей этого семейства, которые для выполнения вредоносных действий пытаются получить root-привилегии, обнаруженный вирусными аналитиками «Доктор Веб» троянец Android.Triada.231 встроен в системную библиотеку libandroid_runtime.so. Ее модифицированная версия была найдена сразу на нескольких мобильных устройствах, среди которых Leagoo M5 Plus, Leagoo M8, Nomu S10 и Nomu S20. Библиотека libandroid_runtime.so используется всеми Android-приложениями, поэтому вредоносный код в зараженной системе присутствует в памяти всех запускаемых приложений.

Внедрение Android.Triada.231 в эту библиотеку было выполнено на уровне исходного кода. Можно предположить, что к распространению троянца причастны инсайдеры либо недобросовестные партнеры, которые участвовали в создании прошивок зараженных мобильных устройств.

Android.Triada.231 встроен в libandroid_runtime.so таким образом, что он получает управление каждый раз, когда любое приложение на устройстве выполняет запись в системный журнал. Поскольку служба Zygote начинает работу раньше других программ, первоначальный запуск троянца происходит именно через нее.

После инициализации вредоносная программа выполняет предварительную настройку ряда параметров, создает рабочий каталог и проверяет, в каком окружении она работает. Если троянец функционирует в среде Dalvik, он перехватывает один из системных методов, что позволяет ему отслеживать старт всех приложений и начинать вредоносную деятельность сразу после их старта.

Основная функция Android.Triada.231 — незаметный запуск дополнительных вредоносных модулей, которые могут загружать другие компоненты троянца. Для их запуска Android.Triada.231 проверяет наличие в созданной им ранее рабочей директории специального подкаталога. Его имя должно содержать значение MD5 имени программного пакета приложения, в процесс которого внедрился троянец. Если Android.Triada.231 находит такой каталог, он ищет в нем файл 32.mmd или 64.mmd (для 32- и 64-битных версий операционной системы соответственно). При наличии такого файла троянец расшифровывает его, сохраняет под именем libcnfgp.so, после чего загружает его в оперативную память с использованием одного из системных методов и удаляет расшифрованный файл с устройства. Если же вредоносная программа не находит нужный объект, она ищет файл 36.jmd. Android.Triada.231 расшифровывает его, сохраняет под именем mms-core.jar, запускает при помощи класса DexClassLoader, после чего также удаляет созданную копию.

В результате Android.Triada.231 способен внедрять самые разнообразные троянские модули в процессы любых программ и влиять на их работу. Например, вирусописатели могут отдать троянцу команду на скачивание и запуск вредоносных плагинов для кражи конфиденциальной информации из банковских приложений, модулей для кибершпионажа и перехвата переписки из клиентов социальных сетей и интернет-мессенджеров и т. п.

Кроме того, Android.Triada.231 может извлекать из библиотеки libandroid_runtime.so троянский модуль Android.Triada.194.origin, который хранится в ней в зашифрованном виде. Его основная функция — загрузка из Интернета дополнительных вредоносных компонентов, а также обеспечение их взаимодействия друг с другом.

Поскольку Android.Triada.231 встроен в одну из библиотек операционной системы и расположен в системном разделе, удаление его стандартными методами невозможно. Единственным надежным и безопасным способом борьбы с этим троянцем является установка заведомо чистой прошивки ОС Android. Специалисты «Доктор Веб» уведомили производителей скомпрометированных смартфонов об имеющейся проблеме, поэтому пользователям рекомендуется установить все возможные обновления, которые будут выпущены для таких устройств.

Защитите ваше Android-устройство с помощью Dr.Web

http://feedproxy.google.com/~r/drweb/viruses/~3/060MrCxTtk0/

|

|

«Доктор Веб»: похищающий информацию о закупках медикаментов троянец BackDoor.Dande распространялся в инсталляторе ПО для фармацевтов ePrica |

24 июля 2017 года

Об атаке троянца BackDoor.Dande на фармацевтические компании и аптеки компания «Доктор Веб» впервые сообщила в 2011 году. Этот бэкдор похищал у пользователей систем электронного заказа информацию о закупках медикаментов. Такие программы применяются в фармацевтической отрасли, поэтому распространение вредоносного приложения носило узкоспециализированный характер. Наши специалисты уже на протяжении нескольких лет изучают этот бэкдор и его методы заражения компьютеров.

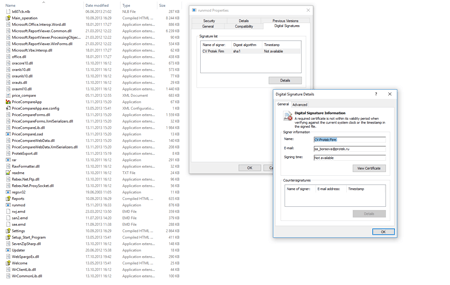

Недавние результаты исследования показали, что троянца скачивал и запускал в целевых системах один из компонентов приложения ePrica, которое используют руководители аптек для анализа цен на лекарства и выбора наиболее подходящих поставщиков. Этот модуль загружал с сервера «Спарго Технологии» установщик BackDoor.Dande, который и запускал бэкдор на атакуемых компьютерах. При этом указанный модуль имел цифровую подпись «Спарго».

Дальнейший анализ приложения показал, что компоненты BackDoor.Dande были встроены непосредственно в одну из ранних версий инсталлятора ePrica, что может свидетельствовать о серьезном подрыве систем безопасности разработчика данного ПО. Программа ePrica имеет плагины .nlb и .emd, которые представляют собой зашифрованные приватным ключом динамические dll-библиотеки. Среди них присутствует установщик бэкдора, а также модули для сбора информации о закупках медикаментов, которые получают необходимые сведения из баз данных аптечных программ. При этом один из них использовался для копирования информации о закупках фармацевтических препаратов из баз данных программы 1C.

Старт этих плагинов выполняет модуль runmod.exe, который при получении команды сервера расшифровывает и запускает их в памяти. После этого они копируют информацию из баз данных, которая затем передается на удаленный сервер. Указанный компонент приложения подписан сертификатом «Протек» — группы компаний, в которую входит разработчик ePrica «Спарго Технологии».

Важно отметить, что даже после удаления ПО ePrica бэкдор оставался в системе и продолжал шпионить за пользователями. Существует вероятность того, что на компьютерах пользователей, удаливших ПО ePrica, до сих пор присутствует BackDoor.Dande.

Установщик ePrica версии 4.0.14.6, в котором были найдены троянские модули, был выпущен 18 ноября 2013 года, в то время как некоторые файлы бэкдора в нем датированы еще далеким 2010 годом. Таким образом, копирование информации о закупках аптек и фармацевтических компаний могло начаться как минимум за год до первого обнаружения бэкдора.

Более подробная информация об установщике ePrica с троянцем BackDoor.Dande доступна в нашей вирусной библиотеке.

http://feedproxy.google.com/~r/drweb/viruses/~3/dXCVeyVWb80/

|

|

«Доктор Веб»: похищающий информацию о закупках медикаментов троянец BackDoor.Dande распространялся в инсталляторе ПО для фармацевтов ePrica |

24 июля 2017 года

Об атаке троянца BackDoor.Dande на фармацевтические компании и аптеки компания «Доктор Веб» впервые сообщила в 2011 году. Этот бэкдор похищал у пользователей систем электронного заказа информацию о закупках медикаментов. Такие программы применяются в фармацевтической отрасли, поэтому распространение вредоносного приложения носило узкоспециализированный характер. Наши специалисты уже на протяжении нескольких лет изучают этот бэкдор и его методы заражения компьютеров.

Недавние результаты исследования показали, что троянца скачивал и запускал в целевых системах один из компонентов приложения ePrica, которое используют руководители аптек для анализа цен на лекарства и выбора наиболее подходящих поставщиков. Этот модуль загружал с сервера «Спарго Технологии» установщик BackDoor.Dande, который и запускал бэкдор на атакуемых компьютерах. При этом указанный модуль имел цифровую подпись «Спарго».

Дальнейший анализ приложения показал, что компоненты BackDoor.Dande были встроены непосредственно в одну из ранних версий инсталлятора ePrica, что может свидетельствовать о серьезном подрыве систем безопасности разработчика данного ПО. Программа ePrica имеет плагины .nlb и .emd, которые представляют собой зашифрованные приватным ключом динамические dll-библиотеки. Среди них присутствует установщик бэкдора, а также модули для сбора информации о закупках медикаментов, которые получают необходимые сведения из баз данных аптечных программ. При этом один из них использовался для копирования информации о закупках фармацевтических препаратов из баз данных программы 1C.

Старт этих плагинов выполняет модуль runmod.exe, который при получении команды сервера расшифровывает и запускает их в памяти. После этого они копируют информацию из баз данных, которая затем передается на удаленный сервер. Указанный компонент приложения подписан сертификатом «Протек» — группы компаний, в которую входит разработчик ePrica «Спарго Технологии».

Важно отметить, что даже после удаления ПО ePrica бэкдор оставался в системе и продолжал шпионить за пользователями. Существует вероятность того, что на компьютерах пользователей, удаливших ПО ePrica, до сих пор присутствует BackDoor.Dande.

Установщик ePrica версии 4.0.14.6, в котором были найдены троянские модули, был выпущен 18 ноября 2013 года, в то время как некоторые файлы бэкдора в нем датированы еще далеким 2010 годом. Таким образом, копирование информации о закупках аптек и фармацевтических компаний могло начаться как минимум за год до первого обнаружения бэкдора.

Более подробная информация об установщике ePrica с троянцем BackDoor.Dande доступна в нашей вирусной библиотеке.

http://feedproxy.google.com/~r/drweb/viruses/~3/txFHflple_E/

|

|

«Доктор Веб»: похищающий информацию о закупках медикаментов троянец BackDoor.Dande распространялся в инсталляторе ПО для фармацевтов ePrica |

24 июля 2017 года

Об атаке троянца BackDoor.Dande на фармацевтические компании и аптеки компания «Доктор Веб» впервые сообщила в 2011 году. Этот бэкдор похищал у пользователей систем электронного заказа информацию о закупках медикаментов. Такие программы применяются в фармацевтической отрасли, поэтому распространение вредоносного приложения носило узкоспециализированный характер. Наши специалисты уже на протяжении нескольких лет изучают этот бэкдор и его методы заражения компьютеров.

Недавние результаты исследования показали, что троянца скачивал и запускал в целевых системах один из компонентов приложения ePrica, которое используют руководители аптек для анализа цен на лекарства и выбора наиболее подходящих поставщиков. Этот модуль загружал с сервера «Спарго Технологии» установщик BackDoor.Dande, который и запускал бэкдор на атакуемых компьютерах. При этом указанный модуль имел цифровую подпись «Спарго».

Дальнейший анализ приложения показал, что компоненты BackDoor.Dande были встроены непосредственно в одну из ранних версий инсталлятора ePrica, что может свидетельствовать о серьезном подрыве систем безопасности разработчика данного ПО. Программа ePrica имеет плагины .nlb и .emd, которые представляют собой зашифрованные приватным ключом динамические dll-библиотеки. Среди них присутствует установщик бэкдора, а также модули для сбора информации о закупках медикаментов, которые получают необходимые сведения из баз данных аптечных программ. При этом один из них использовался для копирования информации о закупках фармацевтических препаратов из баз данных программы 1C.

Старт этих плагинов выполняет модуль runmod.exe, который при получении команды сервера расшифровывает и запускает их в памяти. После этого они копируют информацию из баз данных, которая затем передается на удаленный сервер. Указанный компонент приложения подписан сертификатом «Протек» — группы компаний, в которую входит разработчик ePrica «Спарго Технологии».

Важно отметить, что даже после удаления ПО ePrica бэкдор оставался в системе и продолжал шпионить за пользователями. Существует вероятность того, что на компьютерах пользователей, удаливших ПО ePrica, до сих пор присутствует BackDoor.Dande.

Установщик ePrica версии 4.0.14.6, в котором были найдены троянские модули, был выпущен 18 ноября 2013 года, в то время как некоторые файлы бэкдора в нем датированы еще далеким 2010 годом. Таким образом, копирование информации о закупках аптек и фармацевтических компаний могло начаться как минимум за год до первого обнаружения бэкдора.

Более подробная информация об установщике ePrica с троянцем BackDoor.Dande доступна в нашей вирусной библиотеке.

http://feedproxy.google.com/~r/drweb/viruses/~3/k-1_HoR8dpM/

|

|

«Доктор Веб»: опасный Android-банкер получает контроль над мобильными устройствами |

19 июля 2017 года

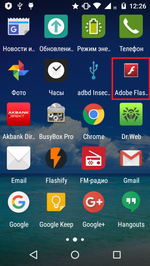

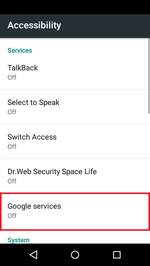

Android.BankBot.211.origin распространяется под видом безобидных приложений, например, проигрывателя Adobe Flash Player. После того как пользователь устанавливает и запускает троянца, банкер пытается получить доступ к специальным возможностям (Accessibility Service). Для этого Android.BankBot.211.origin показывает окно с запросом, которое при каждом его закрытии появляется вновь и не дает работать с устройством.

Режим специальных возможностей упрощает работу с Android-смартфонами и планшетами и применяется в том числе для помощи пользователям с ограниченными возможностями. Он позволяет программам самостоятельно нажимать на различные элементы интерфейса, такие как кнопки в диалоговых окнах и системных меню. Вынудив пользователя предоставить троянцу эти полномочия, Android.BankBot.211.origin с их помощью самостоятельно добавляется в список администраторов устройства, устанавливает себя менеджером сообщений по умолчанию и получает доступ к функциям захвата изображения с экрана. Все эти действия сопровождаются показом системных запросов, которые можно вовсе не заметить, т. к. вредоносная программа мгновенно подтверждает их. Если же владелец устройства в дальнейшем пытается отключить какую-либо из полученных Android.BankBot.211.origin функций, банкер не позволяет это сделать и возвращает пользователя в предыдущие системные меню.

После успешного заражения троянец подключается к управляющему серверу, регистрирует на нем мобильное устройство и ожидает дальнейших команд. Android.BankBot.211.origin способен выполнять следующие действия:

- отправлять СМС с заданным текстом на указанный в команде номер;

- передавать на сервер сведения об СМС, которые хранятся в памяти устройства;

- загружать на сервер информацию об установленных приложениях, список контактов и сведения о телефонных вызовах;

- открывать заданную в команде ссылку;

- изменять адрес командного центра.

Кроме того, вредоносная программа отслеживает все входящие СМС и также передает их киберпреступникам.

Помимо стандартных команд, злоумышленники могут отправлять троянцу специальные директивы. В них в зашифрованном виде содержится информация о приложениях, которые банкеру необходимо атаковать. При получении таких команд Android.BankBot.211.origin может:

- показывать поддельные формы ввода логина и пароля поверх запускаемых банковских программ;

- отображать фишинговое окно настроек платежного сервиса с запросом ввода информации о банковской карте (например, при работе с программой Google Play);

- блокировать работу антивирусов и других приложений, которые могут помешать троянцу.

Android.BankBot.211.origin может атаковать пользователей любых приложений. Киберпреступникам достаточно лишь обновить конфигурационный файл со списком целевых программ, который банкер получает при соединении с управляющим сервером. Например, в начале наблюдения за троянцем вирусописателей интересовали только клиенты кредитных организаций Турции, однако позднее к ним добавились жители других стран, среди которых Германия, Австралия, Польша, Франция, Англия и США. На момент публикации этого материала в списке атакуемых троянцем программ содержится более 50 приложений, предназначенных для работы с платежными системами и ДБО, а также другое ПО.

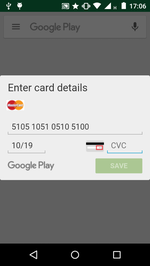

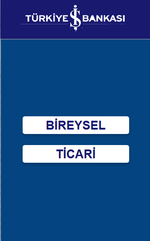

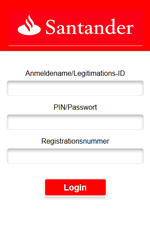

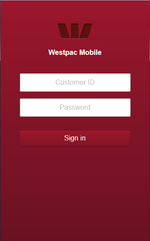

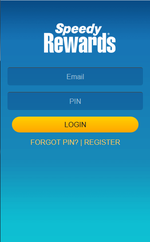

Ниже представлены примеры мошеннических окон, которые может показывать Android.BankBot.211.origin:

Троянец также собирает информацию обо всех запускаемых приложениях и действиях, которые пользователь в них выполняет. Например, он отслеживает доступные текстовые поля, такие как элементы меню, а также фиксирует нажатия на кнопки и другие компоненты пользовательского интерфейса.

Кроме того, Android.BankBot.211.origin способен похищать логины, пароли и другую аутентификационную информацию, которую пользователь вводит в любых программах и на любых сайтах при авторизации. Для кражи паролей троянец делает скриншот при каждом нажатии клавиатуры, в результате чего он получает необходимую последовательность символов до того, как они будут скрыты. После этого информация, которая указывается в видимых полях, и все сохраненные скриншоты передаются на управляющий сервер.

Так как Android.BankBot.211.origin препятствует собственному удалению, для борьбы с ним необходимо выполнить следующие действия:

- загрузить зараженный смартфон или планшет в безопасном режиме;

- зайти в системные настройки и перейти к списку администраторов устройства;

- найти троянца в этом списке и отозвать у него соответствующие права (при этом вредоносная программа попытается напугать владельца устройства, предупредив о неизбежной потере всех важных данных, однако это лишь уловка, и никакой опасности для файлов нет);

- перезагрузить устройство, выполнить его полное сканирование антивирусом и удалить троянца после окончания проверки.

Все известные модификации Android.BankBot.211.origin детектируются антивирусом Dr.Web, поэтому для наших пользователей этот банкер опасности не представляет.

http://feedproxy.google.com/~r/drweb/viruses/~3/-IyeyZohBjk/

|

|

«Доктор Веб»: опасный Android-банкер получает контроль над мобильными устройствами |

19 июля 2017 года

Android.BankBot.211.origin распространяется под видом безобидных приложений, например, проигрывателя Adobe Flash Player. После того как пользователь устанавливает и запускает троянца, банкер пытается получить доступ к специальным возможностям (Accessibility Service). Для этого Android.BankBot.211.origin показывает окно с запросом, которое при каждом его закрытии появляется вновь и не дает работать с устройством.

Режим специальных возможностей упрощает работу с Android-смартфонами и планшетами и применяется в том числе для помощи пользователям с ограниченными возможностями. Он позволяет программам самостоятельно нажимать на различные элементы интерфейса, такие как кнопки в диалоговых окнах и системных меню. Вынудив пользователя предоставить троянцу эти полномочия, Android.BankBot.211.origin с их помощью самостоятельно добавляется в список администраторов устройства, устанавливает себя менеджером сообщений по умолчанию и получает доступ к функциям захвата изображения с экрана. Все эти действия сопровождаются показом системных запросов, которые можно вовсе не заметить, т. к. вредоносная программа мгновенно подтверждает их. Если же владелец устройства в дальнейшем пытается отключить какую-либо из полученных Android.BankBot.211.origin функций, банкер не позволяет это сделать и возвращает пользователя в предыдущие системные меню.

После успешного заражения троянец подключается к управляющему серверу, регистрирует на нем мобильное устройство и ожидает дальнейших команд. Android.BankBot.211.origin способен выполнять следующие действия:

- отправлять СМС с заданным текстом на указанный в команде номер;

- передавать на сервер сведения об СМС, которые хранятся в памяти устройства;

- загружать на сервер информацию об установленных приложениях, список контактов и сведения о телефонных вызовах;

- открывать заданную в команде ссылку;

- изменять адрес командного центра.

Кроме того, вредоносная программа отслеживает все входящие СМС и также передает их киберпреступникам.

Помимо стандартных команд, злоумышленники могут отправлять троянцу специальные директивы. В них в зашифрованном виде содержится информация о приложениях, которые банкеру необходимо атаковать. При получении таких команд Android.BankBot.211.origin может:

- показывать поддельные формы ввода логина и пароля поверх запускаемых банковских программ;

- отображать фишинговое окно настроек платежного сервиса с запросом ввода информации о банковской карте (например, при работе с программой Google Play);

- блокировать работу антивирусов и других приложений, которые могут помешать троянцу.

Android.BankBot.211.origin может атаковать пользователей любых приложений. Киберпреступникам достаточно лишь обновить конфигурационный файл со списком целевых программ, который банкер получает при соединении с управляющим сервером. Например, в начале наблюдения за троянцем вирусописателей интересовали только клиенты кредитных организаций Турции, однако позднее к ним добавились жители других стран, среди которых Германия, Австралия, Польша, Франция, Англия и США. На момент публикации этого материала в списке атакуемых троянцем программ содержится более 50 приложений, предназначенных для работы с платежными системами и ДБО, а также другое ПО.

Ниже представлены примеры мошеннических окон, которые может показывать Android.BankBot.211.origin:

Троянец также собирает информацию обо всех запускаемых приложениях и действиях, которые пользователь в них выполняет. Например, он отслеживает доступные текстовые поля, такие как элементы меню, а также фиксирует нажатия на кнопки и другие компоненты пользовательского интерфейса.

Кроме того, Android.BankBot.211.origin способен похищать логины, пароли и другую аутентификационную информацию, которую пользователь вводит в любых программах и на любых сайтах при авторизации. Для кражи паролей троянец делает скриншот при каждом нажатии клавиатуры, в результате чего он получает необходимую последовательность символов до того, как они будут скрыты. После этого информация, которая указывается в видимых полях, и все сохраненные скриншоты передаются на управляющий сервер.

Так как Android.BankBot.211.origin препятствует собственному удалению, для борьбы с ним необходимо выполнить следующие действия:

- загрузить зараженный смартфон или планшет в безопасном режиме;

- зайти в системные настройки и перейти к списку администраторов устройства;

- найти троянца в этом списке и отозвать у него соответствующие права (при этом вредоносная программа попытается напугать владельца устройства, предупредив о неизбежной потере всех важных данных, однако это лишь уловка, и никакой опасности для файлов нет);

- перезагрузить устройство, выполнить его полное сканирование антивирусом и удалить троянца после окончания проверки.

Все известные модификации Android.BankBot.211.origin детектируются антивирусом Dr.Web, поэтому для наших пользователей этот банкер опасности не представляет.

http://feedproxy.google.com/~r/drweb/viruses/~3/TvOtgp0fN9s/

|

|

«Доктор Веб»: опасный Android-банкер получает контроль над мобильными устройствами |

19 июля 2017 года

Android.BankBot.211.origin распространяется под видом безобидных приложений, например, проигрывателя Adobe Flash Player. После того как пользователь устанавливает и запускает троянца, банкер пытается получить доступ к специальным возможностям (Accessibility Service). Для этого Android.BankBot.211.origin показывает окно с запросом, которое при каждом его закрытии появляется вновь и не дает работать с устройством.

Режим специальных возможностей упрощает работу с Android-смартфонами и планшетами и применяется в том числе для помощи пользователям с ограниченными возможностями. Он позволяет программам самостоятельно нажимать на различные элементы интерфейса, такие как кнопки в диалоговых окнах и системных меню. Вынудив пользователя предоставить троянцу эти полномочия, Android.BankBot.211.origin с их помощью самостоятельно добавляется в список администраторов устройства, устанавливает себя менеджером сообщений по умолчанию и получает доступ к функциям захвата изображения с экрана. Все эти действия сопровождаются показом системных запросов, которые можно вовсе не заметить, т. к. вредоносная программа мгновенно подтверждает их. Если же владелец устройства в дальнейшем пытается отключить какую-либо из полученных Android.BankBot.211.origin функций, банкер не позволяет это сделать и возвращает пользователя в предыдущие системные меню.

После успешного заражения троянец подключается к управляющему серверу, регистрирует на нем мобильное устройство и ожидает дальнейших команд. Android.BankBot.211.origin способен выполнять следующие действия:

- отправлять СМС с заданным текстом на указанный в команде номер;

- передавать на сервер сведения об СМС, которые хранятся в памяти устройства;

- загружать на сервер информацию об установленных приложениях, список контактов и сведения о телефонных вызовах;

- открывать заданную в команде ссылку;

- изменять адрес командного центра.

Кроме того, вредоносная программа отслеживает все входящие СМС и также передает их киберпреступникам.

Помимо стандартных команд, злоумышленники могут отправлять троянцу специальные директивы. В них в зашифрованном виде содержится информация о приложениях, которые банкеру необходимо атаковать. При получении таких команд Android.BankBot.211.origin может:

- показывать поддельные формы ввода логина и пароля поверх запускаемых банковских программ;

- отображать фишинговое окно настроек платежного сервиса с запросом ввода информации о банковской карте (например, при работе с программой Google Play);

- блокировать работу антивирусов и других приложений, которые могут помешать троянцу.

Android.BankBot.211.origin может атаковать пользователей любых приложений. Киберпреступникам достаточно лишь обновить конфигурационный файл со списком целевых программ, который банкер получает при соединении с управляющим сервером. Например, в начале наблюдения за троянцем вирусописателей интересовали только клиенты кредитных организаций Турции, однако позднее к ним добавились жители других стран, среди которых Германия, Австралия, Польша, Франция, Англия и США. На момент публикации этого материала в списке атакуемых троянцем программ содержится более 50 приложений, предназначенных для работы с платежными системами и ДБО, а также другое ПО.

Ниже представлены примеры мошеннических окон, которые может показывать Android.BankBot.211.origin:

Троянец также собирает информацию обо всех запускаемых приложениях и действиях, которые пользователь в них выполняет. Например, он отслеживает доступные текстовые поля, такие как элементы меню, а также фиксирует нажатия на кнопки и другие компоненты пользовательского интерфейса.

Кроме того, Android.BankBot.211.origin способен похищать логины, пароли и другую аутентификационную информацию, которую пользователь вводит в любых программах и на любых сайтах при авторизации. Для кражи паролей троянец делает скриншот при каждом нажатии клавиатуры, в результате чего он получает необходимую последовательность символов до того, как они будут скрыты. После этого информация, которая указывается в видимых полях, и все сохраненные скриншоты передаются на управляющий сервер.

Так как Android.BankBot.211.origin препятствует собственному удалению, для борьбы с ним необходимо выполнить следующие действия:

- загрузить зараженный смартфон или планшет в безопасном режиме;

- зайти в системные настройки и перейти к списку администраторов устройства;

- найти троянца в этом списке и отозвать у него соответствующие права (при этом вредоносная программа попытается напугать владельца устройства, предупредив о неизбежной потере всех важных данных, однако это лишь уловка, и никакой опасности для файлов нет);

- перезагрузить устройство, выполнить его полное сканирование антивирусом и удалить троянца после окончания проверки.

Все известные модификации Android.BankBot.211.origin детектируются антивирусом Dr.Web, поэтому для наших пользователей этот банкер опасности не представляет.

http://feedproxy.google.com/~r/drweb/viruses/~3/xOk7EsIo_rY/

|

|

Публичный ответ «Доктор Веб» на запрос компании «Спарго Технологии» от 12.07.2017 |

13 июля 2017 года