-ћетки

-–убрики

- ћой счЄтчик (0)

-ѕриложени€

я - фотографѕлагин дл€ публикации фотографий в дневнике пользовател€. ћинимальные системные требовани€: Internet Explorer 6, Fire Fox 1.5, Opera 9.5, Safari 3.1.1 со включенным JavaScript. ¬озможно это будет рабо

я - фотографѕлагин дл€ публикации фотографий в дневнике пользовател€. ћинимальные системные требовани€: Internet Explorer 6, Fire Fox 1.5, Opera 9.5, Safari 3.1.1 со включенным JavaScript. ¬озможно это будет рабо ¬аш IP адресѕоказывает ваш ип адрес.

¬аш IP адресѕоказывает ваш ип адрес. нопки рейтинга Ђяндекс.блогиїƒобавл€ет кнопки рейтинга €ндекса в профиль. ѕлюс еще скоро по€в€тс€ графики изменени€ рейтинга за мес€ц

нопки рейтинга Ђяндекс.блогиїƒобавл€ет кнопки рейтинга €ндекса в профиль. ѕлюс еще скоро по€в€тс€ графики изменени€ рейтинга за мес€ц ќткрыткиѕерерожденный каталог открыток на все случаи жизни

ќткрыткиѕерерожденный каталог открыток на все случаи жизни- ѕрограмма телепередач”добна€ программа телепередач на неделю, предоставленна€ Akado телегид.

-я - фотограф

-Ќовости

-ћузыка

- ƒ.».¬.ј. - јнгел —вета

- —лушали: 16 омментарии: 0

- Queen - The Show must go on

- —лушали: 729 омментарии: 0

- Joe Cocker - My father's son

- —лушали: 64338 омментарии: 5

-–езюме

-÷итатник

1 литр бензина за 4 копейки! јналогов в мире пока нет! .

Ќи-че-го се-бе!! - (0)Ќи-че-го се-бе!! —кажите фокус- поверю!!! я тоже думаю, что это скорее фокус чем чудо! Ќо оста...

ѕочти диалектическое: мужчины о женщинах - (0)ѕочти диалектическое: мужчины о женщинахЕ))) ћне было бы легче примирить всю ≈вропу, чем...

Windows Ћицензирование ¬индоус - (6)Ётот пост дл€ тех,у кого стоит не лицензионна€ верси€ Windows! ѕроверка подлиннос...

ак покормить крокодила - (0)Ќебольша€ видеозарисовка из страны, где много диких обезь€н крокодилов. ’очу обрат...

-—сылки

-¬идео

- Scar Symmetry - The Illusionist

- —мотрели: 53 (0)

- ¬о что превращает спиртное девушек

- —мотрели: 58 (0)

- ¬Ћјƒ»ћ»– Ѕј∆»Ќ - Ѕарон ‘он ƒер ѕшик

- —мотрели: 142 (0)

- нопки рейтинга Ђяндекс.блогиї

-неизвестно

-неизвестно

-ѕоиск по дневнику

-ѕодписка по e-mail

-ƒрузь€

-ѕосто€нные читатели

-—ообщества

-—татистика

«аписи с меткой программа

(и еще 172702 запис€м на сайте сопоставлена така€ метка)

ƒругие метки пользовател€ ↓

#вакцина #вирус #геноцид #графити #графитчики #закон #люди #послание #преступление #фашизм #человечество check facebook game hard heavy mefisto13 melodic metal music power rock азарт безопасность бизнес видео горбатов город девушки деньги дети еда женщина жизнь заказ заработок игра интернет информаци€ карта касперский криптовалюта кристалы лутбоксы люди машина метал мир монеты москва мужчина мужчины музыка новости общество одноклассники поиск пользователи праздник программа работа раскрутка реклама рок росси€ сайт стать€ телеграм тема фото чек чеки чекскан человек человечество

–ождественска€ концертна€ программа экс-примы цыганского театра Ђ–омэнї Ћ€ли «латовой! |

ƒневник |

–ождественска€ концертна€ программа экс-примы цыганского театра «–омэн» Ћ€ли «латовой!

упон дает право получени€ 40% скидки на билеты на –ождественскую концертную программу экс-примы цыганского театра «–омэн» Ћ€ли «латовой от ѕродюсерского центра «∆ива€ коллекци€» јндре€ √орбатова

- упоном можно воспользоватьс€ до 06-01-2016

-

«а билет на –ождественскую концертную программу – ¬ы заплатите всего 900 руб вместо 1500 руб! —кидка 40%!

ќплату пригласительных билетов вы можете произвести на карту —бербанка:

- є 4276 3800 4951 4189 √орбатов јндрей јнатольевич

- є 4276 8382 4427 1591 ∆анетт ёрьевна ƒанич

ƒата концерта: 6 €нвар€ 2016 года начало 19.00 ч. по адресу: ћосква, ул. Ѕольша€ —ерпуховска€, д.13, стр. 5, афе «јист» (ќсетинские пироги)

- ¬нимание! оличество билетов ограничено!

-

упон дает право получени€ 40% скидки на билеты на –ождественскую концертную программу экс-примы цыганского театра «–омэн» Ћ€ли «латовой от ѕродюсерского центра «∆ива€ коллекци€» јндре€ √орбатова

- упоном можно воспользоватьс€ до 06-01-2016

-

«а билет на –ождественскую концертную программу – ¬ы заплатите всего 900 руб вместо 1500 руб! —кидка 40%!

ќплату пригласительных билетов вы можете произвести на карту —бербанка:

- є 4276 3800 4951 4189 √орбатов јндрей јнатольевич

- є 4276 8382 4427 1591 ∆анетт ёрьевна ƒанич

ƒата концерта: 6 €нвар€ 2016 года начало 19.00 ч. по адресу: ћосква, ул. Ѕольша€ —ерпуховска€, д.13, стр. 5, афе «јист» (ќсетинские пироги)

- ¬нимание! оличество билетов ограничено!

–ождественский творческий вечер экс-примы, артистки, певицы, Ћауреата и ƒипломанта многих международных фестивалей стран —Ќ√ и дальнего «арубежь€, а также фестивал€ мульти-культур —еверной јмерики, исполнительницы эстрадной, народной песни и цыганского романса Ћ€ли «латовой.

Ќа творческом вечере Ћ€ли «латовой ¬ас ожидает при€тное удивление от уникального голоса этой певицы, колоритные танцы, €ркие костюмы, потр€сающа€ энергетика и высокое артистическое мастерство!!!

¬ программе вечера:

-“анцевальный дуэт этнического танца «Ётно-Dance» под управлением ∆анетт ƒанич, подарит вам волшебный мир этнического танца. Ёто красочные костюмы, собственный неповторимый оригинальный стиль исполнени€, поэзи€ души и тела. ¬ репертуаре дуэта собран уникальный танцевальный материал.

-«аслуженный артист –оссии, певец и гитарист ћихаил ∆емчужный

Ќемного об участниках:

∆анетт ƒанич, лауреат 1-ой степени ѕервого ¬сероссийского фестивал€-конкурса «ћосковские ворота» в номинации «Ѕолливуд» под патронатом совета ёнеско в –оссии (2013г), дипломант ћеждународного фестивал€ «‘ольклорама» (г. иев) в составе эстрадно-цыганского дуэта «„ерный жемчуг». ѕобедительница ћежрегионального фестивал€-конкурса «“радици€» в номинаци€х: «Oriental Dance Folk» (1-ое место), «“анцы народов мира» (1-ое место) –осси€ 2012г;

ћихаил ∆емчужный, заслуженный артист –оссии, певец, виртуозно владеющий гитарой, сочин€ющий музыку дл€ песен, руководитель музыкального коллектива «„ерна€ жемчужина».

- ќдин купон действует: на один билет!

- ¬ы можете получить неограниченное количество купонов себе и в подарок!

- —кидка по купону не суммируетс€ с другими скидками и спецпредложени€ми компании!

- ¬нимание! упон необходимо предъ€вить в распечатанном виде!

- —кидкой можно воспользоватьс€, только при предъ€влении распечатанного купона!

- ќб€зательна предварительна€ запись с оповещением о наличии купона на скидку!

- упоном можно воспользоватьс€ сразу после получени€

- ƒополнительную информацию и консультации можно получить по телефону: 8-495-434-64-93, 8-985-761-00-61

|

ћетки: билеты цигане купон скидки музыка видео √орбатов ∆аннета ƒанич новый год 2016 программа –омэн продюсерский центр жива€ коллекци€ |

’≈ЋЋќ”»Ќ ѕЋё—.RU |

ƒневник |

Ѕлистательные ƒамы и великолепные √оспода!

ѕриглашаем ¬ас 31 окт€бр€ в клуб «ј»—“», == http://aistkafe.ru/events

—тать участниками уникального ёмористического карнавала

«’≈ЋЋќ”»Ќ ѕЋё—.RU»

√де ¬ас ждЄт встреча с √еро€ми — ј«ќ„Ќќ… –”—».

¬едущие вечера – —тальнислав ащеевич, в жилах которого течет, по насто€щему лед€на€ кровь = и ƒревнерусска€ красавица ћарго-яга.

¬месте со —казочными геро€ми ¬ы попадете в мир радости и весель€, окунЄтесь в атмосферу праздника. ¬ас увлечет танцевальный марафон, прозвучат страстные и мелодичные песни на разных €зыках мира.

јртисты эстрады, актеры театра и кино сделают карнавал €рким и запоминающимс€.

¬ программе: ‘ееричный концерт, «ажигательные танцы, ∆ивой звук, ћоре сюрпризов и позитива, онкурсы и игрища, ‘ото на пам€ть с нашими —казочными геро€ми!

ѕриветственный коктейль, вкусное угощение и многое другое

ќбъ€вл€ем конкурс на лучший сказочный костюм – победителю — специальный «“айный приз» от ћарго-яги.

Ќа прот€жении всего вечера ¬ы сможете, зав€зать новые интересные личные и бизнес знакомства, потанцевать, отдохнуть, повеселитьс€ и насладитьс€ интересным общением с новыми людьми!!!

“оропитесь заказывать места по тел. 8 (985) 761-00-61 ¬јЎ √ќ–Ѕј“ќ¬ јЌƒ–≈….

ќплатившие до 25 окт€бр€ получают скидку 25%

м.—ерпуховска€, Ѕ.—ерпуховска€ д.13 стр.5. «ќсетинские пироги» с 18:30 до ѕќЋ”Ќќ„»!!!

ѕрисоедин€йтесь, будет весело!!!!

—“ќ»ћќ—“№ == ¬—≈√ќ ƒ¬≈ “џ—я„» –”ЅЋ≈… == ¬ ќ“ќ–џ≈ ¬’ќƒя“ —џ“Ќџ≈ ќ—≈“»Ќ— »≈ ѕ»–ќ√»,

“ј ∆≈ ѕ–»¬≈“—“¬≈ЌЌџ… ќ “≈…Ћ№ » ¬ ”—Ќџ≈ ‘–” “џ!!!

Ќ” Ќ≈ ѕ–ј«ƒЌ» Ћ» ƒ”Ў» » ∆»¬ќ“ј???

Ѕ»Ћ≈“џ «ј јЌ„»¬јё“—я! ѕќ—ѕ≈Ў»“≈!!

¬ќ«ћќ∆Ќј ѕ–≈ƒќѕЋј“ј Ќј ј–“” ¬»«ј —Ѕ≈–ЅјЌ ј == 4276 3800 4951 4149

организаци€ ваших праздников «под ключ»

звоните в ћоскву == 8(495)434-64-93 и 8(985)761-00-61

√орбатов јндрей

этно-продюсер

|

|

‘ј…–¬ќЋ - экран сетевой защиты - бесплатно |

ƒневник |

ѕрост в использовании и настройке попробуй наш передовой комплекс сетевой защиты «јў»“ј ќ“: Ўѕ»ќЌ— ќ√ќ ѕќ PROtector - обнаруживает попытки подключени€ шпионского ѕрограммного ќбеспечени€ к интернету, а также попытки пересылки данных; вы будете сразу оповещены о подобной активности и сможете лично или автоматически присекать все попытки отправл€ть на серверы злоумышленника ценную вам информацию

«јў»“ј ќ“: —≈“≈¬џ’ ј“ј

PROtector - обнаруживает любые попытки

соединени€ с интернетом. каждое

приложение на вашем компьютере будет

проходить контроль в сетевом экране.

‘айрвол умеет обучатьс€, каждое ваше

действие сохран€етс€, и в следующей

аналогичной ситуации PROTECTOR может

действовать уже самосто€тельно.

«јў»“ј ќ“: –ј∆» ƒјЌЌџ’

PROtector - »спользу€ наиболее эффективную среди существующих технологий предотвращени€ утечки данных (Leak control), обнаружит и предотвратит попытки вредоносных приложений передать данные с вашего ѕ . Ѕезопасность данных гарантирована.

«јў»“ј ќ“: —≈“≈¬џ’ ј“ј

PROtector - обнаруживает любые попытки

соединени€ с интернетом. каждое

приложение на вашем компьютере будет

проходить контроль в сетевом экране.

‘айрвол умеет обучатьс€, каждое ваше

действие сохран€етс€, и в следующей

аналогичной ситуации PROTECTOR может

действовать уже самосто€тельно.

«јў»“ј ќ“: –ј∆» ƒјЌЌџ’

PROtector - »спользу€ наиболее эффективную среди существующих технологий предотвращени€ утечки данных (Leak control), обнаружит и предотвратит попытки вредоносных приложений передать данные с вашего ѕ . Ѕезопасность данных гарантирована.

|

ћетки: защита безопасность сеть атаки шпионы кража PROTECTOR firewall обнаружение экран действие компьютер информаци€ данные программа интернет активность |

¬џ√–”« ј ѕ–ќ‘»Ћя »« –≈≈—“–ј ( –≈Ў≈Ќ»≈ ) |

ƒневник |

–≈Ў≈Ќќ

≈сли у вас в логах есть такое сообщение

–еестр пользовател€ ( им€ компьютера \ пользовател€ ) был сохранен в то врем€, как приложение или служба продолжали использовать его во врем€ выхода из системы. »спользуема€ реестром пользовател€ пам€ть не была освобождена. –еестр будет выгружен, когда он не будет использоватьс€.

¬озможна€ причина - службы, выполн€емые от имени пользовател€. ѕопробуйте изменить настройку служб и задать их выполнение с учетными запис€ми LocalService или NetworkService.

и

Windows не удалось выгрузить файл классов из реестра - он используетс€ другими приложени€ми или службами. ‘айл будет выгружен когда он не будет использоватьс€.

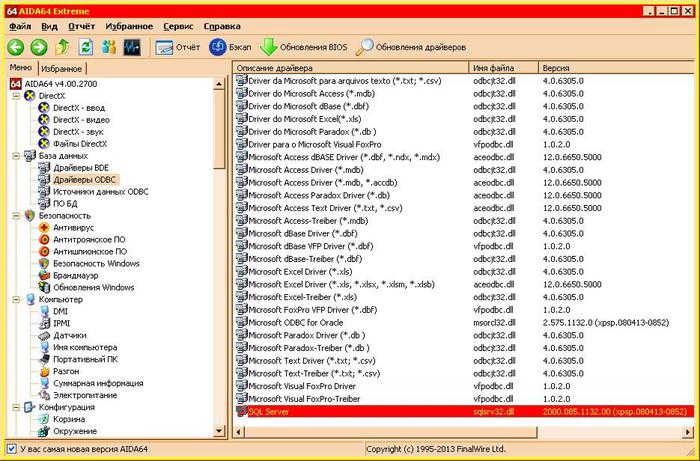

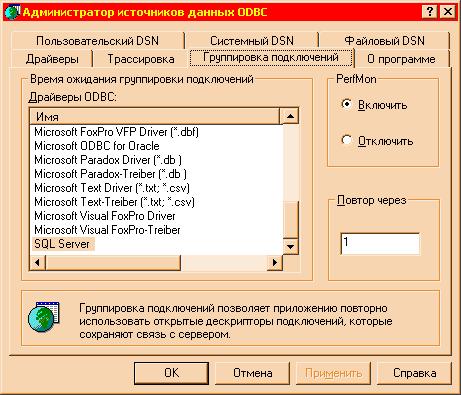

то выполн€ем следующие действи€ с помощью программы AIDA 64

«аходим в раздел базы данных ( смотрим скрин шот )

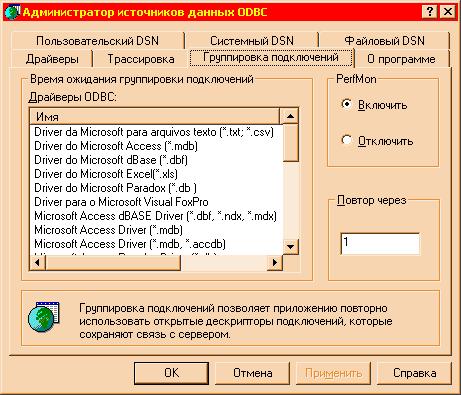

кликаем двараза по sql Server и вызываем соответствующую настройку

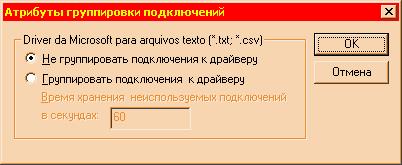

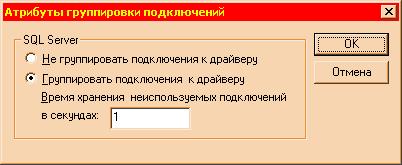

кликаем по каждому драйверу два раза и отключаем его

кроме последнего параметра, оставл€ем включЄнным и указываем включение в первом окне

всюду нажимаем ок и перезагружаем компьютер

сообщение об ошибке больше не должно возникнуть и не придЄтс€ устанавливать

User Profile Hive Cleanup Service

а дл€ тех у кого по прежнему возникает проблема соответствующа€ ссылка на русский пакет программы.

¬сЄ это было проделано на windows XP SP 3

C установленным антивирусом

Kaspersky Internet Security дл€ всех устройств

¬сем удачи и успехов !!!!!

|

|

ѕомощь проекту / Radio-Metal.com.ua |

ƒневник |

—ила не в деньгах, а в душах и братстве: ћы - металлисты! ¬от наше богатство!

¬ам нравитс€ наш проект, и ¬ы хотите поддержать его дальнейшее развитие? ¬ы можете перечислить абсолютно любую сумму на ваше усмотрение на наш WebMoney кошелек wmr: R529336777372 или Yandex Money: 410011076658422, и этим ¬ы нам очень поможете. ¬се вырученные средства пойдут на развитие проекта RM!

«аранее всем огромное спасибо!!!

\/

☻/

/▌

/ \

|

ћетки: ¬контакте люди Ќовости ќбщество ќдноклассники ѕрограмма —айт —оциальные сети город поиск пользователи Facebook срочно стать€ тема человечество метал |

‘орматирование внешнего HDD в формат FAT32 с помощью программы Acronis True Image |

ƒневник |

|

|

¬редоносные программы Ч ѕризнаки заражени€ |

ƒневник |

омпьютерный вирус — это небольша€ программа, способна€ без ведома пользовател€ и вопреки его желанию самопроизвольно размножатьс€ (саморепликаци€) и распростран€тьс€, наруша€ работоспособность программного обеспечени€ компьютера.

омпьютерный вирус — это небольша€ программа, способна€ без ведома пользовател€ и вопреки его желанию самопроизвольно размножатьс€ (саморепликаци€) и распростран€тьс€, наруша€ работоспособность программного обеспечени€ компьютера.

”головный кодекс –оссийской ‘едерации впервые в отечественной практике установил уголовную ответственность за создание, использование и распространение вредоносных программ дл€ Ё¬ћ (ст. 273). Ќаказуемым €вл€етс€ «создание программ дл€ Ё¬ћ или внесение изменений в существующие программы, заведомо привод€щих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы Ё¬ћ, системы Ё¬ћ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами».

—ам термин « омпьютерный вирус» в окончательную редакцию ” –‘ не попал, хот€ он присутствовал в проекте ” , отклоненном ѕрезидентом –‘.

Ќа сегодн€шний день известно очень много компьютерных вирусов.

—уществует много разных версий относительно даты рождени€ первого компьютерного вируса. ќднако большинство специалистов сход€тс€ на мысли, что компьютерные вирусы, как таковые, впервые по€вились в 1986 году, хот€ исторически возникновение вирусов тесно св€зано с идеей создани€ самовоспроизвод€щихс€ программ. ќдним из «пионеров» среди компьютерных вирусов считаетс€ вирус «Brain», созданный пакистанским программистом по фамилии јлви. “олько в —Ўј этот вирус поразил свыше 18 тыс€ч компьютеров. ¬ начале эпохи компьютерных вирусов разработка вирусоподобных программ носила чисто исследовательский характер.

¬ирусы действуют только программным путем. ќни, как правило, присоедин€ютс€ к файлу или проникают в тело файла. ¬ этом случае говор€т, что файл заражен вирусом. ¬ирус попадает в компьютер только вместе с зараженным файлом. ƒл€ активизации вируса нужно загрузить зараженный файл, и только после этого, вирус начинает действовать самосто€тельно.

Ќекоторые вирусы во врем€ запуска зараженного файла станов€тс€ резидентными (посто€нно наход€тс€ в оперативной пам€ти компьютера) и могут заражать другие загружаемые файлы и программы. ƒруга€ разновидность вирусов сразу после активизации может быть причиной серьезных повреждений, например, форматировать жесткий диск. ƒействие вирусов может про€вл€тьс€ по-разному: от разных визуальных эффектов, мешающих работать, до полной потери информации. Ѕольшинство вирусов заражают исполнительные программы, то есть файлы с расширением .EXE и .COM. ¬ последнее врем€ наибольшую попул€рность приобретают вирусы, распростран€емые через систему электронной почты.

Ќеспециалисты к компьютерным вирусам иногда причисл€ют и другие виды вредоносных программ, такие как тро€ны, программы-шпионы и даже спам.

¬ данной статье речь пойдет о вредоносных программах.

¬ идеале обнаружением присутстви€ вредоносных программ на компьютере должны заниматьс€ антивирусы — специальные программы, способные быстро и эффективно не только обнаруживать, но и обезвреживать вредоносные программы. ќднако известно, и тому есть объективные причины, что ни один антивирус не обеспечивает полную защиту от всех вредоносных программ. —ледовательно, хоть и маловеро€тно, но возможно заражение компьютера, даже если на нем установлено антивирусное программное обеспечение. ѕри отсутствии последнего, веро€тность проникновени€ на компьютер вредоносных программ многократно возрастает.

≈сли компьютер заражен неизвестным вирусом, обычной практикой €вл€етс€ самосто€тельное обнаружение подозрительных файлов и отправка их на исследование в одну или несколько антивирусных компаний, как правило, в ту, антивирус которой установлен на компьютере. “ам эти файлы анализируют и при вы€влении действительно неизвестного вируса или модификации вируса, выпускаетс€ обновление антивирусных баз, позвол€ющее обнаруживать и удал€ть этот вирус.

Ќо чтобы отправить подозрительные файлы на анализ, нужно сначала эти файлы найти. ј чтобы всерьез зан€тьс€ поиском, нужно иметь основани€ дл€ подозрений в том, что компьютер заражен. ƒл€ этого нужно знать, какие особенности функционировани€ компьютера могут быть про€влени€ми вредоносных программ.

¬иды про€влений

Ќе все вредоносные программы стрем€тс€ скрыть свое присутствие на компьютере. Ќекоторые ведут себ€ весьма активно: вывод€т на экран сообщени€, открывают страницы веб-сайтов и т.п. “акие про€влени€ логично назвать €вными.

ƒругие вредоносные программы специальных сообщений не вывод€т, но могут провоцировать разного рода сбои в работе компьютера или прикладных программ. Ќапример, одним из признаков попытки проникновени€ черв€ «Sasser» €вл€етс€ по€вление на экране сообщени€ о сбое в процессе lsass.exe, в результате чего система будет перезагружена. —ейчас дл€ примера спровоцируем данное событие:

—ообщение будет отличатьс€, а именно в нем будет фигурировать lsass.exe, но смысл останетс€ прежним, система будет перезагружена. Ќа сохранение и завершение работы компьютера отводитс€ минута времени.

»сторическа€ справка: омпьютерный вирус Sasser — почтовый червь, эпидеми€ которого началась 30 апрел€ 2004 года.

¬ течении нескольких дней вирус «заразил» пор€дка 250 тыс€ч компьютеров по всему миру 3-ий по величине банк ‘инл€ндии вынужден был закрыть на несколько часов 120(!) своих офисов, пока в системе устанавливали заплаты. огда червь проникал в машину, он сканировал интернет дл€ поиска других компьютеров с незакрытой «дырой» и рассылал им вирус. Ќо особого вреда вирус не причин€л — он только перезагружал компьютер. (» всего-то…) поиску черв€ подключилось специальное кибберагенство ‘Ѕ–. ј главна€ жертва корпораци€ Microsoft назначила цену 250.000$ за «голову» злоумышленника. »м оказалс€ ученик средней школы —вен яшан из немецкого города –оттенбурга. ≈го поймали пр€мо за компьютером, на жестком диске которого и оказалс€ вирус. ѕравда через несколько часов по€вилась нова€ верси€ вируса Sasser. ‘Ѕ– утверждает, что —вен яшан действовал не один. ѕо делу яшана возбуждено уголовное дело…

…19-летний житель немецкого города –отенбург —вен яшан по итогам завершившихс€ судебных слушаний приговорен к условному тюремному сроку в 1 год и 9 мес€цев, сообщает BBC News. ак известно, яшан обвин€етс€ в создании нескольких компьютерных вирусов, которые стали причиной целого р€да глобальных эпидемий, нанесших мировой экономике ущерб на многие миллионы долларов. Ќаибольшую известность получили вирусы Sasser и NetSky, видоизмененные варианты которых до сих пор циркулируют в —ети и занимают места в верхних позици€х вирусных рейтингов.

—уд признал яшана виновным в промышленном саботаже и неправомерном модифицировании программных продуктов. ќт тюрьмы его спасло только то, что на момент совершени€ преступлений, в которых он ранее чистосердечно призналс€, ему было 17 лет, то есть он €вл€лс€ несовершеннолетним.

ак известно, в свое врем€ за информацию об авторах Sasser и NetSky компани€ Microsoft, производ€ща€ ќ— Windows, «дыры» в которой эксплуатировали эти вирусы, назначала награду в 250 тыс€ч долларов. ѕредположительно, это помогло полиции выйти на яшана и задержать его ![]() ¬ ходе расследовани€, не дожида€сь суда, яшана вз€ла на работу специализирующа€с€ на компьютерной безопасности немецка€ фирма Securepoint.

¬ ходе расследовани€, не дожида€сь суда, яшана вз€ла на работу специализирующа€с€ на компьютерной безопасности немецка€ фирма Securepoint.

ƒалее, многие вредоносные программы пытаютс€ отключить или полностью удалить антивирус, другие блокируют доступ к веб-серверам антивирусных компаний, чтобы сделать невозможным обновление антивирусных баз. —оответственно, если антивирус вдруг ни с того, ни с сего перестал запускатьс€, либо перестали открыватьс€ сайты антивирусных компаний при том, что в целом доступ в »нтернет работает нормально, это могут быть про€влени€ вирусов. “акого рода про€влени€ будут называтьс€ косвенными.

Ќаконец, есть вирусы, которые никак не выдают своего присутстви€ на компьютере, не вывод€т сообщений и не конфликтуют с другими приложени€ми. »х про€влени€ незаметны на первый взгл€д и могут состо€ть в наличии дополнительных процессов в пам€ти, в сетевой активности, в характерных изменени€х системного реестра Windows. “акие про€влени€ будут называтьс€ скрытыми.

“аким образом, про€влени€ вредоносных программ можно условно разбить на три группы по тому, насколько легко их обнаружить:

явные — вредоносна€ программа самосто€тельно про€вл€ет заметную активность.

освенные — другие программы начинают выводить сообщени€ об ошибках или вести себ€ нестандартно из-за присутстви€ на компьютере вируса.

—крытые — ни €вных, ни косвенных про€влений вредоносна€ программа не имеет.

ќбсудим все три группы про€влений подробнее и на конкретных примерах.

я¬Ќџ≈ ѕ–ќя¬Ћ≈Ќ»я

’арактерны дл€ тро€нских и в особенности дл€ рекламных программ. Ёто и пон€тно, т.к. основным признаком вирусов и червей €вл€етс€ способность к заражению, дл€ реализации которой необходимо врем€. ≈сли сетевой червь при проникновении на компьютер сразу же себ€ обнаружит, пользователь сможет отключить компьютер от сети, воспреп€тствовав дальнейшему распространению вредоносной программы.

Ќапротив, тро€нские программы пишутс€ дл€ выполнени€ какой-то конкретной вредоносной функции и скрытность им нужна в большей степени на этапе проникновени€. ¬прочем, все зависит от типа «тро€на». — рекламными модул€ми все совсем просто: их основна€ цель — привлечение внимани€ к объекту рекламы (веб-сайту, программе и др.), а привлечь внимание, значит обнаружить свое присутствие.

»сторическа€ справка: “ро€нска€ программа (она же «тро€н», она же «тро€нец», она же «тро€нский конь», она же «трой») — вредоносна€ программа, проникающа€ на компьютер под видом безвредной — кодека, скринсейвера, хакерского ѕќ и т.д.

«“ро€н» не имеют собственного механизма распространени€, и этим отличаютс€ от вирусов, которые распростран€ютс€, прикрепл€€ себ€ к безобидному ѕќ или документам, и «червей», которые копируют себ€ по сети. ¬прочем, тро€нска€ программа может нести вирусное тело — тогда запустивший «тро€нца» превращаетс€ в очаг «заразы».

“ро€нские программы крайне просты в написании: простейшие из них состо€т из нескольких дес€тков строк кода на Visual Basic или C++.

Ќазвание «тро€нска€ программа» происходит от названи€ «тро€нский конь» — дерев€нный конь, по легенде, подаренный древними греками жител€м “рои, внутри которого пр€тались воины, впоследствии открывшие завоевател€м ворота города. “акое название, прежде всего, отражает скрытность и потенциальное коварство истинных замыслов разработчика программы.

¬ насто€щее врем€ €вные про€влени€, как правило, так или иначе св€заны с сетью »нтернет. ѕеречислим €вные про€влени€:

»зменение настроек браузера

»зменение стартовой страницы браузера, изменение стандартной страницы поиска, несанкционированное открытие новых окон, ведущих на определенные сайты — все это может быть следствием присутстви€ в системе вредоносной программы.

»ногда к аналогичным эффектам может приводить выполнение вредоносного скрипта на одном из посещенных сайтов. ¬ таком случае новые программы на компьютер не проникают, а настройки браузера с большими или меньшими усили€ми можно восстановить и полностью решить проблему. ¬о вс€ком случае до следующего посещени€ сайта с вредоносным скриптом.

≈сли же после восстановлени€ настроек они снова мен€ютс€ при следующем запуске браузера или после перезагрузки компьютера, значит причина изменений — наличие на компьютере вредоносной программы.

ѕодобное поведение характерно дл€ рекламных модулей, принудительно завлекающих пользователей на сайт, рекламирующий какую-либо продукцию. ј также дл€ тро€нских программ, которые направл€ют пользовател€ на сайты, содержащие другие вредоносные программы.

¬сплывающие и другие сообщени€

ѕосле установки в системе тро€нска€ или рекламна€ программа выводит на экран сообщени€ о том, что на компьютере обнаружены вредоносные или рекламные программы. “акие сообщени€ обычно сделаны похожими на стандартные служебные сообщени€ Windows и снабжены гиперссылками или кнопками дл€ перехода на веб-сайт, с которого €кобы можно загружать программу дл€ обнаружени€ и удалени€ нежелательных модулей.

Ќесмотр€ на то, что про€влени€ достаточно €вные — сообщени€ на экране, в силу их маскировки под служебные сообщени€, пользователь не всегда догадываетс€, что это результат работы вредоносных программ и в результате попадает на те же рекламные или вредоносные сайты, но уже сам.

Ќесанкционированный дозвон в интернет

Ќе так давно получили распространени€ особые вредоносные программы — утилиты дозвона. Ёти утилиты без санкции пользовател€ и игнориру€ настройки пытаютс€ установить модемное соединение с интернетом через дорогую телефонную линию или дорогого провайдера. ¬ результате владелец компьютера получает счет на внушительную сумму.

—ледовательно, признаком заражени€ может быть несанкционированные попытки компьютера соединитьс€ с интернетом по модему.

ќ—¬≈ЌЌџ≈ ѕ–ќя¬Ћ≈Ќ»я

¬ отличие от €вных про€влений, косвенные про€влени€ отнюдь не всегда €вл€ютс€ преднамеренными и нередко вызваны ошибками, допущенными автором вредоносной программы.

Ѕлокирование антивируса

ќбычно вредоносна€ программа проникает на защищенный антивирусом компьютер либо если антивирус был отключен, либо если это сравнительно нова€ вредоносна€ программа, дл€ которой еще не было записи в антивирусной базе. ѕон€тно, что в скором времени антивирус будет включен, либо вирус будет внесен в антивирусную базу, и антивирус сможет его обнаружить и обезвредить. „тобы воспреп€тствовать этому, многие вредоносные программы небезуспешно пытаютс€ выгрузить антивирус из пам€ти или даже удалить файлы антивируса с дисков компьютера.

ѕоэтому внезапное завершение работы антивируса вполне может €вл€тьс€ поводом дл€ беспокойства.

Ѕлокирование антивирусных сайтов

ѕоскольку выгрузка или удаление антивируса все же достаточно заметны, некоторые вредоносные программы идут другим путем и нейтрализуют только возможность обновлени€ антивирусных средств. ≈сли антивирусна€ база не будет обновл€тьс€, антивирус не сможет обнаруживать новые вирусы и станет неэффективным.

ѕри этом вредоносные программы не блокируют доступ в »нтернет целиком — это было бы слишком заметно, а только доступ к сайтам и серверам обновлений наиболее известных компаний — производителей антивирусов. ¬ среднем, пользователи не часто заход€т на сайты антивирусных компаний, а сообщени€ антивируса о невозможности обновитьс€ могут списывать на проблемы у провайдера или на самих серверах обновлени€. “аким образом, вирус может длительное врем€ оставатьс€ незамеченным.

—бои в операционной системе или в работе программ

ќчень часто причиной сбоев в работе программ пользователи считают присутствие на компьютере вирусов. » хот€ большинство подобных случаев на поверку оказываетс€ ложной тревогой, вирусы действительно иногда могут быть причиной сбоев.

роме уже рассмотренного примера с червем «Sasser», можно еще упом€нуть червь «MyDoom», вызывавший похожее сообщение об ошибке, но не в службе LSASS, а в службе DCOM/RPC.

»сторическа€ справка: «MyDoom» (известен также как «Novarg») — почтовый червь дл€ Microsoft Windows и Windows NT, эпидеми€ которого началась 26 €нвар€ 2004.

–аспростран€лс€ по электронной почте и через файлообменную сеть «Kazaa». ‘айл-носитель черв€ имеет размер около 28 килобайт и содержит текстовую строку «sync-1.01; andy; I’m just doing my job, nothing personal, sorry».

ѕри заражении компьютера «MyDoom» модифицирует операционную систему, блокиру€ доступ к сайтам многих антивирусных компаний, новостным лентам и различным разделам сайта компании Microsoft. ¬ период с 1 по 12 феврал€ «MyDoom.A» проводил DDoS-атаку на сайт Microsoft, а «MyDoom.B» — на сайт SCO Group.

«а несколько дней до того SCO Group за€вила, что подозревает в создании черв€ сторонников операционной системы GNU/Linux, в которой €кобы использовалс€ принадлежавший SCO код, и объ€вила награду в 250.000$ (кака€-то попул€рна€ цифра у них там видимо ![]() за информацию, котора€ поможет поймать создателей MyDoom.

за информацию, котора€ поможет поймать создателей MyDoom.

стати, Microsoft тоже 250 тыс€ч вечнозеленых предлагала, итого 500.000$.

»сторическа€ справка: DDoS-атака — сокращение от Distributed Denial of Service Attack. ќсобенностью данного вида компьютерного преступлени€ €вл€етс€ то, что злоумышленники не став€т своей целью незаконное проникновение в защищенную компьютерную систему с целью кражи или уничтожени€ информации. ÷ель данной атаки — парализовать работу атакуемого веб-узла.

ѕервые сообщени€ о DDoS-атаках относ€тс€ к 1996 году. Ќо всерьез об этой проблеме заговорили в конце 1999 года, когда были выведены из стро€ веб-серверы таких корпораций, как Amazon, Yahoo, CNN, eBay, E-Trade и р€да других, немногим менее известных. —пуст€ год, в декабре 2000-го «рождественский сюрприз» повторилс€: серверы крупнейших корпораций были атакованы по технологии DDoS при полном бессилии сетевых администраторов. — тех пор сообщение о DDoS-атаке уже не €вл€ютс€ сенсацией. √лавной опасностью здесь €вл€етс€ простота организации и то, что ресурсы хакеров €вл€ютс€ практически неограниченными, так как атака €вл€етс€ распределенной.

—хематически DDoS-атака выгл€дит примерно так: на выбранный в качестве жертвы сервер обрушиваетс€ огромное количество ложных запросов со множества компьютеров с разных концов света. ¬ результате сервер тратит все свои ресурсы на обслуживание этих запросов и становитс€ практически недоступным дл€ обычных пользователей. ÷иничность ситуации заключаетс€ в том, что пользователи компьютеров, с которых направл€ютс€ ложные запросы, могут даже не подозревать о том, что их машина используетс€ хакерами. ѕрограммы, установленные злоумышленниками на этих компьютерах, прин€то называть «зомби». »звестно множество путей «зомбировани€» компьютеров — от проникновени€ в незащищенные сети, до использовани€ программ-тро€нцев. ѕожалуй, этот подготовительный этап €вл€етс€ дл€ злоумышленника наиболее трудоемким.

Ќо вернемс€ к основному материалу статьи, другой пример косвенных про€влений, тро€нска€ программа Backdoor.NTHack, результатом присутстви€ которой на компьютере может быть сообщение об ошибке, возникающее при загрузке компьютера:

STOP 0x0000001e KMODE_EXCEPTION_NOT_HANDLED in win32k.sys

или

STOP 0xC000021A {Fatal System Error}

The Windows Logon Process terminated unexpectedly.

ƒетальную информацию о подобных критических ошибках ќ— Windows, ¬ы сможете получить, прочитав статью «—иний экран смерти».

ѕочтовые уведомлени€

≈сли компьютер заражен и рассылает инфицированные почтовые сообщени€, они могут быть обнаружены на одном из серверов в »нтернете и антивирус на сервере может отправить уведомление отправителю зараженного сообщени€. —ледовательно, косвенным признаком присутстви€ вируса может быть получение почтового сообщени€ о том, что с почтового адреса пользовател€ компьютера был отправлен вирус.

¬прочем, в последнее врем€ многие вирусы подмен€ют адрес отправител€ и получение описанного уведомлени€ не об€зательно означает, что компьютер заражен. »з-за того, что формальный адрес отправител€, указанный в почтовом сообщении, может не иметь никакого отношени€ к зараженному компьютеру, антивирусные программы часто вообще не отсылают уведомлений отправител€м зараженных сообщений.

— –џ“џ≈ ѕ–ќя¬Ћ≈Ќ»я

¬ отсутствие €вных или косвенных про€влений о присутствии вируса можно судить, например, по необычной сетевой активности, когда ни одно сетевое приложение не запущено, а значок сетевого соединени€ сигнализирует об обмене данными. ƒругими признаками могут служить незнакомые процессы в пам€ти или файлы на диске.

ќднако в насто€щее врем€ на компьютерах обычно установлено так много различных программ, что большинство файлов и процессов неизвестны обычному пользователю. ¬ то же врем€ поиск скрытых про€влений это уже фактически поиск тех самых подозрительных файлов, которые нужно отправить на анализ в антивирусную компанию.

√де искать «подозрительные» файлы?

ак видно, ни косвенные, ни даже €вные про€влени€ не могут служить основанием дл€ уверенности в том, что компьютер заражен. ¬сегда существует веро€тность, что наблюдаемый эффект не €вл€етс€ результатом действий вируса, а вызван обычными ошибками в используемых программах или же вредоносными скриптами, которые не оставили никаких файлов на компьютере.

ƒл€ того чтобы подозрени€ переросли в уверенность нужно произвести дополнительный поиск скрытых про€влений вредоносных программ, име€ конечной целью обнаружение файлов вредоносной программы.

—крытые про€влени€ включают в себ€: — наличие в пам€ти подозрительных процессов; — наличие на компьютере подозрительных файлов; — наличие подозрительных ключей в системном реестре Windows; — подозрительна€ сетева€ активность.

лючевым признаком во всех случа€х €вл€етс€ атрибут «подозрительный». „то это означает? Ёто означает, что пользователю неизвестно назначение данного процесса, файла или ключа, и более того, информации о подозрительном объекте нет ни в документации к операционной системе, ни в открытых источниках сети »нтернет.

Ќо прежде чем судить о подозрительности файлов и процессов, нужно сначала их выделить из общего числа и на этом имеет смысл остановитьс€ более подробно.

1. ѕодозрительные процессы

ѕроцесс — это фактически запущенный исполн€емый файл. „асть процессов относитс€ к операционной системе, часть к запущенным программам пользовател€.

„тобы получить список процессов, нужно вызвать «ƒиспетчер задач Windows» — стандартное средство ќ— дл€ управлени€ процессами. ¬ операционных системах Windows NT/2000/XP/2003 дл€ вызова диспетчера задач нужно нажать комбинацию клавиш <Ctrl+Shift+Esc> или вызвать контекстное меню в системной панели «ѕ”— » и выбрать пункт ƒиспетчер задач.

Ќа закладке «ѕроцессы» в колонке «»м€ образа» содержатс€ имена файлов, которым соответствуют запущенные процессы. Ќайти информацию о неизвестном процессе можно в сети »нтернет.

¬ Windows 98 «ƒиспетчер задач Windows» вызываетс€ нажатием клавиш <Ctrl+Alt+Del> и выгл€дит иначе.

¬место стандартного диспетчера задач Windows рекомендую пользоватьс€ программой «Process Explorer»

«Process Explorer» — компактна€, но мощна€ программа с удобным интерфейсом дл€ мониторинга в режиме реального времени происход€щих в системе процессов.

¬ыдает подробнейшую информацию обо всех запущенных процессах, включа€ владельца, использование пам€ти, задействованные библиотеки и т.д. »меет мощную систему поиска, позвол€ющую искать процессы, открывающие специфический дескриптор или загружающую определенную DLL.

роме этого, «Process Explorer» допускает изменение приоритетов процессов и их «убийство».

–аботает без инсталл€ции, поддерживает ќ—: 98/2K/XP/Vista, €зык: јнглийский.

2. јвтозапуск

ќтличительным признаком большинства червей и многих тро€нских программ €вл€етс€ изменение параметров системы таким образом, чтобы файл вредоносной программы выполн€лс€ автоматически при каждом запуске компьютера. ѕоэтому наличие незнакомых файлов в списке файлов автозапуска также €вл€етс€ поводом дл€ пристального изучени€ этих файлов.

√де находитс€ информаци€ об автоматически запускаемых файлах? ¬ множестве разных мест, и поэтому имеет смысл рассмотреть их по отдельности.

2.1. јвтозагрузка в меню «ѕ”— »

Ќаиболее известный источник файлов автозапуска — это папка јвтозагрузка в меню ѕрограммы, доступном при нажатии кнопки ѕуск. ярлыки, наход€щиес€ в этой папке соответствуют запускаемым программам. —обственно им€ запускаемого файла, можно определить через свойства €рлыка.

ќднако в св€зи с тем, что папка јвтозагрузка известна большинству пользователей, вредоносные программы редко используют ее дл€ автозапуска, предпочита€ менее заметные способы.

2.2. —истемный реестр Windows

¬ последнее врем€ стандартным способом настройки автозапуска дл€ большинства программ €вл€етс€ использование специальных ключей реестра Windows.

—истемный реестр Windows — это основное хранилище большинства настроек операционной системы и многих приложений. ƒл€ доступа к системному реестру используетс€ системна€ утилита regedit.exe, расположенна€ в папке операционной системы.

¬ левой его части находитс€ дерево ключей реестра, ключи изображены в виде папок. ¬ правой части окна отображаютс€ записи, относ€щиес€ к выбранному ключу. ¬ ключе могут находитьс€ и записи — параметры настройки, и другие ключи — группы параметров настройки.

Ќа верхнем уровне реестр делитс€ на несколько веток (п€ть или шесть, в зависимости от версии Windows). C точки зрени€ автозапуска наиболее важны две ветки:

HKEY_CURRENT_USER — ветка ключей, относ€щихс€ к текущему пользователю, часто сокращенно обозначаетс€ как HKCU.

HKEY_LOCAL_MACHINE — ветка ключей, относ€щихс€ к компьютеру в целом, сокращаетс€ до HKLM.

ƒл€ настройки автозапуска в реестре Windows предназначено несколько ключей:

ѕерва€ группа находитс€ в ключе HKCU\Software\Microsoft\Windows\CurrentVersion, все ключи, относ€щиес€ к автозагрузке, начинаютс€ с Run. Ёти программы запускаютс€ только при входе в систему текущего пользовател€. ¬ зависимости от операционной системы это могут быть ключи:

Run — основной ключ автозапуска;

RunOnce — служебный ключ дл€ программ, которым требуетс€ запуститьс€ только один раз;

RunServices — ключ дл€ запуска служб в Windows 98/Me;

ƒруга€ группа находитс€ в ключе HKLM\Software\Microsoft\Windows\CurrentVersion, т.е. в аналогичном ключе, но в настройках, относ€щихс€ к компьютеру в целом, а значит, ко всем пользовател€м. »мена ключей такие же:

RunServicesOnce — служебный ключ дл€ служб, которым требуетс€ однократный запуск

Run

RunOnce

RunServices

RunServicesOnce

ажда€ запись в ключе автозапуска соответствует одной запускаемой программе. «апись состоит из имени записи, типа записи (дл€ параметров автозапуска тип записи — строковый, обозначаетс€ как REG_SZ) и значени€, которое и €вл€етс€ строкой запуска, т.е. включает им€ исполн€емого файла и параметры командной строки.

¬ зависимости от настроек Windows и установленных программ ключи автозапуска могут содержать множество различных строк дл€ запуска различных программ. ѕоэтому все на первый взгл€д подозрительные файлы нужно перепровер€ть — они могут оказатьс€ вполне обычными программами.

Ќи в коем случае не следует измен€ть настройки системного реестра наугад — это может привести к полной неработоспособности компьютера и необходимости переустанавливать операционную систему. ¬носить изменени€ в реестр можно только будучи абсолютно уверенным в своих действи€х и полностью осознава€ характер и последстви€ производимых модификаций.

2.3. онфигурационные файлы win.ini и system.ini

Ќастроить автозапуск программ можно и в системных файлах Windows — system.ini и win.ini. Ёти файлы используютс€ (преимущественно, использовались) в Windows 3.x, 9x, Me дл€ хранени€ системных настроек. ¬ Windows NT, 2000, XP аналогичные настройки перенесены в системный реестр, но старые конфигурационные файлы сохранены в цел€х обеспечени€ совместимости со старыми же программами, поэтому рассмотрим их более подробно.

онфигурационные файлы win.ini и system.ini разбиты на секции. Ќазвание каждой секции заключено в квадратные скобки, например, [boot] или [windows].

¬ файле win.ini строки запуска программ выгл€д€т так:

Load=<строка запуска>

Run=>строка запуска>

јнализиру€ такие строки можно пон€ть, какие файлы запускаютс€ при старте компьютера.

¬ файле system.ini есть ровно одна строка, через которую чаще всего запускаютс€ вирусы, расположена в секции [boot]:

shell=<им€ программной оболочки Windows>

¬о всех верси€х Windows стандартной программной оболочкой €вл€етс€ explorer.exe. ≈сли в строке shell= указано что-то отличное от explorer.exe, это с большой веро€тностью вредоносна€ программа. —праведливости ради, нужно отметить, что существуют легальные программы, €вл€ющиес€ альтернативными программными оболочками Windows. “акие программы могут измен€ть значение параметра shell в файле system.ini.

¬ Windows NT, 2000, XP и 2003 параметры стандартной оболочки задаютс€ в реестре, в ключе HKLM\Software\Microsoft\Windows NT\CurrentVersion\WinLogon в параметре shell. «начение этого параметра также в подавл€ющем большинстве случаев должно быть explorer.exe.

2.4. ƒругие источники

¬место того чтобы собирать информацию об автоматически запускаемых приложени€х из разных источников, можно воспользоватьс€ системной утилитой msconfig.exe. Ёта утилита входит в состав Windows 98, Me, XP и 2003 и предоставл€ет сводную информацию обо всех источниках объектов автозапуска.

ƒл€ получени€ дополнительной информации читайте статью «„то делать без антивируса, когда он так необходим?».

Ќа закладке «јвтозагрузка» собраны данные о запускаемых программах из реестра и меню ѕуск. ¬ колонке Ёлемент автозагрузки приводитс€ им€ записи в реестре или им€ €рлыка в меню ѕуск. ¬ колонке оманда — строка запуска программы, в колонке –асположение — ключ реестра, в котором расположена соответствующа€ запись, или Common Startup — дл€ €рлыков меню ѕуск.

ƒанные о настройках файлов system.ini и win.ini расположены на одноименных закладках. роме этого имеетс€ закладка «—лужбы», содержаща€ информацию о запускаемых службах в Windows XP.

—лужбы — это служебные компоненты Windows или прикладных программ, которые запускаютс€ при старте компьютера, еще до того, как пользователь вошел в систему. —лужбы отвечают, например, за вывод на печать, за обнаружение новых устройств, за обеспечение сетевого взаимодействи€ компьютеров и т.п. Ќо в качестве служб могут регистрироватьс€ и некоторые вредоносные программы.

¬ то же врем€, обращатьс€ со службами нужно не менее осторожно, чем с настройками реестра. ќтключение важных служб может привести к тому, что компьютер вообще не загрузитс€.

3. —етева€ активность

¬редоносные программы могут про€вл€тьс€ не только в виде подозрительных процессов или файлов автозапуска, но и в виде сетевой активности. „ерви используют сеть дл€ распространени€, тро€нские программы — дл€ загрузки дополнительных компонентов и отсылки информации злоумышленнику.

Ќекоторые типы тро€нских программ специально предназначены дл€ обеспечени€ удаленного управлени€ зараженным компьютером. ƒл€ обеспечени€ доступа к компьютеру по сети со стороны злоумышленника они открывают определенный порт.

„то такое порт?

ак известно, каждый компьютер обладает IP-адресом, на который этому компьютеру можно передавать данные. Ќо если на компьютере имеетс€ несколько программ, работающих с сетью, например, почтовый сервер и веб-сервер, как определить, какие данные какой программе предназначены? ƒл€ этого и используютс€ порты. «а каждой программой, ожидающей данные из сети закрепл€етс€ определенное число — номер порта, а данные, пересылаемые на компьютер, кроме адреса компьютера содержат также и номер порта, чтобы было пон€тно, кака€ программа должна получить эти данные.

ак правило, похожие по назначению программы используют одни и те же порты дл€ приема соединений. ѕочтовый сервер использует порт 25 дл€ приема исход€щих писем от почтовых клиентов. ¬еб-сервер использует порт 80 дл€ приема соединений от браузеров. ¬прочем, никаких принципиальных ограничений на использование портов нет, кроме того, что две программы не могут использовать один и тот же порт.

јналогично почтовому серверу, вредоносные программы дл€ приема команд или данных от злоумышленника используют определенный порт, посто€нно ожида€ сигналов на этот порт. ¬ таких случа€х прин€то говорить, что программа «слушает порт».

ќпределить, какие порты «слушаютс€» на компьютере можно при помощи команды netstat -n. ƒл€ ее выполнени€ сперва нужно запустить командную оболочку. ¬ случае Windows NT, 2000, XP и 2003 она запускаетс€ командой cmd.exe, а в Windows 98 и Me — command.com. ƒл€ запуска используютс€ команды «¬ыполнить…» в меню «ѕ”— ».

ѕосле выполнени€ в командной оболочке команды netstat -a в том же окне отображаютс€ данные об установленных соединени€х и открытых портах (тех, которые «слушаютс€»).

–езультатом выполнени€ команды €вл€етс€ список активных подключений, в который вход€т установленные соединени€ и открытые порты.

ќткрытые TCP-порты обозначаютс€ строкой LISTENING в колонке состо€ние. „асть портов св€зана с системными службами Windows и отображаетс€ не по номеру, а по названию epmap, microsoft-ds, netbios-ns. ѕорты, не относ€щиес€ к стандартным службам, отображаютс€ по номерам.

UDP-порты обозначаютс€ строкой UDP в колонке «»м€». ќни не могут находитьс€ в разных состо€ни€х, поэтому специальна€ пометка LISTENING в их отношении не используетс€. ак и TCP-порты, они могут отображатьс€ по именам или по номерам.

ƒл€ обмена данными между компьютерами могут использоватьс€ различные протоколы, т.е. правила передачи информации. ѕон€тие портов св€зано с использованием протоколов TCP и UDP. Ќе вдава€сь в подробности, стоит отметить, что в большинстве случаев примен€етс€ протокол TCP, но UDP также необходим дл€ работы р€да служб и поддерживаетс€ всеми современными операционными системами.

ѕорты, используемые вредоносными программами, чаще всего €вл€ютс€ нестандартными и поэтому отображаютс€ согласно их номерам. ¬прочем, могут встречатьс€ тро€нские программы, использующие дл€ маскировки стандартные дл€ других приложений порты, например 80, 21, 443 — порты, используемые на файловых и веб-серверах.

ѕросто обнаружить неизвестные системе (и пользователю) порты мало. Ќужно еще узнать, какие программы используют эти порты. оманда netstat не позвол€ет этого сделать, поэтому потребуетс€ воспользоватьс€ сторонними утилитами, например, замечательной утилитой TCP View (јрхив WinRAR: 191 Ѕ (196 417 байт)). Ёта утилита отображает более полную информацию о подключени€х, включа€ данные о процессах, слушающих порты.

ак несложно заметить, утилита TCPView отображает те же данные, что и команда netstat -a, но дополн€ет их информацией о процессах.

»так, что же делать с результатами поиска?

ѕо результатам анализа процессов, параметров автозагрузки и соединений получен список подозрительных с точки зрени€ пользовател€ процессов (имен файлов). ƒл€ неопытного пользовател€ неизвестных, а значит, что подозрительных имен файлов может оказатьс€ слишком много, поэтому имеет смысл выделить наиболее подозрительные из них — те, которые были обнаружены в двух и более источниках. Ќапример, файлы, которые присутствуют в списке процессов и в списке автозагрузки. ≈ще более подозрительными €вл€ютс€ процессы, обнаруженные в автозагрузке и слушающие порты.

ƒл€ вы€снени€ природы подозрительных процессов проще всего использовать »нтернет. ¬ глобальной сети имеютс€ сайты, собирающие информацию о различных процессах. ƒанных по всем процессам вредоносных программ на таких сайтах может и не быть, но во вс€ком случае на них есть информаци€ о большом количестве неопасных процессов и таким образом можно будет исключить из списка те процессы, которые относ€тс€ к операционной системе или известным невредоносным программам. ќдним из таких сайтов €вл€етс€:

http://localhost:3232/external/?popup=0&url=http%3A%2F%2Fwww.processlibrary.com

ѕосле того, как список подозрительных процессов максимально сужен и в нем остались только те, о которых нет исчерпывающей и достоверной информации, остаетс€ последний шаг, найти эти файлы на диске и отправить на исследование в одну из антивирусных компаний дл€ анализа.

¬ качестве завершени€ статьи, приведу короткую справку с сайта Microsoft, в которой перечислены основные признаки наличи€ вирусов на компьютере.

«…

¬от несколько основных признаков того, что компьютер может быть заражен вирусом:

• омпьютер работает медленнее, чем обычно;

• омпьютер перестает отвечать на запросы и часто блокируетс€;

• аждые несколько минут происходит сбой и компьютер перезагружаетс€;

• омпьютер самопроизвольно перезагружаетс€ и после этого работает со сбо€ми;

• ”становленные на компьютере приложени€ работают неправильно;

• ƒиски или дисководы недоступны;

• Ќе удаетс€ выполнить печать;

• ѕо€вл€ютс€ необычные сообщени€ об ошибках;

• ќткрываютс€ искаженные меню и диалоговые окна.

…»

стати, на сайте Microsoft вы можете скачать средство удалени€ вредоносных программ Microsoft.

» на последок, дополним список признаков:

· вывод на экран монитора компьютера неожиданных сообщений или изображений, не запланированных действи€ми пользовател€ или действи€ми программ работающих в данный момент;

· подача произвольных звуковых сигналов;

· произвольный запуск программ;

· сообщение сетевого экрана, если такой есть в наличии, о несанкционированном обращении незнакомых программ к ресурсам в сети;

· друзь€ или знакомые сообщают вам о получении писем от вас, которые вы не отправл€ли;

· друзь€ или знакомые жалуютс€, что вы присылаете им письма с вирусами;

· на ваш почтовый €щик приходит много писем без обратного адреса или заголовка;

· на ваш почтовый €щик приход€т письма с отчетом о не доставки до адресата, так как такого адреса не существует или €щик переполнен;

· компьютер часто зависает, присутствуют посто€нные сбои при работе программ;

· компьютер медленно работает при запуске некоторых программ;

· компьютер зависает на несколько секунд, потом работа продолжаетс€ в обычном режиме;

· операционна€ система загружаетс€ долго или вообще не грузитс€;

· пропадают файлы или каталоги;

· искажаетс€ информаци€ в некоторых файлах или каталогах;

· неожиданно по€вл€ютс€ файлы или каталоги со странными именами;

· компьютер часто обращаетс€ к жесткому диску, хот€ ни какие программы не запускались и в данный момент не функционируют;

· посто€нное обращение к дисководу (будет слышен характерный «треск»);

· самопроизвольно открываетс€/закрываетс€ лоток привода CD-ROM;

· без видимых причин перестал открыватьс€ «ƒиспетчер задач Windows»;

· запрет на изменение настроек операционной системы и/или учетной записи администратора;

· интернет-браузер ведет себ€ странным образом, часто зависает, самосто€тельно измен€етс€ стартова€ страница, спонтанно открываютс€ несанкционированные страницы, предлагает загрузить файл из »нтернета.

јвтор: ¬асилий —едых

ƒата: 2010−02−04

|

|

‘айл hosts windows xp |

‘айл hosts

ѕо умолчанию этот файл содержит всего одну запись: 127.0.0.1 localhost

¬ этом же файле может находитс€ и кратка€ справка Microsoft с правилами добавлени€ новых записей.

ѕравила следующие:

аждый элемент должен располагатьс€ в отдельной строке. IP-адрес должен находитьс€ в первом столбце, за ним должно следовать соответствующее им€. IP-адрес и им€ узла должны раздел€тьс€ хот€ бы одним пробелом. роме того, в некоторых строках могут быть вставлены комментарии они должны следовать за именем узла и отдел€тьс€ от него символом #. “о есть все, что пишетс€ после знака # рассматриваетс€ как комментарий и игнорируетс€ при обработке файла.

Ќемного теории. ≈сли вы набираете в адресной строке броузера адрес сайта, то сначала броузер св€зываетс€ с DNS сервером, который преобразует этот обычный адрес в IP адрес запрашиваемого сервера. ¬ строке состо€ни€ броузера в этот момент пишетс€: «ѕоиск узла...». ≈сли запрашиваемый узел найден, то в строке состо€ни€ выводитс€ текст «”зел найден, ожидаетс€ ответ...», и устанавливаетс€ TCP соединение по стандартному дл€ данного сервиса порту.

”скорение работы в интернет можно достичь сопоставив €вно в файле hosts доменные имена часто посещаемых ресурсов соответствующим IP адресам. Ёто позволит не обращатьс€ к серверу DNS, а сразу устанавливать соединение.

”знать IP адрес нужного узла можно с помощью программы ping (.../WINDOWS/system32/ping.exe). Ќапример, чтобы узнать IP адрес сайта www.yandex.ru, наберите в командной строке cmd.exe и нажмите OK, в открывшемс€ окне наберите команду ping www.yandex.ru. ¬ы получите статистику пинговани€ по данному узлу и IP адрес сайта. “акже дл€ получени€ IP адреса можно воспользоватьс€ специальными утилитами сторонних разработчиков.

ћожет возникнуть вопрос: а не проще ли добавить IP адреса в избранное заменив привычные www адреса? Ќет, не проще, так как во многих случа€х при такой попытке соединени€ вы уаидите сообщение об ошибке. ƒело в том, что многие серверы используют виртуальные хосты, когда по одному IP-адресу может находитьс€ несколько виртуальных веб-серверов. Ёти виртуальные серверы, как правило, отличаютс€ доменными именами третьего уровн€.

ƒл€ блокировани€ нежелательных сайтов можно назначить этому сайту адрес вашего собственного компьютера: 127.0.0.1 ѕри обращении к такому сайту броузер попытаетс€ загрузить его с вашего компьютера, в результате чего будет выдано сообщение об ошибке. “очно так же можно блокировать и баннеры, перечислив список баннерных сетей и назначив им адрес 127.0.0.1

ѕример файла hosts:

127.0.0.1 localhost #адрес вашего компьютера

213.180.194.113 mic-hard.narod.ru #указываем адрес дл€ ускорени€ загрузки сайта www.mic-hard.narod.ru

127.0.0.1 bs.yandex.ru #блокируем баннеры яндекса

я не могу войти в контакт. „то делать?

Ётот вопрос ежедневно задают тыс€чи пользователей на всевозможных форумах. ¬ большинстве случаев на компьютере пользовател€ по€вл€етс€ окно, где предлагаетс€ отправить —ћ— сообщение, после отправки, которого обещаетс€ восстановление доступа к любимому сайту. ¬озможен и другой вариант событий. ƒоступ к любимым сайтам блокируетс€ безо вс€ких предупреждений и вымогательств денег. „то же делать в таком случае? ак вернуть себе доступ к любимому сайту? —егодн€ мы вкратце рассмотрим одно из решений данной проблемы.

ѕрежде всего, хочу сообщить пользовател€м следующую новость. –азработчики и владельцы ресурса «vkontakte.ru» не планируют собирать деньги за доступ к своему сайту. ѕоэтому любое сообщение на экране вашего монитора, о том, что все анкеты будут удалены, а доступ к социальной сети запрещен — попытка ввести вас в заблуждение, вымогательство денег.

“еперь поговорим о мерах по противодействию злоумышленникам.

≈сли на экране вашего монитора по€вилось сообщение о том, что требуетс€ отправить —ћ—, дабы получить код доступа к сайту «¬контакте», имейте ввиду — на компьютере поселилс€ тро€н, который внимательно собирает информацию о том, какие сайты вы посещаете, какие пароли вводите. ѕричем, значительна€ часть такой информации уже собрана.

ѕервоочередна€ задача — отключить работу тро€на. ѕервоначальный этап работы, € бы вывел в два простых пункта:

1.ќтключение подозрительных процессов в пам€ти компьютера

2.”даление подозрительных программ из автозагрузки

я очень рекомендую почитать, написанную ранее статью « ак удалить вирус с флешки» , где как раз рассматриваютс€ два вышеуказанных вопроса.

≈сли вам успешно удалось решить два приведенных мною пункта, следует озаботитьс€ установкой антивирусной программы. „то делать если антивирусное ѕќ уже установлено у вас на компьютере? —мело удал€йте его и устанавливайте заново.

акой антивирус лучше? Ћучшим антивирусом в данной ситуации окажетс€ тот, который не был установлен ранее.

ѕосле установки об€зательно обновите базы. ћне в свое врем€ помогла в такой ситуации знаменита€ программа от Ћаборатории асперского — Kaspersky Internet Security 2009, но это не означает, что знаменитый асперский — лучший дл€ решени€ нашей проблемы. ” каждого антивируса есть свои минусы и свои достоинства. акой из них лучше подходит — решать вам.

ѕосле того, как проведены все вышеописанные меропри€ти€, необходимо приступить к самому главному — редактированию файла hosts. ѕодробнее об этом файле можно почитатьздесь

Ќаша первоочередна€ задача найти этот файл на компьютере.

’очу отметить, что некоторое врем€ назад нами была создана программа, котора€ позвол€ет решать все нижеописанные действи€ в несколько кликов мышкой. ѕоэтому, если вы не хотите вдаватьс€ в дебри нижеизложенного текста, рекомендую сразу перейти на эту страницу.

≈сли ваша операционна€ система установлена на диске «—», то путь к файлу будет следующим:

C:\WINDOWS\system32\drivers\etc

¬ данной папке должен находитьс€ файл hosts. ” файла нет расширени€. „тобы отредактировать его, щелкаем правой кнопкой мышки по файлу, выбираем пункт «ќткрыть» и далее в новом окне будет предложен список программ.

«десь ищем программу «Ѕлокнот». ¬ыбираем ее мышкой и нажимаем кнопку «ќ ».

ѕрежде чем, показать, как должен выгл€деть неправильный файл hosts, € хочу чтобы вы знали содержимое оригинального файла:

# Copyright © 1993—1999 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

127.0.0.1 localhost

»менно таким текстом файл наполнен после установки операционной системы Windows.

“еперь смотрим наш текущий файл с помощью программы «Ѕлокнот». Ќа зараженном компьютере он вполне может выгл€деть так:

ќбратите внимание, что напротив 127.0.0.1 сто€т доменные имена сайтов. ‘актически, кажда€ строчка вроде: «127.0.0.1 vkontakte.ru» блокирует доступ к определенному сайту. ¬ данном случае это социальна€ сеть «¬контакте.ru».

“еперь наша задача выделить все содержимое файла hosts и удалить весь текст, что открылс€ нашему взору. ƒалее копируем оригинальное содержимое hosts с нашего сайта. ≈го € вашему вниманию предложил дл€ ознакомлени€ выше. » вставл€ем его на место только что удаленных данных. ¬от, что у нас должно получитьс€:

«акрываем «Ѕлокнот». ѕри запросе на сохранение файла отвечаем «ƒа».

ѕерезагружаем компьютер. » пробуем войти на нужный сайт. ѕо моим наблюдени€м в 20−30 процентах случаев, вышеуказанные действи€ привод€т к положительному результату.

ќднако попадаетс€ и более сложный вариант. »так, предположим, что вы зашли в папку C:\WINDOWS\system32\drivers\etc и наблюдаете там следующую картину:

ак мы видим, файла hosts здесь не существует! ћы видим, что в папке расположен некий файл lmhosts , который так и порываетс€ рука переименовать в hosts. Ќе советую этого делать, так как данна€ операци€ не приведет вас к положительному результату.

¬ таком случае нужно произвести следующий набор действий: в главном меню проводника Windows заходим в главное меню —ервис и там выбираем пункт «—войства папки».

ѕереходим на вкладку «¬ид» и снимаем флажок напротив следующих пунктов: — —крывать защищенные системные файлы — —крывать расширени€ дл€ зарегистрированных типов файлов

“еперь нажимаем на переключатель напротив надписи «ѕоказывать скрытые файлы и папки».

Ќажимаем кнопку «ѕрименить» и далее кнопку «ќ ». ќкно закроетс€, а мы увидим содержимое уже полюбившейс€ нам папки C:\WINDOWS\system32\drivers\etc

ћы видим, что насто€щий файл hosts был скрыт от нашего взора. “еперь мы его видим.

ќднако при попытке отредактировать и сохранить, нашему взору открываетс€ вот такое окно:

ѕоэтому мы поступим проще. ”далим файл hosts совсем. ¬ыдел€ем его мышкой и нажимаем на клавиатуре «Shift+Delete». “аким образом наш файл удален навечно, мину€ корзину.

“еперь создадим файл hosts заново. ƒл€ этого в папке C:\WINDOWS\system32\drivers\etc щелкаем по пустому месту правой кнопкой мышки и вызываем контекстное меню.

¬ыбираем : —оздать — “екстовый документ

ѕо€витс€ файл с названием Teкстовый документ.txt ”дал€ем полностью им€ и расширение файла и вписываем просто hosts. «а запрос о смене расширени€, отвечаем «ƒа».

“еперь вставл€ем содержимое оригинального файла hosts:

‘айл же lmhosts.sam просто удал€ем. ѕерезагружаем компьютер. Ќаш сайт ¬контакте должен открытьс€.

≈сли у вас этого не произошло, просьба подробно описать проблему у нас на форуме.

—праведливости ради надо отметить, что вышеописанный рецепт будет работать не только дл€ социальной сети «¬ контакте», но также дл€ социальной сети «ќдноклассники» и прочих часто посещаемых ресурсов сети »нтернет.

|

ћетки: ‘айл xp windows hosts настройка программа система вирусы антивирусы |

«лоумышленники все активнее распростран€ют вредоносное ѕќ посредством —ћ— |

ƒневник |

![]()

28 но€бр€ 2011 г.

омпани€ «ƒоктор ¬еб» — российский разработчик средств информационной безопасности — предупреждает пользователей о росте попул€рности в различных регионах –оссии (—анкт-ѕетербург, —вердловска€ область, раснодар, ¬оронежска€ область, Ћипецка€ область, ≈катеринбург, расно€рск, ѕриморский край, ћосковска€ область, Ќижний Ќовгород) схемы мошенничества, использующей рассылку —ћ—-сообщений дл€ распространени€ вредоносных программ. —редний ущерб, наносимый пользователю злоумышленниками, как правило, не превышает 300 рублей, но были зафиксированы случаи, когда жертвы тер€ли и более крупные суммы.

¬овлечение жертвы в мошенническую схему начинаетс€ следующим образом. Ќа телефон ничего не подозревающего пользовател€ приходит —ћ—, содержащее информацию о том, что на его номер поступило новое сообщение MM—. ƒл€ просмотра этого послани€ следует перейти по ссылке на предложенный сайт. ≈сли пользователь переходит по указанной ссылке, на его мобильный телефон под видом MM— загружаетс€ какое-либо изображение или видеоролик (как правило, фотографи€ киноактрисы или эстрадной звезды) и тро€нска€ программа, предназначенна€ дл€ мобильных устройств с поддержкой Java. ¬о многих случа€х это Java.SMSSend.251, однако подобные тро€нцы часто видоизмен€ютс€ в цел€х усложнени€ их детектировани€: согласно результатам наблюдений, нова€ модификаци€ по€вл€етс€ в среднем каждые две недели.

|

|

ƒанна€ тро€нска€ программа, запустившись на инфицированном устройстве, отправл€ет —ћ—-сообщение на короткий номер, в результате чего со счета пользовател€ списываетс€ определенна€ денежна€ сумма. ак правило, злоумышленники стараютс€ рассылать подобные сообщени€ в выходные дни или ночью, чтобы максимально зат€нуть разбирательство пользовател€ со службами технической поддержки мобильного оператора. ƒоменов, ссылки на которые содержатс€ в рассылаемых сообщени€х, также существует множество: на сегодн€шний день в распространении вредоносного контента замечены сайты mms-center.ru, center-mms.ru, mms-new.ru, mmspicture.ru, mmsbases.ru, mmsclck.ru, mms-cntr.ru, 1-mts.ru, boxmms.ru, new-mms.org, d.servicegid.net и многие другие. ¬се эти ресурсы добавлены в базы Dr.Web как нежелательные дл€ посещени€.

ћассовые рассылки подобных —ћ—-сообщений осуществл€лись по целому р€ду регионов, среди них — —анкт-ѕетербург, —вердловска€ область, раснодар, ¬оронежска€ область, Ћипецка€ область, ≈катеринбург, расно€рск, ѕриморский край, ћосковска€ область, Ќижний Ќовгород и другие. —редний ущерб, наносимый пользователю злоумышленниками, как правило, не превышает 300 рублей, но были зафиксированы случаи, когда жертвы тер€ли и более крупные суммы.

омпани€ «ƒоктор ¬еб» призывает пользователей про€вл€ть бдительность и не переходить по ссылкам в подозрительных сообщени€х, полученных от неизвестных отправителей. ќсобенно высокой опасности подвержены владельцы мобильных телефонов, на которых не установлено антивирусное ѕќ.

|

ћетки: »нтернет ѕрограмма dr.web ѕќ телефоны злоумышленники смс посредством активнее распростран€ют вредоносное пользователи |

Trojan.VkSpam рассылает спам в ¬ онтакте.ру |

ƒневник |

![]()

20 июл€ 2011 года

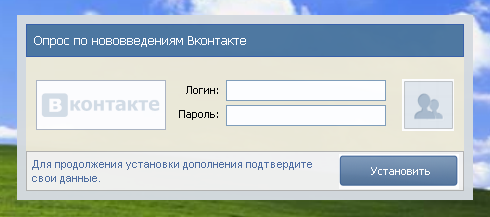

омпани€ «ƒоктор ¬еб» — ведущий российский разработчик средств информационной безопасности — предупреждает пользователей о распространении тро€нской программы Trojan.VkSpam, предназначенной дл€ массовой рассылки сообщений в социальной сети ¬ онтакте.ру. —ледует отметить, что аналогичный тро€нец был зафиксирован в начале ма€ текущего года. ѕоскольку синтаксис конфигурационных файлов этих вредоносных программ идентичен, можно предположить, что они созданы одним и тем же автором.

–аспространение Trojan.VkSpam происходит благодар€ спам-рассылкам на сайте ¬ онтакте.ру: как правило, пользовател€м предлагаетс€ прин€ть участие в опросе и получить за это ценные призы, «голоса» или другие бонусы. ¬редоносна€ программа маскируетс€ под приложение, собирающее мнение участников опроса о нововведени€х данной социальной сети, либо под программу дл€ сбора статистики о посещении страницы пользовател€ ¬ онтакте.ру. » в том и в другом случае тро€нец демонстрирует на экране компьютера окно, предлагающее ввести в соответствующую форму логин и пароль учетной записи: это €кобы необходимо дл€ установки соответствующего приложени€.

¬оспользовавшись полученными учетными данными, Trojan.VkSpam начинает массовую рассылку сообщений по списку контактов пользовател€. Ќепосредственно перед этим тро€нец св€зываетс€ с одним из нескольких командных серверов и получает оттуда конфигурационный файл, в котором указаны параметры рассылки, а также может присутствовать ссылка на другую вредоносную программу, которую Trojan.VkSpam загружает из »нтернета и устанавливает на зараженном компьютере. ак правило, в получаемом с удаленного узла исполн€емом файле содержитс€ тро€нец семейства Trojan.Hosts или Trojan.PWS.

ѕользовател€м социальной сети ¬ онтакте.ру рекомендуетс€ внимательнее относитьс€ к получаемым сообщени€м и избегать ввода своих учетных данных в подозрительные окна, по€вл€ющиес€ на экране компьютера. —ледует помнить, что большинство легитимных приложений данной социальной сети не требует в процессе своей установки передачи данных учетной записи, а также не предлагает скачать из »нтернета какие-либо дополнительные компоненты или модули. ќбратите внимание и на то обсто€тельство, что официальные уведомлени€ от администрации социальной сети демонстрируютс€ обычно в левой панели сайта, а сообщени€ с предложением поучаствовать в опросе либо установить счетчик посещений страницы, отображающиес€ в основном поле, могут содержать вредоносные ссылки. роме того, от заражени€ компьютера данными тро€нцами надежно защищает антивирусное программное обеспечение, в том числе јнтивирус Dr.Web и Dr.Web Security Space.

|

ћетки: antivirus Dr. Web spam Vkontakte јнтивирус ¬контакте ѕрограмма рассылка |

Microsoft представила новую Windows 8 |

ƒневник |

Microsoft представила новую Windows. ¬осьма€ верси€ операционной системы будет работать и на стационарных компьютерах, и на планшетниках. Windows 8 напоминает операционку дл€ смартфонов с плиточной системой окон.

орпораци€ Microsoft анонсировала операционную систему нового поколени€ Ц Windows 8. ѕрезентаци€ состо€лась 2 июн€ на технологической конференции D9 в алифорнии, а также на конференции Computex в “айбэе.

омпани€ планирует выпустить новую ќ— в течение 18 мес€цев.

ЂЌовое программное обеспечение Windows находитс€ на стадии разработки, вместе с нашими партнерами мы проводим инженерные испытани€. ¬ рамках программы процесса развити€ мы по-прежнему проводим переговоры с коллегами по всему мируї, Ц говоритс€ в сообщении компании.

ѕо словам главы профильного подразделени€ Microsoft —тивена —инофски, у новой операционки пока нет официального названи€. ќн также не назвал ожидаемой даты релиза, пошутив, что это Ђвоенна€ тайнаї. Ђ“очно не осеньюї, Ц за€вил топ-менеджер, пообещав, что более подробна€ информаци€ о программе по€витс€ в сент€бре.

»сполнительный директор Microsoft —тив Ѕалмер показал стартовую страницу новой системы, котора€ напоминает последнее ѕќ дл€ смартфонов от Microsoft Windows Phone 7 с Ђплиточной системойї окон, котора€ заполн€ет рабочий стол и служит дл€ обозначени€ уведомлений и приложений.

“радиционного меню Ђѕускї в Windows больше не будет. Ёто перва€ попытка Windows расширить мобильную операционную систему до уровн€ стандартного компьютера.

Ђ¬озможность просмотра погоды и пробок в режиме реального времени и в любое врем€ на своем рабочем столе теперь стала доступной благодар€ множеству программ и виджетов, Ц рассказал директор программного обеспечени€ Windows ƒженсен ’аррис. Ц ѕридава€ системе вид мобильного приложени€, компани€ надеетс€ привлечь больше молодых клиентовї.

Ќовое программное обеспечение будет работать на разных видах компьютерной техники от традиционных настольных до планшетников.

оманды будут выполн€тьс€ как через сенсорный экран, так и с помощью клавиатуры и мыши.

Ђ лавиатура и мышь не €вл€ютс€ злом. Ёто лишь инструменты дл€ работы. ≈сть р€д приложений, работающих с большей точностью именно посредством мышиї, Ц отметил —инофски.

Ќова€ Windows будет совместима с программами, написанными дл€ предыдущей версии Ц Windows 7, Ц и сможет поддерживать программы на базе HTML5 и Javascript, которые предназначены дл€ создани€ web-приложений. ¬се стандартные программы и приложени€ Windows тоже будут поддерживатьс€ в новой операционной системе.

Ќа конференции D9 также был продемонстрирован новый браузер Internet Explorer 10, разработанный дл€ управлени€ касани€ми.

Ђ“енденции изменились, Ц утверждает ћайкл јнхулио из Microsoft. Ц —егодн€ мы наблюдаем развитие интернета, ультрапортативных устройств и сенсорных экранов. Windows 8 доказывает, что компани€ следует трендам сегодн€шнего дн€ї.

¬ыходу новой версии операционной системы рады не все. »сполнительный директор Acer ƒжей ¬онг отметил, что Microsoft Ђпытаетс€ ограничивать другие компанииї.

Ђќни реально контролируют каждую вещь, каждый процесс, Ц отметил ¬онг. Ц ќни пытаютс€ устанавливать правила игры, что очень проблематичної.

Microsoft обычно делает перерыв в два-три года перед выпуском новой версии Windows, поэтому срок выхода новой системы может приходитьс€ на окт€брь 2012 года. –анее исполнительный директор компании Ѕалмер за€вл€л, что выход новой операционной системы Windows запланирован на 2012 год.

|

ћетки: windows программа система виндоус programms systems |

| —траницы: | [1] |