Интересные публикации из тематических хабов на Хабрахабре

Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://www.habrahabr.ru/text/.

Данный дневник сформирован из открытого RSS-источника по адресу http://habrahabr.ru/rss/text/, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://www.habrahabr.ru/text/.

Данный дневник сформирован из открытого RSS-источника по адресу http://habrahabr.ru/rss/text/, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Эмуляция банковской карты на телефоне |

HCE (Host-based Card Emulation) – это технология, которая дает возможность писать софт, не требующий для исполнения выделенного криптопроцессора, чтобы обеспечить сеанс связи с платежным терминалом. Приложение исполняется на основном процессоре мобильного устройства, в окружении операционной системы телефона.

HCE для NFC имеет открытую архитектуру, что позволяет эмулировать не только банковские карты, но и карты программ лояльности, транспортные карты, пропуска и так далее. Технология позволяет заметно ускорить процесс внедрения платежных NFC-сервисов, потому что не нужно координировать и согласовывать действия с производителями телефонов, кроме того, решаются многие проблемы совместимости.

Мы сделали такой HC-эмулятор в своём приложении. До появления технологии HCE информацию для осуществления NFC-транзакций в мобильных устройствах можно было хранить тремя способами: либо на SIM-карте (принцип SIM centric NFC), либо в специальном элементе на телефоне (Embeded Secure Elements, eSE), либо на специальной MicroSD. Читать дальше →

|

|

AdMob 7 для iOS 8 |

Накануне все мои приложения под iOS стали подавать предупреждения.

You are currently using version 6.12.2 of the SDK, which doesn't officially support iOS 8. Please consider updating your SDK to the most recent sdk version, 7.0.0, to get iOS 8 support, including a fix for smart banner rendering in landscape mode. The latest SDK can be downloaded from goo.gl/iGzfsP.

Переход на новую версию adMob занимает несколько минут.

У меня есть две новости для разработчиков под iOS — одна хорошая, другая… тоже хорошая.

Читать дальше →

|

Метки: Блог компании Papa Buba Diop Google API Разработка под iOS admob south stream |

[Из песочницы] Отчёт с Moscow Django MeetUp № 25 |

Десятого февраля в медиа-центре ФРИИ (Фонд Развития Интернет-Инициатив) на Серебрянической набережной прошел юбилейный 25-й Moscow Django Meetup. Это ежемесячная встреча Django-разработчиков. Каждую встречу несколько человек выступают перед публикой с докладами, так или иначе связанными с веб-разработкой, Python и Django.

Читать дальше →

|

Метки: python Django митап Moscow Django Meetup Django Meetup Russia мероприятие встреча |

Делаем свободное ПО безопасней: баги и фиксы InstantCMS |

Этой статьёй мы начинаем серию материалов, посвященных поиску уязвимостей в популярных системах с открытым кодом. Ошибки в OpenSSL и glibc показали, что тысячи глаз, имеющих доступ к коду, — не гарантия безопасности open source. Конечно, и закрытый код не становится безопаснее от самого факта закрытости. Просто при наличии правильных инструментов доступность исходного кода позволяет выявить гораздо больше уязвимостей, чем при тестировании методом «чёрного ящика». Вопрос лишь в том, кто этим воспользуется раньше – разработчики или злоумышленники.

Последние два года в ходе разработки системы анализа исходных кодов PT Application Inspector мы проверяли на стендах и «в поле» сотни бесплатных и коммерческих, открытых и проприетарных приложений. В ходе этих тестов было найдено значительное число уязвимостей нулевого дня. Часть этих проблем была закрыта и известна по последним докладам о безопасности SCADA, часть ожидает своей погибели в ходе ответственного разглашения.

Воспользуемся же открытостью open source и покажем, как выявляются и анализируются уязвимости в исходном коде. В роли первого подопытного выступает бесплатная система управления сообществами InstantCMS, работающая на PHP и MySQL. На базе данного конструктора создано немало социальных сетей, сайтов знакомств, онлайн-клубов, городских порталов и государственных ресурсов. Читать дальше →

|

|

Алгоритм формирования кроссвордов |

Эта история начинается с этой статьи на Хабре. В ней приведен один из самых сложных кроссвордов, составленных программой (см. ниже).

Я был уверен, что все кроссворды давным-давно генерируются программно и был несколько удивлен тем, что это может быть проблемой. Замечу, что речь идет именно о «канадских» кроссвордах, в которых каждое слово имеет пересечение с другим словом на каждой букве или очень близких к ним по сложности. В моей работе аналитика, не так много действительно сложных задач, поэтому мне стало интересно попробовать разработать алгоритм, который мог бы это сделать. Результат размышлений, подкрепленный программой для генерации кроссвордов, приводится в этой статье…

Читать дальше →

|

Метки: алгоритмы Программирование Занимательные задачки Open source генерация кроссвордов |

[Из песочницы] Поиск похожих документов с MinHash + LHS |

В этой публикации я расскажу о том, как можно находить похожие документы с помощью MinHash + Locality Sensitive Hashing. Описание LHS и Minhash в «Википедии» изобилует ужасающим количеством формул. На самом деле все довольно просто.

Читать дальше →

|

Метки: Алгоритмы Data Mining Big Data minhash lhs похожие множества jaccard |

[Из песочницы] Небезопасное хранение паролей в IBM WebSphere |

По работе часто сталкиваюсь с продуктами IBM: WebSphere Application Server (WAS) и другими на его основе. И как и все иногда забываю пароли, в особенности это касается тестовых систем или тех, которым не уделяешь должного внимания.

В очередной раз не вспомнив пароля, решил посмотреть, а как его хранит наш сервер приложений. Проанализировав несколько файлов конфигурации, таких как security.xml, wimconfig.xml и resources.xml обнаружил все пароли когда-либо введённые в консоли администрирования, в том числе и пароль главного админа. Хранились они во вполне безобидном на первый взгляд виде.

serverPassword="{xor}KD4sPjsyNjE="

Читать дальше →

|

Метки: Криптография Информационная безопасность JAVA websphere websphere application server |

Расцвет неокартографии |

В старенькой компьютерной игре «Алхимия», клоны которой до сих пор пользуются популярностью, нужно было соединять два элемента, чтобы получить новый, ранее не существовавший. Но ведь игры — всего лишь причудливое отражение нашей жизни. Из объединения разных технологий, порой не имеющих ничего общего, рождаются новые невиданные технологии и явления, вовлекающие в себя множество людей, до этого и не помышлявших ни о чём подобном. Например, когда традиционная аналоговая картография получила в своё распоряжение современные компьютерные и спутниковые технологии, когда широко распространились и стали достаточно мощными персональные компьютеры и интернет, возникло удивительное социальное явление — неокартография.

Читать дальше →

|

Метки: Блог компании Airbnb Геоинформационные сервисы GPS неокартография неогеография |

Седьмая ежегодная Летняя школа Microsoft Research. На этот раз про машинное обучение и интеллект |

Привет!

29 июля, в очередной, уже седьмой раз, в Санкт-Петербурге откроется ежегодная Летняя школа Microsoft Research. На этот раз тема школы – машинное обучение и интеллект. В программу школы включены лекции и семинары ученых мирового уровня из ведущих университетов со всего мира, в том числе из России, а также исследователей Microsoft Research. Руководитель школы – Эвелин Виегас, директор направления «семантические вычисления» Microsoft Research Redmond. Подробности под катом.

Читать дальше →

|

Метки: microsoft azure Big Data Алгоритмы Блог компании Microsoft microsoft machine learning microsoft research машинное обучение школа летняя школа наука |

[Из песочницы] Не CDN единым |

В последнее время стало модно говорить о доступности (accessibility) при разработке сайтов, писать rel, alt, делать версию для слабовидящих и так далее, однако почему бы сначала не подумать о нормальных пользователях. Подключая jQuery из CDN:

… многие забывают очень важную деталь.

Вы, наверное, уже догадались?

|

Метки: accessibility IT-стандарты jQuery Веб-разработка cdn google Китай желтая угроза vpn |

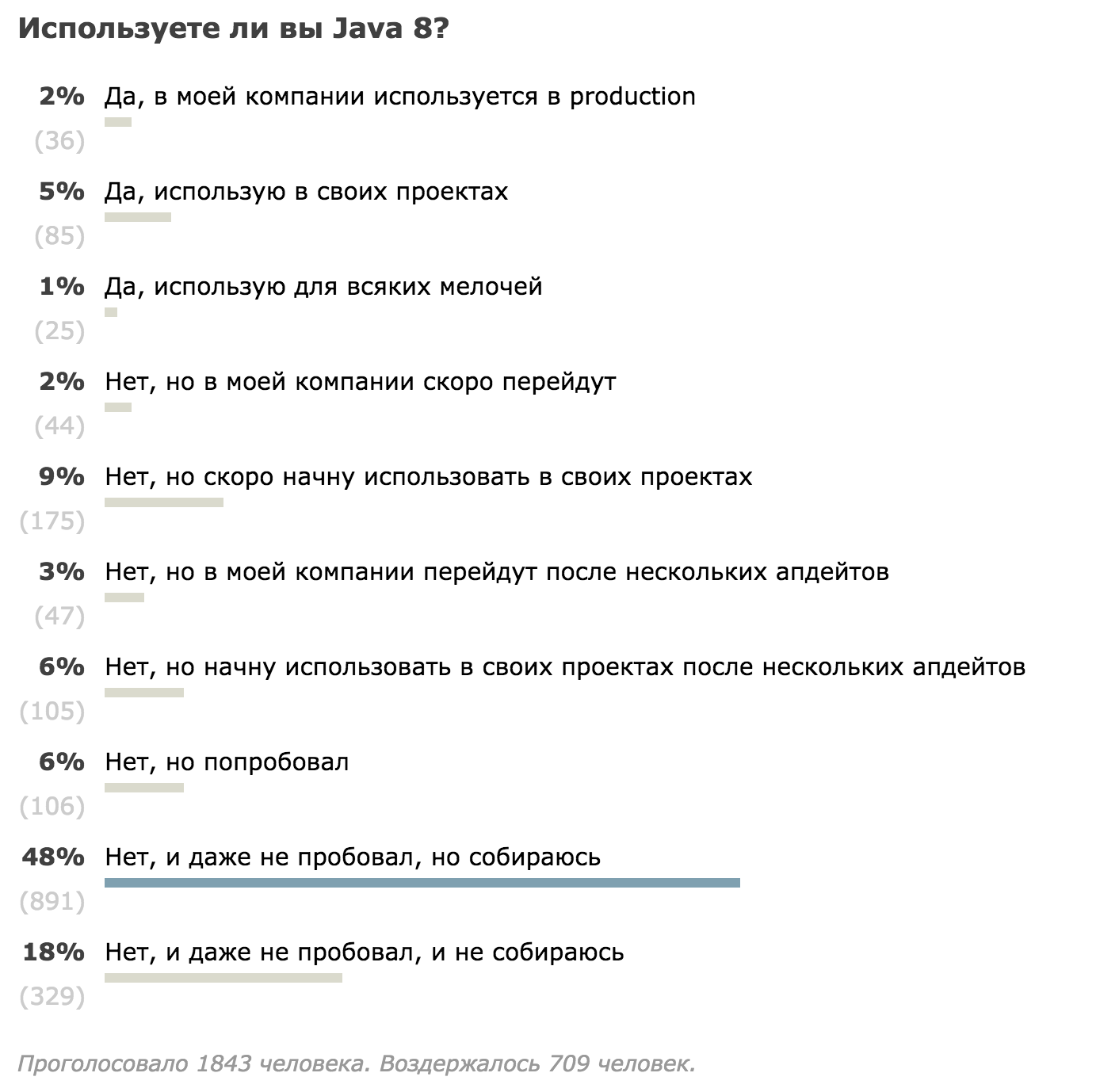

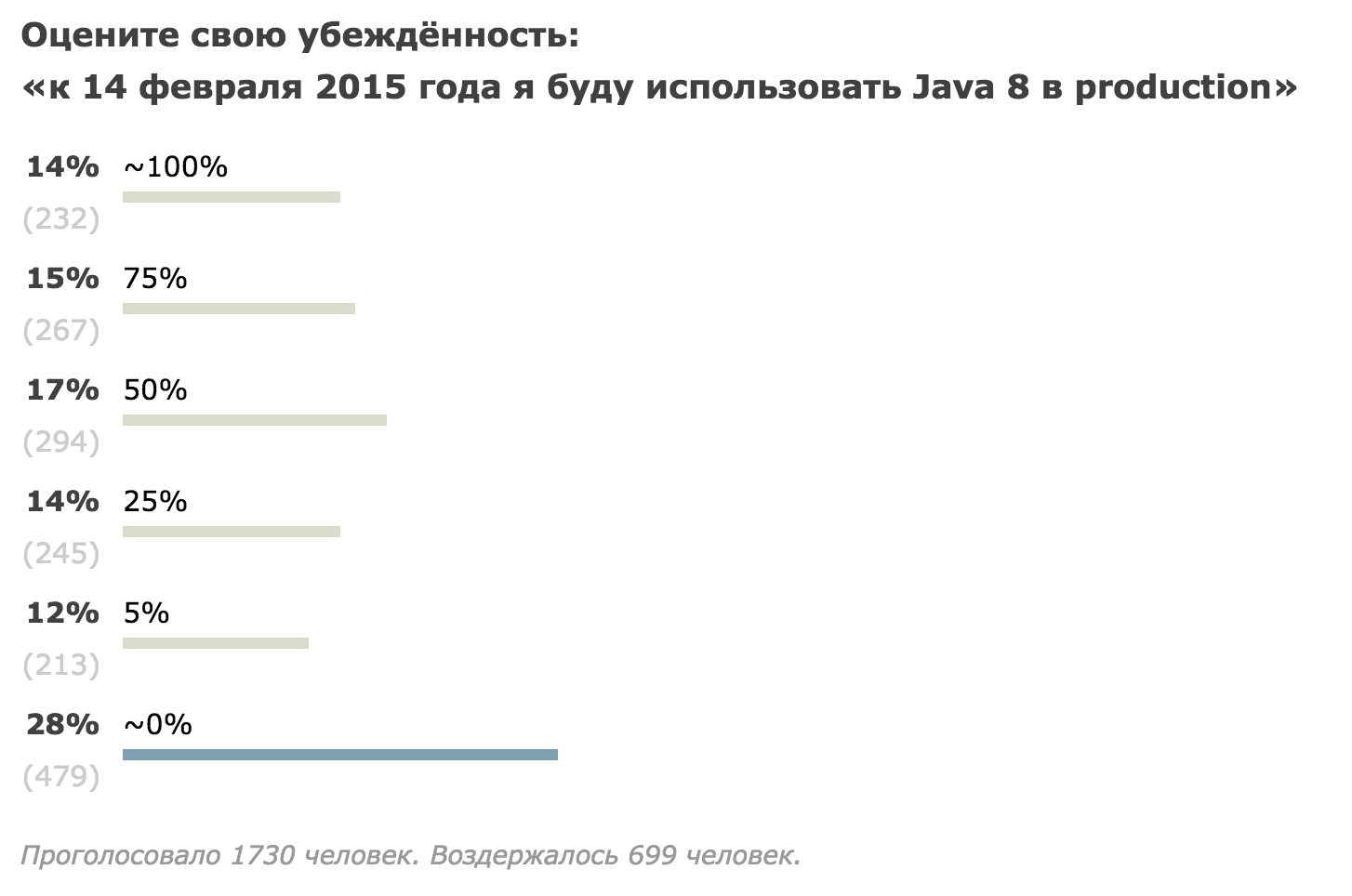

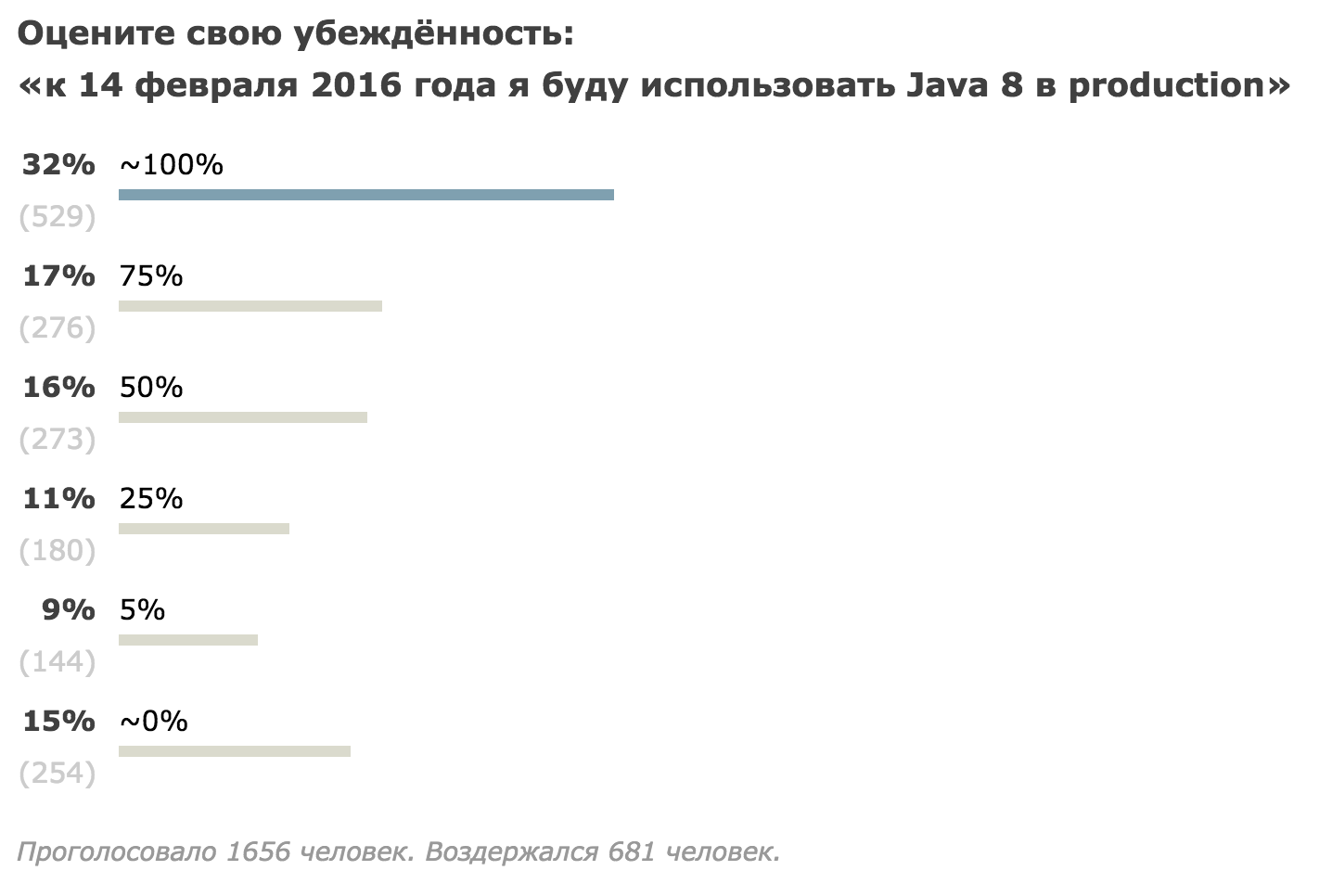

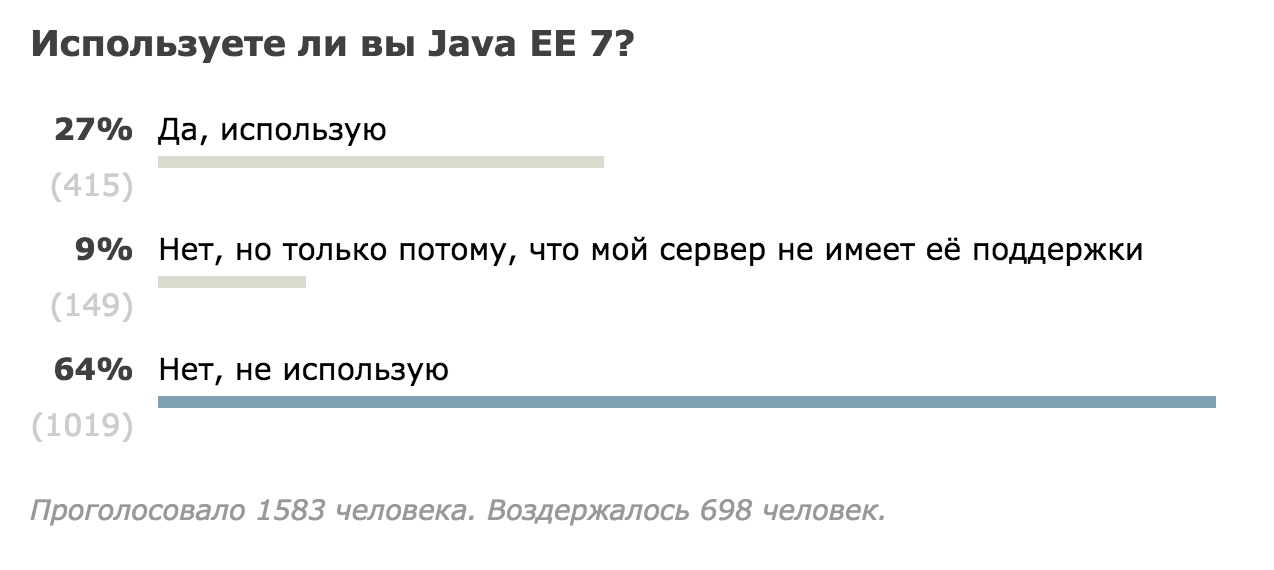

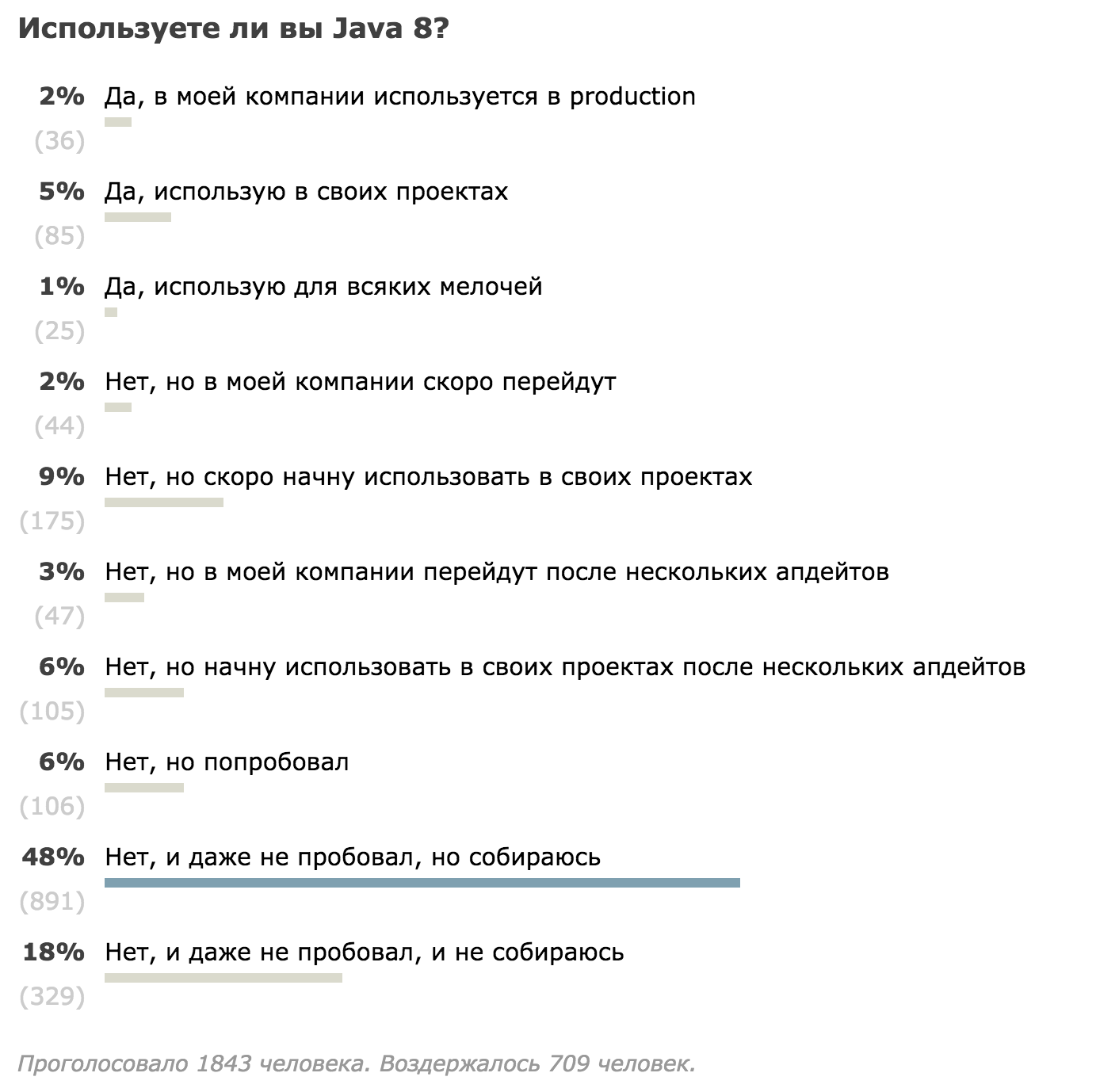

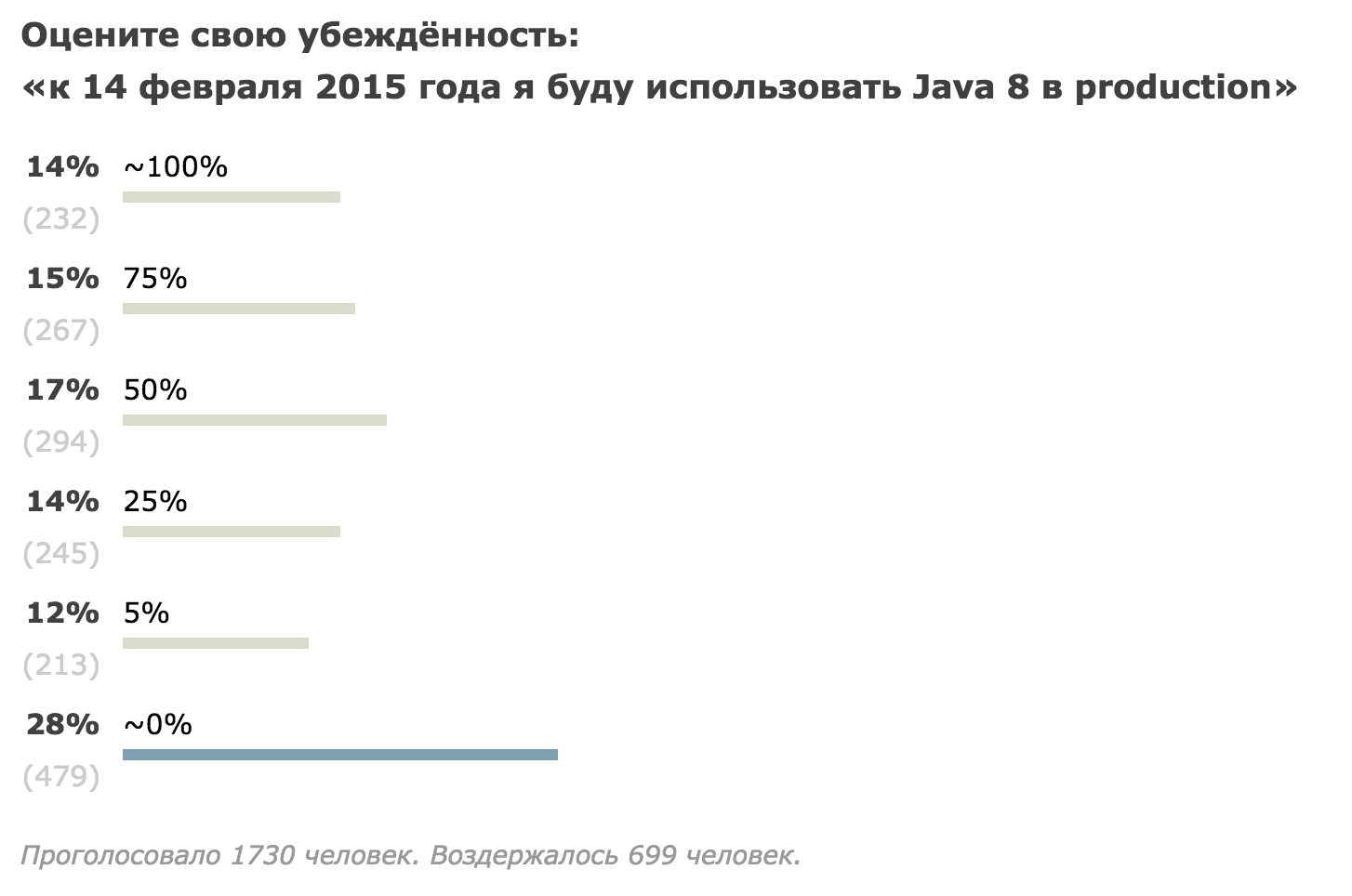

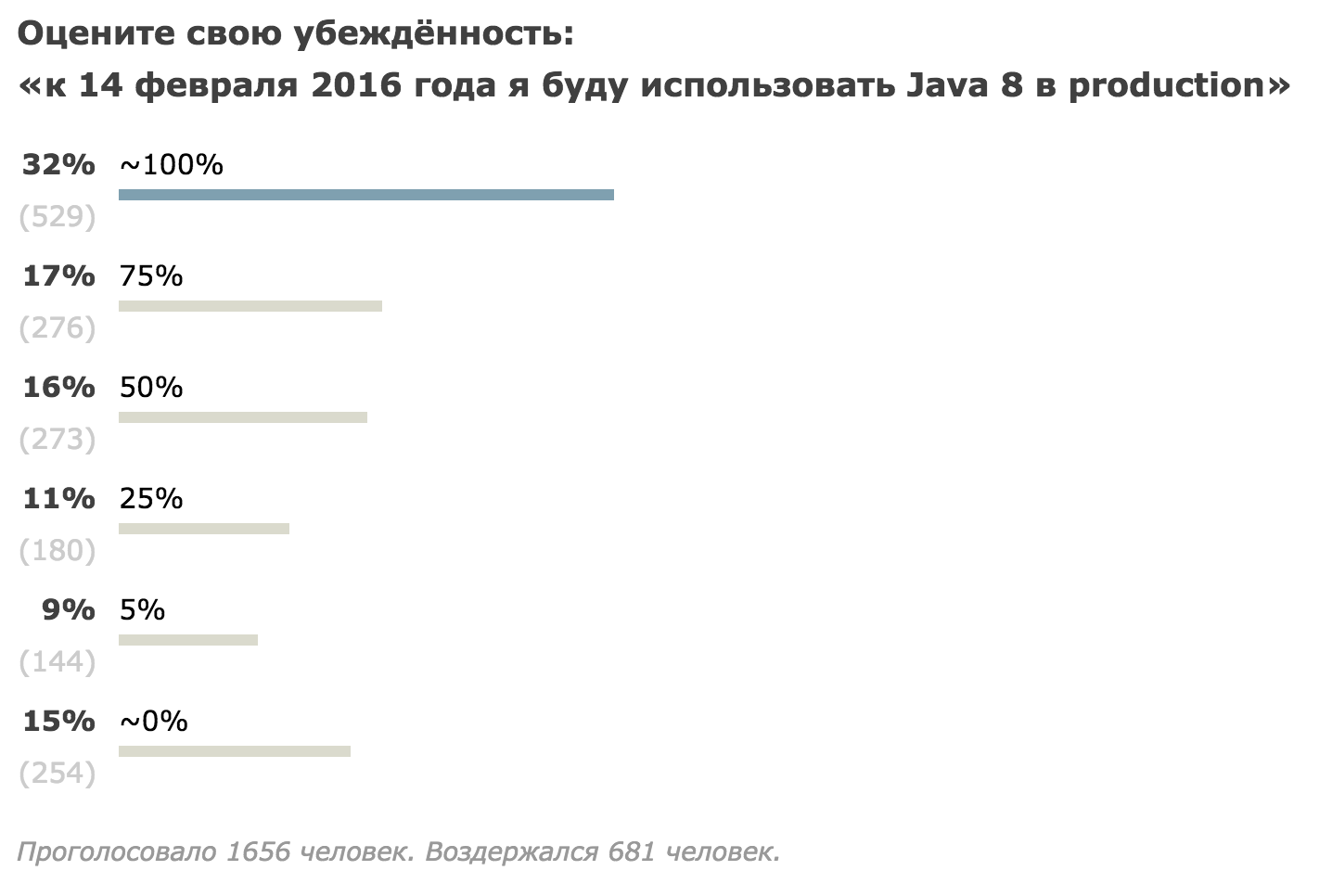

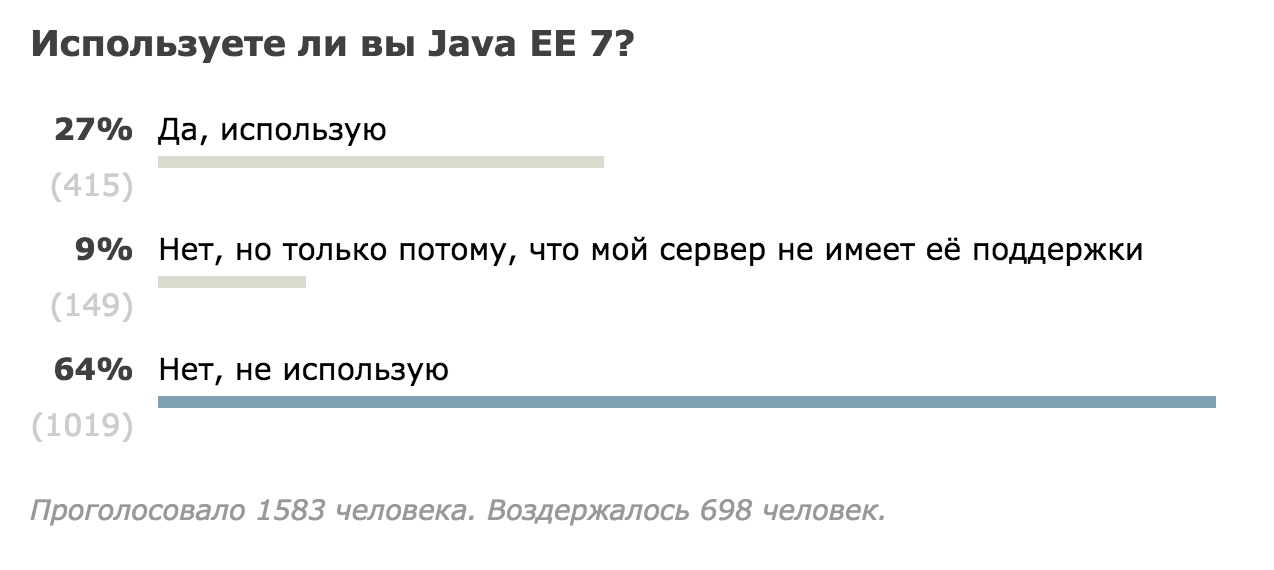

Какие версии Java вы используете? |

С прошлого аналогичного опроса прошёл целый год, и пришла пора его повторить и немного расширить. Особенно при учёте того, что для Java 7 скоро перестанут выпускать обновления.

Под катом этого поста, как и предыдущего, находятся разнообразные опросы и сборники предсказаний. По результатам голосований этого года мы сможем посмотреть, насколько близки к истине оказались в прошлый раз.

Пожалуйста, если вы вообще не используете java, нажимайте «воздержаться», чтобы не портить статистику.

Результаты прошлого опроса

Прошлый опрос был произведён 14 февраля 2014 года. Java 8 была выпущена 18 марта 2014 года, то есть на 1 месяц и 4 дня позже, чем был проведён опрос.

Сам опрос оказался под катом:

Читать дальше →

|

Метки: java java 9 java 8 java 7 usage poll statistics predictions |

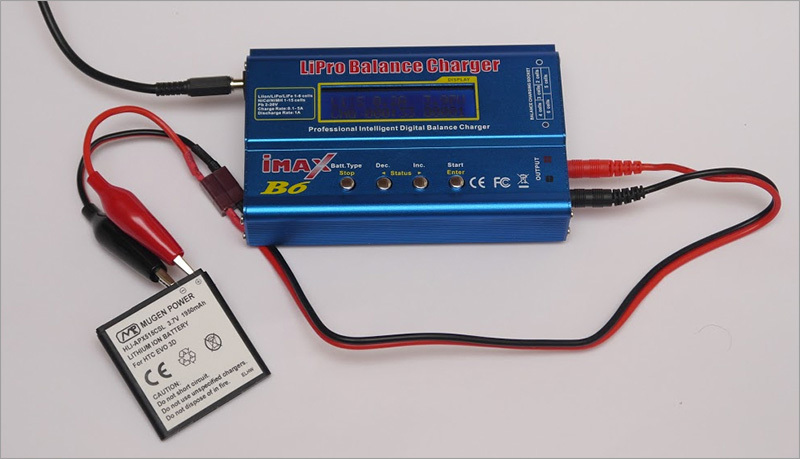

[Из песочницы] Прокачиваем умную зарядку Imax B6 |

Воистину говорят: лень — двигатель прогресса! Вот и мне, взбудоражила голову мысль, автоматизировать процесс измерения и тренировки кислотных аккумуляторных батарей. Ведь кто, в здравом уме, будет, в наш век умных микросхем, корпеть над аккумулятором с мультиметрами и секундомером? Наверняка, многие знают «народное» зарядное устройство Imax B6. На хабре есть статья про него (и даже не одна). Ниже я напишу, что я с ней сделал и зачем.

Читать дальше →

|

Метки: Электроника для начинающих DIY или Сделай Сам imax skyrc аккумуляторы зарядка зарядное устройство |

Сертификация Microsoft |

Сертификация Microsoft предназначена для специалистов в различных областях, связанных с информационными технологиями, а также c сертификациями аппаратного и программного обеспечения на предмет совместимости с продуктами Microsoft.

Экзамены сдаются в центрах VUE. Экзамены по направлению Office сдаются в Certiport центрах тестирования.

Стоимость экзаменов обычно равна 80$ (60 EU), но некоторые экзамены могут стоить дешевле (60$).

Общую картинку можно увидеть на следующем плакате: Читать дальше →

|

|

Совместное использование криптодисков на ПК и Android |

В данной статье будет рассмотрен пример совместного использования криптодисков CyberSafe Mobile на персональном компьютере и Android-устройстве.

Читать дальше →

|

Метки: Блог компании КиберСофт Информационная безопасность шифрование данных android мобильное приложение |

Возвращаем оригинальные страницы меню в Phoenix SCT UEFI |

Здравствуйте, уважаемые читатели Хабра.

С вами снова я и мы продолжаем копаться в различных реализациях UEFI во имя добра. Есть у меня один старый китайский GSM-модем, который на моем Dell Vostro 3360 определяется через раз, а на более старых ноутбуках — нормально. После нескольких экспериментов с подключением его через переходник к основному ПК выяснилось, что ему почему-то не нравится подключение через PCIe Gen2, и хотелось бы переключить порт на Gen1, но в UEFI Setup нужной настройки не оказалось. Печально, но не смертельно, ведь очень часто производители устройств не удаляют оригинальные меню производителя UEFI, а просто скрывают их, либо показывают на их месте свои, поэтому после небольшого реверс-инжиниринга оригинальное меню можно вернуть на место, что у меня и получилось. В этот раз одной IDA Demo уже не обойтись, т.к. DXE-драйверы в большинстве современных UEFI собираются для архитектуры x86-64, поэтому вместо нее будем использовать radare2.

На лавры первооткрывателя не претендую и подобным модификациям сто лет в обед, но постараюсь показать, как сделать подобную модификацию самостоятельно.

Если вам все еще интересно — добро пожаловать под кат.

Читать дальше →

|

Метки: реверс-инжиниринг Системное программирование Assembler UEFI HII DXE UEFITool radare2 Phoenix SCT |

[Перевод] Архитектура Android-приложений… Правильный путь? |

От переводчика: Некоторые термины, которые использует автор, не имеют общепринятого перевода (ну, или я его не знаю:), поэтому я решил оставить большинство на языке оригинала — они всё равно понятны и для тех, кто пишет под android, но не знает английский.

Куда писать об ошибках и неточностях, вы знаете.

За последние несколько месяцев, а также после дискуссий на Tuenti с коллегами вроде @pedro_g_s и @flipper83 (кстати говоря, 2 крутых Android-разработчика), я решил, что имеет смысл написать заметку о проектировании Android-приложений.

Цель поста — немного рассказать о подходе к проектированию, который я продвигал в последние несколько месяцев, и также поделиться всем тем, что я узнал во время исследования и реализации этого подхода.

Удиви меня

|

Метки: Разработка под Android Проектирование и рефакторинг Mobile Development android android development архитектура архитектура android-приложений |

DevCon Digest #2. Погружаемся в ASP.NET |

Приветствую! Мы продолжаем серию тематичных подборок материалов по темам конференции DevCon. Если в прошлый раз мы погружались в материалы, связанные в целом с .NET, то сегодня мы посмотрим глубже в сторону серверных технологий, а точнее – новый ASP.NET.

Читать дальше →

|

Метки: ASP Блог компании Microsoft .net Open source asp.net asp.net 5 mvc signalr web api devcon |

Дайджест интересных материалов из мира веб-разработки и IT за последнюю неделю №147 (9 — 15 февраля 2015) |

Предлагаем вашему вниманию подборку с ссылками на полезные ресурсы, интересные материалы и IT-новости

Читать дальше →

|

|

Взлом пароля на Mac с Arduino и OpenCV |

О том, как взламывали запароленный мак с помощью Arduino и OpenCV. По мотивам статьи Брутфорсим EFI с Arduino.

Читать дальше →

|

Метки: Обработка изображений DIY или Сделай Сам Arduino Информационная безопасность брут-форс brute-force взлом iCloud Apple ID MacBook opencvsharp opencv |

Технический отчет о деятельности преступной группы, занимающейся целевыми атаками — Anunak |

Во второй половине 2014 года мы уже неоднократно упоминали про целевые атаки на крупные финансовые учреждения как новую ступень мошенничества. Ведь теперь денежные средства похищают не у «мелких юрлиц», а у крупных финансовых компаний, в которых, казалось бы безопасность должна быть на высшем уровне и сложность совершения преступления приближается к «Hell». Однако, учитывая не стихающий поток подобных преступлений, а также особую актуальность на фоне текущего финансового состояния страны, мы решили обновить пост и добавить новых подробностей касательно группы Anunak, которая использует одноименного трояна, также известного как Carbanak. Название Carbanak происходит от склейки двух слов Anunak+Carberp.

Краткий экскурс

После задержаний членов группы Carberp в России, некоторые участники остались без работы, однако, полученный за долгие годы работы опыт позволил им занять новую нишу. Один из участников быстро понял, что можно украсть тысячу раз по $2 000 и заработать 2 миллиона долларов, а можно украсть всего лишь один раз и сразу всю сумму.

С 2013г. активизировалась организованная преступная группа, нацеленная на банки и электронные платежные системы России и пост советского пространства. Особенностью является то, что мошенничество происходит внутри корпоративной сети, с использованием внутренних платежных шлюзов и банковских систем. Таким образом денежные средства похищаются не у клиентов, а у самих банков и платежных систем. Если доступ был получен злоумышленниками в сеть государственного предприятия, то целью злоумышленников является промышленный шпионаж.

Основной костяк преступной группы составляют граждане России и Украины, однако есть лица, оказывающие им поддержку из Белоруссии.

Средняя сумма хищения на территории России и пост советского пространства составляла 2 миллиона долларов США по курсу осени 2014г. С 2013 года ими были успешно получены доступы в сети более 50 Российских банков и 5 платежных систем, некоторые из них были лишены банковской лицензии. На текущий момент итоговая сумма хищений составляет более 1 миллиарда рублей (около 300 миллионов долларов США), большая часть из которой приходится на второе полугодие 2014г.

Среднее время с момента проникновения во внутреннею сеть финансовой организации до момента хищения составляет 42 дня.

В результате доступа во внутренние сети финансовой организации хакерам удавалось получать доступ к серверам управления банкоматами и заражать их своими вредоносными программами, что позволяло в дальнейшем опустошать их по команде. Также результатом проникновения в сеть был доступ к управлению платежными шлюзами (в случае платежных систем) и счетами банка.

С 2014 года участники преступной группы начали активно проявлять интерес к Европейским ритейл компаниям.

Для проникновения во внутреннею сеть используются целевые рассылки по электронной почте, или через другие бот-сети, для чего постоянно поддерживается контакт с владельцами крупных бот-сетей. С августа 2014 года они начали создавать свою крупную бот-сеть используя массовые рассылки по электронной почте, а не Driveby.

Атаки в России

Первое успешное ограбление банка было совершено ими в январе 2013 года. Во всех первых случаях злоумышленники использовали для удаленного доступа в сеть банка программу RDPdoor, а для удаления следов и вывода Windows компьютеров и серверов из строя программу MBR Eraser. Обе программы использовались участниками преступной группы Carberp, которой управлял Germes. Для снижения рисков лишиться доступа во внутреннею сеть банка, кроме вредоносных программ, злоумышленники использовали и легитимные программы для удаленного доступа как Ammy Admin и Team Viewer. В последствии от использования RDPdoor и Team Viewer злоумышленник полностью отказались.

Кроме самих банковских и платежных систем хакеры получали доступы к серверам электронной почты, для контроля всех внутренних коммуникаций. Это позволяло им выяснить, что в сети банка была зафиксирована аномальная активность как она была установлена и какие меры будут предприниматься сотрудниками банка для решения проблемы. Контроль над почтой успешно устанавливался независимо от того был это MS Exchange или Lotus. Это позволяло им принимать обратные меры, позволяя сотрудникам банков и платежных систем получить ощущение что проблема была решена.

Основные этапы развития атаки:

1. Первичное заражение компьютера рядового сотрудника.

2. Получение пароля пользователя с административными прорвами на некоторых компьютерах. Например, специалист технической поддержки.

3. Получение легитимного доступа к одному из серверов.

4. Компрометация пароля доменного администратора с сервера.

5. Получение доступа на контроллер домена и компрометация всех доменных активных учетных записей.

6. Получение доступа к серверам электронной почты и документооборота.

7. Получение доступа к рабочим станциям администраторов серверов и банковских систем.

8. Установка программного обеспечения для контроля активности операторов интересующих их систем. Обычно это фото и видео фиксация.

9. Настройка удаленного доступа к интересующим серверам включая изменения на межсетевых экранах.

Читать дальше →

|

|