Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://forum.sources.ru.

Данный дневник сформирован из открытого RSS-источника по адресу http://forum.sources.ru/yandex.php, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

В России запущен онлайн-сервис «Готов к цифре» |

Новый портал является агрегатором сервисов по тестированию уровня цифровой грамотности, обучению безопасной и эффективной работе с цифровыми технологиями

В рамках национальной программы «Цифровая экономика» Минцифры России и консорциум по развитию цифровой грамотности запускают образовательный ресурс готовкцифре.рф. Новый портал является агрегатором сервисов по тестированию уровня цифровой грамотности, обучению безопасной и эффективной работе с цифровыми технологиями.

В создании ресурса приняли участие 18 компаний, которые в марте этого года объединились в консорциум по развитию цифровой грамотности и компетенций цифровой экономики: «Университет 2035», НАФИ, РЖД, РОЦИТ, «Сбер», НИУ ВШЭ, «Мегафон», «Ростелеком», Университет Минстроя, «ЭР-Телеком холдинг», «Актион-МЦФЭР», «Электронное образование Республики Башкортостан», Ассоциация по сертификации, «Ит Хаб», АНО КСА, учебный центр «Специалист», «Школа ИКРА» и «Севергрупп ТТ». Компании предложили собственные проекты, которые помогут пользователям повысить уровень цифровой грамотности.

Сервис предоставляет пользователям структурированную информацию в различных форматах — лекции, инструменты самооценки компетенций, просветительские и информационные материалы. Актуальность материалов подтверждена компаниями-участниками консорциума и представителями экспертных групп федерального проекта «Кадры для цифровой экономики».

«Сервис готовкцифре.рф позволит жителям страны оценить уровень своей цифровой грамотности, узнать о возможностях онлайн-среды и сформировать необходимые в повседневной жизни ИТ-навыки. Независимо от уровня компетенций, всем посетителям будет полезно изучить материалы о цифровом этикете и цифровой гигиене, которые играют важную роль в современных коммуникациях», — сказала директор Департамента координации программ и проектов Минцифры России Татьяна Трубникова.

На ресурсе уже собраны более 200 материалов по таким темам, как управление информацией и данными, коммуникации в «цифре», безопасность и защита данных, создание цифрового контента, решение проблем в цифровой среде, саморазвитие в условиях неопределённости, креативное и критическое мышление.

Компании будут совместно развивать проект и наполнять его образовательными решениями вместе с партнерами – «Яндексом», Mail.ru Group, «Почтой России» и «Газпромнефтью».

Центр компетенций по кадрам для цифровой экономики «Университета 2035» продолжает прием компаний в консорциум. Чтобы присоединиться, необходимо оставить заявку на сайте консорциума.

Адрес новости:

https://internet.cnews.ru/news/line/2021-07-27_v_rossii_zapushchen_onlajnservis

https://forum.sources.ru/index.php?showtopic=421924&view=findpost&p=3849851

|

Метки: Новости: Интернет |

Встроенный запрос |

Как мне вместо

Впихнуть что-то такое:

Т.е. если выбор и предыдущего блока Источник = "Интернет" тогда определенные действия.

https://forum.sources.ru/index.php?showtopic=421921&view=findpost&p=3849847

|

Метки: С: Проблемы и решения |

«Роснано» закупит на десятки миллионов ПО российского разработчика под санкциями США |

Государственная компания «Роснано» обновит свои системы обеспечения безопасности, закупив лицензии на российское ПО Positive Technologies. Максимальная цена закупки составит 86,1 млн руб. Поставить продукты для госкомпании должнен будет субъект СМП.

Российское обновление «Роснано»

Госкомпания «Роснано» объявила тендер на закупку прав на использование российского программного обеспечения (ПО) для модернизации систем обеспечения информационной безопасности (ИБ). Данная информация опубликована на zakupki.gov.ru. Максимальная цена договора установлена на уровне 86,1 млн руб. Заявки принимаются с 27 июля 2021 г. до 12 августа. Итоги конкурса будут подведены 19 августа. Участниками закупки могут быть только субъекты малого и среднего предпринимательства.

Согласно техзаданию, исполнитель должен будет передать на условиях простой (неисключительной) лицензии права на использование ПО российского производителя Positive Technologies. Для этого участник закупки перед заключением договора предоставляет заказчику авторизационное письмо производителя.

«Роснано» закупит отечественное ПО на 86,1 млн руб.

Для модернизации пяти систем безопасности «Роснано» требуется 32 лицензии на продукты Positive Technologies. Стоимость одной лицензии варьируется от 167,9 тыс. руб. до 20,8 млн руб.

Какое ПО закупит госкомпания

Среди лицензий, которые требуются госкомпании для модернизации системы выявления и расследования инцидентов информационной безопасности, — ПО MaxPatrol Security Information and Event Management и ПО MaxPatrol SIEM Agent с разными компонентами и дополнениями, а также ПО Cybersecurity Intelligence.

Для системы интеллектуального блокирования утечки информации по каналам мобильного доступа и сетей передачи данных «Роснано» закупит шесть комплексов раннего выявления сложных угроз PT Anti-APT. Максимальная цена за продукт составляет 4,1 млн руб. Помимо этого госкомпании потребуется система статического и динамического анализа для выявления вредоносных объектов Sandbox. Самая дорогая лицензия данного продукта стоит 6,3 млн руб.

Для модернизации системы управления инцидентами и взаимодействия с государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА) исполнитель поставит продукт «Ведомственный центр» Premium Edition максимальной стоимостью 4,1 млн руб. Для системы контроля защищенности и соответствия стандартам закупается ПО MaxPatrol за 7,6 млн руб. Для модернизации системы обнаружения и предотвращения атак на веб-приложения «Роснано» закупит систему защиты приложений от несанкционированного доступа Application Firewall за 11,5 млн руб.

Чем занимается Positive Technologies и за что она попала под санкции США

Positive Technologies была основана в 2002 г. в Москве. Первый сканер безопасности компании продается с 2003 г., и уже в 2008 г. организация была признана одной из самых быстрорастущих в сфере защиты информации. По версии CNews Analytics, в 2020 г. Positive Technologies вошла в топ-10 крупнейших компаний России в этой сфере. На данный момент компания предлагает 13 продуктов в сфере ИБ. В июне 2021 г. система нового поколения для управления уязвимостями MaxPatrol VM вошла в Единый реестр российского ПО при Минцифры.

В июле 2021 г. CNews писал о том, что шесть российских ИТ-компаний попали под санкции США. Среди них оказалась и Positive Technologies. Это означает, что ни одна американская компания не имеет право вести с ней торговлю. В сообщении Минфина США говорится, что санкции были введены из-за того, что компании, предположительно, связаны с российскими спецслужбами.

В связи с введением против компании санкций, Positive Technologies планирует сократить сроки размещения акций на бирже IPO (Initial Public Offering — первичное публичное размещение), писали «РИА новости» в мае 2021 г. Объем размещения может составить до 0-300 млн, если к концу 2021 г. стоимость компании достигнет –4 млрд. Сама компания оценивала себя на тот момент в млрд.

Адрес новости:

https://safe.cnews.ru/news/top/2021-07-27_rosnano_zakupit_litsenzii

https://forum.sources.ru/index.php?showtopic=421928&view=findpost&p=3849855

|

Метки: Новости: Безопасность |

«Дзен» обновил процессы модерации контента на платформе |

Благодаря новому подходу владельцы каналов с большим количеством нарушений больше не смогут создавать контент в «Дзене»

Блог-платформа «Яндекс.дзен» планирует более эффективно бороться с публикациями и каналами, которые портят пользовательский опыт и эксплуатируют сервис для заработка. Благодаря новому подходу владельцы каналов с большим количеством нарушений больше не смогут создавать контент в «Дзене». Остальные блогеры смогут узнать о всех ограничениях прямо у себя в кабинете – так те, кто нарушает правила случайно, смогут в будущем избежать ошибок.

В июле 2021 г. «Яндекс.дзен» заблокировал и лишил монетизации более 26 тыс. каналов, среди них – группы каналов с низкокачественным контентом, на который жаловались пользователи. Уникальные статьи и видео от блогеров, которые развивают свои каналы в «Дзене», в результате получат больше охвата и будут справедливо монетизироваться. В целом по просьбам пользователей и из-за нарушений требований к материалам с января по июль 2021 г. «Яндекс.дзен» заблокировал или ограничил более 1 млн публикаций (около 1% от общего количества на платформе). К таким нарушениям относятся спам, кликбейт, краденый или шок-контент, ложная информация, оскорбления и другие.

«Как и любая другая блог-платформа, «Яндекс.дзен» сталкивается с повторными нарушениями: некоторые люди даже после удаления каналов продолжают манипулировать правилами - создают новые каналы или перекупают их, а также публикуют ворованный контент или материалы низкого качества, – сказал Александр Соболь, директор платформы «Яндекс.дзен». – Наш новый подход поможет перераспределить показы в ленте в пользу блогеров, которые делятся в «Дзене» своими увлечениями и при этом соблюдают правила, и дать им возможность больше зарабатывать на своем творчестве. В наших планах – улучшать точность вердиктов и расширять набор инструментов, которые мы используем для того, чтобы людям было приятно проводить свое время в Дзене».

Сейчас в «Дзене» более 45 тыс. активных блогеров, которые каждый день выкладывают почти 150 тыс. статей, видео и фотогалерей. Некоторые блогеры могут нарушить правило «Дзена» случайно. Чтобы сделать требования к контенту более прозрачными и дать возможность избегать повторных нарушений, теперь все блогеры могут увидеть, за что был ограничен тот или иной материал, прямо у себя в кабинете. Раньше такая возможность была только у блогеров из программы «Нирвана» и некоторых авторов из тестовой группы. Любое ограничение можно оспорить, обратившись в поддержку «Дзена».

Если серьезные нарушения будут повторяться, «Дзен» будет систематически выявлять такие каналы. Новая технология позволяет собирать «профили нарушителей» – набор характеристик, который помогает выявить среди блогеров «Дзена» тех, кто манипулирует требованиями платформы к контенту. В этом блог-платформе поможет, в том числе идентификация блогеров «Дзена» по паспорту, внедренная в феврале 2021 г. Блог-платформа также продолжит улучшать автоматическую модерацию видео, чтобы отличать уникальные материалы от дублированных.

Адрес новости:

https://internet.cnews.ru/news/line/2021-07-27_dzen_obnovil_protsessy

https://forum.sources.ru/index.php?showtopic=421923&view=findpost&p=3849850

|

Метки: Новости: Интернет |

Выручка Check Point выросла на 4% до 6 млн во II квартале 2021 года |

Check Point Software Technologies представила финансовые результаты за II квартал 2021 г.

Check Point Software Technologies, поставщик решений в области кибербезопасности, объявила финансовые результаты за II квартал 2021 г. –– он закончился 30 июня 2021 г.

«Второй квартал оказался довольно хорошим. Мы получили двузначный рост в сегментах CloudGuard и Harmony, а также трехзначный –– в рамках продаж платформы Infinity. В целом мы увеличили доходы от подписочной модели на 12%, –– комментирует Гил Швед, основатель и генеральный директор Check Point Software Technologies. –– Кибератаки пятого поколения стали нормой — атаки с помощью программ-вымогателей выросли на 93%. Мы считаем, что организации способны предотвратить следующую киберпандемию, используя подход, основанный на предотвращении атак по всем направлениям: сетям, облакам или удаленным сотрудникам».

Основные финансовые показатели за второй квартал 2021 г:

Общая выручка: 6 млн –– это на 4% больше по сравнению с прошлым годом (6 млн во II) квартале 2020).

Операционный доход по GAAP: 2 млн против 1 млн во II квартале 2020 г. –– 42% и 44% выручки соответственно.

Операционный доход без учета GAAP: 7 млн в сравнении с 3 млн в аналогичном квартале прошлого года –– 49% и 50% выручки соответственно.

Налоги на прибыль по GAAP: млн против млн во iI квартале 2020 г.

Чистая прибыль по GAAP: 6 млн против 6 млн во II квартале 2020 г.

Чистая прибыль без учета GAAP: 7 млн против 5 млн во II квартале 2020 г.

Прибыль по GAAP на разводненную акцию: ,38, такой же результат, как и во II квартале 2020 г.

Прибыль без учета GAAP на разводненную акцию: ,61 по сравнению с 1.58 долларов США во II квартале 2020 г. –– этот показатель на 2% больше по сравнению с аналогичным периодом прошлого года.

Доходы будущих периодов. По состоянию на 30 июня 2021 г. доходы будущих периодов составляли ,472 млрд против 1,338 млрд по состоянию на 30 июня 2020 г., что на 10% больше по сравнению с прошлым годом.

Остатки денежных средств, рыночные ценные бумаги и краткосрочные депозиты: 4,002 млрд по состоянию на 30 июня 2021 г. по сравнению с 3,959 млрд по состоянию на 30 июня 2020 г.

Денежный поток: денежный поток от операций составил 4 млн против 2 млн во II квартале 2020 г., что на 4% больше по сравнению с прошлым годом.

Программа выкупа акций: в течение II квартала 2021 г. компания выкупила около 2,7 млн акций на общую сумму около 5 млн.

Адрес новости:

https://safe.cnews.ru/news/line/2021-07-27_vyruchka_check_point_vyrosla_na

https://forum.sources.ru/index.php?showtopic=421927&view=findpost&p=3849854

|

Метки: Новости: Безопасность |

Придуман новый способ грабить россиян через мессенджеры. В опасности деньги миллионов пользователей |

Сбербанк раскрыл новую схему обмана россиян. Мошенники рассылают им письма с конкурсами на млн, якобы организованные разработчиками мессенджеров. Выигрыш в них тоже считается в долларах, а поскольку в России запрещены внутренние переводы в иностранных валютах между резидентами, киберпреступники просят россиян заплатить комиссию за конвертацию с банковской карты. Выяснив данные карты, они опустошают привязанный к ней счет.

Фиктивные конкурсы WhatsApp и Viber

В России выявлена новая схема мошенничества, целью которого является кража денег с банковских карт граждан. По данным Сбербанка, киберпреступники начали использовать для обмана своих жертв популярные сервисы обмена сообщениями – мессенджеры.

Эксперты банка отметили, что злоумышленники рассылают пользователям мессенджеров письма о различных конкурсах, якобы проводимых создателями этих сервисов. Победа в них дает право на приз в виде крупных сумм денег. Завлекают россиян не столько возможностью получить много денег, сколько возможностью стать обладателем немалого приза в долларах, а не в рублях.

Другими словами, мошенники играют на желании любого человека заработать много денег, не прикладывая к этому почти никаких усилий. Также они эксплуатируют страх россиян перед крахом национальной валюты, позиции которой за последние пять лет заметно ослабли.

Как завлекают жертву

Рассылка с информацией о конкурсе с крупными денежными призами содержит в себе ссылку на сайт, где якобы и проходит все мероприятие. Потенциальная жертва, перейдя по этой ссылке, увидит веб-страницу, сообщающую о призовом фонде в размере млн (73,7 млн руб. по курсу ЦБ на 27 июля 2021 г.).

Мошенники зарабатывают на доверчивых россиянах миллиарды рублей

Сайт предлагает пользователю выбрать любой из предложенных мессенджеров, после чего на экране появляется сообщение с суммой выигрыша в размере от (737 руб.) до 00 (368,6 тыс. руб.).

После этого открывается чат с «администратором», но пользователь общается в нем с ботом, хотя и не знает об этом. Тот сообщает, что участнику повезло, и что он может рассчитывать еще на несколько призов. Итоговая сумма «выигрыша» увеличивается до нескольких тысяч долларов.

В чем кроется обман

Выигрыш указан в иностранной валюте неспроста. Это не только игра на стремлении россиян хоть немного обогатиться на перманентном ослаблении курса рубля, но и знание тонкостей действующего российского законодательства.

Оно в настоящее время запрещает любые внутренние переводы в иностранной валюте между россиянами. Бот сообщает об этом потенциальной жертве в чате и заявляет, что деньги надо сперва конвертировать в рубли, чтобы дальнейший перевод прошел без проблем. Но для конвертации пользователю нужно заплатить комиссию размером в несколько сотен рублей.

Оплатить ее бот предлагает путем ввода данных банковской карты, включая CVC-код, а затем указать код из SMS-сообщения. Если жертва попадается на эту уловку и вводит все данные, мошенники, получив все реквизиты карты, опустошают привязанный к ней счет.

Как избежать обмана

Единственный способ гарантированно не попасться на новую уловку мошенников – не открывать подозрительные электронные письма и сообщения в мессенджерах от не менее подозрительных отправителей. Также ни при каких обстоятельствах не стоит переходить по ссылкам, полученным от неизвестных людей.

Кроме того, если известные во всем мире мессенджеры будут устраивать подобные конкурсы, то они наверняка объявят об этом на своих официальных сайтах и не станут прибегать к рассылкам писем.

Также мошенническую схему можно вычислить по наличию в условиях тех же конкурсов каких-нибудь комиссий. «Если для участия в конкурсе необходимо оплатить "комиссию" или "взнос", делать этого не нужно ни при каких обстоятельствах. Об этом просят только мошенники. Помните, что при конвертации валюты комиссию не нужно оплачивать отдельно, она взимается автоматически. Более того, если речь идёт о зачислении приза, все организационные расходы должен брать на себя организатор», – сообщил РИА «Новости» зампред правления Сбербанка Станислав Кузнецов.

Предупрежден – не вооружен

Несмотря на то, что российский сегмент интернета переполнен статьями и историями с примерами самых разных видов мошеннических схем, россияне по-прежнему с большой охотой делятся своими деньгами со злоумышленниками. Более того, с течением времени доверчивость россиян приносит киберпреступникам все больше денег.

На это прямо указывает статистика Центробанка. Она гласит, что за один только I квартал 2021 г. мошенники украли со счетов россиян 2,87 млрд руб.. Это в 1,6 раза больше показателей за аналогичный период 2020 г.

На долю социальной инженерии, к которой относятся и рассылки про «конкурсы», пришлось 56,2% случаев мошенничества в первой четверти 2021 г. Однако годом ранее этот показатель составлял 64%.

Адрес новости:

https://internet.cnews.ru/news/top/2021-07-27_moshenniki_stali_grabit

https://forum.sources.ru/index.php?showtopic=421922&view=findpost&p=3849849

|

Метки: Новости: Интернет |

Почему онлайн-образование не приживется в школах |

Пандемия и связанные с ней запреты стали стимулом для перехода школ, колледжей и вузов на дистанционное обучение. Большинство из них к этому времени уже имели все необходимые технологические возможности. Тем не менее, новые методы обучения дались непросто. О том, что ждет онлайн-образование в ближайшие годы, говорили участники организованной CNews Conferences онлайн-конференции «Онлайн-образование: что ждет рынок в 2021 г.»

1

Адрес новости:

https://internet.cnews.ru/news/top/2021-07-26_pochemu_onlajnobrazovanie

https://forum.sources.ru/index.php?showtopic=421915&view=findpost&p=3849836

|

Метки: Новости: Интернет |

Group-IB назвала самые популярные схемы онлайн-мошенничества во время пандемии |

|

Метки: Новости: Безопасность |

Отчет HP об угрозах кибербезопасности: хакеры объединяются для усиления эффекта своих атак |

Изобретательность киберпреступников и бум средств монетизации и взлома

HP Inc. опубликовала результаты своего глобального исследования Threat Insights Report за первое полугодие 2021 г., содержащие анализ произошедших атак и используемых уязвимостей в сфере кибербезопасности. Полученные данные указывают на значительный рост в количестве и изобретательности киберпреступлений в период со второй половины 2020 года по первую половину 2021 года. Также злоумышленники стали на 65% чаще использовать хакерские инструменты, загружаемые с теневых форумов и файлообменников.

Кибераналитики отметили, что активно применяемые хакерами инструменты оказались на удивление эффективными. Например, один из таких инструментов позволял обходить защиту CAPTCHA при помощи технологий компьютерного зрения, а именно оптического распознавания символов (OCR), что позволяло злоумышленникам выполнять атаки на веб-сайты c заполнением учетных данных пользователей. Отчет показал, что киберпреступность приобрела еще более организованный характер, в том числе благодаря даркнет-ресурсам, которые выступают идеальной платформой для злоумышленников, где они могут налаживать сотрудничество друг с другом, обмениваться идеями о тактиках, методах и процедурах для осуществления атак.

«Распространение пиратских инструментов для взлома и рост популярности даркнет-форумов позволяют даже мелким, рядовым злоумышленникам создавать серьезные риски для безопасности предприятий, – отмечает доктор Йэн Пратт (Dr. Ian Pratt), глава отдела безопасности в подразделении персональных систем, HP Inc. – В то же время рядовые пользователи снова и снова становятся жертвами даже простых фишинговых атак. И сейчас технологии безопасности, позволяющие ИТ-отделам работать на опережение и прогнозировать будущие угрозы, являются ключом к обеспечению максимальной защиты и устойчивости бизнеса».

Среди наиболее заметных угроз, выявленных исследовательской группой HP Wolf Security, можно отметить следующие. Взаимодействие киберпреступников открывает возможности для более масштабных атак: группировки, использующие банковский троян Dridex, продают доступ к взломанной инфраструктуре организаций другим злоумышленникам, чтобы те могли распространять программы-вымогатели. Снижение активности трояна Emotet в первом квартале 2021 года привело к тому, что Dridex стал основным семейством вредоносных программ, выделенных HP Wolf Security.

Злоумышленники, специализирующиеся на хищении информации, используют все более опасные вредоносные программы: «инфостилер» CryptBot, исторически используемое для кражи учетных данных из крипто-кошельков и веб-браузеров – теперь применяется также для внедрения DanaBot – банковского трояна, управляемого организованными преступными группировками.

Атаки с использованием VBS-загрузчика, нацеленные на руководителей компаний: речь идет о многоэтапной кампании с использованием Visual Basic Script (VBS), когда пользователям рассылаются вложения с вредоносным ZIP архивом, название которого совпадает с именем руководителя предприятия. При открытии архива на компьютер жертвы устанавливается скрытый VBS-загрузчик – и реализуется LotL-атака (Live off the Land), используя уже инсталлированные легитимные инструменты администратора для распространения вредоносного ПО и сохранения на устройствах.

От приложения до проникновения: атака, использующая распространение вредоносного спама под видом резюме и нацеленная на судоходные, морские, логистические и связанные с ними компании в семи странах мира (Чили, Япония, Великобритания, Пакистан, США, Италия и Филиппины). В атаке задействована уязвимость Microsoft Office для развертывания популярных решений удаленного управления и мониторинга (Remcos RAT) и получения доступа к зараженным компьютерам через бэкдор.

Все эти выводы были основаны на данных, полученных группой исследования угроз HP Wolf Security, которые отслеживают вредоносные программы на изолированных микровиртуальных машинах для лучшего понимания и фиксирования всей цепочки распространения, тем самым помогая компаниям бороться с угрозами. Лучше понимая поведение вредоносных программ в реальных условиях, аналитики и инженеры HP Wolf Security могут усилить защиту конечных устройств и повысить общую отказоустойчивость систем.

«Экосистема киберпреступности продолжает развиваться и трансформироваться, предлагая мелким киберпреступникам еще больше возможностей для взаимодействия с более серьезными игроками и хакерскими командами, а также для загрузки передовых инструментов, способных обойти действующие системы защиты от взлома, – отмечает Алекс Холланд, (Alex Holland) старший аналитик по вредоносному ПО в HP Inc. – Мы видим, что хакеры адаптируют свои методы для улучшения монетизации, продавая доступ к уязвимым системам организованным преступным группам, чтобы те могли проводить более изощренные атаки на предприятия. Штаммы вредоносных программ, таких как CryptBot, ранее представлявших опасность только для пользователей, хранивших на своих ПК криптокошельки, теперь представляют угрозу и для бизнеса. Мы видим, что хакеры распространяют вредоносное ПО, управляемое организованными преступными группировками, которые, как правило, предпочитают использовать вирусы-вымогатели для монетизации полученного доступа».

Среди других выводов исследования можно выделить следующие: 75% обнаруженных вредоносных программ попали на компьютеры жертв через электронную почту, а 25% были загружены из сети Интернет. Количество угроз, проникающих в систему с помощью веб-браузеров, выросло на 24%, частично за счет загрузки пользователями инструментов взлома, а также программного обеспечения для майнинга криптовалют.

Наиболее распространенными фишинговыми приманками, отправляемыми по электронной почте, были счета-фактуры и информация о бизнес-транзакциях (49%), еще 15% случаев – это ответы на перехваченную переписку. Фишинговые приманки с упоминанием COVID-19 составили менее 1%, снизившись на 77% за период со второго полугодия 2020 года по первое полугодие 2021 года.

Самыми распространенными типами вредоносных вложений стали архивные файлы (29%), электронные таблицы (23%), документы (19%) и исполняемые файлы (19%). Необычные типы архивных файлов, такие как JAR (файлы архивов Java), применяются злоумышленниками, чтобы уйти от обнаружения и сканирования соответствующими инструментами, и установить на компьютеры жертв вредоносное ПО, которое можно легко найти на даркнет-маркетплейсах.

Отчет показал, что 34% обнаруженного вредоносного ПО было неизвестно аналитикам, что на 4% меньше, чем во втором полугодии 2020 г.

На 24% увеличилось количество вредоносных программ, в основе которых лежит CVE-2017-11882, широко эксплуатируемая уязвимость Microsoft Office / Microsoft WordPad, приводящая к нарушению целостности памяти и проведению бесфайловых атак.

«Киберпреступники с легкостью обходят средства обнаружения, просто оптимизируя и совершенствуя свои методы. Мы увидели всплеск вредоносных программ, распространяемых через необычные типы файлов, такие как файлы JAR, которые, очевидно, используются злоумышленниками, чтобы снизить шанс обнаружения вредоносного кода сканерами безопасности и инструментами для защиты от вредоносных программ, – комментирует Алекс Холланд, (Alex Holland). – Жертвы попадаются и на уже знакомые фишинговые атаки, с приманками на тему транзакций, убеждающих пользователей нажимать на вредоносные вложения, ссылки и веб-страницы».

В свою очередь, доктор Йэн Пратт (Dr. Ian Pratt) добавляет: «На фоне того, как киберпреступность становится более организованной, и мелкие игроки могут легко получать эффективные хакерские инструменты и монетизировать атаки, продавая доступ к скомпрометированным системам, не существует такой вещи, как незначительная утечка. Конечные устройства остаются в центре внимания киберпреступников. Их методы становятся все более изощренными, поэтому сегодня как никогда важно сформировать комплексную и устойчивую инфраструктуру клиентских устройств и средств обеспечения безопасности Это означает использование таких методов, как средства изоляции угроз для защиты от современных приемов злоумышленников, а также минимизацию поверхности атаки за счет устранения угроз по наиболее распространенным векторам атак – по электронной почте, через браузеры и загрузки».

Данные для исследования были собраны специалистами HP Wolf Security с виртуальных машин заказчиков в период с января по июнь 2021 года.

Адрес новости:

https://safe.cnews.ru/news/line/2021-07-27_otchet_hp_ob_ugrozah_kiberbezopasnosti

https://forum.sources.ru/index.php?showtopic=421919&view=findpost&p=3849840

|

Метки: Новости: Безопасность |

Шпионская программа захватывает макбуки и крадет данные из Telegram |

Программа XCSSET, изначально атакующая разработчиков ПО для macOS, обзавелась функциями кражи данных из множества приложений. Одна из причин — недостатки «песочницы» macOS.

В прицеле Telegram

Эксперты Trend Micro опубликовали исследование, посвященное вредоносной программе XCSSET. Она уже более года атакует системы под macOS. Основной метод проникновения в систему — инъекция вредоносного кода в локальные проекты Xcode по разработке ПО для macOS. Вредонос начинает срабатывать после компиляции проекта.

XCSSET постепенно обрастает новой функциональностью, и в недавних версиях добавилась возможность красть данные из клиентов Telegram и пароли, хранящиеся в Google Chrome.

Для кражи данных из Telegram вредонос создает архив telegram.applescript в папке keepcoder.Telegram (в Group Containers). Как выяснили эксперты Trend Micro, достаточно скопировать весь каталог ~/Library/GroupContainers/6N38VWS5BX.ru.keepcoder.Telegram с одного Mac на другой, чтобы при открытии Telegram на второй машине клиент уже был залогинен как легитимный пользователь с первого Mac. Таким образом, легко осуществить перехват аккаунта и получить доступ к любой переписке.

Вредонос под macOS ворует данные из Telegram и Google Chrome

«В macOS папка “песочницы” для приложений — ~/Library/Containers/com.xxx.xxx и ~/Library/GroupContainers/com.xxx.xxx — доступна обычным пользователям с правами на чтение и запись. Этим она отличается от практики на iOS. Не все исполняемые файлы в macOS изолируются, а это означает, что простой скрипт может украсть все данные, хранящиеся в папке “песочницы”, — говорится в исследовании TrendMicro. — Разработчикам приложений мы рекомендуем воздержаться от хранения важных данных в папке “песочницы”, особенно тех, что связаны с логинами».

Chrome и другие

Эксперты также проанализировали метод кражи паролей, хранящихся в Google Chrome. Этот метод известен как минимум с 2016 г. Он предполагает получение ключа безопасного хранения (Safe Storage Key) к Chrome, который сам располагается в пользовательской связке ключей.

Тут на помощь злоумышленникам приходит социальная инженерия: с помощью обманного диалогового окна у пользователя выманиваются административные привилегии, так что злоумышленники могут расшифровать все пароли к Chrome и вывести их на удаленный сервер.

XCSSET содержит скрипты для кражи данных из таких приложений как «Контакты», «Заметки», Evernote, Opera, Skype и WeChat. Кроме того, эксперты обнаружили модуль для атаки межсайтового скриптинга на экспериментальный браузер Chrome Canary. XCSSET срабатывает на последней версии macOS под названием BigSur.

Любопытно, что операторы вредоноса постоянно меняют домены для контрольных серверов XCSSET. В июне 2021 г., например, они использовали сразу четыре домена в зоне .ru, однако затем неожиданно отключили их. Пока экспертам TrendMicro не удается идентифицировать новые домены контрольных серверов. Известны два IP-адреса, но, по-видимому, ими операторы вредоноса больше не пользуются.

«По большому счету, речь идет о крупной проблеме с безопасностью реализации Telegram в macOS и недостаточности защиты “песочницы”, - говорит Алексей Водясов, технический директор компании SEC Consult Services. — Клонировать аккаунт простым копированием всего каталога не должно быть возможно в принципе. Вдобавок возникают вопросы к настройкам “песочницы” в macOS. С другой стороны, сперва необходимо занести в систему вредоносную программу, а в macOS немало средств для борьбы с этим. Сторонние антивирусы под macOS также детектируют XCSSET».

Адрес новости:

https://safe.cnews.ru/news/top/2021-07-27_shpionskaya_programma_pod

https://forum.sources.ru/index.php?showtopic=421918&view=findpost&p=3849839

|

Метки: Новости: Безопасность |

Россияне создали «капсулу времени» на блокчейне, чтобы передавать пароли потомкам |

Росcийские разработчики создадут «капсулу времени» с использованием технологии блокчейн для передачи наследникам цифровой информации. Это позволит хранить не только пароли от соцсетей, но и ключи от криптокошельков.

Сейф для криптокошельков

Российские ИТ-специалисты разработают сервис «капсула времени», используя технологию блокчейн. Сервис позволит передавать наследникам цифровую информацию: от паролей к соцсетям до ключей к криптокошелькам.

На данный момент создается сайт проекта, на котором пользователи смогут хранить цифровую информацию в зашифрованном виде с последующей передачей конкретным лицам через определенный срок. Минимальный срок жизни «капсулы времени» — шесть месяцев. Проектом занимается команда специалистов из МГИМО, МГУ и МИФИ.

Россияне спрячут ключи от криптокошельков

Помимо паролей, в «капсулу времени» можно будет поместить тексты, фотографии, видеообращения или координаты местонахождения ценных вещей, сообщают представители «Платформы НТИ». Ссылку на «капсулу времени» пользователь отправляет получателю в личный кабинет, который создается на сайте сервиса. Сама капсула станет доступна только в срок, который указал пользователь.

При этом зашифрованные данные будут храниться на SberCloud, а также дублироваться на DropBox или другие площадки. Для создания проекта планируется привлечь 2-3 млн руб. Отправка первых капсул для пользователей окажется бесплатной. Однако монетизация сервиса планируется «за счет будущей популярности сервиса и дополнительных услуг», заявляют разработчики.

Как используется блокчейн в России

В феврале 2021 г. CNews писал о планах московских властей создать блокчейн-платформу за 495 млн. руб. Заказчиком платформы выступила «Объединенная энергетическая компания» (ОЭК), которая объявила тендер на ее создание на сайте zakupki.gov.ru. Платформа предназначена для автоматизации расчетов между потребителями электроэнергии, энергогенерирующими и энергосбытовыми компаниями с помощью смарт-контрактов. Победителем тендера стала компания «Инженерный центр энергоаудитконтроль».

В июле 2021 г. стало известно о намерении «Эрмитажа» создать токенизированные картины из своей коллекции для последующей продажи их на криптобирже. Для этого музей сначала создаст цифровые копии картин с подписью гендиректора «Эрмитажа», затем конвертирует их в уникальные токены, которые нельзя будет подделать, разделить или заменить. Фактически данные токены — это записи, к которым привязан цифровой объект с информацией о том, кому этот объект принадлежит. Будущие владельцы криптокартин «Эрмитажа» смогут их также продать или хранить в собственной коллекции.

Адрес новости:

https://internet.cnews.ru/news/top/2021-07-27_v_rossii_pridumalikuda_polozhit

https://forum.sources.ru/index.php?showtopic=421914&view=findpost&p=3849835

|

Метки: Новости: Интернет |

«Диасофт» разработал крупнейшую систему сбора и хранения данных для Вооруженных сил России |

В Вооруженных силах Российской Федерации большое внимание уделяют оперативным данным и аналитике больших массивов информации. Для выполнения этих задач был инициирован проект по созданию единого интегрированного распределенного хранилища данных и инструментов сбора информации. Компания «Диасофт» стала соисполнителем проекта.

В ходе проекта требовалось создать гибкий и высокопроизводительный инструмент, который позволяет вести учет показателей, задаваемых пользователями динамически. Специалисты компании «Диасофт» разработали программный комплекс для ввода и доступа к данным, который обеспечивает ввод данных из любых источников, поддерживает динамические гибкие формы ввода и способен формировать «умные» пакеты данных. Эта отечественная разработка рассчитана на нагрузку 50 тыс. пользователей, работающих параллельно, и позволяет оперативно собирать большой пласт информации с нижних уровней управления для последующей агрегации и обработки, что позволяет получить актуальные данные о показателях ресурсного обеспечения Вооруженных сил Российской Федерации для принятия управленческих решений.

Фото: ru.depositphotos.com В Вооруженных силах Российской Федерации большое внимание уделяют оперативным данным и аналитике больших массивов информации

Для отображения структур данных сторонних информационных систем было разработано специальное программное средство просмотра информационных моделей с возможностью их последующего перевода на современную российскую платформу.

При решении задачи построения распределенного хранилища данных в государственной структуре «Диасофт» опирался на многолетний опыт реализации аналогичных проектов для организаций финансового сектора.

«Мы создали универсальный программный комплекс для хранения оперативной информации, поступающей от пользователей и из внешних систем со всех объектов Заказчика по всей стране. Это позволит принимать решения исходя из исчерпывающих и актуальных данных. Мы гордимся тем, что стратегически важные данные собираются и обрабатываются на полностью отечественном программном обеспечении», — говорит Дмитрий Гребенщиков, директор по технологиям импортозамещения компании «Диасофт».

Программный комплекс будет запущен в эксплуатацию в 2022 г.

Узнать подробности об этом и других проектах компании можно, написав электронное письмо специалистам «Диасофт».

Адрес новости:

https://safe.cnews.ru/news/top/2021-07-27_diasoft_razrabotal_krupnejshuyu

https://forum.sources.ru/index.php?showtopic=421917&view=findpost&p=3849838

|

Метки: Новости: Безопасность |

«1C-Битрикс: Управление сайтом» поддерживает кириллические почтовые адреса |

CMS поддерживает кириллические символы в доменной части адреса и полностью кириллические EAI-адреса

В версию v21.300.0 главного модуля «1C-Битрикс: Управление сайтом» вошло обновление функций, отвечающих за работу с IDN-доменами в адресах электронной почты, позволяющее работать с кириллическими e-mail. Теперь CMS поддерживает как кириллические символы в доменной части адреса, например info@поддерживаю.рф, так и полностью кириллические EAI-адреса, такие как инфо@поддерживаю.рф.

До сих пор для обеспечения работы «1C-Битрикс: Управление сайтом» с кириллическими доменами и EAI-адресами требовалось переопределение ряда функций, теперь же все задачи валидации и отправки e-mail на Unicode-адреса реализуются ядром CMS. Так, при вводе таких e-mail в формы подписки на новости или формы обратной связи, они не блокируются функциями-валидаторами, а почтовые сообщения на них отправляются нормально.

Обновление стало результатом длительной работы «1C-Битрикс». В конце 2020 года проектом «Поддерживаю.РФ» проводилось тестирование CMS на выявление несоответствий универсальному принятию и по итогам были опубликованы рекомендации с примерами доработки «1C-Битрикс: Управление сайтом» и WordPress для обеспечения работы с частично или полностью кириллическими почтовыми адресами в модуле рассылок, а также в формах обратной связи.

Как отметила руководитель проекта «Поддерживаю.РФ» Мария Колесникова, «1C-Битрикс: Управление сайтом» стал первой широко используемой на российском рынке CMS-системой, полностью поддерживающей кириллические IDN-домены. «Несмотря на то, что второй флагманский продукт компании – облачная ERP/CRM-система Битрикс24 пока и не поддерживает работу с кириллическими EAI-адресами, мы видим движение российских производителей программных продуктов в сторону поддержки кириллических доменных имен и e-mail», - добавила она.

«1C-Битрикс: Управление сайтом» стал вторым популярным российским продуктом, включившим поддержку кириллических доменных имен и e-mail по данным проекта «Поддерживаю.РФ». В июне этого года подтверждение соответствия критериям универсального принятия в домене .РФ получила платформа CommuniGate Pro, объединяющая серверные решения для электронной почты, обмена сообщениями, календарей и IP-телефонии.

Проект «Поддерживаю.РФ» создан Координационным центром доменов .RU/.РФ в 2020 году в ознаменование десятилетнего юбилея российского домена верхнего уровня .РФ. Он призван помочь разработчикам программного обеспечения реализовать полноценную поддержку кириллических доменных имен и адресов электронной почты в их продуктах, а системным администраторам – правильно выбрать и настроить ПО, имеющее такой функционал. На сайте проекта собрана русскоязычная документация по работе с интернационализированными доменными именами (IDN) и почтовыми адресами (EAI), включая стандарты и лучшие практики по их обработке в программном обеспечении, а также постоянно обновляемый каталог программных продуктов с указанием их текущего статуса поддержки IDN и EAI.

Адрес новости:

https://internet.cnews.ru/news/line/2021-07-27_1cbitriks_upravlenie_sajtom

https://forum.sources.ru/index.php?showtopic=421913&view=findpost&p=3849834

|

Метки: Новости: Интернет |

StormWall выпускает сенсор StormWall Sensor Appliance ДЛЯ защиты от DDoS-атак |

StormWall Sensor Appliance станет доступен 1 сентября 2021 года

StormWall выпускает сенсор StormWall Sensor Appliance, обеспечивающий эффективную защиту бизнеса от DDoS-атак любого уровня. Решение будет доступно всем клиентам StormWall, которые пользуются услугой «Защита сети», с 1 сентября 2021 года. StormWall Sensor Appliance является инновационным продуктом компании, повышающим прозрачность работы Edge-инфраструктуры и позволяющим определять DDoS-атаки независимо от того, активна ли DDoS-защита. Решение будет полезно, прежде всего, Интернет-, хостинг- и облачным- провайдерам. Продукт позволяет одновременно обеспечить максимальное качество сервиса для пользователей и оптимизировать расходы на DDoS-защиту.

Прежде чем выпустить сенсор на рынок, StormWall провел успешное бета-тестирование продукта у ряда своих крупных клиентов. Сенсор будет доступен по ежемесячной подписке, его стоимость будет зависеть от общей пропускной способности анализируемого трафика. Подписка будет включать в себя обновления и поддержку, а стоимость использования сенсора составит в несколько раз меньше стоимости самой защиты от DDoS-угроз. Решение устанавливается в комплекте с операционной системой из ISO-образа на площадке клиента, достаточно виртуальной машины со скромными ресурсами.

Новый сенсор является фактически частью новой большой разработки компании - аппаратного решения по фильтрации DDoS-атак, которая ограничена функционалом DDoS-сенсора для автоматической активации облачной защиты. StormWall Sensor Appliance обладает рядом преимуществ, которые будут полезны многим компаниям: сенсор позволяет анализировать трафик как в реальном времени, так и за исторический отрезок, автоматически обнаруживает DDoS-атаки, доступна подробная статистика по каждой атаке, можно узнать источник, по каким протоколам велась атака, можно увидеть образец атакующего трафика. У сенсора есть возможность как ручной, так и автоматизированной интеллектуальной настройки порогов обнаружения атаки на основе исторических данных индивидуально для разных групп хостов в сети.

StormWall Sensor Appliance может принимать решения на основе потоков трафика по протоколам NetFlow, sFlow, а также по копии трафика SPAN (в том числе Sampled SPAN). Сенсор легко интегрируется с сетевой инфраструктурой по протоколу BGP, также поддерживаются варианты интеграции через BGP Community и BGP FlowSpec. Кроме того, у сенсора есть API-интерфейс для интеграции с имеющимися системами автоматизации.

«В рамках стратегии развития бизнеса StormWall продолжает расширять линейку инновационных продуктов и услуг. Мы гордимся тем, что выпускаем на рынок новый полезный продукт. Появление такого инструмента позволит компаниям, управляющим собственной сетью, сделать свою защиту от DDoS-атак максимально эффективной, при этом решение будет предлагаться по доступной цене», - отметил Рамиль Хантимиров, CEO и сооснователь StormWall.

Адрес новости:

https://safe.cnews.ru/news/line/2021-07-27_stormwall_vypuskaet_sensor_stormwall

https://forum.sources.ru/index.php?showtopic=421916&view=findpost&p=3849837

|

Метки: Новости: Безопасность |

Microsoft не смогла с первого раза исправить уязвимость PrintNightmare |

6 июля Microsoft выпустила патч для PrintNightmare, но он оказался неполным и легко обходится. Под общим названием PrintNightmare скрывается не одна уязвимость, а сразу две. Одна позволяет запускать произвольный код удалённо с максимальными привилегиями.

Двухголовый «баг»

Корпорация Microsoft не смогла с первого раза полностью исправить критическую уязвимость в системе вывода на печать в ОС Windows. Выпущенный экстренным манером патч оказалось возможным обойти.

Уязвимости нулевого дня под общим названием PrintNightmare были выявлены в конце июня 2021 г.; это сразу два «бага» в диспетчере печати, один из которых позволяет запускать произвольный код удалённо с максимальными привилегиями, а другой - повышать привилегии локального пользователя в системе.

Изначально возникла некоторая путаница в обозначениях: исследователи сначала решили, что PrintNightmare - это одна уязвимость, известная как CVE-2021-1675, однако потом - благодаря разъяснениям Microsoft - стало очевидно, что речь идёт о двух разных ошибках. Второй «баг» получил индекс CVE-2021-34527.

Первый патч Microsoft для уязвимости PrintNightmare оказался неполным и легко преодолеваемым

CVE-2021-1675 - это ошибка повышения привилегий в диспетчере печати Windows (Windows Print Spooler), в то время как CVE-2021-34527 позволяет запускать произвольный код в контексте этого же диспетчера.

Злоумышленники могут использовать эти «баги» для захвата контроля над любым сервером или компьютером на базе любых версий Windows, поскольку диспетчер очереди печати включен по умолчанию на всех системах. Microsoft обозначает как PrintNightmare только вторую из этих двух уязвимостей; во многих источниках, впрочем, их смешивают.

Недемонстрационная эксплуатация

В Сети уже несколько дней циркулируют демонстрационные эксплойты, утекшие по ошибке - или потому, что Microsoft в июне выпустила патч, исправляющий (увы, только частично) эту проблему.

«Это означает, что в ближайшем будущем нас ждут множащиеся попытки эксплуатировать одну или обе уязвимости, - говорит Анастасия Мельникова, эксперт по информационной безопасности компании SEC Consult Services. - Демонстрационный эксплойт вполне возможно переделать в полноценный вредонос, а по меньшей мере одна из этих уязвимостей носит критический характер и довольна проста в эксплуатации. А выпущенный к настоящему времени патч исправляет только часть проблемы и при определённых условиях - обходится».

По данным Microsoft, уязвимость CVE-2021-34527 действительно уже активно эксплуатируется киберзлоумышленниками.

Недоделанный патч

6 июля 2021 г. Microsoft выпустила экстренное обновление, которое было призвано решить проблему с PrintNightmare. Исправление вышло для Windows 10 версий 1507, 1809, 1909, 2004, 20H2 и 21H1, Windows Server 2019, а также для снятых с поддержки Windows 7, 8.1 и Windows Server 2008 и 2012. Обновления для Windows 10 1607 и 1803, а также Windows Server 2016 были обещаны в ближайшее время.

Довольно быстро выяснилось, что оно неполное. Во-первых, обновление исправляет только одну из двух уязвимостей - CVE-2021-34527. Эксперты по информбезопасности быстро выяснили, что патч не устраняет угрозу со стороны второго «бага». Он менее опасен, поскольку его эксплуатация возможна только при наличии у злоумышленников локального доступа к атакуемой системе, но и подобный сценарий со счетов сбрасывать нельзя.

Во-вторых, как выяснил создатель Mimikatz Бенджамин Делпи (Benjamin Delpy), выпущенное исправление можно обойти и добиться запуска произвольного кода, если в системе действует политика Point and Print и отключены предупреждения о попытках повышения привилегий (иллюстрация Bleeping Computer).

Системным администраторам рекомендовано временно отключить диспетчер печати, пока не будет выпущен патч, полностью решающий проблему.

Компания oPatch выпустила микропатч, который блокирует попытки эксплуатировать уязвимость, но он работает только если не устанавливать патч Microsoft от 6 июля.

Адрес новости:

https://safe.cnews.ru/news/top/2021-07-15_microsoft_ne_smogla_s_pervogo

https://forum.sources.ru/index.php?showtopic=421926&view=findpost&p=3849853

|

Метки: Новости: Безопасность |

ПАК ФА полетел |

https://forum.sources.ru/index.php?showtopic=296928&view=findpost&p=3849813

|

Метки: Наука и Техника |

Восстановлена работа новостного бота |

Теперь можно снова читать IT новости не выходя из форума.

https://forum.sources.ru/index.php?c=1

https://forum.sources.ru/index.php?showtopic=421912&view=findpost&p=3849812

|

Метки: Новости сайта и форума |

Microsoft выплатила ,6 млн исследователям по кибербезопасности в рамках программ Bug Bounty за 2020 год |

Самая крупная награда составила 0 тыс.

За последние 12 месяцев Microsoft выплатила ,6 млн в качестве вознаграждения за обнаруженные уязвимости более чем 340 исследователям безопасности из 58 стран в рамках программ Bug Bounty. За год было получено более чем 1,2 тыс. отчетов. Сотрудничество с сообществом экспертов является важной частью комплексного подхода Microsoft к обеспечению безопасности своих пользователей. Программы Bug Bounty – одна из составляющих этого сотрудничества. Обнаруживая уязвимости и сообщая о них в Microsoft через программу Coordinated Vulnerability Disclosure (CVD), исследователи помогают обеспечивать защиту данных миллионов пользователей во всем мире.

Microsoft постоянно оценивает актуальную ситуацию с киберугрозами, чтобы совершенствовать свои продукты, и прислушивается к отзывам сторонних экспертов, способствуя обмену информации в этой сфере. Всего на данный момент Microsoft поддерживает 17 Bug Bounty программ. В этом году в список направлений для получения наград были добавлены новые задачи и сценарии. Это помогло не только обнаружить и устранить актуальные риски конфиденциальности и безопасности клиентов, но и предложить исследователям достойные награды за их важную работу. Самая крупная награда составила 0 тыс. в рамках программы Hyper-V Bounty Program. А средний размер одной награды составил тыс.

Новые и обновленные программы Bug Bounty: Windows Insider Preview Bounty Program, обновлена в июле 2020; Researcher Recognition Program, обновлена в феврале 2021; Microsoft Applications Bounty Program (Teams Desktop), запущена в марте 2021; SIKE Cryptographic Challenge, запущена в июне 2021.

Адрес новости:

https://safe.cnews.ru/news/line/2021-07-26_microsoft_vyplatila_136_mln_issledovatelyam

https://forum.sources.ru/index.php?showtopic=421911&view=findpost&p=3849811

|

Метки: Новости: Безопасность |

Ученый сел в тюрьму за продажу чипов в Китай. Он чудом избежал срока в 219 лет |

Пожилой бизнесмен и ученый из Калифорнийского университета получил 5 лет за контрабанду интегральных схем военного назначения в Китай. Он также заплатит огромные штрафы. Первоначально по совокупности предъявленных обвинений ему грозило более 200 лет тюрьмы.

Отделался легким испугом

Ученый Калифорнийского университета Йи-Чи Ши (Yi-Chi Shih) приговорен к 63 месяцам (немногим более пяти лет) тюрьмы за экспорт микросхем двойного назначения из США в Китай. Кроме того, по решению суда, Ши должен будет выплатить более 0 тыс. Налоговой службе США (IRS) в качестве компенсации и 0 тыс. в виде штрафа.

Согласно информации, опубликованной Министерством юстиции США, 66-летний доктор наук Ши был признан виновным по 18 пунктам, предъявленным обвинением. Центральным в его деле является эпизод с нарушением закона «О международных чрезвычайных экономических полномочиях» (IEEPA) и правил экспортного контроля (EAR). Среди других провинностей ученого и бизнесмена – мошенничество с использованием почты и технологий электронной связи, сговор с целью получения неавторизованного доступа к информации, лжесвидетельство и налоговые махинации.

Соучастник Ши – Кит Май (Kiet Mai) – еще в 2018 г. признал свою вину и получил 18 месяцев условно с выплатой штрафа в размере тыс.

Сотрудник Калифорнийского университета Йи-Чи Ши

Как ранее писал CNews, по итогам длившегося шесть недель судебного процесса в начале июля 2019 г. жюри присяжных признало Йи-Чи Ши виновным. Осужденному грозило до 219 лет лишения свободы.

Детали схемы незаконного экспорта

По данным суда, Ши через закупал у неназванной американской компании микроволновые монолитные интегральные схемы (Monolithic microwave integrated circuits, MMIC) с целью последующего экспорта в Китай, но поставщику сообщал, что приобретенная электроника будет использоваться на территории США. Для этого Ши создал специальную компанию Pullman Lane Productions в Калифорнии, которая получала финансирование из Китая, и на эти деньги приобретала MMIC. Ученый размещал заказы на сайте компании – производителя MMIC, в этой ему помогал Кит Май.

В Китае Ши возглавлял компанию CGTC (Chengdu GaStone Technology Company), которая работала над созданием фабрики по производству MMIC в Ченду. Именно эта компания и являлась конечным получателем интегральных схем.

MMIC считаются в США товаром двойного назначения, то есть подобные изделия востребованы как в гражданской, так и военной сферах. MMIC могут применяться в системах беспроводной связи, ракетах, системах наведения ракет, истребителях, средствах радиоэлектронной борьбы и противодействия им, а также радарах.

Для экспорта такого рода в соответствии с IEEPA и EAR необходима специальная лицензия. Однако получить ее у Ши не вышло бы, поскольку его компания CGTC еще в 2014 г. была включена в «черный список» Минторга США «из-за ее участия в деятельности, противоречащей интересам национальной безопасности и внешней политики США». По данным ведомства, CGTC уже тогда занималась незаконной закупкой товаров в интересах армии КНР.

Продолжение торговой войны

Противостояние между США и Китаем обострилось при экс-президенте США Дональде Трампе (Donald Trump), вылившись в полномасштабную торговую войну. Она затронула целый ряд крупных китайских компаний, например, Huawei.

В мае 2019 г. Трамп запретил Google, Intel и другим американским корпорациям сотрудничать с Huawei, что, в частности, привело к исчезновению сервисов Google с ее смартфонов. Примерно в то же время Microsoft запланировала оставить ноутбуки Huawei без обновлений для своей ОС Windows 10.

В мае 2020 г. Трамп запретил тайваньскому гиганту TSMC, который занимается производстом полупроводников, выпускать для нее процессоры, в которых используются американские технологии. Huawei, не имея собственных фабрик, начала закупать чипы с большим запасом. В сентябре 2020 г. TSMC прекратила все поставки Huawei. В октябре 2020 г. американский президент разрешил TSMC работать с Huawei, но послабления коснулись только выпуска микросхем по не самым современным техпроцессам – не современнее 28 нм. В ноябре 2020 г. из-за американского давления Huawei была вынуждена продать свою «дочку» Honor, специализирующуюся на выпуске недорогих смартфонов, ноутбуков и носимой электроники.

Ограничения в отношении китайских технологических компаний далеко не всегда шли на пользу США. Так, запрет на использование и приобретение новых дронов, произведенных в Китае, усложнил жизнь американскому Министерству внутренних дел, ведущему превентивную борьбу с лесными пожарами методом контролируемых выжиганий. Согласно внутренним документам ведомства, без доступа к китайским дронам оно оценивало свои возможности по осущестлению запланированных профилактических мероприятий лишь на уровне лишь 28%. Причем для достижения данного показателя ему пришлось бы использовать пилотируемые летательные аппараты, подвергающие риску жизнь и здоровье живых людей.

Джозеф Байден (Joseph Biden), в январе 2021 г. сменивший Трампа на посту президента, во многом продолжил политику предшественника в отношении Китая. В частности, Байден приказал сократить зависимость поставок в США микросхем, аккумуляторов для электрокаров и других важных для страны товаров от других государств, в особвенности Китая, чтобы исключить их дефицит.

Адрес новости:

https://safe.cnews.ru/news/top/2021-07-26_amerikanskij_uchenyj_chudom

https://forum.sources.ru/index.php?showtopic=421910&view=findpost&p=3849810

|

Метки: Новости: Безопасность |

Россияне устроили тотальную слежку друг за другом с помощью иностранного приложения |

В России все рекорды популярности бьет французское приложение Zenly для слежки за друзьями и знакомыми. Всего за три месяца оно поднялось с 54 места в рейтинге популярности на третье, опередив WhatsApp и Instagram. Впереди теперь только Telegram и TikTok. Россия стала для Zenly крупнейшим рынком по числу пользователей

Россияне следят друг за другом

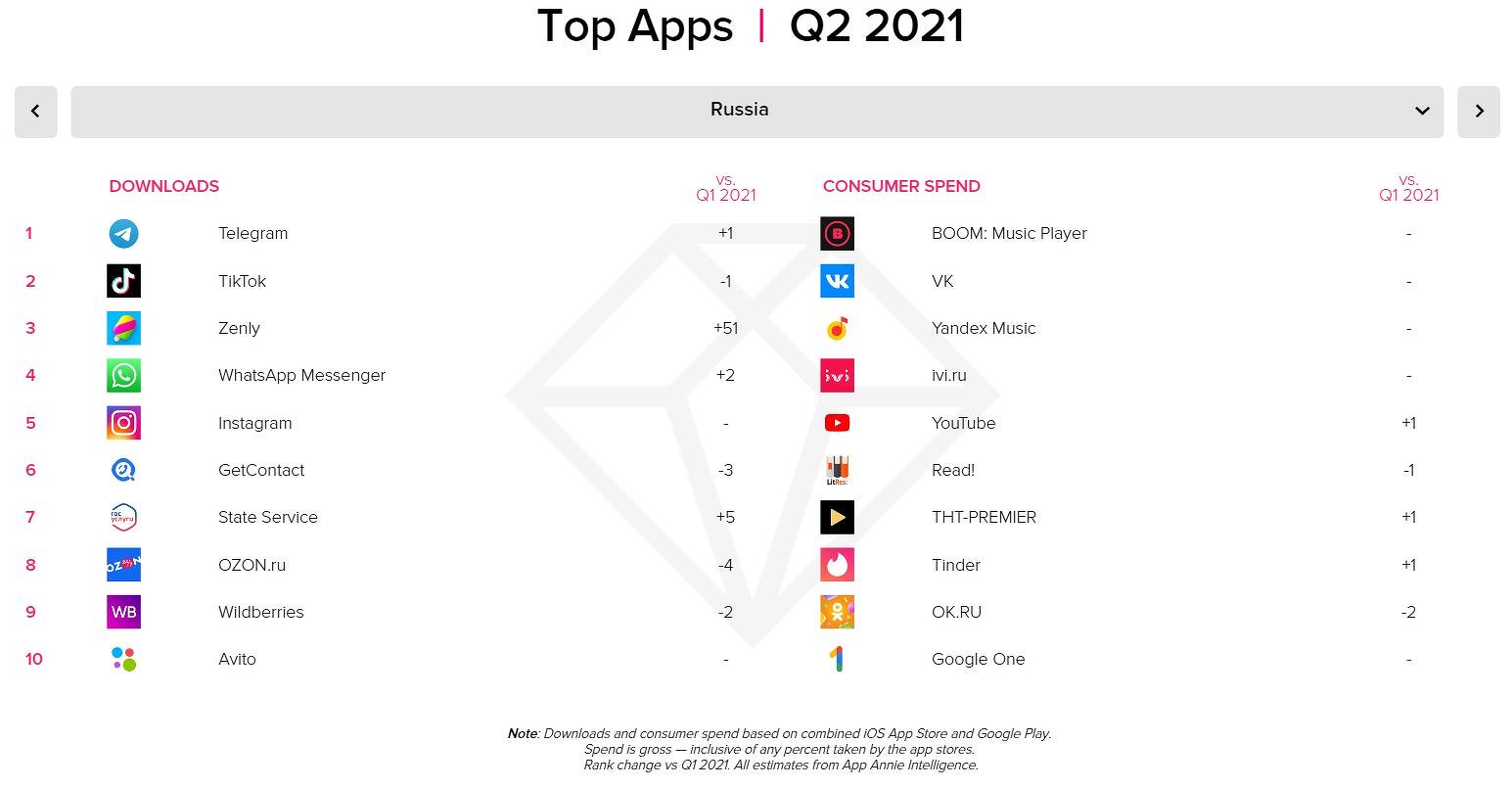

В России зафиксирован невероятно резкий рост популярности приложений для слежки за друзьями и знакомыми. Согласно отчету App Annie за II квартал 2021 г., с которым ознакомилась редакция CNews, французская мобильная программа Zenly для слежки стала третьей по числу скачиваний.

Всего за три месяца Zenly преодолело 51 строчку на пути в топ-5. По итогам I квартала 2021 г. приложение не входило даже в топ-50, находившись на 54 месте. Теперь же Zenly осталось обогнать TikTok и мессенджер Telegram, находящиеся на втором и первом местах в рейтинге соответственно.

По популярности среди россиян приложение Zenly опередило мессенджер WhatsApp, а также Instagram и приложения множества российских сервисов. Детище французских программистов оставило позади себя «Авито», интернет-магазины Wildberries и Ozon, а также «Госуслуги».

До первого места Zenly осталось совсем немного

Все данные специалисты App Annie берут из статистики интернет-магазинов для платформ Apple iOS и Google Android. Другие платформы на формирование рейтинга не влияют.

Слежка за самыми близкими

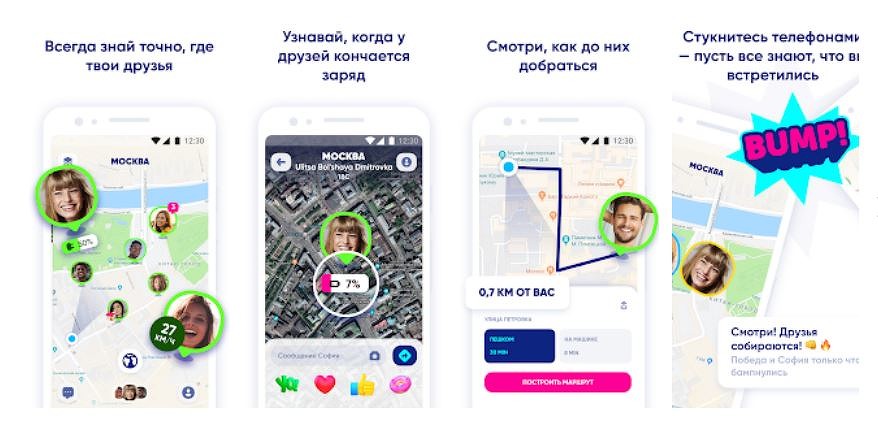

Приложение Zenly позволяет пользователям видеть на карте, где в настоящее время находятся их друзья. Также оно дает возможность быть в курсе того, чем они занимаются – спят, работают, принимают пищу, находятся на учебе и т. д.

Zenly отображает информацию в реальном времени

По заявлениям разработчиков, Zenly не позволяет следить за всеми подряд. Пользователи будут видеть текущее местоположение только тех людей, которые разрешили добавить себя в список друзей в самом приложении.

По данным Forbes, Россия стала для французского сервиса первым по значимости рынком. Именно здесь у Zenly наиболее широкая аудитория – 12,1 млн пользователей. На втором месте находится Индонезия – в этой стране приложение было скачано 11,5 млн.

Над приложением Zenly работала одноименная компания, основанная в 2011 г. Процесс занял три года, и авторы брали пример со схожих по своим возможностям сервисов Foursquare и Gowalla.

В 2016 г. Zenly провела два успешных раунда инвестиций, в которых привлекла сперва 11,2 млн евро, а затем еще ,5 млн. Год спустя Zenly со всеми ее наработками приобрела компания Snap, разработчик мессенджера Snapchat. Сумма сделки составила 3,3 млн.

Описание возможностей приложения в Google Play

Как пишет Forbes, в настоящее время Zenly переживает вторую волну роста популярности среди российских пользователей. Первая пришлась на весну 2020 г., однако введенная по всей стране 28 марта 2020 г. самоизоляция быстро остановила ее.

Вторая волна началась в январе 2021 г. За этот месяц приложение Zenly было скачано в России 5,55 млн раз., а к началу II квартала 2021 г. число загрузок выросло до 7,1 млн (статистика App Annie).

В магазинах приложений Zenly имеет очень высокие рейтинги. Так, владельцы Android-устройств поставили ей 4,2 балла из 5 возможных (на основе почти 228,5 тыс. отзывов). В Apple App Store оценок заметно меньше – немногим более 88 тыс. При этом общий рейтинг выше – 4,8 балла из 5.

Почти самое прорывное приложение

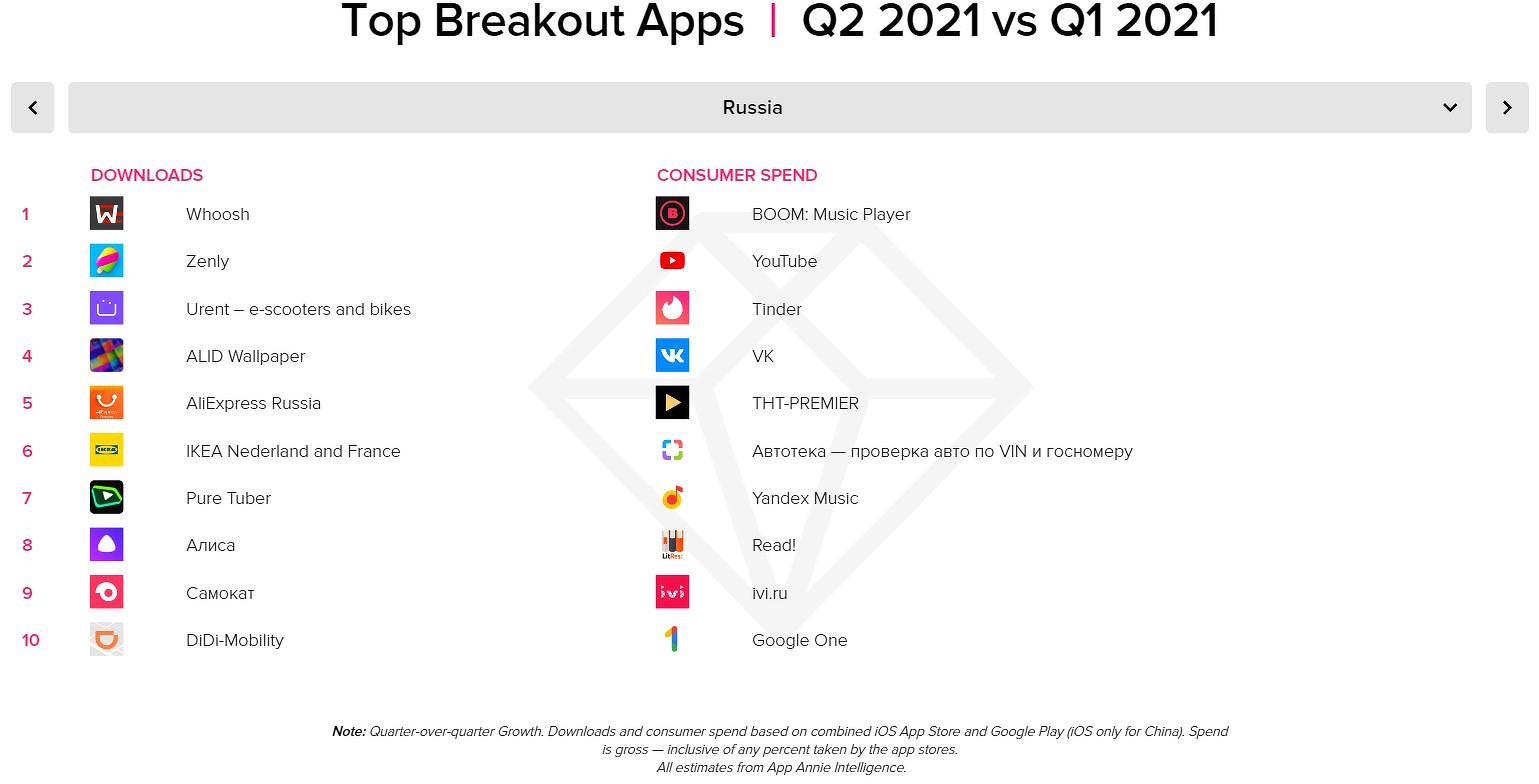

Эксперты App Annie также опубликовали рейтинг самых прорывных (breakout) приложений за II квартал 2021 г. В нем Zenly тоже входит в тройку лидеров, но на этот раз находится не на третьем месте, а на втором.

В данном рейтинге Zenly соревнуется, в основном, с сервисами аренды самокатов

Впереди Zenly только приложение российского сервиса по краткосрочной аренде самокатов Whoosh. Первую тройку замыкает софт аналогичного сервиса Urent.

Также в рейтинге представлены приложения магазинов «AliExpress Россия» и Ikea, сервиса доставки еды «Самокат», голосового помощника «Алиса» и сервиса заказа такси DiDi Mobility. Дополнительно в список самых прорывных включены приложения ALID Wallpaper и Pure Tuber.

Telegram тоже так умеет

Мессенджер Telegram, лидирующий по числу скачиваний в России, тоже позволяет отслеживать местоположение людей. Но, в отличие от Zenly, следить можно не только за друзьями и знакомыми.

Telegram позволяет установить точное местоположение любого пользователя

В январе CNews писал, что в Telegram была обнаружена уязвимость, которая позволяет за несколько минут вычислить точные координаты своих пользователей, использующих встроенный сервис «Люди рядом». Алгоритм обнаружения прост, что дает возможность следить за нужным человеком даже тем, у кого нет никаких навыков хакинга.

Сервис «Люди рядом» был добавлен в Telegram в июне 2019 г. и первоначально носил название «Люди поблизости». В феврале 2020 г. он получил обновление до версии 2.0.

Адрес новости:

https://safe.cnews.ru/news/top/2021-07-26_rossiyane_ustroili_totalnuyu

https://forum.sources.ru/index.php?showtopic=421909&view=findpost&p=3849809

|

Метки: Новости: Безопасность |