Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

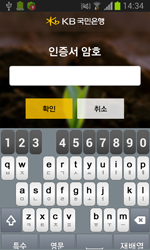

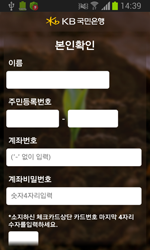

Очередной банковский троянец угрожает южнокорейским пользователям Android |

4 декабря 2014 года

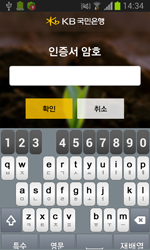

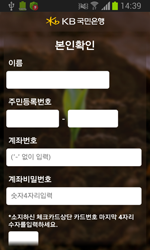

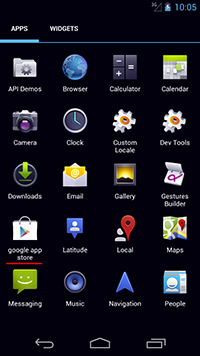

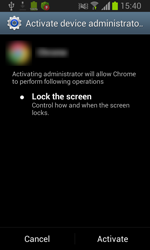

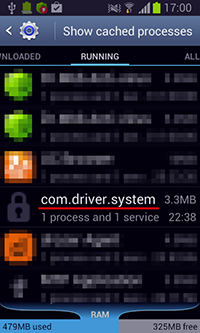

После того как дроппер установлен на Android-смартфон или планшет, он может быть инициализирован как самим владельцем мобильного устройства (при нажатии на созданный троянцем ярлык), так и автоматически – при очередной разблокировке экрана или загрузке операционной системы. Если

Вслед за успешной инициализацией дроппер извлекает хранящийся в его ресурсах исполняемый dex-файл троянца

Каждое из загружаемых

|

|

|

Наряду с заменой настоящих приложений системы «банк-клиент» их троянскими копиями

- отправить СМС-сообщение с заданным текстом на указанный номер;

- включить или выключить передатчик Wi-Fi;

- загрузить на сервер данные из телефонной книги (в том числе сохраненные на SIM-карте телефонные номера);

- загрузить с удаленного узла и запустить заданный злоумышленниками dex-файл.

Для запуска загруженного dex-файла троянец задействует соответствующий функционал дроппера

Помимо кражи сведений о контактах пользователя, в процессе своей работы троянец также может передать на управляющий сервер и другую конфиденциальную информацию, например, номер телефона жертвы, название модели инфицированного мобильного устройства, сведения о версии операционной системы, типе используемой мобильной и Wi-Fi-сети и некоторые другие данные. Кроме того,

Примечательно, что данная вредоносная программа обладает весьма интересным механизмом самозащиты. Так, если троянец фиксирует на зараженном смартфоне или планшете запуск популярного южнокорейского антивируса,

Чтобы не стать жертвой вредоносных программ, владельцы мобильных Android-устройств должны избегать установки приложений, полученных не из каталога Google Play. Кроме того, им рекомендуется установить надежное защитное ПО. Антивирус Dr.Web для Android и Антивирус Dr.Web для Android Light успешно обнаруживают и нейтрализуют описанных троянцев, поэтому для пользователей данных продуктов они не представляют опасности.

http://feedproxy.google.com/~r/drweb/viruses/~3/vXAkG-k4KcY/

|

|

Очередной банковский троянец угрожает южнокорейским пользователям Android |

4 декабря 2014 года

После того как дроппер установлен на Android-смартфон или планшет, он может быть инициализирован как самим владельцем мобильного устройства (при нажатии на созданный троянцем ярлык), так и автоматически – при очередной разблокировке экрана или загрузке операционной системы. Если

Вслед за успешной инициализацией дроппер извлекает хранящийся в его ресурсах исполняемый dex-файл троянца

Каждое из загружаемых

|

|

|

Наряду с заменой настоящих приложений системы «банк-клиент» их троянскими копиями

- отправить СМС-сообщение с заданным текстом на указанный номер;

- включить или выключить передатчик Wi-Fi;

- загрузить на сервер данные из телефонной книги (в том числе сохраненные на SIM-карте телефонные номера);

- загрузить с удаленного узла и запустить заданный злоумышленниками dex-файл.

Для запуска загруженного dex-файла троянец задействует соответствующий функционал дроппера

Помимо кражи сведений о контактах пользователя, в процессе своей работы троянец также может передать на управляющий сервер и другую конфиденциальную информацию, например, номер телефона жертвы, название модели инфицированного мобильного устройства, сведения о версии операционной системы, типе используемой мобильной и Wi-Fi-сети и некоторые другие данные. Кроме того,

Примечательно, что данная вредоносная программа обладает весьма интересным механизмом самозащиты. Так, если троянец фиксирует на зараженном смартфоне или планшете запуск популярного южнокорейского антивируса,

Чтобы не стать жертвой вредоносных программ, владельцы мобильных Android-устройств должны избегать установки приложений, полученных не из каталога Google Play. Кроме того, им рекомендуется установить надежное защитное ПО. Антивирус Dr.Web для Android и Антивирус Dr.Web для Android Light успешно обнаруживают и нейтрализуют описанных троянцев, поэтому для пользователей данных продуктов они не представляют опасности.

http://feedproxy.google.com/~r/drweb/viruses/~3/rmdYwlxMWxM/

|

|

Android-троянец крадет деньги и конфиденциальные данные пользователей |

26 ноября 2014 года

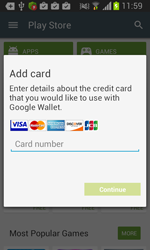

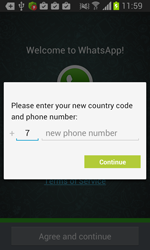

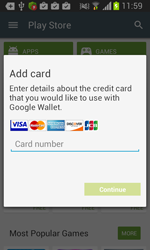

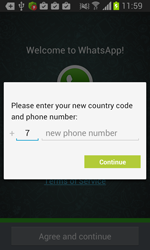

Начать свою вредоносную деятельность

Вслед за своей инициализацией

Фактически,

- Google Play;

- Google Play Music;

- Gmail;

- WhatsApp;

- Viber;

- Instagram;

- Skype;

- «ВКонтакте»;

- «Одноклассники»;

- Facebook;

- Twitter.

В конечном итоге вся введенная жертвой информация передается троянцем на управляющий сервер.

|  |  |

Реализация второго сценария атаки, напротив, не зависит от совершаемых пользователем действий и происходит только в соответствии с указаниями злоумышленников, поступающими от удаленного узла. В частности, по команде с управляющего сервера

- начать или остановить перехват входящих и исходящих СМС;

- выполнить USSD-запрос;

- внести в черный список определенный номер, сообщения с которого будут скрываться от пользователя (по умолчанию в списке содержатся сервисные номера ряда телефонных операторов, системы мобильного банкинга известного российского банка, а также популярной платежной платформы);

- очистить список блокируемых номеров;

- передать на сервер информацию об установленных на устройстве приложениях;

- выполнить отправку СМС-сообщения;

- передать на сервер идентификатор вредоносной программы;

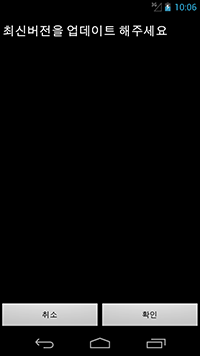

- отобразить на экране диалоговое окно или сообщение в соответствии с полученными с управляющего сервера параметрами (например, в команде может задаваться текст, предназначенный для демонстрации на экране, количество полей для ввода данных и т. п.).

Примечательно, что адрес основного управляющего сервера

Благодаря тому, что

Более того, способность троянца вывести на экран мобильного устройства любое сообщение или диалоговое окно произвольной формы и содержания открывает перед киберпреступниками практически неограниченные возможности по совершению самых разнообразных атак. Например, похитив у пользователя аутентификационные данные для доступа к учетной записи одной из социальных сетей, злоумышленники могут изменить пароль доступа к ней и отдать вредоносной программе команду на демонстрацию сообщения вида «Ваша учетная запись заблокирована, для разблокировки выполните денежный перевод на номер 1234». Также создатели

Во избежание заражения устройств данным троянцем специалисты компании «Доктор Веб» рекомендуют пользователям не устанавливать приложения, полученные из сомнительных источников, а также по возможности запретить загрузку программ, минуя каталог Google Play. Кроме того, при установке приложений необходимо обращать внимание на функции, доступ к которым они запрашивают: если программа вызывает у вас сомнения, лучше отказаться от ее инсталляции.

Запись для детектирования

http://feedproxy.google.com/~r/drweb/viruses/~3/ORVpfg694-k/

|

|

Android-троянец крадет деньги и конфиденциальные данные пользователей |

26 ноября 2014 года

Начать свою вредоносную деятельность

Вслед за своей инициализацией

Фактически,

- Google Play;

- Google Play Music;

- Gmail;

- WhatsApp;

- Viber;

- Instagram;

- Skype;

- «ВКонтакте»;

- «Одноклассники»;

- Facebook;

- Twitter.

В конечном итоге вся введенная жертвой информация передается троянцем на управляющий сервер.

|  |  |

Реализация второго сценария атаки, напротив, не зависит от совершаемых пользователем действий и происходит только в соответствии с указаниями злоумышленников, поступающими от удаленного узла. В частности, по команде с управляющего сервера

- начать или остановить перехват входящих и исходящих СМС;

- выполнить USSD-запрос;

- внести в черный список определенный номер, сообщения с которого будут скрываться от пользователя (по умолчанию в списке содержатся сервисные номера ряда телефонных операторов, системы мобильного банкинга известного российского банка, а также популярной платежной платформы);

- очистить список блокируемых номеров;

- передать на сервер информацию об установленных на устройстве приложениях;

- выполнить отправку СМС-сообщения;

- передать на сервер идентификатор вредоносной программы;

- отобразить на экране диалоговое окно или сообщение в соответствии с полученными с управляющего сервера параметрами (например, в команде может задаваться текст, предназначенный для демонстрации на экране, количество полей для ввода данных и т. п.).

Примечательно, что адрес основного управляющего сервера

Благодаря тому, что

Более того, способность троянца вывести на экран мобильного устройства любое сообщение или диалоговое окно произвольной формы и содержания открывает перед киберпреступниками практически неограниченные возможности по совершению самых разнообразных атак. Например, похитив у пользователя аутентификационные данные для доступа к учетной записи одной из социальных сетей, злоумышленники могут изменить пароль доступа к ней и отдать вредоносной программе команду на демонстрацию сообщения вида «Ваша учетная запись заблокирована, для разблокировки выполните денежный перевод на номер 1234». Также создатели

Во избежание заражения устройств данным троянцем специалисты компании «Доктор Веб» рекомендуют пользователям не устанавливать приложения, полученные из сомнительных источников, а также по возможности запретить загрузку программ, минуя каталог Google Play. Кроме того, при установке приложений необходимо обращать внимание на функции, доступ к которым они запрашивают: если программа вызывает у вас сомнения, лучше отказаться от ее инсталляции.

Запись для детектирования

http://feedproxy.google.com/~r/drweb/viruses/~3/A9Iy7yrI_FU/

|

|

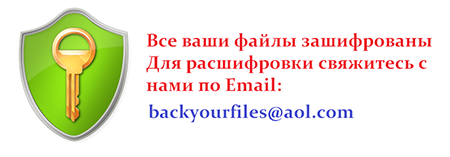

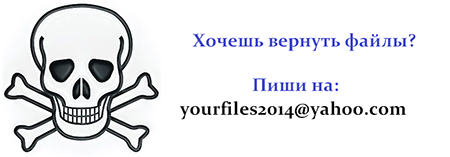

Возможна расшифровка файлов, зашифрованных Trojan.Encoder.398 |

25 ноября 2014 года

Троянец-шифровальщик

В настоящий момент специалистам «Доктор Веб» известно несколько модификаций

Для связи злоумышленники обычно используют следующие адреса электронной почты: mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr, filescrypt2014@foxmail.com и некоторые другие.

До недавнего времени расшифровка файлов, пострадавших от действия троянца

Следует отметить, что в последнее время в Интернете появилось множество предложений о платной расшифровке пострадавших от действия шифровальщиков файлов, однако достоверно установлено, что большинство лиц, предлагающих подобного рода услуги, все равно обращается за помощью в службу технической поддержки компании «Доктор Веб». Обращаем ваше внимание на то, что компания «Доктор Веб» осуществляет расшифровку файлов бесплатно для пользователей своих лицензионных продуктов. Таким образом, сетевые мошенники фактически предлагают жертвам троянца приобрести услугу, которую можно получить на безвозмездной основе. По крайней мере, требуемая ими сумма вознаграждения значительно превышает стоимость лицензии на антивирусные продукты Dr.Web, приобретая которую, пользователь получает надежную защиту своих персональных компьютеров и мобильных устройств.

Если вы стали жертвой этой вредоносной программы, воспользуйтесь следующими рекомендациями:

- обратитесь с соответствующим заявлением в полицию;

- ни в коем случае не пытайтесь переустановить операционную систему;

- не удаляйте никакие файлы на вашем компьютере;

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки поддержки компании «Доктор Веб» (эта услуга бесплатна);

- к тикету приложите зашифрованный троянцем .DOC-файл;

- дождитесь ответа вирусного аналитика. В связи с большим количеством запросов это может занять некоторое время.

Напоминаем, что услуги по расшифровке файлов оказываются только обладателям коммерческих лицензий на антивирусные продукты Dr.Web. Проделанная специалистами компании «Доктор Веб» работа открывает новые перспективы в борьбе с троянцами-шифровальщиками и позволяет надеяться, что в будущем все больше жертв подобных вредоносных программ получат возможность вернуть свои файлы, пострадавшие от действия энкодеров.

Чтобы троянец не испортил файлы, используйте защиту от потери данных

| Только в Dr.Web Security Space версии 9 и 10 |

| Подробнее о шифровальщиках |

|

Что делать если.. |  |

Видео о настройке |  |

Бесплатная расшифровка |

http://feedproxy.google.com/~r/drweb/viruses/~3/Obx11q-rgGk/

|

|

Возможна расшифровка файлов, зашифрованных Trojan.Encoder.398 |

25 ноября 2014 года

Троянец-шифровальщик

В настоящий момент специалистам «Доктор Веб» известно несколько модификаций

Для связи злоумышленники обычно используют следующие адреса электронной почты: mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr, filescrypt2014@foxmail.com и некоторые другие.

До недавнего времени расшифровка файлов, пострадавших от действия троянца

Следует отметить, что в последнее время в Интернете появилось множество предложений о платной расшифровке пострадавших от действия шифровальщиков файлов, однако достоверно установлено, что большинство лиц, предлагающих подобного рода услуги, все равно обращается за помощью в службу технической поддержки компании «Доктор Веб». Обращаем ваше внимание на то, что компания «Доктор Веб» осуществляет расшифровку файлов бесплатно для пользователей своих лицензионных продуктов. Таким образом, сетевые мошенники фактически предлагают жертвам троянца приобрести услугу, которую можно получить на безвозмездной основе. По крайней мере, требуемая ими сумма вознаграждения значительно превышает стоимость лицензии на антивирусные продукты Dr.Web, приобретая которую, пользователь получает надежную защиту своих персональных компьютеров и мобильных устройств.

Если вы стали жертвой этой вредоносной программы, воспользуйтесь следующими рекомендациями:

- обратитесь с соответствующим заявлением в полицию;

- ни в коем случае не пытайтесь переустановить операционную систему;

- не удаляйте никакие файлы на вашем компьютере;

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки поддержки компании «Доктор Веб» (эта услуга бесплатна);

- к тикету приложите зашифрованный троянцем .DOC-файл;

- дождитесь ответа вирусного аналитика. В связи с большим количеством запросов это может занять некоторое время.

Напоминаем, что услуги по расшифровке файлов оказываются только обладателям коммерческих лицензий на антивирусные продукты Dr.Web. Проделанная специалистами компании «Доктор Веб» работа открывает новые перспективы в борьбе с троянцами-шифровальщиками и позволяет надеяться, что в будущем все больше жертв подобных вредоносных программ получат возможность вернуть свои файлы, пострадавшие от действия энкодеров.

Чтобы троянец не испортил файлы, используйте защиту от потери данных

| Только в Dr.Web Security Space версии 9 и 10 |

| Подробнее о шифровальщиках |

|

Что делать если.. |  |

Видео о настройке |  |

Бесплатная расшифровка |

http://feedproxy.google.com/~r/drweb/viruses/~3/yHRa8jBtIDI/

|

|

Новый троянец для Linux играет с командным сервером в «пинг-понг» |

20 ноября 2014 года

После своего запуска на инфицированном устройстве троянец

Троянец обладает специальной функцией, с использованием которой он в течение одного цикла осуществляет сканирование 256 удаленных IP-адресов, выбранных случайным образом, при этом цикл запускается по команде злоумышленников. В процессе генерации IP-адресов

- запрос IP-адреса инфицированного устройства;

- запуск или остановка цикла сканирования;

- атака на заданный узел типа DNS Amplification;

- атака на заданный узел типа UDP Flood;

- атака на заданный узел типа SYN Flood;

- прекращение DDoS-атаки;

- завершение работы троянца.

Запись для троянской программы

http://feedproxy.google.com/~r/drweb/viruses/~3/qDgybL_DDEc/

|

|

Новый троянец для Linux играет с командным сервером в «пинг-понг» |

20 ноября 2014 года

После своего запуска на инфицированном устройстве троянец

Троянец обладает специальной функцией, с использованием которой он в течение одного цикла осуществляет сканирование 256 удаленных IP-адресов, выбранных случайным образом, при этом цикл запускается по команде злоумышленников. В процессе генерации IP-адресов

- запрос IP-адреса инфицированного устройства;

- запуск или остановка цикла сканирования;

- атака на заданный узел типа DNS Amplification;

- атака на заданный узел типа UDP Flood;

- атака на заданный узел типа SYN Flood;

- прекращение DDoS-атаки;

- завершение работы троянца.

Запись для троянской программы

http://feedproxy.google.com/~r/drweb/viruses/~3/a8TrriwpWL0/

|

|

Android-троянец атакует клиентов нескольких российских банков |

19 ноября 2014 года

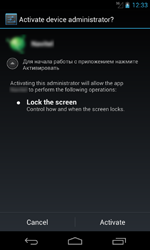

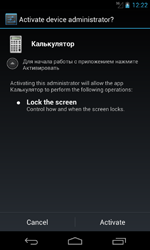

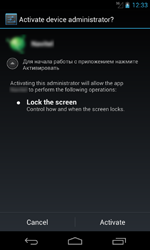

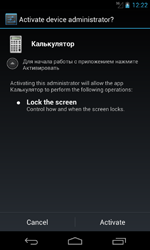

Обнаруженная специалистами компании «Доктор Веб» Android-угроза, внесенная в вирусную базу как

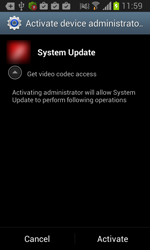

Будучи запущенной, вредоносная программа пытается получить права администратора мобильного устройства, для чего настойчиво демонстрирует соответствующее системное уведомление и фактически не позволяет потенциальной жертве отказаться от выполнения запрошенного действия. После успешного получения системных привилегий

|

|

|

|

Затем троянец устанавливает соединение с удаленным узлом и загружает на него ряд сведений о зараженном мобильном устройстве. В частности,

- IMEI-идентификатор;

- IMSI-идентификатор;

- текущее время, установленное в системе;

- номер мобильного телефона;

- версия троянца;

- SID-идентификатор;

- версия ОС;

- модель устройства;

- производитель устройства;

- версия SDK системы;

- идентификатор троянца.

В ответ сервер отправляет боту список команд, которые тот должен исполнить.

- установить время следующего соединения с командным центром;

- изменить адрес командного центра;

- занести в конфигурационный файл список номеров, сообщения с которых будут скрываться от пользователя;

- занести в конфигурационный файл список номеров, сообщения с которых будут пересылаться на управляющий сервер;

- убрать из конфигурационного файла список номеров, сообщения с которых будут скрываться от пользователя;

- убрать из конфигурационного файла список номеров, сообщения c которых будут пересылаться на управляющий сервер;

- отправить СМС-сообщение с заданным текстом на указанный в команде номер;

- загрузить и попытаться установить приложение (необходимо подтверждение пользователя);

- попытаться удалить заданное в команде приложение (необходимо подтверждение пользователя);

- вывести в область уведомлений сообщение с заданным в команде текстом;

- открыть в браузере заданный в команде веб-адрес;

- отправить на управляющий сервер список контактов;

- отправить на управляющий сервер список установленных приложений.

Главная опасность этого вредоносного приложения заключается в том, что оно способно функционировать в качестве банковского троянца и выполнять незаконные операции с денежными средствами владельцев Android-устройств. Так,

Также вредоносная программа вполне может помочь киберпреступникам похитить аутентификационные данные учетной записи онлайн-банкинга пользователя, загрузив в браузере зараженного устройства имитирующий внешний вид настоящего интернет-портала банка мошеннический веб-сайт, где жертве будет предложено ввести конфиденциальные сведения для входа. В результате такой атаки могут быть скомпрометированы все банковские счета владельца зараженного Android-устройства, что может стать причиной серьезных финансовых потерь.

Запись для детектирования этого троянца внесена в вирусную базу компании «Доктор Веб», поэтому для пользователей Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light он не представляет угрозы.

http://feedproxy.google.com/~r/drweb/viruses/~3/qIFC403MQWk/

|

|

Android-троянец атакует клиентов нескольких российских банков |

19 ноября 2014 года

Обнаруженная специалистами компании «Доктор Веб» вредоносная программа, внесенная в вирусную базу как

Чтобы

Будучи запущенной, эта вредоносная программа пытается получить права администратора мобильного устройства, для чего настойчиво демонстрирует соответствующее системное уведомление и фактически не позволяет потенциальной жертве отказаться от выполнения запрошенного действия. После успешного получения системных привилегий

|

|

|

|

Затем вредоносная программа устанавливает соединение с удаленным узлом и загружает на него ряд сведений о зараженном мобильном устройстве. В частности,

- IMEI-идентификатор;

- IMSI-идентификатор;

- текущее время, установленное в системе;

- номер мобильного телефона;

- версия троянца;

- SID-идентификатор;

- версия ОС;

- модель устройства;

- производитель устройства;

- версия SDK системы;

- идентификатор троянца.

В ответ сервер отправляет троянцу список команд, которые тот должен исполнить.

- установить время следующего соединения с командным центром;

- изменить адрес командного центра;

- занести в конфигурационный файл список номеров, сообщения с которых будут скрываться от пользователя;

- занести в конфигурационный файл список номеров, сообщения с которых будут пересылаться на управляющий сервер;

- убрать из конфигурационного файла список номеров, сообщения с которых будут скрываться от пользователя;

- убрать из конфигурационного файла список номеров, сообщения c которых будут пересылаться на управляющий сервер;

- отправить СМС-сообщение с заданным текстом на указанный в команде номер;

- загрузить и попытаться установить приложение (необходимо подтверждение пользователя);

- попытаться удалить заданное в команде приложение (необходимо подтверждение пользователя);

- вывести в область уведомлений сообщение с заданным в команде текстом;

- открыть в браузере заданный в команде веб-адрес;

- отправить на управляющий сервер список контактов;

- отправить на управляющий сервер список установленных приложений.

Главная опасность этого вредоносного приложения заключается в том, что оно способно функционировать в качестве банковского троянца и выполнять незаконные операции с денежными средствами владельцев Android-устройств. Так,

Также вредоносная программа вполне может помочь киберпреступникам похитить аутентификационные данные учетной записи онлайн-банкинга пользователя, загрузив в браузере зараженного устройства имитирующий внешний вид настоящего интернет-портала банка мошеннический веб-сайт, где жертве будет предложено ввести конфиденциальные сведения для входа. В результате такой атаки могут быть скомпрометированы все банковские счета владельца зараженного Android-устройства, что может стать причиной серьезных финансовых потерь.

Запись для детектирования этого троянца внесена в вирусную базу компании «Доктор Веб», поэтому для пользователей Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light он не представляет угрозы.

http://feedproxy.google.com/~r/drweb/viruses/~3/riMAQdzl9UA/

|

|

Опасный Android-троянец распространяется при помощи СМС-сообщений |

11 ноября 2014 года

Внесенная в вирусную базу Dr.Web под именем

Данный троянец обладает чрезвычайно обширным функционалом. В частности, бот способен выполнить следующие действия:

- отправить СМС-сообщение с заданным текстом на один или несколько номеров, указанных в команде;

- разослать СМС-сообщение c заданным текстом по всем номерам из телефонной книги;

- занести в черный список определенный телефонный номер, чтобы заблокировать поступающие с него СМС-сообщения, а также звонки;

- выполнить USSD-запрос (номер, с которого планируется получить ответ на произведенный запрос, заносится в черный список в соответствии с отданной командой – это сделано для того, чтобы заблокировать получение пользователем ответных сообщений);

- переслать на управляющий сервер информацию обо всех полученных СМС-сообщениях, а также совершенных звонках;

- включить диктофонную запись, либо остановить ее, если запись уже ведется;

- получить информацию об учетных записях, привязанных к зараженному устройству;

- получить информацию обо всех установленных приложениях;

- получить информацию о списке контактов;

- получить информацию о мобильном операторе;

- получить информацию об установленной версии ОС;

- получить информацию о стране, в которой зарегистрирована SIM-карта;

- получить информацию о телефонном номере жертвы;

- удалить указанное в команде приложение (для этого троянец демонстрирует специально сформированное диалоговое окно, призванное заставить пользователя выполнить удаление);

- получить информацию о хранящихся на карте памяти файлах и каталогах;

- загрузить на управляющий сервер zip-архив, содержащий указанный в команде файл или каталог;

- удалить заданный файл или каталог;

- удалить все хранящиеся на устройстве СМС-сообщения;

- выполнить DDoS-атаку на указанный в команде веб-ресурс;

- установить связь с управляющим сервером, используя специальные параметры;

- изменить адрес управляющего сервера;

- очистить черный список номеров.

Таким образом,

«Я тебя люблю http://[]app.ru/*number*», где «number» – номер получателя СМС.

Подобные сообщения рассылаются по всем телефонным номерам из книги контактов пользователей, поэтому за короткий промежуток времени

Специалисты компании «Доктор Веб» продолжают наблюдать за развитием ситуации. Запись для детектирования этой угрозы была оперативно внесена вирусную базу, поэтому пользователи Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light надежно защищены от данного троянца.

http://feedproxy.google.com/~r/drweb/viruses/~3/p9lC667diSA/

|

|

Опасный Android-троянец распространяется при помощи СМС-сообщений |

11 ноября 2014 года

Внесенная в вирусную базу Dr.Web под именем

Данный троянец обладает чрезвычайно обширным функционалом. В частности, бот способен выполнить следующие действия:

- отправить СМС-сообщение с заданным текстом на один или несколько номеров, указанных в команде;

- разослать СМС-сообщение c заданным текстом по всем номерам из телефонной книги;

- занести в черный список определенный телефонный номер, чтобы заблокировать поступающие с него СМС-сообщения, а также звонки;

- выполнить USSD-запрос (номер, с которого планируется получить ответ на произведенный запрос, заносится в черный список в соответствии с отданной командой – это сделано для того, чтобы заблокировать получение пользователем ответных сообщений);

- переслать на управляющий сервер информацию обо всех полученных СМС-сообщениях, а также совершенных звонках;

- включить диктофонную запись, либо остановить ее, если запись уже ведется;

- получить информацию об учетных записях, привязанных к зараженному устройству;

- получить информацию обо всех установленных приложениях;

- получить информацию о списке контактов;

- получить информацию о мобильном операторе;

- получить информацию об установленной версии ОС;

- получить информацию о стране, в которой зарегистрирована SIM-карта;

- получить информацию о телефонном номере жертвы;

- удалить указанное в команде приложение (для этого троянец демонстрирует специально сформированное диалоговое окно, призванное заставить пользователя выполнить удаление);

- получить информацию о хранящихся на карте памяти файлах и каталогах;

- загрузить на управляющий сервер zip-архив, содержащий указанный в команде файл или каталог;

- удалить заданный файл или каталог;

- удалить все хранящиеся на устройстве СМС-сообщения;

- выполнить DDoS-атаку на указанный в команде веб-ресурс;

- установить связь с управляющим сервером, используя специальные параметры;

- изменить адрес управляющего сервера;

- очистить черный список номеров.

Таким образом,

«Я тебя люблю http://[]app.ru/*number*», где «number» – номер получателя СМС.

Подобные сообщения рассылаются по всем телефонным номерам из книги контактов пользователей, поэтому за короткий промежуток времени

Специалисты компании «Доктор Веб» продолжают наблюдать за развитием ситуации. Запись для детектирования этой угрозы была оперативно внесена вирусную базу, поэтому пользователи Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light надежно защищены от данного троянца.

http://feedproxy.google.com/~r/drweb/viruses/~3/vWtI-Wfj8uw/

|

|

Встроенный в Android-прошивку троянец «хозяйничает» на мобильных устройствах |

7 ноября 2014 года

Данная вредоносная программа представляет собой комплексную угрозу, состоящую из нескольких тесно взаимодействующих друг с другом модулей. Основным компонентом

Троянец начинает свою вредоносную деятельность при каждом включении зараженного устройства, а также при получении его владельцем новых СМС-сообщений. Как только наступает одно из этих событий,

После успешной активации данных компонентов вредоносная программа проверяет наличие в системе своего третьего модуля, находящегося в пакете com.zgs.ga.pack, который в случае отсутствия загружается и устанавливается на устройство. Данный модуль регистрирует зараженный смартфон или планшет на сервере злоумышленников, предоставляя им информацию об активных копиях

Помимо выполнения своего основного предназначения – незаметной работы с приложениями – троянец также может блокировать все поступающие с определенных номеров СМС-сообщения.

На данный момент специалистам компании «Доктор Веб» известно о присутствии данной угрозы на целом ряде моделей популярных Android-устройств бюджетного ценового сегмента. Среди них – UBTEL U8, H9001, World Phone 4, X3s, M900, Star N8000, ALPS H9500 и многие другие. Наиболее вероятным вектором заражения этих устройств троянцем

Поскольку

Более радикальными способами противодействия

Антивирусные продукты Dr.Web для Android и Dr.Web для Android Light успешно детектируют данную Android-угрозу, поэтому пользователям рекомендуется выполнить полную проверку своих мобильных устройств на наличие троянца Android.Becu.1.origin и его компонентов.

http://feedproxy.google.com/~r/drweb/viruses/~3/Z5Nc0SvYDCo/

|

|

Встроенный в Android-прошивку троянец «хозяйничает» на мобильных устройствах |

7 ноября 2014 года

Данная вредоносная программа представляет собой комплексную угрозу, состоящую из нескольких тесно взаимодействующих друг с другом модулей. Основным компонентом

Троянец начинает свою вредоносную деятельность при каждом включении зараженного устройства, а также при получении его владельцем новых СМС-сообщений. Как только наступает одно из этих событий,

После успешной активации данных компонентов вредоносная программа проверяет наличие в системе своего третьего модуля, находящегося в пакете com.zgs.ga.pack, который в случае отсутствия загружается и устанавливается на устройство. Данный модуль регистрирует зараженный смартфон или планшет на сервере злоумышленников, предоставляя им информацию об активных копиях

Помимо выполнения своего основного предназначения – незаметной работы с приложениями – троянец также может блокировать все поступающие с определенных номеров СМС-сообщения.

На данный момент специалистам компании «Доктор Веб» известно о присутствии данной угрозы на целом ряде моделей популярных Android-устройств бюджетного ценового сегмента. Среди них – UBTEL U8, H9001, World Phone 4, X3s, M900, Star N8000, ALPS H9500 и многие другие. Наиболее вероятным вектором заражения этих устройств троянцем

Поскольку

Более радикальными способами противодействия

Антивирусные продукты Dr.Web для Android и Dr.Web для Android Light успешно детектируют данную Android-угрозу, поэтому пользователям рекомендуется выполнить полную проверку своих мобильных устройств на наличие троянца Android.Becu.1.origin и его компонентов.

http://feedproxy.google.com/~r/drweb/viruses/~3/2DyTWGP3mtY/

|

|

Обзор вирусной активности: «опасные игры» и другие события октября 2014 года |

31 октября 2014 года

Вирусная обстановка

Ситуация с вредоносными программами, детектируемыми на компьютерах пользователей с использованием лечащей утилиты Dr.Web CureIt!, по сравнению с предыдущими месяцами практически никак не изменилась: лидирующие позиции среди выявленных вредоносных программ по-прежнему занимают рекламные плагины для браузеров семейства

Несколько иную картину демонстрируют серверы статистики Dr.Web: среди вредоносных программ в октябре, как и ранее, лидирует установщик рекламных приложений

В почтовом трафике в течение октября чаще всего обнаруживался бэкдор-загрузчик

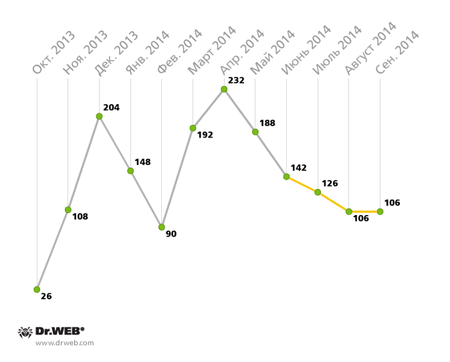

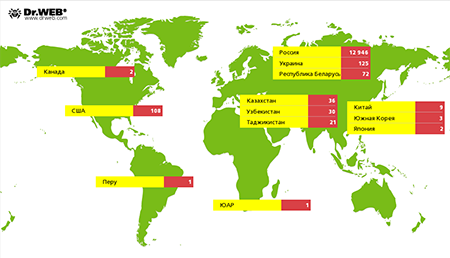

Что касается ботнетов, за деятельностью которых продолжают следить специалисты компании «Доктор Веб», то и здесь за минувший месяц также не произошло каких-либо кардинальных изменений. Так, в первой из двух отслеживаемых подсетей ботнета

Ранее компания «Доктор Веб» сообщила о распространении троянской программы для Linux, добавленного в вирусные базы под именем

«Опасные игры» для пользователей Steam

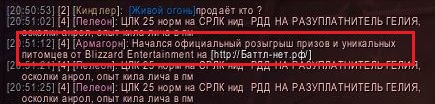

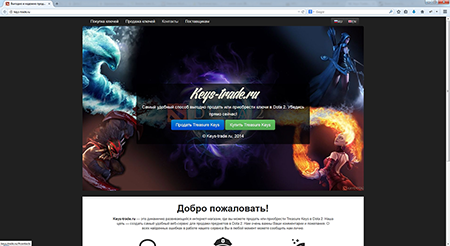

Известно, что многие современные многопользовательские компьютерные игры — это самые настоящие виртуальные миры, которые приносят своим разработчикам миллионные доходы. В таких вселенных имеются свои традиции и законы, правила поведения и собственные экономические модели, позволяющие добывать, обменивать и даже продавать за вполне реальные деньги различные игровые предметы. В середине сентября 2014 года специалистами компании «Доктор Веб» был обнаружен и исследован троянец Trojan.SteamBurglar.1, воровавший с целью последующей перепродажи такие артефакты у пользователей Steam — игровой платформы, разработанной компанией Valve и позволяющей загружать из Интернета игровые приложения, активировать их, получать обновления и знакомиться с различными новостями игрового мира.

Однако одной лишь этой угрозой деятельность злоумышленников, решивших нажиться на поклонниках онлайн-игр, не ограничилась: в октябре вирусные аналитики «Доктор Веб» выявили нового троянца с почти аналогичным функционалом —

Запустившись на зараженном компьютере,

Передав злоумышленникам информацию о зараженной машине, троянец ожидает момента авторизации игрока в Steam, затем извлекает информацию об аккаунте пользователя (наличие SteamGuard, steam-id, security token) и также отправляет эти данные преступникам. В ответ

Для поиска инвентаря и ценных игровых предметов

Более подробную информацию об этой вредоносной программе можно получить, ознакомившись с нашей обзорной статьей.

Но только лишь распространением вредоносных программ приемы злоумышленников, решивших хорошенько нажиться на поклонниках компьютерных игр, не ограничиваются: они используют множество иных методов. Официально торговля аккаунтами запрещена администрацией большинства игровых серверов, однако полностью остановить куплю-продажу учетных записей это не помогло. Приобретая аккаунт на игровом сервере, покупатель стремится получить не просто персонажа с максимальным количеством различных «навыков» и баллов опыта, но также игровую амуницию, доспехи, ездовых животных (иногда довольно редких), набор умений и профессий, доступных для данного героя, иные игровые артефакты и возможности. Чем их больше, тем выше стоимость аккаунта, которая в некоторых случаях может превышать 20 000 рублей.

Кибермошенники применяют различные способы обмана доверчивых игроков: например, известно, что выставленный ими на продажу игровой аккаунт может быть возвращен злоумышленникам по первому обращению в службу технической поддержки. Если же выяснится, что учетная запись в нарушение правил была продана, ее просто заблокируют.

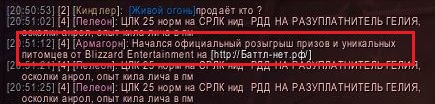

Также мошенники с помощью системы личных сообщений могут рассылать от имени игрока фишинговые ссылки — например, публикуя информацию об «акции от разработчика игры», требующей зарегистрироваться на стороннем сайте со своим логином и паролем, или рекламируя программы для накрутки игровых характеристик персонажа, под видом которых распространяются вирусы и троянцы.

Существуют и иные способы обмануть поклонников онлайн-игр, активно используемые киберпреступниками. Вы можете узнать о них, прочитав опубликованную на сайте компании «Доктор Веб» подробную статью.

Угрозы для Android

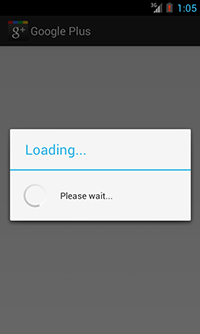

В прошедшем месяце пользователям мобильных устройств вновь угрожало большое количество вредоносных Android-приложений. Например, в начале октября был обнаружен троянец Android.Selfmite.1.origin, который распространялся злоумышленниками в модифицированном ими официальном приложении-клиенте социальной сети Google+ и применялся для незаконного заработка. В частности, эта вредоносная программа могла разместить на главном экране операционной системы несколько ярлыков, ведущих, в зависимости от географического расположения пользователей, на различные веб-сайты, задействованные в партнерских программах. Также троянец мог «рекламировать» те или иные приложения из каталога Google Play, открывая в нем соответствующие разделы. Кроме того, Android.Selfmite.1.origin был способен отправить СМС-сообщения по всем контактам, найденным в телефонной книге зараженного мобильного устройства. Эти СМС рассылались в неограниченном количестве и, в зависимости от поступившей от управляющего сервера команды, могли содержать ссылку, ведущую как на очередной рекламный сайт, так и на продвигаемые мошенниками приложения, в том числе и на копию самого троянца.

|

|

Продолжили появляться и новые троянцы-вымогатели. Одна из таких вредоносных программ, получившая по классификации компании «Доктор Веб» имя

Еще одной Android-угрозой, распространявшейся среди пользователей ОС Android в октябре, стала вредоносная программа

Вновь под ударом оказались и пользователи ОС Android из Южной Кореи: в октябре специалисты «Доктор Веб» зафиксировали более 160 спам-кампаний, направленных на распространение различных Android-троянцев при помощи нежелательных СМС. Одна из применявшихся киберпреступниками угроз, внесенная в вирусную базу под именем

|

|

В целом же в прошедшем месяце южнокорейские пользователи наиболее часто могли столкнуться с такими угрозами как

Полезные ссылки

- Актуальная статистика по вирусным угрозам

- Пробные версии антивирусных программ Dr.Web

- Наши новости

- Вирусная энциклопедия

Давайте дружить! Присоединяйтесь к нашим группам в социальных сетях:

http://feedproxy.google.com/~r/drweb/viruses/~3/nYwHg1sEX9g/

|

|

Обзор вирусной активности: «опасные игры» и другие события октября 2014 года |

31 октября 2014 года

Вирусная обстановка

Ситуация с вредоносными программами, детектируемыми на компьютерах пользователей с использованием лечащей утилиты Dr.Web CureIt!, по сравнению с предыдущими месяцами практически никак не изменилась: лидирующие позиции среди выявленных вредоносных программ по-прежнему занимают рекламные плагины для браузеров семейства

Несколько иную картину демонстрируют серверы статистики Dr.Web: среди вредоносных программ в октябре, как и ранее, лидирует установщик рекламных приложений

В почтовом трафике в течение октября чаще всего обнаруживался бэкдор-загрузчик

Что касается ботнетов, за деятельностью которых продолжают следить специалисты компании «Доктор Веб», то и здесь за минувший месяц также не произошло каких-либо кардинальных изменений. Так, в первой из двух отслеживаемых подсетей ботнета

Ранее компания «Доктор Веб» сообщила о распространении троянской программы для Linux, добавленного в вирусные базы под именем

«Опасные игры» для пользователей Steam

Известно, что многие современные многопользовательские компьютерные игры — это самые настоящие виртуальные миры, которые приносят своим разработчикам миллионные доходы. В таких вселенных имеются свои традиции и законы, правила поведения и собственные экономические модели, позволяющие добывать, обменивать и даже продавать за вполне реальные деньги различные игровые предметы. В середине сентября 2014 года специалистами компании «Доктор Веб» был обнаружен и исследован троянец Trojan.SteamBurglar.1, воровавший с целью последующей перепродажи такие артефакты у пользователей Steam — игровой платформы, разработанной компанией Valve и позволяющей загружать из Интернета игровые приложения, активировать их, получать обновления и знакомиться с различными новостями игрового мира.

Однако одной лишь этой угрозой деятельность злоумышленников, решивших нажиться на поклонниках онлайн-игр, не ограничилась: в октябре вирусные аналитики «Доктор Веб» выявили нового троянца с почти аналогичным функционалом —

Запустившись на зараженном компьютере,

Передав злоумышленникам информацию о зараженной машине, троянец ожидает момента авторизации игрока в Steam, затем извлекает информацию об аккаунте пользователя (наличие SteamGuard, steam-id, security token) и также отправляет эти данные преступникам. В ответ

Для поиска инвентаря и ценных игровых предметов

Более подробную информацию об этой вредоносной программе можно получить, ознакомившись с нашей обзорной статьей.

Но только лишь распространением вредоносных программ приемы злоумышленников, решивших хорошенько нажиться на поклонниках компьютерных игр, не ограничиваются: они используют множество иных методов. Официально торговля аккаунтами запрещена администрацией большинства игровых серверов, однако полностью остановить куплю-продажу учетных записей это не помогло. Приобретая аккаунт на игровом сервере, покупатель стремится получить не просто персонажа с максимальным количеством различных «навыков» и баллов опыта, но также игровую амуницию, доспехи, ездовых животных (иногда довольно редких), набор умений и профессий, доступных для данного героя, иные игровые артефакты и возможности. Чем их больше, тем выше стоимость аккаунта, которая в некоторых случаях может превышать 20 000 рублей.

Кибермошенники применяют различные способы обмана доверчивых игроков: например, известно, что выставленный ими на продажу игровой аккаунт может быть возвращен злоумышленникам по первому обращению в службу технической поддержки. Если же выяснится, что учетная запись в нарушение правил была продана, ее просто заблокируют.

Также мошенники с помощью системы личных сообщений могут рассылать от имени игрока фишинговые ссылки — например, публикуя информацию об «акции от разработчика игры», требующей зарегистрироваться на стороннем сайте со своим логином и паролем, или рекламируя программы для накрутки игровых характеристик персонажа, под видом которых распространяются вирусы и троянцы.

Существуют и иные способы обмануть поклонников онлайн-игр, активно используемые киберпреступниками. Вы можете узнать о них, прочитав опубликованную на сайте компании «Доктор Веб» подробную статью.

Угрозы для Android

В прошедшем месяце пользователям мобильных устройств вновь угрожало большое количество вредоносных Android-приложений. Например, в начале октября был обнаружен троянец Android.Selfmite.1.origin, который распространялся злоумышленниками в модифицированном ими официальном приложении-клиенте социальной сети Google+ и применялся для незаконного заработка. В частности, эта вредоносная программа могла разместить на главном экране операционной системы несколько ярлыков, ведущих, в зависимости от географического расположения пользователей, на различные веб-сайты, задействованные в партнерских программах. Также троянец мог «рекламировать» те или иные приложения из каталога Google Play, открывая в нем соответствующие разделы. Кроме того, Android.Selfmite.1.origin был способен отправить СМС-сообщения по всем контактам, найденным в телефонной книге зараженного мобильного устройства. Эти СМС рассылались в неограниченном количестве и, в зависимости от поступившей от управляющего сервера команды, могли содержать ссылку, ведущую как на очередной рекламный сайт, так и на продвигаемые мошенниками приложения, в том числе и на копию самого троянца.

|

|

Продолжили появляться и новые троянцы-вымогатели. Одна из таких вредоносных программ, получившая по классификации компании «Доктор Веб» имя

Еще одной Android-угрозой, распространявшейся среди пользователей ОС Android в октябре, стала вредоносная программа

Вновь под ударом оказались и пользователи ОС Android из Южной Кореи: в октябре специалисты «Доктор Веб» зафиксировали более 160 спам-кампаний, направленных на распространение различных Android-троянцев при помощи нежелательных СМС. Одна из применявшихся киберпреступниками угроз, внесенная в вирусную базу под именем

|

|

В целом же в прошедшем месяце южнокорейские пользователи наиболее часто могли столкнуться с такими угрозами как

Полезные ссылки

- Актуальная статистика по вирусным угрозам

- Пробные версии антивирусных программ Dr.Web

- Наши новости

- Вирусная энциклопедия

Давайте дружить! Присоединяйтесь к нашим группам в социальных сетях:

http://feedproxy.google.com/~r/drweb/viruses/~3/-7kiQXHdnTg/

|

|

СМС-спам и Android-троянцы в Южной Корее: обзор за 3-й квартал 2014 года от компании «Доктор Веб» |

30 октября 2014 года

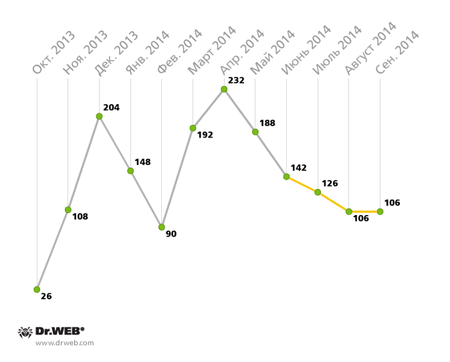

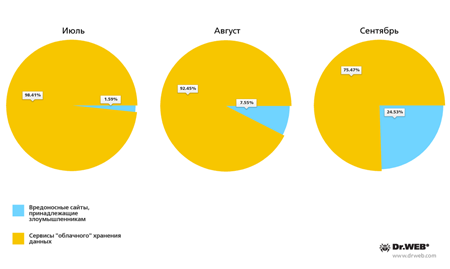

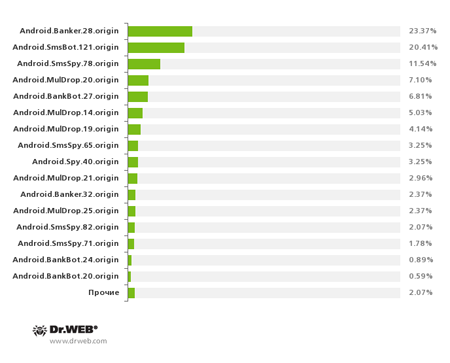

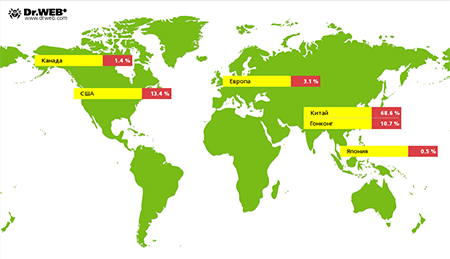

Полученная в 3-м квартале 2014 года статистика свидетельствует о том, что южнокорейские пользователи ОС Android все еще остаются желанной целью для киберпреступников: с июля по сентябрь специалисты компании «Доктор Веб» зафиксировали 338 различных спам-кампаний, организованных с целью заражения мобильных Android-устройств жителей Южной Кореи.

Зафиксированные в 3 квартале 2014 года

случаи атак на южнокорейских пользователей Android с использованием СМС-спама

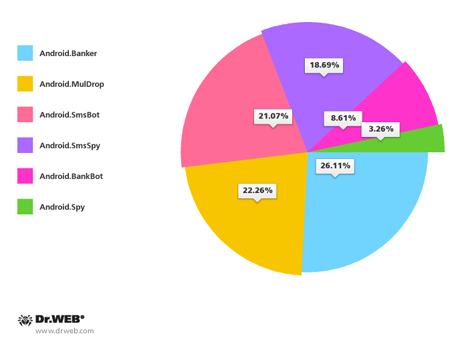

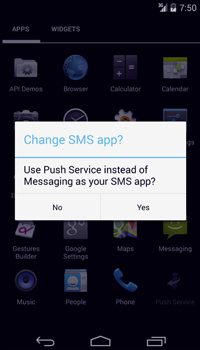

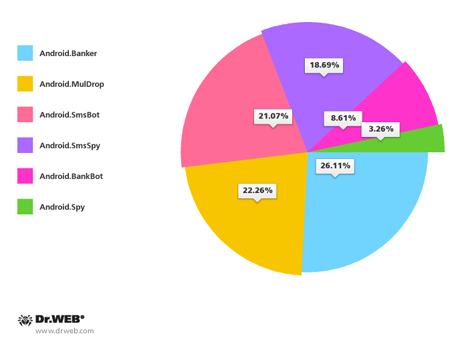

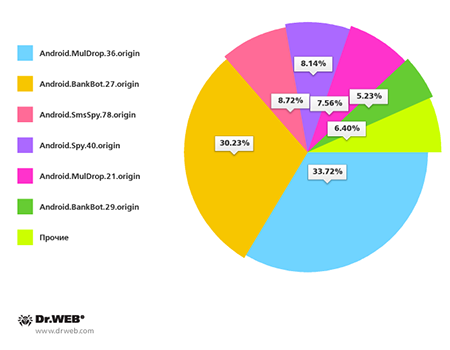

По сравнению со 2-м кварталом текущего года за последние 3 месяца количество подобных атак снизилось почти на 40%, однако это едва ли может стать радостной новостью для пользователей, т. к. большая часть обнаруженных вредоносных приложений, как и раньше, принадлежала к различным семействам банковских троянцев и троянцев-шпионов. Так, на долю вредоносных программ семейства

Семейства Android-троянцев, распространяемых при помощи СМС-спама

среди южнокорейских пользователей в 3-м квартале 2014 года

Вместе с использованием вредоносных приложений в качестве контейнеров для доставки других троянцев на Android-устройства южнокорейских пользователей злоумышленники все чаще стали применять и другие приемы, которые мешают потенциальным жертвам распознать угрозу и снижают вероятность ее обнаружения антивирусными программами. Одной из таких методик, продолжающих набирать популярность в киберкриминальной среде, является защита троянцев специализированными упаковщиками, шифрующими их компоненты, а также использование различных вариантов обфускации, которая приводит к похожему результату, «запутывая» код вредоносных программ. Примерами использования подобной защиты для сокрытия вредоносного приложения от взора антивирусного ПО служат несколько новых модификаций троянца Android.SmsSpy.71.origin, известного специалистам компании «Доктор Веб» с января 2014 года. Эта вредоносная программа перехватывает СМС-сообщения, крадет информацию о контактах пользователя, способна блокировать звонки, а также по команде злоумышленников выполнить СМС-рассылку по выборочным или же всем имеющимся в телефонной книге номерам. Как и многие другие южнокорейские Android-угрозы, изначально эта вредоносная программа распространялась злоумышленниками без каких-либо технических ухищрений, однако со временем она становилась все более защищенной. Так, обнаруженные в сентябре новые модификации Android.SmsSpy.71.origin уже находились под защитой весьма сложного упаковщика и распространялись при помощи троянцев-дропперов, внесенных в вирусную базу под именами

|

|

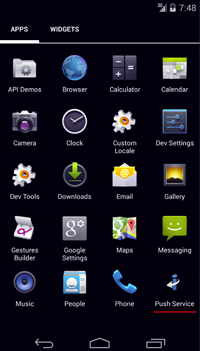

Однако подобными методами арсенал киберпреступников вовсе не ограничивается. В ответ на внедряемые в ОС Android новые защитные механизмы вирусописатели добавляют в свои разработки новый функционал, позволяющий обходить эти преграды. Например, обнаруженная в сентябре вредоносная программа Android.SmsBot.174.origin, которая является ботом, выполняющим команды злоумышленников, скрывает от пользователя поступающие звонки, а также СМС, используя интересный механизм для блокировки последних. В ОС Android, начиная с версии 4.4, полное управление короткими сообщениями одновременно доступно лишь для одного приложения. Если программа не является менеджером сообщений по умолчанию, она все еще может скрыть уведомление о поступившем СМС, однако само сообщение будет сохранено в списке входящих и доступно пользователю. Чтобы помешать этому, Android.SmsBot.174.origin пытается назначить себя в качестве стандартного менеджера сообщений, запрашивая у пользователя соответствующее разрешение. В случае успеха троянец получает возможность полноценно блокировать не только входящие звонки, но также и СМС, которые могут поступать, в том числе, и от кредитных организаций, при этом способность бота отправлять различные сообщения по команде злоумышленников в итоге делает троянца серьезной угрозой для пользователей.

|

|

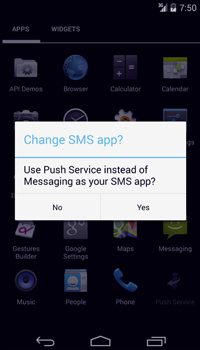

В целом за последние 3 месяца злоумышленники использовали более 20 различных вредоносных приложений для атак на южнокорейских пользователей Android, при этом наиболее распространенными угрозами стали такие троянцы как

Вредоносные программы, распространявшиеся при помощи СМС-спама

среди южнокорейских пользователей в 3-м квартале 2014 года

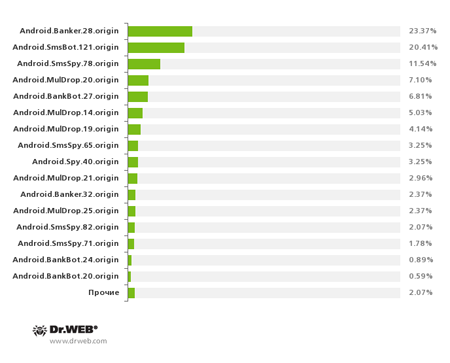

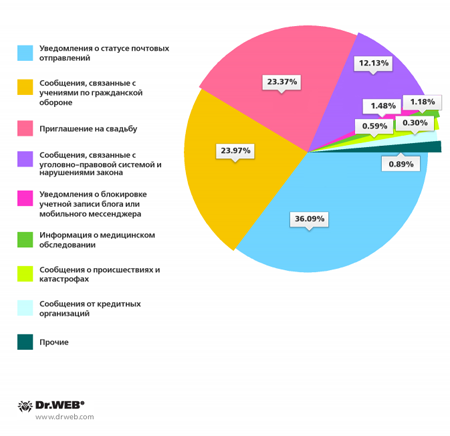

Как уже отмечалось ранее, все эти троянцы распространялись среди южнокорейских владельцев Android-устройств при помощи нежелательных СМС-сообщений, содержащих ссылку на загрузку вредоносной программы. Чтобы заставить пользователей установить Android-угрозу на мобильное устройство, киберпреступники вновь активно применяли социальную инженерию – тематика большинства рассылаемых ими сообщений затрагивала те или иные «житейские» вопросы. Например, на поддельные уведомления о судьбе почтовых отправлений пришлось 36,09% мошеннических СМС, на сообщения от имени суда или полиции – 23,37%, на фиктивные уведомления о проведении мероприятий по гражданской обороне – 23,97%, а на ненастоящие приглашения на свадьбу – 12,13% СМС соответственно. Кроме того, кибермошенники эксплуатировали и другие «горячие» темы, например, рассылали поддельные сообщения от имени банков, популярных веб-сервисов и т. п., однако на долю таких сообщений в общей сложности пришлось мене 5% от всех зафиксированных в Южной Корее случаев спам-рассылок.

Тематика нежелательных СМС-сообщений, применявшихся при распространении

вредоносных программ в Южной Корее

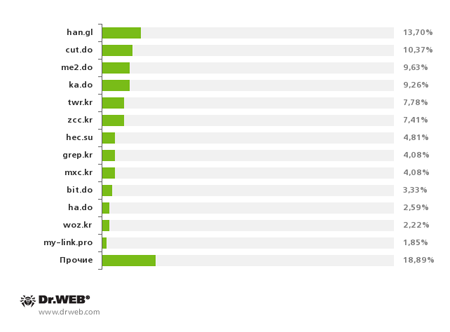

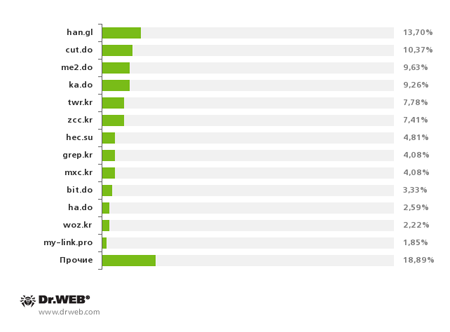

Почти в 80% случаев указываемый в СМС-сообщениях адрес веб-сайта, с которого происходила загрузка вредоносного приложения, маскировался при помощи специализированных сервисов по созданию коротких ссылок. В общей сложности киберпреступники воспользовались услугами 41 онлайн-службы по сокращению веб-адресов, а самыми популярными среди них стали han.gl, cut.do, me2.do, ka.do, twr.kr и zcc.kr.

Наиболее популярные онлайн-сервисы по сокращению ссылок,

использованные злоумышленниками в 3-м квартале 2014 года

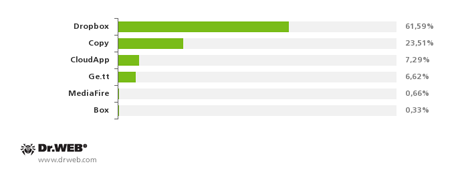

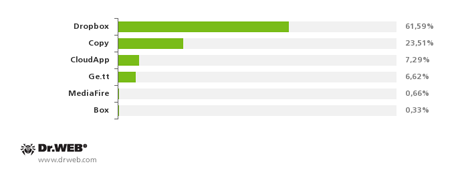

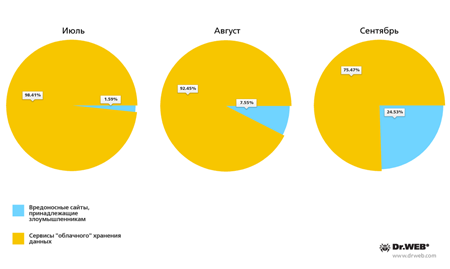

Как и ранее, большинство распространяемых в Южной Корее Android-троянцев по-прежнему располагалось на серверах известных облачных сервисов хранения данных: подобный вариант хостинга злоумышленники выбирали в 89% случаев. В 3-м квартале текущего года наиболее востребованным среди киберпреступников стали такие площадки как Dropbox, Copy, CloudApp, Ge.tt, при этом сервис Dropbox вновь оказался самым популярным. Остальная же часть вредоносных приложений хранилась на собственных сайтах злоумышленников, созданных специально для заражения мобильных устройств южнокорейских пользователей.

Облачные сервисы хранения данных, на которых размещались троянцы,

распространяемые среди Android-пользователей Южной Кореи

Онлайн-площадки, выступающие в качестве хостинга

для распространяемых среди южнокорейских пользователей Android-угроз

Сохраняющийся повышенный интерес злоумышленников к получению доступа к конфиденциальной информации и банковским счетам южнокорейских пользователей свидетельствует о том, что в обозримом будущем киберпреступники продолжат совершать попытки заражения мобильных устройств жителей Южной Кореи. Постоянно совершенствуемые вредоносные программы и новые технические приемы вирусописателей могут быть со временем применены и против владельцев Android-устройств из других стран, поэтому для обеспечения безопасности пользователям следует соблюдать внимательность и осторожность, а также установить надежное антивирусное ПО.

http://feedproxy.google.com/~r/drweb/viruses/~3/Cilf5US91dY/

|

|

СМС-спам и Android-троянцы в Южной Корее: обзор за 3-й квартал 2014 года от компании «Доктор Веб» |

30 октября 2014 года

Полученная в 3-м квартале 2014 года статистика свидетельствует о том, что южнокорейские пользователи ОС Android все еще остаются желанной целью для киберпреступников: с июля по сентябрь специалисты компании «Доктор Веб» зафиксировали 338 различных спам-кампаний, организованных с целью заражения мобильных Android-устройств жителей Южной Кореи.

Зафиксированные в 3 квартале 2014 года

случаи атак на южнокорейских пользователей Android с использованием СМС-спама

По сравнению со 2-м кварталом текущего года за последние 3 месяца количество подобных атак снизилось почти на 40%, однако это едва ли может стать радостной новостью для пользователей, т. к. большая часть обнаруженных вредоносных приложений, как и раньше, принадлежала к различным семействам банковских троянцев и троянцев-шпионов. Так, на долю вредоносных программ семейства

Семейства Android-троянцев, распространяемых при помощи СМС-спама

среди южнокорейских пользователей в 3-м квартале 2014 года

Вместе с использованием вредоносных приложений в качестве контейнеров для доставки других троянцев на Android-устройства южнокорейских пользователей злоумышленники все чаще стали применять и другие приемы, которые мешают потенциальным жертвам распознать угрозу и снижают вероятность ее обнаружения антивирусными программами. Одной из таких методик, продолжающих набирать популярность в киберкриминальной среде, является защита троянцев специализированными упаковщиками, шифрующими их компоненты, а также использование различных вариантов обфускации, которая приводит к похожему результату, «запутывая» код вредоносных программ. Примерами использования подобной защиты для сокрытия вредоносного приложения от взора антивирусного ПО служат несколько новых модификаций троянца Android.SmsSpy.71.origin, известного специалистам компании «Доктор Веб» с января 2014 года. Эта вредоносная программа перехватывает СМС-сообщения, крадет информацию о контактах пользователя, способна блокировать звонки, а также по команде злоумышленников выполнить СМС-рассылку по выборочным или же всем имеющимся в телефонной книге номерам. Как и многие другие южнокорейские Android-угрозы, изначально эта вредоносная программа распространялась злоумышленниками без каких-либо технических ухищрений, однако со временем она становилась все более защищенной. Так, обнаруженные в сентябре новые модификации Android.SmsSpy.71.origin уже находились под защитой весьма сложного упаковщика и распространялись при помощи троянцев-дропперов, внесенных в вирусную базу под именами

|

|

Однако подобными методами арсенал киберпреступников вовсе не ограничивается. В ответ на внедряемые в ОС Android новые защитные механизмы вирусописатели добавляют в свои разработки новый функционал, позволяющий обходить эти преграды. Например, обнаруженная в сентябре вредоносная программа Android.SmsBot.174.origin, которая является ботом, выполняющим команды злоумышленников, скрывает от пользователя поступающие звонки, а также СМС, используя интересный механизм для блокировки последних. В ОС Android, начиная с версии 4.4, полное управление короткими сообщениями одновременно доступно лишь для одного приложения. Если программа не является менеджером сообщений по умолчанию, она все еще может скрыть уведомление о поступившем СМС, однако само сообщение будет сохранено в списке входящих и доступно пользователю. Чтобы помешать этому, Android.SmsBot.174.origin пытается назначить себя в качестве стандартного менеджера сообщений, запрашивая у пользователя соответствующее разрешение. В случае успеха троянец получает возможность полноценно блокировать не только входящие звонки, но также и СМС, которые могут поступать, в том числе, и от кредитных организаций, при этом способность бота отправлять различные сообщения по команде злоумышленников в итоге делает троянца серьезной угрозой для пользователей.

|

|

В целом за последние 3 месяца злоумышленники использовали более 20 различных вредоносных приложений для атак на южнокорейских пользователей Android, при этом наиболее распространенными угрозами стали такие троянцы как

Вредоносные программы, распространявшиеся при помощи СМС-спама

среди южнокорейских пользователей в 3-м квартале 2014 года

Как уже отмечалось ранее, все эти троянцы распространялись среди южнокорейских владельцев Android-устройств при помощи нежелательных СМС-сообщений, содержащих ссылку на загрузку вредоносной программы. Чтобы заставить пользователей установить Android-угрозу на мобильное устройство, киберпреступники вновь активно применяли социальную инженерию – тематика большинства рассылаемых ими сообщений затрагивала те или иные «житейские» вопросы. Например, на поддельные уведомления о судьбе почтовых отправлений пришлось 36,09% мошеннических СМС, на сообщения от имени суда или полиции – 23,37%, на фиктивные уведомления о проведении мероприятий по гражданской обороне – 23,97%, а на ненастоящие приглашения на свадьбу – 12,13% СМС соответственно. Кроме того, кибермошенники эксплуатировали и другие «горячие» темы, например, рассылали поддельные сообщения от имени банков, популярных веб-сервисов и т. п., однако на долю таких сообщений в общей сложности пришлось мене 5% от всех зафиксированных в Южной Корее случаев спам-рассылок.

Тематика нежелательных СМС-сообщений, применявшихся при распространении

вредоносных программ в Южной Корее

Почти в 80% случаев указываемый в СМС-сообщениях адрес веб-сайта, с которого происходила загрузка вредоносного приложения, маскировался при помощи специализированных сервисов по созданию коротких ссылок. В общей сложности киберпреступники воспользовались услугами 41 онлайн-службы по сокращению веб-адресов, а самыми популярными среди них стали han.gl, cut.do, me2.do, ka.do, twr.kr и zcc.kr.

Наиболее популярные онлайн-сервисы по сокращению ссылок,

использованные злоумышленниками в 3-м квартале 2014 года

Как и ранее, большинство распространяемых в Южной Корее Android-троянцев по-прежнему располагалось на серверах известных облачных сервисов хранения данных: подобный вариант хостинга злоумышленники выбирали в 89% случаев. В 3-м квартале текущего года наиболее востребованным среди киберпреступников стали такие площадки как Dropbox, Copy, CloudApp, Ge.tt, при этом сервис Dropbox вновь оказался самым популярным. Остальная же часть вредоносных приложений хранилась на собственных сайтах злоумышленников, созданных специально для заражения мобильных устройств южнокорейских пользователей.

Облачные сервисы хранения данных, на которых размещались троянцы,

распространяемые среди Android-пользователей Южной Кореи

Онлайн-площадки, выступающие в качестве хостинга

для распространяемых среди южнокорейских пользователей Android-угроз

Сохраняющийся повышенный интерес злоумышленников к получению доступа к конфиденциальной информации и банковским счетам южнокорейских пользователей свидетельствует о том, что в обозримом будущем киберпреступники продолжат совершать попытки заражения мобильных устройств жителей Южной Кореи. Постоянно совершенствуемые вредоносные программы и новые технические приемы вирусописателей могут быть со временем применены и против владельцев Android-устройств из других стран, поэтому для обеспечения безопасности пользователям следует соблюдать внимательность и осторожность, а также установить надежное антивирусное ПО.

http://feedproxy.google.com/~r/drweb/viruses/~3/fzoy5hyiVHQ/

|

|

Очередной троянец обкрадывает пользователей Steam |

28 октября 2014 года

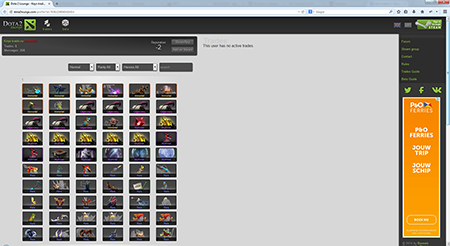

Данный троянец предназначен для похищения ценных артефактов у пользователей игр Dota 2, Counter-Strike: Global Offensive и Team Fortress 2. Также он обладает функциями кейлоггера, то есть способен фиксировать и передавать злоумышленникам нажатия клавиш на инфицированном компьютере. Можно предположить, что, как и его предшественник,

Вредоносная программа состоит из трех функциональных модулей: первый из них — дроппер — расшифровывает хранящиеся внутри него основной и сервисный модули, при этом сервисный модуль он сохраняет во временную папку под именем Update.exe и запускает его на исполнение, а основной загружает в память зараженного компьютера с использованием одного из системных методов. Затем сервисный модуль скачивает с сайта злоумышленников и сохраняет во временную папку картинку, которую сразу же выводит на экран инфицированного ПК:

Сервисный модуль проверяет наличие подпапки Common Files\Steam\ в директории, используемой по умолчанию для установки программ в Windows, и создает таковую при ее отсутствии. Затем этот модуль копирует себя в данную папку под именем SteamService.exe, устанавливает для собственного приложения атрибуты «системный» и «скрытый», после чего прописывает путь к указанному файлу в ветви системного реестра, отвечающей за автозагрузку программ, и запускает его на исполнение. Вслед за этим сервисный модуль отправляет прямой запрос на сайт злоумышленников, а в случае неполучения ответной команды «ОК» пытается установить соединение с управляющим центром через один из прокси-серверов, список которых хранится в теле троянца. На командный сервер

После того, как основной модуль троянца

Для поиска инвентаря и ценных игровых предметов

Сигнатура троянца

http://feedproxy.google.com/~r/drweb/viruses/~3/OLIcuoYKA8M/

|

|

![[WebIQmeter]](social/webiq.png)

![[Google+]](social/google_plus.png)

![[Rutube]](social/rutube.png)

![[You Tube]](social/youtube.png)

![[Twitter]](social/twitter.png)

![[Facebook]](social/facebook.png)

![[Vkontakte]](social/vkontakte.png)

![[Одноклассники]](social/odnoklassniki.png)

![[Instagram]](social/instagram.png)