18 февраля 2016 года

На сегодняшний день известно множество вредоносных программ, предназначенных для загрузки на инфицированный компьютер других опасных приложений, а также для выполнения поступающих от злоумышленников команд. Очередной такой бэкдор, обнаруженный вирусными аналитиками компании «Доктор Веб» в феврале, обладает целым рядом интересных особенностей, которые выделяют его среди аналогичных троянцев.

Эта вредоносная программа, получившая наименование BackDoor.Andromeda.1407, распространяется с помощью другого троянца-загрузчика — Trojan.Sathurbot.1, также известного под именем «Hydra». Основное предназначение BackDoor.Andromeda.1407 заключается в выполнении поступающих от злоумышленников команд, в том числе скачивания и установки иного вредоносного ПО.

При запуске бэкдор проверяет командную строку на наличие ключа "/test" и в случае его обнаружения выводит в консоль сообщение "\n Test - OK", а затем завершается. Вероятно, эта функция была предусмотрена вирусописателями для тестирования работы различных программных упаковщиков. После этого троянец пытается определить, не запущены ли на компьютере виртуальные машины, приложения для мониторинга процессов или отслеживания обращений к системному реестру, а также некоторые другие программы-отладчики. Обнаружив любую опасную для себя программу, бэкдор переходит в бесконечный режим сна.

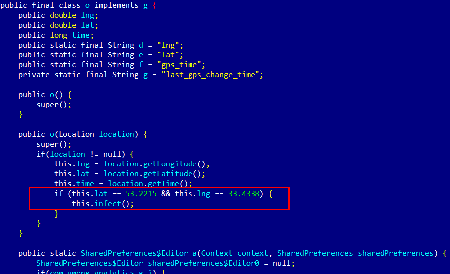

На следующем этапе BackDoor.Andromeda.1407 получает серийный номер системного тома жесткого диска, который активно использует при генерации значений различных именованных объектов, в частности, переменных окружения или в отсылаемых на управляющий сервер сообщениях. Сразу после своего запуска бэкдор пытается путем инжекта перебраться в новый процесс, а исходный — завершить. Если вредоносной программе удалось встроиться в выбранный процесс, она получает ряд сведений об инфицированной машине, в том числе определяет разрядность ОС, ее версию, права текущего пользователя и, наконец, настроенные на атакованном компьютере раскладки клавиатуры. Если бэкдору удается обнаружить наличие в Windows русской, украинской, белорусской или казахской национальной раскладки, он завершается и автоматически удаляется из системы.

Затем BackDoor.Andromeda.1407 пытается определить точное время путем отправки запросов на серверы europe.pool.ntp.org, north-america.pool.ntp.org, south-america.pool.ntp.org, asia.pool.ntp.org, oceania.pool.ntp.org, africa.pool.ntp.org, pool.ntp.org, либо запрашивает системное время, если получить ответ от перечисленных ресурсов не удалось. Значение времени активно используется плагинами троянца в процессе работы. Затем бэкдор отключает в настройках Windows демонстрацию системных уведомлений, а также останавливает и отключает некоторые системные службы в зависимости от версии ОС.

Если на зараженном компьютере установлена операционная система Microsoft Windows 8 или выше, троянец продолжает работу с текущими привилегиями пользователя, в Windows 7 он пытается повысить собственные права с использованием одного из широко известных способов. Кроме того, в ОС Windows 7 BackDoor.Andromeda.1407 отключает механизм контроля учетных записей пользователей (User Accounts Control, UAC).

На этом процесс установки троянца в систему не заканчивается: он отключает отображение скрытых файлов в Проводнике, а затем обращается по очереди к нескольким системным папкам и папкам профиля текущего пользователя, пытаясь определить, какая из них открыта на запись. При обнаружении такой папки в нее копируется дроппер троянца со случайным именем, а затем этому исполняемому файлу присваиваются атрибуты «системный» и «скрытый», чтобы спрятать его от пользователя, и меняется время его создания. Наконец, BackDoor.Andromeda.1407 модифицирует ветви системного реестра Windows, обеспечивая автоматический запуск основного модуля вредоносной программы.

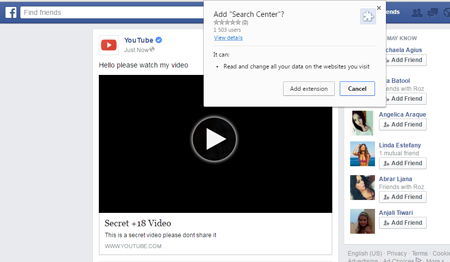

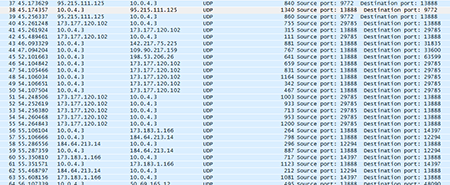

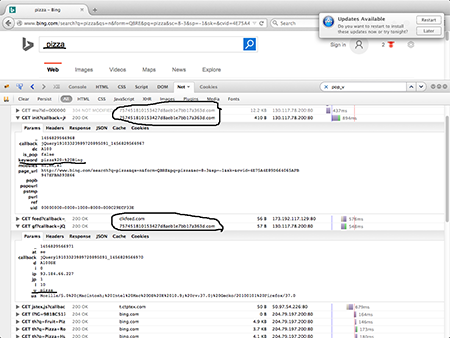

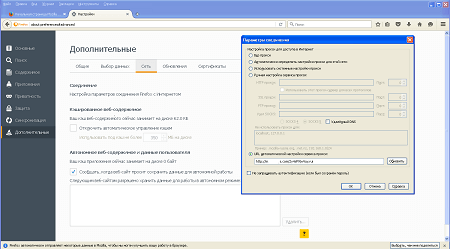

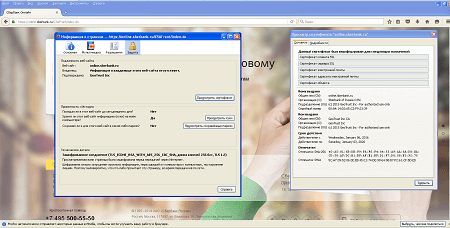

Взаимодействие с управляющим сервером бэкдор осуществляет с помощью специального зашифрованного ключа, при этом адреса командных узлов также хранятся в теле троянца зашифрованными. Чтобы узнать IP-адрес инфицированного компьютера, BackDoor.Andromeda.1407 обращается к серверам microsoft.com, update.microsoft.com, bing.com, google.com и yahoo.com, а передача информации реализована с использованием формата обмена данными JSON (JavaScript Object Notation) в зашифрованном виде. Именно так бэкдор может получать от злоумышленников различные управляющие директивы, среди которых — команды на загрузку дополнительных плагинов, загрузку и запуск исполняемых файлов, самообновление троянца, удаление всех плагинов из зараженной системы или деинсталляцию самой вредоносной программы.

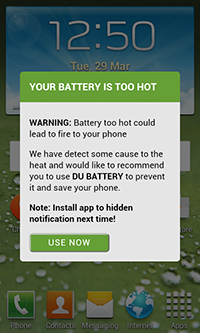

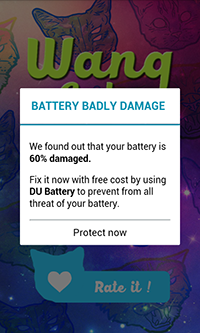

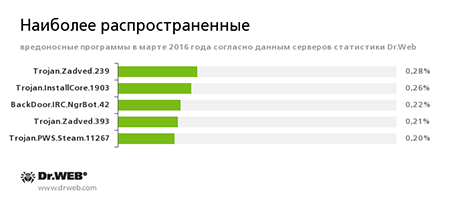

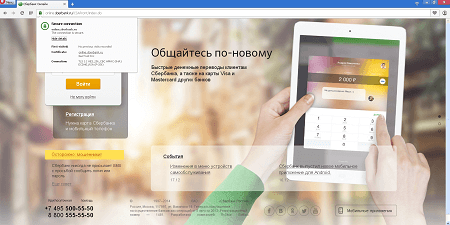

В настоящий момент вирусным аналитикам компании «Доктор Веб» известно о том, что BackDoor.Andromeda.1407 загружает и запускает на инфицированных компьютерах такие вредоносные приложения как троянец-шифровальщик Trojan.Encoder.3905, банковский троянец Trojan.PWS.Panda.2401, троянцы Trojan.Click3.15886, BackDoor.Siggen.60436, Trojan.DownLoader19.26835 и многие другие. BackDoor.Andromeda.1407 обнаруживается и успешно удаляется антивирусным ПО Dr.Web.

Подробнее о троянце

http://feedproxy.google.com/~r/drweb/viruses/~3/QtA9omW2Fs4/