-Метки

-Рубрики

- Мой счётчик (0)

-Приложения

Я - фотографПлагин для публикации фотографий в дневнике пользователя. Минимальные системные требования: Internet Explorer 6, Fire Fox 1.5, Opera 9.5, Safari 3.1.1 со включенным JavaScript. Возможно это будет рабо

Я - фотографПлагин для публикации фотографий в дневнике пользователя. Минимальные системные требования: Internet Explorer 6, Fire Fox 1.5, Opera 9.5, Safari 3.1.1 со включенным JavaScript. Возможно это будет рабо Ваш IP адресПоказывает ваш ип адрес.

Ваш IP адресПоказывает ваш ип адрес. Кнопки рейтинга «Яндекс.блоги»Добавляет кнопки рейтинга яндекса в профиль. Плюс еще скоро появятся графики изменения рейтинга за месяц

Кнопки рейтинга «Яндекс.блоги»Добавляет кнопки рейтинга яндекса в профиль. Плюс еще скоро появятся графики изменения рейтинга за месяц ОткрыткиПерерожденный каталог открыток на все случаи жизни

ОткрыткиПерерожденный каталог открыток на все случаи жизни- Программа телепередачУдобная программа телепередач на неделю, предоставленная Akado телегид.

-Я - фотограф

-Новости

-Музыка

- Д.И.В.А. - Ангел Света

- Слушали: 16 Комментарии: 0

- Queen - The Show must go on

- Слушали: 729 Комментарии: 0

- Joe Cocker - My father's son

- Слушали: 64338 Комментарии: 5

-Резюме

-Цитатник

1 литр бензина за 4 копейки! Аналогов в мире пока нет! .

Ни-че-го се-бе!! - (0)Ни-че-го се-бе!! Скажите фокус- поверю!!! Я тоже думаю, что это скорее фокус чем чудо! Но оста...

Почти диалектическое: мужчины о женщинах - (0)Почти диалектическое: мужчины о женщинах…))) Мне было бы легче примирить всю Европу, чем...

Windows Лицензирование Виндоус - (6)Этот пост для тех,у кого стоит не лицензионная версия Windows! Проверка подлиннос...

Как покормить крокодила - (0)Небольшая видеозарисовка из страны, где много диких обезьян крокодилов. Хочу обрат...

-Ссылки

-Видео

- Scar Symmetry - The Illusionist

- Смотрели: 53 (0)

- Во что превращает спиртное девушек

- Смотрели: 58 (0)

- ВЛАДИМИР БАЖИН - Барон Фон Дер Пшик

- Смотрели: 142 (0)

-Кнопки рейтинга «Яндекс.блоги»

-неизвестно

-неизвестно

-Поиск по дневнику

-Подписка по e-mail

-Друзья

-Постоянные читатели

-Сообщества

-Статистика

добро пожаловать уважаемый гость

ВЫ УСЛЫШИТЕ МУЗЫКУ ТАКИХ НАПРАВЛЕНИЙ КАК ( #Heavy #Metal, #Speed #Metal, #Power #Metal, #Thrash #Metal, #Groove #Metal, #Progressive #Metal, #Technical Metal, Melodic Metal, Neoclassical Metal, Love Metal, Epic Metal, Stoner Metal, Crossover Metal, Experimental Metal, Extreme Metal, Modern Metal, Industrial Metal, Funeral Metal, Symphonic Metal, Psychedelic Metal, Atmospheric Metal, Depressive Metal, Gothic Metal, Folk Metal, Dark Metal, Blackened Metal, Black Metal, Pagan Metal, Viking Metal, Battle Metal, Doom Metal, Death Metal, Brutal Metal, Alternative Metal, Nu Metal, Hardcore, Post-Hardcore, Mathcore, Metalcore, Thrashcore, Deathcore, Grindcore, Goregrind, Pornogrind, Shitgrind, Crustgrind, Noisegrind, Cybergrind, Alcogrind, Funnygrind, Hard Rock.)

RADIO METAL - ССЫЛКА ДЛЯ ПРОСЛУШИВАНИЯ В ПЛЕЕРЕ aimp или winamp

ПОДКЛЮЧАЙТЕСЬ И НАСЛАЖДАЙТЕСЬ ПРИЯТНЫМ ПРОСЛУШИВАНИЕМ КАЧЕСТВЕННОЙ И

ОТЛИЧНОЙ МУЗЫКОЙ ОТ ИСПОЛНИТЕЛЕЙ ВСЕХ ТЯЖЁЛЫХ НАПРАВЛЕНИЙ.

\m/ Сила не в деньгах, а в душах и братстве: Мы - металлисты! Вот наше богатство! \m/

\m/ Сила не в деньгах, а в душах и братстве: Мы - металлисты! Вот наше богатство! \m/

Online Radio Metal считает своей миссией борьбу с засилием "попсы" на радио и телевидении. Здесь нет "сладких" голосов и тошнотворных звуков, на Radio Metal лишь тяжелая музыка!

Самое потрясающее битбокс-видео |

Французского феноменального музыканта зовут Eklips. Однажды миростанется без электричества, этот парень будет источником музыки:)

|

|

Мои публикации |

Trojan.Mayachok.1 избрал новые цели для атаки http://mefisto13.ya.ru/replies.xml?item_no=5548

|

|

Trojan.Mayachok.1 избрал новые цели для атаки |

![]()

1 августа 2011 года

Компания «Доктор Веб» — ведущий российский разработчик средств информационной безопасности — предупреждает пользователей об участившихся в последнее время случаях заражения персональных компьютеров вредоносной программой Trojan.Mayachok.1. Данный троянец крадет средства со счетов клиентов мобильных операторов, предлагая пользователям ответить на входящее СМС-сообщение.

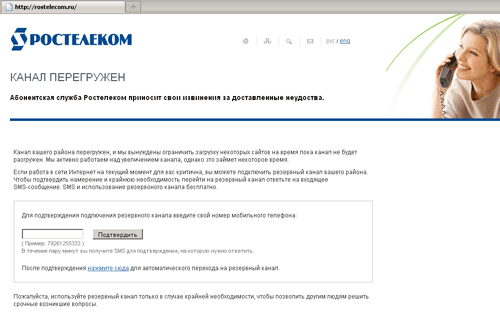

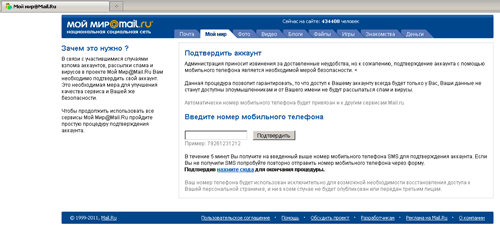

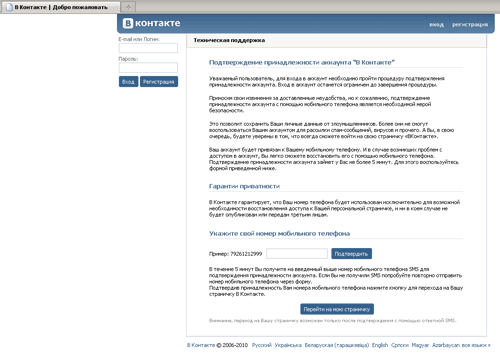

В конце прошлой недели была зафиксирована волна заражений, в ходе которой пользователи неожиданно столкнулись с невозможностью выйти в Интернет: вместо запрашиваемых ими сайтов в окне браузера демонстрировалось сообщение: «Канал вашего района перегружен, и мы вынуждены ограничить загрузку некоторых сайтов на время, пока канал не будет разгружен. […] Если работа в сети Интернет на текущий момент для вас критична, вы можете подключить резервный канал вашего района. Чтобы подтвердить намерение и крайнюю необходимость перейти на резервный канал, ответьте на входящее СМС-сообщение». Если пользователь следовал указаниям злоумышленников и вводил свой телефонный номер в соответствующую форму, а затем отвечал на входящее СМС, с его счета незамедлительно списывались средства.

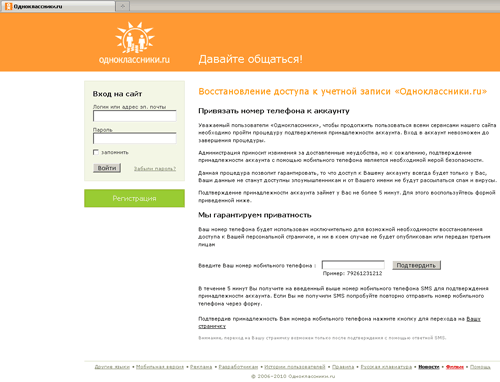

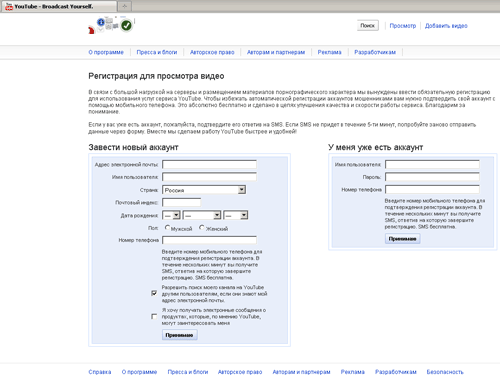

Были зафиксированы случаи блокировки доступа в Интернет с подменой сайта «Ростелеком», однако этим аппетиты злоумышленников не ограничивались: вот неполный список интернет-ресурсов, страницы которых может подменить этот троянец: youtube.com, vkontakte.ru, odnoklassniki.ru, rostelecom.ru, support.akado.ru, my.mail.ru. Во всех случаях при попытке открыть в браузере какой-либо сайт Trojan.Mayachok.1 перенаправляет пользователя на заранее определенный URL, демонстрируя в окне браузера веб-страницу, предлагающую «активировать» или «подтвердить» аккаунт, указав свой номер телефона и ответив на входящее СМС-сообщение.

Один из подтвержденных методов распространения данной вредоносной программы — рассылка в социальной сети «В контакте», рекламирующая программу для просмотра посещающих страницу пользователя гостей. В описании этой программы имеется ссылка, по которой и загружается Trojan.Mayachok.1. Запустившись на инфицированном компьютере, троянец создает в папке system32 библиотеку с именем, сгенерированным на основе серийного номера текущего раздела жесткого диска, затем копирует себя во временную папку под именем flash_player_update.exe и начинает запускать этот файл с периодичностью в 10 секунд. Затем троянец вносит изменения в системный реестр Windows и перезагружает компьютер. После этого Trojan.Mayachok.1 сохраняет в папку

C:\Documents and Settings\All Users\Application Data\cf собственный конфигурационный файл, содержащий перечень блокируемых сайтов, адреса управляющих серверов и скрипты, которые встраиваются в запрашиваемые пользователем веб-страницы.

Данная троянская программа распознается при сканировании дисков компьютера и потому не страшна пользователям Антивируса Dr.Web и Dr.Web Security Space, а также Dr.Web Enterprise Security Suite и подписчикам услуги «Антивирус Dr.Web». Если вы уже стали жертвой данного троянца, обновите вирусные базы и проведите сканирование дисков вашего компьютера. Кроме того, можно воспользоваться средством аварийного восстановления системы Dr.Web LiveCD или лечащей утилитой Dr.Web CureIt!

Компания «Доктор Веб» еще раз рекомендует пользователям с осторожностью относиться к ссылкам на различные приложения, присутствующим в распространяемых среди пользователей социальных сетей рекламных рассылках.

|

|

Мои публикации |

Trojan.Mayachok.1 избрал новые цели для атаки http://givoi13.livejournal.com/222180.html

|

|

Мои публикации |

http://mefisto13.ya.ru/replies.xml?item_no=5522 Trojan.SMSSend вымогает у пользователей деньги за установку бесплатного ПО

|

|

Мои публикации |

Планета > Планета ivan.voropaev > Trojan.SMSSend вымогает у поль... http://givoi13.livejournal.com/220860.html

|

|

Trojan.SMSSend вымогает у пользователей деньги за установку бесплатного ПО |

![]()

28 июля 2011 года

Вредоносные программы семейства Trojan.SMSSend присутствуют в вирусных базах Dr.Web в широчайшем ассортименте. Основная причина этого кроется в относительной простоте создания троянцев данного типа, причем с этой задачей может легко справиться пользователь, даже близко не знакомый с основами программирования.

Вредоносные программы, относящиеся к семейству Trojan.SMSSend, не рассылают СМС на платные номера (как это можно было бы предположить исходя из их названия), хотя первые версии этих троянцев, представлявшие собой мобильные приложения, промышляли именно этим. Современные модификации Trojan.SMSSend предлагают это сделать самому пользователю.

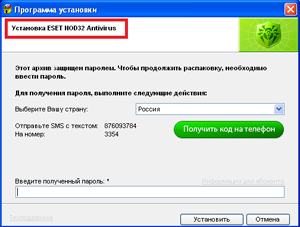

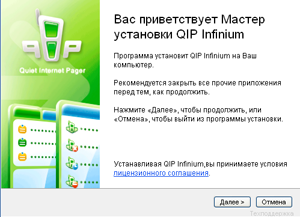

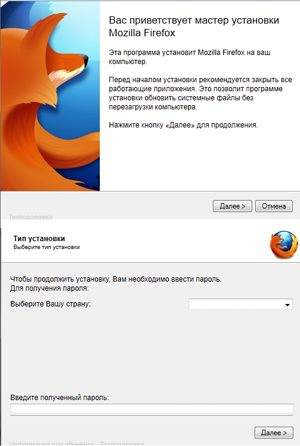

Trojan.SMSSend обычно представляет собой запакованный архив со встроенным инсталлятором, в процессе работы которого предлагается отправить платное СМС-сообщение на короткий сервисный номер для продолжения процесса установки и, соответственно, получения доступа к содержимому архива. Самое интересное заключается в том, что внутри такого архива находится, как правило, либо программа, которую легально и абсолютно бесплатно можно загрузить из других источников, либо попросту какой-нибудь ненужный файл.

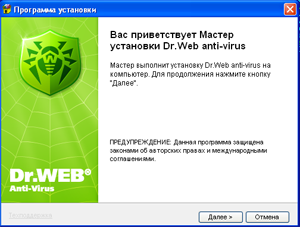

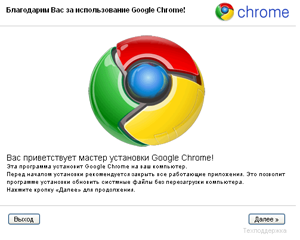

Недавно в вирусную лабораторию компании «Доктор Веб» поступил еще один экземпляр такого троянца. Его особенность заключается в том, что инсталлятор практически полностью копирует установщик антивирусного приложения Dr.Web:

Правда, вирусописатели все-таки умудрились допустить в интерфейсе своего творения одну досадную ошибку:

Естественно, троянец требует от пользователя отправить платное СМС-сообщение на короткий сервисный номер. Внутри архива располагается дистрибутив, который можно скачать с нашего сайта бесплатно.

Источником «заразы» в данном случае являются многочисленные сайты так называемых «партнерских программ», вроде достаточно известных в определенных кругах ресурсов Center Cash или «ЗипПро», предлагающих создать такой самораспаковывающийся архив всем желающим. Мы не будем приводить ссылки на конкретные проекты данного типа, их создатели прекрасно знают, о чем идет речь.

Казалось бы, вполне здравая идея — помогать разработчикам полезного ПО, предоставляя программистам возможность использовать платные сервисные номера в качестве одного из способов получения дохода от продажи продуктов. Однако это как раз тот самый случай, когда благими намерениями вымощена прямая дорога в вирусную базу. Ведь достаточно посмотреть на предлагаемые стили оформления этих самых «платных архивов», чтобы понять, на какую именно аудиторию они рассчитаны и с какой конкретно целью были созданы такие сервисы:

Вот только некоторые названия наиболее востребованных клиентами таких сервисов «тем оформления»: Dr.Web, ChromeSetup, Firefox-Setup, install_flash_player, install_icq, magentsetup, OperaSetup, photoshop_setup, qipinfium, RusPhotoshopSetup, skype.

Мы еще раз хотим напомнить пользователям, что антивирусные продукты Dr.Web не требует отправки платных СМС. Не устанавливайте на свои компьютеры никаких программ, требующих послать сообщение на короткий номер — скорее всего, лишившись денег, вы получите какой-либо ненужный или бесполезный файл.

Разработчикам ПО мы искренне советуем не связываться с подобными «партнерскими программами», предлагающими создание «платных архивов»: ваша продукция может распознаваться антивирусным ПО как вредоносная программа со всеми вытекающими последствиями.

|

Метки: Trojan SMSSend вымогает пользователи деньги установка бесплатное ПО |

Kaspersky.com - Вирусные новости - Вирусный тренд: эксплуатация уязвимостей в платформе Java |

1. Вирусный тренд: эксплуатация уязвимостей в платформе Java

2. Как подписаться на новостные блоки и отписаться от них

3. Правила безопасности

1. Вирусный тренд: эксплуатация уязвимостей в платформе Java

Эксплуатация уязвимостей в операционных системах и приложениях является

одним из самых популярных методов киберпреступников на сегодняшний день.

С целью повысить вероятность заражения вирусописатели создают и продают

наборы эксплойтов - пакеты вредоносных программ, нацеленные сразу

на несколько слабых мест в системе. Со временем новые эксплойты

добавляются в уже существующие и распространенные наборы, что позволяет

киберпреступникам успешно использовать на непропатченных машинах разные

по времени обнаружения лазейки в защите системы и экономить свои

ресурсы. Подобные наборы продаются на черном рынке по ценам от

нескольких сот до тысячи с лишним долларов.

Эксперт "Лаборатории Касперского" Висенте Диаз отмечает, что

новой тенденцией на рынке эксплойтов стало активное использование

уязвимостей платформы Java. В 2010 году 40% новых эксплойтов, входящих в

пятерку наиболее распространенных наборов, были нацелены именно на эту

платформу. Только за прошлый год Java-уязвимости поднялись на третье

место по частоте использования в пакетах вредоносных программ, уступая

приложениям Internet Explorer и Adobe Reader. По информации Microsoft

Malware Protection Center, 2010 год стал рекордным по количеству попыток

эксплуатации уязвимостей в Java.

В первой половине 2011 года этот тренд сохранился. Первые два набора из

пятерки самых распространенных пакетов эксплойтов за 2011- BlackHole,

NeoSploit, Phoenix, Incoginto и Eleonore - практически наполовину

состоят из вредоносных программ для Java. Платформа Java популярна среди

вирусописателей, потому что представляет собой наиболее легкий способ

обойти защиту операционной системы.

"Киберпреступники придают огромное значение возврату вложенных

средств: они прилагают ровно столько усилий, сколько нужно, чтобы

оставаться на шаг впереди механизмов защиты. А эффективность всей

системы безопасности, как известно, определяется ее самым слабым

элементом, которым в данном случае является Java", - резюмирует

Висенте Диаз, ведущий антивирусный эксперт "Лаборатории

Касперского". Senior Malware Analyst, Spain, Global Research &

Analysis Team, Kaspersky Lab.

Более подробную информацию о динамике роста популярности

Java-эксплоитов, схеме работы наборов и их составе можно найти в статье

Висенте ДиазаVicente Diaz "Наборы эксплойтов в первой половине

2011 года" на сайте www.securelist.com/ru.

*****

2. Как подписаться на новостные блоки и отписаться от них

Если вы хотите подписаться на другие новостные блоки "Лаборатории

Касперского" или отменить подписку на данный новостной блок, то вам

необходимо посетить сайт компании по следующему адресу:

http://www.kaspersky.ru/subscribe

3. Правила безопасности

Для предотвращения попыток рассылки фальшивых писем, маскирующихся

под новости "Лаборатории Касперского", сообщаем, что оригинальные

сообщения поставляются исключительно в формате plain text и никогда не

содержат вложенных файлов. Если вы получили письмо, не

удовлетворяющее этим условиям, пожалуйста, ни в коем случае не

открывайте его и перешлите в антивирусную лабораторию компании (newvirus@kaspersky.com) на экспертизу.

В случае возникновения трудностей с получением новостей

вы можете связаться с нами по адресу webmaster@kaspersky.com.

Для

получения консультации по вопросам технической поддержки продуктов

"Лаборатории Касперского" воспользуйтесь, пожалуйста, веб-формой http://www.kaspersky.ru/helpdesk.html . Перед отправкой запроса в службу техподдержки рекомендуем просмотреть наши ответы на часто задаваемые вопросы в Базе знаний: http://support.kaspersky.ru/ .

****

Служба новостей "Лаборатории Касперского"

|

Метки: программы безопасность компьютеры java вирусы касперский антивирус пользователи ява киберпреступники |

Мои публикации |

Kaspersky.com - Вирусные новости - Вирусный тренд: эксплуатация уязвимостей в платформе Java

|

|

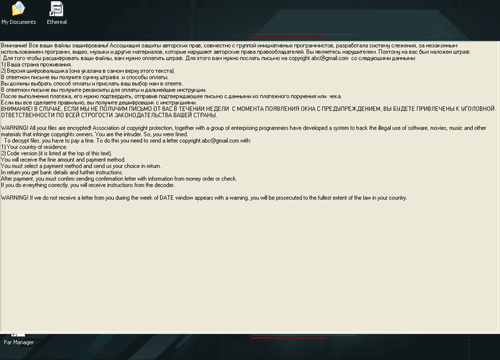

Trojan.CryptLock.1 шифрует файлы пользователей |

![]()

27 июля 2011 года

Компания «Доктор Веб» — ведущий российский разработчик средств информационной безопасности — предупреждает пользователей о появлении вредоносной программы Trojan.CryptLock.1, шифрующей файлы на жестком диске компьютера и вымогающей у пользователя деньги. Троянец объединяет в себе вредоносный функционал как печально знаменитого Trojan.Winlock, так и Троjan.Encoder, который получил меньшее распространение, однако также представляет существенную опасность для пользователей.

Запустившись на инфицированном компьютере, троянец Trojan.CryptLock.1 выводит на экран окно, содержащее следующий текст:

В обмен на отправленное жертвой письмо вымогатели обещают отослать сообщение с реквизитами для проведения платежа. В отличие от окон, демонстрируемых троянцами семейства Trojan.Winlock, данное окно может быть закрыто сочетанием горячих клавиш или с помощью Диспетчера задач.

Вредоносный функционал Trojan.CryptLock.1 кроется в другом: троянец шифрует обнаруженные на жестком диске файлы с расширениями AVI, MP3, PNG, PSD, PDF, CDR, JPG, JPEG, RAR, ZIP, DOCX, DOTX, XLSM, XLSX, DOC, XLS, LNK, ISO, DBF, XML, TXT, DBO, DBA, MPG, MPG4, WMA, WMV, GIF, PHP, CGI, HTM, HTML и некоторыми другими. После успешного заражения Trojan.CryptLock.1 создает на диске файл с именем КАК РАСШИФРОВАТЬ ВАШИ ФАЙЛЫ — How to decrypt your files.txt, содержащий дальнейшие инструкции, согласно которым для расшифровки данных злоумышленники требуют заплатить им некоторую сумму.

Судя по количеству допущенных в тексте демонстрируемого троянцем сообщения пунктуационных ошибок, а также исходя из того, что Trojan.CryptLock.1 использует достаточно примитивный однобайтный алгоритм шифрования, у «группы инициативных программистов», стоящих за этой угрозой, как раз в разгаре школьные каникулы, и родители разрешили им немного попользоваться собственным компьютером.

В настоящий момент сигнатура Trojan.CryptLock.1 добавлена в вирусные базы Dr.Web, в самое ближайшее время на сайте компании «Доктор Веб» будет размещено средство дешифровки пострадавших от действия троянца файлов.

|

Метки: CryptLock.1 Trojan Антивирус веб вирус доктор пользователи программы файлы шифр |

Мои публикации |

Сделаем генофонд чище !!!. Комментарии : LiveInternet - Российский Сервис Онлайн-Дневников

|

|

Сделаем генофонд чище !!! |

|

Метки: жизнь смерть наркотики спиртное курево генофонд |