јнализаторы сетевых пакетов

—ергей ѕахомов

ѕринципы работы пакетных снифферов

ќграничени€ использовани€ снифферов

ќбзор программных пакетных снифферов

Ethereal 0.10.14

Analyzer v.2.2

CommView 5.0

Iris Network Traffic Analyzer4.07

јнализаторы сетевых пакетов, или снифферы, первоначально были разработаны как средство решени€ сетевых проблем. ќни умеют перехватывать, интерпретировать и сохран€ть дл€ последующего анализа пакеты, передаваемые по сети. — одной стороны, это позвол€ет системным администраторам и инженерам службы технической поддержки наблюдать за тем, как данные передаютс€ по сети, диагностировать и устран€ть возникающие проблемы. ¬ этом смысле пакетные снифферы представл€ют собой мощный инструмент диагностики сетевых проблем. — другой стороны, подобно многим другим мощным средствам, изначально предназначавшимс€ дл€ администрировани€, с течением времени снифферы стали примен€тьс€ абсолютно дл€ других целей. ƒействительно, сниффер в руках злоумышленника представл€ет собой довольно опасное средство и может использоватьс€ дл€ завладени€ парол€ми и другой конфиденциальной информацией. ќднако не стоит думать, что снифферы — это некий магический инструмент, посредством которого любой хакер сможет легко просматривать конфиденциальную информацию, передаваемую по сети. » прежде чем доказать, что опасность, исход€ща€ от снифферов, не столь велика, как нередко преподнос€т, рассмотрим более детально принципы их функционировани€.

ѕринципы работы пакетных снифферов

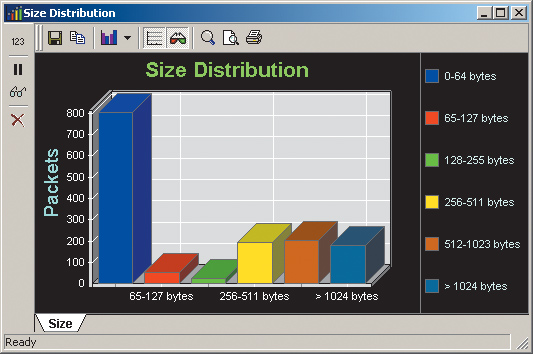

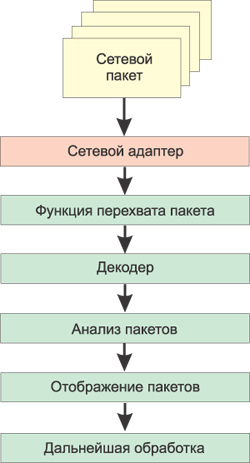

дальнейшем в рамках данной статьи мы будем рассматривать только программные снифферы, предназначенные дл€ сетей Ethernet. —ниффер — это программа, котора€ работает на уровне сетевого адаптера NIC (Network Interface Card) (канальный уровень) и скрытым образом перехватывает весь трафик. ѕоскольку снифферы работают на канальном уровне модели OSI, они не должны играть по правилам протоколов более высокого уровн€. —нифферы обход€т механизмы фильтрации (адреса, порты и т.д.), которые драйверы Ethernet и стек TCP/IP используют дл€ интерпретации данных. ѕакетные снифферы захватывают из провода все, что по нему приходит. —нифферы могут сохран€ть кадры в двоичном формате и позже расшифровывать их, чтобы раскрыть информацию более высокого уровн€, спр€танную внутри (рис. 1).

дальнейшем в рамках данной статьи мы будем рассматривать только программные снифферы, предназначенные дл€ сетей Ethernet. —ниффер — это программа, котора€ работает на уровне сетевого адаптера NIC (Network Interface Card) (канальный уровень) и скрытым образом перехватывает весь трафик. ѕоскольку снифферы работают на канальном уровне модели OSI, они не должны играть по правилам протоколов более высокого уровн€. —нифферы обход€т механизмы фильтрации (адреса, порты и т.д.), которые драйверы Ethernet и стек TCP/IP используют дл€ интерпретации данных. ѕакетные снифферы захватывают из провода все, что по нему приходит. —нифферы могут сохран€ть кадры в двоичном формате и позже расшифровывать их, чтобы раскрыть информацию более высокого уровн€, спр€танную внутри (рис. 1).

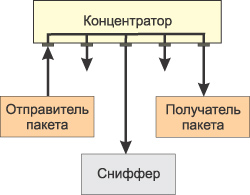

–ис. 1. —хема работы сниффера

ƒл€ того чтобы сниффер мог перехватывать все пакеты, проход€щие через сетевой адаптер, драйвер сетевого адаптера должен поддерживать режим функционировани€ promiscuous mode (беспор€дочный режим). »менно в этом режиме работы сетевого адаптера сниффер способен перехватывать все пакеты. ƒанный режим работы сетевого адаптера автоматически активизируетс€ при запуске сниффера или устанавливаетс€ вручную соответствующими настройками сниффера.

¬есь перехваченный трафик передаетс€ декодеру пакетов, который идентифицирует и расщепл€ет пакеты по соответствующим уровн€м иерархии. ¬ зависимости от возможностей конкретного сниффера представленна€ информаци€ о пакетах может впоследствии дополнительно анализироватьс€ и отфильтровыватьс€.

ќграничени€ использовани€ снифферов

аибольшую опасность снифферы представл€ли в те времена, когда информаци€ передавалась по сети в открытом виде (без шифровани€), а локальные сети строились на основе концентраторов (хабов). ќднако эти времена безвозвратно ушли, и в насто€щее врем€ использование снифферов дл€ получени€ доступа к конфиденциальной информации — задача отнюдь не из простых.

аибольшую опасность снифферы представл€ли в те времена, когда информаци€ передавалась по сети в открытом виде (без шифровани€), а локальные сети строились на основе концентраторов (хабов). ќднако эти времена безвозвратно ушли, и в насто€щее врем€ использование снифферов дл€ получени€ доступа к конфиденциальной информации — задача отнюдь не из простых.

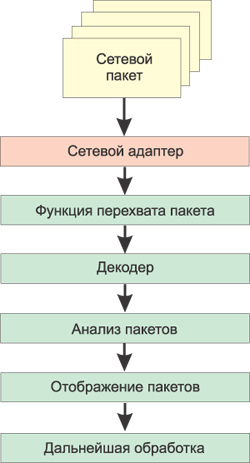

ƒело в том, что при построении локальных сетей на основе концентраторов существует нека€ обща€ среда передачи данных (сетевой кабель) и все узлы сети обмениваютс€ пакетами, конкуриру€ за доступ к этой среде (рис. 2), причем пакет, посылаемый одним узлом сети, передаетс€ на все порты концентратора и этот пакет прослушивают все остальные узлы сети, но принимает его только тот узел, которому он адресован. ѕри этом если на одном из узлов сети установлен пакетный сниффер, то он может перехватывать все сетевые пакеты, относ€щиес€ к данному сегменту сети (сети, образованной концентратором).

–ис. 2. ѕри использовании концентраторов сниффер способен перехватывать все пакеты сетевого сегмента

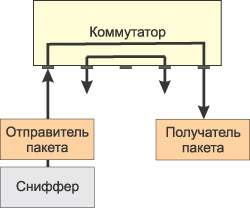

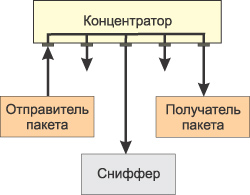

оммутаторы €вл€ютс€ более интеллектуальными устройствами, чем широковещательные концентраторы, и изолируют сетевой трафик. оммутатор знает адреса устройств, подключенных к каждому порту, и передает пакеты только между нужными портами. Ёто позвол€ет разгрузить другие порты, не передава€ на них каждый пакет, как это делает концентратор. “аким образом, посланный неким узлом сети пакет передаетс€ только на тот порт коммутатора, к которому подключен получатель пакета, а все остальные узлы сети не имеют возможности обнаружить данный пакет (рис. 3).

–ис. 3. ѕри использовании коммутаторов сниффер способен перехватывать только вход€щие и исход€щие пакеты одного узла сети

ѕоэтому если сеть построена на основе коммутатора, то сниффер, установленный на одном из компьютеров сети, способен перехватывать только те пакеты, которыми обмениваетс€ данный компьютер с другими узлами сети. ¬ результате, чтобы иметь возможность перехватывать пакеты, которыми интересующий злоумышленника компьютер или сервер обмениваетс€ с остальными узлами сети, необходимо установить сниффер именно на этом компьютере (сервере), что на самом деле не так-то просто. ѕравда, следует иметь в виду, что некоторые пакетные снифферы запускаютс€ из командной строки и могут не иметь графического интерфейса. “акие снифферы, в принципе, можно устанавливать и запускать удаленно и незаметно дл€ пользовател€.

роме того, необходимо также иметь в виду, что, хот€ коммутаторы изолируют сетевой трафик, все управл€емые коммутаторы имеют функцию перенаправлени€ или зеркалировани€ портов. “о есть порт коммутатора можно настроить таким образом, чтобы на него дублировались все пакеты, приход€щие на другие порты коммутатора. ≈сли в этом случае к такому порту подключен компьютер с пакетным сниффером, то он может перехватывать все пакеты, которыми обмениваютс€ компьютеры в данном сетевом сегменте. ќднако, как правило, возможность конфигурировани€ коммутатора доступна только сетевому администратору. Ёто, конечно, не означает, что он не может быть злоумышленником, но у сетевого администратора существует множество других способов контролировать всех пользователей локальной сети, и вр€д ли он будет следить за вами столь изощренным способом.

ƒруга€ причина, по которой снифферы перестали быть настолько опасными, как раньше, заключаетс€ в том, что в насто€щее врем€ наиболее важные данные передаютс€ в зашифрованном виде. ќткрытые, незашифрованные службы быстро исчезают из »нтернета. примеру, при посещении web-сайтов все чаще используетс€ протокол SSL (Secure Sockets Layer); вместо открытого FTP используетс€ SFTP (Secure FTP), а дл€ других служб, которые не примен€ют шифрование по умолчанию, все чаще используютс€ виртуальные частные сети (VPN).

»так, те, кто беспокоитс€ о возможности злонамеренного применени€ пакетных снифферов, должны иметь в виду следующее. ¬о-первых, чтобы представл€ть серьезную угрозу дл€ вашей сети, снифферы должны находитьс€ внутри самой сети. ¬о-вторых, сегодн€шние стандарты шифровани€ чрезвычайно затрудн€ют процесс перехвата конфиденциальной информации. ѕоэтому в насто€щее врем€ пакетные снифферы постепенно утрачивают свою актуальность в качестве инструментов хакеров, но в то же врем€ остаютс€ действенным и мощным средством дл€ диагностировани€ сетей. Ѕолее того, снифферы могут с успехом использоватьс€ не только дл€ диагностики и локализации сетевых проблем, но и дл€ аудита сетевой безопасности. ¬ частности, применение пакетных анализаторов позвол€ет обнаружить несанкционированный трафик, обнаружить и идентифицировать несанкционированное программное обеспечение, идентифицировать неиспользуемые протоколы дл€ удалени€ их из сети, осуществл€ть генерацию трафика дл€ испытани€ на вторжение (penetration test) с целью проверки системы защиты, работать с системами обнаружени€ вторжений (Intrusion Detection System, IDS).

|

|

ќбзор программных пакетных снифферов

се программные снифферы можно условно разделить на две категории: снифферы, поддерживающие запуск из командной строки, и снифферы, имеющие графический интерфейс. ѕри этом отметим, что существуют снифферы, которые объедин€ют в себе обе эти возможности. роме того, снифферы отличаютс€ друг от друга протоколами, которые они поддерживают, глубиной анализа перехваченных пакетов, возможност€ми по настройке фильтров, а также возможностью совместимости с другими программами.

се программные снифферы можно условно разделить на две категории: снифферы, поддерживающие запуск из командной строки, и снифферы, имеющие графический интерфейс. ѕри этом отметим, что существуют снифферы, которые объедин€ют в себе обе эти возможности. роме того, снифферы отличаютс€ друг от друга протоколами, которые они поддерживают, глубиной анализа перехваченных пакетов, возможност€ми по настройке фильтров, а также возможностью совместимости с другими программами.

ќбычно окно любого сниффера с графическим интерфейсом состоит их трех областей. ¬ первой из них отображаютс€ итоговые данные перехваченных пакетов. ќбычно в этой области отображаетс€ минимум полей, а именно: врем€ перехвата пакета; IP-адреса отправител€ и получател€ пакета; MAC-адреса отправител€ и получател€ пакета, исходные и целевые адреса портов; тип протокола (сетевой, транспортный или прикладного уровн€); некотора€ суммарна€ информаци€ о перехваченных данных. ¬о второй области выводитс€ статистическа€ информаци€ об отдельном выбранном пакете, и, наконец, в третьей области пакет представлен в шестнадцатеричном виде или в символьной форме — ASCII.

ѕрактически все пакетные снифферы позвол€ют производить анализ декодированных пакетов (именно поэтому пакетные снифферы также называют пакетными анализаторами, или протокольными анализаторами). —ниффер распредел€ет перехваченные пакеты по уровн€м и протоколам. Ќекоторые анализаторы пакетов способны распознавать протокол и отображать перехваченную информацию. Ётот тип информации обычно отображаетс€ во второй области окна сниффера. примеру, любой сниффер способен распознавать протокол TCP, а продвинутые снифферы умеют определ€ть, каким приложением порожден данный трафик. Ѕольшинство анализаторов протоколов распознают свыше 500 различных протоколов и умеют описывать и декодировать их по именам. „ем больше информации в состо€нии декодировать и представить на экране сниффер, тем меньше придетс€ декодировать вручную.

ќдна из проблем, с которой могут сталкиватьс€ анализаторы пакетов, — невозможность корректной идентификации протокола, использующего порт, отличный от порта по умолчанию. примеру, с целью повышени€ безопасности некоторые известные приложени€ могут настраиватьс€ на применение портов, отличных от портов по умолчанию. “ак, вместо традиционного порта 80, зарезервированного дл€ web-сервера, данный сервер можно принудительно перенастроить на порт 8088 или на любой другой. Ќекоторые анализаторы пакетов в подобной ситуации не способны корректно определить протокол и отображают лишь информацию о протоколе нижнего уровн€ (TCP или UDP).

—уществуют программные снифферы, к которым в качестве плагинов или встроенных модулей прилагаютс€ программные аналитические модули, позвол€ющие создавать отчеты с полезной аналитической информацией о перехваченном трафике.

ƒруга€ характерна€ черта большинства программных анализаторов пакетов — возможность настройки фильтров до и после захвата трафика. ‘ильтры выдел€ют из общего трафика определенные пакеты по заданному критерию, что позвол€ет при анализе трафика избавитьс€ от лишней информации.

ƒалее мы рассмотрим возможности нескольких доступных дл€ скачивани€ снифферов, которые ориентированы на использование с платформами Windows.

Ethereal 0.10.14

ѕакетный сниффер Ethereal 0.10.14 (www.ethereal.com) €вл€етс€, пожалуй, одним из лучших и поистине легендарных некоммерческих (а значит, бесплатных) пакетных анализаторов. Ётот сниффер изначально был создан под Linux-платформы и основывалс€ на базе утилиты Libpcap. ¬последствии по€вилась Windows-верси€ сниффера Ethereal, котора€ основывалась на базе утилиты WinPcap (Windows-верси€ Libpcap).

”тилита WinPcap (www.winpcap.org) представл€ет собой стандартный инструмент, посредством которого Windows-приложени€ могут непосредственно получать доступ к сетевому адаптеру (NIC-уровню) и перехватывать сетевые пакеты. роме того, драйвер WinPcap имеет дополнительные функциональные возможности, заключающиес€ в фильтрации пакетов, сборе сетевой статистики и поддержке возможности удаленного перехвата пакетов.

¬ состав утилиты WinPcap входит драйвер, обеспечивающий взаимодействие с NIC-уровнем, и библиотека, отвечающа€ за взаимодействие с интерфейсом API.

—ниффер Ethereal 0.10.14 поставл€етс€ в комплекте с утилитой WinPcap 3.1, однако с сайта www.winpcap.org можно скачать версию WinPcap 3.2 alpha 1.

Ќесмотр€ на то что графический интерфейс утилиты Ethereal 0.10.14 достаточно пон€тен, к программе прилагаетс€ очень подробный учебник (более 200 страниц).

Ethereal 0.10.14 — один из немногих снифферов, который поддерживает как графический интерфейс, так и запуск из командной строки, что удобно при составлении сценариев или активизации функций перехвата пакетов в случае возникновени€ в сети определенных событий.

‘ункциональные возможности пакета Ethereal 0.10.14 очень обширны и выход€т далеко за рамки обычных возможностей других пакетных снифферов.

¬ пакете Ethereal 0.10.14 встречаютс€ практически все функции, которые только могут быть у анализатора пакетов. ѕрограмма может декодировать 752 протокола и поддерживает работу в Wi-Fi-сет€х.

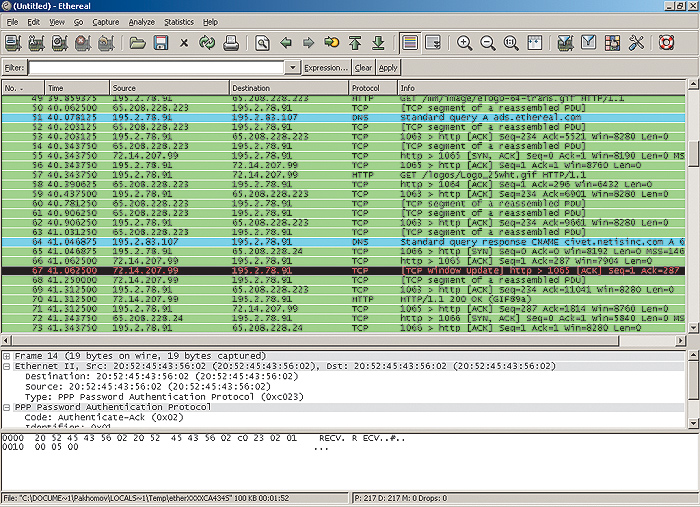

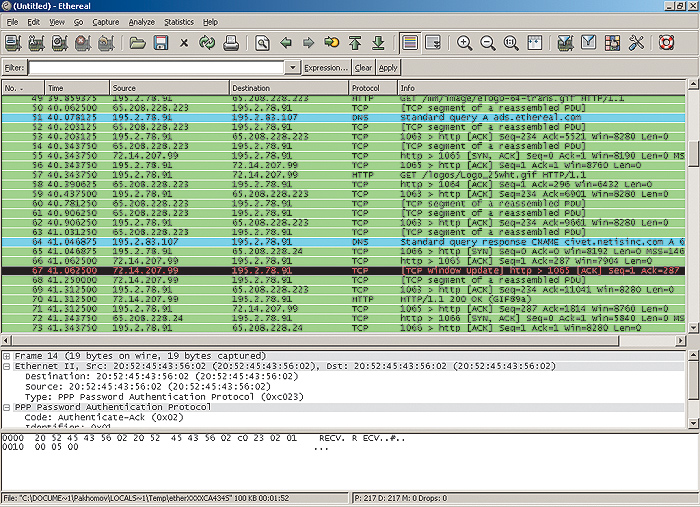

√рафический интерфейс пакета Ethereal 0.10.14 вполне традиционен и содержит три области: отображени€ перехваченных пакетов, отображени€ статистической информации о конкретном выбранном пакете, содержимого конкретного пакета (рис. 4).

–ис. 4. √лавное окно программы Ethereal 0.10.14

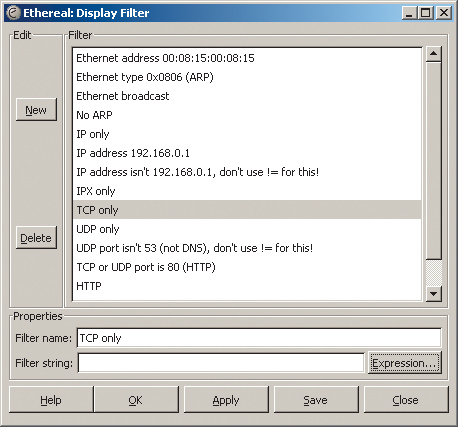

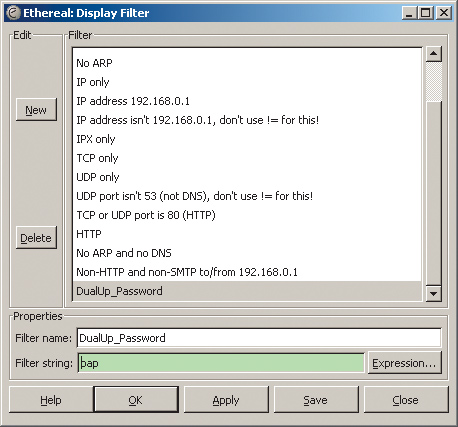

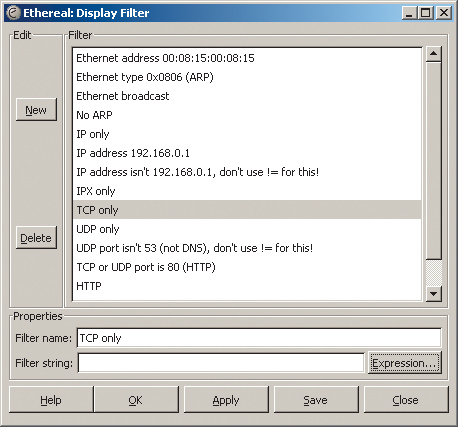

√рафический интерфейс программы Ethereal облегчает создание пакетных фильтров как дл€ файлов перехваченных пакетов (фильтры отображени€), так и дл€ «живого» перехвата (фильтры перехвата). ѕосле изучени€ синтаксиса фильтров программы Ethereal можно создавать фильтры самосто€тельно, присваивать им имена и сохран€ть их дл€ последующего использовани€ (рис. 5). ѕрограмма Ethereal обладает довольно удобным интерфейсом дл€ создани€ фильтров. ƒостаточно нажать на кнопку Add Expression, чтобы создать фильтры в диалоговом окне Filter Expression.

–ис. 5. —оздание фильтра в программе Ethereal 0.10.14

—тоит отметить, что программа Ethereal обладает очень гибкими возможност€ми по созданию фильтров. ѕрограмма способна осуществл€ть фильтрацию практически по любой характеристике пакета и по любому значению этой характеристики. роме того, фильтры можно комбинировать друг с другом с использованием булевых операторов AND и OR.

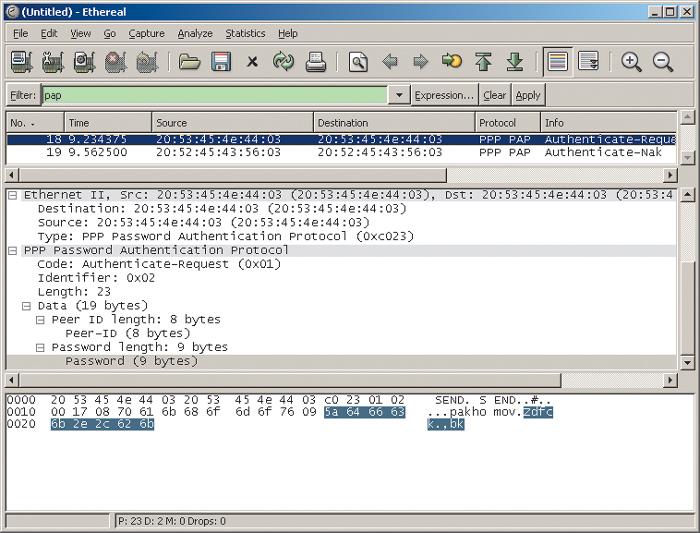

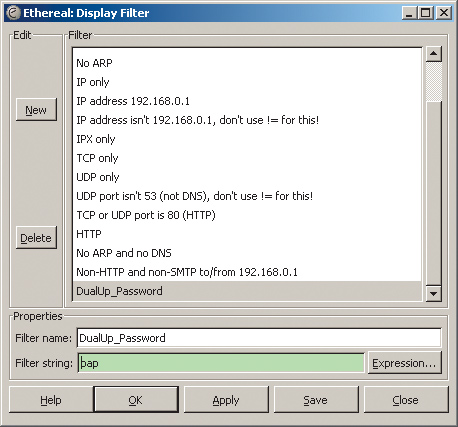

ѕрименение фильтров в анализаторе Ethereal позвол€ет легко выделить из общего потока перехваченной информации именно те или даже тот единственный кадр, который требуетс€. –ассмотрим, к примеру, как найти при помощи фильтра пакет с паролем при подключении пользовател€ к »нтернету через dial-up-соединение.

ѕрежде всего запускаем сниффер (это можно сделать и из командной строки, причем удаленно и незаметно дл€ пользовател€) и накапливаем информацию до тех пор, пока пользователь не установит соединение с »нтернетом.

ƒалее необходимо настроить фильтр, позвол€ющий найти нужный пакет. ѕоскольку процесс аутентификации пользовател€ проходит по протоколу PPP PAP, необходимо создать фильтр на выделение этого протокола. ƒл€ этого в строке выражени€ достаточно указать «pap» и присвоить им€ новому фильтру (например, DialUp_Password) (рис. 6).

–ис. 6. Ќастройка фильтра дл€ получени€ пакета с паролем

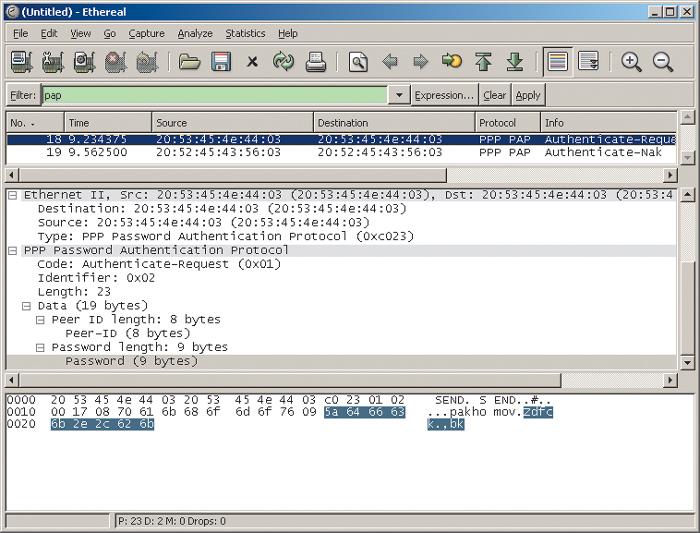

ѕосле применени€ фильтра из всей совокупности пакетов останутс€ только два: пакет-запрос на аутентификацию (Authenticate-Request) и пакет подтверждени€ аутентификации (Authenticate-ACK). ѕон€тно, что пароль (как правило, он передаетс€ провайдеру в незашифрованном виде) содержитс€ в первом пакете, в чем несложно убедитьс€, просмотрев содержимое самого пакета (рис. 7).

–ис. 7. —одержимое пакета

≈ще один пример эффективного использовани€ программы Ethereal 0.10.14 в мирных цел€х — это точна€ настройка размера TCP-окна. „тобы оптимальным образом настроить размер TCP-окна, необходимо запустить сниффер в процессе скачивани€ файла по сети и затем, настроив соответствующим образом фильтр, просмотреть количество запросов на повторную передачу пакетов, количество пакетов-подтверждений и ошибочных пакетов. ћанипулиру€ с размером TCP-окна, можно добитьс€ максимально возможной скорости передачи, снизив количество подтверждений при хорошем качестве св€зи или уменьшив число запросов на повторную передачу, — при не очень хорошем качестве св€зи.

ѕомимо прекрасных возможностей по созданию разного рода фильтров, программа Ethereal позвол€ет выполн€ть всесторонний анализ трафика, представл€€ его в графической форме или в форме статистического отчета. примеру, можно выполнить анализ TCP-трафика по пропускной способности, по времени передачи туда и обратно и по номерам пакетов. –езультаты анализа представл€ютс€ в виде графиков. “ак, анализ, использующий пор€дковые номера пакетов и врем€, позвол€ет получить представление о том, какой объем данных был послан в различные моменты времени, поскольку пор€дковые номера пакетов увеличиваютс€ на размер пакета данных.

¬ целом можно сказать, что пакетный анализатор Ethereal 0.10.14 €вл€етс€ очень мощным инструментальным средством диагностики сетей. онечно, дл€ детального освоени€ пакета потребуетс€ немало времени. ќднако если все-таки удастс€ преодолеть этот барьер и освоить пакет Ethereal, то необходимость освоени€ других аналогичных продуктов попросту отпадет.

Analyzer v.2.2

”тилита Analyzer v.2.2 компании NetGroup — еще один небольшой по объему пакетный анализатор, распростран€емый на бесплатной основе. достоинствам данной утилиты можно отнести то, что она не требует инсталл€ции на компьютер. ≈динственное, что необходимо, — наличие установленной утилиты WinPcap, котора€ используетс€ сниффером Analyzer v.2.2. роме того, пакетный анализатор Analyzer v.2.2. очень прост в обращении и может быть рекомендован дл€ начинающих пользователей. Ќедостатки этого анализатора вытекают из его достоинств — простота в обращении не позвол€ет производить глубокий анализ пакетов и создавать фильтры по любой характеристике пакета.

”тилита Analyzer v.2.2 поддерживает выбор интерфейса: сетевой адаптер или аналоговый модем. –абота в беспроводных сет€х не предусмотрена.

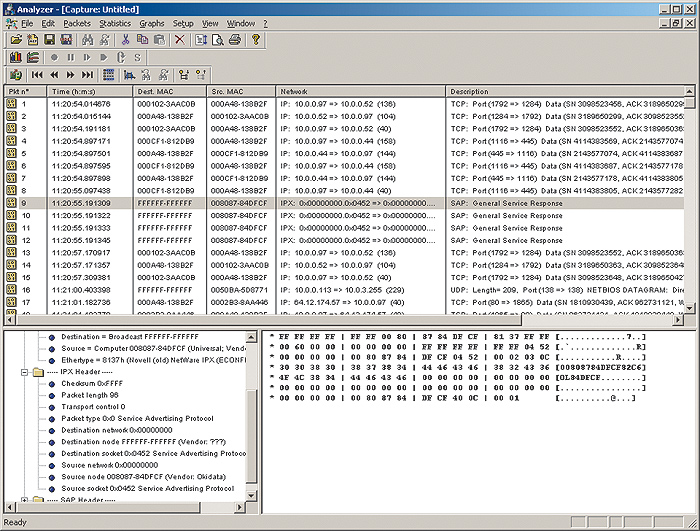

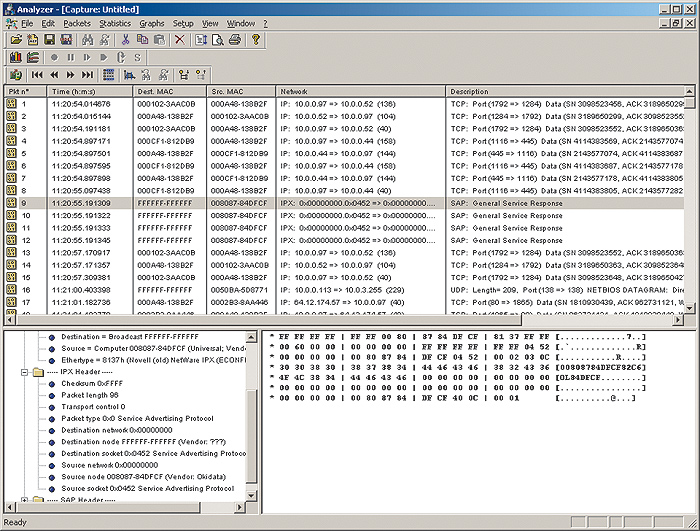

√рафический интерфейс пакетного анализатора Analyzer v.2.2 содержит три традиционных окна (рис. 8). ¬ первом окне отображаютс€ перехваченные пакеты с информацией о времени получени€ пакета, MAC-адресах отправител€ и получател€, IP-адресах отправител€ и получател€, протоколе передачи, портах источника и получател€ пакетов, размер TCP-окна, номер последовательности пакета и номер подтверждени€ этого пакета. ¬о втором окне выводитс€ декодированна€ информаци€ об отдельных пол€х пакета, а третье окно отображает содержимое самого пакета.

–ис. 8. √лавное окно пакетного анализатора Analyzer v.2.2

»з недостатков данного пакета можно отметить невозможность использовани€ фильтров после сбора информации. ≈динственное, что можно сделать в данном случае, — это выделить по заданному фильтру пакеты. —ами фильтры, как мы уже отмечали, не предоставл€ют гибкого механизма (в сравнении с пакетом Ethereal) сбора требуемой информации.

ƒл€ сравнени€ возможностей пакетов Analyzer v.2.2 и Ethereal 0.10.14 мы провели захват одного и того же трафика и проанализировали его сначала с помощью программы Ethereal 0.10.14, а затем — Analyzer v.2.2. ак и ожидалось, информаци€, выдаваема€ об отдельном пакете анализатором Ethereal 0.10.14, более подробна€, чем та, что выдает анализатор Analyzer v.2.2.

ѕоэтому еще раз подчеркнем, что программа Analyzer v.2.2 представл€ет интерес только дл€ начинающих пользователей и в качестве средства ознакомлени€ с принципами функционировани€ сетей и структурами пакетов различных протоколов.

CommView 5.0

¬ отличие от всех рассмотренных выше анализаторов, программа CommView 5.0 (www.tamos.com) распростран€етс€ на коммерческой основе и дл€ свободного скачивани€ доступна лишь ее демонстрационна€ верси€ с урезанной функциональностью.

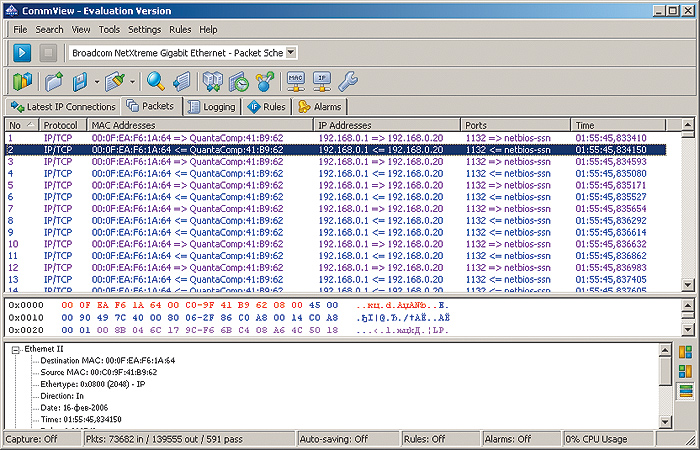

ƒанный пакетный анализатор предназначен дл€ мониторинга локальной сети и соединени€ с »нтернетом. ќн способен захватывать пакеты, проход€щие через сетевой адаптер или модем, декодировать их и представл€ть достаточно подробную информацию в удобном дл€ воспри€ти€ виде. ¬ отличие от большинства снифферов, программа CommView 5.0 не требует предварительной установки на ѕ WinPcap.

—ниффер CommView 5.0 поддерживает операционные системы Windows 98/Me/NT/2000/XP/2003 и Windows XP 64-bit Edition. ѕеречень поддерживаемых протоколов довольно обширен, и в этом плане можно рассчитывать на предоставление достаточно подробной информации о перехваченных пакетах.

ѕакетный анализатор CommView 5.0 поддерживает возможность создани€ гибко настраиваемых фильтров (правил), однако недостатком здесь €вл€етс€ то, что эти фильтры нельз€ применить к уже имеющимс€ собранным пакетам (создаваемые правила распростран€ютс€ только на захват пакетов).

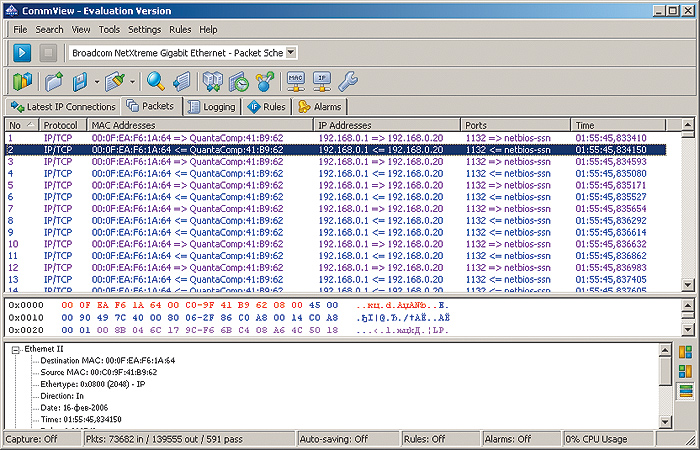

√рафический интерфейс программы CommView 5.0 традиционен — три окна, в первом из которых отображаютс€ захваченные пакеты, во втором — декодированна€ информаци€ об отдельном пакете, а в третьем — содержимое самого пакета (рис. 9).

–ис. 9. √лавное окно пакетного анализатора CommView 5.0

»нформаци€ в окне с захваченными пакетами довольно скудна€. ќтображаютс€ лишь тип протокола, IP- и MAC-адреса источника и получател€ пакета, врем€ и порт назначени€ и отправлени€.

ќкно с декодированной информацией об отдельном пакете значительно более информативно и по детализации предоставл€емой информации не уступает анализатору Ethereal (во вс€ком случае это касаетс€ протокола TCP).

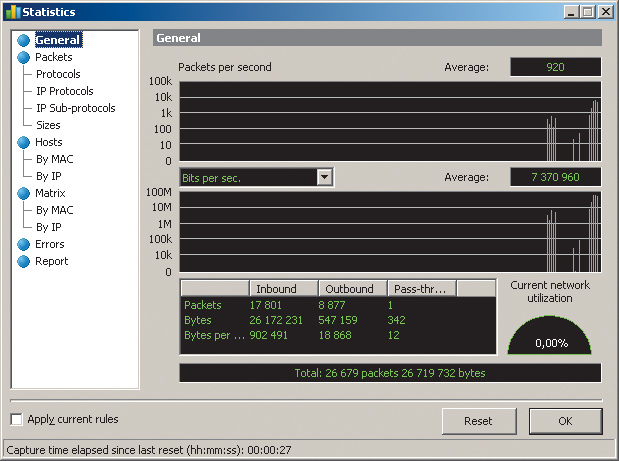

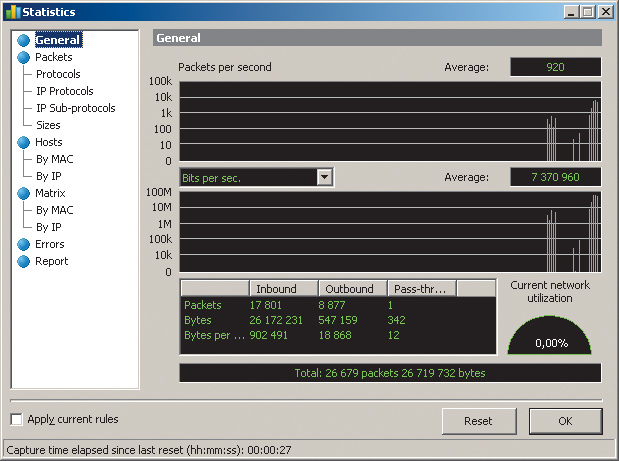

достоинствам анализатора CommView 5.0 можно отнести возможность просмотра подробной статистической информации о сеансе перехвата, котора€ представл€етс€ в отдельном окне в удобном графическом виде (рис. 10), а также составление отчета в отдельном файле.

≈ще одним отличием анализатора CommView 5.0 €вл€етс€ возможность настройки сигнала тревоги по предопределенным событи€м. ¬ частности, можно задать правила, при выполнении которых будет послано оповещение по электронной почте.

–ис. 10. —татистическа€ информаци€ о сеансе перехвата в программе CommView 5.0

роме того, сниффер CommView 5.0 позвол€ет замен€ть IP- и MAC-адреса сетевого адаптера на имена пользователей, что упрощает мониторинг сети. — целью диагностики сети данный сниффер имеет встроенный генератор трафика с возможностью настройки размера передаваемого пакета и скорости генерации пакетов.

» наконец, последн€€ особенность сниффера CommView 5.0 — возможность создани€ удаленного агента, что позвол€ет производить удаленный мониторинг сети. ƒл€ реализации данной функции на удаленном ѕ необходимо инсталлировать программу Remote Agent, а использу€ консоль CommView 5.0, можно устанавливать соединение с компьютером, на котором инсталлирована утилита Remote Agent.

Iris Network Traffic Analyzer4.07

ѕакетный анализатор Iris 4.07 (www.eeye.com) от компании eEye digital Security представл€ет собой мощное инструментальное средство дл€ диагностики локальных сетей и каналов св€зи с »нтернетом. ѕрограмма Iris 4.07 распростран€етс€ на коммерческой основе, однако на сайте производител€ доступна ее ознакомительна€ верси€.

Ќесмотр€ на за€вленную в документации поддержку только операционных систем Windows 95/98/NT/2000, реально этот список можно расширить, и, скорее всего, данна€ программа способна работать с любой операционной системой семейства Windows.

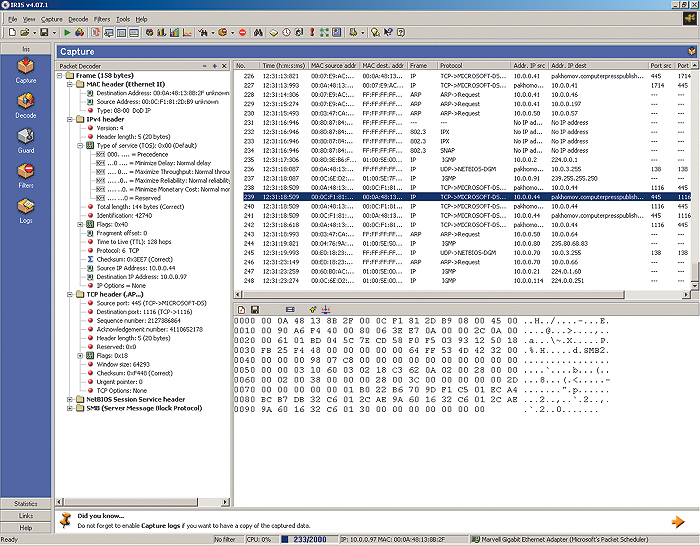

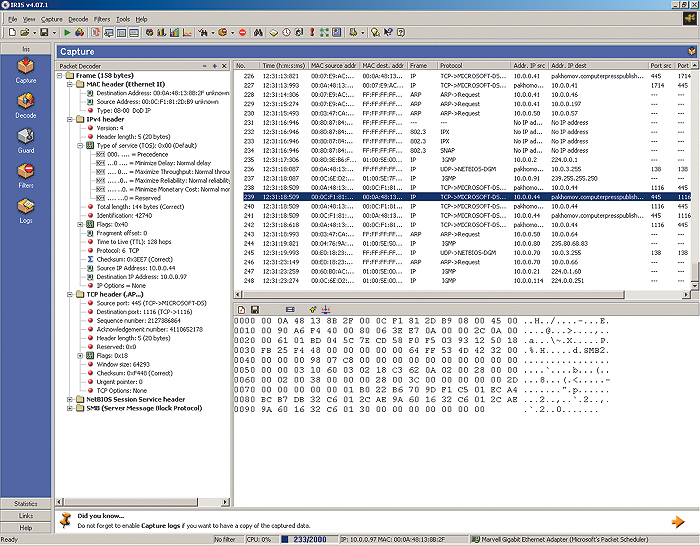

√рафический интерфейс программы (рис. 11) интуитивно пон€тен, прост и традиционен дл€ пакетных снифферов. »меетс€ три окна, в первом из которых отображаютс€ перехваченные пакеты с достаточно подробной информацией о каждом пакете, включающей MAC- и IP-адреса источника и отправител€ пакетов, тип пакета, протокол, порт отправлени€ и назначени€, размер пакета, а также пор€дковые номера SEQ и ACK. ѕодробна€ декодированна€ информаци€ о каждом отдельном пакете доступна во втором окне, а содержимое каждого пакета — в третьем окне. Ќужно отметить, что по степени детализации предоставл€емой информации данный пакет не уступает анализатору Ethereal.

–ис. 11. √лавное окно пакетного анализатора Iris 4.07

ѕожалуй, единственный недостаток данного анализатора заключаетс€ в том, что отображаемые в первом окне пакеты не маркируютс€ цветом (как это делаетс€ в других анализаторах), что создает определенное неудобство при визуальном воспри€тии информации.

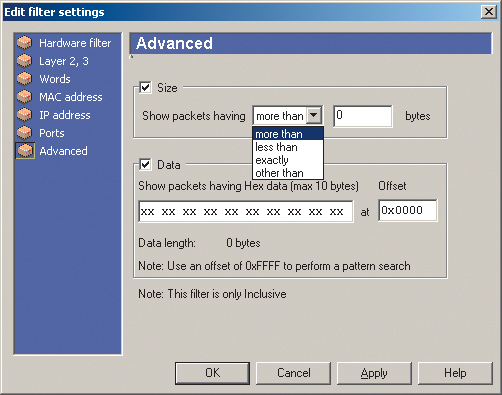

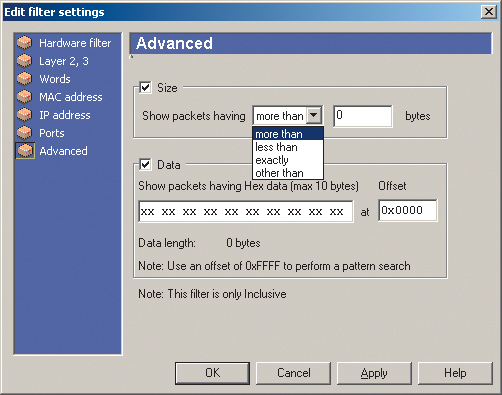

ѕакетный анализатор Iris 4.07 позвол€ет очень гибко и в то же врем€ просто настраивать фильтры дл€ захвата пакетов. “ак, использу€ диалоговое окно (рис. 12) Edit filter settings, можно создавать фильтры по MAC-адресам источника и получател€, по IP-адресам источника и получател€, по портам, протоколам, а также по вхождению в содержимое пакета определенного слова. роме того, можно настраивать фильтры на размер пакета и на фрагмент пакета в HEX-формате.

–ис. 12. Ќастройка пакетного фильтра в анализаторе Iris 4.07

ќтметим, что недостатком программы Iris 4.07 €вл€етс€ то, что фильтры можно создавать только дл€ вновь принимаемых пакетов, а реализовать фильтрацию уже перехваченных пакетов не представл€етс€ возможным. ¬место этого в программе предусмотрен поиск нужных пакетов по фильтру.

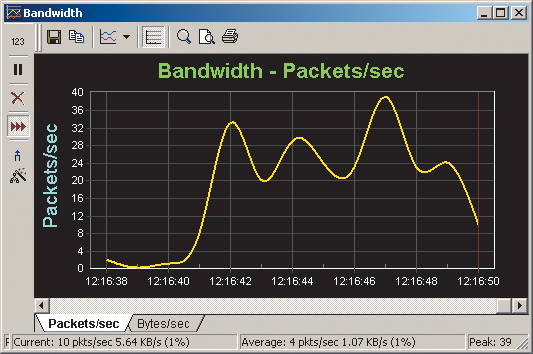

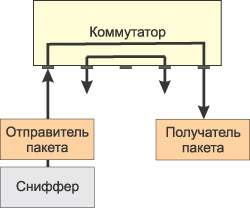

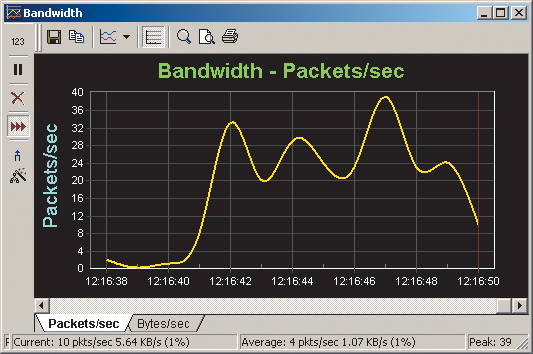

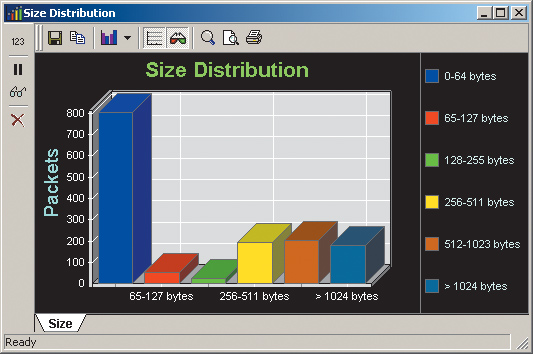

ƒругим отличием программы Iris 4.07 €вл€етс€ возможность отображени€ в графической форме статистической информации во врем€ запуска режима захвата пакетов. “ак, имеетс€ возможность отображать график скорости передачи пакетов (рис. 13), диаграмму распределени€ размеров пакетов (рис. 14) и многое другое.

–ис. 13. √рафик скорости передачи пакетов

в анализаторе Iris 4.07

–ис. 14. ƒиаграмма распределени€ размеров пакетов в анализаторе Iris 4.07

ѕомимо перечисленных возможностей анализатор пакетов Iris 4.07 позвол€ет создавать HTML-отчеты о сеансе св€зи, куда включаетс€ наиболее важна€ информаци€, в том числе статистика о посещении сайтов, объеме переданного и прин€того трафика и многое другое. “акже программа Iris 4.07 имеет встроенный генератор трафика, что удобно дл€ диагностики узких мест в сети.

≈ще одной особенностью программы Iris 4.07 €вл€етс€ наличие встроенного модул€, позвол€ющего фиксировать все попытки соединени€ с компьютером, что обеспечивает отслеживание попыток несанкционированного проникновени€ в сеть.

омпьютерѕресс 4'2006

“еперь несколько слов о том, какие преимущества получают «аказчики при использовании современных средств безопасности. —истемы видеонаблюдени€ через »нтернет дают люд€м возможность отслеживать ситуацию на подконтрольных объектах в режиме реального времени. ”правление, настройка и контроль над работой системы производ€тс€ удаленно из любой точки мира. ѕри этом могут использоватьс€ не только стационарные компьютеры, но и ѕ , коммуникаторы, ноутбуки, а в р€де случаев и мобильные телефоны. роме того, организаци€ видеонаблюдени€ через »нтернет не имеет никаких ограничений по количеству и типу используемого оборудовани€. ¬ любой момент вы можете изменить количество видеокамер, способы записи и хранени€ информации, методику доставки уведомлений и многое-многое другое. ѕо сути дела, только видеонаблюдение через »нтернет способно дать человеку стопроцентные гарантии контрол€ над ситуацией вне зависимости от того, где он находитс€ в текущий момент времени.

“еперь несколько слов о том, какие преимущества получают «аказчики при использовании современных средств безопасности. —истемы видеонаблюдени€ через »нтернет дают люд€м возможность отслеживать ситуацию на подконтрольных объектах в режиме реального времени. ”правление, настройка и контроль над работой системы производ€тс€ удаленно из любой точки мира. ѕри этом могут использоватьс€ не только стационарные компьютеры, но и ѕ , коммуникаторы, ноутбуки, а в р€де случаев и мобильные телефоны. роме того, организаци€ видеонаблюдени€ через »нтернет не имеет никаких ограничений по количеству и типу используемого оборудовани€. ¬ любой момент вы можете изменить количество видеокамер, способы записи и хранени€ информации, методику доставки уведомлений и многое-многое другое. ѕо сути дела, только видеонаблюдение через »нтернет способно дать человеку стопроцентные гарантии контрол€ над ситуацией вне зависимости от того, где он находитс€ в текущий момент времени. оль скоро мы заговорили об аппаратном обеспечении, то давайте более подробно рассмотрим вопрос о том, как именно работают системы видеонаблюдени€ через »нтернет. –азумеетс€, в первую очередь необходимо наличие точки доступа к мировой сети в месте проведени€ установочных работ. Ёто главное условие дл€ нормального функционировани€ всей системы. роме того, крайне желательно позаботитьс€ о приобретении выделенного IP адреса, благо соответствующа€ услуга провайдеров стоит совсем недорого. ƒальнейшие действи€ при монтаже оборудовани€ завис€т от текущих потребностей клиентов. ћожно выделить несколько самых распространенных схем установки.

оль скоро мы заговорили об аппаратном обеспечении, то давайте более подробно рассмотрим вопрос о том, как именно работают системы видеонаблюдени€ через »нтернет. –азумеетс€, в первую очередь необходимо наличие точки доступа к мировой сети в месте проведени€ установочных работ. Ёто главное условие дл€ нормального функционировани€ всей системы. роме того, крайне желательно позаботитьс€ о приобретении выделенного IP адреса, благо соответствующа€ услуга провайдеров стоит совсем недорого. ƒальнейшие действи€ при монтаже оборудовани€ завис€т от текущих потребностей клиентов. ћожно выделить несколько самых распространенных схем установки.

дальнейшем в рамках данной статьи мы будем рассматривать только программные снифферы, предназначенные дл€ сетей Ethernet. —ниффер — это программа, котора€ работает на уровне сетевого адаптера NIC (Network Interface Card) (канальный уровень) и скрытым образом перехватывает весь трафик. ѕоскольку снифферы работают на канальном уровне модели OSI, они не должны играть по правилам протоколов более высокого уровн€. —нифферы обход€т механизмы фильтрации (адреса, порты и т.д.), которые драйверы Ethernet и стек TCP/IP используют дл€ интерпретации данных. ѕакетные снифферы захватывают из провода все, что по нему приходит. —нифферы могут сохран€ть кадры в двоичном формате и позже расшифровывать их, чтобы раскрыть информацию более высокого уровн€, спр€танную внутри (рис. 1).

дальнейшем в рамках данной статьи мы будем рассматривать только программные снифферы, предназначенные дл€ сетей Ethernet. —ниффер — это программа, котора€ работает на уровне сетевого адаптера NIC (Network Interface Card) (канальный уровень) и скрытым образом перехватывает весь трафик. ѕоскольку снифферы работают на канальном уровне модели OSI, они не должны играть по правилам протоколов более высокого уровн€. —нифферы обход€т механизмы фильтрации (адреса, порты и т.д.), которые драйверы Ethernet и стек TCP/IP используют дл€ интерпретации данных. ѕакетные снифферы захватывают из провода все, что по нему приходит. —нифферы могут сохран€ть кадры в двоичном формате и позже расшифровывать их, чтобы раскрыть информацию более высокого уровн€, спр€танную внутри (рис. 1).

аибольшую опасность снифферы представл€ли в те времена, когда информаци€ передавалась по сети в открытом виде (без шифровани€), а локальные сети строились на основе концентраторов (хабов). ќднако эти времена безвозвратно ушли, и в насто€щее врем€ использование снифферов дл€ получени€ доступа к конфиденциальной информации — задача отнюдь не из простых.

аибольшую опасность снифферы представл€ли в те времена, когда информаци€ передавалась по сети в открытом виде (без шифровани€), а локальные сети строились на основе концентраторов (хабов). ќднако эти времена безвозвратно ушли, и в насто€щее врем€ использование снифферов дл€ получени€ доступа к конфиденциальной информации — задача отнюдь не из простых.