Безопасность, разработка, DevOps

Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://www.xakep.ru/articles/rss/.

Данный дневник сформирован из открытого RSS-источника по адресу http://www.xakep.ru/articles/rss/default.asp, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://www.xakep.ru/articles/rss/.

Данный дневник сформирован из открытого RSS-источника по адресу http://www.xakep.ru/articles/rss/default.asp, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Злоумышленники используют службу Windows Error Reporting для бесфайловых атак |

Эксперты Malwarebytes обнаружили новую хак-группу, которая занимается кибершпионажем и злоупотребляет функциональностью службы регистрации ошибок Windows (Windows Error Reporting) для проведения бесфайловых атак.

|

Метки: Новости CactusTorch Malware Windows Error Reporting Бесфайловая атака Взлом |

Более 240 приложений для Android бомбардировали пользователей рекламой |

Из официального магазина приложений Google Play Store в очередной раз удалили более 240 adware-приложений, которые нарушали недавно принятые правила в отношении навязчивой рекламы.

|

Метки: Новости adware Android RainbowMix Интернет-реклама Приложения |

Исследователи превратили умные пульты Comcast в подслушивающие устройства |

Специалисты компании Guardicore изучили пульты дистанционного управления XR11и разработали атаку WarezTheRemote. Исследователи пришли к выводу, что из пультов можно сделать скрытые шпионские устройства и следить за пользователями.

|

Метки: Новости Comcast IoT WarezTheRemote XR11 Взлом Интернет вещей Пульт ДУ |

Разработчики Qnap исправили баг, приводивший к захвату контроля над устройством |

Инженеры компании Qnap устранили две критические уязвимости в приложении Helpdesk, которые позволяли злоумышленникам захватить контроль над уязвимыми NAS.

|

Метки: Новости NAS Qnap Патчи Уязвимости |

Малварь MontysThree атакует промышленные предприятия |

«Лаборатория Касперского» обнаружила набор вредоносных модулей MontysThree, существующий как минимум с 2018 года и предназначенный для целевых атак на промышленные предприятия.

|

Метки: Новости C# Malware MontysThree Кибератаки |

Патчим JSXBIN. Как править бинарные скрипты Adobe без перекомпиляции |

Для подписчиков

Говорят, что, если бы в JavaScript нормально работал garbage collector, весь код улетал бы в треш сразу после написания. У этого языка и впрямь миллионы преданных хейтеров, но тем не менее его продолжают активно использовать. Например, корпорация Adobe — когда создает расширения для собственных продуктов. А то, что однажды было создано, при желании может быть сломано.

|

Метки: Взлом Adobe jsxbin Выбор редактора Статьи |

Мужские пояса верности Cellmate оказались уязвимы для атак и опасны для пользователей |

Аналитики Pen Test Partners изучили крайне необычный девайс: мужской пояс верности Cellmate, производства китайской компании Qiui. Выяснилось, что из-за многочисленных проблем с безопасностью хакеры могут удаленно блокировать такие устройства, а ручного управления или физического ключа для Cellmate просто не предусмотрено.

|

Метки: Новости Cellmate IoT Гаджеты Интернет вещей Секс Уязвимости |

Малварь загружает пейлоады с paste-сайтов |

Эксперты выявили многочисленные вредоносные кампании, которые используют paste-сайты для доставки полезной нагрузки. Хакеры прячут вредоносный код у всех на виду и при этом экономят на инфраструктуре.

|

Метки: Новости Malware Paste-сайты payload |

Ботнет HEH способен уничтожить все данные на IoT-девайсах |

Специалисты компании Qihoo 360 обнаружили новую малварь HEH, которая заражает устройства интернета вещей и может полностью обнулить их, уничтожая всё, вплоть до ОС и прошивки.

|

Метки: Новости HEH IoT Malware Wiper Ботнеты Интернет вещей |

Нецензурный Tor. Как Tor Project борется за свободу слова |

Для подписчиков

С самого начала политических протестов в Беларуси регулярно фиксировались многочисленные шатдауны на территории всей республики, а клиенты многих провайдеров отмечали, что невозможно подключиться к сети даже с использованием мостов. Но в архитектуре Tor предусмотрены весьма изощренные инструменты, способные противостоять попыткам блокировок. О них и пойдет речь.

|

Метки: приватность meek Snowflake Tor Tor Project анонимность Выбор редактора Статьи цензура |

Мошенники используют Zoom для рассылки фишинговых писем |

Исследователи Group-IB заметили, что злоумышленники активно эксплуатируют бренд сервиса для видеоконференций Zoom и присылают пользователям вредоносные послания с официального адреса no-reply@zoom[.]us.

|

Метки: Новости Zoom Мошенники Уязвимости фишинг |

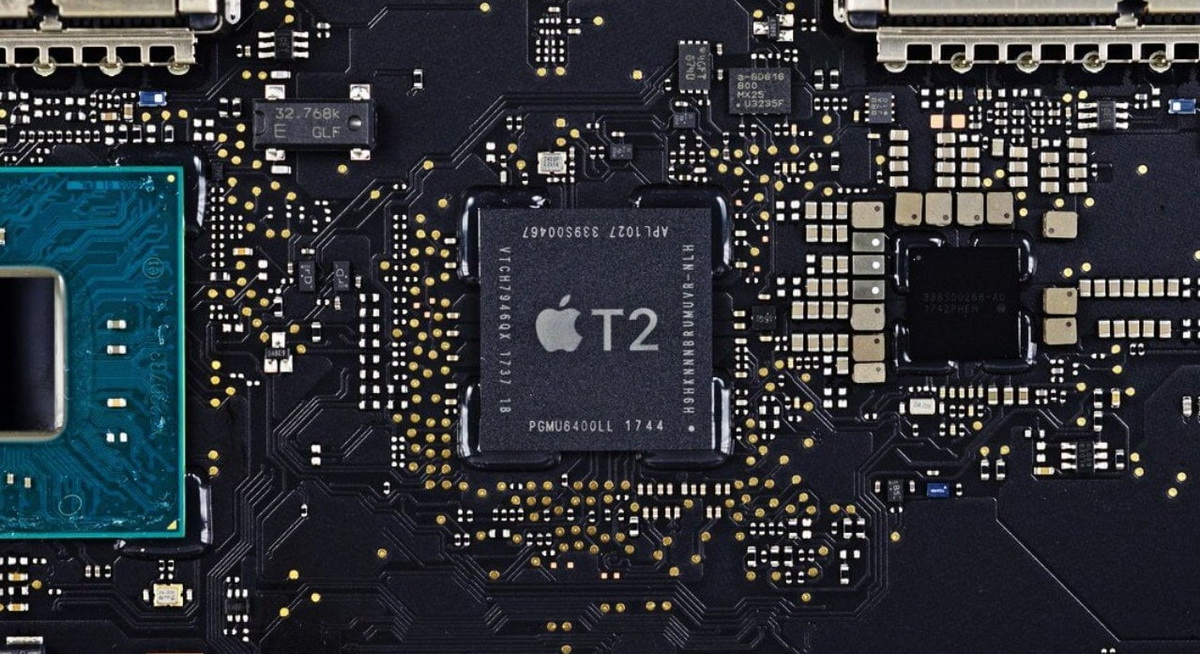

Джейлбрейкеры уверяют, что научились ломать чипы Apple T2 |

Исследователи утверждают, что, объединив два эксплоита, изначально разработанных для взлома iPhone (checkm8 и Blackbird), они могут ломать и устройства на базе macOS, которые оснащены чипами безопасности Apple T2.

|

Метки: Новости Apple Blackbird Checkm8 checkra1n iOS macOS T2 Безопасность Взлом Уязвимости |

Джона Макафи арестовали за уклонение от уплаты налогов |

Американские власти сообщили, что Джон Макафи был арестован в Испании из-за обвинений, связанных с уклонением от уплаты налогов и нарушением закона о ценных бумагах. Теперь бывший глава MacAfee ждет экстрадиции в США.

|

Метки: Новости Арест Джон Макафи Криптовалюта мошенничество суд Финансы |

Эксперты CyberArk Labs выявили баги в популярных антивирусах |

Согласно отчету CyberArk Labs, высокие привилегии антивирусного ПО делают его более уязвимыми. В итоге защитные решения могут использоваться для атак с манипуляциями с файлами, и малварь получать повышенные права в системе. Ошибки такого рода были обнаружены в продуктах Kaspersky, McAfee, Symantec, Fortinet, Check Point, Trend Micro, Avira и Microsoft Defender.

|

Метки: Новости Антивирусы Повышение превилегий Уязвимости |

Погружение в ассемблер. Работаем с большими числами и делаем сложные математические вычисления |

Для подписчиков

Как ты знаешь, регистры процессора 8088 — 16-битные. Однако при необходимости ты можешь работать через эти регистры не только с 16-битными числами, но и с числами большей разрядности: и с 32-битными, и даже более крупными. В этой статье я сначала расскажу как, а затем мы нарисуем знаменитый фрактал — множество Мандельброта.

|

Метки: Кодинг asm assembler Выбор редактора Гайды Статьи |

Четыре пакета npm собирали данные пользователей |

Специалисты выявили четыре пакета npm, которые собирали и отправляли своим создателям такие данные о пользовательских машинах, как IP-адрес, имя пользователя компьютера, путь к домашнему каталогу, модель процессора, а также информацию о стране и городе.

|

Метки: Новости Malware npm Шпионаж |

Обнаружен второй в истории буткит для UEFI |

Аналитики «Лаборатории Касперского» рассказали об обнаружении таргетированной шпионской кампании, в рамках которой использовался буткит для UEFI, предназначенный для загрузки и установки дополнительной малвари на зараженные машины.

|

Метки: Новости Malware MosaicRegressor UEFI Буткит Взлом Китай |

Утилита Raccine не дает шифровальщикам удалять теневые копии |

ИБ-специалист написал утилиту Raccine, которая призвана защитить компьютеры от вымогательской малвари. Она автоматически ликвидирует процессы, пытающиеся удалить теневые копии с помощью vssadmin.exe.

|

Метки: Новости Raccine Windows Вымогательский софт Информационная безопасность Софт Шифровальщик |

В платформе для знакомств Grindr исправили баг, позволявший захватывать чужие аккаунты |

Злоумышленники могли легко захватить любую учетную запись Grindr, если знали адрес электронной почты пользователя.

|

Метки: Новости Grindr Ошибки Сайт знакомств Уязвимости |

Новый сервис проверяет почтовые адреса на причастность к Emotet |

Итальянская компания TG Soft запустила сервис, который позволяет проверить, использовался ли конкретный домен или email-адрес в качестве отправителя или получателя в спам-кампаниях Emotet.

|

Метки: Новости Emotet Malware Веб-сервисы Информационная безопасность |