Безопасность, разработка, DevOps

Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://www.xakep.ru/articles/rss/.

Данный дневник сформирован из открытого RSS-источника по адресу http://www.xakep.ru/articles/rss/default.asp, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://www.xakep.ru/articles/rss/.

Данный дневник сформирован из открытого RSS-источника по адресу http://www.xakep.ru/articles/rss/default.asp, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

MEGANews. Основные события июня |

Для подписчиков

В этом месяце: Microsoft купила GitHub, Google наращивает защиту, EFF, Mozilla и Cisco запустили инициативу STARTTLS Everywhere, в процессорах обнаружено еще больше багов, криптовалютные биржи по-прежнему активно грабят, игры следят за игроками и многое другое

|

Метки: Новости Выбор редактора Дайджест Статьи |

GitHub-репозитории разработчиков Gentoo взломали неизвестные хакеры |

Разработчики популярного Linux-дистрибутива Gentoo сообщили, что официальные GitHub-репозитории проекта были взломаны. До завершения расследования весь размещенный там код считается скомпрометированным.

|

Метки: Новости Gentoo Github Linux Взлом |

Мошенники обманом подписывают пользователей WhatsApp на платный сервис |

Специалисты ESET раскрыли детали фишинговой атаки на пользователей WhatsApp. Мошенники подписывают пользователей на платный сервис стоимостью 50 долларов в месяц, используя в качестве приманки товары известных брендов «в подарок».

|

Метки: Новости WhatsApp мошеничество Социальная инженерия фишинг |

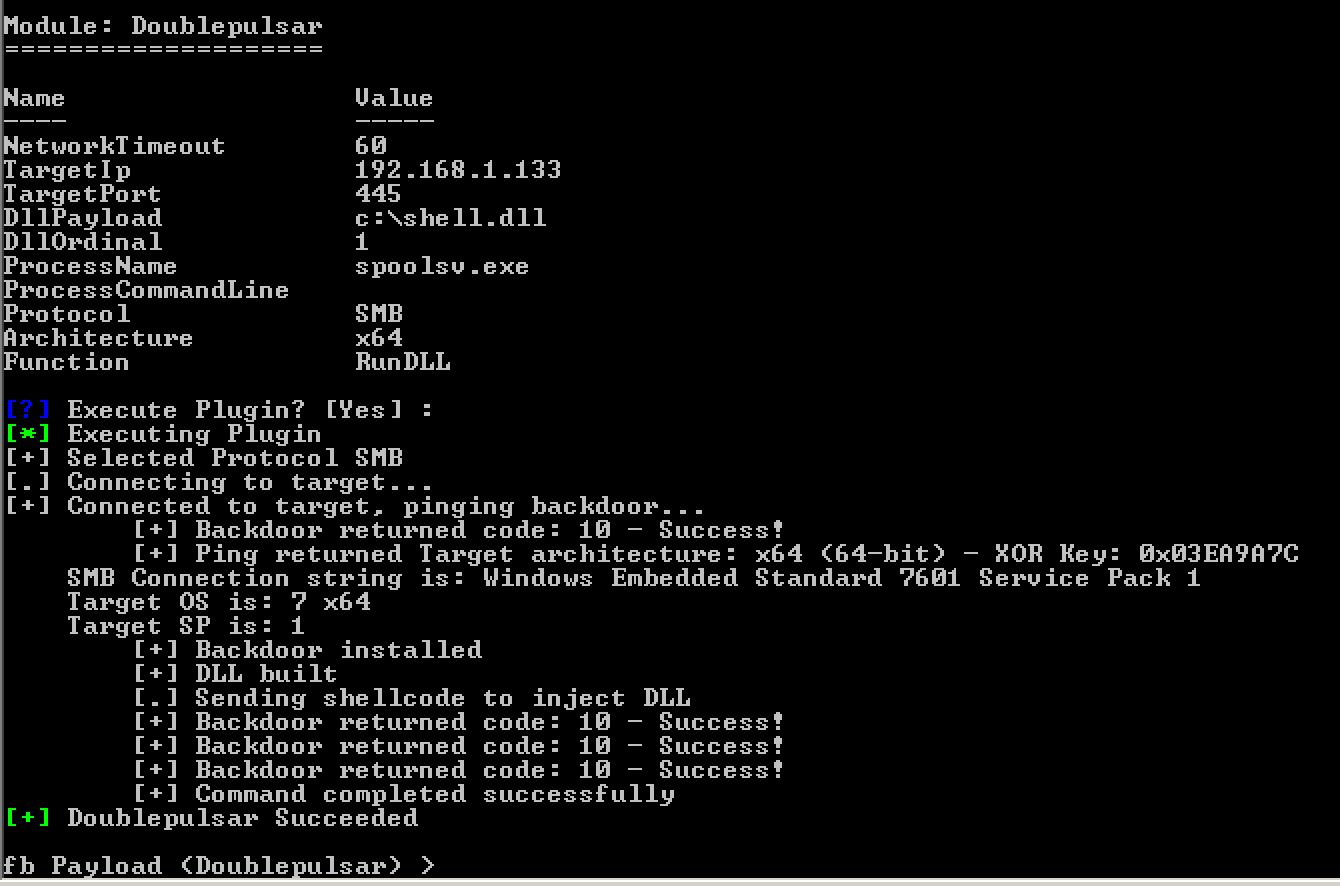

Эксплоит АНБ DoublePulsar модифицировали для работы с Windows Embedded |

Независимый ИБ-специалист, известный под псевдонимом Capt. Meelo, модифицировал инструмент АНБ DoublePulsar таким образом, чтобы тот мог работать на устройствах под управлением Windows Embedded (ныне Windows IoT).

|

Метки: Новости DOUBLEPULSAR Proof of concept Windows Windows Embedded АНБ Взлом Эксплоиты |

Свежая уязвимость в Cisco ASA используется для DoS-атак |

Исследователи предупредили, что недавно исправленная уязвимость, затрагивающая продукты Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD), уже используется хакерами.

|

Метки: Новости Cisco Cisco ASA DOS Proof of concept Патчи Уязвимости Эксплоиты |

Опубликован дешифровщик файлов для вымогателя Thanatos |

Эксперты Cisco Talos сумели найти слабое место в коде шифровальщика Thanatos. Теперь жертвы малвари могут бесплатно расшифровать пострадавшую информацию с помощью выпущенного специалистами инструмента.

|

Метки: Новости Thanatos Вирусы Вымогательский софт Дешифровщик Шифровальщик |

Пропуск в луковую страну. Поднимаем Wi-Fi с проксированием трафика клиентских устройств через Tor |

Для подписчиков

В этой статье рассмотрим процесс конфигурирования Wi-Fi точки доступа с автоматической анонимизацией всего исходящего трафика через сеть Tor, а также взглянем на некоторые полезные практические примеры её применения как для простого пользователя, так и для исследователя безопасности.

|

Метки: Приватность Proxy Tor Wi-Fi анонимность Выбор редактора Статьи |

В даркнете завершилась крупная секретная операция: правоохранители больше года изображали специалистов по отмыванию денег |

Министерство юстиции США объявило о завершении сложной и масштабной секретной операции в даркнете. По итогам операции арестованы более 35 человек, изъяты более ста единиц оружия, килограммы наркотических веществ, более 2000 биткоинов и других криптовалют (общей стоимостью более 20 000 000 долларов), 3,6 млн долларов наличными, золотые слитки и многое другое.

|

Метки: Новости Арест Дарквеб Даркнет Наркотики Оружие Правоохранительные органы США |

Компания Sophos исправила несколько серьезных багов в SafeGuard |

Разработчики Sophos устранили сразу несколько опасных проблем в Windows-клиентах SafeGuard Enterprise, SafeGuard LAN Crypt и SafeGuard Easy. Баги позволяли атакующему выполнить произвольный код с правами SYSTEM.

|

Метки: Новости SafeGuard Sophos Патчи Уязвимости |

Специалисты научились обманывать желтые точки, через которые принтеры идентифицируют пользователей |

Эксперты Дрезденского технического университета научились подделывать так называемые «желтые точки». Такие специальные метки наносят на бумагу многие цветные лазерные принтеры. Точки являются уникальной «подписью» принтера и помогают установить, где, когда и на каком устройстве был распечатан конкретный документ.

|

Метки: Новости DEDA Желтые точки приватность Принтеры Слежка |

В WordPress нашли неисправленную уязвимость |

Сотрудники компании RIPS раскрыли детали новой уязвимости в WordPress. Официального патча для этой проблемы пока нет, хотя разработчиков проинформировали о баге еще в ноябре прошлого года.

https://xakep.ru/2018/06/27/v-wordpress-nashli-neispravlennuyu-uyazvimost/

|

Метки: Новости CMS RCE WordPress Уязвимости |

За недавним взломом биржи Bithumb, возможно, стояла северокорейская хак-группа Lazarus |

Эксперты компании AlienVault предполагают, что за недавним ограблением крупной криптовалютной биржи Bithumb могла стоять северокорейская хакерская группа Lazarus.

|

Метки: Новости Bithumb Blockchain HWP Lazarus биржа Взлом корея Криптовалюта Северная Корея |

Задержаны хакеры, взломавшие 700 000 аккаунтов покупателей интернет-магазинов |

|

Метки: Новости Арест Взлом Интернет-магазины Программа лояльности Россия |

Безопасность iOS. Что хорошо, что плохо и как ее усилить |

Для подписчиков

Обычно мы рассказываем об уязвимостях и способах, помогающих получить доступ к приватной информации. Сегодня будет наоборот: мы рассмотрим способы, которыми пользуются спецслужбы, чтобы взломать iPhone и извлечь твои данные, попробуем от них защититься и сразу же оценим стойкость такой защиты.

|

Метки: приватность Apple iOS iPhone Безопасность Выбор редактора Смартфоны Статьи Утечка данных Уязвимости |

Рекламный вредонос PythonBot устанавливает вредоносные расширения для браузера |

Аналитики «Лаборатории Касперского» рассказали об эволюции рекламной малвари PBot (PythonBot), которая теперь устанавливает скрытые майнеры и расширения для браузера.

|

Метки: Новости adware PBot PythonBot Браузеры Вирусы Майнер Майнинг Расширения |

Специалистов FireEye обвинили во взломе китайских хакеров. В компании все отрицают |

После недавнего выхода книги The Perfect Weapon: War, Sabotage, and Fear in the Cyber Age, написанной журналистом The New York Times Дэвидом Сангером (David Sanger), специалистов компании FireEye обвинили в нелегальном взломе группы китайских правительственных хакеров.

|

Метки: Новости APT1 FireEye Hack back Mandiant The Perfect Weapon Взлом Китай |

Фонд электронных рубежей объявил о запуске проекта STARTTLS Everywhere |

Некоммерческая правозащитная организация Фонд электронных рубежей запустила инициативу STARTTLS Everywhere, которая является своеобразным аналогом проекта Let's Encrypt, но для обеспечения безопасности почтовых серверов.

|

Метки: Новости EFF STARTTLS STARTTLS Everywhere Информационная безопасность Почтовый сервер Фонд электронных рубежей Электронная почта |

Компания Oracle опубликовала патчи для новых вариантов Meldown и Spectre |

Разработчики Oracle начали публиковать обновленные версии ПО и микрокодов для своей продукции, подверженной новым вариантам угроз Spectre и Meltdown.

|

Метки: Новости Meltdown Oracle Spectre Патчи Процессоры Уязвимости |

Ботнет Necurs распространяет спам, содержащий файлы IQY |

Один из крупнейших ботнетов, Necurs, начал рассылать спам, содержащий вредоносные файлы IQY. Таким образом его операторы стремятся избежать внимания со стороны защитных решений и повысить эффективность атак.

|

Метки: Новости Excel FlawedAMMYY IQY Necurs Ботнеты Социальная инженерия Спам |

Отмычки для софта. Выбираем инструменты реверса и пентеста приложений для Android |

Для подписчиков

За десять лет существования Android разработчики приложений и те, кто эти приложения взламывает, обзавелись массой инструментов, направленных друг против друга. О том, какими способами можно защитить свое приложение, мы уже поговорили, а сегодня у нас обзор инструментов для взлома и реверса приложений.

|

Метки: Взлом Android Выбор редактора Пентестинг Софт Статьи утилиты |