Безопасность, разработка, DevOps

Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://www.xakep.ru/articles/rss/.

Данный дневник сформирован из открытого RSS-источника по адресу http://www.xakep.ru/articles/rss/default.asp, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://www.xakep.ru/articles/rss/.

Данный дневник сформирован из открытого RSS-источника по адресу http://www.xakep.ru/articles/rss/default.asp, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Майнеры злоупотребляют ресурсами облачных платформ |

Уже несколько месяцев майнеры злоупотребляют бесплатными аккаунтами платформ для облачных вычислений и используют их ресурсы для добычи криптовалют. Подобным атакам подвергаются GitHub, GitLab, Microsoft Azure, TravisCI, LayerCI, CircleCI, Render, CloudBees CodeShip, Sourcehut, Okteto и так далее.

|

Метки: Новости Blockchain Криптовалюты Майнинг мошенничество |

Через 5 минут после официального сообщения о баге, хакеры начинают искать уязвимые устройства |

Специалисты Palo Alto Networks подсчитали, что каждый час злоумышленники начинают новые сканирования в поисках уязвимых систем, и в целом действуют намного быстрее, чем компании, которым на исправлением багов требуется время.

|

Метки: Новости Информационная безопасность статистика Уязвимости |

Объявлены даты проведения Hack Quest на ZeroNights 2021 |

Каждый может попробовать свои силы и выиграть бесплатный билет на конференцию ZeroNights. Для этого нужно стать победителем Hack Quest, который проводится перед конференцией.

|

Метки: Новости Hack Quest ZeroNights Анонс Конференции |

В Android исправлены четыре уязвимости, которые используются в реальных атаках |

По данным Google Project Zero, сразу четыре уязвимости нулевого дня в Android использовались хакерами, прежде чем были исправлены в начале этого месяца.

|

Метки: Новости 0day Android Мобильные устройства Патчи Уязвимости |

Малварь на просвет. Используем Python для динамического анализа вредоносного кода |

Для подписчиков

Многие вредоносные программы сопротивляются отладке: они отслеживают и блокируют запуск популярных утилит для мониторинга файловой системы, процессов и изменений в реестре Windows. Чтобы обхитрить такую малварь, мы напишем на Python собственный инструмент для исследования образцов вредоносных программ.

|

Метки: Взлом Malware Python Windows Анализ Выбор редактора динамический анализ Статьи |

Вымогатель Qlocker прекратил работу, собрав 350 000 долларов с пользователей Qnap NAS |

Преступники, стоящие за разработкой шифровальщика Qlocker, прекратили свою деятельность. За месяц группировка «заработала» около 350 000 долларов, атакуя уязвимости в сетевых хранилищах Qnap.

|

Метки: Новости NAS Qlocker Qnap Взлом Вымогательский софт Шифровальщик |

Глава Colonial Pipeline подтвердил, что компания заплатила преступникам 4,4 млн долларов |

В интервью изданию Wall Street Journal глава компании Colonial Pipeline Джозеф Блаунт заявил, что компания была вынуждена заплатить вымогателям выкуп, чтобы как можно быстрее оправиться от атаки шифровальщика, которая оказала влияние на критически важную энергетическую инфраструктуру.

|

Метки: Новости Colonial Pipeline Darkside Взлом Вымогательский софт Вымогательство США Шифровальщик энергетика |

ФБР: количество жалоб на киберпреступления удвоилось за последние 14 месяцев |

Эксперты Центра приема жалоб на мошенничество в Интернете (IC3) при ФБР опубликовали отчет о киберпреступлениях за последние 14 месяцев. Как оказалось, в период с марта 2020 года по май 2021 года наблюдался резкий прирост жалоб.

|

Метки: Новости IC3 Аналитика и цифры статистика ФБР |

Chrome для Android предложит автоматически сменить скомпрометированные пароли |

Разработчики Google представили новую функцию Chrome для Android, которая поможет пользователям изменять скомпрометированные ранее пароли одним нажатием.

|

Метки: Новости Chrome Google Браузеры Пароли |

Nvidia ограничит майнинговую производительность RTX 3080, 3070 и 3060 Ti |

Компания Nvidia объявила, что она вдвое снизит хешрейт для майнинга криптовалюты Ethereum на новых видеокартах GeForce RTX 3080, 3070 и 3060 Ti.

|

Метки: Новости Blockchain Ethereum Nvidia Видеокарты Железо Криптовалюты Майнинг |

Операторы DarkSide «заработали» более 90 млн долларов за 9 месяцев |

Аналитики компании Elliptic подсчитали, что операторы вымогателя DarkSide, который был активен с прошлого года, успели «заработать» на выкупах около 90 000 000 долларов.

|

Метки: Новости Darkside Аналитика и цифры Вымогательский софт статистика Финансы Шифровальщик |

Ходячие мертвецы. Как подружить устаревшие сетевые протоколы с современными |

Для подписчиков

Многие исторические протоколы живут в программном обеспечении еще долго после своего пика популярности и остаются доступными, если вдруг нужны. В то же время активно развивающиеся протоколы могут утрачивать совместимость. Давай рассмотрим несколько примеров того, как связать старые системы с новыми сетями.

|

Метки: Админ Gopher HTTP Telnet TFTP Выбор редактора История Ностальгия Протоколы Статьи |

Group-IB: пираты научились обходить запреты антипиратского меморандума |

Исследователи сообщили, что в текущем году в черные списки нелегального контента были внесены около 6 000 000 ссылок, однако более миллиона их них по-прежнему доступны в «Яндексе».

|

Метки: Новости Интернет Пиратство Поисковые системы Рунет |

Три крупных хак-форума запретили рекламу вымогательского ПО, хакеры уходят в тень |

Вымогательская атака на компанию Colonial Pipeline, из-за которой в ряде штатов был временно введен режим ЧС, не на шутку переполошила андеграунд. Хак-форумы один за другим запрещают рекламу вымогательского ПО, а сами преступники либо собираются работать более приватно, либо вообще объявляют о прекращении деятельности.

|

Метки: Новости Avaddon Exploit raid ZSS Вымогательский софт Хакерская культура Шифровальщик |

Из-за бага пользователям камер наблюдения Eufy было доступно чужое видео |

Китайский производитель электроники Anker исправил ошибку, из-за которой пользователи камер видеонаблюдения Eufy ошибочно получили доступ к видеопотокам других людей со всего мира.

|

Метки: Новости Eufy IoT баги Видеонаблюдение Интернет вещей Конфиденциальность приватность |

Qnap расследует атаки на сетевые хранилища через уязвимость в Roon Server |

Компания Qnap предупреждает пользователей об уязвимости нулевого дня в Roon Server, а также активности шифровальщика eCh0raix, который опять атакует устройства NAS.

|

Метки: Новости eCh0raix NAS Qnap Roon Server Сетевое оборудование Уязвимости Шифровальщик |

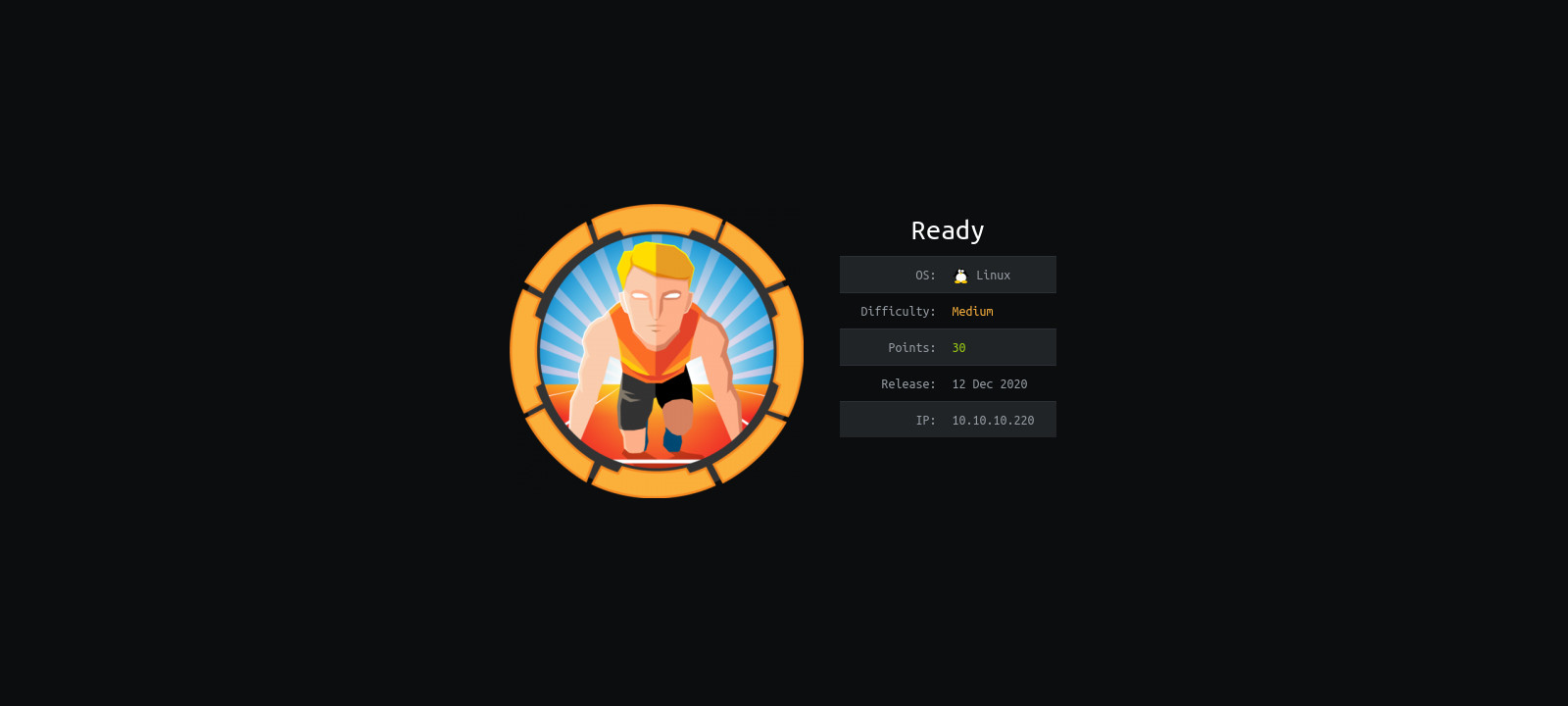

HTB Ready. Эксплуатируем дыру в GitLab и совершаем побег из Docker |

Для подписчиков

В этой статье мы разберем целую цепочку уязвимостей, которая даст нам выполнение произвольного кода в GitLab, и устроим побег из контейнера Docker, чтобы получить контроль над хостом. Все это — на примере решения машины Ready с площадки Hack The Box. Поехали!

|

Метки: Взлом Docker Gitlab HackTheBox Linux Redis ssrf Выбор редактора повышение привилегий Статьи |

Опубликован эксплоит для критической уязвимости в Windows IIS |

Исследователь опубликовал PoC-эксплоит для уязвимости Windows IIS, которая обладает потенциалом червя, и была исправлена ранее в этом месяце.

|

Метки: Новости Microsoft Proof of concept Windows Уязвимости Эксплоиты |

Cloudflare хочет «покончить с этим безумием» и отказаться от CAPTCHA |

Представители Cloudflare рассказали о планах компании по отказу от CAPTCHA. По подсчетам инженеров компании, в среднем на решение одной CAPTCHA уходит 32 секунды, а в итоге пользователи суммарно тратят на это около 500 лет ежедневно. В компании рассматривают вариант использования ключей безопасности вместо CAPTCHA.

|

Метки: Новости CAPTCHA Cloudflare Интернет тест Тьюринга |

Продемонстрированы две атаки против защитной технологии AMD SEV |

Компания AMD рассказала, как защититься от двух атак на технологию SEV (Secure Encrypted Virtualization), которая защищает виртуальные машины от вредоносных операционных систем. Атаки представляют опасность для процессоров AMD EPYC первого, второго и третьего поколений, а также встраиваемых процессоров.

|

Метки: Новости AMD AMD SEV EPYC SEVurity undeSErVed Железо Процессоры Уязвимости |