Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/drweb/viruses, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Предотвращена атака опасного троянца на оборонные предприятия |

7 апреля 2015 года

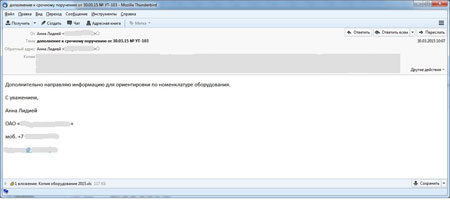

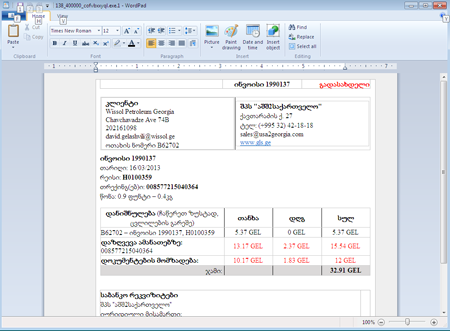

Троянец-бэкдор, получивший наименование BackDoor.Hser.1, распространялся с помощью целевой почтовой рассылки на личные и служебные электронные адреса сотрудников более десяти предприятий, входящих в состав известного российского концерна, причем все эти предприятия имеют оборонный профиль или обслуживают интересы военно-промышленного комплекса. Письмо было отправлено якобы от имени сотрудника головной организации холдинга и имело заголовок «Дополнение к срочному поручению от 30.03.15 № УТ-103». В тексте сообщения получателю предлагалось ознакомиться с номенклатурой некоего оборудования, а во вложении злоумышленники разместили файл табличного редактора Microsoft Excel с именем Копия оборудование 2015.xls.

Вложенный в сообщение файл содержит эксплойт, использующий уязвимость CVE2012-0158 в некоторых версиях табличного редактора Microsoft Excel. При попытке открытия данного файла на атакуемом компьютере запускается процесс excel.exe, в который встраивается дроппер троянца.

Дроппер распаковывает из своего тела бэкдор BackDoor.Hser.1 и сохраняет его на диск под именем npkim.dll в папку C:\Windows\Tasks\, регистрирует данную библиотеку в параметрах автозагрузки Windows и запускает командный интерпретатор cmd.exe для удаления файла процесса, в который он был встроен.

После своего запуска на инфицированном компьютере BackDoor.Hser.1 расшифровывает хранящийся в его теле адрес управляющего сервера и устанавливает с ним соединение. Троянец отправляет в принадлежащий злоумышленникам командный центр информацию об атакованном ПК (IP-адрес компьютера, его имя, версию операционной системы, наличие в сети прокси-сервера), после чего ожидает поступления команд от злоумышленников. Среди прочего, вредоносная программа способна по команде передавать на удаленный сервер список активных процессов на зараженном ПК, загрузить и запустить другое вредоносное приложение, а также открыть командную консоль и выполнить перенаправление ввода-вывода на принадлежащий киберпреступникам сервер, благодаря чему злоумышленники получают возможность дистанционного управления инфицированным компьютером.

Сигнатура троянца BackDoor.Hser.1 добавлена в вирусную базу Dr.Web, и потому эта вредоносная программа более не представляет опасности для пользователей антивирусных продуктов компании «Доктор Веб». Тем не менее, мы снова напоминаем читателям о необходимости установки современного антивирусного ПО и поддержания вирусных баз в актуальном состоянии.

http://feedproxy.google.com/~r/drweb/viruses/~3/2YC820npyks/

|

|

«Доктор Веб»: обзор вирусной активности в марте 2015 года |

2 апреля 2015 года

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Массовые почтовые рассылки, с помощью которых распространяются троянцы-шифровальщики.

- Появление новых вредоносных программ для мобильной платформы Google Android.

Угроза месяца

В марте 2015 года специалисты компании «Доктор Веб» завершили исследование многофункционального троянца-шпиона BackDoor.Yebot. Он распространяется с использованием другой вредоносной программы, добавленной в вирусную базу Dr.Web под именем Trojan.Siggen6.31836. Бэкдор BackDoor.Yebot обладает следующими функциональными возможностями:

- запуск на инфицированном компьютере FTP-сервера;

- запуск на инфицированном компьютере Socks5 прокси-сервера;

- модификация протокола RDP для обеспечения удаленного доступа к инфицированному компьютеру;

- фиксация нажатий пользователем клавиш (кейлоггинг);

- возможность установки обратной связи с инфицированным ПК для FTP, RDP и Socks5, если в сети используется NAT (бэкконнект);

- перехват данных по шаблонам PCRE (Perl Compatible Regular Expressions) — библиотеки, реализующей работу регулярных выражений в среде Perl, для чего троянец перехватывает все возможные функции, связанные с работой в Интернете;

- перехват токенов SCard;

- встраивание в просматриваемые пользователем веб-страницы постороннего содержимого (веб-инжекты);

- расстановка перехватов различных системных функций в зависимости от принятого конфигурационного файла;

- модификация кода запущенного процесса в зависимости от принятого конфигурационного файла;

- взаимодействие с различными функциональными модулями (плагинами);

- создание снимков экрана;

- поиск в инфицированной системе приватных ключей.

Более подробную информацию об этой вредоносной программе, способах ее распространения и методах работы можно получить, ознакомившись с опубликованной на сайте компании «Доктор Веб» информационной статьей.

Троянцы-шифровальщики

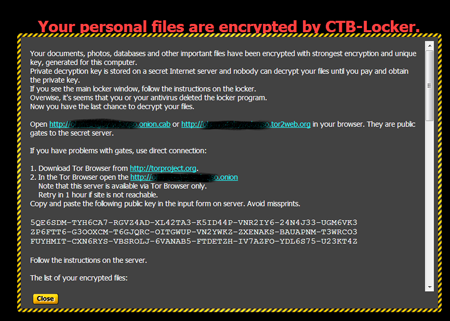

В марте активизировались злоумышленники, распространяющие троянцев-шифровальщиков с использованием массовых почтовых рассылок. Так, в минувшем месяце вирусописатели активно рассылали письма с заголовком «Incoming Fax Report» якобы от имени службы по передаче факсов через Интернет. В приложении к письму под видом факсимильного сообщения содержался ZIP-архив, внутри которого располагался вредоносный SCR-файл, детектируемый антивирусным ПО Dr.Web как Trojan.DownLoader11.32458.

При попытке открытия вложения вредоносная программа Trojan.DownLoader11.32458 распаковывает и запускает на атакуемом компьютере троянца-энкодера Trojan.Encoder.514, шифрующего хранящиеся на диске пользовательские файлы и требующего выкуп за их расшифровку. Подробности об этом инциденте рассказаны в опубликованной нами статье.

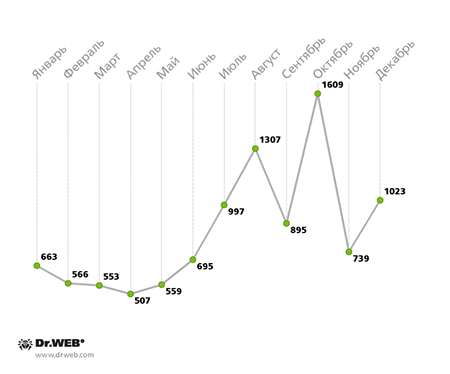

Количество запросов на расшифровку, поступивших в службу технической поддержки «Доктор Веб»

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 1840 | 2361 | + 28.31% |

Наиболее распространенные шифровальщики в марте 2015 года:

- Trojan.Encoder.761;

- Trojan.Encoder.858;

- BAT.Encoder;

- Trojan.Encoder.741;

- Trojan.Encoder.567.

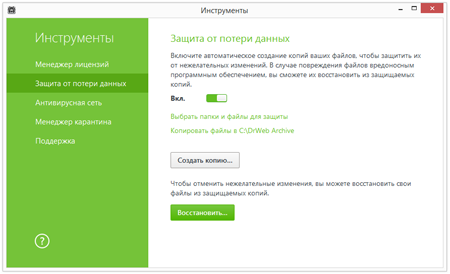

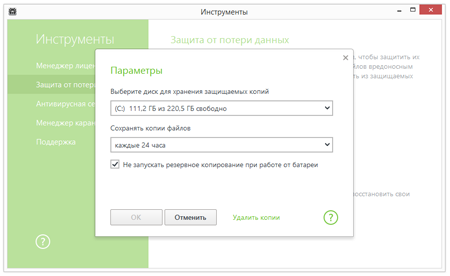

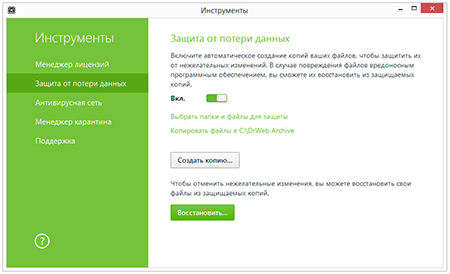

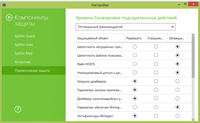

Dr.Web Security Space 10.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Превентивная защита | Защита данных от потери |

|---|---|

|  |

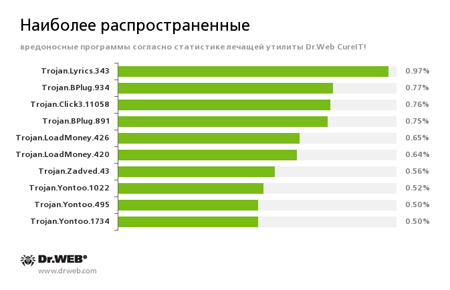

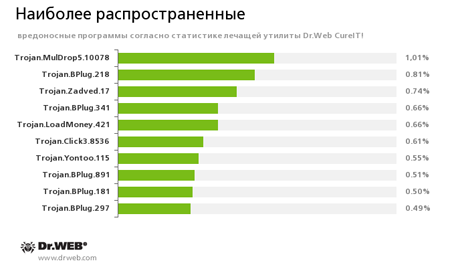

По данным статистики лечащей утилиты Dr.Web CureIt!

Trojan.Lyrics

Семейство троянцев, способных демонстрировать на экране назойливую рекламу и открывать в окне браузера веб-сайты сомнительного содержания без ведома пользователя.

Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц.

Trojan.Click

Семейство вредоносных программ, предназначенных для накрутки посещаемости различных интернет-ресурсов путем перенаправления запросов жертвы на определенные сайты с помощью управления поведением браузера.

Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

Trojan.Yontoo

Семейство надстроек для популярных браузеров, назначение которых заключается в демонстрации пользователю рекламы при просмотре веб-страниц.

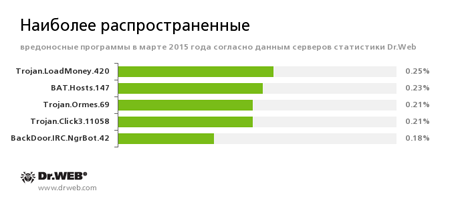

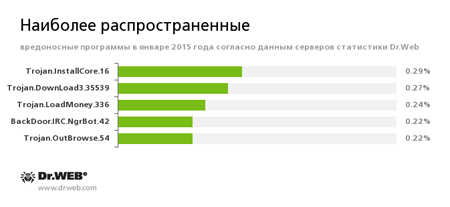

По данным серверов статистики «Доктор Веб»

Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

BAT.Hosts.147

Вредоносный сценарий, позволяющий изменить содержимое файла hosts, расположенного в системной папке Windows и отвечающего за трансляцию DNS-имен сайтов в их сетевые адреса. В результате при попытке перейти на один из указанных в данном файле сайтов браузер автоматически перенаправляется на специально созданную злоумышленниками веб-страницу.

Trojan.Ormes.69

Рекламный троянец, демонстрирующий пользователю назойливую рекламу при просмотре веб-страниц.

Trojan.Click

Семейство вредоносных программ, предназначенных для накрутки посещаемости различных интернет-ресурсов путем перенаправления запросов жертвы на определенные сайты с помощью управления поведением браузера.

BackDoor.IRC.NgrBot.42

Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat).

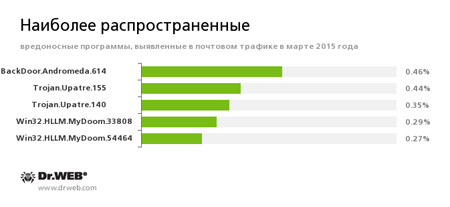

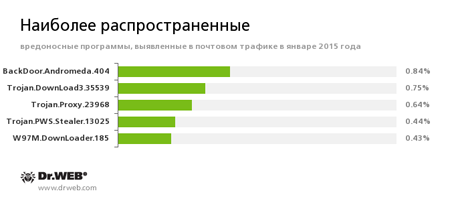

Статистика вредоносных программ в почтовом трафике

BackDoor.Andromeda

Семейство троянцев-загрузчиков, предназначенных для скачивания с удаленных серверов злоумышленников и запуска на инфицированном компьютере других вредоносных программ.

Trojan.Upatre

Семейство троянцев-загрузчиков, предназначенных для скачивания на инфицированный компьютер и скрытной установки других вредоносных приложений.

Win32.HLLM.MyDoom

Давно известное и широко распространенное семейство почтовых червей, способных рассылать себя по каналам электронной почты без участия пользователя, для чего они собирают информацию о почтовых адресах потенциальных жертв непосредственно на инфицированном компьютере.

Ботнеты

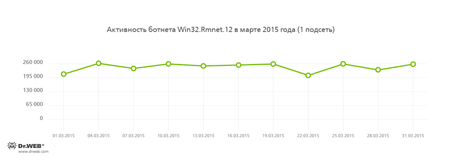

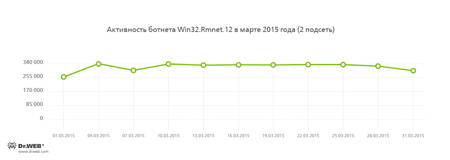

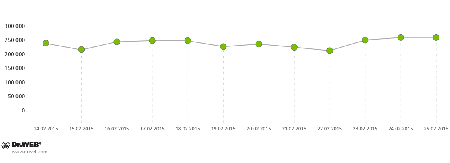

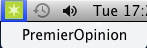

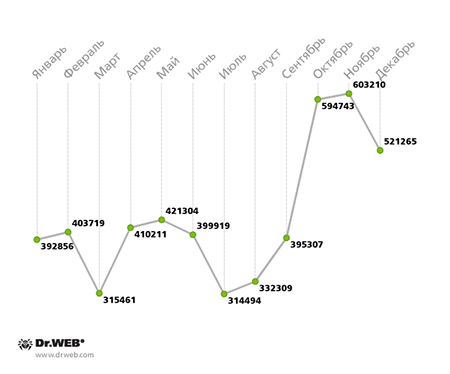

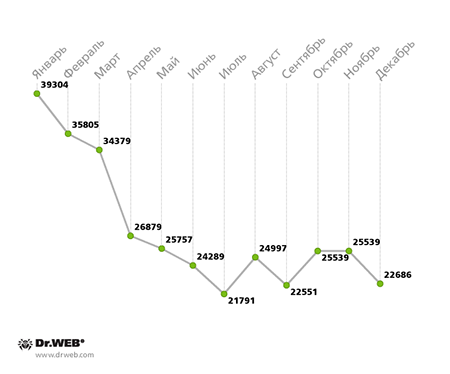

Специалисты компании «Доктор Веб» продолжают следить за деятельностью бот-сети, созданной злоумышленниками с использованием файлового вируса Win32.Rmnet.12. Среднесуточная активность двух подсетей этого ботнета показана на следующих диаграммах:

Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников.

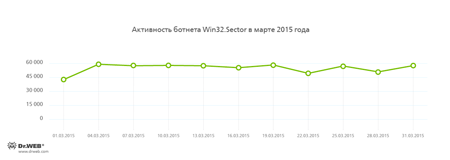

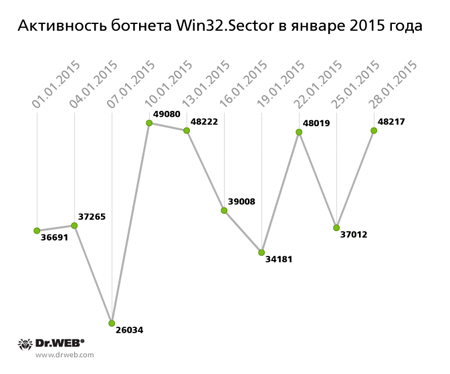

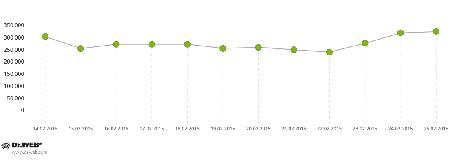

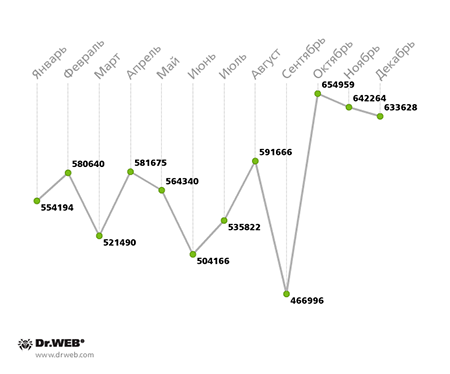

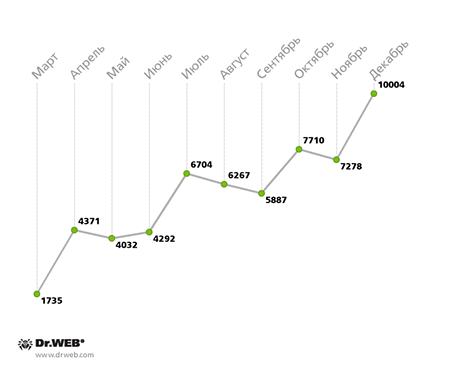

Также продолжает свою деятельность бот-сеть, созданная злоумышленниками с использованием файлового вируса Win32.Sector, реализующего следующие функциональные возможности:

- загрузка из P2P-сети и запуск на зараженной машине различных исполняемых файлов;

- встраивание в запущенные на инфицированном компьютере процессы;

- возможность останавливать работу некоторых антивирусных программ и блокировать доступ к сайтам их разработчиков;

- инфицирование файловых объектов на локальных дисках и сменных носителях (где в процессе заражения создает файл автозапуска autorun.inf), а также файлов, хранящиеся в общедоступных сетевых папках.

Среднесуточная активность этого ботнета в марте 2015 года показана на следующей диаграмме:

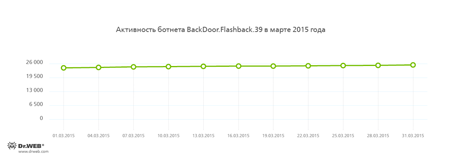

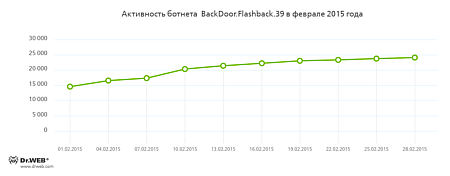

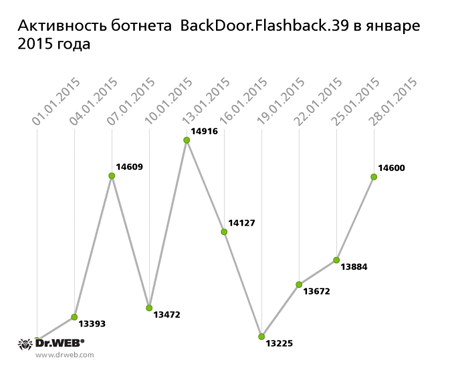

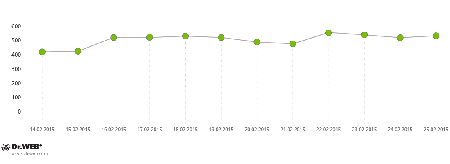

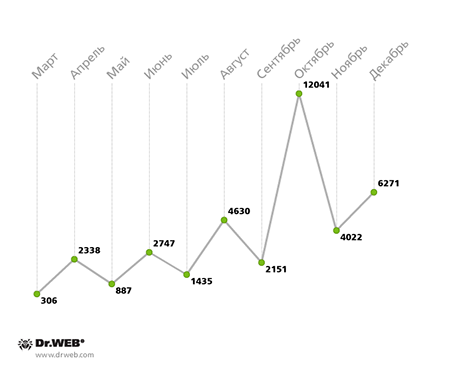

Также специалисты компании «Доктор Веб» продолжают наблюдать за активностью ботнета Back.Door.Flashback.39:

BackDoor.Flashback.39

Троянская программа для Mac OS X, получившая массовое распространение в апреле 2012 года. Заражение осуществлялось с использованием уязвимостей Java. Предназначение троянца — загрузка и запуск на инфицированной машине полезной нагрузки, в качестве которой может выступать любой исполняемый файл, указанный в полученной троянцем от злоумышленников директиве.

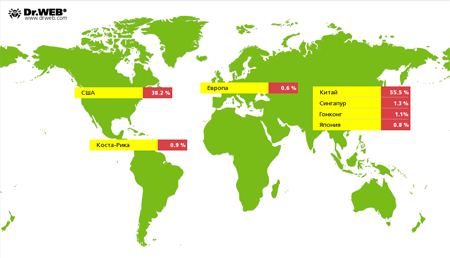

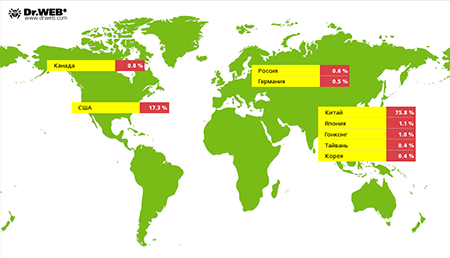

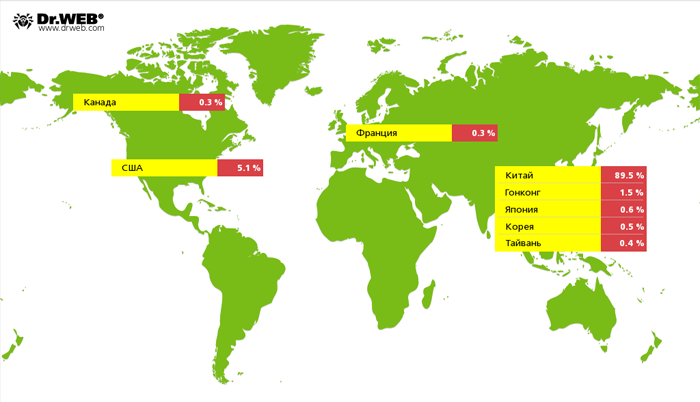

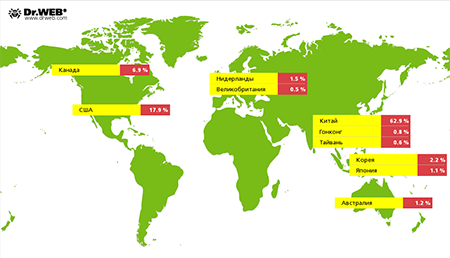

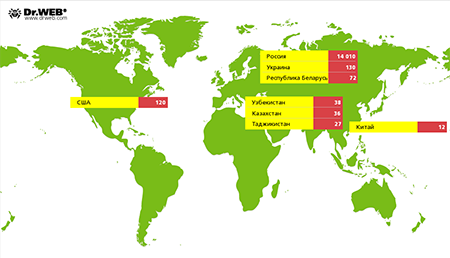

По-прежнему проявляет активность Linux-троянец Linux.BackDoor.Gates.5, продолжающий осуществлять DDoS-атаки на различные интернет-ресурсы. В марте 2015 года специалистами «Доктор Веб» было зафиксировано 2236 уникальных IP-адресов, на которые осуществлялись атаки, что почти в два раза больше по сравнению с прошлым месяцем. Большинство из атакованных ресурсов, как и ранее, расположено на территории Китая, на втором месте располагаются США:

Мошеннические и нерекомендуемые сайты

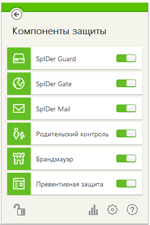

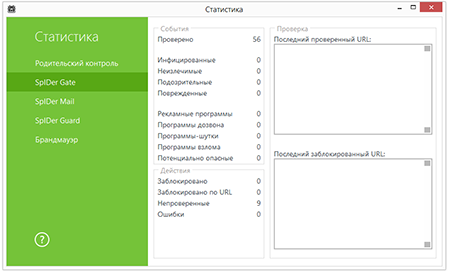

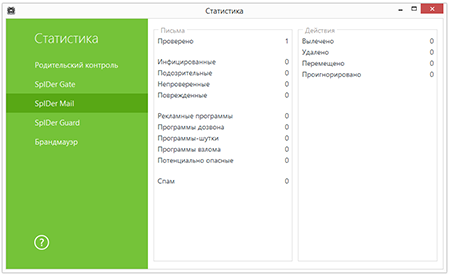

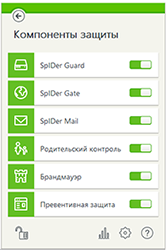

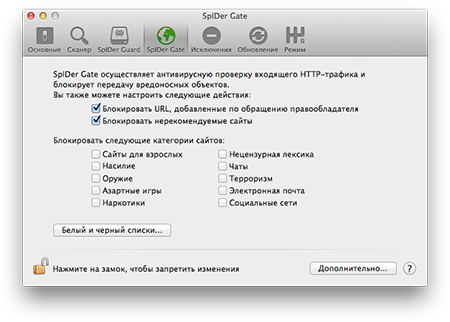

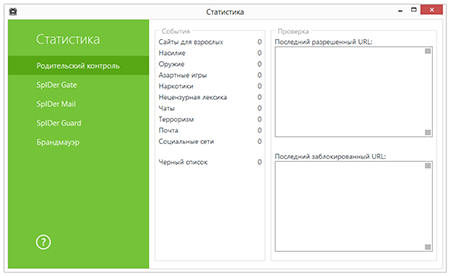

Для защиты пользователей от различных способов мошенничества в Интернете служат компоненты SpiDerGate и Родительский контроль, входящие в комплект поставки Dr.Web Security Space 10.0. Родительский контроль позволяет ограничивать доступ к интернет-сайтам определенной тематики, осуществляет фильтрацию подозрительного контента, а также, используя базы нерекомендуемых ссылок, защищает пользователя от мошеннических, потенциально опасных сайтов, шокирующего контента и ресурсов, замеченных в распространении вредоносного ПО.

В течение марта 2015 года в базу нерекомендуемых и вредоносных сайтов Dr.Web было добавлено 74 108 интернет-адресов.

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 22 033 | 74 108 | + 236.35% |

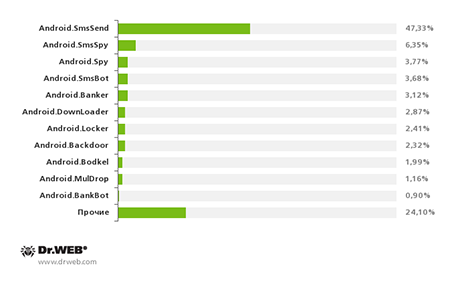

Вредоносное и нежелательное ПО для Android

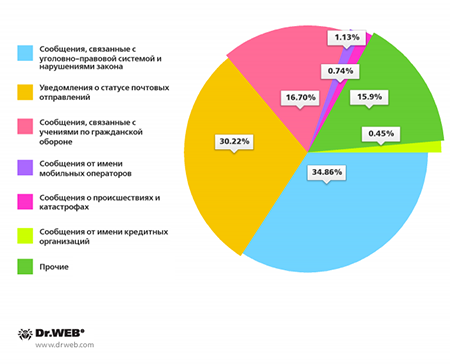

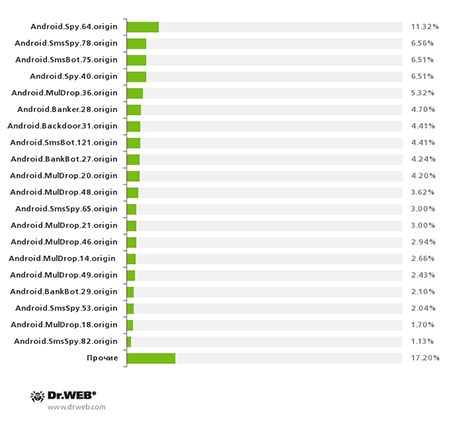

Прошедший март оказался весьма неспокойным месяцем для владельцев мобильных Android-устройств: злоумышленники не переставали совершать атаки на пользователей и применяли для этого как известные, так и новые вредоносные программы. Самыми актуальными Android-троянцами в марте стали:

- СМС-троянцы

- Троянцы-вымогатели

- Банкеры

Более подробную информацию о вредоносных программах для мобильной платформы Android читайте в нашем специальном обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

http://feedproxy.google.com/~r/drweb/viruses/~3/a57G74Xiqxw/

|

|

«Доктор Веб»: обзор вирусной активности для мобильных Android-устройств в марте 2015 года |

2 апреля 2015 года

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Активность СМС-троянцев

- Распространение троянцев-банкеров

- Рост числа троянцев-вымогателей

- Появление новых вредоносных программ, созданных киберпреступниками для получения незаконного заработка

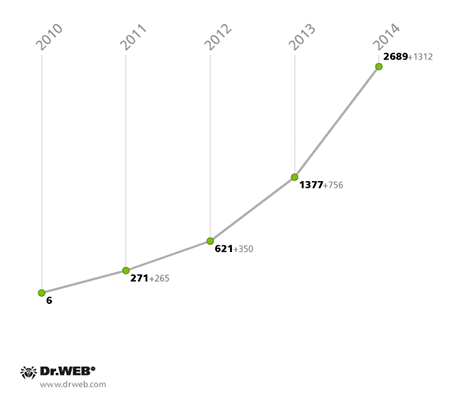

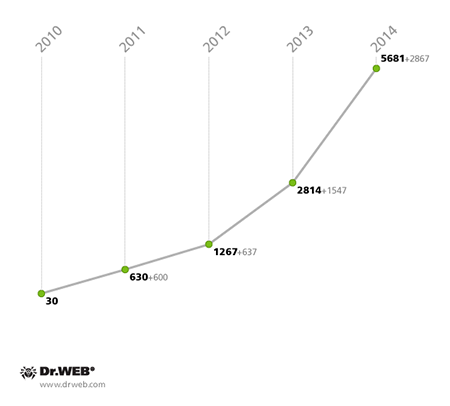

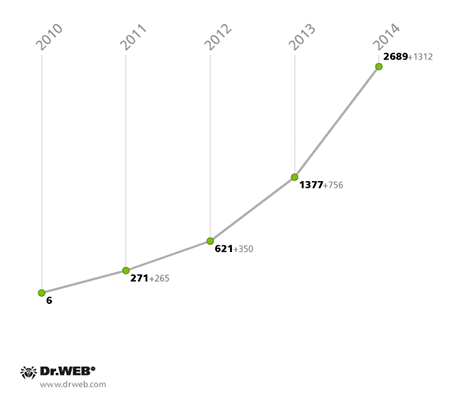

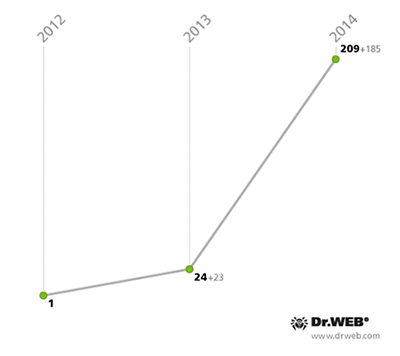

Количество записей для вредоносных и нежелательных программ под ОС Android в вирусной базе Dr.Web

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 6665 | 7103 | +6,57% |

«Мобильная» угроза месяца

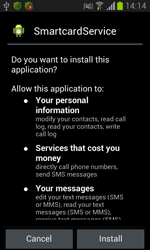

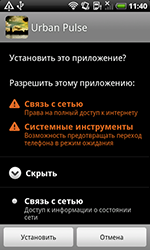

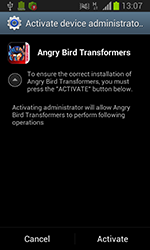

В прошедшем месяце специалисты компании «Доктор Веб» обнаружили опасного многофункционального троянца Android.Titan.1, предназначенного для незаметной отправки СМС-сообщений, совершения телефонных звонков, а также сбора различной конфиденциальной информации. Особенности данного троянца:

- Может распространяться злоумышленниками через облачные сервисы с использованием нежелательных СМС, содержащих ссылку на загрузку вредоносного приложения.

- После запуска на мобильных устройствах удаляет свой ярлык, скрываясь от пользователей.

- Способен незаметно выполнять телефонные звонки, в том числе когда зараженный смартфон или планшет находится в режиме ожидания с выключенным экраном. При этом во время совершаемого троянцем телефонного разговора экран остается неактивным, в результате чего пользователь не подозревает о нежелательной деятельности зараженного устройства.

- Основной вредоносный функционал реализован в виде отдельной Unix-библиотеки, поэтому некоторые антивирусные приложения могут оказаться не в состоянии обнаружить троянца.

Данная вредоносная программа успешно обнаруживается и нейтрализуется антивирусными продуктами Dr.Web для Android. Подробнее о троянце рассказано в соответствующей публикации на сайте компании.

СМС-троянцы

Одними из наиболее активных вредоносных Android-программ по-прежнему остаются различные СМС-троянцы. В марте самыми заметными из них стали представители семейства Android.Bodkel, часть которых распространялась вирусописателями при помощи популярной в России социальной сети. Злоумышленники создали в ней несколько мошеннических сообществ, посвященных пиратским или якобы бесплатным версиям платного ПО для ОС Android, и предлагали потенциальным жертвам посетить ряд сомнительных веб-сайтов для загрузки подобных программ.

После установки на устройства пользователей эти вредоносные приложения по команде злоумышленников могли незаметно отправлять дорогостоящие СМС-сообщения, автоматически подписывать абонентов на платные услуги, обходя защитный сервис captcha, а также выполнять широкий спектр других опасных действий. Некоторые троянцы семейства Android.Bodkel, использованные в данной атаке:

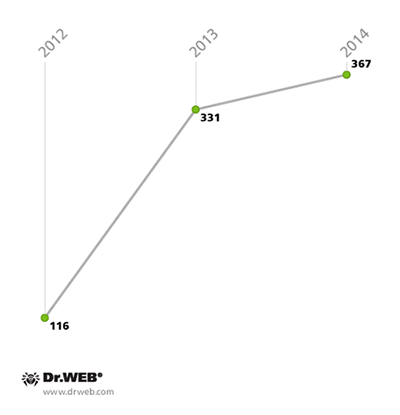

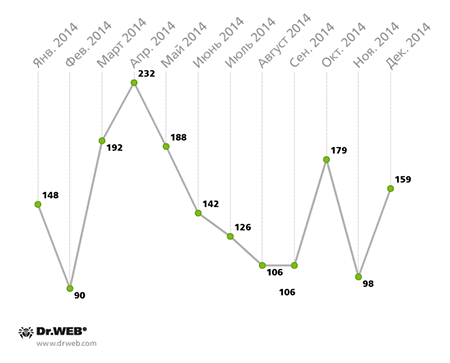

Число записей для СМС-троянцев Android.Bodkel в вирусной базе Dr.Web:

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 154 | 169 | +9,74% |

Также в прошедшем месяце вирусописатели продолжили активно создавать и распространять СМС-троянцев семейства Android.SmsSend. Число записей для этих вредоносных программ в вирусной базе Dr.Web:

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 3264 | 3529 | +8,12% |

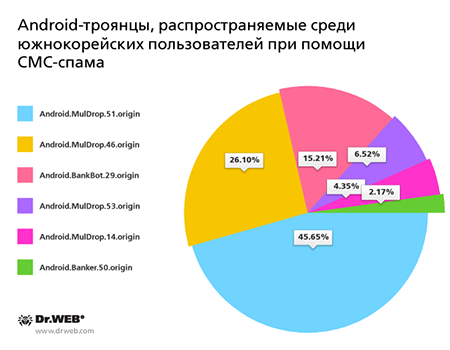

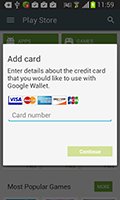

Банковские троянцы

В прошедшем месяце были зафиксированы новые случаи распространения злоумышленниками разнообразных банковских троянцев для ОС Android. В частности, подобные вредоносные приложения были в очередной раз задействованы при атаках на пользователей из Южной Кореи – здесь киберпреступники вновь применяли рассылку СМС-сообщений, содержащих ссылку на загрузку вредоносных программ, однако число подобных спам-кампаний в марте заметно сократилось по сравнению с предыдущими месяцами и составило менее 20 случаев. Вирусописатели использовали следующие вредоносные Android-приложения при атаках на южнокорейских клиентов банков:

Android.BankBot.29.origin

Банковский троянец, крадущий аутентификационные данные у клиентов ряда южнокорейских кредитных организаций. При запуске оригинальных программ интернет-банкинга троянец подменяет их интерфейс своей поддельной копией, в которой запрашиваются все конфиденциальные сведения, необходимые для доступа к управлению банковским счетом. Введенная пользователем информация в дальнейшем передается злоумышленникам. Под видом подписки на некую банковскую услугу пытается установить вредоносную программу Android.Banker.32.origin.

Android.MulDrop.14.origin

Троянская программа, предназначенная для распространения и установки на мобильные Android-устройства других вредоносных программ, в частности, различных банковских троянцев. Распространяется преимущественно среди южнокорейских пользователей.

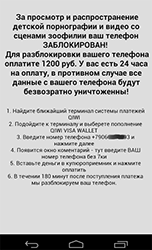

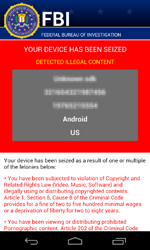

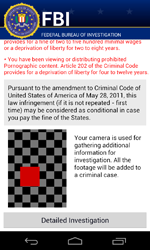

Троянцы-вымогатели

В марте были обнаружены новые троянцы-вымогатели семейства Android.Locker, блокирующие мобильные устройства под управлением ОС Android и требующие у пользователей выкуп за их разблокировку. Число записей для этих опасных вредоносных программ в вирусной базе Dr.Web:

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 174 | 190 | +9,2% |

Другие вредоносные приложения

Android.Gazon.1

Троянская программа, предназначенная для незаконного заработка злоумышленников посредством загрузки в веб-браузере мобильного Android-устройства различных опросов. Особенности троянца:

- Распространяется вирусописателями под видом купона на скидку для онлайн-магазина Amazon. При этом троянец способен распространяться среди пользователей самостоятельно благодаря наличию функционала СМС-червя. Для этого вредоносная программа отправляет всем контактам из телефонной книги жертвы СМС-сообщения, в которых для получения «купона» предлагается перейти по ссылке.

- После запуска загружает в веб-браузере мобильного устройства страницу с тем или иным опросом, после прохождения которого пользователем авторы вредоносного приложения получают денежное вознаграждение.

Android.Backdoor.160.origin

Многофункциональный троянец-бэкдор для ОС Android, способный выполнять широкий спектр задач. Особенности:

- Управляется злоумышленниками при помощи push-уведомлений сервиса Baidu Cloud.

- Способен перехватывать СМС, производить аудиозапись при помощи встроенного в мобильное устройство микрофона, определять местоположение пользователя, загружать на удаленный сервер фотографии жертвы, а также все ее контакты из телефонной книги.

- Может отправлять СМС, совершать звонки, загружать и удалять файлы.

- Имеет несколько модификаций (Android.Backdoor.161.origin, Android.Backdoor.165.origin).

http://feedproxy.google.com/~r/drweb/viruses/~3/vYrpePZ7pIE/

|

|

Новая технология против опасных шпионских программ |

1 апреля 2015 года

Ассортимент используемых злоумышленниками технологий, позволяющих похищать конфиденциальную информацию у пользователей, непрерывно расширяется. Так, специалистами компании «Доктор Веб» была обнаружена вредоносная программа, способная с помощью веб-камеры распознавать отражение экранного изображения на сетчатке глаза пользователя и похищать таким образом вводимую им информацию. Для защиты от подобных атак компания «Доктор Веб» разработала и запатентовала специальное оптическое поляризационное покрытие, получившее название IR-Glasses, которое, в частности, могут использовать производители очков.

Троянец BackDoor.EyeSpy.1, исследованный вирусными аналитиками компании «Доктор Веб», распространяется на файлообменных сайтах и торрентах под видом различных «полезных» приложений, в частности компьютерных игр. Запустившись в атакуемой системе, работающей под управлением ОС Windows, вредоносная программа расшифровывает и сохраняет в папку Users\%username%\AppData\Roaming\ собственный исполняемый файл, а также файл конфигурации, после чего приложение регистрируется в параметрах автозагрузки. Для установки связи с управляющим сервером BackDoor.EyeSpy.1 использует шифрованный бинарный протокол, при этом адрес командного центра генерируется автоматически при помощи специального алгоритма в момент инициализации троянца.

Установив соединение с командным центром, BackDoor.EyeSpy.1 отправляет предварительно собранную информацию об инфицированном компьютере и переходит в режим ожидания команд от злоумышленников. Среди прочего, BackDoor.EyeSpy.1 может выполнять следующие функции:

- фиксирование нажатий пользователем клавиш (кейлоггинг);

- создание и передача злоумышленникам снимков экрана;

- передача на управляющий сервер списка установленных и запущенных в системе приложений;

- запуск от имени Администратора устройства командного интерпретатора и выполнение в нем различных команд.

Однако наиболее интересной и необычной функцией BackDoor.EyeSpy.1 является возможность подключения к веб-камере инфицированного устройства с целью похищения вводимой пользователем информации. С помощью веб-камеры троянец анализирует отражение демонстрируемого на экране устройства изображения на сетчатке глаза пользователя и способен распознавать данные, вводимые им в различные экранные формы. Таким образом троянец может похищать у своих жертв различную конфиденциальную информацию — номера банковских карт, логины, а также пароли, если они не защищены при наборе специальными маскирующими символами. Проведенные специалистами «Доктор Веб» исследования показали, что вредоносная программа успешно распознает до 48% вводимых пользователем символов, если разрешение матрицы веб-камеры составляет менее 1 мегапиксела, и порядка 76% при более высоком разрешении. Если же пользователь носит очки, успешность реализуемого BackDoor.EyeSpy.1 алгоритма распознавания вводимых символов может достигать 98%, поскольку поверхность стекла прекрасно отражает изображение, демонстрируемое на мониторе компьютера.

В настоящее время зафиксировано значительное число экземпляров троянца BackDoor.EyeSpy.1, переупаковываемых злоумышленниками во избежание сигнатурного детекта, поэтому новые образцы этой вредоносной программы попадают в вирусную базу с небольшой задержкой. Кроме того, есть основания полагать, что BackDoor.EyeSpy.1 — это лишь первый образец данного типа угроз, и технология похищения информации с использованием отражения экранного изображения на поверхности человеческого глаза, скорее всего, будет совершенствоваться злоумышленниками и в дальнейшем. С целью обезопасить пользователей от подобных вредоносных программ специалисты Департамента разработки и исследований компании «Доктор Веб» разработали специальное поляризационное покрытие для стекол очков, искажающее отражение дисплея (что делает невозможным его распознавание шпионским ПО), но не оказывающее виляния на оптические свойства стекла. Покрытие полностью пропускает свет солнечного спектра, однако в силу своей структуры определенным образом изменяет угол отражения падающих на его поверхность лучей, что вносит в видимое на стекле отражение заметные оптические искажения. Сотрудники «Доктор Веб» провели ряд экспериментов с использованием концептуальной модели, созданной на основе обычных очков, на поверхность линз которых было нанесено защитное покрытие, — в результате опытов эффективность технологии была подтверждена на практике.

Данная разработка была запатентована компанией «Доктор Веб» и в настоящее время рассматривается вопрос о её лицензировании для производителей очков и различных оптических приборов. Предполагается, что эта технология будет востребована прежде всего среди организаций и компаний, выдвигающих особые требования к обеспечению информационной безопасности своей деятельности, однако очевидно, что она будет эффективна только в сочетании с более традиционными способами защиты информации, такими как своевременное резервное копирование и использование современного антивирусного ПО.

http://feedproxy.google.com/~r/drweb/viruses/~3/wKca-cCYaBU/

|

|

Опасный бэкдор угрожает пользователям Windows |

23 марта 2015 года

Троянец BackDoor.Yebot распространяется с использованием другой вредоносной программы, добавленной в вирусные базы Dr.Web под именем Trojan.Siggen6.31836. Запустившись на атакуемом компьютере, это опасное приложение встраивает собственный код в процессы svchost.exe, csrss.exe, lsass.exe и explorer.exe, после чего, отправив на удаленный сервер соответствующий запрос, загружает и расшифровывает троянца BackDoor.Yebot, настраивает его в памяти компьютера и передает ему управление. Сам Trojan.Siggen6.31836 примечателен тем, что часть используемых им функций зашифрована (причем расшифровываются они только в момент выполнения, для чего троянец резервирует память, которая автоматически освобождается после исполнения кода функции). Также эта вредоносная программа обладает механизмами проверки наличия в атакуемой системе виртуальной машины и обхода системы контроля учетных записей пользователя (User Accounts Control, UAC).

Бэкдор BackDoor.Yebot обладает следующими функциональными возможностями:

- запуск на инфицированном компьютере FTP-сервера;

- запуск на инфицированном компьютере Socks5 прокси-сервера;

- модификация протокола RDP для обеспечения удаленного доступа к инфицированному компьютеру;

- фиксация нажатий пользователем клавиш (кейлоггинг);

- возможность установки обратной связи с инфицированным ПК для FTP, RDP и Socks5, если в сети используется NAT (бэкконнект);

- перехват данных по шаблонам PCRE (Perl Compatible Regular Expressions) — библиотеки, реализующей работу регулярных выражений в среде Perl, для чего троянец перехватывает все возможные функции, связанные с работой в Интернете;

- перехват токенов SCard;

- встраивание в просматриваемые пользователем веб-страницы постороннего содержимого (веб-инжекты);

- расстановка перехватов различных системных функций в зависимости от принятого конфигурационного файла;

- модификация кода запущенного процесса в зависимости от принятого конфигурационного файла;

- взаимодействие с различными функциональными модулями (плагинами);

- создание снимков экрана;

- поиск в инфицированной системе приватных ключей.

Для обмена данными с управляющим сервером BackDoor.Yebot использует как стандартный протокол HTTP, так и собственный бинарный протокол. При этом управляющий сервер троянца обладает параноидальными настройками: например, он может занести IP-адрес в черный список при поступлении с него некорректного запроса или при поступлении слишком большого количества запросов с одного IP-адреса.

Специалисты компании «Доктор Веб» предполагают, что BackDoor.Yebot может использоваться злоумышленниками в том числе в качестве банковского троянца: фактически он универсален в силу достаточно развитого ассортимента функциональных возможностей и способности взаимодействовать с различными дополнительными модулями. Сигнатуры BackDoor.Yebot и Trojan.Siggen6.31836 добавлены в вирусные базы, потому эти вредоносные программы не представляют опасности для пользователей антивирусных продуктов Dr.Web.

http://feedproxy.google.com/~r/drweb/viruses/~3/pcKT4PG9R_Y/

|

|

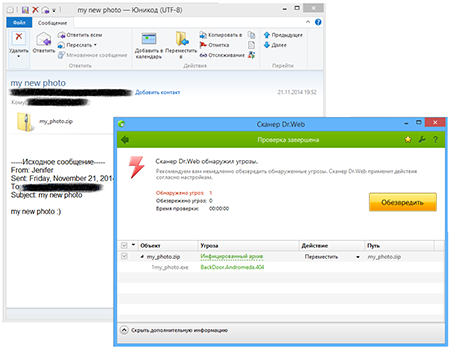

Троянец-шифровальщик распространяется в почтовой рассылке |

20 марта 2015 года

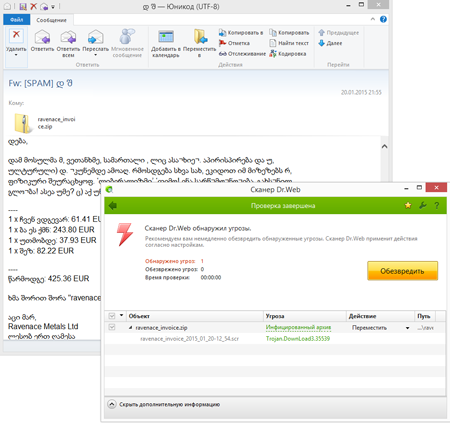

На протяжении последних нескольких месяцев злоумышленники организовали множество спам-кампаний по распространению различных версий троянцев-шифровальщиков. Так, на текущей неделе участились случаи массовых рассылок по электронной почте посланий якобы от имени службы по передаче факсов через Интернет, имеющих заголовок «Incoming Fax Report». В приложении к письму под видом факсимильного сообщения содержится ZIP-архив, внутри которого располагается вредоносный SCR-файл, являющийся исполняемым в операционных системах семейства Microsoft Windows. Данные SCR-файлы детектируются антивирусным ПО Dr.Web как Trojan.DownLoader11.32458.

При попытке открытия вложения вредоносная программа Trojan.DownLoader11.32458 распаковывает и запускает на атакуемом компьютере троянца-энкодера Trojan.Encoder.514, шифрующего хранящиеся на диске пользовательские файлы и требующего выкуп за их расшифровку. Пострадавшие от действия Trojan.Encoder.514 файлы не получают отдельного расширения, но в начало их имени дописывается строка "!crypted!". Шифрование происходит с созданием промежуточных файлов, имеющих расширение *.cry, которые впоследствии удаляются.

В настоящий момент расшифровка файлов, зашифрованных вредоносной программой Trojan.Encoder.514, не представляется возможной. Специалисты компании «Доктор Веб» напоминают пользователям о необходимости своевременного резервного копирования наиболее ценных данных, а также рекомендуют проявлять бдительность и не открывать вложения в сообщениях электронной почты, полученных от незнакомых отправителей.

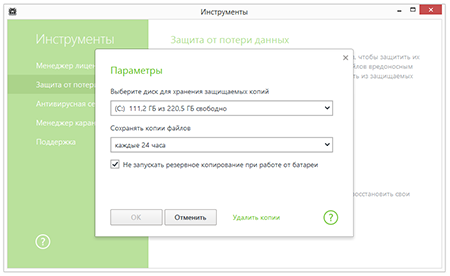

Чтобы троянец не испортил файлы, используйте защиту от потери данных

| Только в Dr.Web Security Space версии 9 и 10 |

| Подробнее о шифровальщиках |

|

Что делать, если.. |  |

Видео о настройке |  |

Бесплатная расшифровка |

http://feedproxy.google.com/~r/drweb/viruses/~3/NQLjByY8Jwk/

|

|

Опасный Android-троянец «прячется» от антивирусов |

18 марта 2015 года

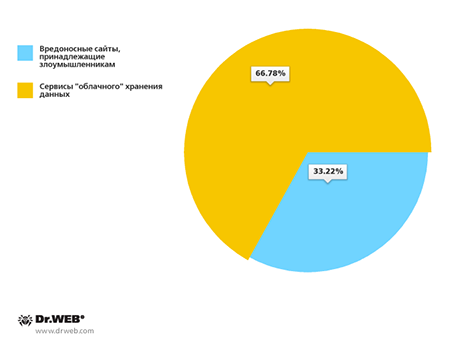

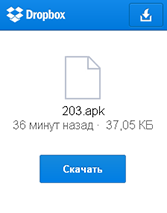

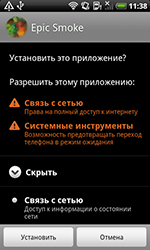

Новая вредоносная программа для ОС Android, получившая имя Android.Titan.1, предназначена для атаки на южнокорейских пользователей и распространяется киберпреступниками с применением рассылки нежелательных СМС-сообщений. В отправляемых злоумышленниками СМС говорится о якобы задерживающейся доставке некоего почтового отправления, а также указывается ссылка, переход по которой предполагает получение подробных сведений о возникшей «проблеме». В действительности же эта ссылка ведет на одну из страниц популярного облачного сервиса хранения данных, где вирусописатели разместили троянца Android.Titan.1. Если потенциальные жертвы попытаются посетить указанный веб-адрес, вместо ознакомления с ожидаемой информацией на их мобильные устройства будет автоматически загружен apk-файл вредоносного приложения. Однако для того, чтобы данный троянец заразил операционную систему, неосторожные пользователи должны самостоятельно выполнить его установку.

После успешной инсталляции Android.Titan.1 помещает на главный экран мобильного устройства свой ярлык и ждет, когда владелец зараженного Android-смартфона или планшета собственноручно запустит троянца. При первом успешном старте вредоносного приложения этот ярлык удаляется, а вредоносная программа продолжает свою работу в скрытом режиме. Одновременно с этим из памяти устройства стирается последний СМС-диалог жертвы, который в большинстве случаев будет представлен тем самым спам-сообщением, благодаря которому троянец и попал на целевое устройство. В дальнейшем Android.Titan.1 функционирует уже без участия пользователя и самостоятельно начинает свою активность, загружаясь вместе с операционной системой.

|

|

Android.Titan.1 осуществляет свою деятельность при помощи нескольких вредоносных системных сервисов, запускаемых троянцем в процессе его работы. В частности, один из них проверяет, является ли Android.Titan.1 менеджером сообщений по умолчанию, и, если это не так, пытается изменить соответствующие системные настройки.

Затем троянец ожидает появления доступа к сети Интернет, после чего соединяется с управляющим сервером и загружает на него подробные сведения о зараженном мобильном устройстве, включая название модели, информацию о версии установленной операционной системы, сетевом подключении, MAC-адресе устройства, IMEI- и IMSI-идентификаторах, а также номере телефона жертвы.

В ответ от сервера вредоносная программа может получить одну из следующих команд:

- запустить сервис, выполняющий поиск и завершение работы всех процессов, относящихся к приложению com.kakao.talk;

- запустить сервис, выполняющий подмену телефонных номеров в адресной книге мобильного устройства;

- изменить параметры вызовов устройства (беззвучный, вибровызов или обычный), а также задать уровень громкости сигнала вызова;

- запустить сервис, предназначенный для отправки СМС-сообщения с заданными в команде параметрами;

- запустить сервис, предназначенный для совершения телефонного звонка на заданный номер (при выполнении звонка экран устройства блокируется аналогично блокировке в режиме ожидания);

- отправить на сервер информацию о сохраненных в телефонной книге контактах (загружаются имена и соответствующие им номера телефонов);

- запустить сервис, предназначенный для демонстрации в панели уведомлений заданного сообщения и сопровождающего его изображения.

Благодаря наличию у Android.Titan.1 возможности выполнения скрытого звонка, а также периодическому отслеживанию активности экрана зараженного устройства, злоумышленники способны отдать троянцу команду на выполнение вызова, когда зараженный смартфон или планшет долгое время находится в режиме ожидания. При этом сразу после начала телефонного разговора экран вновь блокируется, в результате чего у пользователя не должно возникнуть никаких подозрений о совершаемом без его ведома нежелательном звонке.

Android.Titan.1 способен отслеживать все входящие СМС-сообщения и скрывать от пользователя те из них, которые удовлетворяют заданным вирусописателями критериям. При этом на управляющий сервер передаются подробные сведения обо всех принятых СМС, включая информацию об отправителе, дате и времени отправки, а также их содержимом. В случае если отправка этой информации невозможна, вредоносная программа помещает полученные данные в специальную базу, хранящуюся на устройстве локально, после чего ожидает подключения к сети, чтобы загрузить на сервер поставленную в очередь информацию.

Кроме этого, Android.Titan.1 обладает еще одной опасной функцией. Каждую минуту он проверяет, не совершается ли пользователем телефонный звонок, и, если это так, начинает скрытую запись разговора в amr-файл, сохраняя полученный результат в своем рабочем каталоге. В дальнейшем данный файл вместе с подробной информацией о звонках пользователя загружается на удаленный сервер, а в случае отсутствия интернет-соединения ставится в очередь, как в случае с перехваченными СМС-сообщениями. Также троянец может блокировать входящие или исходящие звонки с определенных номеров, отвечать на вызовы и удалять информацию о них из системного журнала.

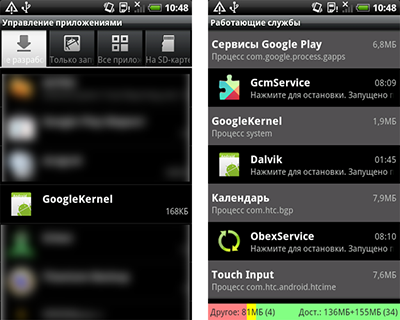

Главная особенность данного троянца заключается в том, что его основной функционал реализован в виде отдельной Unix-библиотеки (детектируется как Android.Titan.2), в то время как у большинства известных вредоносных программ для ОС Android он обычно находится в стандартном исполняемом dex-файле. В случае с Android.Titan.1 dex-файл используется лишь в качестве вспомогательного компонента, в котором содержатся минимально необходимые функции для работы троянца. Подобный прием при создании вредоносных Android-приложений встречается достаточно редко, и благодаря нему многие антивирусные программы зачастую просто не в состоянии обнаружить опасное приложение.

По мнению вирусных аналитиков компании «Доктор Веб», Android.Titan.1 все еще находится в стадии разработки, поскольку он содержит ряд ошибок и часть его функционала остается незадействованной. В этой связи нельзя исключать появления еще более функциональной версии этого опасного вредоносного приложения в будущем.

Специалисты компании «Доктор Веб» оповестили службу поддержки облачного сервиса, на котором был размещен троянец, и в настоящий момент страница, с которой происходила его загрузка, уже недоступна. Тем не менее, ничто не мешает злоумышленникам повторно разместить троянца на этом или другом подобном ресурсе. Антивирус Dr.Web для Android и Антивирус Dr.Web для Android Light успешно детектируют и удаляют троянца Android.Titan.1, поэтому пользователи мобильных антивирусных решений компании «Доктор Веб» находятся под надежной защитой.

http://feedproxy.google.com/~r/drweb/viruses/~3/AzeSaTj3yDE/

|

|

Dr.Web против шифровальщиков: сохраните данные и… нервы! |

10 марта 2015 года

Из материалов раздела вы можете не только узнать о текущем положении дел на «энкодерном фронте» и о возможностях Dr.Web для противостояния шифровальщикам, но и ознакомиться с рекомендациями специалистов на случай заражения.

Обращаем внимание на то, что услуга по расшифровке файлов является бесплатной для владельцев коммерческих лицензий Dr.Web. А для того, чтобы дело не дошло до необходимости расшифровки, настоятельно рекомендуем воспользоваться функционалом «Защита от потери данных», доступным в рамках продукта комплексной защиты Dr.Web Security Space новой, десятой версии.

Будьте в курсе проблемы энкодеров и во всеоружии - сохраните ценные данные и не менее ценные нервы!

| Подробнее о троянцах-шифровальщиках |

http://feedproxy.google.com/~r/drweb/viruses/~3/JOCnEXckm9g/

|

|

Обзор вирусной активности для мобильных Android-устройств за февраль 2015 года |

4 марта 2015 года

ГЛАВНЫЕ ТЕНДЕЦИИ ФЕВРАЛЯ

- Появление новых версий опасных троянцев-вымогателей, шифрующих файлы на мобильных Android-устройствах

- Рост числа агрессивных рекламных модулей, используемых разработчиками ПО для монетизации

- Увеличение количества СМС-троянцев

- Распространение новых троянцев-банкеров

Количество записей для вредоносных и нежелательных программ под ОС Android в вирусной базе Dr.Web

| Январь 2015 | Февраль 2015 | Динамика |

|---|---|---|

| 6087 | 6665 | +9,5% |

«Мобильная» угроза месяца

В начале февраля в каталоге цифрового контента Google Play был обнаружен ряд приложений, которые содержали новый агрессивный рекламный модуль Adware.MobiDash.1.origin. Некоторые из этих программ были загружены пользователями десятки миллионов раз. Adware.MobiDash.1.origin обладает следующими особенностями:

- Может входить в состав самых разнообразных игр и программ, размещенных как в Google Play – официальном каталоге приложений ОС Android, – так и на других популярных онлайн-площадках.

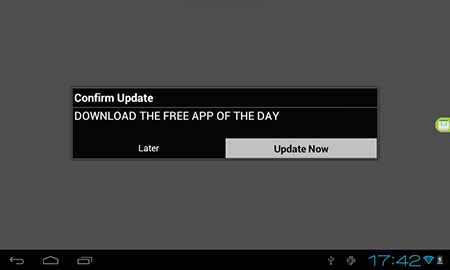

- При каждом выходе Android-устройства из режима ожидания (разблокировки экрана) загружает в веб-браузере интернет-страницы с разнообразной рекламой, а также сомнительными сообщениями, включающими предупреждения о якобы имеющих место неполадках, предложениями установить обновления или определенные программы и т. п.

- Способен отображать рекламу поверх интерфейса операционной системы и пользовательских программ, затрудняя работу с устройством, а также демонстрировать рекламные и иные сообщения в панели уведомлений.

- Прежде чем данный модуль начнет свою активность, должно пройти достаточно длительное время с момента установки и запуска содержащего его приложения. Из-за этого в дальнейшем снижается вероятность обнаружения пользователем источника навязчивой рекламы.

Агрессивные рекламные модули

В прошедшем месяце специалисты компании «Доктор Веб» отметили появление сразу нескольких новых рекламных систем, обладающих весьма агрессивным функционалом. Одной из них стала платформа Adware.MobiDash.1.origin, которая входила в состав ряда размещенных в каталоге Google Play программ.

Другие «неприятные» рекламные системы:

Adware.HiddenAds.1

- Может устанавливаться на мобильное устройство при помощи различных вредоносных приложений

- Не имеет ярлыка и графического интерфейса, работает в скрытом режиме

- Отображает в панели уведомлений различные рекламные сообщения

Adware.Adstoken.1.origin

- Внедряется третьими лицами в модифицированные и распространяемые ими популярные программы

- Отображает рекламный баннер на экране мобильных устройств

- Демонстрирует различные сообщения в панели уведомлений

- Открывает в веб-браузере сайты с рекламой

Троянцы-вымогатели

Число записей для троянцев-вымогателей семейства Android.Locker в вирусной базе Dr.Web:

| Январь 2015 | Февраль 2015 | Динамика |

|---|---|---|

| 159 | 174 | +9,4% |

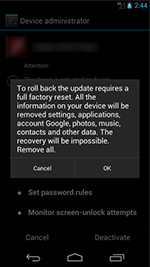

В феврале была обнаружена новая модификация опасного троянца-блокировщика Android.Locker.71.origin, который шифрует файлы, блокирует зараженные мобильные устройства и требует у пострадавших пользователей выкуп в размере $200.

|

|

|

Шифрование файлов на каждом устройстве происходит с использованием уникального криптографического ключа, поэтому восстановление поврежденных троянцем Android.Locker.71.origin данных затруднено.

В настоящий момент расшифровка файлов, пострадавших от действия данной вредоносной программы, невозможна, однако наши пользователи надежно защищены от действий Android.Locker.71.origin, т. к. все известие модификации троянца успешно детектируются и удаляются с мобильных устройств антивирусными решениями Dr.Web для Android.

СМС-троянцы

В прошедшем месяце значительно возросло количество новых СМС-троянцев, отправляющих дорогостоящие короткие сообщения и подписывающие мобильные номера жертв на платные услуги. Число записей для троянцев семейства Android.SmsSend в вирусной базе Dr.Web:

| Январь 2015 | Февраль 2015 | Динамика |

|---|---|---|

| 2870 | 3264 | +13,7% |

Банковские троянцы

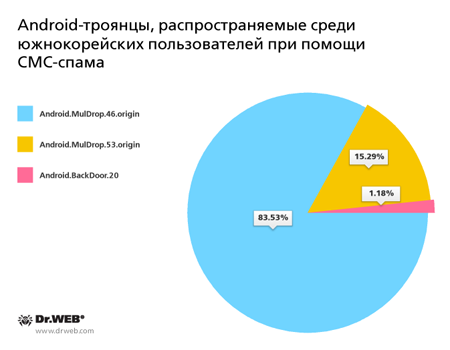

В феврале в очередной раз проявили активность всевозможные «мобильные» банковские троянцы. В частности, подобные вредоносные приложения распространялись среди южнокорейских пользователей, где злоумышленники вновь применяли СМС-рассылку сообщений, в которых содержалась ссылка на загрузку копии троянцев.

Выявлено более 80 подобных спам-кампаний, в которых было задействовано несколько вредоносных программ. Большинство из них – троянцы-дропперы.

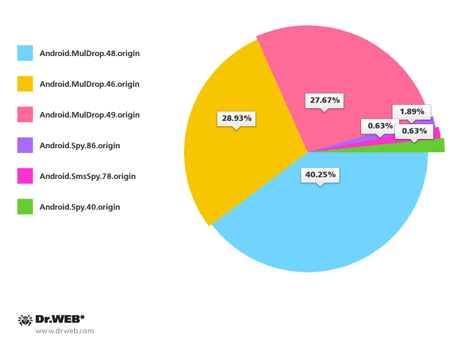

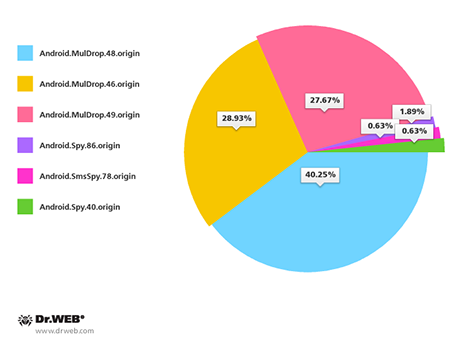

Троянцы Android.MulDrop

Скрывают непосредственно внутри себя других троянцев, в данном случае – Android-банкеров – основной инструментарий южнокорейских вирусописателей.

Android.BackDoor.20

Вредоносная программа, позволяющая злоумышленникам выполнять на зараженных мобильных устройствах различные действия.

Примененные южнокорейскими киберпреступниками троянцы-банкеры:

- Android.BankBot.39.origin

- Android.BankBot.47.origin

- Android.BankBot.48.origin

Все они позволяют получить вирусописателям доступ к банковским счетам пользователей.

http://feedproxy.google.com/~r/drweb/viruses/~3/pHodv86QLaY/

|

|

«Доктор Веб»: обзор вирусной активности в феврале 2015 года |

4 марта 2015 года

Самый короткий месяц в году не обошелся без появления новых вредоносных программ. В начале февраля специалисты «Доктор Веб» завершили исследование сложного многофункционального троянца, угрожающего пользователям ОС Linux, а уже в конце месяца были опубликованы результаты изучения новой версии бэкдора для Mac OS X. Также в течение февраля 2015 года были по-прежнему активны вредоносные программы для мобильной платформы Google Android.

ГЛАВНЫЕ ТЕНДЕНЦИИ ФЕВРАЛЯ

- Появление новых троянских программ для ОС Linux.

- Вирусописатели по-прежнему проявляют интерес к Mac OS X.

- Продолжают распространяться новые вредоносные программы для мобильной платформы Google Android.

Угроза месяца

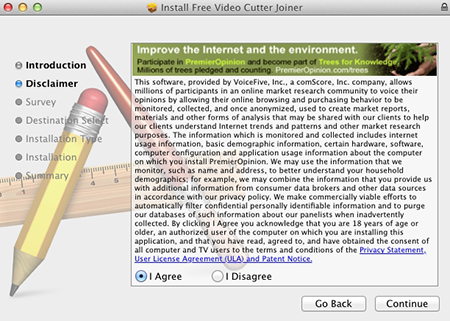

В конце февраля специалисты компании «Доктор Веб» завершили исследование троянца-бэкдора Mac.BackDoor.OpinionSpy.3, позволявшего злоумышленникам шпионить за пользователями Mac OS X. Троянец распространялся на сайтах, предлагавших загрузку бесплатного ПО вместе с вполне безобидными приложениями, в дистрибутив которых был встроен дополнительный исполняемый файл. Запустившись в процессе инсталляции с правами администратора, данная программа загружала, устанавливала и запускала на компьютере Apple вредоносное приложение.

Данная вредоносная программа успешно детектируется и удаляется Антивирусом Dr.Web для Mac OS X. Более подробная информация об этом бэкдоре опубликована в соответствующей информационной статье.

Троянцы-шифровальщики

Количество запросов на расшифровку, поступивших в службу технической поддержки «Доктор Веб»

| Январь 2015 | Февраль 2015 | Динамика |

|---|---|---|

| 1305 | 1840 | +40,9% |

Троянцы-энкодеры, шифрующие файлы на компьютерах пользователей и требующие денежный выкуп за их расшифровку, по-прежнему представляют серьезную опасность.

Наиболее распространенные шифровальщики в феврале 2015 года:

- Trojan.Encoder.567;

- Trojan.Encoder.398;

- Trojan.Encoder.741.

Чтобы троянец не испортил файлы, используйте защиту от потери данных

| Только в Dr.Web Security Space версии 9 и 10 |

| Подробнее о шифровальщиках |

|

Что делать если.. |  |

Видео о настройке |  |

Бесплатная расшифровка |

По данным статистики лечащей утилиты Dr.Web CureIt!

Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц.Trojan.MulDrop5.10078

Устанавливает на инфицированный компьютер различные нежелательные и рекламные приложения.Trojan.Yontoo

Семейство надстроек для популярных браузеров, назначение которых заключается в демонстрации пользователю рекламы при просмотре веб-страниц.Trojan.Lyrics

Семейство троянцев, способных демонстрировать на экране назойливую рекламу и открывать в окне браузера веб-сайты сомнительного содержания без ведома пользователя.Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.Trojan.Packed.24524

Троянец-установщик рекламных и нежелательных приложений.

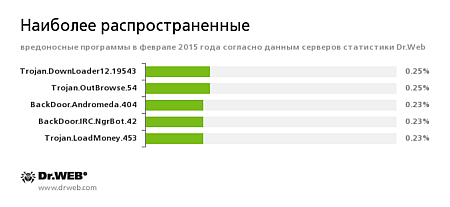

По данным серверов статистики «Доктор Веб»

Trojan.DownLoader12.19543

Троянец, предназначенный для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей.Trojan.OutBrowse.54

Один из представителей семейства рекламных троянцев, распространяющихся с использованием партнерских программ и предназначенных для монетизации файлового трафика.BackDoor.Andromeda.404

Троянец-загрузчик, предназначенный для скачивания с удаленных серверов злоумышленников и запуска на инфицированном компьютере других вредоносных программ.BackDoor.IRC.NgrBot.42

Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat).Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

Статистика вредоносных программ в почтовом трафике

BackDoor.Andromeda

Семейство троянцев-загрузчиков, предназначенных для скачивания с удаленных серверов злоумышленников и запуска на инфицированном компьютере других вредоносных программ.BackDoor.Siggen.58526

Троянец, без ведома пользователей загружающий и запускающий на инфицированном компьютере другие вредоносные программы, а также способный выполнять поступающие от злоумышленников команды.Trojan.Betabot.3

Троянец, способный похищать вводимые в веб-формы данные (в том числе в системах «Банк-клиент»), выполнять поступающие с удаленного сервера команды, менять настройки DNS на инфицированном компьютере и проводить DDoS-атаки.BackDoor.Bebloh.47

Один из представителей семейства вредоносных программ, относящихся к категории банковских троянцев. Данное приложение представляет угрозу для пользователей систем дистанционного банковского обслуживания (ДБО), поскольку позволяет злоумышленникам красть конфиденциальную информацию путем перехвата заполняемых в браузере форм и встраивания в страницы сайтов некоторых банков.

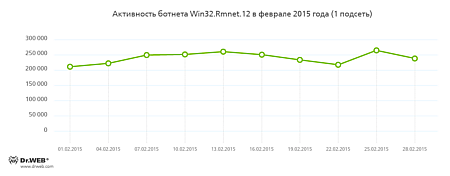

Ботнеты

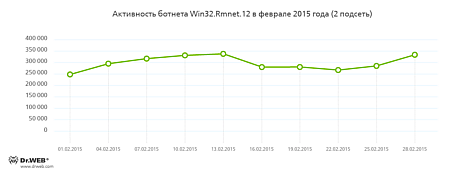

Несмотря на то, что, по сообщениям многочисленных информационных агентств, 24 февраля 2015 года общими усилиями ряда организаций были отключены командные серверы бот-сети Rmnet, специалисты компании «Доктор Веб» в целом не наблюдают существенного снижения активности данного ботнета. Так, активность отслеживаемых компанией «Доктор Веб» подсетей ботнета, созданного злоумышленниками и использованием файлового вируса Win32.Rmnet.12, представлена на следующих графиках:

Более подробную информацию о деятельности ботнета Rmnet можно узнать из опубликованного на нашем сайте информационного материала.

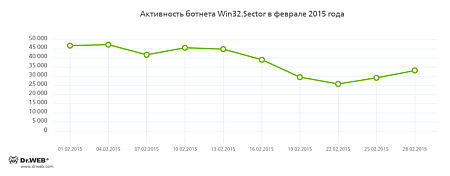

Продолжает действовать ботнет, созданный злоумышленниками с использованием файлового вируса Win32.Sector:

Файловый вирус Win32.Sector реализует следующие функции:

- загрузка из P2P-сети и запуск на зараженной машине различных исполняемых файлов;

- встраивание в запущенные на инфицированном компьютере процессы;

- возможность останавливать работу некоторых антивирусных программ и блокировать доступ к сайтам их разработчиков;

- инфицирование файловых объектов на локальных дисках и сменных носителях (где в процессе заражения создает файл автозапуска autorun.inf), а также файлов, хранящиеся в общедоступных сетевых папках.

BackDoor.Flashback.39

Троянская программа для Mac OS X, получившая массовое распространение в апреле 2012 года. Заражение осуществлялось с использованием уязвимостей Java. Предназначение троянца — загрузка и запуск на инфицированной машине полезной нагрузки, в качестве которой может выступать любой исполняемый файл, указанный в полученной троянцем от злоумышленников директиве.

Угрозы для Linux

Не снижается интерес злоумышленников и к операционным системам семейства Linux. Так, в начале февраля специалисты компании «Доктор Веб» исследовали сложного многофункционального троянца для ОС Linux, получившего наименование Linux.BackDoor.Xnote.1. Эта вредоносная программа умеет выполнять следующие команды для работы с файловой системой, поступающие от злоумышленников:

- перечислить файлы и каталоги внутри указанного каталога;

- отослать на сервер сведения о размере файла;

- создать файл, в который можно будет сохранить принимаемые данные;

- принять файл;

- отправить файл на управляющий сервер;

- удалить файл;

- удалить каталог;

- отправить управляющему серверу сигнал о готовности принять файл;

- создать каталог;

- переименовать файл;

- запустить файл.

Кроме того, троянец может запустить командную оболочку (shell) с заданными переменными окружения и предоставить управляющему серверу доступ к ней, запустить на зараженном компьютере SOCKS proxy или собственную реализацию сервера portmap, а также осуществлять DDoS-атаки.

Более подробную информацию о способах распространения и принципах работы Linux.BackDoor.Xnote.1 можно почерпнуть, ознакомившись с опубликованным компанией «Доктор Веб» информационным материалом.

Все так же проявляет активность Linux-троянец Linux.BackDoor.Gates.5, продолжающий осуществлять DDoS-атаки на различные сайты в сети Интернет. В феврале 2015 года было выявлено 1129 уникальных IP-адресов, на которые осуществлялись атаки, что на 3880 меньше, чем в прошлом месяце. Как и прежде, большинство из них расположено на территории Китая:

Мошеннические и нерекомендуемые сайты

В течение февраля 2015 года в базу нерекомендуемых и вредоносных сайтов Dr.Web было добавлено 22 033 интернет-адреса.

| Январь 2015 | Февраль 2015 | Динамика |

|---|---|---|

| 10 431 | 22 033 | +111,2% |

Для защиты пользователей от различных способов мошенничества в Интернете служит компонент Родительский контроль, входящий в комплект поставки Dr.Web Security Space 10.0. Родительский контроль позволяет ограничивать доступ к интернет-сайтам определенной тематики, осуществляет фильтрацию подозрительного контента, а также, используя базы нерекомендуемых ссылок, защищает пользователя от мошеннических, потенциально опасных сайтов, шокирующего контента и ресурсов, замеченных в распространении вредоносного ПО.

Узнайте больше о нерекомендуемых Dr.Web сайтах

Вредоносное и нежелательное ПО для Android

В феврале было выявлено большое число разнообразных вредоносных и потенциально опасных программ для мобильной платформы Google Android, таких как:

- Агрессивные рекламные модули

- Троянцы-вымогатели

- СМС-троянцы

- Троянцы-банкеры

Рекламные модули

В прошедшем месяце вновь актуальной стала проблема активного применения разработчиками Android-приложений различных агрессивных рекламных систем. В очередной раз подобные программы были выявлены в каталоге Google Play, откуда их скачало несколько десятков миллионов пользователей.Троянцы-вымогатели

Среди обнаруженных в феврале вредоносных приложений оказалось немало новых троянцев-вымогателей, в том числе и чрезвычайно опасные вымогатели-энкодеры, шифрующие пользовательские файлы.СМС-троянцы

В феврале вирусная база Dr.Web пополнилась большим количеством новых записей для СМС-троянцев, без ведома пользователей отправляющих дорогостоящие сообщения на платные номера.Троянцы-банкеры

Распространение банковских вредоносных приложений по-прежнему остается актуальной угрозой для пользователей ОС Android. В частности, под ударом киберпреступников вновь оказались южнокорейские владельцы Android-устройств: для заражения их смартфонов и планшетов злоумышленники организовали более 80 спам-кампаний, рассылая СМС-сообщения со ссылкой на загрузку Android-троянцев.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

http://feedproxy.google.com/~r/drweb/viruses/~3/9QguwAux5vE/

|

|

Ботнет Rmnet живее всех живых! |

27 февраля 2015 года

По сообщениям информационных агентств, 24 февраля 2015 года общими усилиями ряда организаций были отключены командные серверы бот-сети Rmnet. В операции принимал участие Европейский центр борьбы с киберпреступлениями Европола (Europol's European Cybercrime Centre), CERT-EU (Computer Emergency Response Team), компании Symantec, Microsoft, AnubisNetworks и другие организации из стран Европы. Так, на веб-странице Европола сообщается, что специалистам по информационной безопасности удалось перехватить порядка 300 доменов управляющих серверов, сгенерированных вредоносной программой, а агентство «Рейтерс» упоминает о том, что в ходе операции было заблокировано 7 действующих управляющих серверов. По информации компании Symantec, в результате этой операции прекращена деятельность ботнета, состоящего из 350 000 инфицированных устройств, а по данным Microsoft их общее количество может достигать 500 000.

Специалисты компании «Доктор Веб» отслеживают несколько подсетей ботнетов, созданных злоумышленниками с использованием различных версий файлового вируса Rmnet. Так, модификация, получившая наименование Win32.Rmnet.12, известна еще с сентября 2011 года. Win32.Rmnet.12 — сложный многокомпонентный файловый вирус, состоящий из нескольких модулей и обладающий способностью к саморазмножению. Он в состоянии выполнять поступающие от злоумышленников команды, встраивать в просматриваемые пользователем веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP и некоторых других.

Более поздняя модификация вируса, Win32.Rmnet.16, отличается от своей предшественницы рядом архитектурных особенностей, например, использованием цифровой подписи при выборе управляющего сервера. Вирус также способен выполнять команды на скачивание и запуск произвольного файла, обновление вируса, создание и отправку злоумышленникам снимка экрана и даже команду уничтожения операционной системы. Кроме того, модуль бэкдора обладает функционалом, позволяющим «убивать» процессы большинства наиболее распространенных антивирусных программ. Как и предыдущая версия вируса, Win32.Rmnet.16 умеет выполнять запись в загрузочную область диска (MBR), а также сохранять свои файлы в конце диска в зашифрованном виде.

Несмотря на то, что многочисленные информационные агентства рапортуют об успехе операции по блокированию деятельности ботнета Rmnet, специалисты компании «Доктор Веб» не отмечают снижения активности бот-сетей, за поведением которых вирусная лаборатория ведет непрерывное наблюдение. Всего на сегодняшний день специалистам «Доктор Веб» известно как минимум 12 подсетей Rmnet, использующих алгоритм генерации доменов управляющих серверов, и как минимум две подсети Win32.Rmnet.12, не использующие автоматическую генерацию доменов (из первой категории специалистами Symantec заблокирована только одна подсеть с seed 79159c10).

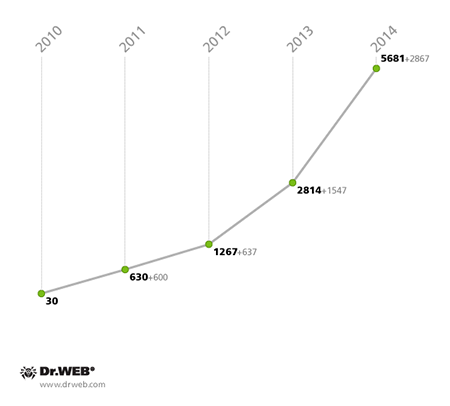

Так, в двух подсетях ботнета Win32.Rmnet.12 среднесуточная активность по-прежнему составляет порядка 250 000 – 270 000 инфицированных узлов, что наглядно показано на приведенных ниже графиках:

Среднесуточная активность ботнета Win32.Rmnet.12, 1-я подсеть

Среднесуточная активность ботнета Win32.Rmnet.12, 2-я подсеть

В отслеживаемой специалистами «Доктор Веб» подсети Win32.Rmnet.16 наблюдается значительно меньшая ежесуточная активность, но и здесь не отмечается каких-либо «провалов», связанных с возможной блокировкой управляющих серверов:

Среднесуточная активность ботнета Win32.Rmnet.16

Схожая ситуация наблюдается и при отслеживании активности компьютеров, на которых действуют вредоносные модули, получившие общее обозначение Trojan.Rmnet.19:

Среднесуточная активность ботнета Trojan.Rmnet.19

Приведенная статистика свидетельствует о том, что организаторы мероприятия по уничтожению бот-сети Rmnet, по всей видимости, сумели ликвидировать далеко не все управляющие серверы данного ботнета. По крайней мере, как минимум 500 000 инфицированных различными модификациями данного вируса ПК все еще продолжают активно действовать, обращаясь к уцелевшим командным серверам. Компания «Доктор Веб» будет следить за дальнейшим развитием ситуации.

http://feedproxy.google.com/~r/drweb/viruses/~3/Y-oI7ogMuyQ/

|

|

Возвращение опасного троянца для Mac OS Х |

27 февраля 2015 года

Семейство троянцев Mac.BackDoor.OpinionSpy известно специалистам по информационной безопасности еще с 2010 года, однако недавно в вирусную лабораторию компании «Доктор Веб» попал новый экземпляр данной вредоносной программы. Эта версия бэкдора получила наименование Mac.BackDoor.OpinionSpy.3.

Для своего распространения Mac.BackDoor.OpinionSpy.3 использует трехступенчатую схему. На различных сайтах, предлагающих всевозможное ПО для Mac OS X, появляются с виду безобидные программы, в составе дистрибутивов которых, тем не менее, присутствует файл poinstall, запускаемый инсталлятором в процессе установки. Если во время инсталляции загруженного с такого сайта приложения пользователь соглашается предоставить ему права администратора, poinstall отправляет на сервер злоумышленников серию POST-запросов, а в ответ получает ссылку для скачивания пакета с расширением .osa, внутри которого располагается ZIP-архив. Рoinstall распаковывает этот архив, извлекая исполняемый файл с именем PremierOpinion и XML-файл с необходимыми для его работы конфигурационными данными, после чего запускает эту программу.

Запустившись на атакуемом «маке», PremierOpinion также связывается с управляющим сервером и получает от него ссылку на скачивание еще одного .osa-пакета, из которого извлекается и устанавливается полноценное приложение с таким же названием — PremierOpinion. Это приложение содержит несколько исполняемых файлов: собственно программу PremierOpinion, в которой отсутствует какой-либо вредоносный функционал, и бэкдор PremierOpinionD, реализующий опасные для пользователя Mаc OS Х возможности.

Троянец получает администраторские права в процессе установки и работает в системе с привилегиями администратора. Если на начальном этапе инсталляции выбрать в окне программы установки вариант «I Disagree», на компьютер будет помещена только программа, которую пользователь скачивал из Интернета без каких-либо дополнительных шпионских компонентов.

Если пользователь выберет вариант «I Agree», помимо скачанного им приложения на компьютер будет установлена программа PremierOpinion, значок которой появится в командной панели и списке установленных приложений.

Интерфейс программы PremierOpinion достаточно лаконичен.

По щелчку мышью на значке приложения в командной панели запускается браузер, в окне которого открывается веб-страница с описанием приложения PremierOpinion, позиционируемого как утилита для проведения маркетинговых исследований. Однако на сайте разработчика не сообщается, что она собирает и передает на удаленный сервер информацию о компьютере Apple, на котором работает это приложение.

Разработчики утверждают, что программа PremierOpinion будет следить за историей покупок пользователя и время от времени станет предлагать ему принять участие в маркетинговом исследовании, для чего необходимо будет ответить на ряд вопросов специальной анкеты. Фактически же функциональные возможности Mac.BackDoor.OpinionSpy.3 намного шире заявленных и определяются получаемыми с управляющего сервера конфигурационными файлами. Троянец устанавливается в папку /Library/LaunchDaemons/, благодаря чему обеспечивается его автоматический запуск при отказе программы или перезагрузке системы. Затем Mac.BackDoor.OpinionSpy.3 устанавливает в браузеры Google Chrome и Mozilla Firefox специальное расширение, отслеживающее активность пользователя, и передает на управляющий сервер сведения о посещенных им сайтах (данные собираются по определенному набору правил), открываемых вкладках и ссылках, по которым осуществлялся переход. Помимо этого Mac.BackDoor.OpinionSpy.3 встраивает собственную библиотеку в процессы браузеров и приложение iChat с целью перехвата некоторых функций работы с сетью, а также осуществляет мониторинг трафика, передаваемого через сетевую карту компьютера Apple. На всех доступных Ethernet-интерфейсах отслеживаются HTTP-пакеты, трафик клиентов для обмена мгновенными сообщениями (Microsoft Messenger, Yahoo! Messenger, AIM, iChat), RTMP-трафик. Отдельный модуль троянца позволяет осуществлять сканирование жесткого диска и всех смонтированных в системе носителей, выполнять поиск файлов, соответствующих заданному вирусописателями правилу, и отправлять информацию об этих файлах на удаленный сервер. Также троянская программа отсылает злоумышленникам сведения об инфицированном компьютере, включая данные об аппаратной конфигурации, список запущенных процессов и т. д. Троянец способен устанавливать собственные обновления незаметно для пользователя, скачивая их с управляющего сервера. Следует отметить, что в браузере Safari Mac.BackDoor.OpinionSpy.3 нарушает работу модуля его локализации.

При обмене информацией с управляющим сервером часть данных троянец шифрует, часть — передает в открытом виде. Помимо прочего, Mac.BackDoor.OpinionSpy.3 может собирать и передавать злоумышленникам сведения о видеофайлах, просмотренных пользователем.

Сигнатура данной вредоносной программы добавлена в вирусную базу Dr.Web. Пользователям компьютеров, работающих под управлением Mac OS X, рекомендуется с осторожностью относиться к приложениям, загруженным из Интернета.

http://feedproxy.google.com/~r/drweb/viruses/~3/2P5ZGU1e85U/

|

|

Новый бэкдор для Linux обладает широким функционалом |

5 февраля 2015 года

Новая вредоносная программа для Linux, получившая наименование Linux.BackDoor.Xnote.1, распространяется аналогично некоторым другим троянцам для данной ОС: подбирая необходимый пароль, злоумышленники взламывают учетные записи для доступа к атакуемой системе по протоколу SSH. У вирусных аналитиков компании «Доктор Веб» имеются основания полагать, что к созданию бэкдора приложили руку китайские злоумышленники из хакерской группы ChinaZ.

В первую очередь Linux.BackDoor.Xnote.1 проверяет, запущена ли в инфицированной системе другая копия троянца, и, если таковая обнаруживается, завершает свою работу. Установка вредоносной программы в систему осуществляется только в том случае, если она запущена с правами суперпользователя (root): в процессе инсталляции троянец создает свою копию в папке /bin/ в виде файла с именем iptable6 и удаляет исходный файл, из которого он был запущен. Также Linux.BackDoor.Xnote.1 ищет в папке /etc/init.d/ сценарии, начинающиеся со строки "!#/bin/bash", и добавляет после этой строки еще одну строку, обеспечивающую запуск бэкдора.

Для обмена данными с принадлежащим киберпреступникам управляющим сервером троянец использует следующий алгоритм. Для получения конфигурационных данных бэкдор ищет в своем теле специальную строку, указывающую на начало зашифрованного конфигурационного блока, затем расшифровывает его и начинает последовательный опрос управляющих серверов по списку, продолжающийся до тех пор, пока не будет обнаружен действующий или пока не закончится список. Перед передачей пакетов данный троянец и управляющий сервер сжимают их с использованием библиотеки zlib.

Сначала Linux.BackDoor.Xnote.1 отправляет на сервер злоумышленников информацию об инфицированной системе, затем троянец переходит в режим ожидания команд от удаленного сервера. Если команда подразумевает выполнение какого-либо задания, для его реализации создается отдельный процесс, устанавливающий собственное соединение с управляющим сервером, с использованием которого он получает все необходимые конфигурационные данные и отправляет результаты выполнения задачи.

Так, по команде злоумышленников Linux.BackDoor.Xnote.1 может назначить зараженной машине уникальный идентификатор, начать DDoS-атаку на удаленный узел с заданным адресом (среди возможных типов атак — SYN Flood, UDP Flood, HTTP Flood и NTP Amplification), прекратить начатую ранее атаку, обновить исполняемый файл бэкдора, записать информацию в файл или удалить себя. Отдельный блок заданий троянец может выполнять с различными файловыми объектами. Получив соответствующую команду, Linux.BackDoor.Xnote.1 отсылает злоумышленникам информацию о файловой системе инфицированного компьютера (общее количество блоков данных в файловой системе, количество свободных блоков), после чего может выполнить следующие команды:

- перечислить файлы и каталоги внутри указанного каталога;

- отослать на сервер сведения о размере файла;

- создать файл, в который можно будет сохранить принимаемые данные;

- принять файл;

- отправить файл на управляющий сервер;

- удалить файл;

- удалить каталог;

- отправить управляющему серверу сигнал о готовности принять файл;

- создать каталог;

- переименовать файл;

- запустить файл.

Кроме того, троянец может запустить командную оболочку (shell) с заданными переменными окружения и предоставить управляющему серверу доступ к ней, запустить на зараженном компьютере SOCKS proxy или запустить собственную реализацию сервера portmap.

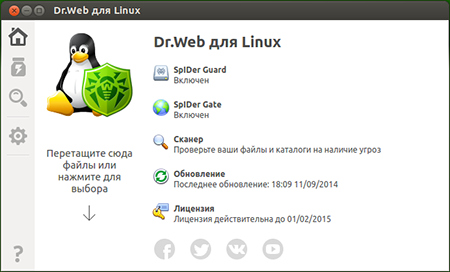

Сигнатура данной вредоносной программы добавлена в вирусную базу Dr.Web, и потому пользователи Антивируса Dr.Web для Linux защищены от действия этого троянца.

http://feedproxy.google.com/~r/drweb/viruses/~3/C4Jlv1lOz1o/

|

|

Обзор вирусной активности для мобильных Android-устройств за январь 2015 года |

3 февраля 2015 года

Главные тенденции января

- Активность банковских троянцев

- Появление новых программ-шпионов

- Наличие в каталоге Google Play программ, использующих агрессивные рекламные системы

- Дальнейшее распространение троянцев, внедренных злоумышленниками в прошивку операционной системы или непосредственно на мобильное устройство

Новые записи в вирусной базе Dr.Web для ОС Android

| Вредоносное ПО | Программы-шпионы | Рекламные модули | |

|---|---|---|---|

| Январь 2015 | 351 | 11 | 13 |

«Мобильная» угроза месяца

Троянец Android.CaPson.1

- Может распространяться внутри модифицированной злоумышленниками Android-прошивки.

- Представляет собой исполняемый Linux-файл, который при запуске извлекает из себя несколько рабочих модулей, часть из которых зашифрована. После того как эти компоненты будут расшифрованы и загружены в оперативную память, троянская программа удаляет исходные файлы и приступает к вредоносной деятельности.

- Способен незаметно отправлять и перехватывать СМС-сообщения, открывать интернет-страницы, передавать на удаленный сервер информацию о зараженном мобильном устройстве, а также загружать другие приложения.

Банковские Android-троянцы

В прошедшем месяце специалисты компании «Доктор Веб» отметили появление очередных банковских троянцев, атакующих пользователей мобильных Android-устройств. Немалую активность подобные вредоносные приложения вновь проявили в Южной Корее, где для распространения Android-троянцев злоумышленники активно используют содержащие ссылку на их загрузку СМС-сообщения.

Выявлено более 40 подобных спам-кампаний, в которых было задействовано несколько вредоносных программ.

Троянцы Android.MulDrop

Вредоносные программы, предназначенные для распространения и установки на мобильные устройства других Android-троянцев. Южнокорейскими вирусописателями данные вредоносные приложения используются для распространения разнообразных троянцев-банкеров.

Android.BankBot.29.origin

Банковский троянец, крадущий аутентификационные данные у клиентов ряда южнокорейских кредитных организаций. При запуске оригинальных программ интернет-банкинга троянец подменяет их интерфейс своей поддельной копией, в которой запрашиваются все конфиденциальные сведения, необходимые для доступа к управлению банковским счетом. Введенная пользователем информация в дальнейшем передается злоумышленникам. Под видом подписки на некую банковскую услугу пытается установить вредоносную программу Android.Banker.32.origin.

Android.Banker.50.origin

Представитель семейства банковских троянцев, предназначенных для кражи денежных средств со счетов пользователей ОС Android.

ПО для кибершпионажа

Проблема кибершпионажа остается весьма актуальной для пользователей мобильных устройств. В январе вирусная база Dr.Web пополнилась большим числом записей для разнообразных коммерческих шпионских приложений, предназначенных для установки на Android-смартфоны и планшеты и осуществления слежки за их владельцами. Наряду с обнаружением новых представителей известных семейств «мобильных» программ-шпионов, таких как Program.MobileSpy, Program.Tracer, Program.Highster, Program.OwnSpy, Program.MSpy и ряда других, специалисты компании «Доктор Веб» проанализировали и новые программы подобного класса, например, Program.ZealSpy.1.origin, Program.LetMeSpy.1.origin и Program.CellSpy.1.origin.

- Program.ZealSpy.1.origin

- Перехватывает СМС- и email-сообщения

- Получает информацию о телефонных звонках и контактах пользователей

- Отслеживает GPS-координаты

- Считывает переписку в популярных программах обмена сообщениями и т. п.

- Program.LetMeSpy.1.origin

Эта вредоносная программа способна отслеживать:

- СМС-сообщения

- телефонные звонки

- GPS-координаты Android-устройств

- Program.CellSpy.1.origin

- Перехватывает СМС-сообщения и телефонные звонки

- Получает GPS-координаты устройства

- Ведет скрытую аудиозапись окружения

- Просматривает историю посещений веб-браузера

Угрозы в каталоге Google Play

Зачастую размещенные в каталоге Google Play приложения содержат потенциально опасные или нежелательные модули монетизации, которые работают весьма агрессивно, демонстрируя пользователям навязчивую рекламу. В январе был обнаружен очередной такой модуль, который был применен разработчиками ряда бесплатных программ и внесен в вирусную базу Dr.Web под именем Adware.HideIcon.1.origin.

Adware.HideIcon.1.origin

Рекламный плагин для монетизации бесплатных Android-приложений. Обладает весьма неприятным функционалом.

- Может имитировать процесс загрузки важных файлов, обманом заставляя владельца смартфона или планшета перейти на «проплаченный» веб-сайт.

- С определенной периодичностью предлагает пользователям установить некие «обновления», которые в действительности являются очередными рекламными предложениями.

- Отображает на экране назойливую рекламу при запуске ряда установленных на мобильном устройстве приложений.

- Удаляет оригинальные ярлыки содержащих его программ, в результате чего для неопытных пользователей становится значительно сложнее определить источник столь навязчивых коммерческих предложений. При этом вместо исходных «значков» на главном экране операционной системы создаются новые ярлыки, которые также ведут на различные рекламные предложения в сети Интернет.

http://feedproxy.google.com/~r/drweb/viruses/~3/xKxRY7CipP8/

|

|

«Доктор Веб»: обзор вирусной активности в январе 2015 года |

3 февраля 2015 года

По данным специалистов компании «Доктор Веб», в первом месяце 2015 года злоумышленники организовали несколько массовых рассылок вредоносных программ, предназначенных для установки на инфицированные компьютеры других опасных приложений. Многие пользователи ОС Microsoft Windows пострадали в январе от действия шифровальщиков. Также по-прежнему велико количество троянцев и других опасных программ, угрожающих пользователям мобильной платформы Google Android.

Главные тенденции января

- Массовая почтовая рассылка троянцев, предназначенных для установки других вредоносных приложений.

- Распространение троянцев-шифровальщиков, представляющих серьезную опасность для пользователей Microsoft Windows.

- Появление новых вредоносных приложений для мобильной платформы Google Android.

Угроза месяца

В середине января злоумышленники осуществили массовую почтовую рассылку троянца-загрузчика Trojan.DownLoad3.35539.

- Распространяется в виде вложенного в сообщения электронной почты ZIP-архива.

- Основное назначение данной вредоносной программы — скачивание и запуск на инфицированном компьютере троянца-шифровальщика Trojan.Encoder.686, также известного как CTBLocker.

Расшифровка пострадавших от действия данного энкодера файлов в настоящий момент не представляется возможной.

Тем не менее, данная вредоносная программа успешно детектируется Антивирусом Dr.Web и потому пользователи защищены от действия этого троянца.

Подробнее об этом инциденте можно узнать в опубликованной компанией «Доктор Веб» информационной статье.

Троянцы-шифровальщики

Количество запросов на расшифровку, поступивших в службу технической поддержки

| Декабрь 2014 | Январь 2015 | Динамика |

|---|---|---|

| 1096 | 1305 | +16,1% |

В январе увеличилось число пострадавших от действия троянца Trojan.Encoder.686 — в вирусной лаборатории зафиксировано 51 обращение. Этот шифровальщик собран с использованием библиотек TOR и OpenSSL, криптографию которых он активно использует. В процессе шифрования пользовательских файлов энкодер активно эксплуатирует возможности CryptoAPI с целью получения случайных данных и эллиптическую криптографию.

Вирусописатели отводят своим жертвам лишь 96 часов на оплату расшифровки файлов, угрожая при этом, что в случае отказа от сотрудничества все зашифрованные файлы будут потеряны навсегда, а за подробной информацией об условиях и сумме выкупа предлагают обратиться на сайт, расположенный в анонимной сети TOR.

К сожалению, в настоящий момент расшифровка файлов, пострадавших от действия Trojan.Encoder.686, не представляется возможной. Однако данная вредоносная программа успешно детектируется Dr.Web, и пользователи наших продуктов защищены от ее действий.

Другие наиболее распространенные шифровальщики:

- Encoder.556

- Encoder.858

- Encoder.567

- Encoder.398.

Защитить владельцев персональных компьютеров от действия троянцев-шифровальщиков может своевременное резервное копирование данных, разумное разделение прав пользователей операционной системы, и, безусловно, современная антивирусная система защиты. Эффективными инструментами противодействия шифровальщикам обладает Dr.Web Security Space версии 10.0, который включает специальные компоненты превентивной защиты данных от действия троянцев-вымогателей.

Чтобы троянец не испортил файлы, используйте защиту от потери данных

| Только в Dr.Web Security Space версии 9 и 10 |

| Подробнее о шифровальщиках |

|

Что делать если.. |  |

Видео о настройке |  |

Бесплатная расшифровка |

По данным статистики лечащей утилиты Dr.Web CureIt!

Trojan.MulDrop5.10078

Устанавливает на инфицированный компьютер различные нежелательные и рекламные приложения.Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц.Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.Trojan.Click

Семейство вредоносных программ, предназначенных для накрутки посещаемости различных интернет-ресурсов путем перенаправления запросов жертвы на определенные сайты с помощью управления поведением браузера.Trojan.Yontoo