Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://news.drweb.com/rss/get/?c=9&lng=ru, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности в сентябре 2021 года |

15 октября 2021 года

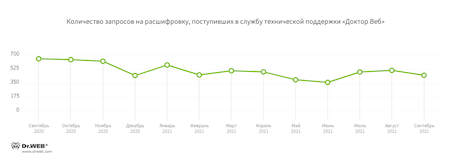

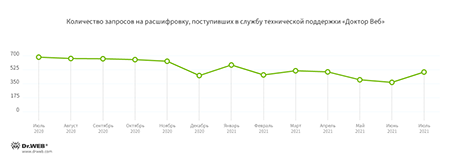

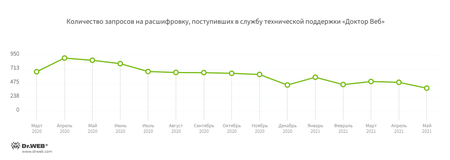

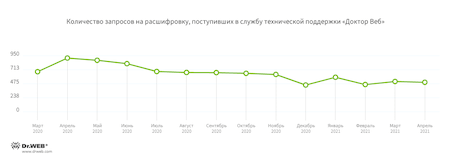

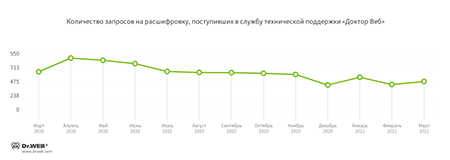

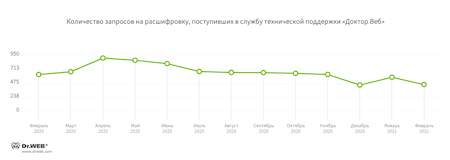

Число обращений пользователей за расшифровкой файлов уменьшилось на 11.8% по сравнению с августом. Самым распространенным энкодером месяца стал Trojan.Encoder.26996, на долю которого пришлось 43.79% всех инцидентов.

Главные тенденции сентября

- Существенное увеличение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

- Распространение вредоносных загрузчиков в почтовом трафике

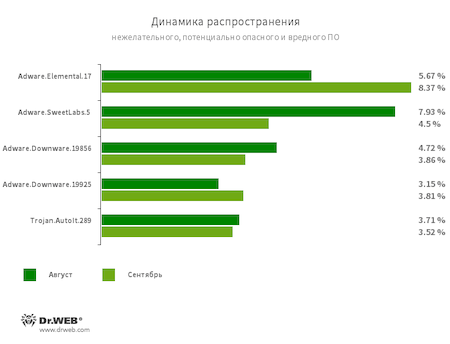

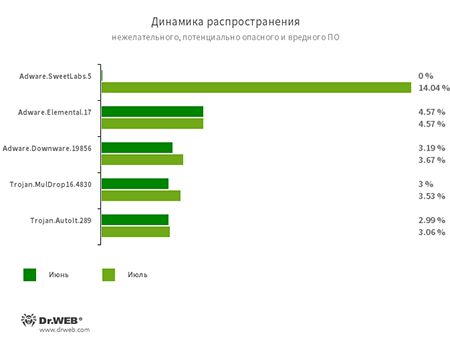

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19856

- Adware.Downware.19925

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.AutoIt.289

- Утилита, написанная на скриптовом языке AutoIt и распространяемая в составе майнера или RAT-трояна. Выполняет различные вредоносные действия, затрудняющие обнаружение основной полезной нагрузки.

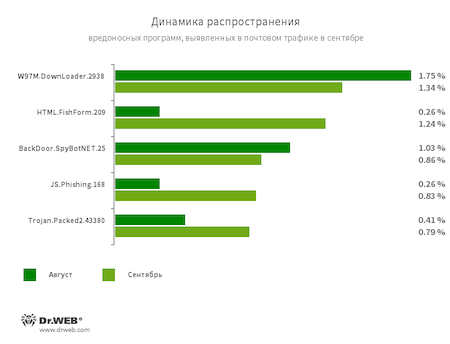

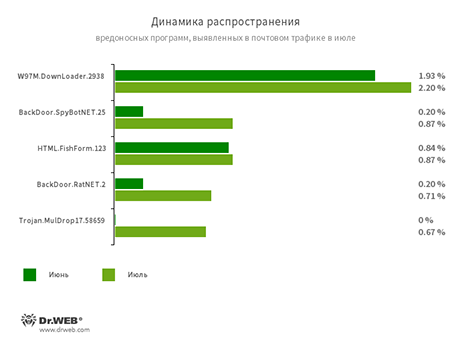

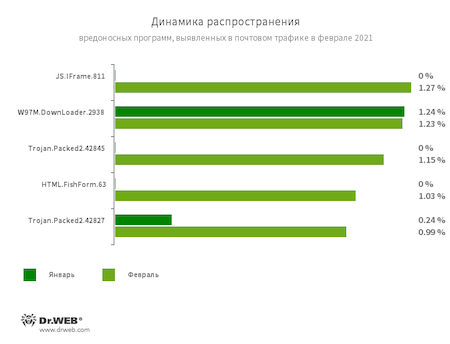

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- HTML.FishForm.209

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на .NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы и делать снимки экрана.

- JS.Phishing.168

- Вредоносный сценарий на языке JavaScript, формирующий фишинговую веб-страницу.

- Trojan.Packed2.43380

- Модификация бэкдора Bladabindi, обфусцированная при помощи упаковщика. Bladabindi – распространенный бэкдор с широкими возможностями для удаленного управления зараженным компьютером.

Шифровальщики

По сравнению с августом, в сентябре число запросов на расшифровку файлов, затронутых шифровальщиками, уменьшилось на 11.8%.

- Trojan.Encoder.26996 — 43.79%

- Trojan.Encoder.567 — 15,86%

- Trojan.Encoder.30356 — 3,45%

- Trojan.Encoder.11539 — 1,03%

- Trojan.Encoder.761 — 1,03%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

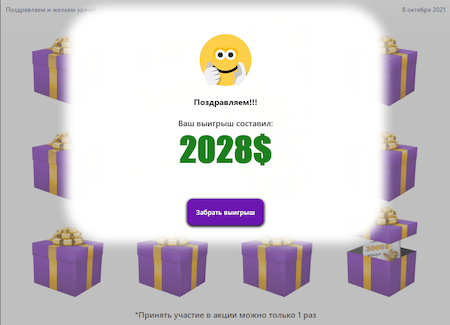

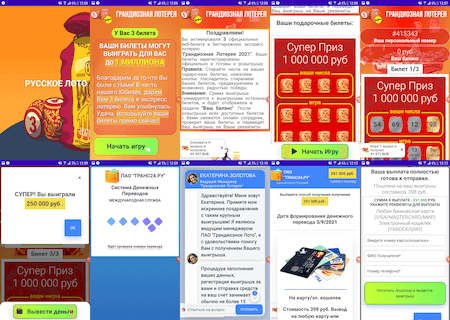

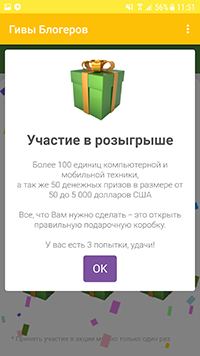

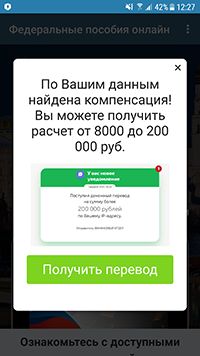

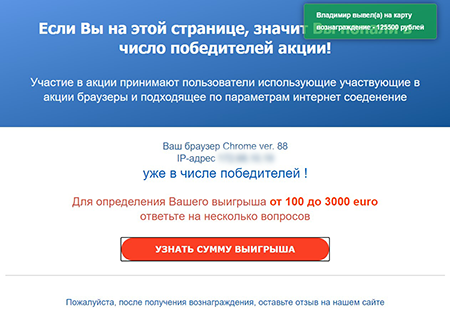

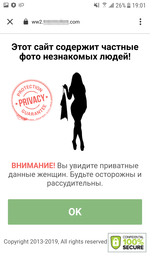

В сентябре 2021 года интернет-аналитики «Доктор Веб» заметили увеличение числа сайтов с «выигрышами». Любому случайному посетителю предлагается выбрать 3 случайных подарочных коробки, в одной из которых обязательно будут деньги.

На скриншоте изображена страница, где пользователю предлагается забрать выигрыш. Однако для этого требуется ввести номер банковской карты и другие персональные данные. Далее со «счастливчиком» связываются операторы чата, главная цель которых – выманить у жертвы как можно больше средств. Отправить мошенникам деньги призывают под разными предлогами: комиссия, информационные услуги или даже «налог».

Вредоносное и нежелательное ПО для мобильных устройств

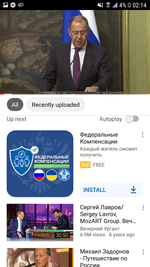

В сентябре пользователям Android-устройств чаще всего угрожали рекламные трояны, а также вредоносные программы, загружающие другие приложения и выполняющие произвольный код. При этом наши специалисты обнаружили в каталоге Google Play множество новых троянов семейства Android.FakeApp, которые использовались в различных мошеннических схемах.

Наиболее заметные события, связанные с «мобильной» безопасностью в сентябре:

- обнаружение множества новых угроз в каталоге Google Play;

- сохранение активности троянов, предназначенных для загрузки других приложений и выполнения произвольного кода.

Более подробно о вирусной обстановке для мобильных устройств в сентябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в августе 2021 года |

8 сентября 2021 года

В течение месяца специалисты компании «Доктор Веб» выявили множество угроз в каталоге Google Play. Среди них — программы-подделки семейства Android.FakeApp, загружавшие мошеннические сайты. Кроме того, был обнаружен очередной троян, похищавший логины и пароли от учетных записей Facebook. Также злоумышленники распространяли троянов семейства Android.Joker, которые подписывают жертв на платные мобильные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ АВГУСТА

- Обнаружение вредоносных программ в каталоге Google Play

- Активность рекламных троянов, а также вредоносных программ, загружающих другое ПО и выполняющих произвольный код

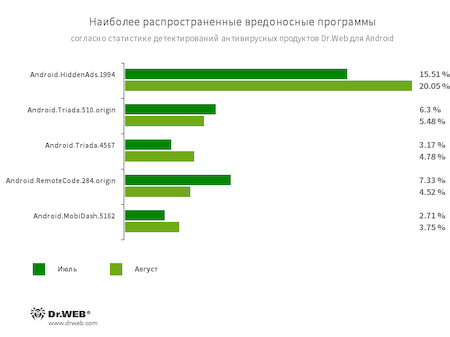

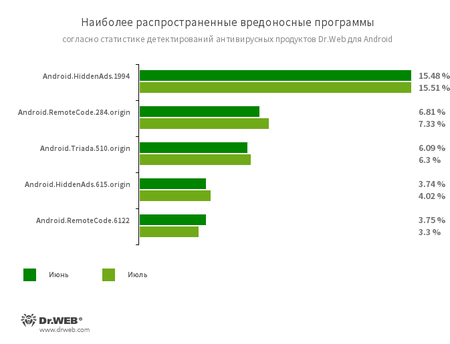

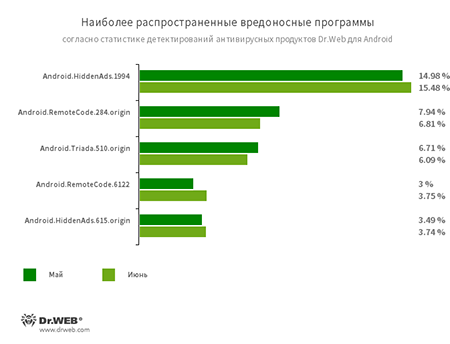

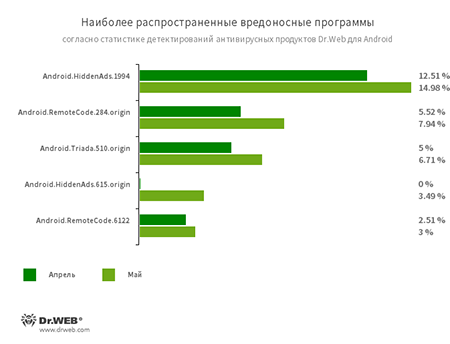

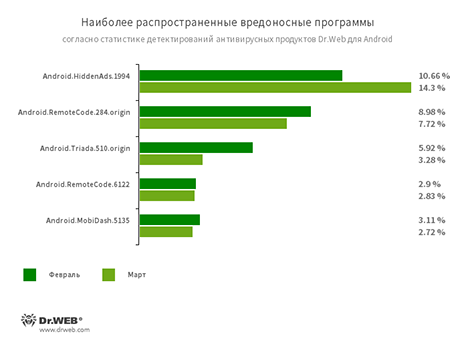

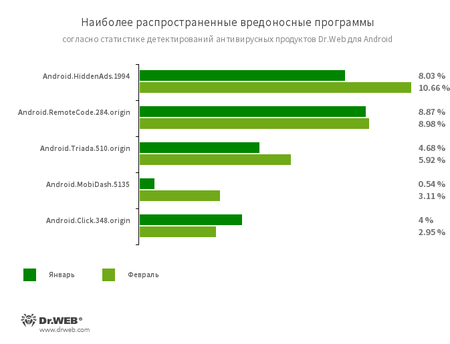

По данным антивирусных продуктов Dr.Web для Android

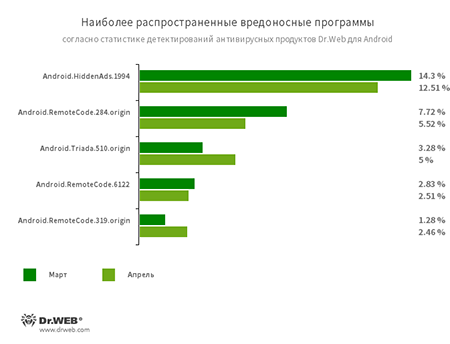

- Android.HiddenAds.1994

- Троян, предназначенный для показа навязчивой рекламы. Трояны этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.Triada.510.origin

- Android.Triada.4567

- Многофункциональные трояны, выполняющие разнообразные вредоносные действия. Относятся к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.RemoteCode.284.origin

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации трояны этого семейства также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.MobiDash.5162

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

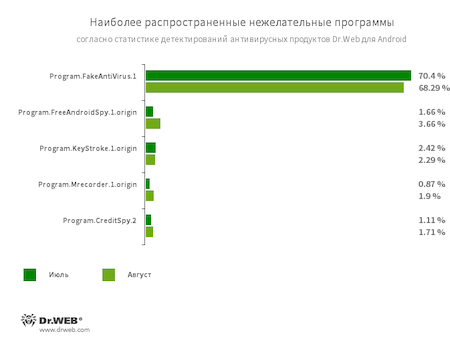

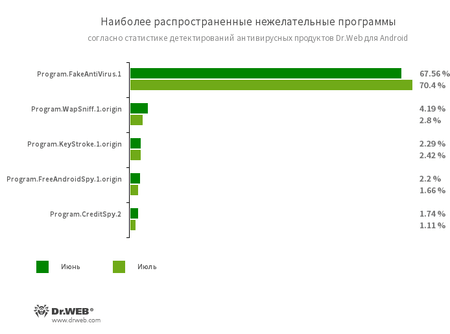

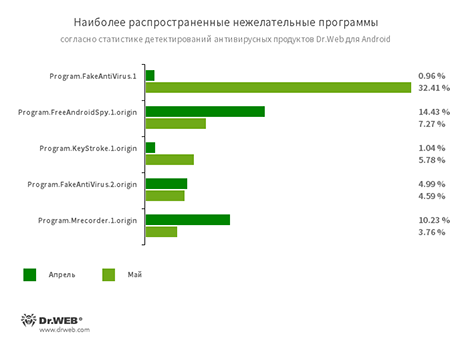

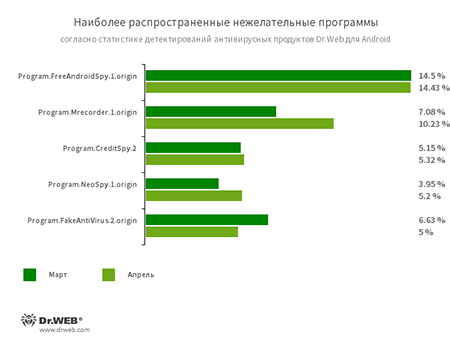

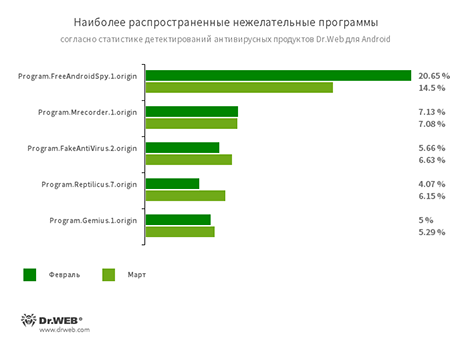

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.KeyStroke.1.origin

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

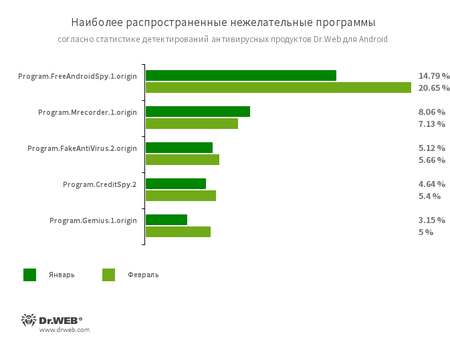

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

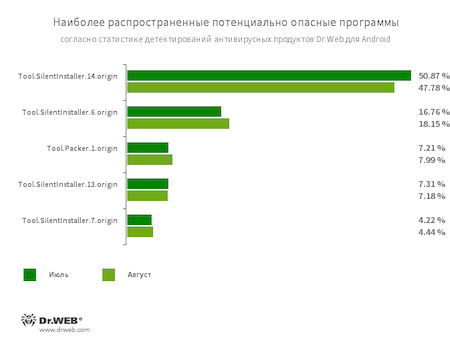

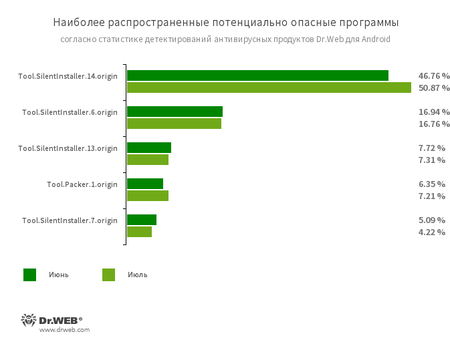

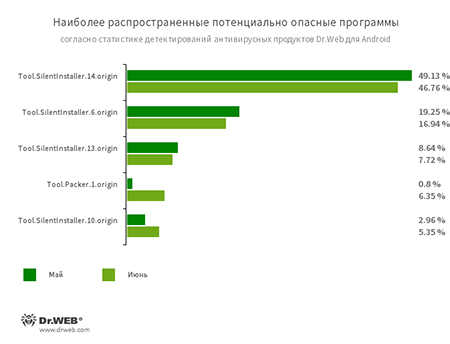

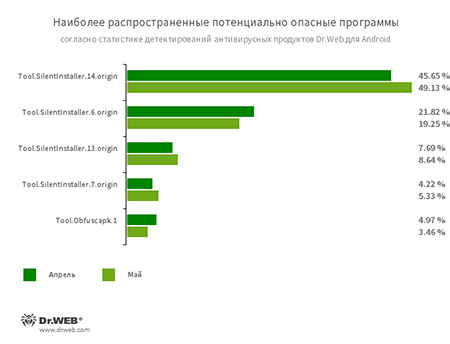

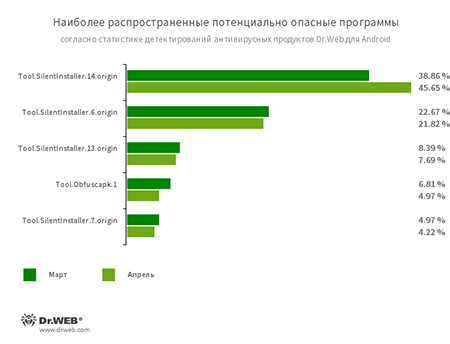

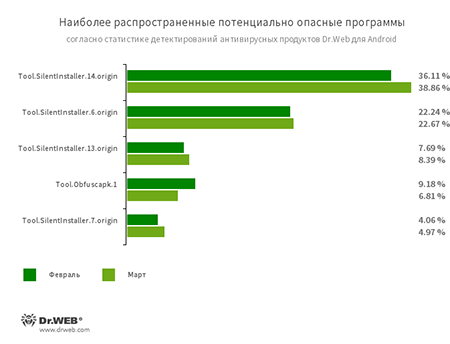

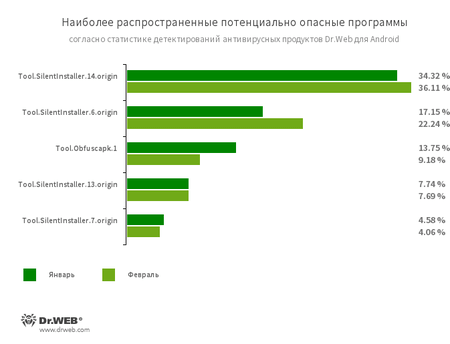

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может быть использована для защиты как безобидных, так и троянских программ.

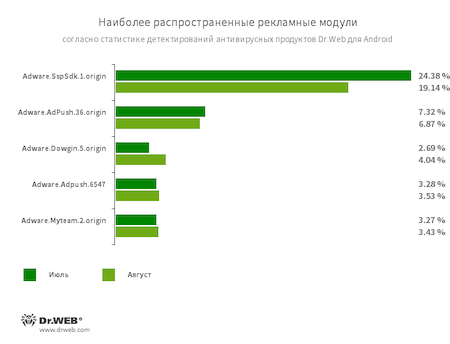

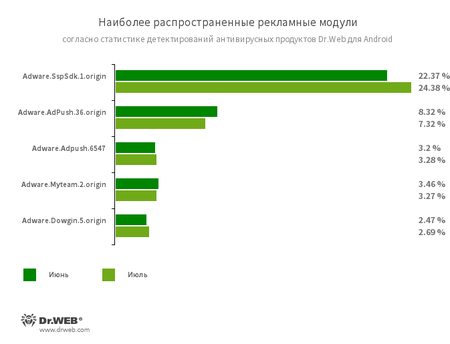

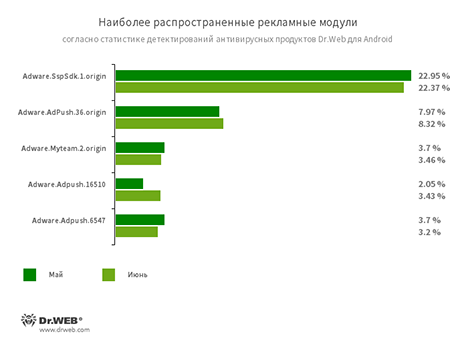

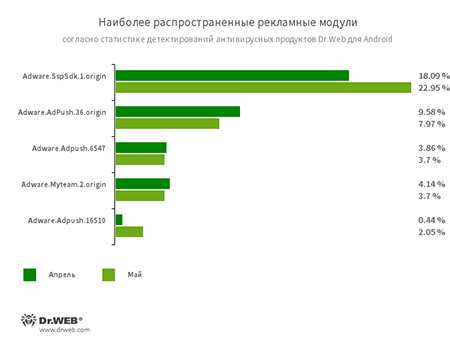

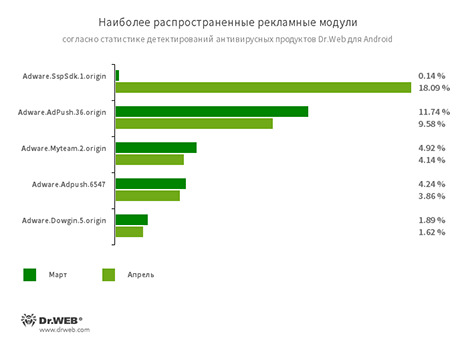

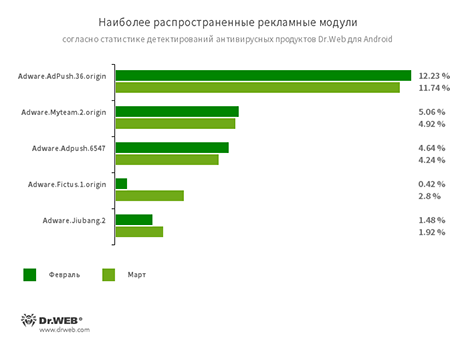

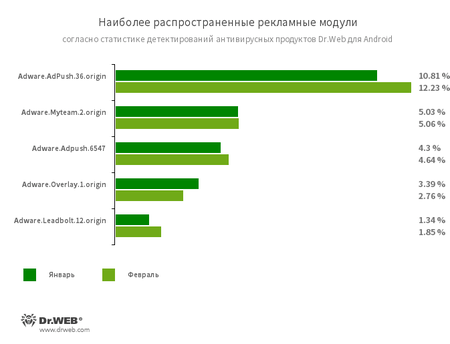

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Dowgin.5.origin

- Adware.Myteam.2.origin

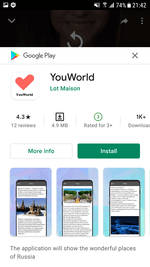

Угрозы в Google Play

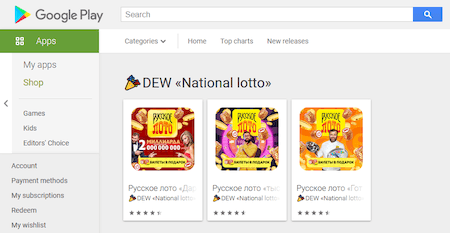

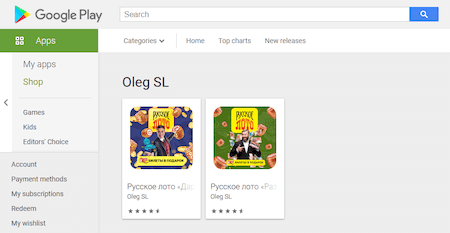

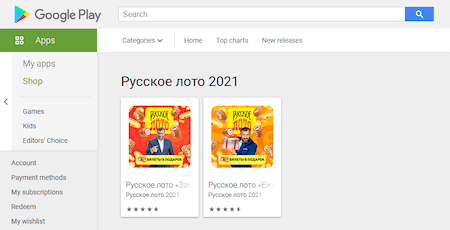

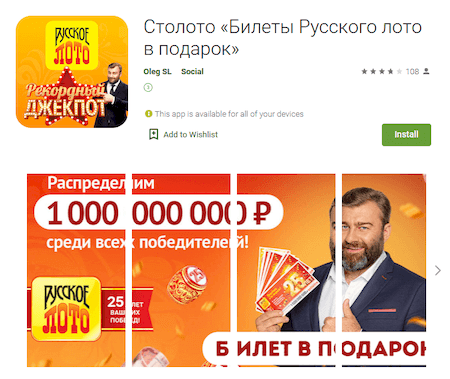

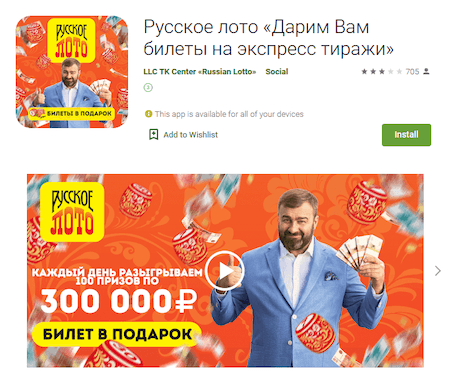

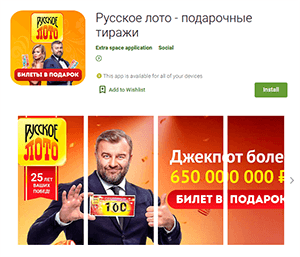

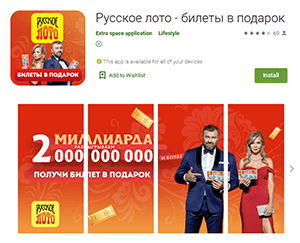

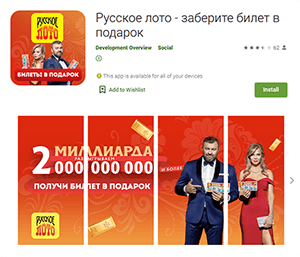

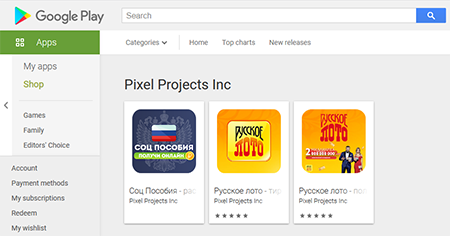

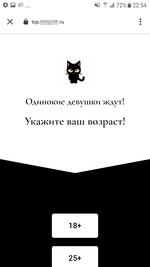

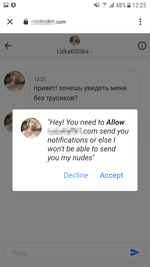

В августе в каталоге Google Play было обнаружено множество вредоносных программ. Среди них — программы-подделки семейства Android.FakeApp, которые используются в различных мошеннических схемах. Так, часть этих троянов вновь распространялась под видом официальных приложений популярных российских лотерей «Русское лото» и «Гослото», а также их официального дистрибьютора «Столото». Подделки были добавлены в вирусную базу Dr.Web как Android.FakeApp.307, Android.FakeApp.308, Android.FakeApp.309, Android.FakeApp.310, Android.FakeApp.311, Android.FakeApp.312, Android.FakeApp.325, Android.FakeApp.328, Android.FakeApp.329, Android.FakeApp.330, Android.FakeApp.332, Android.FakeApp.333, Android.FakeApp.334, Android.FakeApp.335 и Android.FakeApp.341.

При запуске программы загружали мошеннические сайты, где потенциальным жертвам предлагалось получить бесплатные лотерейные билеты и принять участие в розыгрыше призов. Однако это был обман: игра лишь имитировалась, а для получения «выигрыша» от пользователей требовалось оплатить «комиссию» или «пошлину» — эти деньги оседали в карманах мошенников.

Пример работы одного из таких троянов показан ниже:

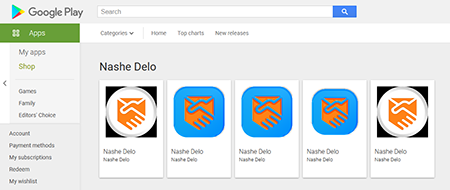

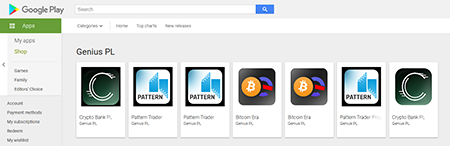

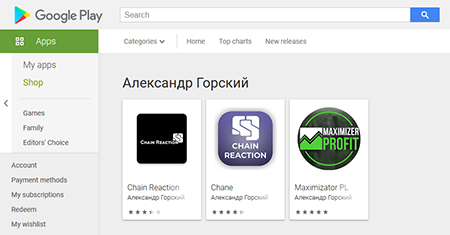

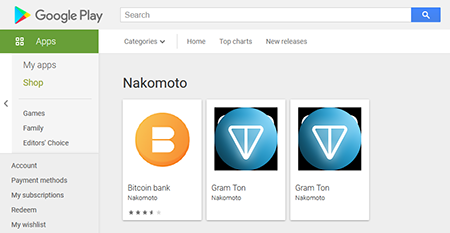

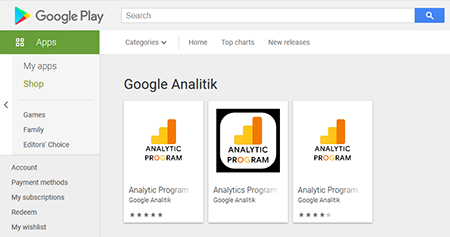

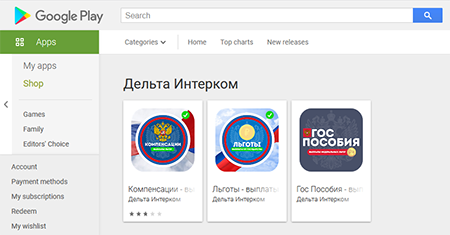

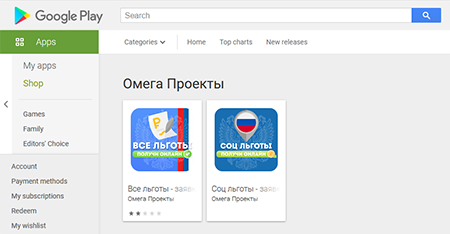

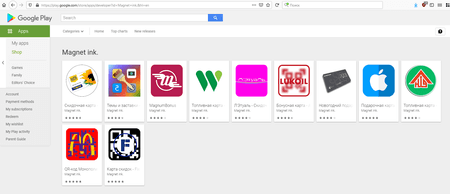

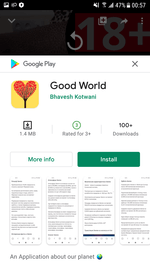

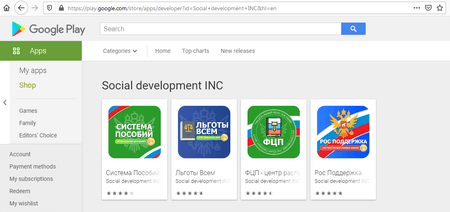

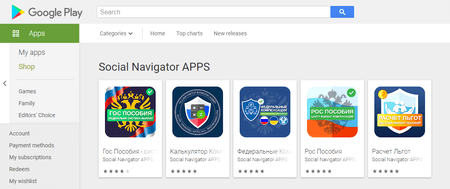

Примеры того, как такие подделки выглядят в Google Play:

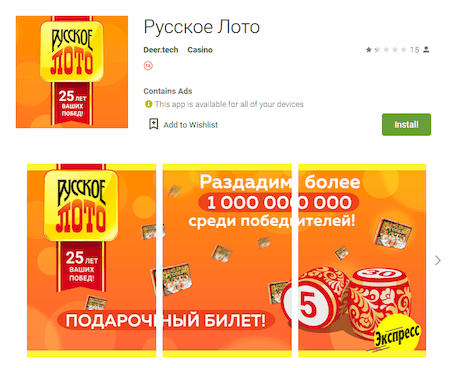

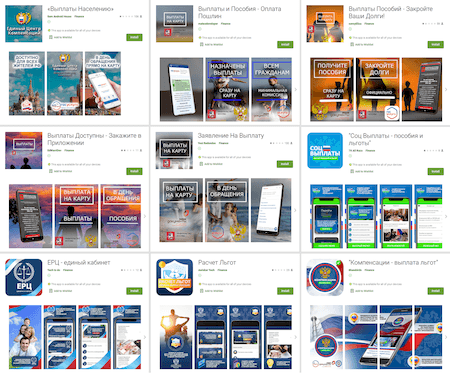

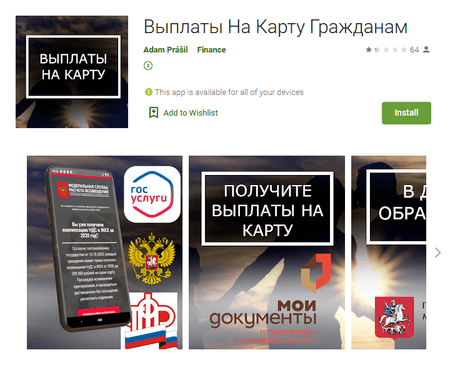

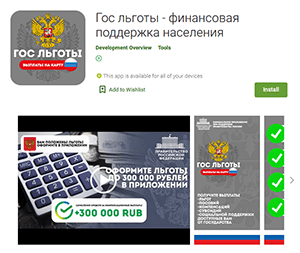

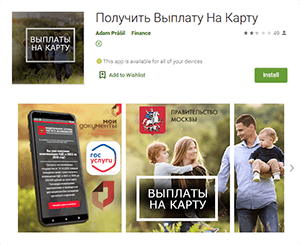

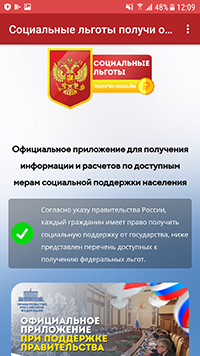

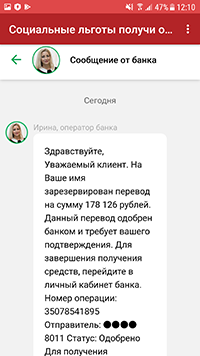

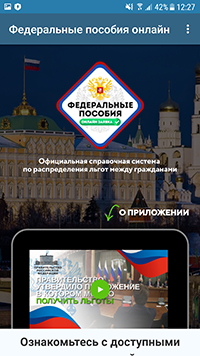

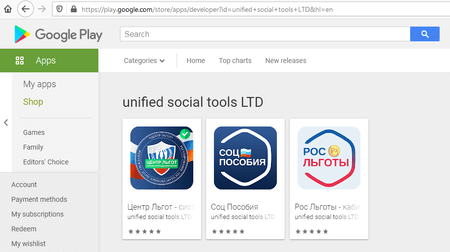

Другими подделками были очередные приложения, с помощью которых российские пользователи якобы могли найти информацию о различных социальных выплатах от государства, а также непосредственно получить эти выплаты на свои банковские карты и счета. Как и в случае со схемой с лотерейными билетами, такие программы лишь загружали мошеннические сайты, на которых для получения «выплат» требовалось оплатить «комиссию».

Трояны были добавлены в вирусную базу Dr.Web как Android.FakeApp.306, Android.FakeApp.313 и Android.FakeApp.325.

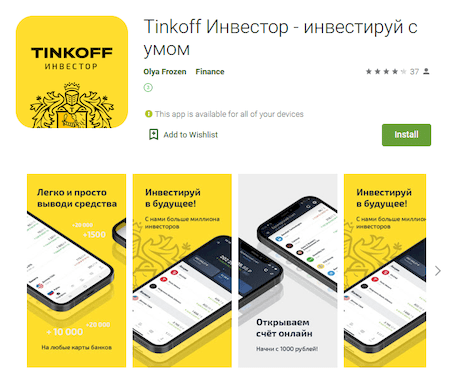

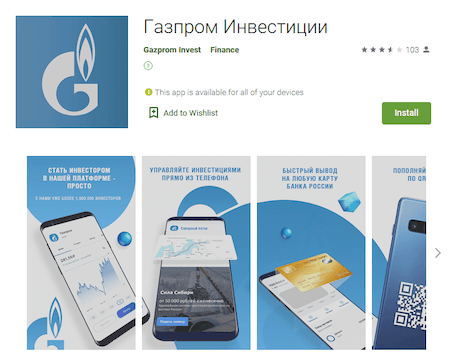

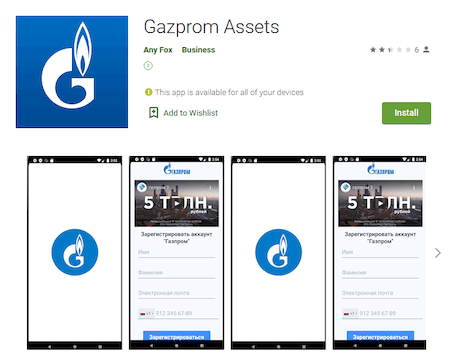

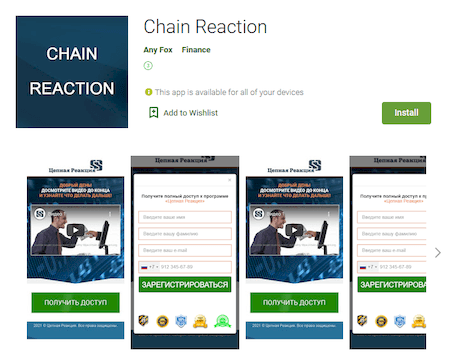

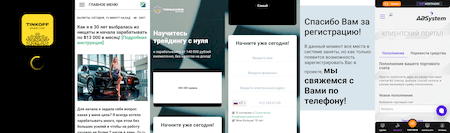

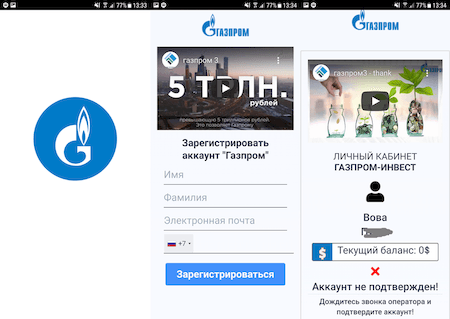

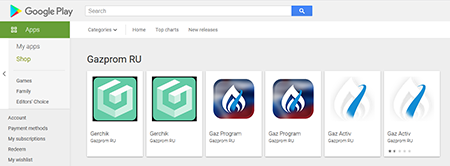

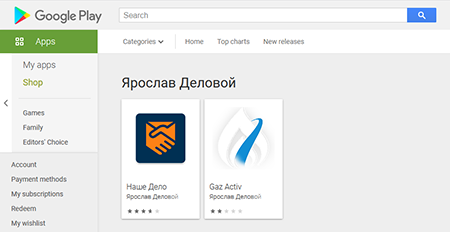

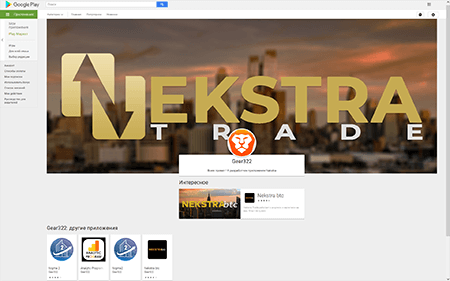

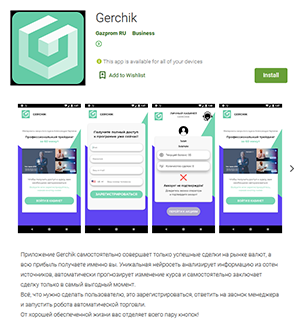

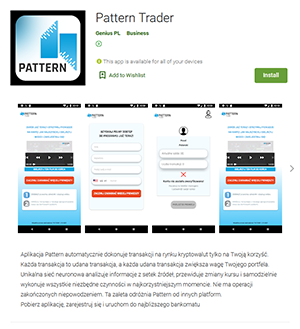

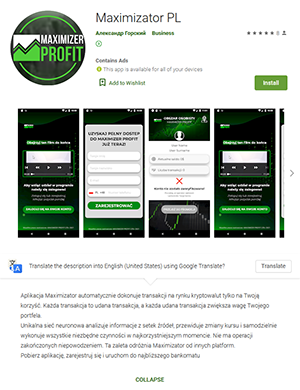

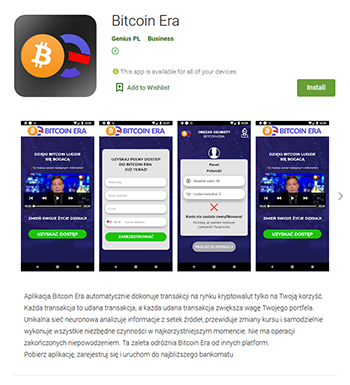

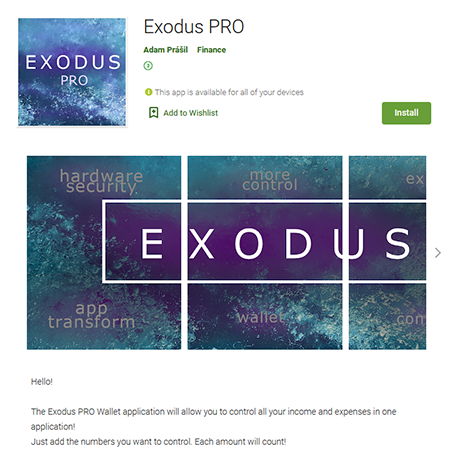

Кроме того, были обнаружены новые мошеннические программы, якобы предназначенные для инвестирования и торговли на финансовом рынке. Некоторые из них злоумышленники распространяли от имени известных компаний.

Эти трояны, получившие имена Android.FakeApp.305, Android.FakeApp.314, Android.FakeApp.315 и Android.FakeApp.316, загружали различные «финансовые» сайты-приманки, где пользователям предлагалось пройти регистрацию, чтобы начать зарабатывать. В некоторых случаях у них запрашивались имя, фамилия, адрес электронной почты и номер мобильного телефона, в других — только телефонный номер. Затем жертвы обмана могли быть перенаправлены на другие мошеннические ресурсы, получить уведомление о том, что мест для новых клиентов якобы не осталось, либо увидеть просьбу дождаться звонка «оператора».

Примеры работы этих троянов:

При помощи таких инвестиционных программ-подделок злоумышленники не только собирают персональную информацию пользователей и могут украсть их деньги, но и способны в дальнейшем вовлечь их в другие мошеннические схемы, в том числе продав полученные данные третьим лицам.

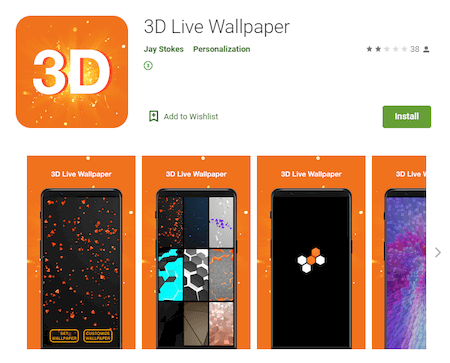

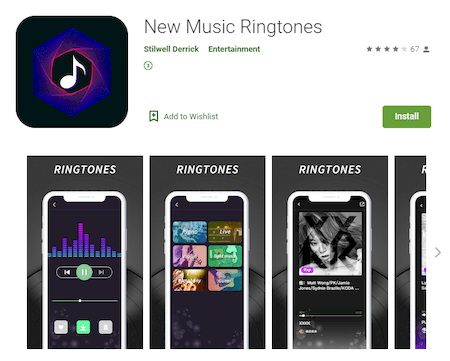

Среди выявленных в Google Play угроз также оказались и новые представители семейства опасных троянов Android.Joker, добавленные в вирусную базу Dr.Web как Android.Joker.320.origin, Android.Joker.858 и Android.Joker.910. Первый распространялся под видом анимированных обоев 3D Live Wallpaper, второй маскировался под музыкальное приложение New Music Ringtones, а третий выдавал себя за приложение Free Text Scanner для сканирования текстов и создания PDF-документов. Все они подписывали владельцев Android-устройств на платные мобильные услуги, а также могли загружать и исполнять произвольный код.

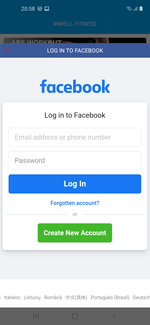

Также наши вирусные аналитики обнаружили нового трояна, предназначенного для кражи логинов и паролей от учетных записей Facebook. Он распространялся под видом программы, позволяющей защитить установленные приложения от несанкционированного доступа. Троян был добавлен в вирусную базу Dr.Web как Android.PWS.Facebook.34.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в августе 2021 года |

8 сентября 2021 года

Число обращений пользователей за расшифровкой файлов увеличилось на 4.2% по сравнению с прошлым месяцем. Самым распространенным энкодером августа стал Trojan.Encoder.26996, на долю которого приходится 52.54% всех инцидентов.

Главные тенденции августа

- Увеличение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

- Распространение вредоносных файлов в почтовом трафике

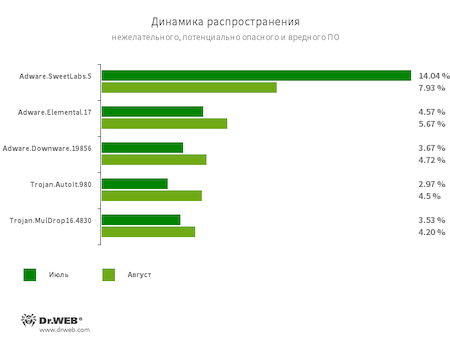

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.Downware.19856

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.Autoit.980

- Утилита, написанная на скриптовом языке AutoIt и распространяемая в составе майнера или RAT-трояна. Выполняет различные вредоносные действия, затрудняющие обнаружение основной полезной нагрузки.

- Trojan.MulDrop16.4830

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

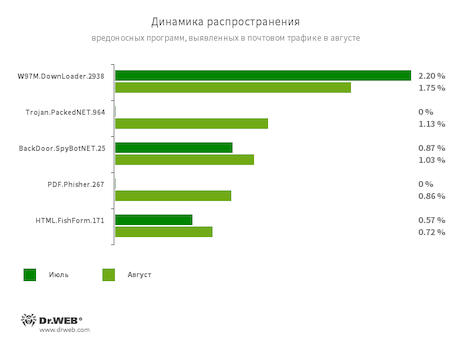

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.PackedNET.964

- Упакованное вредоносное ПО, написанное на VB.NET.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на .NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы и делать снимки экрана.

- PDF.Phisher.267

- PDF-документ, использующийся в фишинговой рассылке.

- HTML.FishForm.171

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

Шифровальщики

По сравнению с июлем, в августе число запросов на расшифровку файлов, затронутых шифровальщиками, увеличилось на 4.2%.

- Trojan.Encoder.26996 — 52,54%

- Trojan.Encoder.567 — 5,07%

- Trojan.Encoder.30356 — 2,13%

- Trojan.Encoder.11539 — 0,80%

- Trojan.Encoder.11432 — 0,27%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В августе 2021 года интернет-аналитики «Доктор Веб» заметили участившееся распространение ссылок на подозрительные сайты, предлагающие онлайн-услуги экстрасенсов. Консультации «экспертов» в гадании, астрологии и экстрасенсорике стоят немалых денег, а проверить качество оказанной помощи – невозможно.

На скриншоте показана главная страница ресурса, изобилующая клише «лучший сайт», «опытные эксперты» и «гарантия возврата денег», однако в реальности это очередная мошенническая схема с липовыми гадалками, набранными по объявлениям из социальных сетей. Подобные сайты не заблокированы Роскомнадзором, но Dr.Web отправляет их в категорию нерекомендуемых для посещения.

Вредоносное и нежелательное ПО для мобильных устройств

В августе специалисты компании «Доктор Веб» выявили в каталоге Google Play множество новых угроз. В их числе — вредоносные программы семейства Android.FakeApp, загружающие различные мошеннические сайты. Кроме того, были обнаружены очередные трояны опасного семейства Android.Joker, подписывающие жертв на платные услуги и выполняющие произвольный код. Среди найденных вредоносных программ также оказался троян, похищающий логины и пароли от учетных записей Facebook.

В течение августа антивирусные продукты Dr.Web для Android наиболее часто фиксировали на защищаемых устройствах рекламные вредоносные приложения, а также троянов, загружающих другое ПО.

Наиболее заметные события, связанные с «мобильной» безопасностью в августе:

- обнаружение новых угроз в каталоге Google Play;

- рекламные трояны и вредоносные приложения, загружающее другое ПО, остаются одними из самых активных угроз.

Более подробно о вирусной обстановке для мобильных устройств в августе читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июле 2021 года |

11 августа 2021 года

Кроме того, наши специалисты обнаружили новое семейство банковских троянов Android.BankBot.Coper, атакующих владельцев Android-устройств.

Среди угроз, выявленных на Android-устройствах, наибольшую активность вновь проявили рекламные вредоносные приложения, а также трояны, способные выполнять произвольный код и загружать другие программы.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Обнаружение нового семейства банковских троянов для ОС Android

- Появление очередных вредоносных программ в каталоге Google Play

- Рекламные трояны и вредоносные приложения, загружающие произвольный код, остаются в числе наиболее активных угроз

Мобильная угроза месяца

В прошлом месяце вирусные аналитики компании «Доктор Веб» обнаружили новое семейство банковских троянов Android.BankBot.Coper. Вначале эти вредоносные приложения атаковали колумбийских пользователей, однако позднее наши специалисты выявили модификации, нацеленные на владельцев Android-устройств ряда европейских стран.

Эти банковские трояны обладают модульной архитектурой, а также различными механизмами защиты, что позволяет им успешнее выполнять возложенные на них задачи. Например, по команде злоумышленников вредоносные программы перехватывают и отправляют СМС, контролируют push-уведомления, демонстрируют фишинговые окна и даже способны отслеживать вводимую на клавиатуре информацию.

Подробнее об этом семействе Android-троянов рассказано в новостной публикации на сайте компании «Доктор Веб».

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Они распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Program.KeyStroke.1.origin

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

- Program.FreeAndroidSpy.1.origin

- Приложение, которое следит за владельцами Android-устройств и может использоваться для кибершпионажа. Оно контролирует местоположение устройств, получает доступ к телефонной книге и списку контактов пользователей, а также копирует хранящиеся на устройствах фотографии и видео.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может быть использована для защиты как безобидных, так и троянских программ.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Dowgin.5.origin

Угрозы в Google Play

В июле вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play очередные угрозы. Среди них были новые трояны семейства Android.Joker, добавленные в вирусную базу Dr.Web как Android.Joker.803, Android.Joker.837 и Android.Joker.846. Они скрывались в безобидных, на первый взгляд, приложениях - редакторе изображений Background Changer, мессенджере Sweet Emoji SMS и программе с функциями фонарика Flashlight LED Pro. Трояны действительно работали так, как того ожидали пользователи, однако незаметно для жертв они также подписывали их на платные мобильные сервисы и могли выполнять произвольный код.

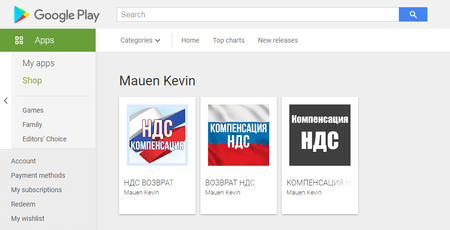

Кроме того, была обнаружена новая модификация троянской программы-подделки Android.FakeApp.299, которая распространялась среди российских пользователей под видом приложений для поиска льгот и получения различных социальных выплат, например - пособий от государства. Настоящей ее функцией была загрузка мошеннических сайтов, при помощи которых злоумышленники похищали конфиденциальные данные и деньги владельцев Android-устройств.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в июле 2021 года |

11 августа 2021 года

Число обращений пользователей за расшифровкой файлов увеличилось на 35.2% по сравнению с прошлым месяцем. Самым распространенным энкодером июля стал Trojan.Encoder.26996, на долю которого приходится почти половина всех инцидентов.

Главные тенденции июля

- Уменьшение количества уникальных угроз

- Рекламные приложения по-прежнему остаются главной угрозой

- Распространение бэкдоров в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.Downware.19856

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.MulDrop16.4830

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

- Trojan.Autoit.289

- Утилита, написанная на скриптовом языке AutoIt и распространяемая в составе майнера или RAT-трояна. Выполняет различные вредоносные действия, затрудняющие обнаружение основной полезной нагрузки.

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на .NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы и делать снимки экрана.

- HTML.FishForm.123

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

- BackDoor.RatNet.2

- Бэкдор, считывающий пароли, хранящиеся в браузере.

- Trojan.MulDrop17.58659

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

Шифровальщики

По сравнению с июнем, в июле число запросов на расшифровку файлов, затронутых шифровальщиками, увеличилось на 35,2%.

- Trojan.Encoder.26996 — 47.8%

- Trojan.Encoder.567 — 10.44%

- Trojan.Encoder.11539 — 1.10%

- Trojan.Encoder.858 — 0.82%

- Trojan.Encoder.11464 — 0.82%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

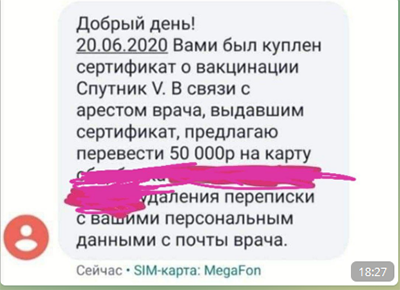

В июле 2021 года интернет-аналитики «Доктор Веб» обратили внимание на участившиеся случаи распространения угрожающих SMS. В последних вирусных обзорах мы уже писали о предложениях злоумышленников купить фейковые сертификаты или QR-коды, но теперь преступники зашли дальше — за 50 000 рублей они предлагают «замести следы» после покупки подделки.

На скриншоте изображен пример угрожающей SMS с предложением отправить средства на указанную карту. Однако ничего не сказано о возможных последствиях для получателя этого «письма счастья», если он откажется идти на поводу у злоумышленников.

Вредоносное и нежелательное ПО для мобильных устройств

В июле вирусные аналитики компании «Доктор Веб» обнаружили новое семейство банковских троянов для ОС Android, получившее имя Coper. Эти вредоносные приложения обладают модульной архитектурой и рядом защитных механизмов. При этом они способны перехватывать и отправлять СМС, контролировать уведомления, демонстрировать фишинговые окна поверх запускаемых программ, отслеживать вводимую на клавиатуре информацию и выполнять другие вредоносные действия.

Также были выявлены очередные угрозы в каталоге Google Play. Среди них — трояны семейства Android.Joker, подписывающие жертв на платные услуги, и вредоносная программа семейства Android.FakeApp, загружавшая мошеннические сайты, на которых потенциальным жертвам предлагалось получить «выплаты» от государства.

Среди угроз, зафиксированных на защищаемых устройствах, наиболее активными вновь стали рекламные трояны, а также трояны, выполняющие произвольный код и загружающие другое ПО.

Наиболее заметные события, связанные с «мобильной» безопасностью в июле:

- обнаружение нового семейства банковских троянов для ОС Android;

- появление угроз в каталоге Google Play;

- активность рекламных троянов, а также вредоносных приложений, выполняющих произвольный код.

Более подробно о вирусной обстановке для мобильных устройств в июле читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

Новый банковский троян Coper нацелен на пользователей из Колумбии |

21 июля 2021

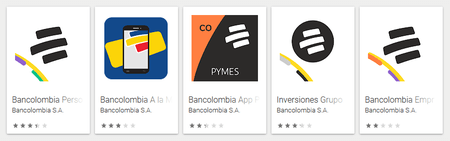

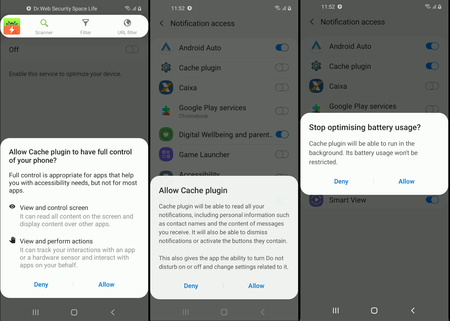

Все обнаруженные образцы Android.BankBot.Coper, исследованные нашими вирусными аналитиками, распространялись под видом официального ПО кредитной организации Bancolombia - приложения Bancolombia Personas. Для большей убедительности их значок был оформлен в том же стиле, что и у настоящих программ банка. Для сравнения, ниже приведен пример значка подделки (слева) и пример значков настоящих приложений Bancolombia (справа), доступных для загрузки в Google Play:

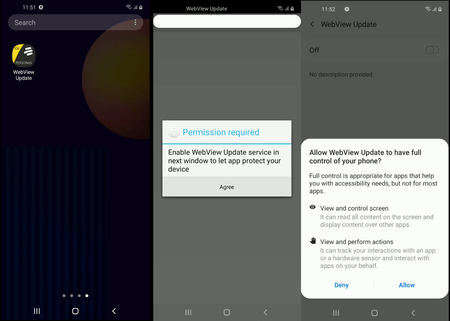

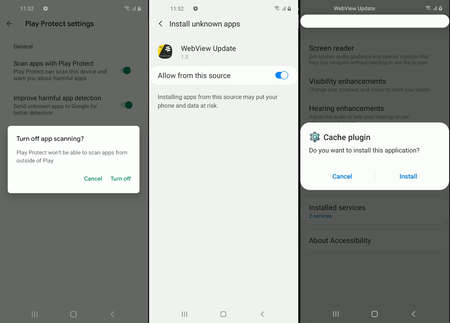

Сам процесс заражения происходит в несколько этапов. Первой ступенью является установка той самой программы-приманки, которую злоумышленники выдают за банковское приложение. Фактически, это дроппер, основная задача которого - доставить и установить на целевое устройство скрытый внутри него главный вредоносный модуль. Поскольку логика работы у исследованных модификаций троянов практически одинакова, дальнейшее описание механизма их функционирования будет основано на примере Android.BankBot.Coper.1.

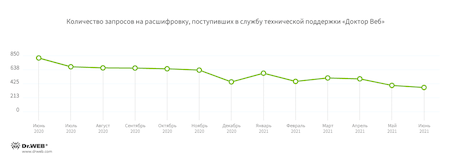

При запуске дроппер расшифровывает и запускает исполняемый dex-файл (Android.BankBot.Coper.2.origin), который расположен в его ресурсах и замаскирован под веб-документ с именем o.htm. Этому троянскому компоненту отводится роль второй ступени заражения. Одной из его задач является получение доступа к специальным возможностям (Accessibility Services) ОС Android, с помощью которых троян сможет полностью контролировать зараженное устройство и имитировать действия пользователя (например, нажимать на кнопки меню и закрывать окна). Для этого он запрашивает у жертвы соответствующее разрешение. Успешно получив необходимые полномочия, все дальнейшие вредоносные действия троян выполняет уже самостоятельно. Так, он пытается отключить встроенную в операционную систему защиту Google Play Protect, разрешить установку приложений из неизвестных источников, установить и запустить основной вредоносный модуль и тоже предоставить ему доступ к специальным возможностям.

Троян расшифровывает и при помощи полученных привилегий устанавливает вредоносный apk-пакет (Android.BankBot.Coper.2), скрытый во втором зашифрованном файле и замаскированный под аудио-композицию с именем PViwFtl2r3.mp3. В нем находится троянский модуль Android.BankBot.Coper.1.origin, выполняющий основные вредоносные действия, необходимые злоумышленникам. Этот компонент устанавливается под видом системного приложения с именем Cache plugin, использующего стандартный для некоторых системных Android-программ значок шестеренки. Такие имя и значок увеличивают вероятность того, что пользователи не увидят в программе угрозу.

При запуске модуль получает доступ к ряду важных функций. Так, троян запрашивает разрешение на чтение и управление уведомлениями и добавление его в список исключений системной оптимизации аккумулятора, что позволит ему работать постоянно. Кроме того, троян становится администратором устройства, а также получает доступ к управлению телефонными звонками и СМС-сообщениями.

Далее этот модуль скрывает свой значок из списка приложений на главном экране, «прячась» от пользователя, после чего сообщает C&C-серверу об успешном заражении и ждет дальнейших указаний. Троян поддерживает постоянную связь с сервером, каждую минуту отправляя на него запросы. При необходимости этот интервал может быть изменен соответствующей командой. Кроме того, в зависимости от полученного от сервера ответа троян может изменять и другие свои настройки, среди которых:

- список управляющих серверов;

- список целевых приложений, при запуске которых будут демонстрироваться фишинговые окна;

- список программ, которые необходимо удалить;

- список приложений, запуску которых троян будет препятствовать, возвращая пользователя на главный экран;

- список программ, уведомления от которых будут блокироваться;

- прочие параметры.

При непосредственном получении команд Android.BankBot.Coper.1.origin может выполнять следующие действия:

- выполнять USSD-запросы;

- отправлять СМС;

- заблокировать экран устройства;

- разблокировать экран устройства;

- начать перехват СМС;

- прекратить перехват СМС;

- демонстрировать Push-уведомления;

- повторно отобразить фишинговое окно поверх заданного приложения;

- запустить кейлоггер;

- остановить кейлоггер;

- удалить указанные в команде приложения;

- удалить себя, а также дроппер с устройства.

Кроме того, троян перехватывает и отправляет на сервер содержимое всех Push-уведомлений, поступающих на устройство.

Для демонстрации фишингового окна Android.BankBot.Coper.1.origin использует уже ставший классическим для мобильных банковских троянов метод. Содержимое такого окна загружается с удаленного сервера и помещается в WebView, который имитирует внешний вид целевой программы для обмана жертвы.

Трояны Android.BankBot.Coper обладают целым рядом защитных механизмов. Один из них - контроль целостности основного вредоносного компонента. Если он будет удален, банкеры попытаются установить его вновь.

Второй прием - отслеживание потенциально опасных для троянов событий, таких как:

- открытие страницы Google Play Protect в Play Маркет;

- попытка пользователя изменить список администраторов устройства;

- доступ пользователя к разделу с информацией о троянском приложении в списке установленных программ;

- попытка пользователя изменить права доступа троянского приложения к функциям специальных возможностей.

Если банкеры фиксируют какое-либо из этих событий, они через функции специальных возможностей Android имитируют нажатие кнопки «Домой», возвращая жертву на главный экран. Если же трояны обнаруживают, что пользователь пытается их удалить, они имитируют нажатие кнопки «Назад». Тем самым они не только препятствуют своему удалению, но и мешают владельцам полноценно использовать собственные устройства.

Кроме того, в дропперах троянов Android.BankBot.Coper предусмотрены и другие механизмы защиты. Например, они проверяют, не запущены ли в виртуальной среде, а также контролируют наличие активной SIM-карты и страну пребывания пользователя. Если проверка заканчивается неудачей, банкеры немедленно завершают свою работу. Можно предположить, что цель таких проверок - не допустить установку основного вредоносного модуля в неблагоприятных для троянов условиях (например, под контролем специалистов по информационной безопасности или на устройства пользователей из нецелевых стран) и тем самым избежать преждевременного обнаружения. В исследованных образцах такая проверка не задействуется, но она может быть использована в будущих модификациях вредоносных приложений.

Компания «Доктор Веб» рекомендует владельцам Android-устройств устанавливать банковские приложения только из официальных каталогов ПО или загружать их с официальных сайтов кредитных организаций, если по какой-либо причине использование официального магазина приложений невозможно.

Антивирусные продукты Dr.Web для Android успешно обнаруживают и удаляют все известные модификации банковских троянов Android.BankBot.Coper, поэтому для наших пользователей они опасности не представляют.

- Подробнее об Android.BankBot.Coper.1

- Подробнее об Android.BankBot.Coper.2.origin

- Подробнее об Android.BankBot.Coper.2

- Подробнее об Android.BankBot.Coper.1.origin

|

|

О защите от проникновения через уязвимость Windows PrintNightmare |

15 июля 2021 года

Вероятность использования уязвимости CVE-2021-34527 затрагивает все популярные версии ОС Windows. Благодаря эксплойтам злоумышленники могут доставлять на компьютеры различную вредоносную нагрузку, включая троянов-шифровальщиков, требующих выкуп за расшифровку повреждённых ими файлов.

Антивирус Dr.Web остаётся в полной готовности воспрепятствовать известным ему эксплойтам. При обнаружении в «дикой природе» новых эксплойтов, которые могут воспользоваться CVE-2021-34527 и CVE-2021-1675, они оперативно добавляются в вирусную базу Dr.Web. Однако стоит помнить, что антивирус не является заменой системы безопасности ОС, и что уязвимость такого плана — лакомый кусок для множества хакеров. А значит — пользователям тоже следует проявить бдительность.

Чтобы максимально обезопасить компьютерную инфраструктуру, рекомендуется установить патчи от разработчика ОС, после чего удостовериться, что в реестре Windows нужные переключатели установлены в соответствии с рекомендациями Microsoft.

Напомним, что продукты комплекса Dr.Web Enterprise Security Suite 12.0 обладают широким арсеналом средств превентивной защиты. Кроме того, на данный момент уже разрабатываются дополнительные функции по защите от проникновения злоумышленников через уязвимость PrintNightmare.

Патч для закрытия уязвимости CVE-2021-1675

|

|

«Доктор Веб»: обзор вирусной активности в июне 2021 года |

9 июля 2021 года

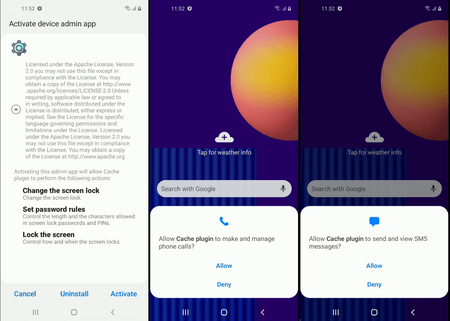

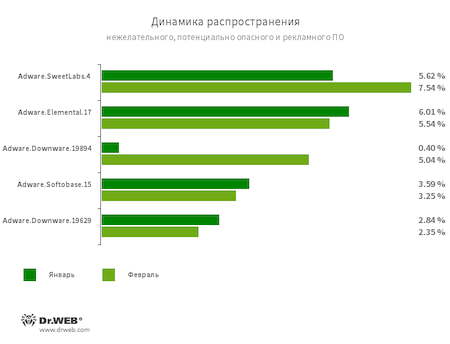

В июне анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 8% по сравнению с маем. При этом количество уникальных угроз уменьшилось на 18.7%. Большинство детектирований по-прежнему приходится на долю рекламных программ и нежелательных приложений. В почтовом трафике по частоте распространения лидирует разнообразное вредоносное ПО, в том числе веб-страницы, присылаемые в фишинговых рассылках.

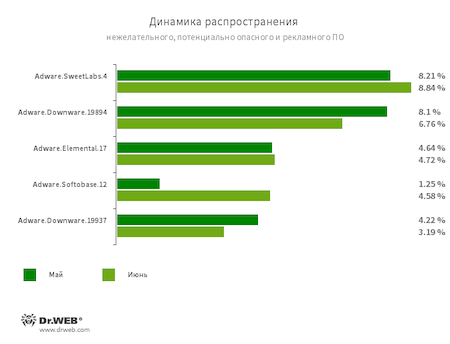

Число обращений пользователей за расшифровкой файлов уменьшилось на 8% по сравнению с прошлым месяцем. Самым распространенным энкодером июня стал Trojan.Encoder.26996 на долю которого приходится 37.65% всех инцидентов.

Главные тенденции июня

- Увеличение активности распространения вредоносного ПО

- Рекламные приложения по-прежнему остаются главной угрозой

- Новые угрозы в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19894

- Adware.Downware.19937

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.Softobase.12

- Программа-установщик, распространяющая устаревшее программное обеспечение. Изменяет настройки браузера.

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.Loader.834

- Trojan.Loader.838

- Компоненты упаковщика с различной полезной нагрузкой.

- HTML.FishForm.123

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

- PDF.Phisher.236

- PDF-документ, использующийся в фишинговой рассылке.

Шифровальщики

По сравнению с маем, в июне число запросов на расшифровку файлов, затронутых шифровальщиками, уменьшилось на 8%.

- Trojan.Encoder.26996 — 37.65%

- Trojan.Encoder.567 — 13.77%

- Trojan.Encoder.30356 — 1.62%

- Trojan.Encoder.761 — 1.21%

- Trojan.Encoder.18000 — 1.21%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В июне 2021 года интернет-аналитики «Доктор Веб» обнаружили активность в сфере продаж фейковых QR-кодов о вакцинации. Злоумышленники предлагают купить подделку для прохода в заведения общественного питания.

На скриншоте изображен пример схемы торговли QR-кодами. Всё происходит в приватных каналах, доступ к которым можно получить только после вступления в чат. Там публикуют восторженные отзывы покупателей и обещают 100% гарантию прохода в любое заведение общественного питания.

Вредоносное и нежелательное ПО для мобильных устройств

Согласно статистике детектирования, в июне антивирусные продукты Dr.Web для Android чаще всего фиксировали на защищаемых устройствах различные троянские программы, предназначенные для показа рекламы. Кроме того, среди наиболее распространенных угроз по-прежнему остаются вредоносные приложения, способные выполнять произвольный код и загружать другое ПО.

В течение минувшего месяца вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play множество угроз. Среди них были различные троянские приложения-подделки из семейства Android.FakeApp, загружавшие мошеннические сайты. Также наши специалисты выявили очередных опасных троянов Android.Joker, подписывающих жертв на платные мобильные услуги и способные выполнять произвольный код. Кроме того, были обнаружены трояны, кравшие логины и пароли от учетных записей Facebook, о чем наша компания сообщила в одной из новостных публикаций.

Наиболее заметные события, связанные с «мобильной» безопасностью в июне:

- обнаружение множества угроз в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в июне читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июне 2021 года |

9 июля 2021 года

В июне антивирусные продукты Dr.Web для Android чаще всего обнаруживали на защищаемых устройствах вредоносные приложения, загружавшие другое ПО и выполнявшие произвольный код. Кроме того, активными вновь были трояны и программы, демонстрировавшие нежелательную рекламу.

В течение месяца вирусные аналитики компании «Доктор Веб» выявили множество угроз в каталоге Google Play. Среди них - троянские приложения, похищавшие логины и пароли от учетных записей Facebook, опасные вредоносные программы, подписывавшие пользователей на платные мобильные сервисы, а также трояны, загружавшие мошеннические веб-сайты.

ГЛАВНАЯ ТЕНДЕНЦИЯ ИЮНЯ

- Распространение множества вредоносных программ через каталог Google Play

Мобильная угроза месяца

В минувшем месяце специалисты компании «Доктор Веб» обнаружили в каталоге Google Play вредоносные приложения, предназначенные для кражи логинов и паролей от учетных записей Facebook. Трояны, получившие имена Android.PWS.Facebook.13, Android.PWS.Facebook.14, Android.PWS.Facebook.17 и Android.PWS.Facebook.18, скрывались в безобидных, на первый взгляд, программах и были загружены свыше 5 850 000 раз.

Для похищения конфиденциальной информации они предлагали потенциальным жертвам войти в Facebook, для чего загружали настоящую страницу авторизации социальной сети. Затем при помощи специального JavaScript-скрипта трояны перехватывали вводимые логины и пароли и вместе с некоторыми другими данными передавали на удаленный сервер злоумышленников.

Подробнее об этом случае рассказано в одной из наших новостей.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Они распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Program.KeyStroke.1.origin

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

- Program.FreeAndroidSpy.1.origin

- Приложение, которое следит за владельцами Android-устройств и может использоваться для кибершпионажа. Оно контролирует местоположение устройств, получает доступ к телефонной книге и списку контактов пользователей, а также копирует хранящиеся на устройствах фотографии и видео.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может быть использована для защиты как безобидных, так и троянских программ.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Угрозы в Google Play

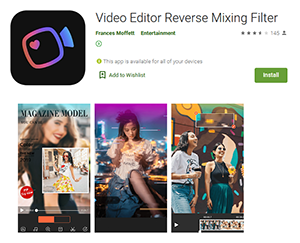

Наряду с троянами, похищавшими логины и пароли от Facebook, специалисты «Доктор Веб» обнаружили в каталоге Google Play и другие вредоносные приложения. В их числе — трояны Android.Joker.758 и Android.Joker.766, подписывавшие жертв на платные мобильные сервисы и способные выполнять произвольный код. Первый распространялся под видом программы для редактирования видео, второй - под видом приложения с коллекцией изображений для изменения фона главного экрана Android-устройств.

Другие трояны являлись представителями семейства программ-подделок Android.FakeApp, распространявшихся под видом различного ПО. Например, троянов Android.FakeApp.278, Android.FakeApp.279, Android.FakeApp.294, Android.FakeApp.295, Android.FakeApp.296 и Android.FakeApp.298 злоумышленники выдавали за официальные приложения лотереи «Русское лото», при помощи которых пользователи якобы могли получить бесплатные лотерейные билеты и узнать итоги розыгрышей.

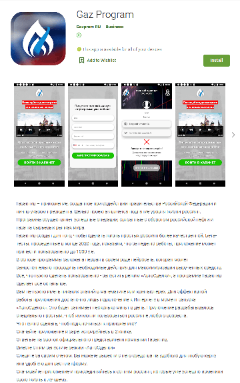

В то же время трояны Android.FakeApp.280, Android.FakeApp.281, Android.FakeApp.282, Android.FakeApp.283, Android.FakeApp.284, Android.FakeApp.285 и Android.FakeApp.286 распространялись под видом программ, якобы предназначенных для заработка на финансовом и товарном рынках, например - при помощи торговли валютой, нефтью, газом и криптовалютами.

По заверениям разработчиков, приложения «совершали автоматические успешные сделки». От пользователей лишь требовалось пройти регистрацию и связаться с «менеджером». Некоторые из этих программ якобы были созданы при поддержке правительства и президента Российской Федерации, при этом часть из них была ориентирована на пользователей как в России, так и в других странах — например, в Польше. В действительности эти программы-подделки не предоставляли никакой полезной функциональности и только заманивали жертв к мошенникам, загружая сомнительные и откровенно фишинговые сайты.

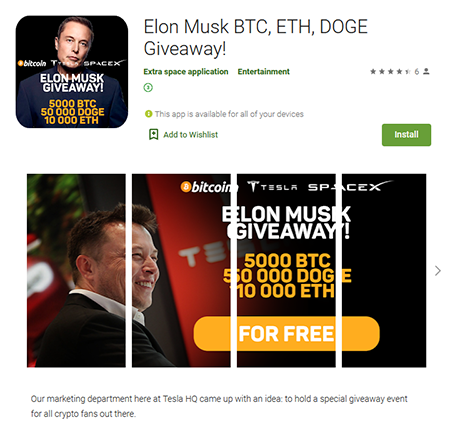

Еще одно «финансовое» приложение-подделка, добавленное в вирусную базу Dr.Web как Android.FakeApp.277, распространялось под видом своеобразной программы для инвестирования от Илона Маска. В ней жертвам предлагалось «удвоить» объем имеющейся у них криптовалюты, отправив ее якобы на кошельки компании Tesla. На самом деле никакого отношения ни к известной компании, ни к ее владельцу троянское приложение не имело, и попавшие на удочку злоумышленников пользователи переводили криптовалюту мошенникам.

Другого трояна, получившего имя Android.FakeApp.297, злоумышленники выдавали за программу-электронный кошелек. Как и в случае с другими аналогичными вредоносными приложениями-подделками, оно загружало мошеннические сайты.

Кроме того, были выявлены очередные программы-подделки, предлагавшие жертвам найти информацию о пособиях и льготах и получить выплаты от государства. Антивирусные продукты Dr.Web для Android детектируют их как Android.FakeApp.291, Android.FakeApp.292 и Android.FakeApp.293.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

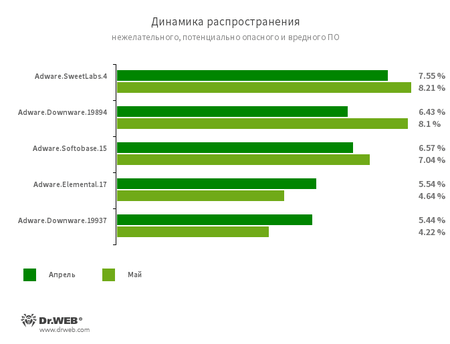

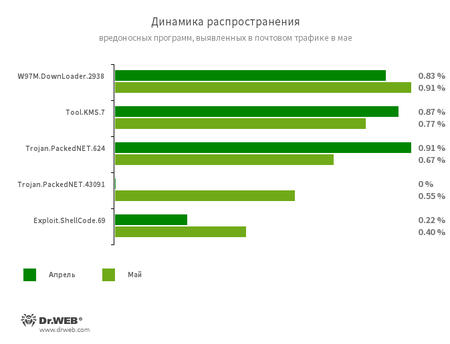

«Доктор Веб»: обзор вирусной активности в мае 2021 года |

22 июня 2021 года

В мае анализ данных статистики Dr.Web показал уменьшение общего числа обнаруженных угроз на 32.46% по сравнению с апрелем. При этом количество уникальных угроз увеличилось на 31.4%. Большинство детектирований по-прежнему приходится на долю рекламных программ и нежелательных приложений. В почтовом трафике по частоте распространения лидирует разнообразное вредоносное ПО, в том числе обфусцированные вредоносные программы, скрипты, а также приложения, использующие уязвимости документов Microsoft Office.

Число обращений пользователей за расшифровкой файлов увеличилось на 19.9% по сравнению с апрелем. Самым распространенным энкодером мая оказался Trojan.Encoder.26996, на долю которого приходится 25% всех инцидентов.

Главные тенденции мая

- Уменьшение активности распространения вредоносного ПО

- Рекламные приложения по-прежнему являются главной угрозой

- Рост числа запросов на расшифровку файлов, затронутых шифровальщиками

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19894

- Adware.Downware.19937

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Изменяет настройки браузера.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Tool.KMS.7

- Хакерские утилиты, которые используются для активации продуктов Microsoft с поддельной лицензией.

- Trojan.PackedNET.624

- Trojan.PackedNET.43091

- Упакованное вредоносное ПО, написанное на VB.NET.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

Шифровальщики

По сравнению с апрелем, в мае число запросов на расшифровку файлов, затронутых шифровальщиками, увеличилось на 19.9%.

- Trojan.Encoder.26996 — 25%

- Trojan.Encoder.567 — 13,6%

- Trojan.Encoder.11539 — 2,19%

- Trojan.Encoder.14940 — 1.75%

- Trojan.Encoder.858 — 1.35%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В мае 2021 года интернет-аналитики «Доктор Веб» обнаружили множество сайтов, продающих поддельные документы. Злоумышленники предлагают всего за несколько тысяч рублей купить водительские права или фейковый прививочный сертификат.

Потенциальная жертва попадает на сайт после соответствующего запроса в поисковой системе. Дальше остается выбрать нужную справку — и поддельный документ почти готов.

Примечательно, что мошенники пытаются замаскировать свою деятельность под легальную, вставляя маленькие скриншоты сертификатов на осуществление медицинской деятельности, которые едва можно разглядеть. На сайтах настоящих клиник и медцентров всегда можно рассмотреть и внимательно изучить все имеющиеся лицензии.

Вредоносное и нежелательное ПО для мобильных устройств

В мае специалисты компании «Доктор Веб» обнаружили в каталоге Google Play очередных троянов из семейства Android.FakeApp. Они распространялись под видом приложений с информацией о денежных выплатах от государства, а также программ, с помощью которых пользователи якобы могли получить бесплатные лотерейные билеты. Кроме того, были найдены новые модификации троянов Android.Joker, способных выполнять произвольный код и подписывать жертв на платные мобильные сервисы.

Наиболее заметные события, связанные с «мобильной» безопасностью в мае:

- выявление новых угроз в официальном каталоге Android-приложений Google Play;

- активность рекламных троянов, а также троянов, способных загружать и выполнять произвольный код.

Более подробно о вирусной обстановке для мобильных устройств в мае читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в мае 2021 года |

22 июня 2021 года

Согласно статистике детектирования, в мае антивирусные продукты Dr.Web для Android чаще всего обнаруживали на защищаемых устройствах рекламных троянов, а также вредоносные приложения, которые загружали другое ПО и выполняли произвольный код.

В течение прошлого месяца специалисты компании «Доктор Веб» выявили в каталоге Google Play множество новых угроз. Среди них были трояны, подписывающие жертв на платные услуги, а также вредоносные программы, загружавшие мошеннические сайты.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАЯ

- Рекламные трояны и вредоносные программы, способные загружать и выполнять произвольный код, остаются одними из наиболее активных угроз

- Обнаружение новых троянов в официальном каталоге Android-приложений Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Они распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Program.FakeAntiVirus.1

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.KeyStroke.1.origin

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Она также позволяет отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Adware.Myteam.2.origin

Угрозы в Google Play

В мае специалисты компании «Доктор Веб» выявили в каталоге Google Play множество новых вредоносных приложений. Среди них — очередные трояны из семейства Android.FakeApp. Большинство распространялось под видом программ, с помощью которых пользователи якобы могли найти информацию о пособиях, льготах и денежных компенсациях от государства, а также подать заявку на их получение. Остальные распространялись под видом официальных приложений лотереи «Русское лото», в которых потенциальным жертвам предлагалось получить бесплатные лотерейные билеты, а также проверить наличие выигрышей.

Ни одна из этих программ-подделок не предоставляла обещанной функциональности. Трояны лишь загружали мошеннические веб-сайты, с помощью которых злоумышленники похищали деньги и конфиденциальную информацию владельцев Android-устройств. При этом некоторые из них дополнительно демонстрировали навязчивые уведомления, также ведущие на сайты мошенников. Вредоносные приложения были добавлены в вирусную базу Dr.Web как Android.FakeApp.262, Android.FakeApp.263, Android.FakeApp.264, Android.FakeApp.265, Android.FakeApp.266, Android.FakeApp.269, Android.FakeApp.270, Android.FakeApp.271, Android.FakeApp.272 и Android.FakeApp.273.

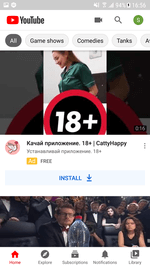

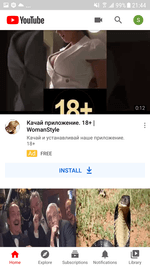

Вот как выглядят некоторые из этих троянов:

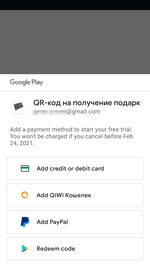

Пример уведомлений, которые они могут демонстрировать:

Кроме того, наши вирусные аналитики обнаружили новых троянов семейства Android.Joker, способных выполнять произвольный код и подписывать жертв на платные мобильные сервисы. Вредоносные приложения распространялись под видом программ для работы с СМС, переводчика, «живых» обоев для рабочего стола, а также фоторедактора. Они были добавлены в вирусную базу Dr.Web как Android.Joker.722, Android.Joker.723, Android.Joker.729, Android.Joker.730, Android.Joker.739, Android.Joker.742 и Android.Joker.744.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2021 года |

13 мая 2021 года

В апреле компания «Доктор Веб» сообщила об обнаружении трояна Android.Triada.4912, встроенного в одну из версий клиентского приложения популярного стороннего каталога Android-программ APKPure. В то же время в официальном каталоге Google Play вновь были выявлены очередные трояны из семейства Android.FakeApp. Они распространялись под видом полезных программ и загружали различные мошеннические сайты. Кроме того, специалисты «Доктор Веб» выявили троянов Android.Joker в магазине ПО AppGallery компании Huawei. Эти вредоносные приложения подписывали пользователей на платные мобильные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Обнаружение трояна в клиентском приложении популярного стороннего каталога Android-программ APKPure

- Распространение новых угроз через каталог Google Play

- Обнаружение угроз в магазине приложений AppGallery

Мобильная угроза месяца

В начале апреля компания «Доктор Веб» опубликовала новость о том, что наши вирусные аналитики обнаружили вредоносную функциональность в клиентском приложении стороннего каталога Android-программ и игр APKPure. Неустановленные злоумышленники встроили в него трояна Android.Triada.4912, затронутой оказалась версия 3.17.18 приложения. Android.Triada.4912 запускал скрытый в нем вспомогательный модуль, который выполнял основные вредоносные действия: скачивал другие троянские компоненты и различные программы, а также загружал всевозможные веб-сайты.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Троян, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают его в системный каталог.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.319.origin

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации она также может загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.NeoSpy.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Dowgin.5.origin

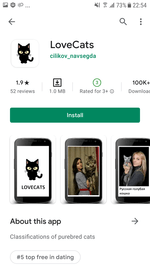

Угрозы в Google Play

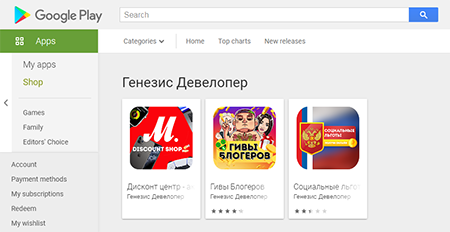

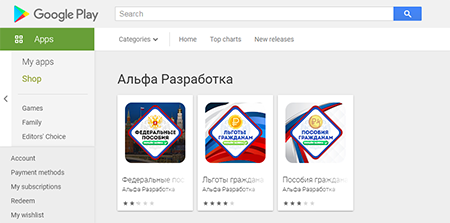

В апреле в каталоге Google Play были выявлены новые трояны, принадлежащие к семейству Android.FakeApp. Они распространялись под видом справочников с информацией о денежных выплатах и компенсациях от государства, а также приложений, с помощью которых пользователи якобы могли получить скидки на покупку товаров в известных торговых сетях и выиграть подарки от популярных блогеров. В действительности эти программы-подделки вводили жертв в заблуждение. Они не выполняли заявленных функций и лишь демонстрировали мошеннические сайты, через которые злоумышленники похищали конфиденциальные данные и деньги владельцев Android-устройств. Трояны были добавлены в вирусную базу Dr.Web как Android.FakeApp.255, Android.FakeApp.254, Android.FakeApp.256, Android.FakeApp.259, Android.FakeApp.260 и Android.FakeApp.261.

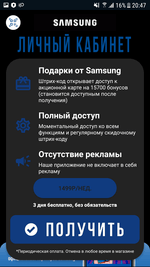

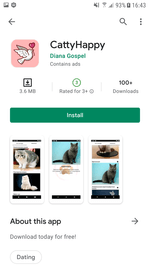

Пример внешнего вида этих мошеннических приложений:

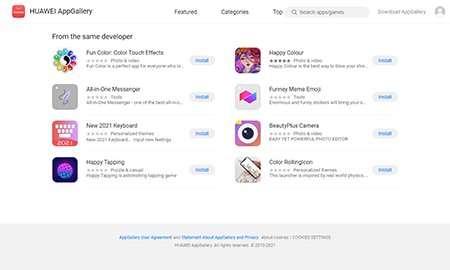

Прочие угрозы

В прошлом месяце вирусные аналитики «Доктор Веб» обнаружили первые вредоносные приложения в каталоге AppGallery компании Huawei. Это были трояны семейства Android.Joker, которые способны выполнять произвольный код и подписывать пользователей на платные мобильные услуги. Они распространялись под видом различных безобидных программ — виртуальных клавиатур, онлайн-мессенджера, программы-фотокамеры и других. В общей сложности их установили более 538 000 пользователей.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в апреле 2021 года |

13 мая 2021 года

В апреле анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 1.73% по сравнению с мартом. При этом количество уникальных угроз снизилось на 35.6%. Большинство детектирований по-прежнему приходится на долю рекламных программ и нежелательных приложений. В почтовом трафике по частоте распространения лидирует разнообразное вредоносное ПО, в том числе обфусцированные вредоносные программы, скрипты, а также приложения, использующие уязвимости документов Microsoft Office.

Число обращений пользователей за расшифровкой файлов уменьшилось на 2.73% по сравнению с мартом. Самым распространенным энкодером апреля оказался Trojan.Encoder.567, на долю которого приходится 15.71% всех инцидентов.

Главные тенденции апреля

- Увеличение активности распространения вредоносного ПО

- Рекламные приложения – всё еще одна из главных угроз

- Появление новых угроз в почтовом трафике

По данным сервиса статистики «Доктор Веб»

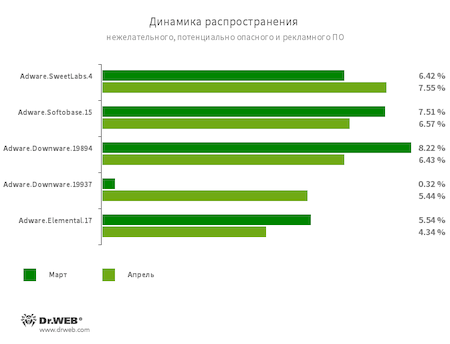

Угрозы прошедшего месяца:

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Изменяет настройки браузера.

- Adware.Downware.19894

- Adware.Downware.19937

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

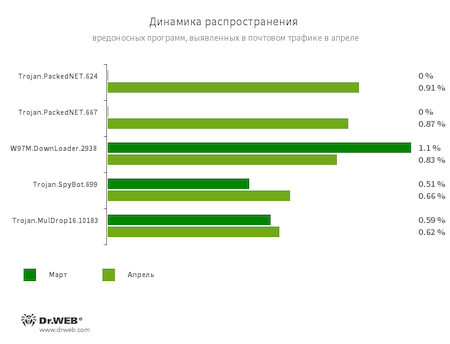

Статистика вредоносных программ в почтовом трафике

- Trojan.PackedNET.624

- Trojan.PackedNET.667

- Упакованное вредоносное ПО, написанное на VB.NET.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office и предназначенных для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения, а также исполнять произвольный код.

- Trojan.MulDrop16.10183

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

Шифровальщики

Запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в апреле в антивирусную лабораторию «Доктор Веб» поступило на 2.73% меньше, чем в прошлом месяце.

- Trojan.Encoder.567 — 15.71%

- Trojan.Encoder.26996 — 14.94%

- Trojan.Encoder.11539 — 1.53%

- Trojan.Encoder.741 — 1.15%

- Trojan.Encoder.11464 — 1.15%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

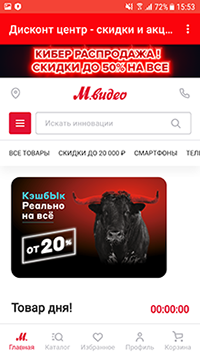

В апреле 2021 года интернет-аналитики «Доктор Веб» обнаружили множество фишинговых сайтов. В числе прочего злоумышленники подделывали веб-страницы магазинов бытовой техники. Например, мошеннические сайты были замаскированы под официальные ресурсы «М.Видео». После нажатия кнопки «Перейти на сайт» пользователи оказывались в фальшивом интернет-магазине.

Злоумышленники заманивали жертв на фишинговые сайты, используя методы социальной инженерии. Они рассчитывали, что в надежде получить товары дешевле покупатели будут активировать специальные промокоды. Если пользователь попадался на уловку, мошенник получал его персональные данные, которые использовал для собственного обогащения, — например, списывал деньги с банковского счета жертвы.

Помимо этого, в апреле были зафиксированы случаи перенаправления на фейковые сайты платежных систем. Там пользователи вводили данные банковской карты, подтверждали платёж, но товар не получали.

Вредоносное и нежелательное ПО для мобильных устройств

В прошлом месяце вирусные аналитики компании «Доктор Веб» выяснили, что одна из версий клиентского приложения популярного стороннего каталога Android-программ APKPure содержит вредоносную функциональность. Обнаруженный в ней троян Android.Triada.4912 с помощью вспомогательного компонента загружал другие программы, а также демонстрировал различные веб-сайты.

Помимо этого, наши специалисты выявили первые вредоносные приложения в каталоге ПО AppGallery. Ими стали трояны из семейства Android.Joker, способные выполнять произвольный код, а также подписывать пользователей на платные мобильные сервисы.

Кроме того, в официальном каталоге Android-программ Google Play были найдены очередные трояны из семейства Android.FakeApp, применявшиеся в мошеннических целях.

Наиболее заметные события, связанные с «мобильной» безопасностью в апреле:

- появление троянской функциональности в клиентском приложении стороннего каталога APKPure;

- обнаружение первых вредоносных программ в каталоге AppGallery;

- распространение новых троянов через официальный каталог Google Play.

Более подробно о вирусной обстановке для мобильных устройств в апреле читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в марте 2021 года |

13 апреля 2021 года

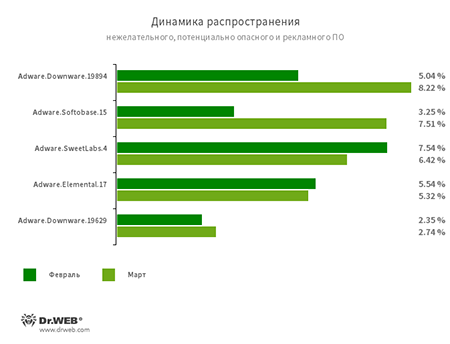

В марте анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 16.72% по сравнению с февралем. Количество уникальных угроз также выросло — на 19.49%. Рекламные программы и нежелательные приложения по-прежнему лидируют по общему количеству детектирований. В почтовом трафике на первых позициях находится разнообразное вредоносное ПО, в том числе обфусцированные троянские программы, вредоносные скрипты, а также приложения, использующие уязвимости документов Microsoft Office.

Число обращений пользователей за расшифровкой файлов увеличилось на 11.33% по сравнению с прошлым месяцем. Самым распространенным энкодером месяца оказался Trojan.Encoder.567, на долю которого приходится 23.76% всех инцидентов.

Главные тенденции марта

- Увеличение активности распространения вредоносного ПО

- Рекламные приложения остаются в числе самых активных угроз

- Рост числа запросов на расшифровку файлов, затронутых шифровальщиками

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Downware.19894

- Adware.Downware.19629

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

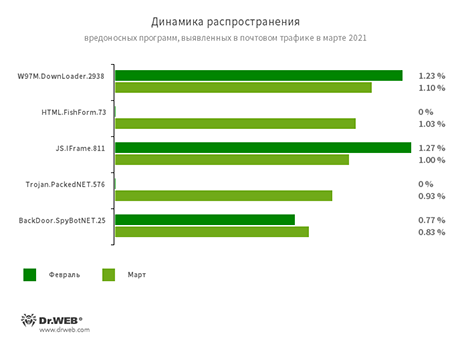

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- HTML.FishForm.73

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

- JS.IFrame.811

- Вредоносный скрипт, встраиваемый злоумышленниками в веб-страницы. Выполнение скрипта позволяет перенаправлять посетителей на нежелательные и опасные сайты, отображать навязчивую рекламу в браузере или отслеживать действия пользователя.

- Trojan.PackedNET.576

- Упакованное вредоносное ПО, написанное на VB.NET.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

Шифровальщики

Запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в марте в антивирусную лабораторию «Доктор Веб» поступило на 11.33% больше, чем в феврале.

- Trojan.Encoder.567 — 23.76%

- Trojan.Encoder.26996 — 17.16%

- Trojan.Encoder.29750 — 3.63%

- Trojan.Encoder.30356 — 1.65%

- Trojan.Encoder.11464 — 1.32%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение марта 2021 года интернет-аналитики «Доктор Веб» добавили в базу нерекомендуемых и вредоносных сайтов большое количество новых мошеннических и фишинговых ресурсов. В марте злоумышленники продолжали активно распространять сайты с фальшивыми розыгрышами. Как правило, для получения несуществующего выигрыша жертве под различными предлогами предлагалось оплатить комиссию.

Все эти сайты объединяли похожие визуальные элементы: разделы с отзывами, всплывающие окна с именами «победителей», имитация чата с технической поддержкой и т. п. Используя проверенные методы социальной инженерии, мошенники плавно подводили пользователей к раскрытию данных банковских карт и оплате комиссии.

Вредоносное и нежелательное ПО для мобильных устройств

Среди угроз, наиболее часто встречавшихся на Android-устройствах в марте, вновь были трояны, демонстрировавшие рекламу, а также вредоносные приложения, загружавшие и выполнявшие произвольный код. Кроме того, пользователи часто сталкивались с нежелательными рекламными программами.

В каталоге Google Play вновь распространялись опасные трояны из семейства Android.Joker. Их основная функция — подписка жертв на платные мобильные услуги. Вместе с тем, были выявлены и очередные мошеннические трояны Android.FakeApp.

Наиболее заметные события, связанные с «мобильной» безопасностью в марте:

- появление очередных угроз в каталоге Google Play.

- активность троянов, подписывающих пользователей на платные услуги.

- распространение вредоносных приложений, применяемых в различных мошеннических схемах.

Более подробно о вирусной обстановке для мобильных устройств в марте читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в марте 2021 года |

13 апреля 2021 года