Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://news.drweb.com/rss/get/?c=9&lng=ru, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Исследование Spyder — модульного бэкдора для целевых атак |

4 марта 2021 года

Мы уже касались деятельности Winnti, когда исследовали образцы бэкдора ShadowPad, найденные нами в скомпрометированной сети государственного учреждения Киргизии. Кроме того, ранее в этой же сети мы обнаружили другой специализированный бэкдор — PlugX, имеющий с ShadowPad множество пересечений в коде и сетевой инфраструктуре. Сравнительному анализу обоих семейств был посвящен отдельный материал.

В этом исследовании мы проведем анализ найденного вредоносного модуля, рассмотрим алгоритмы и особенности его работы и выявим его связь с другими известными инструментами APT-группы Winnti.

Основные особенности

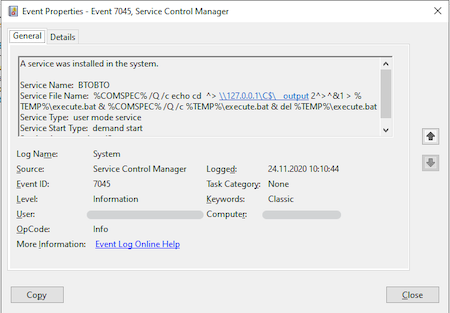

На зараженном устройстве вредоносный модуль располагался в системной директории C:\Windows\System32 под именем oci.dll. Таким образом, модуль был подготовлен для запуска системной службой MSDTC (Microsoft Distributed Transaction Coordinator) при помощи метода DLL Hijacking. По нашим данным, файл попал на компьютеры в мае 2020 года, однако способ первичного заражения остался неизвестным. В журналах событий обнаружились записи о создании служб, предназначенных для старта и остановки MSDTC, а также для исполнения бэкдора.

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:45:17

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User:

Computer:

Description:

A service was installed in the system.

Service Name: IIJVXRUMDIKZTTLAMONQ

Service File Name: net start msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:42:20

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User:

Computer:

Description:

A service was installed in the system.

Service Name: AVNUXWSHUNXUGGAUXBRE

Service File Name: net stop msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Также были найдены следы запуска других служб со случайными именами, их файлы располагались в директориях вида C:\Windows\Temp\

Интересной находкой стала служба, свидетельствующая об использовании утилиты для удаленного исполнения кода smbexec.py из состава набора Impacket. С её помощью злоумышленники организовали удаленный доступ к командной оболочке в полуинтерактивном режиме.

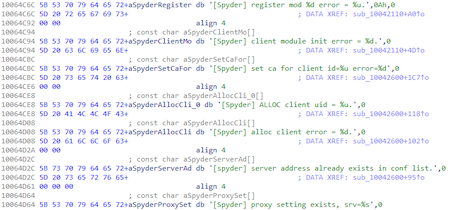

Исследуемый вредоносный модуль oci.dll был добавлен в вирусную базу Dr.Web как BackDoor.Spyder.1. В одном из найденных нами образцов этого семейства остались функции ведения отладочного журнала и сами сообщения, при этом те из них, которые использовались при коммуникации с управляющим сервером, содержали строку «Spyder».

Бэкдор примечателен рядом интересных особенностей. Во-первых, oci.dll содержит основной PE-модуль, но с отсутствующими файловыми сигнатурами. Заполнение сигнатур заголовка нулями, предположительно, было сделано с целью затруднения детектирования бэкдора в памяти устройства. Во-вторых, полезная нагрузка сама по себе не несет вредоносной функциональности, но служит загрузчиком и координатором дополнительных плагинов, получаемых от управляющего сервера. С помощью этих подключаемых плагинов бэкдор выполняет основные задачи. Таким образом, это семейство имеет модульную структуру, так же как и другие семейства бэкдоров, используемые Winnti, — упомянутые ранее ShadowPad и PlugX.

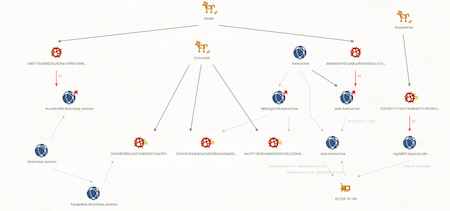

Анализ сетевой инфраструктуры Spyder выявил связь с другими атаками Winnti. В частности инфраструктура, используемая бэкдорами Crosswalk и ShadowPad, описанными в исследовании Positive Technologies, перекликается с некоторыми образцами Spyder. График ниже наглядно показывает выявленные пересечения.

Подробное техническое описание BackDoor.Spyder.1 находится в PDF-версии исследования и в вирусной библиотеке Dr.Web.

Заключение

Рассмотренный образец бэкдора для целевых атак BackDoor.Spyder.1 примечателен в первую очередь тем, что его код не исполняет прямых вредоносных функций. Его основные задачи — скрытое функционирование в зараженной системе и установление связи с управляющим сервером с последующим ожиданием команд операторов. При этом он имеет модульную структуру, что позволяет масштабировать его возможности, обеспечивая любую функциональность в зависимости от нужд атакующих. Наличие подключаемых плагинов роднит рассмотренный образец с ShadowPad и PlugX, что, вкупе с пересечениями сетевых инфраструктур, позволяет нам сделать вывод о его принадлежности к деятельности Winnti.

|

|

«Доктор Веб»: обзор вирусной активности в январе 2021 года |

24 февраля 2021 года

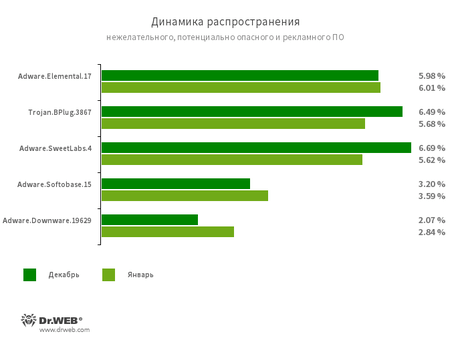

В январе анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 4.92% по сравнению с декабрем. Количество уникальных угроз также выросло — на 13.11%. По общему количеству детектирований продолжают лидировать рекламные программы и вредоносные расширения для браузеров. В почтовом трафике на первых позициях находятся различные модификации стилеров семейства AgentTesla, бэкдор, написанный на VB.NET, а также программы, использующие уязвимости документов Microsoft Office.

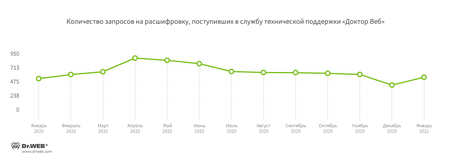

Число обращений пользователей за расшифровкой файлов увеличилось на 29.27% по сравнению с декабрем. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого приходится 24.11% всех инцидентов.

Главные тенденции января

- Увеличение активности распространения вредоносного ПО

- Рекламные приложения остаются в числе самых активных угроз

- Рост числа запросов на расшифровку файлов, затронутых шифровальщиками

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Trojan.BPlug.3867

- Вредоносное расширение для браузера, предназначенное для веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Downware.19629

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

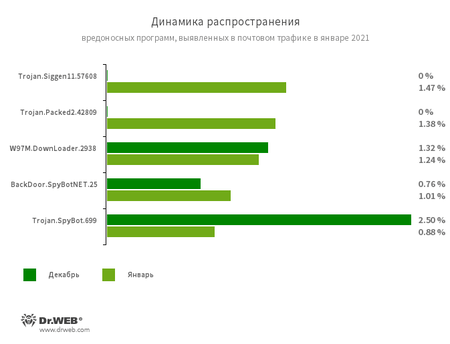

Статистика вредоносных программ в почтовом трафике

- Trojan.Siggen11.57608

- Модификация стилера, известного как AgentTesla. Имеет функциональность кейлоггера и используется для кражи конфиденциальной информации.

- Trojan.Packed2.42809

- Одна из многочисленных модификаций AgentTesla, обфусцированная при помощи упаковщика.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

Шифровальщики

Запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в январе в антивирусную лабораторию «Доктор Веб» поступило на 29.27% больше, чем в декабре.

- Trojan.Encoder.26996 — 24.11%

- Trojan.Encoder.567 — 13.10%

- Trojan.Encoder.29750 — 7.44%

- Trojan.Encoder.11549 — 2.08%

- Trojan.Encoder.30356 — 1.49%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

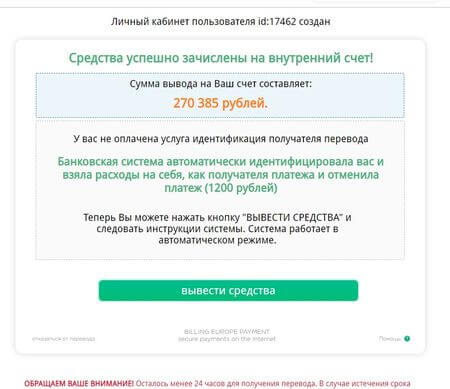

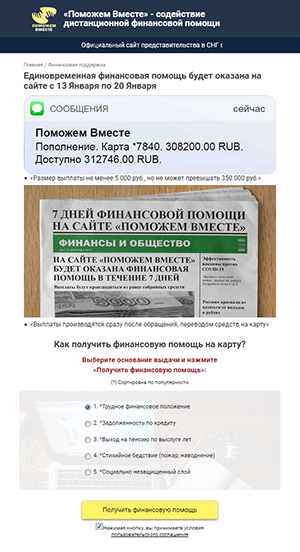

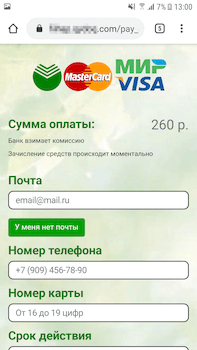

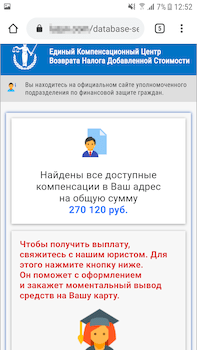

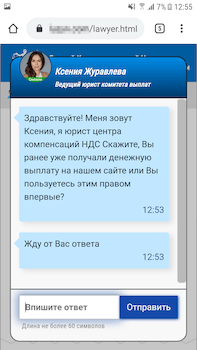

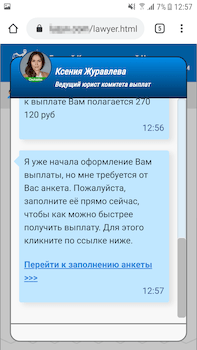

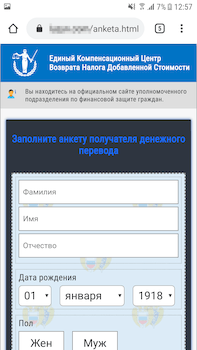

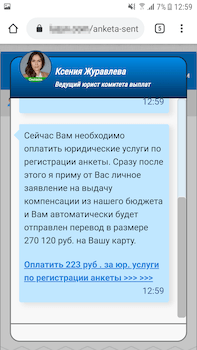

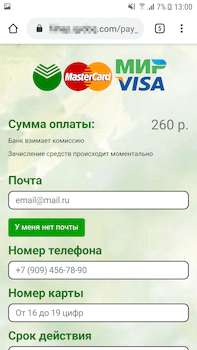

В течение января 2021 года интернет-аналитики «Доктор Веб» выявили множество мошеннических и фишинговых сайтов, при помощи которых злоумышленники похищали деньги и персональные данные пользователей. Чаще всего посетителям предлагалось получить несуществующую выплату от государства или перевод от частного лица. Во всех случаях для получения обещанных выплат требовалось оплатить комиссию.

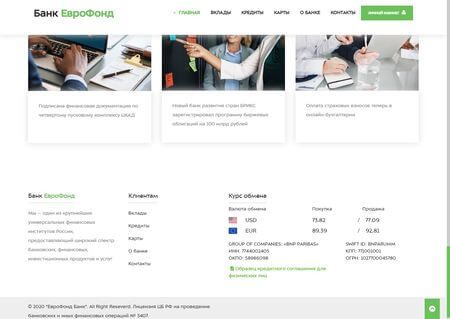

Кроме того, в январе аналитики обнаружили несколько веб-сайтов несуществующих банков. Злоумышленники регистрировали сайты в домене .рф и использовали один и тот же шаблон для создания однотипных страниц, отличающихся лишь вымышленными названиями банков. Эти мошеннические ресурсы предназначались для кражи средств со счетов доверчивых пользователей.

Также в январе было выявлено множество поддельных служб переводов, маскирующихся под онлайн-кассы. Эти сайты часто использовались в связке с мошенническими торговыми площадками и позволяли похищать не только деньги, но и данные банковских карт пользователей.

Вредоносное и нежелательное ПО для мобильных устройств

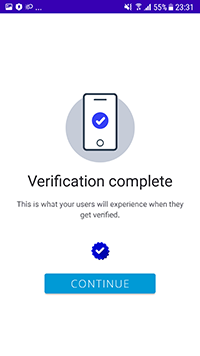

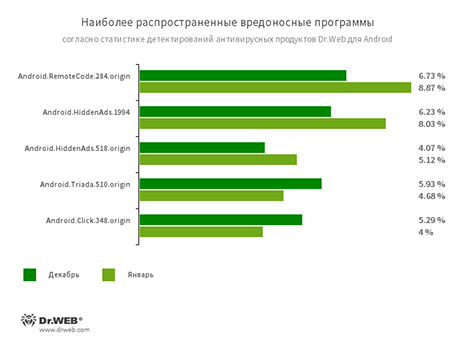

По сравнению с декабрем в январе на Android-устройствах было выявлено на 11.32% меньше угроз. При этом в числе наиболее распространенных оказались вредоносные приложения, способные загружать другое ПО и выполнять произвольный код, а также трояны, демонстрировавшие рекламу.

В течение прошлого месяца специалисты компании «Доктор Веб» обнаружили в каталоге Google Play множество вредоносных приложений семейства Android.FakeApp, загружавших мошеннические сайты. Кроме того, были выявлены очередные многофункциональные трояны, принадлежащие семейству Android.Joker. Одна из их функций — подписка пользователей на дорогостоящие мобильные услуги. Кроме того, злоумышленники распространяли приложения со встроенными в них нежелательными рекламными модулями, получившими имя Adware.NewDich.

Эти модули загружали в веб-браузере различные сайты, среди которых могли оказаться как безобидные, так и вредоносные и мошеннические веб-ресурсы, а также сайты с рекламой.

Активность проявили и различные банковские трояны. Одного из них вирусные аналитики «Доктор Веб» обнаружили в Google Play, других вирусописатели распространяли через вредоносные сайты.

Наиболее заметные события, связанные с «мобильной» безопасностью в январе:

- снижение общего числа угроз, зафиксированных на защищаемых Android-устройствах;

- появление множества новых вредоносных и нежелательных программ в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в январе читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в январе 2021 года |

24 февраля 2021 года

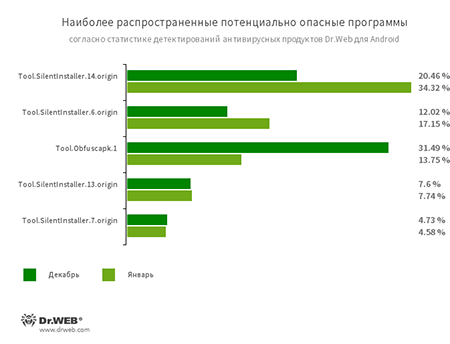

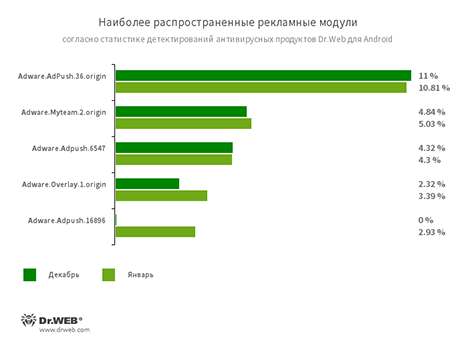

В январе антивирусные продукты Dr.Web для Android зафиксировали на защищаемых устройствах на 11,32% меньше угроз по сравнению с декабрем прошлого года. Число обнаруженных вредоносных приложений снизилось на 11,5%, а рекламных - на 15,93%. При этом количество выявленных нежелательных и потенциально опасных программ возросло на 11,66% и 7,26% соответственно. Согласно полученной статистике, наиболее часто пользователи сталкивались с троянами, демонстрировавшими рекламу, а также с вредоносными приложениями, которые загружали другое ПО и выполняли произвольный код.

В течение предыдущего месяца вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play множество угроз. Среди них - многочисленные модификации рекламных модулей семейства Adware.NewDich, которые распространялись в составе программ для ОС Android. Кроме того, были выявлены новые трояны семейства Android.FakeApp, загружавшие мошеннические сайты, а также вредоносные приложения семейства Android.Joker, подписывавшие пользователей на дорогостоящие мобильные услуги и выполнявшие произвольный код.

Вместе с тем наши специалисты зафиксировали очередные атаки с применением банковских троянов. Один из них был найден в поддельном банковском приложении, размещенном в Google Play, другие распространялись через вредоносные сайты, созданные злоумышленниками.

ГЛАВНЫЕ ТЕНДЕНЦИИ ЯНВАРЯ

- Снижение общего числа угроз, зафиксированных на Android-устройствах

- Обнаружение множества новых вредоносных и нежелательных программ в каталоге Google Play

Угроза месяца

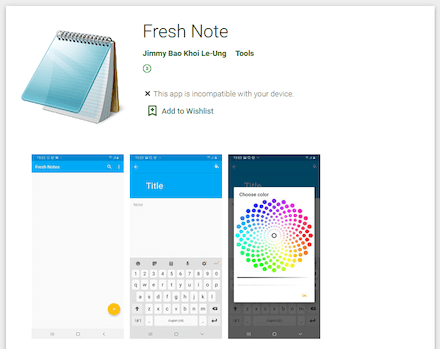

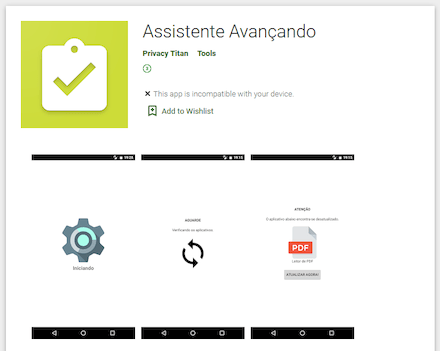

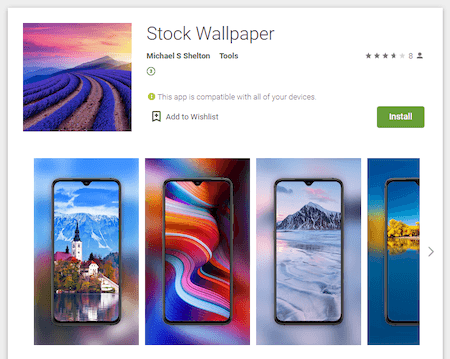

В начале января вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play приложения со встроенными в них рекламными модулями семейства Adware.NewDich, которые по команде управляющего сервера загружают в браузере различные веб-сайты. Это могут быть как безобидные интернет-ресурсы, так и сайты с рекламой или мошеннические сайты, используемые для фишинга. Их загрузка происходит, когда пользователи не работают с приложениями, содержащими Adware.NewDich. Из-за этого становится сложнее определить причину странного поведения Android-устройств.

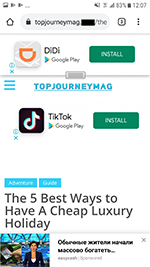

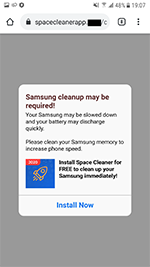

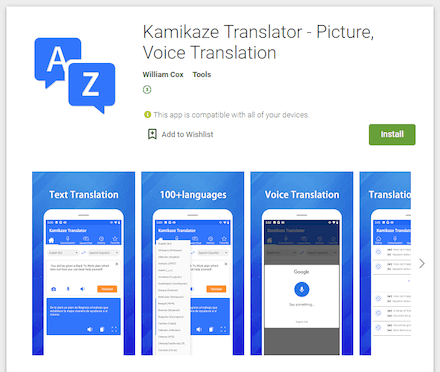

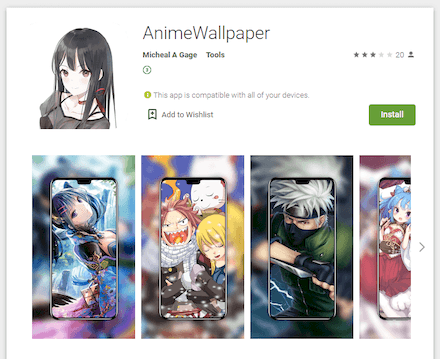

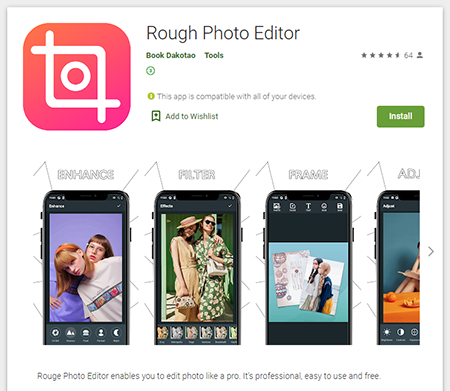

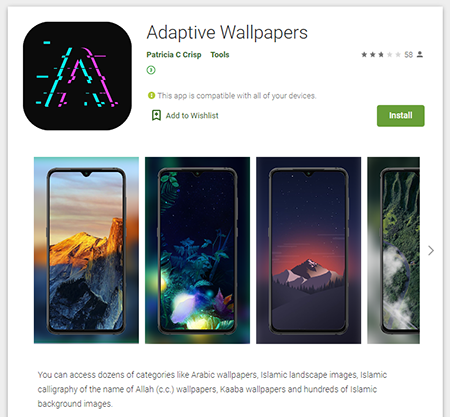

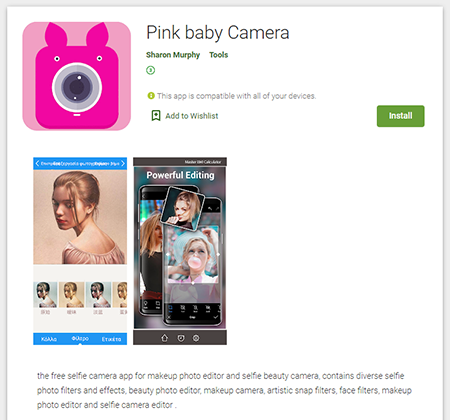

Примеры приложений, в которых были найдены такие рекламные модули:

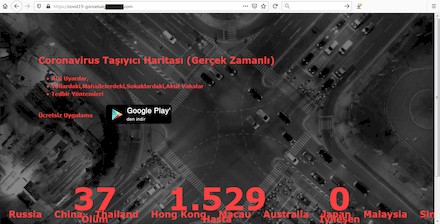

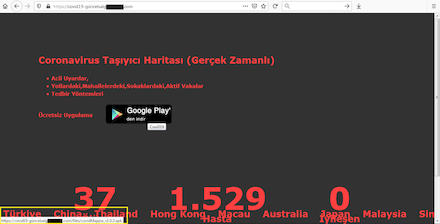

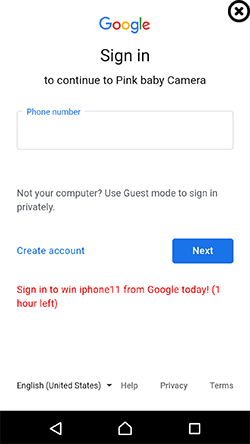

Примеры загружаемых ими сайтов:

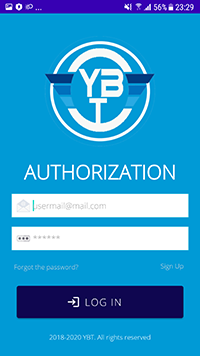

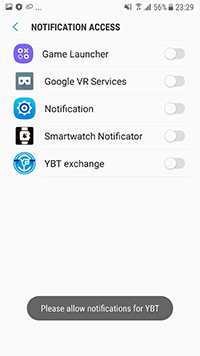

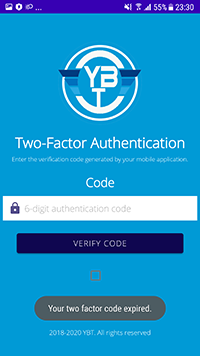

Среди разнообразия веб-ресурсов, загружаемых модулями Adware.NewDich, часто встречаются страницы партнерских и рекламных сервисов, которые перенаправляют пользователей на разделы размещенных в Google Play программ. Одной из них было приложение под названием YBT Exchange, якобы предназначенное для работы с одной из криптобирж. Однако вирусные аналитики компании «Доктор Веб» выяснили, что это не что иное как банковский троян - он получил имя Android.Banker.3684. В его функции входил перехват вводимых логинов, паролей, одноразовых проверочных кодов, а также содержимого поступающих уведомлений, для чего троян запрашивал соответствующее системное разрешение. После нашего обращения в корпорацию Google банкер был удален из каталога.

Вирусные аналитики «Доктор Веб» выяснили, что различные модификации этих модулей присутствовали как минимум в 21 программе. Исследование показало, что с большой долей вероятности их владельцы непосредственно связаны и с разработкой Adware.NewDich. После того как рекламная платформа привлекла внимание специалистов по информационной безопасности, ее администраторы запаниковали и начали выпускать обновления приложений, в которых старались «сбить» детектирование антивирусов или полностью исключали из них рекламный модуль. Одна из затронутых программ в дальнейшем была удалена из каталога. Вместе с тем ничто не мешает злоумышленникам выпускать новые версии ПО, в которых Adware.NewDich будет присутствовать вновь, что уже несколько раз наблюдали наши специалисты.

Список программ с обнаруженными в них модулями Adware.NewDich:

| Имя пакета | Наличие модуля Adware.NewDich | Приложение удалено из Google Play |

|---|---|---|

| com.qrcodescanner.barcodescanner | Присутствовал в последней актуальной версии 1.75 | Да |

| com.speak.better.correctspelling | Присутствует в актуальной версии 679.0 | Нет |

| com.correct.spelling.learn.english | Присутствует в актуальной версии 50.0 | Нет |

| com.bluetooth.autoconnect.anybtdevices | Присутствует в актуальной версии 2.5 | Нет |

| com.bluetooth.share.app | Присутствует в актуальной версии 1.8 | Нет |

| org.strong.booster.cleaner.fixer | Отсутствует в актуальной версии 5.9 | Нет |

| com.smartwatch.bluetooth.sync.notifications | Отсутствует в актуальной версии 85.0 | Нет |

| com.blogspot.bidatop.nigeriacurrentaffairs2018 | Присутствует в актуальной версии 3.2 | Нет |

| com.theantivirus.cleanerandbooster | Отсутствует в актуальной версии 9.3 | Нет |

| com.clean.booster.optimizer | Отсутствует в актуальной версии 9.1 | Нет |

| flashlight.free.light.bright.torch | Отсутствует в актуальной версии 66.0 | Нет |

| com.meow.animal.translator | Отсутствует в актуальной версии 1.9 | Нет |

| com.gogamegone.superfileexplorer | Отсутствует в актуальной версии 2.0 | Нет |

| com.super.battery.full.alarm | Отсутствует в актуальной версии 2.2 | Нет |

| com.apps.best.notepad.writing | Отсутствует в актуальной версии 7.7 | Нет |

| ksmart.watch.connecting | Отсутствует в актуальной версии 32.0 | Нет |

| com.average.heart.rate | Отсутствует в актуальной версии 7.0 | Нет |

| com.apps.best.alam.clocks | Отсутствует в актуальной версии 4.7 | Нет |

| com.booster.game.accelerator.top | Отсутствует в актуальной версии 2.1 | Нет |

| org.booster.accelerator.optimizer.colorful | Отсутствует в актуальной версии 61.0 | Нет |

| com.color.game.booster | Отсутствует в актуальной версии 2.1 | Нет |

Особенности модулей Adware.NewDich:

- встроены в полнофункциональные приложения, чтобы не вызывать подозрений у пользователей;

- их активность проявляется с некоторой задержкой (до нескольких дней) после запуска содержащих их программ;

- загрузка рекламируемых сайтов выполняется, когда приложения, в которые встроены модули, закрыты, и пользователи не работают с ними;

- злоумышленники постоянно контролируют, обнаруживают ли антивирусы данные модули, оперативно вносят в них изменения и выпускают обновленные версии, чтобы противостоять детектированию.

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.284.origin

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации она также может загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.HiddenAds.1994

- Android.HiddenAds.518.origin

- Трояны, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.Click.348.origin

- Вредоносное приложение, которое самостоятельно загружает веб-сайты, нажимает на рекламные баннеры и переходит по ссылкам. Может распространяться под видом безобидных программ, не вызывая подозрений у пользователей.

- Program.FreeAndroidSpy.1.origin

- Program.NeoSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

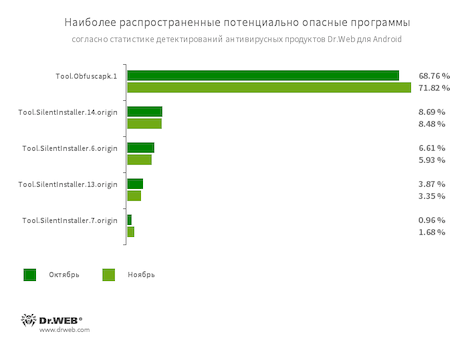

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

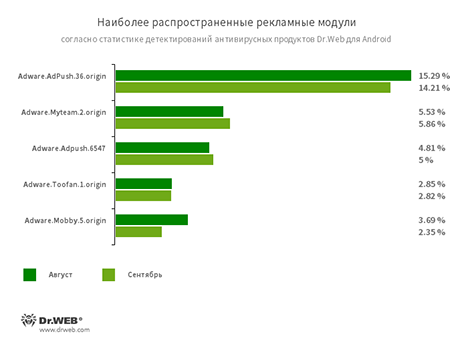

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16896

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

Угрозы в Google Play

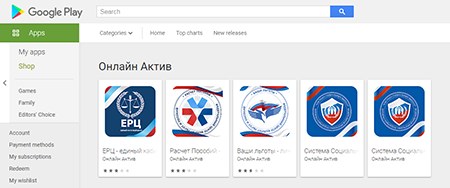

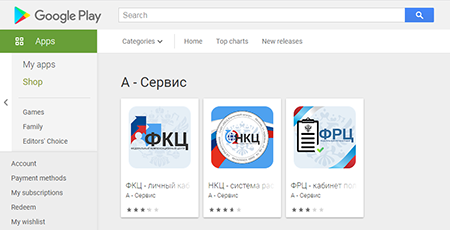

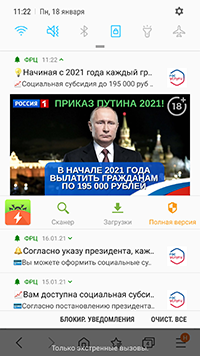

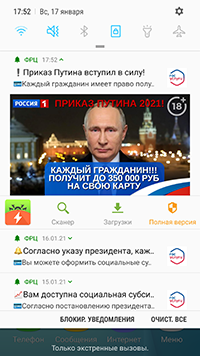

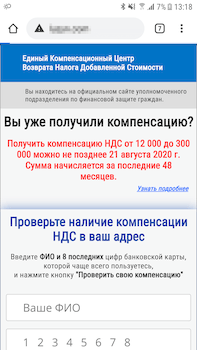

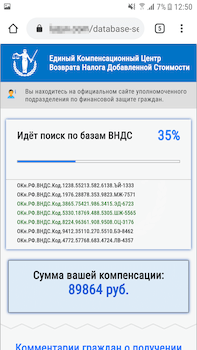

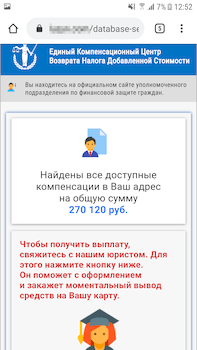

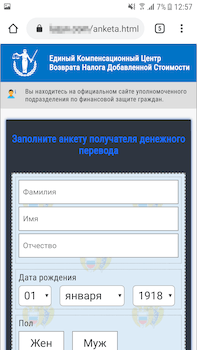

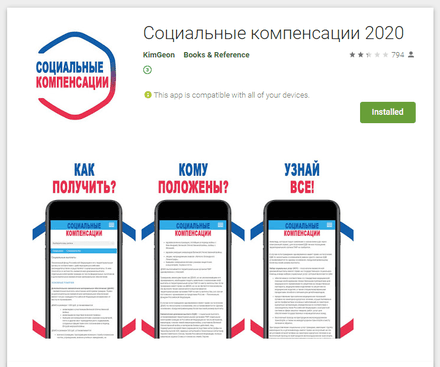

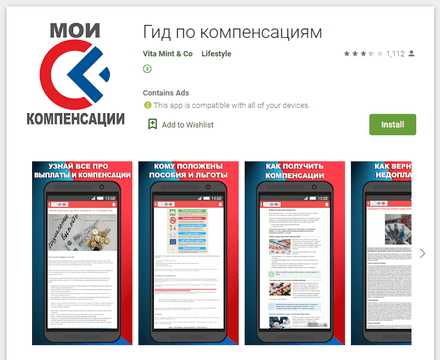

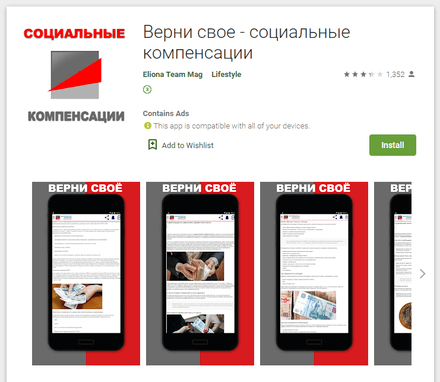

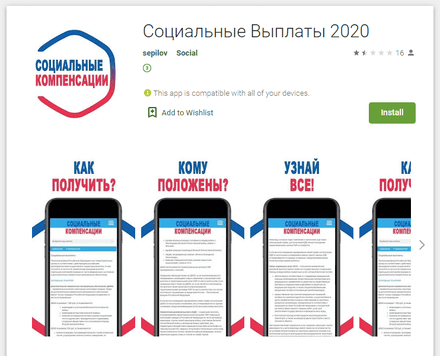

Помимо приложений с рекламными модулями Adware.NewDich в январе специалисты «Доктор Веб» выявили в каталоге Google Play множество новых троянов семейства Android.FakeApp, которые распространялись под видом ПО с информацией о социальных выплатах, льготах, возврате НДС и других денежных компенсациях. При этом среди них встречались и другие модификации — например, выдаваемые за программы для поиска информации о лотереях и получения подарков от популярных блогеров.

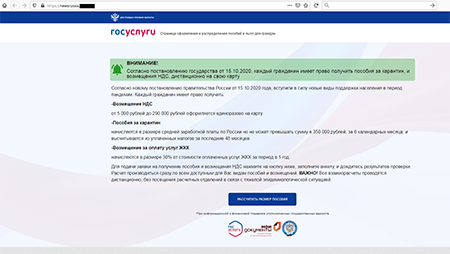

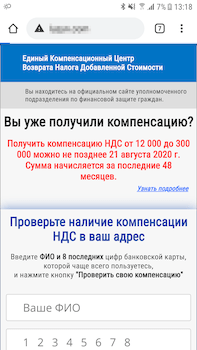

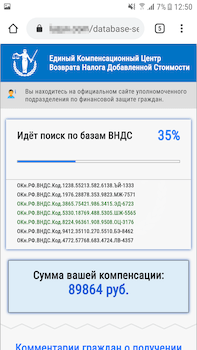

Как и другие аналогичные трояны, обнаруженные ранее, последние версии загружали мошеннические сайты, где потенциальным жертвам сообщалось о якобы доступных для них выплатах от государства. Для «получения» денег им предлагалось указать персональную информацию, а также оплатить работу юристов, оформление документов, госпошлину или комиссию за перевод на банковский счет. На самом деле никаких средств пользователи не получали, и злоумышленники похищали у них конфиденциальные данные и деньги.

Некоторые модификации этих вредоносных приложений периодически демонстрировали уведомления, в которых также сообщалось о доступных выплатах и компенсациях. Таким образом киберпреступники пытались привлечь дополнительное внимание потенциальных жертв, чтобы те чаще переходили на мошеннические сайты.

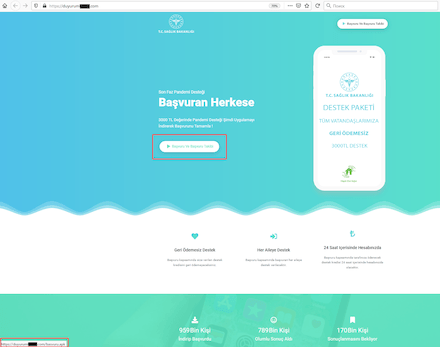

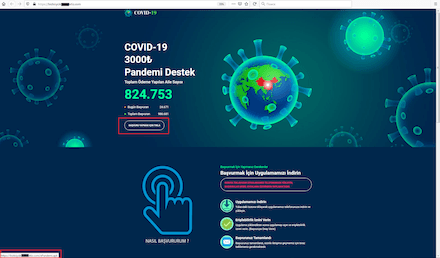

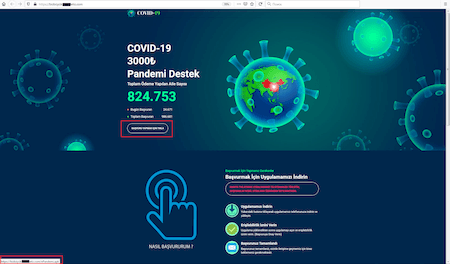

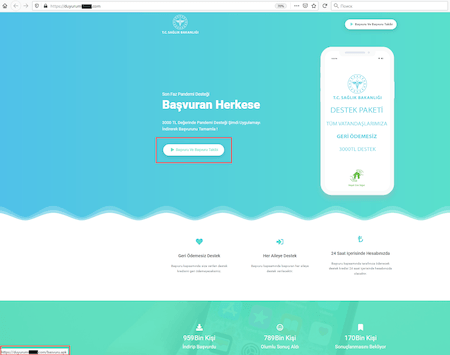

Примеры сайтов, загружаемых различными модификациями троянов Android.FakeApp:

Примеры мошеннических уведомлений с информацией о «выплатах» и «компенсациях», которые демонстрируют эти вредоносные приложения:

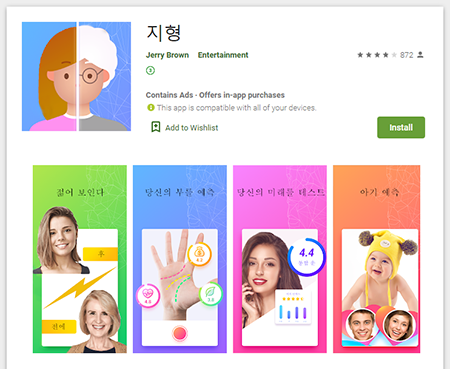

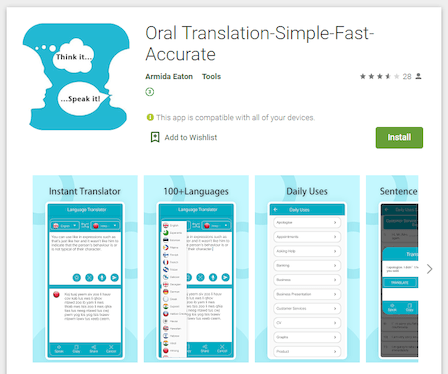

Кроме того, были обнаружены очередные многофункциональные трояны, принадлежащие к семейству Android.Joker и получившие имена Android.Joker.496, Android.Joker.534 и Android.Joker.535. Они распространялись под видом безобидных приложений — программ-переводчиков и мультимедийного редактора для создания gif-анимации. Однако настоящими их функциями были загрузка и выполнение произвольного кода, а также перехват содержимого уведомлений и подписка пользователей на премиум-услуги.

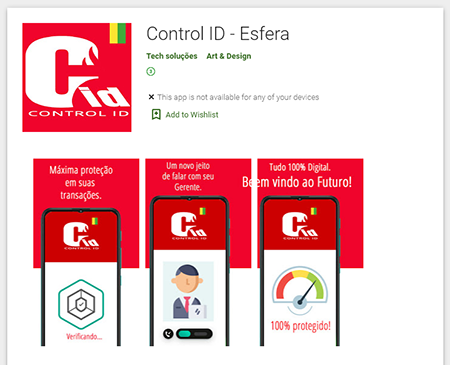

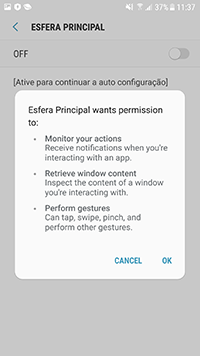

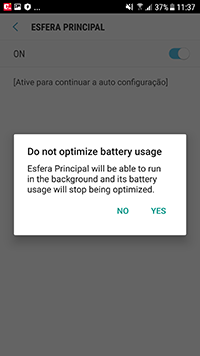

Среди выявленных угроз оказался и новый троян, добавленный в вирусную базу Dr.Web как Android.Banker.3679. Он распространялся под видом приложения для работы с бонусной программой Esfera банка Santander и предназначался для бразильских пользователей. Основными функциями Android.Banker.3679 являлись фишинг и кража конфиденциальных данных, а его целью было банковское приложение Santander Empresas.

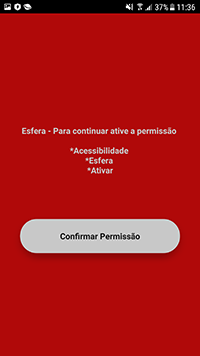

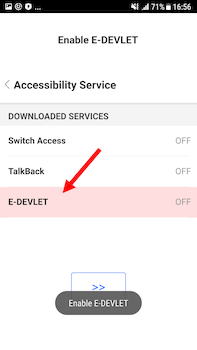

После установки и запуска троян запрашивал доступ к специальным возможностям ОС Android — якобы для продолжения работы с приложением. На самом деле они были нужны ему для автоматического выполнения вредоносных действий. Если жертва соглашалась предоставить ему необходимые полномочия, банкер получал контроль над устройством и мог самостоятельно нажимать на различные элементы меню, кнопки, считывать содержимое окон приложений и т. д.

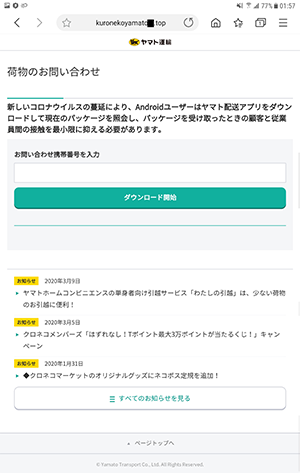

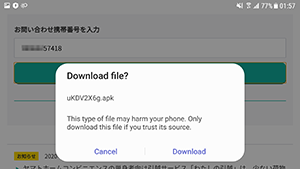

Банковские трояны

Наряду с банковскими троянами, выявленными в Google Play, владельцам Android-устройств угрожали банкеры, которые распространялись через вредоносные сайты. Например, специалисты компании «Доктор Веб» зафиксировали очередные атаки на японских пользователей, где применялись вредоносные приложения из различных семейств — Android.BankBot.3954, Android.SmsSpy.833.origin, Android.SmsSpy.10809, Android.Spy.679.origin и другие. Они загружались с поддельных сайтов курьерских и почтовых служб под видом обновлений браузера Chrome, программы Play Маркет и прочего безобидного ПО.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

Dr.Web и АКАДО подвели итоги года |

Москва, 28 января 2021 года.

По данным, полученным c сервера Dr.Web AV-Desk – программного обеспечения, обеспечивающего комплексную защиту, - в 2020 году было выявлено свыше 12 000 попыток проникновения вредоносного ПО на компьютеры абонентов АКАДО.

«Больше половины атак, 65%, приходится на потенциально опасные программы, значительную часть которых составляют различные приложения для майнинга криптовалют. Эти приложения могут быть загружены и запущены без ведома владельца компьютера, например, троянскими программами для добычи криптовалюты в пользу злоумышленников. В 20% случаев пользователей пытались атаковать трояны-дропперы и загрузчики, которые устанавливали вредоносные приложения с сомнительных сайтов. Оставшиеся 15% угроз пришлись на рекламные программы – они распространялись под видом различных приложений», - отметила Евгения Хамракулова, руководитель направления технологических партнерств «Доктор Веб».

Анализ данных по месяцам показывает резкие всплески вредоносной активности в марте и октябре, связанные с началом всеобщей самоизоляции и усилением ограничений. Так, например, при попытках пользователей скачать с сомнительных сайтов программу для видеоконференций Zoom были зафиксированы случаи загрузки рекламных приложений. Пользователям предлагалось установить ненужные и, чаще всего, неоригинальные (опасные) программы.

Наиболее спокойным в плане вредоносной активности выдался июль, так как именно на этот месяц приходится пик отпусков, а школьные каникулы находятся в самом разгаре.

«Проанализировав совместно с партнером, компанией «Доктор Веб», характер и количество интернет-угроз, специалисты в области информационной безопасности АКАДО также рекомендуют скачивать только известные программы с официальных сайтов, не посещать сомнительные интернет-ресурсы, не открывать письма от незнакомых отправителей, особенно, если такие письма содержат ссылки. Как правило, эти ссылки ведут на различные вредоносные сайты. Для комфортной и безопасной работы в интернете мы предлагаем ряд пакетных предложений, в которые уже входят антивирусные программы, в том числе и от одного из лидеров отрасли – компании «Доктор Веб», - добавил директор по продажам услуг и обслуживанию на массовом рынке «АКАДО Телеком» Алексей Лапшин.

О группе компаний "АКАДО"

«АКАДО Телеком» (www.akado.ru, www.akado-telecom.ru) - одна из ведущих телекоммуникационных корпораций Москвы, первый частный оператор кабельного телевидения столицы. Входит в число ключевых подрядчиков Правительства Москвы, в ТОП интернет- и ТВ-провайдеров столицы.

Транспортная сеть АКАДО – одна из самых крупных в Москве по протяженности.

Компания оказывает широкий спектр цифровых услуг и сервисов. Услугами компании пользуются абоненты-физические лица (в зоне действия сети АКАДО около 3 млн домохозяйств), представители крупного, среднего и малого бизнеса, государственные организации.

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств за 2020 год |

29 декабря 2020 года

В 2020 году в числе наиболее распространенных вредоносных программам для ОС Android оказались трояны, с помощью которых злоумышленники получали нелегальный заработок. Среди них - вредоносные приложения, созданные для скачивания и запуска произвольного кода, а также загрузки и установки ПО без ведома пользователей. Наряду с ними вирусописатели активно применяли различные рекламные трояны и вредоносные программы-кликеры, выполняющие загрузку веб-сайтов и автоматические переходы по ссылкам.

Серьезную опасность для пользователей представляли бэкдоры, позволяющие злоумышленникам дистанционно управлять зараженными устройствами, а также трояны, превращающие гаджеты в прокси-серверы, через которые киберпреступники перенаправляли трафик.

Актуальной остается проблема кибершпионажа. За последние 12 месяцев владельцы Android-устройств столкнулись со множеством программ, позволяющих следить за ними и контролировать их действия. Многие из таких приложений не являются вредоносными, но представляют потенциальную опасность, поскольку могут применяться как с разрешения пользователей, так и без их ведома.

Не обошлось и без новых угроз в Google Play - официальном каталоге программ и другого цифрового контента для ОС Android. Он считается наиболее надежным источником приложений и игр для Android-устройств, однако злоумышленникам по-прежнему удается добавлять в него вредоносное и нежелательное ПО. Среди угроз, которые в нем обнаружили специалисты компании «Доктор Веб», было множество рекламных троянов, мошеннических приложений и вредоносных программ, подписывающих пользователей на платные сервисы и загружающих дополнительные компоненты. Кроме того, через Google Play распространялись банковские трояны и программы со встроенными нежелательными рекламными модулями.

В 2020 году для распространения различных вредоносных программ злоумышленники активно эксплуатировали тему пандемии коронавируса. На ее фоне распространялись банковские трояны, трояны-вымогатели, трояны-шпионы, мошенническое ПО и другие угрозы.

Тенденции прошедшего года

- Проникновение новых угроз в каталог Google Play

- Использование злоумышленниками различных упаковщиков и утилит для защиты создаваемых ими вредоносных и нежелательных программ

- Появление новых троянов, реализующих различные методики сокрытия вредоносной функциональности

- Преобладание рекламных троянов, а также всевозможных загрузчиков ПО среди угроз, выявленных на устройствах

Наиболее интересные события 2020 года

В марте вирусные аналитики компании «Доктор Веб обнаружили в каталоге Google Play новый на тот момент многофункциональный троян Android.Circle.1, распространявшийся под видом сборников изображений, астрологических программ, игр, утилит и других полезных приложений. Попадая на Android-устройства, он получал от злоумышленников команды с BeanShell-скриптами, которые затем исполнял. Например, Android.Circle.1 мог показывать рекламу и загружать веб-сайты, на которых имитировал действия пользователей - автоматически переходил по ссылкам и нажимал на рекламные баннеры.

В течение года наши вирусные аналитики обнаружили и другие аналогичные вредоносные приложения, принадлежащие к тому же семейству, что и Android.Circle.1.

В мае специалисты «Доктор Веб» зафиксировали распространение новой версии вредоносной программы Android.FakeApp.176, известной на протяжении нескольких лет. Для привлечения пользователей мошенники выдают ее за известные программы и игры. Очередную модификацию трояна злоумышленники продвигали под видом мобильной версии игры Valorant и рекламировали ее через видеохостинг YouTube.

Единственная функция Android.FakeApp.176 - загрузка веб-сайтов партнерских сервисов, где посетителям предлагается выполнить определенные задания: установить ту или иную игру, приложение или пройти опрос. За каждое успешно выполненное задание участники партнерской схемы получают вознаграждение. В случае с Android.FakeApp.176 мошенничество заключалось в том, что за выполнение заданий троян обещал пользователям доступ к игре, которой еще даже не существовало. В результате жертвы такого обмана не получали ожидаемую награду и лишь помогали вирусописателям заработать.

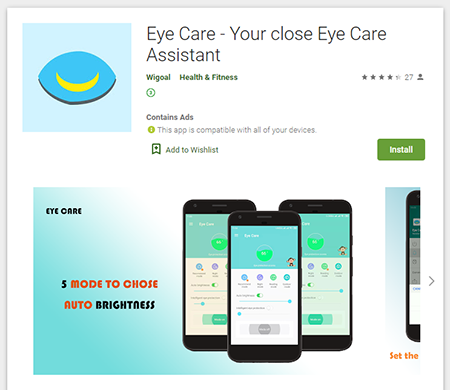

Уже в декабре компания «Доктор Веб» сообщила о трояне Android.Mixi.44.origin, найденном в приложении для заботы о зрении пользователей Android-устройств. Он незаметно переходил по ссылкам и загружал веб-сайты, которые демонстрировал поверх окон других программ. Кроме того, троян следил, какие приложения устанавливает пользователь, и пытался присвоить каждую установку злоумышленникам, за что те получали вознаграждение от партнерских и рекламных сервисов.

За прошедшие 12 месяцев специалисты «Доктор Веб» выявили множество угроз в каталоге Google Play. Среди них — рекламные трояны Android.HiddenAds, демонстрирующие баннеры поверх окон других приложений, многофункциональные трояны Android.Joker, подписывающие пользователей на дорогостоящие мобильные услуги и выполняющие произвольный код, а также другие вредоносные и нежелательные программы.

Воспользовавшись проблемой пандемии SARS-CoV-2, на протяжении всего года киберпреступники активно распространяли различные вредоносные приложения для ОС Android, выдавая их за полезное ПО.

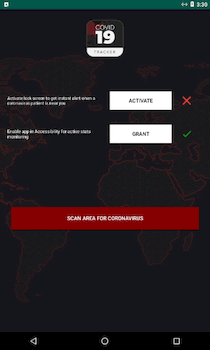

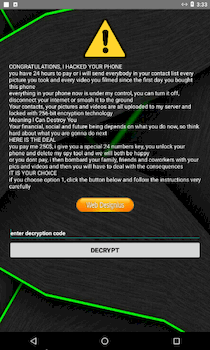

Например, в марте пользователей атаковал троян-вымогатель Android.Locker.7145. Вирусописатели распространяли его под видом приложения, позволяющего отслеживать статистику заражений коронавирусом. Однако вместо этого он зашифровывал хранящиеся на Android-устройствах файлы и требовал за их восстановление выкуп в размере $250.

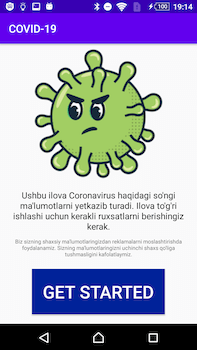

В мае был обнаружен троян-шпион Android.Spy.660.origin, главной целью которого были пользователи из Узбекистана. В отличие от Android.Locker.7145, он скрывался в программе, которая действительно предоставляла статистику по числу заболевших коронавирусом людей. Однако наряду с этой функцией Android.Spy.660.origin также собирал и передавал на удаленный сервер СМС-сообщения, журнал телефонных вызовов и список контактов из записной книги.

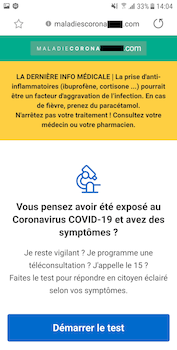

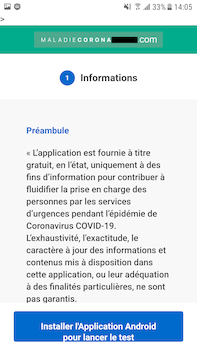

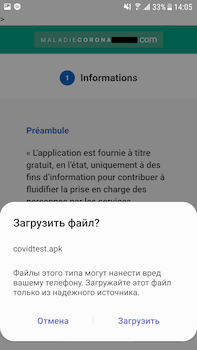

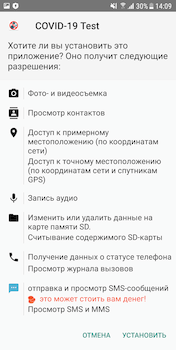

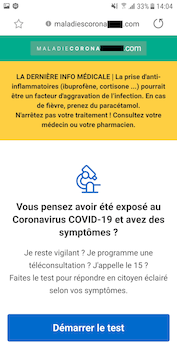

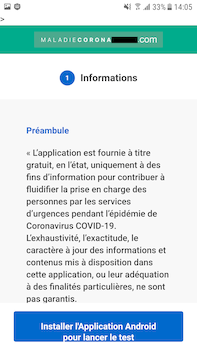

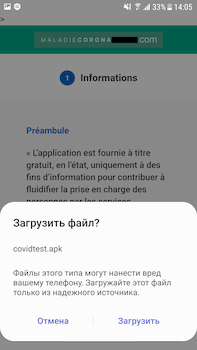

Другая «ковидная» вредоносная программа-шпион - Android.Spy.772.origin - атаковала франкоязычных пользователей. Злоумышленники распространяли ее через мошеннический веб-сайт, имитирующий французский информационный онлайн-ресурс о коронавирусе. Android.Spy.772.origin скачивался с сайта-подделки под видом приложения, предназначенного для проверки симптомов и выявления возможного заражения.

Однако троян после запуска лишь загружал в своем окне настоящий информационный веб-сайт и начинал следить за жертвой. Он передавал злоумышленникам различную конфиденциальную информацию, в том числе содержимое СМС-сообщений, данные о местоположении, телефонных звонках и контактах из телефонной книги. Кроме того, он мог выполнять прослушивание, записывая окружение через встроенный в устройство микрофон, а также производить фото- и видеосъемку.

Среди распространявшихся на фоне пандемии вредоносных программ было и множество банковских троянов. Один из них - Android.BankBot.2550 - являлся очередной модификацией многофункционального Android-банкера, известного под именем Anubis. Наши специалисты зафиксировали случаи, когда для его распространения вирусописатели применяли социальные сети, такие как Twitter. Киберпреступники предлагали потенциальным жертвам перейти на созданные ими сайты и установить ту или иную программу, якобы связанную с информацией о коронавирусе. В действительности пользователи загружали на свои устройства вредоносное приложение, которое похищало их деньги и персональную информацию.

Android.BankBot.2550 демонстрировал фишиговые окна для кражи логинов, паролей и сведений о банковских картах, перехватывал СМС-сообщения, мог создавать скриншоты экрана, самостоятельно отключать встроенную в ОС Android защиту Google Play Protect, перехватывать вводимую информацию и выполнять другие вредоносные действия.

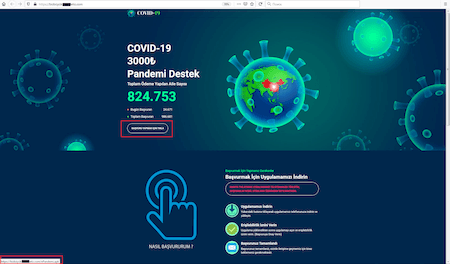

Кроме того, «ковидные» банковские трояны распространялись и под видом приложений, с помощью которых пользователи якобы могли получить материальную поддержку от государства. В условиях пандемии и связанной с ней непростой экономической обстановки правительства многих стран действительно выделяли средства для поддержки населения, чем и воспользовались злоумышленники. Например, под видом приложений для получения социальной помощи распространялись банкеры Android.BankBot.684.origin и Android.BankBot.687.origin, атаковавшие жителей Турции. Они также загружались на Android-устройства жертв с вредоносных веб-сайтов.

Эти трояны пытались похитить логины и пароли от учетных записей мобильного банкинга, показывая фишинговые окна поверх банковских приложений. Кроме того, они могли красть данные о банковских картах, перехватывать и отправлять СМС-сообщения, выполнять USSD-запросы, блокировать экран зараженного устройства и выполнять другие действия по команде киберпреступников.

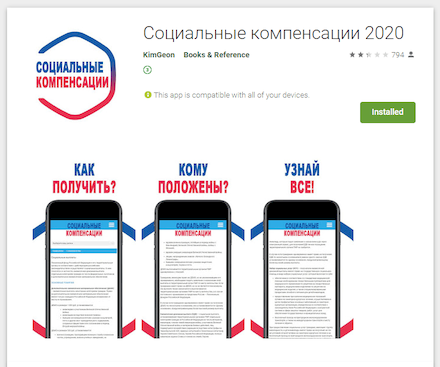

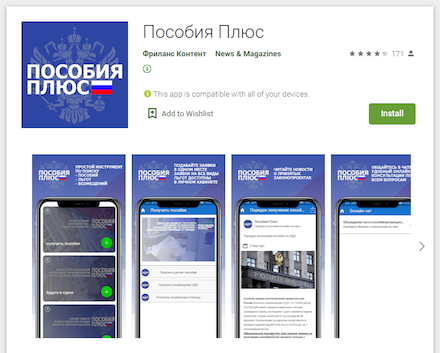

Тему социальных выплат в период пандемии эксплуатировали и более заурядные мошенники. В частности, они активно распространяли различные модификации вредоносных программ семейства Android.FakeApp. В течение 2020 года специалисты компании «Доктор Веб» выявили множество таких троянов в каталоге Google Play. Чаще всего злоумышленники выдавали их за программы-справочники с информацией о получении пособий, различных денежных компенсаций и возврате НДС. Многие из этих троянов предназначались для пользователей из России, где государство тоже оказало поддержку населению. Пытаясь найти информацию о выплатах, жертвы мошенников устанавливали себе троянов.

Такие вредоносные приложения загружали мошеннические веб-сайты, на которых предлагалось указать персональные данные — якобы для проверки доступности той или иной компенсации или выплаты. После их ввода имитировался поиск по «базе», и пользователям предлагалось указать данные банковской карты для оплаты комиссии за «перевод» денег на их счет или же оплаты пошлины за «оформление» документов. На самом деле никаких выплат и компенсаций жертвы не получали. Они просто лишались денег и передавали злоумышленникам свои конфиденциальные данные.

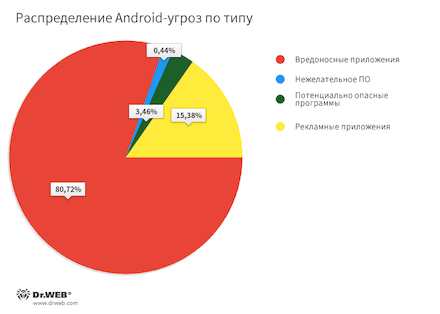

Статистика

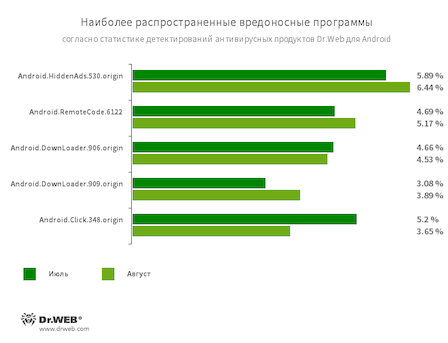

Согласно статистике детектирований антивирусных продуктов Dr.Web для Android, в 2020 году на Android-устройствах чаще всего обнаруживались различные вредоносные программы. На их долю пришлось 80,72% всех выявленных угроз. Вторыми по распространенности стали рекламные приложения с долей в 15,38%. На третьем месте расположились потенциально опасные программы - они обнаруживались на защищаемых устройствах в 3,46% случаев. Реже всего пользователи сталкивались с нежелательным ПО - на его долю пришлось 0,44% детектирований.

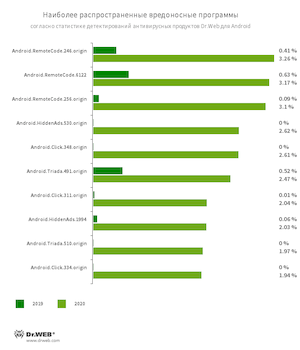

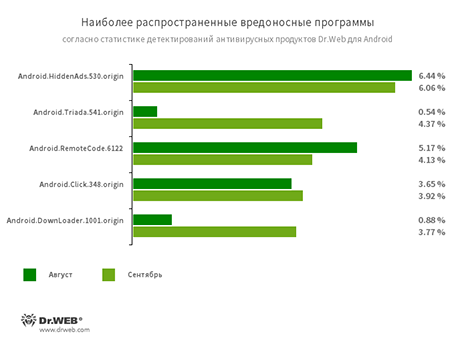

Среди вредоносных приложений преобладали трояны, способные скачивать и выполнять произвольный код, а также загружать и устанавливать другие программы. На их долю пришлось свыше 50% от обнаруженного на Android-устройствах вредоносного ПО. Наиболее распространенными среди них были представители семейств Android.RemoteCode, Android.Triada, Android.DownLoader и Android.Xiny.

Кроме того, в числе самых активных оказались трояны, показывающие нежелательную рекламу. Они составили почти четверть всех выявленных вредоносных приложений. Среди таких троянов были многочисленные представители семейств Android.HiddenAds и Android.MobiDash.

- Android.RemoteCode.246.origin

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Трояны для показа навязчивой рекламы. Распространяются под видом популярных приложений, а также другими вредоносными программами, которые в некоторых случаях могут незаметно устанавливать их в системный каталог.

- Android.Triada.491.origin

- Android.Triada.510.origin

- Многофункциональные трояны, выполняющие разнообразные вредоносные действия. Относятся к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.Click.311.origin

- Android.Click.334.origin

- Android.Click.348.origin

- Вредоносные приложения, которые самостоятельно загружают веб-сайты, нажимают на рекламные баннеры и переходят по ссылкам. Могут распространяться под видом безобидных программ, не вызывая подозрений у пользователей.

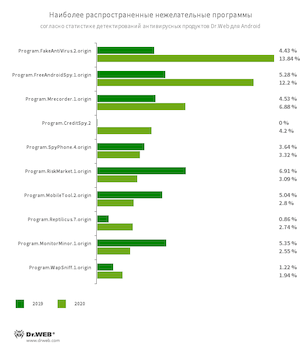

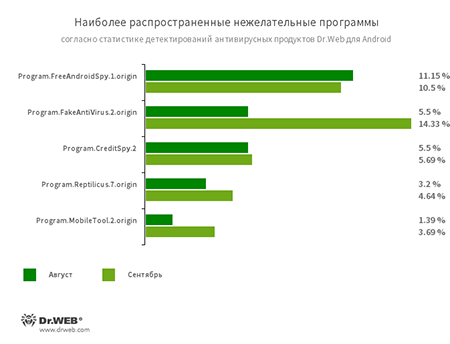

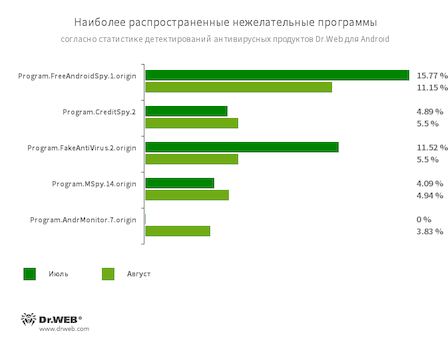

Среди наиболее распространенных нежелательных программ оказались приложения, которые сообщали о несуществующих угрозах и предлагали «вылечить» Android-устройства, купив полную версию этих программ. Кроме того, часто выявлялись различные шпионские приложения.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.SpyPhone.4.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Program.MonitorMinor.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.RiskMarket.1.origin

- Магазин приложений, который содержит троянские программы и рекомендует пользователям их установку.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

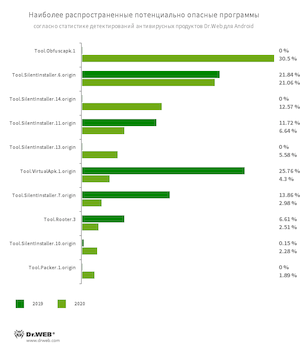

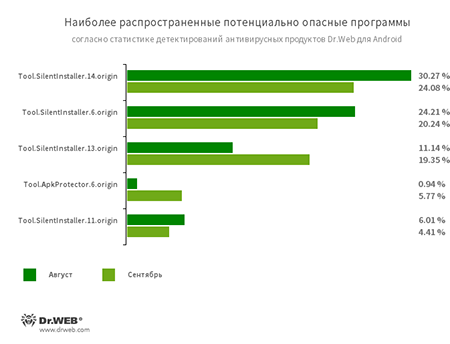

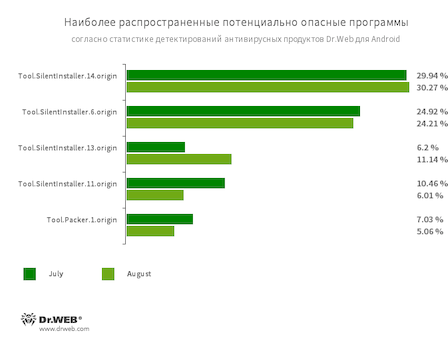

Среди потенциально опасного ПО наиболее распространенными стали программы, способные запускать другое приложения без их установки. Кроме того, антивирусные продукты Dr.Web для Android обнаружили на Android-устройствах множество программ, защищенных специальными упаковщиками и обфускаторами. Такие утилиты часто используют вирусописатели, чтобы защитить вредоносное и нежелательное ПО от обнаружения антивирусами.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.VirtualApk.1.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Rooter.3

- Утилита для получения root-полномочий на Android-устройствах, которая задействует различные эксплойты. Наряду с владельцами Android-устройств ее могут применять злоумышленники и вредоносные программы.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты вредоносных Android-приложений от обнаружения антивирусами.

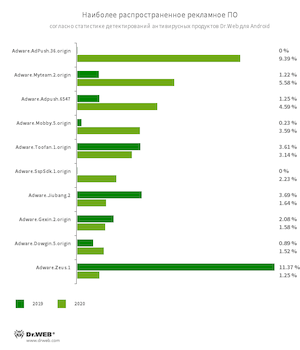

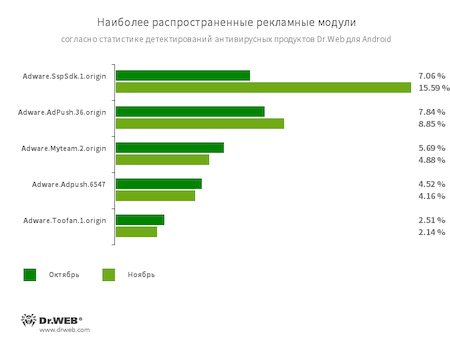

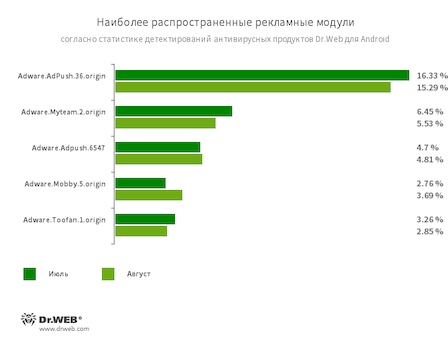

Среди рекламного ПО наибольшее распространение получили программные модули, которые демонстрировали рекламу в панели уведомлений Android-устройств, а также показывали баннеры поверх окон других программ и интерфейса операционной системы.

- Adware.AdPush.36.origin

- Adware.AdPush.6547

- Adware.MyTeam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

- Adware.SspSdk.1.origin

- Adware.Jiubang.2

- Adware.Gexin.2.origin

- Adware.Dowgin.5.origin

- Adware.Zeus.1

- Рекламные модули, которые разработчики встраивают в свои приложения для их монетизации. Такие модули показывают надоедливые уведомления с объявлениями, баннеры и видеорекламу, которые мешают работе с устройствами. Кроме того, они могут собирать конфиденциальную информацию и передавать ее на удаленный сервер.

Банковские трояны

В 2020 году интенсивность атак с применением банковских троянов сохранялась примерно на одном уровне на протяжении первых трех кварталов. В этом временном промежутке лишь весной произошел определенный всплеск их активности, который совпал с началом пандемии.

С наступлением осени и приходом второй волны коронавируса наблюдался значительный рост детектирований этих вредоносных приложений, продолжившийся до конца года. При этом пик распространения банковских троянов пришелся на сентябрь. Это объясняется тем, что в августе в открытый доступ попал исходный код банкера Cerberus, что привело к появлению множества новых вредоносных программ, созданных на его основе. Различные модификации этого трояна детектируются антивирусными продуктами Dr.Web для Android как представители семейства Android.BankBot.

Банкеры попадали на Android-устройства различными способами. В том числе – путем загрузки с вредоносных сайтов. Наряду с отмеченными ранее мошенническими веб-ресурсами с информацией о коронавирусе злоумышленники создавали множество других поддельных сайтов. Например, распространявшийся в мае среди вьетнамских пользователей троян Android.Banker.388.origin скачивался на устройства при посещении поддельного сайта Министерства общественной безопасности.

А киберпреступники, атаковавшие японских пользователей, на протяжении всего года создавали поддельные сайты почтовых сервисов и курьерских компаний, при посещении которых происходила загрузка Android-банкеров.

Другой вектор их распространения — через каталог Google Play. Например, в июне вирусные аналитики компании «Доктор Веб» обнаружили там сразу нескольких банковских троянов. Одним из них был Android.BankBot.3260, которого киберпреступники выдавали за приложение для заметок. Другой — Android.BankBot.733.origin — распространялся под видом программы для установки системных обновлений и программ, а также защиты от угроз.

А в июле был найден троян Android.Banker.3259, скрывавшийся в приложении для управления телефонными звонками и СМС.

Перспективы и тенденции

Киберпреступники непрерывно ищут способы защиты вредоносных приложений. В 2021 году можно ожидать появления большего числа многокомпонентных угроз, а также троянов, защищенных различными упаковщиками, затрудняющими обнаружение антивирусами.

Вирусописатели продолжат использовать вредоносные приложения для получения нелегального заработка. В результате пользователи столкнутся с новыми рекламными троянами, всевозможными загрузчиками ПО и кликерами, применяемыми в различных преступных схемах монетизации.

Останется актуальной проблема кибершпионажа и таргетированных атак. Возможно появление вредоносных приложений, которые будут использовать уязвимости ОС Android для заражения устройств. Для защиты от Android-угроз рекомендуется применять антивирусные средства Dr.Web для Android, а также устанавливать все актуальные обновления операционной системы и используемых программ.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности за 2020 год |

29 декабря 2020 года

В 2020 году одними из самых распространенных угроз, с которыми массово сталкивались пользователи, стали трояны-дропперы, распространяющие и устанавливающие другое вредоносное ПО, многочисленные рекламные приложения, мешающие нормальной работе устройств, а также различные модификации троянов-загрузчиков, запускающих в инфицированной системе исполняемые файлы с набором вредоносных функций. Кроме того, на протяжении всего года хакерские группировки активно распространяли троянские программы, использующие функциональность популярных утилит для удаленного администрирования. Так, вирусная лаборатория «Доктор Веб» зафиксировала несколько атак с использованием RAT-троянов, которые позволяют злоумышленникам дистанционно управлять зараженными компьютерами и доставлять на них вредоносную нагрузку.

Также в этом году вирусные аналитики «Доктор Веб» расследовали несколько масштабных целевых атак, направленных на корпоративный сектор. В ходе работы были выявлены несколько семейств троянов, которыми были инфицированы компьютеры различных государственных учреждений.

В почтовом трафике самыми активными угрозами оказались банковские трояны, стилеры, различные модификации бэкдоров, написанные на VB.NET, а также вредоносные сценарии, перенаправляющие пользователей на опасные и нежелательные сайты. Кроме того, посредством электронной почты злоумышленники активно распространяли программы, эксплуатирующие уязвимости документов Microsoft Office.

Несмотря на то, что большая часть выявленных угроз представляла опасность для пользователей ОС Windows, владельцы компьютеров под управлением macOS также были в зоне риска. В течение года были обнаружены трояны-шифровальщики и шпионские программы, работающие под управлением macOS, а также руткиты, которые скрывали работающие процессы. Также под видом разнообразных приложений активно распространялись рекламные установщики, которые загружали на компьютеры различную потенциально опасную нагрузку. В большинстве случаев под угрозой находились те пользователи, которые отключали встроенные системы безопасности и загружали приложения из недоверенных источников.

Пользователям мобильных устройств на базе ОС Android угрожали рекламные, шпионские и банковские троянские программы, а также всевозможные загрузчики, которые скачивали другие вредоносные приложения и выполняли произвольный код. Значительная часть вредоносного ПО распространялась через каталог Google Play.

Главные тенденции года

- Рост числа таргетированных атак, в том числе атак троянов-вымогателей

- Рост числа фишинговых атак и спам-кампаний с применением социальной инженерии

- Появление новых угроз для macOS

- Активное распространение вредоносных программ для ОС Android в каталоге Google Play

Наиболее интересные события 2020 года

В феврале вирусные аналитики «Доктор Веб» сообщили о компрометации ссылки на скачивание программы для обработки видео и звука VSDC в каталоге популярного сайта CNET. Вместо оригинальной программы посетители сайта загружали измененный установщик с вредоносным содержимым, позволяющим злоумышленникам дистанционно управлять инфицированными компьютерами. Управление было реализовано при помощи компонентов программы TeamViewer и троянской библиотеки семейства BackDoor.TeamViewer, которая устанавливала несанкционированное соединение. При помощи бэкдора злоумышленники могли доставлять на зараженные устройства полезную нагрузку в виде других вредоносных приложений.

В марте специалисты «Доктор Веб» рассказали о компрометации ряда сайтов, созданных на CMS WordPress. JavaScript-сценарий, встроенный в код взломанных страниц, перенаправлял посетителей на фишинговую страницу, где пользователям предлагалось установить важное обновление безопасности для браузера Chrome. Загружаемый файл представлял собой установщик вредоносного ПО, которое позволяло дистанционно управлять инфицированными компьютерами. В этот раз злоумышленники вновь использовали легитимные компоненты TeamViewer и троянскую библиотеку, которая устанавливала соединение и скрывала от пользователей работу программы.

Летом вирусная лаборатория «Доктор Веб» выпустила масштабное исследование вредоносного ПО, применявшегося в APT-атаках на государственные учреждения Казахстана и Киргизии. В рамках расследования аналитики обнаружили ранее неизвестное семейство мультимодульных троянских программ XPath, предназначенных для несанкционированного доступа к компьютерам с последующим выполнением различных вредоносных действий по команде злоумышленников. Представители семейства использовали сложный механизм заражения, при котором работа каждого модуля соответствовала определенной стадии работы вредоносной программы. Кроме того, трояны обладали руткитом для сокрытия сетевой активности и следов присутствия в скомпрометированной системе.

Позже в вирусную лабораторию «Доктор Веб» поступили новые образцы ВПО, обнаруженные на одном из зараженных компьютеров локальной сети госучреждения Киргизии. Самой интересной находкой оказался многокомпонентный троян-бэкдор ShadowPad, который, по нашим данным, может являться эволюцией другого мультимодульного APT-бэкдора — PlugX, ранее также обнаруженного в скомпрометированных сетях пострадавших организаций. Сходствам в коде образцов ShadowPad и PlugX, а также некоторым пересечениям в их сетевой инфраструктуре было посвящено отдельное исследование.

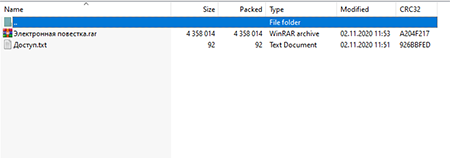

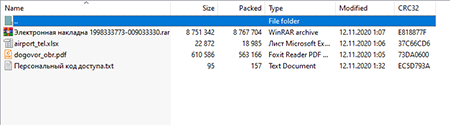

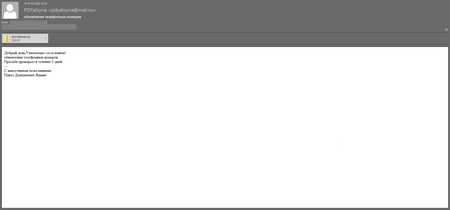

В сентябре компания «Доктор Веб» сообщила о выявлении спам-кампании с элементами социнженерии, нацеленной на ряд предприятий топливно-энергетического комплекса России. Для первичного заражения злоумышленники использовали электронные письма с вредоносными вложениями, при открытии которых устанавливались бэкдоры, позволяющие управлять инфицированными компьютерами. Анализ документов, вредоносных программ, а также использованной инфраструктуры свидетельствует о возможной причастности к этой атаке одной из китайских APT-групп.

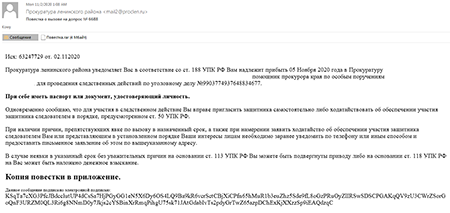

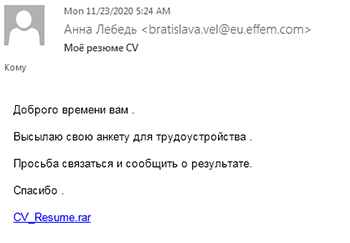

В ноябре вирусные аналитики «Доктор Веб» зафиксировали рассылку фишинговых писем корпоративным пользователям. В качестве вредоносной нагрузки письма содержали троянские программы, обеспечивающие скрытую установку и запуск утилиты Remote Utilities, установочные компоненты которой также находились в составе вложения. Чтобы заставить потенциальных жертв открыть вложения, злоумышленники применяли методы социальной инженерии.

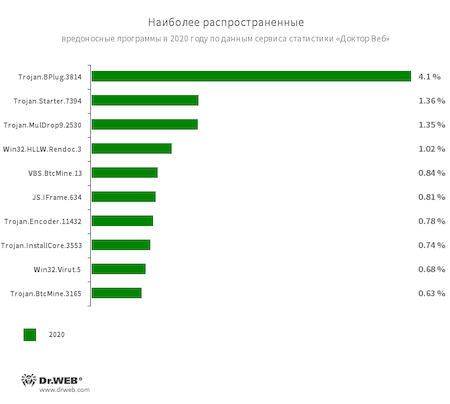

Вирусная обстановка

Анализ данных статистики Dr.Web показал, что в 2020 году пользователей чаще всего атаковали трояны-дропперы и загрузчики, которые устанавливали другие вредоносные приложения и выполняли произвольный код. Кроме того, пользователям по-прежнему угрожали трояны и скрипты, выполняющие скрытый майнинг криптовалют.

- Trojan.BPlug.3867

- Вредоносное расширение для браузера, предназначенное для веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

- Trojan.Starter.7394

- Представитель семейства троянов, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.MulDrop9.2530

- Дроппер, распространяющий и устанавливающий другое вредоносное ПО.

- Win32.HLLW.Rendoc.3

- Сетевой червь, распространяющийся в том числе через съемные носители информации.

- VBS.BtcMine.13

- Вредоносный сценарий на языке VBS, выполняющий скрытую добычу криптовалют.

- JS.IFrame.634

- Скрипт, который злоумышленники внедряют в html-страницы. При открытии таких страниц скрипт выполняет перенаправление на различные вредоносные и нежелательные сайты.

- Trojan.Encoder.11432

- Многокомпонентный сетевой червь, известный под именем WannaCry. Вредоносная программа имеет несколько компонентов, троян-шифровальщик — лишь один из них.

- Trojan.InstallCore.3553

- Семейство обфусцированных установщиков рекламного и нежелательного ПО, использующее недобросовестные методы распространения.

- Win32.Virut.5

- Полиморфный вирус, заражающий исполняемые файлы. Содержит функции управления инфицированными компьютерами с использованием IRC-канала.

- Trojan.BtcMine.3165

- Троянская программа, выполняющая на зараженном устройстве скрытую добычу криптовалют.

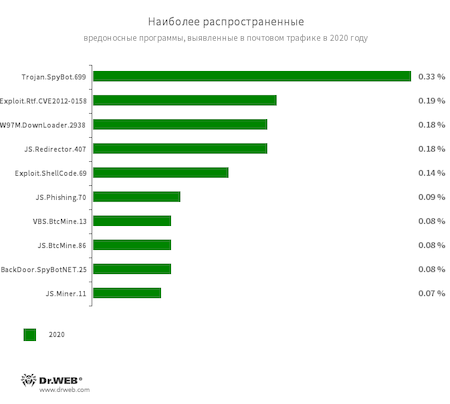

В почтовом трафике преобладали трояны-банкеры, бэкдоры и вредоносное ПО, использующее уязвимости офисных документов. Кроме того, злоумышленники распространяли скрипты для скрытого майнинга и фишинга, а также перенаправления пользователей на нежелательные и потенциально опасные сайты.

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

- Exploit.CVE-2012-0158

- Измененный документ Microsoft Office Word, для выполнения вредоносного кода использующий уязвимость CVE-2012-0158.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- JS.Redirector.407

- Вредоносный сценарий на языке JavaScript, размещаемый в коде веб-страниц. Предназначен для перенаправления пользователей на фишинговые или рекламные сайты.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- JS.Phishing.70

- Вредоносный сценарий на языке JavaScript, формирующий фишинговую веб-страницу.

- VBS.BtcMine.13

- Вредоносный сценарий на языке VBS, выполняющий скрытую добычу криптовалют.

- JS.BtcMine.86

- Вредоносный сценарий на языке JavaScript, выполняющий скрытую добычу криптовалют.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на .NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

- JS.Miner.11

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи криптовалют.

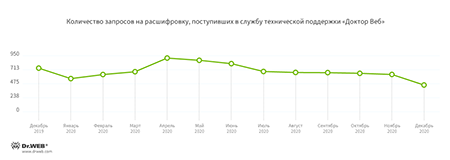

Шифровальщики

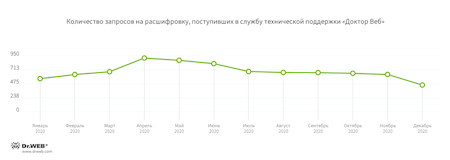

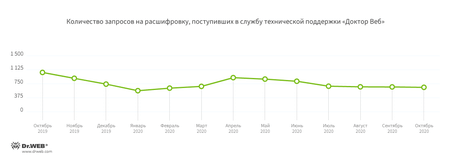

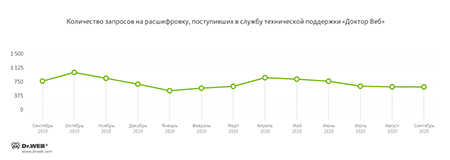

По сравнению с 2019 годом, в 2020 году число запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в антивирусную лабораторию «Доктор Веб» поступило на 18,4% меньше. Динамика регистрации таких запросов в 2020 году показана на графике:

Наиболее распространенные шифровальщики в 2020 году:

- Trojan.Encoder.26996

- Шифровальщик, известный как STOP Ransomware. Пытается получить приватный ключ с сервера, а в случае неудачи пользуется зашитым. Один из немногих троянов-вымогателей, который шифрует данные поточным алгоритмом Salsa20.

- Trojan.Encoder.567

- Шифровальщик, написанный на Delphi. История развития трояна насчитывает множество версий с использованием различных алгоритмов шифрования. Как правило, распространяется в виде вложений к электронным письмам.

- Trojan.Encoder.29750

- Шифровальщик из семейства Limbo/Lazarus. Несет в себе зашитый авторский ключ, применяемый в случае отсутствия связи с управляющим сервером и возможности выгрузить приватную часть сгенерированного ключа.

- Trojan.Encoder.858

- Шифровальщик, известный как Troldesh Ransomware. Скомпилирован с использованием Tor — cразу после запуска инициализируется Tor, при этом подключение происходит к одному из мостов, адрес которого зашит в трояне. Для шифрования данных используется алгоритм AES в режиме CBC.

- Trojan.Encoder.11464

- Шифровальщик, также известный как Scarab Ransomware. Впервые обнаружен в июне 2017 года. Изначально распространялся через ботнет Necurs. Для шифрования пользовательских файлов программа использует алгоритмы AES-256 и RSA-2048.

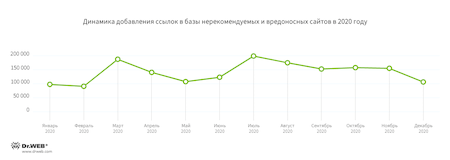

Опасные и нерекомендуемые сайты

Базы Родительского (Офисного) контроля и веб-антивируса SpIDer Gate в продуктах Dr.Web регулярно пополняются новыми адресами нерекомендуемых и потенциально опасных сайтов. Среди них — мошеннические и фишинговые ресурсы, а также страницы, с которых распространяется вредоносное ПО. Наибольшее число таких ресурсов было зафиксировано в третьем квартале, а наименьшее — во втором. Динамика пополнения баз нерекомендуемых и опасных сайтов в уходящем году показана на диаграмме ниже.

Сетевое мошенничество

В феврале специалисты компании «Доктор Веб» предупредили пользователей о запуске в социальной сети Instagram масштабной фишинговой кампании, основанной на сообщениях о единовременной выплате всем гражданам Российской Федерации. Злоумышленники подавали информацию в виде отрывков из выпусков новостей, используя подходящие по смыслу фрагменты из настоящих эфиров. При этом в видеоряд были вставлены дополнительные кадры, содержащие инструкции по заполнению форм на фишинговых сайтах, которые маскировались под официальные ресурсы Минэкономразвития России.

В течение 2020 года интернет-аналитиками компании было выявлено множество мошеннических сайтов, маскирующихся под официальные ресурсы государственных организаций. Чаще всего мошенники предлагали получить несуществующую компенсацию или инвестировать в крупные компании.

Для получения обещанных выгод посетителям чаще всего требовалось ввести свои данные, включая данные банковских карт, и предварительно внести оплату. Таким образом, пользователи теряли не только деньги, но и передавали свои персональные данные злоумышленникам.

Для мобильных устройств

В 2020 году владельцам Android-устройств угрожали различные вредоносные и нежелательные приложения. Например, пользователи часто сталкивались со всевозможными рекламными троянами, которые показывали надоедливые уведомления и баннеры. Среди них было множество вредоносных программ семейства Android.HiddenAds, распространявшихся в том числе через каталог Google Play. В течение года вирусные аналитики «Доктор Веб» выявили в нем десятки этих троянов, которых загрузили более 3 300 000 пользователей. На долю таких вредоносных приложений пришлось свыше 13% от общего числа угроз, выявленных на Android-устройствах.

Кроме того, в марте вирусные аналитики обнаружили в Google Play многофункционального трояна Android.Circle.1, которой получал команды с BeanShell-скриптами и также мог показывать рекламу. Помимо этого, он мог переходить по ссылкам, загружать веб-сайты и нажимать на размещенные там баннеры. Позднее были найдены и другие вредоносные программы, принадлежащие к этому семейству.

Другой угрозой, с которой часто сталкивались пользователи, стали всевозможные трояны-загрузчики. Среди них были многочисленные представители семейства Android.RemoteCode, скачивающие и выполняющие произвольный код. На их долю пришлось более 14% угроз, выявленных антивирусными продуктами Dr.Web для Android. Кроме того, владельцам Android-устройств угрожали трояны семейств Android.DownLoader и Android.Triada, загружавшие и устанавливавшие другие приложения.

Наряду с троянами-загрузчиками широкое распространение получили потенциально опасные утилиты, позволяющие запускать программы без их установки. Среди них — утилиты Tool.SilentInstaller и Tool.VirtualApk. Вирусописатели активно применяли их для распространения различного ПО, получая вознаграждение от партнерских сервисов.

Для распространения вредоносных и нежелательных приложений злоумышленники активно эксплуатировали тему пандемии коронавируса. Например, они создавали различные мошеннические сайты, на которых жертвам предлагалось установить справочные или медицинские программы, связанные с коронавирусной инфекцией, а также приложения для получения материальной помощи. В действительности с таких сайтов на Android-устройства загружались шпионские программы, различные банковские трояны, трояны-вымогатели и другое вредоносное ПО.

В течение года вирусные аналитики «Доктор Веб» выявили в каталоге Google Play множество вредоносных приложений семейства Android.FakeApp, предназначенных для загрузки мошеннических сайтов. Злоумышленники выдавали этих троянов за справочники с информацией о социальных выплатах и компенсациях. В период пандемии и непростой экономической ситуации пользователей интересовали такие сведения, и на уловку киберпреступников попалось множество владельцев Android-устройств.

Также в 2020 году на Android-устройствах было выявлено множество приложений, позволяющих следить за их владельцами. Они могли применяться для кибершпионажа и собирать широкий спектр персональной информации — переписку, фотографии, документы, список контактов, информацию о местоположении, сведения о контактах, телефонных разговорах и т. д.

Перспективы и вероятные тенденции

Прошедший год продемонстрировал устойчивое распространение не только массового вредоносного ПО, но и APT-угроз, с которыми сталкивались организации по всему миру.

В 2021 году следует ожидать дальнейшего распространения цифрового вымогательства, при этом целевым атакам с использованием троянов-шифровальщиков все чаще будут подвержены частные компании и корпоративный сектор. Этому способствует развитие модели RaaS (Ransomware as a Service — вымогательство как услуга), а также ощутимый для хакерских группировок результат, стимулирующий их преступную деятельность. Возможное сокращение расходов на информационную безопасность также может привести к стремительному росту числа подобных инцидентов.

Пользователям по-прежнему будет угрожать массовое вредоносное программное обеспечение —банковские и рекламные трояны, майнеры и шифровальщики, а также шпионское ПО. Стоит также готовиться к появлению новых мошеннических схем и фишинговых кампаний, с помощью которых злоумышленники будут пытаться завладеть не только деньгами, но и персональными данными.

Владельцы устройств под управлением macOS, Android, Linux и других операционных систем останутся под пристальным вниманием вирусописателей, и вредоносное ПО продолжит свое распространение на эти платформы. Также можно ожидать, что участятся и станут более изощренными атаки на устройства интернета вещей. Можно с уверенностью сказать, что киберпреступники продолжат использовать для своего обогащения любые методы, поэтому пользователям необходимо соблюдать правила информационной безопасности и применять надежные антивирусные средства на всех устройствах.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в декабре 2020 года |

28 декабря 2020 года

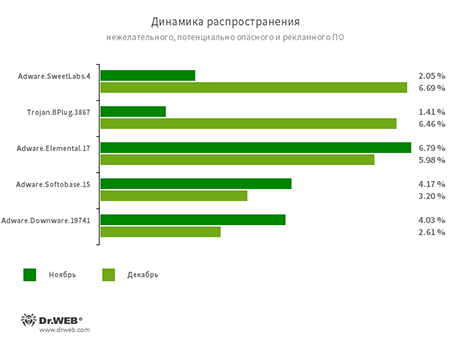

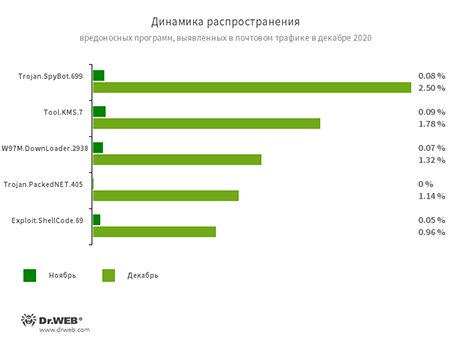

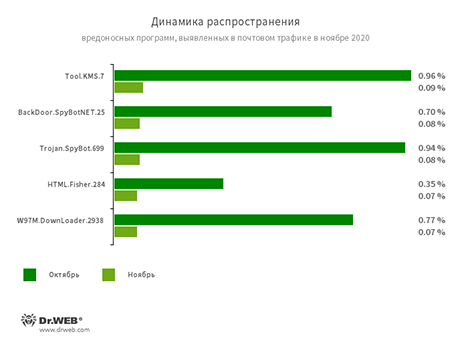

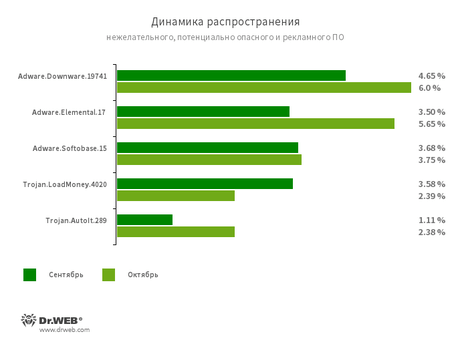

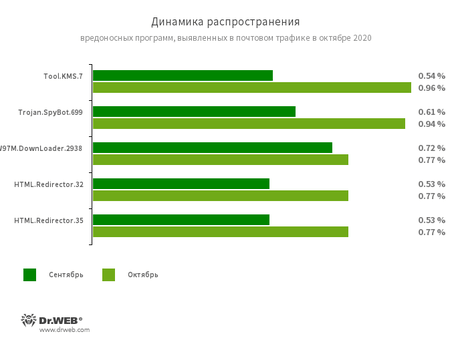

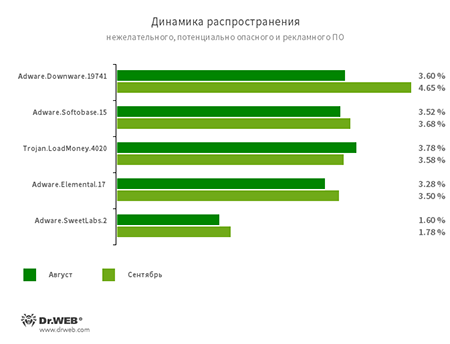

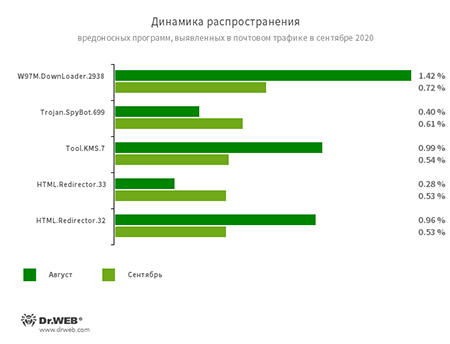

В декабре анализ данных статистики Dr.Web показал уменьшение общего числа обнаруженных угроз на 11.49% по сравнению с ноябрем. Количество уникальных угроз также снизилось — на 24.51%. По общему количеству детектирований лидируют рекламные программы и вредоносные расширения для браузеров. В почтовом трафике на первых позициях находится разнообразное вредоносное ПО, в том числе банковский троян Trojan.SpyBot.699, обфусцированный стилер, написанный на VB.NET, а также программы, использующие уязвимости документов Microsoft Office.

Число обращений пользователей за расшифровкой файлов снизилось на 31.54% по сравнению с ноябрем. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого приходится 37.14% всех инцидентов.

Главные тенденции декабря

- Снижение активности распространения вредоносного ПО

- Рекламные приложения остаются в числе самых активных угроз

- Снижение количества уникальных угроз в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Trojan.BPlug.3867

- Вредоносное расширение для браузера, предназначенное для веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Downware.19741

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

Статистика вредоносных программ в почтовом трафике

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

- Tool.KMS.7

- Хакерские утилиты, которые используются для активации продуктов Microsoft с поддельной лицензией.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.PackedNET.405

- Обфусцированная версия стилера, написанного на VB.NET. Имеет функциональность кейлоггера и используется для кражи конфиденциальной информации.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

Шифровальщики

Запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в декабре в антивирусную лабораторию «Доктор Веб» поступило на 28.41% меньше, чем в ноябре.

- Trojan.Encoder.26996 — 37.14%

- Trojan.Encoder.567 — 20.00%

- Trojan.Encoder.29750 — 3.17%

- Trojan.Encoder.11549 — 1.27%

- Trojan.Encoder.30356 — 1.27%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение декабря 2020 года в базу нерекомендуемых и вредоносных сайтов было добавлено 105 840 интернет-адресов.

| Ноябрь 2020 | Декабрь 2020 | Динамика |

|---|---|---|

| + 154 606 | + 105 840 | - 31.54% |

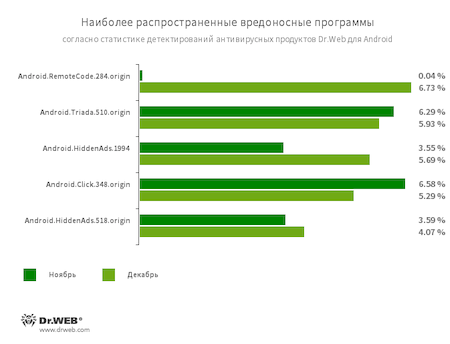

Вредоносное и нежелательное ПО для мобильных устройств

Согласно статистике детектирований, полученной антивирусными продуктами Dr.Web для Android, в декабре на защищаемых Android-устройствах было выявлено на 25,34% меньше угроз по сравнению с ноябрем. При этом наиболее часто пользователи сталкивались с рекламными троянами, а также вредоносными приложениями, загружающими другое ПО и выполняющими произвольный код.

Очередная угроза была обнаружена в каталоге Google Play. Это оказался троян Android.Joker.477, который скрывался в приложении с коллекцией изображений. Он подписывал жертв на дорогостоящие мобильные сервисы и мог загружать и выполнять произвольный код.

Кроме того, в декабре пользователей Android-устройств атаковали различные банковские трояны.

Наиболее заметные события, связанные с «мобильной» безопасностью в декабре:

- снижение общего числа угроз, выявленных на защищаемых Android-устройствах;

- обнаружение новой вредоносной программы в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в декабре читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в декабре 2020 года |

28 декабря 2020 года

По сравнению с ноябрем в декабре антивирусные продукты Dr.Web для Android выявили на защищаемых устройствах на 25,34% меньше угроз. Согласно полученной статистике, количество обнаруженных вредоносных программ сократилось на 25,35%, нежелательных - на 21%, потенциально опасных - на 68,1%, а рекламных - на 25,01%. Чаще всего пользователи Android-устройств сталкивались с рекламными троянами, вредоносными приложениями, способными выполнять произвольный код, а также различными троянами-загрузчиками.

В середине месяца вирусные аналитики копании «Доктор Веб» обнаружили в каталоге Google Play многофункционального трояна Android.Joker.477, который распространялся под видом программы с коллекцией изображений. Кроме того, были зафиксированы очередные атаки с использованием банковских троянов, в частности - Android.BankBot.684.origin и Android.BankBot.687.origin. В ряде случаев злоумышленники выдавали их за программы, позволяющие получить финансовую помощь от государства в период пандемии.

ГЛАВНЫЕ ТЕНДЕНЦИИ ДЕКАБРЯ

- Снижение общего числа угроз, обнаруженных на Android-устройствах

- Рекламные трояны и вредоносные программы-загрузчики остаются одними из самых активных Android-угроз

- Киберпреступники продолжают активно эксплуатировать тему пандемии при проведении атак

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.284.origin

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации она также может загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.HiddenAds.1994

- Android.HiddenAds.518.origin

- Троян, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают его в системный каталог.

- Android.Click.348.origin

- Вредоносное приложение, которое самостоятельно загружает веб-сайты, нажимает на рекламные баннеры и переходит по ссылкам. Может распространяться под видом безобидных программ, не вызывая подозрений у пользователей.

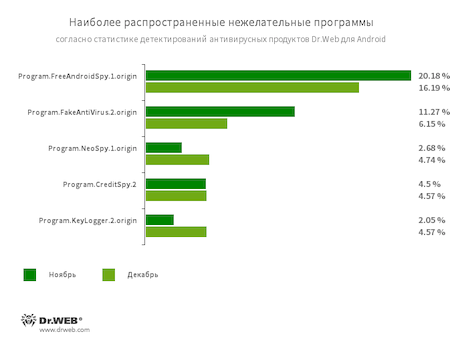

- Program.FreeAndroidSpy.1.origin

- Program.NeoSpy.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.CreditSpy.2

- Детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер СМС-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Program.KeyLogger.2.origin

- Android-программа, позволяющая отслеживать вводимые на клавиатуре символы. Она не является вредоносной, но может использоваться для кражи конфиденциальной информации.

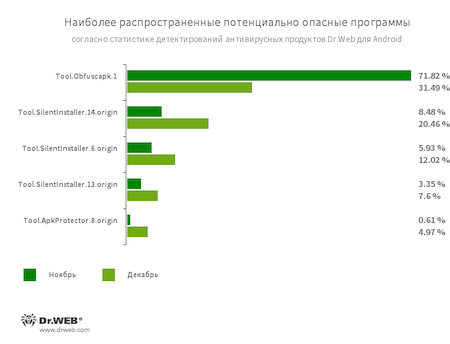

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.8.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

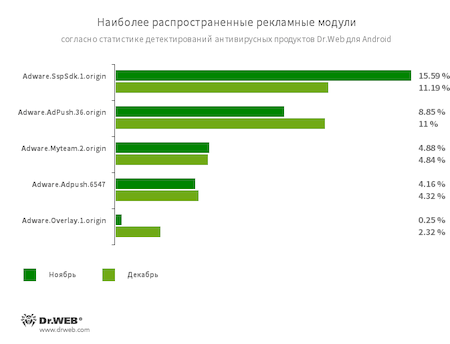

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

Угрозы в Google Play

В декабре вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play очередного трояна. Это был представитель семейства Android.Joker, получивший имя Android.Joker.477. Троян распространялся под видом сборника изображений, но в действительности предназначался для подписки пользователей на платные услуги, а также загрузки и выполнения произвольного кода.

Банковские трояны

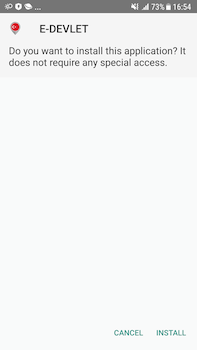

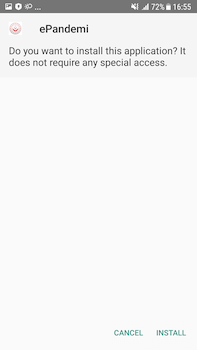

Среди троянских программ, угрожавших пользователям в прошедшем месяце, были банкеры Android.BankBot.684.origin и Android.BankBot.687.origin. Новые модификации этих вредоносных приложений, обнаруженные нашими специалистами, атаковали жителей Турции. Трояны распространялись через мошеннические сайты, на которых потенциальным жертвам предлагалось получить материальную помощь от государства в связи с пандемией. Для этого пользователи должны были загрузить и установить специализиронванное ПО, которое на самом деле являлось вредоносным.

Попадая на Android-устройства, банкеры запрашивали доступ к специальным возможностям (Accessibility Service) ОС Android для расширения своих полномочий, скрывали свои значки из списка установленных приложений на главном экране и приступали к выполнению основных функций. Они похищали конфиденциальную информацию, демонстрируя фишинговые окна поверх окон других приложений, перехватывали СМС, могли блокировать экран, а также выполняли другие вредоносные действия.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в ноябре 2020 года |

16 декабря 2020 года

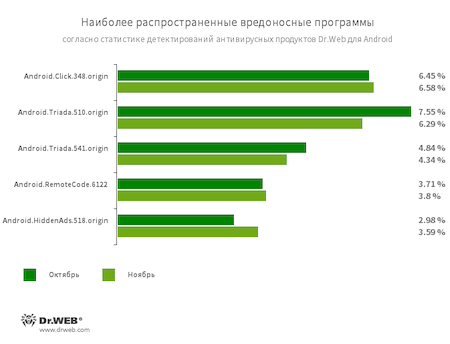

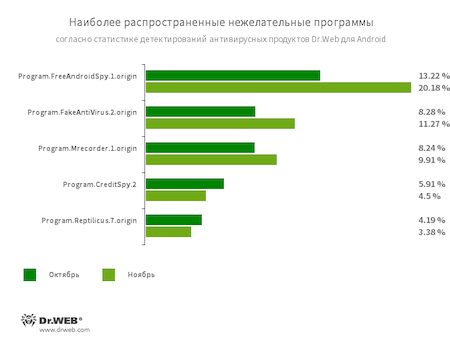

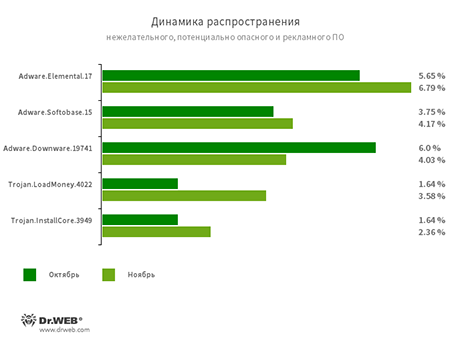

В ноябре антивирусные продукты Dr.Web для Android выявили на защищаемых устройствах на 5,14% меньше угроз по сравнению с октябрем. Согласно статистике детектирований, число обнаруженных вредоносных программ снизилось на 8,37%. В то же время число нежелательных, потенциально опасных и рекламных программ, наоборот, увеличилось на 5,78%, 13,16% и 5,72% соответственно.

Среди угроз, выявленных в каталоге Google Play вирусными аналитиками «Доктор Веб», оказался троян Android.Mixi.44.origin. Он загружал и показывал сайты поверх окон других приложений, незаметно переходил по ссылкам и позволял злоумышленникам зарабатывать на том, что пользователи устанавливали то или иное ПО.

Кроме того, наши специалисты обнаружили несколько новых представителей семейства троянов Android.Joker. Их основные функции - загрузка и выполнение произвольного кода, перехват содержимого поступающих уведомлений и подписка на платные сервисы без согласия владельцев Android-устройств.

ГЛАВНЫЕ ТЕНДЕНЦИИ НОЯБРЯ

- Снижение общего числа угроз, обнаруженных на Android-устройствах

- Появление новых вредоносных приложений в каталоге Google Play

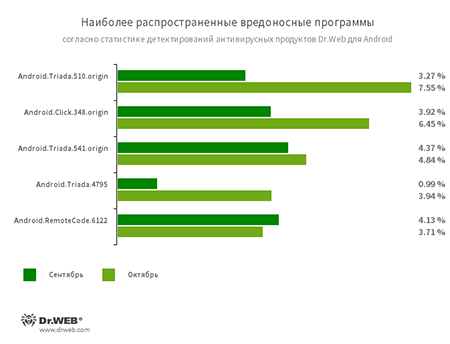

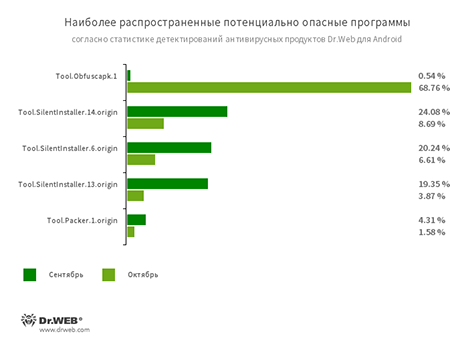

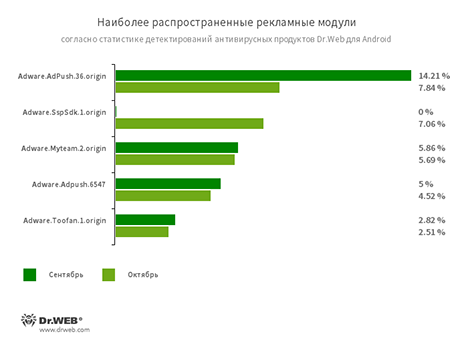

Угроза месяца