Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://news.drweb.com/rss/get/?c=9&lng=ru, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности в ноябре 2019 года |

11 декабря 2019 года

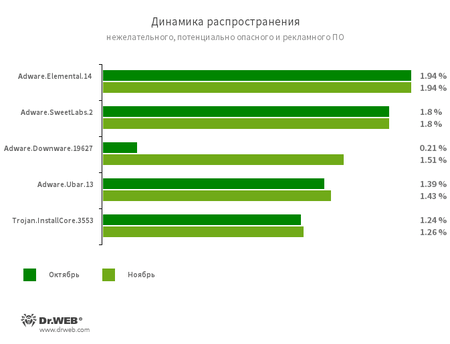

В ноябре статистика серверов «Доктор Веб» зафиксировала повышение общего числа обнаруженных угроз на 3.66% по сравнению с октябрем. При этом количество уникальных угроз возросло на 9.59%. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office, а также троянцы-загрузчики и стилеры. Большинство обнаруженных угроз приходится на долю рекламных программ. В течения месяца в каталоге Google Play были найдены новые вредоносные приложения для Android-устройств. Среди них — опасный бэкдор, рекламные троянцы и троянцы, которые подписывали жертв на платные услуги.

Главные тенденции ноября

- Рост активности распространения вредоносного ПО

- Снижение активности шифровальщиков

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Adware.Elemental.14

- Детектирование рекламных программ, которые путем подмены ссылок загружаются с файлообменных сервисов при попытке скачать с них те или иные файлы. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.SweetLabs.2

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19627

- Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий на устройство нежелательное ПО.

- Trojan.InstallCore.3553

- Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

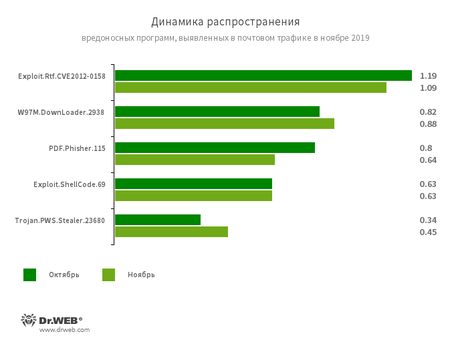

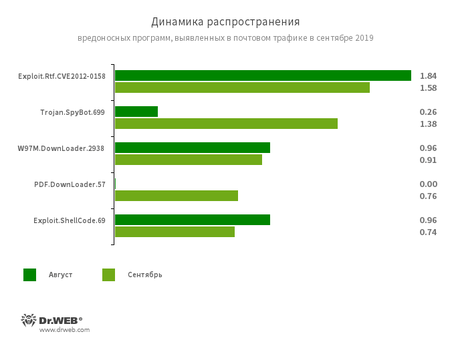

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- PDF.Phisher.115

- Pdf-документ, использующийся в фишинговой рассылке.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Trojan.PWS.Stealer.23680

- Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

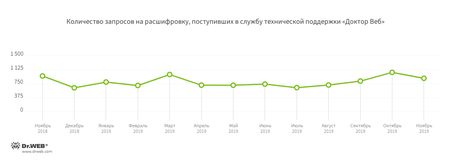

Шифровальщики

В ноябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.26996 — 34.31%

- Trojan.Encoder.858 — 10.42%

- Trojan.Encoder.567 — 3.19%

- Trojan.Encoder.28004 — 3.06%

- Trojan.Encoder.10700 — 2.08%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение ноября 2019 года в базу нерекомендуемых и вредоносных сайтов был добавлен 162 581 интернет-адрес.

| Октябрь 2019 | Ноябрь 2019 | Динамика |

|---|---|---|

| + 254 849 | + 162 581 | - 36.2% |

Вредоносное и нежелательное ПО для мобильных устройств

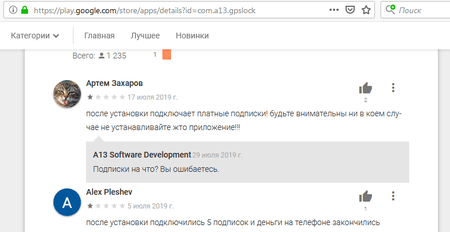

В ноябре в каталоге Google Play были выявлены очередные вредоносные программы. Пользователям снова угрожали рекламные троянцы семейства Android.HiddenAds, которые показывают надоедливые баннеры и мешают нормальной работе с Android-устройствами. Кроме того, злоумышленники распространяли вредоносные приложения семейства Android.Joker. Эти троянцы шпионят за жертвами, подписывают их на платные услуги, а некоторые модификации могут выполнять произвольный код и запускать дополнительные вредоносные модули.

Также вирусные аналитики «Доктор Веб» обнаружили новую версию бэкдора Android.Backdoor.735.origin, который выполняет команды злоумышленников и предназначен для кибершпионажа.

Наиболее заметные события, связанные с «мобильной» безопасностью в ноябре:

- появление новых угроз в каталоге Google Play.

Более подробно о вирусной обстановке для мобильных устройств в ноябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Наживка»: Это «ж-ж-ж» неспроста |

28 ноября 2019 года

Вот такое письмо как-то раз с самого утра пришло автору этого выпуска:

Явной опасности такое письмо вроде бы не представляет.

Адрес отправителя совпадает с тем, что указан в служебных заголовках. Ни аттача, ни вредоносной ссылки... Не исключено, что какой-то спамер или злоумышленник просто проверяет, «жив» ли этот почтовый ящик.

Но если вы не видите угрозы, это не значит, что ее нет.

Существуют однопиксельные прозрачные картинки (мы уже писали об этом), которые спамеры вставляют в письма и с их помощью определяют, было ли открыто письмо.

Если письмо содержит такую точку, вы ее, скорее всего, не заметите и просигнализируете спамерам, что ваш адрес жив.

Чтобы письма спамеров не попадали на ваш ПК или мобильное устройство,

используйте Dr.Web Security Space.

Как раз сегодня началась «чернопятничная» акция с грандиозными скидками на Dr.Web — так почему не дать отпор спамерам прямо сейчас, да еще и за смешные деньги?

|

|

Так себе шутки: «Джокер» на Android-гаджетах |

27 ноября 2019 года

«Наживка» о Джокере

По статистике каждая пятая программа для ОС Android — с уязвимостью (или, иными словами, — с «дырой»), что позволяет злоумышленникам успешно внедрять мобильных троянцев на устройства и выполнять вредоносные действия. В октябре вирусные аналитики «Доктор Веб» обнаружили прыткого и наглого, словно Джокер, троянца, которого киберпреступники распространяли через Google Play.

Android.Joker прятался под масками мобильных игр и различных программ – например, сборников изображений, фоторедакторов, утилит и т. д. И делал это вот зачем: чтобы, оказавшись на гаджете, выполнять произвольный код и запускать вспомогательные модули для кражи данных из телефонной книги или перехвата СМС-сообщения. Также эти «шутники» подключают пользователей к премиум-услугам, загружая веб-страницы соответствующих сервисов и автоматически выполняя подписку. В общем, «шутки» так себе.

Что еще может натворить троянец

Android.Joker

Читайте в новом обзоре вирусной активности Dr.Web на

news.drweb.ru

Dr.Web с этим «Джокером», конечно же, знаком – вот почему пользователям наших продуктов (и подписчикам услуги «Антивирус Dr.Web») этот троянец никакой угрозы не несет

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

#фишинг #сообщество

|

|

Что почитать? Конечно же, «Наживку»! |

27 ноября 2019 года

«Наживка»: новая новостная рубрика от «Доктор Веб»

Новости в рубрике «Наживка» выходят раз или два в неделю – их можно почитать непосредственно на сайте (ссылка на ветку), либо же подписавшись на наши еженедельные дайджесты (для этого необходима регистрация на drweb.ru).

Если у вас есть поучительные истории о фишинге или социальной инженерии, делитесь ими с сообществом Dr.Web в комментариях к новостям «Наживки». Пусть на крючок никто не попадется!

«Наживка»: Так себе шутки: «Джокер» на Android-гаджетах

#фишинг #сообщество

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в октябре 2019 года |

13 ноября 2019 года

Второй осенний месяц этого года оказался неспокойным для владельцев Android-устройств. Вирусные аналитики «Доктор Веб» обнаружили в каталоге Google Play множество вредоносных программ – в частности, троянцев-кликеров Android.Click, которые подписывали пользователей на платные услуги. Среди найденных угроз также были вредоносные приложения семейства Android.Joker. Они тоже подписывали жертв на дорогостоящие сервисы и могли выполнять произвольный код. Кроме того, наши специалисты выявили других троянцев.

ГЛАВНАЯ ТЕНДЕНЦИЯ ОКТЯБРЯ

- Рост числа выявленных угроз в каталоге Google Play

Мобильная угроза месяца

В начале октября компания «Доктор Веб» проинформировала пользователей о нескольких троянцах-кликерах, добавленных в вирусную базу Dr.Web как Android.Click.322.origin, Android.Click.323.origin и Android.Click.324.origin. Эти вредоносные приложения незаметно загружали веб-сайты, где самостоятельно подписывали своих жертв на платные мобильные сервисы. Особенности троянцев:

- встроены в безобидные программы;

- защищены коммерческим упаковщиком;

- маскируются под известные SDK;

- атакуют пользователей определенных стран.

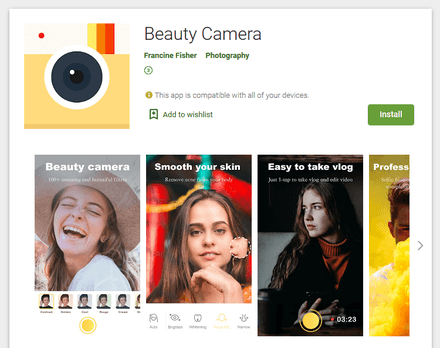

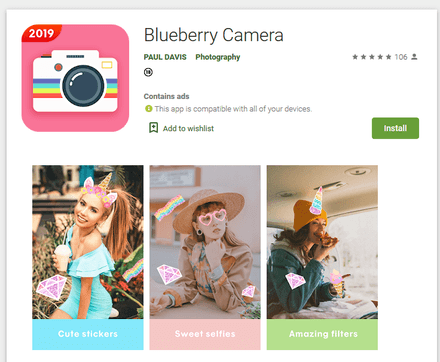

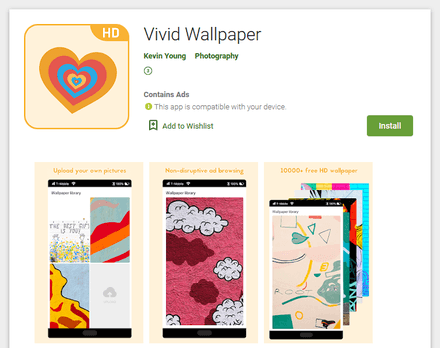

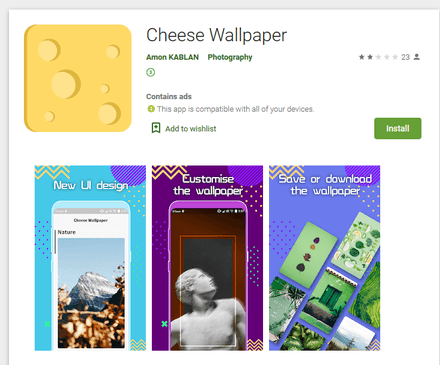

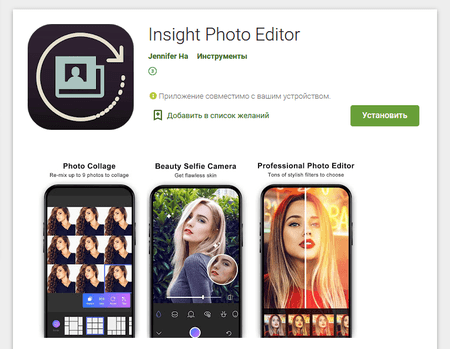

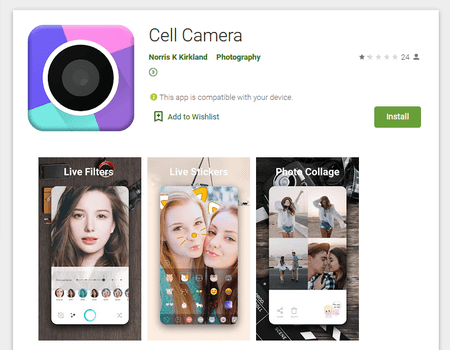

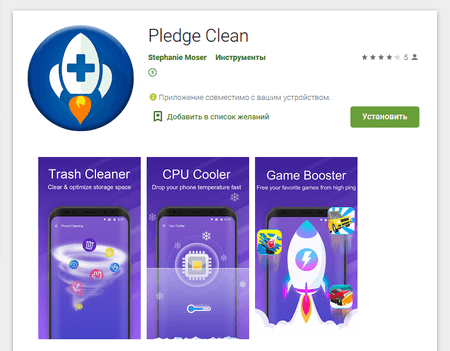

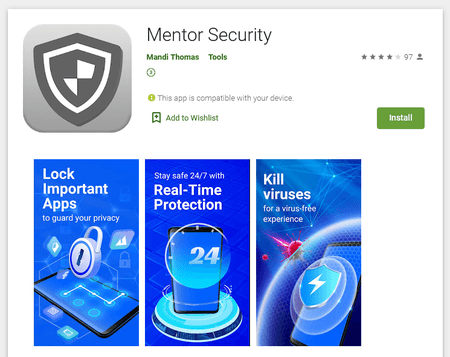

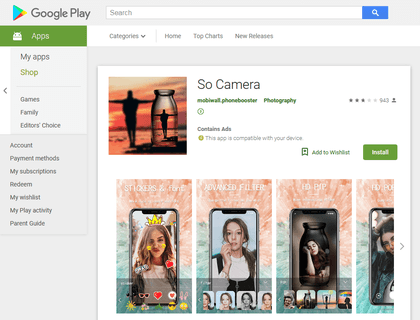

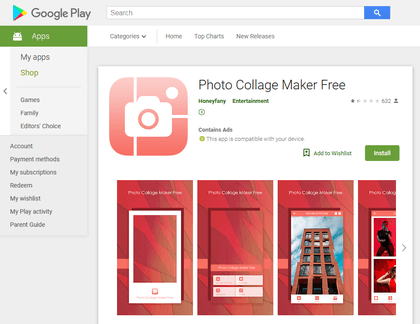

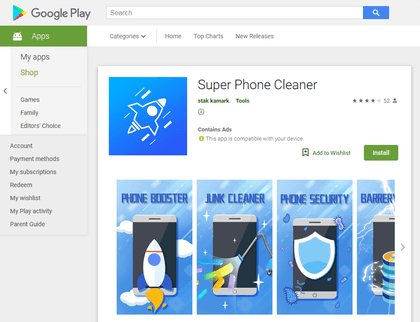

В течение всего месяца наши вирусные аналитики выявляли и другие модификации этих кликеров — например, Android.Click.791, Android.Click.800, Android.Click.802, Android.Click.808, Android.Click.839, Android.Click.841. Позднее были найдены похожие на них вредоносные приложения, которые получили имена Android.Click.329.origin, Android.Click.328.origin и Android.Click.844. Они тоже подписывали жертв на платные услуги, но их разработчиками могли быть другие вирусописатели. Все эти троянцы скрывались в безобидных, на первый взгляд, программах — фотокамерах, фоторедакторах и сборниках обоев для рабочего стола.

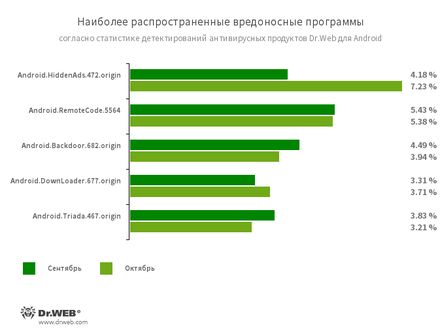

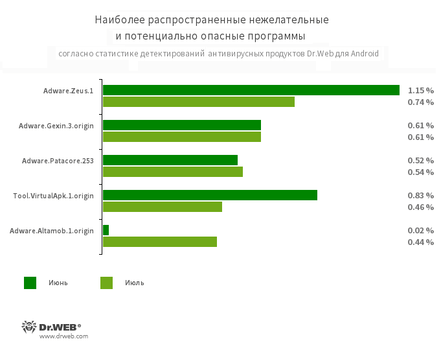

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.472.origin

- Троянец, показывающий навязчивую рекламу.

- Android.RemoteCode.5564

- Вредоносное приложение, которое загружает и выполняет произвольный код.

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.DownLoader.677.origin

- Загрузчик других вредоносных программ.

- Android.Triada.465.origin

- Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

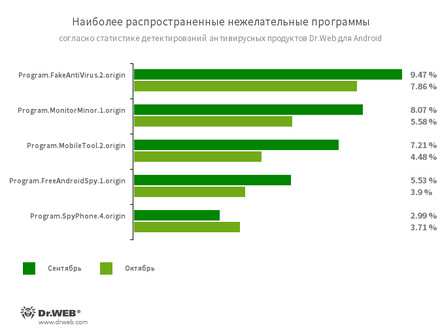

- Program.FakeAntiVirus.2.origin

Детектирование рекламных приложений, которые имитируют работу антивирусного ПО. - Program.MonitorMinor.1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

Программы, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

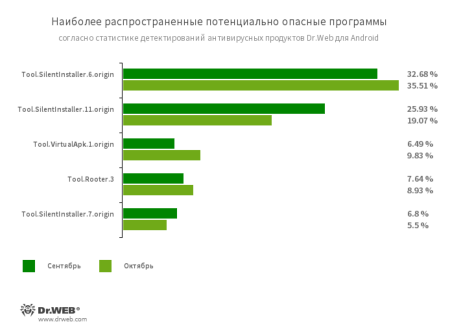

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. - Tool.Rooter.3

Утилита, предназначенная для получения root-полномочий на Android-устройствах. Может использоваться злоумышленниками и вредоносными программами.

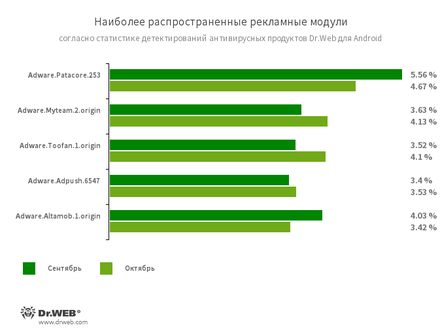

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Patacore.253

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Adpush.6547

- Adware.Altamob.1.origin

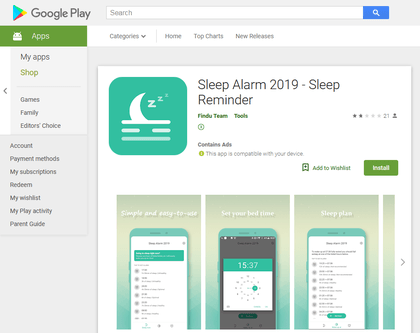

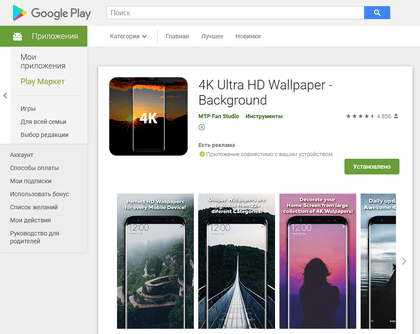

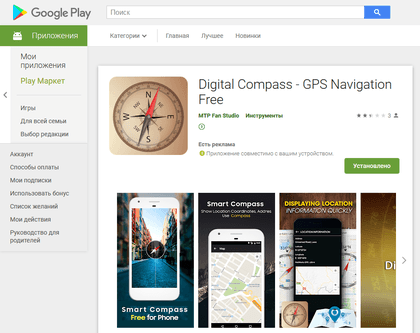

Троянцы в Google Play

Наряду с троянцами-кликерами вирусные аналитики компании «Доктор Веб» выявили в Google Play множество новых версий, а также модификаций уже известных вредоносных приложений семейства Android.Joker. Среди них — Android.Joker.6, Android.Joker.7, Android.Joker.8, Android.Joker.9, Android.Joker.12, Android.Joker.18 и Android.Joker.20.origin. Эти троянцы загружают и запускают дополнительные вредоносные модули, способны выполнять произвольный код и подписывают пользователей на дорогостоящие мобильные сервисы. Они распространяются под видом полезных и безобидных программ — сборников изображений для рабочего стола, фотокамер с художественными фильтрами, различных утилит, фоторедакторов, игр, интернет-мессенджеров и другого ПО.

Кроме того, наши специалисты обнаружили очередного рекламного троянца из семейства Android.HiddenAds, который получил имя Android.HiddenAds.477.origin. Злоумышленники распространяли его под видом видеоплеера и приложения, предоставляющего информацию о телефонных вызовах. После запуска троянец скрывал свой значок в списке приложений главного экрана ОС Android и начинал показывать надоедливую рекламу.

Также в вирусную базу Dr.Web были добавлены записи для детектирования троянцев Android.SmsSpy.10437 и Android.SmsSpy.10447. Они скрывались в сборнике изображений и приложении-фотокамере. Обе вредоносные программы перехватывали содержимое входящих СМС-сообщений, при этом Android.SmsSpy.10437 мог выполнять загружаемый с управляющего сервера произвольный код.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в октябре 2019 года |

13 ноября 2019 года

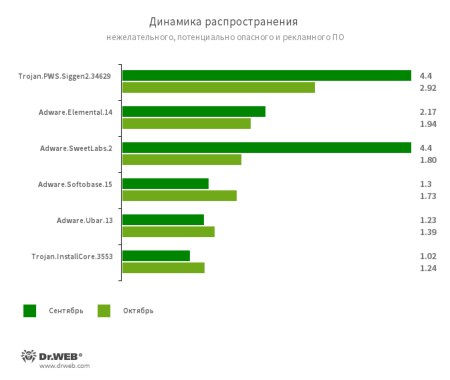

В октябре статистика серверов Dr.Web зафиксировала повышение роста общего числа обнаруженных угроз по сравнению с сентябрем. При этом количество уникальных угроз уменьшилось на 6.86%. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office, а также фишинговые рассылки. В статистике по вредоносному и нежелательному ПО лидирует троянец, предназначенный для кражи паролей, но большая часть обнаруженных угроз все еще приходится на долю рекламных программ.

Главные тенденции октября

- Снижение активности распространения уникального вредоносного ПО

- Повышение активности шифровальщиков

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Trojan.PWS.Siggen2.34629

- Троянец, предназначенный для кражи паролей.

- Adware.Elemental.14

- Детектирование рекламных программ, которые путем подмены ссылок загружаются при попытке скачать те или иные файлы с файлообменных сервисов. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.SweetLabs.2

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий на устройство нежелательное ПО.

- Trojan.InstallCore.3553

- Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

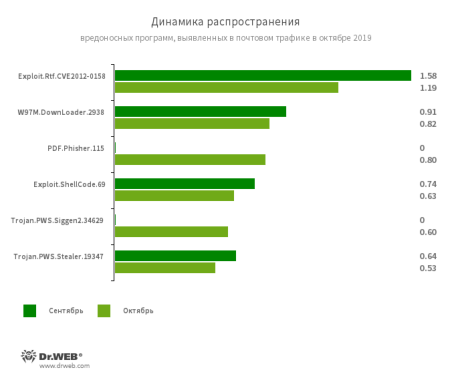

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- PDF.Phisher.115

- Pdf-документ, использующийся в фишинговой рассылке.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Trojan.PWS.Siggen2.34629

- Троянец, предназначенный для кражи паролей.

- Trojan.PWS.Stealer.19347

- Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

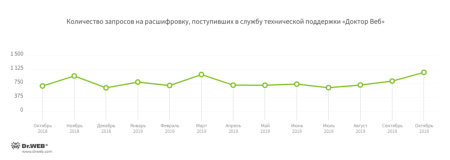

Шифровальщики

В октябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.858 — 16.34%

- Trojan.Encoder.10700 — 6.27%

- Trojan.Encoder.29750 — 2.81%

- Trojan.Encoder.11539 — 2.64%

- Trojan.Encoder.25574 — 2.64%

- ACCDFISA v2 — 2.48%

- Trojan.Encoder.11464 — 2.15%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение октября 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 254 849 интернет-адресов.

| Сентябрь 2019 | Октябрь 2019 | Динамика |

|---|---|---|

| + 238 637 | + 254 849 | + 6.79% |

Вредоносное и нежелательное ПО для мобильных устройств

В прошедшем месяце вирусные аналитики компании «Доктор Веб» выявили большое число угроз в каталоге Google Play. Среди них были троянцы-кликеры из семейства Android.Click — они подписывали пользователей на платные услуги. Кроме того, злоумышленники распространяли рекламных троянцев Android.HiddenAds и вредоносные программы Android.SmsSpy, которые перехватывали входящие СМС-сообщения. В течение октября наши специалисты обнаружили новые модификации троянцев семейства Android.Joker. По команде злоумышленников они могли выполнять произвольный код, запускать дополнительные вредоносные модули и автоматически подписывали жертв на дорогостоящие мобильные сервисы.

Наиболее заметное событие, связанное с «мобильной» безопасностью в октябре:

- активное распространение вредоносных программ через каталог Google Play.

Более подробно о вирусной обстановке для мобильных устройств в прошедшем месяце читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

Android-кликер подписывает пользователей на платные услуги |

17 октября 2019 года

Вирусные аналитики выявили несколько модификаций этой вредоносной программы, получившие имена Android.Click.322.origin, Android.Click.323.origin и Android.Click.324.origin. Чтобы скрыть их истинное предназначение, а также снизить вероятность обнаружения троянца, злоумышленники использовали несколько приемов. Во-первых, они встроили кликера в безобидные приложения — фотокамеры и сборники изображений, — которые выполняли заявленные функции. В результате у пользователей и специалистов по информационной безопасности не было явных причин рассматривать их как угрозу.

Во-вторых, все вредоносные программы были защищены коммерческим упаковщиком Jiagu, который усложняет детектирование антивирусами и затрудняет анализ кода. Таким образом у троянца было больше шансов избежать обнаружения встроенной защитой каталога Google Play.

В-третьих, вирусописатели пытались замаскировать троянца под известные рекламно-аналитические библиотеки. После добавления в программы-носители он встраивался в присутствовавшие в них SDK от Facebook и Adjust, скрываясь среди их компонентов.

Кроме того, кликер атаковал пользователей избирательно: он не выполнял никаких вредоносных действий, если потенциальная жертва не являлась жителем одной из интересующих злоумышленников стран.

Ниже приведены примеры приложений с внедренным в них троянцем:

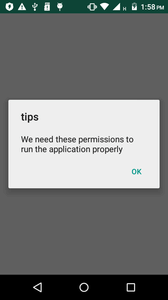

После установки и запуска кликер (здесь и далее в качестве примера будет выступать его модификация Android.Click.322.origin) пытается получить доступ к уведомлениям операционной системы, показывая следующий запрос:

Если пользователь согласится предоставить ему необходимые разрешения, троянец сможет скрывать все уведомления о входящих СМС и перехватывать тексты сообщений.

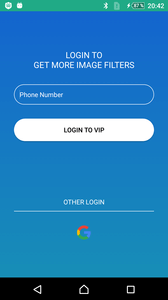

Далее кликер передает на управляющий сервер технические данные о зараженном устройстве и проверяет серийный номер SIM-карты жертвы. Если та соответствует одной из целевых стран, Android.Click.322.origin отправляет на сервер информацию о привязанном к ней номере телефона. При этом пользователям из определенных государств кликер показывает фишинговое окно, где предлагает самостоятельно ввести номер или авторизоваться в учетной записи Google:

Если же SIM-карта жертвы не относится к интересующей злоумышленников стране, троянец не предпринимает никаких действий и прекращает вредоносную деятельность. Исследованные модификации кликера атакуют жителей следующих государств:

- Австрия

- Италия

- Франция

- Таиланд

- Малайзия

- Германия

- Катар

- Польша

- Греция

- Ирландия

После передачи информации о номере Android.Click.322.origin ожидает команды от управляющего сервера. Тот отправляет троянцу задания, в которых содержатся адреса веб-сайтов для загрузки и код в формате JavaScript. Этот код используется для управления кликером через интерфейс JavascriptInterface, показа всплывающих сообщений на устройстве, выполнения нажатий на веб-страницах и других действий.

Получив адрес сайта, Android.Click.322.origin открывает его в невидимом WebView, куда также загружается принятый ранее JavaScript с параметрами для кликов. После открытия сайта с сервисом премиум-услуг троянец автоматически нажимает на необходимые ссылки и кнопки. Далее он получает проверочные коды из СМС и самостоятельно подтверждает подписку.

Несмотря на то, что у кликера нет функции работы с СМС и доступа к сообщениям, он обходит это ограничение. Это происходит следующим образом. Троянский сервис следит за уведомлениями от приложения, которое по умолчанию назначено на работу с СМС. При поступлении сообщения сервис скрывает соответствующее системное уведомление. Затем он извлекает из него информацию о полученном СМС и передает ее троянскому широковещательному приемнику. В результате пользователь не видит никаких уведомлений о входящих СМС и не знает о происходящем. О подписке на услугу он узнает только тогда, когда с его счета начнут пропадать деньги, либо когда он зайдет в меню сообщений и увидит СМС, связанные с премиум-сервисом.

После обращения специалистов «Доктор Веб» в корпорацию Google обнаруженные вредоносные приложения были удалены из Google Play. Все известные модификации этого кликера успешно детектируются и удаляются антивирусными продуктами Dr.Web для Android и потому не представляют угрозу для наших пользователей.

Подробнее об Android.Click.322.origin

#Android, #Google_Play, #кликер, #платная_подписка

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в сентябре 2019 года |

9 октября 2019 года

В сентябре пользователям Android-устройств угрожали различные вредоносные программы, многие их которых злоумышленники распространяли через каталог Google Play. Это были загрузчики Android.DownLoader, банковские и рекламные троянцы Android.Banker и Android.HiddenAds, а также другие угрозы. Кроме того, специалисты «Доктор Веб» обнаружили несколько новых версий потенциально опасных приложений, предназначенных для слежки за пользователями. Среди них — Program.Panspy.1.origin, Program.RealtimeSpy.1.origin и Program.MonitorMinor.

ГЛАВНЫЕ ТЕНДЕНЦИИ СЕНТЯБРЯ

- Google Play остается источником вредоносных и нежелательных приложений

- Пользователям по-прежнему угрожает шпионское ПО

Мобильная угроза месяца

Одной из выявленных в прошлом месяце вредоносных программ был банковский троянец Android.Banker.352.origin, который распространялся под видом официального приложения криптобиржи YoBit.

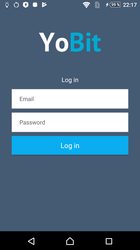

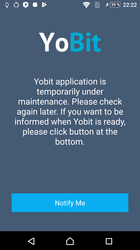

При запуске Android.Banker.352.origin показывал поддельное окно авторизации и похищал вводимые логины и пароли клиентов биржи. После этого он демонстрировал сообщение о временной недоступности сервиса.

Троянец перехватывал коды двухфакторной аутентификации из СМС, а также коды доступа из email-сообщений. Кроме того, он перехватывал и блокировал уведомления от различных мессенджеров и программ-клиентов электронной почты. Все украденные данные Android.Banker.352.origin сохранял в базу Firebase Database.

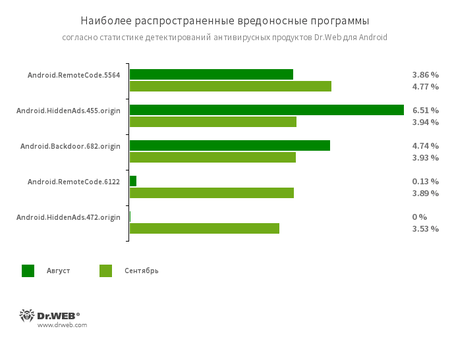

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.6122

- Android.RemoteCode.5564

- Вредоносные приложения для загрузки и выполнения произвольного кода.

- Android.HiddenAds.455.origin

- Android.HiddenAds.472.origin (новая угроза)

- Троянцы для показа навязчивой рекламы.

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

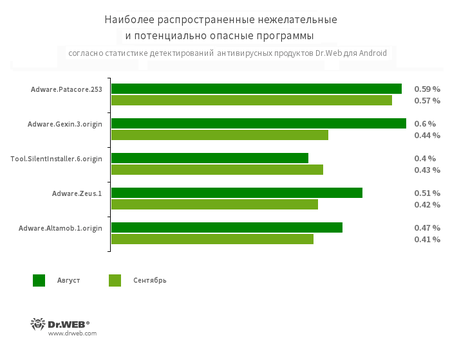

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Patacore.253

- Adware.Gexin.3.origin

- Adware.Zeus.1

- Adware.Altamob.1.origin

Потенциально опасная программа для незаметного запуска приложений без вмешательства пользователя:

- Tool.SilentInstaller.6.origin

Угрозы в Google Play

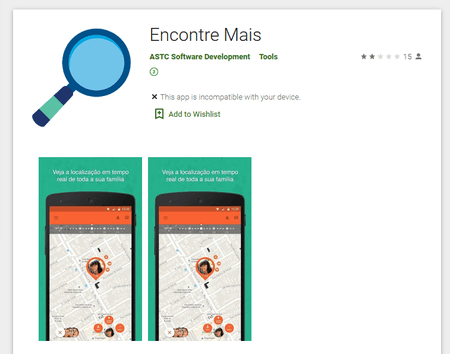

Помимо банковского троянца Android.Banker.352.origin в сентябре специалисты «Доктор Веб» обнаружили в Google Play вредоносную программу Android.Banker.347.origin, нацеленную на бразильских клиентов кредитных организаций. Она является модификацией банкеров Android.BankBot.495.origin, Android.Banker.346.origin и других, о которых наша компания сообщала в более ранних публикациях.

Злоумышленники распространяли Android.Banker.347.origin через Google Play под видом программы для обнаружения местоположения членов семьи.

Банкер использовал специальные возможности ОС Android (Accessibility Service) для кражи информации из СМС-сообщений — например, одноразовых кодов и других секретных данных. Кроме того, как и предыдущие модификации, он мог по команде киберпреступников открывать фишинговые страницы.

В течение месяца вирусные аналитики выявили в Google Play несколько новых рекламных троянцев семейства Android.HiddenAds — например, Android.HiddenAds.444.origin. Эта вредоносная программа скрывалась в безобидных программах и играх. После запуска она скрывала значок приложения и начинала показывать надоедливые рекламные баннеры. Кроме того, по команде управляющего сервера она загружала и пыталась установить APK-файлы.

Среди обнаруженных вредоносных программ были и троянцы-загрузчики, такие как Android.DownLoader.920.origin и Android.DownLoader.921.origin. Они распространялись под видом игр. Троянцы по команде сервера скачивали и пытались установить различное ПО, а также другие вредоносные программы.

В течение сентября в Google Play было найдено несколько модификаций троянцев семейства Android.Joker. Эти вредоносные приложения скрывались в безобидных, на первый взгляд, программах — плагинах для фотокамер, фоторедакторах, сборниках изображений, различных системных утилитах и другом ПО.

Троянцы способны загружать и запускать вспомогательные dex-файлы, а также выполнять произвольный код. Помимо этого, они автоматически подписывают пользователей на дорогостоящие услуги, для чего загружают веб-сайты с премиум-контентом и самостоятельно переходят по необходимым ссылкам. А чтобы подтвердить подписку, они перехватывают проверочные коды из СМС. Кроме того, вредоносные программы Android.Joker передают на управляющий сервер данные из телефонных книг своих жертв.

Другие троянцы, которые подписывали пользователей на дорогостоящие услуги, получили имена Android.Click.781 и Android.Click.325.origin. Они также загружали сайты, где автоматически подключали жертвам премиум-сервисы. Кроме того, по команде сервера они могли перехватывать уведомления, поступающие от операционной системы и других программ. Злоумышленники распространяли этих троянцев под видом приложений-фотокамер.

Шпионское ПО

В сентябре специалисты «Доктор Веб» обнаружили несколько новых версий потенциально опасных программ, предназначенных для слежки за владельцами Android-устройств. Среди них были приложения Program.Panspy.1.origin, Program.RealtimeSpy.1.origin и Program.MonitorMinor. Это шпионское ПО позволяет контролировать СМС-переписку и телефонные звонки, общение в популярных мессенджерах, отслеживать местоположение устройств, а также получать другую конфиденциальную информацию.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в сентябре 2019 года |

9 октября 2019 года

В сентябре пользователям Android-устройств угрожали различные вредоносные программы, многие их которых злоумышленники распространяли через каталог Google Play. Это были загрузчики Android.DownLoader, банковские и рекламные троянцы Android.Banker и Android.HiddenAds, а также другие угрозы. Кроме того, специалисты «Доктор Веб» обнаружили несколько новых версий потенциально опасных приложений, предназначенных для слежки за пользователями. Среди них — Program.Panspy.1.origin, Program.RealtimeSpy.1.origin и Program.MonitorMinor.

ГЛАВНЫЕ ТЕНДЕНЦИИ СЕНТЯБРЯ

- Google Play остается источником вредоносных и нежелательных приложений

- Пользователям по-прежнему угрожает шпионское ПО

Мобильная угроза месяца

Одной из выявленных в прошлом месяце вредоносных программ был банковский троянец Android.Banker.352.origin, который распространялся под видом официального приложения криптобиржи YoBit.

При запуске Android.Banker.352.origin показывал поддельное окно авторизации и похищал вводимые логины и пароли клиентов биржи. После этого он демонстрировал сообщение о временной недоступности сервиса.

Троянец перехватывал коды двухфакторной аутентификации из СМС, а также коды доступа из email-сообщений. Кроме того, он перехватывал и блокировал уведомления от различных мессенджеров и программ-клиентов электронной почты. Все украденные данные Android.Banker.352.origin сохранял в базу Firebase Database.

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.6122

- Android.RemoteCode.5564

- Вредоносные приложения для загрузки и выполнения произвольного кода.

- Android.HiddenAds.455.origin

- Android.HiddenAds.472.origin (новая угроза)

- Троянцы для показа навязчивой рекламы.

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Patacore.253

- Adware.Gexin.3.origin

- Adware.Zeus.1

- Adware.Altamob.1.origin

Потенциально опасная программа для незаметного запуска приложений без вмешательства пользователя:

- Tool.SilentInstaller.6.origin

Угрозы в Google Play

Помимо банковского троянца Android.Banker.352.origin в сентябре специалисты «Доктор Веб» обнаружили в Google Play вредоносную программу Android.Banker.347.origin, нацеленную на бразильских клиентов кредитных организаций. Она является модификацией банкеров Android.BankBot.495.origin, Android.Banker.346.origin и других, о которых наша компания сообщала в более ранних публикациях.

Злоумышленники распространяли Android.Banker.347.origin через Google Play под видом программы для обнаружения местоположения членов семьи.

Банкер использовал специальные возможности ОС Android (Accessibility Service) для кражи информации из СМС-сообщений — например, одноразовых кодов и других секретных данных. Кроме того, как и предыдущие модификации, он мог по команде киберпреступников открывать фишинговые страницы.

В течение месяца вирусные аналитики выявили в Google Play несколько новых рекламных троянцев семейства Android.HiddenAds — например, Android.HiddenAds.444.origin. Эта вредоносная программа скрывалась в безобидных программах и играх. После запуска она скрывала значок приложения и начинала показывать надоедливые рекламные баннеры. Кроме того, по команде управляющего сервера она загружала и пыталась установить APK-файлы.

Среди обнаруженных вредоносных программ были и троянцы-загрузчики, такие как Android.DownLoader.920.origin и Android.DownLoader.921.origin. Они распространялись под видом игр. Троянцы по команде сервера скачивали и пытались установить различное ПО, а также другие вредоносные программы.

В течение сентября в Google Play было найдено несколько модификаций троянцев семейства Android.Joker. Эти вредоносные приложения скрывались в безобидных, на первый взгляд, программах — плагинах для фотокамер, фоторедакторах, сборниках изображений, различных системных утилитах и другом ПО.

Троянцы способны загружать и запускать вспомогательные dex-файлы, а также выполнять произвольный код. Помимо этого, они автоматически подписывают пользователей на дорогостоящие услуги, для чего загружают веб-сайты с премиум-контентом и самостоятельно переходят по необходимым ссылкам. А чтобы подтвердить подписку, они перехватывают проверочные коды из СМС. Кроме того, вредоносные программы Android.Joker передают на управляющий сервер данные из телефонных книг своих жертв.

Другие троянцы, которые подписывали пользователей на дорогостоящие услуги, получили имена Android.Click.781 и Android.Click.325.origin. Они также загружали сайты, где автоматически подключали жертвам премиум-сервисы. Кроме того, по команде сервера они могли перехватывать уведомления, поступающие от операционной системы и других программ. Злоумышленники распространяли этих троянцев под видом приложений-фотокамер.

Шпионское ПО

В сентябре специалисты «Доктор Веб» обнаружили несколько новых версий потенциально опасных программ, предназначенных для слежки за владельцами Android-устройств. Среди них были приложения Program.Panspy.1.origin, Program.RealtimeSpy.1.origin и Program.MonitorMinor. Это шпионское ПО позволяет контролировать СМС-переписку и телефонные звонки, общение в популярных мессенджерах, отслеживать местоположение устройств, а также получать другую конфиденциальную информацию.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в сентябре 2019 года |

9 октября 2019 года

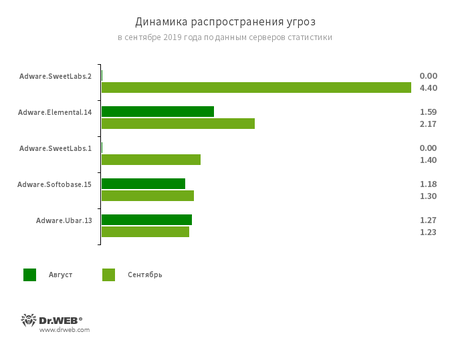

По сравнению с прошлым месяцем в сентябре статистика серверов Dr.Web зафиксировала увеличение общего числа угроз на 19.96%. В то же время доля уникальных угроз снизилась на 50.45%. Чаще всего пользователей атаковали программы для показа рекламы, а также загрузчики и установщики ПО. В почтовом трафике вновь преобладали угрозы, которые для заражения устройств используют уязвимости документов Microsoft Office.

Выросло число обращений пользователей на расшифровку файлов, пострадавших от троянцев-шифровальщиков. При этом самым активным энкодером стал Trojan.Encoder.858 — на его долю пришлось 16.60% всех инцидентов. Кроме того, в базу нерекомендуемых и вредоносных сайтов было внесено почти вдвое больше интернет-адресов, чем в августе.

Главные тенденции сентября

- Рост числа пользователей, пострадавших от шифровальщиков

- Рекламные троянцы и рекламное ПО остаются одними из самых активных угроз

По данным серверов статистики «Доктор Веб»

Наиболее распространенные угрозы сентября:

- Adware.SweetLabs.1

- Adware.SweetLabs.2

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.14

- Детектирование рекламных программ, которые путем подмены ссылок загружаются с файлообменных сервисов при попытке скачать с них те или иные файлы. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- Trojan.SpyBot.699

- Троянец-шпион, способный перехватывать вводимые на клавиатуре символы (кейлоггер).

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- PDF.DownLoader.57 (новая угроза)

- Представитель семейства троянцев-загрузчиков, которые распространяются в специально сформированных документах формата PDF.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

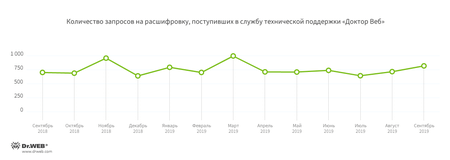

Шифровальщики

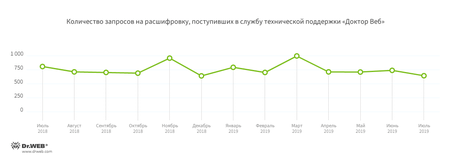

По сравнению с августом в сентябре в службу технической поддержки компании «Доктор Веб» поступило на 14.59% больше запросов на расшифровку файлов от пользователей, пострадавших от троянцев-шифровальщиков.

Чаще всего обращения были связаны со следующими энкодерами:

- Trojan.Encoder.858 — 16.60%

- Trojan.Encoder.11464 — 6.93%

- Trojan.Encoder.11539 — 5.04%

- Trojan.Encoder.25574 — 2.94%

- Trojan.Encoder.10700 — 2.52%

- Trojan.Encoder.567 — 1.89%

- Trojan.Encoder.24383 — 1.47%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение сентября 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 238 637 интернет-адресов.

| Август 2019 | Сентябрь 2019 | Динамика |

|---|---|---|

| + 204 551 | + 238 637 | + 16.66% |

Вредоносное и нежелательное ПО для мобильных устройств

В течение сентября в каталоге Google Play было выявлено множество вредоносных программ. В начале месяца вирусные аналитики «Доктор Веб» обнаружили банковского троянца Android.Banker.347.origin, который атаковал пользователей из Бразилии. Он перехватывал СМС-сообщения с одноразовыми кодами и мог загружать мошеннические веб-сайты по команде злоумышленников. Другой банкер, найденный в конце месяца, получил имя Android.Banker.352.origin. Он крал данные авторизации пользователей криптовалютной биржи YoBit.

Среди распространявшихся через Google Play угроз были троянцы-загрузчики Android.DownLoader.920.origin и Android.DownLoader.921.origin, которые скачивали другие вредоносные приложения. Кроме того, вирусные аналитики зафиксировали рекламных троянцев Android.HiddenAds. Помимо них, наши специалисты обнаружили несколько модификаций троянцев семейства Android.Joker. Они подписывали пользователей на дорогостоящие услуги, могли перехватывать СМС и передавали злоумышленникам данные из телефонной книги зараженных устройств. Также эти троянцы скачивали, а потом запускали вспомогательные модули и были способны исполнять произвольный код.

Кроме того, вирусные аналитики выявили новые версии потенциально опасных программ, предназначенных для кибершпионажа.

Наиболее заметные события, связанные с «мобильной» безопасностью в сентябре:

- распространение вредоносных программ через каталог Google Play;

- обнаружение новых версий ПО для кибершпионажа.

Более подробно о вирусной обстановке для мобильных устройств в сентябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в сентябре 2019 года |

9 октября 2019 года

По сравнению с прошлым месяцем в сентябре статистика серверов Dr.Web зафиксировала увеличение общего числа угроз на 19.96%. В то же время доля уникальных угроз снизилась на 50.45%. Чаще всего пользователей атаковали программы для показа рекламы, а также загрузчики и установщики ПО. В почтовом трафике вновь преобладали угрозы, которые для заражения устройств используют уязвимости документов Microsoft Office.

Выросло число обращений пользователей на расшифровку файлов, пострадавших от троянцев-шифровальщиков. При этом самым активным энкодером стал Trojan.Encoder.858 — на его долю пришлось 16.60% всех инцидентов. Кроме того, в базу нерекомендуемых и вредоносных сайтов было внесено почти вдвое больше интернет-адресов, чем в августе.

Главные тенденции сентября

- Рост числа пользователей, пострадавших от шифровальщиков

- Рекламные троянцы и рекламное ПО остаются одними из самых активных угроз

По данным серверов статистики «Доктор Веб»

Наиболее распространенные угрозы сентября:

- Adware.SweetLabs.1

- Adware.SweetLabs.2

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.14

- Детектирование рекламных программ, которые путем подмены ссылок загружаются с файлообменных сервисов при попытке скачать с них те или иные файлы. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- Trojan.SpyBot.699

- Троянец-шпион, способный перехватывать вводимые на клавиатуре символы (кейлоггер).

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- PDF.DownLoader.57 (новая угроза)

- Представитель семейства троянцев-загрузчиков, которые распространяются в специально сформированных документах формата PDF.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

Шифровальщики

По сравнению с августом в сентябре в службу технической поддержки компании «Доктор Веб» поступило на 14.59% больше запросов на расшифровку файлов от пользователей, пострадавших от троянцев-шифровальщиков.

Чаще всего обращения были связаны со следующими энкодерами:

- Trojan.Encoder.858 — 16.60%

- Trojan.Encoder.11464 — 6.93%

- Trojan.Encoder.11539 — 5.04%

- Trojan.Encoder.25574 — 2.94%

- Trojan.Encoder.10700 — 2.52%

- Trojan.Encoder.567 — 1.89%

- Trojan.Encoder.24383 — 1.47%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение сентября 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 238 637 интернет-адресов.

| Август 2019 | Сентябрь 2019 | Динамика |

|---|---|---|

| + 204 551 | + 238 637 | + 16.66% |

Вредоносное и нежелательное ПО для мобильных устройств

В течение сентября в каталоге Google Play было выявлено множество вредоносных программ. В начале месяца вирусные аналитики «Доктор Веб» обнаружили банковского троянца Android.Banker.347.origin, который атаковал пользователей из Бразилии. Он перехватывал СМС-сообщения с одноразовыми кодами и мог загружать мошеннические веб-сайты по команде злоумышленников. Другой банкер, найденный в конце месяца, получил имя Android.Banker.352.origin. Он крал данные авторизации пользователей криптовалютной биржи YoBit.

Среди распространявшихся через Google Play угроз были троянцы-загрузчики Android.DownLoader.920.origin и Android.DownLoader.921.origin, которые скачивали другие вредоносные приложения. Кроме того, вирусные аналитики зафиксировали рекламных троянцев Android.HiddenAds. Помимо них, наши специалисты обнаружили несколько модификаций троянцев семейства Android.Joker. Они подписывали пользователей на дорогостоящие услуги, могли перехватывать СМС и передавали злоумышленникам данные из телефонной книги зараженных устройств. Также эти троянцы скачивали, а потом запускали вспомогательные модули и были способны исполнять произвольный код.

Кроме того, вирусные аналитики выявили новые версии потенциально опасных программ, предназначенных для кибершпионажа.

Наиболее заметные события, связанные с «мобильной» безопасностью в сентябре:

- распространение вредоносных программ через каталог Google Play;

- обнаружение новых версий ПО для кибершпионажа.

Более подробно о вирусной обстановке для мобильных устройств в сентябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

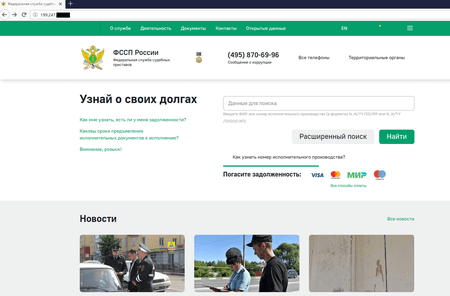

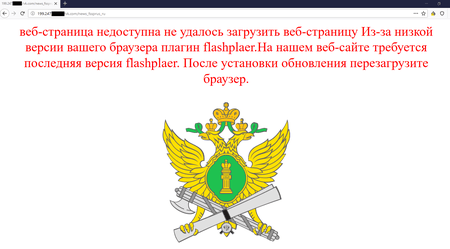

Опасный троянец распространяется через копию сайта Федеральной службы судебных приставов России |

4 октября 2019 года

Копия сайта ФССП России была обнаружена нашими специалистами по адресу 199.247.***.***. Внешне подделка почти не отличается от оригинала, но, в отличие от официального сайта, на ней некорректно отображаются некоторые элементы.

При попытке перейти по некоторым ссылкам на сайте, пользователь будет перенаправлен на страницу с предупреждением о необходимости обновить Adobe Flash Player. Одновременно с этим на устройство пользователя загрузится .exe файл, при запуске которого будет установлен Trojan.DownLoader28.58809.

Этот троянец устанавливается в автозагрузку в системе пользователя, соединяется с управляющим сервером и скачивает другой вредоносный модуль – Trojan.Siggen8.50183. Кроме этого, на устройство пользователя скачивается файл, имеющий действительную цифровую подпись Microsoft и предназначенный для запуска основной вредоносной библиотеки. После чего Trojan.Siggen8.50183 собирает информацию о системе пользователя и отправляет ее на управляющий сервер. После установки троянец будет всегда запущен на устройстве пользователя и сможет выполнять различные действия по команде от управляющего сервера.

Запустившись на устройстве жертвы, троянец может:

- получить информацию о дисках;

- получить информацию о файле;

- получить информацию о папке (узнать количество файлов, вложенных папок и их размер);

- получить список файлов в папке;

- удалить файлы;

- создать папку;

- переместить файл;

- запустить процесс;

- остановить процесс;

- получить список процессов.

Согласно нашим данным, хакеры еще не запускали масштабные вирусные кампании с использованием сайта-подделки, но он мог использоваться в атаках на отдельных пользователей или организации.

Все версии этого троянца успешно детектируются и удаляются антивирусом Dr.Web и не представляют опасности для наших пользователей.

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в августе 2019 года |

9 сентября 2019 года

В последнем летнем месяце вирусные аналитики «Доктор Веб» обнаружили в Google Play троянца-кликера Android.Click.312.origin, встроенного в безобидные приложения. Там же были выявлены и другие вредоносные программы. Среди них — троянец-загрузчик Android.DownLoader.915.origin, рекламные троянцы семейства Android.HiddenAds, которые распространялись под видом полезного ПО, а также банкер Android.Banker.346.origin.

ГЛАВНЫЕ ТЕНДЕНЦИИ АВГУСТА

- Обнаружение новых вредоносных программ в Google Play

- Появление новых нежелательных рекламных модулей

Мобильная угроза месяца

В начале августа компания «Доктор Веб» сообщила о троянце Android.Click.312.origin, обнаруженном в 34 приложениях из Google Play. Он представлял собой вредоносный модуль, который разработчики встраивали в свои программы. В общей сложности ПО с этим троянцем загрузили свыше 101 700 000 пользователей.

Android.Click.312.origin по команде управляющего сервера открывал ссылки в невидимых WebView, мог загружать сайты в браузере и рекламировать приложения в Google Play. Особенности троянца:

- начинал работу через 8 часов после запуска;

- часть функций реализована с использованием рефлексии;

- мог подписывать пользователей на мобильные премиум-услуги через технологию WAP-Click.

Подробнее об Android.Click.312.origin рассказано в новости на нашем сайте.

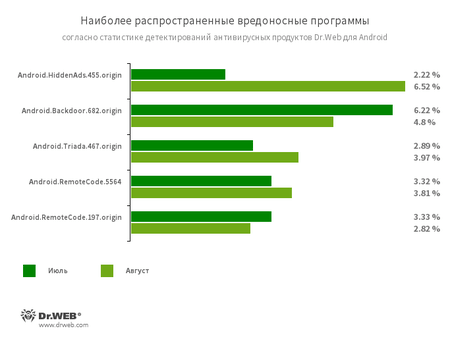

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.455.origin

- Троянец, предназначенный для показа навязчивой рекламы.

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.Triada.467.origin

- Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Вредоносные приложения, предназначенные для загрузки и выполнения произвольного кода.

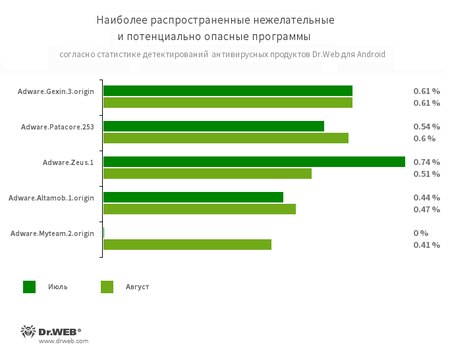

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Gexin.3.origin

- Adware.Patacore.253

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Myteam.2.origin (новая угроза)

Угрозы в Google Play

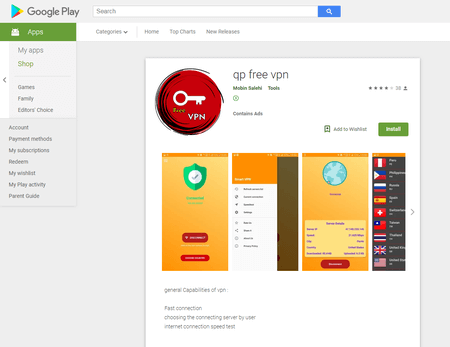

Наряду с кликером Android.Click.312.origin cреди обнаруженных в Google Play вредоносных программ был троянец-загрузчик Android.DownLoader.915.origin, который распространялся под видом клиента для подключения к VPN-сетям. Он скачивал и пытался установить приложения, а также загружал заданные злоумышленниками веб-страницы Instagram, Telegram и Google Play и других сервисов.

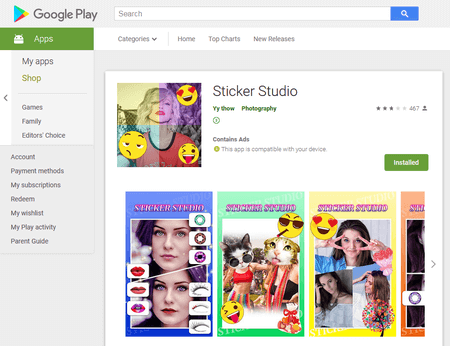

Кроме того, вирусные аналитики выявили новых рекламных троянцев семейства Android.HiddenAds – например, Android.HiddenAds.1598 и Android.HiddenAds.467.origin. Как и другие представители этого семейства, они скрывали значки программ, в которые были встроены, и показывали надоедливую рекламу.

В конце августа специалисты «Доктор Веб» обнаружили очередного банковского троянца, атакующего бразильских владельцев Android-устройств. Эта вредоносная программа получила имя Android.Banker.346.origin. Как и другие аналогичные троянцы, о которых наша компания рассказывала ранее (например, в конце 2018 года), Android.Banker.346.origin использует специальные возможности ОС Android (Accessibility Service). С их помощью он крадет информацию из СМС-сообщений, в которых могут быть одноразовые коды и другие конфиденциальные данные. Кроме того, по команде злоумышленников банкер открывает фишинговые страницы.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в августе 2019 года |

9 сентября 2019 года

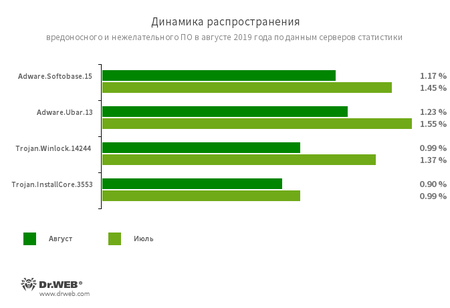

В августе статистика серверов Dr.Web зафиксировала снижение роста общего числа обнаруженных угроз на 21.28% по сравнению с июлем. При этом количество уникальных угроз уменьшилось незначительно – на 2.82%. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office, а также троянцы-загрузчики. Продолжает тенденцию прошлого месяца и статистика по вредоносному и нежелательному ПО: большинство обнаруженных угроз приходится на долю рекламных программ.

Главные тенденции августа

- Снижение активности распространения вредоносного ПО

- Рост числа нерекомендуемых и вредоносных сайтов

- Повышение активности шифровальщиков

Угроза месяца

В августе специалисты вирусной лаборатории «Доктор Веб» обнаружили, что хакеры используют копии сайтов популярных сервисов для распространения опасного банковского троянца. Один из таких ресурсов копирует известный VPN-сервис, а другие замаскированы под сайты корпоративных офисных программ.

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Trojan.Winlock.14244

- Блокирует или ограничивает доступ пользователя к операционной системе и её основным функциям. Для разблокировки системы требует перечислить деньги на счет разработчиков троянца.

- Trojan.InstallCore.3553

- Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

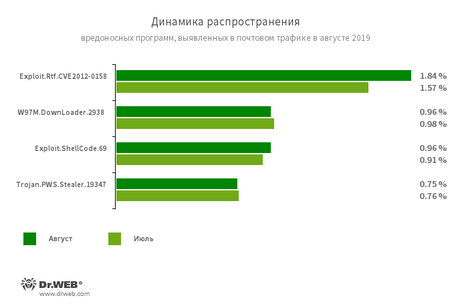

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Trojan.PWS.Stealer.19347

- Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

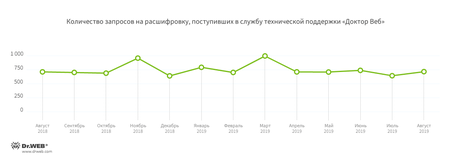

Шифровальщики

В августе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.858 — 17.73%

- Trojan.Encoder.11464 — 7.09%

- Trojan.Encoder.18000 — 4.96%

- Trojan.Encoder.28004 — 4.26%

- Trojan.Encoder.11539 — 2.60%

- Trojan.Encoder.25574 — 1.18%

- Trojan.Encoder.567 — 1.65%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение августа 2019 года в базу нерекомендуемых и вредоносных сайтов был добавлен 204 551 интернет-адрес.

| Июль 2019 | Август 2019 | Динамика |

|---|---|---|

| + 123 251 | + 204 551 | + 65.96% |

Вредоносное и нежелательное ПО для мобильных устройств

В августе специалисты «Доктор Веб» обнаружили в Google Play сразу несколько новых вредоносных программ. В начале месяца в вирусную базу Dr.Web была добавлена запись для детектирования троянца Android.Click.312.origin, который по команде сервера переходил по ссылкам и загружал различные веб-сайты. Кроме того, вирусные аналитики выявили новых рекламных троянцев Android.HiddenAds, а также загрузчика Android.DownLoader.915.origin — он мог скачивать другие вредоносные приложения.

В конце месяца специалисты «Доктор Веб» обнаружили очередного банковского троянца, который атаковал пользователей из Бразилии. Вредоносная программа, получившая имя Android.Banker.346.origin, использовала специальные возможности (Accessibility Service) ОС Android и могла перехватывать СМС-сообщения.

Наиболее заметные события, связанные с «мобильной» безопасностью в августе:

- распространение вредоносных программ через каталог Google Play;

- появление новых нежелательных рекламных модулей.

Более подробно о вирусной обстановке для мобильных устройств в августе читайте в нашем обзоре

Узнайте больше с Dr.Web

|

|

Банковский троянец Bolik распространяется под видом NordVPN |

19 августа 2019 года

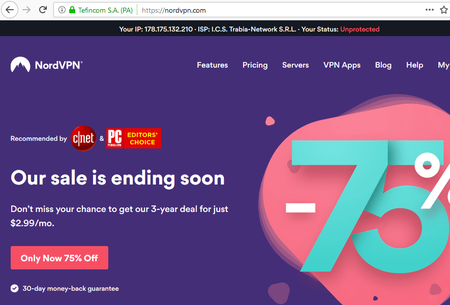

Недавно копию сайта популярного VPN-сервиса NordVPN наши специалисты обнаружили по адресу nord-vpn[.]club. Как и на оригинальном ресурсе, пользователю предлагается скачать программу для использования VPN, но вместе с ней авторы подделки распространяют опасного банковского троянца – Win32.Bolik.2.

Внешне копия сайта почти не отличается от оригинала: у нее тот же дизайн, похожее доменное имя и действительный SSL-сертификат.

Согласно нашим данным, вирусная кампания, использующая сайт-подделку, ориентирована преимущественно на англоязычную аудиторию и была запущена 08.08.2019. Однако уже на момент публикации этой статьи вредоносный сайт насчитывал тысячи посещений.

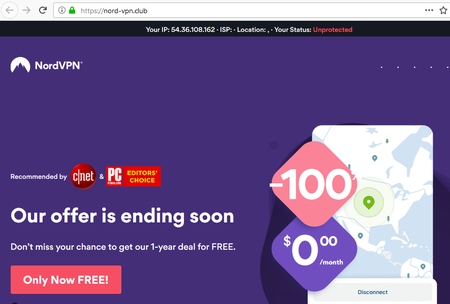

Кроме того, в конце июня этого года та же группа хакеров создала копии сайтов офисных программ invoicesoftware360[.]xyz (оригинал - invoicesoftware360[.]com) и clipoffice[.]xyz (оригинал – crystaloffice[.]com), где тоже распространялся троянец Win32.Bolik.2, а также стилер Trojan.PWS.Stealer.26645.

Троянец Win32.Bolik.2 представляет собой улучшенную версию Win32.Bolik.1 и имеет свойства многокомпонентного полиморфного файлового вируса. С помощью него хакеры могут выполнять веб-инжекты, перехват трафика, кейлоггинг и похищать информацию из систем «банк-клиент».

Ранее эти же злоумышленники распространяли Win32.Bolik.2 через взломанный сайт программы для обработки видео, о чем мы сообщали в этой новости.

Все версии этого троянца успешно детектируются и удаляются антивирусом Dr.Web и не представляют опасности для наших пользователей.

#банкер #банковский_троянец #стилер

|

|

«Доктор Веб»: троянца-кликера из каталога Google Play установили почти 102 000 000 пользователей Android |

8 августа 2019 года

Троянец представляет собой вредоносный модуль, который по классификации Dr.Web получил имя Android.Click.312.origin. Он встроен в обычные приложения — словари, онлайн-карты, аудиоплееры, сканеры штрих-кодов и другое ПО. Все эти программы работоспособны, и для владельцев Android-устройств выглядят безобидными. Кроме того, при их запуске Android.Click.312.origin начинает вредоносную деятельность лишь через 8 часов, чтобы не вызвать подозрений у пользователей.

Начав работу, троянец передает на управляющий сервер следующую информацию о зараженном устройстве:

- производитель и модель;

- версия ОС;

- страна проживания пользователя и установленный по умолчанию язык системы;

- идентификатор User-Agent;

- наименование мобильного оператора;

- тип интернет-соединения;

- параметры экрана;

- временная зона;

- информация о приложении, в которое встроен троянец.

В ответ сервер отправляет ему необходимые настройки. Часть функций вредоносного приложения реализована с использованием рефлексии, и в этих настройках содержатся имена методов и классов вместе с параметрами для них. Эти параметры применяются, например, для регистрации приемника широковещательных сообщений и контент-наблюдателя, с помощью которых Android.Click.312.origin следит за установкой и обновлением программ.

При инсталляции нового приложения или скачивании apk-файла клиентом Play Маркет троянец передает на управляющий сервер информацию об этой программе вместе с некоторыми техническими данными об устройстве. В ответ Android.Click.312.origin получает адреса сайтов, которые затем открывает в невидимых WebView, а также ссылки, которые он загружает в браузере или каталоге Google Play.

Таким образом, в зависимости от настроек управляющего сервера и поступающих от него указаний троянец может не только рекламировать приложения в Google Play, но и незаметно загружать любые сайты, в том числе с рекламой (включая видео) или другим сомнительным содержимым. Например, после установки приложений, в которые был встроен этот троянец, пользователи жаловались на автоматические подписки на дорогостоящие услуги контент-провайдеров.

Специалистам «Доктор Веб» не удалось воссоздать условия для загрузки троянцем таких сайтов, однако потенциальная реализация этой мошеннической схемы в случае с Android.Click.312.origin достаточно проста. Поскольку троянец сообщает управляющему серверу информацию о типе текущего интернет-соединения, то при наличии подключения через сеть мобильного оператора сервер может передать команду на открытие веб-сайта одного из партнерских сервисов, поддерживающих технологию WAP-Сlick. Эта технология упрощает подключение различных премиальных сервисов, однако часто применяется для незаконной подписки пользователей на премиум-услуги. Указанную проблему наша компания освещала в 2017 и 2018 годах. В некоторых случаях для подключения ненужной услуги не требуется подтверждение пользователя — за него это сможет сделать скрипт, размещенный на той же странице, или же сам троянец. Он и «нажмет» на кнопку подтверждения. А поскольку Android.Click.312.origin откроет страницу такого сайта в невидимом WebView, вся процедура пройдет без ведома и участия жертвы.

Вирусные аналитики «Доктор Веб» выявили 34 приложения, в которые был встроен Android.Click.312.origin. Их установили свыше 51 700 000 пользователей. Кроме того, модификацию троянца, получившую имя Android.Click.313.origin, загрузили по меньшей мере 50 000 000 человек. Таким образом, общее число владельцев мобильных устройств, которым угрожает этот троянец, превысило 101 700 000. Ниже представлен список программ, в которых был найден этот кликер:

| GPS Fix |

| QR Code Reader |

| ai.type Free Emoji Keyboard |

| Cricket Mazza Live Line |

| English Urdu Dictionary Offline - Learn English |

| EMI Calculator - Loan & Finance Planner |

| Pedometer Step Counter - Fitness Tracker |

| Route Finder |

| PDF Viewer - EBook Reader |

| GPS Speedometer |

| GPS Speedometer PRO |

| Notepad - Text Editor |

| Notepad - Text Editor PRO |

| Who unfriended me? |

| Who deleted me? |

| GPS Route Finder & Transit: Maps Navigation Live |

| Muslim Prayer Times & Qibla Compass |

| Qibla Compass - Prayer Times, Quran, Kalma, Azan |

| Full Quran MP3 - 50+ Audio Translation & Languages |

| Al Quran Mp3 - 50 Reciters & Translation Audio |

| Prayer Times: Azan, Quran, Qibla Compass |

| Ramadan Times: Muslim Prayers, Duas, Azan & Qibla |

| OK Google Voice Commands (Guide) |

| Sikh World - Nitnem & Live Gurbani Radio |

| 1300 Math Formulas Mega Pack |

| Обществознание - школьный курс. ЕГЭ и ОГЭ. |

| Bombuj - Filmy a seri'aly zadarmo |

| Video to MP3 Converter, RINGTONE Maker, MP3 Cutter |

| Power VPN Free VPN |

| Earth Live Cam - Public Webcams Online |

| QR & Barcode Scanner |

| Remove Object from Photo - Unwanted Object Remover |

| Cover art IRCTC Train PNR Status, NTES Rail Running Status |

Компания «Доктор Веб» передала информацию об этом троянце в корпорацию Google, после чего некоторые из найденных программ были оперативно удалены из Google Play. Кроме того, для нескольких приложений были выпущены обновления, в которых троянский компонент уже отсутствует. Тем не менее, на момент публикации этой новости большинство приложений все еще содержали вредоносный модуль и оставались доступными для загрузки.

Вирусные аналитики рекомендуют разработчикам ответственно выбирать модули для монетизации приложений и не интегрировать сомнительные SDK в свое ПО. Антивирусные продукты Dr.Web для Android успешно детектируют и удаляют программы, в которые встроены известные модификации троянца Android.Click.312.origin, поэтому для наших пользователей он опасности не представляет.

Подробнее об Android.Click.312.origin

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

#Android, #Google_Play, #кликер

|

|

«Доктор Веб»: обзор вирусной активности в июле 2019 года |

5 августа 2019 года

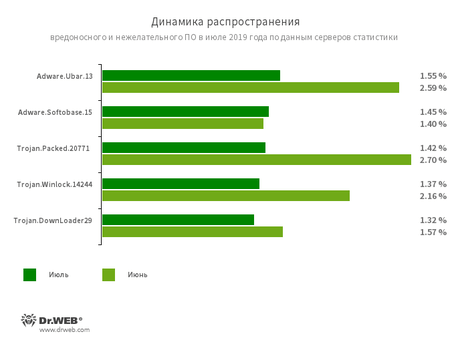

В июле статистика серверов Dr.Web зафиксировала снижение роста общего числа обнаруженных угроз на 54.21% по сравнению с июнем. При этом количество уникальных угроз выросло почти в два раза. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office. Рекламные программы и установщики по-прежнему лидируют по общему количеству обнаруженных угроз. Среди шифровальщиков в июле лидировал Trojan.Encoder.858, на которого пришлось 21.15% всех поступивших в поддержку «Доктор Веб» запросов на расшифровку данных.

Аналитики компании «Доктор Веб» подготовили обзорное исследование, в котором представлены распространенные угрозы для умных устройств и Интернета вещей (IoT) в целом. Обзор наших специалистов основывается на статистических данных, собираемых с 2016 года с зараженных устройств, и призван привлечь внимание к проблеме безопасности в сфере IoT.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Повышение активности распространения уникального вредоносного ПО

- Снижение активности шифровальщиков

По данным серверов статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Trojan.Packed.20771

- Устанавливает вредоносные расширения для браузеров, перенаправляющие с результатов выдачи в поисковых системах на другие сайты.

- Trojan.Winlock.14244

- Блокирует или ограничивает доступ пользователя к операционной системе и её основным функциям. Для разблокировки системы требует перечислить деньги на счет разработчиков троянца.

- Trojan.DownLoader29.14148

- Загружает и выполняет вредоносные программы без согласия пользователя.

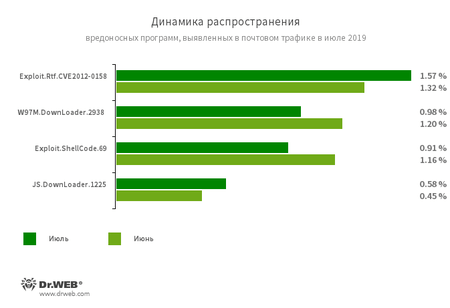

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий для выполнения вредоносного кода уязвимость CVE2012-0158.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- JS.DownLoader.1225

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

Шифровальщики

В июле в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.858 — 21.15%

- Trojan.Encoder.567 — 9.45%

- Trojan.Encoder.11464 — 8.01%

- Trojan.Encoder.25574 — 4.93%

- Trojan.Encoder.18000 — 3.90%

- Trojan.Encoder.11539 — 3.08%

- Trojan.Encoder.28004 — 1.85%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение июля 2019 года в базу нерекомендуемых и вредоносных сайтов был добавлен 123 251 интернет-адрес.

| Июнь 2019 | Июль 2019 | Динамика |

|---|---|---|

| + 151 162 | + 123 251 | -18.46% |

Вредоносное и нежелательное ПО для мобильных устройств

В середине июля компания «Доктор Веб» сообщила о появлении в Google Play опасного троянца Android.Backdoor.736.origin, с помощью которого злоумышленники дистанционно управляли зараженными Android-устройствами. Этот бэкдор мог устанавливать приложения, крал конфиденциальные данные и выполнял другие вредоносные действия по команде вирусописателей.

Среди выявленных угроз были новые троянцы семейства Android.HiddenAds, которые скрывали свои значки с главного экрана и показывали рекламу. Кроме того, аналитики «Доктор Веб» обнаружили несколько программ со встроенным рекламным модулем Adware.HiddenAds.9.origin. Тот отображал баннеры даже если эти приложения были закрыты.

Также вирусная база Dr.Web пополнилась записями для детектирования нескольких троянцев семейства Android.Spy, которые использовались для кибершпионажа.

Наиболее заметные события, связанные с «мобильной» безопасностью в июле:

- обнаружение опасного бэкдора, выполнявшего команды злоумышленников;

- появление новых вредоносных программ в Google Play;

- распространение троянцев, предназначенных для кибершпионажа.

Более подробно о вирусной обстановке для мобильных устройств в июле читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июле 2019 года |

5 августа 2019 года

В прошлом месяце компания «Доктор Веб» сообщила об опасном троянце Android.Backdoor.736.origin, который выполнял команды злоумышленников, похищал конфиденциальные данные и мог показывать мошеннические окна и сообщения. В течение июля вирусные аналитики обнаружили множество новых рекламных троянцев семейства Android.HiddenAds, распространявшихся через каталог Google Play. Кроме того, в вирусную базу Dr.Web были добавлены записи для детектирования нежелательного рекламного модуля Adware.HiddenAds.9.origin, а также троянцев-шпионов Android.Spy.567.origin и Android.Spy.568.origin.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Распространение Android-бэкдора, который шпионил за пользователями и выполнял команды киберпреступников

- Обнаружение новых троянцев и нежелательных программ в Google Play

- Распространение троянцев-шпионов

Мобильная угроза месяца

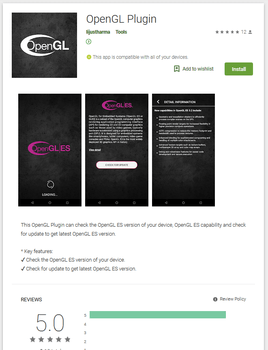

В середине июля вирусные аналитики «Доктор Веб» исследовали троянца Android.Backdoor.736.origin, распространявшегося под видом программы OpenGL Plugin. Она якобы проверяла версию графического интерфейса OpenGL ES и могла устанавливать его обновления.

На самом же деле этот бэкдор шпионил за пользователями, отправляя злоумышленникам информацию о контактах, телефонных звонках и местоположении смартфонов или планшетов. Кроме того, он мог загружать на удаленный сервер файлы с устройств, а также скачивать и устанавливать программы. Особенности Android.Backdoor.736.origin:

- основной вредоносный компонент троянца скрывался во вспомогательном модуле, который в зашифрованном виде хранился в каталоге ресурсов приложения;

- при наличии root-доступа мог автоматически инсталлировать программы;

- способен выполнять shell-команды, полученные от управляющего сервера.

Подробнее об Android.Backdoor.736.origin рассказано в новостной публикации на нашем сайте.

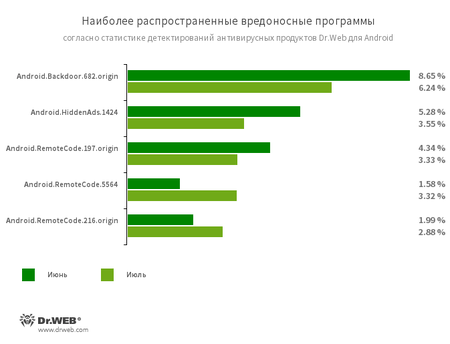

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.HiddenAds.1424

- Троянец, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Android.RemoteCode.216.origin

- Вредоносные приложения, предназначенные для загрузки и выполнения произвольного кода.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Zeus.1

- Adware.Gexin.3.origin

- Adware.Patacore.253

- Adware.Altamob.1.origin

Потенциально опасная программная платформа, которая позволяет приложениям запускать apk-файлы без их установки:

- Tool.VirtualApk.1.origin

Угрозы в Google Play

С начала июля вирусные аналитики «Доктор Веб» выявили в Google Play множество новых рекламных троянцев семейства Android.HiddenAds, которые установили свыше 8 200 000 пользователей. Эти вредоносные программы распространялись под видом безобидных игр и полезных приложений — фильтров для фотокамеры, системных утилит, будильников и т. д. После запуска троянцы скрывали свой значок из списка ПО на главном экране и начинали показывать баннеры, которые мешали работе с устройствами.

Кроме того, был выявлен новый нежелательный рекламный модуль Adware.HiddenAds.9.origin, встроенный в программу-компас и сборник обоев для рабочего стола. Он отображал рекламу даже тогда, когда эти приложения были закрыты.

Кибершпионаж

Вместе с тем в прошедшем месяце в вирусную базу Dr.Web были добавлены записи для детектирования троянцев-шпионов Android.Spy.567.origin и Android.Spy.568.origin. Первый передавал на удаленный сервер СМС-сообщения, информацию о телефонных звонках, записи календаря и телефонной книги, а также сведения о хранящихся на устройстве файлах.

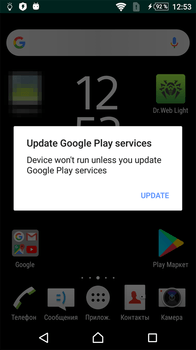

Второй показывал мошенническое сообщение, в котором потенциальной жертве сообщалось о необходимости установки обновления одного из компонентов Google Play. Если пользователь соглашался, троянец отображал фишинговое окно, которое имитировало страницу входа в учетную запись Google.

Вирусописатели допустили грамматическую ошибку во фразе «Sign in», что могло указать на подделку. Если же жертва этого не замечала и авторизовывалась в своем аккаунте, Android.Spy.568.origin крал данные текущей сессии, и злоумышленники получали доступ к конфиденциальной информации – записям календаря, проверочным кодам, телефонам и адресам электронной почты для восстановления доступа к учетной записи.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

Риски и угрозы в Интернете вещей (IoT) |

17 июля 2019 года

Введение

Сейчас во Всемирную сеть выходят не только компьютеры, смартфоны, планшеты и роутеры, но также смарт-телевизоры, камеры видеонаблюдения, «умные» часы, холодильники, автомобили, фитнес-трекеры, видеорегистраторы и даже детские игрушки. Количество устройств Интернета вещей уже превышает несколько миллиардов, и с каждым годом их число растет.

Многие из них плохо или совсем не защищены от атак. Например, для подключения к ним могут использоваться простые или общеизвестные пары «логин — пароль», которые по умолчанию устанавливаются на сотни тысяч моделей. Их владельцы либо не задумываются об изменении заданных на заводе настроек, либо не могут этого сделать из-за ограничений самих производителей. Злоумышленники относительно легко получают доступ к таким устройствам, используя подбор комбинаций по словарю (так называемый brute force — метод грубой силы). Кроме того, они могут эксплуатировать уязвимости установленных на них операционных систем.

С 2016 года компания «Доктор Веб» пристально следит за угрозами сегмента Интернета вещей. Для этого наши специалисты развернули сеть специализированных приманок — ханипотов (от слова honeypot — горшочек с медом). Такие ловушки имитируют различные типы «умных» электронных устройств и регистрируют попытки их заражения. Ханипоты охватывают сразу несколько аппаратных платформ, в числе которых ARM, MIPS, MIPSEL, PowerPC и Intel x86_64. Они позволяют отслеживать векторы атак, обнаруживать и исследовать новые образцы вредоносных программ, улучшать механизмы их обнаружения и более эффективно бороться с ними.

В этом материале представлены сведения о выявленных атаках на «умные» устройства, а также о наиболее распространенных угрозах для Интернета вещей.

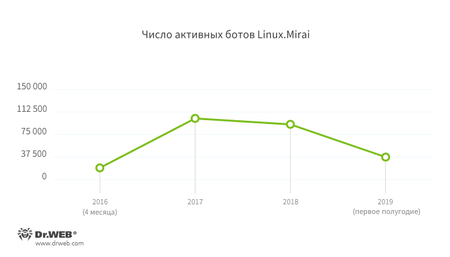

Статистика

В самом начале наблюдения вирусные аналитики фиксировали относительно низкую активность вредоносных программ, нацеленных на устройства Интернета вещей. За четыре месяца 2016 года специалисты «Доктор Веб» выявили 729 590 атак, однако всего через год — в 32 раза больше, 23 741 581. Еще через 12 месяцев их было уже 99 199 434. Что же касается текущего года, то лишь за первые шесть месяцев было совершено 73 513 303 атаки — почти столько же, сколько за весь 2018 год.

Динамика обнаружения ханипотами атак показана на графике:

Менее чем за три года количество попыток взлома и заражения устройств Интернета вещей возросло на 13 497%.

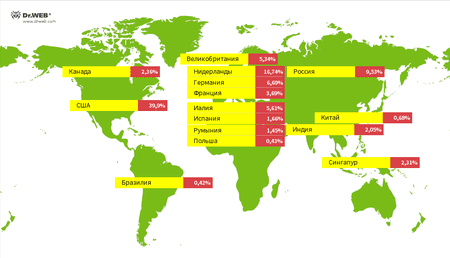

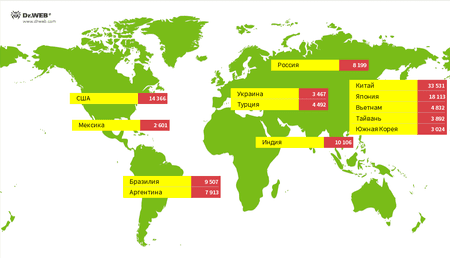

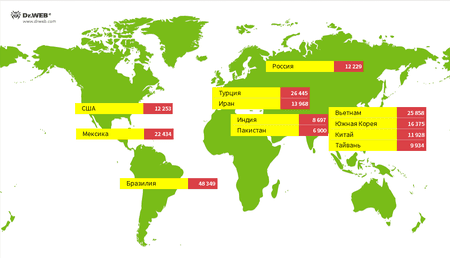

Атаки на «умные» устройства выполнялись с IP-адресов, расположенных в более чем 50 странах. Чаще всего это были США, Нидерланды, Россия, Германия, Италия, Великобритания, Франция, Канада, Сингапур, Индия, Испания, Румыния, Китай, Польша и Бразилия.

Географическое распределение источников атак и их процентное соотношение показано на следующем графике:

После успешной компрометации устройств злоумышленники могут загружать на них одного или нескольких троянцев. В общей сложности число уникальных вредоносных файлов, обнаруженных нашими ловушками за время наблюдения, составило 131 412. Динамика их выявления показана ниже.

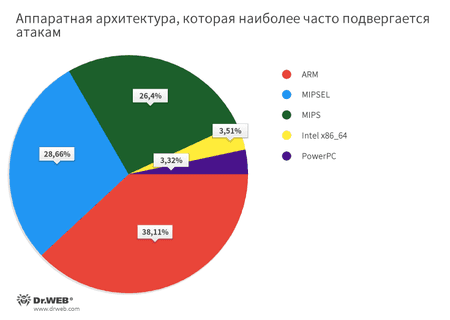

«Умные» устройства работают на различных процессорных архитектурах, и у многих вредоносных программ есть версии сразу для нескольких аппаратных платформ. Среди тех из них, которые имитируют наши ханипоты, чаще всего атакам подвергаются устройства с процессорами ARM, MIPSEL и MIPS. Это хорошо видно на диаграмме:

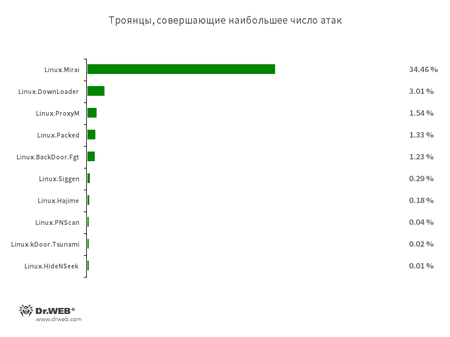

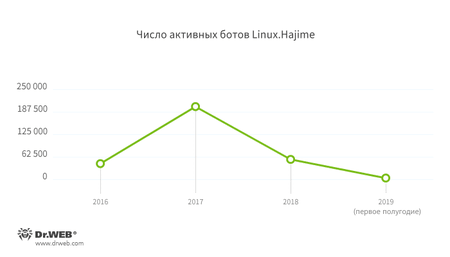

Согласно полученной ханипотами статистике, самые активные вредоносные программы — представители семейства Linux.Mirai, на которых приходится более 34% атак. За ними следуют загрузчики Linux.DownLoader (3% атак) и троянцы Linux.ProxyM (1,5% атак). В первую десятку также входят вредоносные приложения Linux.Hajime, Linux.BackDoor.Fgt, Linux.PNScan, Linux.BackDoor.Tsunami и Linux.HideNSeek. Процентное соотношение наиболее активных троянцев представлено на следующей иллюстрации:

Вредоносные программы, которые атакуют «умные» устройства, условно можно разделить на несколько базовых категорий в соответствии с их основными функциями:

- троянцы для проведения DDoS-атак (пример: Linux.Mirai);

- троянцы, которые распространяют, загружают и устанавливают другие вредоносные приложения и вспомогательные компоненты (пример: Linux.DownLoader, Linux.MulDrop);

- троянцы, позволяющие удаленно управлять зараженными устройствами (пример: Linux.BackDoor);

- троянцы, превращающие устройства в прокси-серверы (пример: Linux.ProxyM, Linux.Ellipsis.1, Linux.LuaBot);

- троянцы для майнинга криптовалют (пример: Linux.BtcMine);

- другие.

Однако большинство современных вредоносных программ представляют собой многофункциональные угрозы, поскольку многие из них могут сочетать в себе сразу несколько функций.

Тенденции в сфере угроз для «умных» устройств

- Из-за доступности исходных кодов троянцев, таких как Linux.Mirai, Linux.BackDoor.Fgt, Linux.BackDoor.Tsunami и др., растет количество новых вредоносных программ.

- Появление все большего числа вредоносных приложений, написанных на «нестандартных» языках программирования, например Go и Rust.

- Злоумышленникам доступна информация о множестве уязвимостей, эксплуатация которых помогает заражать «умные» устройства.

- Сохраняется популярность майнеров, добывающих криптовалюты (преимущественно Monero) на устройствах Интернета вещей.

Ниже представлена информация о наиболее распространенных и примечательных троянцах для Интернета вещей.

Подробнее об угрозах для Интернета вещей

Linux.Mirai