Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://news.drweb.com/rss/get/?c=9&lng=ru, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июне 2019 года |

3 июля 2019 года

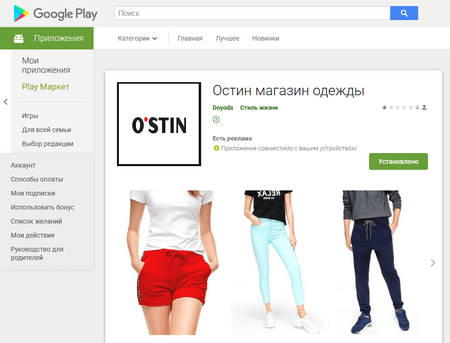

В середине июня вирусные аналитики «Доктор Веб» обнаружили в Google Play вредоносную программу Android.FakeApp.174, которая загружала веб-сайты, где пользователей Android-устройств подписывали на спам-уведомления. Кроме того, в течение месяца были найдены новые троянцы семейства Android.HiddenAds, предназначенные для показа рекламы, и троянцы-загрузчики Android.DownLoader, скачивавшие другие вредоносные приложения. Также были выявлены прочие Android-угрозы.

ГЛАВНАЯ ТЕНДЕНЦИЯ ИЮНЯ

- Появление новых вредоносных и нежелательных программ в Google Play

Мобильная угроза месяца

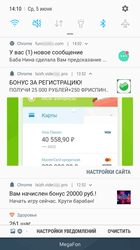

14 июня компания «Доктор Веб» рассказала о троянце Android.FakeApp.174, загружавшем сомнительные веб-сайты. На них пользователям Android-устройств обманом предлагалось подписаться на получение уведомлений. В случае согласия жертвам начинали приходить десятки спам-сообщений, которые те могли принять за уведомления от установленных программ или операционной системы.

При нажатии на такое сообщение в браузере открывался один из рекламируемых сайтов. Многие из них были мошенническими.

Особенности Android.FakeApp.174:

- распространялся через Google Play под видом официальных программ известных брендов;

- уведомления с веб-сайтов, которые загружал троянец, приходили даже после его удаления.

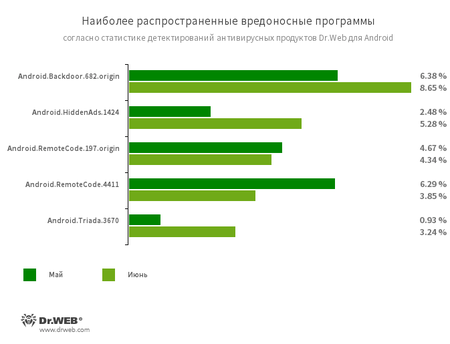

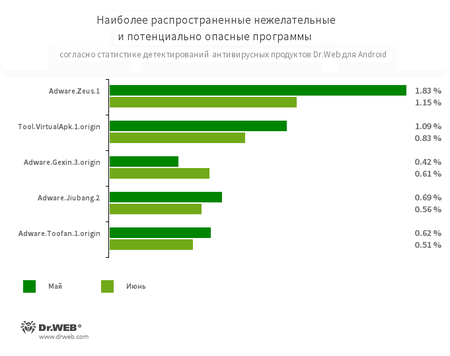

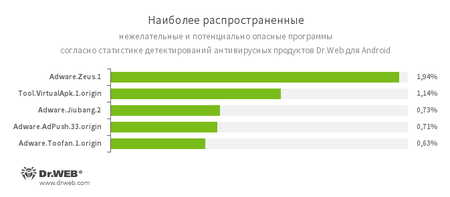

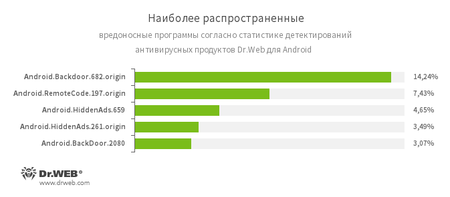

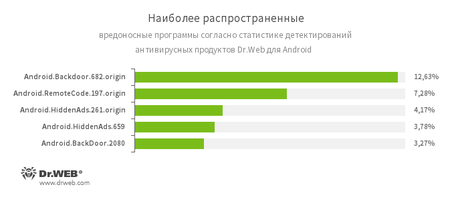

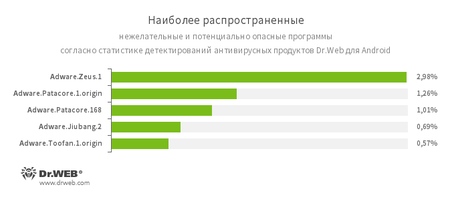

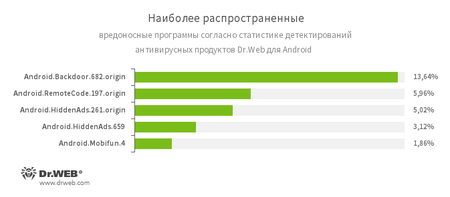

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.HiddenAds.1424

- Троянец, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений.

- Android.RemoteCode.197.origin

- Android.RemoteCode.4411

- Вредоносные приложения, предназначенные для загрузки и выполнения произвольного кода.

- Android.Triada.3670

- Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

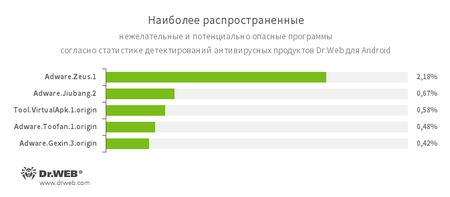

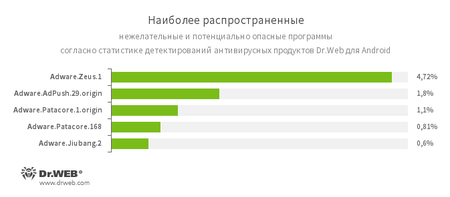

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Zeus.1

- Adware.Jiubang.2

- Adware.AdPush.33.origin

- Adware.Toofan.1.origin

Потенциально опасная программная платформа, которая позволяет приложениям запускать apk-файлы без их установки:

- Tool.VirtualApk.1.origin

Новая угроза:

- Adware.Patacore.253

- Представитель семейства нежелательных модулей, показывающих рекламные баннеры на Android-устройствах.

Угрозы в Google Play

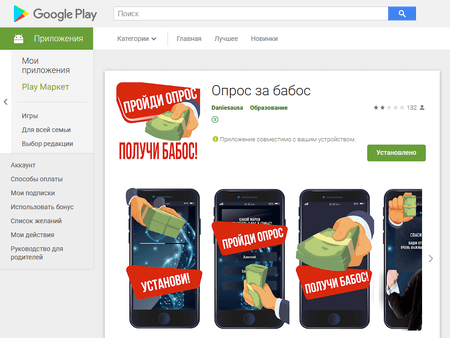

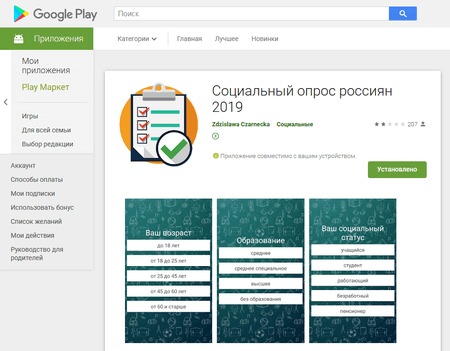

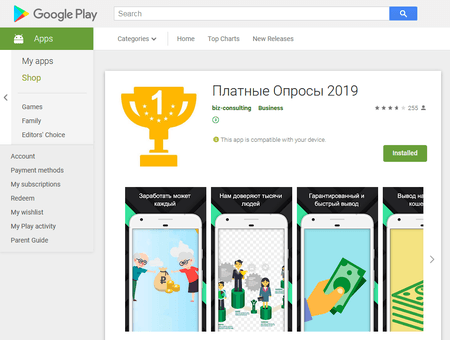

Вместе с Android.FakeApp.174 в каталоге Google Play были найдены другие вредоносные и нежелательные программы. Среди них — троянцы того же семейства, получившие имена Android.FakeApp.151 и Android.FakeApp.173. Они распространялись под видом программ для заработка на онлайн-опросах. При запуске вредоносные приложения загружали мошеннические веб-сайты, где потенциальным жертвам предлагалось ответить на несколько вопросов. Для получения «вознаграждения» от них требовалось заплатить некий налог или комиссию, однако никаких денег после этого они не получали.

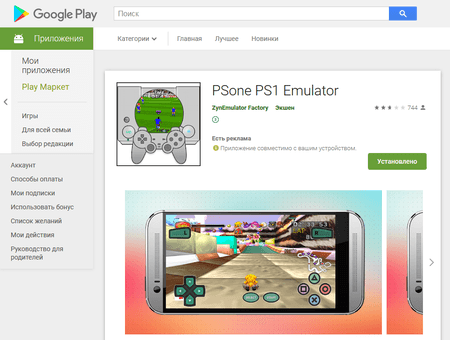

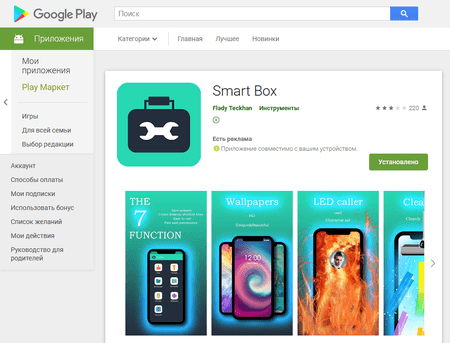

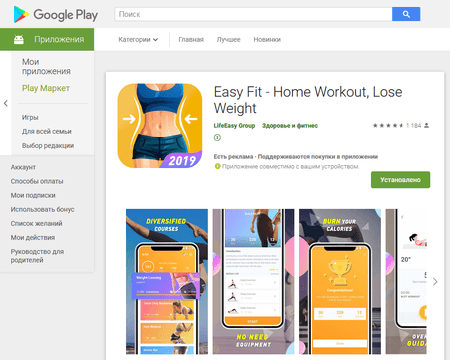

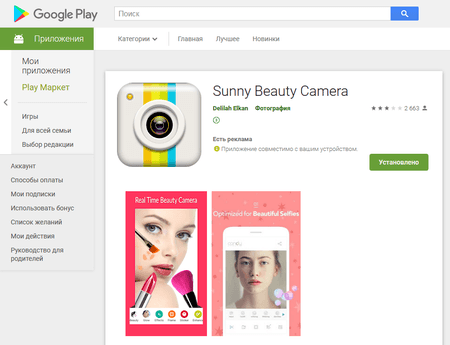

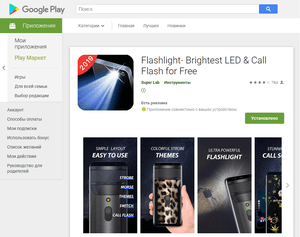

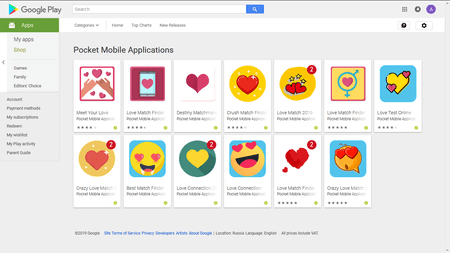

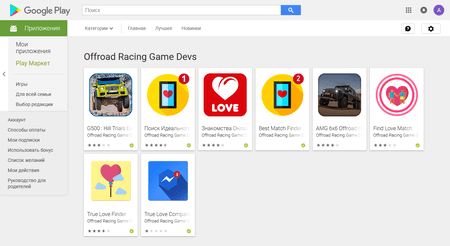

Также вирусные аналитики обнаружили множество новых троянцев Android.HiddenAds. Злоумышленники выдавали их за полезные приложения — различные игры и утилиты. В общей сложности их установили свыше 3 380 000 пользователей.

После установки и запуска эти вредоносные программы скрывали свои значки и начинали показывать рекламу.

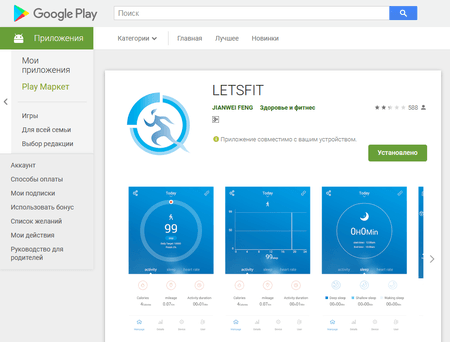

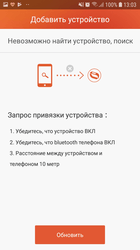

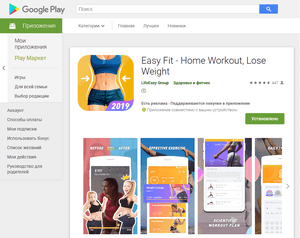

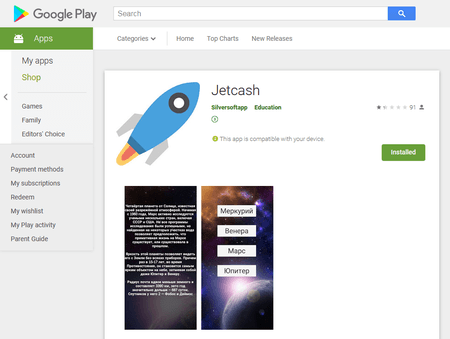

Другой троянец, обнаруженный в Google Play, получил имя Android.DownLoader.3200. Он был встроен в программу управления фитнес-браслетами LETSCOM Smart Bracelet, которую установили свыше 50 000 пользователей.

Первые версии этого приложения были безопасными, однако позднее, в версиях 1.1.0 и 1.1.4, у него появился троянский функционал. Android.DownLoader.3200 скачивал на мобильные устройства других троянцев.

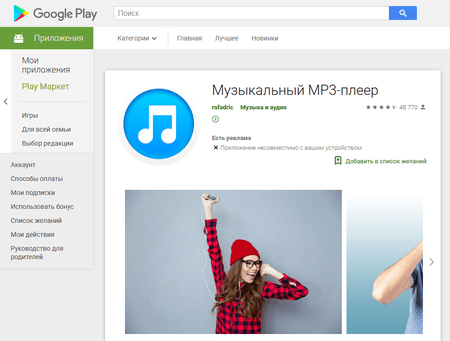

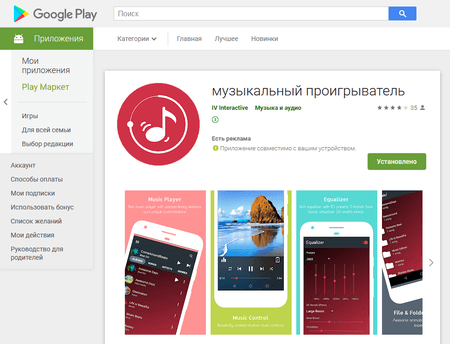

Еще один загрузчик получил имя Android.DownLoader.681.origin. Как и Android.DownLoader.3200, он распространялся под видом безопасной программы, в данном случае — аудиоплеера. Android.DownLoader.681.origin скачивал вредоносные приложения и пытался установить их.

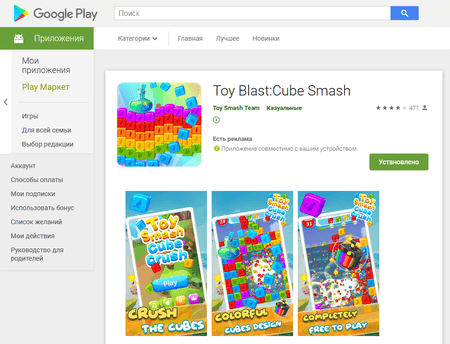

В конце июня в вирусную базу Dr.Web была добавлена запись для детектирования нежелательного программного модуля Adware.OneOceans.2.origin, предназначенного для показа рекламы. Он был встроен в игру Toy Blast: Cube Smash, которую загрузили более 100 000 пользователей.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в июне 2019 года |

3 июля 2019 года

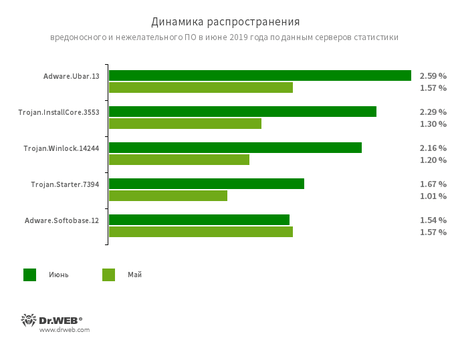

В июне статистика серверов Dr.Web зарегистрировала значительное повышение числа общих и уникальных угроз по сравнению с маем. Рекламные программы и установщики все еще лидируют по общему количеству обнаруженных угроз, а наибольшая активность вредоносного ПО замечена в почтовом трафике. Возобновил активность опасный стилер — Trojan.PWS.Maria.3 (Ave Maria), использованный ранее в атаке на нефтегазовую компанию, а также через рассылки распространяется Trojan.Nanocore.23 — троянец с удаленным доступом, позволяющий контролировать зараженный компьютер. Кроме того, в июне прошла вирусная кампания с использованием шифровальщика Trojan.Encoder.858.

Главные тенденции июня

- Повышение активности распространения вредоносного ПО

- Рассылка стилеров и RAT-троянцев через почту

- Рост активности шифровальщиков

Угроза месяца

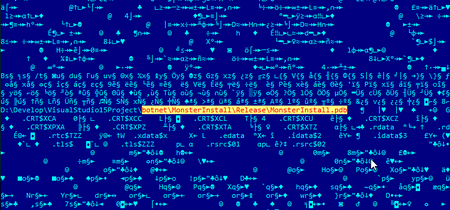

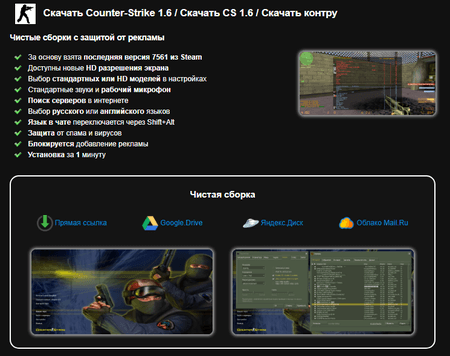

В июне в вирусной лаборатории «Доктор Веб» был изучен образец редкого Node.js-троянца — Trojan.MonsterInstall. Запустившись на устройстве жертвы, он загружает и устанавливает необходимые для своей работы модули, собирает информацию о системе и отправляет ее на сервер разработчика. После получения ответа от сервера он устанавливается в автозагрузку и начинает добычу (майнинг) криптовалюты TurtleCoin. Разработчики этого вредоносного ПО используют для распространения собственные ресурсы с читами к популярным играм, а также заражают файлы на других подобных сайтах.

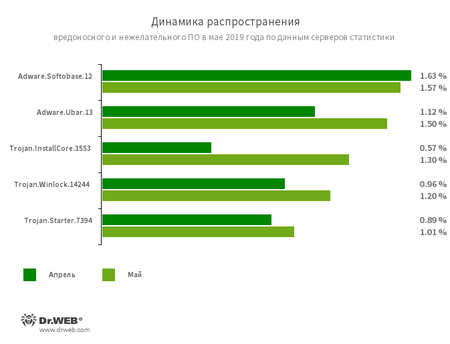

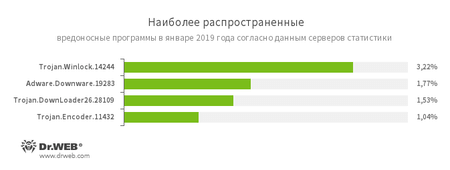

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Trojan.InstallCore.3553

- Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

- Trojan.Winlock.14244

- Блокирует или ограничивает доступ пользователя к операционной системе и её основным функциям. Для разблокировки системы требует перечислить деньги на счет разработчиков троянца.

- Trojan.Starter.7394

- Троянец, предназначенный для запуска другого вредоносного ПО на устройстве.

- Adware.Softobase.12

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

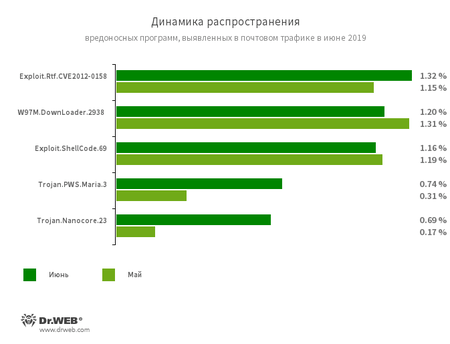

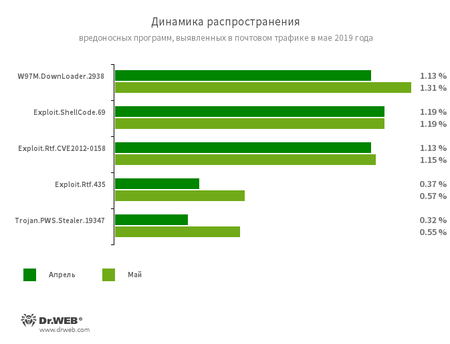

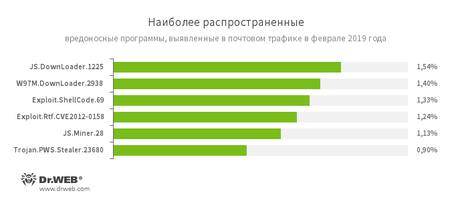

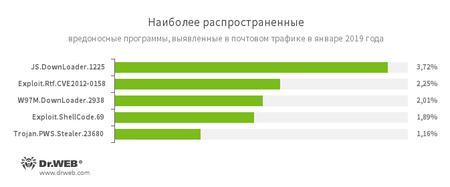

Статистика вредоносных программ в почтовом трафике

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

Растущие угрозы месяца:

- Trojan.PWS.Maria.3

- Стилер, распространяющийся по почте через вредоносные файлы Excel. Использует популярную уязвимость CVE-2017-11882 для запуска исполняемого файла. Впервые был замечен в фишинговой кампании, нацеленной на предприятия нефтегазовой промышленности Италии.

- Trojan.Nanocore.23

- Опасный троянец с удаленным доступом. Он позволяет хакерам контролировать зараженный компьютер, в том числе включить камеру и микрофон на устройстве, если они доступны.

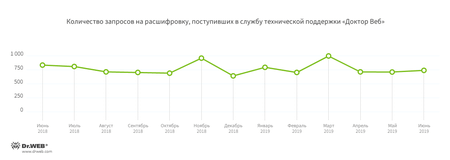

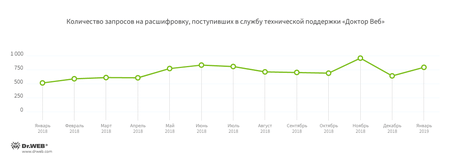

Шифровальщики

В июне в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.858 — 30.31%

- Trojan.Encoder.567 — 7.02%

- Trojan.Encoder.11464 — 6.47%

- Trojan.Encoder.11539 — 3.33%

- Trojan.Encoder.18000 — 3.14%

- Trojan.Encoder.28004 — 2.59%

- Trojan.Encoder.25574 — 1.66%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение июня 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 151 162 интернет-адреса.

| Май 2019 | Июнь 2019 | Динамика |

|---|---|---|

| + 223 952 | + 151 162 | – 32.5% |

Вредоносное и нежелательное ПО для мобильных устройств

В июне вирусные аналитики «Доктор Веб» вновь обнаружили в Google Play множество вредоносных и нежелательных программ. Среди них были рекламные троянцы Android.HiddenAds, которые показывали баннеры поверх окон других приложений и интерфейса операционной системы, а также мошеннические программы Android.FakeApp. Последние загружали веб-сайты, где потенциальным жертвам за вознаграждение предлагалось принять участие в онлайн-опросах. Для получения денег пользователи якобы должны были оплатить некую комиссию или проверочный сбор. Однако если они соглашались, то никакого вознаграждения не получали. Другой представитель этого семейства, получивший имя Android.FakeApp.174, загружал веб-сайты, на которых пользователей подписывали на надоедливые и мошеннические уведомления.

В течение месяца были найдены новые троянцы-загрузчики, такие как Android.DownLoader.3200 и Android.DownLoader.681.origin. Они скачивали на Android-устройства другие вредоносные приложения. Кроме того, специалисты «Доктор Веб» проанализировали новый рекламный модуль Adware.OneOceans.2.origin, который разработчики ПО встраивают в программы и игры.

Наиболее заметные события, связанные с «мобильной» безопасностью в июне:

- обнаружение новых вредоносных программ в Google Play.

Более подробно о вирусной обстановке для мобильных устройств в июне читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

Обнаружен уникальный троянец на Node.js |

19 июня 2019 года

Компания «Яндекс» передала на исследование в вирусную лабораторию «Доктор Веб» образец редкого Node.js-троянца. Эта вредоносная программа, которая распространяется через сайты с читами для видеоигр, имеет несколько версий и компонентов.

При попытке скачать чит пользователь загружает на свой компьютер архив, защищенный паролем. Внутри находится исполняемый файл, который при запуске скачивает нужные читы вместе с другими компонентами троянца.

Запустившись на устройстве жертвы, Trojan.MonsterInstall загружает и устанавливает необходимые для своей работы модули, собирает информацию о системе и отправляет ее на сервер разработчика. После получения ответа устанавливается в автозагрузку и начинает добычу (майнинг) криптовалюты TurtleCoin.

Разработчики вредоносного ПО используют для распространения собственные ресурсы с читами к популярным играм, а также заражают файлы на других подобных сайтах. Согласно статистике SimilarWeb, пользователи просматривают эти сайты примерно 127 400 раз в месяц.

Ресурсы, принадлежащие разработчику троянца:

- румайнкрафт[.]рф;

- clearcheats[.]ru;

- mmotalks[.]com;

- minecraft-chiter[.]ru;

- torrent-igri[.]com;

- worldcodes[.]ru;

- cheatfiles[.]ru.

Кроме того, троянцем заражены некоторые файлы на сайте proplaying[.]ru.

Специалисты «Доктор Веб» рекомендуют пользователям вовремя обновлять антивирус и не загружать сомнительное ПО.

Компания «Доктор Веб» также благодарит специалистов компании «Яндекс» за предоставленный образец и дополнительную информацию об источниках распространения вредоносной программы.

#JavaScript #игры #майнинг

|

|

«Доктор Веб»: пользователям Android-устройств угрожают мошеннические веб-уведомления |

14 июня 2019 года

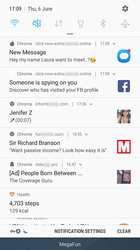

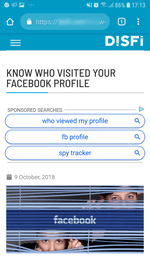

Технология Web Push позволяет сайтам с согласия пользователя отправлять ему уведомления даже когда соответствующие веб-страницы не открыты в браузере. При работе с безобидными ресурсами эта функция полезна и удобна. Например, социальные сети таким образом могут информировать о новых сообщениях, а новостные агентства - о свежих публикациях. Однако злоумышленники и недобросовестные рекламодатели злоупотребляют ей, распространяя с ее помощью рекламу и мошеннические уведомления, которые поступают со взломанных или вредоносных сайтов.

Эти уведомления поддерживаются в браузерах как ПК и ноутбуков, так и мобильных устройств. Обычно жертва попадает на сомнительный ресурс-спамер, перейдя по специально сформированной ссылке или рекламному баннеру. Android.FakeApp.174 — один из первых троянцев, которые «помогают» злоумышленникам увеличить число посетителей этих сайтов и подписать на такие уведомления именно пользователей смартфонов и планшетов.

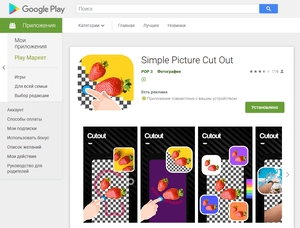

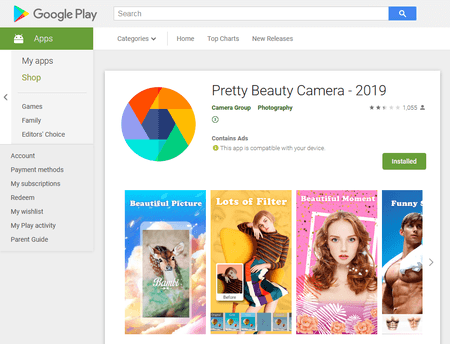

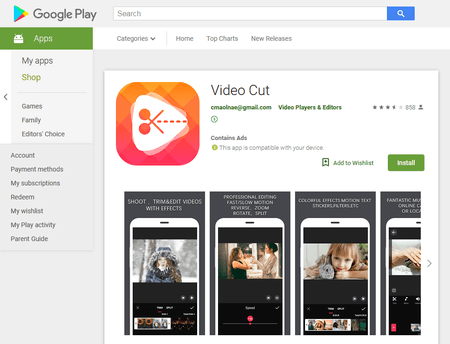

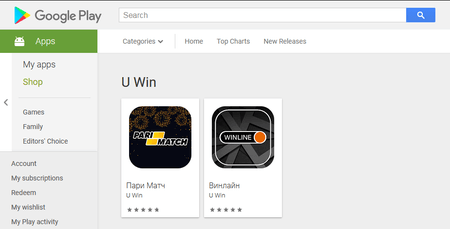

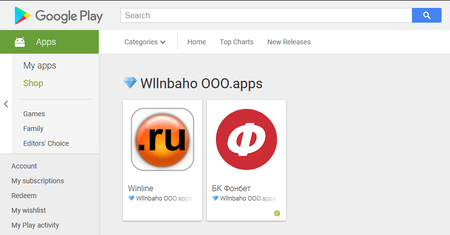

Android.FakeApp.174 распространяется под видом полезных программ – например, официального ПО известных брендов. Две такие модификации троянца вирусные аналитики «Доктор Веб» обнаружили в начале июня в каталоге Google Play. После обращения в корпорацию Google вредоносные программы были удалены, но их успели загрузить свыше 1100 пользователей.

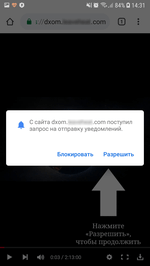

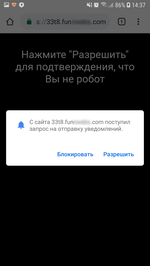

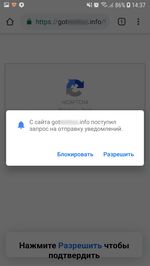

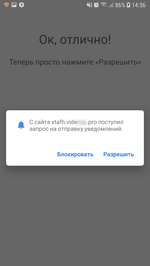

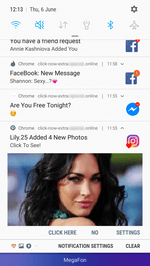

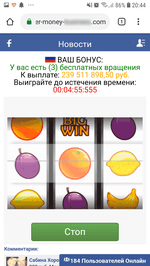

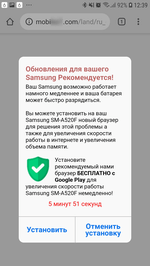

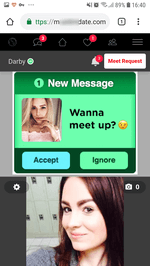

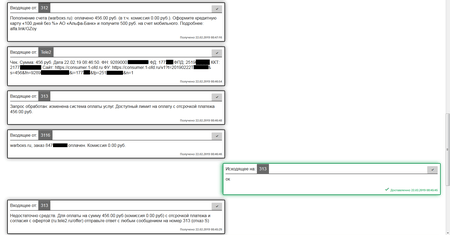

При запуске троянец загружает в браузере Google Chrome веб-сайт, адрес которого указан в настройках вредоносного приложения. С этого сайта в соответствии с его параметрами поочередно выполняется несколько перенаправлений на страницы различных партнерских программ. На каждой из них пользователю предлагается разрешить получение уведомлений. Для убедительности жертве сообщается, что выполняется некая проверка (например, что пользователь — не робот), либо просто дается подсказка, какую кнопку диалогового окна необходимо нажать. Это делается для увеличения числа успешных подписок. Примеры таких запросов показаны на изображениях ниже:

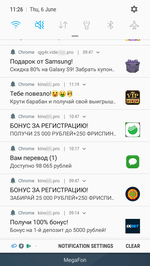

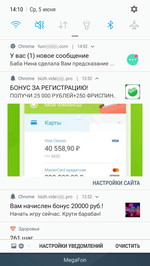

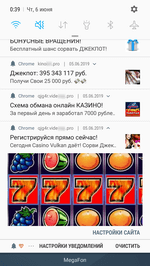

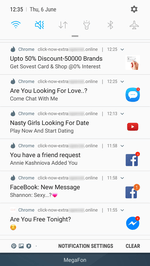

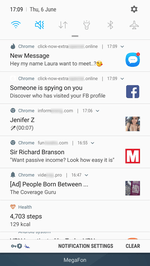

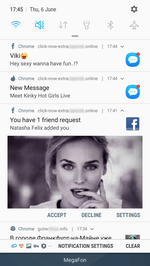

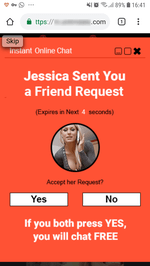

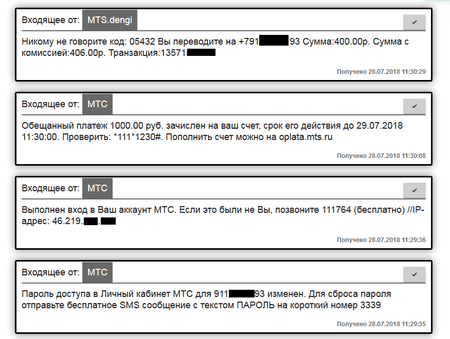

После активации подписки сайты начинают отправлять пользователю многочисленные уведомления сомнительного содержания. Они приходят даже если браузер закрыт, а сам троянец уже был удален, и отображаются в панели состояния операционной системы. Их содержимое может быть любым. Например, ложные уведомления о поступлении неких денежных бонусов или переводов, о новых сообщениях в соцсетях, реклама гороскопов, казино, товаров и услуг и даже различные «новости».

Многие из них выглядят как настоящие уведомления реальных онлайн-сервисов и приложений, которые могут быть установлены на устройстве. Например, в них отображается логотип того или иного банка, сайта знакомств, новостного агентства или социальной сети, а также привлекательный баннер. Владельцы Android-устройств могут получать десятки таких спам-сообщений в день.

Несмотря на то, что в этих уведомлениях указан и адрес сайта, с которого оно пришло, неподготовленный пользователь может просто его не заметить, либо не придать этому особого значения. Примеры мошеннических уведомлений:

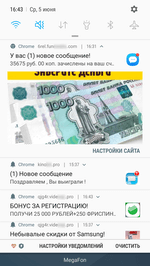

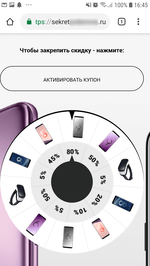

При нажатии на такое уведомление пользователь перенаправляется на сайт с сомнительным контентом. Это может быть реклама казино, букмекерских контор и различных приложений в Google Play, предложение скидок и купонов, поддельные онлайн-опросы и фиктивные розыгрыши призов, сайт-агрегатор партнерских ссылок и другие онлайн-ресурсы, которые разнятся в зависимости от страны пребывания пользователя. Примеры таких сайтов представлены ниже:

Многие из этих ресурсов замешаны в известных мошеннических схемах кражи денег, однако злоумышленники способны в любое время организовать атаку для похищения конфиденциальных данных. Например, отправив через браузер «важное» уведомление от имени банка или социальной сети. Потенциальная жертва может принять поддельное уведомление за настоящее, нажмет на него и перейдет на фишинговый сайт, где у нее попросят указать имя, логин, пароль, адрес электронной почты, номер банковской карты и другие конфиденциальные сведения.

Специалисты «Доктор Веб» полагают, что злоумышленники будут активнее использовать этот метод продвижения сомнительных услуг, поэтому пользователям мобильных устройств при посещении веб-сайтов следует внимательно ознакомиться с их содержимым и не подписываться на уведомления, если ресурс незнаком или выглядит подозрительным. Если же подписка на нежелательные спам-уведомления уже произошла, нужно выполнить следующие действия:

- зайти в настройки Google Chrome, выбрать опцию «Настройки сайтов» и далее — «Уведомления»;

- в появившемся списке веб-сайтов и уведомлений найти адрес интересующего ресурса, нажать на него и выбрать опцию «Очистить и сбросить».

Антивирусные продукты Dr.Web для Android детектируют и удаляют все известные модификации Android.FakeApp.174, поэтому для наших пользователей этот троянец опасности не представляет.

Подробнее об Android.FakeApp.174

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в мае 2019 года |

3 июня 2019 года

В уходящем месяце пользователям Android-устройств вновь угрожали вредоносные программы, которые злоумышленники распространяли через каталог Google Play. Среди них – рекламные троянцы Android.HiddenAds и троянцы-шпионы Android.SmsSpy, которые перехватывали СМС.

ГЛАВНАЯ ТЕНДЕНЦИЯ МАЯ

- Распространение вредоносных приложений в Google Play

Мобильная угроза месяца

Среди обнаруженных в мае вредоносных программ были троянцы-шпионы семейства Android.SmsSpy — Android.SmsSpy.10206 и Android.SmsSpy.10263. Они распространялись через Google Play под видом банковского ПО.

После установки и запуска эти вредоносные программы пытались назначить себя СМС-менеджером по умолчанию, запрашивая соответствующее разрешение у пользователя. Если тот соглашался, Android.SmsSpy.10206 и Android.SmsSpy.10263 начинали перехватывать все входящие СМС-сообщения и передавали их на сервер злоумышленников.

Особенности вредоносных приложений:

- предназначались для испаноязычных пользователей;

- созданы на основе программы с открытым исходным кодом SMSdroid, в которую вирусописатели добавили троянскую функцию.

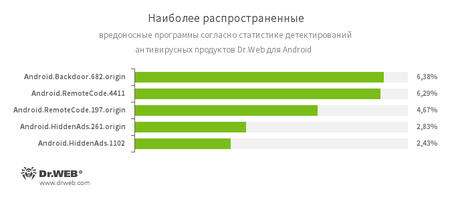

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.RemoteCode.4411

- Android.RemoteCode.197.origin

- Вредоносные приложения, предназначенные для загрузки и выполнения произвольного кода.

- Android.HiddenAds.261.origin

- Android.HiddenAds.1102

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Adware.Zeus.1

- Adware.Jiubang.2

- Adware.AdPush.33.origin

- Adware.Toofan.1.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

- Tool.VirtualApk.1.origin

- Потенциально опасная программная платформа, которая позволяет приложениям запускать apk-файлы без их установки.

Рекламный троянец

В начале мая вирусные аналитики «Доктор Веб» обнаружили в Google Play троянца Android.HiddenAds.1396, который распространялся под видом аудиоплеера.

Вредоносная программа действительно позволяла прослушивать музыку, однако после первого запуска скрывала свой значок, и в дальнейшем пользователь больше не мог ее запустить. Android.HiddenAds.1396 показывал надоедливые рекламные баннеры, которые мешали работе с зараженным смартфоном или планшетом.

В каталоге Google Play продолжают появляться новые вредоносные и нежелательные приложения. Для защиты Android-устройств от этих угроз следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в мае 2019 года |

3 июня 2019 года

В мае статистика серверов Dr.Web зарегистрировала повышение числа уникальных угроз на 1.49% по сравнению с прошлым месяцем, а общее количество обнаруженных угроз повысилось на 14.51%. Статистика по вредоносному и нежелательному ПО показывает преобладание рекламных программ и установщиков. В почтовом трафике по-прежнему доминирует вредоносное ПО, использующее уязвимости документов Microsoft Office, но в мае также усилилось распространение опасного троянца Trojan.Fbng.8 (FormBook).

Главные тенденции мая

- Повышение активности распространения вредоносного ПО

- Рассылка стилеров через почту

Угроза месяца

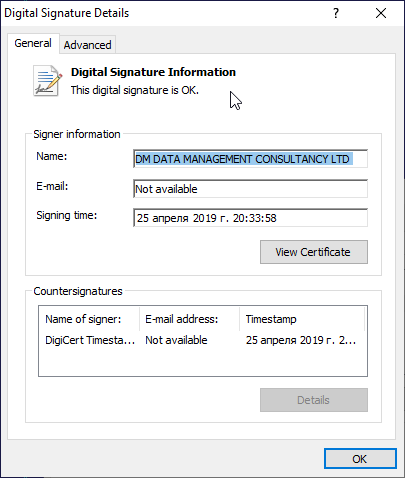

В мае специалисты «Доктор Веб» сообщили о новой угрозе для операционной системы macOS – Mac.BackDoor.Siggen.20. Это ПО позволяет загружать и исполнять на устройстве пользователя любой код на языке Python. Сайты, распространяющие это вредоносное ПО, также заражают компьютеры под управлением ОС Windows шпионским троянцем BackDoor.Wirenet.517 (NetWire). Последний является давно известным RAT-троянцем, с помощью которого хакеры могут удаленно управлять компьютером жертвы, включая использование камеры и микрофона на устройстве. Кроме того, распространяемый RAT-троянец имеет действительную цифровую подпись.

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Adware.Softobase.12

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Trojan.InstallCore.3553

- Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

- Trojan.Winlock.14244

- Блокирует или ограничивает доступ пользователя к операционной системе и её основным функциям. Для разблокировки системы требует перечислить деньги на счет своих разработчиков.

- Trojan.Starter.7394

- Троянец, предназначенный для запуска другого вредоносного ПО на устройстве.

Статистика вредоносных программ в почтовом трафике

Угрозы этого месяца:

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- Exploit.Rtf.435

- Вредоносный документ Microsoft Office, использующий уязвимость CVE-2017-11882 для загрузки Trojan.Fbng.8 (FormBook) на устройство пользователя.

- Trojan.PWS.Stealer.19347

- Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

Возросла активность:

- Trojan.Inject3.15480

- Троянец, также известный как Trojan.Fbng.8 (FormBook). Предназначен для кражи персональных данных с зараженного устройства. Может получать команды с сервера разработчика.

Шифровальщики

В мае в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.18000 — 15.38%

- Trojan.Encoder.858 — 9.89%

- Trojan.Encoder.11464 — 5.49%

- Trojan.Encoder.25574 — 5.49%

- Trojan.Encoder.11539 — 5.27%

- Trojan.Archivelock — 5.05%

- Trojan.Encoder.567 — 1.98%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение мая 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 223 952 интернет-адреса.

| Апрель 2019 | Май 2019 | Динамика |

|---|---|---|

| + 345 999 | + 223 952 | - 35.27% |

Вредоносное и нежелательное ПО для мобильных устройств

В последнем весеннем месяце этого года злоумышленники вновь распространяли различные вредоносные программы через каталог Google Play. В начале мая специалисты компании «Доктор Веб» выявили троянца Android.HiddenAds.1396, который постоянно показывал рекламные баннеры и перекрывал ими интерфейс других приложений и операционной системы. Позднее были обнаружены троянцы-шпионы Android.SmsSpy.10206 и Android.SmsSpy.10263 — они крали входящие СМС и передавали их злоумышленникам.

Наиболее заметное событие, связанное с «мобильной» безопасностью в мае:

- появление новых вредоносных программ в Google Play.

Более подробно о вирусной обстановке для мобильных устройств в мае читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

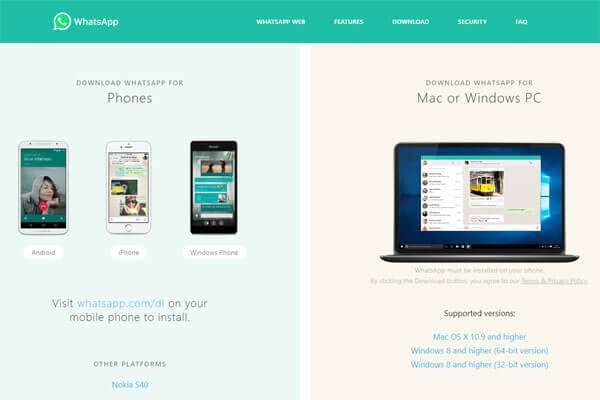

Новая угроза для macOS распространяется под видом WhatsApp |

8 мая 2019 года

Специалисты «Доктор Веб» обнаружили угрозу для операционной системы macOS, позволяющую загружать и исполнять на устройстве пользователя любой код на языке Python. Кроме того, сайты, распространяющие это вредоносное ПО, также заражают опасным шпионским троянцем пользователей ОС Windows.

Новая угроза для устройств под управлением macOS была обнаружена нашими специалистами 29 апреля. Это вредоносное ПО получило название Mac.BackDoor.Siggen.20 и представляет собой бэкдор, позволяющий загружать с удаленного сервера вредоносный код и исполнять его.

Mac.BackDoor.Siggen.20 попадает на устройства через сайты, принадлежащие его разработчикам. Один такой ресурс оформлен как сайт-визитка с портфолио несуществующего человека, а второй замаскирован под страницу с приложением WhatsApp.

При посещении этих ресурсов встроенный код определяет операционную систему пользователя и в зависимости от нее загружает бэкдор или троянца. Если посетитель использует macOS, его устройство заражается Mac.BackDoor.Siggen.20, а на устройства с ОС Windows загружается BackDoor.Wirenet.517 (NetWire). Последнее является давно известным RAT-троянцем, с помощью которого хакеры могут удаленно управлять компьютером жертвы, включая использование камеры и микрофона на устройстве. Кроме того, распространяемый RAT-троянец имеет действительную цифровую подпись.

По нашим данным, сайт, распространяющий Mac.BackDoor.Siggen.20 под видом приложения WhatsApp, открывали около 300 посетителей с уникальными IP адресами. Вредоносный ресурс работает с 24.03.2019 и пока не использовался хакерами в масштабных кампаниях. Тем не менее специалисты «Доктор Веб» рекомендуют проявлять осторожность и вовремя обновлять антивирус. На данный момент все компоненты Mac.BackDoor.Siggen.20 успешно детектируются только продуктами Dr.Web.

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2019 года |

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2019 года |

|

|

«Доктор Веб»: обзор вирусной активности в апреле 2019 года |

30 апреля 2019 года

В апреле статистика серверов Dr.Web зарегистрировала снижение числа уникальных угроз на 39.44% по сравнению с прошлым месяцем, а общее количество обнаруженных угроз снизилось на 14.96%. В почтовом трафике по-прежнему преобладает вредоносное ПО, использующее уязвимости программ Microsoft Office. Продолжает тенденцию прошлого месяца и статистика по вредоносному и нежелательному ПО: большая часть обнаруженных угроз приходится на долю вредоносных расширений для браузеров, нежелательных и рекламных программ.

Количество вредоносных и нерекомендуемых сайтов увеличилось на 28.04%. Один из таких ресурсов распространял банковского троянца и стилера вместе с программами для обработки видео и звука, о чем мы сообщили в начале месяца. Кроме того, специалисты «Доктор Веб» предупредили о фишинговой рассылке, отправленной с адресов известных иностранных компаний.

Главные тенденции апреля

- Снижение активности распространения вредоносного ПО

- Увеличение числа доменных имен, добавленных в базу нерекомендуемых и вредоносных сайтов

Угроза месяца

Специалисты компании «Доктор Веб» предупредили пользователей о компрометации официального сайта популярного ПО для обработки видео и звука. Хакеры заменили ссылку на скачивание, и вместе с редактором пользователи загружали опасного банковского троянца Win32.Bolik.2, а также стилера Trojan.PWS.Stealer (KPOT Stealer). Такие троянцы предназначены для выполнения веб-инжектов, перехвата трафика, кейлоггинга и похищения информации из систем «банк-клиент» различных кредитных организаций. Кроме того, позднее хакеры заменили Win32.Bolik.2 на другое вредоносное ПО – один из вариантов Trojan.PWS.Stealer (KPOT Stealer).

Этот троянец крадет информацию из браузеров, аккаунта Microsoft, различных мессенджеров и других программ.

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Adware.Softobase.12

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Trojan.Starter.7394

- Троянец, предназначенный для запуска другого вредоносного ПО на устройстве.

- Adware.Downware.19283

- Программа-установщик, обычно распространяется с пиратским контентом. При установке может менять настройки браузеров и устанавливать другие нежелательные программы.

Статистика вредоносных программ в почтовом трафике

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- JS.DownLoader.1225

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.Encoder.26375

- Представитель семейства троянцев-вымогателей. Шифрует файлы на компьютере и требует от жертвы выкуп за расшифровку.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

Шифровальщики

В апреле в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.858 — 17.95%

- Trojan.Encoder.18000 — 14.65%

- Trojan.Encoder.11464 — 7.69%

- Trojan.Archivelock — 5.49%

- Trojan.Encoder.567 — 3.85%

- Trojan.Encoder.11539 — 3.85%

- Trojan.Encoder.25574 — 2.75%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение апреле 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 345 999 интернет-адресов.

| Март 2019 | Апрель 2019 | Динамика |

|---|---|---|

| + 270 227 | + 345 999 | + 28.04% |

Вредоносное и нежелательное ПО для мобильных устройств

В апреле компания «Доктор Веб» рассказала об опасном троянце Android.InfectionAds.1, который эксплуатировал несколько критических уязвимостей ОС Android. Благодаря им он мог заражать apk-файлы, а также самостоятельно устанавливать и удалять программы.

В течение месяца в каталоге Google Play были выявлены новые вредоносные программы, такие как троянцы-загрузчики и кликеры, а также похитители логинов и паролей от учетных записей Instagram, получившие имена Android.PWS.Instagram.4 и Android.PWS.Instagram.5.

Кроме того, пользователям Android-смартфонов и планшетов угрожали банковские троянцы – например, новые версии Android.Banker.180.origin, а также другие вредоносные приложения.

Наиболее заметные события, связанные с «мобильной» безопасностью в апреле:

- обнаружение новых вредоносных программ в Google Play;

- распространение банковских троянцев.

Более подробно о вирусной обстановке для мобильных устройств в апреле читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

Официальный сайт известной программы для редактирования видео инфицирован банковским троянцем |

11 апреля 2019

VSDC – популярное бесплатное ПО для обработки видео и звука. Согласно данным SimilarWeb, ежемесячная посещаемость официального сайта, с которого можно загрузить этот редактор, составляет около 1.3 миллиона пользователей. Однако меры безопасности, предпринимаемые владельцами ресурса, часто оказываются недостаточными для сайта с такой посещаемостью, что подвергает риску множество пользователей.

В прошлом году неизвестные хакеры получили доступ к административной части сайта VSDC и заменили ссылки на скачивание файлов. Вместо редактора видео пользователи скачивали JavaScript-файл, который затем загружал AZORult Stealer, X-Key Keylogger и DarkVNC backdoor. Компания VSDC сообщила о закрытии уязвимости, но не так давно нам стало известно о других случаях заражения.

По данным наших специалистов, с момента последнего заражения компьютер разработчика VSDC был скомпрометирован еще несколько раз. Один из взломов привел к компрометации сайта в период с 21.02.2019 по 23.03.2019. На этот раз хакеры использовали другой метод распространения вредоносного ПО: на сайт VSDC они встроили вредоносный JavaScript-код. Его задача заключалась в определении геолокации посетителей сайта и замене ссылки на скачивание для пользователей из Великобритании, США, Канады и Австралии. Вместо стандартных ссылок VSDC использовались ссылки на другой скомпрометированный ресурс:

- https://thedoctorwithin[.]com/video_editor_x64.exe

- https://thedoctorwithin[.]com/video_editor_x32.exe

- https://thedoctorwithin[.]com/video_converter.exe

Пользователи, загрузившие программу с этого ресурса, также скачали опасного банковского троянца – Win32.Bolik.2. Как и его аналог Win32.Bolik.1, это вредоносное ПО имеет свойства многокомпонентного полиморфного файлового вируса. Такие троянцы предназначены для выполнения веб-инжектов, перехвата трафика, кейлоггинга и похищения информации из систем «банк-клиент» различных кредитных организаций. В настоящий момент нам известно по меньшей мере о 565 случаях заражения этим троянцем через сайт videosoftdev.com. Стоит отметить, что все файлы троянца успешно определяются пока что только продуктами Dr.Web.

Кроме того, 22.03.2019 хакеры заменили Win32.Bolik.2 на другое вредоносное ПО – один из вариантов Trojan.PWS.Stealer (KPOT Stealer). Этот троянец крадет информацию из браузеров, аккаунта Microsoft, различных мессенджеров и других программ. За один день его загрузили на свои устройства 83 пользователя.

Разработчики VSDC уведомлены о компрометации сайта, и на данный момент ссылки на скачивание файлов восстановлены. Тем не менее, специалисты «Доктор Веб» рекомендуют всем пользователям продуктов VSDC проверить свои устройства с помощью нашего антивируса.

#банкер #банковский_троянец #вирус

|

|

«Доктор Веб»: обзор вирусной активности в марте 2019 года |

3 апреля 2019 года

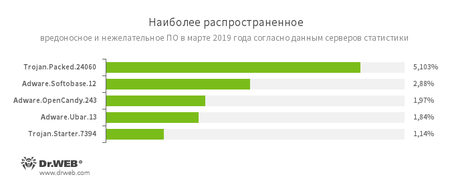

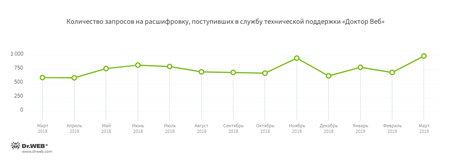

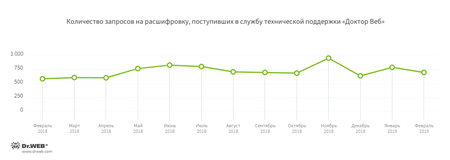

В марте вирусные аналитики компании «Доктор Веб» завершили исследование троянца, угрожавшего игрокам Counter-Strike 1.6. Среди главных угроз марта наблюдается динамика по сравнению с цифрами прошлого месяца. К примеру, активность Trojan.MulDrop8.60634 снизилась почти в три раза, а число таких угроз, как Trojan.Packed.24060 и Adware.OpenCandy.243, резко возросло за последний месяц. Также в базу нерекомендуемых и вредоносных сайтов было добавлено меньше доменных имен, чем в прошлом месяце, а в техническую поддержку «Доктор Веб» поступило больше запросов на расшифровку данных.

Главные тенденции марта

- Увеличилось количество вредоносных расширений для браузеров

- Выросла активность распространения рекламного ПО и нежелательных программ

- Увеличилось число запросов на расшифровку данных

Угроза месяца

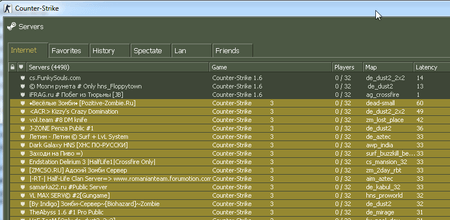

В марте аналитики «Доктор Веб» опубликовали подробное исследование троянца Belonard, использующего уязвимости нулевого дня в Steam-клиенте игры Counter-Strike 1.6. Попав на компьютер жертвы, троянец менял файлы клиента и создавал игровые прокси-серверы для заражения других пользователей. Количество вредоносных серверов CS 1.6, созданных троянцем Belonard, достигло 39% от числа всех официальных серверов, зарегистрированных в Steam. Теперь все модули троянца Belonard успешно определяются антивирусом Dr.Web и не угрожают нашим пользователям.

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Trojan.Packed.24060

- Устанавливает вредоносные расширения для браузеров, перенаправляющие с результатов выдачи в поисковых системах на другие сайты.

- Adware.Softobase.12

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.OpenCandy.243

- Семейство приложений, предназначенных для установки различного ПО. Программы данного семейства используются разработчиками бесплатных приложений в целях монетизации.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Trojan.Starter.7394

- Троянец, предназначенный для запуска другого вредоносного ПО на устройстве.

Снизилось количество угроз от:

- Trojan.MulDrop8.60634

- Устанавливает других троянцев в систему. Все устанавливаемые компоненты содержатся в самом теле Trojan.MulDrop.

- Adware.Downware.19283

- Программа-установщик, обычно распространяется с пиратским контентом. При установке может менять настройки браузеров и устанавливать другие нежелательные программы.

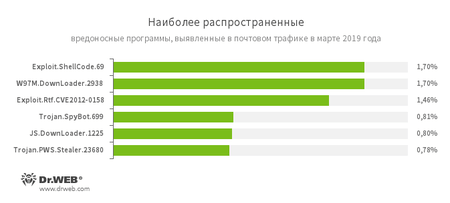

Статистика вредоносных программ в почтовом трафике

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- Trojan.SpyBot.699

- Многомодульный банковский троянец. Он позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и выполнять поступающие от них команды. Троянец предназначен для хищения средств с банковских счетов

- JS.DownLoader.1225

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.PWS.Stealer.23680

- Семейство троянцев, предназначенных для хищения с инфицированного компьютера паролей и другой конфиденциальной информации.

Шифровальщики

В марте в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих троянцев-шифровальщиков:

- Trojan.Encoder.858 — 28,39%;

- Trojan.Encoder.18000 — 9,54%;

- Trojan.Encoder.27210 — 4,25%;

- Trojan.Encoder.11464 — 4,14%;

- Trojan.Encoder.11539 — 4,14%;

- Trojan.Encoder.567 — 2,76%;

- Trojan.Archivelock — 2,34%.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение марта 2019 года в базу нерекомендуемых и вредоносных сайтов было добавлено 270 227 интернет-адресов.

| Февраль 2019 | Март 2019 | Динамика |

|---|---|---|

| + 288 159 | + 270 227 | - 6,63% |

Вредоносное и нежелательное ПО для мобильных устройств

В уходящем месяце в каталоге Google Play были выявлены новые вредоносные программы. Среди них — очередные троянцы семейства Android.FakeApp, которые распространяются под видом программ для онлайн-заработка. Они загружают веб-сайты, где владельцам мобильных устройств предлагается ответить на вопросы «компаний-спонсоров». За участие в опросах злоумышленники обещают потенциальным жертвам вознаграждение. Чтобы получить его, пользователям якобы необходимо оплатить комиссию за денежный перевод или же для подтверждения своей личности. На самом деле никакого вознаграждения нет, и пользователи отправляют деньги мошенникам.

Также были обнаружены новые троянцы Android.HiddenAds. Они постоянно показывают рекламные баннеры поверх окон других программ и системного интерфейса и мешают работе с Android-устройствами.

Кроме того, злоумышленники продолжили распространять банковских троянцев. Об одном из них наша компания сообщила во второй половине марта. Вредоносная программа, известная под именем Flexnet, похищает деньги с банковских счетов и баланса мобильных телефонов пользователей.

В конце месяца вирусные аналитики раскрыли детали уязвимости популярного Android-браузера UC Browser, который способен скачивать плагины в обход серверов Google Play. Злоумышленники могли использовать эту функцию для распространения троянцев.

Наиболее заметные события, связанные с «мобильной» безопасностью в марте:

- обнаружение уязвимости в браузере UC Browser;

- распространение вредоносных программ в Google Play;

- распространение банковских троянцев.

Более подробно о вирусной обстановке для мобильных устройств в марте читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в марте 2019 года |

3 апреля 2019 года

В марте компания «Доктор Веб» рассказала об уязвимости в мобильном браузере UC Browser, который способен скачивать новые модули со стороннего сервера. Злоумышленники могли использовать эту функцию для заражения Android-смартфонов и планшетов. Кроме того, вирусные аналитики поделились сведениями о троянце Flexnet, который крал деньги с банковских карт и счетов мобильных телефонов. В течение месяца в каталоге Google Play были выявлены очередные вредоносные приложения.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Обнаружение уязвимости в браузере UC Browser

- Распространение банковских троянцев

- Выявление новых вредоносных программ в каталоге Google Play

Мобильная угроза месяца

В конце марта компания «Доктор Веб» рассказала об уязвимости в Android-браузере UC Browser, которую обнаружили наши вирусные аналитики. Эта программа загружала дополнительные плагины в обход серверов Google Play, нарушая правила каталога этого ПО. Злоумышленники могли вмешаться в процесс скачивания плагинов и сделать так, чтобы вместо них браузер загружал и запускал вредоносные файлы. Опасности подверглись свыше 500 000 000 пользователей мобильных устройств. Детали этой уязвимости описаны в нашей вирусной библиотеке.

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Android.Backdoor.2080

- Троянцы, которые выполняют команды злоумышленников и позволяют им контролировать зараженные мобильные устройства.

- Android.RemoteCode.197.origin

- Вредоносное приложение, предназначенное для загрузки и выполнения произвольного кода.

- Android.HiddenAds.659

- Android.HiddenAds.261.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Adware.Zeus.1

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Adware.Gexin.3.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

- Tool.VirtualApk.1.origin

- Потенциально опасная программная платформа, которая позволяет приложениям запускать apk-файлы без их установки.

Android-банкеры

Злоумышленники продолжают распространять банковских троянцев, созданных на основе исходного кода вредоносного приложения Android.ZBot. Один из них — троянец Flexnet. Он крадет деньги с банковских карт, а также может оплачивать различные сервисы, используя счета мобильных телефонов жертв. Например, с помощью этого троянца киберпреступники способны пополнять баланс игр, оплачивать услуги хостинг-провайдеров и переводить средства на собственные мобильные телефоны. Подробнее о банкере Flexnet рассказано в новостной публикации на нашем сайте.

Угрозы в Google Play

В марте в каталоге Google Play вновь были обнаружены различные вредоносные программы. Среди них — троянцы Android.FakeApp.152 и Android.FakeApp.162, которые загружают мошеннические сайты. На них пользователям за вознаграждение предлагается пройти опросы. Для получения денег потенциальным жертвам якобы необходимо выполнить некий проверочный платеж. На самом деле никакой проверки нет — пользователи лишь переводят средства мошенникам и не получают обещанную награду.

Кроме того, вирусные аналитики выявили очередных троянцев семейства Android.HiddenAds, например Android.HiddenAds.1133, Android.HiddenAds.1134, Android.HiddenAds.1052 и Android.HiddenAds.379.origin. Об аналогичных вредоносных программах наша компания сообщала в феврале. Эти троянцы распространяются под видом полезных приложений — фото- и видеоредакторов, фильтров для камеры, фонариков, спортивного ПО и т. п.

После установки и запуска они скрывают свои значки и начинают постоянно показывать рекламу поверх других программ и интерфейса операционной системы, мешая нормальной работе с Android-устройствами.

Пользователям Android-устройств угрожают троянцы, которые распространяются не только через вредоносные сайты, но и через официальный каталог ПО Google Play. Для защиты смартфонов и планшетов следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: Android-банкер Flexnet выводит деньги пользователей через компьютерные игры |

21 марта 2019 года

Flexnet создан на основе троянца GM Bot, которого вирусные аналитики «Доктор Веб» исследовали еще в феврале 2015 года. Исходный код этого вредоносного приложения был опубликован в открытом доступе в 2016 году. Вскоре появились и первые версии Flexnet, в которых использовались наработки авторов GM Bot. Атаки на владельцев Android-смартфонов и планшетов с помощью этого троянца продолжаются до сих пор.

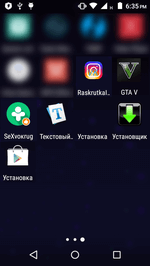

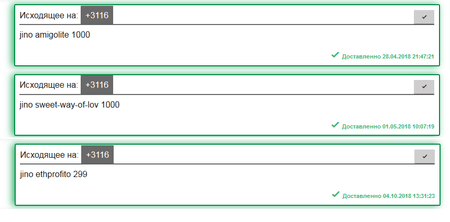

Злоумышленники распространяют банкера Flexnet при помощи СМС-спама. В сообщениях потенциальным жертвам предлагается перейти по ссылке и загрузить ту или иную программу или игру. Троянец маскируется под приложения «Друг вокруг», GTA V, инструменты для раскрутки аккаунтов в Instagram и «ВКонтакте», а также другое ПО.

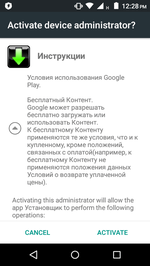

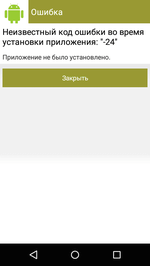

При запуске банкер запрашивает доступ к функциям администратора устройства, показывая стандартное диалоговое окно. Если жертва предоставляет ему нужные полномочия, троянец сообщает о якобы возникшей ошибке и убирает свой значок с экрана приложений. Так он скрывается от пользователя и пытается затруднить свое удаление.

По сравнению с современными Android-банкерами возможности Flexnet весьма ограничены. Троянец способен перехватывать и отправлять СМС-сообщения, а также выполнять USSD-запросы. Однако и этих функций достаточно для кражи денег с использованием различных мошеннических приемов.

Один из них — пополнение внутриигровых счетов популярных компьютерных игр с использованием СМС. Эта схема работает следующим образом. Троянец проверяет баланс банковской карты пользователя, отправляя СМС-запрос в систему обслуживания мобильного банкинга. Затем он перехватывает ответное сообщение с информацией об остатке на счете и передает эти сведения киберпреступникам. Далее злоумышленники формируют запрос на пополнение баланса интересующей их игры. В запросе указывается номер телефона жертвы и сумма для перевода. После этого пользователю приходит СМС с проверочным кодом. Троянец перехватывает это сообщение, передает его содержимое мошенникам, и те отдают банкеру команду на отправку СМС с полученным кодом для подтверждения операции.

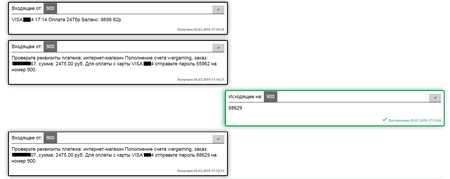

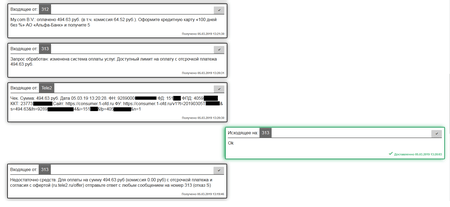

Вот примеры того, как происходит кража денег с использованием этого метода:

Аналогичным образом реализуются и другие мошеннические схемы. Например, злоумышленники могут оплачивать услуги хостинг-провайдеров, используя деньги с баланса мобильных номеров своих жертв. Для этого троянец отправляет СМС с необходимыми параметрами на специализированные номера:

Даже если на счету потенциальных жертв недостаточно средств, злоумышленники все равно могут украсть у них деньги. Мошенники используют тарифную опцию сотовых операторов «Обещанный платеж», которая позволяет оплачивать услуги в долг. Как и в других случаях, киберпреступники дают команду троянцу отправить СМС с нужными параметрами. При этом до определенного времени владельцы зараженных устройств не подозревают о пропаже денег, поскольку банкер скрывает все подозрительные сообщения.

Кроме того, троянец может переводить деньги с банковских карт жертв на счета злоумышленников. Однако кредитные организации при помощи специальных алгоритмов отслеживают подозрительные операции, поэтому вероятность блокировки такого перевода очень высока – в то время как описанные выше схемы позволяют мошенникам в течение длительного времени красть относительно небольшие суммы и оставаться незамеченными.

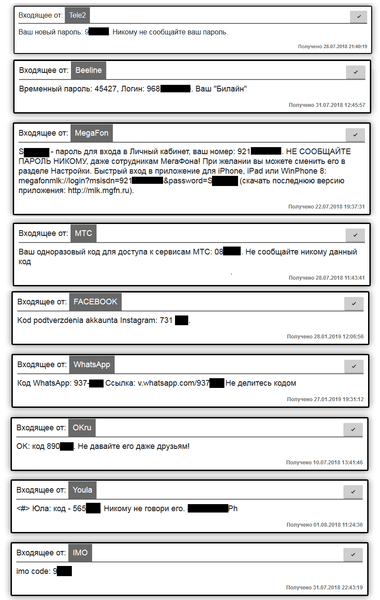

Другая функция Flexnet — похищение конфиденциальных данных. Киберпреступники могут получать доступ к аккаунтам пользователей социальных сетей, интернет-магазинов, личным кабинетам на сайтах операторов связи и другим онлайн-сервисам. Зная номер мобильного телефона жертвы, злоумышленники пытаются выполнить вход в ее учетную запись. На этот номер поступает одноразовый проверочный код, который троянец перехватывает и отправляет мошенникам.

Если же номер владельца зараженного устройства не привязан к одному из целевых сервисов, киберпреступники могут использовать такой номер для регистрации новой учетной записи. В дальнейшем скомпрометированные и вновь созданные аккаунты могут попасть на черный рынок, применяться для рассылки спама и организации фишинг-атак.

При содействии регистратора REG.ru несколько управляющих серверов Flexnet были заблокированы, и часть зараженных устройств злоумышленники больше не контролируют.

Компания «Доктор Веб» напоминает владельцам Android-смартфонов и планшетов, что устанавливать программы и игры следует лишь из надежных источников, таких как Google Play. Необходимо обращать внимание на отзывы других пользователей и применять ПО от проверенных разработчиков.

Антивирусные программы Dr.Web для Android детектируют все известные модификации троянца Flexnet как представителей семейства Android.ZBot и успешно удаляют их с зараженных устройств. Для наших пользователей эти вредоносные программы опасности не представляют.

#Android, #банковский_троянец, #двухфакторная_аутентификация

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

Специалисты «Доктор Веб» обнаружили троянца, использующего уязвимость нулевого дня в официальном клиенте игры Counter-Strike |

11 марта 2019 года

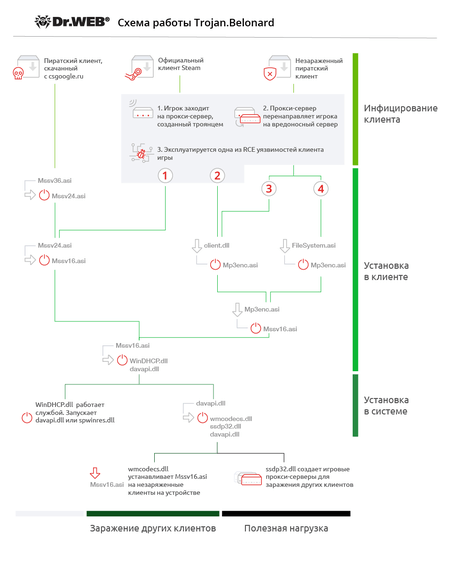

Trojan.Belonard попадает на устройство при подключении к вредоносному игровому серверу. Троянец использует уязвимости клиента игры и может заражать как Steam-версии, так и пиратские сборки Counter-Strike 1.6 (CS 1.6). Попав на компьютер жертвы, троянец меняет файлы клиента и создает игровые прокси-серверы для заражения других пользователей. Подобная схема используется для раскрутки игровых серверов и позволяет на этом зарабатывать.

Несмотря на возраст игры, количество игроков только с официальными клиентами CS 1.6 в среднем достигает 20 000 человек онлайн, а общее число зарегистрированных в Steam серверов игры превышает 5000. Продажа, аренда и раскрутка игровых серверов стали реальным видом бизнеса и предлагаются как услуги на различных сайтах. Владельцы серверов нередко платят за подобные услуги, не зная, что для раскрутки их сервера может использоваться вредоносное ПО. Именно такими нелегальными методами пользовался разработчик под ником Belonard: его сервер заражал троянцем игроков и использовал их аккаунты для продвижения других серверов.

На данный момент количество вредоносных серверов CS 1.6, созданных троянцем Belonard, достигло 39% от числа всех официальных серверов, зарегистрированных в Steam. Сообщество игроков CS давно столкнулось с этой проблемой, но, к сожалению, до сих пор антивирусы определяли только части троянца Belonard, а не угрозу в целом. Теперь все модули троянца Belonard успешно определяются антивирусом Dr.Web и не угрожают нашим пользователям. О том, как работает троянец Belonard, более подробно рассказано в нашем исследовании.

|

|

Исследование троянца Belonard, использующего уязвимости нулевого дня в Counter-Strike 1.6 |

11 марта 2019 года

Введение

Игра Counter-Strike была выпущена компанией Valve еще в 2000 году. Несмотря на возраст игры, она имеет большую фанатскую базу — количество игроков с официальными клиентами CS 1.6 в среднем достигает 20 000 человек онлайн, а общее число зарегистрированных в Steam игровых серверов превышает 5000. Продажа, аренда и раскрутка серверов стали настоящим бизнесом в виде услуг на различных сайтах. К примеру, поднятие сервера в рейтинге на неделю стоит примерно 200 рублей, но большое количество покупателей при сравнительно небольших расходах делают эту стратегию довольно успешной бизнес-моделью.

Многие владельцы популярных игровых серверов тоже зарабатывают за счет игроков, продавая различные привилегии: защита от бана, доступ к оружию и многое другое. Если одни держатели серверов рекламируются самостоятельно, то некоторые платят за раскрутку сервера поставщикам. Покупая такую услугу, заказчики часто не знают, какие методы используются для продвижения их серверов. Как выяснилось, разработчик под ником Belonard прибегал к нелегальным средствам раскрутки: его сервер заражал устройства игроков троянцем и использовал их для продвижения других игровых серверов.

Держатель вредоносного сервера использует уязвимости клиента игры и созданного им троянца как техническое обеспечение для своего бизнеса. Задача троянца заключается в том, чтобы проникнуть на устройство игрока и скачать вредоносное ПО, которое обеспечит автозапуск троянца в системе и его распространение на устройства других игроков. Для этого используются уязвимости Remote Code Execution (RCE): две такие уязвимости найдены в официальном клиенте игры и четыре в пиратском.

Установившись в системе, Trojan.Belonard меняет список доступных игровых серверов в клиенте игры, а также создает на зараженном компьютере игровые прокси-серверы для распространения троянца. Как правило, на прокси-серверах – невысокий пинг, поэтому другие игроки видят их вверху списка серверов. Выбрав один из них, игрок попадает на вредоносный сервер и заражается Trojan.Belonard.

Благодаря такой схеме разработчику троянца удалось создать ботнет, занимающий значительную часть игровых серверов CS 1.6. По данным наших аналитиков, из порядка 5000 серверов, доступных из официального клиента Steam, 1951 оказались созданными троянцем Belonard. Это составляет 39% процентов игровых серверов. Сеть такого размера позволила разработчику троянца продвигать другие серверы за деньги, добавляя их в списки доступных серверов зараженных игровых клиентов.

Ранее мы уже описывали похожий случай атаки через CS 1.6, где троянец попадал на устройство игрока через вредоносный сервер. Но если в том случае пользователь должен был подтвердить загрузку вредоносных файлов, то на этот раз троянец попадает на устройство незаметно для жертвы. «Доктор Веб» уведомил об этих и других уязвимостях разработчика игры — компанию Valve. Ее представители сообщили о том, что они работают над этой проблемой, но на данный момент нет информации о сроках, в которые уязвимости будут устранены.

Инфицирование

Тrojan.Belonard состоит из 11 компонентов и действует по разным сценариям в зависимости от клиента игры. Если клиент игры лицензионный, троянец попадает на устройство пользователя через RCE-уязвимость, эксплуатируемую вредоносным сервером, после чего обеспечивает себе установку в системе. По такому же сценарию происходит заражение чистого пиратского клиента. Если пользователь скачивает зараженный клиент с сайта владельца вредоносного сервера, установка троянца в системе происходит после первого запуска игры.

Рассмотрим подробнее процесс заражения клиента. Игрок запускает официальный клиент Steam и выбирает сервер для игры. При подключении к вредоносному серверу задействуется одна из RCE-уязвимостей, в результате чего на компьютер игрока будет загружена, а затем выполнена троянская библиотека client.dll (Trojan.Belonard.1) или файл Mssv24.asi (Trojan.Belonard.5).

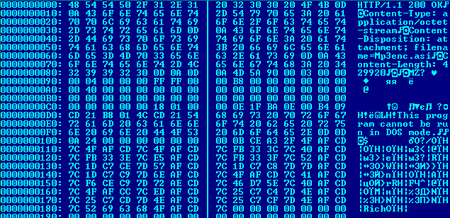

Попав на устройство, Trojan.Belonard.1 первым делом удаляет любые .dat файлы, находящиеся в одном каталоге с файлом процесса библиотеки. После чего она подключается к управляющему серверу fuztxhus.valve-ms[.]ru:28445 и отправляет ему шифрованный запрос на скачивание файла Mp3enc.asi (Trojan.Belonard.2). Сервер передает запрошенный файл в зашифрованном формате.

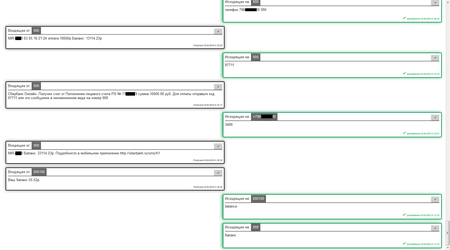

Скриншот расшифрованного пакета данных, полученного от сервера:

Установка в клиенте

Автозапуск на официальном или пиратском клиенте происходит за счет особенности клиента Counter-Strike. При запуске игра автоматически загружает любые файлы с расширением .asi из корня игры.

Клиент, скачанный с сайта разработчика троянца, уже заражен Trojan.Belonard.10 (имя файла — Mssv36.asi), но обеспечение автозапуска в клиенте у него происходит иначе, чем на чистом. После установки зараженного клиента, Trojan.Belonard.10 проверяет наличие одного из своих компонентов в ОС пользователя. Если их нет, распаковывает из своего тела и загружает в память своего процесса Trojan.Belonard.5 (имя файла — Mssv24.asi). Как и многие другие модули троянца, Trojan.Belonard.10 подменяет дату и время создания, модификации, а также доступа к файлу. Это делается для того, чтобы нельзя было найти файлы троянца, отсортировав содержимое папки по дате создания.

После установки нового компонента Trojan.Belonard.10 остается в системе и выполняет роль протектора клиента. Его задача — фильтровать запросы, файлы и консольные команды, полученные от других игровых серверов, а также передавать информацию о попытках внесения изменения в клиент на сервер разработчика троянца.

Trojan.Belonard.5 получает в DllMain информацию о запущенном процессе и путях до модуля. Если имя процесса отлично от rundll32.exe, запускает отдельный поток для последующих действий. В запущенном потоке Trojan.Belonard.5 создает ключ [HKCU\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers] '<путь до исполняемого файла процесса>', присваивает ему значение «RUNASADMIN» и проверяет имя модуля. Если это не «Mssv24.asi», копирует себя в «Mssv24.asi», удаляет версию с другим названием, скачивает и запускает Trojan.Belonard.3 (имя файла — Mssv16.asi). Если имя совпадает, сразу переходит к скачиванию и запуску троянца.

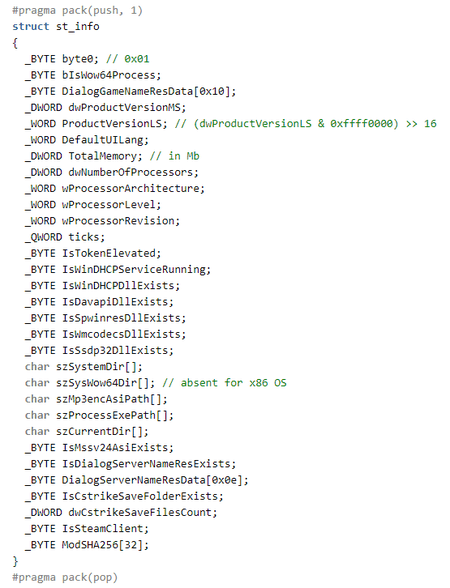

Автозапуск на чистом клиенте происходит через Trojan.Belonard.2. После загрузки на компьютер он проверяет в DllMain имя процесса, куда загружена client.dll (Trojan.Belonard.1). Если это не rundll32.exe, он создает поток с ключом [HKCU\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers] '<путь до исполняемого файла процесса>' и присваивает ему значение «RUNASADMIN». Выполнив эти действия, он собирает данные об устройстве пользователя и извлекает информацию из файла DialogGamePage.res. После чего в зашифрованном виде отправляет полученные данные на сервер разработчика троянца.

Структура собранных данных о системе:

В ответ сервер отправляет файл Mssv16.asi (Trojan.Belonard.3). Метаинформация о новом модуле сохраняется в файле DialogGamePage.res, а Trojan.Belonard.5 удаляется с устройства пользователя.

Установка в системе

Обеспечение автозапуска в системе происходит за счет Trojan.Belonard.3. Оказавшись на устройстве, он удаляет Trojan.Belonard.5 и проверяет процесс, в контексте которого работает. Если это не rundll32.exe, он сохраняет в %WINDIR%\System32\ двух других троянцев: Trojan.Belonard.7 (имя файла — WinDHCP.dll) и Trojan.Belonard.6 (davapi.dll). При этом, в отличие от Trojan.Belonard.5, седьмой и шестой хранятся внутри троянца в «разобранном» виде. Тела этих двух троянцев разбиты на блоки по 0xFFFC байт (последний блок может иметь меньший размер). При сохранении на диск троянец склеивает блоки нужным образом для получения рабочих файлов.

Собрав троянцев, Trojan.Belonard.3 создает сервис WinDHCP для запуска WinDHCP.dll (Trojan.Belonard.7) в контексте svchost.exe. В зависимости от языковых настроек ОС, использует тексты на русском или английском для задания параметров службы.

Параметры службы WinDHCP:

- Название службы: «Windows DHCP Service» или «Служба Windows DHCP»;

- Описание: «Windows Dynamic Host Configuration Protocol Service» или «Служба протокола динамической настройки узла Windows»;

- В параметре ImagePath указано: «%SystemRoot%\System32\svchost.exe -k netsvcs», а в ServiceDll указан путь до троянской библиотеки.

После чего Trojan.Belonard.3 регулярно проверяет, запущен ли сервис WinDHCP. Если не запущен, то заново устанавливает его.

Trojan.Belonard.7 представляет собой WinDHCP.dll с экспортом ServiceMain и устанавливается на зараженном устройстве службой с автоматическим стартом. Его задача состоит в том, чтобы проверять в реестре ключа «HKLM\SYSTEM\CurrentControlSet\Services\WinDHCP» параметр «Tag». Если в нем выставлено значение 0, Trojan.Belonard.7 загружает библиотеку davapi.dll (Trojan.Belonard.6) и вызывает ее экспорт, передавая аргументом указатель на структуру SERVICE_STATUS, характеризующую состояние сервиса WinDHCP. Затем ждет 1 секунду и снова проверяет параметр «Tag». Если значение не равно 0, Trojan.Belonard.7 загружает библиотеку spwinres.dll (Trojan.Belonard.4), которая является более старой версией Trojan.Belonard.6. После чего вызывает ее экспорт, передавая аргументом указатель на структуру SERVICE_STATUS, характеризующую состояние сервиса WinDHCP.

Троянец повторяет эти действия каждую секунду.

Параметры службы WinDHCP, взятые из отчета нашего клиента:

Перед запуском всех функций Trojan.Belonard.6 проверяет в реестре службы WinDHCP параметры «Tag» и «Data». В параметре «Data» должен находиться массив байтов, из которых генерируется AES ключ. Если его нет, троянец с помощью библиотеки openssl генерирует 32 случайных байта, которые позднее будут использоваться для генерации ключа шифрования. После этого читает параметры «Info» и «Scheme» службы WinDHCP. В «Scheme» троянец хранит 4 параметра в зашифрованном AES-ом виде. В «Info» хранится SHA256 хэш от списка установленных программ.

Собрав информацию, Trojan.Belonard.6 расшифровывает адрес управляющего сервера — oihcyenw.valve-ms[.]ru — и пытается установить с ним соединение. Если это не удается, троянец использует DGA для генерации доменов в зоне .ru. Однако в коде для генерации доменов допущена ошибка, из-за которой алгоритм создает не те домены, которые хотел получить разработчик троянца.

После отправки зашифрованной информации троянец получает ответ от сервера, расшифровывает его и сохраняет переданные файлы в %WINDIR%\System32\. Среди полученных данных содержатся троянцы wmcodecs.dll (Trojan.Belonard.8) и ssdp32.dll (Trojan.Belonard.9).

Кроме описанных выше действий Trojan.Belonard.6 также вызывает со случайной периодичностью следующие функции:

- поиск запущенных клиентов Counter-Strike 1.6;

- запуск Trojan.Belonard.9;

- обращение к серверу разработчика.

Диапазоны периодов могут быть изменены при получении соответствующей команды от управляющего сервера.

Полезная нагрузка и распространение

Belonard также устанавливается на новых клиентах игры, установленных на устройстве. Эту функцию выполняют Trojan.Belonard.8 и Trojan.Belonard.6.

Trojan.Belonard.8 инициализирует контейнер с информацией об именах файлов клиента Counter-Strike 1.6 и их SHA256-хэшах. Trojan.Belonard.6 начинает искать установленные клиенты игры. Если троянец находит запущенный клиент, он сверяет наличие файлов и их SHA256-хэши с информацией, полученной от Trojan.Belonard.8. Если найдено несоответствие, Trojan.Belonard.8 завершает процесс чистого клиента, после чего добавляет файл hl.exe в директорию игры. Этот файл необходим только для того, чтобы вывести сообщение об ошибочной загрузке игры «Could not load game. Please try again at a later time». Это позволяет троянцу выиграть время, чтобы заменить файлы клиента. Когда это сделано, троянец заменяет hl.exe файл на рабочий, и игра запускается без ошибки.

Троянец удаляет следующие файлы клиента:

В зависимости от языка ОС загружает файлы русскоязычного или англоязычного игрового меню.

Измененный клиент игры содержит файл троянца Trojan.Belonard.10, а также рекламу ресурсов его разработчика. При входе в игру «ник» игрока изменится на адрес сайта, где можно скачать зараженный клиент игры, а в меню игры появится ссылка на группу сообщества «ВКонтакте», посвященную CS 1.6 и насчитывающую более 11 500 подписчиков.

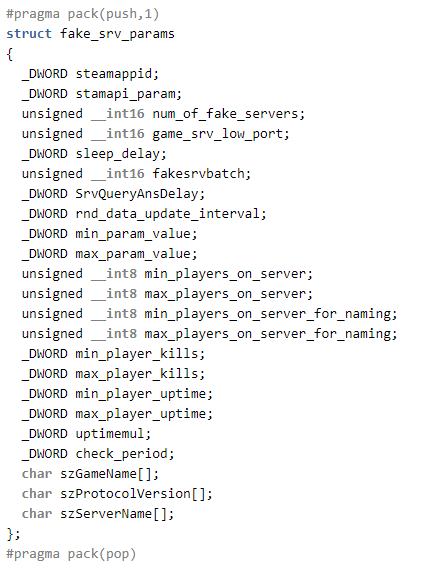

Полезная нагрузка троянца заключается в эмуляции на устройстве пользователя некоторого количества поддельных игровых серверов. Для этого троянец отправляет на сервер разработчика информацию о клиенте игры и получает в ответ в зашифрованном виде параметры для создания поддельных серверов.

Trojan.Belonard.9 создает игровые прокси-серверы и регистрирует их через Steam API. Порты игровых серверов берутся последовательно от нижнего значения game_srv_low_port, указанного сервером. Сервер также задает fakesrvbatch, от значения которого зависит количество потоков эмулятора протокола. Эмулятор поддерживает базовые запросы к игровому серверу на движке Goldsource - A2S_INFO, A2S_PLAYER, A2A_PING, получение challenge steam/non-steam клиента, а также команду клиента Counter-Strike «connect». После формирования ответа на команду «connect» троянец отслеживает первый и второй пакеты от клиента.

После обмена пакетами троянец отправляет последний пакет - svc_director с сообщением типа DRC_CMD_STUFFTEXT, которое позволяет выполнить произвольные команды клиента Counter-Strike. Эта проблема известна компании Valve с 2014 года и до сих пор не исправлена. Таким образом, при попытке соединиться с игровым прокси-сервером игрок будет перенаправлен на вредоносный сервер. Это позволит разработчику троянца пытаться эксплуатировать уязвимости игрового клиента пользователя для установки Trojan.Belonard.

Стоит отметить, что в Trojan.Belonard.9 существует баг, позволяющий обнаружить созданные троянцем прокси-серверы. Кроме того, часть прокси-серверов можно определить по названию: в графе «Game» у ненастоящего сервера будет строка вида «Counter-Strike n», где n может являться числом от 1 до 3.

Шифрование

Для хранения данных в троянце и общения с сервером в Belonard используется шифрование. В зашифрованном виде хранится имя управляющего сервера, а также некоторые строки кода и имена библиотек. Для этого используется один алгоритм шифрования с разными константами для отдельных модулей троянца. При этом в старых версиях вредоносной программы использовался другой алгоритм для шифрования строк кода.

Алгоритм дешифровки в Trojan.Belonard.2:

def decrypt(d):

s = ''

c = ord(d[0])

for i in range(len(d)-1):

c = (ord(d[i+1]) + 0xe2*c - 0x2f*ord(d[i]) - 0x58) & 0xff

s += chr(c)

return s

Старый алгоритм дешифровки:

def decrypt(data):

s = 'f'

for i in range(0,len(data)-1):

s += chr((ord(s[i]) + ord(data[i]))&0xff)

print s

Для обмена информацией с управляющем сервером Belonard использует более сложное шифрование. Перед отправкой на сервер информация оборачивается в структуру, уникальную для каждого модуля. Полученные данные шифруются RSA с использованием имеющегося в троянце публичного ключа. Важно заметить, что RSA шифруются только первые 342 байта данных. Если модуль отправляет объем данных, превышающий 342 байта, только первая часть данных будет шифроваться с использованием RSA, а остальная часть шифруется AES. Данные для получения AES-ключа содержатся в блоке, зашифрованном RSA-ключом. В нем же содержатся и данные для генерации AES-ключа, с помощью которого управляющий сервер зашифровывает ответ клиенту.

В начало зашифрованных данных дописывается нулевой байт, после чего они отправляются на управляющий сервер. В ответ сервер отдает зашифрованные данные с указанием размера данных и хэша, что необходимо для сверки с AES-ключом.

Пример данных, полученных от управляющего сервера:

#pragma pack(push,1)

struct st_payload

{

_BYTE hash1[32];

_DWORD totalsize;

_BYTE hash2[32];

_DWORD dword44;

_DWORD dword48;

_DWORD dword4c;

_WORD word50;

char payload_name[];

_BYTE payload_sha256[32];

_DWORD payload_size;

_BYTE payload_data[payload_size];

}

#pragma pack(pop)

Для расшифровки используется AES в режиме CFB с размером блока 128 бит и ключ, отправленный раннее на сервер. Сначала расшифровываются первые 36 байт данных, из них последний DWORD – это реальный размер полезной нагрузки с заголовком. К AES-ключу добавляется DWORD и хэшируется SHA256. Полученный хэш должен совпасть с первыми 32 расшифрованными байтами. Только после этого расшифровываются остальные принятые данные.

Закрытие ботнета

Для обезвреживания троянца и прекращения работы ботнета наши специалисты приняли ряд мер. При содействии регистратора REG.ru используемые разработчиком троянца домены были сняты с делегирования. Поскольку перенаправление с игровых прокси-серверов происходило по доменному имени, игроки CS 1.6 больше не будут попадать на вредоносный сервер и заражаться троянцем Belonard. Это также нарушило работу практически всех его модулей.

Кроме того, в вирусную базу Dr.Web были добавлены записи для детектирования всех компонентов троянца, а также ведется мониторинг ботов, переключившихся на использование DGA. После принятия всех мер по обезвреживанию ботнета синкхол-сервер зарегистрировал 127 зараженных клиентов. А по данным нашей телеметрии, антивирусом Dr.Web были обнаружены модули троянца Belonard на устройствах 1004 пользователей.

На данный момент ботнет можно считать обезвреженным, но для обеспечения безопасности клиентов Counter-Strike необходимо закрытие существующих уязвимостей со стороны разработчика игры.

Индикаторы компрометации

Хэши файлов

8bbc0ebc85648bafdba19369dff39dfbd88bc297 - Backdoored Counter-Strike 1.6 client

200f80df85b7c9b47809b83a4a2f2459cae0dd01 - Backdoored Counter-Strike 1.6 client

8579e4efe29cb999aaedad9122e2c10a50154afb - Backdoored Counter-Strike 1.6 client

ce9f0450dafda6c48580970b7f4e8aea23a7512a - client.dll - Trojan.Belonard.1

75ec1a47404193c1a6a0b1fb61a414b7a2269d08 - Mp3enc.asi - Trojan.Belonard.2

4bdb31d4d410fbbc56bd8dd3308e20a05a5fce45 - Mp3enc.asi - Trojan.Belonard.2

a0ea9b06f4cb548b7b2ea88713bd4316c5e89f32 - Mssv36.asi - Trojan.Belonard.10

e6f2f408c8d90cd9ed9446b65f4b74f945ead41b - FileSystem.asi - Trojan.Belonard.11

15879cfa3e5e4463ef15df477ba1717015652497 - Mssv24.asi - Trojan.Belonard.5

4b4da2c0a992d5f7884df6ea9cc0094976c1b4b3 - Mssv24.asi - Trojan.Belonard.5

6813cca586ea1c26cd7e7310985b4b570b920803 - Mssv24.asi - Trojan.Belonard.5

6b03e0dd379965ba76b1c3d2c0a97465329364f2 - Mssv16.asi - Trojan.Belonard.3

2bf76c89467cb7c1b8c0a655609c038ae99368e9 - Mssv16.asi - Trojan.Belonard.3

d37b21fe222237e57bc589542de420fbdaa45804 - Mssv16.asi - Trojan.Belonard.3

72a311bcca1611cf8f5d4d9b4650bc8fead263f1 - Mssv16.asi - Trojan.Belonard.3

73ba54f9272468fbec8b1d0920b3284a197b3915 - davapi.dll - Trojan.Belonard.6

d6f2a7f09d406b4f239efb2d9334551f16b4de16 - davapi.dll - Trojan.Belonard.6

a77d43993ba690fda5c35ebe4ea2770e749de373 - spwinres.dll - Trojan.Belonard.4

8165872f1dbbb04a2eedf7818e16d8e40c17ce5e - WinDHCP.dll - Trojan.Belonard.7

027340983694446b0312abcac72585470bf362da - WinDHCP.dll - Trojan.Belonard.7

93fe587a5a60a380d9a2d5f335d3e17a86c2c0d8 - wmcodecs.dll - Trojan.Belonard.8

89dfc713cdfd4a8cd958f5f744ca7c6af219e4a4 - wmcodecs.dll - Trojan.Belonard.8

2420d5ad17b21bedd55309b6d7ff9e30be1a2de1 - ssdp32.dll - Trojan.Belonard.9

Имена файлов

client.dll - Trojan.Belonard.1

Mp3enc.asi - Trojan.Belonard.2

Mssv16.asi - Trojan.Belonard.3

spwinres.dll - Trojan.Belonard.4

Mssv24.asi - Trojan.Belonard.5

davapi.dll - Trojan.Belonard.6

WinDHCP.dll - Trojan.Belonard.7

wmcodecs.dll - Trojan.Belonard.8

ssdp32.dll - Trojan.Belonard.9

Mssv36.asi - Trojan.Belonard.10

FileSystem.asi - Trojan.Belonard.11

Используемые домены

csgoogle.ru

etmpyuuo.csgoogle.ru

jgutdnqn.csgoogle.ru

hl.csgoogle.ru

half-life.su

play.half-life.su

valve-ms.ru

bmeadaut.valve-ms.ru

fuztxhus.valve-ms.ru

ixtzhunk.valve-ms.ru

oihcyenw.valve-ms.ru

suysfvtm.valve-ms.ru

wcnclfbi.valve-ms.ru

reborn.valve-ms.ru

IP-адреса

37.143.12.3

46.254.17.165

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в феврале 2019 года |

1 марта 2019 года

Последний зимний месяц этого года для пользователей Android-устройств оказался неспокойным. В середине февраля специалисты компании «Доктор Веб» обнаружили в каталоге Google Play порядка 40 троянцев семейства Android.HiddenAds. Злоумышленники распространяли их при помощи рекламы в популярных социальных сетях и онлайн-сервисах. Кроме того, владельцам Android-смартфонов и планшетов угрожали троянцы Android.FakeApp, которых киберпреступники применяли в мошеннических схемах, троянцы-загрузчики, а также другие вредоносные и нежелательные приложения.

ГЛАВНЫЕ ТЕНДЕНЦИИ ФЕВРАЛЯ

- Выявление новых вредоносных программ в каталоге Google Play

Мобильная угроза месяца

В прошедшем месяце вирусные аналитики «Доктор Веб» выявили в каталоге Google Play 39 троянцев семейства Android.HiddenAds, Злоумышленники активно рекламировали троянцев в популярных онлайн-сервисах с многомиллионной аудиторией, таких как YouTube и WhatsApp. Киберпреступники предлагали установить мощные программы для редактирования фотографий и видео, однако на самом деле владельцы смартфонов и планшетов инсталлировали троянцев с минимальным набором функций. Жертвами злоумышленников стали порядка 10 000 000 пользователей.

Эти троянцы постоянно показывали рекламу, перекрывая баннерами интерфейс других программ и даже самой операционной системы. В результате работать с зараженными устройствами становилось очень неудобно.

Подробнее об этих вредоносных приложениях рассказано в новостной публикации на нашем сайте.

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Android.Backdoor.2080

- Троянцы, которые выполняют команды злоумышленников и позволяют им контролировать зараженные мобильные устройства.

- Android.RemoteCode.197.origin

- Вредоносное приложение, предназначенное для загрузки и выполнения произвольного кода.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Adware.Zeus.1

- Adware.Patacore.1.origin

- Adware.Patacore.168

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Угрозы в Google Play

Наряду с троянцами Android.HiddenAds в Google Play были найдены и другие вредоносные программы. Среди них — очередные троянцы семейства Android.FakeApp, такие как Android.FakeApp.155, Android.FakeApp.154, Android.FakeApp.158. Интернет-жулики использовали их для мошенничества. Пользователям предлагалось установить приложения для прохождения онлайн-опросов, за которые якобы положено большое денежное вознаграждение. Троянцы загружали веб-сайты с такими «опросами», где после ответа на несколько простых вопросов у потенциальных жертв запрашивался некий проверочный платеж. Он якобы был необходим для перевода средств участнику опроса. Если пользователи соглашались на оплату, никакого вознаграждения они не получали.

Также владельцам Android-устройств угрожал троянец Android.RemoteCode.2958, который загружал другие вредоносные программы. Он распространялся под видом безобидных игр и приложений и скачивал из Интернета произвольный код.

Другой троянец, получивший имя Android.Proxy.4, использовал зараженные устройства в качестве прокси-серверов, перенаправляя через них сетевой трафик киберпреступников. Как и другие вредоносные программы, он скрывался во внешне безобидных и полезных приложениях.

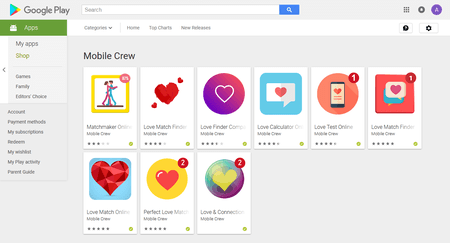

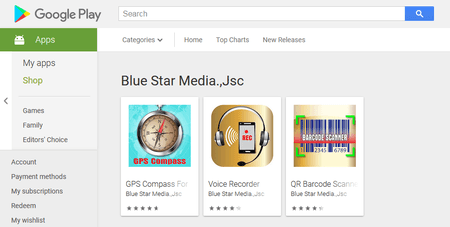

Кроме того, в вирусную базу Dr.Web была добавлена запись для детектирования приложений со встроенным нежелательным модулем Adware.Sharf.2. Он показывал рекламу, которая перекрывала окна программ и системный интерфейс. Вирусные аналитики «Доктор Веб» обнаружили Adware.Sharf.2 в различных программах — диктофоне, GPS-компасе и сканере QR-кодов.

А в нескольких играх скрывались другие нежелательные рекламные модули, получившие по классификации Dr.Web имена Adware.Patacore.2 и Adware.Patacore.168. Они также показывали надоедливые баннеры.