Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://news.drweb.com/rss/get/?c=9&lng=ru, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности в ноябре 2016 года |

30 ноября 2016 года

Последний месяц осени был отмечен несколькими интересными событиями в сфере информационной безопасности. В ноябре вирусные аналитики компании «Доктор Веб» обнаружили ботнет, атакующий российские банки, а также выявили целенаправленную атаку на компании, выпускающие строительные краны. Также в течение месяца более 1 000 000 пользователей загрузили опасного Android-троянца из каталога приложений Google Play.

Главные тенденции ноября

- Появление ботнета, атакующего российские банки

- Целенаправленная атака на компании, производящие строительные краны

- Распространение Android-троянца в каталоге приложений Google Play

Угроза месяца

Целенаправленные или, как их еще называют, таргетированные атаки на конкретные интернет-ресурсы или компании удается выявить нечасто. В 2011 году компания «Доктор Веб» рассказывала о распространении троянца BackDoor.Dande, целенаправленно кравшего информацию у аптек и фармацевтических компаний. Спустя четыре года был обнаружен троянец BackDoor.Hser.1, атаковавший оборонные предприятия. А в ноябре 2016 года в вирусные базы Dr.Web был добавлен троянец BackDoor.Crane.1, который похищал важные документы и переписку с компьютеров сотрудников компаний – производителей портальных и грузоподъемных кранов. Кроме того, бэкдор делал снимки экранов зараженных ПК и отправлял их на принадлежащий злоумышленникам управляющий сервер.

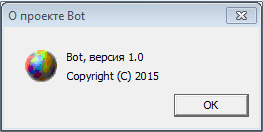

Вирусные аналитики «Доктор Веб» предположили, что авторы BackDoor.Crane.1 частично заимствовали код из различных источников – в частности, с сайта rsdn.org. Об этом говорит значение параметра User-Agent, которым троянец представляется при обращении к интернет-ресурсам, — «RSDN HTTP Reader», а также невидимое окно «О проекте Bot», по всей видимости, забытое в его ресурсах.

BackDoor.Crane.1 имеет несколько модулей, каждый из которых решает на зараженной машине одну конкретную задачу:

- выполнение переданной с управляющего сервера команды с использованием интерпретатора команд cmd;

- скачивание файла по заданной ссылке и сохранение его в указанную папку на инфицированном компьютере;

- составление и передача на управляющий сервер перечня содержимого заданной директории;

- создание и передача на управляющий сервер снимка экрана;

- загрузка файла на указанный злоумышленниками сервер с использованием протокола FTP;

- загрузка файла на указанный злоумышленниками сервер с использованием протокола HTTP.

Кроме того, бэкдор по команде злоумышленников может загружать и запускать на атакуемом ПК две другие вредоносные программы, написанные на языке Python: Python.BackDoor.Crane.1 и Python.BackDoor.Crane.2. Подробнее об этих троянцах можно прочитать в опубликованной на сайте «Доктор Веб» обзорной статье.

По данным статистики лечащей утилиты Dr.Web CureIt!

- Trojan.BtcMine.793

Представитель семейства вредоносных программ, который втайне от пользователя применяет вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют – например, Bitcoin. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнёрской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц. - Trojan.Triosir.687

Представитель семейства троянцев, представляющих собой плагин (надстройку) для браузеров. Предназначен для демонстрации назойливой рекламы при просмотре веб-страниц. - Trojan.MulDrop6.12114

Представитель семейства троянцев, предназначенных для установки на инфицированный компьютер других вредоносных программ.

По данным серверов статистики «Доктор Веб»

- JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript. Автоматически перенаправляют пользователей браузеров на другие веб-страницы. - Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. - JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.NtRootKit.6725

Троянец-руткит, способный скрывать свое присутствие в инфицированной системе. Для выполнения вредоносных функций внедряет свой код в другие запущенные процессы.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript. Автоматически перенаправляют пользователей браузеров на другие веб-страницы.

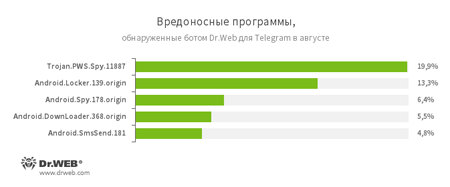

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства денег. Различные модификации этих вредоносных программ могут демонстрировать навязчивое сообщение якобы о нарушении закона и последовавшей в связи с этим блокировкой мобильного устройства, для снятия которой пользователям предлагается заплатить определенную сумму. - Joke.Locker.1.origin

Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death). - BackDoor.Bifrost.29284

Представитель семейства троянцев-бэкдоров, способен выполнять на зараженной машине поступающие от злоумышленников команды. - Trojan.PWS.Spy.11887

Представитель семейства троянцев для ОС Windows, способных похищать конфиденциальную информацию, в том числе пользовательские пароли. - Android.Spy

Семейство многофункциональных троянцев, заражающих мобильные устройства под управлением ОС Android. Могут читать и записывать контакты, принимать и отправлять СМС-сообщения, определять GPS-координаты, читать и записывать закладки браузера, получать сведения об IMEI мобильного устройства и номере мобильного телефона.

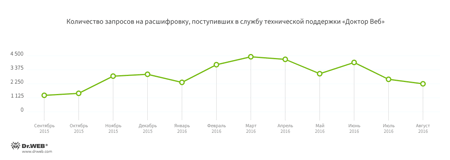

Троянцы-шифровальщики

В ноябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 16,97% обращений;

- Trojan.Encoder.761 — 14,54% обращений;

- Trojan.Encoder.3953 — 5,55% обращений;

- Trojan.Encoder.3976 — 3,79% обращений;

- Trojan.Encoder.567 — 1,50% обращений.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

Опасные сайты

В течение ноября 2016 года в базу нерекомендуемых и вредоносных сайтов было добавлено 254 736 интернет-адресов.

| Октябрь 2016 | Ноябрь 2016 | Динамика |

|---|---|---|

| + 338 670 | + 254 736 | -24,78% |

В Интернете иногда встречаются сайты, не являющиеся мошенническими, однако копирующие оформление ресурсов официальных государственных структур. Они вводят пользователей в заблуждение с применением методов и средств, в целом аналогичных тем, которые используют создатели фишинговых веб-страниц. Владельцы таких сайтов — коммерческие организации, не гнушающиеся недобросовестных методов рекламы. О поисках грани между рекламой и мошенничеством, а также о том, почему компания «Доктор Веб» добавляет адреса таких ресурсов в базу нерекомендуемых сайтов, читайте в нашей статье.

Нерекомендуемые сайтыВредоносные программы для Linux

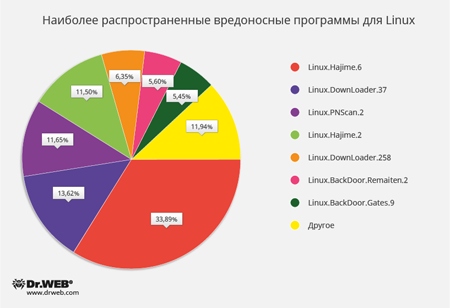

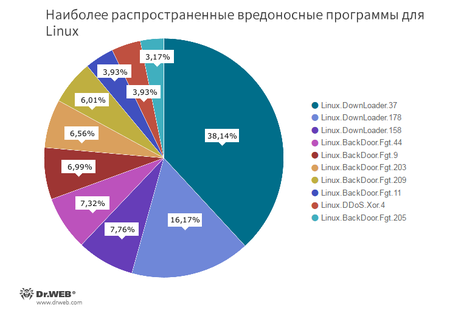

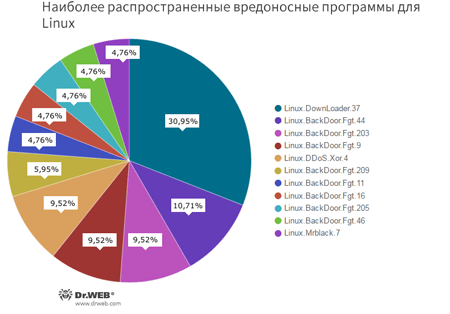

С начала ноября специалисты компании «Доктор Веб» выявили 389 285 атак на различные Linux-устройства, из них 79 447 осуществлялись по протоколу SSH и 309 838 — по протоколу Telnet. Пропорциональное соотношение вредоносных программ, которые киберпреступники загружали на атакованные устройства, показано на следующей диаграмме:

- Linux.Hajime

Семейство сетевых червей для Linux, распространяются с использованием протокола Telnet. После успешной авторизации путем подбора пароля плагин-инфектор сохраняет на устройство хранящийся в нем загрузчик для архитектур MIPS/ARM, написанный на ассемблере. Загрузчик загружает с компьютера, с которого осуществлялась атака, основной модуль троянца, который включает устройство в децентрализованный P2P-ботнет. - Linux.DownLoader

Семейство вредоносных программ и скриптов для Linux, предназначенных для загрузки и установки на атакуемое устройство других вредоносных программ. - Linux.PNScan.2

Сетевой червь, предназначенный для заражения роутеров, работающих под управлением ОС семейства Linux. Червь решает следующие задачи: самостоятельное инфицирование устройств, открытие портов 9000 и 1337, обслуживание запросов по этим портам и организация связи с управляющим сервером. - Linux.BackDoor.Remaiten

Семейство вредоносных программ для Linux, предназначенных для осуществления DDoS-атак. Троянец умеет взламывать устройства по протоколу Telnet методом перебора паролей, в случае успеха сохраняет на устройство загрузчик, написанный на языке Ассемблер. Этот загрузчик предназначен для скачивания и установки на атакуемое устройство других вредоносных приложений. - Linux.BackDoor.Gates

Семейство Linux-троянцев, которые сочетают функции бэкдора и DDoS-бота. Троянцы способны выполнять поступающие команды, а также осуществлять DDoS-атаки.

Другие события

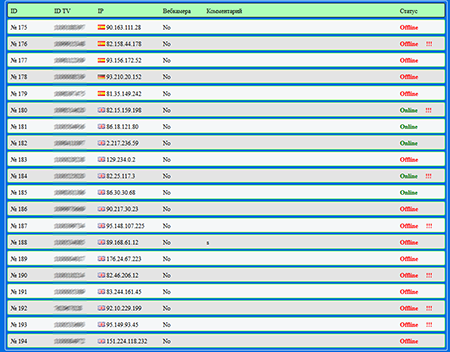

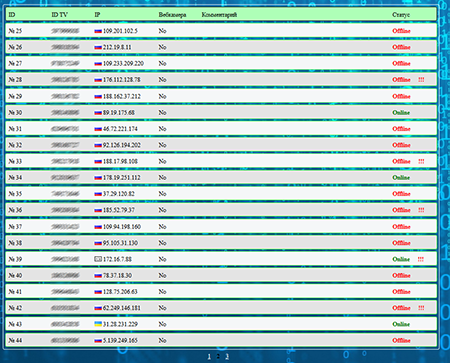

В ноябре вирусные аналитики компании «Доктор Веб» обнаружили ботнет, предназначенный для проведения массированных атак на отказ в обслуживании (DDoS-атак). Для этой цели злоумышленники использовали троянца BackDoor.IRC.Medusa.1 — вредоносную программу, относящуюся к категории IRC-ботов. Троянец получает команды с помощью протокола обмена текстовыми сообщениями IRC (Internet Relay Chat), присоединяясь к определенному чат-каналу.

BackDoor.IRC.Medusa.1 может выполнять несколько типов DDoS-атак, а также по команде злоумышленников загружать и запускать на зараженной машине исполняемые файлы. Специалисты компании «Доктор Веб» предполагают, что именно эта вредоносная программа использовались в ходе массированных атак на Сбербанк России. В период с 11 по 14 ноября 2016 года злоумышленники неоднократно атаковали с ее помощью веб-сайты rosbank.ru («Росбанк») и eximbank.ru («Росэксимбанк»). Более подробные сведения об этом троянце изложены в опубликованной «Доктор Веб» новостной статье.

Вредоносное и нежелательное ПО для мобильных устройств

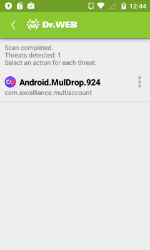

В ноябре вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play троянца Android.MulDrop.924, который распространялся под видом безобидной программы и мог загружать вредоносные приложения, а также показывать навязчивую рекламу. В общей сложности эту вредоносную программу установили более 1 000 000 пользователей. Также в ноябре был выявлен троянец Android.Spy.332.origin, предустановленный на некоторых популярных Android-устройствах. Он мог незаметно загружать, устанавливать и удалять приложения, а также передавать на удаленный сервер конфиденциальную информацию.

Наиболее заметные события, связанные с «мобильной» безопасностью в ноябре:

- обнаружение в каталоге Google Play троянца Android.MulDrop.924, который скачивал приложения и предлагал установить их, а также показывал навязчивую рекламу;

- обнаружение троянца Android.Spy.332.origin, который был предустановлен на некоторых мобильных устройствах и мог незаметно загружать, устанавливать и удалять ПО.

Более подробно о вирусной обстановке для мобильных устройств в ноябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в ноябре 2016 года |

30 ноября 2016 года

В течение последнего осеннего месяца 2016 года произошло несколько инцидентов с участием вредоносных программ для Android. В начале ноября вирусные аналитики «Доктор Веб» выявили нового троянца в каталоге Google Play, а позднее был обнаружен троянец, который был предустановлен на популярных мобильных Android-устройствах.

Главные тенденции ноября

- Обнаружение Android-троянца в каталоге приложений Google Play

- Обнаружение вредоносной программы, предустановленной на мобильных Android-устройствах

«Мобильная» угроза месяца

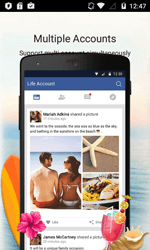

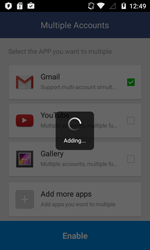

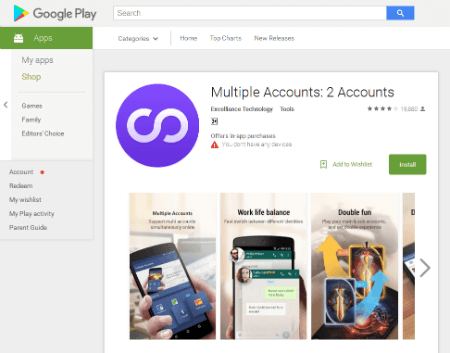

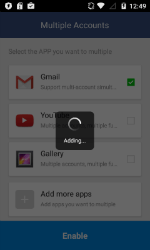

В начале ноября вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play троянца Android.MulDrop.924, который распространялся под видом безобидного приложения с именем Multiple Accounts: 2 Accounts. Оно позволяло владельцам мобильных устройств одновременно использовать в установленных программах несколько учетных записей. На момент обнаружения это вредоносное приложение успели скачать более 1 000 000 пользователей. В настоящее время троянец удален из каталога.

Особенности Android.MulDrop.924:

- часть функционала вынесена во вспомогательные модули, которые спрятаны в PNG-изображении;

- скачивает приложения без ведома пользователя и предлагает установить их;

- показывает навязчивую рекламу.

Подробнее об Android.MulDrop.924 рассказано в новостной публикации на сайте компании «Доктор Веб».

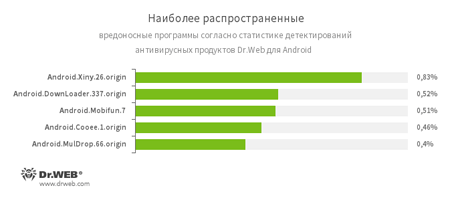

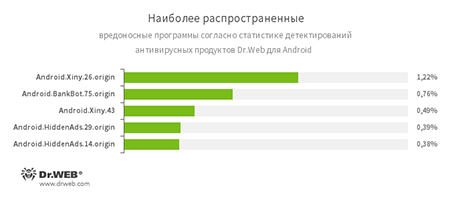

По данным антивирусных продуктов Dr.Web для Android

- Android.Xiny.26.origin

Троянские программы, которые получают root-привилегии, копируются в системный каталог Android и в дальнейшем устанавливают различные приложения без разрешения пользователя. Также могут показывать навязчивую рекламу. - Android.DownLoader.337.origin

Троянец, загружающий на мобильные устройства другие программы. - Android.Mobifun.7

Троянец, предназначенный для загрузки других Android-приложений. - Android.Cooee.1.origin

Троянская программа, предназначенная для незаметной загрузки и установки приложений, а также показа рекламы. - Android.MulDrop.66.origin

Троянец, который распространяет и устанавливает на Android-устройства другие вредоносные приложения.

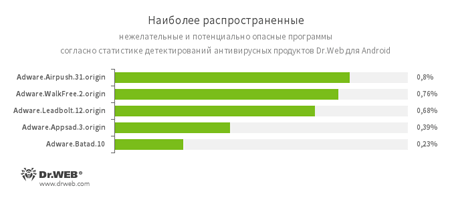

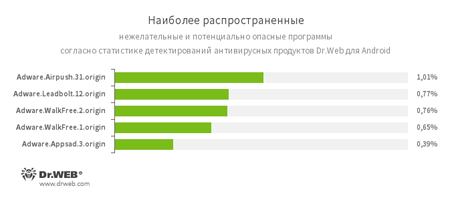

- Adware.Airpush.31.origin

- Adware.WalkFree.2.origin

- Adware.Leadbolt.12.origin

- Adware.Appsad.3.origin

- Adware.Batad.10

Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Предустановленные троянцы

Во второй половине ноября специалисты по информационной безопасности обнаружили Android-троянца, который был предустановлен на некоторых популярных мобильных устройствах — например, на смартфоне BLU R1 HD. Эта вредоносная программа, добавленная в вирусную базу Dr.Web как Android.Spy.332.origin, изначально представляла собой системное ПО для обновления прошивки и ранее не была опасной. Однако в новой версии в нее был добавлен троянский функционал.

Особенности Android.Spy.332.origin:

- незаметно скачивает, устанавливает и удаляет ПО;

- выполняет shell-команды;

- передает на управляющий сервер конфиденциальную информацию, такую как сведения об СМС-сообщениях, телефонных звонках и ряд технических данных о зараженном мобильном устройстве.

Вредоносные программы для мобильных устройств под управлением ОС Android по-прежнему угрожают безопасности пользователей. Время от времени Android-троянцы могут распространяться через официальный каталог Google Play и даже предустанавливаться на смартфоны и планшеты. Для предотвращения попадания вредоносных и нежелательных приложений на Android-устройства, а также для обнаружения уже проникших на них троянцев пользователям следует установить антивирусное ПО Dr.Web для Android.

|

|

«Доктор Веб» обнаружил троянца, интересующегося строительными кранами |

17 ноября 2016 года

Windows-троянца, получившего наименование BackDoor.Crane.1, злоумышленники использовали в ходе целенаправленной атаки на два крупнейших российских предприятия, занимающихся производством портальных и грузоподъемных кранов, а также сопутствующего оборудования. Это один из немногих случаев таргетированной атаки с применением вредоносного ПО, зафиксированных специалистами «Доктор Веб» за последнее время. Аналитики компании установили, что этот бэкдор и две другие вредоносные программы, которые он загружал на зараженные машины, в течение некоторого времени похищали с инфицированных компьютеров конфиденциальную информацию. Основной целью злоумышленников были финансовые документы, договоры и деловая переписка сотрудников. Кроме того, троянцы с определенной периодичностью делали снимки экранов зараженных ПК и отправляли их на принадлежащий злоумышленникам управляющий сервер. Эти факты позволяют предположить, что российские производители строительных подъемных кранов стали жертвами недобросовестной конкурентной борьбы.

Далее мы кратко рассмотрим технические аспекты работы BackDoor.Crane.1.

В ресурсах троянца вирусные аналитики обнаружили окно «О проекте Bot», которое при работе вредоносной программы не отображается на экране, — вероятно, вирусописатели забыли его удалить при заимствовании кода. Оно содержит строку «Copyright © 2015», однако текущая версия бэкдора была скомпилирована вирусописателями 21 апреля 2016 года.

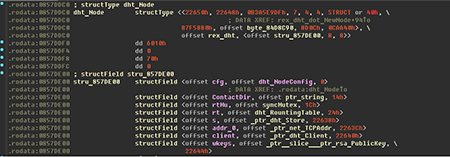

После запуска троянец проверяет наличие на диске атакуемого компьютера конфигурационного файла и в случае отсутствия создает его. Вслед за этим BackDoor.Crane.1 загружает в память зараженной машины собственные модули и с определенными интервалами начинает обращаться к управляющему серверу за заданиями. Примечательно, что в процессе обмена информацией с командным центром троянец использует в качестве значения параметра User-Agent строку «RSDN HTTP Reader» — исходя из этого можно сделать вывод, что вирусописатели копировали фрагменты кода с сайта для разработчиков ПО rsdn.org.

BackDoor.Crane.1 имеет несколько модулей, которые могут быть установлены по команде злоумышленников. Каждый из них выполняет какую-либо конкретную задачу. Среди них:

- выполнение переданной с управляющего сервера команды с использованием интерпретатора команд cmd;

- скачивание файла по заданной ссылке и сохранение его в указанную папку на инфицированном компьютере;

- составление и передача на управляющий сервер перечня содержимого заданной директории;

- создание и передача на управляющий сервер снимка экрана;

- загрузка файла на указанный злоумышленниками сервер с использованием протокола FTP;

- загрузка файла на указанный злоумышленниками сервер с использованием протокола HTTP.

Специалисты «Доктор Веб» установили, что некоторые модули BackDoor.Crane.1 скачивали и устанавливали на зараженные компьютеры двух написанных на языке Python троянцев, добавленных в вирусные базы Dr.Web под именами Python.BackDoor.Crane.1 и Python.BackDoor.Crane.2. Бэкдор Python.BackDoor.Crane.1 обменивается с управляющим сервером информацией с использованием протокола HTTP и может выполнять практически тот же набор команд, что и BackDoor.Crane.1. К этому списку добавилось несколько новых функций:

- получить список файлов и каталогов по заданному пути;

- удалить указанные файлы;

- прекратить работу указанных процессов;

- скопировать заданные файлы;

- передать на управляющий сервер список запущенных процессов, информацию об операционной системе и дисках зараженного ПК;

- завершить собственную работу.

Вторая вредоносная программа — Python.BackDoor.Crane.2 — предназначена для выполнения на инфицированном компьютере полученного с управляющего сервера шелл-кода.

Сигнатуры этих вредоносных программ добавлены в вирусные базы Dr.Web, поэтому не представляют опасности для наших пользователей.

|

|

«Доктор Веб» обнаружил ботнет, атакующий российские банки |

14 ноября 2016 года

BackDoor.IRC.Medusa.1 — вредоносная программа, относящаяся к категории IRC-ботов. Так называют троянцев, которые способны объединяться в ботнеты и получать команды с помощью протокола обмена текстовыми сообщениями IRC (Internet Relay Chat). Подключаясь к определенному чат-каналу, IRC-боты ожидают от злоумышленников специальных директив. Основное предназначение BackDoor.IRC.Medusa.1 заключается в выполнении атак на отказ в обслуживании (DDoS-атак). Вирусные аналитики компании «Доктор Веб» предполагают, что именно эта вредоносная программа использовались в ходе массированных атак на Сбербанк России, о которых различные СМИ сообщали в последнее время.

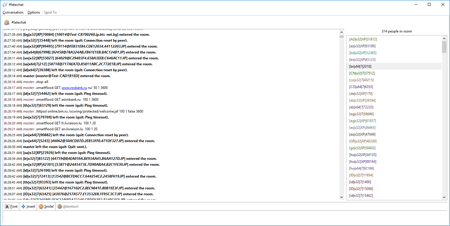

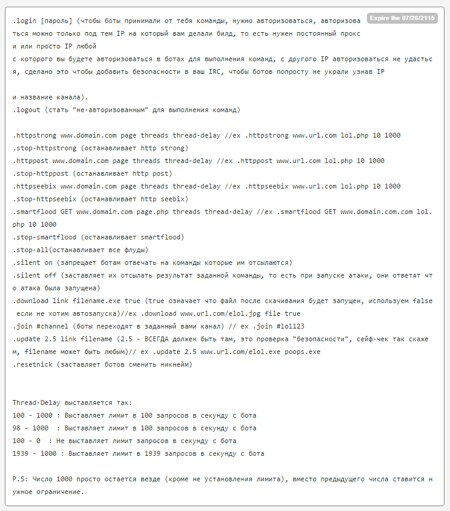

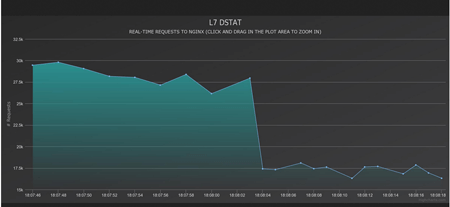

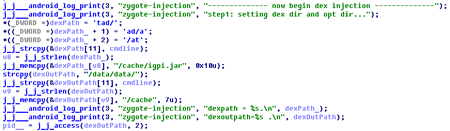

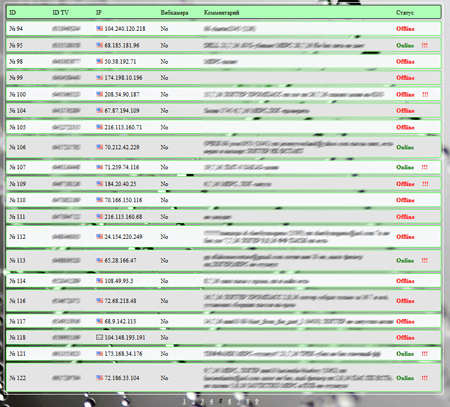

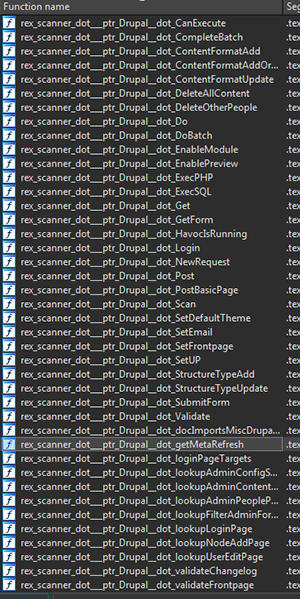

BackDoor.IRC.Medusa.1 может выполнять несколько типов DDoS-атак, а также по команде злоумышленников загружать и запускать на зараженной машине исполняемые файлы. На иллюстрации ниже представлено опубликованное вирусописателями руководство оператора бот-сети, созданной с использованием троянца BackDoor.IRC.Medusa.1, которое содержит перечень поддерживаемых троянцем команд:

В настоящее время киберпреступники активно продвигают BackDoor.IRC.Medusa.1 на подпольных форумах. Создатели троянца утверждают, что ботнет из 100 зараженных компьютеров способен генерировать до 20 000-25 000 запросов в секунду с пиковым значением в 30 000. В качестве доказательства они приводят график тестовой атаки на http-сервер NGNIX:

На данный момент на одном из IRC-каналов, контролирующих ботнет BackDoor.IRC.Medusa.1, зарегистрировано 314 активных подключений. Анализ журнала переданных бот-сети команд показывает, что с 11 по 14 ноября 2016 года злоумышленники неоднократно атаковали веб-сайты rosbank.ru («Росбанк»), eximbank.ru («Росэксимбанк»), а также fr.livraison.lu и en.livraison.lu (сеть ресторанов Livraison) и korytov-photographer.ru (частный веб-сайт).

Сигнатура BackDoor.IRC.Medusa.1 добавлена в вирусные базы Dr.Web. Специалисты компании «Доктор Веб» продолжают следить за развитием ситуации.

|

|

«Доктор Веб»: Более 1 000 000 пользователей загрузили Android-троянца из Google Play |

10 ноября 2016 года

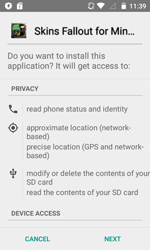

Android.MulDrop.924 распространяется через каталог Google Play в виде приложения с именем «Multiple Accounts: 2 Accounts», которое скачали уже более 1 000 000 владельцев Android-смартфонов и планшетов. Программа позволяет одновременно использовать несколько учетных записей в играх и другом ПО, установленном на мобильном устройстве. Однако это внешне безобидное и даже полезное приложение скрывает троянский функционал, о котором разработчик забыл сообщить потенциальным жертвам. Компания «Доктор Веб» передала корпорации Google информацию о троянце, однако на момент публикации этой новости Android.MulDrop.924 все еще был доступен для загрузки.

Эта троянская программа имеет необычную модульную архитектуру. Часть ее функционала расположена в двух вспомогательных программных модулях, которые зашифрованы и спрятаны внутри PNG-изображения, расположенного в каталоге ресурсов Android.MulDrop.924. При запуске троянец извлекает и копирует эти модули в свою локальную директорию в разделе /data, после чего загружает их в память.

Один из этих компонентов помимо безобидных функций содержит несколько рекламных плагинов, которые авторы Android.MulDrop.924 используют для получения прибыли. Среди них – троянский модуль Android.DownLoader.451.origin, без разрешения пользователя скачивающий игры и приложения и предлагающий установить их. Кроме того, он показывает навязчивую рекламу в панели уведомлений мобильного устройства.

Помимо каталога Google Play, Android.MulDrop.924 распространяется и через сайты–сборники ПО. Одна из модификаций троянца встроена в более раннюю версию приложения Multiple Accounts: 2 Accounts. Она подписана сторонним сертификатом и наряду с вредоносным модулем Android.DownLoader.451.origin содержит дополнительный троянский плагин Android.Triada.99, который скачивает эксплойты, чтобы получить на зараженном устройстве root-права, а также способен незаметно загружать и устанавливать программы. Использование стороннего сертификата может говорить о том, что указанную версию Android.MulDrop.924 модифицировала и распространяет другая группа вирусописателей, не связанная с создателями оригинального приложения.

Все известные версии троянца Android.MulDrop.924 и его вредоносных компонентов успешно детектируются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей они опасности не представляют.

|

|

«Доктор Веб»: Более 1 000 000 пользователей загрузили Android-троянца из Google Play |

10 ноября 2016 года

Android.MulDrop.924 распространяется через каталог Google Play в виде приложения с именем «Multiple Accounts: 2 Accounts», которое скачали уже более 1 000 000 владельцев Android-смартфонов и планшетов. Программа позволяет одновременно использовать несколько учетных записей в играх и другом ПО, установленном на мобильном устройстве. Однако это внешне безобидное и даже полезное приложение скрывает троянский функционал, о котором разработчик забыл сообщить потенциальным жертвам. Компания «Доктор Веб» передала корпорации Google информацию о троянце, однако на момент публикации этой новости Android.MulDrop.924 все еще был доступен для загрузки.

Эта троянская программа имеет необычную модульную архитектуру. Часть ее функционала расположена в двух вспомогательных программных модулях, которые зашифрованы и спрятаны внутри PNG-изображения, расположенного в каталоге ресурсов Android.MulDrop.924. При запуске троянец извлекает и копирует эти модули в свою локальную директорию в разделе /data, после чего загружает их в память.

Один из этих компонентов помимо безобидных функций содержит несколько рекламных плагинов, которые авторы Android.MulDrop.924 используют для получения прибыли. Среди них – троянский модуль Android.DownLoader.451.origin, без разрешения пользователя скачивающий игры и приложения и предлагающий установить их. Кроме того, он показывает навязчивую рекламу в панели уведомлений мобильного устройства.

Помимо каталога Google Play, Android.MulDrop.924 распространяется и через сайты–сборники ПО. Одна из модификаций троянца встроена в более раннюю версию приложения Multiple Accounts: 2 Accounts. Она подписана сторонним сертификатом и наряду с вредоносным модулем Android.DownLoader.451.origin содержит дополнительный троянский плагин Android.Triada.99, который скачивает эксплойты, чтобы получить на зараженном устройстве root-права, а также способен незаметно загружать и устанавливать программы. Использование стороннего сертификата может говорить о том, что указанную версию Android.MulDrop.924 модифицировала и распространяет другая группа вирусописателей, не связанная с создателями оригинального приложения.

Все известные версии троянца Android.MulDrop.924 и его вредоносных компонентов успешно детектируются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей они опасности не представляют.

|

|

«Доктор Веб»: обзор вирусной активности в октябре 2016 года |

27 октября 2016 года

В октябре аналитики компании «Доктор Веб» исследовали первого троянца-шифровальщика, написанного на языке Go, и разработали дешифровку для поврежденных этим энкодером файлов. Во второй половине месяца был изучен бэкдор для операционных систем семейства Linux, способный выполнять на зараженном устройстве поступающие от злоумышленников команды. Не остались без внимания киберпреступников и пользователи мобильных устройств: в октябре продолжили распространяться вредоносные программы для Android.

Главные тенденции октября

- Появление первого троянца-шифровальщика, написанного на Go

- Распространение новых троянцев для Linux

- Распространение вредоносных программ для мобильной платформы Android

Угроза месяца

Троянцы-шифровальщики по праву считаются одними из самых опасных вредоносных программ. Новые версии энкодеров появляются ежемесячно, однако до недавнего времени аналитикам компании «Доктор Веб» были неизвестны шифровальщики, написанные на языке Go. Первая такая вредоносная программа была добавлена в вирусные базы в октябре под именем Trojan.Encoder.6491.

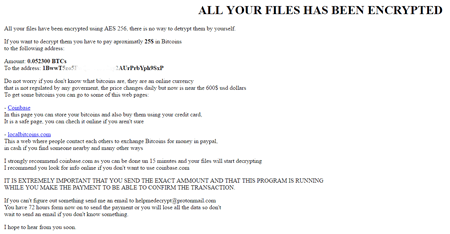

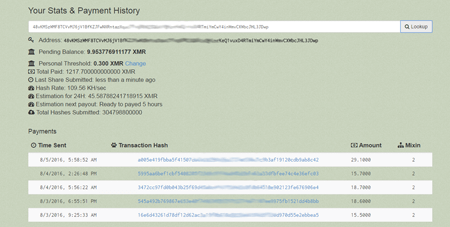

Троянец шифрует хранящиеся на дисках файлы 140 различных типов с помощью алгоритма AES. Trojan.Encoder.6491 кодирует оригинальные имена файлов методом Base64, а затем присваивает зашифрованным файлам расширение .enc. В результате, например, файл с именем Test_file.avi получит имя VGVzdF9maWxlLmF2aQ==.enc. Затем шифровальщик открывает в окне браузера файл Instructions.html с требованием выкупа в криптовалюте Bitcoin:

Trojan.Encoder.6491 с определенным интервалом проверяет баланс Bitcoin-кошелька, на который жертва должна перевести средства, и автоматически расшифровывает все зашифрованные ранее файлы, если пострадавший заплатил выкуп. Специалисты компании «Доктор Веб» разработали специальную методику, позволяющую расшифровывать пострадавшие от этого троянца файлы, о чем сообщили в соответствующей обзорной статье.

По данным статистики лечащей утилиты Dr.Web CureIt!

- Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. - Trojan.BtcMine.793

Представитель семейства вредоносных программ, который втайне от пользователя использует вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют, например, Bitcoin. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнёрской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений.

По данным серверов статистики «Доктор Веб»

- JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript. Автоматически перенаправляют пользователей браузеров на другие веб-страницы. - Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. - W97M.DownLoader

Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

Статистика вредоносных программ в почтовом трафике

- JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript. Автоматически перенаправляют пользователей браузеров на другие веб-страницы.

По данным бота Dr.Web для Telegram

- Joke.Locker.1.origin

Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death). - Trojan.PWS.Spy.11887

Представитель семейства троянцев для ОС Windows, способных похищать конфиденциальную информацию, в том числе пароли пользователя. - Android.Spy

Семейство многофункциональных троянцев, заражающих мобильные устройства под управлением ОС Android. Могут читать и записывать контакты, принимать и отправлять СМС-сообщения, определять GPS-координаты, читать и записывать закладки браузера, получать сведения об IMEI мобильного устройства и номере мобильного телефона. - Trojan.PWS.Siggen1.1167

Представитель семейства троянцев для ОС Windows, способных похищать пароли от различных приложений. - Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства денег. Различные модификации этих вредоносных программ могут демонстрировать навязчивое сообщение якобы о нарушении закона и последовавшей в связи с этим блокировкой мобильного устройства, для снятия которой пользователям предлагается заплатить определенную сумму.

Троянцы-шифровальщики

В октябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 26,85% обращений;

- Trojan.Encoder.761 — 21,01% обращений;

- Trojan.Encoder.3953 — 5,25% обращений;

- Trojan.Encoder.567 — 4,61% обращений;

- Trojan.Encoder.3976 — 2,92% обращений.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

Опасные сайты

В течение октября 2016 года в базу нерекомендуемых и вредоносных сайтов было добавлено 338 670 интернет-адресов.

| Сентябрь 2016 | Октябрь 2016 | Динамика |

|---|---|---|

| + 298 985 | + 338 670 | +13,27% |

Среди добавленных в базу нерекомендуемых сайтов значительную долю занимают мошеннические интернет-ресурсы. Сетевые жулики придумывают все новые способы обмана пользователей Интернета, и об одном из них мы подробно рассказали в опубликованной на нашем сайте статье.

Создатели мошеннического интернет-ресурса «Детектор Миллионеров» завлекают потенциальных жертв при помощи массовых спам-рассылок. Посетителям предлагают протестировать программу «Детектор Миллионера», с помощью которой создатели сайта якобы уже заработали несколько миллионов долларов. Чтобы использовать «Детектор Миллионера», потенциальной жертве нужно перевести на счет злоумышленников некую денежную сумму. Разумеется, все деньги, внесенные жертвой на так называемый депозит, будут неизбежно проиграны. Кроме того, простой поиск в базе данных регистратора показывает, что администратором домена detektor-millionera.com является некто Bob Douglas, которому принадлежит множество других сомнительных интернет-ресурсов.

Узнайте больше о нерекомендуемых Dr.Web сайтах

Вредоносные программы для Linux

С начала октября специалисты компании «Доктор Веб» выявили 40 756 атак на различные Linux-устройства, из них 35 423 осуществлялись по протоколу SSH и 5 333 — по протоколу Telnet. Пропорциональное соотношение вредоносных программ, которые киберпреступники загружали на атакованные устройства, показано на следующей диаграмме:

- Linux.Downloader

Семейство вредоносных программ и сценариев (скриптов) для ОС Linux, предназначенных для загрузки и установки в скомпрометированной системе других вредоносных приложений. - Linux.BackDoor.Fgt

Семейство вредоносных программ для ОС Linux, предназначенных для DDoS-атак. Существуют версии троянцев для различных дистрибутивов Linux, в том числе встраиваемых систем для архитектур MIPS и SPARC. - Linux.DDoS.Xor

Семейство вредоносных программ для ОС Linux, предназначенных для DDoS-атак на различные сетевые узлы.

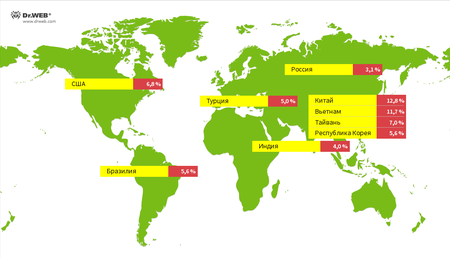

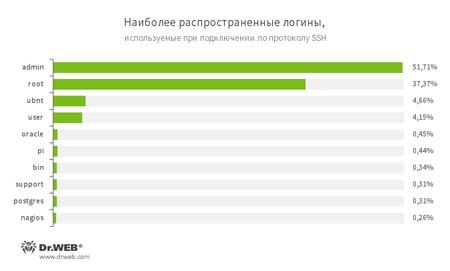

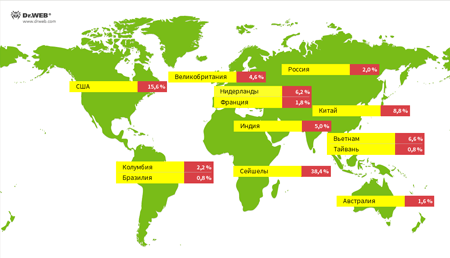

Ниже представлено географическое распределение IP-адресов, с которых на уязвимые Linux-устройства загружалось вредоносное ПО:

В конце октября вирусные аналитики «Доктор Веб» исследовали троянца-бэкдора, угрожающего пользователям ОС семейства Linux. Троянец, получивший наименование Linux.BackDoor.FakeFile.1, распространялся в архиве под видом PDF-файла, документа Microsoft Office или Open Office. Эта вредоносная программа способна выполнять следующие команды:

- передать на управляющий сервер количество сообщений, отправленных в ходе текущего соединения;

- передать список содержимого заданной папки;

- передать на управляющий сервер указанный файл или папку со всем содержимым;

- удалить каталог;

- удалить файл;

- переименовать указанную папку;

- удалить себя;

- запустить новую копию процесса;

- закрыть текущее соединение;

- организовать backconnect и запустить sh;

- завершить backconnect;

- открыть исполняемый файл процесса на запись;

- закрыть файл процесса;

- создать файл или папку;

- записать переданные значения в файл;

- получить имена, разрешения, размеры и даты создания файлов в указанной директории;

- установить права 777 на указанный файл;

- завершить выполнение бэкдора.

Более подробная информация о Linux.BackDoor.FakeFile.1 представлена в опубликованной нами статье.

Вредоносное и нежелательное ПО для мобильных устройств

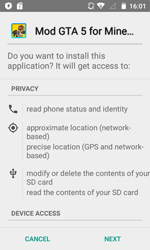

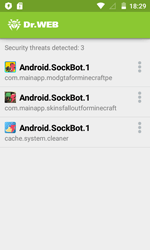

В конце сентября — начале октября в каталоге Google Play был обнаружен троянец Android.SockBot.1, который перенаправлял интернет-трафик через зараженные мобильные устройства, используя их в качестве прокси-серверов.

Наиболее заметные события, связанные с «мобильной» безопасностью в октябре:

- обнаружение в каталоге Google Play троянца Android.SockBot.1, который после заражения мобильных устройств использовал их в качестве прокси-серверов.

Более подробно о вирусной обстановке для мобильных устройств в октябре читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в октябре 2016 года |

27 октября 2016 года

Второй осенний месяц не преподнес никаких сюрпризов пользователям Android-устройств. В самом начале октября в каталоге Google Play был обнаружен троянец, использующий зараженные смартфоны и планшеты в качестве прокси-серверов.

ГЛАВНЫЕ ТЕНДЕНЦИИ ОКТЯБРЯ

- Обнаружение Android-троянцев в каталоге приложений Google Play

«Мобильная» угроза месяца

В конце сентября — начале октября специалисты по информационной безопасности обнаружили в каталоге Google Play троянца Android.SockBot.1. Эта вредоносная программа была встроена в различные приложения, такие как справочники по прохождению игр, а также любительские модификации и дополнения к игровым приложениям. После запуска на мобильном Android-устройстве Android.SockBot.1 незаметно устанавливает интернет-соединение и использует зараженный смартфон или планшет в качестве прокси-сервера. Благодаря этому злоумышленники могут анонимно соединяться с удаленными компьютерами и другими устройствами, подключенными к сети, не раскрывая своего реального местоположения. Кроме того, они могут перехватывать и перенаправлять сетевой трафик, похищать конфиденциальную информацию и даже организовывать DDoS-атаки (распределенные атаки, приводящие к отказу в обслуживании) на интернет-серверы.

По данным антивирусных продуктов Dr.Web для Android

- Android.Banker.70.origin

- Android.Xiny.26.origin

Троянские программы, которые получают root-привилегии, копируются в системный каталог Android и в дальнейшем устанавливают различные приложения без разрешения пользователя. Также они могут показывать навязчивую рекламу. - Android.BankBot.139.origin

Троянцы, которые крадут логины и пароли доступа от учетных записей мобильного банкинга, а также похищают деньги с банковских счетов пользователей мобильных устройств под управлением ОС Android. - Android.Mobifun.7

Троянец, предназначенный для загрузки других Android-приложений. - Android.Backdoor.471.origin

Троянец, незаметно выполняющий вредоносные действия по команде злоумышленников.

- Adware.Airpush.31.origin

- Adware.Leadbolt.12.origin

- Adware.WalkFree.1.origin

- Adware.WalkFree.2.origin

- Adware.Appsad.3.origin

Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Несмотря на усиленные меры безопасности, вредоносные программы для мобильных Android-устройств по-прежнему могут проникать в официальные каталоги приложений, такие как Google Play. Поэтому перед установкой понравившегося ПО пользователи должны удостовериться, что та или иная программа распространяется надежным разработчиком и не является подделкой. Кроме того, для защиты смартфонов и планшетов от вредоносных и нежелательных приложений владельцы Android-устройств могут установить антивирусные продукты Dr.Web для Android.

|

|

«Доктор Веб» исследовал бэкдор для Linux |

20 октября 2016 года

Вредоносная программа получила наименование Linux.BackDoor.FakeFile.1, и распространяется она, судя по ряду признаков, в архиве под видом PDF-файла, документа Microsoft Office или Open Office.

При запуске троянец сохраняет себя в папку .gconf/apps/gnome-common/gnome-common, расположенную в домашней директории пользователя. Затем в папке, из которой был запущен, он ищет скрытый файл с именем, соответствующим своему имени, после чего перемещает его на место исполняемого файла. Например, если ELF-файл Linux.BackDoor.FakeFile.1 имел имя AnyName.pdf, он будет искать скрытый файл с именем .AnyName.pdf, после чего сохранит его вместо оригинального файла командой mv .AnyName.pdf AnyName.pdf. Если документ отсутствует, Linux.BackDoor.FakeFile.1 создает его и затем открывает в программе gedit.

После этого троянец проверяет имя дистрибутива Linux, который используется на атакуемом устройстве: если оно отличается от openSUSE, Linux.BackDoor.FakeFile.1 записывает в файлы

Linux.BackDoor.FakeFile.1 может выполнять следующие команды:

- передать на управляющий сервер количество сообщений, отправленных в ходе текущего соединения;

- передать список содержимого заданной папки;

- передать на управляющий сервер указанный файл или папку со всем содержимым;

- удалить каталог;

- удалить файл;

- переименовать указанную папку;

- удалить себя;

- запустить новую копию процесса;

- закрыть текущее соединение;

- организовать backconnect и запустить sh;

- завершить backconnect;

- открыть исполняемый файл процесса на запись;

- закрыть файл процесса;

- создать файл или папку;

- записать переданные значения в файл;

- получить имена, разрешения, размеры и даты создания файлов в указанной директории;

- установить права 777 на указанный файл;

- завершить выполнение бэкдора.

Для своей работы Linux.BackDoor.FakeFile.1 не требует привилегий root, он может выполнять вредоносные функции с правами текущего пользователя, от имени учетной записи которого он был запущен. Сигнатура троянца добавлена в вирусные базы Dr.Web, поэтому он не представляет опасности для наших пользователей.

|

|

«Доктор Веб» представляет обзор Linux-угроз для Интернета вещей |

17 октября 2016 года

На данный момент основной задачей киберпреступников, распространяющих троянцев для Интернета вещей, является создание ботнетов для осуществления DDoS-атак, однако некоторые троянцы применяются для использования инфицированного устройства в качестве прокси-сервера. С середины сентября 2016 года специалисты «Доктор Веб» зафиксировали 11 636 атак на различные Linux-устройства, из них 9 582 осуществлялось по протоколу SSH и 2054 — по протоколу Telnet. Наиболее часто злоумышленники загружали на взломанные устройства 15 различных видов вредоносных программ, большинство из которых относится к семействам Linux.DownLoader, Linux.DDoS и Linux.BackDoor.Fgt. Пропорциональное соотношение этих троянцев показано на диаграмме ниже.

Наиболее распространенной вредоносной программой согласно этой статистике оказался троянец Linux.Downloader.37, предназначенный для проведения DDoS-атак. Среди Linux-угроз встречаются также представители семейств Linux.Mrblack, Linux.BackDoor.Gates, Linux.Mirai, Linux.Nyadrop, Perl.Flood и Perl.DDoS – с их помощью злоумышленники тоже могут выполнять атаки на отказ в обслуживании. Больше всего на атакованных Linux-устройствах было обнаружено различных модификаций Linux.BackDoor.Fgt. Существуют версии этого троянца для архитектур MIPS, SPARC, m68k, SuperH, PowerPC и других. Linux.BackDoor.Fgt также предназначен для организации DDoS-атак.

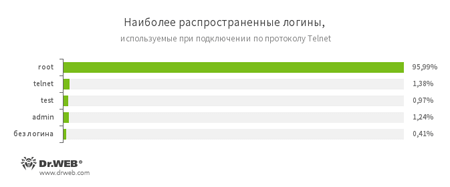

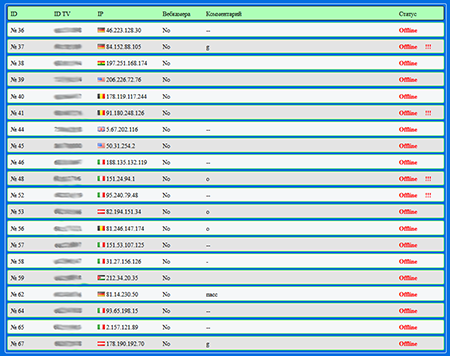

Все эти вредоносные программы киберпреступники загружают на устройства, подобрав к ним логин и пароль и подключившись по протоколам Telnet или SSH. Так, по Telnet злоумышленники чаще всего пытаются соединиться с атакуемым узлом с использованием логина ‘root’, а по SSH — ‘admin’:

В таблице ниже показаны некоторые стандартные сочетания логинов и паролей, используемых злоумышленниками при взломе различных устройств под управлением Linux. Эти сочетания киберпреступники применяли при проведении реальных атак.

| SSH | ||

|---|---|---|

| Логин | Пароль | Устройство/приложение (предположительно) |

| Informix | Informix | Семейство систем управления реляционными базами данных (СУБД) Informix, выпускаемых компанией IBM |

| Pi | Raspberry | Raspberry Pi |

| Root | Nagiosxi | Nagios Server and Network Monitoring Software |

| nagios | Nagios | ПО Nagios |

| cactiuser | Cacti | ПО Cacti |

| root | Synopass | ПО Synology |

| admin | Articon | ProxySG - Secure Web Gateway от Blue Coat Systems |

| Telnet | ||

| Root | xc3511 | Камеры видеонаблюдения |

| Root | Vizxv | Камеры видеонаблюдения производства Dahua |

| Root | Anko | Камеры видеонаблюдения производства Anko |

| Root | 5up | Роутеры производства TP-Link |

| Root | XA1bac0MX | Камеры видеонаблюдения производства CNB |

Количество уникальных IP-адресов, с которых злоумышленники атакуют отслеживаемые компанией «Доктор Веб» Linux-устройства, в среднем составляет 100:

Число уникальных вредоносных файлов, загружаемых киберпреступниками на взломанные устройства, также меняется со временем – от нескольких единиц до нескольких десятков:

Весьма интересно выглядит статистика загрузок на уязвимые устройства троянца Linux.Mirai: после того как исходные коды этой вредоносной программы появились в публичном доступе, она сразу же стала пользоваться популярностью у злоумышленников. Об этом наглядно свидетельствует растущее число уникальных IP-адресов, с которых загружается этот троянец:

В октябре для установки Linux.Mirai начал использоваться троянец семейства Linux.Luabot. Также во второй половине сентября аналитики «Доктор Веб» фиксировали атаки с использованием троянца Linux.Nyadrop.1, об обнаружении которого сообщили авторы блога MalwareMustDie. Исходя из используемых при проведении атак сочетаний логина и пароля можно сделать вывод, что одной из целей злоумышленников были роутеры производства компании TP-Link. Троянец Linux.Nyadrop.1. имеет размер всего лишь 621 байт и предназначен для установки на скомпрометированное устройство других троянцев.

Ниже представлено географическое распределение IP-адресов, с которых на уязвимые Linux-устройства загружалось вредоносное ПО:

Специалисты компании «Доктор Веб» продолжают следить за распространением вредоносных программ для ОС Linux и будут своевременно информировать пользователей об актуальных тенденциях в этой сфере.

|

|

«Доктор Веб» обнаружил первого энкодера на Go и разработал дешифровку |

11 октября 2016 года

Новые версии троянцев-энкодеров появляются ежемесячно. Trojan.Encoder.6491 интересен тем, что он написан на разработанном компанией Google языке программирования Go: до этого вирусным аналитикам не встречались шифровальщики, созданные с использованием этой технологии. При запуске Trojan.Encoder.6491 устанавливает себя в систему под именем Windows_Security.exe. Затем троянец начинает шифровать хранящиеся на дисках файлы с помощью алгоритма AES. В процессе работы вредоносная программа пропускает файлы, в имени которых содержатся следующие строки:

tmp

winnt

Application Data

AppData

Program Files (x86)

Program Files

temp

thumbs.db

Recycle.Bin

System Volume Information

Boot

Windows

.enc

Instructions

Windows_Security.exe

Троянец шифрует файлы 140 различных типов, определяя их по расширению. Trojan.Encoder.6491 кодирует оригинальные имена файлов методом Base64, а затем присваивает зашифрованным файлам расширение .enc. В результате, например, файл с именем Test_file.avi получит имя VGVzdF9maWxlLmF2aQ==.enc.

Затем шифровальщик открывает в окне браузера файл Instructions.html с требованием выкупа в криптовалюте Bitcoin:

Примечательно, что Trojan.Encoder.6491 с определенным интервалом проверяет баланс Bitcoin-кошелька, на который жертва должна перевести средства. Зафиксировав денежный перевод, энкодер автоматически расшифровывает все зашифрованные ранее файлы с использованием встроенной функции.

Специалисты компании «Доктор Веб» разработали специальную методику, позволяющую расшифровывать пострадавшие от этого троянца файлы. Если вы стали жертвой вредоносной программы Trojan.Encoder.6491, воспользуйтесь следующими рекомендациями:

- обратитесь с соответствующим заявлением в полицию;

- ни в коем случае не пытайтесь переустановить операционную систему, «оптимизировать» или «очистить» ее с использованием каких-либо утилит;

- не удаляйте никакие файлы на вашем компьютере;

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки компании «Доктор Веб» (эта услуга бесплатна для пользователей коммерческих лицензий Dr.Web);

- к тикету приложите любой зашифрованный троянцем файл;

- дождитесь ответа специалиста службы технической поддержки; в связи с большим количеством запросов это может занять некоторое время.

Напоминаем, что услуги по расшифровке файлов оказываются только обладателям коммерческих лицензий на антивирусные продукты Dr.Web. Компания «Доктор Веб» не дает полной гарантии расшифровки всех пострадавших от действия энкодера файлов, однако наши специалисты приложат все усилия, чтобы спасти зашифрованную информацию.

Чтобы троянец не испортил файлы, используйте защиту от потери данных

| Подробнее о шифровальщиках | Что делать, если... | Видео о настройке | Бесплатная расшифровка | Рубрика «Закодировать все» |

|

|

«Доктор Веб» исследовал семейство опасных Linux-троянцев |

27 сентября 2016 года

Первая версия вредоносной программы для Linux, которая впоследствии получила название Linux.Mirai, появилась еще в мае 2016 года и была добавлена в вирусные базы Dr.Web под именем Linux.DDoS.87. Этот троянец, способный работать на устройствах с архитектурой х86, ARM, MIPS, SPARC, SH-4 и M68K, предназначен для организации атак на отказ в обслуживании, то есть DDoS-атак.

Linux.DDoS.87 содержит в своем коде ряд ошибок, которые были устранены вирусописателями в последующих версиях. Этот троянец имеет определенное сходство с вредоносными программами семейства Linux.BackDoor.Fgt, об одном из представителей которого мы уже писали в ноябре 2014 года. После запуска на зараженном устройстве Linux.DDoS.87 ищет в памяти процессы других троянских программ и прекращает их выполнение. Чтобы избежать случайной остановки собственного процесса, троянец создает в своей папке файл с именем .shinigami и периодически проверяет его наличие. Затем Linux.DDoS.87 пытается установить соединение со своим управляющим сервером для получения дальнейших инструкций. На сервер отправляется идентификатор, определяющий архитектуру инфицированного компьютера, и сведения о MAC-адресе сетевой карты.

По команде злоумышленников Linux.DDoS.87 способен выполнять следующие виды DDoS-атак:

- UDP flood;

- UDP flood over GRE;

- DNS flood;

- TCP flood (несколько разновидностей);

- HTTP flood.

Максимальный срок непрерывной работы Linux.DDoS.87 на инфицированной машине составляет одну неделю, по истечении которой троянец завершает собственный процесс.

В начале августа 2016 года вирусные аналитики компании «Доктор Веб» обнаружили новую версию этого опасного троянца, получившую наименование Linux.DDoS.89. Эта вредоносная программа имеет множество общих черт со своей предшественницей, однако прослеживаются и характерные отличия от Linux.DDoS.87. Например, в обновленной версии изменился порядок действий при запуске троянца. Механизм защиты от выгрузки собственного процесса также претерпел изменения: теперь вредоносная программа не пытается определить наличие специального файла в собственной папке, а выполняет проверку на основе идентификатора процесса (PID). Среди отсылаемой Linux.DDoS.89 на управляющий сервер информации отсутствует МАС-адрес сетевого адаптера. Кроме того, из списка поддерживаемых типов атак исчез HTTP flood. В то же время формат получаемых от злоумышленников команд остался прежним. Кроме того, в Linux.DDoS.89 появился новый компонент — telnet-сканнер, который ранее использовался во всех версиях Linux.BackDoor.Fgt. Этот сканер предназначен для поиска в сети уязвимых устройств и несанкционированного подключения к ним по протоколу telnet.

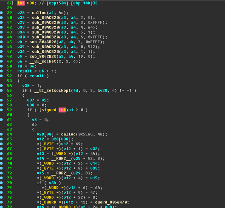

В конце августа – начале сентября была обнаружена еще одна обновленная версия этого троянца, получившая название Linux.Mirai. В некоторых образцах вредоносной программы появилась функция самоудаления. Троянец научился отключать предотвращающий зависание операционной системы сторожевой таймер watchdog (чтобы исключить перезагрузку устройства), а в перечень выполняемых типов атак вернулся HTTP flood. Тем не менее, Linux.Mirai во многом похож на своих предшественников. Для сравнения на иллюстрации ниже показан фрагмент кода Linux.DDoS.87 (слева) и Linux.Mirai (справа).

Некоторые исследователи сообщили в своих публикациях, что если Linux.Mirai удается обнаружить в сети уязвимое telnet-устройство, троянец выполняет зашитый в его тело bash-сценарий. Такое поведение действительно характерно для Linux.BackDoor.Fgt, однако ни в одном из образцов Linux.Mirai, имеющихся в распоряжении вирусных аналитиков «Доктор Веб», подобного сценария обнаружить не удалось. Наши специалисты были бы благодарны коллегам за предоставленные образцы Linux.Mirai, в которых вирусописатели предусмотрели такую функцию.

Специалисты компании «Доктор Веб» подготовили подробный технический обзор этого семейства вредоносных программ, который можно загрузить с нашего сайта в формате PDF.

|

|

«Доктор Веб»: троянцы Android.Xiny научились внедряться в системные процессы |

20 сентября 2016 года

Троянцы семейства Android.Xiny известны с марта 2015 года. Вирусописатели активно распространяют их через различные сайты – сборники ПО для мобильных устройств и даже через официальные каталоги приложений, такие как Google Play, о чем компания «Доктор Веб» сообщала ранее.

Попадая на Android-смартфоны и планшеты, троянцы Android.Xiny пытаются получить root-доступ, чтобы незаметно загружать и устанавливать различное ПО. Кроме того, они могут показывать надоедливую рекламу. Одной из особенностей этих вредоносных приложений является впервые использованный механизм защиты от удаления. Он основан на том, что троянским apk-файлам присваивается атрибут «неизменяемый» (immutable). Однако злоумышленники продолжили совершенствовать троянцев Xiny и добавили в них возможность внедряться (выполнять инжект) в процессы системных программ, чтобы запускать от их имени различные вредоносные плагины.

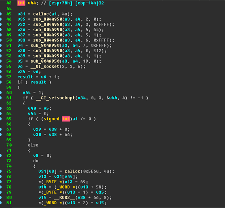

Один из таких обновленных троянцев, исследованный вирусными аналитиками «Доктор Веб», получил имя Android.Xiny.60. Он устанавливается в системный каталог мобильных устройств другими представителями семейства Android.Xiny. После запуска Android.Xiny.60 извлекает из своих файловых ресурсов несколько вспомогательных троянских компонентов и копирует их в системные каталоги:

- /system/xbin/igpi;

- /system/lib/igpld.so;

- /system/lib/igpfix.so;

- /system/framework/igpi.jar.

Далее при помощи модуля igpi (добавлен в вирусную базу Dr.Web как Android.Xiny.61) троянец выполняет инжект библиотеки igpld.so (детектируется Dr.Web как Android.Xiny.62) в процессы системных приложений Google Play (com.android.vending) и Сервисы Google Play (com.google.android.gms, co.google.android.gms.persistent). Кроме того, внедрение этого вредоносного модуля может выполняться и в системный процесс zygote, однако в текущей версии троянца эта функция не используется.

При заражении процесса zygote Android.Xiny.62 начинает отслеживать запуск новых приложений. В результате, если троянец обнаруживает вновь запущенный процесс, он внедряет в него вредоносный модуль igpi.jar (Android.Xiny.60). Этот же модуль внедряется и после заражения процессов системных приложений Google Play и Сервисы Google Play.

Основная задача модуля igpi.jar – загрузка заданных злоумышленниками вредоносных плагинов и их запуск в контексте зараженных программ. Он отслеживает состояние мобильного устройства и при наступлении определенных системных событий (например, включение или выключение экрана, изменение состояния подключения к сети, подключение или отключение зарядного устройства и ряд других) соединяется с управляющим сервером, куда отправляет следующую информацию об инфицированном смартфоне или планшете:

- IMEI-идентификатор;

- IMSI-идентификатор;

- MAC-адрес сетевого адаптера;

- версию ОС;

- название модели мобильного устройства;

- язык системы;

- имя программного пакета, внутри процесса которого работает троянец.

В ответ Android.Xiny.60 может загрузить и запустить вредоносные плагины, которые после скачивания будут работать как часть того или иного атакованного приложения. Вирусные аналитики пока не зафиксировали распространение таких вредоносных модулей, однако если злоумышленники их создадут, Android.Xiny.60 будет способен атаковать пользователей многих программ. Например, если троянец внедрится в процесс Google Play, он сможет загрузить в него модуль для установки ПО. Если будет заражен процесс какого-либо мессенджера, Android.Xiny.60 получит возможность перехватывать и отправлять сообщения. А если троянец внедрится в процесс банковской программы, после запуска необходимого плагина он сможет красть конфиденциальные данные (логины, пароли, номера кредитных карт и т. п.) и даже незаметно переводить деньги на счета злоумышленников.

Специалисты компании «Доктор Веб» продолжают отслеживать активность троянцев семейства Android.Xiny. Для защиты мобильных устройств от заражения рекомендуется установить антивирусные продукты Dr.Web для Android, которые успешно детектируют все известные модификации этих вредоносных программ.

|

|

«Доктор Веб» предупреждает о новом Linux-троянце |

13 сентября 2016 года

Троянец Linux.DDoS.93 создан вирусописателями для заражения устройств под управлением операционных систем семейства Linux. Предположительно эта вредоносная программа распространяется при помощи набора уязвимостей ShellShock в программе GNU Bash.

При запуске Linux.DDoS.93 пытается изменить содержимое ряда системных папок Linux, чтобы обеспечить собственную автозагрузку. Затем троянец ищет на атакуемом компьютере другие экземпляры Linux.DDoS.93 и, если таковые нашлись, прекращает их работу.

Успешно запустившись в инфицированной системе, Linux.DDoS.93 создает два дочерних процесса. Первый обменивается информацией с управляющим сервером, а второй в непрерывном цикле проверяет, работает ли родительский процесс, и в случае остановки перезапускает его. В свою очередь родительский процесс тоже следит за дочерним и перезапускает его при необходимости — так троянец поддерживает свою непрерывную работу на зараженной машине.

Linux.DDoS.93 умеет выполнять следующие команды:

- обновить вредоносную программу;

- скачать и запустить указанный в команде файл;

- самоудалиться;

- начать атаку методом UDP flood на указанный порт;

- начать атаку методом UDP flood на случайный порт;

- начать атаку методом Spoofed UDP flood;

- начать атаку методом TCP flood;

- начать атаку методом TCP flood (в пакеты записываются случайные данные длиной 4096 байт);

- начать атаку методом HTTP flood с использованием GET-запросов;

- начать атаку методом HTTP flood с использованием POST-запросов;

- начать атаку методом HTTP flood с использованием HEAD-запросов;

- отправить на 255 случайных IP-адресов HTTP-запросы с указанными параметрами;

- завершить выполнение;

- отправить команду “ping”.

Когда троянец получает команду начать DDoS-атаку или отправить случайные запросы, он сначала прекращает все дочерние процессы, а затем запускает 25 новых процессов, которые и выполняют атаку указанным злоумышленниками методом. Сигнатура Linux.DDoS.93 добавлена в вирусные базы Dr.Web, поэтому он не представляет опасности для наших пользователей.

|

|

«Доктор Веб» исследовал Linux-троянца, написанного на Rust |

8 сентября 2016 года

Linux.BackDoor.Irc.16 представляет собой бэкдор — эта вредоносная программа выполняет поступающие от злоумышленников команды. Для их получения троянец использует протокол обмена текстовыми сообщениями IRC (Internet Relay Chat). Подключаясь к заданному в его конфигурации публичному чат-каналу, Linux.BackDoor.Irc.16 ожидает управляющих сообщений.

Троянец способен выполнять лишь четыре команды — присоединиться к указанному чат-каналу, отправить киберпреступникам информацию об инфицированном компьютере, передать данные о запущенных в системе приложениях или удалить самого себя с зараженной машины.

Linux.BackDoor.Irc.16 отличает от других IRC-ботов то, что этот троянец написан на языке Rust. Rust — язык программирования, спонсируемый организацией Mozilla Research, первая стабильная версия которого появилась совсем недавно, в 2015 году. Троянец является кроссплатформенным: чтобы запустить его на Windows, вирусописателям нужно просто перекомпилировать эту вредоносную программу. Вирусные аналитики «Доктор Веб» предполагают, что Linux.BackDoor.Irc.16 представляет собой созданный кем-то прототип (Proof of Concept), поскольку он не содержит каких-либо механизмов самораспространения, а на IRC-канале, с помощью которого троянец получает команды, в настоящее время отсутствует активность.

Сигнатура Linux.BackDoor.Irc.16 добавлена в вирусные базы Dr.Web, поэтому он не представляет опасности для наших пользователей.

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в августе 2016 года |

31 августа 2016 года

В августе вирусные аналитики компании «Доктор Веб» обнаружили Android-троянца, который показывал надоедливую рекламу и мог самостоятельно покупать и загружать ПО из каталога Google Play. Кроме того, в онлайн-магазине Apple iTunes были выявлены программы для iOS, в названии которых незаконно использовалась торговая марка Dr.Web.

ГЛАВНЫЕ ТЕНДЕНЦИИ АВГУСТА

- Обнаружение Android-троянца, который показывал агрессивную рекламу и мог автоматически покупать и скачивать программы из каталога Google Play.

- Появление в онлайн-магазине Apple iTunes поддельных приложений Dr.Web для iOS.

«Мобильная» угроза месяца

В начале августа вирусные аналитики «Доктор Веб» обнаружили троянца Android.Slicer.1.origin, который внешне представлял собой безобидное приложение. Он позволял работать с различными функциями мобильных устройств и оптимизировал работу смартфонов и планшетов. Но основным предназначением вредоносной программы был показ навязчивой рекламы поверх работающих программ и интерфейса операционной системы, а также в интернет-браузере. Кроме того, Android.Slicer.1.origin мог самостоятельно покупать и загружать приложения из каталога Google Play на устройствах под управлением Android версии 4.3. Подробнее об этом троянце рассказано в материале на нашем сайте.

По данным антивирусных продуктов Dr.Web для Android

- Android.Xiny.26.origin

- Android.Xiny.43

Троянские программы, которые получают root-привилегии, копируются в системный каталог Android и в дальнейшем устанавливают различные приложения без разрешения пользователя. Также они могут показывать навязчивую рекламу. - Android.BankBot.75.origin

Троянец, который крадет логины и пароли доступа от учетных записей мобильного банкинга, а также похищает деньги с банковских счетов пользователей мобильных устройств под управлением ОС Android. - Android.HiddenAds.29.origin

- Android.HiddenAds.14.origin

Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог. - Adware.WalkFree.1.origin

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware. Batad.8

- Adware.Appsad.1.origin

Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Для iOS

В прошедшем месяце в онлайн-магазине Apple iTunes было выявлено несколько поддельных приложений Dr.Web для iOS, в названии которых незаконно использовалась торговая марка, а также фирменный логотип «Доктор Веб». В действительности это ПО не имеет никакого отношения к программным продуктам нашей компании. Указанные приложения не являются вредоносными, однако и какую-либо пользу такие сомнительные «поделки» тоже не приносят. Подробнее об этом инциденте рассказано в соответствующей новостной публикации.

Вирусописатели и предприимчивые кибермошенники по-прежнему уделяют пристальное внимание пользователям мобильных устройств и создают все новые вредоносные и мошеннические программы. Владельцы смартфонов и планшетов должны устанавливать ПО лишь из надежных источников, а также проверять, не являются ли те или иные программы подделками. Для защиты Android-устройств пользователи могут воспользоваться программными продуктами Dr.Web для Android.

|

|

«Доктор Веб»: обзор вирусной активности в августе 2016 года |

31 августа 2016 года

В последний летний месяц аналитики компании «Доктор Веб» исследовали множество вредоносных программ. Еще в начале августа был обнаружен троянец, заражающий POS-терминалы. Чуть позже завершилось исследование двух написанных на языке Go Linux-троянцев, один из которых способен организовывать ботнеты. Была выявлена очередная вредоносная программа, использующая популярную утилиту удаленного администрирования TeamViewer, а также троянец, устанавливающий на компьютеры жертв поддельный браузер.

Главные тенденции августа

- Появление троянца для POS-терминалов

- Распространение новых троянцев для Windows

- Появление троянцев для Linux, написанных на языке Go

Угроза месяца

Вредоносные программы, использующие утилиту TeamViewer, встречаются вирусным аналитикам нередко: об одной из них мы уже рассказывали в мае этого года. Исследованный в августе троянец BackDoor.TeamViewerENT.1 также известен под именем Spy-Agent. В отличие от своих предшественников, BackDoor.TeamViewerENT.1 использует возможности TeamViewer именно для шпионажа за пользователем.

Бэкдор может самостоятельно скачивать со своего управляющего сервера недостающие компоненты TeamViewer и выполнять следующие команды:

- перезагрузить ПК;

- выключить ПК;

- удалить TeamViewer;

- перезапустить TeamViewer;

- начать прослушивание звука с микрофона;

- завершить прослушивание звука с микрофона;

- определить наличие веб-камеры;

- начать просмотр через веб-камеру;

- завершить просмотр через веб-камеру;

- скачать файл, сохранить его во временную папку и запустить;

- обновить конфигурационный файл или файл бэкдора;

- подключиться к указанному удаленному узлу, после чего запустить cmd.exe с перенаправлением ввода-вывода на удаленный хост.

Вирусные аналитики компании «Доктор Веб» установили, что с использованием BackDoor.TeamViewerENT.1 злоумышленники в различное время атакуют жителей строго определенных стран и регионов. Подробнее о целях этих атак и принципах работы троянца можно узнать из опубликованной на нашем сайте информационной статьи.

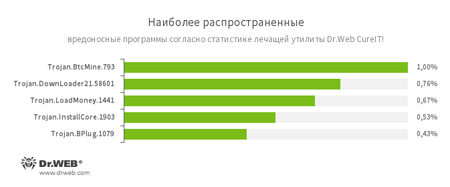

По данным статистики лечащей утилиты Dr.Web CureIt!

- Trojan.BtcMine.793

Представитель семейства вредоносных программ, который втайне от пользователя использует вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют, например, Bitcoin. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнёрской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений. - Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц.

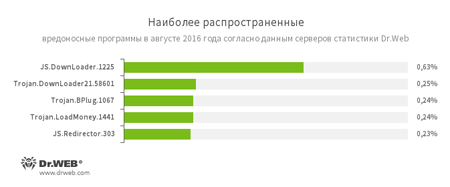

По данным серверов статистики «Доктор Веб»

- JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнёрской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript. Автоматически перенаправляют пользователей браузеров на другие веб-страницы.

Статистика вредоносных программ в почтовом трафике

- JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - W97M.DownLoader

Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

По данным бота Dr.Web для Telegram

В марте 2016 года начал свою работу бот Dr.Web для Telegram. Бот может «на лету» проверить ссылку или файл и вовремя сообщить об угрозе. Например, предупредить о том, что полученный по почте файл является вирусом, или предостеречь от посещения вредоносного веб-сайта. За прошедшие месяцы этой возможностью воспользовалось несколько десятков тысяч человек. Собранная компанией «Доктор Веб» статистика свидетельствует о том, что пользователи Telegram обнаруживают при помощи бота Dr.Web вредоносные программы не только для Microsoft Windows, но и для мобильной платформы Android. Кроме того, в августе 2016 года 5,9% пользователей проверили работу бота с помощью тестового файла EICAR. Топ-5 вредоносных программ, выявленных в августе ботом Dr.Web для Telegram, представлены на диаграмме ниже.

- Trojan.PWS.Spy

Семейство вредоносных программ, которые крадут у пользователей Windows личные данные, например, пароли. - Android.Locker

Семейство Android-троянцев, предназначенных для вымогательства денег у пользователей. Различные модификации этих вредоносных программ блокируют устройство и показывают сообщение о том, что пользователь якобы нарушил закон. Чтобы снять блокировку, жертве нужно заплатить определенную сумму. - Android.Spy

Семейство многофункциональных троянцев, поражающих мобильные устройства под управлением ОС Android. Могут читать и записывать контакты, принимать и отправлять СМС-сообщения, определять GPS-координаты, читать и записывать закладки браузера, получать сведения об IMEI мобильного устройства и номере мобильного телефона. - Android.DownLoader

Троянские программы, предназначенные для загрузки и установки других вредоносных приложений на мобильные устройства под управлением ОС Android. - Android.SmsSend

Семейство вредоносных программ, работающих на мобильных устройствах под управлением ОС Android. Троянцы этого семейства предназначены для отправки дорогостоящих СМС-сообщений.

Троянцы-шифровальщики

В августе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.761 — 17,69% обращений;

- Trojan.Encoder.858 — 15,40% обращений;

- Trojan.Encoder.4860 — 12,56% обращений;

- Trojan.Encoder.567 — 9,49% обращений;

- Trojan.Encoder.3953 — 6,08% обращений.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

Опасные сайты

В течение августа 2016 года в базу нерекомендуемых и вредоносных сайтов было добавлено 245 394 интернет-адреса.

| Июль 2016 | Август 2016 | Динамика |

|---|---|---|

| + 139 803 | + 245 394 | +75,5% |

Вредоносные программы для Linux

В начале августа вирусные аналитики компании «Доктор Веб» обнаружили троянца для ОС Linux, написанного на языке Go. Эта вредоносная программа получила наименование Linux.Lady.1. Троянец предназначен для загрузки и запуска на зараженном компьютере программы для добычи (майнинга) криптовалют. После запуска Linux.Lady.1 передает на управляющий сервер информацию об установленной на компьютере версии Linux и наименовании семейства ОС, к которой она принадлежит, данные о количестве процессоров, имени, числе запущенных процессов и другие сведения. В ответ троянец получает конфигурационный файл, с использованием которого скачивается и запускается программа-майнер. Полученные деньги перечисляются на электронный кошелек злоумышленников.

Более подробную информацию о троянце Linux.Lady.1 можно почерпнуть в опубликованной на сайте «Доктор Веб» статье.

Другой опасный Linux-троянец, Linux.Rex.1, о распространении которого компания «Доктор Веб» сообщила в середине августа, обладает более широкими функциональными возможностями. Он также написан на языке Go. Эта вредоносная программа может организовывать одноранговые ботнеты, а ее основное предназначение — атака на сайты, работающие под управлением нескольких популярных CMS. Кроме того, троянец умеет рассылать письма с угрозами, организовывать DDoS-атаки, может похищать хранящийся на атакованных узлах список пользователей, закрытые SSH-ключи, логины и пароли. Также Linux.Rex.1 по команде злоумышленников может запускать на атакованном компьютере различные приложения.

Другие события

В начале месяца был обнаружен троянец Trojan.Kasidet.1, заражающий POS-терминалы. Помимо функций троянца для POS-терминалов он может похищать пароли от почтовых программ Outlook, Foxmail или Thunderbird и внедряться в процессы браузеров Mozilla Firefox, Google Chrome, Microsoft Internet Explorer и Maxthon для перехвата GET- и POST-запросов. Также эта вредоносная программа по команде с управляющего сервера может скачать и запустить на зараженном ПК другое приложение или вредоносную библиотеку, найти на дисках и передать злоумышленникам заданный файл или сообщить им список работающих на компьютере процессов. Более подробно читайте о Trojan.Kasidet.1 в нашей обзорной статье.

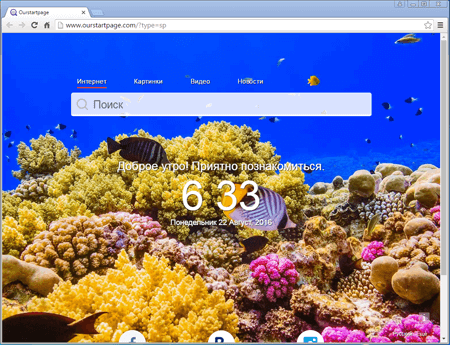

В конце августа стал распространяться троянец Trojan.Mutabaha.1, который устанавливает на компьютеры жертв поддельный браузер Chrome.

Этот браузер имеет собственное имя — Outfire, однако создатели Trojan.Mutabaha.1 распространяют 56 аналогичных браузеров с различными названиями. Outfire подменяет собой уже установленный в системе браузер Google Chrome — модифицирует имеющиеся ярлыки (или удаляет их и создает новые), а также копирует в новый браузер существующий профиль пользователя Chrome. Стартовую страницу этого браузера нельзя изменить в настройках. Кроме того, он содержит неотключаемый плагин, подменяющий рекламу на веб-страницах страницах, которые просматривает пользователь. Этой вредоносной программе посвящена опубликованная на нашем сайте обзорная статья.

Вредоносное и нежелательное ПО для мобильных устройств

В августе вирусные аналитики компании «Доктор Веб» обнаружили троянца для ОС Android, который показывал надоедливую рекламу поверх запущенных приложений и интерфейса операционной системы, а также мог самостоятельно покупать и загружать программы из каталога Google Play. Кроме того, в прошедшем месяце в онлайн-магазине Apple iTunes были выявлены поддельные программные продукты Dr.Web для iOS.

Наиболее заметные события, связанные с «мобильной» безопасностью в августе:

- обнаружение Android-троянца, который показывал навязчивую рекламу и мог автоматически покупать и загружать ПО из каталога Google Play;

- обнаружение в магазине Apple iTunes поддельных приложений Dr.Web для iOS.

Более подробно о вирусной обстановке для мобильных устройств в августе читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

|

|

«Доктор Веб» предупреждает: Trojan.Mutabaha.1 устанавливает поддельный Chrome |

29 августа 2016 года

Ключевая особенность троянца Trojan.Mutabaha.1 — оригинальная технология обхода встроенного в Windows защитного механизма User Accounts Control (UAC). Информация об этой технологии обхода UAC была впервые опубликована в одном из интернет-блогов 15 августа, и спустя всего лишь три дня в вирусную лабораторию «Доктор Веб» поступил первый образец эксплуатирующего именно этот способ троянца, который и получил название Trojan.Mutabaha.1. Указанная технология заключается в использовании одной из ветвей системного реестра Windows для запуска вредоносной программы с повышенными привилегиями. Троянец содержит характерную строку, включающую имя проекта:

F:\project\C++Project\installer_chrome\out\Release\setup_online_without_uac.pdb

В первую очередь на атакуемом компьютере запускается дроппер, который сохраняет на диск и запускает программу-установщик. Одновременно с этим на зараженной машине запускается .bat-файл, предназначенный для удаления дроппера. В свою очередь, программа-установщик связывается с принадлежащим злоумышленникам управляющим сервером и получает оттуда конфигурационный файл, в котором указан адрес для скачивания браузера.