Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://news.drweb.com/rss/get/?c=9&lng=ru, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

Появился новый шифровальщик, атакующий компании России и Украины |

27 июня 2017 года

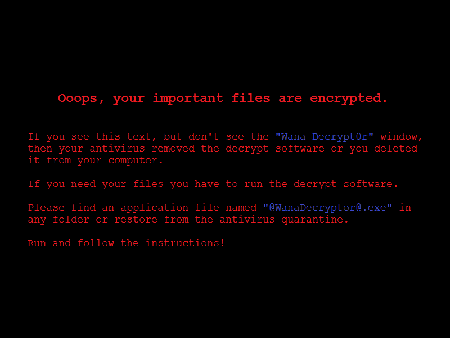

По имеющейся у наших специалистов информации, троянец распространяется самостоятельно, как и нашумевший WannaCry. Точных данных о том, используется ли тот же самый механизм распространения, пока нет. В настоящее время аналитики исследуют нового троянца, позднее мы сообщим подробности. Некоторые источники в СМИ проводят параллели с вымогателем Petya (детектируется Dr.Web в частности как Trojan.Ransom.369) в связи с внешними проявлениями работы вымогателя, однако способ распространения новой угрозы отличается от использовавшейся Petya стандартной схемы.

Сегодня, 27 июня, в 16:30 по московскому времени, этот шифровальщик был добавлен в вирусные базы Dr.Web как Trojan.Encoder.12544.

«Доктор Веб» призывает всех пользователей быть внимательными и не открывать подозрительные письма (эта мера необходима, но не достаточна). Следует также создавать резервные копии критически важных данных и устанавливать все обновления безопасности для ПО. Наличие антивируса в системе также обязательно.

|

|

Появился новый шифровальщик, атакующий компании России и Украины |

27 июня 2017 года

По имеющейся у наших специалистов информации, троянец распространяется самостоятельно, как и нашумевший WannaCry. Точных данных о том, используется ли тот же самый механизм распространения, пока нет. В настоящее время аналитики исследуют нового троянца, позднее мы сообщим подробности. Некоторые источники в СМИ проводят параллели с вымогателем Petya (детектируется Dr.Web в частности как Trojan.Ransom.369) в связи с внешними проявлениями работы вымогателя, однако способ распространения новой угрозы отличается от использовавшейся Petya стандартной схемы.

Сегодня, 27 июня, в 16:30 по московскому времени, этот шифровальщик был добавлен в вирусные базы Dr.Web как Trojan.Encoder.12544.

«Доктор Веб» призывает всех пользователей быть внимательными и не открывать подозрительные письма (эта мера необходима, но не достаточна). Следует также создавать резервные копии критически важных данных и устанавливать все обновления безопасности для ПО. Наличие антивируса в системе также обязательно.

|

|

«Доктор Веб»: за иранскими пользователями шпионит Android-троянец, управляемый через Telegram |

|

|

«Доктор Веб»: за иранскими пользователями шпионит Android-троянец, управляемый через Telegram |

|

|

«Доктор Веб» предупреждает о распространении троянца-майнера |

15 июня 2017 года

Эта вредоносная программа, предназначенная для добычи криптовалюты Monero (XMR) и установки бэкдора Gh0st RAT, получила наименование Trojan.BtcMine.1259. Майнер скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar.

Сразу после старта Trojan.BtcMine.1259 проверяет, не запущена ли на инфицированном компьютере его копия. Затем он определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации троянца числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом, известной под наименованием Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). Затем Trojan.BtcMine.1259 сохраняет на диск свою копию и запускает ее в качестве системной службы. После успешного запуска троянец пытается скачать с управляющего сервера, адрес которого указан в конфигурационном файле, свое обновление.

Основной модуль, предназначенный для добычи криптовалюты Monero, также реализован в виде библиотеки, при этом троянец содержит как 32-, так и 64-разрядную версию майнера. Соответствующая реализация троянца используется на зараженном компьютере в зависимости от разрядности операционной системы. В конфигурации для этого модуля указано, сколько ядер и вычислительных ресурсов процессора будет задействовано для добычи криптовалюты, с каким интервалом будет автоматически перезапускаться майнер, а также иные параметры. Троянец отслеживает работающие на зараженном компьютере процессы и при попытке запустить Диспетчер задач завершает свою работу.

Несмотря на то, что первые троянцы-майнеры были обнаружены уже более 6 лет назад (запись для троянца Trojan.BtcMine.1 была добавлена в вирусные базы Dr.Web в 2011 году), злоумышленники по-прежнему распространяют вредоносные программы, использующие вычислительные ресурсы компьютера без ведома пользователя. Признаком заражения такой программой может служить замедление работы системы или более интенсивный по сравнению с обычным нагрев процессора. Trojan.BtcMine.1259 и все его компоненты успешно удаляется Антивирусом Dr.Web, поэтому троянец не представляет опасности для наших пользователей.

|

|

«Доктор Веб» предупреждает о распространении троянца-майнера |

15 июня 2017 года

Эта вредоносная программа, предназначенная для добычи криптовалюты Monero (XMR) и установки бэкдора Gh0st RAT, получила наименование Trojan.BtcMine.1259. Майнер скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar.

Сразу после старта Trojan.BtcMine.1259 проверяет, не запущена ли на инфицированном компьютере его копия. Затем он определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации троянца числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом, известной под наименованием Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). Затем Trojan.BtcMine.1259 сохраняет на диск свою копию и запускает ее в качестве системной службы. После успешного запуска троянец пытается скачать с управляющего сервера, адрес которого указан в конфигурационном файле, свое обновление.

Основной модуль, предназначенный для добычи криптовалюты Monero, также реализован в виде библиотеки, при этом троянец содержит как 32-, так и 64-разрядную версию майнера. Соответствующая реализация троянца используется на зараженном компьютере в зависимости от разрядности операционной системы. В конфигурации для этого модуля указано, сколько ядер и вычислительных ресурсов процессора будет задействовано для добычи криптовалюты, с каким интервалом будет автоматически перезапускаться майнер, а также иные параметры. Троянец отслеживает работающие на зараженном компьютере процессы и при попытке запустить Диспетчер задач завершает свою работу.

Несмотря на то, что первые троянцы-майнеры были обнаружены уже более 6 лет назад (запись для троянца Trojan.BtcMine.1 была добавлена в вирусные базы Dr.Web в 2011 году), злоумышленники по-прежнему распространяют вредоносные программы, использующие вычислительные ресурсы компьютера без ведома пользователя. Признаком заражения такой программой может служить замедление работы системы или более интенсивный по сравнению с обычным нагрев процессора. Trojan.BtcMine.1259 и все его компоненты успешно удаляется Антивирусом Dr.Web, поэтому троянец не представляет опасности для наших пользователей.

|

|

«Доктор Веб» исследовал двух троянцев для Linux |

5 июня 2017 года

Первый из двух исследованных специалистами «Доктор Веб» троянцев был добавлен в вирусные базы Dr.Web под именем Linux.MulDrop.14. Эта вредоносная программа атакует исключительно миникомпьютеры Rasberry Pi. Распространение Linux.MulDrop.14 началось во второй половине мая. Троянец представляет собой скрипт, в теле которого хранится сжатое и зашифрованное приложение-майнер, которое предназначено для добычи криптовалют. Linux.MulDrop.14 меняет пароль на зараженном устройстве, распаковывает и запускает майнер, после чего в бесконечном цикле начинает искать в сетевом окружении узлы с открытым портом 22. Соединившись с ними по протоколу SSH, троянец пытается запустить на них свою копию.

Другой троянец получил название Linux.ProxyM. Атаки с его использованием фиксировались еще с февраля 2017 года, но пика достигли во второй половине мая. График зафиксированного специалистами «Доктор Веб» количества атак троянца Linux.ProxyM представлен ниже.

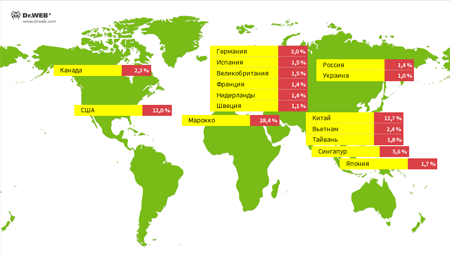

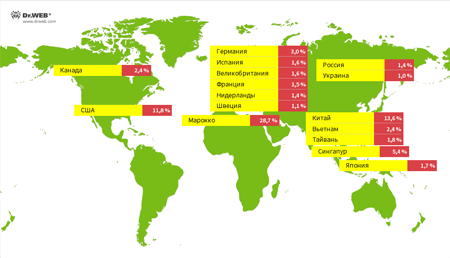

Значительная часть IP-адресов, с которых осуществляются атаки, расположена на территории России. На втором месте — Китай, на третьем — Тайвань. Распределение источников атак с использованием Linux.ProxyM по географическому признаку показано на следующей иллюстрации:

Троянец использует специальный набор методов для детектирования ханипотов (от англ. honeypot – «горшочек с медом») — специальных серверов-приманок, применяемых специалистами по информационной безопасности для исследования вредоносного ПО. После старта он соединяется с управляющим сервером и, получив от него подтверждение, запускает на инфицированном устройстве SOCKS-прокси-сервер. Злоумышленники могут использовать его для обеспечения собственной анонимности в Интернете.

Оба этих троянца детектируются и удаляются Антивирусом Dr.Web для Linux и потому не представляют опасности для наших пользователей.

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в мае 2017 года |

31 мая 2017 года

Компания «Доктор Веб» представляет майский обзор вирусной обстановки для смартфонов и планшетов на Android. В прошедшем месяце в каталоге Google Play было обнаружено несколько Android-троянцев. Один из них загружал приложения из Интернета и похищал конфиденциальную информацию. Другой мог скачивать и запускать дополнительные программные модули и показывал навязчивую рекламу. Кроме того, в мае злоумышленники распространяли банковского троянца, который крал деньги со счетов пользователей.

Главные тенденции мая

- Обнаружение троянцев в каталоге Google Play

- Распространение Android-банкера

Мобильная угроза месяца

В начале мая в каталоге Google Play был обнаружен троянец Android.RemoteCode.28, который был встроен в приложение-аудиоплеер. Он скачивал из Интернета другие программы и передавал на управляющий сервер информацию о зараженном устройстве, а также сведения об установленном на нем ПО.

Особенности Android.RemoteCode.28:

- основной вредоносный функционал троянца находится во вспомогательном программном модуле, который зашифрован;

- Android.RemoteCode.28 начинает вредоносную активность только через 8 часов после своего запуска;

- троянец проверяет наличие эмулятора и средств отладки и при их обнаружении прекращает работу.

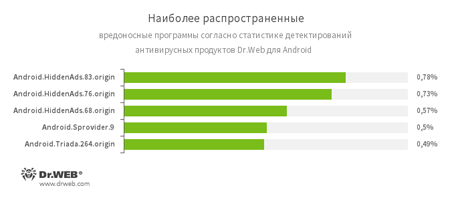

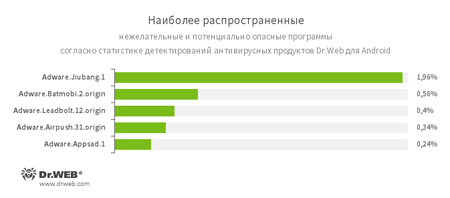

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.68.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Sprovider.9

- Троянская программа, предназначенная для показа навязчивой рекламы в панели уведомлений ОС Android, а также загрузки и запуска других приложений, в том числе вредоносных.

- Android.Triada.264.origin

- Представитель многофункциональных троянцев, выполняющих разнообразные вредоносные действия.

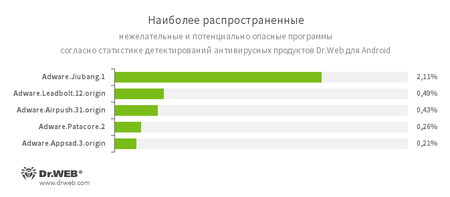

- Adware.Jiubang.1

- Adware.Batmobi.2.origin

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Appsad.1

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

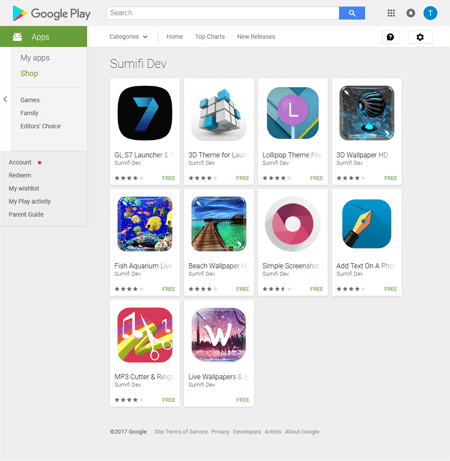

Троянец в Google Play

В середине прошлого месяца в каталоге Google Play были выявлены приложения со встроенным в них троянцем Android.Spy.308.origin. В частности, они распространялись разработчиком Sumifi Dev. Это не первый случай, когда указанная вредоносная программа проникает в официальный каталог ПО для Android. Об одном из таких инцидентов компания «Доктор Веб» сообщала в июле 2016 года. После обнаружения Android.Spy.308.origin разработчик обновил зараженные приложения, удалив троянский компонент, и теперь они не представляют опасности.

Android.Spy.308.origin показывает надоедливую рекламу, а также незаметно загружает дополнительные программные модули и запускает их. Кроме того, троянец крадет конфиденциальную информацию и передает ее на управляющий сервер.

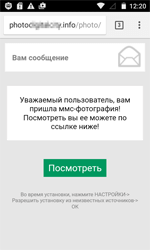

Банковские троянцы

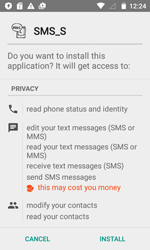

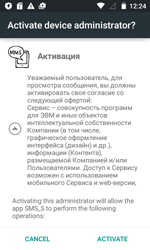

В мае под видом ММС-сообщений киберпреступники распространяли банковского троянца Android.BankBot.186.origin. Пользователям приходили СМС со ссылкой, при переходе по которой в веб-браузере открывался мошеннический сайт. С него на мобильное устройство загружался apk-файл вредоносного приложения.

Android.BankBot.186.origin запрашивает доступ к функциям администратора мобильного устройства, чтобы усложнить свое удаление. Кроме того, он пытается подменить собой стандартное приложение для работы с СМС. Это необходимо для обхода системы безопасности новых версий ОС Android и получения возможности отправлять и перехватывать сообщения. После этого троянец проверяет баланс доступных банковских счетов пользователя и незаметно переводит деньги киберпреступникам.

Вредоносные программы для мобильных Android-устройств по-прежнему представляют опасность. Троянцы могут распространяться как с использованием мошеннических веб-сайтов, так и через официальный каталог приложений Google Play. Для защиты от опасного и нежелательного ПО владельцам смартфонов и планшетов под управлением ОС Android необходимо установить антивирусные продукты Dr.Web для Android.

Защитите ваше Android-устройство с помощью Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в мае 2017 года |

31 мая 2017 года

Самым значительным событием мая 2017 года стало массовое распространение вредоносной программы WannaCry, детектируемой Антивирусом Dr.Web как Trojan.Encoder.11432. Этот червь распространялся самостоятельно, заражая сетевые узлы с использованием уязвимости в протоколе SMB. Затем он шифровал файлы на компьютере своей жертвы и требовал выкуп за расшифровку. Кроме того, в мае специалисты «Доктор Веб» исследовали сложного многокомпонентного троянца для Linux, написанного на языке Lua. Также был обнаружен новый бэкдор, угрожающий пользователям macOS.

Главные тенденции мая

- Распространение опасного шифровальщика WannaCry

- Обнаружение бэкдора для macOS

- Появление многокомпонентного троянца для ОС Linux

Угроза месяца

О вредоносной программе, получившей известность под именем WannaCry, рассказывали многие средства массовой информации. Это опасное приложение представляет собой сетевого червя, способного заражать компьютеры под управлением Microsoft Windows. Его распространение началось примерно в 10 утра 12 мая 2017 года. В качестве полезной нагрузки червь несет в себе троянца-шифровальщика. Антивирус Dr.Web детектирует все компоненты червя под именем Trojan.Encoder.11432.

При запуске червь регистрирует себя в качестве системной службы и начинает опрашивать сетевые узлы в локальной сети и в Интернете со случайными IP-адресами. Если установить соединение удалось, червь предпринимает попытку заразить эти компьютеры. В случае успешного заражения червь запускает троянца-шифровальщика, который шифрует файлы на компьютере со случайным ключом. В процессе работы Trojan.Encoder.11432 удаляет теневые копии и отключает функцию восстановления системы. Троянец создает отдельный список файлов, которые шифруются с использованием другого ключа: их вредоносная программа может расшифровать для своей жертвы бесплатно. Поскольку эти тестовые файлы и все остальные файлы на компьютере шифруются с использованием разных ключей, нет никакой гарантии успешной расшифровки файлов даже в случае уплаты выкупа злоумышленникам. Более подробная информация об этом троянце изложена в опубликованной нами статье, а также в подробном техническом описании червя.

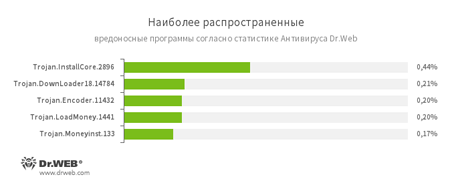

По данным статистики Антивируса Dr.Web

- Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.Encoder.11432

Сетевой червь, запускающий на компьютере жертвы опасного троянца-шифровальщика. Известен также под именем WannaCry. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Эти приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - Trojan.Moneyinst.133

Вредоносная программа, устанавливающая на компьютер жертвы различное ПО, в том числе других троянцев.

По данным серверов статистики «Доктор Веб»

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.Moneyinst.151

Вредоносная программа, устанавливающая на компьютер жертвы различное ПО, в том числе других троянцев. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - W97M.DownLoader

Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

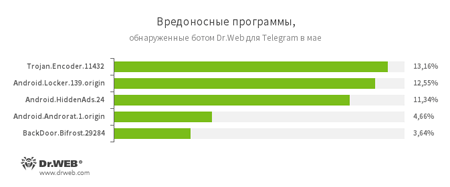

По данным бота Dr.Web для Telegram

- Trojan.Encoder.11432

Сетевой червь, запускающий на компьютере жертвы опасного троянца-шифровальщика. Известен также под именем WannaCry. - Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства. Он показывает навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму. - Android.HiddenAds.24

Троянец, предназначенный для показа навязчивой рекламы. - Android.Androrat.1.origin

Шпионская программа, работающая на устройствах под управлением ОС Android. - BackDoor.Bifrost.29284

Представитель семейства троянцев-бэкдоров, способных выполнять на зараженной машине поступающие от злоумышленников команды.

В мае в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 14,39% обращений;

- Trojan.Encoder.11432 — 8.36% обращений;

- Trojan.Encoder.3953 — 7.41% обращений;

- Trojan.Encoder.761 — 2.62% обращений;

- Trojan.Encoder.10144 — 2.60% обращений;

- Trojan.Encoder.567 — 2.47% обращений.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

В течение мая 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 1 129 277 интернет-адресов.

| Апрель 2017 | Май 2017 | Динамика |

|---|---|---|

| + 568 903 | + 1 129 277 | + 98.5% |

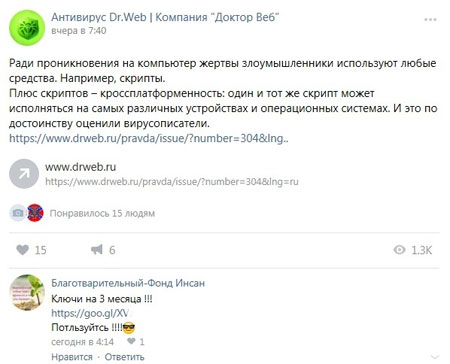

Другие события в сфере информационной безопасности

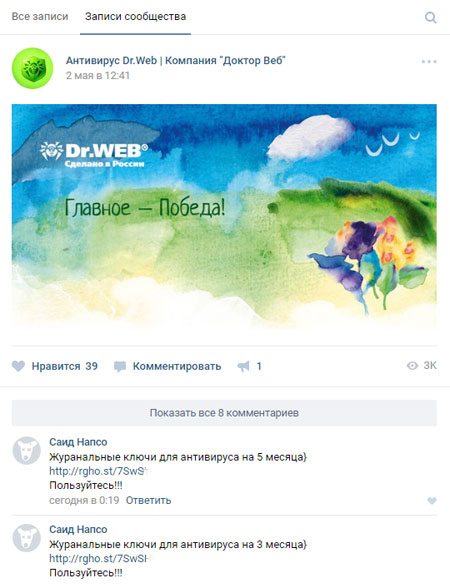

В начале мая был обнаружен троянец, распространявшийся по ссылкам в комментариях, которые злоумышленники оставляли в официальной группе компании «Доктор Веб» в социальной сети «ВКонтакте». В своих сообщениях киберпреступники предлагали желающим скачать бесплатные ключи к антивирусу Dr.Web, однако в действительности при переходе по ссылке на компьютер жертвы загружался троянец Trojan.MulDrop7.26387.

Эта вредоносная программа может выполнять различные команды злоумышленников: например, менять обои Рабочего стола Windows, открывать и закрывать лоток оптического привода, менять местами функции кнопок мыши, воспроизвести с помощью динамиков заданную фразу, используя голосовой синтезатор, или даже продемонстрировать на экране компьютера пугающие видеоролики. Подробности об этом инциденте изложены в опубликованной на нашем сайте статье.

Вредоносные программы для Linux

В мае вирусные аналитики компании «Доктор Веб» исследовали многокомпонентного троянца для ОС Linux, написанного на языке Lua. Эта вредоносная программа, получившая имя Linux.LuaBot, состоит из 31 Lua-сценария и может заражать не только компьютеры, но и различные «умные» устройства: сетевые хранилища, роутеры, телевизионные приставки, IP-камеры, и т. д. Троянец генерирует список IP-адресов, которые будет атаковать, а затем пытается соединиться с удаленными устройствами по созданному списку и авторизоваться путем перебора логинов и паролей по словарю. В случае успеха он загружает на инфицированное устройство свою копию и запускает ее.

Этот троянец фактически является бэкдором – то есть способен выполнять поступающие от злоумышленников команды. Кроме того, он запускает на зараженном устройстве веб-сервер, позволяющий злоумышленникам скачивать и загружать различные файлы. Вирусные аналитики «Доктор Веб» собрали статистику об уникальных IP-адресах устройств, зараженных Linux.LuaBot, — они представлены на следующей иллюстрации.

Более подробную информацию об этом многокомпонентном троянце можно получить, ознакомившись с нашей новостью или подробным техническим описанием вредоносной программы.

Вредоносные программы для macOS

Последний весенний месяц 2017 года ознаменовался распространением бэкдора для macOS. Троянец был добавлен в вирусные базы Dr.Web под именем Mac.BackDoor.Systemd.1. Бэкдор способен выполнять следующие команды:

- получить список содержимого заданной директории;

- прочитать файл;

- записать в файл;

- получить содержимое файла;

- удалить файл или папку;

- переименовать файл или папку;

- изменить права для файла или папки (команда chmod);

- изменить владельца файлового объекта (команда chown);

- создать папку;

- выполнить команду в оболочке bash;

- обновить троянца;

- переустановить троянца;

- сменить IP-адрес управляющего сервера;

- установить плагин.

Более подробные сведения об этой вредоносной программе изложены в опубликованной на нашем сайте статье.

Вредоносное и нежелательное ПО для мобильных устройств

В мае в каталоге Google Play был обнаружен троянец Android.RemoteCode.28, который скачивал другие программы и передавал на управляющий сервер конфиденциальную информацию. Кроме того, в каталоге были выявлены приложения, скрывающие в себе троянца Android.Spy.308.origin. Он загружал и запускал дополнительные программные модули, а также показывал рекламу. В минувшем месяце вирусописатели под видом ММС-сообщений распространяли банковского троянца Android.BankBot.186.origin, крадущего деньги со счетов пользователей.

Наиболее заметные события, связанные с «мобильной» безопасностью в мае:

- обнаружение Android-троянцев в каталоге Google Play;

- распространение банковского троянца, который незаметно переводил деньги пользователей на счета киберпреступников.

Более подробно о вирусной обстановке для мобильных устройств в мае читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах

|

|

«Доктор Веб» исследовал многокомпонентного троянца для Linux |

25 мая 2017 года

Первые атаки с применением троянца, вошедшего в семейство Linux.LuaBot, специалисты «Доктор Веб» фиксировали еще в декабре 2016 года. Все представители семейства написаны на скриптовом языке Lua. Троянец непрерывно эволюционирует с ноября 2016 года, и новые версии Linux.LuaBot появляются с завидной регулярностью. Вредоносная программа Linux.LuaBot представляет собой набор из 31 Lua-сценария и двух дополнительных модулей, каждый из которых выполняет собственную функцию. Троянец способен заражать устройства с архитектурами Intel x86 (и Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, M68k – иными словами, не только компьютеры, но и широчайший ассортимент роутеров, телевизионных приставок, сетевых хранилищ, IP-камер и других «умных» девайсов. При этом специалистам «Доктор Веб» не удалось обнаружить в «дикой природе» сборки троянца для архитектуры SPARC: заражающий устройства инфектор троянца умеет определять эту архитектуру, но реально существующих модулей для нее не выявлено.

Все входящие в состав Linux.LuaBot сценарии взаимосвязаны. Троянец генерирует список IP-адресов, которые будет атаковать, а затем пытается соединиться с удаленными устройствами по созданному списку и авторизоваться путем перебора логинов и паролей по словарю. Скрипты, с использованием которых осуществляется взлом сетевых узлов, умеют определять архитектуру атакуемого устройства и, кроме того, имеют специальный механизм для детектирования «ханипотов» (от англ. honeypot, «горшочек с медом») — серверов, играющих роль приманки для злоумышленников. С помощью «ханипотов» специалисты по информационной безопасности изучают методики атак и инструментарий злоумышленников. При этом атаки выполняются как по протоколу Telnet, так и посредством SSH — за работу с каждым из этих протоколов отвечает отдельный Lua-сценарий. Если получить доступ к устройству удалось, вредоносный скрипт устанавливает на него троянца Linux.LuaBot соответствующей архитектуры. В процессе атаки по протоколу Telnet на скомпрометированный узел сначала загружается небольшой модуль, который, запустившись, скачивает самого троянца, при атаке по протоколу SSH троянец загружается сразу.

Один из модулей Linux.LuaBot представляет собой полноценный веб-сервер, работающий по протоколу HTTP. Сервер может сохранить на инфицированном устройстве и выполнить приложение, передать по запросу файл из своей директории и сообщать информацию о версии троянца. Отметим, что в майской версии Linux.LuaBot злоумышленники убрали функцию передачи данных о зараженном устройстве.

Linux.LuaBot общается с управляющим сервером по протоколу HTTP, при этом вся передаваемая информация шифруется. Для поиска свежих конфигурационных файлов и модулей используется сеть P2P на основе протокола Bittorent DHT, такого же, который задействован в обычных торрент-сетях. За эту функцию отвечает еще один скрипт. При этом принимаемые и передаваемые сообщения проверяются на подлинность с помощью цифровой подписи. Если P2P-сеть недоступна, отдельный сценарий выполняет обновление Linux.LuaBot с помощью других зараженных узлов, закачивая свои файлы на скомпрометированные устройства по специальному запросу. Этот сценарий присутствовал только в ранних версиях троянца.

Опасность Linux.LuaBot для владельцев Linux-устройств заключается в том, что этот троянец фактически является бэкдором, то есть способен выполнять поступающие от злоумышленников команды. Кроме того, ранние версии этой вредоносной программы запускали на скомпрометированном устройстве прокси-сервер, который злоумышленники использовали для анонимизации своих действий в Интернете.

Вирусные аналитики «Доктор Веб» собрали статистику об уникальных IP-адресах устройств, зараженных Linux.LuaBot. Географическое распределение этих адресов показано на следующей иллюстрации.

Специалистам «Доктор Веб» известно несколько модификаций Linux.LuaBot, отличающихся набором функций и архитектурными особенностями. Антивирус Dr.Web детектирует все существующие на сегодняшний день образцы Linux.LuaBot.

|

|

«Доктор Веб» публикует предварительное описание троянца WannaCry |

17 мая 2017 года

Вредоносная программа, известная под названием WannaCry, представляет собой сетевого червя, способного заражать компьютеры под управлением Microsoft Windows без участия пользователя. Антивирус Dr.Web детектирует все компоненты червя под именем Trojan.Encoder.11432. Его распространение началось примерно в 10 утра 12 мая 2017 года. Червь атакует все компьютеры в локальной сети, а также удаленные интернет-узлы со случайными IP-адресами, пытаясь установить соединение с портом 445. Обосновавшись на инфицированном компьютере, червь самостоятельно пытается заразить другие доступные машины — этим и объясняется массовость эпидемии. Сама вредоносная программа имеет несколько компонентов, троянец-энкодер — лишь один из них.

Сетевой червь

Сразу после запуска червь пытается отправить запрос на удаленный сервер, домен которого хранится в троянце. Если ответ на этот запрос получен, червь завершает свою работу. Некоторые СМИ сообщали, что эпидемию WannaCry удалось остановить, зарегистрировав этот домен: к моменту начала распространения троянца он был свободен якобы из-за оплошности злоумышленников. На самом деле анализ троянца показывает, что он будет работать и распространяться на компьютерах, имеющих доступ к локальной сети, но не имеющих подключения к Интернету. Поэтому об остановке эпидемии говорить пока преждевременно.

После запуска троянец регистрирует себя в качестве системной службы с именем mssecsvc2.0. При этом червь чувствителен к параметрам командной строки: если указан какой-либо аргумент, он пытается настроить автоматический перезапуск службы в случае возникновения ошибки. Через 24 часа после своего запуска в качестве системной службы червь автоматически завершает работу.

Успешно стартовав на инфицированной машине, червь начинает опрашивать узлы, доступные в локальной сети зараженной машины, а также компьютеры в Интернете со случайными IP-адресами. Он пытается соединиться с портом 445. Если ему удалось установить соединение, червь предпринимает попытку заразить эти компьютеры с использованием уязвимости в протоколе SMB.

Дроппер

Дроппер — это компонент, предназначенный для установки в операционную систему вредоносного исполняемого файла. Дроппер червя WannaCry содержит большой защищенный паролем ZIP-архив, в котором хранится зашифрованный файл с троянцем-энкодером, обои Рабочего стола Windows с требованиями злоумышленников, файл с адресами onion-серверов и именем кошелька для приема биткойнов, а также архив с программами для работы в сети Tor. Дроппер запускается из тела червя, устанавливается в систему, после чего пытается запустить свою копию в виде системной службы со случайным именем. Если это не удается, он выполняется, как обычная программа. Основная задача дроппера — сохранить на диск содержимое архива, а также расшифровать и запустить шифровальщик.

Троянец-шифровальщик

Энкодер Trojan.Encoder.11432 шифрует файлы со случайным ключом. В файле сохраняются сведения о длине зашифрованного ключа, сам зашифрованный ключ, информация о типе шифрования и размере исходного файла. В процессе шифрования создается файл f.wnry — в нем сохраняется список файлов, которые троянец может расшифровать в тестовом режиме.

Троянец содержит в себе авторский декодер, который удаляет на зараженном компьютере теневые копии и отключает функцию восстановления системы. Он меняет обои Рабочего стола Windows на графический файл следующего содержания:

Затем он распаковывает приложения для работы с сетью Tor (или скачивает их из сети) и соединяется с onion-серверами, адреса которых указаны в конфигурации троянца. Оттуда он получает имя кошелька для приема криптовалюты Bitcoin и записывает его в конфигурацию. Для обмена данными с onion-серверами Trojan.Encoder.11432 использует собственный протокол.

Декодер позволяет расшифровать несколько тестовых файлов, список которых хранится в файле f.wnry. Приватный ключ, необходимый для их расшифровки, хранится в одном из компонентов вредоносной программы. Поэтому их можно расшифровать даже без использования самого троянца. Однако расшифровка тестовых и всех остальных файлов выполняется с использованием разных ключей. Следовательно, никаких гарантий успешного восстановления поврежденных шифровальщиком данных даже в случае оплаты выкупа не существует.

К сожалению, в настоящее время расшифровка поврежденных Trojan.Encoder.11432 файлов не представляется возможной.

Признаки заражения

Признаками заражения червем WannaCry являются:

- наличие системной службы "mssecsvc2.0" (видимое имя - "Microsoft Security Center (2.0) Service");

- наличие файла троянца-энкодера C:\WINDOWS\tasksche.exe, предыдущий экземпляр вредоносной программы хранится в файле C:\WINDOWS\qeriuwjhrf.

Что делать в случае заражения

- во избежание распространения инфекции изолировать зараженные машины и ПК с ценными данными от компьютерных сетей;

- сохранить резервную копию информации на отдельные носители, которые после этого должны храниться отключенными от любых компьютеров.

С техническим описанием червя можно ознакомиться по ссылке.

|

|

«Доктор Веб»: наши пользователи не пострадали от шифровальщика WannaCry |

15 мая 2017 года

Самая первая известная Dr.Web модификация троянца (Wanna Decryptor 1.0) поступила на анализ в вирусную лабораторию «Доктор Веб» 27 марта 2017 года в 07:20 и в тот же день в 11:51 была добавлена в вирусные базы.

Шифровальщик Trojan.Encoder.11432, известный как WannaCry, начал активно распространяться в пятницу вечером, а к выходным поразил компьютеры крупнейших организаций по всему миру.

«Доктор Веб» получил его образец 12 мая в 10:45 утра и добавил в вирусные базы Dr.Web.

До добавления записи в базу троянец определялся Dr.Web как BACKDOOR.Trojan.

Сам троянец представляет собой многокомпонентный шифровальщик, получивший наименование Trojan.Encoder.11432. Он включает в себя четыре компонента: сетевого червя, дроппер шифровальщика, шифровальщик и авторский расшифровщик.

Trojan.Encoder.11432 шифрует файлы на зараженном компьютере и требует выкуп за расшифровку. Деньги необходимо перевести на указанные электронные кошельки в криптовалюте Bitcoin.

Причиной массового распространения троянца стала уязвимость протокола SMB. Этой уязвимости подвержены все операционные системы Windows младше 10 версии. Для наших пользователей Trojan.Encoder.11432 не представлял угрозы с самого начала своего распространения.

Чтобы исключить попадание этого троянца на ваши компьютеры, мы рекомендуем следующее:

- установить обновление для вашей операционной системы MS17-010, доступное по адресу technet.microsoft.com/en-us/library/security/ms17-010.aspx, а также все текущие обновления безопасности;

- обновить антивирус;

- закрыть с помощью брандмауэра атакуемые сетевые порты (139, 445);

- отключить атакуемый и уязвимый сервис операционной системы;

- запретить установку и запуск нового ПО (исполняемых файлов);

- убрать лишние права пользователей (права на запуск и установку нового ПО);

- удалить ненужные сервисы в системе;

- запретить доступ к сети Tor.

|

|

«Доктор Веб» обнаружил новый бэкдор для Mac |

12 мая 2017 года

Троянец-бэкдор был добавлен в вирусные базы Dr.Web под именем Mac.BackDoor.Systemd.1. В момент старта он выводит в консоль сообщение с опечаткой «This file is corrupted and connot be opened» и перезапускает себя в качестве демона с именем systemd. При этом Mac.BackDoor.Systemd.1 пытается скрыть собственный файл, установив для него соответствующие флаги. Затем троянец регистрирует себя в автозагрузке, для чего создает файл с командами sh и файл .plist.

Зашифрованная конфигурационная информация хранится в самом файле троянца. В зависимости от нее Mac.BackDoor.Systemd.1 либо сам устанавливает связь с управляющим сервером, либо ожидает входящего запроса на соединение. После установки связи бэкдор выполняет поступающие команды и периодически отсылает злоумышленникам следующую информацию:

- наименование и версия операционной системы;

- имя пользователя;

- наличие у пользователя привилегии администратора (root);

- MAC-адреса всех доступных сетевых интерфейсов;

- IP-адреса всех доступных сетевых интерфейсов;

- внешний IP-адрес;

- тип процессора;

- объем оперативной памяти;

- данные о версии вредоносной программы и ее конфигурации.

Троянец имеет собственный файловый менеджер, с использованием которого киберпреступники могут выполнять различные действия с файлами и папками на зараженном компьютере. Бэкдор способен выполнять следующие команды:

- получить список содержимого заданной директории;

- прочитать файл;

- записать в файл;

- получить содержимое файла;

- удалить файл или папку;

- переименовать файл или папку

- изменить права для файла или папки (команда chmod);

- изменить владельца файлового объекта (команда chown);

- создать папку;

- выполнить команду в оболочке bash;

- обновить троянца;

- переустановить троянца;

- сменить IP-адрес управляющего сервера;

- установить плагин.

Троянец Mac.BackDoor.Systemd.1 обнаруживается и удаляется продуктами Dr.Web для Mac и потому не представляет опасности для наших пользователей.

|

|

«Доктор Веб» обнаружил троянца, распространяющегося «ВКонтакте» под видом бесплатных ключей |

4 мая 2017 года

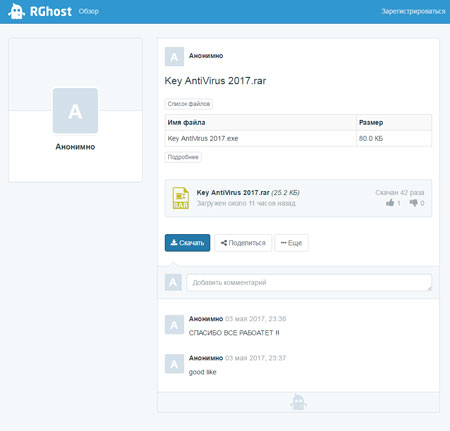

С некоторых пор в официальной группе компании «Доктор Веб» в социальной сети «ВКонтакте» стали появляться сообщения от анонимных пользователей с предложением скачать бесплатные лицензионные ключи для Антивируса Dr.Web. Как правило, подобные сообщения содержат сокращенную ссылку на файловый хостинг RGhost. Если пройти по ней, потенциальной жертве будет предложено загрузить RAR-архив объемом порядка 26 Кбайт. Разумеется, модераторы сообщества «Доктор Веб» стараются оперативно удалять такие сообщения, однако иногда не успевают сделать это сразу после их публикации.

Архив содержит небольшой исполняемый файл, имеющий значок простого текстового документа. Все исследованные образцы этого приложения представляют собой один и тот же бэкдор, однако перед размещением его в Интернете злоумышленники всякий раз переупаковывали вредоносную программу во избежание сигнатурного детекта. В результате троянец, получивший наименование Trojan.MulDrop7.26387, непродолжительное время не детектируется Антивирусом Dr.Web — каждый новый образец начинает определяться только после очередного обновления вирусных баз. По всей видимости, распространяя троянца под видом лицензионных ключей от антивируса, злоумышленники рассчитывали на беспечных пользователей, на компьютерах которых либо не установлено антивирусное ПО, либо используется бесплатная защитная программа.

Троянец Trojan.MulDrop7.26387 представляет собой многофункциональный бэкдор с весьма забавным, «школьным» набором функций. Он создан на основе широко известного средства удаленного администрирования (RAT, Remote Administration Tool) Njrat 0.7 Golden By Hassan Amiri, детектируемого Dr.Web как BackDoor.NJRat.1013.

После запуска бэкдор соединяется со своим управляющим сервером и отправляет на него информацию об инфицированном компьютере: серийный номер жесткого диска, версию и разрядность установленной ОС, имя компьютера, наименование его производителя, наличие и версию антивируса, а также присутствие подключенной к ПК веб-камеры. Троянец может выполнять следующие команды злоумышленников:

- заменить обои Рабочего стола Windows;

- выключить или перезагрузить компьютер;

- вывести на экран системное сообщение с заданным текстом;

- поменять местами функции кнопок мыши;

- воспроизвести с помощью динамиков заданную фразу, используя голосовой синтезатор;

- скрыть или снова отобразить Панель задач Windows;

- открыть или закрыть привод для оптических дисков;

- включить или выключить монитор;

- открыть в браузере заданную веб-страницу;

- прочитать, установить или удалить заданное значение системного реестра;

- получить и передать на управляющий сервер снимок экрана;

- скачать и запустить указанный исполняемый файл;

- обновить или удалить исполняемый файл троянца.

Одной из наиболее опасных функций бэкдора является встроенный кейлоггер, запоминающий нажатия клавиш. По команде эти данные загружаются на сервер злоумышленников. Кроме того, троянец способен неожиданно воспроизводить на экране зараженной машины SWF-ролики пугающего содержания.

Вирусные аналитики «Доктор Веб» отмечают, что подобные вредоносные программы, основное назначение которых — напугать или ввести в замешательство пользователей, в последние годы встречаются редко. Большая часть современных троянцев ориентирована на извлечение преступниками коммерческой выгоды, а распространением вирусов с целью попугать жертву ради собственного удовольствия чаще всего занимаются подростки старшего школьного возраста.

Народная мудрость гласит, что бесплатный сыр бывает только в мышеловке, поэтому всевозможные предложения скачать лицензионные ключи к коммерческим программным продуктам в любом случае являются мошенничеством. Компания «Доктор Веб» призывает пользователей не терять бдительности и не поддаваться на подобные провокации.

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2017 года |

28 апреля 2017 года

В апреле был обнаружен Android-троянец, предназначенный для кибершпионажа. Также в прошедшем месяце в каталоге Google Play было выявлено несколько банкеров, созданных для похищения конфиденциальной информации и кражи денег со счетов. Один троянец был встроен в программы для просмотра видео из Интернета, другой представлял собой приложение-фонарик.

Главная тенденция апреля

- Обнаружение троянца-шпиона для ОС Android

- Проникновение банковских троянцев в каталог Google Play

Мобильная угроза месяца

В апреле был обнаружен троянец Android.Chrysaor.1.origin, которого вирусописатели использовали для кибершпионажа. Эта вредоносная программа похищала переписку из множества программ для онлайн-общения, таких как Skype, Viber, WhatsApp и других, крала историю веб-браузера, СМС-сообщения и другие конфиденциальные данные. Кроме того, она отслеживала работу клавиатуры мобильного устройства и перехватывала всю вводимую информацию, создавала снимки экрана и выполняла «прослушку» окружения, незаметно отвечая на звонки киберпреступников.

По данным антивирусных продуктов Dr.Web для Android

-

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.68.origin

- Android.HiddenAds.93

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Sprovider.9

- Троянская программа, предназначенная для показа навязчивой рекламы в панели уведомлений ОС Android, а также загрузки и запуска других приложений, в том числе вредоносных.

-

- Adware.Jiubang.1

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Patacore.2

- Adware.Appsad.3.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Банковские троянцы

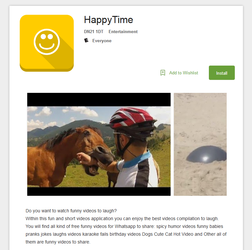

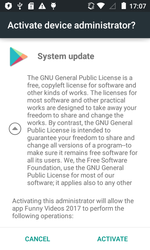

В апреле в каталоге Google Play было обнаружено несколько банковских троянцев для ОС Android. Один их них был добавлен в вирусную базу Dr.Web как Android.BankBot.179.origin. Он скрывался в приложениях под названием Funny Videos 2017 и HappyTime, предназначенных для просмотра юмористических видео. Этот троянец является модификацией другого Android-банкера, о котором компания «Доктор Веб» рассказывала в январе. Он основан на исходных кодах, опубликованных вирусописателями в открытом доступе.

Android.BankBot.179.origin получает от управляющего сервера конфигурационный файл со списком банковского и другого ПО, работу которого он будет отслеживать. При запуске любой банковской программы из этого списка троянец показывает поверх нее поддельное окно авторизации для ввода логина и пароля. Если же пользователь запускает приложение Google Play, Android.BankBot.179.origin отображает мошенническую форму настройки платежного сервиса и запрашивает данные банковской карты. Кроме того, этот троянец отслеживает входящие СМС-сообщения и перехватывает поступающие проверочные коды.

Особенности Android.BankBot.179.origin:

- создан на основе исходного кода банковского троянца, который вирусописатели разместили в Интернете;

- распространялся через каталог Google Play;

- встроен в полнофункциональное приложение-видеоплеер;

- через некоторое время после запуска запрашивает доступ к функциям администратора мобильного устройства, чтобы затруднить свое удаление;

- может атаковать сотни банковских программ и другое популярное ПО – злоумышленникам достаточно обновить конфигурационный файл.

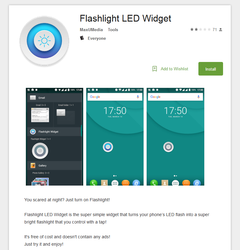

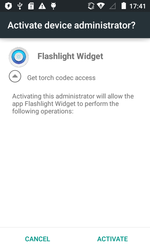

Другой Android-банкер, обнаруженный в Google Play в апреле, получил имя Android.BankBot.180.origin. Он был встроен в приложение-фонарик под названием Flashlight LED Widget. При запуске этот троянец удаляет свой значок с домашнего экрана и запрашивает доступ к правам администратора мобильного устройства. После этого работа фонарика контролируется через виджет вредоносной программы.

Android.BankBot.180.origin отслеживает запуск банковских программ и показывает поверх них поддельное окно ввода логина и пароля. Аналогично троянцу Android.BankBot.179.origin, это вредоносное приложение пытается украсть у пользователя данные о банковской карте, отображая мошенническую форму при запуске Google Play.

Android-банкеры являются одними из самых опасных вредоносных программ, поскольку с их помощью киберпреступники похищают деньги со счетов. Еще большую угрозу представляют банковские троянцы, которые распространяются через Google Play. Этот каталог считается наиболее надежным источником ПО для мобильных устройств под управлением ОС Android, поэтому владельцы смартфонов и планшетов проявляют меньшую осторожность при загрузке приложений из него. Для защиты от банковских троянцев и других опасных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Защитите ваше Android-устройство с помощью Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в апреле 2017 года |

28 апреля 2017 года

В апреле произошло много событий, связанных с информационной безопасностью. В начале месяца киберпреступники организовали вредоносную рассылку, с помощью которой распространялся многокомпонентный троянец. Он предназначен для кражи с инфицированного компьютера конфиденциальной информации. В середине апреля специалисты «Доктор Веб» исследовали мошенническую схему, в которой злоумышленники использовали для обмана пользователей вредоносную программу. В конце месяца была выявлена уязвимость в офисном ПО Microsoft Office и зафиксировано распространение троянца, ворующего с инфицированного компьютера пароли.

Главные тенденции апреля

- Распространение вредоносной рассылки с многокомпонентным троянцем

- Обнаружение уязвимости в Microsoft Office

- Распространение троянских программ для Windows

Угроза месяца

Многофункциональный троянец, получивший наименование Trojan.MulDrop7.24844, распространялся в виде заархивированного вложения в сообщении электронной почты.

В архиве содержится упакованный контейнер, который создан с использованием возможностей языка Autoit. Один из компонентов, который Trojan.MulDrop7.24844 запускает на зараженном компьютере, — приложение для удаленного администрирования, детектируемое Антивирусом Dr.Web как Program.RemoteAdmin.753. Кроме него троянец сохраняет на диск два других приложения, которые являются 32- и 64-разрядной версиями утилиты Mimikatz. Она предназначена для перехвата паролей открытых сессий в Windows. Trojan.MulDrop7.24844 активирует кейлоггер, записывающий в файл информацию о нажатых пользователем клавишах, а также выполняет ряд других функций, определяемых заданным при его запуске параметром. Троянец открывает злоумышленникам удаленный доступ по протоколу RDP (Remote Desktop Protocol), вследствие чего те могут управлять инфицированным компьютером. Подробнее об этой вредоносной программе рассказано в опубликованной на сайте компании «Доктор Веб» статье.

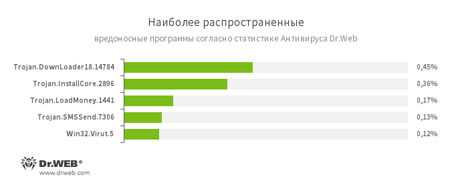

По данным статистики Антивируса Dr.Web

- Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.LoadMoney

Cемейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - Trojan.SMSSend.7306

Представитель семейства вредоносных программ, реализованных в виде архива со встроенным инсталлятором. Он предлагает либо отправить платное СМС-сообщение на короткий сервисный номер для продолжения установки и получения доступа к содержимому архива, либо указать номер телефона и ввести полученный в ответном сообщении код, согласившись с условиями платной подписки. Основная «специализация» Trojan.SMSSend – вымогательство. - Win32.Virut.5

Сложный полиморфный вирус, заражающий исполняемые файлы и содержащий функции удаленного управления инфицированным компьютером.

По данным серверов статистики «Доктор Веб»

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - BackDoor.Comet.3269

Представитель семейства вредоносных программ, выполняющих на зараженном устройстве поступающие от злоумышленников команды и предоставляющих к нему несанкционированный доступ.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.InstallCore

Семейство установщиков нежелательных и вредоносных приложений. - Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации. - W97M.DownLoader

Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

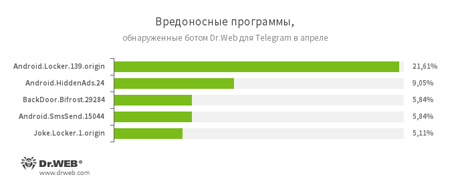

По данным бота Dr.Web для Telegram

- Android.Locker.139.origin

Представитель семейства Android-троянцев, предназначенных для вымогательства. Он показывает навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму. - Android.HiddenAds.24

Троянец, предназначенный для показа навязчивой рекламы. - BackDoor.Bifrost.29284

Представитель семейства троянцев-бэкдоров, способных выполнять на зараженной машине поступающие от злоумышленников команды. - Android.SmsSend.15044

Представитель семейства вредоносных программ, предназначенных для отправки СМС-сообщений с повышенной тарификацией и подписки пользователей на различные платные контент-услуги и сервисы. - Joke.Locker.1.origin

Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death).

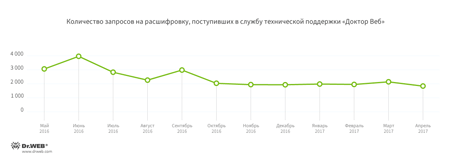

В апреле в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 33.57% обращений;

- Trojan.Encoder.3953 — 8.97% обращений;

- Trojan.Encoder.567 — 3.80% обращений;

- Trojan.Encoder.10144 — 3.59% обращений;

- Trojan.Encoder.761 — 2.58% обращений.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

В течение апреля 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 568 903 интернет-адреса.

| Март 2017 | Апрель 2017 | Динамика |

| + 223 173 | + 568 903 | + 154.91% |

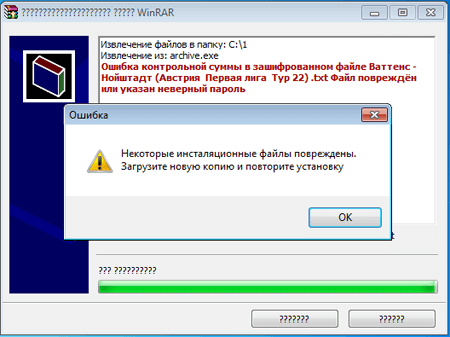

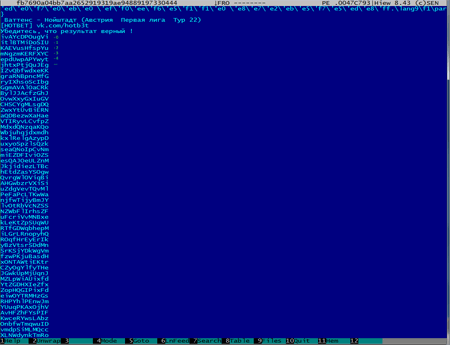

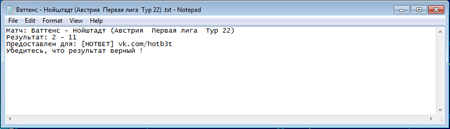

В середине апреля компания «Доктор Веб» рассказала о мошеннической схеме, которую с некоторых пор используют сетевые жулики, промышляющие «договорными матчами».

Обычно мошенники продают доверчивым пользователям недостоверную информацию об исходе предстоящих спортивных состязаний, с использованием которой можно делать якобы гарантированно выигрышные ставки в букмекерских конторах. Теперь киберпреступники предлагают потенциальной жертве скачать защищенный паролем самораспаковывающийся RAR-архив, якобы содержащий текстовый файл с результатами того или иного матча. Пароль для архива жулики высылают после завершения состязания – так потенциальная жертва может убедиться в качестве прогноза. Однако вместо архива она получает написанную злоумышленниками программу, полностью имитирующую интерфейс и поведение SFX-архива, созданного с помощью приложения WinRAR. Этот поддельный «архив» содержит шаблон текстового файла, в который с помощью специального алгоритма подставляются нужные результаты матча в зависимости от того, какой пароль введет пользователь. Программа была добавлена в вирусные базы Dr.Web под именем Trojan.Fraudster.2986, а адреса распространяющих ее веб-страниц – в базы нерекомендуемых сайтов.

Узнайте больше о нерекомендуемых Dr.Web сайтахДругие события в сфере информационной безопасности

В конце апреля было зафиксировано распространение вредоносной программы Trojan.DownLoader23.60762, предназначенной для хищения паролей из популярных браузеров и несанкционированного скачивания различных файлов. На зараженном компьютере троянец встраивается в процессы браузеров и перехватывает функции, отвечающие за работу с сетью. Он может выполнять следующие команды:

- запустить файл из временной папки на диске зараженного компьютера;

- встроиться в работающий процесс;

- скачать указанный файл;

- запустить указанный исполняемый файл;

- сохранить и передать злоумышленникам базу данных SQLite, используемую Google Chrome;

- сменить управляющий сервер на указанный;

- удалить файлы cookies;

- перезагрузить операционную систему;

- выключить компьютер.

Подробнее об этой вредоносной программе рассказано в опубликованном на нашем сайте материале.

Также в апреле была выявлена уязвимость в текстовом редакторе Word, входящем в состав пакета Microsoft Office. Злоумышленники создали для этой уязвимости эксплойт Exploit.Ole2link.1. Эксплойт реализован в виде документа Microsoft Word, имеющего расширение .docx. При попытке открытия этого документа происходит загрузка другого файла с именем doc.doc, который содержит встроенный HTA-сценарий, детектируемый Dr.Web под именем PowerShell.DownLoader.72. Этот HTA-сценарий, написанный с использованием синтаксиса Windows Script, вызывает командный интерпретатор PowerShell. В нем обрабатывается другой вредоносный скрипт, скачивающий на атакуемый компьютер исполняемый файл. Более полная информация об этой уязвимости изложена в соответствующей обзорной статье.

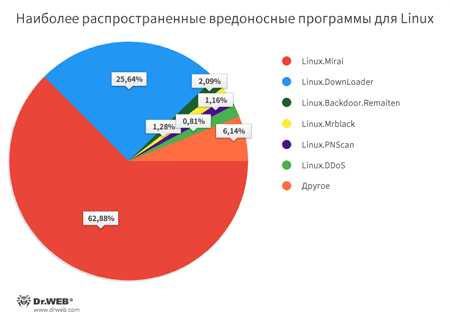

Вредоносные программы для Linux

В течение минувшего месяца специалисты компании «Доктор Веб» выявили 1 317 388 атак на различные Linux-устройства, из них 147 401 осуществлялась по протоколу SSH и 1 169 987— по протоколу Telnet. Пропорциональное соотношение вредоносных программ, которые киберпреступники загружали на атакованные устройства, показано на следующей диаграмме:

- Linux.Mirai

Троянец для ОС Linux, предназначенный для организации DDoS-атак. Может отключать предотвращающий зависание операционной системы сторожевой таймер watchdog (чтобы исключить перезагрузку устройства). - Linux.DownLoader

Семейство вредоносных программ и скриптов для Linux, предназначенных для загрузки и установки на атакуемое устройство других вредоносных программ. - Linux.BackDoor.Remaiten

Семейство вредоносных программ для Linux, предназначенных для осуществления DDoS-атак. Троянцы этого семейства умеют взламывать устройства по протоколу Telnet методом перебора паролей, в случае успеха сохраняют на устройство загрузчик, написанный на языке Ассемблер. Этот загрузчик предназначен для скачивания и установки на атакуемое устройство других вредоносных приложений. - Linux.Mrblack

Троянская программа, предназначенная для выполнения DDoS-атак, ориентирована на работу с дистрибутивами Linux для процессоров ARM. Троянец имеет встроенный обработчик команд, позволяющий выполнять директивы, получаемые от удаленного управляющего сервера. - Linux.DDoS

Семейство вредоносных программ для Linux-устройств. Предназначены для организации DDoS-атак. - Linux.PNScan

Семейство сетевых червей, предназначенных для заражения роутеров, работающих под управлением ОС семейства Linux. Червь решает следующие задачи: самостоятельное инфицирование устройств, открытие портов 9000 и 1337, обслуживание запросов по этим портам и организация связи с управляющим сервером.

В апреле вирусные аналитики компании «Доктор Веб» исследовали обновленную версию вредоносной программы семейства Linux.UbntFM, которая получила название Linux.UbntFM.2. Этот троянец разработан вирусописателями для операционных систем семейства Linux, в том числе Air OS, которую производит и устанавливает на свои устройства Ubiquiti Networks. Он реализован в виде скриптов bash, распространяющихся в архиве tgz.

Linux.UbntFM.2 создает на инфицированном устройстве новые учетные записи, а также может скачивать и запускать произвольные файлы. Кроме того, троянец умеет атаковать удаленные устройства с использованием уязвимости в веб-интерфейсе Air OS, позволяющей загрузить произвольный файл по произвольному пути без выполнения авторизации. Если троянцу не удалось установить протокол (или на атакуемом устройстве не установлена Air OS), он может попытаться подобрать учетные данные для SSH-соединения по словарю с использованием логинов "root", "admin", "ubnt" и паролей, хранящихся в файле "passlst". Подробнее о принципах работы этой вредоносной программы рассказано в техническом описании.

Кроме того, в апреле была обнаружена новая версия троянца семейства Fgt — Linux.BackDoor.Fgt.645. От предшественников эту модификацию вредоносной программы отличает ограниченный набор функций (среди них остался только модуль подбора паролей для взлома удаленных узлов и дроппер), также новая версия получила возможность отправлять запрос на скачивание и запуск sh-сценария.

Вредоносное и нежелательное ПО для мобильных устройств

В апреле в вирусную базу Dr.Web был добавлен новый троянец-шпион, получивший имя Android.Chrysaor.1.origin. Вирусописатели могли использовать его для таргетированных атак, чтобы украсть конфиденциальную информацию у пользователей мобильных устройств под управлением ОС Android. Также в прошедшем месяце в каталоге Google Play было выявлено сразу несколько новых банковских троянцев. Один из них получил имя Android.BankBot.179.origin. Он распространялся под видом программ для просмотра онлайн-видео, которые в действительности выполняли заявленную функцию. Другой Android-банкер, выявленный в Google Play, был добавлен в вирусную базу как Android.BankBot.180.origin. Этот троянец представлял собой программу-фонарик.

Наиболее заметные события, связанные с «мобильной» безопасностью в апреле:

- обнаружение Android-троянца, предназначенного для кибершпионажа;

- проникновение в каталог Google Play банковских троянцев, которые похищали конфиденциальную информацию пользователей Android и крали у них деньги.

Более подробно о вирусной обстановке для мобильных устройств в апреле читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах

|

|

«Доктор Веб» исследовал новый эксплойт для Microsoft Office |

20 апреля 2017 года

Уязвимость выявлена в приложении Microsoft Word. Злоумышленники разработали для нее действующий эксплойт, получивший в вирусной базе Dr.Web обозначение Exploit.Ole2link.1. Он использует технологию XML, в то время как раньше вирусописатели для эксплуатации уязвимостей в Microsoft Office применяли OLE-объекты.

Эксплойт реализован в виде документа Microsoft Word, имеющего расширение .docx. При попытке открытия этого документа происходит загрузка другого файла с именем doc.doc, который содержит встроенный HTA-сценарий, детектируемый Dr.Web под именем PowerShell.DownLoader.72. Этот HTA-сценарий, написанный с использованием синтаксиса Windows Script, вызывает командный интерпретатор PowerShell. В нем обрабатывается другой вредоносный скрипт, скачивающий на атакуемый компьютер исполняемый файл.

В настоящий момент при помощи этого механизма злоумышленники устанавливают на компьютеры жертв троянца-загрузчика Trojan.DownLoader24.49614, способного скачивать и запускать на инфицированной машине другое опасное ПО.

Антивирус Dr.Web успешно детектирует и удаляет файлы, содержащие эксплойт Exploit.Ole2link.1, поэтому этот эксплойт не представляет опасности для наших пользователей.

|

|

«Доктор Веб» исследовал троянца – похитителя паролей |

20 апреля 2017 года

Большинство современных троянцев выполняет либо только одну функцию, либо сразу несколько, одна из которых – основная. Многофункциональные вредоносные программы встречаются гораздо реже. К такому типу можно отнести троянца Trojan.DownLoader23.60762, представляющего опасность для устройств под управлением Microsoft Windows. Эта вредоносная программа способна скачивать на зараженную машину другие приложения, похищать из браузеров логины и пароли, а также перехватывать вводимые на страницах различных сайтов данные.

Запустившись на атакуемом компьютере, Trojan.DownLoader23.60762 распаковывает собственное тело и ищет в памяти своего процесса фрагменты вредоносного кода, которые затем выполняет. Копию исполняемого файла Trojan.DownLoader23.60762 сохраняет во временной папке на диске инфицированного компьютера, а затем записывает путь к этому файлу в ключ системного реестра, отвечающий за автоматический запуск приложений. В результате троянец получает возможность стартовать вместе с операционной системой.

Для кражи конфиденциальной информации Trojan.DownLoader23.60762 встраивается в процесс Проводника Windows, а также в процессы браузеров Microsoft Internet Explorer, Mozilla Firefox и Google Chrome. В браузерах он перехватывает функции, отвечающие за работу с сетью. Благодаря этому вредоносная программа может извлекать и передавать злоумышленникам сохраненные в браузерах логины и пароли, а также перехватывать информацию, которую пользователь вводит на страницах веб-сайтов.

Троянец связывается с управляющим сервером для получения команд, среди которых замечены следующие:

- запустить файл из временной папки на диске зараженного компьютера;

- встроиться в работающий процесс;

- скачать указанный файл;

- запустить указанный исполняемый файл;

- сохранить и передать злоумышленникам базу данных SQLite, используемую Google Chrome;

- сменить управляющий сервер на указанный;

- удалить файлы cookies;

- перезагрузить операционную систему;

- выключить компьютер.

Сигнатура Trojan.DownLoader23.60762 добавлена в вирусные базы Dr.Web, поэтому троянец не представляет угрозы для наших пользователей.

|

|

«Доктор Веб» раскрывает популярную мошенническую схему |

17 апреля 2017 года

Традиционная методика работы мошенников, промышляющих так называемыми «договорными матчами», довольно проста: они создают специальный сайт, на котором предлагают приобрести «достоверные и проверенные сведения об исходе спортивных состязаний». Впоследствии с помощью этой информации можно делать якобы гарантированно выигрышные ставки в букмекерских конторах. Создатели таких сайтов представляются отставными тренерами или спортивными аналитиками. На самом деле часть клиентов подобных сервисов получает один спортивный прогноз, другая часть — прямо противоположный. Если кто-то из пострадавших и возмутится, жулики предложат ему получить следующий прогноз бесплатно в качестве компенсации за проигрыш.

Недавно кибермошенники внесли в эту схему некоторые изменения. Они по-прежнему создают для привлечения клиентов сайты и публичные страницы в социальных сетях, однако в качестве подтверждения качества своих услуг предлагают скачать защищенный паролем самораспаковывающийся RAR-архив, якобы содержащий текстовый файл с результатами того или иного матча. Пароль для архива жулики высылают после завершения состязания. Предполагается, что таким образом пользователь сможет сравнить предсказанный результат с реальным.

Вместо архива мошенники отправляют потенциальной жертве написанную ими программу, полностью имитирующую интерфейс и поведение SFX-архива, созданного с помощью приложения WinRAR. Эта программа добавлена в вирусные базы Dr.Web под именем Trojan.Fraudster.2986. Она не только внешне практически неотличима от обычного RAR SFX-архива, но и схожим образом реагирует на попытку ввести неправильный пароль и на другие действия пользователя.

Этот поддельный «архив» содержит шаблон текстового файла, в который с помощью специального алгоритма подставляются нужные результаты матча в зависимости от того, какой пароль введет пользователь. Таким образом, после окончания спортивного соревнования жуликам достаточно отправить своей жертве соответствующий пароль, и из «архива» будет «извлечен» текстовый файл с правильным результатом (на самом деле он будет сгенерирован троянцем на основе шаблона).

Существует и альтернативный вариант этой жульнической схемы — злоумышленники отправляют жертве защищенный паролем файл Microsoft Excel, содержащий специальный макрос. Этот макрос аналогичным образом подставляет в таблицу требуемый результат в зависимости от введенного пароля.

Компания «Доктор Веб» напоминает, что всевозможные предсказания исхода спортивных состязаний — это мошенничество, жертвой которого может стать любой пользователь. Не стоит доверять сайтам, предлагающим разбогатеть благодаря ставкам на тотализаторе с использованием какой-либо инсайдерской информации, даже если обещания жуликов выглядят очень убедительными.

|

|

«Доктор Веб» предупреждает о вредоносной рассылке |

13 апреля 2017 года

Массовая рассылка вредоносных вложений по электронной почте — один из самых популярных методов распространения троянцев. Злоумышленники стараются составить текст сообщения таким образом, чтобы получатель самостоятельно открыл приложенный к письму файл, что приведет к заражению компьютера.

В течение последних нескольких дней по электронной почте активно распространяются сообщения с темой «Оплату произвели» от имени некоей компании ООО «Глобальные Системы». Письма содержат следующий текст (оригинальные синтаксис и орфография сохранены):

Добрый день!

Мы произвели оплату 6 апреля, но по какой то причине ответа от вас не получили.

Просим в кратчайшие сроки обработать платеж и предоставить услуги, так как у нас сроки сильно поджимают.

Копию платежки и других документов высылаем в прикрепленном архиве.

Просьба проверить правильность указанных реквизитов в платежке. Может где то была допущена ошибка и деньги не поступили к вам на счет. В связи с этим такая задержка.

С уважением,

ООО «Глобальные Системы»

К письму прилагается архив с именем Платежка от ООО Глобальные Системы 6 апреля 2017 года.JPG.zip размером более 4 МБ. Он содержит исполняемый файл с расширением .JPG[несколько десятков пробелов].exe, добавленный в вирусную базу Dr.Web под именем Trojan.MulDrop7.24844. Если пользователь попытается открыть это «изображение», программа запустится на выполнение.

Приложение представляет собой упакованный контейнер, который создан с использованием возможностей языка Autoit. В момент старта эта программа проверяет, что она запущена в единственном экземпляре, а затем сохраняет на диск библиотеку для обхода системы контроля учетных записей пользователя (UAC, User Account Control) в 32- и 64-разрядных версиях Windows и несколько других файлов. Затем Trojan.MulDrop7.24844 регистрирует себя в автозагрузке: в Windows XP — путем модификации системного реестра, в более современных версиях Windows — при помощи Планировщика задач. Также троянец пытается извлечь и сохранить в текстовом файле пароли из браузеров Google Chrome и Mozilla Firefox.

Один из компонентов, который Trojan.MulDrop7.24844 запускает на зараженном компьютере, — приложение для удаленного администрирования, детектируемое Антивирусом Dr.Web как Program.RemoteAdmin.753.

Другой компонент троянца также представляет собой зашифрованный Autoit-контейнер с именем xservice.bin, извлекающий на диск два исполняемых файла. Эти программы являются 32- и 64-разрядной версиями утилиты Mimikatz, которая предназначена для перехвата паролей открытых сессий в Windows. Файл xservice.bin может быть запущен с различными ключами, в зависимости от которых он выполняет на инфицированном компьютере те или иные действия:

| ключ | Описание |

|---|---|

| -help | показать возможные ключи (справочная информация выводится в неопознанной кодировке) |

| -screen | делает снимок экрана, сохраняет в файл с именем Screen( |

| -wallpaper | меняет обои на указанные в параметре |

| -opencd | открывает CD-привод |

| -closecd | закрывает CD-привод |

| -offdesktop | выводит в консоль текст "Not working =(" |

| -ondesktop | выводит в консоль текст "Not working =(" |

| -rdp | запуск RDP (см. ниже) |

| -getip | получает IP-адрес инфицированной машины с использованием сайта http://ident.me/ |

| -msg |

|

|