|

|

|

|

Проникновение в чужой ящик Gmail через скрытое расширение ChromeПятница, 02 Сентября 2022 г. 21:51 (ссылка)

https://habr.com/ru/post/686170/?utm_source=habrahabr&utm_medium=rss&utm_campaign=686170

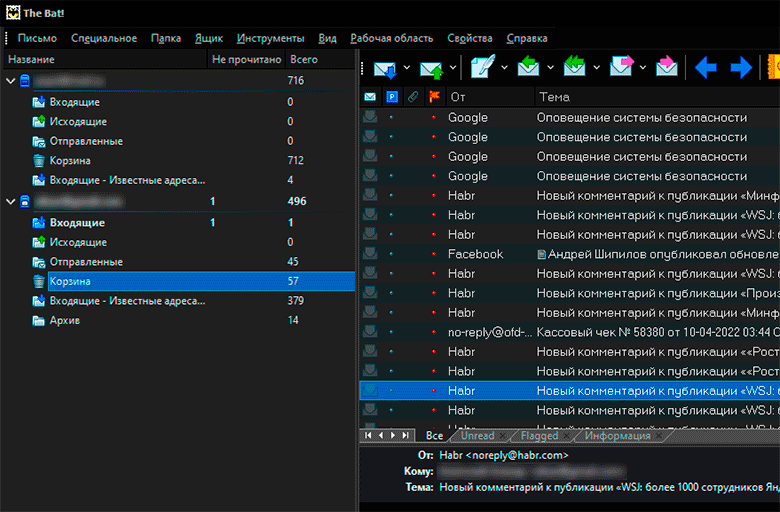

Выкачиваем почтовый архив. Бэкап Gmail и других ящиков на локальный дискСреда, 20 Апреля 2022 г. 11:00 (ссылка)

Почтовый ящик с письмами — это личная собственность человека. Никто не имеет права доступа к архиву, кроме владельца. Забота о своём почтовом архиве тем более актуальна в нынешних условиях, когда любой внешний сервис может закрыться, обанкротиться или просто откажется вас обслуживать. Гораздо спокойнее хранить архив у себя — сделать резервную копию в надёжном домашнем хранилище. Читать дальше → https://habr.com/ru/post/660197/?utm_source=habrahabr&utm_medium=rss&utm_campaign=660197

DKIM replay атака на GmailПонедельник, 25 Января 2022 г. 01:34 (ссылка)

TLDR: Почтовый сервис Gmail подвержен атаке DKIM replay на репутацию домена отправителя. Широкоиспользуемый сервис электронной почты gmail.com пытается защитить своих пользователей от спама с помощью самых разнообразных техник. Репутация домена отправителя является одной из важных на ряду с репутацией IP адреса отправляющего сервера. Как только репутация какого-либо домена падает до плохой, все новые письма с почтовых адресов домена начинают приходить в папку "Спам". К сожалению, в текущий момент, алгоритм подсчёта репутации домена Жомэйла подвержен атаке, провести которую при выполнении некоторых условий не составляет особого труда: Читать далееhttps://habr.com/ru/post/647579/?utm_source=habrahabr&utm_medium=rss&utm_campaign=647579

Создаем библиотеку на php и публикуем на packagistВторник, 28 Декабря 2021 г. 11:16 (ссылка)

Прежде чем приступать к написанию кода, нам нужно решить, что именно такого полезного мы можем создать, какие функции будет выполнять библиотека. Довольно популярным является написание библиотек, упрощающих работу с тем или иным API. Зачастую API представляют из себя большой список различных методов, работающих не только через GET method http-протокола. И это доставляет сложность при работе с ним у программистов: нужно постоянно учитывать все нюансы обращения к методу, его ответа, а еще может присутствовать аутентификация при работе и тд. У меня есть некоторый опыт в создании пакетов для composer (пример) и я хочу поделиться знаниями с теми кто этого еще не делал. Подробности под катом... Читать далееhttps://habr.com/ru/post/597049/?utm_source=habrahabr&utm_medium=rss&utm_campaign=597049

Как я наладил документооборот с помощью GoogleScriptЧетверг, 02 Сентября 2021 г. 18:58 (ссылка)

Работаю с в строительной компании в проектном отделе. Занимаемся проектированием металлических конструкций. Заказчик передает документацию, которую проектировщики должны превратить в BIM модель. Зачастую в документации Заказчика встречаются несостыковки между отдельными разделами, внутренними стандартами проекта или ГОСТами. В таких случаях пишется технический запрос (technical query) с каким-либо предложением, чтобы конструкция была в соответствии с другими разделами или удовлетворяла стандартам. Написание таких запросов является одной из моих обязанностей. Процесс этот несложный, но жутко рутинный. Ниже схема пайплана этого процесса. Читать далееhttps://habr.com/ru/post/576062/?utm_source=habrahabr&utm_medium=rss&utm_campaign=576062

Спам в почте gmailСреда, 11 Августа 2021 г. 07:12 (ссылка)

Без заголовкаСуббота, 20 Марта 2021 г. 23:34 (ссылка)

Авторегер gmail аккаунтов скачать в СПБ

Без заголовкаСуббота, 20 Марта 2021 г. 23:33 (ссылка)

Авторегер gmail аккаунтов скачать в Москве

Без заголовкаСуббота, 20 Марта 2021 г. 23:31 (ссылка)

Авторегер gmail аккаунтов скачать в Ростове на Дону Без заголовкаСуббота, 20 Марта 2021 г. 23:30 (ссылка)

Авторегер gmail аккаунтов скачать в Самаре

Без заголовкаСуббота, 20 Марта 2021 г. 18:35 (ссылка)Авторегер gmail аккаунтов скачать в Самаре - http://vk.com/wall-200791323_416

Без заголовкаСуббота, 20 Марта 2021 г. 18:10 (ссылка)Авторегер gmail аккаунтов скачать в Ростове на Дону - http://vk.com/wall-200791323_417 Без заголовкаСуббота, 20 Марта 2021 г. 17:47 (ссылка)Авторегер gmail аккаунтов скачать в Москве - http://vk.com/wall-200791323_421

|

|

|

LiveInternet.Ru |

Ссылки: на главную|почта|знакомства|одноклассники|фото|открытки|тесты|чат О проекте: помощь|контакты|разместить рекламу|версия для pda |