Анализ эксплойта Dianti.A |

Недавно мы писали про набор обнаруженных уязвимостей в Windows, которые использовались атакующими в направленных атаках, до выхода соответствующего исправления со стороны Microsoft (0day). Одна из таких уязвимостей в компоненте OLE Package manager (Packager.dll) была добавлена нашими вирусными аналитиками в базы как Win32/Exploit.CVE-2014-4114.A. Атакующие могли эксплуатировать эту уязвимость через специальным образом подготовленный документ презентации PowerPoint со встроенным туда OLE-объектом.

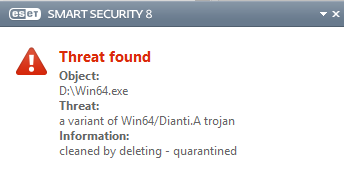

В этом посте мы хотели бы остановиться на другой уязвимости из этого списка. Этой уязвимости был присвоен идентификатор CVE-2014-4113 и она присутствует в драйвере win32k.sys всех поддерживаемых версий Windows (2k3+). Уязвимость позволяет несанкционированно (в обход ограничений ОС) исполнять код режима ядра и повышать привилегии запускаемого эксплойтом приложения до максимально возможного уровня (SYSTEM). CVE-2014-4113 была закрыта обновлением MS14-058 в рамках октябрьского patch tuesday, а 64-битная версия эксплойта была добавлена нами в базы как Win64/Dianti.A.

Читать дальше →

| Комментировать | « Пред. запись — К дневнику — След. запись » | Страницы: [1] [Новые] |