Обзор вирусной активности для мобильных устройств за 2014 год |

31 декабря 2014 года

Вирусная обстановка на «мобильном» фронте

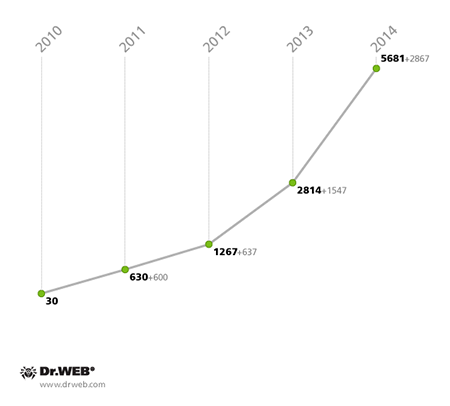

Минувший год оказался чрезвычайно насыщенным в плане появления новых вредоносных приложений, созданных злоумышленниками для заражения мобильных устройств. В течение 12 прошедших месяцев появилось большое число разнообразных троянцев, а также опасных и нежелательных программ, которые киберпреступники использовали при атаках не только на Android-смартфоны и планшеты, но также и устройства под управлением других популярных мобильных платформ, в частности iOS. Вместе с тем, ОС Android по-прежнему продолжает занимать лидирующие позиции на рынке мобильных устройств, поэтому неудивительно, что основное внимание ориентированных на «мобильный» сегмент киберпреступников в минувшем году было вновь направлено в сторону пользователей именно этой операционной системы. Так, по итогам 2014 года вирусная база Dr.Web пополнилась 2 867 записями для различных вредоносных, нежелательных и потенциально опасных Android-программ и достигла объема в 5 681 вирусное определение, продемонстрировав рост на 102% по сравнению с аналогичным показателем 2013 года. А с момента появления в 2010 году первых вредоносных приложений для ОС Android число соответствующих им вирусных записей в базе Dr.Web увеличилось еще значительнее: в 189 раз или на 18 837%.

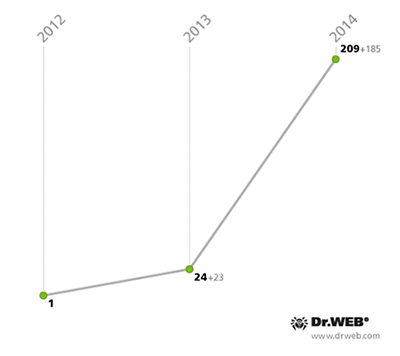

Динамика пополнения вирусной базы Dr.Web записями для вредоносных, нежелательных и потенциально опасных Android-программ в период с 2010 по 2014 год

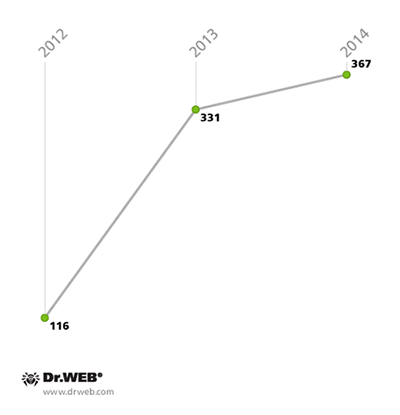

Вместе с ростом количества троянцев, а также другого опасного и нежелательного ПО для мобильной платформы Google Android в 2014 году существенно увеличилось и число новых семейств Android-угроз. Если в 2013 году специалисты компании «Доктор Веб» выделяли 331 семейство вредоносных и опасных Android-приложений, то по состоянию на конец 2014 года их количество возросло почти на 11% и достигло 367.

Число известных специалистам компании «Доктор Веб» семейств вредоносных, нежелательных и потенциально опасных программ для ОС Android

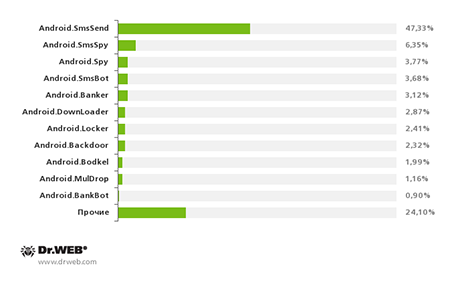

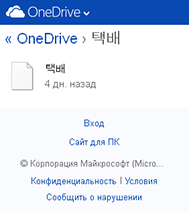

На протяжении долгого времени одними из самых многочисленных вредоносных Android-приложений остаются троянцы, предназначенные для кражи у владельцев мобильных устройств различной конфиденциальной информации, либо позволяющие киберпреступникам зарабатывать иными незаконными способами. В минувшем году эта тенденция не только сохранилась, но и значительно усилилась вследствие появления большого числа представителей уже известных семейств вредоносных Android-программ, а также совершенно новых троянцев, идеи для создания которых «мобильные» вирусописатели позаимствовали из сегмента настольных компьютеров.

Наиболее часто встречающееся вредоносное ПО для ОС Android согласно объему записей вирусной базы Dr.Web

Злоумышленники продолжают зарабатывать на «золотых» СМС-сообщениях

Одним из самых распространенных способов незаконного заработка для атакующих мобильные устройства киберпреступников до сих пор остаются разного рода мошеннические действия, связанные с незаконной отправкой премиум-сообщений на короткие номера, а также подписка абонентов мобильных операторов на платные контент-услуги. В связи с этим вовсе неудивительно, что в безоговорочных лидерах среди существующих на данный момент вредоносных программ для ОС Android по-прежнему находятся СМС-троянцы семейства

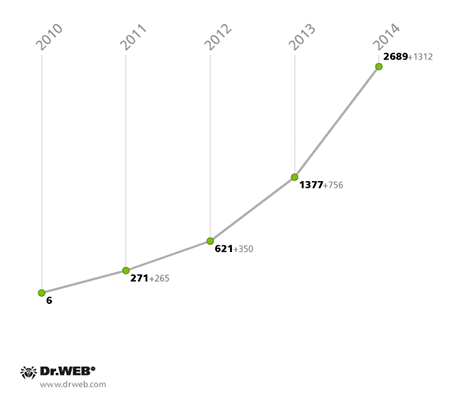

Число вирусных записей для СМС-троянцев Android.SmsSend в вирусной базе Dr.Web

Заработок при помощи отправки дорогостоящих СМС-сообщений киберпреступники получают и за счет других вредоносных приложений. В их числе – троянцы семейства

Число вирусных записей для троянцев семейства Android.SmsBot в базе Dr.Web

Однако предприимчивые злоумышленники на этом не остановились и расширили свой инструментарий для заработка на отправке премиум-сообщений за счет других вредоносных программ. В частности, в 2014 году получили массовое распространение троянцы нового семейства

|

|

Еще одной отличительной чертой этих вредоносных приложений является использование вирусописателями сильного усложнения (обфускации) кода. Это делается с целью затруднения анализа троянцев антивирусными компаниями и снижения вероятности их обнаружения защитным ПО. В течение 2014 года специалисты компании «Доктор Веб» обнаружили большое число вредоносных приложений семейства

«Мобильные» банковские троянцы – серьезная угроза личным финансам

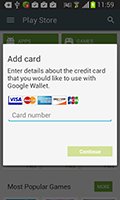

Услуги дистанционного банковского обслуживания, в частности мобильного банкинга, продолжают набирать все большую популярность среди пользователей мобильных устройств. Данное обстоятельство просто не могло остаться незамеченным киберпреступниками, поэтому неудивительно, что с каждым годом они усиливают атаки на мобильные устройства пользователей с целью получения доступа к их банковским счетам с применением самых разнообразных троянцев. В этом плане не стал исключением и 2014 год, на протяжении которого специалисты компании «Доктор Веб» фиксировали большое число «мобильных» банкеров, предназначенных для заражения Android-смартфонов и планшетов жителей из разных стран. Попадая на мобильные устройства пользователей, эти вредоносные приложения способны похищать логины и пароли от банковских аккаунтов, перехватывать СМС-сообщения с проверочными mTAN-кодами и выполнять автоматические денежные переводы в пользу вирусописателей. Кроме того, подобные троянцы могут похищать различную конфиденциальную информацию владельцев Android-устройств, скрытно отправлять СМС-сообщения и выполнять другие противоправные действия.

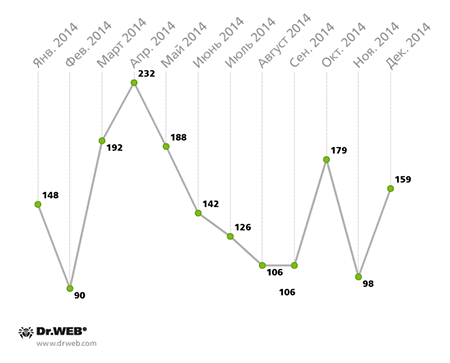

В минувшем году для охотившихся за деньгами пользователей злоумышленников одним из наиболее привлекательных регионов стала Южная Корея с ее развитым рынком услуг дистанционного банковского обслуживания. Для распространения вредоносных Android-приложений среди южнокорейских клиентов кредитных организаций предприимчивые вирусописатели очень активно использовали рассылку нежелательных СМС-сообщений, в которых содержалась ссылка на загрузку того или иного Android-троянца. Так, согласно имеющейся статистике, за последние 12 месяцев киберпреступники организовали более 1760 подобных спам-кампаний, при этом в общей сложности специалисты компании «Доктор Веб» зафиксировали активность порядка 80 различных вредоносных Android-программ, а также множества их модификаций.

Количество зафиксированных в 2014 году спам-кампаний, организованных с целью распространения Android-троянцев среди южнокорейских владельцев Android-устройств

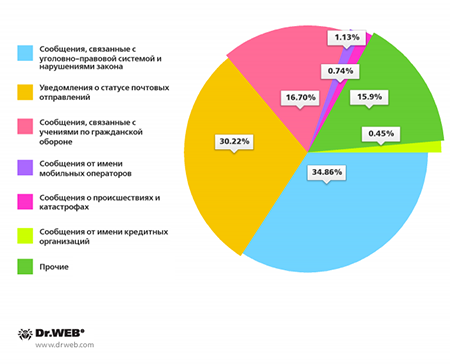

Чтобы вызвать у потенциальной жертвы интерес к полученному спам-сообщению и заставить ее перейти по ведущей на загрузку троянца ссылке, злоумышленники сопровождали рассылаемые ими СМС текстами различной социальной направленности. В частности, одними из самых популярных прикрытий для южнокорейских вирусописателей стали темы отслеживания почтовых отправлений, приглашений на различные мероприятия, такие как свадьбы и разнообразные встречи, а также сообщений о совершенных правонарушениях и предстоящих учениях по гражданской обороне. Кроме того, злоумышленники рассылали СМС-спам от имени банков, операторов связи и популярных онлайн-сервисов, и даже не брезговали использовать в качестве «горячей» приманки для своих жертв тему резонансных техногенных катастроф, несчастных случаев и стихийных бедствий.

Тематика спам-сообщений, использовавшихся киберпреступниками для распространения Android-троянцев среди южнокорейских пользователей

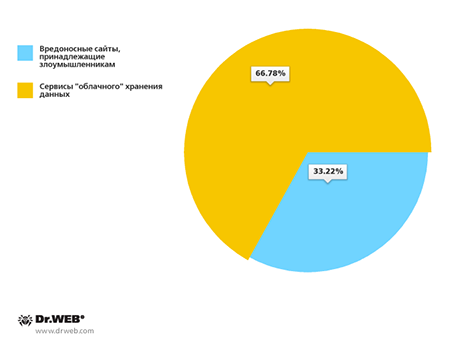

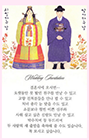

При переходе по ссылке из мошеннического сообщения южнокорейские владельцы Android-смартфонов и планшетов чаще всего перенаправлялись на вредоносный сайт, используемый в качестве площадки для хранения и распространения того или иного Android-троянца, либо попадали на страницу одного из популярных «облачных» сервисов, задействованных киберпреступниками с той же целью. Примечательно, что предприимчивые злоумышленники в большинстве случаев (в 66,78%), предпочитали использовать именно облачные сервисы хранения данных, либо иные бесплатные интернет-сервисы для размещения своих вредоносных приложений, что легко объясняется полным отсутствием необходимости затрачивать силы, время и средства на поддержание собственных онлайн-ресурсов.

Онлайн-площадки, выступавшие в качестве хостинга для распространяемых среди южнокорейских пользователей различных Android-троянцев

Масштабы проводимых южнокорейскими киберпреступниками спам-кампаний были таковы, что жертвами каждой из подобных атак могли стать от нескольких сотен до нескольких десятков тысяч человек. Например, в апреле специалисты компании «Доктор Веб» зафиксировали массовое применение вирусописателями троянца

Примеры внешнего вида веб-сайтов, созданных вирусописателями для распространения различных Android-троянцев среди южнокорейских пользователей в 2014 году

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Примеры использования киберпреступниками различных «облачных» сервисов в качестве хостинга для вредоносных Android-приложений, предназначенных для распространения среди южнокорейских пользователей

|

|

|

|

Многие из примененных при атаках на южнокорейских пользователей Android-троянцев обладали чрезвычайно широким вредоносным функционалом и были наделены разнообразными техническими особенностями. Например, большое число троянцев-банкеров (в том числе,

|

|

|

В качестве защитных мер, призванных снизить риск обнаружения Android-троянцев антивирусным ПО, южнокорейские вирусописатели активно применяли всевозможные программные упаковщики и различные методы обфускации. Также киберпреступники очень часто «прятали» вредоносные Android-приложения внутри разнообразных дропперов семейства

Стоит также отметить, что в ряде случаев южнокорейские Android-троянцы не просто «прятались» от пользователей или популярных в Южной Корее антивирусных программ, но также и весьма активно противодействовали последним, пытаясь удалить их в случае обнаружения в системе.

Двадцатка Android-троянцев, наиболее активно распространяемых киберпреступниками среди южнокорейских владельцев Android-устройств в 2014 году, представлена на следующей иллюстрации.

Распространяемые при помощи СМС-спама вредоносные Android-программы, наиболее часто используемые киберпреступниками при атаках на южнокорейских пользователей в 2014 году

Еще одним регионом с заметно усилившимся присутствием мобильных банковских троянцев в 2014 году стала Россия, где многие из распространяемых злоумышленниками Android-банкеров обладали широкими возможностями для кражи денежных средств со счетов своих жертв. В частности, особого внимания заслуживают вредоносные программы

Похожим вредоносным функционалом был наделен и троянец

|

|

|

Еще одним интересным банковским Android-троянцем, атаковавшим российских владельцев мобильных устройств в 2014 году, стала вредоносная программа

Не остались без внимания киберпреступников и клиенты банков из других стран. Например, пользователи ОС Android из Бразилии в ноябре столкнулись с угрозой, исходившей со стороны размещенных в каталоге Google Play банковских троянцев-шпионов

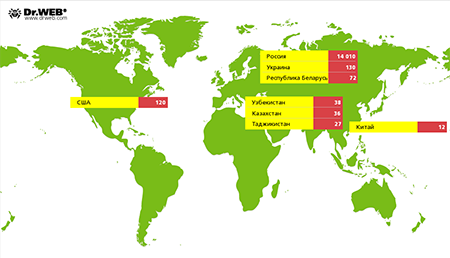

Отдельного внимания заслуживает банковский троянец

Число пользователей, пострадавших в ноябре 2014 от троянца Android.Wormle.1.origin

Новый источник заработка киберпреступников: блокировщики-вымогатели и троянцы-майнеры

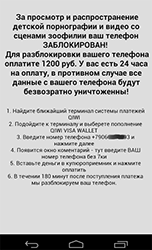

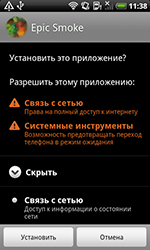

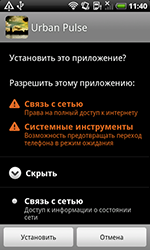

Одной из ключевых тенденций минувшего года в сфере безопасности ОС Android стало появление сразу нескольких новых типов вредоносных приложений, созданных киберпреступниками для получения ими незаконного заработка. В частности, в мае были обнаружены первые в истории троянцы-вымогатели, блокирующие мобильные Android-устройства и требующие у пользователей выкуп за их разблокировку. Подобные вредоносные приложения открыли злоумышленникам очередной источник «легких» денег, поэтому неудивительно, что стремительный рост числа таких троянцев не заставил себя долго ждать. Так, если еще в мае вирусная база Dr.Web содержала только 2 записи для Android-вымогателей, то на конец 2014 года это число увеличилось на 6 750% и достигло 137 единиц.

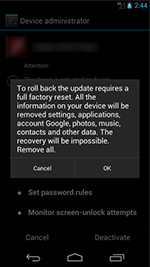

Одним из самых заметных троянцев подобного рода стал обнаруженный в мае опасный блокировщик

Однако стоит отметить, что на данный момент злоумышленники все же предпочитают более «щадящие» версии таких вредоносных приложений, поэтому подавляющее число известных Android-вымогателей просто-напросто блокируют мобильные устройства, обвиняя их владельцев в совершении всевозможных преступлений, например, просмотре и хранении незаконных порнографических материалов. Подобная тактика запугивания применялась киберпреступниками при атаках на пользователей ОС Android из самых разных стран, при этом ложные обвинения со стороны кибермошенников чаще всего выдвигались от имени полиции, следственных органов и других правительственных структур конкретной страны, где проживала потенциальная жертва такой атаки. Например, обнаруженные в июне троянцы-вымогатели

|

|

|

|

Вместе с тем вирусописатели не ограничивались одной лишь «стандартной» блокировкой мобильных устройств различными сообщениями с угрозами. Например, обнаруженный в сентябре вымогатель

Однако Android-вымогатели – не единственная в ушедшем году «новинка» среди вредоносных программ для ОС Android. Получившие широкое распространение в середине 2013 года разнообразные троянцы-майнеры, заражающие компьютеры пользователей и эксплуатирующие их вычислительные ресурсы для добычи популярных криптовалют, таких как Bitcoin, Litecoin и других, явно вселили оптимизм в «мобильных» вирусописателей, поэтому уже в начале 2014 года появились первые подобные вредоносные приложения для устройств под управлением ОС Android. Так, в марте были обнаружены Android-майнеры (внесены в вирусную базу Dr.Web как

|

|

|

А уже в апреле 2014 года появились новые версии данных троянцев, которые были обнаружены в каталоге Google Play и предназначались для добычи криптовалюты Bitcoin. Эти вредоносные приложения скрывались в безобидных «живых обоях» и также начинали свою противоправную деятельность, если зараженное мобильное устройство не использовалось определенное время.

|

|

В отличие от обнаруженных в марте аналогичных троянцев-майнеров, новые представители семейства

Кража конфиденциальных данных по-прежнему актуальна

Наряду со стремлением заработать на пользователях Android-устройств, вирусописатели с особым энтузиазмом пытаются украсть у них разнообразные конфиденциальные сведения, т. к. подобный ценный ресурс может принести предприимчивым злоумышленникам не меньшую выгоду. В 2014 году специалистами по информационной безопасности было зафиксировано большое число подобных атак, многие из которых осуществлялись с использованием весьма сложных и функциональных вредоносных приложений.

Например, в январе вирусная база Dr.Web пополнилась записью для атаковавшего китайских пользователей троянца Android.Spy.67.origin, распространявшегося злоумышленниками в качестве некоего программного обновления. Данная вредоносная программа устанавливалась под видом популярных приложений и создавала несколько соответствующих им ярлыков на главном экране атакуемого мобильного устройства. При запуске Android.Spy.67.origin удалял созданные им ранее ярлыки и выполнял сбор различной конфиденциальной информации пользователя, среди которой была история СМС-сообщений, журнал вызовов и GPS-координаты. Кроме того, он мог активировать камеру и микрофон мобильного устройства, а также выполнял индексацию имеющихся фотографий, создавая для них специальные файлы-миниатюры. Все полученные данные в дальнейшем загружались на принадлежащий злоумышленникам сервер. Android.Spy.67.origin обладал еще одной особенностью: при наличии root-доступа троянец нарушал работу ряда популярных в Китае антивирусных продуктов, удаляя их вирусные базы, а также устанавливал скрытую внутри него вредоносную программу, которая могла осуществлять инсталляцию различных приложений.

Весной 2014 года также было обнаружено немало интересных троянцев-шпионов, атакующих пользователей Android-устройств. Так, в начале марта киберпреступники начали коммерческое распространение очередного «мобильного» шпиона. Данный троянец, получивший имя

Также в марте специалисты компании «Доктор Веб» обнаружили весьма интересный бэкдор, получивший имя Android.Backdoor.53.origin. Особенность данной вредоносной программы заключалась в том, что она распространялась злоумышленниками в модифицированном ими легитимном приложении Webkey, позволяющем пользователям осуществлять дистанционное управление мобильным устройством. В отличие от оригинала, троянская версия приложения не имела графического интерфейса и после установки скрывала свое присутствие в системе, удаляя собственный ярлык с главного экрана. После запуска Android.Backdoor.53.origin отправлял на удаленный сервер идентификаторы зараженного устройства, тем самым регистрируя его как успешно инфицированное, после чего злоумышленники могли получить над ним полный контроль, включая доступ ко многим персональным данным пользователей, а также аппаратным функциям атакованного смартфона или планшета.

Уже в августе 2014 года специалисты по информационной безопасности обнаружили другой опасный бэкдор для ОС Android, получивший по классификации компании «Доктор Веб» имя

Однако одним из наиболее функциональных Android-шпионов, обнаруженных в минувшем году, стал распространявшийся в конце сентября троянец

Предустановленные на мобильных устройствах троянцы и первый буткит для ОС Android

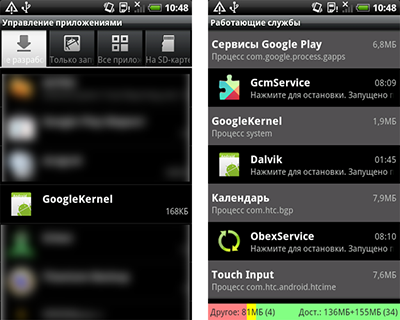

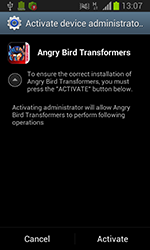

Одним из способов распространения вредоносных приложений для ОС Android, нашедшим применение у киберпреступников, является внедрение троянцев в различные файлы – образы операционной системы, которые затем размещаются в сети Интернет и в дальнейшем загружаются пользователями, либо предустановка таких троянцев непосредственно на мобильных устройствах. Данная методика дает злоумышленникам ряд преимуществ. Во-первых, скрытые подобным образом вредоносные программы могут долгое время оставаться «в тени» и успешно функционировать, не привлекая к себе внимания. Во-вторых, даже в случае обнаружения «зашитого» в операционной системе троянца большинство пользователей вряд ли сможет что-либо с этим поделать, т. к. удаление такого незваного гостя потребует получение root-привилегий, либо установки заведомо чистой версии операционной системы с потерей всех имеющихся данных. В худшем же случае жертве остается лишь смириться с наличием на устройстве вредоносной программы, либо просто-напросто сменить используемый Android-смартфон или планшет.

В минувшем году было выявлено сразу несколько инцидентов с участием вредоносных Android-приложений, скрытых внутри распространяемых в Интернете файлов прошивок ОС Android, а также предустановленных на ряде мобильных устройств. Одним из самых заметных случаев с участием подобных троянцев стало обнаружение в январе вредоносного приложения

Чуть позднее специалистами по информационной безопасности была обнаружена новая версия данного троянца, получившая ряд функциональных улучшений. В частности, некоторые из устанавливаемых вредоносной программой компонентов были значительно обфусцированы и после запуска удалялись, продолжая функционировать лишь в оперативной памяти. Сам же троянец

В феврале вирусные аналитики компании «Доктор Веб» обнаружили и изучили несколько новых вредоносных приложений, встроенных в различные образы операционной системы Android и выполнявших скрытую отправку СМС-сообщений. В частности, одна из этих троянских программ, внесенная в вирусную базу как Android.SmsSend.1081.origin, представляла собой аудиоплеер, который без предупреждения пытался зарегистрировать пользователей в китайском музыкальном онлайн-сервисе, отправив для этого СМС-сообщение, содержащее IMSI-идентификатор. Примечательно, что эта троянская программа не контролировала число пересылаемых СМС и выполняла их отправку при каждом своем запуске, всякий раз опустошая счет абонента на сумму, эквивалентную 5-7 рублям. Схожий по функционалу троянец, получивший имя Android.SmsSend.1067.origin, был встроен в одно из модифицированных системных приложений и также незаметно выполнял отправку подобных сообщений, однако вместо идентификатора SIM-карты в них указывался серийный номер мобильного устройства.

|

|

Не мене интересным оказался и «спрятанный» на ряде Android-устройств троянец

Еще одной вредоносной программой, внедренной злоумышленниками на ряд мобильных Android-устройств, стал троянец Android.Backdoor.126.origin, обнаруженный в декабре. Получая указания от киберпреступников, эта вредоносная программа могла выполнять нежелательные для пользователей действия, например, размещать среди входящих сообщений различные СМС с заданным текстом, что позволяло предприимчивым вирусописателям реализовывать разнообразные мошеннические схемы. Также в декабре в вирусную базу Dr.Web была внесена запись для похожего троянца, который, впрочем, обладал гораздо более широким функционалом. Вредоносное приложение, получившее имя Android.Backdoor.130.origin, могло без ведома владельца зараженного мобильного устройства отправлять СМС-сообщения, совершать звонки, демонстрировать рекламу, загружать, устанавливать и запускать приложения, а также передавать на управляющий сервер различную конфиденциальную информацию, включая историю звонков, СМС-переписку и данные о местоположении мобильного устройства. Кроме того, Android.Backdoor.130.origin имел возможность удалять уже установленные на зараженном устройстве приложения, а также выполнять ряд других нежелательных действий.

Атаки на мобильные устройства Apple

Несмотря на то, что мобильные устройства под управлением ОС Android остаются главной целью многих киберпреступников, последние вовсе не оставляют попытки найти для себя дополнительный источник потенциального заработка и время от времени обращают свой взор на другие популярные мобильные платформы. В частности, в 2014 году злоумышленники реализовали целый ряд атак на мобильные устройства производства корпорации Apple, при этом опасности были подвержены не только владельцы «взломанных» iOS-смартфонов и планшетов, но и пользователи устройств, не подвергшихся программной модификации (т. н. «jailbreak»).

Так, в марте специалисты по информационной безопасности обнаружили троянца IPhoneOS.Spad.1, который угрожал китайским пользователям «взломанных» iOS-устройств и выполнял определенную модификацию параметров ряда рекламных систем, встроенных в различные iOS-приложения. В результате оплата за демонстрируемую в них рекламу направлялась на счета предприимчивых злоумышленников, минуя авторов этих программ. В апреле 2014 года стало известно о другом троянце, также атаковавшем подвергшиеся процедуре «jailbreak» мобильные Apple-устройства китайских пользователей. Троянец, получивший по классификации компании «Доктор Веб» имя IPhoneOS.PWS.Stealer.1, осуществлял на зараженных устройствах кражу аутентификационных данных учетной записи Apple ID, таких как логин и пароль. Компрометация этих конфиденциальных сведений могла серьезно отразиться на пострадавших пользователях, т. к. данная учетная запись предоставляла доступ к большинству сервисов компании Apple, включая каталог приложений App Store, файловое хранилище iCloud и ряду других онлайн-служб. Уже в мае китайские владельцы «взломанных» Apple-устройств вновь стали целью для вирусописателей, столкнувшись с троянцем IPhoneOS.PWS.Stealer.2. Как и IPhoneOS.PWS.Stealer.1, данная вредоносная программа похищала логин и пароль от учетной записи Apple ID, однако помимо этого могла загружать и устанавливать на зараженный смартфон или планшет другие приложения, включая те, что автоматически покупала в каталоге приложений App Store за счет ничего не подозревающих пользователей.

В сентябре специалисты по информационной безопасности обнаружили очередного троянца, предназначенного для заражения «взломанных» iOS-устройств. Данная вредоносная программа, внесенная в вирусную базу Dr.Web под именем IPhoneOS.Xsser.1, представляла собой весьма опасного троянца. В частности, по команде злоумышленников IPhoneOS.Xsser.1 мог совершать кражу целого ряда конфиденциальных данных, например, похищать содержимое телефонной книги, фотографии пользователя, разнообразные пароли, получать информацию об СМС-переписке, истории звонков и местоположении зараженного устройства. А в декабре пользователи подвергшихся процедуре «jailbreak» iOS-устройств столкнулись с еще одним опасным троянцем-шпионом, получившим имя IPhoneOS.Cloudatlas.1. Эта вредоносная программа была создана злоумышленниками с целью похищения у пользователей широкого спектра конфиденциальных данных, включая подробную информацию о зараженном устройстве (начиная с версии установленной операционной системы и заканчивая текущим часовым поясом), а также сведения об имеющихся учетных записях пользователя, включая логин для AppleID и приложения iTunes.

Каждый из этих зафиксированных случаев прекрасно иллюстрирует опасность использования мобильных iOS-устройств, на которых был выполнен взлом программной системы контроля целостности ОС. Однако иногда даже соблюдение базовых правил безопасности не является полной гарантией защищенности используемых «мобильных» помощников производства корпорации из Купертино. Ярким свидетельством этого служит зафиксированная в ноябре 2014 года очередная атака на владельцев Apple-устройств, жертвами которой могли стать не только хозяева «взломанных» смартфонов и планшетов, но также и обладатели не подвергшихся программной модификации iOS-устройств. В частности, специалистами по информационной безопасности был обнаружен троянец Mac.BackDoor.WireLurker.1, работающий на компьютерах пользователей под управлением Mac OS X и предназначенный для установки на подключаемые к ним Apple-смартфоны и планшеты вредоносного приложения IPhoneOS.BackDoor.WireLurker.

Mac.BackDoor.WireLurker.1 внедрялся вирусописателями в контрафактные копии разнообразного легитимного ПО (нередко - дорогостоящего), поэтому имел все шансы быть установленным беспечными пользователями, не желающими платить за программы и игры. После того как троянец заражал очередной «Мак», он ожидал подключения к нему с использованием шины USB подходящего мобильного устройства и сразу после присоединения очередного смартфона или планшета при помощи специального сертификата безопасности инсталлировал на него вредоносную программу IPhoneOS.BackDoor.WireLurker. Данный троянец предназначался для кражи разнообразной конфиденциальной информации пользователей, в частности, контактов из телефонной книги, а также СМС-сообщений, информация о которых после похищения передавалась на сервер киберпреступников.

Интересные мобильные угрозы 2014 года

Иногда в погоне за выгодой находчивые вирусописатели создают вредоносные приложения, отличающиеся по своему функционалу от большинства прочих троянцев. Одним из таких «уникумов» в 2014 году стала вредоносная программа Android.Subscriber.2.origin, предназначенная для подписки абонентских счетов пользователей на платные контент-услуги. Главное отличие данного троянца от прочих подобных поделок киберпреступников заключается в том, что Android.Subscriber.2.origin осуществляет подписку на платный сервис не традиционным способом – отправкой СМС-сообщения, - а регистрацией номера на мошенническом веб-сайте. Для этого троянец регистрирует на веб-портале номер телефона пользователя, после чего ожидает поступления СМС с кодом подтверждения выполнения операции. Получив необходимое сообщение, вредоносная программа скрывает его от жертвы, считывает содержимое СМС и автоматически отправляет полученный код на тот же веб-сайт, завершая тем самым регистрацию. Однако этим все «сюрпризы» Android.Subscriber.2.origin не исчерпываются. После того, как пользователь начинает получать якобы запрошенные им премиум-сообщения, троянец также скрывает их от своей жертвы, изменяет статус на «прочитано», меняет дату получения на 15 суток в прошлое и сохраняет среди прочих сообщений владельца зараженного мобильного устройства.

Однако вирусописатели не всегда создают те или иные вредоносные приложения с целью получения материальной или иной выгоды. Ярким примером этого является троянец-вандал Android.Elite.1.origin, обнаруженный вирусными аналитиками компании «Доктор Веб» в сентябре. Попадая на мобильное устройство, этот троянец форматировал подключенную к нему карту памяти, а также препятствовал нормальной работе целого ряда приложений для онлайн-общения и СМС-переписки, при их запуске блокируя экран устройства изображением с текстом OBEY or Be HACKED.

|

|

Кроме того, вредоносная программа выполняла массовую рассылку СМС-сообщений по всем найденным в телефонной книге телефонным номерам, что могло привести к полной потере денежных средств на счету мобильного телефона жертв.

Перспективы и будущие тенденции

Наблюдавшаяся в прошедшем году ситуация с многочисленными и разнообразными атаками на мобильные устройства позволяет с уверенностью предполагать, что в 2015 году владельцам смартфонов и планшетов придется с еще большей серьезностью относиться к обеспечению безопасности своих «мобильных» компаньонов.

Одной из наиболее острых проблем для владельцев мобильных Android-устройств в 2015 году, вероятнее всего, снова станет сохранение собственных денежных средств от посягательств на них со стороны кибержуликов. Стремительно развивающийся рынок мобильного банкинга представляет для интернет-мошенников весьма лакомый кусок, поэтому атаки с использованием разнообразных банковских троянцев усилятся. Не исчезнет и опасность со стороны вредоносных программ, отправляющих дорогостоящие СМС-сообщения. Кроме того, пользователям также стоит опасаться атак со стороны новых троянцев-вымогателей, за создание которых вирусописатели взялись с особым энтузиазмом: не исключено появление более изощренных атак с использованием подобных вредоносных инструментов. Вполне вероятно и появление очередных версий «мобильных» троянцев-майнеров.

Помимо возможных финансовых потерь вследствие атак киберпреступников, пользователям ОС Android стоит обратить внимание и на обеспечение сохранности конфиденциальных сведений: этот ценный ресурс наряду с деньгами – одна из излюбленных целей современных злоумышленников.

Однако пользователям других мобильных платформ также не стоит забывать о потенциальной опасности, т. к. в 2015 году весьма велика вероятность появления новых троянцев, предназначенных для заражения Apple-устройств. В связи с этим поклонникам данной платформы рекомендуется уделять больше внимания базовым правилам безопасности: не посещать подозрительные веб-сайты, не переходить по сомнительным ссылкам, по возможности отказаться от «взлома» устройств и установки вызывающих вопросы программ.

| Комментировать | « Пред. запись — К дневнику — След. запись » | Страницы: [1] [Новые] |