Обзор вирусной активности от «Доктор Веб»: появление нового бэкдора для Linux и прочие события декабря 2014 года |

26 декабря 2014 года

Вирусная обстановка

Статистика, собранная с использованием лечащей утилиты Dr.Web CureIt!, демонстрирует, что среди обнаруженных в декабре на компьютерах пользователей вредоносных объектов по-прежнему лидируют рекламные плагины для браузеров, детектируемые антивирусным ПО Dr.Web как Trojan.BPlug.218 и Trojan.BPlug.341. На третьем месте декабрьского «рейтинга популярности» расположился еще один рекламный троянец — Trojan.Yontoo.115. Среди прочих вредоносных приложений, выявленных в течение минувшего месяца с использованием лечащей утилиты Dr.Web CureIt!, также встречается множество представителей семейств

Согласно данным, демонстрируемым серверами статистики «Доктор Веб», с начала декабря наиболее часто детектируемым вредоносным приложением можно считать бэкдор-загрузчик

В почтовом трафике антивирусное ПО Dr.Web наиболее часто обнаруживало уже упомянутую чуть выше вредоносную программу

Ботнеты, за функционированием которых пристально следят специалисты компании «Доктор Веб», продолжают свою вредоносную деятельность. Так, в ботнете, созданном злоумышленниками с использованием файлового вируса

Троянец

Бэкдор для Linux

В декабре вирусные аналитики компании «Доктор Веб» исследовали многокомпонентную вредоносную программу для операционной системы Linux, получившую наименование

Эта вредоносная программа может работать как с привилегиями суперпользователя (root), так и под учетной записью простого пользователя Linux — в этом случае меняются папка, в которую инсталлируется троянец, и имя его исполняемого файла.

При первом запуске

Адрес управляющего сервера хранится непосредственно в теле бэкдора. В процессе своей работы троянец использует базу данных SQLite3, в таблицах которой содержатся зашифрованные конфигурационные данные и прочая информация, необходимая для работы троянца.

Троянец

Android-троянцы

В последний месяц 2014 года пользователей мобильных устройств поджидало большое число предновогодних «подарков»: киберпреступники вновь интенсивно атаковали Android-смартфоны и планшеты, используя для этого самых разнообразных троянцев. Так, в декабре выявлены очередные вредоносные программы, которые были предустановлены злоумышленниками на ряд бюджетных Android-устройств. Один из таких троянцев, внесенный в вирусную базу как Android.Backdoor.126.origin, имел возможность по команде управляющего сервера выполнять различные нежелательные действия, например, размещать специально сформированные злоумышленниками СМС среди входящих сообщений пользователя. Т. к. содержимое подобных сообщений могло быть абсолютно любым, потенциальные жертвы Android.Backdoor.126.origin рисковали стать объектами разного рода мошенничеств со стороны авторов троянца. Аналогичная «спрятанная» вредоносная программа, получившая имя Android.Backdoor.130.origin, была также предустановлена на ряде Android-устройств, однако позволяла ее создателям выполнять более широкий спектр действий. В частности, она могла отправлять СМС-сообщения, совершать звонки, демонстрировать рекламу, загружать, устанавливать и запускать приложения без ведома пользователя, а также передавать в командный центр различную конфиденциальную информацию.

Кроме того, в декабре были обнаружены очередные Android-троянцы, которые могли использоваться киберпреступниками для кражи конфиденциальной информации пользователей и хищения денежных средств с их банковских счетов. Например, распространявшаяся под видом популярной игры вредоносная программа Android.SmsBot.213.origin, выявленная в середине месяца, представляла собой троянца, способного по команде злоумышленников перехватывать и отправлять СМС-сообщения, а также загружать на сервер конфиденциальные данные владельцев зараженных мобильных устройств. Имея доступ к работе с короткими сообщениями, Android.SmsBot.213.origin был способен передавать киберпреступникам разнообразные секретные данные, в том числе сведения о кредитных и дебетовых картах пользователей, у которых активирована услуга мобильного банкинга. В результате хитроумные вирусописатели могли получить доступ к управлению счетами потенциальных жертв и совершить перевод денежных средств в свою пользу.

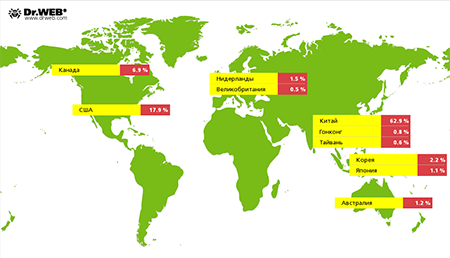

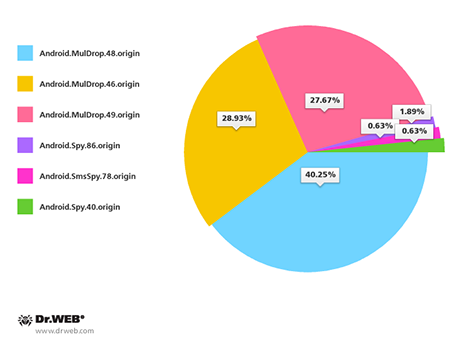

Среди банковских троянцев, зафиксированных в декабре, вновь «отличились» распространяемые в Южной Корее вредоносные Android-программы. Как и прежде, для заражения устройств южнокорейских пользователей киберпреступники активно применяли массовую отправку СМС-сообщений, содержащих ссылку на загрузку троянцев. В течение всего месяца специалисты компании «Доктор Веб» зафиксировали около 160 подобных спам-кампаний, при этом наибольшую активность проявили такие троянские приложения как Android.MulDrop.48.origin,

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

http://feedproxy.google.com/~r/drweb/viruses/~3/XCJxaiDxKp8/

| Комментировать | « Пред. запись — К дневнику — След. запись » | Страницы: [1] [Новые] |