ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮНЯ

- Активность банковских троянцев

- Появление новых троянцев-загрузчиков

- Появление новых Android-вымогателей

- Рост числа СМС-троянцев

«Доктор Веб»: обзор вирусной активности для мобильных Android-устройств в июне 2015 года |

30 июня 2015 года

| Май 2015 | Июнь 2015 | Динамика |

|---|---|---|

| 9 155 | 10 144 | +10,8% |

В прошедшем июне специалисты компании «Доктор Веб» обнаружили и проанализировали весьма любопытного банковского троянца Android.BankBot.65.origin, которого хитроумные злоумышленники внедрили в официальное приложение для доступа к мобильному банкингу от Сбербанка России. Модифицированная вирусописателями программа распространялась ими через популярный веб-сайт, посвященный мобильным устройствам, и предлагалась пользователям для установки в качестве «новой» версии приложения.

Главная опасность Android.BankBot.65.origin заключается в том, что троянская копия банковского ПО сохраняет все свои оригинальные функции, поэтому после ее установки на мобильное устройство потенциальная жертва не должна заподозрить какой-либо подвох. В действительности же вредоносная программа после своего запуска незаметно для владельца зараженного Android-устройства загружает на удаленный сервер различную конфиденциальную информацию и по команде вирусописателей способна перехватывать и отправлять СМС-сообщения, что может использоваться киберпреступниками для кражи денег с банковских счетов. Подробнее о троянце Android.BankBot.65.origin рассказано в новостной публикации на сайте компании «Доктор Веб».

Появляющиеся с завидной регулярностью разнообразные банковские троянцы в настоящее время представляют одну из главных угроз для пользователей ОС Android. Помимо обнаружения опасной вредоносной программы Android.BankBot.65.origin, в минувшем месяце специалисты компании «Доктор Веб» отметили заметную активность других аналогичных троянцев. В частности, злоумышленники из разных стран продолжили распространять Android-банкеры при помощи нежелательных СМС, содержащих ссылку на загрузку вредоносного приложения. Например, в России под видом поступивших MMS-сообщений вновь распространялись различные модификации троянца Android.SmsBot.291.origin.

|

|

|

В очередной раз не остались без внимания киберпреступников и пользователи из Южной Кореи: специалисты компании «Доктор Веб» зафиксировали 20 спам-кампаний, организованных южнокорейскими вирусописателями.

В июне при помощи СМС-спама южнокорейские злоумышленники распространяли следующие вредоносные Android-приложения:

Число записей для банковских троянцев Android.BankBot в вирусной базе Dr.Web:

| Май 2015 | Июнь 2015 | Динамика |

|---|---|---|

| 119 | 122 | +2,52% |

Число записей для многофункциональных троянцев Android.SmsBot в вирусной базе Dr.Web:

| Май 2015 | Июнь 2015 | Динамика |

|---|---|---|

| 378 | 419 | +10,85% |

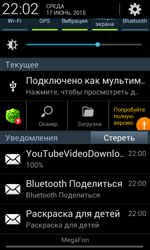

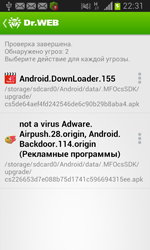

В июне вирусные аналитики «Доктор Веб» обнаружили очередного Android-троянца, предназначенного для загрузки других вредоносных приложений на мобильные устройства пользователей. Эта опасная программа, добавленная в вирусную базу как Android.DownLoader.157.origin, представляет собой внешне безобидную утилиту, которая во время телефонного разговора демонстрирует на экране различную информацию о собеседнике (в частности, страну и регион его проживания, а также название используемого им мобильного оператора). Однако установивших данное приложение пользователей ждет неприятный сюрприз: вскоре после его запуска в информационной панели ОС Android начинают появляться нотификации, внешне похожие на уведомления о входящих сообщениях. Нажатие на эти «сообщения» приводит к загрузке различного ПО, большая часть которого является вредоносным. Более подробная информация о данном троянце приведена в информационной заметке компании «Доктор Веб».

|

|

Число записей для троянцев семейства Android.DownLoader в вирусной базе Dr.Web:

| Май 2015 | Июнь 2015 | Динамика |

|---|---|---|

| 279 | 310 | +11,11% |

Серьезную опасность для пользователей мобильных Android-устройств по-прежнему представляют вредоносные программы-вымогатели семейства Android.Locker, блокирующие мобильные устройства под управлением ОС Android и требующие у пользователей выкуп за их разблокировку. В прошедшем месяце вирусная база Dr.Web пополнилась значительным числом новых записей для этих троянцев:

| Май 2015 | Июнь 2015 | Динамика |

|---|---|---|

| 266 | 301 | +13,16% |

В июне было выявлено большое количество новых СМС-троянцев различных семейств. Эти вредоносные приложения незаметно для пользователей отправляют платные СМС-сообщения и подписывают своих жертв на дорогостоящие услуги.

Число записей для СМС-троянцев Android.SmsSend в вирусной базе Dr.Web:

| Май 2015 | Июнь 2015 | Динамика |

|---|---|---|

| 4204 | 4745 | +12,9% |

|

|

Рекламный установщик для Mac OS X распространяет троянца |

22 июня 2015 года

Установщик рекламных и нежелательных приложений, добавленный в вирусные базы Dr.Web под именем Adware.Mac.MacInst.1, был создан с использованием ресурсов партнерской программы для монетизации приложений macdownloadpro.com. Сайты многочисленных «партнеров» этой системы, как правило, кишат различной рекламой, автоматически открывают дополнительные вкладки, а сам установщик посетителям предлагается скачать под видом какого-либо «полезного» приложения или даже музыкального MP3-файла. В некоторых случаях загрузка установщика осуществляется с использованием автоматического перенаправления пользователя на соответствующую веб-страницу.

Образ установщика Adware.Mac.MacInst.1 имеет весьма примечательную структуру: он содержит две скрытые папки, которые не будут демонстрироваться на компьютере со стандартными настройками операционной системы, если пользователь решит просмотреть содержимое DMG-файла в программе Finder.

Сама директория расположения приложения содержит бинарный файл, запускающий программу-установщик, и папку, в которой размещено изображение с логотипом этого приложения и зашифрованный конфигурационный файл. Сам установщик демонстрирует на экране компьютера соответствующее окно, где сначала отображается информация о запрошенном пользователем файле, который он изначально и собирался скачать.

По нажатии на кнопку «Next» установщик демонстрирует партнерское предложение, подразумевающее, что помимо требуемого файла программа установит и некоторые дополнительные компоненты.

Если пользователь нажмет на едва заметную ссылку «Decline» в нижней части окна, на его компьютер будет загружен только изначально выбранный им файл, однако по нажатии на кнопку «Next» вместе с ним программа скачает из Интернета и запустит другую программу, детектируемую Антивирусом Dr.Web как Trojan.VIndinstaller.3.

Это приложение, в свою очередь, устанавливает на компьютер вредоносные надстройки для браузеров Safari, Firefox и Chrome, детектируемые как троянцы семейства Trojan.Crossrider. Все скачанные из Интернета компоненты Adware.Mac.MacInst.1 копирует в папку "~/Library/Application Support/osxDownloader".

Сигнатуры всех упомянутых вредоносных программ уже имеются в базах Антивируса Dr.Web для Mac OS X, в связи с чем они не представляют угрозы для пользователей этого продукта.

|

|

Android-троянец загружает вредоносные приложения под видом входящих сообщений |

19 июня 2015 года

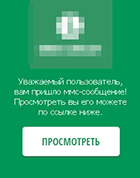

Исследованная специалистами компании «Доктор Веб» вредоносная программа, получившая имя Android.DownLoader.157.origin, распространяется на посвященных мобильным приложениям сайтах, и по заявлению ее создателей представляет собой своего рода телефонного помощника, демонстрирующего во время звонка на экране страну, регион собеседника, а также название предоставляющего ему услуги связи оператора. Приложение действительно обладает заявленным функционалом, однако установивших его пользователей ждет неприятный сюрприз: через некоторое время после его запуска в информационной панели мобильного устройства неожиданно начинают появляться уведомления, внешне напоминающие системные нотификации о входящем СМС или электронном письме. В результате потенциальные жертвы данного обмана могут по ошибке принять эти сообщения за подлинные, что и нужно злоумышленникам.

После того как пользователь нажмет на одно из подобных «СМС», троянец загружает с удаленного сервера заданный киберпреступниками apk-файл и вновь размещает в области нотификаций соответствующее ему уведомление, нажатие на которое начинает процесс установки загруженного ранее приложения. Проведенное вирусными аналитиками «Доктор Веб» исследование показало, что большая часть из распространяемых таким образом программ представляет собой различных троянцев, среди которых – троянцы-загрузчики, бэкдоры и другое опасное ПО.

Примечательно, что еще в 2012 году специалисты компании «Доктор Веб» встречали аналогичного троянца, который действовал точно так же и пытался под видом входящих сообщений загрузить на мобильные устройства своих жертв другие вредоносные приложения. Это говорит о том, что подобный способ обмана пользователей Android-смартфонов и планшетов весьма эффективен и до сих пор востребован у ряда вирусописателей.

Запись для детектирования троянца Android.DownLoader.157.origin добавлена в вирусную базу Dr.Web, поэтому для наших пользователей данная вредоносная программа не представляет никакой опасности.

|

|

Злоумышленники взломали сайт ВЦИОМ |

17 июня 2015 года

Взлому подверглась как русскоязычная (wciom.ru), так и англоязычная (wciom.com) версии официального веб-сайта ВЦИОМ. Киберпреступники создали на скомпрометированном сервере специальный раздел, в котором размещались веб-страницы с заголовками, пользующимися высокой популярностью согласно статистике поисковых систем: например, «новые-команды-кхл-2015-2016», «скачать-книгу-метро-2035-в-формате-fb2», «каталоги-эйвон-12-2015-просмотр-онлайн-бесплатно-россия-листать», «пробки-на-трассе-м4-дон-сегодня-онлайн», «скачать-adblock» и т. д. При попытке открыть такую ссылку в окне браузера пользователю демонстрировалась поддельная веб-страница популярной службы хранения файлов «Яндекс.Диск» или же веб-страница с заголовком WCIOM.RU, на которой потенциальной жертве предлагалось скачать архив якобы с неким «полезным» содержимым, — например, популярной книгой «Метро 2035» или свежим каталогом Avon.

Все размещенные злоумышленниками на сайте ВЦИОМ архивы содержат вредоносную программу, относящуюся к семейству Trojan.DownLoader. При нажатии на кнопку скачивания файла потенциальная жертва перенаправляется на специальную веб-страницу, где пользователю предлагается либо вариант «обычной» загрузки файла (на компьютер будет установлен весь предусмотренный злоумышленниками комплект нежелательного ПО), либо выборочной — в этом случае пользователь может отменить загрузку некоторых компонентов.

С помощью данного загрузчика злоумышленники устанавливают на компьютер жертвы программу-майнер, предназначенную для добычи различных криптовалют, а также иной нежелательный софт: среди подобных приложений замечен браузер «Комета», программа AnySend, различные плагины к браузерам, в том числе подменяющие стартовую страницу в настройках. Судя по собранным киберпреступниками данным статистики, к которым получили доступ специалисты компании «Доктор Веб», количество потенциальных жертв злоумышленников исчисляется десятками тысяч.

Сигнатура распространяемой киберпреступниками вредоносной программы добавлена в вирусные базы Dr.Web, а ссылки на взломанную часть портала ВЦИОМ — в базу нерекомендуемых сайтов. В связи с этим описанный взлом не представляет опасности для наших пользователей. После того как администраторы портала ВЦИОМ устранят причины и последствия взлома, ссылки на сайт Центра будут удалены из списков нерекомендуемых.

|

|

Опасный банковский троянец угрожает пользователям Android |

10 июня 2015 года

Внедрение троянского функционала в легитимные приложения с последующим размещением их на различных сайтах – сборниках ПО и файлообменных сервисах – весьма популярный среди вирусописателей и давно известный специалистам по информационной безопасности способ доставки вредоносных программ на мобильные Android-устройства. Подобный механизм распространения троянцев значительно увеличивает шансы на то, что потенциальные жертвы успешно установят и будут использовать скомпрометированное приложение на своих смартфонах или планшетах – ведь они скачивают внешне безобидное ПО, которое обладает всеми функциональными возможностями оригинала. В действительности же вместе с искомой программой пользователи получают «подарок» в виде троянца, который работает незаметно для них и выполняет выгодные для вирусописателей действия.

Одним из последних таких случаев, зафиксированных компанией «Доктор Веб», стало распространение киберпреступниками банковского троянца Android.BankBot.65.origin, внедренного в официальное приложение для доступа к мобильному банкингу от Сбербанка России. Предприимчивые вирусописатели модифицировали эту программу, добавив к ней вредоносную надстройку, после чего разместили на одном из популярных веб-порталов, посвященных мобильным устройствам. Главная опасность данной ситуации заключается в том, что скомпрометированная версия банковского клиентского ПО сохраняет все свои оригинальные функции, в результате чего у беспечных пользователей нет причины ожидать подвоха. На момент публикации этой новости более 70 владельцев Android-устройств уже успели загрузить модифицированную злоумышленниками версию приложения.

Сразу после установки скомпрометированной версии программы и ее запуска неосторожным пользователем Android.BankBot.65.origin создает специальный конфигурационный файл, в котором заданы основные параметры работы троянца. В соответствии с данными настройками вредоносное приложение соединяется с управляющим сервером, куда при помощи POST-запроса отправляет следующую информацию:

Если в ответ от удаленного узла Android.BankBot.65.origin успешно получает команду «hokkei», то сразу после этого он отправляет на сервер зашифрованный список контактов пользователя, а также по команде злоумышленников обновляет конфигурационной файл.

По своему основному вредоносному функционалу данный троянец мало чем отличается от большинства аналогичных банкеров. В частности, Android.BankBot.65.origin способен выполнять типичные для троянцев данного семейства действия, а именно – по команде с управляющего сервера перехватывать входящие СМС и отправлять различные сообщения на заданные злоумышленниками телефонные номера. Кроме того, Android.BankBot.65.origin «умеет» внедрять специально сформированные СМС в список входящих сообщений мобильного устройства. Все эти действия могут использоваться киберпреступниками как в процессе хищения денег с банковских счетов пользователей (отправка СМС-команд для банковского перевода в пользу вирусописателей и перехват проверочных сообщений с кодами подтверждения), так и для реализации различных мошеннических схем. Так, злоумышленники могут разместить специально сформированные СМС среди сообщений жертв, например, о блокировке банковской карты с требованием позвонить в «банк» по указанному номеру, с просьбой пополнить баланс «попавшего в беду родственника» и т. п.

Специалисты компании «Доктор Веб» настоятельно рекомендуют владельцам Android-устройств загружать приложения для онлайн-банкинга только из надежных источников, таких как каталог Google play или веб-сайты соответствующих кредитных организаций, а также использовать для защиты Антивирус Dr.Web для Android Light или Антивирус Dr.Web для Android. Запись для детектирования троянца Android.BankBot.65.origin добавлена в вирусную базу Dr.Web, поэтому для наших пользователей он не представляет опасности.

|

|

Очередной троянец рассылает почтовый спам |

3 июня 2015 года

«Особенности» начинаются еще на этапе установки троянца в инфицированной системе: вредоносная программа пытается создать свои копии в системной папке C:\Windows\System32 с именами сsrss.exe, svchost.exe и rundll32.exe, даже несмотря на то, что в указанной директории располагается оригинальный файл сsrss.exe. Чтобы решить эту незначительную техническую проблему, троянец ищет в памяти компьютера процесс с таким именем по его полному пути и предпринимает попытку его завершения. При этом, если у троянского приложения окажутся достаточные для выполнения этого действия системные полномочия (то есть вредоносный исполняемый файл запущен от имени учетной записи администратора и для него включены привилегии отладчика), завершение процесса сsrss.exe незамедлительно приводит к «падению» ОС Windows с демонстрацией «синего экрана смерти» (BSOD), что, в свою очередь, вызывает у вирусных аналитиков серьезные сомнения в душевном здоровье вирусописателей.

Если обрушить Windows не получилось, Trojan.Proxy.27552 создает три файла с именами сsrss.exe, svchost.exe и rundll32.exe в папке %APPDATA% и модифицирует системный реестр с целью обеспечения собственного автоматического запуска. В ОС Windows XP троянцу иногда удается успешная инсталляция в файл

После запуска Trojan.Proxy.27552 проверяет наличие подключения к Интернету путем установки соединения с серверами smtp.gmail.com:25 и plus.smtp.mail.yahoo.com:25, при возникновении проблем с доступом к сети троянец завершает свою работу. Если же соединение с Интернетом присутствует, вредоносная программа пытается получить с удаленных узлов (адреса которых хранятся в теле троянца) актуальный список IP-адресов управляющих серверов. Сравнив полученные списки и удалив из них локальные сетевые адреса, троянец формирует окончательный перечень управляющих серверов и записывает полученные данные в системный реестр Windows, который он использует в качестве хранилища подобной информации.

Троянец регулярно обновляет список управляющих серверов, отслеживает (и в случае необходимости восстанавливает) состояние ветви реестра, отвечающей за автозапуск Trojan.Proxy.27552, а также реализует функции backconnect-proxy сервера. При этом связь с командными центрами организована таким образом, что они фактически заставляют инфицированную операционную систему поддерживать активное соединение заданный период времени.

Основное предназначение Trojan.Proxy.27552 — рассылка почтового спама совместно с удаленным спам-сервером. Любопытно, что ссылки в этих письмах ведут в основном на веб-страницы, расположенные на взломанных сайтах. Например, если по основному адресу интернет-ресурса, на который ссылаются рекламные письма, располагается какой-либо нейтральный интернет-ресурс:

…то при переходе по ссылке из письма, относящейся к этому же сайту, выполняется автоматическое перенаправление пользователя на совсем другую веб-страницу:

Запись для данной вредоносной программы добавлена в вирусные базы Dr.Web, потому Trojan.Proxy.27552 не представляет угрозы для пользователей наших антивирусных продуктов.

|

|

«Доктор Веб»: обзор вирусной активности для мобильных Android-устройств в мае 2015 года |

29 мая 2015 года

| Апрель 2015 | Май 2015 | Динамика |

|---|---|---|

| 7971 | 9155 | +14,85% |

В минувшем мае одной из главных угроз для пользователей мобильных Android-устройств стали разнообразные банковские троянцы, распространявшиеся злоумышленниками в ряде стран. Для этого вирусописатели активно использовали рассылку нежелательных СМС, в которых содержалась ведущая на загрузку того или иного троянца ссылка. Так, в России киберпреступники использовали уже привычную тематику MMS-сообщений, якобы поступивших в адрес потенциальных жертв. Среди распространявшихся таким образом Android-банкеров были замечены троянцы семейства Android.SmsBot, в частности, Android.SmsBot.269.origin и Android.SmsBot.291.origin.

Подобные атаки были вновь отмечены и в Южной Корее: в мае специалисты компании «Доктор Веб» зафиксировали более 20 спам-кампаний, организованных злоумышленниками. Здесь тематика распространяемых нежелательных СМС выглядит следующим образом:

Вредоносные приложения, задействованные вирусописателями в данных атаках:

Кроме этого, в прошедшем месяце были выявлены новые представители банковских троянцев семейства Android.BankBot. Несмотря на то, что в апреле распространявшие данных троянцев злоумышленники были арестованы, другие вирусописатели продолжили использование подобных банкеров для новых атак против пользователей.

Число записей для банковских троянцев Android.BankBot в вирусной базе Dr.Web:

| Апрель 2015 | Май 2015 | Динамика |

|---|---|---|

| 110 | 119 | +8,2% |

В мае были обнаружены новые троянцы-вымогатели семейства Android.Locker, блокирующие мобильные устройства под управлением ОС Android и требующие у пользователей выкуп за их разблокировку. Число записей для этих опасных вредоносных программ в вирусной базе Dr.Web:

| Апрель 2015 | Май 2015 | Динамика |

|---|---|---|

| 227 | 266 | +17,2% |

В прошедшем месяце специалисты компании «Доктор Веб» выявили большое число новых СМС-троянцев Android.SmsSend, предназначенных для отправки дорогостоящих сообщений и подписки абонентов на платные услуги.

Число записей для СМС-троянцев Android.SmsSend в вирусной базе Dr.Web:

| Апрель 2015 | Май 2015 | Динамика |

|---|---|---|

| 3900 | 4204 | +7,8% |

|

|

«Доктор Веб»: обзор вирусной активности в мае 2015 года |

29 мая 2015 года

Май 2015 года выдался относительно спокойным с точки зрения информационной безопасности, т.к. не наблюдалось какой-либо существенной активизации бот-сетей или массовых вредоносных рассылок.

Пользователей Windows уже давно не удивишь наличием большого числа установщиков совершенно ненужных и бесполезных приложений, однако для операционной системы Mac OS X подобные программы все же редкость. Тем интереснее для исследователей компании «Доктор Веб» оказалось приложение, добавленное в вирусные базы Dr.Web под именем Adware.Mac.InstallCore.1.

Помимо собственно инсталляции ненужных пользователю программ, состоящий из нескольких компонентов установщик Adware.Mac.InstallCore.1 способен изменять стартовую страницу и используемую браузерами по умолчанию поисковую систему. Кроме того, эта программа обладает функциями антиотладки: если при запуске ей удается обнаружить работающие на «маке» виртуальные машины, ряд антивирусов, а также некоторые иные приложения, пользователю не будут навязываться какие-либо дополнительные программы. Среди программ и утилит, устанавливаемых на компьютер Adware.Mac.InstallCore.1, можно перечислить следующие:

Более подробную информацию об этом установщике можно получить, ознакомившись с опубликованным компанией «Доктор Веб» информационным материалом.

Из проанализированных в мае 2015 года рекламных программ Adware.Mac.InstallCore.1 — не единственная, ориентированная на пользователей Mac OS X. Так, распространяемое ею приложение WalletBee, добавленное в вирусные базы Dr.Web под именем Adware.Mac.DealPly, предназначено для установки различных расширений для браузеров Chrome и Safari.

Другая рекламная программа для компьютеров Apple получила наименование Adware.Mac.WebHelper — с этим названием в вирусные базы были добавлены приложения, распространяющиеся под именами WebTools и ShopMall. Сам пакет состоит из набора сценариев командного интерпретатора sh, скриптов на языке Python и нескольких бинарных файлов.

Автозагрузка Adware.Mac.WebHelper обеспечивается с использованием файлов .plist. Приложение способно подменять начальную страницу для браузеров Chrome, Firefox и Safari, а также изменять установленную в настройках браузера по умолчанию поисковую систему на my-search-start.com. Входящий в состав Adware.Mac.WebHelper бинарный файл выполняет в бесконечном цикле два сценария AppleScript — один для бразуера Chrome, второй — для Safari, которые встраивают в просматриваемые пользователем веб-страницы код на языке JavaScript, а тот, в свою очередь, загружает еще 4 JavaScript-сценария, показывающих в окне браузера рекламу.

Еще одной вредоносной программой со схожим функционалом, угрожающей пользователям Mac OS X, стал Mac.Trojan.Crossrider. Троянцы семейства Crossrider хорошо известны пользователям Microsoft Windows, однако новая версия этой вредоносной программы ориентирована на компьютеры производства компании Apple.

Распространяется Mac.Trojan.Crossrider в виде установочного пакета с названием Safari Helper. При запуске установщика на экран не выводится никаких диалоговых окон, однако в этот момент на компьютер устанавливается расширение FlashMall для браузеров Safari, Chrome и Firefox. Кроме того, в автозагрузку устанавливаются два приложения: "WebSocketServerApp" и "Safari Security": первое из них осуществляет связь с управляющим сервером, второе — устанавливает расширения в браузеры. Также в автозагрузку прописывается несколько сценариев командного интерпретатора, предназначенных для обновления браузерных расширений.

Все рекламные и вредоносные приложения для Mac OS X, обнаруженные специалистами нашей компании, были добавлены в вирусные базы Антивируса Dr.Web для Mac OS X.

Узнайте подробности о вредоносных программах для Mac OS X!

Посмотрите видео о том, как вредоносные программы проникают на «маки».

Всего в течение месяца выявлено 84 063 249 вредоносных и потенциально опасных объектов.

| Апрель 2015 | Май 2015 | Динамика |

|---|---|---|

| 73 149 430 | 84 063 249 | + 14.9 % |

Специалисты компании «Доктор Веб» продолжают следить за целым рядом функционирующих в настоящее время бот-сетей, среди которых — ботнет, созданный злоумышленниками с использованием файлового вируса Win32.Rmnet.12. Среднесуточная активность двух его подсетей представлена на следующих диаграммах:

Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников.

Как и прежде, продолжает проявлять активность бот-сеть, состоящая из компьютеров, инфицированных файловым вирусом Win32.Sector. Данная вредоносная программа имеет следующие функциональные возможности:

По сравнению с апрелем 2015 года значительно возросло количество атак на различные веб-сайты, осуществляемых злоумышленниками с использованием троянца Linux.BackDoor.Gates.5. Так, в мае число уникальных IP-адресов, на которые осуществлялись атаки, выросло на 65,5% и составило 5498. Вновь изменились и цели проводимых злоумышленниками атак: на первое место по количеству атакованных интернет-ресурсов вновь вышел Китай, а вторую позицию по этому показателю занимают США:

Количество запросов на расшифровку, поступивших в службу технической поддержки «Доктор Веб»

| Апрель 2015 | Май 2015 | Динамика |

|---|---|---|

| 1359 | 1200 | - 11.6% |

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Превентивная защита | Защита данных от потери |

|---|---|

|  |

В течение мая 2015 года специалистами компании «Доктор Веб» было исследовано несколько вредоносных программ, способных заражать компьютеры под управлением операционных систем семейства Linux. Одна из них, получившая наименование Linux.Kluh.1, является очередным продуктом творчества известной китайской хакерской группы ChinaZ и создана исключительно для заражения роутеров, работающих под управлением Linux. Как и другие вредоносные программы, созданные этими вирусописателями, Linux.Kluh.1 предназначен для организации DDoS-атак, при этом троянец способен реализовать несколько разновидностей подобных атак: среди них — HTTP Flood (в случае получения определенной команды с управляющего сервера Linux.Kluh.1 способен выдавать себя за робота китайской поисковой системы Baidu), Spoofed SYN Flood, SYN Flood, а также несколько разновидностей атак, использующих принцип массированной отправки запросов на DNS-серверы. Среди характерных особенностей троянца можно отметить адрес интернет-ресурса, на котором располагается его управляющий сервер:

Еще одна опасная программа для Linux получила наименование Linux.Iframe.4 — она представляет собой вредоносный плагин для веб-сервера Apache, который встраивает в передаваемые пользователям html-страницы объект Iframe, а тот, в свою очередь, перенаправляет жертву на принадлежащую злоумышленникам веб-страницу с эксплойтами. С целью избежать ложных срабатываний злоумышленники предусмотрели в архитектуре троянца проверку параметра UserAgent, определяющего версию браузера потенциальной жертвы, а также ее IP-адреса.

Сигнатуры всех обнаруженных в мае вредоносных программ для данного семейства операционных систем добавлены в вирусные базы Антивируса Dr.Web для Linux.

В мае вновь активизировались сетевые мошенники, под различными предлогами выманивающие деньги у доверчивых пользователей. Для привлечения потенциальных жертв жулики используют массовые СМС-рассылки, в сообщениях которых говорится, что получатель якобы выиграл автомобиль в рамках той или иной рекламной акции. Во всех подобных СМС-сообщениях приводится адрес веб-сайта, который оформлен как официальный интернет-ресурс некоего автосалона и содержит порой довольно подробную информацию о данной «компании», способную усыпить бдительность потенциальной жертвы.

Для получения ценного приза — автомобиля — доверчивым посетителям сайта фальшивого автосалона предлагается в течение короткого времени, как правило, нескольких часов, внести через платежный терминал «налог» в размере 1% от стоимости «приза» или аналогичным способом приобрести страховой полис ОСАГО. Подробнее об этой мошеннической схеме рассказано в опубликованной на нашем сайте информационной статье.

В течение мая 2015 года в базу нерекомендуемых и вредоносных сайтов было добавлено 221 346 интернет-адресов.

| Апрель 2015 | Май 2015 | Динамика |

|---|---|---|

| + 129 199 | + 221 346 | + 71.32% |

В течение мая было зафиксировано появление новых вредоносных программ для Android-устройств. Наиболее заметные события минувшего месяца, связанные с вредоносными Android-приложениями:

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

|

|

Нежелательное приложение-установщик угрожает пользователям Mac OS X |

18 мая 2015 года

Нежелательное приложение Adware.Mac.InstallCore.1 представляет собой установщик, пакет которого содержит три значимые папки: bin, MacOS и Resources. В первой из них располагается приложение, детектируемое Dr.Web под именем Tool.Mac.ExtInstaller, предназначенное для инсталляции расширений браузеров, замены стартовой страницы и используемой браузерами по умолчанию поисковой системы. Папка MacOS традиционно содержит двоичный файл установщика, а в папке Resources хранится основная часть SDK в виде сценариев на языке JavaScript. Эти сценарии могут быть представлены как в открытом виде, так и в зашифрованном с использованием алгоритма AES.

В частности, среди файлов SDK располагается конфигурационный файл config.js, содержащий специальный раздел, который определяет, какие именно приложения будут предложены пользователю для установки. В этом разделе указано, сколько приложений следует инсталлировать на компьютер, при обнаружении каких программ или виртуальных машин пользователю не будут навязываться дополнительные программы, и, собственно, приведен сам список устанавливаемых компонентов. При этом имеющийся в составе приложения конфигурационный файл — не единственный, используемый данной программой в процессе ее работы: еще один она получает с удаленного сервера, адрес которого указан в локальном файле конфигурации. Загружаемые из сети данные зашифрованы с использованием алгоритма XOR и сжаты при помощи GZIP. Расшифрованный файл содержит различные языковые параметры, необходимые для отображения элементов интерфейса установщика, а также иные данные.

В другом файле, scripts.js, реализована основная логика работы установщика, в том числе — проверка наличия на компьютере виртуальных машин и некоторых ранее проинсталлированных приложений. Программа не будет навязывать пользователю установку посторонних компонентов, если она запущена в виртуальных машинах VirtualBox, VMWare Fusion или Parallels, либо если на «маке» удается выявить присутствие пакета среды разработки XCode или приложения Charles, используемого для отладки. Также известны случаи, когда пользователю не предлагалась установка посторонних программ при обнаружении антивирусов AVG, Avast, BitDefender, Comodo, ESET, Kaspersky, Sophos, Symantec, Intego, ClamAV и F-Secure. Помимо этого, в «черном списке» Adware.Mac.InstallCore.1 имеется ряд других приложений.

Среди программ и утилит, устанавливаемых на компьютер Adware.Mac.InstallCore.1, можно перечислить следующие:

Запись для нежелательного приложения Adware.Mac.InstallCore.1 была добавлена в базы Антивируса Dr.Web для Mac OS X, поэтому наши пользователи защищены от действий этой программы.

|

|

Новый банковский троянец, атака на оборонные предприятия и другие вирусные события апреля 2015 |

30 апреля 2015 года

В начале месяца была зафиксирована целенаправленная вредоносная рассылка, c помощью которой злоумышленники посылали опасного троянца на личные и служебные почтовые адреса сотрудников нескольких российских оборонных предприятий. Также в апреле вирусные аналитики компании «Доктор Веб» завершили исследование многокомпонентного банковского троянца, представляющего опасность для клиентов более восьмидесяти кредитных организаций из различных стран мира. Была выявлена новая вредоносная программа для ОС Linux, а также множество троянцев, угрожающих пользователям мобильной платформы Google Android.

Об этих и других событиях апреля 2015 года подробно рассказывается в обзоре вирусной активности, опубликованном компанией «Доктор Веб».

| Читать обзор полностью |

|

|

«Доктор Веб»: обзор вирусной активности в апреле 2015 года |

30 апреля 2015 года

В начале апреля специалисты компании «Доктор Веб» завершили исследование опасного многокомпонентного банковского троянца, получившего название Trojan.Dridex.49. Данная вредоносная программа состоит из компонента, формирующего конфигурационные данные, необходимые для работы троянца, и запускающего саму вредоносную программу, ядра и дополнительных модулей. Характерной особенностью данного троянца является то, что для связи с управляющим сервером он использует P2P-протокол.

В зависимости от заданных параметров Trojan.Dridex.49 встраивается в процессы Проводника (explorer.exe) или браузеров (chrome.exe, firefox.exe, iexplore.exe). Все сообщения, которыми он обменивается с управляющим сервером, шифруются. На инфицированном компьютере эта вредоносная программа может играть одну из трех возможных ролей:

Иными словами, для обмена сообщениями ботнет Trojan.Dridex.49 использует цепочку вида bot -> node -> admin node -> другие admin node -> управляющий сервер. Для обеспечения безопасности соединения троянцы осуществляют обмен ключами. В целом схема взаимодействия внутри бот-сети выглядит следующим образом:

Основное предназначение Trojan.Dridex.49 заключается в выполнении веб-инжектов, то есть встраивании постороннего содержимого в просматриваемые пользователем страницы различных финансовых организаций.

Троянец может похищать вводимые пользователем в различные формы конфиденциальные данные и позволяет злоумышленникам получить доступ к банковским счетам жертвы с целью кражи хранящихся там средств. Специалистам компании «Доктор Веб» известно более 80 банковских сайтов и других интернет-ресурсов, на которых Trojan.Dridex.49 может красть информацию, среди них — такие известные финансовые организации, как Royal Bank of Scotland, TCB, Santander, Bank of Montreal, Bank of America, HSBC, Lloyds Bank, Barclays и многие другие. Сигнатура Trojan.Dridex.49 добавлена в вирусные базы, поэтому пользователи антивирусных продуктов Dr.Web защищены от действия данной вредоносной программы.

Всего в течение месяца выявлено 73 149 430 вредоносных и потенциально опасных объектов.

Специалисты компании «Доктор Веб» продолжают отслеживать деятельность бот-сети, созданной злоумышленниками с использованием файлового вируса Win32.Rmnet.12.

Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников.

По-прежнему продолжает функционировать бот-сеть, состоящая из компьютеров, инфицированных файловым вирусом Win32.Sector. Данная вредоносная программа обладает следующими функциями:

Количество компьютеров Apple, инфицированных троянской программой BackDoor.Flashback.39, остается практически неизменным и составляет порядка 25 000:

В апреле активизировались атаки на различные интернет-ресурсы, осуществляемые злоумышленниками с использованием троянца Linux.BackDoor.Gates.5. По сравнению с прошлым месяцем число уникальных IP-адресов, на которые осуществлялись атаки, выросло более чем на 48% и составило 3320. Любопытно, что если ранее основные цели злоумышленников располагались на территории Китая, то сейчас в лидеры по этому показателю вышли США. Географическое распределение этих атак показано на следующей иллюстрации:

Количество запросов на расшифровку, поступивших в службу технической поддержки «Доктор Веб»

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 2361 | 1359 | - 42.4 % |

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Превентивная защита | Защита данных от потери |

|---|---|

|  |

В апреле специалисты компании «Доктор Веб» исследовали нового троянца, способного заражать операционные системы семейства Linux — Linux.BackDoor.Sessox.1. Злоумышленники могут управлять этим бэкдором с помощью протокола для обмена текстовыми сообщениями IRC (Internet Relay Chat), — бот получает команды от вирусописателей в работающем на принадлежащем им сервере чате. Троянец распространяется, сканируя удаленные серверы на предмет уязвимости с целью запустить на незащищенном сервере сторонний скрипт, который, в свою очередь, может установить в скомпрометированной системе копию троянца.

Вредоносная программа способна атаковать заданный киберпреступниками веб-узел путем отправки на него повторяющихся GET-запросов.

Подробное описание Linux.BackDoor.Sessox.1.

В начале месяца специалисты компании «Доктор Веб» зафиксировали целенаправленную почтовую рассылку по личным и служебным адресам сотрудников ряда российских оборонных предприятий, с помощью которой злоумышленники распространяли опасного троянца.

Вредоносная программа, получившая наименование BackDoor.Hser.1, способна по команде передать на удаленный сервер список активных процессов на зараженном ПК, загрузить и запустить другое вредоносное приложение, а также открыть командную консоль и выполнить перенаправление ввода-вывода на принадлежащий киберпреступникам сервер, благодаря чему злоумышленники получают возможность дистанционного управления инфицированным компьютером. Более подробные сведения об этом инциденте изложены в соответствующем новостном материале.

Также в апреле была исследована новая вредоносная программа VBS.BackDoor.DuCk.1, способная выполнять поступающие от злоумышленников команды и передавать на удаленный сервер сделанные на инфицированном компьютере снимки экрана. Бэкдор обладает механизмами проверки наличия на атакуемом компьютере виртуальной среды и антивирусных приложений. Статья, посвященная этому опасному троянцу, опубликована на сайте компании «Доктор Веб».

В течение апреля 2015 года в базу нерекомендуемых и вредоносных сайтов Dr.Web было добавлено 129 199 интернет-адресов.

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 74 108 | 129 199 | + 74.3% |

В апреле злоумышленники продолжили активно атаковать пользователей мобильных Android-устройств, поэтому прошедший месяц вновь оказался насыщенным на события вирусной тематики. Наиболее заметными событиями, связанными с вредоносным и нежелательным ПО для ОС Android, стали:

Подробнее о вредоносных и нежелательных Android-программах апреля читайте в специально подготовленном обзоре.

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

|

|

«Доктор Веб»: обзор вирусной активности для мобильных Android-устройств в апреле 2015 года |

30 апреля 2015 года

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 7103 | 7971 | +12,22% |

В прошедшем месяце специалисты компании «Доктор Веб» исследовали опасного троянца Android.Toorch.1.origin, предназначенного для незаметной загрузки, установки и удаления приложений, а также способного отображать на экране зараженных мобильных устройств навязчивую рекламу. Особенности троянца:

В случае обнаружения Android.Toorch.1.origin на мобильном устройстве пользователям настоятельно рекомендуется выполнить полное сканирование системы Антивирусом Dr.Web для Android с целью выявления всех вспомогательных компонентов троянца. Чтобы окончательно удалить инсталлированные вредоносным приложением модули, необходимо загрузить разработанную специалистами компании «Доктор Веб» утилиту, установить ее, запустить и следовать инструкциям на экране. Подробнее об этом троянце можно прочесть в соответствующей публикации.

В апреле в каталоге Google play вновь были выявлены приложения, содержащие агрессивный рекламный модуль, в частности, Adware.MobiDash.2.origin. Специалисты «Доктор Веб» обнаружили несколько подобных программ, при этом суммарное число их загрузок превысило 2 500 000. Система Adware.MobiDash.2.origin используется разработчиками бесплатного ПО с целью его монетизации и предназначена для показа разнообразной рекламы. Она способна выполнять следующие нежелательные действия:

|

|

Число записей для "мобильных" рекламных модулей в вирусной базе Dr.Web:

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 123 | 144 | +17,1% |

Высокую активность в апреле вновь проявили разнообразные банковские троянцы, заражающие Android-смартфоны и планшеты и атакующие пользователей по всему миру. Так, для распространения банкеров среди жителей Южной Кореи злоумышленники в очередной раз применяли рассылку нежелательных СМС, в которых указывалась ссылка на загрузку того или иного вредоносного приложения. Специалисты компании «Доктор Веб» зафиксировали более 80 подобных спам-кампаний, при этом киберпреступники использовали следующую тематику нежелательных сообщений:

Вредоносные приложения, задействованные в данных атаках:

Также в прошедшем месяце специалисты компании «Доктор Веб» зафиксировали высокую активность банковских троянцев семейства Android.BankBot, предназначенных для атаки на клиентов кредитных организаций по всему миру. В начале апреля деятельность распространявшей данные вредоносные приложения преступной группы была пресечена, но это не помешало другим злоумышленникам продолжить использование данного типа банкеров.

Число записей для банковских троянцев Android.BankBot в вирусной базе Dr.Web:

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 94 | 110 | +17,02% |

Многие троянцы Android.BankBot опасны не только тем, что способны автоматически выполнять кражу денег с банковских счетов пользователей, но также обладают функционалом, позволяющим им блокировать работу популярных антивирусных приложений. Компания «Доктор Веб» выпустила специальное обновление своих антивирусных продуктов для ОС Android, в котором реализован механизм противодействия подобным атакам, поэтому пользователи Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light по-прежнему находятся под надежной защитой.

|

|

Android-банкеры атакуют и после ареста их распространителей |

24 апреля 2015 года

Троянцы семейства Android.BankBot знакомы специалистам по информационной безопасности уже несколько лет. Однако широкую известность они получили лишь в начале апреля 2015 года, когда МВД России сообщило о задержании киберпреступников, использовавших несколько модификаций этих вредоносных приложений при реализации атак на клиентов ряда российских и иностранных кредитных организаций. Несмотря на то, что деятельность этих злоумышленников была пресечена, распространение данных троянцев другими вирусописателями продолжилось, о чем свидетельствует появление очередных модификаций банкеров.

Так, совсем недавно вирусные аналитики компании «Доктор Веб» обнаружили несколько подобных троянцев, среди которых – Android.BankBot.43 и Android.BankBot.45. Они распространяются под видом легального ПО, такого как игры, медиаплееры или обновления операционной системы, и благодаря применению злоумышленниками различных методов социальной инженерии опрометчиво устанавливаются на Android-смартфоны и планшеты самими же пользователями.

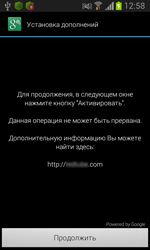

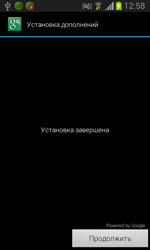

Запустившись в зараженной системе, троянцы Android.BankBot пытаются получить доступ к функциям администратора мобильного устройства, которые дают им расширенные возможности, включая способность препятствовать их удалению. В процессе получения необходимых прав вредоносные программы используют весьма интересный механизм. В частности, они отображают поверх стандартного системного диалогового окна собственное сообщение, которое закрывает собой настоящее уведомление операционной системы и предлагает установить некие «дополнения». Соглашаясь с предложенным действием, пользователь на самом деле добавляет троянцев в список администраторов мобильного устройства, т. к. при нажатии кнопки «Продолжить», происходит активация скрытой за мошенническим окном оригинальной функции ОС.

|

|

В то же время, при попытке удаления троянцев Android.BankBot процедура исключения их из списка администраторов пресекается демонстрацией специального сообщения, в результате чего деинсталляция вредоносных приложений стандартными средствами системы становится невозможной.

После получения необходимых полномочий данные троянцы устанавливают связь с управляющим сервером и ожидают поступления дальнейших указаний. В частности, они способны выполнить следующие действия по команде с сервера:

Т. к. большинство управляющих команд дублируется злоумышленниками через СМС-канал, вредоносные приложения способны выполнять многие из своих функций даже при отсутствии интернет-соединения и связи с управляющим центром, что значительно увеличивает их вредоносный потенциал.

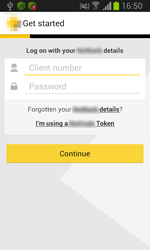

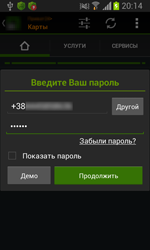

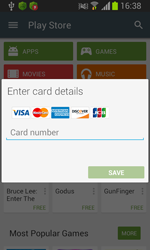

Основное предназначение троянцев семейства Android.BankBot – кража конфиденциальных банковских сведений пользователей и хищение их денежных средств. Для этого вредоносные приложения атакуют установленные на мобильных устройствах пользователей программы типа «Банк-Клиент» ряда кредитных организаций, а также программу Play Маркет (Play Store). В частности, после запуска потенциальной жертвой целевых банковских программ-клиентов троянцы подделывают внешний вид данных приложений, отображая на экране фальшивую форму ввода аутентификационных данных. Если же пользователь запускает приложение Play Маркет, они имитируют стандартную форму добавления к учетной записи пользователя реквизитов его банковской карты. При этом вредоносные приложения фактически заставляют своих жертв ввести необходимые данные, поскольку демонстрируемое диалоговое окно невозможно закрыть, и работа с каталогом Google Play блокируется. Полученные таким обманным способом конфиденциальные сведения в дальнейшем передаются на управляющий сервер, после чего киберпреступники беспрепятственно могут совершать хищение денег со счетов пользователей, т. к. все поступающие от системы безопасности банков СМС-сообщения с кодами подтверждения перехватываются вредоносными приложениями.

|

|

|

|

Однако это – не единственная опасность, исходящая от троянцев семейства Android.BankBot. Так, многие из них способны нарушать работу ряда популярных антивирусных приложений в момент, когда те выполняют попытку удаления банкеров с зараженных мобильных устройств. Компания «Доктор Веб» выпустила специальное обновление для своих антивирусных продуктов для ОС Android, в котором был реализован эффективный механизм противодействия подобным атакам, поэтому современные банковские троянцы Android.BankBot более не представляют серьезной опасности для наших пользователей.

Для владельцев Android-смартфонов и планшетов с установленными антивирусными продуктами Dr.Web обновление пройдет автоматически. Если же автоматические обновления на устройстве отключены, необходимо зайти в каталог Google Play, выбрать в списке приложений соответствующую версию инсталлированного Антивируса Dr.Web для Android и нажать на кнопку «Обновить». Для обновления через сайт компании «Доктор Веб» необходимо скачать новый дистрибутив программы.

Чтобы защититься от вредоносной деятельности банковских троянцев и других опасных вредоносных приложений, пользователям, у которых еще нет Антивируса Dr.Web для Android или Антивируса Dr.Web для Android Light, рекомендуется установить данные продукты на свои мобильные устройства.

|

|

В каталоге Google Play обнаружены очередные приложения с агрессивным рекламным модулем |

24 апреля 2015 года

Обнаруженный рекламный модуль внесен в вирусную базу Dr.Web как Adware.MobiDash.2.origin и представляет собой обновленную версию «агрессивной» рекламной платформы Adware.MobiDash.1.origin, известной с февраля 2015 года. Как и его предшественник, Adware.MobiDash.2.origin начинает вредоносную активность не сразу после установки содержащего его приложения, а через определенный промежуток времени, снижая тем самым вероятность обнаружения пользователем источника рекламы. Данный модуль способен выполнять следующие нежелательные функции:

Примечательно, что демонстрируемые Adware.MobiDash.2.origin баннеры, в зависимости от предпочтений рекламодателей, могут быть любого размера и в ряде случаев фактически способны перекрывать собой не только окна работающих программ, но и интерфейс операционной системы, мешая тем самым нормальной работе с устройством.

|

|

На данный момент специалисты компании «Доктор Веб» обнаружили в каталоге Google Play несколько приложений, в которых содержится модуль Adware.MobiDash.2.origin, – в общей сложности они были установлены более 2 500 000 раз. Однако можно предположить, что число таких программ значительно выше, поэтому владельцы Android-устройств должны проявлять осторожность в выборе ПО.

Все программы, в которых содержится рекламная платформа Adware.MobiDash.2.origin, успешно детектируются Антивирусом Dr.Web для Android и Антивирусом Dr.Web для Android Light при попытке их установки, а также во время сканирования уже инсталлированных приложений, поэтому наши пользователи надежно защищены от ее нежелательной деятельности.

|

|

Android-троянец получает root-доступ для выполнения вредоносных действий |

21 апреля 2015 года

Новая вредоносная программа, получившая по классификации Dr.Web имя Android.Toorch.1.origin, скрывается в безобидном на первый взгляд приложении-фонарике и может распространяться злоумышленниками через популярные сайты — сборники ПО, а также загружаться на мобильные устройства пользователей при помощи различных агрессивных рекламных модулей, входящих в состав тех или иных приложений. Чтобы Android.Toorch.1.origin заразил Android-смартфон или планшет, пользователь должен самостоятельно выполнить установку этой вредоносной программы, однако поскольку троянец «прячется» под маской легитимного приложения, вероятность его инсталляции потенциальными жертвами значительно возрастает. Примечательно, что внешне Android.Toorch.1.origin работает как полноценное приложение-фонарь, поэтому установившие его пользователи не должны заподозрить какой-либо подвох.

После запуска данный троянец соединяется с управляющим сервером и загружает на него следующую информацию о зараженном устройстве:

Одновременно с этим Android.Toorch.1.origin пытается повысить свои системные привилегии до уровня root, для чего использует модифицированный злоумышленниками хакерский пакет com.apkol.root. В случае успеха вредоносная программа устанавливает в системный каталог /system/app приложение NetworkProvider.apk (также детектируется как Android.Toorch.1.origin), хранящееся в программном пакете троянца, и запускает соответствующий ему системный сервис. Некоторые версии данного компонента могут содержать дополнительный модуль GDataAdapter, который аналогичным образом устанавливается в системный каталог и служит для того, чтобы поддерживать постоянное функционирование NetworkProvider.apk, повторно запуская его в случае прекращения работы.

В свою очередь, программа NetworkProvider.apk содержит в себе еще один компонент троянца Android.Toorch.1.origin, внесенный в вирусную базу как Android.Toorch.2.origin. Он загружается в оперативную память с использованием класса DexClassLoader и после успешного старта в зараженной системе получает с управляющего сервера конфигурационный файл, в соответствии с которым осуществляет дальнейшую вредоносную деятельность. В частности, он может сообщить вирусописателям о своем успешном запуске, выполнить собственное обновление, загрузить на удаленный узел подробную информацию об инфицированном устройстве, включая его GPS-координаты, а также передать сведения об установленных программах. Однако главная функция данного модуля заключается в том, что по команде злоумышленников он способен загружать, устанавливать или удалять заданные ими приложения, при этом благодаря полученному ранее root-доступу данные действия будут происходить без вмешательства пользователя зараженного устройства.

Примечательно, что Android.Toorch.1.origin содержит в себе встроенную рекламную платформу Adware.Avazu.1.origin, которая предназначена для отображения рекламы на экране зараженных устройств каждый раз, как пользователь выполнит установку того или иного приложения. Этот же модуль может быть инсталлирован в систему некоторыми модификациями троянца и в качестве отдельного приложения, идущего в составе троянского компонента GoogleSettings.apk – полного аналога модуля NetworkProvider.apk.

Серьезная опасность Android.Toorch.1.origin заключается в том, что устанавливаемые им вредоносные модули помещаются в системный каталог, который не сканируется во время выполнения быстрой проверки антивирусными продуктами Dr.Web для Android. В результате даже в случае удаления исходного троянского приложения-фонаря инсталлированные им компоненты остаются в системе и продолжают скрытно выполнять свою вредоносную деятельность, поэтому при первом обнаружении троянца Android.Toorch.1.origin важно выполнить полную проверку мобильного устройства.

Специалисты компании «Доктор Веб» разработали специальную утилиту, которая должна помочь пострадавшим от троянца Android.Toorch.1.origin пользователям удалить все его вспомогательные компоненты со своих мобильных устройств. Чтобы выполнить лечение зараженных смартфонов и планшетов, необходимо загрузить данную утилиту, установить и запустить ее, после чего следовать инструкциям на экране. Важно отметить, что после успешного удаления троянца из системы root-полномочия в ней становятся недоступными, поэтому если Android-устройство изначально поддерживало эти привилегии, их потребуется получить заново.

|

|

Новый троянец для Linux атакует сайты |

13 апреля 2015 года

Вредоносная программа, получившая наименование Linux.BackDoor.Sessox.1, регистрирует себя на инфицированной машине в параметрах автозагрузки. Затем троянец подключается к управляющему серверу, на котором работает чат, поддерживающий обмен текстовыми сообщениями по протоколу IRC (Internet Relay Chat), — в этом чате бот и получает команды от злоумышленников. Среди поддерживаемых троянцем команд можно перечислить следующие:

Троянец способен атаковать заданный злоумышленниками веб-узел Интернета путем отправки на него повторяющихся GET-запросов. Также по команде Linux.BackDoor.Sessox.1 может выполнять сканирование атакуемого сервера на наличие ShellShock-уязвимости, которая позволяет удаленно выполнить на этом сервере произвольный код. Схожим образом вредоносная программа может осуществлять сканирование PHP-сценариев с помощью специальным образом сформированных POST-запросов с аналогичной целью — запуск на уязвимом сервере стороннего скрипта. Таким образом, в частности, злоумышленники могут установить в скомпрометированной системе копию троянца Linux.BackDoor.Sessox.1, обеспечив его дальнейшее распространение.

Сигнатура троянца Linux.BackDoor.Sessox.1 добавлена в вирусную базу Dr.Web, поэтому он не представляет опасности для пользователей.

|

|

Новый бэкдор угрожает пользователям Windows |

8 апреля 2015 года

Троянец, получивший наименование VBS.BackDoor.DuCk.1, написан на языке Visual Basic Script и распространяется в виде файла ярлыка с расширением .lnk, в содержимое которого записан запакованный VBS-сценарий. При открытии ярлыка VBS-скрипт извлекается и сохраняется в виде отдельного файла, после чего происходит его запуск.

Троянец VBS.BackDoor.DuCk.1 использует весьма примечательный способ определения адреса управляющего сервера. В начале VBS-сценария предусмотрено три ссылки: две — на страницы видеохостинга YouTube, а еще одна — на страницу облачного сервиса Dropbox.

Троянец отправляет на данные ресурсы GET-запрос и в поступившем ответе выполняет поиск с заданным вирусописателями регулярным выражением: our (.*)th psy anniversary. Полученное в результате поиска значение делится на 31 337 — итог этой математической операции представляет собой число, которое после перевода в шестнадцатеричную форму соответствует значению IP-адреса управляющего сервера. Для проверки его работоспособности троянец отправляет по указанному адресу специальный GET-запрос и проверяет в ответе наличие строки «ОКОКОК».

VBS.BackDoor.DuCk.1 обладает специальным механизмом проверки наличия на атакуемом компьютере виртуальной среды, а также работающих процессов различных приложений для мониторинга операционной системы. Также в самом бэкдоре реализовано выявление на инфицированном компьютере нескольких антивирусных программ (в случае обнаружения таковых троянец не выполняет один из своих сценариев).

В директории текущего пользователя Windows VBS.BackDoor.DuCk.1 создает вложенную папку, которую использует в качестве рабочей. В целях маскировки троянец сохраняет в папке для размещения временных файлов документ vtoroy_doc.doc и демонстрирует его пользователю:

При этом можно предположить, что изначально злоумышленники планировали использовать в качестве «приманки» презентацию PowerPoint, поскольку в коде троянца реализован алгоритм завершения процесса данного приложения (если установлен соответствующий флаг), однако по каким-то причинам передумали.

Для создания снимков экрана бэкдор использует собственную библиотеку, при этом сами скриншоты сохраняются во временную папку в виде файлов с расширением .tmp. С помощью специального REG-файла троянец отключает расширения браузера Microsoft Internet Explorer, а если вредоносная программа запущена в операционной системе Windows Vista, то с помощью другого REG-файла VBS.BackDoor.DuCk.1 отключает в данном браузере режим protected. Помимо этого, VBS.BackDoor.DuCk.1 реализует собственный автоматический запуск путем размещения в папке автозагрузки соответствующего ярлыка:

Для получения команд от управляющего сервера троянец с интервалом в одну минуту направляет на него соответствующий запрос. Среди специальных команд VBS.BackDoor.DuCk.1 может выполнить скачивание на инфицированный компьютер другого вредоносного приложения, либо с помощью запроса загрузить снимки экрана на удаленный сервер. Все остальные команды VBS.BackDoor.DuCk.1 передает командному интерпретатору CMD или PowerShell. Также данный бэкдор способен выполнить на зараженной машине Python-сценарий, результаты работы которого в зашифрованном виде передаются на принадлежащий злоумышленникам сервер.

Сигнатура VBS.BackDoor.DuCk.1 добавлена в вирусную базу Dr.Web, и потому эта вредоносная программа более не представляет опасности для пользователей антивирусных продуктов компании «Доктор Веб».

|

|

Предотвращена атака опасного троянца на оборонные предприятия |

7 апреля 2015 года

Троянец-бэкдор, получивший наименование BackDoor.Hser.1, распространялся с помощью целевой почтовой рассылки на личные и служебные электронные адреса сотрудников более десяти предприятий, входящих в состав известного российского концерна, причем все эти предприятия имеют оборонный профиль или обслуживают интересы военно-промышленного комплекса. Письмо было отправлено якобы от имени сотрудника головной организации холдинга и имело заголовок «Дополнение к срочному поручению от 30.03.15 № УТ-103». В тексте сообщения получателю предлагалось ознакомиться с номенклатурой некоего оборудования, а во вложении злоумышленники разместили файл табличного редактора Microsoft Excel с именем Копия оборудование 2015.xls.

Вложенный в сообщение файл содержит эксплойт, использующий уязвимость CVE2012-0158 в некоторых версиях табличного редактора Microsoft Excel. При попытке открытия данного файла на атакуемом компьютере запускается процесс excel.exe, в который встраивается дроппер троянца.

Дроппер распаковывает из своего тела бэкдор BackDoor.Hser.1 и сохраняет его на диск под именем npkim.dll в папку C:\Windows\Tasks\, регистрирует данную библиотеку в параметрах автозагрузки Windows и запускает командный интерпретатор cmd.exe для удаления файла процесса, в который он был встроен.

После своего запуска на инфицированном компьютере BackDoor.Hser.1 расшифровывает хранящийся в его теле адрес управляющего сервера и устанавливает с ним соединение. Троянец отправляет в принадлежащий злоумышленникам командный центр информацию об атакованном ПК (IP-адрес компьютера, его имя, версию операционной системы, наличие в сети прокси-сервера), после чего ожидает поступления команд от злоумышленников. Среди прочего, вредоносная программа способна по команде передавать на удаленный сервер список активных процессов на зараженном ПК, загрузить и запустить другое вредоносное приложение, а также открыть командную консоль и выполнить перенаправление ввода-вывода на принадлежащий киберпреступникам сервер, благодаря чему злоумышленники получают возможность дистанционного управления инфицированным компьютером.

Сигнатура троянца BackDoor.Hser.1 добавлена в вирусную базу Dr.Web, и потому эта вредоносная программа более не представляет опасности для пользователей антивирусных продуктов компании «Доктор Веб». Тем не менее, мы снова напоминаем читателям о необходимости установки современного антивирусного ПО и поддержания вирусных баз в актуальном состоянии.

|

|

«Доктор Веб»: обзор вирусной активности в марте 2015 года |

2 апреля 2015 года

В марте 2015 года специалисты компании «Доктор Веб» завершили исследование многофункционального троянца-шпиона BackDoor.Yebot. Он распространяется с использованием другой вредоносной программы, добавленной в вирусную базу Dr.Web под именем Trojan.Siggen6.31836. Бэкдор BackDoor.Yebot обладает следующими функциональными возможностями:

Более подробную информацию об этой вредоносной программе, способах ее распространения и методах работы можно получить, ознакомившись с опубликованной на сайте компании «Доктор Веб» информационной статьей.

В марте активизировались злоумышленники, распространяющие троянцев-шифровальщиков с использованием массовых почтовых рассылок. Так, в минувшем месяце вирусописатели активно рассылали письма с заголовком «Incoming Fax Report» якобы от имени службы по передаче факсов через Интернет. В приложении к письму под видом факсимильного сообщения содержался ZIP-архив, внутри которого располагался вредоносный SCR-файл, детектируемый антивирусным ПО Dr.Web как Trojan.DownLoader11.32458.

При попытке открытия вложения вредоносная программа Trojan.DownLoader11.32458 распаковывает и запускает на атакуемом компьютере троянца-энкодера Trojan.Encoder.514, шифрующего хранящиеся на диске пользовательские файлы и требующего выкуп за их расшифровку. Подробности об этом инциденте рассказаны в опубликованной нами статье.

Количество запросов на расшифровку, поступивших в службу технической поддержки «Доктор Веб»

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 1840 | 2361 | + 28.31% |

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Превентивная защита | Защита данных от потери |

|---|---|

|  |

Специалисты компании «Доктор Веб» продолжают следить за деятельностью бот-сети, созданной злоумышленниками с использованием файлового вируса Win32.Rmnet.12. Среднесуточная активность двух подсетей этого ботнета показана на следующих диаграммах:

Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников.

Также продолжает свою деятельность бот-сеть, созданная злоумышленниками с использованием файлового вируса Win32.Sector, реализующего следующие функциональные возможности:

Среднесуточная активность этого ботнета в марте 2015 года показана на следующей диаграмме:

Также специалисты компании «Доктор Веб» продолжают наблюдать за активностью ботнета Back.Door.Flashback.39:

По-прежнему проявляет активность Linux-троянец Linux.BackDoor.Gates.5, продолжающий осуществлять DDoS-атаки на различные интернет-ресурсы. В марте 2015 года специалистами «Доктор Веб» было зафиксировано 2236 уникальных IP-адресов, на которые осуществлялись атаки, что почти в два раза больше по сравнению с прошлым месяцем. Большинство из атакованных ресурсов, как и ранее, расположено на территории Китая, на втором месте располагаются США:

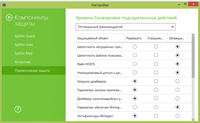

Для защиты пользователей от различных способов мошенничества в Интернете служат компоненты SpiDerGate и Родительский контроль, входящие в комплект поставки Dr.Web Security Space 10.0. Родительский контроль позволяет ограничивать доступ к интернет-сайтам определенной тематики, осуществляет фильтрацию подозрительного контента, а также, используя базы нерекомендуемых ссылок, защищает пользователя от мошеннических, потенциально опасных сайтов, шокирующего контента и ресурсов, замеченных в распространении вредоносного ПО.

В течение марта 2015 года в базу нерекомендуемых и вредоносных сайтов Dr.Web было добавлено 74 108 интернет-адресов.

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 22 033 | 74 108 | + 236.35% |

Прошедший март оказался весьма неспокойным месяцем для владельцев мобильных Android-устройств: злоумышленники не переставали совершать атаки на пользователей и применяли для этого как известные, так и новые вредоносные программы. Самыми актуальными Android-троянцами в марте стали:

Более подробную информацию о вредоносных программах для мобильной платформы Android читайте в нашем специальном обзоре.

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

|

|

«Доктор Веб»: обзор вирусной активности для мобильных Android-устройств в марте 2015 года |

2 апреля 2015 года

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 6665 | 7103 | +6,57% |

В прошедшем месяце специалисты компании «Доктор Веб» обнаружили опасного многофункционального троянца Android.Titan.1, предназначенного для незаметной отправки СМС-сообщений, совершения телефонных звонков, а также сбора различной конфиденциальной информации. Особенности данного троянца:

Данная вредоносная программа успешно обнаруживается и нейтрализуется антивирусными продуктами Dr.Web для Android. Подробнее о троянце рассказано в соответствующей публикации на сайте компании.

Одними из наиболее активных вредоносных Android-программ по-прежнему остаются различные СМС-троянцы. В марте самыми заметными из них стали представители семейства Android.Bodkel, часть которых распространялась вирусописателями при помощи популярной в России социальной сети. Злоумышленники создали в ней несколько мошеннических сообществ, посвященных пиратским или якобы бесплатным версиям платного ПО для ОС Android, и предлагали потенциальным жертвам посетить ряд сомнительных веб-сайтов для загрузки подобных программ.

После установки на устройства пользователей эти вредоносные приложения по команде злоумышленников могли незаметно отправлять дорогостоящие СМС-сообщения, автоматически подписывать абонентов на платные услуги, обходя защитный сервис captcha, а также выполнять широкий спектр других опасных действий. Некоторые троянцы семейства Android.Bodkel, использованные в данной атаке:

Число записей для СМС-троянцев Android.Bodkel в вирусной базе Dr.Web:

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 154 | 169 | +9,74% |

Также в прошедшем месяце вирусописатели продолжили активно создавать и распространять СМС-троянцев семейства Android.SmsSend. Число записей для этих вредоносных программ в вирусной базе Dr.Web:

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 3264 | 3529 | +8,12% |

В прошедшем месяце были зафиксированы новые случаи распространения злоумышленниками разнообразных банковских троянцев для ОС Android. В частности, подобные вредоносные приложения были в очередной раз задействованы при атаках на пользователей из Южной Кореи – здесь киберпреступники вновь применяли рассылку СМС-сообщений, содержащих ссылку на загрузку вредоносных программ, однако число подобных спам-кампаний в марте заметно сократилось по сравнению с предыдущими месяцами и составило менее 20 случаев. Вирусописатели использовали следующие вредоносные Android-приложения при атаках на южнокорейских клиентов банков:

Банковский троянец, крадущий аутентификационные данные у клиентов ряда южнокорейских кредитных организаций. При запуске оригинальных программ интернет-банкинга троянец подменяет их интерфейс своей поддельной копией, в которой запрашиваются все конфиденциальные сведения, необходимые для доступа к управлению банковским счетом. Введенная пользователем информация в дальнейшем передается злоумышленникам. Под видом подписки на некую банковскую услугу пытается установить вредоносную программу Android.Banker.32.origin.

Троянская программа, предназначенная для распространения и установки на мобильные Android-устройства других вредоносных программ, в частности, различных банковских троянцев. Распространяется преимущественно среди южнокорейских пользователей.

В марте были обнаружены новые троянцы-вымогатели семейства Android.Locker, блокирующие мобильные устройства под управлением ОС Android и требующие у пользователей выкуп за их разблокировку. Число записей для этих опасных вредоносных программ в вирусной базе Dr.Web:

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 174 | 190 | +9,2% |

Троянская программа, предназначенная для незаконного заработка злоумышленников посредством загрузки в веб-браузере мобильного Android-устройства различных опросов. Особенности троянца:

Многофункциональный троянец-бэкдор для ОС Android, способный выполнять широкий спектр задач. Особенности:

|

|