Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://news.drweb.com/rss/get/?c=9&lng=ru, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб»: обзор вирусной активности для мобильных устройств в феврале 2018 года |

28 февраля 2018 года

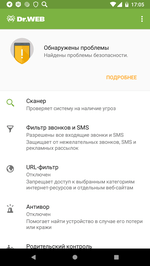

В феврале 2018 года был обнаружен троянец-майнер, который мог удаленно заражать различные Android-устройства с активным режимом отладки. Кроме того, в уходящем месяце пользователям угрожал троянец Android.BankBot.336.origin, кравший конфиденциальную информацию и похищавший деньги с банковских счетов.

ГЛАВНЫЕ ТЕНДЕНЦИИ ФЕВРАЛЯ

- Распространение троянца-майнера, способного самостоятельно заражать некоторые Android-устройства

- Распространение очередного банковского троянца

Мобильная угроза месяца

В феврале получил распространение троянец Android.CoinMine.15, которого вирусописатели использовали для добычи криптовалюты Monero. Эта вредоносная программа представляла собой червя и могла самостоятельно заражать подключенные к сети смартфоны, планшеты, телевизоры, роутеры и другие Android-устройства, если на них был включен режим отладки Android Device Bridge (ADB). В случае успешного инфицирования очередного устройства один из компонентов троянца пытался обнаружить следующую доступную цель и устанавливал на нее копию Android.CoinMine.15.

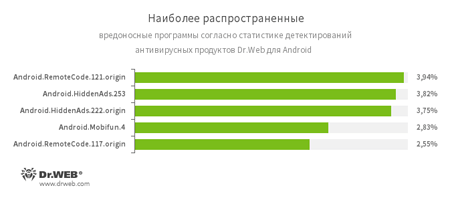

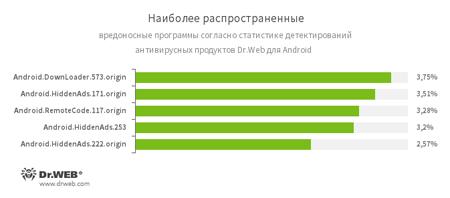

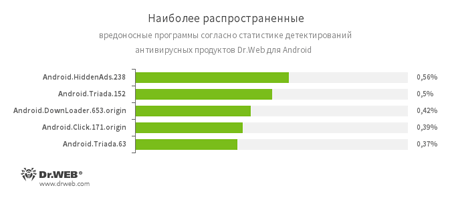

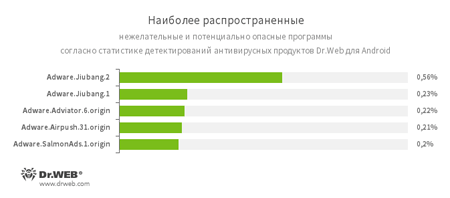

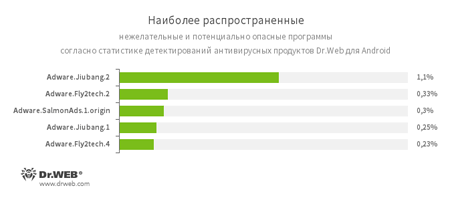

По данным антивирусных продуктов Dr.Web для Android

- Android.RemoteCode.121.origin

- Android.RemoteCode.117.origin

- Троянские программы, которые скачивают и запускают различные программные модули, в том числе вредоносные.

- Android.HiddenAds.253

- Android.HiddenAds.222.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Mobifun.4

- Троянец, загружающий другие вредоносные приложения.

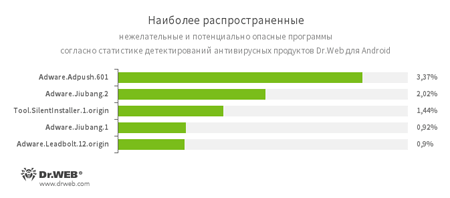

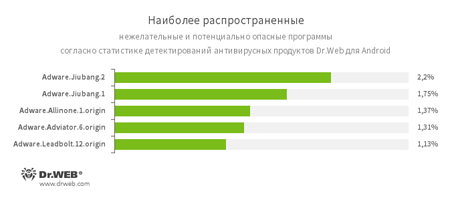

- Adware.Adpush.601

- Adware.Jiubang.2

- Adware.Jiubang.1

- Adware.Leadbolt.12.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

- Tool.SilentInstaller.1.origin

- Потенциально опасная программа, предназначенная для незаметного запуска приложений без вмешательства пользователя.

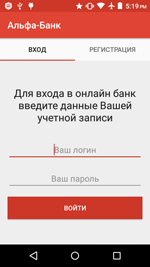

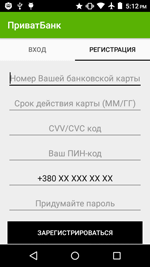

Банковский троянец

В уходящем месяце в каталоге Google Play был обнаружен троянец Android.BankBot.336.origin, которого вирусописатели распространяли под видом универсального приложения для работы с различными системами онлайн-банкинга. Вредоносная программа похищала логины и пароли от учетных записей пользователей, а также информацию о банковских картах, после чего могла незаметно переводить злоумышленникам деньги.

Вирусописатели продолжают совершенствовать вредоносные программы для ОС Android и распространяют их с применением как привычных, так и новых механизмов. При этом различные троянцы по-прежнему встречаются в каталоге Google Play. Для защиты смартфонов, планшетов и других устройств от этих угроз пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

Около 8% умных телевизоров и устройств на Android уязвимы для нового майнера: «Доктор Веб» рассказывает, как защититься |

8 февраля 2018 года

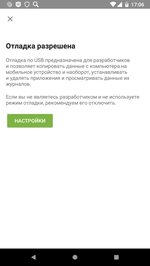

Этот Android-троянец, предназначенный для добычи криптовалюты Monero, способен инфицировать другие устройства без участия пользователя. Вредоносная программа Android.CoinMine.15 заражает Android-устройства с открытым портом 5555, который используется интерфейсом отладчика Android Debug Bridge (ADB). Инфицированными могут оказаться не только «умные» телевизоры, но также смартфоны, планшеты, телевизионные приставки, роутеры, медиаплееры и ресиверы – то есть устройства, использующие отладку по сети. Еще одним потенциально уязвимым устройством является одноплатный компьютер Raspberry Pi 3 с установленной ОС Android.

Распространение троянца происходит следующим образом. С другого зараженного устройства на атакуемый узел устанавливается приложение droidbot.apk, а также файлы с именами nohup, sss и bot.dat. Затем файл sss запускается с помощью утилиты nohup и в процессе работы становится демоном. После этого он извлекает из bot.dat другие компоненты троянца, в том числе конфигурационный файл в формате JSON, приложения-майнеры (для 32- и 64-разрядной версии ОС) и экземпляр троянской программы droidbot. После запуска droidbot в непрерывном цикле случайным образом генерирует IP-адрес и пытается подключиться к порту 5555. В случае успеха троянец предпринимает попытку заразить обнаруженное устройство с использованием интерфейса отладчика ADB. В отдельном потоке Android.CoinMine.15 запускает приложение-майнер, предназначенное для добычи криптовалюты Monero (XMR). Заражение подобными вредоносными программами может привести к заметному снижению быстродействия устройства, его нагреву, а также быстрому расходованию ресурса аккумулятора.

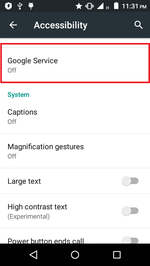

В ОС Android отладчик ADB по умолчанию отключен, однако некоторые производители все же оставляют его включенным. Кроме того, ADB по каким-либо причинам может быть включен самим пользователем — чаще всего режим отладки необходим разработчикам программ. Согласно статистике, собранной Dr.Web для Android, отладчик Android Debug Bridge включен на 8% устройств, защищенных нашим антивирусом. Поскольку такая настройка может представлять потенциальную угрозу, специальный компонент Dr.Web – Аудитор безопасности – предупреждает пользователя о включенном отладчике и предлагает отключить его.

Специалисты компании «Доктор Веб» рекомендуют всем владельцам Android-устройств выполнить проверку операционной системы на предмет потенциально опасных настроек. Для этого на нашем сайте или в официальном каталоге Google Play можно приобрести Dr.Web Security Space для Android, в состав которого входит Аудитор безопасности. Если на вашем устройстве включена, но не используется отладка по USB, лучше эту функцию отключить. Троянец-майнер Android.CoinMine.15 детектируется и удаляется антивирусными программами Dr.Web для Android, поэтому не представляет угрозы для наших пользователей.

#Android #майнинг #криптовалюты

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб» предупреждает о распространении нового троянца-шифровальщика |

5 февраля 2018 года

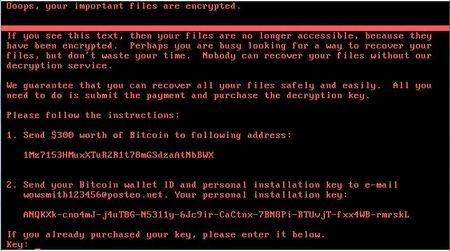

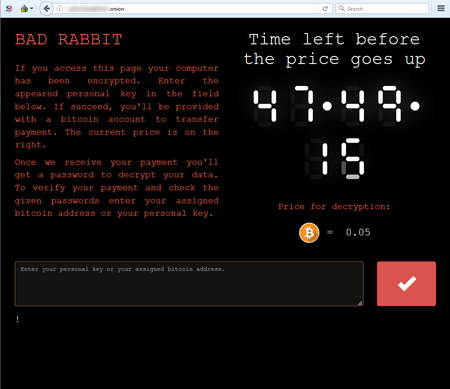

Троянец, названный создателями «GandCrab!», был добавлен в вирусные базы Dr.Web под именем Trojan.Encoder.24384. Он присваивает зашифрованным файлам расширение *.GDCB. В настоящее время известно две версии этого энкодера.

Запустившись на атакуемом устройстве, работающем под управлением Microsoft Windows, Trojan.Encoder.24384 может собирать информацию о наличии запущенных процессов антивирусов. Затем, выполнив проверку с целью предотвращения повторного запуска, он принудительно завершает процессы программ по заданному вирусописателями списку. Установив свою копию на диск, для обеспечения своего автоматического запуска энкодер модифицирует ветвь системного реестра Windows.

Троянец шифрует содержимое фиксированных, съемных и сетевых дисков, за исключением ряда папок, среди которых имеются служебные и системные. Каждый диск шифруется в отдельном потоке. После окончания шифрования троянец отправляет на сервер данные о количестве зашифрованных файлов и времени, потраченном на шифрование.

Троянец использует управляющий сервер, доменное имя которого не разрешается стандартными способами. Для получения IP-адреса этого сервера шифровальщик выполняет команду nslookup и ищет нужную информацию в ее выводе.

В настоящее время расшифровка файлов, зашифрованных троянцем Trojan.Encoder.24384, невозможна. Компания «Доктор Веб» снова напоминает пользователям, что наиболее надежным способом уберечь свои файлы является своевременное резервное копирование всех важных данных, при этом для хранения резервных копий желательно использовать внешние носители информации.

Чтобы троянец не испортил файлы, используйте защиту от потери данных

| Подробнее о шифровальщиках | Что делать, если... | Видео о настройке | Бесплатная расшифровка | Рубрика «Закодировать все» |

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в январе 2018 года |

31 января 2018 года

В январе 2018 года вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play около трех десятков игр, в которые был встроен троянец. Он незаметно скачивал и запускал вредоносные модули, способные выполнять различные действия. Кроме того, в уходящем месяце владельцам смартфонов и планшетов угрожал очередной Android-банкер, предназначенный для кражи конфиденциальной информации и денег. Также в январе в вирусную базу Dr.Web были добавлены записи для детектирования нескольких троянцев-шпионов. Среди распространявшихся вредоносных программ оказался и новый троянец-майнер, который использовал мощности зараженных мобильных устройств для добычи криптовалюты Monero.

ГЛАВНЫЕ ТЕНДЕНЦИИ ЯНВАРЯ

- Обнаружение в Google Play множества игр со встроенным троянцем

- Распространение вредоносных программ, которые шпионили за владельцами мобильных устройств

- Выявление нового Android-банкера, кравшего у пользователей деньги

- Распространение нового троянца-майнера

Мобильная угроза месяца

В январе специалисты компании «Доктор Веб» обнаружили в каталоге Google Play почти 30 игр, в которые был встроен троянец Android.RemoteCode.127.origin. Он входил в состав специализированной программной платформы для расширения функционала приложений. Android.RemoteCode.127.origin незаметно скачивал и запускал вспомогательные модули, которые могли выполнять самые разнообразные действия. Например, скрытно открывать веб-сайты и нажимать на расположенные на них рекламные ссылки и объявления, имитируя действия пользователей. Подробнее об этом троянце рассказано в нашем новостном материале.

По данным антивирусных продуктов Dr.Web для Android

- Android.DownLoader.573.origin

- Вредоносная программа, которая загружает других троянцев, а также нежелательное ПО.

- Android.HiddenAds.171.origin

- Android.HiddenAds.253

- Android.HiddenAds.222.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.RemoteCode.117.origin

- Троянская программа, которая скачивает и запускает различные программные модули, в том числе вредоносные.

- Adware.Jiubang.2

- Adware.Jiubang.1

- Adware.Allinone.1.origin

- Adware.Adviator.6.origin

- Adware.Leadbolt.12.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Банковский троянец

В уходящем месяце злоумышленники распространяли банковского троянца Android.BankBot.250.origin, который показывал поддельные окна ввода логина и пароля и передавал киберпреступникам вводимую конфиденциальную информацию. Он мог перехватывать СМС с проверочными кодами и незаметно подтверждал перевод денег на счета вирусописателей, а также другие операции в системах онлайн-банкинга.

Троянцы-шпионы

В январе в вирусную базу Dr.Web были добавлены новые записи для детектирования нескольких троянцев-шпионов. Одним из них был Android.Spy.422.origin, известный также под именем Dark Caracal. Злоумышленники использовали эту вредоносную программу для кибершпионажа. Android.Spy.422.origin похищал СМС-сообщения, отслеживал телефонные звонки, крал фотографии, историю веб-браузера и сохраненные в нем закладки, записывал окружение при помощи встроенного микрофона зараженного мобильного устройства и выполнял ряд прочих действий. Другие троянцы-шпионы представляли собой новые модификации вредоносной программы Android.Spy.410.origin, известной специалистам «Доктор Веб» с декабря 2017 года. Она отслеживает переписку в популярных программах, таких как Telegram, WhatsApp, Skype и других, перехватывает СМС-сообщения и телефонные звонки, а также похищает фотографии.

Android-майнер

Среди выявленных в январе вредоносных программ для ОС Android оказался и троянец-майнер, получивший имя Android.CoinMine.8. Киберпреступники распространяли его под видом игр и программ, доступных для бесплатного скачивания на одном из веб-сайтов. В действительности все эти приложения были троянцем, который использовал зараженные устройства для майнинга криптовалюты Monero.

Злоумышленники по-прежнему создают новые вредоносные и нежелательные приложения для ОС Android и распространяют их не только через мошеннические веб-сайты, но и каталог Google Play. Для защиты мобильных устройств от таких угроз рекомендуем установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в январе 2018 года |

31 января 2018 года

Начало 2018 года ознаменовалось обнаружением в каталоге Google Play нескольких игр для ОС Android со встроенным троянцем, скачивавшим и запускавшим на инфицированных устройствах вредоносные модули. Также вирусные аналитики исследовали несколько троянцев-майнеров, заражавших серверы под управлением Windows. Все они использовали уязвимость в программном обеспечении Cleverence Mobile SMARTS Server.

Главные тенденции января

- Появление в каталоге Google Play опасного троянца для Android

- Распространение новых версий троянцев-майнеров, заражающих Windows-серверы

Угроза месяца

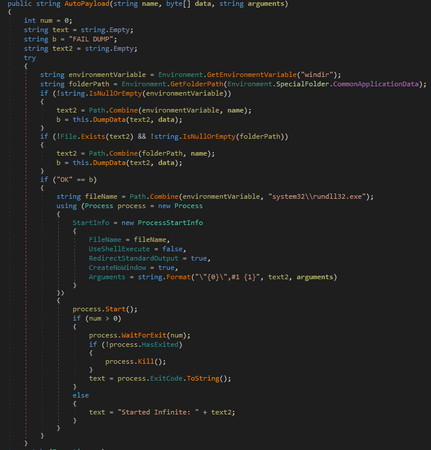

Cleverence Mobile SMARTS Server — это комплекс приложений для автоматизации магазинов, складов, различных учреждений и производств. Уязвимость нулевого дня в этих программах аналитики «Доктор Веб» обнаружили еще в июле 2017 года и сообщили о ней разработчикам ПО. Вскоре те выпустили обновление безопасности для своего программного продукта. Однако далеко не все администраторы установили это обновление, что позволило злоумышленникам продолжить взломы уязвимых серверов. Для этого киберпреступники отправляют на уязвимый сервер специальный запрос, в результате чего происходит выполнение содержащейся в нем команды. Затем взломщики создают в системе нового пользователя с административными привилегиями и получают от его имени несанкционированный доступ к серверу по протоколу RDP. В некоторых случаях с помощью утилиты Process Hacker киберпреступники завершают процессы работающих на сервере антивирусов. Получив доступ к системе, они устанавливают в ней троянца-майнера.

Используемый взломщиками майнер непрерывно совершенствуется. Изначально они устанавливали несколько модификаций троянца, добавленных в вирусную базу Dr.Web под именами Trojan.BtcMine.1324, Trojan.BtcMine.1369 и Trojan.BtcMine.1404. Позже этот список пополнили Trojan.BtcMine.2024, Trojan.BtcMine.2025, Trojan.BtcMine.2033, а самой актуальной версией майнера на текущий момент является Trojan.BtcMine.1978.

Этот троянец запускается в качестве критически важного системного процесса, при попытке завершить который Windows аварийно прекращает работу и демонстрирует «синий экран смерти» (BSOD). После старта майнер пытается остановить процессы и удались службы нескольких антивирусов. Киберпреступники используют Trojan.BtcMine.1978 для добычи криптовалют Monero (XMR) и Aeon. Специалисты компании «Доктор Веб» рекомендуют установить все выпущенные разработчиками обновления безопасности Cleverence Mobile SMARTS Server, а более подробную информацию об этом инциденте можно найти в опубликованной на нашем сайте обзорной статье.

По данным статистики Антивируса Dr.Web

- Trojan.Moneyinst.520

- Вредоносная программа, устанавливающая на компьютер жертвы различное ПО, в том числе других троянцев.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.BPlug

- Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц.

- Trojan.DownLoad

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Trojan.Zadved

- Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

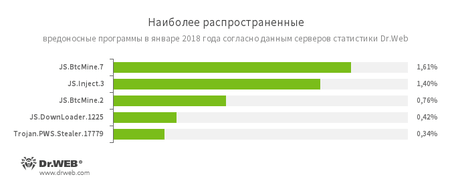

По данным серверов статистики «Доктор Веб»

- JS.BtcMine.7, JS.BtcMine.2

- Сценарий на языке JavaScript, предназначенный для скрытой добычи (майнинга) криптовалют.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Статистика вредоносных программ в почтовом трафике

- JS.BtcMine.7

- Сценарий на языке JavaScript, предназначенный для скрытой добычи (майнинга) криптовалют.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.Encoder.24348

- Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку.

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Шифровальщики

В январе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 22,12% обращений;

- Trojan.Encoder.567 — 7,83% обращений;

- Trojan.Encoder.11539 — 6,45% обращений;

- Trojan.Encoder.2267 — 3,46% обращений;

- Trojan.Encoder.761 — 3,23% обращений;

- Trojan.Encoder.3953 — 3,20% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение января 2018 года в базу нерекомендуемых и вредоносных сайтов было добавлено 309 933 интернет-адреса.

| декабрь 2017 | январь 2018 | Динамика |

|---|---|---|

| + 241 274 | + 309 933 | +28.4% |

Вредоносное и нежелательное ПО для мобильных устройств

В январе вирусные аналитики компании «Доктор Веб» обнаружили троянца Android.RemoteCode.127.origin, встроенного во множество доступных в каталоге Google Play Android-игр. Он незаметно загружал и запускал вредоносные модули, которые могли выполнять разнообразные действия. Помимо этого, в уходящем месяце пользователям угрожал банковский троянец Android.BankBot.250.origin, который крал логины и пароли для доступа к учетным записям онлайн-банкинга. Кроме того, в январе специалисты по информационной безопасности выявили вредоносную программу-майнер, получившую имя Android.CoinMine.8. Этот троянец использовал мощности зараженных смартфонов и планшетов для добычи криптовалюты Monero. В этом же месяце в вирусную базу Dr.Web было добавлено несколько записей для детектирования Android-шпионов, которых злоумышленники использовали для слежки. Одним из них был Android.Spy.422.origin. Другие вредоносные приложения являлись новыми модификациями троянца Android.Spy.410.origin, распространявшегося еще в декабре 2017 года.

Наиболее заметные события, связанные с «мобильной» безопасностью в январе:

- обнаружение в Google Play нового троянца;

- распространение нового Android-майнера, использовавшего зараженные мобильные устройства для добычи криптовалюты;

- выявление новых троянцев-шпионов.

Более подробно о вирусной обстановке для мобильных устройств в январе читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

Уязвимость в Cleverence Mobile SMARTS Server используется для добычи криптовалют |

24 января 2018 года

Приложения семейства Cleverence Mobile SMARTS Server созданы для автоматизации магазинов, складов, различных учреждений и производств. Они предназначены для работы на ПК под управлением Microsoft Windows. В конце июля прошлого года специалисты компании «Доктор Веб» обнаружили критическую уязвимость в одном из компонентов Cleverence Mobile SMARTS Server, с использованием которой злоумышленники получают несанкционированный доступ к серверам и устанавливают на них троянцев семейства Trojan.BtcMine, предназначенных для добычи (майнинга) криптовалют. Об этой уязвимости мы незамедлительно сообщили разработчикам программного комплекса.

Изначально киберпреступники использовали несколько версий майнера, детектируемых антивирусом Dr.Web как Trojan.BtcMine.1324, Trojan.BtcMine.1369 и Trojan.BtcMine.1404. На сервер, на котором работает ПО Cleverence Mobile SMARTS Server, злоумышленники отправляют специальным образом сформированный запрос, в результате чего происходит выполнение команды, содержащейся в этом запросе. Взломщики используют команду для создания в системе нового пользователя с административными привилегиями и получают от его имени несанкционированный доступ к серверу по протоколу RDP. В некоторых случаях с помощью утилиты Process Hacker киберпреступники завершают процессы работающих на сервере антивирусов. Получив доступ к системе, они устанавливают в ней троянца-майнера.

Этот троянец представляет собой динамическую библиотеку, которую киберпреступники сохраняют во временную папку и затем запускают. Вредоносная программа заменяет собой одну из легитимных системных служб Windows, выбирая «жертву» по ряду параметров, при этом файл оригинальной службы удаляется. Затем вредоносная служба получает ряд системных привилегий и устанавливает для своего процесса флаг критического. После этого троянец сохраняет на диск необходимые для своей работы файлы и приступает к майнингу криптовалюты, используя аппаратные ресурсы инфицированного сервера.

Несмотря на то, что разработчики Cleverence Mobile SMARTS Server своевременно выпустили обновление, закрывающее уязвимость в программном комплексе, многие администраторы серверов не торопятся с его установкой, чем и пользуются злоумышленники. Киберпреступники продолжают устанавливать на взломанные ими серверы троянцев-майнеров, постоянно модифицируя их версии. Со второй половины ноября 2017 года злоумышленники начали использовать принципиально нового троянца, которого они совершенствуют и по сей день. Эта вредоносная программа получила название Trojan.BtcMine.1978, она предназначена для добычи криптовалют Monero (XMR) и Aeon.

Майнер запускается в качестве критически важного системного процесса с отображаемым именем «Plug-and-Play Service», при попытке завершить который Windows аварийно прекращает работу и демонстрирует «синий экран смерти» (BSOD). После запуска Trojan.BtcMine.1978 пытается удалить службы антивирусов Dr.Web, Windows Live OneCare, «Антивируса Касперского», ESET Nod32, Emsisoft Anti-Malware, Avira, 360 Total Security и Windows Defender. Затем майнер ищет запущенные на атакуемом компьютере процессы антивирусных программ. В случае успеха он расшифровывает, сохраняет на диск и запускает драйвер, с помощью которого пытается завершить эти процессы. Антивирус Dr.Web успешно обнаруживает и блокирует драйвер Process Hacker, который использует Trojan.BtcMine.1978, — этот драйвер был добавлен в вирусные базы Dr.Web как хакерская утилита (hacktool).

Получив из собственной конфигурации список портов, Trojan.BtcMine.1978 ищет в сетевом окружении роутер. Затем с помощью протокола UPnP он перенаправляет TCP-порт роутера на порты из полученного списка и подключается к ним в ожидании соединений по протоколу HTTP. Необходимые для своей работы настройки вредоносная программа хранит в системном реестре Windows.

В теле майнера содержится список IP-адресов управляющих серверов, которые он проверяет с целью обнаружить активный. Затем троянец настраивает на зараженной машине прокси-серверы, которые будут использоваться для добычи криптовалют. Также Trojan.BtcMine.1978 по команде злоумышленников запускает оболочку PowerShell и перенаправляет ее ввод-вывод на подключающегося к скомпрометированному узлу удаленного пользователя. Это позволяет злоумышленникам выполнять на зараженном сервере различные команды.

Выполнив эти действия, троянец встраивает во все запущенные процессы модуль, предназначенный для добычи криптовалют. Первый процесс, в котором этот модуль начинает работу, и будет использоваться для майнинга Monero (XMR) и Aeon.

Несмотря на то, что Trojan.BtcMine.1978 обладает механизмом, позволяющим принудительно завершать процессы антивирусных программ, наши пользователи могут чувствовать себя в безопасности, поскольку самозащита Антивируса Dr.Web не дает троянцу нарушить работу критически важных компонентов. Администраторам серверов, использующих Cleverence Mobile SMARTS Server, специалисты компании «Доктор Веб» рекомендуют установить все выпущенные разработчиками обновления безопасности.

| Подробнее о троянце |

|

|

«Доктор Веб» обнаружил в Google Play зараженные игры, скачанные более 4 500 000 раз |

|

|

«Доктор Веб»: обзор вирусной активности за 2017 год |

29 декабря 2017 года

С точки зрения информационной безопасности уходящий 2017 год запомнится, безусловно, такими яркими событиями как глобальные атаки червей-шифровальщиков WannaCry, NePetya и BadRabbit, а также появлением значительного числа Linux-троянцев для так называемого «Интернета Вещей». Кроме того, этот год был отмечен распространением на многочисленных веб-сайтах вредоносных сценариев, предназначенных для майнинга (добычи) криптовалюты.

Весной 2017 года вирусные аналитики компании «Доктор Веб» исследовали новый бэкдор для операционной системы macOS — это была одна из немногих вредоносных программ для ОС компании Apple, добавленных в вирусные базы в этом году. Также в течение прошедших 12 месяцев появлялись новые банковские троянцы, предназначенные для хищения средств со счетов клиентов кредитных организаций: одну из таких вредоносных программ, Trojan.PWS.Sphinx.2, вирусные аналитики «Доктор Веб» исследовали в феврале, другую — Trojan.Gozi.64 — в ноябре 2017 года.

Высокую активность в уходящем году проявляли сетевые мошенники: компания «Доктор Веб» неоднократно сообщала о раскрытии новых схем обмана интернет-пользователей. В прошедшем марте сетевые жулики попытались выманить деньги у владельцев и администраторов различных интернет-ресурсов, для чего создали порядка 500 мошеннических веб-страниц. В своих спам-рассылках киберпреступники пытались выдать себя за сотрудников компаний «Яндекс» и «RU-Center», а также придумали мошенническую схему, в которой для получения несуществующей выплаты от потенциальной жертвы требовали указать Страховой номер индивидуального лицевого счета в системе пенсионного страхования (СНИЛС). Кроме того, в июле оказался скомпрометированным портал государственных услуг Российской Федерации (gosuslugi.ru), на страницы которого неизвестные внедрили потенциально опасный код. Эта уязвимость вскоре была устранена администрацией портала.

Неспокойным выдался 2017 год и для владельцев мобильных устройств, работающих под управлением ОС Google Android. Летом вирусные аналитики «Доктор Веб» исследовали многофункционального банковского Android-троянца, получавшего контроль над устройством и кравшего конфиденциальную информацию клиентов кредитно-финансовых организаций. Вскоре в каталоге Google Play была выявлена игра со встроенным троянцем-загрузчиком, которую скачали более миллиона пользователей. В течение года специалисты «Доктор Веб» обнаруживали Android-троянцев, предустановленных в заводские прошивки мобильных устройств, а также множество других вредоносных и потенциально опасных программ для этой платформы.

Главные тенденции года

- Появление опасных червей-шифровальщиков, способных распространяться без участия пользователей;

- Рост количества Linux-троянцев для «Интернета вещей»;

- Распространение опасных вредоносных программ для мобильной платформы Android.

Наиболее интересные события 2017 года

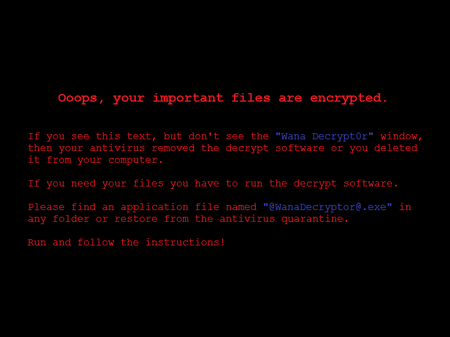

Троянцы-энкодеры, шифрующие файлы и требующие выкуп за их восстановление, обычно распространялись либо под видом тех или иных «полезных» утилит, либо с использованием вредоносных рассылок. При этом чаще всего злоумышленники вкладывали в письма не сам шифровальщик, а небольшого троянца-загрузчика, который при попытке открыть вложение скачивал и запускал энкодер. В то же время черви, способные самостоятельно распространяться по сети, ранее не использовались для шифрования файлов, а имели совсем другие вредоносные функции — одного из представителей этого класса вредоносных программ специалисты «Доктор Веб» исследовали в начале минувшего года. Первым шифровальщиком, сочетающим в себе возможности энкодера и сетевого червя, стал Trojan.Encoder.11432, получивший известность под именем WannaCry.

Массовое распространение этой вредоносной программы началось в 10 утра 12 мая 2017 года. Чтобы заразить другие компьютеры, червь использовал уязвимость в протоколе SMB (MS17-10), при этом опасности подвергались как узлы локальной сети, так и компьютеры в Интернете со случайными IP-адресами. Червь состоял из нескольких компонентов, и шифровальщик являлся только одним из них.

Trojan.Encoder.11432 шифровал файлы с использованием случайного ключа, при этом в составе троянца имелся специальный модуль-декодер, позволявший расшифровать несколько файлов бесплатно в демонстрационном режиме. Примечательно, что эти выбранные случайным образом файлы шифровались при помощи совершенно другого ключа, поэтому их восстановление не гарантировало успешной расшифровки остальных данных. Подробное исследование этого энкодера было опубликовано на нашем сайте в мае 2017 года.

Вскоре разразилась еще одна эпидемия червя-шифровальщика, которого различные источники называли NePetya, Petya.A, ExPetya и WannaCry-2 (подобные наименования он получил благодаря мнимой схожести с ранее распространявшимся троянцем Petya — Trojan.Ransom.369). В вирусные базы Dr.Web NePetya был добавлен под именем Trojan.Encoder.12544.

Как и его предшественник WannaCry, червь-шифровальщик Trojan.Encoder.12544 использовал для своего распространения уязвимость в протоколе SMB, однако в этом случае достаточно быстро удалось установить первоначальный источник распространения червя. Им оказался модуль обновления программы M.E.Doc, предназначенной для ведения налоговой отчетности на территории Украины. Именно поэтому украинские пользователи и организации стали первыми жертвами Trojan.Encoder.12544. Специалисты «Доктор Веб» подробно исследовали программу M.E.Doc и установили, что один из ее компонентов содержит полноценный бэкдор, который способен собирать логины и пароли для доступа к почтовым серверам, загружать и запускать на компьютере любые приложения, выполнять в системе произвольные команды, а также передавать файлы с компьютера на удаленный сервер. Этим бэкдором и воспользовался NePetya, а до него — как минимум еще один троянец-шифровальщик.

Исследование Trojan.Encoder.12544 показало, что этот энкодер изначально не предполагал возможности расшифровки поврежденных файлов. Вместе с тем он обладал достаточно богатым арсеналом вредоносных функций. Для перехвата учетных данных пользователей Windows он использовал утилиты Mimikatz и при помощи этой информации (а также несколькими другими способами) распространялся по локальной сети. Чтобы инфицировать компьютеры, к которым ему удалось получить доступ, Trojan.Encoder.12544 задействовал программу для управления удаленным компьютером PsExec или стандартную консольную утилиту для вызова объектов Wmic.exe. Кроме того, шифровальщик портил загрузочную запись диска С: (Volume Boot Record, VBR) и подменял оригинальную загрузочную запись Windows (MBR) собственной, при этом исходная MBR шифровалась и переносилась в другой сектор диска.

В июне компания «Доктор Веб» опубликовала подробное исследование червя-шифровальщика Trojan.Encoder.12544.

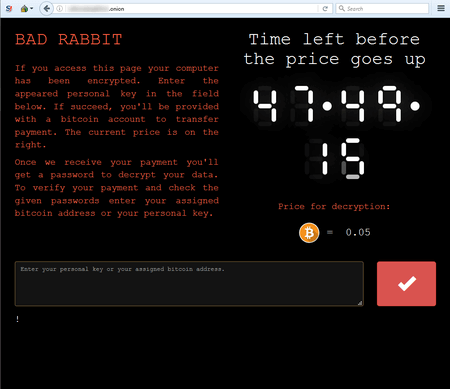

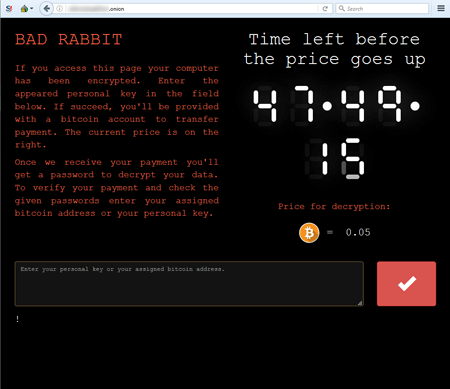

В октябре было зафиксировано распространение еще одного червя-энкодера, получившего наименование Trojan.BadRabbit. Известные образцы троянца распространялись в виде программы со значком установщика Adobe Flash. Архитектурно BadRabbit был похож на своих предшественников: он так же состоял из нескольких компонентов: дроппера, энкодера и сетевого червя, тоже содержал встроенный расшифровщик, более того, часть его кода была явно позаимствована у Trojan.Encoder.12544. Однако этот шифровальщик отличался одной примечательной чертой: при запуске он проверял наличие на атакуемом компьютере двух антивирусов — Dr.Web и McAfee — и в случае их обнаружения пропускал первый этап шифрования, видимо, с целью избежать преждевременного обнаружения.

С более подробной информацией об этой вредоносной программе можно ознакомиться в опубликованной компанией «Доктор Веб» обзорной статье.

Вирусная обстановка

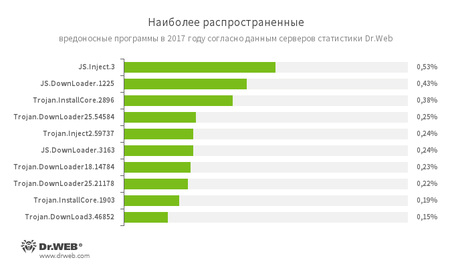

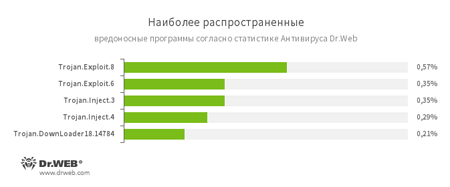

Согласно сведениям, полученным с использованием серверов статистики «Доктор Веб», в 2017 году на компьютерах пользователей чаще всего выявлялись сценарии и вредоносные программы, предназначенные для загрузки из Интернета других троянцев, а также для установки опасных и нежелательных приложений. По сравнению с прошлым годом из этой статистики практически исчезли рекламные троянцы.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.InstallCore

- Семейство установщиков нежелательных и вредоносных приложений.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

- Trojan.DownLoad

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

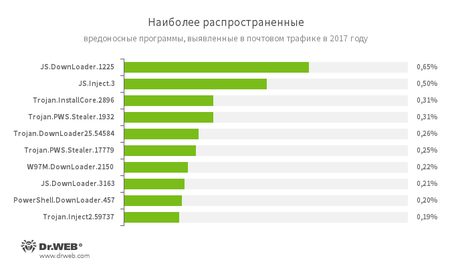

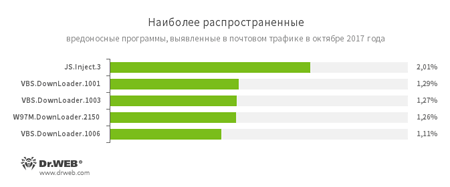

Схожая картина наблюдается и в анализе почтового трафика, однако здесь помимо загрузчиков встречаются также троянцы, предназначенные для хищения паролей и другой конфиденциальной информации.

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.InstallCore

- Семейство установщиков нежелательных и вредоносных приложений.

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- W97M.DownLoader

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- PowerShell.DownLoader

- Семейство вредоносных файлов, написанных на языке сценариев PowerShell. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

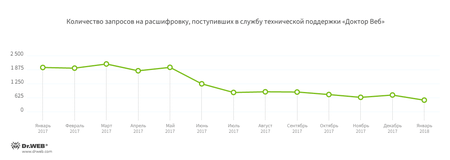

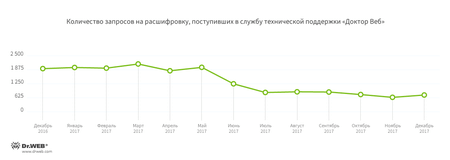

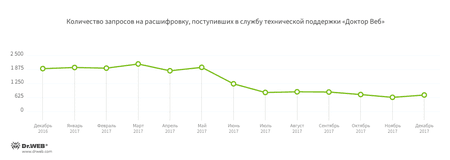

Троянцы-шифровальщики

2017 год можно смело назвать годом червей-энкодеров: именно в уходящем году шифровальщики научились массово распространяться по сети без участия пользователей, став причиной нескольких эпидемий. За прошедшие 12 месяцев в службу технической поддержки компании «Доктор Веб» обратились в общей сложности порядка 18 500 пользователей, пострадавших от действий шифровальщиков. Начиная с мая количество запросов постепенно снижалось, уменьшившись к концу года по сравнению с его началом более чем вдвое.

Согласно статистике, чаще всего в 2017 году на компьютеры проникал троянец Trojan.Encoder.858, второе место занимает Trojan.Encoder.3953, третьим по «популярности» является энкодер Trojan.Encoder.567.

Наиболее распространенные шифровальщики в 2017 году:

- Trojan.Encoder.858 — 26,55% обращений;

- Trojan.Encoder.3953 — 6,03% обращений;

- Trojan.Encoder.567 — 3,71% обращений;

- Trojan.Encoder.761 — 1,79% обращений;

- Trojan.Encoder.3976 — 1,07% обращений.

- получить список содержимого заданной директории;

- прочитать файл;

- записать в файл;

- получить содержимое файла;

- удалить файл или папку;

- переименовать файл или папку

- изменить права для файла или папки (команда chmod);

- изменить владельца файлового объекта (команда chown);

- создать папку;

- выполнить команду в оболочке bash;

- обновить троянца;

- переустановить троянца;

- сменить IP-адрес управляющего сервера;

- установить плагин.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Вредоносные программы для Linux

Как и в прошлом году, в течение прошедших 12 месяцев было выявлено довольно много троянцев для ОС семейства Linux, при этом вирусописатели создавали версии опасных приложений для таких аппаратных архитектур как х86, ARM, MIPS, MIPSEL, PowerPC, Superh, Motorola 68000, SPARC — то есть, для очень широкого диапазона «умных» устройств. Среди них — всевозможные роутеры, телевизионные приставки, сетевые накопители и т.д. Объясняется такой интерес тем, что многие пользователи подобной аппаратуры не задумываются над необходимостью смены установленных по умолчанию учетных данных администратора системы, что заметно упрощает задачу злоумышленникам.

Уже в январе 2017 года вирусные аналитики «Доктор Веб» обнаружили несколько тысяч инфицированных устройств, зараженных троянцем Linux.Proxy.10. Эта вредоносная программа предназначена для запуска на зараженном устройстве SOCKS5-прокси-сервера, с использованием которого злоумышленники могут обеспечить себе анонимность в Интернете. Месяц спустя был выявлен Trojan.Mirai.1 — Windows-троянец, способный заражать устройства под управлением Linux.

В мае специалисты «Доктор Веб» исследовали новую модификацию сложного многокомпонентного троянца для ОС Linux, принадлежащего к семейству Linux.LuaBot. Эта вредоносная программа представляет собой набор из 31 Lua-сценария и двух дополнительных модулей, каждый из которых выполняет собственную функцию. Троянец способен заражать устройства с архитектурами Intel x86 (и Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, M68k – иными словами, не только компьютеры, но и широчайший ассортимент роутеров, телевизионных приставок, сетевых хранилищ, IP-камер и других «умных» устройств.

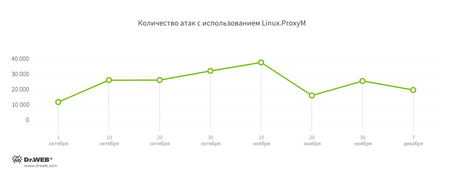

В июле вирусные базы Dr.Web пополнились записью для троянца Linux.MulDrop.14, который устанавливал на инфицированном устройстве приложение для добычи криптовалют. Тогда же вирусные аналитики исследовали вредоносную программу Linux.ProxyM, запускающего на зараженном устройстве прокси-сервер. Атаки с применением этого троянца фиксировались начиная с февраля 2017 года, но пика достигли во второй половине мая. Больше всего источников атак располагалось в России, на втором и третьем месте – Китай и Тайвань.

Вскоре злоумышленники начали использовать Linux.ProxyM для рассылки спама и фишинговых писем, в частности от имени сервиса DocuSign, предназначенного для работы с электронными документами. Специалистам «Доктор Веб» удалось установить, что киберпреступники отправляли порядка 400 спам-сообщений в сутки с каждого инфицированного устройства. Осенью 2017 года злоумышленники нашли для Linux.ProxyM еще одно применение: с помощью этого троянца они начали взламывать сайты. Использовалось несколько методов взлома: SQL-инъекции (внедрение в запрос к базе данных сайта вредоносного SQL-кода), XSS (Cross-Site Scripting) – метод атаки, заключающийся в добавлении в страницу вредоносного сценария, который выполняется на компьютере при открытии этой страницы, и Local File Inclusion (LFI) — метод атаки, позволяющий удаленно читать файлы на атакуемом сервере. График количества зафиксированных атак этого троянца представлен ниже.

Также в ноябре был обнаружен новый бэкдор для Linux, получивший наименование Linux.BackDoor.Hook.1. Он может скачивать заданные в поступившей от злоумышленников команде файлы, запускать приложения или подключаться к определенному удаленному узлу.

Число угроз для ОС Linux постепенно растет, и есть основания полагать, что эта тенденция продолжится и в следующем году.

Вредоносные программы для macOS

В течение года вирусные базы Dr.Web пополнились записями для целого ряда семейств вредоносных программ, способных инфицировать устройства Apple: это Mac.Pwnet, Mac.BackDoor.Dok, Mac.BackDoor.Rifer, Mac.BackDoor.Kirino и Mac.BackDoor.MacSpy. Одна из обнаруженных в 2017 году вредоносных программ — Mac.BackDoor.Systemd.1 — представляет собой бэкдор, способный выполнять следующие команды:

Более подробные сведения об этом троянце изложены в опубликованной на сайте компании «Доктор Веб» статье.

Опасные и нерекомендуемые сайты

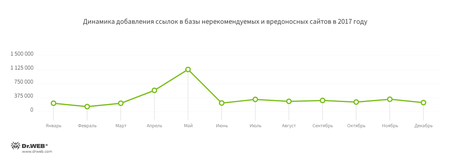

Специалисты «Доктор Веб» регулярно добавляют в базы Родительского (Офисного) контроля адреса потенциально опасных и нерекомендуемых веб-сайтов. К таковым относятся мошеннические, фишинговые ресурсы и сайты, распространяющие вредоносное ПО. Динамика пополнения этих баз в 2017 году показана на следующей диаграмме.

Сетевое мошенничество

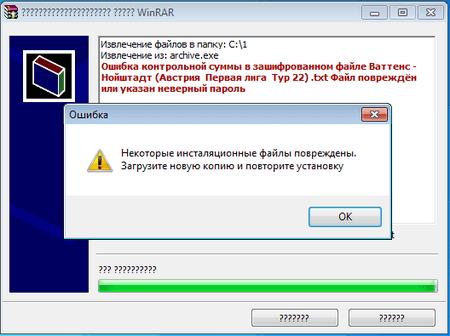

Интернет-мошенничество — весьма распространенное явление, и год от года сетевые жулики расширяют арсенал методик обмана доверчивых пользователей. В одной из весьма популярных мошеннических схем в 2017 году использовались так называемые «договорные матчи». Киберпреступники создают специальный сайт, на котором предлагают приобрести «достоверные и проверенные сведения об исходе спортивных состязаний». Впоследствии с помощью этой информации можно делать якобы гарантированно выигрышные ставки в букмекерских конторах. Этой весной жулики усовершенствовали схему: они предлагали потенциальным жертвам скачать защищенный паролем самораспаковывающийся RAR-архив, якобы содержащий текстовый файл с результатами того или иного матча. Пароль для архива жулики высылают после завершения состязания. Предполагается, что таким образом пользователь сможет сравнить предсказанный результат с реальным. Однако вместо архива с сайта мошенников скачивалась созданная ими программа, внешне неотличимая от самораспаковывающегося архива WinRAR. Этот поддельный «архив» содержит шаблон текстового файла, в который с помощью специального алгоритма подставляются нужные результаты матча в зависимости от того, какой пароль введет пользователь. Таким образом, после окончания спортивного соревнования жуликам достаточно отправить своей жертве соответствующий пароль, и из «архива» будет «извлечен» текстовый файл с правильным результатом (на самом деле он будет сгенерирован троянцем на основе шаблона).

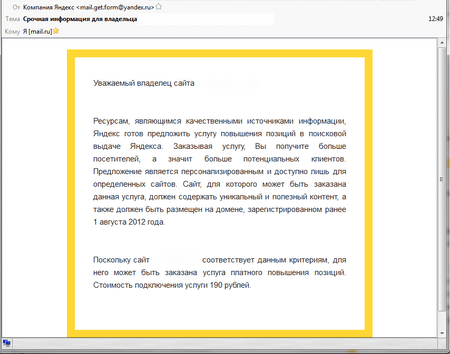

В минувшем году киберпреступники пытались обмануть не только простых пользователей, но и владельцев веб-сайтов. Жулики рассылали им письма якобы от имени компании «Яндекс», по всей видимости позаимствовав адреса получателей из баз данных регистраторов доменов. В своем послании мошенники от имени «Яндекса» предлагали владельцу сайта повысить его позиции в поисковой выдаче. Для этих целей они создали более 500 веб-страниц, ссылки на которые сотрудники «Доктор Веб» добавили в базы нерекомендуемых сайтов.

Киберпреступники рассылали мошеннические письма не только от имени «Яндекса», но и от лица регистратора доменов «RU-Center». Ссылаясь на некие изменения в правилах ICANN, злоумышленники предлагали администраторам домена создать в корневой директории сайта php-файл определенного содержания, якобы с целью подтвердить право использования этого домена получателем сообщения. Файл, который предлагали сохранить в корневой папке сайта злоумышленники, содержал команду, способную выполнить заданный в переменной произвольный код.

Другая популярная методика обмана — обещание выплат крупных сумм, за вывод которых преступники просят жертву перевести им небольшой взнос. Компания «Доктор Веб» сообщала о подобной схеме, в которой для проверки якобы причитающихся пользователю страховых премий на мошенническом сайте требовалось указать номер страхового свидетельства СНИЛС или паспортные данные.

Можно предположить, что сетевые мошенники будут и дальше изобретать новые методики незаконного заработка, основанного на обмане.

Для мобильных устройств

Мобильные устройства по-прежнему остаются привлекательной мишенью для киберпреступников, поэтому неудивительно, что 2017 год был вновь отмечен появлением большого числа вредоносных и нежелательных программ. Среди основных целей злоумышленников снова стало незаконное обогащение, а также кража персональной информации.

Как и ранее, одну из основных угроз представляли банковские троянцы, с помощью которых вирусописатели получали доступ к счетам клиентов кредитных организаций и незаметно крали с них деньги. Среди таких вредоносных приложений стоит отметить Android.Banker.202.origin, который был встроен в безобидные программы и распространялся через каталог Google Play. Android.Banker.202.origin интересен своей многоступенчатой схемой атаки. При запуске он извлекал скрытого внутри него троянца Android.Banker.1426, который скачивал еще одну вредоносную программу-банкер. Именно она похищала логины, пароли и другую конфиденциальную информацию, необходимую для доступа к счетам пользователей.

Похожий банкер получил имя Android.BankBot.233.origin. Он извлекал из своих ресурсов и незаметно устанавливал троянца Android.BankBot.234.origin, который охотился за информацией о банковских картах. Эта вредоносная программа отслеживала запуск приложения «Play Маркет» и показывала поверх него мошенническую форму, в которой запрашивала соответствующие данные. Особенность Android.BankBot.233.origin заключалась в том, что он пытался получить доступ к специальным возможностям (Accessibility Service) зараженных устройств. С их помощью он начинал полностью контролировать смартфоны и планшеты и управлял их функциями. Именно благодаря доступу к специальному режиму работы операционной системы Android.BankBot.233.origin скрытно ставил второго троянца.

Android.BankBot.211.origin – еще один опасный банкер, который также использовал специальные возможности ОС Android. Троянец самостоятельно назначал себя администратором устройства и менеджером СМС по умолчанию. Кроме того, он мог фиксировать все происходящее на экране и делал скриншоты при каждом нажатии клавиатуры. Также Android.BankBot.211.origin показывал фишинговые окна для кражи логинов и паролей и передавал злоумышленникам другие секретные сведения.

Применение специальных возможностей ОС Android вредоносными программами сделало их намного более опасными и стало одним из основных этапов эволюции Android-троянцев в 2017 году.

По-прежнему актуальными оставались троянцы, которые без ведома пользователей скачивали и запускали различные приложения. Одним из них был найденный в январе Android.Skyfin.1.origin, внедрявшийся в процесс программы Play Маркет и загружавший ПО из Google Play. Android.Skyfin.1.origin накручивал счетчик установок в каталоге и искусственно увеличивал популярность приложений. А в июле вирусные аналитики «Доктор Веб» выявили и исследовали троянца Android.Triada.231, которого злоумышленники встроили в одну из системных библиотек сразу нескольких моделей мобильных Android-устройств. Этот троянец внедрялся в процессы всех работающих программ и мог незаметно загружать и запускать другие вредоносные модули, заданные в команде управляющего сервера. Вирусописатели начали применять подобный механизм заражения процессов еще в 2016 году, и специалисты «Доктор Веб» ожидали, что киберпреступники продолжат использовать этот вектор атак.

В 2017 году владельцы Android-смартфонов и планшетов вновь столкнулись с рекламными троянцами. Среди них был Android.MobiDash.44, который распространялся через каталог Google Play под видом приложений-руководств к популярным играм. Этот троянец показывал навязчивую рекламу и мог загружать дополнительные вредоносные компоненты. Кроме того, были выявлены и новые нежелательные рекламные модули, один из которых получил наименование Adware.Cootek.1.origin. Он был встроен в популярное приложение-клавиатуру и также распространялся через каталог Google Play. Adware.Cootek.1.origin показывал объявления и различные баннеры.

Серьезную опасность для пользователей мобильных устройств в 2017 году вновь представляли троянцы-вымогатели. Эти вредоносные приложения блокируют экран зараженных смартфонов и планшетов и требуют выкуп за разблокировку. При этом суммы, которые интересуют вирусописателей, могут доходить до нескольких сотен и даже тысяч долларов. На протяжении последних 12 месяцев антивирусные продукты Dr.Web для Android обнаруживали троянцев такого типа на устройствах пользователей более 177 000 раз.

Среди выявленных в прошлом году Android-вымогателей был Android.Locker.387.origin, скрывавшийся в приложении для оптимизации работы и «восстановления» аккумулятора. Другой Android-локер, получивший имя Android.Encoder.3.origin, не только блокировал экран атакуемых устройств, но и шифровал файлы. А троянец Android.Banker.184.origin помимо шифрования менял пароль разблокировки экрана.

В 2017 году немало угроз встречалось и в каталоге Google Play. В апреле в нем был найден троянец Android.BankBot.180.origin, который крал логины и пароли для доступа к банковским учетным записям и перехватывал СМС с проверочными кодами. Позднее был выявлен троянец Android.Dvmap.1.origin, пытавшийся получить root-доступ для незаметной установки вредоносного компонента Android.Dvmap.2.origin. Он скачивал другие модули троянца.

В начале июля вирусные аналитики «Доктор Веб» обнаружили в Google Play вредоносную программу Android.DownLoader.558.origin, которая незаметно загружала и запускала дополнительные компоненты. В этом же месяце в каталоге был найден троянец Android.RemoteCode.85.origin, скачивавший вредоносный плагин, который похищал СМС-сообщения.

Осенью специалисты по информационной безопасности нашли в Google Play троянца Android.SockBot.5, который превращал зараженные смартфоны и планшеты в прокси-серверы. А позднее в каталоге был обнаружен загрузчик, которой скачивал и предлагал пользователям установить различные программы. Это троянец получил имя Android.DownLoader.658.origin. Кроме того, среди выявленных в Google Play вредоносных приложений была и потенциально опасная программа Program.PWS.1, о которой компания «Доктор Веб» рассказала в одной из своих публикаций. Это приложение позволяло получить доступ к заблокированным на территории Украины социальным сетям «ВКонтакте» и «Одноклассники», однако не шифровало передаваемые данные, включая логины и пароли.

В минувшем году злоумышленники также атаковали владельцев мобильных Android-устройств с использованием троянцев-шпионов. Среди этих вредоносных программ были троянцы Android.Chrysaor.1.origin и Android.Chrysaor.2.origin, а также Android.Lipizzan.2, которые крали переписку в популярных программах для онлайн-общения, похищали СМС-сообщения, отслеживали координаты зараженных устройств и передавали киберпреступникам другие секретные сведения. Еще одна вредоносная программа-шпион получила имя Android.Spy.377.origin. Она принимала команды по протоколу Telegram и обладала широким функционалом. Например, троянец мог отправлять СМС с заданным текстом на нужные вирусописателям номера, собирал сведения обо всех доступных файлах и по указанию злоумышленников отправлял любой из них на управляющий сервер. Кроме того, Android.Spy.377.origin мог совершать телефонные звонки и отслеживать местоположение смартфонов и планшетов.

Среди обнаруженных вредоносных программ для мобильных устройств были и новые троянцы-майнеры – например, Android.CoinMine.3, который добывал криптовалюту Monero.

Перспективы и вероятные тенденции

Как и ранее, в наступающем году наибольшую опасность для пользователей будут представлять энкодеры и банковские троянцы. Можно ожидать появления новых червей-шифровальщиков, использующих для своего распространения ошибки и уязвимости в операционной системе и сетевых протоколах.

С высокой долей вероятности будет расти количество и ассортимент угроз для «умных» устройств, работающих под управлением операционной системы Linux. Число моделей таких устройств постепенно растет, а в сочетании с их невысокой стоимостью «Интернет вещей» неизбежно будет привлекателен не только для простых пользователей, но и для киберпреступников.

По всей видимости, в 2018 году не уменьшится количество вредоносных программ для платформы Android – по крайней мере, тенденций к снижению активности «мобильных» вирусописателей в настоящее время не наблюдается. Несмотря на все предпринимаемые меры защиты, троянцы для Android-смартфонов и планшетов будут появляться в каталоге Google Play, а также в заводской прошивке некоторых устройств. Наибольшую опасность для пользователей будут представлять мобильные банковские троянцы, способные похищать средства непосредственно со счетов в кредитных финансовых организациях, а также блокировщики и шифровальщики.

Среди троянцев-загрузчиков, распространяющихся во вредоносных рассылках, наверняка будут преобладать небольшие по объему сценарии, написанные с использованием синтаксиса VBScript, Java Script, Power Shell. Уже сейчас подобных скриптов, обнаруживаемых в сообщениях электронной почты антивирусными продуктами Dr.Web, достаточно много. Будут появляться новые способы добычи криптовалют без явного согласия пользователей. Одно можно утверждать со всей определенностью: в 2018 году угроз информационной безопасности точно не станет меньше.

Узнайте больше с Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в декабре 2017 года |

29 декабря 2017 года

Последний месяц уходящего года запомнится специалистам по информационной безопасности появлением нового бэкдора для компьютеров и устройств, работающих под управлением Microsoft Windows. Также в декабре вирусные аналитики «Доктор Веб» установили, что злоумышленники стали взламывать веб-сайты с использованием Linux-троянца Linux.ProxyM. Кроме того, в течение месяца вирусные базы Dr.Web пополнились записями для новых вредоносных программ, ориентированных на мобильную платформу Android.

Главные тенденции декабря

- Появление нового бэкдора для Linux

- Взломы сайтов с использованием Linux-троянца

- Распространение вредоносных программ для Android

Угроза месяца

В декабре вирусные аналитики исследовали очередного представителя семейства троянцев Anunak, способных выполнять на зараженном компьютере команды злоумышленников. Новый бэкдор рассчитан на работу в 64-разрядных версиях Windows и получил наименование BackDoor.Anunak.142. Троянец может выполнять на зараженном компьютере следующие действия:

- скачивание файлов с заданного удаленного сервера;

- загрузка файлов на удаленный сервер;

- запуск файла на инфицированном устройстве;

- выполнение команд в консоли cmd.exe;

- перенаправление трафика между портами;

- загрузка и установка собственных модулей.

Подробнее об этой вредоносной программе рассказано в новостном материале, опубликованном на нашем сайте.

По данным статистики Антивируса Dr.Web

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.Encoder.11432

- Червь-шифровальщик, также известный под именем WannaCry.

- Trojan.Zadved

- Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

- JS.BtcMine.2

- Сценарий на языке JavaScript, предназначенный для скрытой добычи (майнинга) криптовалют.

- Trojan.BPlug

- Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц.

По данным серверов статистики «Доктор Веб»

- JS.BtcMine.2

- Сценарий на языке JavaScript, предназначенный для скрытой добычи (майнинга) криптовалют.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

Статистика вредоносных программ в почтовом трафике

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- VBS.DownLoader

- Семейство вредоносных файлов, написанных на языке сценариев VBScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- JS.BtcMine.2

- Сценарий на языке JavaScript, предназначенный для скрытой добычи (майнинга) криптовалют.

Шифровальщики

В декабре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 27,29% обращений;

- Trojan.Encoder.11539 — 12,55% обращений;

- Trojan.Encoder.3953 — 4,09% обращений;

- Trojan.Encoder.11464 — 3,41% обращений;

- Trojan.Encoder.2667 — 2,59% обращений;

- Trojan.Encoder.567 — 2,05% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение декабря 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 241 274 интернет-адреса

| ноябрь 2017 | декабрь 2017 | Динамика |

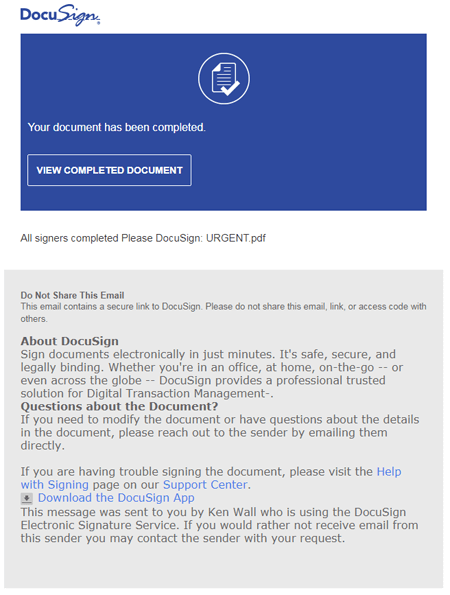

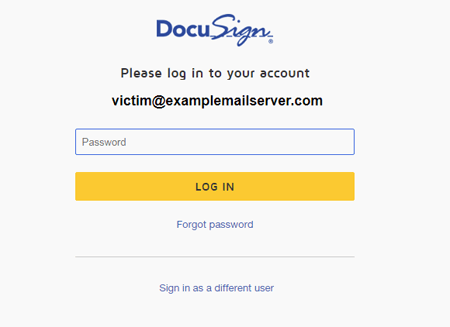

|---|---|---|

| +331 895 | +241 274 | -27,3% |

Вредоносные программы для ОС Linux

Троянец Linux.ProxyM известен вирусным аналитикам еще с мая 2017 года. Это довольно-таки простая вредоносная программа, запускающая на инфицированном устройстве SOCKS-прокси-сервер. С ее помощью злоумышленники рассылали до 400 спам-сообщений с каждого зараженного узла, а вскоре стали распространять фишинговые письма, в частности от имени сервиса DocuSign, позволяющего работать с электронными документами. Таким образом киберпреступники собирали учетные данные его пользователей.

В декабре, используя для анонимности реализованный в троянце прокси-сервер, злоумышленники стали предпринимать многочисленные попытки взлома веб-сайтов. Для этого использовались SQL-инъекции (внедрение в запрос к базе данных сайта вредоносного SQL-кода), XSS (Cross-Site Scripting) – метод атаки, заключающийся в добавлении в страницу вредоносного сценария, который выполняется на компьютере при открытии этой страницы, и Local File Inclusion (LFI) — метод атаки, позволяющий злоумышленникам удаленно читать файлы на атакуемом сервере с помощью специально сформированных команд. Подробности об этом инциденте рассказаны в опубликованном нами новостном материале.

Вредоносное и нежелательное ПО для мобильных устройств

В декабре в каталоге Google Play были выявлены банковские троянцы Android.BankBot.243.origin и Android.BankBot.255.origin, которые похищали логины и пароли для доступа к учетным записям клиентов кредитных организаций. Кроме того, похожий троянец распространялся и вне официального каталога ПО мобильной платформы Android. Он получил имя Android.Packed.15893. Также в декабре в вирусную базу Dr.Web был добавлена вредоносная программа Android.Spy.410.origin, которая шпионила за итальянскими пользователями.

Наиболее заметные события, связанные с «мобильной» безопасностью в декабре:

- распространение новых банковских троянцев;

- обнаружение вредоносной программы-шпиона, кравшей конфиденциальную информацию.

Более подробно о вирусной обстановке для мобильных устройств в декабре читайте в нашем обзоре.

Узнайте больше с Dr.Web

|

|

«Доктор Веб» исследовал новый бэкдор для Windows |

22 декабря 2017 года

Троянец, получивший имя BackDoor.Anunak.142, обменивается информацией со своим управляющим сервером, формируя зашифрованные пакеты. При этом заголовок каждого пакета и блок передаваемых данных шифруются по отдельности. Эта версия бэкдора способна заражать устройства, работающие под управлением 64-разрядных версий Windows. Существует и 32-разрядная модификация данного троянца – она получила порядковый номер 124.

BackDoor.Anunak.142 может выполнять на зараженном устройстве следующие действия:

- скачивание файлов с заданного удаленного сервера;

- загрузка файлов на удаленный сервер;

- запуск файла на инфицированном устройстве;

- выполнение команд в консоли cmd.exe;

- перенаправление трафика между портами;

- загрузка и установка собственных модулей.

Запись для BackDoor.Anunak.142 добавлена в вирусные базы Dr.Web, поэтому троянец не представляет опасности для наших пользователей.

| Подробнее о троянце |

|

|

«Доктор Веб» предупреждает: злоумышленники взламывают сайты с помощью «Интернета вещей» |

7 декабря 2017 года

Linux.ProxyM — это вредоносная программа для ОС семейства Linux, запускающая на инфицированном устройстве SOCKS-прокси-сервер. С его помощью киберпреступники могут анонимно совершать различные деструктивные действия. Известны сборки этого троянца для устройств с архитектурой x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 и SPARC. Это означает, что Linux.ProxyM может заразить практически любое устройство под управлением Linux, включая роутеры, телевизионные приставки и другое подобное оборудование.

В сентябре аналитикам «Доктор Веб» стало известно, что злоумышленники рассылали с использованием Linux.ProxyM более 400 спам-сообщений в сутки с каждого инфицированного устройства. Письма рекламировали ресурсы «для взрослых» и сомнительные финансовые услуги. Вскоре киберпреступники стали использовать «Интернет вещей» для распространения фишинговых сообщений. Подобные послания отправлялись якобы от имени DocuSign — сервиса, позволяющего загружать, просматривать, подписывать и отслеживать статус электронных документов.

Если пользователь переходил по ссылке в письме, он попадал на поддельный сайт DocuSign с формой авторизации. После ввода пароля жертва мошенников перенаправлялась на настоящую страницу авторизации DocuSign, а содержимое фишинговой формы отправлялось злоумышленникам.

В декабре киберпреступники нашли новое применение зараженным Linux.ProxyM устройствам: используя реализованный в троянце прокси-сервер для сохранения анонимности, они стали предпринимать многочисленные попытки взлома веб-сайтов. Злоумышленники используют несколько различных методов взлома: это SQL-инъекции (внедрение в запрос к базе данных сайта вредоносного SQL-кода), XSS (Cross-Site Scripting) – метод атаки, заключающийся в добавлении в страницу вредоносного сценария, который выполняется на компьютере при открытии этой страницы, и Local File Inclusion (LFI). Этот вид атаки позволяет злоумышленникам удаленно читать файлы на атакуемом сервере с помощью специальным образом сформированных команд. Среди подвергшихся атакам веб-сайтов замечены игровые серверы, форумы, а также ресурсы другой тематической направленности, в том числе российские.

Специалисты «Доктор Веб» продолжают следить за активностью ботнета Linux.ProxyM. График количества зафиксированных атак этого троянца представлен ниже.

Несмотря на то, что в Linux.ProxyM реализована всего лишь одна функция – прокси-сервер, – злоумышленники находят новые возможности его использования в своей противозаконной деятельности и проявляют все более настойчивый интерес к «Интернету вещей».

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в ноябре 2017 года |

30 ноября 2017 года

В ноябре в каталоге Google Play было найдено множество вредоносных приложений.

В начале месяца в нем был обнаружен троянец-майнер, использовавший вычислительные мощности мобильных устройств для добычи криптовалюты. Позже специалисты по информационной безопасности выявили СМС-троянцев, подписывавших пользователей на платные услуги. В середине ноября вирусные аналитики «Доктор Веб» обнаружили вредоносную программу, которая скачивала и запускала дополнительные троянские модули. Эти модули загружали веб-сайты и переходили по расположенным на них рекламным ссылкам и баннерам. Кроме того, в Google Play распространялся троянец, предназначенный для загрузки различных приложений. Помимо этого в каталоге были найдены Android-банкеры, которые крали конфиденциальные сведения пользователей и похищали деньги с их счетов.

Главные тенденции ноября

- Обнаружение в каталоге Google Play большого числа троянцев, которые были встроены в безобидные приложения

Мобильная угроза месяца

В ноябре вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play 9 программ, в которые был встроен троянец Android.RemoteCode.106.origin. В общей сложности эти приложения были загружены не менее 2 370 000 раз. После запуска Android.RemoteCode.106.origin скачивает и запускает дополнительные вредоносные модули. Они используются для автоматического открытия заданных управляющим сервером веб-страниц и нажатия на расположенные на них рекламные баннеры и ссылки. Подробнее об Android.RemoteCode.106.origin рассказано в публикации, размещенной на сайте компании «Доктор Веб».

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.238

- Троянцы, предназначенные для показа навязчивой рекламы.

- Android.Triada.63

- Android.Triada.152

- Представитель семейства троянцев, выполняющих разнообразные вредоносные действия.

- Android.DownLoader.653.origin

- Троянец, загружающий другие вредоносные программы.

- Android.Click.171.origin

- Троянец, который с определенной периодичностью обращается к заданным веб-сайтам и может использоваться для накрутки их популярности, а также перехода по рекламным ссылкам.

- Adware.Jiubang.2

- Adware.Jiubang.1

- Adware.Adviator.6.origin

- Adware.Airpush.31.origin

- Adware.SalmonAds.1.origin

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец-майнер

В начале ноября в каталоге Google Play был выявлен троянец Android.CoinMine.3, который использовал вычислительные мощности Android-смартфонов и планшетов для добычи криптовалюты Monero. Эта вредоносная программа скрывалась в приложении под названием XCOOEEP, предназначенном для доступа к онлайн-чату Club Cooee.

Android.CoinMine.3 загружал в невидимом окне WebView веб-сайт с расположенным на нем скриптом для майнинга, который запускался автоматически. В результате интенсивной работы процессора при добыче криптовалюты зараженное мобильное устройство могло снизить свою производительность и нагреться, а его аккумулятор – разряжаться быстрее.

СМС-троянцы

Среди распространявшихся через Google Play вредоносных приложений, выявленных в прошедшем месяце, оказалось несколько СМС-троянцев. Они были встроены в приложения Secret Notepad, Delicate Keyblard и Super Emotion, детектируемые Dr.Web как Android.SmsSend.23371, Android.SmsSend.23373 и Android.SmsSend.23374. Эти вредоносные программы пытались отправить дорогостоящие СМС и подписать абонентский номер владельца зараженного устройства на ненужные услуги.

Троянец-загрузчик

В ноябре в каталоге Google Play были обнаружены новые модификации троянца Android.DownLoader.658.origin, который по команде управляющего сервера предлагал владельцам мобильных устройств скачать и установить различные приложения. Кроме того, он мог самостоятельно загружать ПО. Особенности Android.DownLoader.658.origin:

- встроен в безобидные приложения;

- задействует вредоносный функционал только в случае выполнения ряда условий (например, если он не запущен в эмуляторе или на мобильном устройстве выключены функции для разработчиков);

- может показывать уведомления, в которых предлагает скачать и установить ту или иную программу;

- для защиты от обнаружения и анализа авторы троянца используют специальный упаковщик, детектируемый антивирусом Dr.Web как Android.Packed.1.

Банковские троянцы

В прошедшем месяце в каталоге Google Play был выявлен троянец Android.Banker.202.origin, который скрывался в безобидных приложениях. После старта он извлекал из своих файловых ресурсов и запускал вредоносную программу Android.Banker.1426. Этот троянец скачивал с управляющего сервера один из Android-банкеров семейства Android.BankBot, предназначенный для кражи логинов, паролей и другой конфиденциальной информации.

Аналогичная схема применялась в ряде троянцев семейства Android.Banker, которые тоже были обнаружены в Google Play в ноябре. Они извлекали и запускали скрытый внутри них вредоносный компонент, который также извлекал из своих файловых ресурсов и запускал другой троянский компонент. Он, в свою очередь, скачивал с удаленного центра и пытался установить одного из банковских троянцев.

Обнаружение большого числа вредоносных приложений в каталоге Google Play говорит о том, что злоумышленники по-прежнему находят способы обхода его защитных механизмов. Чтобы обезопасить мобильные устройства от троянцев и других нежелательных программ, владельцам Android-смартфонов и планшетов необходимо установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

|

|

«Доктор Веб»: обзор вирусной активности в ноябре 2017 года |

30 ноября 2017 года

В ноябре специалисты компании «Доктор Веб» исследовали нового представителя семейства банковских троянцев Trojan.Gozi. В отличие от своих предшественников, обновленный троянец полностью состоит из набора модулей, а также лишился механизма генерации имен управляющих серверов: теперь они «зашиты» в конфигурации вредоносной программы.

Также в ноябре был обнаружен новый бэкдор для ОС семейства Linux и выявлено несколько мошеннических сайтов, выманивающих у доверчивых пользователей Интернета деньги от имени несуществующего общественного фонда.

Главные тенденции ноября

- Появление нового банковского троянца

- Распространение бэкдора для ОС семейства Linux

- Возникновение нового вида мошенничества в Интернете

Угроза месяца

Семейство банковских троянцев Gozi хорошо знакомо вирусным аналитикам — один из его представителей запомнился тем, что использовал в качестве словаря для генерации адресов управляющих серверов текстовый файл, скачанный с сервера NASA. Новая версия банковского троянца, получившая наименование Trojan.Gozi.64, может заражать компьютеры под управлением 32- и 64-разрядных версий Microsoft Windows 7 и выше, в более ранних версиях этой ОС вредоносная программа не запускается.

Основное предназначение Trojan.Gozi.64 заключается в выполнении веб-инжектов, то есть он может встраивать в просматриваемые пользователем веб-страницы постороннее содержимое – например, поддельные формы авторизации на банковских сайтах и в системах банк-клиент.

При этом, поскольку модификация веб-страниц происходит непосредственно на зараженном компьютере, URL такого сайта в адресной строке браузера остается корректным, что может ввести пользователя в заблуждение и усыпить его бдительность. Введенные в поддельную форму данные передаются злоумышленникам, в результате чего учетная запись жертвы троянца может быть скомпрометирована.

Более подробную информацию о функциях, принципах работы и возможностях Trojan.Gozi.64 вы можете получить, ознакомившись с опубликованной на нашем сайте статьей.

По данным статистики Антивируса Dr.Web

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.Encoder.11432

- Многокомпонентный сетевой червь, известный под именем WannaCry. Способен заражать компьютеры под управлением Microsoft Windows без участия пользователя. Шифрует файлы на компьютере и требует выкуп. Расшифровка тестовых и всех остальных файлов выполняется с использованием разных ключей – следовательно, никаких гарантий успешного восстановления поврежденных шифровальщиком данных даже в случае оплаты выкупа не существует.

- Trojan.Zadved

- Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

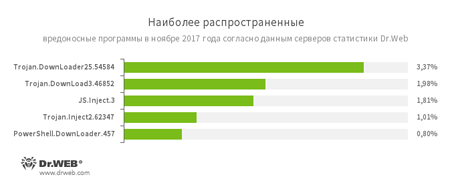

По данным серверов статистики «Доктор Веб»

- Trojan.DownLoader25.54584, Trojan.DownLoad3.46852

- Представители семейств троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

- PowerShell.DownLoader

- Семейство вредоносных файлов, написанных на языке сценариев PowerShell. Загружают и устанавливают на компьютер другие вредоносные программы.

Статистика вредоносных программ в почтовом трафике

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- PowerShell.DownLoader

- Семейство вредоносных файлов, написанных на языке сценариев PowerShell. Загружают и устанавливают на компьютер другие вредоносные программы.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

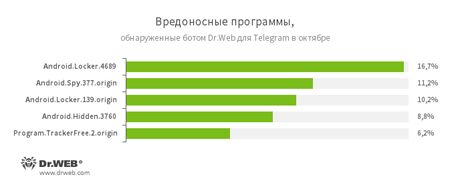

По данным бота Dr.Web для Telegram

- Android.HiddenAds.200.origin

- Троянец, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают его в системный каталог.

- Android.Locker

- Семейство Android-троянцев, предназначенных для вымогательства. Они показывают навязчивое сообщение якобы о нарушении закона и о последовавшей в связи с этим блокировке мобильного устройства, для снятия которой пользователю предлагается заплатить определенную сумму.

- Android.Spy.337.origin

- Представитель семейства троянцев для ОС Android, способных похищать конфиденциальную информацию, в том числе пользовательские пароли.

- Joke.Locker.1.origin

- Программа-шутка для ОС Android, блокирующая экран мобильного устройства и выводящая на него изображение «синего экрана смерти» ОС Windows (BSOD, Blue Screen of Death).

Шифровальщики

В ноябре в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.3953 — 17,88% обращений;

- Trojan.Encoder.858 — 8,39% обращений;

- Trojan.Encoder.11539 — 6,39% обращений;

- Trojan.Encoder.567 — 5,66% обращений;

- Trojan.Encoder.3976 — 2,37% обращений;

- Trojan.Encoder.761 — 2,37% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение ноября 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 331 895 интернет-адресов.

| октябрь 2017 | ноябрь 2017 | Динамика |

|---|---|---|

| +256 429 | +331 895 | +29.4% |

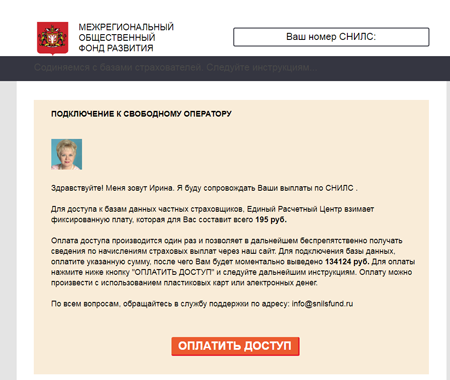

В ноябре компания «Доктор Веб» рассказала о новом виде мошенничества, получившем распространение в российском сегменте Интернета. Злоумышленники рассылали спам со ссылкой на сайт, якобы принадлежащий некоему «Межрегиональному общественному фонду развития». Ссылаясь на несуществующее постановление Правительства РФ, мошенники предлагали посетителям проверить якобы причитающиеся им выплаты от различных страховых компаний по номеру пенсионного страхового свидетельства (СНИЛС) или паспорта. Независимо от того, какие данные введет жертва (это может быть даже произвольная последовательность цифр), она получит сообщение о том, что ей положены страховые выплаты на достаточно крупную сумму, — несколько сотен тысяч рублей, однако для вывода этих «накоплений» жулики требовали оплатить денежный взнос.

На серверах, где размещаются веб-страницы «Межрегионального общественного фонда развития», вирусные аналитики обнаружили множество других мошеннических проектов. Подробнее об этом рассказано в опубликованной на сайте «Доктор Веб» обзорной статье.

Вредоносные программы для ОС Linux