Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://news.drweb.com/news/.

Данный дневник сформирован из открытого RSS-источника по адресу http://news.drweb.com/rss/get/?c=9&lng=ru, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

«Доктор Веб» обнаружил Linux-троянца, написанного на Go |

8 августа 2016 года

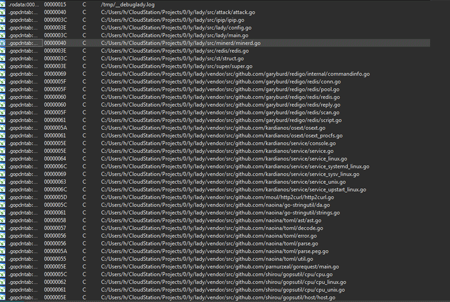

Троянец, получивший наименование Linux.Lady.1, способен выполнять ограниченный ряд функций: определять внешний IP-адрес инфицированной машины, атаковать другие компьютеры, скачивать и запускать на зараженной машине программу для добычи (майнинга) криптовалют. Linux.Lady.1 написан на разработанном корпорацией Google языке программирования Go. Опасные приложения, созданные с использованием этого языка, попадались вирусным аналитикам и ранее, но пока встречаются относительно нечасто. В своей архитектуре троянец использует множество библиотек, опубликованных на популярнейшем сервисе хранения и совместной разработки приложений GitHub.

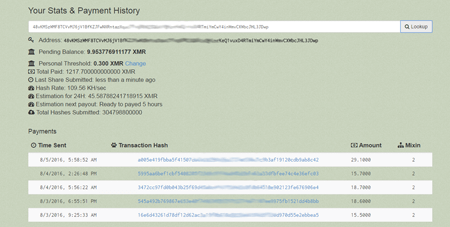

После запуска Linux.Lady.1 передает на управляющий сервер информацию об установленной на компьютере версии Linux и наименовании семейства ОС, к которой она принадлежит, данные о количестве процессоров, имени, числе запущенных процессов и иные сведения. В ответ троянец получает конфигурационный файл, с использованием которого скачивается и запускается программа-майнер, предназначенная для добычи криптовалют. Полученные таким образом деньги троянец зачисляет на принадлежащий злоумышленникам электронный кошелек.

Linux.Lady.1 умеет определять внешний IP-адрес инфицированной машины с помощью специальных сайтов, ссылки на которые вредоносная программа получает в файле конфигурации, и атаковать другие компьютеры из этой сети. Троянец пытается подключиться к удаленным узлам через порт, используемый журналируемым хранилищем данных Redis (remote dictionary server), без пароля, в расчете на то, что системный администратор атакуемой машины неправильно настроил систему. Если соединение удалось установить, троянец записывает в планировщик задач cron удаленного компьютера скрипт-загрузчик, детектируемый Антивирусом Dr.Web под именем Linux.DownLoader.196, а тот, в свою очередь, скачивает и устанавливает на скомпрометированном узле копию Linux.Lady.1. Затем вредоносная программа добавляет в список авторизованных ключей ключ для подключения к атакуемой машине по протоколу SSH.

Антивирус Dr.Web успешно детектирует и удаляет вредоносные программы Linux.Lady.1 и Linux.DownLoader.196, поэтому они не представляют опасности для наших пользователей.

|

|

Обнаруженный «Доктор Веб» Android-троянец может сам покупать программы в Google Play |

4 августа 2016 года

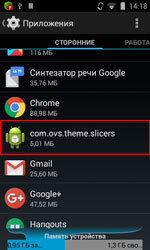

Троянец, добавленный в вирусные базы Dr.Web как Android.Slicer.1.origin, устанавливается на мобильные устройства другими вредоносными приложениями. Он обладает характерными для популярных сервисных утилит и программ-оптимизаторов функциями. В частности, Android.Slicer.1.origin может показывать информацию об использовании оперативной памяти и «очищать» ее, завершая работу активных процессов, а также позволяет включать и отключать беспроводные модули Wi-Fi и Bluetooth. Вместе с тем это приложение не имеет собственного ярлыка в графической оболочке операционной системы, и пользователь не может запустить его самостоятельно.

Несмотря на то, что у этой программы есть относительно полезные функции, ее основное предназначение – показ навязчивой рекламы. Через некоторое время после запуска, а также при включении или отключении экрана и Wi-Fi-модуля Android.Slicer.1.origin передает на управляющий сервер информацию об IMEI-идентификаторе зараженного смартфона или планшета, MAC-адресе Wi-Fi-адаптера, наименовании производителя мобильного устройства и версии операционной системы. В ответ вредоносное приложение получает задания, необходимые для показа рекламы, а именно:

- добавить ярлык на домашний экран ОС;

- показать рекламный баннер;

- открыть ссылку в браузере или в каталоге Google Play.

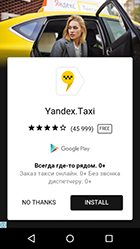

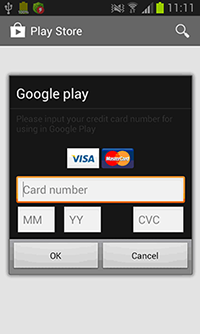

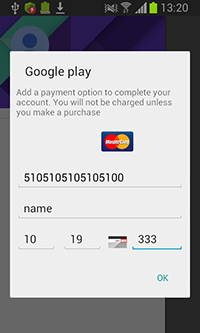

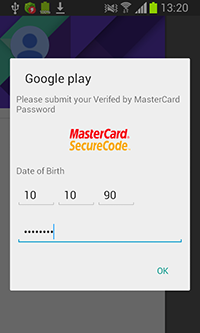

При этом в определенных случаях Android.Slicer.1.origin способен не просто открывать заданные разделы каталога Google Play, рекламируя программы, но и самостоятельно устанавливать соответствующие приложения, в том числе и платные. В этом ему «помогает» другой троянец, представляющий аналог утилиты su для работы с root-привилегиями и детектируемый Dr.Web как Android.Rootkit.40. Если эта вредоносная программа присутствует в системном разделе /system/bin, Android.Slicer.1.origin может автоматически покупать и загружать программы из Google Play.

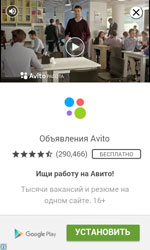

Для этого Android.Slicer.1.origin открывает раздел приложения в каталоге и с использованием Android.Rootkit.40 от имени root запускает стандартную системную утилиту uiautomator. С ее помощью троянец получает информацию обо всех окнах и элементах управления, видимых на экране в данный момент. Затем Android.Slicer.1.origin ищет сведения о кнопках с идентификатором com.android.vending:id/buy_button (кнопки «Купить» и «Установить») и com.android.vending:id/continue_button (кнопка «Продолжить»), находит координаты середины соответствующих кнопок и нажимает на них, пока элементы управления с необходимыми идентификаторами присутствуют на экране. Таким образом, Android.Slicer.1.origin может автоматически покупать платные, а также загружать бесплатные версии заданных злоумышленниками приложений без ведома пользователя.

Вместе с тем возможности для незаметных покупок и установок ПО из Google Play у троянца ограничены. Во-первых, идентификаторы кнопок, которые использует Android.Slicer.1.origin, представлены в ОС Android версии 4.3 и выше. Во-вторых, вредоносная программа Android.Rootkit.40, используемая троянцем, не может работать на устройствах с активным SELinux, т. е. в ОС Android версии 4.4 и выше. Таким образом, Android.Slicer.1.origin может самостоятельно приобретать и устанавливать программы из Google Play лишь на устройствах, работающих под управлением Android 4.3.

Троянец Android.Slicer.1.origin успешно детектируется и удаляется антивирусными продуктами Dr.Web для Android, поэтому не представляет опасности для наших пользователей.

|

|

Обнаруженный «Доктор Веб» троянец заражает POS-терминалы |

2 августа 2016 года

Троянец, добавленный в вирусные базы под именем Trojan.Kasidet.1, является модификацией вредоносной программы Trojan.MWZLesson, о которой компания «Доктор Веб» уже рассказывала в сентябре 2015 года в одной из своих публикаций. Помимо функций троянца для POS-терминалов Trojan.MWZLesson обладает возможностью перехватывать GET- и POST-запросы, отправляемые с зараженной машины браузерами Mozilla Firefox, Google Chrome, Internet Explorer и Maxthon.

Исследованный специалистами «Доктор Веб» образец Trojan.Kasidet.1 распространяется в виде ZIP-архива, внутри которого расположен файл с расширением .SCR, представляющий собой самораспаковывающийся SFX-RAR-архив. Этот файл извлекает и запускает на атакуемом компьютере саму вредоносную программу.

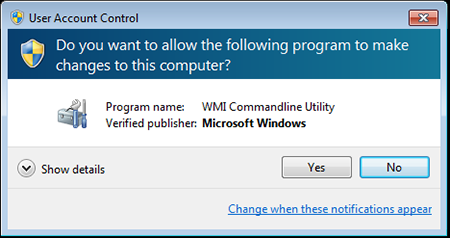

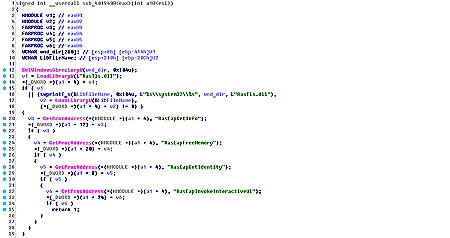

В первую очередь троянец проверяет наличие в инфицированной системе собственной копии, а также пытается обнаружить в своем окружении виртуальные машины, эмуляторы и отладчики. Если Trojan.Kasidet.1 найдет программу, которую сочтет для себя опасной, он завершит свою работу. Если таких программ нет, Trojan.Kasidet.1 пытается запуститься на зараженном компьютере с правами администратора. При этом на экране демонстрируется предупреждение системы Контроля учетных записей пользователей (User Accounts Control, UAC), однако издателем запускаемого приложения wmic.exe является корпорация Microsoft, что должно усыпить бдительность потенциальной жертвы:

В свою очередь, утилита wmic.exe запускает исполняемый файл Trojan.Kasidet.1. Как и Trojan.MWZLesson, этот троянец умеет сканировать оперативную память инфицированного устройства на наличие в ней треков банковских карт, полученных с помощью POS-устройства, и передавать их на управляющий сервер. Кроме того, он может похищать пароли от почтовых программ Outlook, Foxmail или Thunderbird и внедряться в процессы браузеров Mozilla Firefox, Google Chrome, Microsoft Internet Explorer и Maxthon с целью перехвата GET- и POST-запросов. Также эта вредоносная программа по команде с управляющего сервера может скачать и запустить на зараженном ПК другое приложение или вредоносную библиотеку, найти на дисках и передать злоумышленникам заданный файл, либо сообщить им список работающих на компьютере процессов.

Ключевым отличием Trojan.Kasidet.1 от Trojan.MWZLesson является то, что адреса его управляющих серверов расположены в децентрализованной доменной зоне .bit (Namecoin) — системе альтернативных корневых DNS-серверов, основанной на технологии Bitcoin. К подобным сетевым ресурсам обычные веб-браузеры доступа не имеют, однако Trojan.Kasidet.1 использует собственный алгоритм получения IP-адресов командных серверов. Вредоносные программы, использующие в качестве управляющих серверов узлы в зоне .bit, известны как минимум с 2013 года, однако вирусописатели нечасто используют домены Namecoin в качестве адресов командных серверов.

Антивирус Dr.Web успешно обнаруживает и удаляет этого троянца, поэтому он не представляет опасности для наших пользователей.

|

|

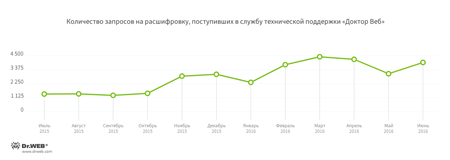

«Доктор Веб»: обзор вирусной активности в июле 2016 года |

29 июля 2016 года

Июль оказался относительно спокойным с точки зрения распространения вирусов: в течение месяца были зафиксированы лишь единичные случаи появления новых вредоносных программ, которые так или иначе являются модификациями уже известных угроз. В конце июня — начале июля в вирусные базы была добавлена запись для очередного шифровальщика Linux.Encoder.4, который работает в операционных системах семейства Linux. Судя по информации, опубликованной в одном из зарубежных блогов, эта программа является результатом студенческой исследовательской работы и в «дикой природе» не встречается.

В конце месяца было зафиксировано распространение троянца-дроппера Trojan.MulDrop6.48664, устанавливающего на атакуемый компьютер уже известную вредоносную программу BackDoor.TeamViewer.49, о которой мы писали в одном из майских новостных материалов. На сей раз злоумышленники замаскировали дроппера под приложение-опросник, распространяющийся якобы от имени одной из известных российских авиакомпаний.

Главные тенденции июля

- Появление шифровальщика для Linux

- Распространение троянца-дроппера для Windows

- Появление новых вредоносных программ для мобильной платформы Android

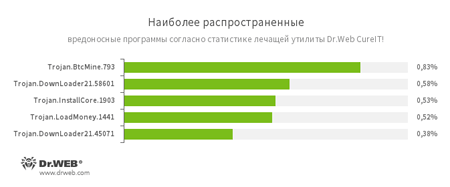

По данным статистики лечащей утилиты Dr.Web CureIt!

- Trojan.BtcMine.793

Представитель семейства вредоносных программ, предназначенных для негласного использования вычислительных ресурсов зараженного компьютера с целью добычи (майнинга) различных криптовалют, например Bitcoin. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнёрской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

По данным серверов статистики «Доктор Веб»

- Trojan.Encoder.4860

Троянец-шифровальщик, также известный под именем JS.Crypt, полностью написанный на языке JScript. Троянец имеет самоназвание — «вирус RAA», а зашифрованные файлы получают расширение *.locked. - JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для загрузки и установки на компьютер других вредоносных программ. - Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений. - JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для автоматического перенаправления пользователей браузеров на другие веб-страницы. - Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц.

Статистика вредоносных программ в почтовом трафике

- JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для загрузки и установки на компьютер других вредоносных программ. - Trojan.Encoder.4860

Троянец-шифровальщик, также известный под именем JS.Crypt. Этот энкодер примечателен тем, что целиком написан на языке JScript. Троянец имеет самоназвание — «вирус RAA», а зашифрованные файлы получают расширение *.locked. - W97M.DownLoader

Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

Троянцы-шифровальщики

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

Опасные сайты

В течение июля 2016 года в базу нерекомендуемых и вредоносных сайтов было добавлено 139 803 интернет-адреса.

| Июнь 2016 | Июль 2016 | Динамика |

|---|---|---|

| + 1 716 920 | + 139 803 | -91,8% |

В настоящее время компания «Доктор Веб» осуществляет очистку баз Dr.Web SpIDer Gate и Родительского контроля от ссылок на более не работающие и прекратившие свое существование сайты, что позволит уменьшить объем загружаемых на компьютеры пользователей файлов. Именно с этим связан спад количества адресов, добавленных в июле в базы нерекомендуемых и вредоносных сайтов.

Нерекомендуемые сайтыВредоносное и нежелательное ПО для мобильных устройств

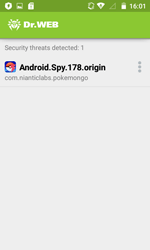

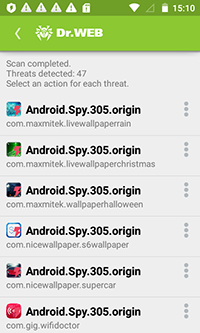

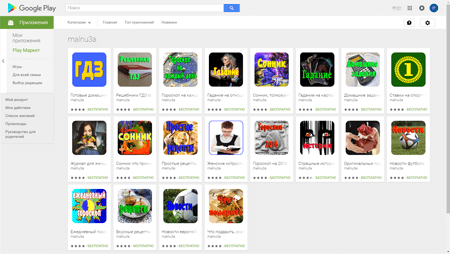

В июле вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play более 150 приложений, в которые был встроен рекламный троянец Android.Spy.305.origin. Он способен показывать баннеры поверх интерфейса программ и операционной системы, выводить рекламные сообщения в панель уведомлений, а также красть конфиденциальную информацию. Кроме того, в прошедшем месяце была обнаружена троянская программа Android.Spy.178.origin, которую злоумышленники встроили в модифицированную версию популярной игры Pokemon Go. Это вредоносное приложение предназначено для сбора и передачи злоумышленникам конфиденциальной информации.

Наиболее заметные события, связанные с «мобильной» безопасностью в июле:

- обнаружение в каталоге Google Play троянца, предназначенного для показа навязчивой рекламы, а также кражи конфиденциальной информации;

- обнаружение троянца-шпиона, которого злоумышленники встроили в модифицированную версию игры Pokemon Go.

Более подробно о вирусной обстановке для мобильных устройств в июле читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

|

|

«Доктор Веб»: обзор вирусной активности для мобильных устройств в июле 2016 года |

29 июля 2016 года

В июле вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play очередного троянца, предназначенного для показа навязчивой рекламы и способного красть конфиденциальную информацию. Также в прошедшем месяце специалисты по информационной безопасности выявили троянца-шпиона, которого злоумышленники встроили в модифицированную версию популярной игры Pokemon Go.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Обнаружение в каталоге Google Play множества приложений, в которых содержался троянец, предназначенный для показа надоедливой рекламы

- Обнаружение троянца-шпиона, которого злоумышленники встроили в модифицированную ими игру Pokemon Go

«Мобильная» угроза месяца

В июле специалисты компании «Доктор Веб» обнаружили в каталоге Google Play очередного троянца. Им оказалась вредоносная программа Android.Spy.305.origin, предназначенная для показа навязчивой рекламы и сбора конфиденциальной информации. Android.Spy.305.origin представляет собой рекламную платформу, которая способна показывать баннеры поверх интерфейса работающих программ, а также операционной системы. Кроме того, она может выводить рекламные сообщения в область уведомлений. Вирусные аналитики выявили более 150 приложений, в которые был встроен этот троянец, при этом суммарное число их загрузок составило не менее 2 800 000.

Подробнее об этом случае рассказано в новостной публикации на сайте копании «Доктор Веб».

По данным антивирусных продуктов Dr.Web для Android

- Android.Xiny.26.origin Троянская программа, которая получает root-привилегии, копируется в системный каталог Android и в дальнейшем устанавливает различные программы без разрешения пользователя. Также она может показывать навязчивую рекламу.

- Android.Backdoor.418.origin

- Android.Backdoor.336.origin

Вредоносные программы, которые могут выполнять различные вредоносные действия по команде злоумышленников. - Android.HiddenAds.14.origin

Троянец, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают его в системный каталог. - Android.PhoneAds.1.origin

Троянец, показывающий навязчивую рекламу на Android-устройствах.

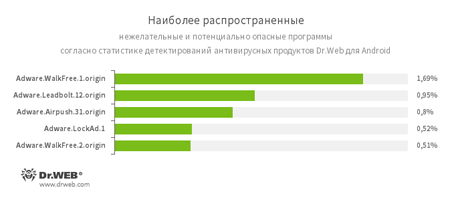

- Adware.WalkFree.1.origin

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.LockAd.1

- Adware.WalkFree.2.origin

Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянцы-шпионы

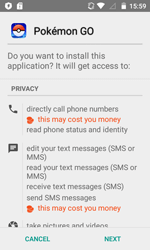

Мобильная игра Pokemon Go, которая вышла в июле, приглянулась не только миллионам пользователей по всему миру, но также привлекла внимание киберпреступников. В середине месяца специалисты по информационной безопасности обнаружили модифицированную версию этой игры, в которую вирусописатели встроили троянца-шпиона Android.Spy.178.origin. Эта вредоносная программа известна вирусным аналитикам компании «Доктор Веб» еще с апреля 2015 года — именно тогда в вирусную базу была добавлена соответствующая запись для ее детектирования. Android.Spy.178.origin крадет различную конфиденциальную информацию, например сведения о телефонных звонках, СМС-сообщениях, контактах из телефонной книги, GPS-координатах зараженного устройства, истории веб-браузера, а также сохраненных в нем закладках.

Вирусописатели не оставляют попыток заразить мобильные Android-устройства пользователей. Для этого они по-прежнему пытаются разместить вредоносные приложения в каталоге Google Play, а также используют популярное ПО, в которое встраивают троянцев. Компания «Доктор Веб» рекомендует владельцам смартфонов и планшетов загружать программы только от известных разработчиков, а также использовать антивирус.

|

|

155 приложений с троянцем из Google Play скачало более 2 800 000 пользователей |

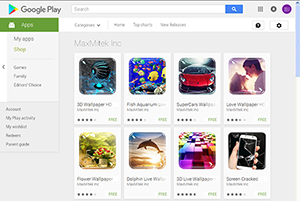

28 июля 2016 года

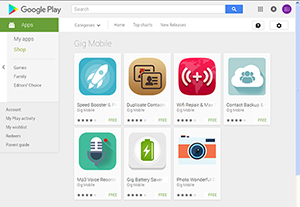

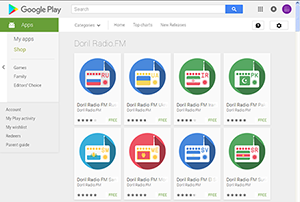

Троянец, получивший имя Android.Spy.305.origin, представляет собой очередную рекламную платформу (SDK), которую создатели ПО используют для монетизации приложений. Специалисты компании «Доктор Веб» выявили как минимум семь разработчиков, встроивших Android.Spy.305.origin в свои программы и распространяющих их через каталог Google Play. Среди них — разработчики MaxMitek Inc, Fatty Studio, Gig Mobile, TrueApp Lab, Sigourney Studio, Doril Radio.FM, Finch Peach Mobile Apps и Mothrr Mobile Apps.

Среди приложений, в которых был найден троянец, встречаются «живые обои», сборники изображений, утилиты, ПО для работы с фотографиями, прослушивания интернет-радио и т. п. На данный момент вирусные аналитики «Доктор Веб» выявили 155 таких программ, суммарное число загрузок которых превысило 2 800 000. Компания Google получила информацию об этих приложениях, однако многие из них все еще доступны для загрузки.

При запуске программ, в которых находится троянец, Android.Spy.305.origin соединяется с управляющим сервером, откуда получает команду на загрузку вспомогательного модуля, детектируемого как Android.Spy.306.origin. Этот компонент содержит основной вредоносный функционал, который Android.Spy.305.origin использует при помощи класса DexClassLoader.

После этого троянец передает на сервер следующие данные:

- адрес электронной почты, привязанный к пользовательской учетной записи Google;

- список установленных приложений;

- текущий язык операционной системы;

- наименование производителя мобильного устройства;

- наименование модели мобильного устройства;

- IMEI-идентификатор;

- версию операционной системы;

- разрешение экрана;

- название мобильного оператора;

- имя приложения, в котором содержится троянец;

- идентификатор разработчика приложения;

- версию троянского рекламного SDK.

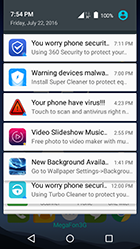

Далее Android.Spy.305.origin приступает к выполнению основных функций, а именно показу навязчивой рекламы. Троянец может выводить поверх интерфейса работающих приложений и операционной системы различные рекламные баннеры, в том числе с видеороликами. Кроме того, он способен размещать сообщения в панели уведомлений, например, предлагая скачать то или иное ПО и даже пугая пользователя якобы обнаруженными вредоносными программами.

Ниже представлен список ПО, в котором был обнаружен Android.Spy.305.origin:

- com.greenapp.slowmotion

- com.maxmitek.livewallpapernight

- com.asem.contactfilter

- com.allinOne.openquickly

- com.dorilradio.pe

- com.fusianart.takescreenshots

- com.maxmitek.livewallpapergod

- com.gigmobile.booster

- com.mobilescreen.recorder

- com.mobilescreen.capture

- com.fattys.automaticcallrecording

- com.maxmitek.livewallpaperbutterfly

- com.lollicontact.caller

- com.fusianart.doubletapscreen

- com.maxmitek.livewallpaperrain

- com.dorilradio.ru

- com.appworks.browser

- com.maxmitek.livewallpaperwinter

- com.sgfatty.videoplayerpro

- com.trueapppower.battery

- com.fattystudiocontacts.bassbooster

- com.mobiletool.rootchecker

- com.magicapp.reversevideo

- com.maxmitek.livewallpaperchristmas

- com.live3d.wallpaperlite

- com.maxmitek.flowerwallpaper

- com.maxmitek.livewallpaperaquariumfishfish

- com.maxmitek.nightwallpapers

- com.vmh.crackyourscreen

- com.nicewallpaper.s6wallpaper

- com.maxmitek.sunsetwallpaper

- com.nicewallpaper.supercar

- com.maxmitek.lovewallpaper

- com.maxmitek.livewallpaperdolphins

- com.nicewallpaper.beautigirl

- com.maxmitek.beachwallpaper

- com.maxmitek.livewallpapernewyear

- com.maxmitek.livewallpapergalaxy

- com.maxmitek.livewallpaper3d

- com.maxmitek.livewallpaperwaterfall

- com.maxmitek.wallpaperhalloween

- com.maxmitek.catwallpaper

- com.fattysgui.beautyfont

- com.fattystudioringtone.mp3cutter

- com.fattystudio.convertertomp3

- com.fattystudio.pictureeditor

- com.gig.wifidoctor

- com.minibackup.contacttranfer

- com.greenapp.voicerecorder

- com.glade.batterysaver

- com.beatstudio.awcapture

- com.mothrrmobile.volume

- com.trueapplab.fastlauncher

- net.camspecial.clonecamera

- com.sunny.text2photo

- com.converttool.videomp3

- com.foto.proeditor

- com.appworks.djmixonline

- com.appworksui.myfonts

- com.appworks.crackyourscreen

- com.appworkscontact.instadownloader

- com.rartool.superextract

- com.easytool.screenoff

- net.electronic.alarmclock

- com.finchpeach.heartrate

- com.finchpeach.weatherpro

- net.dotcom.cpuinfo

- com.finchpeach.wifihotspotfree

- net.brscreen.filter

- com.evin.translator

- com.dorilradio.ua

- com.dorilradio.ir

- com.dorilradio.pk

- com.dorilradio.sm

- com.dorilradio.me

- com.dorilradio.sv

- com.dorilradio.sr

- com.dorilradio.sk

- com.dorilradio.sl

- com.dorilradio.sg

- com.dorilradio.py

- com.dorilradio.pr

- com.dorilradio.pa

- com.dorilradio.mc

- com.dorilradio.lu

- com.dorilradio.lt

- com.dorilradio.lv

- com.dorilradio.li

- com.dorilradio.de

- com.dorilradio.kr

- com.dorilradio.is

- com.dorilradio.il

- com.dorilradio.hn

- com.dorilradio.ht

- com.dorilradio.gh

- com.dorilradio.hn

- com.dorilradio.ht

- com.dorilradio.gh

- com.dorilradio.ec

- com.dorilradio.fi

- com.dorilradio.doo

- com.dorilradio.cz

- com.dorilradio.cy

- com.dorilradio.cr

- com.dorilradio.bo

- com.dorilradio.th

- com.dorilradio.br

- com.dorilradio.gr

- com.dorilradio.es

- com.dorilradio.nl

- com.dorilradio.be

- com.dorilradio.id

- com.dorilradio.pl

- com.dorilradio.tr

- com.dorilradio.mx

- com.dorilradio.gt

- com.dorilradio.hu

- com.dorilradio.nz

- com.dorilradio.pt

- com.dorilradio.ch

- com.dorilradio.ro

- com.dorilradio.rs

- com.dorilradio.eg

- com.dorilradio.lk

- com.dorilradio.my

- com.dorilradio.tn

- com.dorilradio.tw

- com.dorilradio.no

- com.dorilradio.za

- com.dorilradio.ba

- com.dorilradio.bg

- com.dorilradio.hr

- com.dorilradio.dk

- com.dorilradio.in

- com.dorilradio.ie

- com.dorilradio.ph

- com.dorilradio.ar

- com.dorilradio.cl

- com.dorilradio.co

- com.dorilradio.ve

- com.dorilradio.sn

- com.dorilradio.uy

- com.dorilradio.ma

- com.dorilradio.se

- com.dorilradio.ng

- com.dorilradio.dz

- com.dorilradio.ke

- com.dorilradio.it

- com.dorilradio.cn

- com.dorilradio.ca

- com.dorilradio.jp

- com.dorilradio.fr

- com.dorilradio.au

- com.dorilradio.uk

- com.dorilradio.us

Несмотря на то что каталог Google Play является самым надежным источником приложений для Android-смартфонов и планшетов, в него также могут проникать и различные вредоносные и нежелательные программы. В этой связи специалисты компании «Доктор Веб» рекомендуют владельцам мобильных устройств обращать внимание на отзывы других пользователей, которые могут указать на то, что от установки того или иного приложения лучше воздержаться, а также загружать ПО только от известных разработчиков. Троянец Android.Spy.305.origin успешно детектируется и удаляется антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей он опасности не представляет.

|

|

«Доктор Веб»: обзор вирусной активности в июне 2016 года |

30 июня 2016 года

Первый летний месяц 2016 года выдался на удивление жарким для специалистов по информационной безопасности — в начале июня вирусные аналитики компании «Доктор Веб» завершили изучение нового банковского вируса Bolik, а вскоре был исследован бестелесный рекламный троянец Trojan.Kovter.297. Кроме того, в июне участились атаки на пользователей российских бухгалтерских программ. Сначала было зафиксировано распространение троянца, написанного на встроенном языке программирования 1С, который запускал на атакованном компьютере опасного шифровальщика. Позже был исследован троянец-шпион Trojan.PWS.Spy.19338, способный фиксировать нажатия клавиш в различных приложениях, в том числе в популярных бухгалтерских программах. Также в течение месяца вирусные аналитики дважды обнаруживали в официальном каталоге Google Play троянцев для мобильной платформы Android.

Главные тенденции июня

- Появление полиморфного банковского вируса Bolik

- Распространение троянца для приложения 1С

- Появление бестелесного рекламного троянца Trojan.Kovter

- Распространение опасного троянца-шпиона Trojan.PWS.Spy.19338

Угроза месяца

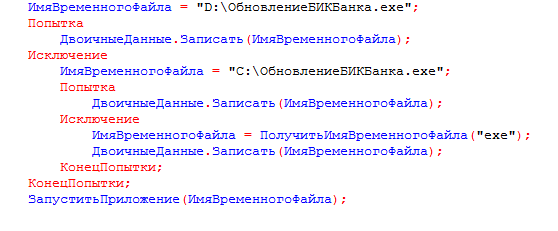

Программы семейства 1С пользуются высокой популярностью среди бухгалтеров и экономистов российских компаний. Проявляют к ним интерес и вирусописатели: аналитикам компании «Доктор Веб» уже встречались вредоносные приложения, написанные на встроенном языке программирования 1С. Троянец 1C.Drop.1 отличается от них своей архитектурой и функциональным назначением — это полноценный дроппер, сохраняющий на диск и запускающий опасного шифровальщика Trojan.Encoder.567.

Троянец распространяется в сообщениях электронной почты с темой «У нас сменился БИК банка», к которым приложен файл внешней обработки для программы «1С:Предприятие». Если получатель такого письма последует предложенным инструкциям и откроет этот файл в программе «1С:Предприятие», троянец разошлет свою копию по адресам электронной почты, обнаруженным в базе контрагентов, а затем извлечет из своих ресурсов, сохранит на диск и запустит троянца-шифровальщика Trojan.Encoder.567. Этот опасный энкодер, имеющий несколько модификаций, шифрует хранящиеся на дисках зараженного компьютера файлы и требует выкуп за их расшифровку. 1C.Drop.1 поддерживает работу с базами следующих конфигураций 1С:

- "Управление торговлей, редакция 11.1"

- "Управление торговлей (базовая), редакция 11.1"

- "Управление торговлей, редакция 11.2"

- "Управление торговлей (базовая), редакция 11.2"

- "Бухгалтерия предприятия, редакция 3.0"

- "Бухгалтерия предприятия (базовая), редакция 3.0"

- "1С:Комплексная автоматизация 2.0"

Более подробную информацию об этой вредоносной программе можно почерпнуть в опубликованной на сайте компании «Доктор Веб» обзорной статье.

По данным статистики лечащей утилиты Dr.Web CureIt!

Trojan.MulDrop

Представитель семейства троянцев, предназначенных для установки на инфицированный компьютер других вредоносных программ.Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений.Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнёрской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

По данным серверов статистики «Доктор Веб»

JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для автоматического перенаправления пользователей браузеров на другие веб-страницы.JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для загрузки и установки на компьютер других вредоносных программ.BackDoor.IRC.NgrBot.42

Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat).Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений.Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

Статистика вредоносных программ в почтовом трафике

JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для автоматического перенаправления пользователей браузеров на другие веб-страницы.JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для загрузки и установки на компьютер других вредоносных программ.Один из представителей семейства вредоносных программ, относящихся к категории банковских троянцев. Данное приложение представляет угрозу для пользователей систем дистанционного банковского обслуживания (ДБО), поскольку позволяет злоумышленникам красть конфиденциальную информацию путем перехвата заполняемых в браузере форм и встраивания в страницы сайтов некоторых банков.

Trojan.PWS.Turist

Троянская программа, предназначенная для хищения паролей и другой конфиденциальной информации, прежде всего необходимой для доступа к системам дистанционного банковского обслуживания (в том числе использующим механизм авторизации с применением смарт-карт).Trojan.Encoder.858

Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку.

Троянцы-шифровальщики

Наиболее распространенные шифровальщики в июне 2016 года:

- Trojan.Encoder.858

- Trojan.Encoder.2843

- Trojan.Encoder.4860

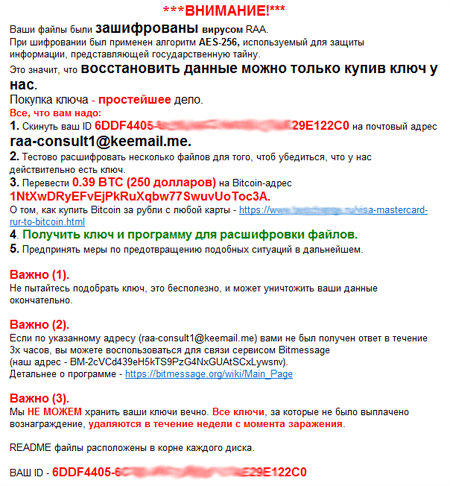

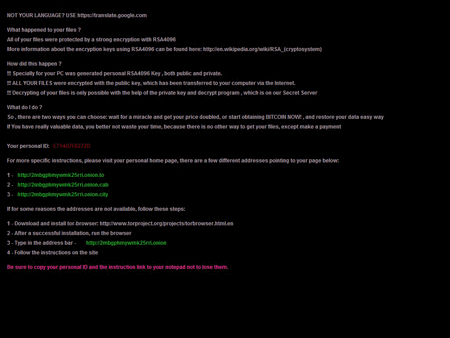

В июне 2016 года получил широкое распространение троянец-шифровальщик Trojan.Encoder.4860, также известный под наименованием JS.Crypt. Этот энкодер примечателен тем, что целиком написан на языке JScript. Троянец имеет самоназвание — «вирус RAA», а зашифрованные файлы получают расширение *.locked. После завершения шифрования пользовательских файлов Trojan.Encoder.4860 размещает в корневых папках дисков RTF-документ следующего содержания:

К сожалению, в настоящее время специалисты компании «Доктор Веб» не располагают инструментарием для расшифровки файлов, поврежденных этой версией троянца-шифровальщика.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

Другие события

В начале июня вирусные аналитики компании «Доктор Веб» завершили исследование опасного банковского вируса Trojan.Bolik.1. Он предназначен для кражи денег со счетов клиентов российских банков, похищения конфиденциальной информации и шпионажа. Вирус наследует некоторые технические решения широко известных банковских троянцев Zeus (Trojan.PWS.Panda) и Carberp, но в отличие от них умеет распространяться без участия пользователя и заражать исполняемые файлы.

По команде киберпреступников Trojan.Bolik.1 ищет исполняемые файлы в сетевых папках и на подключенных к компьютеру USB-устройствах, после чего заражает их. Зараженные этим вирусом программы детектируются Антивирусом Dr.Web под именем Win32.Bolik.1. Внутри каждой такой программы хранится в зашифрованном виде сам банковский троянец Trojan.Bolik.1, а также другая необходимая вирусу информация.

Trojan.Bolik.1 может контролировать данные, передаваемые и отправляемые браузерами Microsoft Internet Explorer, Chrome, Opera и Mozilla Firefox (благодаря этому он способен похищать информацию, которую пользователь вводит в экранные формы). Кроме того, вирус умеет делать снимки экрана, фиксировать нажатия клавиш, создавать на зараженной машине собственный прокси-сервер и веб-сервер, позволяющий обмениваться файлами со злоумышленниками. Подробности об этой вредоносной программе изложены в подготовленной компанией «Доктор Веб» обзорной статье.

Еще одна новинка июня — бестелесный троянец Trojan.Kovter.297. Эта вредоносная программа незаметно для пользователя запускает в фоновом режиме несколько экземпляров браузера Microsoft Internet Explorer, посещает с их помощью указанные злоумышленниками сайты и накручивает количество просмотров рекламы, нажимая на рекламные ссылки и баннеры. Отличительной чертой троянца является то, что он не присутствует на инфицированном компьютере в виде отдельного файла, а работает непосредственно в оперативной памяти, используя для своего хранения системный реестр Windows.

Более детальную информацию о Trojan.Kovter.297 можно получить в соответствующем новостном материале.

В конце месяца вирусные аналитики «Доктор Веб» выявили целую группу вредоносных программ, среди которых оказался Trojan.PWS.Spy.19338 — троянец-шпион, нацеленный на бухгалтеров. Основное предназначение этого троянца — отслеживание нажатий клавиш в окнах ряда приложений, среди которых — 1С различных версий и СБиС++. Также он собирает информацию об инфицированной системе и передает злоумышленникам данные из буфера обмена инфицированного компьютера. Читайте подробности о Trojan.PWS.Spy.19338 в нашей новостной статье.

В июне было зафиксировано распространение Linux-троянца Linux.BackDoor.Irc.13. Эта вредоносная программа является модификацией Linux.BackDoor.Tsunami, однако не содержит функций для выполнения DDoS-атак. Команды этот троянец получает с использованием протокола IRC (Internet Relay Chat), предназначенного для обмена текстовыми сообщениями в Интернете.

Не обошли своим вниманием вирусописатели и пользователей компьютеров Apple: в июне специалисты «Доктор Веб» выявили нового троянца для OS X, получившего наименование Mac.BackDoor.SynCloud.1. При запуске он извлекает логины и пароли всех авторизованных в системе на данный момент пользователей OS X и отсылает эту информацию на управляющий сервер. По команде злоумышленников Mac.BackDoor.SynCloud.1 может загрузить с командного сервера и запустить на инфицированном компьютере исполняемый файл или сценарий на языке Python, а также выполнить иные действия, например, обновить свою версию. Вся информация, которой Mac.BackDoor.SynCloud.1 обменивается с управляющим сервером, шифруется.

Опасные сайты

В течение июня 2016 года в базу нерекомендуемых и вредоносных сайтов было добавлено 1 716 920 интернет-адресов.

| Май 2016 | Июнь 2016 | Динамика |

|---|---|---|

| + 550 258 | + 1 716 920 | +212% |

Вредоносное и нежелательное ПО для мобильных устройств

В июне вирусные аналитики компании «Доктор Веб» обнаружили несколько вредоносных приложений, которые распространялись в каталоге Google Play. Одно из них получило имя Android.Valeriy.1.origin. Этот троянец загружал сомнительные веб-сайты и показывал их в виде рекламных баннеров, которые предлагали пользователям указать номер телефона для доступа к различным сервисам и услугам, однако после ввода номера с абонентского счета жертв начинала списываться плата. Также троянец мог скачивать другие вредоносные приложения и выполнять JavaScript-сценарии.

Еще одна вредоносная программа, обнаруженная в каталоге Google Play, была добавлена в вирусную базу как Android.PWS.Vk.3. Этот троянец представлял собой аудиоплеер для прослушивания музыки, размещенной в социальной сети «ВКонтакте». Android.PWS.Vk.3 запрашивал у пользователей логин и пароль от учетной записи, после чего передавал эти данные злоумышленникам.

Наиболее заметные события, связанные с мобильной безопасностью в июне:

- обнаружение в каталоге Google Play троянца, который открывал сомнительнее веб-сайты и показывал их в виде рекламных баннеров;

- обнаружение в каталоге Google Play троянца, крадущего логины и пароли от учетных записей «ВКонтакте».

Более подробно о вирусной обстановке для мобильных устройств в июне читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

|

|

Исследованный «Доктор Веб» троянец-шпион нацелился на бухгалтеров |

27 июня 2016 года

Trojan.MulDrop6.44482 распространяется в виде приложения-установщика, которое при запуске проверяет наличие на инфицируемом компьютере антивирусов Dr.Web, Avast, ESET или Kaspersky: если таковые обнаруживаются, троянец завершает свою работу. Также он прекращает работу, если локализация Windows отличается от русской. В остальных случаях эта вредоносная программа сохраняет на диск архиватор 7z и защищенный паролем архив, из которого затем извлекает файлы по одному. В этом архиве содержится несколько программ и динамических библиотек, имеющих разное назначение. Одно из приложений, которое распаковывает и запускает Trojan.MulDrop6.44482, детектируется антивирусом Dr.Web под именем Trojan.Inject2.24412. Этот троянец предназначен для встраивания в запускаемые на зараженном компьютере процессы вредоносных библиотек. Другая вредоносная программа из комплекта Trojan.MulDrop6.44482 получила наименование Trojan.PWS.Spy.19338 — это троянец-шпион, способный передавать киберпреступникам набираемый пользователем текст в окнах различных приложений, в том числе бухгалтерских.

Trojan.PWS.Spy.19338 запускается непосредственно в памяти атакуемого компьютера без сохранения на диск в расшифрованном виде, при этом на диске хранится его зашифрованная копия. Основное предназначение этого троянца — логирование нажатий клавиш в окнах ряда приложений и сбор информации об инфицированной системе. Кроме того, фиксирующий нажатия клавиш модуль-кейлоггер может передавать злоумышленникам данные из буфера обмена инфицированного компьютера. Также Trojan.PWS.Spy.19338 может запускать на зараженном ПК получаемые с управляющего сервера программы как с промежуточным сохранением их на диск, так и без него. Троянец состоит из нескольких модулей, каждый из которых выполняет собственный набор функций.

Вся информация, которой Trojan.PWS.Spy.19338 обменивается с управляющим сервером, шифруется в два этапа, сначала с использованием алгоритма RC4, затем — XOR. Записи о нажатиях клавиш троянец сохраняет на диске в специальном файле и с интервалом в минуту передает его содержимое на управляющий сервер. Вместе с кодами самих нажатых клавиш Trojan.PWS.Spy.19338 отсылает злоумышленникам и название окна, в котором произошло нажатие. Троянец отслеживает активность пользователя в следующих приложениях:

- 1С версии 8;

- 1С версии 7 и 7.7;

- СБиС++;

- Skype;

- Microsoft Word;

- Microsoft Excel;

- Microsoft Outlook;

- Microsoft Outlook Express и Windows Mail;

- Mozilla Thunderbird.

Помимо этого троянец собирает информацию о подключенных к компьютеру устройствах для работы с картами Smart Card. Отдельные модули Trojan.PWS.Spy.19338 позволяют передавать злоумышленникам данные об операционной системе инфицированного компьютера.

Все упомянутые вредоносные программы детектируются и удаляются антивирусом Dr.Web. Компания «Доктор Веб» благодарит специалистов «Яндекс» за предоставленный для исследования образец троянца.

Подробнее о Trojan.MulDrop6.44482

|

|

Обнаруженные «Доктор Веб» приложения из Google Play содержат троянский плагин |

23 июня 2016 года

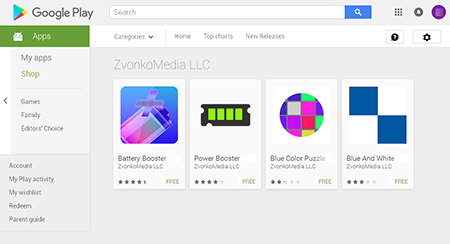

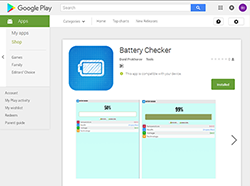

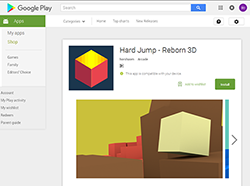

Троянец Android.Valeriy.1.origin представляет собой вредоносный плагин, который вирусописатели встроили в безобидное ПО. Он распространяется разработчиками ZvonkoMedia LLC, Danil Prokhorov, а также horshaom в шести приложениях, доступных в Google Play:

- Battery Booster;

- Power Booster;

- Blue Color Puzzle;

- Blue And White;

- Battery Checker;

- Hard Jump - Reborn 3D.

Все они являются играми и сервисными утилитами, и к настоящему моменту в общей сложности из каталога их загрузило более 15 500 пользователей. В то же время управляющий сервер троянца, к которому получили доступ специалисты компании «Доктор Веб», содержит сведения о более чем 55 000 уникальных установках. Вирусные аналитики «Доктор Веб» передали в компанию Google информацию о программах, скрывающих в себе Android.Valeriy.1.origin, однако на момент выхода новости они все еще присутствовали в каталоге.

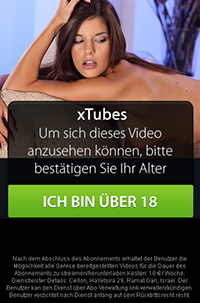

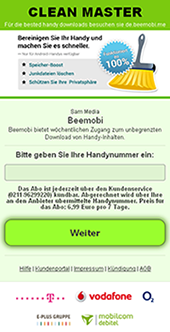

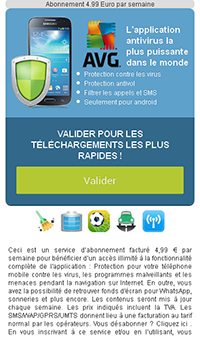

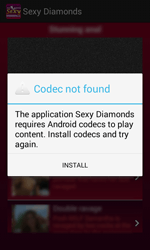

После запуска игр и приложений, в которых находится Android.Valeriy.1.origin, вредоносный модуль соединяется с управляющим сервером и получает от него задание, содержащее специально сформированную ссылку. Троянец автоматически переходит по указанной ссылке, которая ведет на промежуточный веб-сайт, и тот, в зависимости от различных параметров, передает вредоносному приложению конечный URL. В большинстве случаев этот URL ведет на сомнительные веб-порталы, основная задача которых – получить номер мобильного телефона потенциальных жертв и подписать их на услугу, за использование которой ежедневно будет взиматься плата. Среди рекламируемых троянцем сервисов может встретиться, например, предложение посмотреть материалы эротического характера, а также скачать популярное ПО, которое на самом деле является бесплатным и доступно для загрузки в каталоге Google Play. Несмотря на то, что информация о факте подписки и ее стоимости указана на загружаемых страницах, многие пользователи могут ее просто не заметить и указать свой номер телефона.

Android.Valeriy.1.origin автоматически открывает в окне WebView один из таких сайтов и выводит его на экран в виде рекламного баннера. Одновременно с получением соответствующего задания Android.Valeriy.1.origin начинает отслеживать все входящие СМС. После того как жертва указывает номер телефона, ей поступает код подтверждения подписки на платный сервис. Однако Android.Valeriy.1.origin перехватывает и блокирует эти сообщения, тем самым лишая пользователя информации о том, что он согласился с условиями предоставления дорогостоящей услуги. В результате с мобильных счетов жертв, попавших на уловку злоумышленников и фактически согласившихся с условиями предоставления сервиса, каждый день будет списываться определенная плата.

Троянец может также скачивать и различные программы, в том числе вредоносные. Например, среди них вирусные аналитики «Доктор Веб» обнаружили троянца-загрузчика Android.DownLoader.355.origin. Кроме того, в задании от управляющего сервера Android.Valeriy.1.origin способен получать различные JavaScript-сценарии, которые также выполняются через WebView. Этот функционал может использоваться для незаметных нажатий на интерактивные элементы, рекламные баннеры и ссылки на загружаемых веб-страницах. Например, для автоматического подтверждения введенного пользователем номера телефона, а также с целью накрутки всевозможных счетчиков.

Для защиты от мошеннических действий со стороны злоумышленников специалисты компании «Доктор Веб» советуют пользователям Android-смартфонов и планшетов внимательно читать информацию во всплывающих окнах и уведомлениях, а также рекомендуют не вводить номер мобильного телефона в сомнительные экранные формы.

Большинство приложений, содержащих троянца Android.Valeriy.1.origin, защищено упаковщиком, который осложняет их анализ, однако антивирусные продукты Dr.Web для Android могут детектировать такие программы как Android.Valeriy.1 или Android.Packed.1. Все они успешно обнаруживаются и удаляются с мобильных устройств, поэтому для наших пользователей этот троянец опасности не представляет.

|

|

«Доктор Веб» сообщает о первом троянце для 1С, запускающем шифровальщика-вымогателя |

22 июня 2016 года

Можно смело сказать, что 1C.Drop.1 — это первый попавший в вирусную лабораторию компании «Доктор Веб» троянец, фактически написанный на русском языке, вернее, на встроенном языке программирования 1С, который использует для записи команд кириллицу. При этом вредоносные файлы для 1С, которые могли модифицировать или заражать другие файлы внешней обработки, известны вирусным аналитикам «Доктор Веб» еще с 2005 года, однако полноценный троянец-дроппер, скрывающий в себе опасного шифровальщика, встретился им впервые.

Троянец распространяется в виде вложения в сообщения электронной почты с темой «У нас сменился БИК банка» и следующим текстом:

Здравствуйте! У нас сменился БИК банка. Просим обновить свой классификатор банков. Это можно сделать в автоматическом режиме, если Вы используете 1С Предприятие 8. Файл - Открыть обработку обновления классификаторов из вложения. Нажать ДА. Классификатор обновится в автоматическом режиме. При включенном интернете за 1-2 минуты.

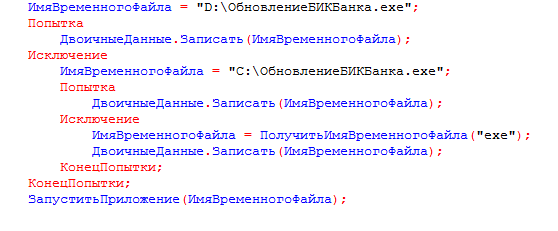

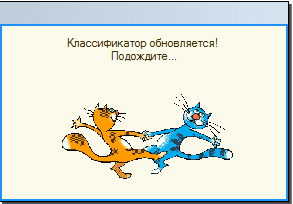

К письму прикреплен файл внешней обработки для программы «1С:Предприятие» с именем ПроверкаАктуальностиКлассификатораБанков.epf. Тело этого модуля защищено паролем, поэтому просмотреть его исходный код стандартными средствами невозможно. Если получатель такого письма последует предложенным инструкциям и откроет этот файл в программе «1С:Предприятие», на экране отобразится диалоговое окно:

Какую бы кнопку ни нажал пользователь, 1C.Drop.1 будет запущен на выполнение, и в окне программы «1С:Предприятие» появится форма с изображением забавных котиков:

В это же самое время троянец начинает свою вредоносную деятельность на компьютере. В первую очередь он ищет в базе 1С контрагентов, для которых заполнены поля с адресом электронной почты, и отправляет по этим адресам письмо с собственной копией. Текст сообщения идентичен приведенному выше. Вместо адреса отправителя троянец использует e-mail, указанный в учетной записи пользователя 1С, а если таковой отсутствует, вместо него подставляется адрес 1cport@mail.ru. В качестве вложения троянец прикрепляет к письму файл внешней обработки с именем ОбновитьБИКБанка.epf, содержащий его копию. Пользователи, попытавшиеся открыть такой файл в приложении 1С, также пострадают от запустившегося на их компьютере шифровальщика, однако эта копия 1C.Drop.1 разошлет по адресам контрагентов поврежденный EPF-файл, который программа «1С:Предприятие» уже не сможет открыть. 1C.Drop.1 поддерживает работу с базами следующих конфигураций 1С:

- "Управление торговлей, редакция 11.1"

- "Управление торговлей (базовая), редакция 11.1"

- "Управление торговлей, редакция 11.2"

- "Управление торговлей (базовая), редакция 11.2"

- "Бухгалтерия предприятия, редакция 3.0"

- "Бухгалтерия предприятия (базовая), редакция 3.0"

- "1С:Комплексная автоматизация 2.0"

После завершения рассылки 1C.Drop.1 извлекает из своих ресурсов, сохраняет на диск и запускает троянца-шифровальщика Trojan.Encoder.567. Этот опасный энкодер, имеющий несколько модификаций, шифрует хранящиеся на дисках зараженного компьютера файлы и требует выкуп за их расшифровку. К сожалению, в настоящее время специалисты компании «Доктор Веб» не располагают инструментарием для расшифровки файлов, поврежденных этой версией Trojan.Encoder.567, поэтому пользователям следует проявлять особую бдительность и не открывать полученные по электронной почте файлы в приложении «1С:Предприятие», даже если в качестве адреса отправителя значится адрес одного из известных получателю контрагентов.

|

|

«Доктор Веб» обнаружил в Google Play троянца, который крадет логины и пароли пользователей «ВКонтакте» |

15 июня 2016 года

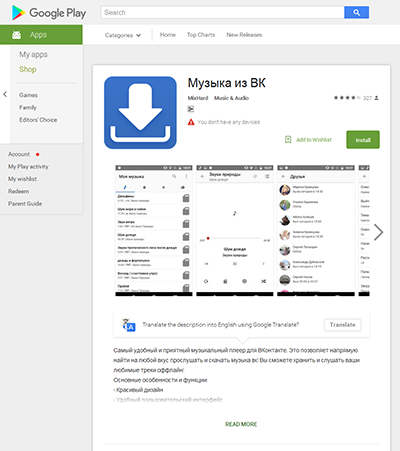

Троянец Android.PWS.Vk.3 прячется в приложении «Музыка из ВК», которое распространяется злоумышленниками через каталог Google Play от имени разработчика MixHard. Вирусные аналитики «Доктор Веб» проинформировали компанию Google об этой вредоносной программе, однако на момент публикации данного материала Android.PWS.Vk.3 был все еще доступен для загрузки.

Троянец представляет собой полноценный аудиоплеер, который позволяет прослушивать музыку, размещенную в социальной сети «ВКонтакте». Чтобы получить доступ к заявленному функционалу, пользователям необходимо войти в свою учетную запись, введя логин и пароль. Однако здесь владельцев мобильных устройств ждет неприятный сюрприз: вредоносное приложение втайне от них отправляет введенные данные на управляющий сервер, в результате чего злоумышленники фактически получают полный доступ к аккаунтам жертв и могут распоряжаться ими по своему усмотрению.

Специалисты компании «Доктор Веб» установили, что авторы Android.PWS.Vk.3 уже пытались продавать взломанные учетные записи на различных подпольных хакерских форумах. Кроме того, киберпреступники могут использовать украденные аккаунты и самостоятельно, например, для накрутки популярности различных групп и сообществ в сети «ВКонтакте».

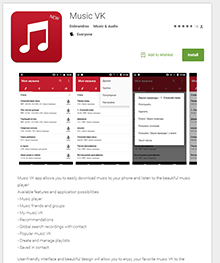

Ранее вирусописатели уже распространяли этого троянца через Google Play, в частности, под именами Music for VK и Music VK (разработчик Dobrandrav), однако в настоящее время эти версии удалены из каталога. В общей сложности Android.PWS.Vk.3 успело загрузить не менее 12 000 пользователей.

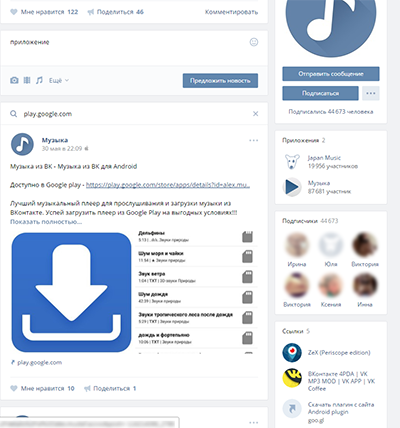

Создатели троянца предположительно имеют собственную группу в социальной сети «ВКонтакте», насчитывающую более 44 600 подписчиков, в которой среди прочего всем участникам предлагается установить Android.PWS.Vk.3 на мобильные устройства.

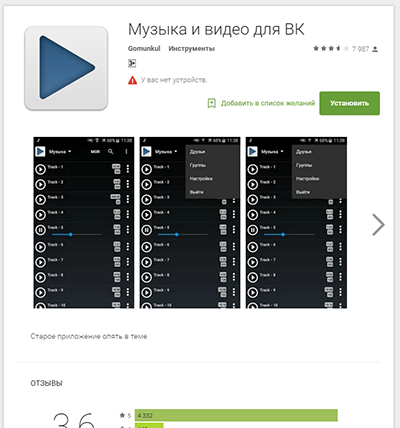

Кроме того, в каталоге Google Play авторы Android.PWS.Vk.3 разместили еще одно приложение-плеер, которое в настоящее время не содержит явного вредоносного функционала. Эта программа называется «Музыка и видео для ВК» и распространяется злоумышленниками от имени разработчика Gomunkul.

Несмотря на то, что сейчас этот плеер не выполняет вредоносных действий, он может стать полноценным троянцем сразу после того, как вирусописатели изменят в нем всего лишь один параметр и выпустят соответствующее обновление программы. В результате приложение станет настойчиво предлагать пользователям установить некий плагин, необходимый для его работы, при этом стоит отметить, что сам плагин имеет тот же сертификат безопасности, что и троянец Android.PWS.Vk.3. На данный момент этот программный модуль не несет в себе какого-либо функционала, однако злоумышленники могут с легкостью обновить его и добавить в него любые функции, в том числе и вредоносные.

В настоящее время указанный плеер установило более 1 000 000 пользователей, и каждый из них рискует в любой момент стать жертвой вирусописателей. Поскольку эта программа представляет потенциальную опасность для владельцев Android-смартфонов и планшетов, она была добавлена в вирусную базу под наименованием Android.Click.123.

Компания «Доктор Веб» рекомендует использовать только официальные Android-приложения для работы с социальными сетями, а также установить антивирус для предотвращения заражения мобильных устройств. Троянец Android.PWS.Vk.3 и потенциально опасная программа Android.Click.123 успешно детектируются и удаляются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей они опасности не представляют.

|

|

«Доктор Веб» может расшифровать файлы, зашифрованные CryptXXX |

14 июня 2016 года

Вредоносная программа Trojan.Encoder.4393, также известная под именем CryptXXX, является типичным представителем многочисленной группы троянцев-энкодеров. Этот шифровальщик имеет несколько версий и распространяется злоумышленниками по всему миру. С целью увеличить прибыль от своей незаконной деятельности вирусописатели организовали специальный сервис по платной расшифровке поврежденных CryptXXX файлов, выплачивающий определенный процент распространителям троянца. Все копии CryptXXX обращаются на единый управляющий сервер, а предлагающие расшифровку сайты расположены в анонимной сети TOR. Успешностью партнерской программы, по всей видимости, отчасти и объясняется широта географии известных случаев заражения, а также высокая популярность CryptXXX среди злоумышленников. Зашифрованные троянцем файлы получают расширение *.crypt, а файлы с требованиями вымогателей имеют имена de_crypt_readme.txt, de_crypt_readme.html и de_crypt_readme.png.

Если вы стали жертвой этой вредоносной программы, и файлы на вашем компьютере были зашифрованы до начала июня 2016 года, существует возможность восстановить информацию. Успех этой операции зависит от ряда факторов и в значительной степени — от действий самого пользователя.

- Не пытайтесь удалить какие-либо файлы с компьютера или переустановить операционную систему, а также не пользуйтесь зараженным ПК до получения инструкций от службы технической поддержки компании «Доктор Веб».

- Если вы запустили антивирусное сканирование, не предпринимайте каких-либо действий по лечению или удалению обнаруженных вредоносных программ — они могут понадобиться специалистам в процессе поиска ключа для расшифровки файлов.

- Постарайтесь припомнить как можно больше информации об обстоятельствах заражения: это касается полученных вами по электронной почте подозрительных писем, скачанных из Интернета программ, сайтов, которые вы посещали.

- Если у вас сохранилось письмо с вложением, после открытия которого файлы на компьютере оказались зашифрованными, не удаляйте его: это письмо должно помочь специалистам определить версию троянца, проникшего на ваш компьютер.

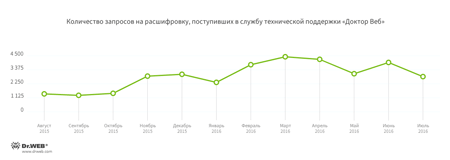

Для расшифровки файлов, поврежденных в результате действия CryptXXX, воспользуйтесь специальной страницей сервиса на сайте антивирусной компании «Доктор Веб». Бесплатная помощь по расшифровке файлов оказывается только обладателям лицензии Dr.Web, у которых на момент заражения был установлен Dr.Web Security Space (для Windows), Антивирус Dr.Web для OS X или Linux не ниже версии 10 или Dr.Web Enterprise Security Suite (версии 6+). Другие пострадавшие могут воспользоваться платной услугой Dr.Web Rescue Pack через форму запроса: плата взимается только если анализ покажет, что расшифровка возможна. Кроме того, воспользовавшиеся этой услугой клиенты получают бесплатную двухгодичную лицензию на продукт Dr.Web Security Space для 1 ПК. Дополнительную информацию о троянцах-шифровальщиках и способах борьбы с ними можно найти по ссылке.

|

|

«Доктор Веб» предупреждает: бестелесный троянец Kovter прячется в реестре |

10 июня 2016 года

Trojan.Kovter распространяется с помощью другого троянца — Trojan.MulDrop6.42771, специально созданного для установки на атакуемые компьютеры вредоносных приложений. Такая связка детектируется Антивирусом Dr.Web под именем Trojan.Kovter.297. Несмотря на кажущуюся простоту своего предназначения, Trojan.MulDrop6.42771 имеет довольно-таки сложную архитектуру. Код троянца содержит множество случайных строк и вызовов функций, чтобы усложнить его анализ, а основная вредоносная библиотека скрыта в ресурсах Trojan.MulDrop6.42771 в виде картинки. Этот троянец умеет определять, не запущены ли на компьютере виртуальные машины и иные средства отладки, которые обычно используются вирусными аналитиками для исследования образцов вредоносного ПО, и при обнаружении таковых завершает свою работу. Кроме того, он может показывать на экране компьютера произвольные сообщения и отключать функцию контроля учетных записей пользователя Windows (User Accounts Control, UAC).

Trojan.MulDrop6.42771 может обеспечить собственную автозагрузку в системе семью разными способами, а для запуска полезной нагрузки вирусописатели предусмотрели целых шесть различных методов: Trojan.MulDrop6.42771 использует тот из них, который указан в его конфигурации. Кроме того, эта вредоносная программа умеет копировать себя в корневые папки всех подключенных к зараженной машине дисков, создавая там файл автозапуска autorun.inf, то есть, распространяться подобно червю.

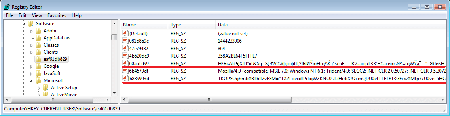

Как уже упоминалось ранее, некоторые образцы Trojan.MulDrop6.42771 содержат бестелесного троянца семейства Trojan.Kovter. Обычно он запускается троянцем-носителем, но обладает и собственным механизмом автозапуска. Эта вредоносная программа создает в системном реестре несколько записей: одна содержит само тело троянца в зашифрованном виде, вторая — скрипт для его расшифровки и загрузки в память компьютера. Имена этих записей включают специальные нечитаемые символы, поэтому стандартная программа regedit не может их показать.

Фактически Trojan.Kovter работает в оперативной памяти инфицированного компьютера, не сохраняя собственную копию на диске в виде отдельного файла, что в определенной степени затрудняет его поиск и удаление. С точки зрения вредоносных функций Trojan.Kovter можно отнести к категории рекламных троянцев — он незаметно для пользователя запускает в фоновом режиме несколько экземпляров браузера Microsoft Internet Explorer, «посещает» с их помощью указанные злоумышленниками сайты и накручивает количество просмотров рекламы, нажимая на рекламные ссылки и баннеры. Таким образом злоумышленники получают прибыль от организаторов партнерских программ и рекламодателей, размещающих рекламу с оплатой за нажатия и переходы.

Несмотря на то, что Trojan.Kovter старается работать на инфицированной машине скрытно, сканирование компьютера Антивирусом Dr.Web позволяет избавиться от заражения. Пользователям рекомендуется не забывать о своевременном обновлении вирусных баз и регулярно проверять компьютер при возникновении подозрений о присутствии на нем вредоносного ПО.

Подробнее о Trojan.MulDrop6.42771

Подробнее о Trojan.Kovter.297

|

|

«Доктор Веб» предупреждает: бестелесный троянец Kovter прячется в реестре |

10 июня 2016 года

Trojan.Kovter распространяется с помощью другого троянца — Trojan.MulDrop6.42771, специально созданного для установки на атакуемые компьютеры вредоносных приложений. Такая связка детектируется Антивирусом Dr.Web под именем Trojan.Kovter.297. Несмотря на кажущуюся простоту своего предназначения, Trojan.MulDrop6.42771 имеет довольно-таки сложную архитектуру. Код троянца содержит множество случайных строк и вызовов функций, чтобы усложнить его анализ, а основная вредоносная библиотека скрыта в ресурсах Trojan.MulDrop6.42771 в виде картинки. Этот троянец умеет определять, не запущены ли на компьютере виртуальные машины и иные средства отладки, которые обычно используются вирусными аналитиками для исследования образцов вредоносного ПО, и при обнаружении таковых завершает свою работу. Кроме того, он может показывать на экране компьютера произвольные сообщения и отключать функцию контроля учетных записей пользователя Windows (User Accounts Control, UAC).

Trojan.MulDrop6.42771 может обеспечить собственную автозагрузку в системе семью разными способами, а для запуска полезной нагрузки вирусописатели предусмотрели целых шесть различных методов: Trojan.MulDrop6.42771 использует тот из них, который указан в его конфигурации. Кроме того, эта вредоносная программа умеет копировать себя в корневые папки всех подключенных к зараженной машине дисков, создавая там файл автозапуска autorun.inf, то есть, распространяться подобно червю.

Как уже упоминалось ранее, некоторые образцы Trojan.MulDrop6.42771 содержат бестелесного троянца семейства Trojan.Kovter. Обычно он запускается троянцем-носителем, но обладает и собственным механизмом автозапуска. Эта вредоносная программа создает в системном реестре несколько записей: одна содержит само тело троянца в зашифрованном виде, вторая — скрипт для его расшифровки и загрузки в память компьютера. Имена этих записей включают специальные нечитаемые символы, поэтому стандартная программа regedit не может их показать.

Фактически Trojan.Kovter работает в оперативной памяти инфицированного компьютера, не сохраняя собственную копию на диске в виде отдельного файла, что в определенной степени затрудняет его поиск и удаление. С точки зрения вредоносных функций Trojan.Kovter можно отнести к категории рекламных троянцев — он незаметно для пользователя запускает в фоновом режиме несколько экземпляров браузера Microsoft Internet Explorer, «посещает» с их помощью указанные злоумышленниками сайты и накручивает количество просмотров рекламы, нажимая на рекламные ссылки и баннеры. Таким образом злоумышленники получают прибыль от организаторов партнерских программ и рекламодателей, размещающих рекламу с оплатой за нажатия и переходы.

Несмотря на то, что Trojan.Kovter старается работать на инфицированной машине скрытно, сканирование компьютера Антивирусом Dr.Web позволяет избавиться от заражения. Пользователям рекомендуется не забывать о своевременном обновлении вирусных баз и регулярно проверять компьютер при возникновении подозрений о присутствии на нем вредоносного ПО.

Подробнее о Trojan.MulDrop6.42771

Подробнее о Trojan.Kovter.297

|

|

Самораспространяющийся полиморфный банковский вирус Bolik — опаснейший наследник Zeus и Carberp |

3 июня 2016 года

Эта вредоносная программа получила наименование Trojan.Bolik.1. Ее важным отличием от других современных банковских троянцев, таких как Zeus и Carberp, является способность самостоятельно распространяться без участия пользователя и заражать исполняемые файлы. Такие вредоносные программы называют полиморфными файловыми вирусами.

Умение распространяться самостоятельно и инфицировать программы можно назвать наиболее опасным свойством этого банкера. Функция самораспространения активируется по команде злоумышленников, после чего Trojan.Bolik.1 начинает опрашивать доступные для записи папки в сетевом окружении Windows и на подключенных USB-устройствах, ищет хранящиеся там исполняемые файлы и заражает их. При этом Trojan.Bolik.1 может инфицировать как 32-, так и 64-разрядные приложения.

Зараженные этим вирусом программы детектируются Антивирусом Dr.Web под именем Win32.Bolik.1. Внутри каждой такой программы хранится в зашифрованном виде сам банковский троянец Trojan.Bolik.1, а также другая необходимая вирусу информация. Если пользователь запустит на своем компьютере инфицированное приложение, вирус расшифрует банковского троянца Trojan.Bolik.1 и запустит его прямо в памяти атакуемого компьютера, без сохранения на диск. При этом вирус имеет специальный встроенный механизм, позволяющий «на лету» изменять код и структуру собственной части, отвечающей за расшифровку Trojan.Bolik.1. Таким образом вирусописатели пытаются затруднить обнаружение своего детища антивирусными программами. Кроме того, Win32.Bolik.1 пытается противодействовать антивирусам, умеющим пошагово выполнять вредоносные программы в специальном эмуляторе, — в архитектуре этого вируса предусмотрены своеобразные «замедлители», состоящие из множества циклов и повторяющихся инструкций.

От Carberp Trojan.Bolik.1 унаследовал виртуальную файловую систему, которая хранится в специальном файле. Этот файл троянец размещает в одной из системных директорий или в папке пользователя. Виртуальная файловая система позволяет вредоносной программе скрыто хранить на зараженном компьютере нужную ей для работы информацию. У Zeus Trojan.Bolik.1 позаимствовал механизм встраивания в просматриваемые пользователями веб-страницы постороннего содержимого, то есть реализацию технологии веб-инжектов. С ее помощью злоумышленники похищают у своих жертв логины и пароли для доступа к системам «банк-клиент» и другую ценную информацию. Trojan.Bolik.1 ориентирован прежде всего на кражу информации у клиентов российских банков — об этом свидетельствуют характерные строчки в конфигурационном файле, передаваемом вирусу с управляющего сервера.

Основное назначение Trojan.Bolik.1 — кража различной ценной информации. Он может достичь этой цели разными способами. Например, контролировать данные, передаваемые и отправляемые браузерами Microsoft Internet Explorer, Chrome, Opera и Mozilla Firefox. Благодаря этому троянец способен похищать информацию, которую пользователь вводит в экранные формы. Кроме того, в шпионский арсенал банкера входит модуль для создания снимков экрана (скриншотов) и фиксации нажатий пользователем клавиш (кейлоггер). Также Trojan.Bolik.1 умеет создавать на зараженной машине собственный прокси-сервер и веб-сервер, позволяющий обмениваться файлами со злоумышленниками. Нужные файлы эта вредоносная программа может найти по заданной в специальной команде маске. Как и некоторые другие современные банковские троянцы, Trojan.Bolik.1 в состоянии организовывать так называемые «реверсные соединения» — с их помощью киберпреступники получают возможность «общаться» с зараженным компьютером, находящимся в защищенной брандмауэром сети или не имеющим внешнего IP-адреса, то есть работающим в сети с использованием NAT (Network Address Translation). Вся информация, которой Trojan.Bolik.1 обменивается с управляющим сервером, шифруется по сложному алгоритму и сжимается.

Функциональные возможности Trojan.Bolik.1 выглядят поистине пугающими, а его внутренняя архитектура довольно-таки сложна и неоднозначна. Антивирус Dr.Web детектирует и удаляет все компоненты этого опасного вируса, однако в связи с некоторыми особенностями внутреннего устройства Trojan.Bolik.1 лечение зараженного компьютера может занять длительное время. Пострадавшим от действия этой вредоносной программы пользователям рекомендуется набраться терпения в процессе антивирусного сканирования ПК.

|

|

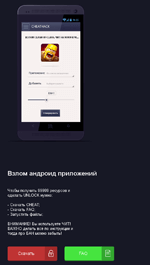

Банковский троянец атакует любителей взломанных мобильных игр |

26 мая 2016 года

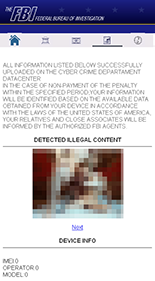

В поле зрения предприимчивых киберпреступников, распространяющих банковских троянцев, попали любители мобильных игр, которые стремятся получить все и сразу, не заплатив ни копейки и не потратив на это никаких усилий. В частности, когда пользователи пытаются найти в популярных поисковых системах информацию о читах для облегчения прохождения игр – например, возможности получить бесконечное золото, кристаллы и другую игровую валюту, – либо просто хотят скачать взломанную версию любимого игрового приложения, в результатах поиска потенциальным жертвам демонстрируются ссылки на многочисленные мошеннические веб-сайты, специально созданные для любителей пресловутой «халявы».

Веб-порталы злоумышленников содержат информацию о более чем 1000 различных популярных игр, поэтому при поиске практически любой известной игры в первых строчках результатов поисковых систем пользователи непременно увидят предложение злоумышленников. Примечательно, что данные сайты имеют действительную цифровую подпись, в результате чего многие потенциальные жертвы могут посчитать их безопасными.

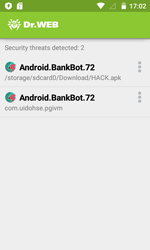

При попытке скачать с этих веб-порталов то или иное приложение владелец мобильного устройства перенаправляется на еще один мошеннический сайт, с которого под видом взломанных версий ПО или программ для читерства скачивается банковский троянец Android.BankBot.104.origin. Помимо этого вредоносного приложения, на смартфоны и планшеты могут также загружаться и другие троянцы, в частности, представители семейства банкеров Android.ZBot.

Распространяемый злоумышленниками троянец Android.BankBot.104.origin защищен специальным упаковщиком, который снижает вероятность обнаружения антивирусами и затрудняет анализ. Одна из последних его модификаций детектируется антивирусными продуктами Dr.Web для Android как Android.BankBot.72, однако вирусописатели постоянно создают новые перепакованные версии банкера, поэтому вредоносное приложение может обнаруживаться и под другими именами. Сам Android.BankBot.104.origin является обфусцированной версией банковского троянца Android.BankBot.80.origin – его код серьезно зашифрован, что также призвано осложнить анализ и обнаружение защитным ПО.

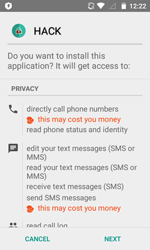

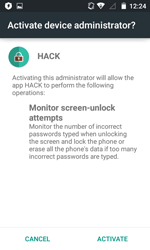

Android.BankBot.104.origin устанавливается на Android-смартфоны и планшеты как приложение с именем «HACK» и после запуска пытается получить доступ к функциям администратора устройства. Затем троянец удаляет свой значок из списка приложений на главном экране, скрываясь от пользователя.

Далее он приступает к непосредственному выполнению вредоносной деятельности. В частности, пытается определить, подключена ли у жертвы услуга мобильного банкинга, а также есть ли у нее какие-либо доступные денежные счета. Для этого вредоносное приложение отправляет СМС-сообщения со специальными командами на соответствующие номера банковских систем. Если Android.BankBot.104.origin обнаруживает деньги, он пытается незаметно перевести их на счета злоумышленников.

Кроме того, киберпреступники могут дистанционно управлять банкером. Так, по команде с управляющего сервера троянец способен включить переадресацию вызовов на заданный номер, скрывать от пользователя входящие СМС и перехватывать их содержимое, отправлять СМС-сообщения, выполнять USSD-запросы, а также некоторые другие действия.

Специалисты компании «Доктор Веб» рекомендуют геймерам не искать взломанные версии игр и приложений для ОС Android и не устанавливать сомнительные программы на мобильные устройства, поскольку попытка сэкономить небольшую сумму может обернуться потерей всех денег на банковских счетах. Антивирусные продукты Dr.Web для Android успешно обнаруживают и удаляют известные модификации описанных троянцев, поэтому для наших пользователей они опасности не представляют.

|

|

Троянец-бэкдор использует TeamViewer по-новому |

25 мая 2016 года

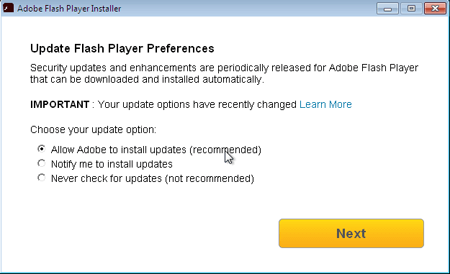

Для распространения троянца BackDoor.TeamViewer.49 киберпреступники используют другую вредоносную программу — Trojan.MulDrop6.39120, которая реализована в виде поддельного обновления Adobe Flash Player. Исполняемый файл Trojan.MulDrop6.39120 действительно устанавливает плеер на работающий под управлением Windows компьютер, но при этом втайне от пользователя сохраняет на диск приложение TeamViewer, троянца BackDoor.TeamViewer.49 и необходимый для его работы конфигурационный файл. В процессе установки на экране демонстрируется окно настоящего инсталлятора Flash Player.

Обычно различные троянцы используют TeamViewer с целью организации несанкционированного доступа к зараженному компьютеру. Однако бэкдору BackDoor.TeamViewer.49 утилита TeamViewer нужна совсем по другой причине: он активно использует в своей работе различные внутренние функции процесса этой программы. Кроме того, при своем запуске TeamViewer автоматически помещает в память компьютера библиотеку avicap32.dll, чем и воспользовались злоумышленники: они поместили в папку, в которую Trojan.MulDrop6.39120 сохраняет это приложение, троянскую библиотеку с таким же именем. В момент запуска TeamViewer автоматически загружает ее в память.

После запуска программы TeamViewer BackDoor.TeamViewer.49 удаляет ее значок из области уведомлений Windows и отключает в системе функцию показа сообщений об ошибках. Также троянец использует специальный механизм, призванный исключить его повторный запуск на зараженном компьютере. Необходимые для работы BackDoor.TeamViewer.49 параметры хранятся в зашифрованном конфигурационном файле.

BackDoor.TeamViewer.49 регистрирует себя в автозагрузке, а затем в непрерывном цикле, но с определенными интервалами, устанавливает атрибуты «системный» и «скрытый» для своей папки, где хранятся сам исполняемый файл, вредоносная библиотека и файл конфигурации. Если в какой-то момент времени установить эти атрибуты не удалось, вредоносная программа приступает к процедуре удаления из системного реестра всех ключей, относящихся к программе TeamViewer.

В теле троянца хранится еще одна зашифрованная библиотека, реализующая вредоносные функции BackDoor.TeamViewer.49. В ней содержится специальным образом сформированный массив с именами управляющих серверов, от которых троянец может получать различные команды. Вся информация, которой бэкдор обменивается с управляющим сервером, шифруется.

Троянец способен выполнять несколько управляющих директив, однако две основные из них — это команды на установку соединения с указанным удаленным узлом (включая возможность авторизации на нем) и на перенаправление трафика от управляющего сервера на заданный удаленный узел через инфицированный компьютер. Это позволяет злоумышленникам обеспечить собственную анонимность в Интернете, соединяясь с удаленными узлами через зараженный компьютер как через обычный прокси-сервер.

Вредоносные программы Trojan.MulDrop6.39120 и BackDoor.TeamViewer.49 распознаются и удаляются Антивирусом Dr.Web, поэтому не представляют опасности для наших пользователей.

«Доктор Веб» выражает благодарность компании «Яндекс» за предоставленный для исследований образец троянца.

|

|

Android-троянец атакует клиентов десятков банков по всему миру |

12 мая 2016 года

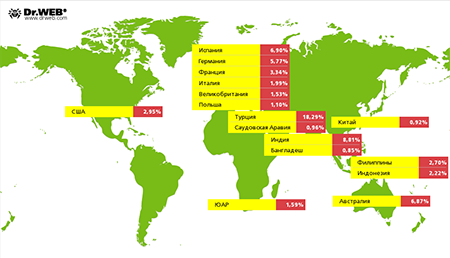

Первые версии вредоносной программы Android.SmsSpy.88.origin, об одной из которых компания «Доктор Веб» впервые сообщила в апреле 2014 года, были довольно примитивными. Изначально злоумышленники использовали этого троянца для перехвата СМС-сообщений с одноразовыми банковскими паролями, а также для незаметной отправки СМС и выполнения телефонных звонков. Позднее вирусописатели несколько усовершенствовали возможности Android.SmsSpy.88.origin, добавив в него функционал для кражи информации о кредитных картах. В частности, при запуске программы Google Play, а также нескольких приложений типа «банк-клиент» известных российских банков троянец показывал поверх их окон поддельную форму ввода конфиденциальных данных и после получения сведений о кредитной карте отправлял их киберпреступникам.

Примечательно, что все ранние модификации троянца атаковали только пользователей из России и ряда стран СНГ, при этом распространялся Android.SmsSpy.88.origin благодаря СМС-спаму. В частности, потенциальным жертвам могли приходить сообщения, в которых предлагалось перейти по указанной ссылке и ознакомиться с ответом на размещенное в Интернете объявление. В действительности же эти ссылки вели на мошеннические веб-сайты, при посещении которых на Android-устройства загружалось вредоносное приложение, замаскированное под безобидную программу.

Позднее число атак с использованием этого банкера значительно сократилось, однако с конца 2015 года вирусные аналитики «Доктор Веб» начали фиксировать распространение новых, более функциональных версий троянца, которые в отличие от ранних модификаций предназначались для заражения Android-смартфонов и планшетов уже по всему миру.

Как и прежде, это вредоносное приложение попадает на мобильные устройства под видом безобидных программ, например, проигрывателя Adobe Flash Player. После запуска Android.SmsSpy.88.origin запрашивает у пользователя доступ к правам администратора мобильного устройства, чтобы в дальнейшем затруднить свое удаление из зараженной системы.

Далее троянец подключается к сети и поддерживает соединение в активном состоянии, используя для этого Wi-Fi или канал передачи данных мобильного оператора. Таким образом вредоносное приложение пытается обеспечить постоянную связь с управляющим сервером, чтобы избежать каких-либо перебоев в работе. Затем банкер формирует для зараженного устройства уникальный идентификатор, который вместе с другой технической информацией передается на сервер злоумышленников, где происходит регистрация инфицированного смартфона или планшета.

Основная задача новых модификаций Android.SmsSpy.88.origin осталась неизменной: троянец пытается похитить логины и пароли от учетных записей мобильного банкинга и передает их киберпреступникам, а также может незаметно украсть деньги со счетов пользователей. Для этого банкер отслеживает запуск приложений типа «банк-клиент», список которых хранится в конфигурационном файле. Число контролируемых приложений в различных модификациях троянца может незначительно различаться, однако общее их количество, которое установили вирусные аналитики «Доктор Веб», на данный момент приближается к 100.

После того как владелец устройства запускает одно из атакуемых приложений, Android.SmsSpy.88.origin при помощи компонента WebView показывает поверх его окна фишинговую форму ввода аутентификационных данных для доступа к учетной записи мобильного банкинга. Как только пользователь предоставляет троянцу нужную информацию, она незаметно передается злоумышленникам, и те получают полный контроль над всеми счетами жертвы.

Одна из главных особенностей Android.SmsSpy.88.origin заключается в том, что с использованием этого троянца киберпреступники могут атаковать клиентов фактически любого банка. Для этого им необходимо лишь создать новый шаблон мошеннической формы аутентификации и отдать вредоносному приложению команду на обновление конфигурационного файла, в котором будет указано название банковского клиентского ПО соответствующей кредитной организации.