-Музыка

- Down- Stone the Crow

- Слушали: 9 Комментарии: 0

-Я - фотограф

-Поиск по дневнику

-Подписка по e-mail

-Интересы

-Постоянные читатели

-Статистика

Кто мы такие? Мы просто потребители, одержимые внешней атрибутикой преуспевания. Война, голод, насилие — все это не волнует. А волнует меня: знаменитости и скандалы, телевизор, где 500 каналов и чье имя на бирке моих трусов.

Навигация ( кликабельно ):

Без категории. Ваша киска купила бы Cisco. |

Автор: Роман Косячков

Опубликовано в журнале "Компьютерра" №28 от 02 ноября 2000 года

Если вы примете решение первым, то можете смело заявить своим конкурентам: «Игра окончена!»

Джон Т. Чемберс, президент Cisco Systems, Inc.

Один мой приятель, в свое время сокурсник по высшему учебному заведению, а ныне весьма преуспевающий «купец по шмуткам», несмотря на то что радиоинженерами мы стали довольно давно, а к связи он теперь отношение имеет весьма отдаленное, буквально замучил меня просьбами типа: «Объясни-ка по-простому, на пальцах, что такое IP-телефония?» или (не менее сильная просьба) «Опять же на пальцах, но что такое Cisco?» Честно говоря, я оказался в замешательстве, особенно в отношении последнего вопроса. Во-первых, мне показалось, что имя собственное «Cisco» он употребляет уже как вполне нарицательное. Во-вторых, ну не рассказывать же об особенностях маршрутизаторов, коммутаторов, серверов доступа и т. п., зная, что ему вряд ли когда-нибудь придется с ними встретиться, как говорится, лицом к лицу? Впрочем, а почему бы и нет? И не только в личной беседе, но и на страницах журнала? Конечно, обо всех сетевых решениях Cisco в рамках двух полос рассказать не удастся, не хватит на это и целой темы номера (сделать которую нужно обязательно!), однако о наиболее «модных» устройствах от Cisco поговорить можно. А что сегодня в моде? Как раз IP-телефония!

С момента изобретения Александром Беллом в 1876 году телефона этот вид связи основан на коммутации каналов. Сначала каналы коммутировали барышни на телефонных станциях, затем автоматика разных видов и, наконец, электроника. Однако суть от этого не менялась. Для установления телефонной связи между абонентами необходимо их непосредственное соединение, а это весьма и весьма расточительно. Больше половины времени так называемого телефонного разговора приходится на паузы. В эти моменты оператор, предоставляющий услуги телефонной связи, впустую расходует пропускную способность своих каналов, а абонент щедро оплачивает свое молчание в телефонной трубке. Со временем был найден вариант решения этой проблемы, а именно - IP-телефония.

Конечно, IP-телефонию (или VoIP - Voice over IP) придумали не сотрудники компании Cisco. Хотя, безусловно, могли бы и они. Идея-то лежала на поверхности. Уже несколько десятков лет речь по магистральным линиям связи в телефонных сетях общего пользования, построенных на технологии коммутации каналов, передается в цифровом виде. Логичным выглядел и следующий шаг: попытаться передавать оцифрованную речь по сетям с коммутацией пакетов и прежде всего через Интернет. Ведь в этом случае пропускная способность каналов связи используется более рационально, и можно ожидать существенного (в несколько десятков раз) снижения тарифов на телефонные переговоры. Однако все оказалось не так просто. Возник целый ряд препятствий как технологического, так и, прямо скажем, политического свойства, вплоть до недавнего времени не позволявших IP-телефонии состояться.

Начнем с пропускной способности. Как правило, от телефонного аппарата абонента до современной цифровой АТС (коих и в нашей стране уже заметная доля) речь передается в аналоговом виде. Вариант цифровых телефонов опустим ввиду его относительно малой распространенности. На цифровой АТС сигнал преобразуется методом импульсно-кодовой модуляции в цифровой вид, после чего содержание речевого сигнала несет в себе, как правило, цифровой поток 64 кбит/с, обеспечивающий отличное качество. Затем несколько подобных потоков собираются в группы под мудреными названиями типа E1, T1, Т3 и т. п. и передаются по цифровым магистральным каналам связи. И, наконец, в пункте получения сигнала производится разборка групп, обратное преобразования цифры в аналоговый сигнал и, соответственно, передача этого сигнала на телефонный аппарат.

В сетях с коммутацией пакетов все несколько сложнее. Во-первых, существует вопрос «последней мили». Конечно, оборудование IP-телефонии можно установить на каждой АТС и подключить его к Сети. Для абонента ничего особенно не меняется, как звонил он по телефону, так и продолжает звонить. Однако в этом случае абонент лишается целого ряда полезных сервисов, например, возможности переговорить по телефону, установив соединение непосредственно в Web. Поэтому не лишним является обеспечение возможностей IP-телефонии непосредственно на компьютере пользователя. Большинство пользователей подключены к Сети по коммутируемым линиям связи с помощью модемов, которые обеспечивают пропускную способность весьма далекую от необходимых 64 кбит/с. А ведь по соединению с Интернет-провайдером передаются не только речевые данные! Да что там «последняя миля». Оборудование Интернет-провайдеров изначально не было рассчитано на интенсивные цифровые потоки. Значит, требования IP-телефонии к пропускной способности надо снижать, например, эффективно сжимая оцифрованную речь.

Еще один момент. Сети с коммутацией пакетов имеют неприятное свойство: весьма вероятны задержки в доставке пакетов, более того, от пакета к пакету задержки могут сильно меняться. Ведь пакеты от отправителя к получателю могут прийти каким угодно путем и в любом порядке, так как непосредственного соединения между абонентами не устанавливается. И последнее: часть пакетов по пути может вообще потеряться, так что собрать на приемном конце исходный сигнал будет довольно сложно.

Большинство этих проблем на сегодняшний день преодолено, и значительную роль сыграла здесь рекомендация H.323, энергично поддержанная Intel, Microsoft и другими гигантами индустрии. Рекомендация H.323 утверждена МСЭ/ITU (Международный союз электросвязи/International Telecommunications Union) в феврале 1998 года и предназначена для использования при реализации систем мультимедиа (голос, видео и т. п.) в сетях с коммутацией пакетов.

Н.323 (см. рис.) включает целый ряд важных рекомендаций. Например, G.711 и G.722 определяют способ аналого-цифрового преобразования без сжатия (G.711 - ИКМ, G.722 - кодирование со скоростью 64 кбит/с), остальные рекомендации включают в себя методы сжатия: применение рекомендации G.723 позволяет преобразовать речевой поток 64 кбит/c в поток 6,3 или 5,3 кбит/c, G.728 преобразует тот же поток в поток 16 кбит/с и менее и при этом обеспечивает малое время задержки. Рекомендация G.729 позволяет сжать речевой поток 64 кбит/с в 8 кбит/с. То есть требования к пропускной способности удалось несколько снизить, хотя, как это всегда бывает, за счет ухудшения качества телефонной связи. В IP-сетях, на основе которых построен Интернет, применяются также протоколы транспортного уровня RTP/RTCP (Real-Time Transport Protocol/Real-Time Control Protocol), помогающие справиться с задержками пакетов, и протокол RSVP (Resource Reservation Protocol), позволяющий резервировать некие ресурсы в сети (ту же пропускную способность) для нужд IP-телефонии. А теперь перейдем к практике.

Если у вас есть специализированный IP-телефон или мультимедийный ПК с установленным на нем программным обеспечением VocalTec InternetPhone, Microsoft NetMeeting или аналогичным и, второе условие, если связь осуществляется только между подобными устройствами, то для реализации IP-телефонии больше ничего и не нужно, кроме модема и доступа в Интернет. Иногда этот вариант даже не относят к IP-телефонии. Если же IP-телефонию необходимо организовать между компьютером и телефоном или между двумя обычными телефонами, потребуются специальные шлюзы (VoIP Gateways) и устройства управления доступом (Gatekeepers). Шлюзы предназначены для реализации взаимодействия между Интернетом и телефонной сетью общего пользования, включающего в себя аналого-цифровые преобразования сигналов, реализацию вызовов и многое другое. Часто шлюз строится на основе обычного ПК, и примером может служить один из первых шлюзов, появившихся на нашем рынке примерно года три назад, а именно VTG (VocalTech Telephony Gateway). Он состоит из программного обеспечения фирмы VocalTech и специализированной платы Voice Processing Board фирмы Dialogic и широко применяется до сих пор. Кстати, именно эти две фирмы - VocalTech и Dialogic (именно в такой последовательности) - справедливо считаются пионерами IP-телефонии. Из современных шлюзов, реализованных на платформе PC, можно назвать семейство шлюзов Clarent Carrier Gateway, включающих в себя обычный PC под управлением Microsoft Windows NT, аппаратное обеспечение фирмы Natural Microsystems для обработки речевого потока и интерфейса с телефонной сетью, а также программное обеспечение Gateway собственно от фирмы Clarent. Устройство управления доступом ведает, разумеется, доступом в Сеть, а также взаимодействием шлюзов, адресацией, выделением полосы пропускания и часто, что немаловажно, тарификацией и ведением счетов пользователей. В качестве примера приведу программный продукт опять же от фирмы Clarent, который так и называется - Clarent Gatekeeper.

Тем не менее, все больше операторов IP-телефонии, которых обычно называют ITSP (Internet Telephony Service Providers), предпочитают оборудование и программное обеспечение именно от фирмы Cisco. Конечно, свою роль играет само имя. Как-то спокойнее, когда покупаешь продукцию у компании, рыночная капитализация которой приближается к 600 млрд. долларов. Но важнее другое. Продукция Cisco, изначально модульная и масштабируемая, славится своей высокой производительностью и, что, наверное, самое главное, высокой надежностью. Кстати, некоторые конфигурации оборудования от Cisco имеют коэффициент готовности (отношение времени исправной работы к общему времени) порядка 0,9999, что сравнимо с системами военного назначения, построенными с большой избыточностью.

Для примера рассмотрим семейство самых популярных модульных маршрутизаторов 36хх (3620 или 3640), построенных на основе RISC-процессоров Motorola R4700 (80 или 100 МГц). Установив в свободные слоты расширения несколько специализированных сетевых модулей (NM) для IP-телефонии, мы получаем шлюз, поддерживающий от 60 до 240 голосовых портов. Еще более мощный маршрутизатор 3660 дает до 360 голосовых портов. На маршрутизаторы серии 36хх можно установить специальное программное обеспечение под названием Multimedia Conference Manager, превращающее устройство в развитый Gatekeeper. Это очень гибкие решения. В других случаях больше подойдет специализированный, но все равно модульный и расширяемый сервер доступа Cisco AS5300, поддерживающий до 120 голосовых портов, или модульные маршрутизаторы серий 26хх и другие. В принципе продуктовый ряд Cisco для VoIP практически полностью перекрывает возможные потребности клиентов.

Несколько слов о рыночных перспективах IP-телефонии. Сегодня, на рубеже тысячелетий, по Сети передается только несколько процентов телефонного трафика, однако IP-телефонию явно ожидает блестящее будущее. Буквально через пять-семь лет, по прогнозам аналитиков-оптимистов, до 50 процентов телефонных разговоров будет осуществляться через Интернет, а за ближайшую пару лет рынок VoIP сравнится по объему, например, с рынком микропроцессоров (около 30 млрд. долларов в год). Наибольшую угрозу этим оптимистичным планам и прогнозам представляют совершенно определенные политические и конкурентные факторы. Следует отметить, что развитие IP-телефонии вызывает, мягко говоря, раздражение у операторов дальней телефонной связи. Еще бы! ITSP, несмотря на более низкое качество услуг, уже составляют конкуренцию телефонным компаниям. Это стало возможным благодаря беспрецедентно низким тарифам на переговоры, что быстро оценили прежде всего на корпоративном рынке. Реакция не заставила себя ждать. Так, Ассоциация американских операторов сетей связи (America’s Carriers Telecommunication Association) уже неоднократно инициировала разбирательства в Федеральной комиссии по связи США (Federal Communications Commission), целью которых было распространение существующих в телефонной отрасли правил в том числе и на деятельность ITSP. Пока, впрочем, без особого успеха. Но вернемся к Cisco.

Эта компания входит в лидирующую группу поставщиков решений для IP-телефонии и планирует захватить львиную долю этого рынка точно так же, как в свое время она победила на рынке маршрутизаторов для Интернета (где ей принадлежит около 80 процентов). Шансов на это у Cisco довольно много. Конечно, конкуренция очень остра, так как IP-телефония в большой моде, но вряд ли стоит забывать и о том, что, в конце концов, и Cisco в сфере высоких технологий - очень модная компания.

P. S. Мой приятель после подобного разговора загорелся проблематикой VoIP и попросил прикинуть на бумажке, во сколько ему обойдется вхождение в бизнес предоставления услуг IP-телефонии. Видимо, он посчитал, что раз этот рынок совсем новый, то на нем еще можно успеть занять достойное место. Пришлось его огорчить, сообщив, что он опоздал года на полтора. Ныне только в Москве уже успешно действует несколько десятков крупных ITSP. Можно подключаться. Прямо сейчас.

http://offline.computerra.ru/2000/357/5454/

|

Метки: it сисдм железо cisco ip телефония |

Oh-shi. Ubuntu 11.04 |

Настроение сейчас - уг

Как, наверное, и многие остальные Я тут же ломанулся обновлять свою убунту, только завидев официальный релиз новой верии, но счастье было мимолетным, после 40 минут установки, мастурбаций и пускания слюней в предвкушении обещанных няшек установил дрова на свою Ati видеокарту и тут началась содомия, процессор нагружен на 100% ( лолшто, AMD Phenom II X3 700 ), фпс в районе 10-15, по праздникам и если ничего не запущено 20-23, а видюха не последнее говно. а даже очень ок, HD 5700 с гигом памяти ) и 6гб оперативки, пичаль.

Гугл говорит крутить компиз, в частности убрать фиксацию частоты обновления и вертикальную синхронизацию, но не помогает, окна стали передвигаться чуть более маленькими рывками, стало возможно смотреть фильмы, добавлял обновления не из официального выпуска, поставилось пакетов на 800мб, но проблема осталась, а официальный сайт убунты буд- то трет все темы, где описывается эта проблема -_-

БТВ. Съездил на собеседование, не растерялся, беседовал с вполне добрым мужиком, всё хорошо рассказал, не отпугнул:) Не то, что обычно сидят с каменным лицом

и хз что им сказать и сами говорят без интонации.

Мужика звать Максим, сказал, что позвонит в пятницу, если возьмут на работу, надеюсь не получится так:

|

Метки: хуйня ubuntu гавно блять unity тормозит poker face fuuu 11.04 |

Понравилось: 1 пользователю

Аудио-запись: Down- Stone the Crow |

|

Метки: музыка митал метал heavy metal down |

Dream Theater |

Раньше слышал про них, но никогда раньше не включал, не слышал их музыку. Прикольно, необычно, мужики, бородаты, что ещё нужно?)

|

Метки: музыка |

Понравилось: 1 пользователю

Butthurth #3 |

Завтра ехать на очередное собеседование, трепещу как школьница перед потерей девственности:) Надеюсь не буду как обычно сраться кирпичами, волноваться и мямлить непойми что, как обычно, главное ничего не забыть и быть спокойным как мертвый мамонт -_-

|

Метки: всякое хуйня реал |

Сисдм. Часть 15. Роутеры и свичи. |

Общая картина:

Свич (он же переключатель, мост, switch, bridge) -устройство, служащее для разделения сети на отдельные сегменты, которые могут содержать Хабы и сетевые карты.

Маршрутизатор (то же самое, что роутер, router) - это специальное устройство, или компьютеp с соответсвующим пpогpамным обеспечением. Служит для разделения сети на подсети, которые могут содержать свичи, хабы и сетевые карты.

Более развернуто:

свитч - это "переключатель". он смотрит на то, что пришло на одну ножку, если на одной из других ножек сидит тот, куда это пришло, он переводит туда данные. т.е. связывает одну ногу одной и той же сети с другой.

он оперирует таблицами физически подключенных к нему узлов, находящихся в одной сети.

более того, он не может перекинуть данные из сети X в сеть Y.

"умные" свитчи умны тем, что могут из одного свитча создать несколько "под-свитчей" при помощи механизма "VLAN", т.е. на одном свитче могут быть подключены часть портов к сети X, часть к Y, часть к Z.

это позволяет использовать 1 коммутатор как 3.

рутер - это "маршрутизатор", он выбирает маршрут для сообщений, и этим самым способен переводить данные из одной сети в другую, т.е. он оперирует таблицами маршрутизации, и занимается именно перекидыванием данных из сети X в сеть Y.

Для непосвященных:

Роутер ставится на несколько компов как мнинум на 4 входа продаётся, ставится он и от него идёт подключение ( если у вас сеть) надо подключить например 2 компа , то платить вы будете как за 1.

Свич, если поставить свич будете платить за каждый подключенный компьютер

|

Метки: it сисдм железо свич роутер рутер |

Сисдм. Часть 14. Сетевая топология. |

Все компы в локалке соединены линиями связи. Геометрическое расположение линий связи относительно узлов сети и физическое подключение узлов к сети называется физической топологией. В зависимости от топологии различают сети: шинной, кольцевой, звездной, иерархической и произвольной структуры.

Различают физическую и логическую топологию, они независимы друг от друга. Физическая- это это геометрия построения сети, а логическая топология определяет направления потоков данных между узлами сети и способы передачи данных.

В наше время в локальных сетях используются следующие физические топологии:

>физическая "шина" (bus);

>физическая “звезда” (star);

>физическое “кольцо” (ring);

>физическая "звезда" и логическое "кольцо" (Token Ring).

Шинная топология

Сети с шинной топологией используют линейный моноканал (коаксиальный кабель) передачи данных, на концах которого устанавливаются оконечные сопротивления (терминаторы). Каждый компьютер подключается к коаксиальному кабелю с помощью Т-разъема (Т - коннектор). Данные от передающего узла сети передаются по шине в обе стороны, отражаясь от оконечных терминаторов. Терминаторы предотвращают отражение сигналов, т.е. используются для гашения сигналов, которые достигают концов канала передачи данных. Таким образом, информация поступает на все узлы, но принимается только тем узлом, которому она предназначается. В топологии логическая шина среда передачи данных используются совместно и одновременно всеми ПК сети, а сигналы от ПК распространяются одновременно во все направления по среде передачи. Так как передача сигналов в топологии физическая шина является широковещательной, т.е. сигналы распространяются одновременно во все направления, то логическая топология данной локальной сети является логической шиной.

Данная топология применяется в локальных сетях с архитектурой Ethernet (классы 10Base-5 и 10Base-2 для толстого и тонкого коаксиального кабеля соответственно).

Преимущества сетей шинной топологии:

-отказ одного из узлов не влияет на работу сети в целом;

-сеть легко настраивать и конфигурировать;

-сеть устойчива к неисправностям отдельных узлов.

Недостатки сетей шинной топологии:

-разрыв кабеля может повлиять на работу всей сети;

-ограниченная длина кабеля и количество рабочих станций;

-трудно определить дефекты соединений

Топология типа “звезда”

В сети, построенной по этому типу каждая рабочая станция подсоединяется кабелем (витой парой) к концентратору или хабу (hub). Концентратор обеспечивает параллельное соединение ПК и, таким образом, все компьютеры, подключенные к сети, могут общаться друг с другом.

Данные от передающей станции сети передаются через хаб по всем линиям связи всем ПК. Информация поступает на все рабочие станции, но принимается только теми станциями, которым она предназначается. Так как передача сигналов в топологии физическая звезда является широковещательной, т.е. сигналы от ПК распространяются одновременно во все направления, то логическая топология данной локальной сети является логической шиной.

Данная топология применяется в локальных сетях с архитектурой 10Base-T Ethernet.

Преимущества сетей топологии звезда:

-легко подключить новый ПК;

-имеется возможность централизованного управления;

-сеть устойчива к неисправностям отдельных ПК и к разрывам соединения отдельных ПК.

Недостатки сетей топологии звезда:

-отказ хаба влияет на работу всей сети;

-большой расход кабеля;

Топология “кольцо”

В сети, построенной по этому типу все узлы соединены каналами связи в неразрывное кольцо (необязательно окружность), по которому передаются данные. Выход одного ПК соединяется со входом другого ПК. Начав движение из одной точки, данные, в конечном счете, попадают на его начало. Данные в кольце всегда движутся в одном и том же направлении.

Принимающая рабочая станция распознает и получает только адресованное ей сообщение. В сети с топологией типа физическое кольцо используется маркерный доступ, который предоставляет станции право на использование кольца в определенном порядке. Логическая топология данной сети - логическое кольцо.

Данную сеть очень легко создавать и настраивать. К основному недостатку сетей топологии кольцо является то, что повреждение линии связи в одном месте или отказ ПК приводит к неработоспособности всей сети.

Как правило, в чистом виде топология “кольцо” не применяется из-за своей ненадёжности, поэтому на практике применяются различные модификации кольцевой топологии.

Топология Token Ring

Эта топология основана на топологии "физическое кольцо с подключением типа звезда". В данной топологии все рабочие станции подключаются к центральному концентратору (Token Ring) как в топологии физическая звезда. Центральный концентратор - это интеллектуальное устройство, которое с помощью перемычек обеспечивает последовательное соединение выхода одной станции со входом другой станции.

Другими словами с помощью концентратора каждая станция соединяется только с двумя другими станциями (предыдущей и последующей станциями). Таким образом, рабочие станции связаны петлей кабеля, по которой пакеты данных передаются от одной станции к другой и каждая станция ретранслирует эти посланные пакеты. В каждой рабочей станции имеется для этого приемо-передающее устройство, которое позволяет управлять прохождением данных в сети. Физически такая сеть построена по типу топологии “звезда”.

Концентратор создаёт первичное (основное) и резервное кольца. Если в основном кольце произойдёт обрыв, то его можно обойти, воспользовавшись резервным кольцом, так как используется четырёхжильный кабель. Отказ станции или обрыв линии связи рабочей станции не вличет за собой отказ сети как в топологии кольцо, потому что концентратор отключет неисправную станцию и замкнет кольцо передачи данных.

В архитектуре Token Ring маркер передаётся от узла к узлу по логическому кольцу, созданному центральным концентратором. Такая маркерная передача осуществляется в фиксированном направлении (направление движения маркера и пакетов данных представлено на рисунке стрелками синего цвета). Станция, обладающая маркером, может отправить данные другой станции.

Для передачи данных рабочие станции должны сначала дождаться прихода свободного маркера. В маркере содержится адрес станции, пославшей этот маркер, а также адрес той станции, которой он предназначается. После этого отправитель передает маркер следующей в сети станции для того, чтобы и та могла отправить свои данные.

Один из узлов сети (обычно для этого используется файл-сервер) создаёт маркер, который отправляется в кольцо сети. Такой узел выступает в качестве активного монитора, который следит за тем, чтобы маркер не был утерян или разрушен.

Преимущества сетей топологии Token Ring:

-топология обеспечивает равный доступ ко всем рабочим станциям;

-высокая надежность, так как сеть устойчива к неисправностям отдельных станций и к разрывам соединения отдельных станций.

Недостатки сетей топологии Token Ring: большой расход кабеля и соответственно дорогостоящая разводка линий связи.

Есть ещё FDDI там двойное кольцо, принцип тот же почти, ток там вслучае сгорания1го из узлов срабатывает обводное кольцо.

Чуть попроще про коаксильную сеть:

|Концентратор|=============================================|Терменатор|

| | | |

уз1 уз2 уз3 уз4

Узел 3 даёт сигнал захвата сети, остальные получают режим заткнуться и ждать, узел 3 начинает слать данные на концентратор и принимать с него. Допустим узел 3 послал пакет в шину, он же пойдёт как в сторону концентратора так и в сторону 4го, дойдя до конца кабеля со стороны 4го при отсутствии терменатора сигнал даст так называемое Эхо и эхо пойдёт на концентратор который уже получил 1й сигнал захвата и тут он получает 2й пусть и обгрызанный и так все данные будут зеркалиться и мешаться, в итоге сплошная колизия.

Чуть проще про токен ринг:

Есть допустим 4 компа, соеденённых проводами ( витая пара или оптика ) и специальные 2х головые сетевухи, в которых есть In и OUt. Смысл такой 1й комп (тот у которого хэш сумма мака самая маленькая) срёт маркер, остальные его жрут, переваривают и срут дальше, маркер состоит из:

1) от кого

2 кому (или всем)

3 флаг получения

вобщем он 1й шлёт маркер на передачу 3у, маркер прощёл через 2й (тот посмотрел что не ему и понял что сейчас пойдёт транзакция, поднял мост и встал в режим заткнись), третий его схвал ставит флаг что принял, 4й делат то же что и 2й, дальше маркер вернулся на 1й, первый убедился что всё нормальна посылает пакеты, 3й в ответку шлет хэши, вот они закончили срач пакетами и 1й сново пустил маркер. Да кстати 1й пакет рассказывает конечному о том, сколько вобще будет передано, если 1 из компов тупанул и не переварил маркер, то 1й ждёт 16 секунд (возможно не точно ) и шлёт новый

|

Метки: сеть локальная принцип построение топология сисдм |

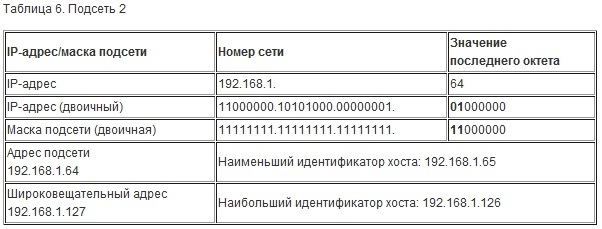

Сисдм. Часть 13. Устройство локальной сети/Считаем кол- во хостов в сети по маске подсети. |

28 – 2 = 254 хостов. 28 – 2 = 254 хостов.Повторение- мать ученья©

После предыдущей записи про маски подсети и бинарный код у меня самого квадратные стекляные глаза, разберем это в упрощеном виде.

Как нам уже известно- IP- адреса используются для идентификации устройства в сети, это устройство может быть сервером, компьютером, принтером, маршрутизатором и т.д.

Эти устройства ( те, которым присвоены IP- адреса ) в сети называются хостами. С помощью маски подсети определяют максимально возможное количество этих хостов в конкретной сети. Маски подсетей позволяют разделить одну сеть на несколько подсетей.

Одна часть IP- адреса определяет номер сети, другая номер хоста. В качестве аналогии возьмем улицу, каждый дом имеет одно и то же название улицы, но разный номер дома, у каждого хоста в сети тоже свой уникальный номер. Номер сети используется маршрутизаторами для передачи пакетов в нужные сети, а идентификатор хоста определяет конкретное устройство в этой сети, которому должны быть доставлены пакеты.

IP-адрес состоит из четырех частей, они записываются в виде десятичных чисел, разделенных точками ( 192.168.0.1 например ).

P.S.Десятичный вид- тот, который мы привыкли видеть, т.е. стандартные цифры, типа 1,2,100 и т.д.

Каждую из этих частей называют октетом. Октет- это 8 двоичных чисел (например, 11000000, или 192 в десятичном виде).

Таким образом каждый октет может принимать значения от 00000000 до 11111111, в двоичном виде и от 0 до 255 в десятичном.

На рисунке 3 первых октета (192.168.1)- это номер сети, а четвертый и последний (16)- номер устройства ( идентификатор хоста ).

Количество двоичных цифр в IP-адресе, из которых состоит номер сети и номер хоста могут быть разными в зависимости от маски подсети.

Как Я уже писал у каждого хоста в интернете должен быть уникальный, неповторимый номер ( он же идентификатор, он же ip- адрес ). Если же наша сеть изолирована от интернета, то можно использовать любые адреса, однако, уполномоченной организацией по распределению нумерации в сети Интернет (IANA) специально для частных сетей зарезервированы следующие три блока IP-адресов:

>10.0.0.0 — 10.255.255.255

>172.16.0.0 — 172.31.255.255

>192.168.0.0 — 192.168.255

Маска подсети используется для определения того, какие биты являются частью номера сети, а какие – частью идентификатора хоста (для этого применяется логическая операция конъюнкции – "И").

В маске подсети 32 бита, если бит в маске подсети равен 1, то соотв. бит IP- адреса является частью номера сети. Если бит в маске подсети равен 0, то соотв. бит IP- адреса является частью идентификатора хоста.

На следующем рисунке показана маска подсети, выделяющая номер сети (полужирным шрифтом) и идентификатор хоста в IP-адресе (который в десятичном виде записывается как 192.168.1.2).

Маски подсети всегда состоят из серии последовательных единиц начиная с самого левого бита, за которой следует серия последовательных нулей, которые в итоге составляют 32 бита.

Маску подсети можно определить как количество бит в адресе, представляющих номер сети (количество бит со значением "1"). Например, "8-битной маской" называют маску, в которой 8 бит – единичные, а остальные 24 бита – нулевые.

Маски подсети записывают в виде десятичных чисел, разделенных точками, как IP- адрес. В следующих примерах показаны двоичная и десятичная запись 8-битной, 16-битной, 24-битной и 29-битной масок подсети.

Размер сети.

Количество разрядов в номере сети определяет максимальное количество хостов, которые могут находиться в такой сети. Чем больше бит в номере сети, тем меньше бит остается на идентификатор хоста в адресе.

IP-адрес с идентификатором хоста ( последний октет ) представляет собой IP-адрес сети (192.168.1.0 с 24-битной маской подсети, например).

IP-адрес с идентификатором хоста из всех единиц представляет собой широковещательный адрес данной сети (192.168.1.255 с 24-битной маской подсети, например).

Так как такие два IP-адреса не могут использоваться в качестве идентификаторов отдельных хостов, максимально возможное количество хостов в сети вычисляется следующим образом:

Формат записи.

Т.к. маска подсети всегда является последовательностью единиц слева, дополненной нулями до 32 бит, то можно просто указывать кол- во единиц, а не записывать значение каждого октета. Обычно это записывается как "/" после адреса и количество единичных бит в маске.

Например, адрес 192.1.1.0 /25 представляет собой адрес 192.1.1.0 с маской 255.255.255.128.

Некоторые возможные маски подсети в обоих форматах показаны в следующей таблице.

Формирование подсетей

Одну сеть можно разделить на несколько подсетей, в приведеном ниже примере админ создает 2 подсети, что бы изолировать друг от друга серверы и остальные устройства, делается это в целях безопасности.

В этом примере сеть имеет адрес 192.168.1.0. Первые 3 октета ( 192.168.1 )- номер сети, а оставшийся ( 0 )- идентификатор хоста, это позволяет использовать в сети максимум 2^8-2=254 хостов.

P.P.S. ^8- означает восемь в степени.

Сеть до деления показана на рисунке

Чтобы разделить сеть 192.168.1.0 на две отдельные подсети, можно "позаимствовать" один бит из идентификатора хоста. В этом случае маска подсети станет 25-битной (255.255.255.128 или /25).

"Одолженный" бит идентификатора хоста может быть либо нулем, либо единицей, что дает нам две подсети: 192.168.1.0 /25 и 192.168.1.128 /25.

Сеть после деления на подсети показана на следующем рисунке. Теперь она включает в себя две подсети, A и B.

В 25-битной подсети на идентификатор хоста выделяется 7 бит, поэтому в каждой подсети может быть максимум 2^7-2=126 хостов (идентификатор хоста из всех нулей – это сама подсеть, а из всех единиц – широковещательный адрес для подсети).

Адрес 192.168.1.0 с маской 255.255.255.128 является адресом подсети А, а 192.168.1.127 с маской 255.255.255.128 является ее широковещательным адресом. Таким образом, наименьший IP-адрес, который может быть закреплен за действительным хостом в подсети А – это 192.168.1.1, а наибольший – 192.168.1.126.

Аналогичным образом диапазон идентификаторов хоста для подсети В составляет от 192.168.1.129 до 192.168.1.254.

Пример: четыре подсети

В предыдущем примере было показано использование 25-битной маски подсети для разделения 24-битного адреса на две подсети. Аналогичным образом для разделения 24-битного адреса на четыре подсети потребуется "одолжить" два бита идентификатора хоста, чтобы получить четыре возможные комбинации (00, 01, 10 и 11). Маска подсети состоит из 26 бит (11111111.11111111.11111111.11000000), то есть 255.255.255.192.

Каждая подсеть содержит 6 битов идентификатора хоста, что в сумме дает 2^6-2 = 62 хоста для каждой подсети (идентификатор хоста из всех нулей – это сама подсеть, а из всех единиц – широковещательный адрес для подсети).

Пример: восемь подсетей

Аналогичным образом для создания восьми подсетей используется 27-битная маска (000, 001, 010, 011, 100, 101, 110 и 111).

Значения последнего октета IP-адреса для каждой подсети показаны в следующей таблице.

Планирование подсетей

Сводная информация по планированию подсетей для сети с 24-битным номером сети приводится в следующей таблице.

Пример расчета количества подсетей и хостов в подсети на основе IP-адреса и маски подсети

Приведем пример расчета количества подсетей и хостов для сети 59.124.163.151/27.

/27- это префикс сети или сетевая маска

В двоичном коде- 11111111 11111111 11111111 11100000

В формате десятичных чисел 255.255.255.224

В четвертом поле (последний октет) 11100000 первые 3 бита определяют число подсетей, в нашем примере 2^3=8

В четвертом поле (последний октет) 11100000 последие 5 бит определяют число хостов подсети, в нашем примере 2^5=32

Диапазон IP первой подсети 0~31 (32 хоста), но 0 - это подсеть, а 31 - это Broadcast. Таким образом, максимальное число хостов данной подсети - 30.

Первая подсеть: 59.124.163.0

Broadcast первой подсети: 59.124.163.31

Диапазон IP второй подсети с 59.124.163.32 по 59.124.163.63

Вторая подсеть: 59.124.163.32

Broadcast второй подсети: 59.124.163.63

Мы можем высчитать диапазон IP восьмой подсети с 59.124.163.224 по 59.124.163.255

Восьмая подсеть: 59.124.163.224

Broadcast восьмой подсети: 59.124.163.255

В нашем примере IP-адрес 59.124.163.151 находится в пятой подсети.

Пятая подсеть: 59.124.163.128/27

Диапазон IP пятой подсети с 59.124.163.128 по 59.124.163.159

Broadcast пятой подсети: 59.124.163.159

Обращу внимание, что сейчас для удобства расчета IP-адресов в подсети и сетевых масок существуют в Интернете специальные онлайн IP-калькуляторы, а также бесплатные программы/утилиты для быстрого и наглядного расчета.

|

Метки: сисдм локальная сеть расчет принцип построение маска подсети ip-адрес |

Железо. Часть 6. Поломки Bios'a. Комп стартует, но не запускается. |

На 2х моих старых компах частенько случалось, что прожимая кнопку включения компьютера все led-диоды загорались, кулеры начинали работу, но не "разгонялись", а экран был черным с надписью о отсутствии сигнала. Первые мои 2 компа собирали левые люди, сначала какой- то "знакомый" родителей, 2й раз чурки из царицинского радиорынка:( Свой 3й, которым пользуюсь и сейчас собирал сам, прекрасно работает уже год. Похвастался :)

Скорее всего тут проблема в биосе.

Что это такое?

Освежаем память: http://www.liveinternet.ru/users/ebaka/post165785805/

Для начала попробуйте снять батарейку с материнской платы ( серебряная, блестящая, круглая, плоская, как в наручных часах );

И подождать примерно 15 минут, только не забудьте поставить ей обратно. Если не поможет, то ищите не далеко от этой батарейки ( хотя хуй его знает, может быть и далеко, зависит от модели материнки и фантазии производителя ) 2 контакта с надписью вида "CLR CMOS" и замкните их при выключенном питании, на 8-15 секунд ( Иногда вместо контактов встречается перемычка, признаки те же, либо ищем надпись, либо смотрим мануал к мамке ).

Если не помогает, то напрягаем пятую точку.

1. Проверяем питание, подключение оного провода к блоку питания и соотв. подключение блока питания к материнке.

2. Проверяем сам БП. Берем тестер и замеряем напряжение на выходах. Если не знаем, что это и как оно делается, то берем заведомо рабочий БП и пробуем запустить компьютер с ним.

3. Опять снимаем батарейку, проверяем вольтаж, должен быть около 3В.

4. Снимаем все девайсы с PCI, AGP, PCI-E и остальных слотов, оставляем только материнку, проц, кулер. Пробуем включить комп, спикер что- то пропищал? Хорошо, есть признаки жизни. Добавляем по одному девайсу, пытаясь включиться после добавления каждого, таким образом определяем что сломалось.

5. Берем за условие, что комп ещё не ожил. Снимаем кулер с проца, кладем палец одной руки на проц, палец 2й руки на кнопку включения компьютера, ногой цепляем шнур питания, Включаем ( ACHTUNG!1!11 процессоры AMD работают без кулера 4 секунды, Intel не помню, но чуть подольше ). Вытаскиваем проц из сокета, протираем ноги ластиком/кисточкой, ставим обратно, повторяем камасутру, греется? Если да, то может быть всё заработает. Не заработало? Тогда осматриваем конденсаторы на материнке ( типа банок ), если есть вздутые- заменить.

6. После всех манипуляций ничего не работает? Плохо, возможно сломался или проц или мать, возможно из- за сильного увлечения разгоном сгорел стабилизатор или ещё over 9000 причин. Что бы не мучать себя и людей экспериментальным путем меняем материнку/проц.

|

Метки: железо биос bios поломки пичаль no signal бида не стартует |

Софт. Часть 5. Консольные комманды windows |

Большинство консольных команд это указание на запуск существующих программ из папки system32, к примеру telnet.exe.

Запущенные из проводника они работать не будут т.к. к ним надо указать параметры через консоль ( командная строка/cmd ).

Например, что сделать что бы проверить подключение к интернету? надо запустить консоль и набрать ping.

Пример: ping google.com или ping

Если вы пингуете тот же гугл, то вам вскоре предстанет статистика переданных и принятых пакетов, ip-адрес сайта, к ping можно подставить много дополнительных параметров, таких как число отправляемых сообщений с эхо запросом (ping www.ya.ru -n число), по умолчанию 4, возможность задать длину в байтах поля данных в отправленных сообщениях с эхо-запросом (ping www.ya.ru -i количество байт, по умолчанию - 32 байта, максимальный размер - 65527 байт) и многие другие.

Чтобы посмотреть статистику протокола Netbios набираем nbtstat. Вот все доступные параметры к этой команде:

-a удаленное_имя

Отображение таблицы имен NetBIOS удаленного компьютера, где удаленное_имя является именем NetBIOS удаленного компьютера. Таблица имен NetBIOS является списком имен NetBIOS, соответствующих приложениям NetBIOS, работающим на данном компьютере.

-A IP-адрес

Отображение таблицы имен NetBIOS удаленного компьютера, заданного IP-адресом (десятичные числа, разделенные точками).

-c

Отображение содержимого кэша имен NetBIOS, таблицы имен NetBIOS и их разрешенных IP-адресов.

-n

Отображение таблицы имен NetBIOS локального компьютера. Состояние Зарегистрирован означает, что это имя зарегистрировано на сервере WINS или в качестве широковещательного адреса.

-r

Отображение статистики разрешения имен NetBIOS. На компьютере Windows XP, настроенном для использования WINS, этот параметр возвращает количество имен, разрешенных и зарегистрированных для широковещательной рассылки или WINS.

-R

Очистка содержимого кэша имен NetBIOS и перезагрузка записей #PRE из файла Lmhosts.

-RR

Освобождение и обновление имен NetBIOS для локального компьютера, зарегистрированного на серверах WINS.

-s

Отображение сеансов клиента и сервера NetBIOS с попыткой преобразования конечного IP-адреса в имя.

-S

Вывод сведений о работе сервера и клиента NetBIOS; удаленные компьютеры выводятся только по IP-адресам.

Идём дальше. Для просмотра всех активных в данный момент сетевых подключений и прослушиваемых портов существует утилита netstat. Запущенная без параметров через командную строку отображает все активные в данный момент подключения по протоколу Tcp. Параметры:

-a

Выводит все активные подключения по протолу Tcp и список прослушиваемых портов Tcp и Udp.

-e

Вывод статистики Ethernet, например количества отправленных и принятых байтов и пакетов. Этот параметр может комбинироваться с ключом -s.

-n

Вывод активных подключений TCP с отображением адресов и номеров портов в числовом формате без попыток определения имен.

-p протокол

Вывод подключений для протокола, указанного параметром протокол. В этом случае параметр протокол может принимать значения tcp, udp, tcpv6 или udpv6.

-s

Вывод статистики по протоколу. По умолчанию выводится статистика для протоколов TCP, UDP, ICMP и IP. Если установлен протокол IPv6 для Windows XP, отображается статистика для протоколов TCP через IPv6, UDP через IPv6, ICMPv6 и IPv6. Параметр -p может использоваться для указания набора протоколов.

Возможные состояния для подключений.

CLOSE_WAIT Закрывается

CLOSED Закрыто

ESTABLISHED Поддерживается

LISTEN Читается

TIMED_WAIT Превышение времени ответа

Если вас недавно пытались атаковать, то возможно при просмотре статистики подключений будут видны ошибки.

Команда nslookup - предоставляет сведения, предназначенные для диагностики инфраструктуры DNS. У неё много параметров, но самый значимый это адрес или ip узла. Например, при вводе nslookup www.ya.ru выполняется DNS запрос и выводится ip адрес сервера. Если ввести ip то выводится символьный адрес.

Команда hostname отображает имя вашего компьютера в сети.

Ipconfig с параметром /all - вывод полной конфигурации Tcp/Ip для всех сетевых адаптеров.

Ну и наконец утилита tracert - определяет путь до точки назначения с помощью посылки в точку назначения эхо-сообщений по протоколу ICMP. (синтаксис: tracert адрес_узла).

Команды группы net.

У утилиты net.exe есть несколько полезных параметров. Разберём некоторые из них.

Net config (параметры: server или workstation) - выводит сведения о службах сервер и рабочая станция. Данные службы должны быть запущены перед проверкой. Почти аналогично команде net statistics.

Net start (имя службы) - запускает указанную службу.

Net pause (имя службы) - приостанавливает указанную службу, если в данный момент она находилась запущенной.

Net continue (имя службы) - возобновляет работу приостановленной службы.

Net file - выводит список всех открытых файлов на сервере.

Net localgroup (параметры: имя_группы /add или /delete) - запущенная без параметров выводит все локальные группы на компьютере, такие как Администраторы, Гости, Пользователи, Опытные пользователи и так далее... Также позволяет добавить новую группу или удалить существующую.

Net name (параметры: псевдоним /add /delete) - добавление или удаление сетевого псевдонима для службы сообщений. Запущенная без параметров выводит текущий.

Net send домен сообщение - отправка сообщений по сети в виде стандартных уведомлений Windows на нужный домен. Зависит от службы сообщений (Windows Messanger), у большинства пользователей она отключена из за возможных проблем безопасности. Параметр /all отправляет сообщение всем доступным компьютерам в сети. Убрана в Windows Vista.

Net share (параметры: имя ресурса или диск:путь) - расшаривает указанный ресурс для общего доступа к нему из сети. Можно хоть все диски целиком расшарить, но по понятным причинам так не делают :) Ключ /delete служит для удаления общего ресурса. Команда net share запущенная без параметров выводит список всех расшаренных ресурсов на компьютере.

Net view - вывод списка общедоступных ресурсов, схоже с net share.

Net use - служит для подключения общих ресурсов, таких как например сетевой файлообменник, расположенный на серваке админа. Общий синтаксис - net use буква_нового_виртуального_диска сетевой_путь.

Net user - позволяет управлять всеми учётными записями системы. Например, net user имя_пользователя пароль (/add или /delete). Если запустить net user без параметров то перед нами появится список абсолютно всех учётных записей. Вы можете понять что в ваш компьютер проникли если вы увидите какую нибудь неопознанную и неизвестно как появившуюся учётку с именем типа Hacker. Смело удаляйте ключом /delete.

Telnet.

Об этой утилите и одноимённой службе следует сказать отдельно. Команды Telnet служат для управления удалённым компьютером через командную строку, работает только при запущенной службе telnet у себя и на компьютере к которому требуется подключится, по умолчанию висит на 23 порту. Набираем telnet и попадаем в другое окно cmd.exe с приглашением Microsoft Telnet.

Команды:

open адрес_узла порт(если не указать то по умолчанию выбирается 23) - открываем подключение.

close - закрываем подключение.

quit - выходим из telnet.

display - отобразить параметры (считываются из реестра).

unset - вернуть все параметры по умолчанию.

help - справка.

Когда мы открываем подключение к нужному узлу нам выводится окно с предложением авторизироваться. Чтобы управлять удалённым компьютером через командную строку нужно знать имя и пароль пользователя, который является администратором в удалённой системе. Существуют серьёзные ограничения и настройки, которые можно изменить в реестре {HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/TelnetServer/]. Например, запрещено подключение с пустым паролем. Как же порулить командной строкой чужого компа? Жертва должна запустить у себя троянца написанного на bat, создающего нового пользователя в группе Администраторы, а потом уже успешно подключаться. Как это сделать подробно написано в справке к команде net user. Всё равно telnet является потенциально опасным средством удалённого администрирования, поэтому если вы её не используюте лучше отключите насовсем.

|

Метки: софт команды windows консоль |

Софт. Часть 3. Реестр Windows. |

Говоря русским языком он хранит все данные, необходимые для работы винды. Это профили пользователей, сведения об установленном программном обеспечении и типах файлов, которые могут быть созданы каждой программой, информация о свойствах папок и значках приложений, а также установленном оборудовании и используемых портах.

От корректности данных Реестра зависит эффективность работы как программного обеспечения (операционной системы и прикладных программ), так и аппаратной части ПК. С помощью Реестра можно заставить ПК или работать с максимально возможным быстродействием, или тормозить.

Редактируется при помощи выполнения команды regedit, только не наредактируйте лишнего, а то придется переустанавливать ОС :)

Что он из себя представляет и где хранится?

Реестр Windows состоит из 5-ти ветвей:

1) HKEY_CLASSES_ROOT (HKCR) – в этой ветви содержатся сведения о расширениях всех зарегистрированных в системе типов файлов (хранящиеся здесь сведения отвечают за запуск необходимой программы при открытии файла с помощью Проводника Windows);

2) HKEY_CURRENT_USER (HKCU) – в этой ветви содержится информация о пользователе, вошедшем в систему в настоящий момент (здесь хранятся папки пользователя, цвета экрана и параметры панели управления);

3) HKEY_LOCAL_MACHINE (HKLM) – в этой ветви содержится информация об аппаратной части ПК, о драйверах устройств, сведения о загрузке Windows;

4) HKEY_USERS (HKU) – в этой ветви содержится информация о всех активных загруженных профилях пользователей данного ПК;

5) HKEY_CURRENT_CONFIG (HKCC) – в этой ветви содержится информация о профиле оборудования, используемом локальным компьютером при запуске системы.

Реестр Windows хранится в папке \Windows\System32\config в двоичных файлах.

|

Метки: софт windows реестр |

Железо. Часть 5. Виды и признаки поломок жестких дисков. |

Как и писал ниже, привожу примеры поломок жестких дисков, данный вопрос относится скорее к железу, чем к софту.

1. Bad-блоки (нечитаемые сектора жесткого диска).

Частичное повреждение магнитных пластин диска, сбойные сектора жесткого диска или кластеры, помеченные таковыми в структурах файловой системы. Признаки: жесткий диск начинает работать нестабильно, заметно падает скорость чтения, так как диск не может прочитать или записать информацию на повреждённый участок. Встречается практически на всех моделях жестких дисков в той или иной степени. Для восстановления данных hdd используется программно - аппаратный комплекс PC-3000, который производит максимально полную копию диска, путем посекторного копирования на исправный носитель.

2. Неисправность контроллера жесткого диска (плата электроники).

В большинстве случаев, при этой поломке, сгорает микросхема контроллера. Выражается это так, двигатель не запускается и диск не издаёт никаких звуков. Данная неисправность обычно возникает в результате электрического пробоя, статического электричества, неисправного блока питания компьютера или неверного подключения полярности разъёма питания жесткого диска. Для ремонта hdd и восстановления данных производится замена платы электроники с перепайкой (перепрошивкой) ПЗУ контроллера или ремонтом исходного контроллера, если это возможно.

3. Клин двигателя жесткого диска.

Особенно часто встречается на накопителях Seagate и Toshiba большого объема и жестких дисков 2.5". При клине подшипника двигателя возможно два случая: ось вала двигателя может заклинить торцом о стопорную шайбу подшипника, или ось вала клинит по поверхности втулки подшипника. При этом вал двигателя не раскручивается и издаёт тихие гудящие звуки. Накопитель не определяется или может определяться в BIOS. Восстановление жесткого диска ы производится расклиниванием подшипника или перестановкой магнитных пластин в другой исправный гермоблок диска - донора с последующим центрированием магнитных пластин.

4. Залипание блока магнитных головок.

Магнитные головки в этом случае, по какой-либо причине, не успевают запарковаться на специальной рампе или переместится в область парковки. Чаще всего это происходит на жестких дисках ноутбуков 1.8", 2.5" в результате падения или удара, но эта неисправность может возникнуть и без внешних воздействий на HDD. Ремонт диска производится следующим способом: с помощью специальных инструментов выводим головки обратно в область парковки или на рампу, или в случае их неисправности, производим замену блока магнитных головок (БМГ).

5. Неисправность блока магнитных головок (БМГ).

Диск при такой неисправности издаёт периодичные щелчки и после некоторого времени может остановить двигатель (в зависимости от модели накопителя). Обычно неисправность возникает после ударов или падений жесткого диска. Щелчки говорят о том, что системная головка не может обнаружить серворазметку, и накопитель постоянно производит рекалибровку. В этом случае производится восстановление работоспособности жесткого диска, путем перестановки блока магнитных головок с исправного жесткого диска донора с последующим центрированием магнитных пластин. И делается посекторная копия диска на исправный носитель.

6. Выход из строя коммутатора - предусилителя.

Коммутатор - предусилитель располагается непосредственно на блоке магнитных головок и служит для усиления сигнала идущего от магнитных головок к контроллеру жесткого диска. Выход из строя коммутатора - предусилителя является следствием выходом из строя платы электроники. На современных жестких дисках конструктивно выполнен таким образом, что отдельно замена или перепайка коммутатора-предусилитеся невозможна. При такой неисправности восстановление данных диска производится путем замены всего блока магнитных головок (БМГ).

7. Запилы и царапины на магнитных пластинах.

Причиной этой неисправности является выход из строя одной или нескольких считывающих магнитных головок, которые загибаясь оставляют царапины на пластиных диска. В таком случае винчестер начинает издавать ритмический стук или скрежет. Для восстановления данных HDD используется жесткий диск донор, который должен подбираться особым образом по одинаковому типу используемых головок. Исправный блок магнитных головок берется из донора и устанавливается в чистой камере в неисправный накопитель.

8. Сбой микропрограммы Seagate Barracuda 7200.11

Обычно проявляется как неисправность вида: жесткий диск раскручивает вал, рекалибруется, но не определяется или может не определяться в BIOS. Это довольно часто встречающаяся неисправность жестких дисков Seagate 7200.11 серии вызвана следствием сбоев в работе внутренней микропрограммы диска. В случае сбоя при динамической модификации служебных модулей системной области жесткого диска, микропрограмма управления блокирует работу диска, и выдает в технологический порт винчестера код ошибки "LED:000000CC. Для ремонта жестких дисков используется программно-аппаратный комплекс PC-3000. Восстановление диска в рабочее состояние заключается в подаче терминальных команд и корректировке сбойных модулей служебной области жесткого диска. После чего диск остается полностью в рабочем состоянии.

|

Метки: железо хард диагностика hdd поломка жесткий диск |

Понравилось: 1 пользователю

Софт. Часть 2. Разный софт для разных целей. |

Часто на собеседованиях спрашивают о моей осведомленности по разному софту, 1С, outlook, mysql и много другого. Тут приведу примеры, с которыми сталкивался лично Я.

1. Самое популярное- 1С. Увы, сам Я никогда не имел дел с этим зверем, поэтому только поверхностное описание: http://ru.wikipedia.org/wiki/1С:Предприятие Я, честно, нихуя не понял из прочтения этой статьи.

2. MS Office/Outlook МС офис ( Microsoft office )- набор средств для создания текстовой документации, таблиц, призентаций, работы с базами данных. По мне так полная хуйня и чего- то стоит во всем этом ворд и эксель:) Взять тот же MS Access, такая хуйня шопездец, как говорится, для этих функций специально был создан mysql или например оракл. Аутлук ( Outlook )- что- то типа вашего помощника, выполняет функции почтового клиента ( отправка/получение/управление ), органайзера ( типа записной книги, управление календарем/личными/контактными данными ). Теперь опишу те вопросы, что мне задавали, когда Я пытался устроиться мастером по ремонту компьютеров.

3. Многие сталкивались с порно баннерами- вы включаете компьютер, открываете браузер и в нем висит гигантский баннер с голыми неграми и текстом примерно такого содержания: "Отправьте смс бла бла на номер бебе, что бы убрать это окно", естественно, находились люди, которые следовали инструкциям баннера и отправляли смс, но в результате с ихней симки снималась n- сумма и баннер никуда не пропадал. Лечится это довольно просто, обычно источником этого вируса является файл с именем ***lib.dll, вместо звезд может быть любая лабуда, главное это окончание файла ( lib.dll ). Метод лечения: - IE ( internet exlorer ): лезем в меню браузера, далее в "Сервис"/"Управление надстройками", там ищем вышеуказанный файл ( ***lib.dll ), нашли, выделяем, жмем "Отключить"->Profit - Opera: "Инструменты ( Tools )"/"Настройки ( Preferences )" или просто жмем ctrl+f12, там ищем "Настройки JavaScript", там внизу ищем блок "User Javascript files(папка пользовательских файлов Javascript)” и стираем всё, что в нем есть. Скорее всего там написано “C:\WINDOWS\uscripts” но вполне возможно у всех будет по- разному. - Mozilla FireFox: Инструменты/Дополнения/Расширения. Ищем там подозрительное дополнение и отключаем его. Удалите сомнительные ссылки из окна браузера, посмотри не попали ли они в избраное, тоже удалите, перезагрузите компьютер. Когда всё сделано заходим в C:\Windows\System32\ найдите и выпливаем файл ***lib.dll.

4. Злой порно- баннер. Зимой друг принес ноут, Я его включил, как только винда загрузилась на рабочем столе появился баннер, с теми же требованиями, что и в пункте 3, но он блокировал клавиатуру, все ярлыки, при попытке что- то запустить всё просто подвисало и пыталось запустить какие- то левые процессы, естественно, что залезть в интернет с этого ноута не получилось ( нипагуглить ). Попробовал загрузиться в безопасном режиме, но то же хуюшки. Помог LiveCD касперского.

5. Был ещё интересный вопрос, который сбил меня с толку т.к. до того момента этим Я не интересовался и соотв. завалил собеседование- Антивирусы, не требующие установки.

Позже Я погуглил и получил примерно такое:

Бесплатная лечебная утилита Dr.Web CureIT!

avast! Virus Cleaner - free virus removal tool

AVZ

Norman Malware Cleaner

Panda Free commandline scanner

Sophos Anti-Virus for Win32 Command Line Interface

Средство удаления вредоносных программ Microsoft Windows - январь 2008

McAfee Avert Stinger

Kaspersky Lab Tool (Бета версия)

a-squared Emergency USB Stick

Антивирусный сканер Vba32Check (ВирусБлокАда) Консольный сканер с антируткитом

Comodo Cleaning Essentials

Hitman Pro - использует технологию Cloud Computing. Ведет проверку несколькими антивирусными движками.

Microsoft Safety Scanner

6. Восстановление удаленных файлов.

Вообще разные юзеры за разный софт, меня эта проблема не касалась т.к. у меня ничего просто так не удаляется и не теряется :>

Вот, что советуют люди:

-Magic Uneraser 2.0+

-Recuva

-Easy Recovery 6.0 pro

и т.п.

Но есть более серьезная проблема, допустим ваш хард сломался, тут немного сложнее...

Допустим после скачка электричества или физической поломки диска он пришел в непригодность. Тут надо починить диск и тогда уже пользовать софт, однако не представляю насколько эта идея будет удачной. В зависимости от причины выбираем способ приведения харда в мир живых и восстанавливаем данные, виды поломок опишу позднее.

|

Метки: софт |

Понравилось: 1 пользователю

Софт. Часть 1. Определения. |

При устройстве на работу часто требуют знание определенного софта. В моем случае на собеседованиях от меня требовали знание MS Windows, Linux'ов, MS Office, 1С, Outlook, Asterix и т.п.

Софт, он же программа, он же ПО ( программное обеспечение ).

code:

Программа — данные, предназначенные для управления конкретными компонентамисистемы обработки информации в целях реализации определенного алгоритма.

— ГОСТ 19781—90. ЕСПД. Термины и определения

code:

Программа — представленная в объективной форме совокупность данных и команд,предназначенных для функционирования ЭВМ и других компьютерных устройств с целью получения

определенного результата, включая подготовительные материалы, полученные в ходе разработки программы для ЭВМ,

и порождаемые ею аудиовизуальные отображения.

— ст. 1261 «Программы для ЭВМ» ГК РФ

Проще говоря- набор кода, выполняющий определенные ф-ции, установленные её создателем

|

Метки: софт |

Сисдм. Часть 12. Представление в бинарном виде. |

В прошлом примере требовалось представить маску подсети в бинарном виде, но как это сделать? Вообще обычно это осуществляется некоторыми математическими манипуляциями, но Я со 2го курса уже всё забыл, поэтому предпочитаю пользоваться калькулятором ( спасибо Саньку, что сказал/показал эту ф-цию ), эта функция есть в стандартном калькуляторе Windows 7, что бы воспользоваться им надо запустить сам калькулятор и выбрать вид "программист" ( alt+3 ), после чего ввести маску, например- 255.255.255.0 Вводим в калькулятор 255 и там выбрать "Bin", после чего калькулятор покажет 11111111. Это число и есть 255 в бинарном ( двоичном ) виде. Т.к. в нашей маске 255 повторяется 3 раза, то и в бинарном виде повторяем это 3 раза, получится 11111111.11111111.11111111 Теперь надо посчитать 0, хоть калькулятор и покажет 0, но на деле это будет 00000000 т.к. мы пытаемся получить 8 байтное число, а оно не может состоять из одной цифры, получили 11111111.11111111.11111111.0000000

|

Метки: софт бинарный двоичный сисдм |

Сисдм. Часть 11. Расчет масок подсети. |

Часто на собеседовании по вакансии "сисадмин" вам придется расчитать подсеть- разделить адресное пространство на части.

Маска подсети определяет максимальное количество хостов (компьютеров) для данной подсети.

Например, вот эта сеть -

192.168.1.0 ( ip )

255.255.255.0 ( маска )

является сетью класса С, с префиксом /24, содержащая максимум 253 хоста (вообще-то 255, но первый и последний зарезервированы). Броадкаст этой сети (последний адрес называется броадкастом, "широковещательным") - 192.168.1.255.

Что означают все эти цифры? Представим маску подсети 255.255.255.0 в бинарном виде -

11111111.11111111.11111111.00000000

Видим четыре восьмибитных байта.

БТВ. Они восьмибитные т.к. число состоит из 8 знаков до точки.

Следует помнить, что байт совершенно не обязательно должен содержать 8 бит; если мы имеем в виду именно это, то лучше назвать восьмибитный байт - октетом.

Представим октет в десятичном виде, получим -

128 + 64 + 32 + 16 + 8 + 4 + 2 + 1

Таким образом,

11111111 - это 255 (в десятичном исчислении)

11110000 - 240 (128 + 64 + 32 + 16)

11000000 - 192 (128 + 64)

Рассчитываем подсеть

Предположим, требуется сделать подсеть, содержащую 10 компьютеров.

Считаем степень двойки, чтобы получить минимум 10:

Два в третьей степени - 8. Мало.

Два в четвертой степени - 16. ОК.

Последние четыре бита подсети делаем равными нулю -

11111111.11111111.11111111.11110000

получаем маску подсети -

255.255.255.240

Что такое префикс?

Все просто. Префикс подсети показывает, какое количество битов слева направо выставлены в "1". Это та же самая маска, только представленная в более современнном виде -

11111111.11111111.11111111.00000000 -

255.255.255.0 -

/24

11111111.11111111.00000000.00000000

255.255.0.0

/16

В приведенных примерах одна и та же подсеть, как видите, записана тремя разными способами.

|

Метки: it сисдм расчет маска подсети |

Сисдм. Часть 10. Классы IP-Адресов. |

Для обеспечения гибкости в назначении адресов компьютерным сетям было определено, что адресное пространство протокола IP должно быть разделено на три основных класса - A, B и C.

Каждый из этих основных классов фиксирует границу между сетевым префиксом и номером хоста в разных точках 32-разрядного адреса.

Одно из основных достоинств использования классов в том, что каждый адрес содержит ключ для идентификации границы между сетевым префиксом и номером хоста. Например, если старшие два бита адреса равны "10", то точка раздела находится между 15 и 16 битом.

Адрес класса A предназначен для идентификации устройств в крупных сетях.

Адрес класса B предназначен для сетей среднего размера, например в институте или крупной организации.

Адреса класса C предназначены для сети с небольшим числом компьютеров.

Диапазоны значений адресов трех классов:

-для класса А: 1.XXX.XXX.XXX - 126.XXX.XXX.XXX

-для класса B: 128.0.XXX.XXX - 191.255.XXX.XXX

-для класса C: 192.0.0.XXX - 223.255.255.XXX

|

Метки: it сисдм ip адрес класс |

Сисдм. Часть 9. Доменны имена и зоны. |

Как мы уже писали, домен- это почти название сайта. , с той лишь разницей, что к нему добавляются имена доменов вышестоящего уровня, на «территории» которых оно находится.

Чуть подробнее на примере домена 3 уровня.

blogwork.narod.ru. - это полное доменное имя и складывается из домена "blogwork", имени домена "narod", на территории которого расположен сайт и "ru"- название домена, закрепленного за государством.

"RU" означает, что все домены низшего порядка на его территории созданы в РФ или предназначены для России, хоть это и не строгое правило. Аналогично со всякими ua ( украина ), com ( коммерческие ), edu ( образовательные ) и т.д.

|

Метки: it сисдм домен зона имя |

Сисдм. Часть 8. MAC-адрес. |

MAC адрес - это уникальный, серийный номер, назначаемый каждому сетевому устройству Ethernet, для идентификации его в сети. Этот адрес является уникальным для каждого устройства и устанавливается при его производстве.

|

Метки: it сисдм локальная сеть mac-адрес |