Добавить любой RSS - источник (включая журнал LiveJournal) в свою ленту друзей вы можете на странице синдикации.

Исходная информация - http://habrahabr.ru/rss/new/.

Данный дневник сформирован из открытого RSS-источника по адресу http://feeds.feedburner.com/xtmb/hh-new-full, и дополняется в соответствии с дополнением данного источника. Он может не соответствовать содержимому оригинальной страницы. Трансляция создана автоматически по запросу читателей этой RSS ленты.

По всем вопросам о работе данного сервиса обращаться со страницы контактной информации.

[Обновить трансляцию]

[Из песочницы] Как я олимпиаду на Java писал или почему лучше не пользоваться Scanner |

Однако наш друг, носящий имя индонезийского острова, оказался в некоторых ситуациях еще медленнее, чем прожорливый змей.

Читать дальше →

|

Метки: author vladocc java scanner sport programming |

WSTester – JS библиотека для тестирования веб-сервисов с ВебСокетами |

Добрый день, Хабрасообщество! Как и большинству айтишников, мне нравится создавать что-то новое, классное, нечто способное как-то повлиять на мир или хотя бы принести небольшую пользу другим людям. Надеюсь, что описываемый далее инструмент для тестирования онлайн систем с ВебСокетами как раз такая вещь.

|

Метки: author AivanF тестирование веб-сервисов тестирование it-систем отладка javascript unit testing websockets library |

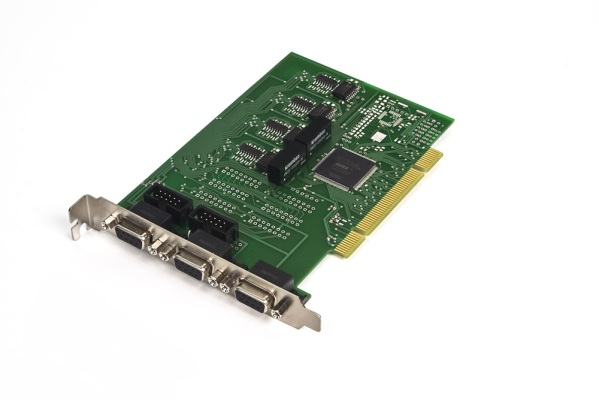

Разработка драйвера PCI устройства под Linux |

В данной статье я рассматриваю процесс написания простого драйвера PCI устройства под OC Linux. Будет кратко изучено устройство программной модели PCI, написание собственно драйвера, тестовой пользовательской программы и запуск всей этой системы.

В качестве подопытного выступит интерфейс датчиков перемещения ЛИР940/941. Это устройство, отечественного производства, обеспечивает подключение до 4 энкодеров с помощью последовательного протокола SSI поверх физического интерфейса RS-422.

Читать дальше ->

|

Метки: author elenbert системное программирование разработка под linux *nix linux linux kernel drivers pci |

Rook — «самообслуживаемое» хранилище данных для Kubernetes |

29 января технический комитет организации CNCF (Cloud Native Computing Foundation), стоящей за Kubernetes, Prometheus и другими Open Source-продуктами из мира контейнеров и cloud native, объявил о принятии проекта Rook в свои ряды. Отличный повод познакомиться поближе с этим «оркестровщиком систем распределённого хранения данных в Kubernetes». Читать дальше ->

|

Метки: author shurup хранение данных системное администрирование devops блог компании флант rook ceph cncf kubernetes |

Что, собственно, такое персональные данные? |

Новгородский мальчик Онфим из XIII века превратил кору в носитель персональных данных, собрав набор из изображения человека и его имени.

Представьте, что вы нашли трёх друзей, которые родились с вами в один и тот же день. У вас одинаковая дата рождения, одинаковый пол, и вы можете определёнными усилиями сменить имена в рамках закона. В итоге получится четверо одинаковых людей. Будет ли набор «Ф. И. О. + дата рождения + пол» персональными данными?

Ответ, как это ни странно, — да.

При этом под персональными данными понимается такой набор информации, который так или иначе позволяет идентифицировать физическое лицо — субъекта персональных данных. То есть однозначно указывает на конкретного человека.

Ранее в законодательном определении содержалось указание на конкретные примеры, которые каждый в отдельности или в совокупности с другой информацией составляли персональные данные. В текущей же редакции ст. 3 Федерального закона № 152-ФЗ примеров персональных данных не приводится, т. к. законодатель сделал упор на «духе закона», прямо оговорив, что к таким данным относится «любая информация, относящаяся к прямо или косвенно определённому или определяемому физическому лицу», отдав решение этого вопроса на откуп судебной практике.

Поэтому давайте разбирать на примерах, что есть ПДн, а что — нет.

Читать дальше ->

|

Метки: author TS_Cloud облачные вычисления информационная безопасность блог компании техносерв гис персональные данные аттестация облако техносерв |

Meeting Room Little Helper |

Есть два основных сценария использования этого приложения:

1. Поиск свободной комнаты

Ежедневно в компании проходит множество митингов, переговорки бронируют менеджеры, разработчики и сотрудники HR-отдела. Поиск комнаты для митинга может быть довольно долгим и рутинным занятием. Чтобы понять, какая из комнат свободна в данный момент, необходимо зайти в календарь Outlook (или открыть дверь, отвлекая внимание участников проходящего совещания), просмотреть полное расписание по комнатам, найти свободный слот времени и создать appointment. За это время кто-то из сотрудников может забронировать комнату, и тогда необходимо начинать поиск заново. Гораздо удобнее сделать бронирование нажатием одной кнопки при помощи приложения, заранее получив подсказки о статусе комнат.

2. Ad hoc бронирование

Довольно часто возникает ситуация, когда нужно собраться минут на 15, чтобы коротко обсудить текущие задачи по проекту. В этом случае нет смысла занимать комнату на целый час, да может и не быть свободных слотов на выбранное время. Но если остаётся хотя бы 10 минут до следующего митинга, приложение позволит забронировать комнату, и для короткого митинга этого может быть вполне достаточно. Также иногда возникает ситуация, когда комната была забронирована на долгий срок, например, 2 часа, но митинг завершился раньше. В этом случае по завершении митинга можно нажать на кнопку отмены и освободить комнату.

Читать дальше ->

|

Метки: author milkiway разработка под android разработка для office 365 блог компании аркадия android microsoft exchange office 365 |

[Из песочницы] Топ-5 прогнозов в сфере информационной безопасности |

Многие эксперты мирового уровня прогнозируют увеличение количества атак. Они считают, что будут разработаны новые, сложные методы с более разрушительными последствиями.

В сети есть сотни прогнозов в сфере ИТ безопасности, мы сузили круг и собрали для вас топ-5. Читать дальше →

|

Метки: author lalalalacp информационная безопасность ransomware iot кибербезопасность хакерские атаки интернет вещей вирусы cybersecurity |

[Перевод] Как компания Atlassian построила бизнес стоимостью 10 млрд долларов. Часть 2 |

2015 год — настоящее время: расширение на прибыльные конкурентные рынки

Для многих SaaS-компаний сегодняшний бизнес Atlassian выглядит как «конечная цель»: вырасти в огромную работающую на мировом рынке публичную компанию со сложным набором интегрированных продуктов для самых разных команд.

Но Atlassian понимает, что успех — это не точка на графике, а непрерывная линия: если вы успешны, но не можете поддерживать рост и уверенное присутствие на своих рынках, вас вышвырнут. Поэтому сегодня цель компании — не просто создать лучший в своем классе набор инструментов для разработчиков, а скорее сделать так, чтобы организации целиком, вместе со всеми отделами, использовали соответствующие продукты из семейства Atlassian.

С одной стороны, Atlassian работает над тем, чтобы ее решениями могли пользоваться самые разные отделы организаций. С другой стороны, компании нужно каким-то образом сохранить актуальность для небольших команд, поскольку для них многие приносящие компании доход продукты становятся излишне сложными. Однако вместо того, чтобы тратить время на разработку «облегченных» версий собственных решений, Atlassian идет опробованным путем: приобретает продукты с более простой функциональностью, интегрирует их и пополняет таким образом свое семейство.

Давайте подробнее рассмотрим, каким образом приобретения и интеграция за последние несколько лет помогли компании расширить продуктовую воронку и выйти на более прибыльные конкурентные рынки.

Переведено в Alconost Читать дальше ->

|

|

Как я качество работы техподдержки измерял |

И что из этого вышло, а что не вышло...

Кадр из сериала “The IT Crowd (Компьютерщики)”

Чем занимается техническая поддержка, и насколько эффективно она работает? — чем дальше в своей работе я отдалялся от задач техподдержки, тем сильнее беспокоил меня этот вопрос, пока в 2013 году я окончательно не осознал, что совершенно не представляю, чем занимаются эти “бездельники”. Нет, я не сомневался, что парни в технической поддержке ответственно относятся к своей работе (и это подтверждали отзывы клиентов), но вот повышается ли качество наших услуг со временем или уменьшается, какие задачи возникают в технической поддержке и в каких количествах, кто делает львиную долю работы — этого я не понимал. Моим попыткам разобраться в положении дел в техподдержке и посвящена данная статья. Но для начала небольшой экскурс в историю: Читать дальше ->

|

Метки: author ikormachev управление проектами системное администрирование itil itsm service desk управление качеством |

В разрезе: новостной агрегатор на Android с бэкендом. Распределённые системы обработки сообщений (Spark, Storm) |

Основным компонентом системы, который обрабатывает сырые данные с «пауков», выполняет обогащение данных, их индексацию и последующий поиск является система обработки сообщений, т.к. только подобные системы могут адекватно реагировать на пиковые нагрузки входных данных, недостачу некоторых видов ресурсов и могут быть легко горизонтально масштабируемы.

Когда анализировалось будущее использование системы, обрабатывающей запросы или входящие данные, были выделены следующие требования:

- Низкая задержка (latency) обработки сообщения;

- Возможность получения данных из разных источников (БД, message middleware);

- Возможность обработки данных на нескольких узлах;

- Отказоустойчивость к ситуациям выхода из строя узлов;

- Поддержка уровня гарантированной обработки сообщения «at-least-once»;

- Наличие интерфейса для мониторинга состояния кластера и для управления им (хотя бы частично).

В качестве итогового решения был выбран фреймворк Apache Storm. Для поклонников Apache Spark: с учётом широкой распространённости этого фреймворка (с использованием Spark Streaming или сейчас Spark Structured Streaming), всё дальнейшее повествование будет строиться в сравнении с функционалом Apache Spark.

Читать дальше ->

|

Метки: author fedor_malyshkin системы обмена сообщениями big data spark apache spark apache spark streaming storm apache storm message processing stream processing |

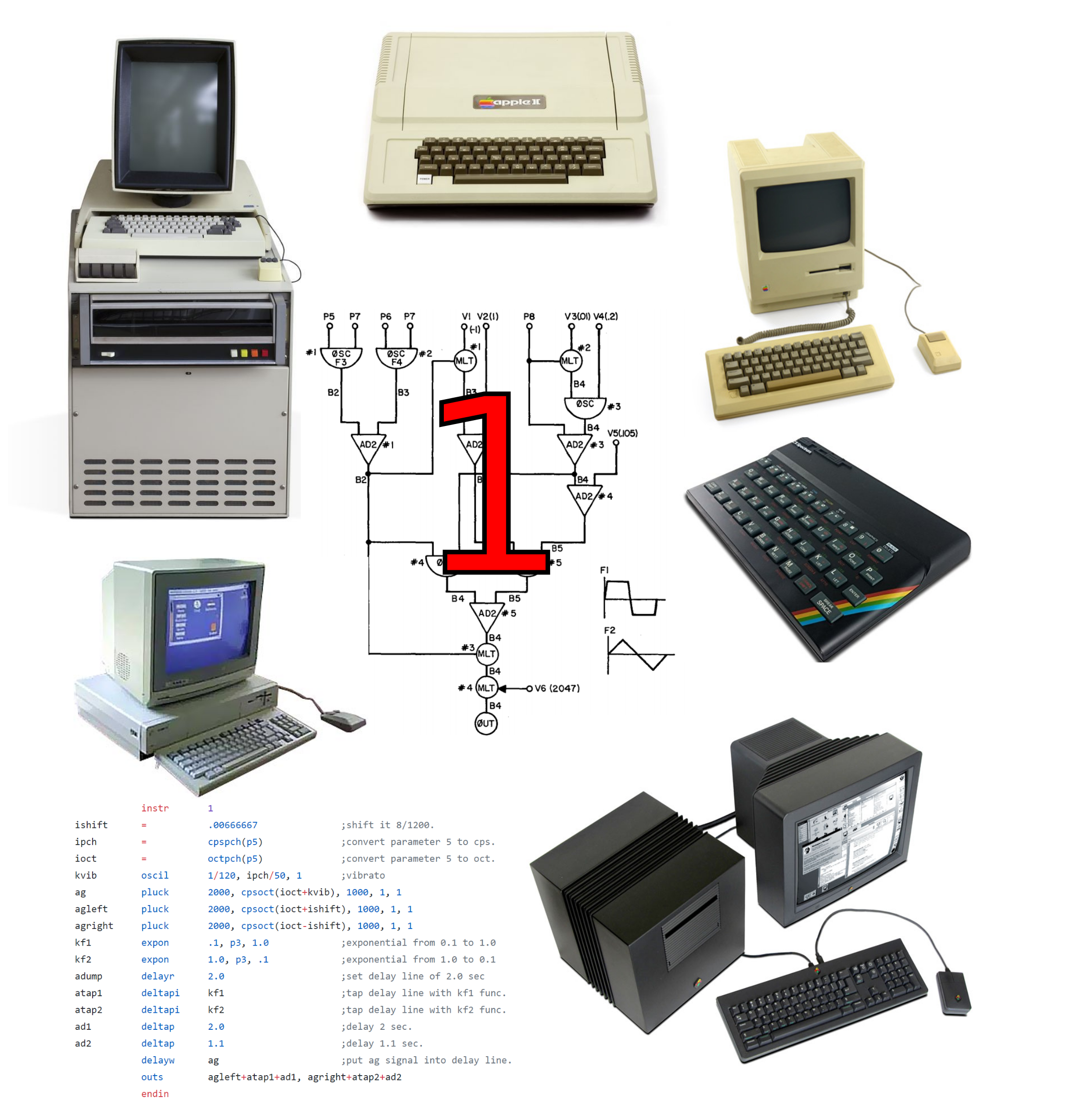

Программный синтез звука на ранних персональных компьютерах. Часть 1 |

Читать дальше ->

|

Метки: author true-grue читальный зал работа со звуком программирование алгоритмы python цифровая обработка сигналов синтезатор синтез звука |

SecurityWeek 2: армия клонов, Google охотится на привидений, Blizzard патчится |

Судьба зловреда Exobot, с помощью которого злоумышленники добывали данные банковских карт пользователей еще с 2013 года, сложилась интереснее, чем у большинства подобных троянов — но весьма проблематично для экспертов безопасности. Авторы бота охотно сдавали его в аренду на любой срок, причем сервис оказался столь успешен коммерчески, что появилась даже вторая версия, переработанная практически с нуля. Что характерно, заказчики могли по своему желанию модифицировать троян с помощью контрольной панели, выбирая нужные им функции. Практически фабрика клонов со спецификациями на любой вкус.

Судьба зловреда Exobot, с помощью которого злоумышленники добывали данные банковских карт пользователей еще с 2013 года, сложилась интереснее, чем у большинства подобных троянов — но весьма проблематично для экспертов безопасности. Авторы бота охотно сдавали его в аренду на любой срок, причем сервис оказался столь успешен коммерчески, что появилась даже вторая версия, переработанная практически с нуля. Что характерно, заказчики могли по своему желанию модифицировать троян с помощью контрольной панели, выбирая нужные им функции. Практически фабрика клонов со спецификациями на любой вкус.А в прошедшем декабре организаторы этого центра клонирования во всеуслышание заявили, что собираются продать исходный код ограниченному кругу покупателей. Якобы они уже срубили с Exobot достаточно и выходят из бизнеса. Заявление звучит не очень логично, но может быть отчасти правдой: если им удалось сорвать большой куш, теперь добыча и собственная свобода перевешивают возможные выгоды. Но скорее всего, операторы Exobot постарались таким образом замаскировать желание уйти в тень и скрыться от пристального внимания. Как бы то ни было, после первых же продаж неприятности не заставили себя ждать: зловред пошел в серию.

Читать дальше ->

|

Метки: author Kaspersky_Lab информационная безопасность блог компании «лаборатория касперского» exobot googleplay blizzard критическая уязвимость dns rebinding android |

[Перевод] Сейчас вы поймете, как отложить вычисления и реализовать ленивую загрузку с помощью IntersectionObserver |

Читать дальше ->

|

Метки: author Synoptic javascript |

[Из песочницы] Mobility Express — когда решили мигрировать и масштабировать беспроводную сеть, но как всегда, денег нет |

С выхода первой статьи на Хабре описывающей решении Mobility Express уже прошло более 2-х лет. И что странно, больше эту тему не трогали.

Читать дальше →

|

Метки: author ruslangaifutdinov сетевые технологии беспроводные технологии it- инфраструктура cisco mobility express беспроводные сети |

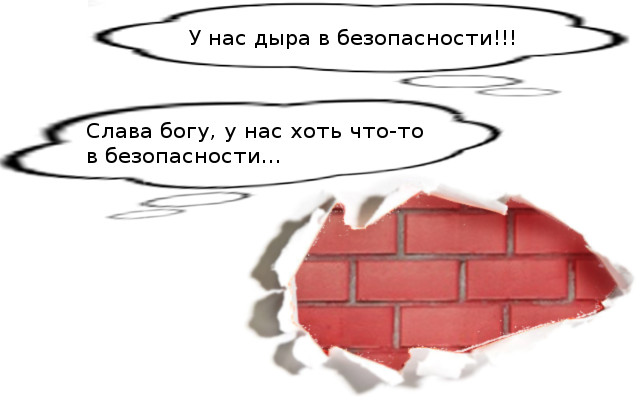

И так сойдёт… или Дыра как средство защиты |

По мотивам "И так сойдёт… или как данные 14 миллионов россиян оказались у меня в руках"...

Статья, которую вы сейчас читаете, вовсе не ответ на вышеозвученный пост. Это будет скорее попытка показать что уже сейчас иногда делается, и что вообще можно сделать в области информационной безопасности, если немного отойти от общепринятых канонов при защите систем.

И чтобы расставить все точки над E, — я вовсе не пытаюсь оценить или как-то обелить "ответственные" лица, что с одной, что с другой стороны.

Я скорее просто попробую объяснить другой (возможно новый для некоторых читателей) концептуальный подход на примерах, в том числе и касающихся той статьи.

Кстати, то что в ней не всё или скорей всего возможно не совсем всё правда, "реальному хакеру" видно невооруженным глазом.

Например прочитав "Утащил базу весом 5 Гб… сколько времени это качалось. Вы думаете, кто-то заметил?" я лишь усмехнулся и продолжил чтение (ибо ИМХО некоторое преувеличение допускается в такого рода статьях).

Хотя автор и сам признал что он немного лгунишка апдейтом в конце статьи.

конечно же, никакой базы у меня нет, на протяжении 3-х дней я эмулировал скачивание ...

Теперь почему это очевидно/вероятно (даже не принимая другие типовые ограничения во внимание):

Читать дальше ->|

|

Сверточная нейронная сеть, часть 2: обучение алгоритмом обратного распространения ошибки |

Обучение сверточной нейронной сети

На начальном этапе нейронная сеть является необученной (ненастроенной). В общем смысле под обучением понимают последовательное предъявление образа на вход нейросети, из обучающего набора, затем полученный ответ сравнивается с желаемым выходом, в нашем случае это 1 – образ представляет лицо, минус 1 – образ представляет фон (не лицо), полученная разница между ожидаемым ответом и полученным является результат функции ошибки (дельта ошибки). Затем эту дельту ошибки необходимо распространить на все связанные нейроны сети.

Читать дальше ->

|

Метки: author HybridTech машинное обучение обучение сверточной нейросети convolution learning back propagation обратное распространение ошибки |

[Из песочницы] Установка Linux без .ISO и виртуализации |

Установка Linux без .ISO и виртуализации

Создание файловой системы, установка и клонирование Debian и Ubuntu с помощью скриптов radish.

1. Назначение и возможности скриптов radish

Обычно установка системы Linux производится путём запуска какой-либо программы-установщика, поставляемой разработчиками дистрибутива. Это производится либо непосредственно на компьютере, на котором производится установка, либо в какой-либо изолированной среде, например, используя виртуализацию. Описываемые ниже процедуры следуют этим принципам только в самом минимально необходимом виде. При создании образа системы какие-либо установщики сводятся к генератору минимальной системы debootstrap и интерфейсу менеджера пакетов apt (оба поверх менеджера пакетов dpkg), а вместо виртуализации используется chroot.

Установка образа диска на устройство производится минимальным скриптом, который вообще никак не использует установщик или менеджер пакетов, тем не менее создавая конфигурацию, полностью управляемую менеджером пакетов в образе диска — все установленные компоненты, включая загрузчик и ядро, могут обновляться и заменяться теми же действиями менеджера пакетов, которые бы использовались на системе, установленной стандартным установщиком дистрибутива.

Скрипты находятся на сервере Github и доступны по ссылке.

Читать дальше →|

|

Блокчейн: организация сети, проверка подписи и задание для студента, часть 2 |

Предисловие

В первой части было рассказано про возможности блокчейна, структуру и ЭЦП, в этой части будет рассказано про: проверку подписи, майнинг и примерную организацию сети. Отмечу, что не являюсь специалистом по распределенным системам (организация сети может быть не верной).

Одноранговая сеть (P2P)

Одноранговая (равноправная) сеть – это сеть, основанная на равноправии участников. Часто в такой сети отсутствуют выделенные серверы, а каждый узел (peer) является как клиентом, так и выполняет функции сервера. В отличие от архитектуры клиент-сервера, такая организация позволяет сохранять работоспособность сети при любом количестве и любом сочетании доступных узлов. Участники сети называются пиры.

Читать дальше ->

|

Метки: author HybridTech хранилища данных криптография децентрализованные сети блокчейн blockchain организация сети проверка подписи майнеры майнинг биткоин |

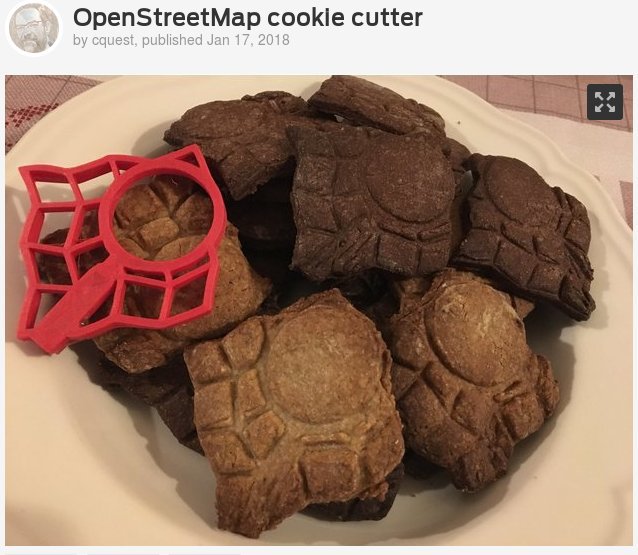

[Перевод] Новости из мира OpenStreetMap №392 (16.01.2018-22.01.2018) |

Форма для печенья от Кристиана (Christian Quest)[1]

Карты

- Исследовательская группа GIScience из Гейдельбергского университета сообщает о новой версии OSMlanduse.org. Пробелы в данных OSM (только для Германии), теперь заполнены данными извлечёнными из спутниковых снимков, полученных использованием методов машинного обучения.

- Сайт TravelTime предоставляет две интересные карты, основанные на различных источниках, на данных OSM: RadiusMap, который сравнивает простой «радиус доступности» вокруг точки с временем проезда (изохроны) и карту времени только для путешествия, которая включает в себя ходьбу, поездку на велосипеде, автомобиле и на общественном транспорте.

Читать дальше ->

|

Метки: author Sadless74 openstreetmap дайджест новости |

Блокчейн: возможности, структура, ЭЦП и задание для студента, часть 1 |

Предисловие

Работаю ассистентом в вузе (как хобби), решил написать несколько лабораторных для студентов по дисциплине «распределенные системы». В первой части будет рассказано про возможности, структуру и ЭЦП, а во второй части про: проверку подписи, майнинг и примерную организацию сети. Отмечу, что не являюсь специалистом по распределенным системам (организация сети может быть не верной).

Читать дальше ->

|

Метки: author HybridTech хранилища данных криптография децентрализованные сети блокчейн blockchain эцп биткоин структура блокчейна |