Записи содержат ненормативную лексику! Описание того, что я делаю на работе.

обрезанная десятка для терминалов и энтерпрайза |

ссылки на сборки в комментах

https://zen.yandex.ru/media/ammo1/malenkaia-i-shus...ws-10-5c67bd05b704ed00affea206

|

|

старый пост про эсэсэль |

18.08.2005

Apache 2 с SSL/TLS: Шаг за Шагом, Часть 1

Можно только догадываться, сколько миллиардов долларов переводится каждый день в транзакциях с использованием SSL. К сожалению, сам факт использования SSL не говорит о том, что передаваемая через этот протокол информация действительно безопасна.

Автор Artur Maj

Более десяти лет SSL протокол используется для шифрования соединений в Интернет. Можно только догадываться, сколько миллиардов долларов переводится каждый день в транзакциях с использованием SSL. К сожалению, сам факт использования SSL не говорит о том, что передаваемая через этот протокол информация действительно безопасна. Использование слабого алгоритма шифрования, невозможность удостоверения сертификатов серверов, бреши в безопасности веб-серверов или библиотек SSL, также как и другие атаки, позволяют злоумышленнику получить доступ к чувствительной информации.

Это первая статья в цикле статей, посвященных настройке Apache 2.0 с поддержкой SSL/TLS в целях достижения максимальной безопасности и оптимальной производительности SSL-соединений. В первой части этой статьи будут описаны ключевые аспекты SSL/TLS, а затем показано - как настроить Apache 2.0 с поддержкой этих протоколов. Во второй части будет описан процесс настройки mod_ssl, далее – вопросы адресов с аутентификацией веб-сервера. Кроме того, во второй части мы разберемся, как создать SSL-сертификат веб-сервера. Третья и последняя часть этой серии расскажет об аутентификации клиента, а также о некоторых типичных ошибках настройки, которые допускают системные администраторы, что резко снижает уровень безопасности любого SSL-соединения.

Введение в SSL

Secure Sockets Layer (SSL-протокол защищенных сокетов - прим. пер.) самое известное и достаточно надежное средство соединения по модели клиент-сервер с использованием Интернет. SSL сам по себе довольно простой в плане понимания: он устанавливает алгоритмы шифрования и ключи на обоих сторонах и прокидывает шифрованный туннель, по которому могут передаваться другие протоколы (например HTTP). Опционально в SSL имеется возможность аутентификации обоих сторон через использование сертификатов.

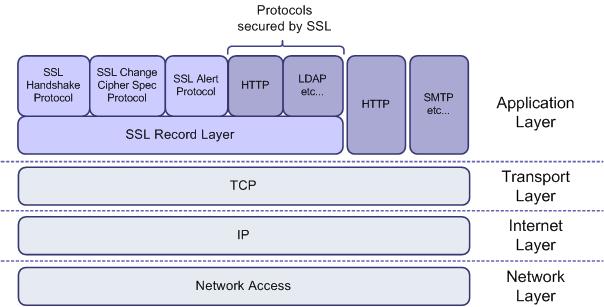

SSL - это многоуровневый протокол и состоит из четырех под-протоколов:

SSL Handshake Protocol

SSL Change Cipher Spec Protocol

SSL Alert Protocol

SSL Record Layer

Места вышеуказанных протоколов, в соответствии с моделью стека протоколов TCP/IP показаны на Рисунке 1.

Figure 1. Подпротоколы SSL в модели TCP/IP

Как видно на диаграмме, SSL находится на уровне приложений модели TCP/IP. Благодаря этому, SSL может быть развернут почти на любой ОС, поддерживающей TCP/IP, без какой либо правки ядра системы или TCP/IP стека. В результате SSL имеет преимущества перед другими протоколами, такими как IPSec (IP Security Protocol), который требует поддержки модифицированного TCP/IP стека ядром системы. Кроме того, SSL легко пропускают брандмауэры, прокси и NAT (Network Address Translation - Преобразование Сетевых Адресов – прим.пер.) без проблем.

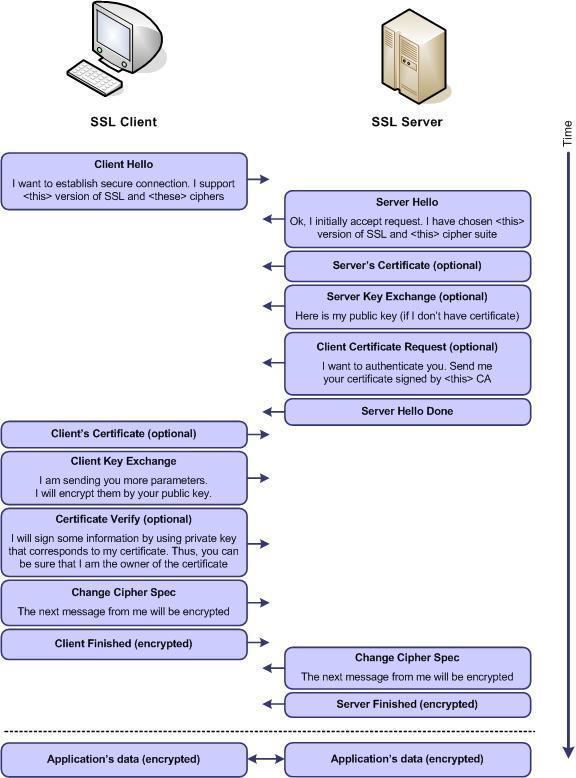

Как работает SSL? На блок-схеме на Рисунке 2 показан упрощенный пошаговый процесс установки SSL соединения между клиентом (обычно веб-браузер) и сервером (чаще всего SSL веб-сервер).

Рисунок 2. Установка SSL соединений, шаг за шагом.

Итак, процесс установки соединения каждого нового SSL соединения начинается с обмена параметрами шифрования, а затем (опционально) происходит аутентификация серверов (через SSL Handshake Protocol). Если «рукопожатие» удалось, и обе стороны согласились на один и тот же алгоритм шифрования и ключи шифрования, данные приложения (обычно HTTP, но может быть и другой) могут быть переданы по зашифрованному каналу (используется SSL Record Layer).

Если рассматривать реальную ситуацию, то процесс, описанный выше, выглядит намного сложнее. Чтобы избежать ненужных «рукопожатий» некоторые параметры шифрования кэшируются. При этом могут быть посланы предупреждающие сообщения. Также могут быть изменены блоки шифра. Как бы то ни было, не зависимо от тонкостей спецификации SSL, в общем виде этот процесс работает примерно так, как показано на Рисунке 2.

SSL, PCT, TLS и WTLS (но не SSH)

Хотя SSL - самый известный и популярный, но не единственный протокол, используемый для защиты веб транзакций. Важно знать, что со времени изобретения SSL v1.0 (релиза которого, кстати говоря, не было) появилось, как минимум, пять протоколов, сыгравших более-менее важную роль в защите доступа к World Wide Web:

SSL v2.0

Релиз выпущен фирмой Netscape Communications в 1994. Основной целью этого протокола было повысить безопасность транзакций через World Wide Web. К несчастью, очень быстро нашлось несколько критических брешей в безопасности этой версии, что сделало его ненадежным для коммерческого использования:

Слабая конструкция MAC

Возможность принудительных партий для использования слабого алгоритма шифрования

Отсутствие защиты «рукопожатий»

Возможность злоумышленника осуществить атаки принудительного завершения

PCT v1.0

Разработан в 1995 году корпорацией Microsoft. В Privacy Communication Technology (PCT - Технология Конфиденциальной Связи – прим.пер.) v1.0 были усилены некоторые слабые места SSL v2.0, корпорация планировала заменить тем самым SSL. Однако, этот протокол так никогда и не получил популярности из-за появления SSL v3.0.

SSL v3.0

Релиз выпущен в 1996 году компанией Netscape Communications. В SSL v3.0 были решены большинство проблем SSL v2.0 и заимствовано множество возможностей нового для того времени протокола PCT, вследствие чего он быстро стал самым популярным протоколом для защиты соединений через WWW.

TLS v1.0 (также известный как SSL v3.1)

Опубликован IETF (Internet Engineering Task Force - Проблемная Группа Проектирования Интернет – прим.пер.) в 1999 году (RFC 2246). Протокол базируется на SSL v3.0 и PCT и согласован как с методами Netscape, так и с корпорацией Microsoft. Стоит заметить, что если TLS базируется на SSL, он не 100% совместим со своим предшественником. IETF сделала некоторые поправки в безопасности, например использование HMAC вместо MAC, использование другого пересчета основного шифра и ключевого материала, добавлены коды предупреждения, отсутствует поддержка алгоритмов шифрования Fortezza и т.д. В конце концов множество противоречивых изменений привели к тому, что эти протоколы толком не могли взаимодействовать. К счастью, появился мод TLS с откатом до SSL v3.0.

WTLS

«Мобильная и беспроводная» версия протокола TLS, которая использует в качестве носителя UDP протокол. Он разработан и оптимизирован под нижнюю полосу частот и меньшую пропускную способность мобильных устройств с поддержкой WAP (Wireless Application Protocol – Протокол Беспроводных Приложений – прим.пер.). WTLS был представлен с протоколом WAP 1.1 и был опубликован на форуме WAР. Однако, после релиза WAP 2.0, WTLS заменили профилированной версией TLS, которая оказалась намного безопаснее – в основном из-за того, что в этой версии нет необходимости расшифровки и перешифровки трафика на WAP шлюзе.

Почему протокол SSH (Secure Shell) не используется для обеспечения безопасного доступа к World Wide Web? Вот несколько причин: во-первых, с самого начала TLS и SSL были разработаны для защиты веб (HTTP) сессий, тогда как SSH задумывался как альтернатива Telnet и FTP. SSL не выполняет ничего, кроме «рукопожатия» и установки зашифрованного туннеля, а в SSH имеется возможность консольной авторизации, защищенной передачи файлов и поддержка сложной схемы аутентификации (включая пароли, публичные ключи, Kerberos и др.). С другой стороны, SSL/TLS базирован на сертификатах X.509v3 и PKI, что делает распространение и управление аутентификационными мандатами намного проще. Следовательно, эти и другие причины делают SSL/TLS более удобным для защиты WWW доступа и подобных форм соединений, включая SMTP, LDAP и другие – тогда как SSH больше удобен для удаленного управления системой.

В итоге, несмотря на существование нескольких «безопасных» протоколов, только два следует использовать для защиты веб-транзакций (по крайней мере сейчас): TLS v1.0 и SSL v3.0. Оба протокола будут дальше рассмотрены в этих статьях как SSL/TLS. Из-за известных слабостей SSL v2.0, и знаменитой «WAP дыры» в случае с WTLS, использования таких протоколов следует избегать или максимально уменьшать.

Установка Apache с поддержкой SSL/TLS

Первым шагом в установке Apache с поддержкой SSL/TLS будет настройка и установка Apache 2 веб-сервера и создание пользователя и группы с именем "apache". Безопасный способ установки Apache 2.0 уже был рассмотрен на Securing Apache 2.0: Step-by-Step. Единственное отличие в том, что нужно включить mod_ssl и mod_setenvif, которые требуются для совместимости с некоторыми версиями MS Internet Explorer, как описано ниже (изменения выделены жирным):

./configure \

--prefix=/usr/local/apache2 \

--with-mpm=prefork \

--enable-ssl \

--disable-charset-lite \

--disable-include \

--disable-env \

--enable-setenvif \

--disable-status \

--disable-autoindex \

--disable-asis \

--disable-cgi \

--disable-negotiation \

--disable-imap \

--disable-actions \

--disable-userdir \

--disable-alias \

--disable-so

После настройки мы можем установить Apache в конечную директорию:

make

su

umask 022

make install

chown -R root:sys /usr/local/apache2

Настройка SSL/TLS

Перед запуском Apache в первый раз, нам нужно подготовить некоторую начальную конфигурацию и образец веб-контента. Как минимум, мы должны сделать следующее (под root):

Создание некоторого веб-контента, который будет обслуживаться через TLS/SSL:

umask 022

mkdir /www

echo " \

Test works." > /www/index.html

chown -R root:sys /www

Удаление конфигурационного файла Apache, созданного по умолчанию (обычно находится в/usr/local/apache2/conf/httpd.conf) и замена его новым, с использованием следующего контента (оптимизировано для обеспечения безопасности и производительности).

# =================================================

# Basic settings

# =================================================

User apache

Group apache

ServerAdmin webmaster@www.seccure.lab

ServerName www.seccure.lab

UseCanonicalName Off

ServerSignature Off

HostnameLookups Off

ServerTokens Prod

ServerRoot "/usr/local/apache2"

DocumentRoot "/www"

PidFile /usr/local/apache2/logs/httpd.pid

ScoreBoardFile /usr/local/apache2/logs/httpd.scoreboard

DirectoryIndex index.html

# =================================================

# HTTP and performance settings

# =================================================

Timeout 300

KeepAlive On

MaxKeepAliveRequests 100

KeepAliveTimeout 30

MinSpareServers 5

MaxSpareServers 10

StartServers 5

MaxClients 150

MaxRequestsPerChild 0

# =================================================

# Access control

# =================================================

Options None

AllowOverride None

Order deny,allow

Deny from all

www">

Order allow,deny

Allow from all

# =================================================

# MIME encoding

# =================================================

TypesConfig /usr/local/apache2/conf/mime.types

DefaultType text/plain

AddEncoding x-compress .Z

AddEncoding x-gzip .gz .tgz

AddType application/x-compress .Z

AddType application/x-gzip .gz .tgz

AddType application/x-tar .tgz

AddType application/x-x509-ca-cert .crt

AddType application/x-pkcs7-crl .crl

# =================================================

# Logs

# =================================================

LogLevel warn

LogFormat "%h %l %u %t \"%r\" %>s %b \"%{Referer}i\" \"%{User-Agent}i\"" combined

LogFormat "%h %l %u %t \"%r\" %>s %b" common

LogFormat "%{Referer}i -> %U" referer

LogFormat "%{User-agent}i" agent

ErrorLog /usr/local/apache2/logs/error_log

CustomLog /usr/local/apache2/logs/access_log combined

CustomLog logs/ssl_request_log \

"%t %h %{HTTPS}x %{SSL_PROTOCOL}x %{SSL_CIPHER}x \

%{SSL_CIPHER_USEKEYSIZE}x %{SSL_CLIENT_VERIFY}x \"%r\" %b"

# =================================================

# SSL/TLS settings

# =================================================

Listen 0.0.0.0:443

SSLEngine on

SSLOptions +StrictRequire

SSLRequireSSL

SSLProtocol -all +TLSv1 +SSLv3

SSLCipherSuite HIGH:MEDIUM:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM

SSLMutex file:/usr/local/apache2/logs/ssl_mutex

SSLRandomSeed startup file:/dev/urandom 1024

SSLRandomSeed connect file:/dev/urandom 1024

SSLSessionCache shm:/usr/local/apache2/logs/ssl_cache_shm

SSLSessionCacheTimeout 600

SSLPassPhraseDialog builtin

SSLCertificateFile /usr/local/apache2/conf/ssl.crt/server.crt

SSLCertificateKeyFile /usr/local/apache2/conf/ssl.key/server.key

SSLVerifyClient none

SSLProxyEngine off

AddType application/x-x509-ca-cert .crt

AddType application/x-pkcs7-crl .crl

SetEnvIf User-Agent ".*MSIE.*" \

nokeepalive ssl-unclean-shutdown \

downgrade-1.0 force-response-1.0

Заметьте: читатели должны изменить некоторые значения этого конфигурационного файла, таких как имя веб-сервера, e-mail администратора и т.д.

Подготовим структуры директории для приватных ключей веб-сервера, сертификатов и списков аннулированных сертификаций (CRLs - certification revocation lists)

umask 022

mkdir /usr/local/apache2/conf/ssl.key

mkdir /usr/local/apache2/conf/ssl.crt

mkdir /usr/local/apache2/conf/ssl.crl

Создаем самоподписанный серверный сертификат (следует использовать только для тестов – ваш настоящий сертификат должен быть от достоверного СА – такого как Verisign):

openssl req \

-new \

-x509 \

-days 30 \

-keyout /usr/local/apache2/conf/ssl.key/server.key \

-out /usr/local/apache2/conf/ssl.crt/server.crt \

-subj '/CN=Test-Only Certificate'

Проверяем установку

Теперь можно запустить Apache с поддержкой SSL/TLS:

/usr/local/apache2/bin/apachectl startssl

Apache/2.0.52 mod_ssl/2.0.52 (Pass Phrase Dialog)

Some of your private key files are encrypted for security reasons.

In order to read them you have to provide us with the pass phrases.

Server 127.0.0.1:443 (RSA)

Enter pass phrase:*************

Ok: Pass Phrase Dialog successful.

После запуска сервера мы можем попробовать соединиться к нему, направив веб-браузер на URL: https://имя сервера (в нашем случае, https://www.seccure.lab)

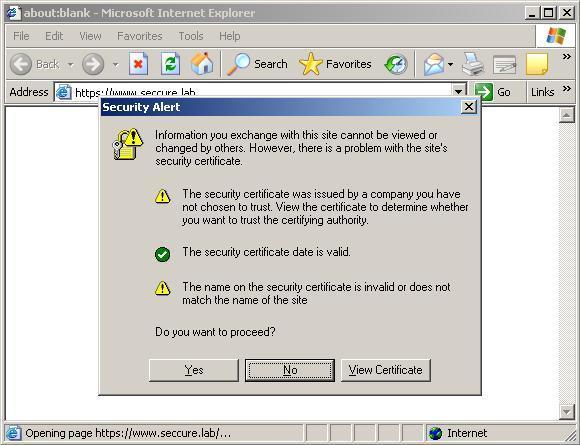

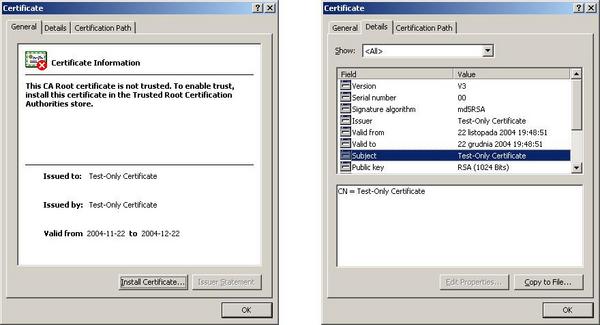

Через некоторое время мы должны увидеть предупреждающее сообщение о том, что в ходе проверки аутентифифкации веб-сервера возникла проблема. На Рисунке 3 показан пример такого сообщения в MS Internet Explorer 6.0.

Рисунок 3. Примерное сообщение о сертификате в IE 6.

Все работает правильно. Следует принять это сообщение из-за двух причин:

Веб-браузер не знает Certificate Authority, использовавшийся при создании данного сертификата (и не может знать, ведь мы используем самоподписанный сертификат)

Атрибут CN (Common Name – Общее Имя) сертификата не совпадает с именем веб-сайта – на данный момент «Test-Only Certificate» (Только для Тестирования), а должен быть полностью определенное доменное имя веб сервера (например www.seccure.lab)

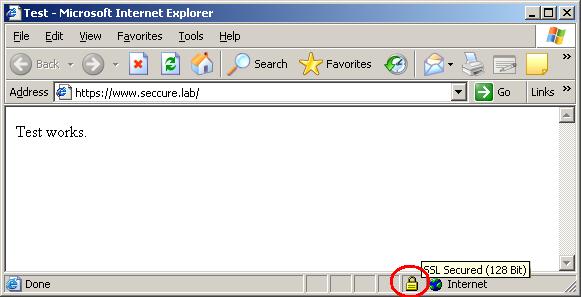

После нажатия кнопки «Yes», мы увидим следующее веб содержимое:

Рисунок 4. Пример работы SSL веб страницы.

Внизу окна браузера появился желтый замок, означающий что SSL соединение было успешно установлено. Значение "128-bit" говорит о том, что симметричный ключ, используемый для шифрования равен 128 бит, что довольно таки неплохо (по крайней мере сейчас) для защиты трафика от неавторизованного доступа.

Выполнив двойной щелчок по значку замка, мы увидим свойства сертификата:

Рисунок 5. Подробнее о нашем самоподписанном сертификате.

Диагностика неисправностей

Если по каким-то причинам мы не можем получить доступ к веб-сайту, можно воспользоваться очень полезной утилитой "s_client" от библиотеки OpenSSL. Пример использования этой утилиты:

/usr/bin/openssl s_client -connect localhost:443

CONNECTED(00000003)

depth=0 /CN=Test-Only Certificate

verify error:num=18:self signed certificate

verify return:1

depth=0 /CN=Test-Only Certificate

verify return:1

---

Certificate chain

0 s:/CN=Test-Only Certificate

i:/CN=Test-Only Certificate

---

Server certificate

-----BEGIN CERTIFICATE-----

MIICLzCCAZigAwIBAgIBADANBgkqhkiG9w0BAQQFADAgMR4wHAYDVQQDExVUZXN0

LU9ubHkgQ2VydGlmaWNhdGUwHhcNMDQxMTIyMTg0ODUxWhcNMDQxMjIyMTg0ODUx

WjAgMR4wHAYDVQQDExVUZXN0LU9ubHkgQ2VydGlmaWNhdGUwgZ8wDQYJKoZIhvcN

AQEBBQADgY0AMIGJAoGBAMEttnihJ7JpksdToPi5ZVGcssUbHn/G+4G43OiLhP0i

KvYuqNxBkSqqM1AanR0BFVEtVCSuq8KS9LLRdQLJ/B1UTMOGz1Pb14WGsVJS+38D

LdLEFaCyfkjNKnUgeKMyzsdhZ52pF9febB+d8cLmvXFve28sTIxLCUK7l4rjT3Xl

AgMBAAGjeTB3MB0GA1UdDgQWBBQ50isUEV6uFPZ0L4RbRm41+i1CpTBIBgNVHSME

QTA/gBQ50isUEV6uFPZ0L4RbRm41+i1CpaEkpCIwIDEeMBwGA1UEAxMVVGVzdC1P

bmx5IENlcnRpZmljYXRlggEAMAwGA1UdEwQFMAMBAf8wDQYJKoZIhvcNAQEEBQAD

gYEAThyofbK3hg8AJXbAUD6w6+mz6dwsBmcTWLvYtLQUh86B0zWnVxzSLDmwgdUB

NxfJ7yfo0PkqNnjHfvnb5W07GcfGgLx5/U3iUROObYlwKlr6tQzMoysNQ/YtN3pp

52sGsqaOOWpYlAGOaM8j57Nv/eXogQnDRT0txXqoVEbunmM=

-----END CERTIFICATE-----

subject=/CN=Test-Only Certificate

issuer=/CN=Test-Only Certificate

---

No client certificate CA names sent

---

SSL handshake has read 1143 bytes and written 362 bytes

---

New, TLSv1/SSLv3, Cipher is DHE-RSA-AES256-SHA

Server public key is 1024 bit

SSL-Session:

Protocol : SSLv3

Cipher : DHE-RSA-AES256-SHA

Session-ID: 56EA68A5750511917CC42A1B134A8F218C27C9C0241C35C53977A2A8BBB9986A

Session-ID-ctx:

Master-Key: 303B60D625B020280F5F346AB00F8A61A7C4BEA707DFA0ED8D2F52371F8C4F087FB6EFFC02CE3B48F912D2C8929DB5BE

Key-Arg : None

Start Time: 1101164382

Timeout : 300 (sec)

Verify return code: 18 (self signed certificate)

---

GET / HTTP/1.0

HTTP/1.1 200 OK

Date: Mon, 22 Nov 2004 22:59:56 GMT

Server: Apache

Last-Modified: Mon, 22 Nov 2004 17:24:56 GMT

ETag: "5c911-46-229c0a00"

Accept-Ranges: bytes

Content-Length: 70

Connection: close

Content-Type: text/html

Test works.

closed

Утилита s_client имеет много полезных опций, например включение/выключение отдельного протокола (-ssl2, -ssl3, -tls1), выбор отдельного алгоритма шифрования (-cipher), запуск режима отладки (-debug), просмотр статистик и сообщений SSL/TLS (-state, -msg), и некоторые другие, которые смогут помочь найти причину неполадки.

Если s_client ничем не помог, следует сменить значение LogLevel (в httpd.conf) на "debug" и перезапустить Apache и проверить его логи (/usr/local/apache2/logs/) для дополнительной информации.

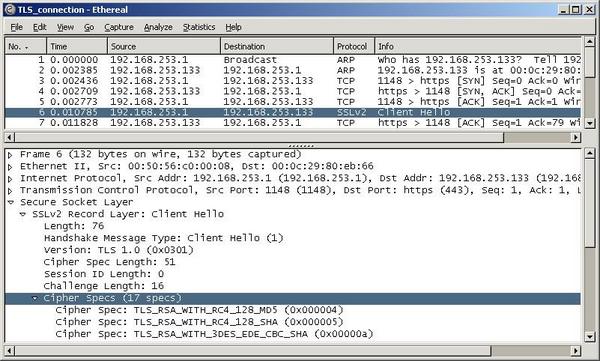

Еще можно попробовать Ethereal или ssldump. Благодаря этим утилитам, мы можем пассивно наблюдать SSL сообщения «рукопожатий» и пытаться найти причину неисправности. Вот скриншот использования Ethereal:

Figure 6. Просмотр SSL «рукопожатия» в Ethereal.

Заключение к первой части

Итак, мы имеем безопасный Apache 2 сервер в состоянии онлайн и пример SSL-сертификата, на чем и заканчивается первая часть. В следующей части вы познакомитесь с рекомендуемыми настройками безопасности и функций для mod_ssl и процессом создания нормального сертификата.

Подробнее: https://www.securitylab.ru/analytics/216405.php

|

|

is |

Методы и средства защиты компьютерной информации

В учебном пособии подробно рассматриваются вопросы обеспечения безопасности информации в современных информационных системах. Дан обзор основных угроз информационной безопасности, основных методов предотвращения угроз, механизмов реализации этих методов. Рассмотрены такие средства обеспечения безопасности, как криптография, применение межсетевых экранов, аутентификация и авторизация, использование защищенных сетевых протоколов. Рассмотрены современные программные и аппаратные средства защиты информации, приведены примеры практической реализации методов защиты.

Предназначено для студентов, обучающихся по направлению 5528 "Информатика и вычислительная техника" и специальности 230102 "Автоматизированные системы обработки информации и управления" всех форм обучения.

Оглавление

- 1. Основы информационной безопасности.

- 2. Криптографические методы защиты информации.

- 3. Аутентификация.

- 4. Электронная цифровая подпись.

- 5. Основы сетевой безопасности.

- 6. Средства безопасности операционных систем

- Список литературы

- Об авторах

|

|

ssl |

Description of the Server Authentication Process During the SSL Handshake

Summary

More Information

An SSL-enabled client goes through these steps to authenticate a server's identity:

-

Is today's date within the validity period? The client checks the server certificate's validity period. If the current date and time are outside of that range, the authentication process does not go any further. If the current date and time are within the certificate's validity period, the client goes on to step 2.

-

Is the issuing Certificate Authority (CA) a trusted CA? Each SSL-enabled client maintains a list of trusted CA certificates. This list determines which server certificates the client will accept. If the distinguished name (DN) of the issuing CA matches the DN of a CA on the client's list of trusted CAs, the answer to this question is yes, and the client goes on to step 3. If the issuing CA is not on the list, the server is not authenticated unless the client can verify a certificate chain ending in a CA that is on the list.

-

Does the issuing CA's public key validate the issuer's digital signature? The client uses the public key from the CA's certificate (which it found in its list of trusted CAs in step 2) to validate the CA's digital signature on the server certificate that is being presented. If the information in the server certificate has changed since it was signed by the CA, or if the CA certificate's public key doesn't correspond to the private key that was used by the CA to sign the server certificate, the client does not authenticate the server's identity. If the CA's digital signature can be validated, the client treats the server's certificate as a valid "letter of introduction" from that CA and proceeds. At this point, the client has determined that the server certificate is valid. It is the client's responsibility to take step 4 before it takes step 5.

-

Does the domain name in the server's certificate match the domain name of the server itself? This step confirms that the server is actually located at the same network address that is specified by the domain name in the server certificate. Although step 4 is not technically part of the SSL protocol, it provides the only protection against a form of security attack known as a "Man-in-the-Middle Attack." Clients must perform this step and must refuse to authenticate the server or establish a connection if the domain names do not match. If the server's actual domain name matches the domain name in the server certificate, the client goes on to step 5.

- The server is authenticated. The client proceeds with the SSL handshake. If the client does not get to step 5 for any reason, the server that is identified by the certificate cannot be authenticated, and the user is warned of the problem and informed that an encrypted and authenticated connection cannot be established.

References

For additional information, click the article number below to view the article in the Microsoft Knowledge Base:

|

|

аналог osce под винду! |

Дорога к OSCE. А может и нет

Чего только не сделаешь, лишь бы не связываться с изучением шеллкодинга. Сидишь и ждёшь весомого повода, чтобы отложить заполнение репозитория на гите, созданного под сертификацию SLAE. И вот он, повод, сам собой появляется на пороге. Встречаем CRTE (или WRTE?) — новую сертификацию, которая способная стать следующим OSCP.

Как подписчик Pentester Academy, я отслеживаю все ongoing-курсы. И вот обнаруживаю, что Nikhil Mittal, один из ведущих экспертов в мире безопасности Active Directory и автор нескольких курсов на PA, анонсирует новый практический курс по безопасности Windows-сетей. И он выглядит очень интересно.

Согласно рекламной листовке, курс проходит в сети полностью запатченных Windows-машин, объединённых в ряд доменов и предполагает эксплуатацию не отдельных хостов, как в OSCP, а архитектурных недостатков и/или мисконфигураций в экосистеме Active Directory. Из самого любопытного, заявлены — перечисление объектов AD, повышение привилегий (как локальное, так и в рамках леса), пивотинг, обход белых списков ПО, недостатки механизма делегирования в Kerberos, эксплуатация трастов и другое.

Согласно рекламной листовке, курс проходит в сети полностью запатченных Windows-машин, объединённых в ряд доменов и предполагает эксплуатацию не отдельных хостов, как в OSCP, а архитектурных недостатков и/или мисконфигураций в экосистеме Active Directory. Из самого любопытного, заявлены — перечисление объектов AD, повышение привилегий (как локальное, так и в рамках леса), пивотинг, обход белых списков ПО, недостатки механизма делегирования в Kerberos, эксплуатация трастов и другое.

Логически задачи в лабе поделены на 8 секций и все они отмечены высоким уровнем сложности, а заголовок обещает «более 200 часов пыток». В общем, курс сильно старается походить в плане хардкорности на OSCP и это хорошо. 42 задачи, 60 флагов в лабе и экзамен, который длится 48 часов, проходит полностью в практической форме и сдаётся в виде отчёта. Ничего не напоминает? Всё по лучшим чертежам Offensive Security, по крайней мере на бумаге.

Остаётся только выяснить на деле, насколько это близко к реальности. Курс только что стартовал и предполагает общую лабу на несколько студентов (опять же, как в OSCP), и есть некоторые сомнения в том, насколько доступной будет тестовая среда в случае сбоев, которые наверняка будут случаться на ранних этапах обкатки инфраструктуры.

|

|

сила воли |

Дорога к OSCE. Отрицание

Фаза отрицания. Пентестер не верит, что ему предстоит пройти через подготовку и сдачу OSCE. Он начинает перепроверять информацию, пытаясь убедить себя, что для бинарей ещё рановато и всё обойдётся. В другом варианте он может испытывать шоковую реакцию и вообще не допускать и мысли о языке ассемблера. В этой ситуации нужно эмоционально поддержать пентестера, но не нужно менять эту установку, пока она не мешает подготовке к сертификации.

Это время наступило. Каждый пентестер, который пришёл в офсек из мира вай-фаек (не правки драйверов или модулей ядра, а запуска airodump-ng) или веба (make %27 great again) рано или поздно сталкивается с этим. Нужно осваивать бинари. Собираешься ли ты крафтить кастомные исполняемые файлы с полезной нагрузкой или фаззить проприетарный софт в поисках переполнений — всё равно нужно осваивать бинари.

Не исключаю, что Вы знаете о том, что в интернетах можно найти хоть и не самые свежие, но всё же полезные для самодиагностики материалы по сертификациям OSCP и OSCE. То бишь, фактически, они слиты в сеть и каждый может просмотреть их и оценить свой уровень перед тем, как вписаться в это мероприятие. По этой причине я никак не готовился к OSCP — основываясь на прилагаемых к курсу учебных материалах, я считал, что понимания всего, описанного там, достаточно для успешного получения сертификата. Как же я ошибался.

Применительно к OSCE такая ошибка не может быть допущена сразу по двум простым причинам. Во-первых, я уже научен жизнью и осведомлён о пропасти, которая простирается между учебными материалами и экзаменом Offensive Security. Во-вторых, я открыл учебник к курсу и понял, что не имею представления о 85% того, что там описано. Ручная правка PE заголовков, фаззинг кастомных протоколов, пробивы периметра через поиск зиродеев в софте. Шеллкодинг, фаззинг, дебаггинг. Снова фаззинг и снова дебаггинг. Для простого парня с кавычками в карманах, как я — настоящий ад. Признаться, я уже предпринимал робкие попытки взяться за бинари, но ничем хорошим они не оканчивались. В общем, перефразируя известную песню — этот день мы отдаляли, как могли. Я даже дал себе небольшой отдых после прохождения PWK, но отдых затянулся.

Люди в твиттере неоднократно писали о том, что после OSCP планируют пройтись по SLAE32/64 (SecurityTube Linux Assembly x86/x64 Expert) и уже потом — штурмовать OSCE.

Решив, что я ничем не хуже и поступлю аналогичным образом, я раздобыл материалы курса SLAE, но на четвёртом видео из пятидесяти преподаватель сообщил о том, что уровень владения дебаггером GDB потребуется продвинутый и SLAE совершенно не предполагает изучение дебаггера. Отлично. Тогда я раздобыл обучающие материалы по GDB и на пятом видео из четырнадцати преподаватель сообщил, что курс не предполагает изучение языка ассемблера, регистров и вот этого всего. Отлично! Тогда я раздобыл обучающие материалы по языку ассемблера.

|

|

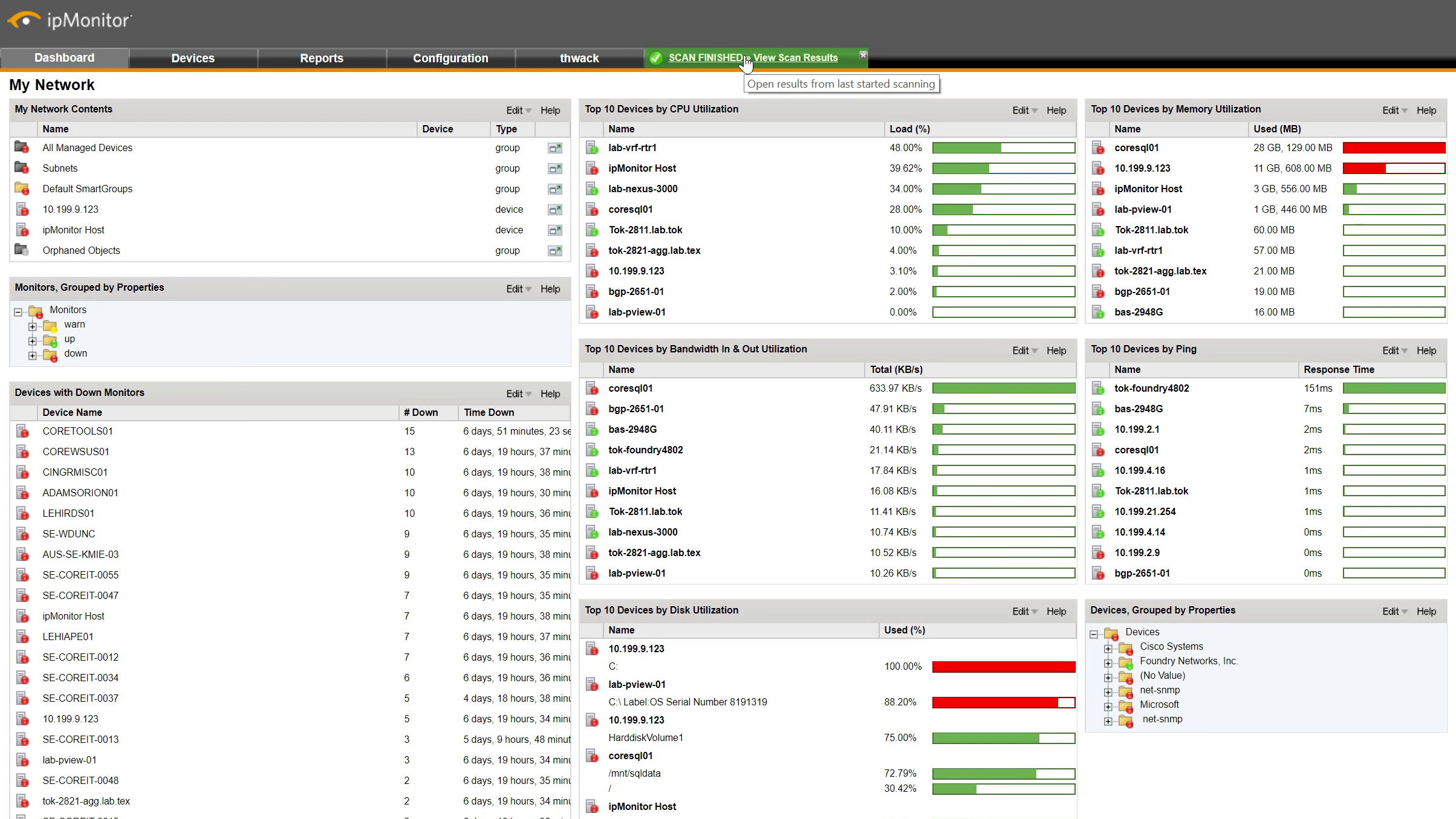

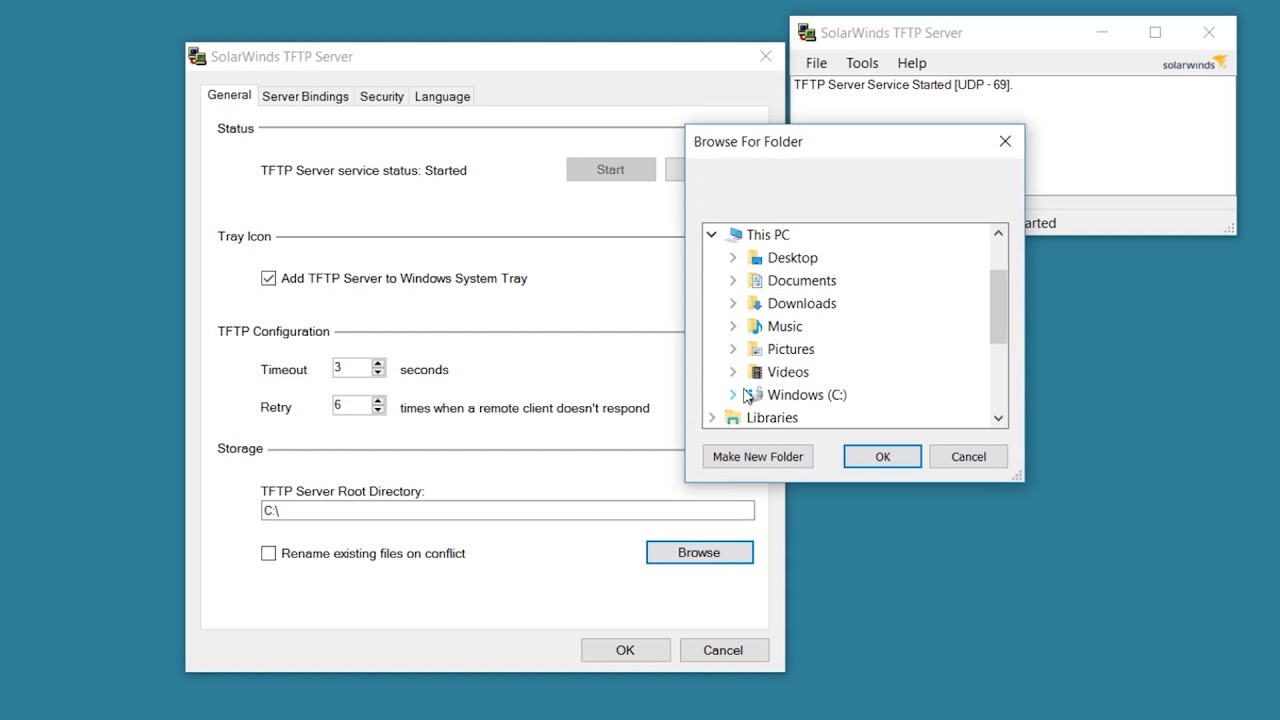

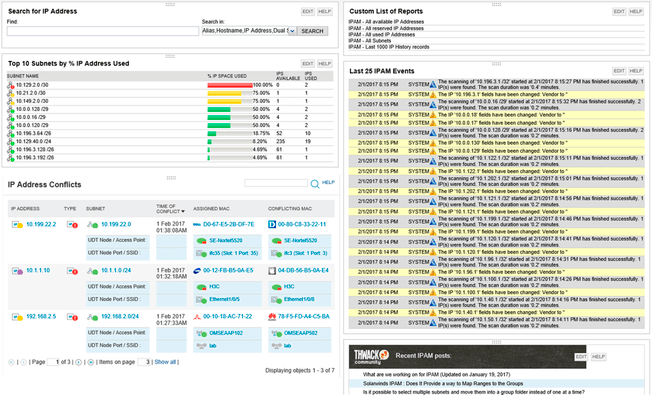

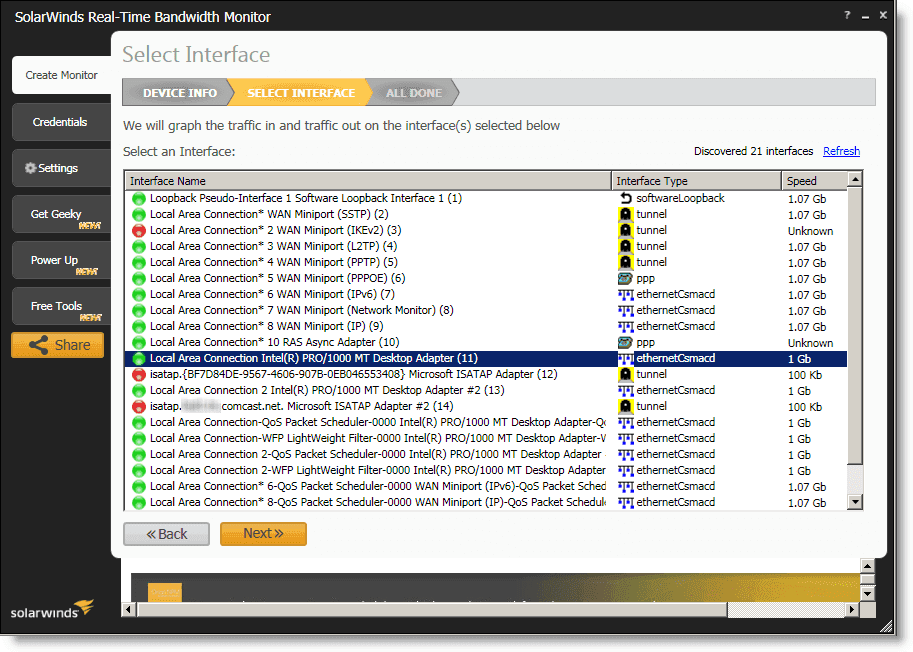

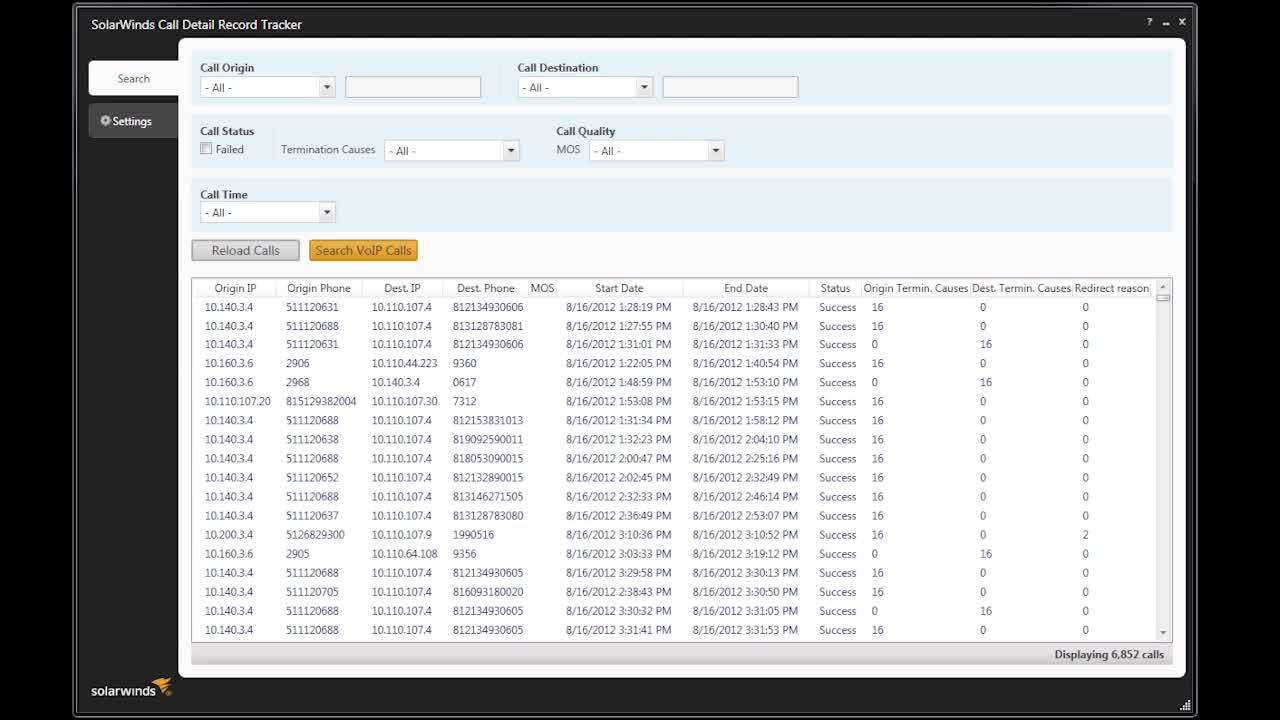

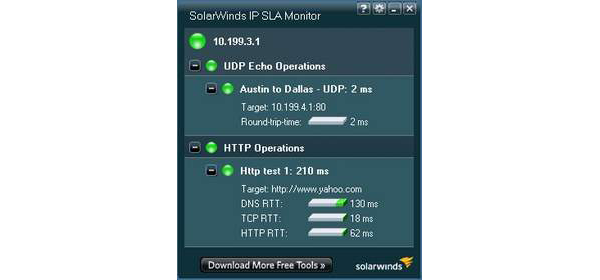

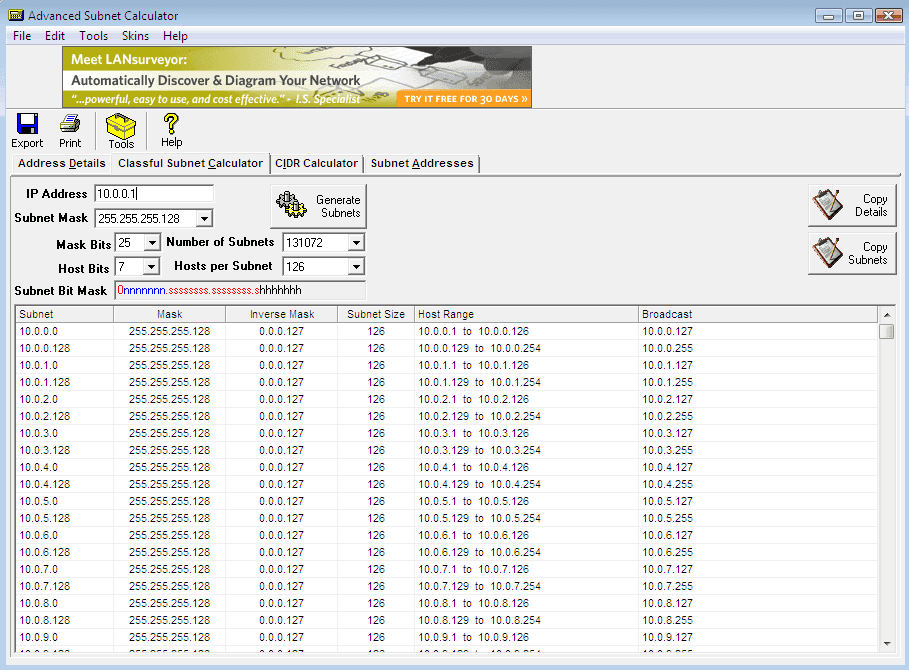

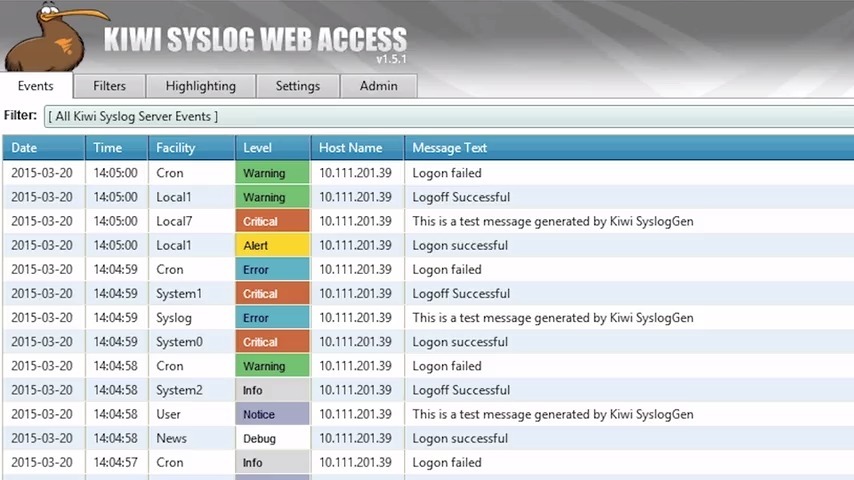

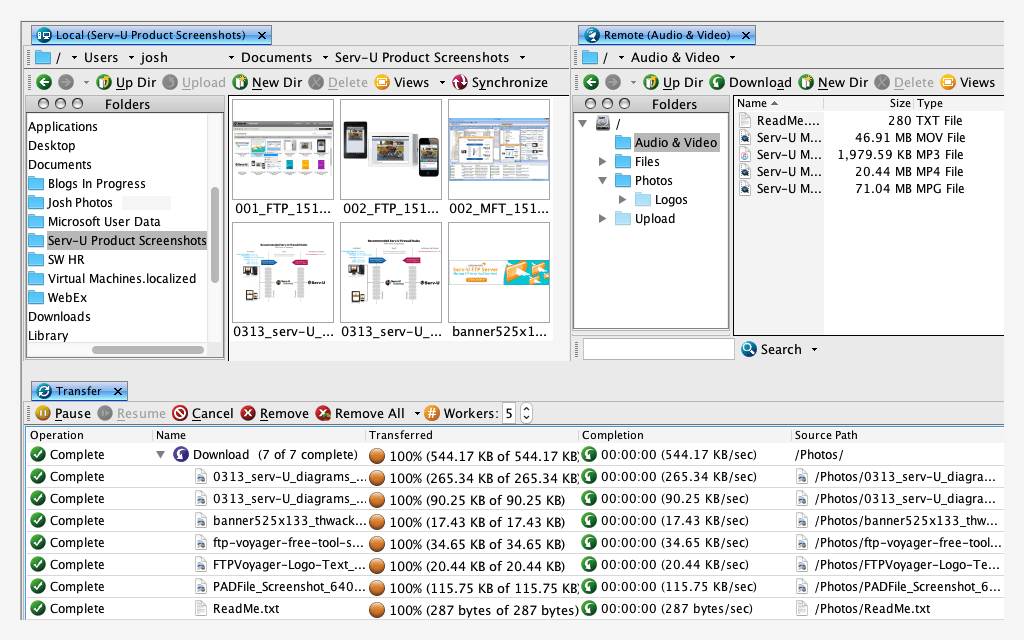

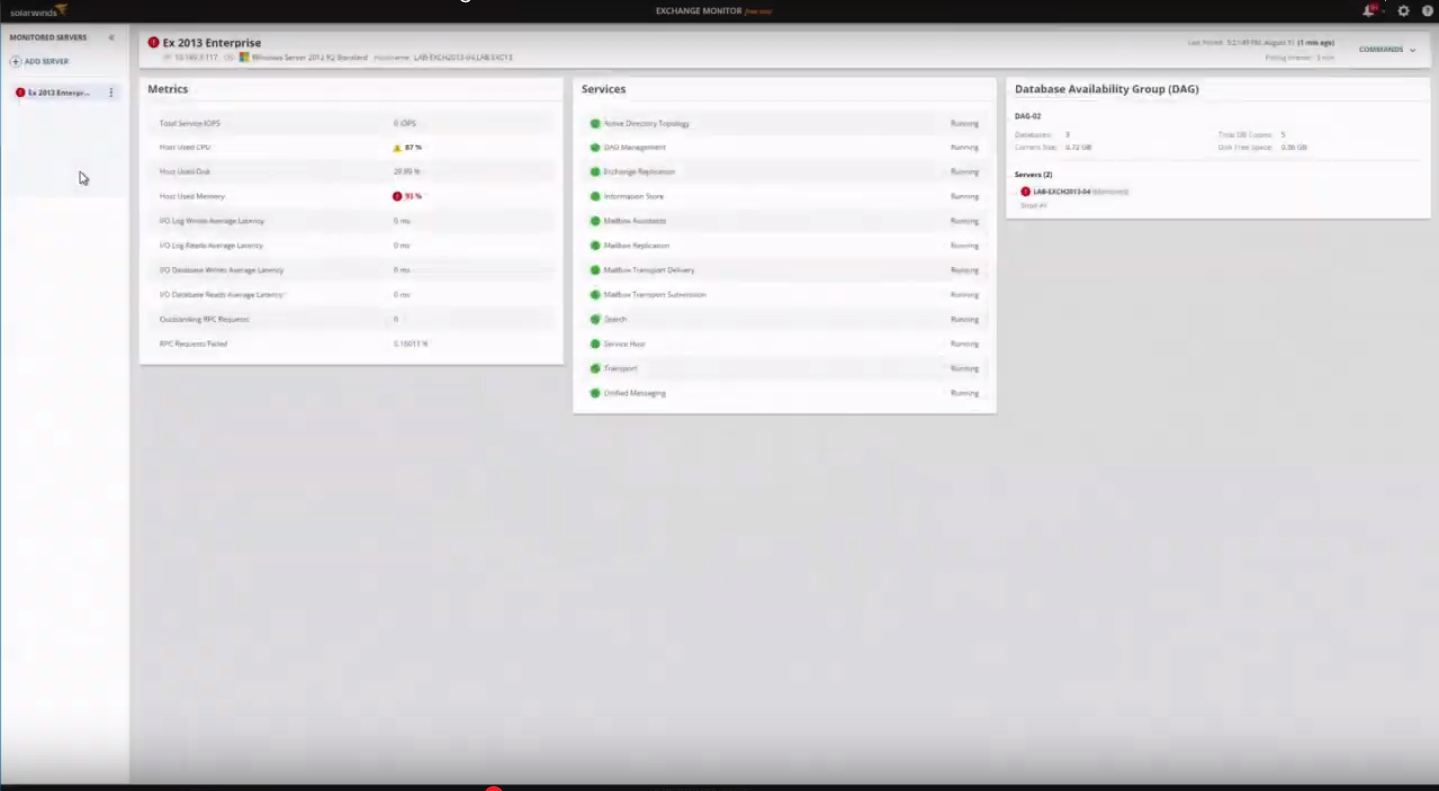

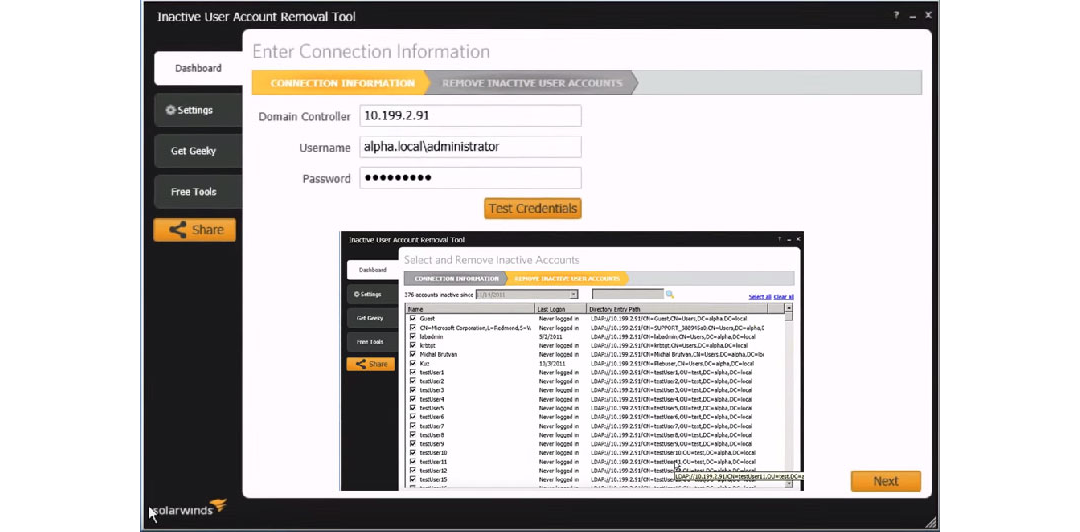

утилиты мониторинга |

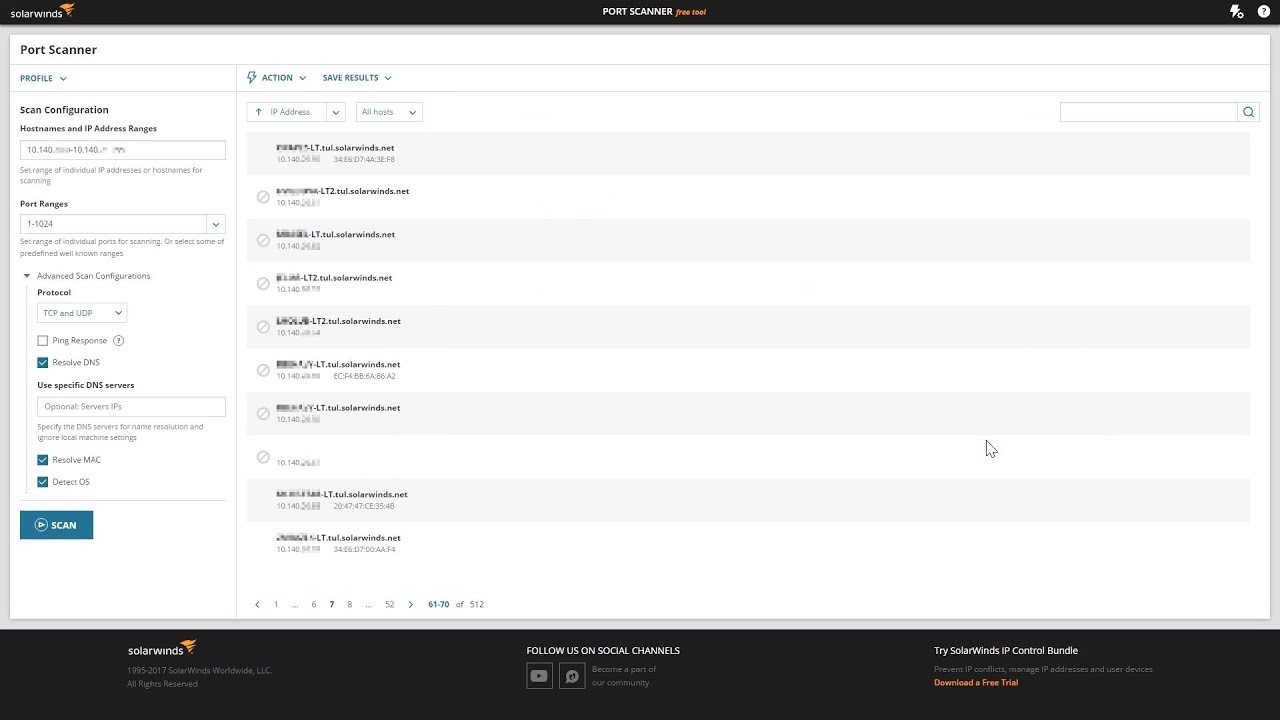

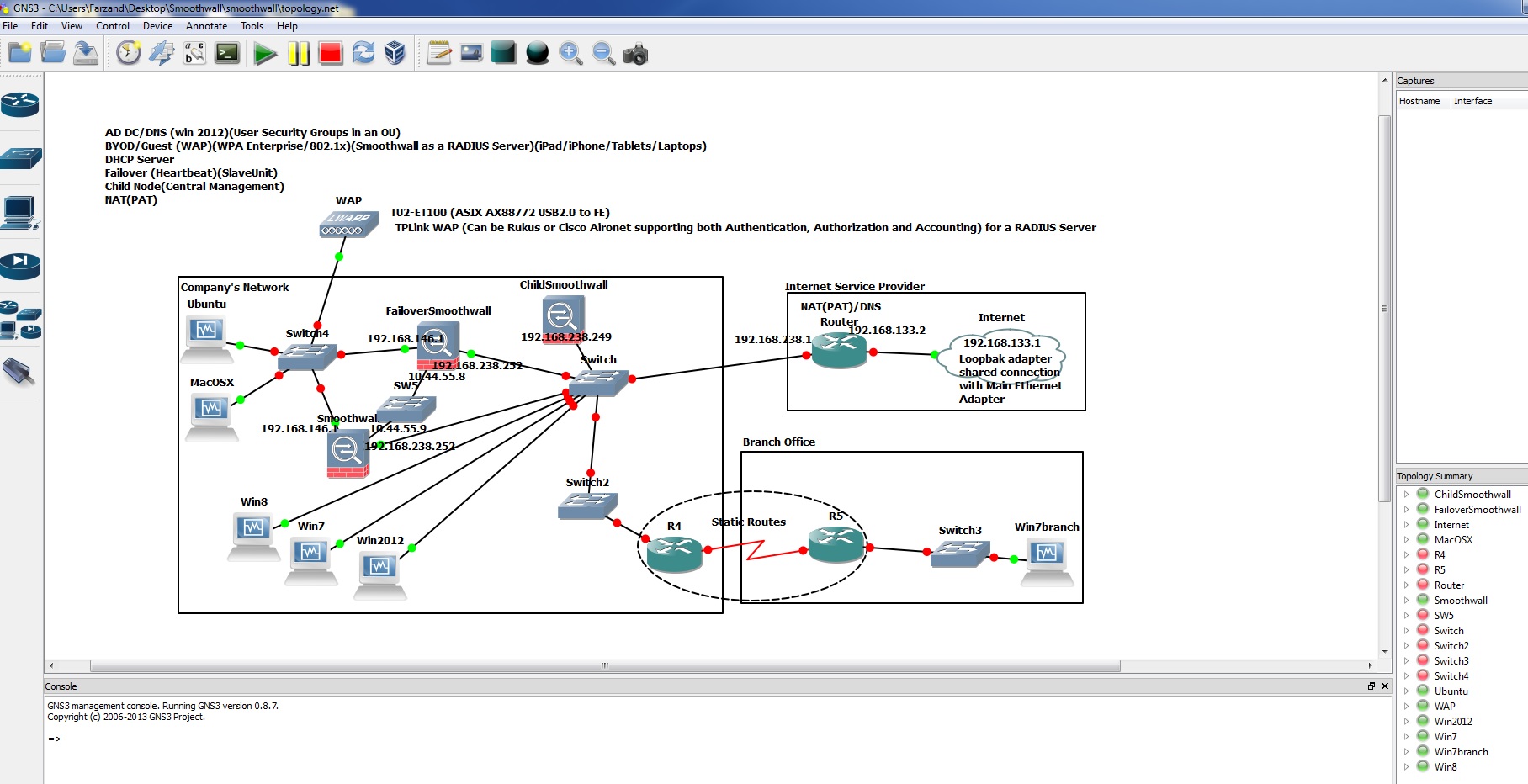

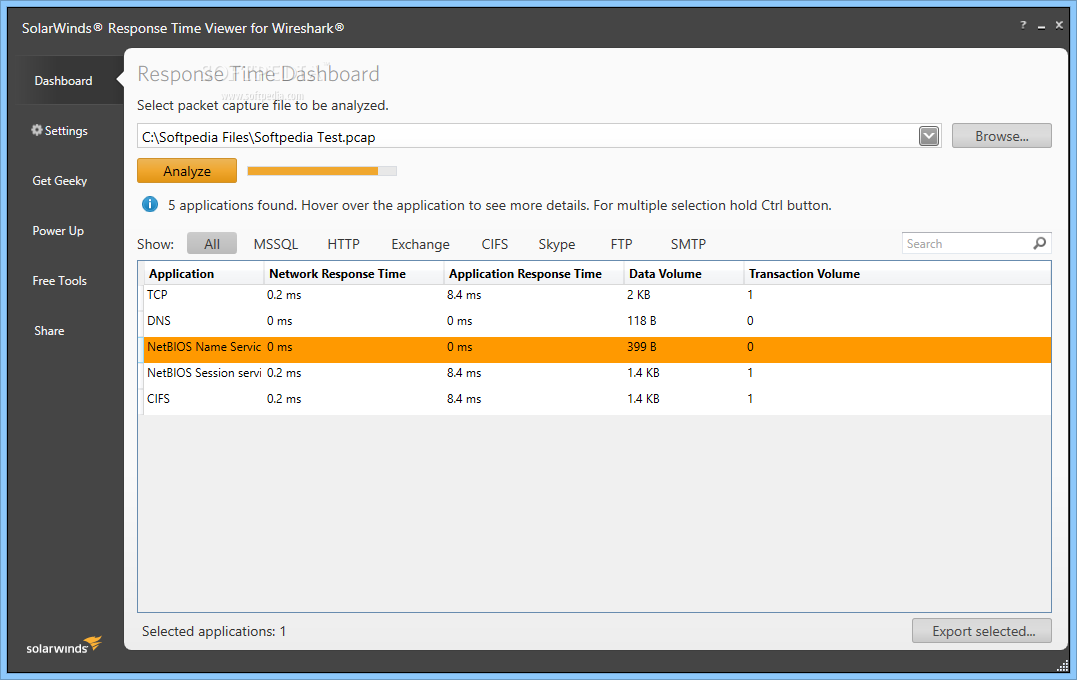

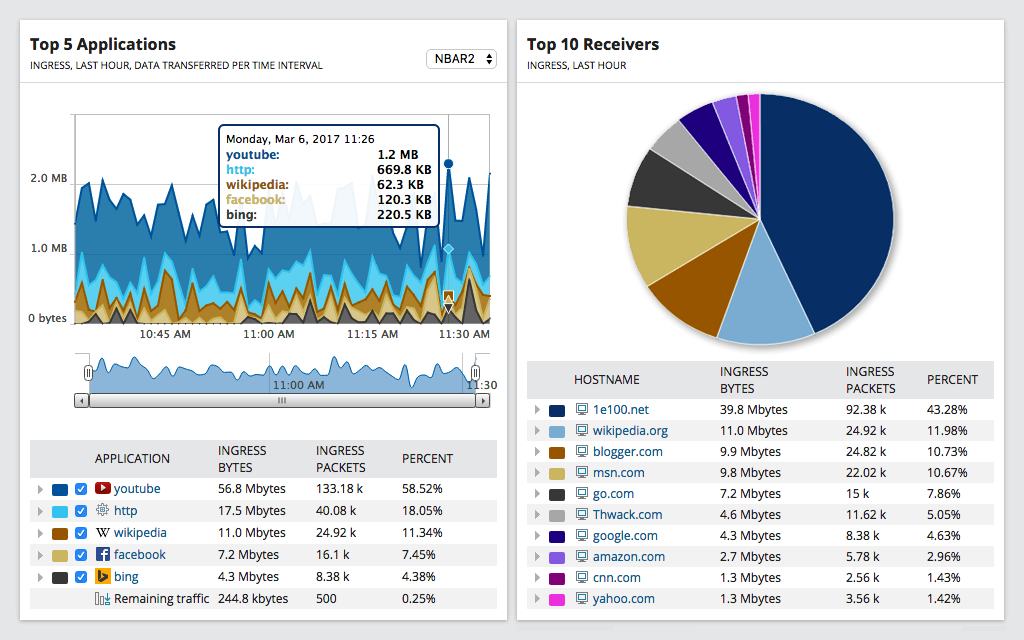

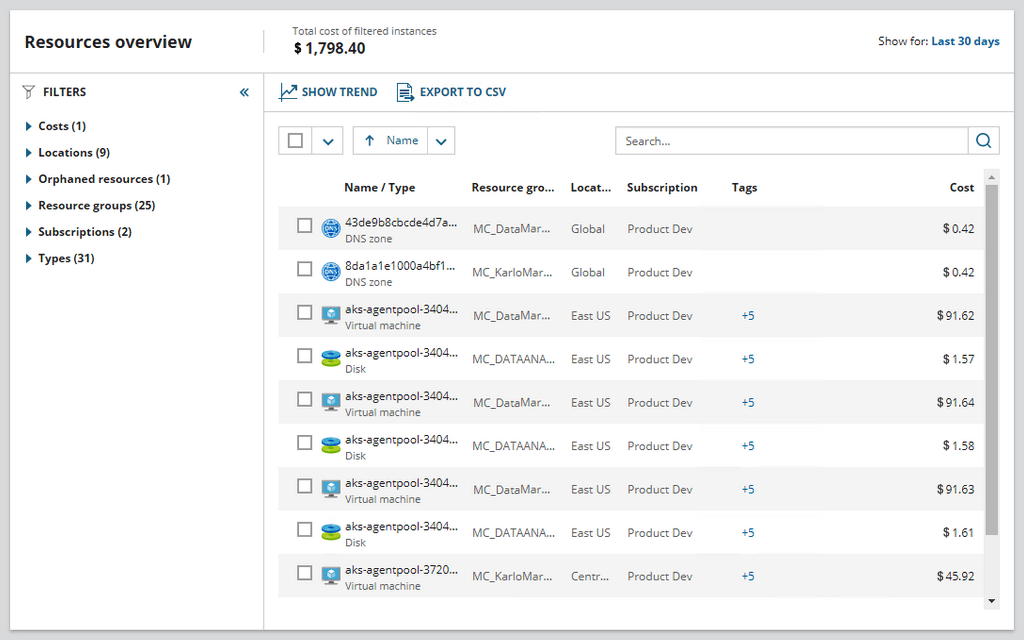

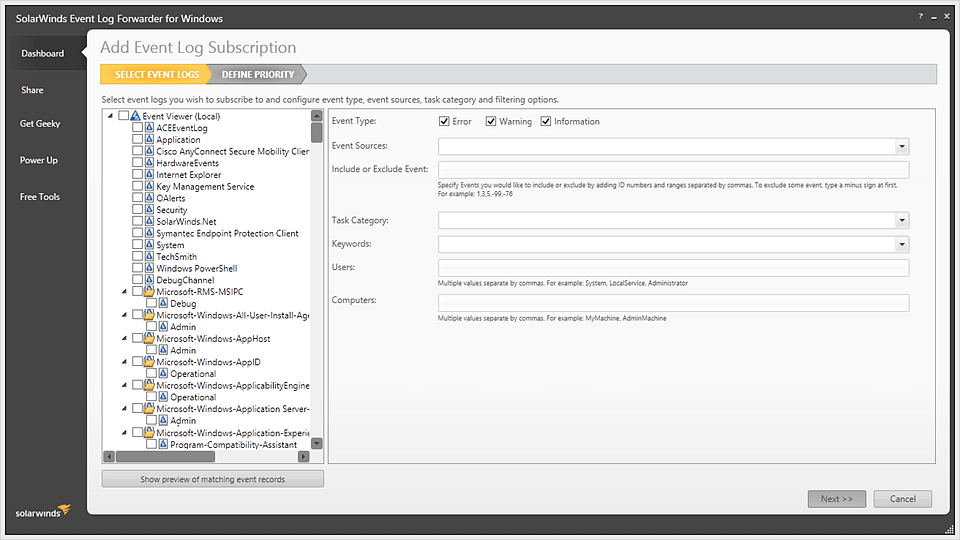

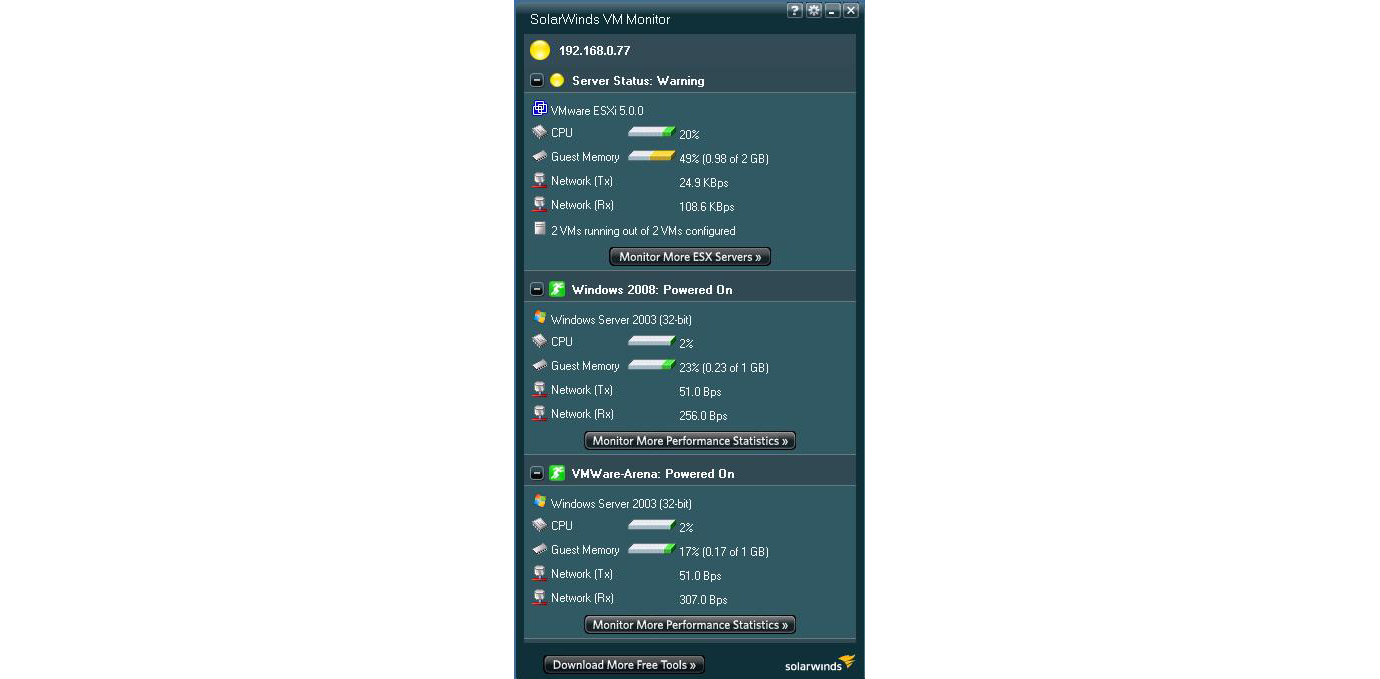

Бесплатные утилиты Solarwinds для мониторинга, управления ИТ-инфраструктурой и безопасностью

- Блог компании Gals Software,

- Help Desk Software,

- IT-инфраструктура,

- Администрирование баз данных,

- Информационная безопасность

|

|

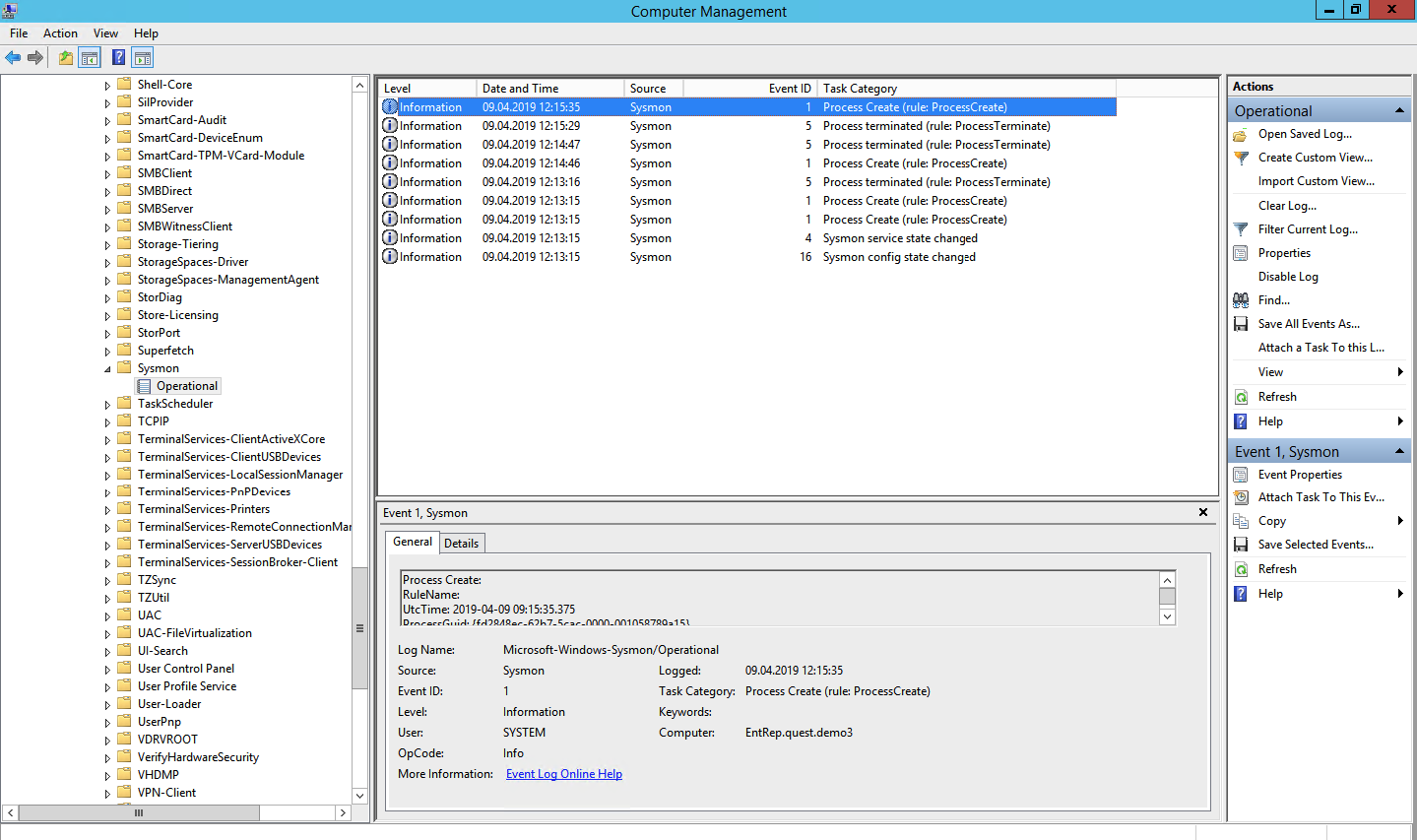

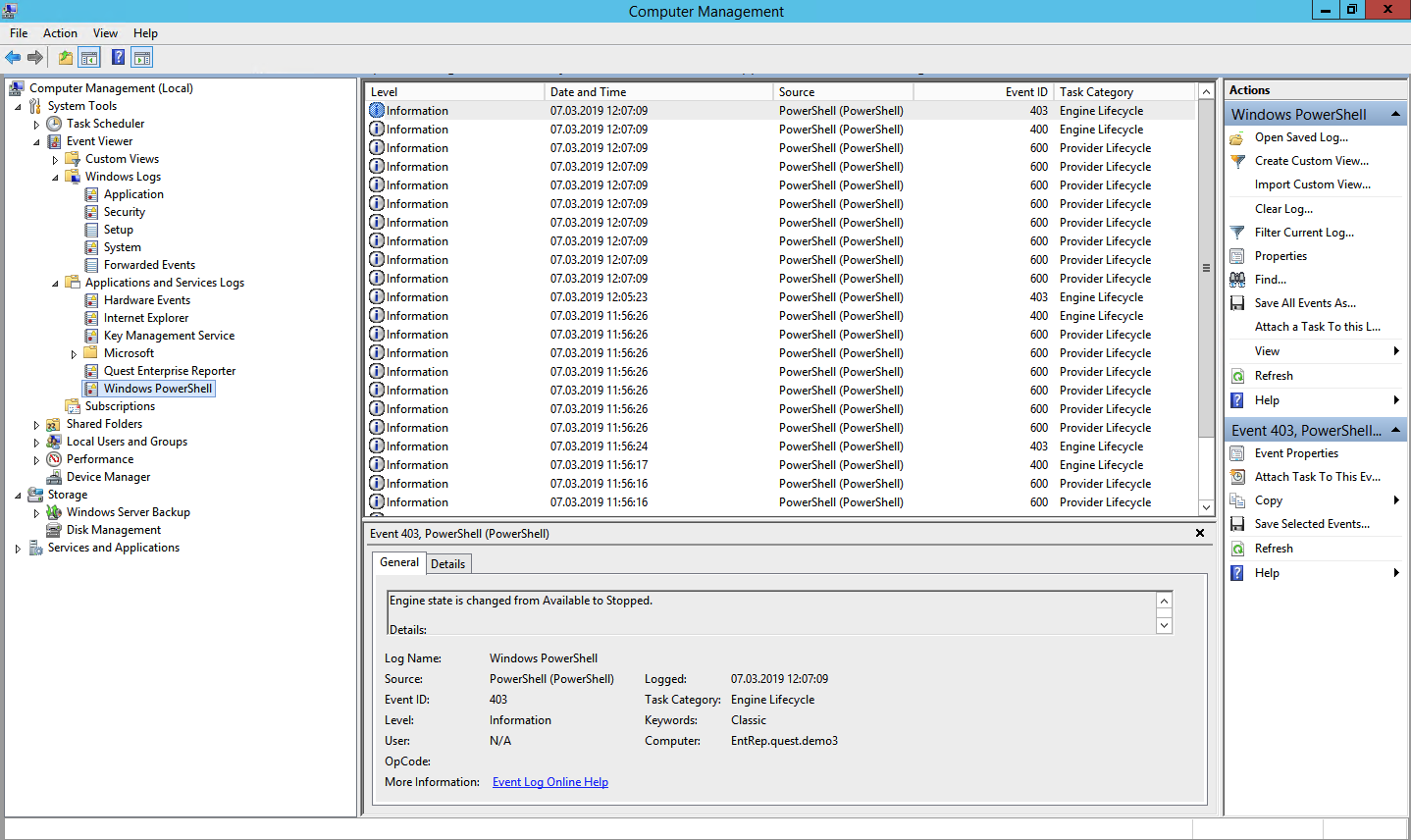

логи рабочей станции |

Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

|

|

события ИБ |

10 критически важных event ID для мониторинга

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

8) 517 или 1102

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

Еще раз продублируем ссылку на скачивание документа на сайте Рэнди Франклина Смита www.ultimatewindowssecurity.com/securitylog/quickref/Default.aspx. Нужно будет заполнить небольшую форму, чтобы получить к нему доступ.

P.S. Хотите полностью автоматизировать работу с журналами событий? Попробуйте новую версию NetWrix Event Log Manager 4.0, которая осуществляет сбор и архивирование журналов событий, строит отчеты и генерирует оповещения в режиме реального времени. Программа собирает данные с многочисленных компьютеров сети, предупреждает Вас о критических событиях и централизованно хранит данные обо всех событиях в сжатом формате для удобства анализа архивных данных журналов. Доступна бесплатная версия программы для 10 контроллеров доменов и 100 компьютеров.

|

|

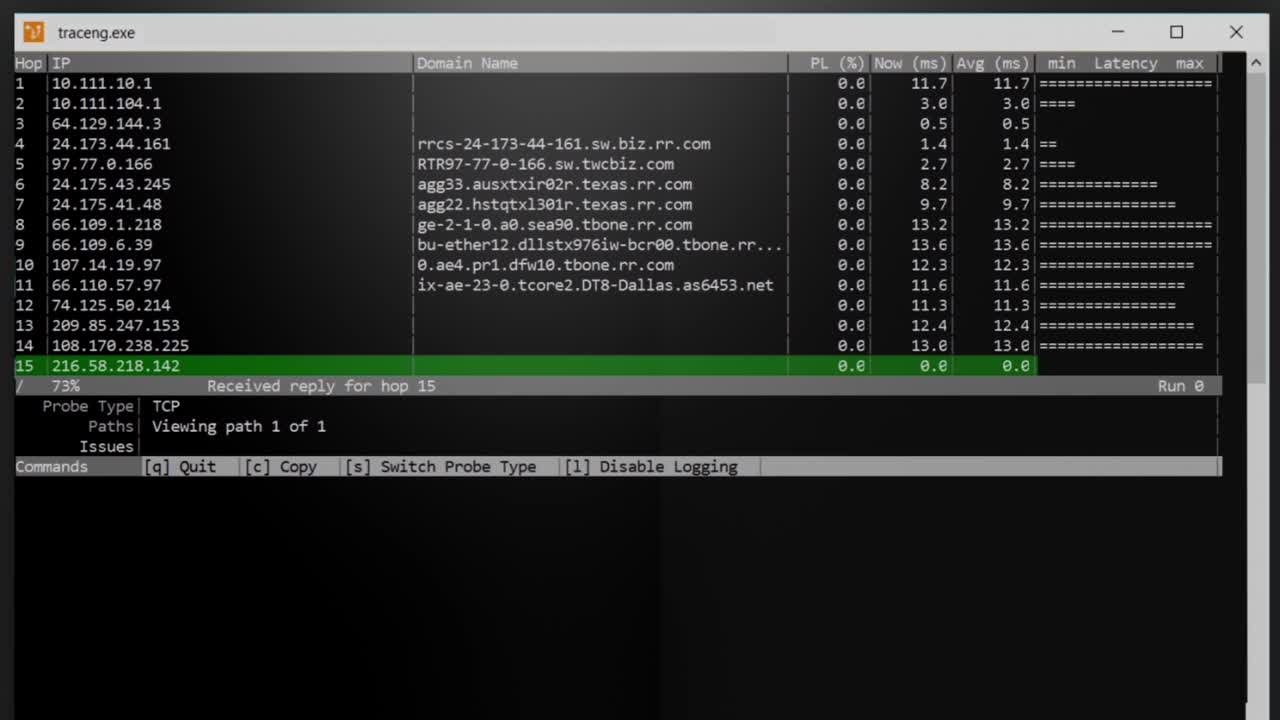

сетевые тулы |

Essential NetTools™ https://www.tamos.com/products/nettools/

Overview

Essential NetTools is a set of network scanning, security, and administrator tools useful in diagnosing networks and monitoring your computer's network connections. It's a Swiss Army knife for everyone interested in a powerful network tool kit for everyday use. It includes:

- NetStat: displays a list of your computer's inbound and outbound network connections, including the information on open TCP and UDP ports, IP address, and connection states. What makes it different from other NetStat utilities is the ability to map open ports to the owning application. Configurable alerts for incoming and outgoing connections are also available.

- NBScan: a powerful and fast NetBIOS scanner. NBScan can scan a network within a given range of IP addresses and list computers offering NetBIOS resource-sharing service, as well as their name tables and MAC addresses. Unlike the standard nbtstat utility supplied with Windows, this tool provides a graphical user interface and easy management of the lmhosts file and features parallel scanning, which allows checking a class C network in less than one minute. NBScan can facilitate routine tasks often carried out by system integrators, administrators, and analysts.

- PortScan: an advanced TCP port scanner that allows you to scan your network for active ports. This tool features both conventional (full connect) and stealth (half-open) scanning modes.

- HostAlive: a network monitoring tool that periodically checks if a host is alive and running network services, such as an HTTP or FTP server.

- EmailVerify: checks if an e-mail address is valid by communicating with the corresponding mail server over SMTP.

- Shares: monitors and logs external connections to your computer's shared resources, lists local shares, as well as provides a quick and easy way to connect to remote resources.

- SysFiles: a convenient editor for the five important system files: services, protocol, networks, hosts, and lmhosts.

- NetAudit (NetBIOS Auditing Tool): allows you to perform various security checks on your network and/or individual computers offering the NetBIOS file sharing service. This tool can help you identify potential security flaws.

- RawSocket: provides you with the ability to establish low-level TCP and UDP connections to troubleshoot and test different networking services. Multi-color output and a convenient interface make it a great tool for every network administrator or computer programmer.

- WiFiMan: shows wireless adapters installed on a computer, lists available wireless networks and allows you to manage connection profiles.

- TraceRoute and Ping: these familiar utilities featuring customizable options and convenient results presentation allow you to explore the Internet and troubleshoot connectivity problems.

- NSLookup: allows you to convert IP addresses to hostnames and vice versa, obtain aliases, and perform advanced DNS queries, such as MX or CNAME.

- IPBlackList: checks if an IP addresses is included in various IP address black lists: SPAM databases, open proxies and mail relays, etc. This tool helps you figure out why a given IP address is rejected by some network resources, such as mail servers.

- ProcMon: displays the list of running processes with full information on the program location, manufacturer, process ID, and the loaded modules. With this tool, you can view CPU utilization statistics, identify hidden applications, kill running processes, and manage the usage of your PC's resources more effectively.

- SNMPAudit: Advanced SNMP device scanner. It allows you to locate SNMP devices in the selected network segment quickly and receive customizable data sampling from each of the devices. You can use SNMP browser for examining a device in detail.

Other features include report generation in HTML, text, and comma delimited formats; quick IP address sharing between different tools; IP address geolocation; a comprehensive System Summary window; and a customizable interface.

|

|

скрипты для управления всем |

https://www.activexperts.com/admin/vbscript-collection/usersgroups/groups/

|

|

срыв покровов |

Reference to msExchRecipientDisplayType, msExchRecipientTypeDetails and msExchRemoteRecipientType values

Integrating an on-premise Active Directory and Exchange organization with Microsoft Cloud Services will require attention to new elements and details.

As an example the list of object attributes in the on-premises Active Directory schema differs from the attributes in the Azure and Office 365 services directory platforms.

An example is three critical values that are used by Exchange Server:

- msExchRecipientDisplayType

- msExchRecipientTypeDetails

- msExchRemoteRecipientType

Note that the only supported way to change these values are using the Exchange Admin Center (EAC) og using the Exchange Management Shell (EMS).

Making modifications to these attributes using standard PowerShell, the Attribute Editor in Active Directory Users and Computers or using the ADSIEdit snap-in is NOT supported.

Also, I have seen several cases where objects are not been picked up by the Azure AD connector in Azure AD Connect, and after troubleshooting it is revealed that the msExchRecipientTypeDetails attribute has manually been altered from 1 to 2, thus changing it from a User Mailbox to a Linked Mailbox … where the latter is excluded from export to Azure AD/Office 365.

After jumping between several sources I finally decided to collect all the values in one place.

Exchange Server: msExchRecipientDisplayType

Exchange Online: RecipientType

|

Display Type |

msExchRecipientDisplayType (Decimal Value) |

RecipientType |

|

Mailbox User |

0 |

MailboxUser |

|

Distribution Group |

1 |

DistrbutionGroup |

|

Public Folder |

2 |

PublicFolder |

|

Dynamic Distribution Group |

3 |

DynamicDistributionGroup |

|

Organization |

4 |

Organization |

|

Private Distribution List |

5 |

PrivateDistributionList |

|

Remote Mail User |

6 |

RemoteMailUser |

|

Conference Room Mailbox |

7 |

ConferenceRoomMailbox |

|

Equipment Mailbox |

8 |

EquipmentMailbox |

|

ACL able Mailbox User |

1073741824 |

ACLableMailboxUser |

|

Security Distribution Group |

1043741833 |

SecurityDistributionGroup |

|

Synced Mailbox User |

-2147483642 |

SyncedMailboxUser |

|

Synced UDG as UDG |

-2147483391 |

SyncedUDGasUDG |

|

Synced UDG as Contact |

-2147483386 |

SyncedUDGasContact |

|

Synced Public Folder |

-2147483130 |

SyncedPublicFolder |

|

Synced Dynamic Distribution Group |

-2147482874 |

SyncedDynamicDistributionGroup |

|

Synced Remote Mail User |

-2147482106 |

SyncedRemoteMailUser |

|

Synced Conference Room Mailbox |

-2147481850 |

SyncedConferenceRoomMailbox |

|

Synced Equipment Mailbox |

-2147481594 |

SyncedEquipmentMailbox |

|

Synced USG as UDG |

-2147481343 |

SyncedUSGasUDG |

|

Synced USG as Contact |

-2147481338 |

SyncedUSGasContact |

|

ACL able Synced Mailbox User |

-1073741818 |

ACLableSyncedMailboxUser |

|

ACL able Synced Remote Mail User |

-1073740282 |

ACLableSyncedRemoteMailUser |

|

ACL able Synced USG as Contact |

-1073739514 |

ACLableSyncedUSGasContact |

|

Synced USG as USG |

-1073739511 |

SyncedUSGasUSG |

Exchange Server: msExchRecipientTypeDetails

Exchange Online: RecipientTypeDetails

|

Object Type |

msExchRecipientTypeDetails |

RecipientTypeDetails |

|

User Mailbox |

1 |

UserMailbox |

|

Linked Mailbox |

2 |

LinkedMailbox |

|

Shared Mailbox |

4 |

SharedMailbox |

|

Legacy Mailbox |

8 |

LegacyMailbox |

|

Room Mailbox |

16 |

RoomMailbox |

|

Equipment Mailbox |

32 |

EquipmentMailbox |

|

Mail Contact |

64 |

MailContact |

|

Mail User |

128 |

MailUser |

|

Mail-Enabled Universal Distribution Group |

256 |

MailUniversalDistributionGroup |

|

Mail-Enabled Non-Universal Distribution Group |

512 |

MailNonUniversalGroup |

|

Mail-Enabled Universal Security Group |

1024 |

MailUniversalSecurityGroup |

|

Dynamic Distribution Group |

2048 |

DynamicDistributionGroup |

|

Public Folder |

4096 |

Public Folder |

|

System Attendant Mailbox |

8192 |

SystemAttendantMailbox |

|

System Mailbox |

16384 |

SystemMailbox |

|

Cross-Forest Mail Contact |

32768 |

MailForestContact |

|

User |

65536 |

User |

|

Contact |

131072 |

Contact |

|

Universal Distribution Group |

262144 |

UniversalDistributionGroup |

|

Universal Security Group |

524288 |

UniversalSecurityGroup |

|

Non-Universal Group |

1048576 |

NonUniversalGroup |

|

Disabled User |

2097152 |

DisabledUser |

|

Microsoft Exchange |

4194304 |

MicrosoftExchange |

|

Arbitration Mailbox |

8388608 |

ArbitrationMailbox |

|

Mailbox Plan |

16777216 |

MailboxPlan |

|

Linked User |

33554432 |

LinkedUser |

|

Room List |

268435456 |

RoomList |

|

Discovery Mailbox |

536870912 |

DiscoveryMailbox |

|

Role Group |

1073741824 |

RoleGroup |

|

Remote Mailbox |

2147483648 |

RemoteMailbox |

|

Team Mailbox |

137438953472 |

TeamMailbox |

Exchange Server: msExchRemoteRecipientType

|

Object Type |

msExchRemoteRecipientType |

Hex Value |

|

ProvisionedMailbox (Cloud Mailbox) |

1 |

0x1 |

|

ProvisionedArchive (Cloud Archive) |

2 |

0x2 |

|

ProvisionedMailbox, ProvisionedArchive |

3 |

0x3 |

|

Migrated |

4 |

0x4 |

|

Migrated, ProvisionedArchive |

6 |

0x6 |

|

DeprovisionMailbox |

8 |

0x8 |

|

DeprovisionArchive |

16 |

0x10 |

|

DeprovisionArchive, Migrated |

20 |

0x14 |

|

RoomMailbox |

32 |

0x20 |

|

Migrated, RoomMailbox |

36 |

0x24 |

|

EquipmentMailbox |

64 |

0x40 |

|

Migrated, EquipmentMailbox |

68 |

0x44 |

|

SharedMailbox |

96 |

0x60 |

|

Migrated, SharedMailbox |

100 |

0x64 |

|

|

немного ldap |

Примечания

- Фильтр (sAMAccountType=805306368) более эффективен для объектов "пользователь"

- Обратный слеш должен быть заменен на \5C

- Астериск "*" должен быть заменена на \2A

- Строка 1.2.840.113556.1.4.803 указывает LDAP_MATCHING_RULE_BIT_AND. Обозначает побитовое "И" атрибута флага, например userAccounControl, groupType или systemFlags и битовая маска (2, 32, 65536). Условие возвращает "Истину", когда побитовое "И" значения атрибута и битовой маски не равно нулю, что указывает на установку бита.

- Атрибут accountExpires имеет тип Integer8, 64-битное значение, представляющее дату в UTC - количество интервалов в 100 наносекунд, начиная с 12:00 01.01.1601. Если срок действия учетной записи не ограничен, то атрибут accountExpires равен 0 или 2^63-1 (9,223,372,036,854,775,807 - наибольшее Interger64 число), оба значат "никогда".

- При фильтрации атрибутов типа Boolean (булевые), например msNPAllowDialin или isMemberOfPartialAttributeSet, значения TRUE и FALSE должны быть введены в верхнем регистре.

- Атрибут pwdLastSet имеет тип Integer8.

- Байтовые массивы, например objectGUID, могут быть представлены как последовательность исключаемых шестнадцатеричных байтов. GUID {b95f3990-b59a-4a1b-9e96-86c66cb18d99} имеет hex-представление 90395fb99ab51b4a9e9686c66cb18d99". Порядок первых восьми байтов изменен.

- objectSID хранится как байтовый массив. Можно указыв��ть как десятичный формат S-1-5-21-73586283-152049171-839522115-1111 или шестнадцатеричное представление, где каждый байт исключен \01\05\00\00\00\00\00\05\15\00\00\00\6B\D6\62\04\13\16\10\09\43\17\0A\32\57\04\00\00", что позже можно использовать в VBScript.

- Строка 1.2.840.113556.1.4.1941указывает LDAP_MATCHING_RULE_IN_CHAIN. Применимо только к DN-атрибутам. Это расширенный оператор совпадения, проходящий по цепи наследования к корню до тех пор, пока не найдет совпадение. Выявляет вложенность групп. Доступен на контроллерах домена с Windows Server 2003 SP2 и более поздних версий.

-

Строка "anr" обозначает "неоднозначное разрешение имен" (Ambiguous Name Resolution). Подробнее здесь http://www.rlmueller.net/AmbiguousNameResolution.htm

- Для запросов к атрибутам схемы нужно использовать поиск по контейнеру Schema, например cn=Schema,cn=Configuration,dc=MyDomain,dc=com.

- Дл�� запросов к атрибутам конфигурации нужно использовать поиск по контейнеру Configuration, например cn=Configuration,dc=MyDomain,dc=com.

- Основной группой для контроллеров домена должна быть "Контроллеры домена" с известным RID, равным 516.

- Многие LDAP-фильтры различных типов групп AD могут использовать атрибут groupType и опускать условие (objectCategory=group), т.к. только группы имеют атрибут groupType. Например, фильтр (groupType=2) вернет все глобальные группы распространения. При использовании оператора "НЕТ", например (!groupType:1.2.840.113556.1.4.803:=2147483648) для групп распространения (группы, не являющиеся группами безопасности) вернет все объекты без атрибута groupType. Таким образом, нужно использовать дополнительное условие (objectCategory=group).

- Может показаться, что LDAP-фильтр для встроенных групп безопасности может быть (groupType=2147483649) или (groupType=-2147483643). т.к. побитовое "ИЛИ" между 2147483648 (маска групп безопасности) и 1 (маска встроенных групп) даст обозначенный результат. Однако результат фильтра будет пустым, т.к. встроенные группы являются локальными в домене.Нужно применить "ИЛИ" между полученными значениями и "4" (маска локальных в домене групп). Результат (2147483643 ИЛИ 1 ИЛИ 4) = 2147483653, после вычитания 2^32 станет -2147483643. Можно использовать как (groupType=2147483653), так и (groupType=-2147483643) для получения встроенных локальных в домене групп безопасности. Однако, проще использовать фильтр по условию (groupType:1.2.840.113556.1.4.803:=1).

-

Атрибуты userAccountControl и groupType принимают целочисленные 32-битные значения, т.е. от -2^31 до 2^31 - 1 или от -2147483648 до 2147483647. Значения, назначенные этим атрибутам будут результатом побитового "ИЛИ" указанной маски для каждого значения. Например, значение groupType для для универсальной группы безопасности определяется применением "ИЛИ" к маске универсальной группы 8 и и группы безопасности 2147483648. Результат (8 ИЛИ 2147483648) равен 2147483656. Данное значение превышает допустимое для целочисленного 32-битного значения, поэтому оно обращается в отцательно число. 2147483656 становится -2147483640. Правило сделюущее - если целочисленное 32-битное поле превышает 2^31-1, то нужно вычесть из него 2^32 (4294967296). Таким образом groupType для универсальной грппы безопасности становится 2147967296 - 4294967296 = -2147483640. Это значение можно увидеть через "редактирование ADSI". Предпочтительно использование менно отрицательного значения, что является требованием для VBScript, т.к. его побитовые операторы могут обрабатывать только целочисленные 32-битные значения.

- Существует 5 FSMO ролей. Для эмулятора PDC, владельца относительных эмуляторов и владельца инфраструктуры нужно опрашивать домен. Для владельца схемы нужно опрашивать контейнер schema, например cn=Schema,cn=Configuration,dc=MyDomain,dc=com. Для владельца доменных имен нужно опрашивать контейнер configuration, например cn=Configuration,dc=MyDomain,dc=com. В любом случае запрос вернет объекта типа nTDSDSA. Родитель данного объекта будет иметь относительное уникальное имя, указывающее на контроллер домена. Родительский объект имеет атрибут dnsHostName равный DNS-имени контроллера домена с требуемой FSMO-ролью.

| Запрос | LDAP-фильтр |

|

Все пользователи |

(&(objectCategory=person)(objectClass=user)) |

| Все пользователи (прим. 1) | (sAMAccountType=805306368) |

|

Все компьютеры |

(objectCategory=computer) |

|

Все контакты |

(objectClass=contact) |

|

Все группы |

(objectCategory=group) |

|

Все организационные подразделения |

(objectCategory=organizationalUnit) |

|

Все контейнеры |

(objectCategory=container) |

|

Все встроенные контейнеры |

(objectCategory=builtinDomain) |

|

Все домены |

(objectCategory=domain) |

|

Компьютеры без описания |

(&(objectCategory=computer)(!description=*)) |

|

Группы с описанием |

(&(objectCategory=group)(description=*)) |

|

Пользователи с cn начитающимися на "Вас" |

(&(objectCategory=person)(objectClass=user) (cn=Вас*)) |

|

Объекты с описанием "Отдел IT Ижевск\Казань" (прим. 2) |

(description=Отдел IT Ижевск\5CКазань) |

| Группы с cn начинающимся на "Test" или "Admin" | (&(objectCategory=group(|(cn=Test*)(cn=Admin*))) |

| Все пользователи с заполненными именем и фамилией. |

(&(objectCategory=person)(objectClass=user) (givenName=*)(sn=*)) |

|

Все пользователи с указанным e-mail |

(&(objectCategory=person)(objectClass=user) (|(proxyAddresses=*:jsmith@company.com) (mail=jsmith@company.com))) |

|

Объекты с общим именем "Василий * Пупкин" (прим. 3) |

(cn=Василий \2A Пупкин) |

|

Объекты с sAMAccountName, начинающимся на "x", "y", или "z" |

(sAMAccountName>=x) |

|

Объекты с sAMAccountName начинающимся с "a" или цифры или символа, кроме "$" |

(&(sAMAccountName<=a)(!sAMAccountName=$*)) |

|

пользователи с установленным параметром "Срок действия пароля не ограничен" (прим. 4) |

(&(objectCategory=person)(objectClass=user) (userAccountControl:1.2.840.113556.1.4.803:=65536)) |

| Все отключенные пользователи (прим. 4) |

(&(objectCategory=person)(objectClass=user) (userAccountControl:1.2.840.113556.1.4.803:=2)) |

| Все включенные пользователи (прим. 4) |

(&(objectCategory=person)(objectClass=user) (!userAccountControl:1.2.840.113556.1.4.803:=2)) |

| Пользователи, не требующие паролей (прим. 4) |

(&(objectCategory=person)(objectClass=user) (userAccountControl:1.2.840.113556.1.4.803:=32)) |

|

Пользователи с включенным параметром "Без предварительной проверки подлинности Kerberos" |

(&(objectCategory=person)(objectClass=user) (userAccountControl:1.2.840.113556.1.4.803:=4194304)) |

| Пользователи с неограниченным сроком действия учетной записи (прим. 5) |

(&(objectCategory=person)(objectClass=user) (|(accountExpires=0) (accountExpires=9223372036854775807))) |

|

Учетные записи, доверенные для делегирования |

(userAccountControl:1.2.840.113556.1.4.803:=524288) |

|

Чувствительные и недоверенные для делегирования учетные записи |

(userAccountControl:1.2.840.113556.1.4.803:=1048574) |

| Все группы распространения (прим. 4, 15) |

(&(objectCategory=group) (!groupType:1.2.840.113556.1.4.803:=2147483648)) |

| Все группы безопасности (прим. 4) | (groupType:1.2.840.113556.1.4.803:=2147483648) |

| Все встроенные группы (прим. 4, 16) | (groupType:1.2.840.113556.1.4.803:=1) |

| Все глобальные группы (прим. 4) | (groupType:1.2.840.113556.1.4.803:=2) |

| Все локальные в домене группы (прим. 4) | (groupType:1.2.840.113556.1.4.803:=4) |

| Все универсальные группы (прим. 4) | (groupType:1.2.840.113556.1.4.803:=8) |

| Все глобальные группы безопасности (прим. 17) | (groupType=-2147483646) |

| Все универсальные группы безопасности (прим. 17) | (groupType=-2147483640) |

| Все локальные в домене группы безопасности (прим. 17) | (groupType=-2147483644) |

|

Все глобальные группы распространения |

(groupType=2) |

| Все объекты с имемем участника-службы | (servicePrincipalName=*) |

|

Пользователи с параметром "Разрешить доступ" на вкладке "Входящие звонки" (прим. 6) |

(&(objectCategory=person)(objectClass=user) (msNPAllowDialin=TRUE)) |

| Группы, созданные после 1 марта 2011 |

(&(objectCategory=group) (whenCreated>=20110301000000.0Z)) |

|

Пользователи, обязанные изменить свой пароль при следующем входе в систему |

(&(objectCategory=person)(objectClass=user) (pwdLastSet=0)) |

|

Пользователи, сменившие свои пароли после 15.04.2011 (прим. 7) |

(&(objectCategory=person)(objectClass=user) (pwdLastSet>=129473172000000000)) |

|

Пользовали с "основной" группой, отличающейся от "Пользователи домена" |

(&(objectCategory=person)(objectClass=user) (!primaryGroupID=513)) |

| Компьютеры с "основной" группой "Контроллеры домена" | (&(objectCategory=computer)(primaryGroupID=515)) |

|

Объект с GUID "90395FB99AB51B4A9E9686C66CB18D99" (прим. 8) |

(objectGUID=\90\39\5F\B9\9A\B5\1B\4A\9E\96 \86\C6\6C\B1\8D\99) |

|

Объект с SID "S-1-5-21-73586283-152049171 -839522115-1111" (прим. 9) |

(objectSID=S-1-5-21-73586283-152049171 -839522115-1111) |

|

Объект с SID "010500000000000515 0000006BD662041316100943170A3257040000" (прим. 9) |

(objectSID=\01\05\00\00\00\00\00\05\15 \00\00\00\6B\D6\62\04\13\16\10\09\43\17\0A\32 \57\04\00\00) |

|

Компьютеры, не являющиеся контроллерами домена (прим. 4) |

(&(objectCategory=computer) (!userAccountControl:1.2.840.113556.1.4.803:=8192)) |

| Все контроллеры домена (прим. 4) |

(&(objectCategory=computer) (userAccountControl:1.2.840.113556.1.4.803:=8192)) |

| Все контроллеры домена (прим. 14) | (primaryGroupID=516) |

|

Все компьютеры с Windows Server |

(&(objectCategory=computer) (operatingSystem=*server*)) |

| Все компьютеры с Windows Server, исключая контроллеры домена (прим. 4) |

(&(objectCategory=computer) (operatingSystem=*server*) (!userAccountControl:1.2.840.113556.1.4.803:=8192)) |

|

Прямые члены группы |

(memberOf=cn=Test,ou=East,dc=Domain,dc=com) |

|

Пользователя - не прямые члены указанной группы |

(&(objectCategory=person)(objectClass=user) (!memberOf=cn=Test,ou=East,dc=Domain,dc=com)) |

|

Группы с указанным прямым членом |

(member=cn=Jim Smith,ou=West, dc=Domain,dc=com) |

| Все члены группы, включая вложенность групп (прим. 10) |

(memberOf:1.2.840.113556.1.4.1941:= cn=Test,ou=East,dc=Domain,dc=com) |

| все группы, членом которых является указанный пользователь, учитывая вложенность групп (прим. 10) |

(member:1.2.840.113556.1.4.1941:= cn=Jim Smith,ou=West,dc=Domain,dc=com) |

|

Объекты с givenName "Василий*" и sn "Пупкин*", или cn "Василий Пупкин*" (прим. 11) |

(anr=Василий Пупкин*) |

| Атрибуты контейнера "Schema", реплицируемые в глобальный каталог (прим. 6, 12) |

(&(objectCategory=attributeSchema) (isMemberOfPartialAttributeSet=TRUE)) |

| Атрибуты схемы, не реплицируемые на другие контроллеры домена (прим. 4, 12) |

(&(objectCategory=attributeSchema) (systemFlags:1.2.840.113556.1.4.803:=1)) |

| Все связи сайтов в контейнере configuration (Note 13) | (objectClass=siteLink) |

| Объекты nTDSDSA связаные с глобальными каталогами. Позволяет определить контроллеры домена с глобальным каталогом. (Note 4) |

(&(objectCategory=nTDSDSA) (options:1.2.840.113556.1.4.803:=1)) |

| Объект nTDSDSA связанный с ролью PDC-эмулятора. Позволяет определить контроллер домена с FSMO-ролью PDС-эмулятор (прим. 18). | (&(objectClass=domainDNS)(fSMORoleOwner=*)) |

| Объект nTDSDSA связанный с ролью Владелец относительных идентификаторов. Позволяет определить контроллер домена с FSMO-ролью Владелец относительных идентификаторов (прим. 18). | (&(objectClass=rIDManager)(fSMORoleOwner=*)) |

| Объект nTDSDSA связанный с ролью владелец инфраструктуры. Позволяет определить контроллер домена с FSMO-ролью владелец инфраструктуры (прим. 18). | (&(objectClass=infrastructureUpdate)(fSMORoleOwner=*)) |

| Объект nTDSDSA связанный с ролью владелец доменных имен. Позволяет определить контроллер домена с FSMO-ролью владелец доменных имен(прим. 18). | (&(objectClass=crossRefContainer)(fSMORoleOwner=*)) |

| Объект nTDSDSA связанный с ролью владелец схемы. Позволяет определить контроллер домена с FSMO-ролью владелец схемы (прим. 18). | (&(objectClass=dMD)(fSMORoleOwner=*)) |

|

Все серверы Exchange в контейнере Configuration (прим. 13) |

(objectCategory=msExchExchangeServer) |

| Объекты, защищенные AdminSDHolder | (adminCount=1) |

|

Все отношения доверия |

(objectClass=trustedDomain) |

|

Все объекты групповой политики |

(objectCategory=groupPolicyContainer) |

| Все контроллеры домена, доступные только для чтения (прим. 4) | (userAccountControl:1.2.840.113556.1.4.803:=67 |

https://social.technet.microsoft.com/wiki/contents/articles/8077.active-directory-ldap-ru-ru.aspx

|

|

список тулов |

The Sleuth Kit

Parrot OS

SIFT (SANS Investigative Forensic Toolkit)

Grml-Forensic

EnCase Forensic

DEFT (Digital Evidence & Forensic Toolkit)

Sumuri PALADIN

MacQuisition

Helix3

WinFE (Windows Forensic Environment)

Kali Linux (Forensic mode)

SMART Linux

CAINE (Computer Aided INvestigative Environment)

PlainSight

|

|

Понравилось: 1 пользователю

Windows Server 2016 |

Установил Windows 2016, при первом входе под локальным администратором вывел на рабочий стол значки "Этот компьютер", "Файлы пользователя" и прочие, затем ввел сервер в домен и вошел уже под администратором домена, попытался также вывести значки ан рабочий стол через дополнительные настройки темы, выдало ошибку: "C:\Windows\System32\rundll.exe

«Windows не удаётся получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту»."

--------------------------------------------------------------

Нашел решение тут: http://daydevnull.blogspot.ru/2017/06/systemsettingsadminflowsexe.html

Исправляем в русской версии Windows:

1) Нажимаем Win + R или кликаем правой кнопкой мыши по иконке меню "Пуск" и выбираем пункт "Выполнить", в строке набираем secpol.msc и жмем кнопку "OK"

2) В окне "Локальная политика безопасности" переходим в "Локальные политики" - "Параметры безопасности"

3) Ищем политику "Контроль учетных записей: режим одобрения администратором для встроенной учетной записи администратора"

4) Жмем правой кнопкой мыши на политике и выбираем "свойства", меняем состояние политики с "Отключен" на "Включен"

5) Перелогиниваемся или перезагружаемся.

В англ. версии Windows :

1) Нажимаем Win + R или кликаем правой кнопкой мыши по иконке меню и выбираем пункт "Run", в строке набираем secpol.msc и жмем кнопку "OK"

2) В открывшемся окне переходим "Local Policies" - "Security Options"

3) Ищем "User Account Control: Admin Approval Mode for the Built-in Administrator account"

4) Переключаем в "Enable"

5) Перелогиниваемся или перезагружаемся.

11 января 2018 г. 6:58

|

|

forensic. надо наверное целиком передрать вместе с каментами |

|

|

рейтинг наиболее цитируемых изданий в сфере телекома и IT за 2016 год |

Первая десятка выглядит так:

| Место в рейтинге | Перемещение за год | СМИ | Категория | ИЦ |

| 1 | +4 | VC.ru | Интернет | 356,07 |

| 2 | 0 | Cnews.ru | Интернет | 232,03 |

| 3 | 0 | Hi-Tech Mail.Ru | Интернет | 230,65 |

| 4 | +2 | Tdaily.ru | Интернет | 181,07 |

| 5 | +2 | Roem.ru | Интернет | 78,82 |

| 6 | -2 | 3dnews.ru | Интернет | 52,91 |

| 7 | +1 | Ferra.ru | Интернет | 48,16 |

| 8 | +4 | Appleinsider.ru | Интернет | 45,19 |

| 9 | +1 | Comnews.ru | Интернет | 41,67 |

| 10 | -1 | Habrahabr.ru | Интернет | 38,69 |

|

|

При подключении vpn пропадает интернет - |

"но есть ньюанс" (с)":

При отключении основного удаленного шлюза в настройках tcp vpn создаётся и выполняется к нему подключение, но по RDP не подключается. Что и на чьей стороне нужно ещё настроить ?

ЗЫ

У меня RDP работает.

|

|

аппарат |

Экран: 6, IPS, 1920х1080, 368 ppi, ёмкостный, мультитач

Процессор: восьмиядерный MediaTek MT6753T, 1,3 ГГц

Графический ускоритель: Mali T720

Операционная система: Android 5.1 (Leagoo OS 1.2)

Оперативная память: 3 ГБ

Встроенная память: 16 ГБ

Поддержка карт памяти: microSDХC до 64 ГБ

Связь: GSM 850/900/1800/1900 МГц || UMTS 900/2100 МГц || LTE 1/3/7/8/20

SIM: 2 х micro-SIM

Беспроводные интерфейсы: Wi-Fi 802.11 b/g/n, Bluetooth 4.0, FM-радио, ИК-модуль

Навигация: GPS, ГЛОНАСС

Камеры: основная — 13 Мп (автофокус, вспышка), фронтальная — 5 Мп (фикс-фокус)

Датчики: приближения, освещённости, акселерометр, микрогироскоп, компас

Аккумулятор: 6300 мАч, Li-Pol, несъёмный

Габариты: 158,6х82,8х8,5 мм

Вес: 241 грамм

|

|

Лукацкий о киллчейн |

УБИЙСТВЕННАЯ ЦЕПОЧКА ИЛИ ЧТО ТАКОЕ KILL CHAIN

Впервые широко этот термин стал использоваться после публикации компании Lockheed Martin и его задача описать последовательность шагов злоумышленника, осуществляющего проникновение в информационную систему.

На уровне подсознания мы прекрасно понимаем, что любая атака происходит не на пустом месте, она требует подготовки и ряда иных действий для того, чтобы быть успешной. Вот Kill Chain и описывает эти шаги, начинающиеся не с проникновения через периметр корпоративной или ведомственной сети, а с сбора разведывательной информации. По сути Lockheed Martin аккумулировала имеющиеся ранее исследования и модели МинОбороны США, ВВС США и ряда других организаций и предложила 7 стадий, которые проходит злоумышленник для успешной реализации своей деятельности:

- Разведка. Исследование, идентификация и выбор свой жертвы, часто используя публичные источники данных - соцсети, сайты конференций, списки рассылки и т.п.

- Вооружение. Оснащение вредоносным содержанием файла (например, PDF или MS Office) или иного контента, который должен быть прочтен/открыт жертвой.

- Доставка. Донесение вредоносного контента до жертвы, чаще всего используя для этого e-mail, web-сайты или USB-флешки.

- Заражение. Запуск вредоносного кода, используя имеющиеся на целевом компьютере уязвимости, с последующим его заражением.

- Инсталляция. Открытие удаленного доступа для незаметного управления и обновления вредоносного кода. В последнее время для этого чаще всего используется протокол DNS.

- Получение управления. Получение обновлений с новым функционалом извне, а также управляющих команд для достижения поставленных целей.

- Выполнение действий. Сбор и кража данных, шифрование файлов, перехват управления, подмена данных и другие задачи, которые могут стоять перед нарушителем.

Понятно, что злоумышленник не обязательно должен соблюдать указанные 7 шагов, но в этом случае эффективность его деятельности снижается. Более того, 7 шагов часто модифицируются в 6 или 8. Например, в картинке ниже (скачана из Интернет) этап утечки данных выделен отдельно. А на последней картинке восьмой этап описывает уничтожение следов после выполнения своей задачи злоумышленником. Но как бы то ни было, первые шаги, описанные несколько лет назад Lockheed Martin, остаются неизменными.

Если подытожить, то Kill Chain представляет собой систематический процесс достижения нарушителем цели для получения желаемого эффекта. С этой же целью (систематизация) это понятие и стоит включить в арсенал служб ИБ (если этого еще не сделано). Использовать это понятие можно при моделировании угроз, а с практической точки зрения нередко когда Kill Chain используется при оценке эффективности Security Operation Center (SOC). Распределение обнаруженных и нейтрализованных атак по их стадии - это одна из метрик SOC. Логично предположить, что чем раьнше мы обнаруживаем направленные против нас действия злоумышленников, тем эффективнее работает наша система защиты.

|

|

про https |

Как нельзя делать. Сводим безопасность HTTPS к минимуму

В общем, кто из админов веб-серверов не изволил усиливать шифры, теперь вынужден это делать для нормальной работы web-интерфейсов.

Последние годы идет всемирная тенденция перевода HTTP-сервисов на HTTPS как в Интернет, так и внутри компаний (ибо враги могут быть всюду).

Вспоминаем, что нам дает HTTPS:

- Шифрование передаваемых данных. Уже не прослушаешь через WiFi чужие пароли, ибо HTTPS.

- Достоверность легитимности посещаемого ресурса. Проверка равенства CN=FQDN, заверение всемирно доверенным центром, который произвел проверку заказа (если внешний ресурс) либо корпоративным CA (для внутренних ресурсов). При этом браузер будет показывать зеленый замочек, показывая, что все хорошо, и не будет ругаться. Мало кто не видел такую позитивную картинку:

- Предупреждение либо защиту от атаки MITM. Защита - в случае двусторонней аутентификации, при односторонней - предупреждение с возможностью отказаться, либо отказ (в зависимости от настроек ОС/ПО).

Тенденция хороша, только все преимущества HTTPS можно запросто минимизировать тем, что применять его не полностью. Включил модуль, сгенерировал и натянул сертификат - вроде, заработал сайт. И все. Минимизировали защиту, потому что остаются такие признаки моветона:

1. Используем самоподписанные сертификаты.

Если сертификат самоподписан, то он по умолчанию не будет в списке доверенных у пользователя. То есть, браузер ругнется независимо от того, есть "мужчинка посерединке" или нет. И пользователь с вероятностью около 90% нажмет "продолжить".

2. Открываем URL по IP-адресу.

Аналогичная ситуация. Всемирно доверенный криптоторговец либо корпоративный CA подтверждают выдачу сертификата именно для определенного FQDN, а не для IP-адреса. То есть, браузер будет ругаться, независимо от наличия MITM и даже независимо от наличия правильного сертификата. Когда станет экономически выгодно крупнейшим игрокам ИТ-рынка, думаю, HTTPS по IP-адресу тоже могут прикрыть.

Итого, если переводишь сайт на HTTPS - лучше сделай это до конца по всем правилам фэн-шуя:

- Поддержка максимально новых версий TLS.

- Поддержка максимально стойких шифров.

- Регистрация сайта в DNS.

- Покупка сертификата у всемирных криптоторговцев либо подписывание корпоративным CA.

- Настройка веб-сервера таким образом, чтобы он обрабатывал HTTP-запросы, только содержащие FQDN сервера в поле "Host:" HTTP-запроса.

- HTTP-to-HTTPS redirect.

- Инструктирование пользователей.

|

|

![clip_image001[4] clip_image001[4]](https://i0.wp.com/www.mistercloudtech.com/wp-content/uploads/2016/05/clip_image0014_thumb.png?resize=400%2C244)